Siguria e një serveri virtual mund të konsiderohet vetëm drejtpërdrejt si "Siguria e Informacionit". Shumë e kanë dëgjuar këtë frazë, por jo të gjithë e kuptojnë se çfarë është?

"Siguria e Informacionit"është procesi i sigurimit disponueshmëria, integriteti dhe konfidencialiteti i informacionit.

Nën "aksesueshmëria" kuptohet, respektivisht, për të siguruar qasje në informacion. "Integritet"është të sigurohet saktësia dhe plotësia e informacionit. "Konfidencialiteti" nënkupton sigurimin e aksesit në informacion vetëm për përdoruesit e autorizuar.

Bazuar në qëllimet dhe detyrat tuaja të kryera në serverin virtual, do të nevojiten masa dhe shkallë të ndryshme mbrojtjeje të zbatueshme për secilën nga këto tre pika.

Për shembull, nëse përdorni një server virtual vetëm si një mjet për të lundruar në internet, atëherë nga mjetet e nevojshme për të siguruar sigurinë, para së gjithash, do të ketë përdorimin e mbrojtjes antivirus, si dhe pajtueshmërinë rregullat elementare siguria kur punoni në internet.

Në një rast tjetër, nëse keni një faqe shitjeje ose një server lojërash të pritur në serverin tuaj, atëherë masat e nevojshme mbrojtja do të jetë krejtësisht e ndryshme.

Njohja e kërcënimeve të mundshme, si dhe dobësive të sigurisë që këto kërcënime zakonisht shfrytëzojnë, është e nevojshme për të zgjedhur mjetet më optimale të sigurisë, për këtë do të shqyrtojmë pikat kryesore.

Nën "Kërcënim" i referohet potencialit për të cenuar sigurinë e informacionit në një mënyrë ose në një tjetër. Një përpjekje për të kryer një kërcënim quhet "sulm", dhe quhet ai që e zbaton këtë përpjekje "ndërhyrës". Më shpesh, kërcënimi është pasojë e pranisë së dobësive në mbrojtjen e sistemeve të informacionit.

Konsideroni kërcënimet më të zakonshme ndaj të cilave ekspozohen sistemet moderne të informacionit.

Kërcënimet e sigurisë së informacionit që shkaktojnë dëmin më të madh

Konsideroni më poshtë klasifikimin e llojeve të kërcënimeve sipas kritereve të ndryshme:- Kërcënimi drejtpërdrejt për sigurinë e informacionit:

- Disponueshmëria

- Integriteti

- Konfidencialiteti

- Komponentët që synojnë kërcënimet:

- Të dhënat

- Programet

- Pajisjet

- Infrastruktura mbështetëse

- Me anë të zbatimit:

- aksidentale ose të qëllimshme

- natyrore ose të krijuara nga njeriu

- Sipas vendndodhjes së burimit të kërcënimit janë:

- e brendshme

- E jashtme

Të aplikuara për serverët virtualë, kërcënimet që ju si administrator serveri duhet të merrni parasysh janë kërcënimi ndaj disponueshmërisë, konfidencialitetit dhe integritetit të të dhënave. Për mundësinë e kryerjes së kërcënimeve që synojnë konfidencialitetin dhe integritetin e të dhënave që nuk kanë të bëjnë me komponentin e harduerit ose infrastrukturës, ju jeni drejtpërdrejt dhe vetëm përgjegjës. Duke përfshirë zbatimin e masave të nevojshme mbrojtëse, kjo është detyra juaj imediate.

Kërcënimet që synojnë dobësitë e programeve që përdorni, shpesh ju si përdorues nuk do të mund të ndikoni, përveçse të mos përdorni këto programe. Lejohet përdorimi i këtyre programeve vetëm nëse zbatimi i kërcënimeve duke përdorur dobësitë e këtyre programeve ose nuk është i këshillueshëm nga pikëpamja e një sulmuesi, ose nuk ka humbje të konsiderueshme për ju si përdorues.

Sigurimi i masave të nevojshme të sigurisë kundër kërcënimeve që synojnë pajisjet, infrastrukturën ose kërcënimet e një natyre të krijuar nga njeriu dhe natyrore trajtohet drejtpërdrejt nga kompania pritëse që keni zgjedhur dhe nga e cila merrni me qira serverët tuaj. Në këtë rast, është e nevojshme t'i qaseni zgjedhjes me kujdes, kompania e duhur pritëse në nivelin e duhur do t'ju ofrojë besueshmërinë e komponentëve të harduerit dhe infrastrukturës.

Ju, si administrator i serverit virtual, duhet t'i merrni parasysh këto lloj kërcënimesh vetëm në rastet kur edhe një humbje afatshkurtër e aksesit ose një ndalim i pjesshëm ose i plotë i performancës së serverit për shkak të fajit të kompanisë pritëse mund të çojë në disproporcion probleme apo humbje. Kjo ndodh mjaft rrallë, por për arsye objektive, asnjë kompani pritëse nuk mund të sigurojë 100% Uptime.

Kërcënime direkt ndaj sigurisë së informacionit

Kërcënimet kryesore për aksesueshmërinë përfshijnë

- Dështimi i brendshëm i sistemit të informacionit;

- Dështimi i infrastrukturës mbështetëse.

- Shkelje (aksidentale ose e qëllimshme) e rregullave të vendosura të funksionimit

- Dalja e sistemit nga modaliteti i rregullt shfrytëzimi për shkak të veprimeve aksidentale ose të qëllimshme të përdoruesve (tejkalimi i numrit të parashikuar të kërkesave, sasia e tepërt e informacionit të përpunuar, etj.)

- Gabime gjatë (ri)konfigurimit të sistemit

- Softuer me qëllim të keq

- Dështime të softuerit dhe harduerit

- Shkatërrimi i të dhënave

- Shkatërrimi ose dëmtimi i pajisjeve

- Ndërprerja e funksionimit (aksidental ose e qëllimshme) e sistemeve të komunikimit, furnizimit me energji elektrike, furnizimit me ujë dhe/ose ngrohje, ajrit të kondicionuar;

- Shkatërrimi ose dëmtimi i objekteve;

- Pamundësia ose mosgatishmëria e personelit të shërbimit dhe/ose përdoruesve për të kryer detyrat e tyre (trazira civile, aksidente trafiku, akt terrorist ose kërcënimi i tij, goditje, etj.).

Kërcënimet kryesore të integritetit

Mund të ndahet në kërcënime statike të integritetit dhe kërcënime dinamike të integritetit.Vlen gjithashtu të ndahet në kërcënime ndaj integritetit të informacionit të shërbimit dhe të dhënave domethënëse. Informacioni i shërbimit i referohet fjalëkalimeve të aksesit, rrugëve të transferimit të të dhënave rrjet lokal dhe informacione të ngjashme. Më shpesh dhe pothuajse në të gjitha rastet, sulmuesi, me vetëdije ose jo, rezulton të jetë një punonjës i organizatës që është i njohur me mënyrën e funksionimit dhe masat mbrojtëse.

Për të shkelur integritetin statik, një sulmues mund:

- Futni të dhëna të pasakta

- Për të ndryshuar të dhënat

Kërcënimet kryesore të privatësisë

Informacioni konfidencial mund të ndahet në subjekt dhe shërbim. Informacioni i shërbimit (për shembull, fjalëkalimet e përdoruesit) nuk i përket një fushe specifike lëndore, ai luan një rol teknik në sistemin e informacionit, por zbulimi i tij është veçanërisht i rrezikshëm, pasi është i mbushur me marrjen e aksesit të paautorizuar në të gjitha informacionet, përfshirë informacionin e subjektit. .Edhe nëse informacioni ruhet në një kompjuter ose është menduar për përdorimin e kompjuterit, kërcënimet ndaj privatësisë së tij mund të jenë të natyrës jo kompjuterike dhe përgjithësisht jo teknike.

Abuzimi me pushtetin mund të klasifikohet si një kërcënim i keq nga i cili është i vështirë të mbrohet. Në shumë lloje sistemesh, një përdorues i privilegjuar (si p.sh. administratori i sistemit) është në gjendje të lexojë çdo skedar (të pakriptuar), të hyjë në postën e çdo përdoruesi, e kështu me radhë. Një shembull tjetër është dëmi i shkaktuar nga pas sherbimit te shitjes. Në mënyrë tipike, inxhinieri i shërbimit ka akses të pakufizuar në pajisje dhe është në gjendje të anashkalojë mekanizmat e mbrojtjes së softuerit.

Për qartësi, këto lloje kërcënimesh janë paraqitur gjithashtu skematikisht më poshtë në Figurën 1.

Oriz. 1. Klasifikimi i llojeve të kërcënimeve ndaj sigurisë së informacionit

Për të aplikuar masat më optimale të mbrojtjes, është e nevojshme të vlerësohen jo vetëm kërcënimet ndaj sigurisë së informacionit, por edhe dëmi i mundshëm, për këtë përdoret karakteristika e pranueshmërisë, pra dëmi i mundshëm përcaktohet si i pranueshëm ose i papranueshëm. Për ta bërë këtë, është e dobishme të miratoni kriteret tuaja për pranueshmërinë e dëmit në formë monetare ose në formë tjetër.

Çdokush që fillon të organizojë sigurinë e informacionit duhet t'i përgjigjet tre pyetjeve themelore:

- Çfarë duhet mbrojtur?

- Nga kush të mbrohemi, çfarë lloje kërcënimesh mbizotërojnë: të jashtëm apo të brendshëm?

- Si të mbroheni, me çfarë metodash dhe mjetesh?

Metodat dhe mjetet kryesore të mbrojtjes, si dhe masat minimale dhe të nevojshme të sigurisë që zbatohen në serverë virtualë në varësi të qëllimeve kryesore të përdorimit të tyre dhe llojeve të kërcënimeve, ne do t'i shqyrtojmë ato në artikujt vijues nën titullin "Bazat e sigurisë së informacionit".

Metodat e reja të përpunimit dhe transmetimit të të dhënave kontribuojnë në shfaqjen e kërcënimeve të reja që përmirësojnë gjasat e shtrembërimit, përgjimit, etj. të informacionit. Prandaj, sot zbatimi i sigurisë së informacionit të kompjuterëve në rrjet është drejtimi kryesor në IT. Një dokument që përforcon legjitimitetin e veprimeve dhe përcaktimin e një kuptimi të përbashkët të të gjitha aspekteve - GOST R 50922-96.

Më poshtë shqyrtojmë konceptet kryesore në këtë drejtim:

- Siguria e informacionit është një drejtim për parandalimin e kërcënimeve ndaj informacionit.

- Objekti i mbrojtjes është informacioni ose një bartës me informacion që duhet të mbrohet.

- Qëllimi i mbrojtjes është një rezultat i caktuar pas një periudhe të caktuar të mbrojtjes së këtij informacioni.

- Efektiviteti i mbrojtjes së informacionit - treguesi tregon se sa afër është rezultati real me rezultatin e caktuar.

- Mbrojtja e informacionit nga rrjedhja - puna për të parandaluar transferimin e pakontrolluar të të dhënave të mbrojtura nga zbulimi ose

- Sistemi i sigurisë së informacionit - një grup përbërësish që zbatohen në formën e pajisjeve, softuerëve, njerëzve, ligjeve, etj., Të cilat janë të organizuara dhe funksionojnë në një sistem të vetëm dhe kanë për qëllim mbrojtjen e informacionit.

- Subjekti i aksesit në informacion është një pjesëmarrës në marrëdhëniet juridike në proceset e informacionit

- Pronari i informacionit është autori që ka të drejta të plota në ky informacion brenda ligjeve

- Pronari i informacionit është subjekti i cili me urdhër të pronarit përdor informacionin dhe e zbaton atë në kompetenca të caktuara.

- E drejta për të hyrë në informacion është një grup rregullash për aksesimin e të dhënave, të vendosura nga dokumentet ose nga pronari / pronari

- Qasje e autorizuar - akses që nuk shkel disa rregulla të kontrollit të aksesit

- Qasja e paautorizuar është shkelje e rregullave të kontrollit të aksesit. Procesi ose subjekti që zbaton UA është shkelësi

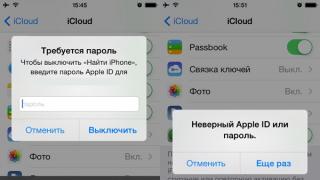

- Identifikimi i subjektit është një algoritëm për njohjen e një subjekti nga një identifikues

- Autorizimi i subjektit është një algoritëm për dhënien e të drejtave subjektit pas vërtetimit dhe identifikimit të suksesshëm në sistem

- Një dobësi e sistemit kompjuterik është një aspekt i komponentëve të sistemit që çojnë në

- Një sulm në një sistem kompjuterik (CS) është një kërkim dhe zbatim i dobësive të sistemit nga një sulmues

- Një sistem i mbrojtur është një sistem ku dobësitë e sistemit mbyllen me sukses dhe rreziqet e kërcënimit reduktohen

- Mënyrat dhe metodat e mbrojtjes së informacionit - rregullat dhe procedurat për zbatimin e mjeteve për mbrojtje

- Një politikë sigurie është një grup rregullash, normash dhe dokumentesh për zbatimin e mbrojtjes së një sistemi informacioni në një ndërmarrje.

Nën Siguria e informacionit të përcaktojë sigurinë e të dhënave nga veprimet e paligjshme me të, si dhe performancën e sistemit të informacionit dhe përbërësve të tij. Sot, një AS (sistemi i automatizuar) për përpunimin e të dhënave është një sistem i tërë që përbëhet nga komponentë të një autonomie të caktuar. Çdo komponent mund të jetë subjekt i ndikimit të keq. Elementet AS mund të ndahen në grupe:

- Komponentët e harduerit - kompjuterët dhe pjesët e tyre (monitorë, printera, kabllo komunikimi, etj.)

- Software - programe, OS, etj.

- Personeli - njerëzit që janë të lidhur drejtpërdrejt me sistemin e informacionit (punonjës, etj.)

- Të dhënat janë informacione që janë në një sistem të mbyllur. Ky është informacion i shtypur, dhe revista, media, etj.

Siguria e informacionit zbatohet duke përdorur aspektet e mëposhtme: integriteti, konfidencialiteti dhe disponueshmëria. Privatësia e të dhënave- ky është një aspekt informacioni që përcakton shkallën e fshehtësisë së tij nga palët e treta. Informacioni konfidencial duhet të jetë i njohur vetëm për subjektet e autorizuara të sistemit. Integriteti i informacionit përcakton aspektin e informacionit në ruajtjen e strukturës/përmbajtjes së tij gjatë transmetimit apo ruajtjes. Arritja e sigurisë së këtij aspekti është e rëndësishme në një mjedis ku ka një probabilitet të lartë të shtrembërimit ose ndikimeve të tjera në shkatërrimin e integritetit. Besueshmëria e informacionit konsiston në përkatësinë strikte të vlerës fillestare, gjatë transmetimit dhe ruajtjes.

Rëndësia juridike e të dhënave përcakton dokumentin që është bartës, si dhe ka fuqi juridike. Disponueshmëria e të dhënave përcakton marrjen nga subjekti i informacionit me ndihmën e mjeteve teknike.

Themeluesi i kibernetikës, Norbert Wiener, besonte se informacioni ka karakteristika unike dhe nuk mund t'i atribuohet as energjisë as materies. Statusi i veçantë i informacionit si fenomen ka krijuar shumë përkufizime.

Fjalori i ISO/IEC 2382:2015 "Teknologjia e Informacionit" ofron interpretimin e mëposhtëm:

Informacioni (në fushën e përpunimit të informacionit)- çdo e dhënë e paraqitur në formë elektronike, e shkruar në letër, e folur në një mbledhje ose në çdo mjet tjetër të përdorur nga një institucion financiar për vendimmarrje, transferim fondesh, përcaktimin e normave, dhënien e kredive, përpunimin e transaksioneve etj., përfshirë përpunimin e komponentëve softuerin e sistemit.

Për të zhvilluar konceptin e sigurisë së informacionit (IS), informacioni kuptohet si informacion që është i disponueshëm për mbledhje, ruajtje, përpunim (redaktim, transformim), përdorim dhe transmetim në mënyra të ndryshme, duke përfshirë në rrjetet kompjuterike dhe sisteme të tjera informacioni.

Një informacion i tillë është me vlerë të lartë dhe mund të bëhet objekt shkeljeje nga palët e treta. Dëshira për të mbrojtur informacionin nga kërcënimet qëndron në themel të krijimit të sistemeve të sigurisë së informacionit.

Baza ligjore

Në dhjetor 2017, në Rusi u miratua Doktrina e Sigurisë së Informacionit. Në dokument, siguria e informacionit përkufizohet si gjendja e mbrojtjes së interesave kombëtare në sferën e informacionit. Në këtë rast, interesat kombëtare kuptohen si tërësia e interesave të shoqërisë, individit dhe shtetit, çdo grup interesash është i nevojshëm për funksionimin e qëndrueshëm të shoqërisë.

Doktrina është një dokument konceptual. Marrëdhëniet juridike në lidhje me sigurimin e sigurisë së informacionit rregullohen nga ligjet federale "Për sekretet shtetërore", "Për informacionin", "Për mbrojtjen e të dhënave personale" dhe të tjera. Mbi bazën e rregulloreve themelore, rregulloret qeveritare dhe rregulloret e departamenteve zhvillohen për çështje të veçanta të mbrojtjes së informacionit.

Përkufizimi i sigurisë së informacionit

Para zhvillimit të një strategjie të sigurisë së informacionit, është e nevojshme të pranohet një përkufizim bazë i vetë konceptit, i cili do të lejojë përdorimin e një grupi të caktuar metodash dhe metodash mbrojtjeje.

Praktikuesit e industrisë propozojnë të kuptohet siguria e informacionit si një gjendje e qëndrueshme e mbrojtjes së informacionit, bartësve dhe infrastrukturës së tij, e cila siguron integritetin dhe stabilitetin e proceseve të lidhura me informacionin kundër ndikimeve të qëllimshme ose të paqëllimshme të një natyre natyrore dhe artificiale. Ndikimet klasifikohen si kërcënime të IS që mund të shkaktojnë dëme për subjektet e marrëdhënieve të informacionit.

Kështu, mbrojtja e informacionit do të kuptohet si një grup masash ligjore, administrative, organizative dhe teknike që synojnë parandalimin e kërcënimeve reale ose të perceptuara të sigurisë së informacionit, si dhe eliminimin e pasojave të incidenteve. Vazhdimësia e procesit të mbrojtjes së informacionit duhet të garantojë luftën kundër kërcënimeve në të gjitha fazat e ciklit të informacionit: në procesin e mbledhjes, ruajtjes, përpunimit, përdorimit dhe transmetimit të informacionit.

Siguria e informacionit në këtë kuptim bëhet një nga karakteristikat e performancës së sistemit. Në çdo moment në kohë, sistemi duhet të ketë një nivel të matshëm sigurie, dhe garantimi i sigurisë së sistemit duhet të jetë një proces i vazhdueshëm që kryhet në të gjitha intervalet kohore gjatë jetës së sistemit.

Në teorinë e sigurisë së informacionit, subjektet e IS kuptohen si pronarë dhe përdorues të informacionit, dhe përdorues jo vetëm në mënyrë të vazhdueshme (punonjës), por edhe përdorues që aksesojnë bazat e të dhënave në raste të izoluara, për shembull, agjencitë qeveritare që kërkojnë informacion. Në një numër rastesh, për shembull, në standardet e sigurisë së informacionit bankar, pronarët e informacionit përfshijnë aksionarët - persona juridikë që zotërojnë të dhëna të caktuara.

Infrastruktura mbështetëse, nga pikëpamja e bazave të sigurisë së informacionit, përfshin kompjuterët, rrjetet, pajisjet e telekomunikacionit, ambientet, sistemet e mbështetjes së jetës dhe personelin. Gjatë analizimit të sigurisë, është e nevojshme të studiohen të gjithë elementët e sistemeve, duke i kushtuar vëmendje të veçantë personelit si bartës i shumicës së kërcënimeve të brendshme.

Për të menaxhuar sigurinë e informacionit dhe për të vlerësuar dëmin, përdoret një karakteristikë e pranueshmërisë, kështu që dëmi përcaktohet si i pranueshëm ose i papranueshëm. Është e dobishme që çdo kompani të miratojë kriteret e veta për pranimin e dëmit në terma monetarë ose, për shembull, në formën e dëmtimit të pranueshëm të reputacionit. Në institucionet publike mund të miratohen karakteristika të tjera, për shembull, ndikimi në procesin e menaxhimit ose reflektimi i shkallës së dëmtimit të jetës dhe shëndetit të qytetarëve. Kriteret e materialitetit, rëndësisë dhe vlerës së informacionit mund të ndryshojnë gjatë ciklit jetësor të grupit të informacionit, prandaj ato duhet të rishikohen në kohën e duhur.

Një kërcënim informacioni në kuptimin e ngushtë është një mundësi objektive për të ndikuar në objektin e mbrojtjes, e cila mund të çojë në rrjedhje, vjedhje, zbulim ose shpërndarje informacioni. Në një kuptim më të gjerë, kërcënimet e sigurisë kibernetike do të përfshijnë ndikime informative të synuara, qëllimi i të cilave është të shkaktojë dëme ndaj shtetit, organizatës ose individit. Kërcënime të tilla përfshijnë, për shembull, shpifje, keqinterpretim të qëllimshëm, reklama të pasakta.

Tre pyetjet kryesore të konceptit të sigurisë së informacionit për çdo organizatë

Çfarë duhet mbrojtur?

Cilat lloje të kërcënimeve mbizotërojnë: të jashtëm apo të brendshëm?

Si të mbroheni, me çfarë metodash dhe mjetesh?

Sistemi i sigurisë së informacionit

Sistemi i sigurisë së informacionit për një kompani - një person juridik përfshin tre grupe të koncepteve themelore: integritetin, disponueshmërinë dhe konfidencialitetin. Nën secilin janë koncepte me shumë karakteristika.

Nën integriteti i referohet rezistencës së bazave të të dhënave, grupeve të tjera të informacionit ndaj shkatërrimit aksidental ose të qëllimshëm, ndryshimeve të paautorizuara. Koncepti i integritetit mund të shihet si:

- statike, e shprehur në pandryshueshmërinë, autenticitetin e objekteve të informacionit ndaj atyre objekteve që janë krijuar sipas një detyre specifike teknike dhe përmbajnë sasinë e informacionit të nevojshëm për përdoruesit për veprimtarinë e tyre kryesore, në konfigurimin dhe sekuencën e kërkuar;

- dinamike, që nënkupton ekzekutimin e saktë të veprimeve ose transaksioneve komplekse që nuk dëmtojnë sigurinë e informacionit.

Për të kontrolluar integritetin dinamik, të veçantë mjete teknike, të cilat analizojnë rrjedhën e informacionit, për shembull, financiar, dhe identifikojnë rastet e vjedhjes, dyfishimit, ridrejtimit, rirenditjes së mesazheve. Integriteti si karakteristikë kryesore kërkohet kur vendimet merren në bazë të informacionit të ardhur ose të disponueshëm për të ndërmarrë veprime. Shkelja e rendit të komandave ose e sekuencës së veprimeve mund të shkaktojë dëme të mëdha në rastin e përshkrimit të proceseve teknologjike, kodeve të programit dhe në situata të tjera të ngjashme.

Disponueshmëriaështë një pronë që lejon subjektet e autorizuara të aksesojnë ose të shkëmbejnë të dhëna me interes për ta. Kërkesa kyçe e legjitimimit apo autorizimit të subjekteve bën të mundur krijimin nivele të ndryshme akses. Dështimi i sistemit për të ofruar informacion bëhet problem për çdo organizatë ose grup përdoruesish. Një shembull është mosdisponueshmëria e faqeve të internetit të shërbimeve publike në rast të një dështimi të sistemit, gjë që privon shumë përdorues nga mundësia për të marrë shërbimet ose informacionin e nevojshëm.

Konfidencialiteti nënkupton pronësinë e informacionit për t'u disponuar për ata përdorues: subjekte dhe procese për të cilat fillimisht lejohet qasja. Shumica e kompanive dhe organizatave e perceptojnë privatësinë si element kyç IS, megjithatë, në praktikë është e vështirë të zbatohet plotësisht. Jo të gjitha të dhënat për kanalet ekzistuese të rrjedhjes së informacionit janë të disponueshme për autorët e koncepteve të sigurisë së informacionit, dhe shumë mjete teknike të mbrojtjes, përfshirë ato kriptografike, nuk mund të blihen lirisht, në disa raste qarkullimi është i kufizuar.

Vetitë e barabarta të sigurisë së informacionit kanë vlera të ndryshme për përdoruesit, pra dy kategoritë ekstreme në zhvillimin e koncepteve të mbrojtjes së të dhënave. Për kompanitë apo organizatat e përfshira në sekretet shtetërore, konfidencialiteti do të jetë një parametër kyç, për shërbimet publike apo institucionet arsimore shumica parametër i rëndësishëm- disponueshmëria.

Përmbledhje e Sigurisë së Informacionit

Objektet e mbrojtjes në konceptet IS

Dallimi në subjekte gjeneron dallime në objektet e mbrojtjes. Grupet kryesore të objekteve të mbrojtura:

- burime informacioni të të gjitha llojeve (një burim është një objekt material: një hard disk, media të tjera, një dokument me të dhëna dhe detaje që ndihmojnë në identifikimin e tij dhe t'ia atribuojnë një grupi të caktuar subjektesh);

- të drejtat e qytetarëve, organizatave dhe shtetit për të aksesuar informacionin, mundësinë për ta marrë atë brenda kornizës së ligjit; aksesi mund të kufizohet vetëm me akte ligjore rregullatore, organizimi i çdo pengese që cenon të drejtat e njeriut është i papranueshëm;

- një sistem për krijimin, përdorimin dhe shpërndarjen e të dhënave (sisteme dhe teknologji, arkiva, biblioteka, dokumente rregullatore);

- një sistem për formimin e vetëdijes publike (media, burimet e internetit, institucionet sociale, institucionet arsimore).

Çdo objekt ka sistem të veçantë masat për mbrojtjen nga kërcënimet ndaj sigurisë së informacionit dhe rendit publik. Sigurimi i sigurisë së informacionit në çdo rast duhet të bazohet në një qasje sistematike që merr parasysh specifikat e objektit.

Kategoritë dhe mediat

rusisht sistemi juridik, praktika e zbatimit të ligjit dhe marrëdhëniet e krijuara shoqërore klasifikojnë informacionin sipas kritereve të aksesueshmërisë. Kjo ju lejon të sqaroni parametrat thelbësorë të nevojshëm për të siguruar sigurinë e informacionit:

- informacion, aksesi në të cilin është i kufizuar në bazë të kërkesave ligjore (sekret shtetëror, sekret tregtar, të dhëna personale);

- informacion në domenin publik;

- informacion i disponueshëm publikisht që ofrohet në kushte të caktuara: informacion me pagesë ose të dhëna për të cilat kërkohet akses, për shembull, një biletë bibliotekë;

- informacione të rrezikshme, të dëmshme, të rreme dhe lloje të tjera, qarkullimi dhe shpërndarja e të cilave është e kufizuar ose nga kërkesat e ligjeve ose nga standardet e korporatës.

Informacioni nga grupi i parë ka dy mënyra mbrojtjeje. sekret shtetëror Sipas ligjit, ky është informacion i mbrojtur nga shteti, qarkullimi i lirë i të cilave mund të dëmtojë sigurinë e vendit. Këto janë të dhëna në fushën e ushtrisë, politikës së jashtme, inteligjencës, kundërzbulimit dhe veprimtarive ekonomike të shtetit. Pronari i këtij grupi të dhënash është drejtpërdrejt shteti. Autoritetet janë të autorizuara për të marrë masa mbrojtëse sekret shtetëror, - Ministria e Mbrojtjes, Shërbimi Federal i Sigurisë (FSB), Shërbimi i Inteligjencës së Jashtme, Shërbimi Federal për Kontrollin Teknik dhe Eksport (FSTEC).

Informacion konfidencial- një objekt rregullimi më i shumëanshëm. Lista e informacioneve që mund të përbëjnë informacion konfidencial gjendet në Dekretin Presidencial nr. 188 “Për miratimin e listës së informacionit konfidencial”. Këto janë të dhëna personale; fshehtësia e hetimeve dhe procedurave ligjore; sekret zyrtar; sekreti profesional (mjekësor, noterial, avokat); sekret tregtar; informacion në lidhje me shpikjet dhe modelet e përdorimit; informacione që gjenden në dosjet personale të të dënuarve, si dhe informacione për zbatimin e akteve gjyqësore.

Të dhënat personale ekzistojnë në mënyrë të hapur dhe konfidenciale. Pjesa e të dhënave personale që është e hapur dhe e aksesueshme për të gjithë përdoruesit përfshin emrin, mbiemrin, patronimin. Sipas Ligjit Federal-152 "Për të Dhënat Personale", subjektet e të dhënave personale kanë të drejtë të:

- mbi vetëvendosjen informative;

- për të hyrë në të dhënat personale personale dhe për të bërë ndryshime në to;

- për të bllokuar të dhënat personale dhe aksesin në to;

- të apelojë kundër veprimeve të paligjshme të palëve të treta të kryera në lidhje me të dhënat personale;

- për kompensimin e dëmeve.

E drejta për të është e përfshirë në rregulloret për organet shtetërore, ligjet federale, licencat për të punuar me të dhënat personale të lëshuara nga Roskomnadzor ose FSTEC. Kompanitë që punojnë në mënyrë profesionale me të dhënat personale të një game të gjerë njerëzish, për shembull, operatorët e telekomit, duhet të hyjnë në regjistrin e mbajtur nga Roskomnadzor.

Një objekt i veçantë në teorinë dhe praktikën e sigurisë së informacionit janë transportuesit e informacionit, qasja në të cilat është e hapur dhe e mbyllur. Gjatë zhvillimit të konceptit IS, metodat e mbrojtjes zgjidhen në varësi të llojit të medias. Transportuesit kryesorë të informacionit:

- të shtypura dhe mjete elektronike masmedia, rrjetet sociale, burime të tjera në internet;

- punonjësit e organizatës të cilët kanë akses në informacion bazuar në miqësitë, lidhjet familjare, profesionale;

- mjetet e komunikimit që transmetojnë ose ruajnë informacione: telefonat, centralet automatike telefonike, pajisjet e tjera të telekomunikacionit;

- dokumente të të gjitha llojeve: personale, zyrtare, shtetërore;

- softueri si një objekt i pavarur informacioni, veçanërisht nëse versioni i tij është zhvilluar posaçërisht për një kompani të caktuar;

- media elektronike informacion që përpunon të dhënat automatikisht.

Për qëllime të zhvillimit të koncepteve të sigurisë së informacionit, mjetet e sigurisë së informacionit zakonisht ndahen në rregullatore (joformale) dhe teknike (formale).

Mjetet joformale të mbrojtjes janë dokumentet, rregullat, ngjarjet, ato formale janë mjete teknike dhe softuer të veçantë. Dallimi ndihmon në shpërndarjen e fushave të përgjegjësisë gjatë krijimit të sistemeve të sigurisë së informacionit: me menaxhimin e përgjithshëm të mbrojtjes, personeli administrativ zbaton metoda rregullatore dhe specialistët e IT-së, përkatësisht, ato teknike.

Bazat e sigurisë së informacionit nënkuptojnë ndarjen e pushteteve jo vetëm në drejtim të përdorimit të informacionit, por edhe në drejtim të punës me mbrojtjen e tij. Kjo ndarje e pushteteve kërkon disa nivele kontrolli.

Mjetet juridike formale

Një gamë e gjerë mjetesh teknike për mbrojtjen e sigurisë së informacionit përfshin:

Mjetet fizike të mbrojtjes. Këta janë mekanizma mekanikë, elektrikë, elektronikë që funksionojnë në mënyrë të pavarur nga sistemet e informacionit dhe krijojnë pengesa për aksesin në to. Bravat, duke përfshirë ato elektronike, ekranet, blindat janë krijuar për të krijuar pengesa për kontaktin e faktorëve destabilizues me sistemet. Grupi plotësohet me anë të sistemeve të sigurisë, për shembull, kamera video, regjistrues video, sensorë që zbulojnë lëvizjen ose një tejkalim të shkallës së rrezatimit elektromagnetik në zonën ku ndodhen mjetet teknike për marrjen e informacionit, pajisjet e ngulitura.

Mbrojtja e harduerit. Këto janë pajisje elektrike, elektronike, optike, lazer dhe të tjera që janë të integruara në sistemet e informacionit dhe telekomunikacionit. Përpara futjes së harduerit në sistemet e informacionit, duhet të verifikohet përputhshmëria.

Software janë të thjeshta dhe sistematike, programe gjithëpërfshirëse projektuar për të zgjidhur detyra private dhe komplekse që lidhen me ofrimin e sigurisë së informacionit. Një shembull i zgjidhjeve komplekse janë dhe: të parat shërbejnë për të parandaluar rrjedhjet, riformatimin e informacionit dhe ridrejtimin e rrjedhave të informacionit, e dyta - ofrojnë mbrojtje kundër incidenteve në fushën e sigurisë së informacionit. Mjetet softuerike kërkojnë fuqinë e pajisjeve harduerike dhe duhet të sigurohen rezerva shtesë gjatë instalimit.

TE mjete specifike siguria e informacionit përfshin algoritme të ndryshme kriptografike që ju lejojnë të kriptoni informacionin në disk dhe të ridrejtoni përmes kanaleve të komunikimit të jashtëm. Transformimi i informacionit mund të ndodhë me ndihmën e metodave të softuerit dhe harduerit që funksionojnë në sistemet e informacionit të korporatës.

Të gjitha mjetet që garantojnë sigurinë e informacionit duhet të përdoren së bashku, pas një vlerësimi paraprak të vlerës së informacionit dhe krahasimit të tij me koston e burimeve të shpenzuara për mbrojtjen. Prandaj, propozimet për përdorimin e fondeve duhet të formulohen tashmë në fazën e projektimit të sistemeve, dhe miratimi duhet të bëhet në nivelin e menaxhmentit që është përgjegjës për miratimin e buxheteve.

Për të garantuar sigurinë, është e nevojshme të monitoroni të gjitha zhvillimet moderne, mjetet e mbrojtjes së softuerit dhe harduerit, kërcënimet dhe të bëni ndryshime në kohë në sistemet tuaja të mbrojtjes kundër aksesit të paautorizuar. Vetëm përshtatshmëria dhe reagimi i shpejtë ndaj kërcënimeve do të ndihmojë në arritjen e një niveli të lartë konfidencialiteti në punën e kompanisë.

Mjetet juridike joformale

Mjetet juridike joformale grupohen në ato normative, administrative dhe morale dhe etike. Në nivelin e parë të mbrojtjes, ekzistojnë mjete rregullatore që rregullojnë sigurinë e informacionit si një proces në aktivitetet e organizatës.

- Mjetet rregullatore

Në praktikën botërore, kur zhvillohen mjete rregullatore, ato udhëhiqen nga standardet e sigurisë së informacionit, kryesori është ISO / IEC 27000. Standardi u krijua nga dy organizata:

- ISO - Komisioni Ndërkombëtar për Standardizim, i cili zhvillon dhe miraton shumicën e metodave të njohura ndërkombëtarisht për certifikimin e cilësisë së prodhimit dhe proceseve të menaxhimit;

- IEC - Komisioni Ndërkombëtar i Energjisë, i cili futi të kuptuarit e tij për sistemet e sigurisë së informacionit, mjetet dhe metodat e sigurimit të tij në standard

Versioni aktual i ISO / IEC 27000-2016 ofron standarde të gatshme dhe metodologji të provuara të nevojshme për zbatimin e sigurisë së informacionit. Sipas autorëve të metodave, baza e sigurisë së informacionit qëndron në zbatimin sistematik dhe konsistent të të gjitha fazave nga zhvillimi deri në post-kontroll.

Për të marrë një certifikatë që konfirmon përputhjen me standardet e sigurisë së informacionit, është e nevojshme të zbatohen plotësisht të gjitha praktikat e rekomanduara. Nëse nuk ka nevojë për të marrë një certifikatë, lejohet të merret ndonjë nga më shumë versionet e hershme standard, duke filluar me ISO / IEC 27000-2002, ose GOST ruse, të cilat janë të natyrës këshilluese.

Bazuar në rezultatet e studimit të standardit, janë duke u zhvilluar dy dokumente që kanë të bëjnë me sigurinë e informacionit. Kryesor, por më pak formal, është koncepti i sigurisë së informacionit të ndërmarrjes, i cili përcakton masat dhe metodat për zbatimin e një sistemi të sigurisë së informacionit për sistemet e informacionit të një organizate. Dokumenti i dytë që duhet të respektojnë të gjithë punonjësit e kompanisë është rregullorja për sigurinë e informacionit, e miratuar në nivel bordi drejtues apo organi ekzekutiv.

Përveç pozicionit në nivel kompanie, duhet të zhvillohen lista të informacionit që përbëjnë sekret tregtar, anekset e kontratave të punës, fiksimin e përgjegjësisë për zbulimin e të dhënave konfidenciale, standarde dhe metoda të tjera. Rregullat dhe rregulloret e brendshme duhet të përmbajnë mekanizma dhe përgjegjësi zbatuese. Më shpesh, masat janë disiplinore dhe shkelësi duhet të jetë i përgatitur për faktin se shkelja e regjimit të sekretit tregtar do të pasohet nga sanksione të konsiderueshme, deri në largim nga puna.

- Masat organizative dhe administrative

Si pjese e veprimtari administrative për mbrojtjen e sigurisë së informacionit për punonjësit e shërbimeve të sigurisë hap hapësirën për kreativitet. Këto janë zgjidhje arkitekturore dhe planifikuese që ju lejojnë të mbroni dhomat e mbledhjeve dhe zyrat e ekzekutivit nga përgjimet dhe vendosjen e niveleve të ndryshme të aksesit në informacion. Masa të rëndësishme organizative do të jenë certifikimi i aktiviteteve të kompanisë në përputhje me standardet ISO/IEC 27000, certifikimi i sistemeve individuale të harduerit dhe softuerit, certifikimi i subjekteve dhe objekteve për përputhjen me kërkesat e nevojshme të sigurisë dhe marrja e licencave të nevojshme për të punuar me grupe informacioni të mbrojtura. .

Nga pikëpamja e rregullimit të aktiviteteve të personelit, do të jetë e rëndësishme të hartohet një sistem kërkesash për akses në internet, e-mail të jashtëm dhe burime të tjera. Një element i veçantë do të jetë marrja e një nënshkrimi elektronik dixhital për të rritur sigurinë e informacionit financiar dhe informacioneve të tjera që transmetohen. organet qeveritare përmes kanaleve të postës elektronike.

- Masat morale dhe etike

Masat morale dhe etike përcaktojnë qëndrimin personal të një personi ndaj informacion konfidencial ose informacione të kufizuara në qarkullim. Rritja e nivelit të njohurive të punonjësve në lidhje me ndikimin e kërcënimeve në aktivitetet e kompanisë ndikon në shkallën e ndërgjegjes dhe përgjegjësisë së punonjësve. Për të luftuar shkeljet e regjimit të informacionit, duke përfshirë, për shembull, transmetimin e fjalëkalimeve, trajtimin e pakujdesshëm të mediave, shpërndarjen e të dhënave konfidenciale në biseda private, kërkohet të theksohet ndërgjegjja personale e punonjësit. Do të jetë e dobishme të krijohen tregues të performancës për personelin, të cilët do të varen nga qëndrimi ndaj tij sistemi i korporatës IB.

Infografika përdor të dhëna nga hulumtimi ynëSearchInform.

Studentët, studentët e diplomuar, shkencëtarët e rinj që përdorin bazën e njohurive në studimet dhe punën e tyre do t'ju jenë shumë mirënjohës.

Priti në http://www.allbest.ru/

Prezantimi

2. Sistemet e sigurisë së informacionit

3. Burimet e informacionit të shpërndarjes së kufizuar dhe kërcënimet ndaj burimeve. Qasja e stafit në informacione konfidenciale

konkluzioni

Prezantimi

Që në fillimet e historisë njerëzore, ekzistonte nevoja për të transmetuar dhe ruajtur informacionin.

Që nga shekulli i 17-të, në procesin e formimit të prodhimit të makinerive, problemi i zotërimit të energjisë ka dalë në pah. Së pari, u përmirësuan metodat e zotërimit të energjisë së erës dhe ujit, dhe më pas njerëzimi zotëroi energjinë termike.

Në fund të shekullit të 19-të filloi zotërimi i energjisë elektrike, u shpik një gjenerator elektrik dhe një motor elektrik. Dhe së fundi, në mesin e shekullit të 20-të, njerëzimi zotëroi energjinë atomike; në 1954, termocentrali i parë bërthamor u vu në punë në BRSS.

Zotërimi i energjisë bëri të mundur kalimin në prodhimin masiv të makinerive të mallrave të konsumit. U krijua një shoqëri industriale. Gjatë kësaj periudhe, ndryshime të rëndësishme ka pasur edhe në mënyrat e ruajtjes dhe transmetimit të informacionit.

Në shoqërinë e informacionit, burimi kryesor është informacioni. Është mbi bazën e të pasurit informacion për një shumëllojshmëri të gjerë të proceseve dhe fenomeneve që çdo aktivitet mund të ndërtohet në mënyrë efektive dhe optimale.

Është e rëndësishme jo vetëm për të prodhuar nje numer i madh i produkte, por për të prodhuar produktet e duhura në një kohë të caktuar. Me kosto të caktuara e kështu me radhë. Prandaj, në shoqërinë e informacionit rritet jo vetëm cilësia e konsumit, por edhe cilësia e prodhimit; një person që përdor teknologjinë e informacionit Kushtet më të mira puna, puna bëhet krijuese, intelektuale, etj.

Aktualisht, vendet e zhvilluara të botës (SHBA, Japonia, vendet e Evropës Perëndimore) tashmë kanë hyrë në shoqërinë e informacionit. Të tjerët, përfshirë Rusinë, janë në afërsi të saj.

Mund të zgjidhen tre kritere për zhvillimin e shoqërisë së informacionit: disponueshmëria e kompjuterëve, niveli i zhvillimit të rrjeteve kompjuterike dhe numri i njerëzve të punësuar në sferën e informacionit, si dhe përdorimi i teknologjive të informacionit dhe komunikimit në aktivitetet e tyre të përditshme.

Informacioni sot është i shtrenjtë dhe duhet mbrojtur. Përdorimi masiv i kompjuterëve personalë, për fat të keq, doli të jetë i lidhur me shfaqjen e programeve të virusit vetë-riprodhues që parandalojnë funksionimin normal të një kompjuteri, shkatërrojnë struktura e skedarit disqe dhe dëmtimi i informacionit të ruajtur në kompjuter.

Informacioni është në pronësi dhe përdoret nga të gjithë njerëzit pa përjashtim. Secili person vendos vetë se çfarë informacioni duhet të marrë, çfarë informacioni nuk duhet të jetë i disponueshëm për të tjerët, etj. Është e lehtë për një person të ruajë informacionin që është në kokën e tij, por çfarë nëse informacioni futet në "trurin e makinës", në të cilin shumë njerëz kanë akses.

1. Mbrojtja e informacionit dhe siguria e informacionit

Mbrojtja e të dhënave

Problemi i krijimit të një sistemi të sigurisë së informacionit përfshin dy detyra plotësuese: 1) zhvillimin e një sistemi të sigurisë së informacionit (sintezën e tij); 2) vlerësimi i sistemit të zhvilluar të sigurisë së informacionit. Detyra e dytë zgjidhet duke analizuar karakteristikat e tij teknike për të përcaktuar nëse sistemi i mbrojtjes së informacionit plotëson grupin e kërkesave për këto sisteme. Një detyrë e tillë aktualisht po zgjidhet pothuajse ekskluzivisht me mjete ekspertësh përmes certifikimit të mjeteve të sigurisë së informacionit dhe certifikimit të sistemit të sigurisë së informacionit në procesin e zbatimit të tij.

Konsideroni përmbajtjen kryesore të metodave të paraqitura të mbrojtjes së informacionit, të cilat përbëjnë bazën e mekanizmave mbrojtës.

Pengesat - metodat e bllokimit fizik të rrugës së një sulmuesi drejt informacionit të mbrojtur (tek pajisjet, mediat e ruajtjes, etj.).

Kontrolli i aksesit është një metodë e mbrojtjes së informacionit duke rregulluar përdorimin e të gjitha burimeve të një sistemi informacioni kompjuterik (elemente të bazave të të dhënave, softuer dhe harduer). Kontrolli i aksesit përfshin veçoritë e mëposhtme të sigurisë:

identifikimi i përdoruesve, personelit dhe burimeve të sistemit (caktimi i një identifikuesi personal për çdo objekt);

identifikimi (autentikimi) i një objekti ose subjekti nga identifikuesi i paraqitur atyre;

verifikimi i autoritetit (kontrollimi i përputhshmërisë së ditës së javës, orës së ditës, burimeve dhe procedurave të kërkuara me rregulloret e përcaktuara);

lejimin dhe krijimin e kushteve të punës brenda rregulloreve të përcaktuara;

regjistrimi (regjistrimi) i thirrjeve drejt burimeve të mbrojtura;

regjistrimi (sinjalizimi, mbyllja, vonesa e punës, refuzimi i një kërkese) në rast të përpjekjeve për veprime të paautorizuara.

Maskimi është një metodë për të mbrojtur informacionin duke e mbyllur atë në mënyrë kriptografike. Kjo metodë përdoret gjerësisht jashtë vendit si në përpunimin ashtu edhe në ruajtjen e informacionit, përfshirë në disketa. Kur transmetoni informacion në kanale komunikimi në distanca të gjata kjo metodëështë e vetmja e besueshme.

Rregullorja është një metodë e mbrojtjes së informacionit që krijon kushte të tilla për përpunimin, ruajtjen dhe transmetimin e automatizuar të informacionit të mbrojtur, sipas të cilave do të minimizohej mundësia e aksesit të paautorizuar në të.

Detyrimi është një metodë mbrojtjeje në të cilën përdoruesit dhe personeli i sistemit detyrohen të respektojnë rregullat për përpunimin, transferimin dhe përdorimin e informacionit të mbrojtur nën kërcënimin e përgjegjësisë materiale, administrative ose penale.

Motivimi - një metodë mbrojtjeje që inkurajon përdoruesin dhe personelin e sistemit të mos shkelin rendin e vendosur duke respektuar moralin mbizotërues dhe standardet etike(e rregulluar dhe e pashkruar).

Metodat e konsideruara të garantimit të sigurisë zbatohen në praktikë përmes përdorimit të mjeteve të ndryshme të mbrojtjes, si teknike, softuerike, organizative, legjislative, morale dhe etike. Mbrojtjet kryesore të përdorura për të krijuar një mekanizëm sigurie përfshijnë sa vijon.

Mjetet teknike zbatohen në formën e pajisjeve elektrike, elektromekanike dhe elektronike. I gjithë grupi i mjeteve teknike ndahet në harduer dhe fizik. Nga hardueri është zakon të kuptohen pajisjet ose pajisjet që ndërlidhen me pajisje të ngjashme sipas ndërfaqe standarde. Për shembull, një sistem identifikimi dhe diferencimi i aksesit në informacion (me fjalëkalime, kode regjistrimi dhe informacione të tjera në karta të ndryshme). Mjetet fizike zbatohen në formën e pajisjeve dhe sistemeve autonome. Për shembull, bravat në dyert ku janë vendosur pajisjet, hekurat në dritare, burimet furnizim me energji të pandërprerë, pajisje alarmi sigurie elektromekanike. Pra, ekzistojnë sisteme sigurie në natyrë (“Raven”, GUARDWIR, FPS, etj.), Sisteme ultrasonike (Cyclops, etj.), Sisteme të ndërprerjes së rrezeve (Pulsar 30V, etj.), Sisteme televizive (VM216, etj.), Radar. sistemet (“VITIM”, etj.), një sistem për monitorimin e hapjes së pajisjeve, etj.

Softuer nënkupton softuerin e krijuar posaçërisht për të kryer funksione të sigurisë së informacionit. Ky grup mjetesh përfshin: një mekanizëm enkriptimi (kriptografia është një algoritëm i veçantë që aktivizohet nga një numër unik ose sekuencë bit, zakonisht i quajtur një çelës enkriptimi; më pas teksti i koduar transmetohet përmes kanaleve të komunikimit dhe marrësi ka çelësin e tij për të deshifruar informacionin), një mekanizëm i nënshkrimit dixhital, kontrollin e aksesit të mekanizmave, mekanizmat e integritetit të të dhënave, mekanizmat e planifikimit, mekanizmat e kontrollit të rrugëzimit, mekanizmat e arbitrazhit, programet antivirus, programet e arkivimit (për shembull, zip, rar, arj, etj.), mbrojtja gjatë hyrjes dhe daljes së informacionit etj.

Mjetet organizative të mbrojtjes janë masa organizative, teknike dhe organizative dhe ligjore që kryhen në procesin e krijimit dhe funksionimit të teknologjisë kompjuterike, pajisjeve të telekomunikacionit për të siguruar mbrojtjen e informacionit. Masat organizative mbulojnë të gjithë elementët strukturorë të pajisjeve në të gjitha fazat e ciklit të tyre jetësor (ndërtimi i ambienteve, projektimi i një sistemi informacioni kompjuterik bankare, instalimi dhe rregullimi i pajisjeve, përdorimi, funksionimi).

Mjetet morale dhe etike të mbrojtjes zbatohen në formën e të gjitha llojeve të normave që janë zhvilluar tradicionalisht ose janë formuar si kompjuterë dhe mjete komunikimi të përhapura në shoqëri. Këto norma në pjesën më të madhe nuk janë të detyrueshme si masa legjislative, megjithatë, mosrespektimi i tyre zakonisht çon në humbjen e autoritetit dhe prestigjit të një personi. Shembulli më ilustrues i normave të tilla është Kodi i Sjelljes Profesionale për Anëtarët e Shoqatës së Përdoruesve të Kompjuterëve në SHBA.

Mjetet legjislative të mbrojtjes përcaktohen nga aktet legjislative të vendit, të cilat rregullojnë rregullat për përdorimin, përpunimin dhe transmetimin e informacionit me akses të kufizuar dhe vendosin përgjegjësinë për shkeljen e këtyre rregullave.

Të gjitha mjetet e konsideruara të mbrojtjes ndahen në formale (kryerja e funksioneve mbrojtëse në mënyrë rigoroze sipas një procedure të paracaktuar pa pjesëmarrjen e drejtpërdrejtë të një personi) dhe joformale (të përcaktuara nga një veprimtari e qëllimshme njerëzore ose rregullojnë këtë veprimtari).

Aktualisht, problemi më i mprehtë i sigurisë (madje edhe në ato sisteme ku nuk kërkohet të ruhen informacione sekrete, dhe në kompjuterët e shtëpisë) janë viruset. Prandaj, ne do të ndalemi në to në mënyrë më të detajuar këtu. Një virus kompjuterik është një program i vogël i shkruar posaçërisht që mund t'u "atribuojë" veten programeve të tjera (d.m.th. t'i "infektojë" ato), si dhe të kryejë të ndryshme veprime të padëshiruara në kompjuter (për shembull, prishja e skedarëve ose tabelave të ndarjes së skedarëve në disk, "bllokimi" i RAM-it, etj.).

Mjeti kryesor i mbrojtjes kundër viruseve është arkivimi. Metodat e tjera nuk mund ta zëvendësojnë atë, megjithëse ato rrisin nivelin e përgjithshëm të mbrojtjes. Arkivimi duhet të bëhet çdo ditë. Arkivimi konsiston në bërjen e kopjeve të skedarëve në përdorim dhe përditësimin sistematik të skedarëve të ndryshuar. Kjo bën të mundur jo vetëm ruajtjen e hapësirës në disqe speciale arkivore, por edhe kombinimin e grupeve të skedarëve të përbashkët në një skedar arkivi, duke e bërë shumë më të lehtë kuptimin e arkivit të skedarëve të përbashkët. Më të cenueshmet janë tabelat e ndarjes së skedarëve, drejtoria kryesore dhe sektori i nisjes. Rekomandohet që skedarët të kopjohen periodikisht në një floppy disk të veçantë. Rezervimi i tyre është i rëndësishëm jo vetëm për mbrojtjen nga viruset, por edhe për sigurimin në rast emergjencave ose veprimet e dikujt tjetër, duke përfshirë gabimet e tyre.

Për t'u mbrojtur nga viruset, rekomandohet:

punë me disketë të mbrojtura nga shkrimi;

minimizimi i periudhave të disponueshmërisë së disketave për shkrim;

ndarjen e disketave ndërmjet përdoruesve të caktuar përgjegjës;

ndarja e disketave të transmetuara dhe atyre hyrëse;

ndarja e ruajtjes së programeve të sapomarra dhe atyre të operuara më parë;

kontrollimi i softuerit të sapo pranuar për praninë e një virusi në to duke testuar programet;

ruajtja e programeve në hard disk në formë të arkivuar.

Për të shmangur shfaqjen e viruseve kompjuterike, para së gjithash duhet të respektohen masat e mëposhtme:

mos rishkruani softuer nga kompjuterë të tjerë, nëse është e nevojshme, duhet të merrni masat e renditura më sipër;

mos lejoni persona të paautorizuar të punojnë në kompjuter, veçanërisht nëse ata do të punojnë me disketat e tyre;

mos përdorni disqe të huaja, veçanërisht me lojërat kompjuterike.

Ne mund të dallojmë gabimet e mëposhtme tipike të përdoruesit që çojnë në infektim me virus:

mungesa e një sistemi të duhur të arkivimit të informacionit;

nisja e programit të marrë pa e kontrolluar më parë për infeksion dhe pa e instaluar modaliteti maksimal mbrojtja e diskut me ndihmën e sistemeve të kontrollit të hyrjes dhe lëshimi i një roje banor;

rinisja e sistemit nëse ka një disketë të instaluar në diskun A (në këtë rast, BIOS përpiqet të niset nga kjo disketë, dhe jo nga hard disku; si rezultat, nëse disketa është e infektuar me një virus boot, hard disku është i infektuar);

ekzekutimi i të gjitha llojeve të programeve antivirus, pa ditur llojet e diagnostikimit të të njëjtave viruse nga programe të ndryshme antivirus;

analiza dhe rikuperimi i programeve në një sistem operativ të infektuar.

Aktualisht, mjetet më të njohura antivirus në Rusi të DialogNauka SHA janë:

Aidstest polyphage (një polifag është një program që kryen të kundërtën e asaj që bën një virus kur infekton një skedar, d.m.th. ai përpiqet të rivendosë skedarin);

auditor Adinf;

blloku shërues AdinfExt;

polifag për "polimorfikët" Doctor Web.

Ka programe filtri që kontrollojnë nëse skedarët (aktiv specifikuar nga përdoruesi disk) i veçantë për ky virus kombinimi i bajteve. Përdoret gjithashtu përpunimi i veçantë skedarë, disqe, drejtori - vaksinimi: nisja e programeve të vaksinave që imitojnë një kombinim të kushteve në të cilat fillon të funksionojë dhe shfaqet lloji i dhënë virus. Një shembull i një programi rezident të mbrojtjes nga viruset është VSAFF i Carmel Central Point Software. Si program i diagnostikimit të hershëm virus kompjuterik Programet CRCLIST dhe CRCTEST mund të rekomandohen.

Siguria e Informacionit.

Nga pikëpamja e sigurisë së informacionit, informacioni ka këto kategori: konfidencialiteti i informacionit - një garanci që informacioni specifik është i disponueshëm vetëm për rrethin e njerëzve për të cilët është menduar; shkelja e kësaj kategorie quhet vjedhje ose zbulim i integritetit të informacionit të informacionit - një garanci që informacioni tani ekziston në të formë origjinale dmth gjatë ruajtjes ose transmetimit të tij nuk janë bërë ndryshime të paautorizuara; Shkelja e kësaj kategorie quhet falsifikimi i autenticitetit të mesazhit të informacionit - garanci se burimi i informacionit është pikërisht personi që deklarohet si autor i tij; shkelja e kësaj kategorie quhet edhe falsifikim, por tashmë autori i mesazhit, apelueshmëria e informacionit është një garanci që, nëse është e nevojshme, do të jetë e mundur të vërtetohet se autori i mesazhit është personi i deklaruar dhe askush tjetër. mund te jete; ndryshimi mes kesaj kategorie dhe asaj te meparshme eshte se kur autori zevendesohet, dikush tjeter perpiqet te deklaroje se eshte autori i mesazhit dhe nese shkelet ankesa, vete autori perpiqet te "mohoj" fjalet e tij, nenshkruar. nga ai një herë.

Kategoritë e tjera zbatohen për sistemet e informacionit: Besueshmëria - Sigurimi që sistemi të sillet në mënyra normale dhe jonormale siç është planifikuar Saktësia - Sigurimi që të gjitha komandat të ekzekutohen me saktësi dhe plotësisht Kontrolli i aksesit - Sigurimi që grupe të ndryshme njerëzish të kenë akses të ndryshëm në objektet e informacionit, dhe këto Kufizimet e aksesit janë vazhdimisht të kontrollueshme - një garanci që në çdo kohë mund të bëhet një kontroll i plotë i çdo komponenti paketë softuerike kontrolli i identitetit - duke siguruar që klienti i lidhur aktualisht me sistemin është pikërisht ai që pretendon se është rezistent ndaj dështimeve të qëllimshme - duke siguruar që, nëse gabimet futen qëllimisht brenda normave të paracaktuara, sistemi do të sillet siç është specifikuar paraprakisht.

2. Sistemet e sigurisë së informacionit

Siguria e transmetimit të informacionit në internet. Kriptimi i informacionit duke përdorur çelësa publikë dhe privatë. Nënshkrimi dixhital.

Në internetin modern rus, shumica e përdoruesve të tij, përfshirë ata të korporatave, përdorin rrjeti global, në thelb si bazë e madhe të dhënat, burimi më i gjerë i informacionit ku mund të gjeni lehtësisht dhe shpejt çdo informacion me interes, ose t'i ofroni një audiencë të gjerë informacione për veten, produktet ose shërbimet tuaja.

Një nga arsyet e kësaj gjendjeje është, sipas mendimit tonë, mungesa e besimit midis përfaqësuesve të biznesit në sigurinë e transmetimit të informacionit përmes internetit. Është për këtë arsye që faksi, ose korrieri, përdoret shpesh aty ku mund të përdoren me sukses mundësitë e internetit.

Le të shqyrtojmë se cilat fusha të mbrojtjes dhe mjetet teknike që korrespondojnë me to shkaktojnë vëmendjen më të madhe nga zhvilluesit dhe konsumatorët sot.

Mbrojtja kundër aksesit të paautorizuar (UAS) të burimeve të PC-ve të pavarur dhe të lidhur në rrjet. Ky funksion zbatohet nga softueri, firmware dhe hardueri, të cilat do të diskutohen më poshtë me shembuj specifik.

Mbrojtja e serverëve dhe përdoruesve individualë të internetit nga hakerat keqdashës që depërtojnë nga jashtë. Për këtë përdoren firewalls (firewall) të posaçëm, të cilët në Kohët e fundit po bëhen më të përhapura (shih PC World, Nr. 11/2000, f. 82).

Mbrojtja e informacionit sekret, konfidencial dhe personal nga leximi nga persona të paautorizuar dhe shtrembërimi i qëllimshëm i tij kryhet më së shpeshti duke përdorur mjete kriptografike, tradicionalisht i ndarë në një klasë të veçantë. Kjo përfshin gjithashtu konfirmimin e autenticitetit të mesazheve duke përdorur një nënshkrim elektronik dixhital (EDS). Përdorimi i kriptosistemeve me çelësa publikë dhe EDS ka perspektiva të mëdha në banka dhe në fushën e tregtisë elektronike. Në këtë artikull, ky lloj mbrojtjeje nuk merret parasysh.

Vitet e fundit, mbrojtja e softuerit kundër kopjimit të paligjshëm është bërë mjaft e përhapur në përdorim çelësat elektronikë. Në këtë përmbledhje, është konsideruar edhe në shembuj specifikë.

Mbrojtje kundër rrjedhjes së informacionit përmes kanaleve anësore (përmes qarqeve të energjisë, kanalit të rrezatimit elektromagnetik nga një kompjuter ose monitor). Këtu përdoren mjete të tilla të provuara si kontrollimi i dhomës dhe përdorimi i një gjeneruesi të zhurmës, si dhe një përzgjedhje e veçantë e monitorëve dhe komponentëve të kompjuterit që kanë zonën më të vogël të rrezatimit në diapazonin e frekuencës që është më i përshtatshëm për ndërhyrës për të kapur dhe kapur nga distanca dhe deshifroni sinjalin.

Mbrojtja ndaj spyware-ve të instaluar drejtpërdrejt në komponentët e kompjuterit, si dhe matjet e zonës së rrezatimit, kryhet nga organizata të veçanta që kanë licencat e nevojshme nga autoritetet kompetente.

Nuk ka dyshim për avantazhet e internetit që lidhen me shpejtësinë e shkëmbimit të informacionit, kursimin e burimeve në shkëmbimin e informacionit në distanca të gjata dhe ndërkombëtare, lehtësinë e përdorimit të aplikacioneve që automatizojnë procese të ndryshme biznesi ndërmjet zyrat e largëta kompani, degë, partnerë, klientë, punonjës me PC portativë jashtë zyrës së tyre.

Të gjitha këto mundësi, natyrisht, mund të zvogëlojnë ndjeshëm kostot kohore dhe financiare të kompanisë dhe të rrisin ndjeshëm efikasitetin e biznesit të saj.

Përdorimi i internetit në shkëmbimin e informacionit ndër-korporativ, në sisteme të tilla si një portal B2B ose një sistem tregtimi në internet, mund të sjellë efikasitet edhe më të rëndësishëm.

Fatkeqësisht, për momentin këto mundësi të internetit nuk kërkohen mjaftueshëm dhe një nga arsyet kryesore për këtë është pikërisht arsyeja e mosbesimit ndaj internetit për sa i përket sigurisë së përdorimit të tij.

Shumë shpesh na duhet të përballemi me dy këndvështrime ekstreme, të kundërta.

E para është të mohohet problemi i sigurisë si i tillë, dhe si rrjedhojë, pamjaftueshmëria ose mungesa e masave të duhura të sigurisë, kur transmetohet në internet, mjafton. informacion i rendesishem. Kjo qasje shpesh përfundon me probleme serioze dhe humbje financiare.

Pikëpamja e dytë është se Interneti është jashtëzakonisht i rrezikshëm dhe asnjë masë sigurie nuk do të ndihmojë në ruajtjen e integritetit të informacionit të transmetuar përmes Internetit.

Për mendimin tim, mënyra më racionale për të dalë nga kjo situatë është parimi "Mesatarja e Artë", në të cilën kompania përdor internetin për të zgjidhur problemet e saj të telekomunikacionit, duke iu nënshtruar masave të duhura të sigurisë.

Masa të tilla mund të përfshijnë: analizën tuaj të infrastrukturës suaj të telekomunikacionit në aspektin e sigurisë, blerjen dhe instalimin e pajisjeve të përshtatshme mbrojtëse dhe trajnimin e specialistëve tuaj. Një qasje tjetër është përfshirja e profesionistëve nga kompanitë që merren me këtë problem në organizimin dhe mbështetjen e sistemit të tyre të sigurisë.

Në tregu rus Aktivitetet në fushën e sigurisë së informacionit rregullohen nga Komisioni Teknik Shtetëror i Federatës Ruse dhe FAPSI. Dhe vetëm kompanitë që kanë licenca nga këto struktura kanë të drejtë të angazhohen në sigurinë e informacionit në Rusi.

Për produktet që mund të përdoren për mbrojtje, ato kanë një sistem certifikimi që, duke vlerësuar cilësinë e tyre, u cakton klasën e duhur të mbrojtjes. Produkte të përdorura për të mbrojtur rrjetet dhe kompjuterët nga depërtimi direkt në to përdoruesit e jashtëm, janë të certifikuara nga Komisioni Teknik Shtetëror dhe quhen produkte për mbrojtjen nga aksesi i paautorizuar (NSD). Këto produkte përfshijnë "Firewalls", Proxy Server, etj.

Përdorimi i sistemeve të tilla me konfigurimin e tyre të saktë mund të zvogëlojë ndjeshëm rrezikun e aksesit të paautorizuar në burimet e mbrojtura.

Mbrojtja nga aksesi i paautorizuar në burimet kompjuterike është një problem kompleks që përfshin zgjidhjen e çështjeve të mëposhtme me mjete teknike:

identifikimin dhe vërtetimin e përdoruesit gjatë hyrjes në sistem;

kontrollin e integritetit të sistemit të sigurisë së informacionit, programeve dhe të dhënave;

diferencimi i aksesit të përdoruesve në burimet e PC;

bllokimi i nisjes së OS nga floppy dhe CD-ROM;

regjistrimi i veprimeve të përdoruesve dhe programeve.

Funksionimi i një ekrani të tillë mund të demonstrohet në shembullin e një personal muri i zjarrit ViPNet prodhuar nga InfoTeKS. Ky mur zjarri mund të instalohet si në server ashtu edhe në stacionin e punës. Duke përdorur aftësitë e tij, ju mund të organizoni punën në atë mënyrë që pronari i kompjuterit të mund të aksesojë çdo burim të hapur INTERNET, por kur dikush nga bota e jashtme përpiqet të hyjë në kompjuterin e tij, sistemi bllokon një përpjekje të tillë dhe njofton pronarin për të. Më pas, mund të merrni informacion nga sistemi se në cilën adresë IP u përpoqët të përdornit.

Një kategori tjetër produktesh është krijuar për të organizuar shkëmbim të sigurt informacioni dhe, natyrisht, është më i besueshmi për sa i përket sigurisë. Këto produkte zakonisht bazohen në kriptografi, dhe rregullimi në këtë fushë kryhet nga Agjencia Federale për Komunikimet dhe Informacionin e Qeverisë. Produkte të tilla kanë aftësinë për të mbrojtur të dhënat me enkriptim, jo vetëm të dhënat e ruajtura në një hard disk, por edhe të dhënat e transmetuara përmes rrjeteve, duke përfshirë internetin.

Kështu, është e mundur të mbrohen si mesazhet postare ashtu edhe shkëmbimi i informacionit ndërmjet abonentëve në modalitetin on-line. Sistemet që ju lejojnë të transferoni çdo të dhënë në internet në një formë të sigurt quhen VPN (Virtual Private Network). VPN është një rrjet virtual me shkëmbim informacioni plotësisht të mbyllur nga aksesi i paautorizuar përmes interneti i hapur. Prandaj quhet private.

Mbyllja e informacionit në sisteme të tilla kryhet, si rregull, duke përdorur kriptim. Kriptimi d.m.th. shndërrimi i të dhënave të hapura në të dhëna të mbyllura (të koduara) kryhet duke përdorur çelësa të veçantë, si rregull, softuerësh. Çështja kryesore në aspektin e sigurisë në sisteme të tilla është çështja e strukturës kyçe. Si dhe ku formohet çelësi, ku ruhet, si transmetohet, kujt është i disponueshëm.

Deri më sot, janë të njohura vetëm dy lloje të algoritmeve të kriptimit: simetrik (klasik) dhe asimetrik (algoritme të enkriptimit të çelësit publik). Secili prej këtyre sistemeve ka të mirat dhe të këqijat e veta.

Algoritmet simetrike përdorin të njëjtin çelës për të kriptuar dhe deshifruar informacionin. ato. nëse përdoruesit A dhe B duan të shkëmbejnë informacione në mënyrë konfidenciale, atëherë ata duhet të kryejnë veprimet e mëposhtme: përdoruesi A kodon informacionin (tekstin e thjeshtë) duke përdorur një çelës dhe ia transmeton tekstin e shifruar të marrë përdoruesit B, i cili merr tekstin e thjeshtë duke përdorur të njëjtin çelës.

Megjithatë, algoritmet e enkriptimit simetrik kanë një pengesë: përpara se të shkëmbejnë informacione konfidenciale, dy përdorues duhet të shkëmbejnë një çelës të përbashkët, por në kushtet kur përdoruesit janë të ndarë dhe ka shumë prej tyre, ka shqetësime të mëdha në shpërndarjen e çelësave. Për më tepër, meqenëse këto çelësa zakonisht formohen nga një qendër e caktuar Formimi, ata janë të njohur për këtë qendër paraprakisht. Për të zgjidhur këtë problem, u krijua kriptografia me çelësa asimetrik.

Ideja bazë pas kriptografisë asimetrike të çelësit është përdorimi i një palë çelësash. I pari është një çelës publik asimetrik (çelës publik) - është i disponueshëm për të gjithë dhe përdoret nga të gjithë ata që do t'i dërgojnë mesazhe pronarit të çelësit. E dyta - një çelës sekret asimetrik (çelës privat) - është i njohur vetëm për pronarin dhe me ndihmën e tij deshifrohen mesazhet e koduara në çelësin publik të çiftuar. Kështu, pjesa sekrete e çelësit gjenerohet dhe ruhet drejtpërdrejt nga pajtimtari dhe nuk është i disponueshëm për askënd tjetër. Në shumicën sistemet moderne përdoret një sistem çelësi i kombinuar, i cili ka forcë të lartë simetrike të çelësit dhe paarritshmëri në qendër dhe fleksibilitet sistemi asimetrik. Cilësi të tilla i posedon, për shembull, sistemi i krijuar nga kompania "InfoTeKS" me emrin e markës ViPNet. Ky sistem lejon: si të transferoni çdo të dhënë, duke përfshirë postën, skedarët, fjalimin, videon, etj. nëpërmjet internetit në një formë të mbrojtur dhe të mbrojë burimet e rrjetit të organizatës, duke përfshirë serverët, stacionet e punës dhe madje edhe kompjuterët celularë që hyjnë në internet kudo në botë nga aksesi i paautorizuar.

3. Burimet e informacionit të shpërndarjes së kufizuar dhe kërcënimet ndaj burimeve

Burimet e informacionit janë dokumente dhe grupe dokumentesh në sistemet e informacionit (biblioteka, arkiva, fondet, bankat e të dhënave, depozitat, depot e muzeve, etj.).

përgjatë shekullit të kaluar të 20-të. Në historinë e zhvillimit të qytetërimit njerëzor, objektet materiale mbetën subjekti kryesor i punës. Aktivitetet jashtë prodhimit dhe mirëmbajtjes materiale përgjithësisht klasifikoheshin si kosto joproduktive. Fuqia ekonomike e shtetit matej me burimet e tij materiale. Në fund të viteve 70, kryetari i programit të politikave të burimeve të informacionit, profesori i Universitetit të Harvardit, A. Oesttinger, shkroi se po vjen koha kur informacioni bëhet i njëjti burim bazë si materialet dhe energjia, dhe, për rrjedhojë, në lidhje me këtë i njëjti Pyetjet kritike duhet të formulohen për burimin: kush e zotëron atë, kush është i interesuar për të, sa i aksesueshëm është, a është e mundur të përdoret në mënyrë komerciale? Presidenti i Akademisë së Shkencave të SHBA F. Handler e formuloi këtë ide si më poshtë: "Ekonomia jonë nuk bazohet në burimet natyrore, por në mendjet dhe në zbatimin e njohurive shkencore". Aktualisht koha shkon lufta për kontroll mbi më të vlefshmet nga të gjitha burimet e njohura deri më sot - burimet kombëtare të informacionit.

“Ne nuk do të shkojmë në vende të tjera për të përfituar nga kostot më të ulëta. Ne depërtojmë atje sepse aty ka rezerva intelektuale dhe duhet t'i përgjojmë që të konkurrojmë me sukses”.

Termi "burime informacioni" u përdor gjerësisht në literaturën shkencore pas botimit të monografisë së njohur nga G.R. Gromov "Burimet Kombëtare të Informacionit: Problemet e Operacionit Industrial". Tani ai nuk ka ende një interpretim të qartë, pavarësisht se ky koncept është një nga kyçet në problemin e informatizimit të shoqërisë. Prandaj, problemi i të kuptuarit të thelbit të burimit të informacionit si një formë e përfaqësimit të të dhënave dhe njohurive, roli i tij në proceset shoqërore, si dhe modelet e formimit, transformimit dhe shpërndarjes së llojeve të ndryshme të burimeve të informacionit në shoqëri është i rëndësishëm.

Për të siguruar aktivizimin dhe përdorim efektiv burimet e informacionit të shoqërisë, është e nevojshme të kryhet "elektroniizimi" i fondeve të informacionit. Sipas akademikut A. Ershov, është pikërisht “në ngarkimin dhe aktivizimin e fondit të informacionit të njerëzimit në rrjetin global kompjuterik që në fakt qëndron detyra e informatizimit në përmbajtjen e tij teknike”.

Burimet aktive të informacionit janë ajo pjesë e burimeve që është informacion i disponueshëm për kërkim, ruajtje dhe përpunim të automatizuar: i formalizuar dhe i ruajtur në media makinerike në formën e programeve të punës, njohurive dhe aftësive profesionale, tekstuale dhe dokumente grafike, si dhe çdo përmbajtje tjetër potencialisht e disponueshme komercialisht për përdoruesit e parkut kombëtar të kompjuterëve. Burimet kombëtare dhe botërore të informacionit janë kategori ekonomike.

Nga kjo mund të konkludojmë se efektiviteti i përdorimit të burimeve të informacionit është treguesi më i rëndësishëm i kulturës së informacionit të shoqërisë.

Pjesëmarrësit kryesorë në tregun e shërbimeve të informacionit janë:

Prodhuesit e informacionit (prodhuesit);

Shitësit e informacionit (shitësit, shitësit);

Përdoruesit (përdoruesit) ose abonentët e informacionit

Sot, mjetet më të zakonshme të aksesit në burimet e informacionit janë rrjetet kompjuterike, dhe mënyra më progresive për të marrë informacion është mënyra online (online - mënyra interaktive, interaktive). Ai i lejon përdoruesit, pasi ka hyrë në një rrjet kompjuterik, të fitojë akses në " kompjuter i madh"(Host - kompjuter) dhe burimeve të tij të informacionit në modalitetin e dialogut të drejtpërdrejtë, të zbatuar në kohë reale.

Përdoruesit e këtij lloji përfshijnë si konsumatorët përfundimtarë të informacionit ashtu edhe konsumatorët e ndërmjetëm që ofrojnë shërbime për klientët e tyre në zgjidhjen e problemeve të informacionit (veçanërisht qendrat e informacionit me akses në të shumëfishta sistemet online, ose specialistë profesionistë të përfshirë në shërbimet e informacionit me pagesë për klientët, konsumatorët e informacionit).

tregu i informacionit shërbimet online përfshin segmentet kryesore të mëposhtme:

Sisteme të kompjuterizuara të rezervimit dhe shërbime të informacionit financiar;

Bazat e të dhënave (DB), të fokusuara në konsumatorin masiv;

bazat e të dhënave profesionale.

Ndër bazat e të dhënave, zakonisht dallohen llojet e mëposhtme:

Teksti (tekst i plotë, abstrakt, bibliografik, fjalorë);

Baza e të dhënave numerike dhe tabelare;

Bordet e shpalljeve.

Baza e të dhënave të ngjashme ruhen gjithashtu në CD-ROM, disqe dhe shirita magnetikë. Më poshtë, megjithatë, do të flasim për bazat e të dhënave që aksesohen online - "bazat e të dhënave profesionale në internet".

Prodhuesit e informacionit përfshijnë të dyja organizatat që marrin dhe publikojnë informacion ( agjencitë e lajmeve, mediat masive, redaksia e gazetave dhe revistave, botuesit, zyrat e patentave), si dhe organizatat e angazhuara profesionalisht në përpunimin e tij prej shumë vitesh (përzgjedhja e informacionit, indeksimi, ngarkimi në baza të dhënash në formën e teksteve të plota, abstrakte të shkurtra etj.).

kërcënimet e burimeve.

Kërcënimet ndaj burimeve të informacionit në përgjithësi mund të klasifikohen:

një). Sipas qëllimit të zbatimit të kërcënimeve:

kërcënimet e privatësisë:

Vjedhja (kopjimi) i informacionit dhe mjeteve të përpunimit të tij (bartësve);

Humbje (humbje e paqëllimshme, rrjedhje) e informacionit dhe mjeteve të përpunimit të tij (bartësve);

Kërcënimet e disponueshmërisë:

Bllokimi i informacionit;

Shkatërrimi i informacionit dhe mjeteve të përpunimit të tij (bartësve);

Kërcënimet e integritetit:

Modifikimi (shtrembërimi) i informacionit;

Mohimi i autenticitetit të informacionit;

Imponimi i informacionit të rremë, mashtrimi

ku:

Vjedhja dhe shkatërrimi i informacionit kuptohet në mënyrë të ngjashme si zbatohet për burimet materiale të vlefshme. Shkatërrimi i informacionit kompjuterik - fshirja e informacionit në memorien e kompjuterit.

Kopjimi i informacionit - përsëritja dhe shtypja e qëndrueshme e informacionit në një makinë ose medium tjetër.

Dëmi është një ndryshim në vetitë e bartësit të informacionit, në të cilin gjendja e tij përkeqësohet ndjeshëm, një pjesë e konsiderueshme e tij humbet. vetitë e dobishme dhe bëhet plotësisht ose pjesërisht i papërshtatshëm për përdorimin e synuar.

Modifikimi i informacionit - bërja e çdo ndryshimi, përveç atyre që kanë të bëjnë me përshtatjen e një programi kompjuterik ose bazave të të dhënave për informacionin kompjuterik.

Bllokimi i informacionit - pengim i paautorizuar i aksesit të përdoruesve në informacion, që nuk lidhet me shkatërrimin e tij;

Shkatërrimi, bllokimi, modifikimi, kopjimi i paautorizuar i informacionit - çfarëdo që nuk lejohet nga ligji, pronari ose përdoruesi kompetent i këtyre veprimeve me informacion.

Mashtrimi (mohimi i autenticitetit, imponimi i informacionit të rremë) - shtrembërim ose fshehje e qëllimshme e së vërtetës me qëllim të mashtrimit të përgjegjësit të pasurisë, dhe në këtë mënyrë të përftohet prej tij transferimi vullnetar i pasurisë, si dhe komunikimi me vetëdije të rreme. informacion për këtë qëllim.

2) Sipas parimit të ndikimit mbi transportuesit e informacionit - një sistem për përpunimin dhe transmetimin e informacionit (ASOI):

Përdorimi i aksesit të ndërhyrës (ndërhyrës, përdorues i ASOI, procesi) në objekt (në dhomën e negociatave, në skedarin e të dhënave, kanalin e komunikimit, etj.);

Me përdorimin e kanaleve të fshehta - me përdorimin e ruajtjes, RZU, shtigjet e transferimit të informacionit që lejojnë dy procese të ndërlidhura (legjitime dhe të ngulitura nga një sulmues) të shkëmbejnë informacion në një mënyrë që çon në rrjedhje informacioni.

3) Nga natyra e ndikimit në sistemin e përpunimit dhe transmetimit të informacionit:

Kërcënimet aktive që lidhen me kryerjen e çdo veprimi nga ndërhyrës (kopjimi, regjistrimi i paautorizuar, aksesi në grupet e të dhënave, programet, zbulimi i fjalëkalimit, etj.);

Kërcënimet pasive kryhen nga përdoruesi duke vëzhguar çdo efekt anësor të proceseve të lëvizjes së informacionit dhe duke i analizuar ato.

4) Në prani të një gabimi mbrojtës të shfrytëzueshëm, kërcënimi mund të jetë për shkak të një prej arsyeve të mëposhtme:

Papërshtatshmëri - mospërputhje me regjimin e sigurisë të mbrojtjes së zonës mbrojtëse.

Gabime administrative modaliteti i kontrollit siguria;

Gabimet në algoritmet e programit, në lidhjet ndërmjet tyre, etj. që ndodhin në fazën e projektimit të programeve ose një grupi programesh dhe për shkak të të cilave këto programe mund të përdoren në një mënyrë krejtësisht të ndryshme nga ajo e përshkruar në dokumentacion.

Gabimet në zbatimin e algoritmeve të programit (gabimet e kodimit), lidhjet ndërmjet tyre etj. që ndodhin në fazat e zbatimit, debugimit dhe mund të shërbejnë si burim i vetive të padokumentuara.

5) Sipas metodës së ndikimit në objektin e sulmit (me ndikim aktiv):

Ndikimi i drejtpërdrejtë në objektin e sulmit (përfshirë përdorimin e privilegjeve), për shembull: akses i drejtpërdrejtë në zonat e dëgjueshmërisë dhe dukshmërisë, në një grup të dhënash, program, shërbim, kanal komunikimi, etj., duke përdorur një lloj gabimi;

Ndikimi në sistemin e lejeve (përfshirë rrëmbimin e privilegjeve). Në këtë rast, kryhen veprime të paautorizuara në lidhje me të drejtat e përdoruesve ndaj objektit të sulmit, dhe qasja në vetë objektin kryhet më pas në mënyrë ligjore;

Ndikimi indirekt (përmes përdoruesve të tjerë):

- "maskaradë". Në këtë rast, përdoruesi merr në një farë mënyre autoritetin e një përdoruesi tjetër, duke e imituar atë;

- "përdorim i verbër". Me këtë metodë, një përdorues detyron tjetrin të kryejë veprimet e nevojshme (për sistemin e mbrojtjes, ato nuk duken të paautorizuara, sepse kryhen nga një përdorues që ka të drejtë ta bëjë këtë), dhe ky i fundit mund të mos jetë në dijeni të tyre. . Për të zbatuar këtë kërcënim, mund të përdoret një virus (ai kryen veprimet e nevojshme dhe i raporton rezultatet e tyre atij që e prezantoi).

Dy metodat e fundit janë shumë të rrezikshme. Për të parandaluar veprime të tilla, kërkohet kontroll i vazhdueshëm si nga ana e administratorëve dhe operatorëve mbi punën e ASIS në përgjithësi, ashtu edhe nga ana e përdoruesve mbi grupet e tyre të të dhënave.

6) Sipas metodës së ndikimit në ASOE:

Në modalitetin interaktiv - në procesin e punës afatgjatë me programin;

NË modaliteti i grupit- pas një përgatitjeje afatgjatë nga zbatimi i shpejtë i një pakete programesh të veprimit të drejtuar.

Duke punuar me sistemin, përdoruesi gjithmonë merret me disa nga programet e tij. Disa programe janë të dizajnuara në atë mënyrë që përdoruesi të mund të ndikojë shpejt në rrjedhën e ekzekutimit të tyre duke futur komanda ose të dhëna të ndryshme, ndërsa të tjerët janë krijuar në atë mënyrë që të gjitha informacionet të vendosen paraprakisht. Të parat përfshijnë, për shembull, disa shërbime që kontrollojnë programet e bazës së të dhënave, të cilat janë kryesisht programe të orientuara nga përdoruesit. Këto të fundit përfshijnë kryesisht programe sistemore dhe aplikative që janë të fokusuara në kryerjen e çdo veprimi të përcaktuar rreptësisht pa ndërhyrjen e përdoruesit.

Kur përdorni programe të klasës së parë, ndikimi është më i gjatë në kohë dhe, për rrjedhojë, ka një probabilitet më të lartë zbulimi, por më fleksibël, duke ju lejuar të ndryshoni shpejt rendin e veprimeve. Ekspozimi përmes programeve të klasit të dytë (për shembull, përmes viruseve) është afatshkurtër, i vështirë për t'u diagnostikuar, shumë më i rrezikshëm, por kërkon shumë përgatitje paraprake për të parashikuar gjithçka paraprakisht. pasojat e mundshme ndërhyrja.

7) Nga objekti i sulmit:

ASOI në përgjithësi: një sulmues përpiqet të depërtojë në sistem për kryerjen e mëvonshme të çdo veprimi të paautorizuar. Ata zakonisht përdorin një "maskaradë", përgjim ose falsifikim të një fjalëkalimi, hakim ose akses në ASOI përmes rrjetit;

Objektet ASOI - të dhëna ose programe në kujtesë e gjallë ose në media e jashtme, vetë pajisjet e sistemit, kanalet e transmetimit të të dhënave të jashtme (disqet, pajisjet e rrjetit, terminalet) dhe të brendshme (RAM, procesori). Ndikimi në objektet e sistemit zakonisht synon të aksesojë përmbajtjen e tyre (shkelje e konfidencialitetit ose integritetit të informacionit të përpunuar ose të ruajtur) ose shkelje e funksionalitetit të tyre (për shembull, mbushja e të gjithë RAM-it të kompjuterit me informacione të pakuptimta ose ngarkimi i procesorit të kompjuterit me një detyrë me një detyrë të pakufizuar. koha e ekzekutimit);

Subjektet ASOI janë procesorë përdorues. Qëllimi i sulmeve të tilla është ose një ndikim i drejtpërdrejtë në funksionimin e procesorit - pezullimi i tij, ndryshimi i karakteristikave (për shembull, përparësia), ose efekti i kundërt - sulmuesi duke përdorur privilegjet dhe karakteristikat e një procesi tjetër për qëllimet e tij. Ndikimi mund të jetë në proceset e përdoruesve, sistemet, rrjetet;

Kanalet e transmetimit të të dhënave - dëgjimi i kanalit dhe analizimi i grafikut (rrjedha e mesazhit); zëvendësimi ose modifikimi i mesazheve në kanalet e komunikimit dhe nyjet rele; ndryshimi i topologjisë dhe karakteristikave të rrjetit, rregullat e komutimit dhe adresimit.

8) Sipas mjeteve të sulmit të përdorura:

Përdorimi i softuerit standard;

Përdorimi i programeve të krijuara posaçërisht.

9) Sipas gjendjes së objektit të sulmit.

Objekti i sulmit ruhet në disk, shirit magnetik, në RAM ose në çdo vend tjetër në gjendje pasive. Në këtë rast, ndikimi në objekt zakonisht kryhet duke përdorur aksesin;

Objekti i sulmit është në një gjendje transmetimi përmes linjës së komunikimit ndërmjet nyjeve të rrjetit ose brenda një nyje. Ndikimi përfshin ose aksesin në fragmente të informacionit të transmetuar (për shembull, përgjimin e paketave në një përsëritës rrjeti), ose thjesht dëgjimin duke përdorur kanale të fshehta;

Objekti i sulmit (procesi i përdoruesit) është në gjendje përpunimi.

Klasifikimi i mësipërm tregon kompleksitetin e identifikimit të kërcënimeve të mundshme dhe mënyrave për t'i zbatuar ato.

Qasja e stafit në informacione konfidenciale.

Leja për të hyrë në informacionin konfidencial të një përfaqësuesi të një firme ose ndërmarrjeje tjetër lëshohet me vendim të një zyrtari të autorizuar mbi një udhëzim (ose letër, detyrim) të paraqitur nga personi në fjalë. Rezoluta duhet të specifikojë dokumentet ose informacionet specifike në të cilat lejohet qasja. Në të njëjtën kohë, tregohet emri i punonjësit të kompanisë, i cili e njeh përfaqësuesin e një ndërmarrje tjetër me këtë informacion dhe është përgjegjës për punën e tij - në ambientet e kompanisë.

Rregulli që të gjithë personat me akses në dokumente të caktuara, sekretet tregtare. Kjo lejon në një nivel të lartë për të kryer mbështetje informacioni për punën analitike për të identifikuar kanalet e mundshme humbje informacioni.

Kur organizoni akses për punonjësit e kompanisë në grupe konfidenciale dokumente elektronike, bazat e të dhënave duhet të jenë të vetëdijshme për natyrën e saj me shumë faza. Komponentët kryesorë të mëposhtëm mund të dallohen:

* qasje në një kompjuter personal, server ose stacioni i punës;

* qasje në mediat e ruajtjes së makinës të ruajtura jashtë kompjuterit;

* Qasje e drejtpërdrejtë në bazat e të dhënave dhe skedarët.

Qasja në një kompjuter personal, server ose stacion pune që përdoret për të përpunuar informacionin konfidencial përfshin:

* përcaktimi dhe rregullimi nga drejtuesi i parë i kompanisë për përbërjen e punonjësve që kanë të drejtën e hyrjes (hyrjes) në ambientet në të cilat ndodhen pajisjet përkatëse kompjuterike, pajisjet e komunikimit;

* Rregullorja e kreut të parë të regjimit të përkohshëm për qëndrimin e këtyre personave në ambientet e treguara; regjistrim (regjistrim) personal dhe i përkohshëm nga drejtuesi i sektorit ose linjës së biznesit të kompanisë për disponueshmërinë e lejes dhe periudhën e punës së këtyre personave në kohë të tjera (për shembull, në mbrëmje, fundjavë, etj.);

* organizimi i mbrojtjes së këtyre ambienteve në punë dhe kohë jo pune, përcaktimin e rregullave për hapjen e ambienteve dhe fikjen e mjeteve teknike të sigurisë së informacionit dhe sinjalizimit; përcaktimi i rregullave për vendosjen e ambienteve në roje; rregullimi i funksionimit të këtyre mjeteve teknike gjatë orarit të punës;

* organizimi i një mënyre të kontrolluar (nëse është e nevojshme, aksesi) e hyrjes dhe daljes nga këto ambiente;

* organizimi i veprimeve të sigurisë dhe personelit në situata ekstreme ose në rast aksidentesh të makinerive dhe pajisjeve të ambienteve;