Tehnologia informației joacă astăzi un rol cheie în asigurarea executării eficiente a proceselor de afaceri ale diferitelor companii comerciale. În același timp utilizare pe scară largă tehnologia Informatieiîn activitățile companiilor conduce la o creștere a relevanței problemelor legate de protecția datelor. În ultimii câțiva ani, atât în Rusia, cât și în țări străine, s-a înregistrat o creștere a numărului de atacuri asupra sistemelor automate, ducând la pierderi financiare și materiale semnificative. Pentru a evalua în mod obiectiv nivelul actual de securitate al sistemelor automatizate, se folosește un audit de securitate, care va fi discutat în acest articol.

În prezent, experții folosesc mai multe definiții ale auditului, dar cele mai frecvent utilizate sunt următoarele: audit securitatea informatiei — procesul de obținere a unor evaluări calitative și cantitative obiective ale stării actuale a securității informațiilor unei companii în conformitate cu anumite criterii și indicatori de securitate.

Tipuri de audit de securitate a informațiilor

Se pot distinge următoarele tipuri principale de audit de securitate a informațiilor:

Analiza instrumentală de securitatesistem automatizat. Acest tip de audit are ca scop identificarea și eliminarea vulnerabilităților software și hardware ale sistemului.

Analiza instrumentală constă în specialiştii în securitatea informaţiei care efectuează atacuri asupra sistemului automatizat studiat. În acest caz, poate fi folosit orice software și hardware disponibil atacatorilor. Scopul principal al analizei instrumentale este verificările periodice pentru a identifica noi vulnerabilități. In afara de asta, acest tip auditul poate fi utilizat atunci când este detectat un fapt de scurgere de informații acces limitat pentru a preveni scurgerile repetate.

ÎN caz general Analiza instrumentală constă din două părți:

1) cercetarea securității sistemului automatizat împotriva atacurilor de la distanță - gazdele disponibile din rețeaua clientului sunt scanate și atacuri de rețeaîn scopul obținerii accesului neautorizat la informații protejate sau la resurse administrative.

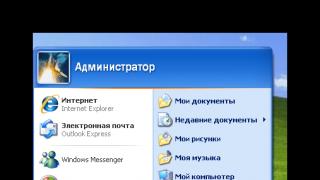

2) identificarea amenințărilor la adresa securității informațiilor provenite de la angajații companiei sau intrușii care au intrat în birou - se efectuează o analiză a metodelor de autentificare a angajaților companiei, a mecanismelor de împărțire a drepturilor de acces, iar securitatea informațiilor atunci când sunt transmise printr-o rețea locală este efectuată. determinat.

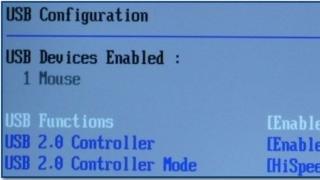

În timpul analizei instrumentale, vulnerabilitățile asociate cu versiuni învechite produse softwareși configurația lor incorectă, deși deficiențe semnificative în politica corporativă Securitate.

Evaluarea sistemelor automatizate pentru conformitatea cu recomandările standardelor internaționale și cerințele documentelor de reglementare ale FSTEC, GOST și standardele industriale.

Acest tip de audit este un studiu al sistemului de securitate a informațiilor pentru conformitatea cu cerințele documentelor oficiale, de exemplu rusă - „Cerințe și recomandări speciale pentru protectie tehnica informații confidențiale” (STR-K), „Securitatea tehnologiilor informaționale. Criterii de evaluare a securității tehnologiilor informaționale” (GOST R ISO/IEC 15408-2002) sau străine – „Tehnologii informaționale. Managementul securității informațiilor” - ISO/IEC 17799, WebTrust și altele.

O caracteristică specială a unui audit pentru conformitatea cu standardele este legătura sa cu un alt serviciu – certificarea. Dacă auditul este finalizat cu succes, compania va primi un certificat de conformitate a sistemului său de securitate a informațiilor. Și acesta este un plus serios pentru imaginea oricărei organizații publice, în special a celor care lucrează cu parteneri străini. Trebuie remarcat faptul că în organizatii guvernamentale, lucrând cu informații care compun secret de stat, certificarea sistemului de securitate informatică este obligatorie. O altă caracteristică a auditului pentru conformitatea cu standardele este că numai organizațiile care dețin licențele necesare pentru a desfășura astfel de activități sau sunt centre de certificare specializate au dreptul de a emite certificate.

Raportul privind acest tip de audit conține în general următoarea informație: gradul de conformitate a sistemului automatizat testat cu standardele selectate, numărul și categoriile de neconcordanțe și comentarii primite, recomandări pentru construirea sau modificarea sistemului de securitate a informațiilor care să-l aducă în conformitate cu standardele în cauză.

Rezultatele pot include și gradul de conformitate a sistemului de securitate a informațiilor cu cerințele interne ale managementului organizației client.

Audit expert securitatea sistemului automatizat. În procesul de realizare a acestui tip de audit, deficiențele sistemului de securitate a informațiilor ar trebui identificate pe baza experienței existente a experților care participă la procedura de examinare.

Un audit de experți constă într-un studiu detaliat al sistemului de protecție automatizat al clientului și compararea acestuia cu un model ideal de securitate a informațiilor. În plus, modelul ideal în fiecare caz specific poate varia în funcție de cerințele clientului și propria experiență firma de auditor.

Rezultatul cercetării de specialitate este întocmirea și furnizarea unui raport către clienți, care conține informații despre vulnerabilitățile constatate în sistemul de securitate și deficiențele din pachetul de documente organizatorice și administrative, precum și propuneri de eliminare a acestora. În plus, experții pot oferi recomandări cu privire la selecția și aplicarea sistemelor de securitate a informațiilor și alte speciali suplimentare mijloace tehnice.

Fiecare dintre tipurile de audit de mai sus poate fi efectuat separat sau în combinație, în funcție de sarcinile care trebuie rezolvate în organizație. Obiectul auditului poate fi atât sistemul automatizat al companiei în ansamblu, cât și segmentele sale individuale în care sunt procesate informații cu acces restricționat.

Domeniul de activitate pentru auditul securității informațiilor

În general, un audit de securitate, indiferent de forma de implementare a acestuia, constă din patru etape principale:

- Elaborarea reglementărilor de audit

- Colectarea datelor inițiale

- Analiza datelor primite

- Elaborarea de recomandări pentru creșterea nivelului de protecție a unui sistem automatizat

La prima etapăÎmpreună cu clientul se elaborează reglementări care stabilesc componența și procedura de realizare a lucrării. Sarcina principală a reglementărilor este de a determina limitele în care va fi efectuat sondajul. Reglementările sunt documentul care vă permite să evitați revendicările reciproce la finalizarea auditului, deoarece definește în mod clar responsabilitățile părților.

La a doua etapăÎn conformitate cu reglementările convenite, informațiile inițiale sunt colectate. Metodele de colectare a informațiilor includ intervievarea angajaților clienților, analiza documentației organizaționale, administrative și tehnice furnizate și utilizarea de mijloace specializate. unelte. În această etapă, sunt colectate următoarele tipuri de informații:

- Documentație organizatorică și administrativă privind problemele de securitate a informațiilor (politica de securitate a informațiilor companiei, documente de guvernare, reglementări pentru lucrul utilizatorilor cu resursele informaționale)

- Informații despre hardware-ul gazdă (lista de servere, stații de lucru, echipamente de comutare ale sistemului automatizat; informații despre configurația hardware a serverelor, date despre echipamentele periferice)

- Informații despre software-ul la nivel de sistem (informații despre sisteme de operareși DBMS utilizate în sistemul studiat)

- Informații despre aplicații software (lista de aplicații generale și speciale; descriere sarcini functionale rezolvate cu ajutorul aplicației software)

- Informații despre echipamentul de protecție instalat în sistemul automatizat (informații despre producătorul echipamentului de protecție, informații despre configurația echipamentului de protecție, schema de instalare a echipamentului de protecție)

- Informații despre topologia sistemului automatizat (topologia rețelei locale, informații despre tipurile de canale de comunicație utilizate în sistemul automatizat protocoale de rețea, diagrama fluxului de informații)

A treia etapă munca implică analiza informațiilor colectate pentru a evalua nivelul actual de securitate al sistemului automatizat al clientului.

Procesul de analiză determină riscurile de securitate a informațiilor la care poate fi expusă compania.

De fapt, riscul este o evaluare integrală a cât de eficient dotările existente protecțiile sunt capabile să reziste atacurilor folosind tehnologia informației.

În funcție de tipul de audit, sunt utilizate două grupe principale de metode de calculare a riscurilor de securitate. Primul grup de metode vă permite să stabiliți nivelul de risc prin evaluarea gradului de conformitate cu un anumit set de cerințe de securitate a informațiilor.

Sursele unor astfel de cerințe pot include:

- Documentele de reglementare ale întreprinderii referitoare la problemele de securitate a informațiilor;

- Cerințe ale legislației ruse actuale - orientări ale FSTEC (Comisia Tehnică de Stat), STR-K, cerințe ale FSB al Federației Ruse, GOST-uri etc.;

- Recomandări ale standardelor internaționale - ISO 17799, OCTAVE, CoBIT etc.;

- Recomandări de la companiile producătoare de software și hardware - Microsoft, Oracle, Cisco, etc.

Acest grup de metode este utilizat atunci când se evaluează sistemele automatizate pentru conformitatea cu standardele și liniile directoare.

Al doilea grup de metode de evaluare a riscurilor de securitate a informațiilor este utilizat la efectuarea analizei instrumentale de securitate și se bazează pe determinarea probabilității de apariție a atacurilor, precum și a nivelurilor de deteriorare a acestora. În acest caz, valoarea riscului este calculată separat pentru fiecare atac și este prezentată în general ca produsul dintre probabilitatea unui atac și cantitatea de daune posibile din acest atac. Valoarea prejudiciului este determinată de proprietarul resursei informaționale, iar probabilitatea unui atac este calculată de un grup de experți care efectuează procedura de audit.

Metodele primului și celui de-al doilea grup pot utiliza scale cantitative sau calitative pentru a determina cantitatea de risc de securitate a informațiilor. În primul caz, riscul și toți parametrii săi sunt exprimați în valori numerice. Deci, de exemplu, atunci când se utilizează scale cantitative, probabilitatea unui atac poate fi exprimată ca număr într-un anumit interval, iar prejudiciul atacului poate fi specificat ca echivalentul monetar al pierderilor materiale pe care organizația le poate suferi dacă atacul are succes.

La utilizarea scalelor de calitate valori numerice sunt înlocuite cu niveluri conceptuale echivalente. În acest caz, fiecărui nivel conceptual îi va corespunde un anumit interval al scalei de evaluare cantitativă.

La calcularea probabilității unui atac, precum și a nivelului posibilelor daune, pot fi utilizate metode statistice, metode de evaluare a experților sau elemente de teoria deciziei.

Pe baza rezultatelor analizei la a patra etapă Sunt în curs de elaborare recomandări pentru a îmbunătăți nivelul de securitate al sistemului automatizat împotriva amenințărilor la securitatea informațiilor.

- reducerea riscului prin utilizarea unor mijloace organizatorice și tehnice suplimentare de protecție pentru a reduce probabilitatea unui atac sau a reduce eventualele daune cauzate de acesta. Deci, de exemplu, setarea firewall-uriîn punctul de conectare a sistemului automatizat la Internet, poate reduce semnificativ probabilitatea unui atac de succes asupra resurselor informaționale accesibile public ale sistemului, cum ar fi serverele Web, servere de mail etc.;

- evitarea riscului prin modificarea arhitecturii sau modelului de flux de informații al unui sistem automatizat, ceea ce elimină posibilitatea de a efectua un anumit atac. De exemplu, deconectarea fizică a segmentului sistemului automatizat în care sunt procesate informații confidențiale de pe Internet face posibilă eliminarea atacurilor asupra informațiilor confidențiale din această rețea;

- modificarea naturii riscului ca urmare a luării măsurilor de asigurare. Exemple de astfel de schimbare a naturii riscului includ asigurarea echipamentelor de sistem automatizate împotriva incendiilor sau asigurarea resurselor informaționale împotriva posibilei încălcări a confidențialității, integrității sau disponibilității acestora;

- acceptarea riscului dacă acesta este redus la un nivel la care nu reprezintă o amenințare pentru sistemul automatizat.

De regulă, recomandările elaborate nu sunt vizate eliminare completă toate riscurile identificate, dar numai pentru a le reduce la un nivel rezidual acceptabil. La alegerea măsurilor de creștere a nivelului de protecție a unui sistem automatizat, se ia în considerare o limitare fundamentală - costul implementării acestora nu trebuie să depășească costul resurselor informaționale protejate.

La finalul procedurii de audit, rezultatele acesteia sunt oficializate sub forma unui document de raportare, care este furnizat clientului. În general, acest document constă din următoarele secțiuni principale:

- o descriere a limitelor în care a fost efectuat auditul de securitate;

- descrierea structurii sistemului automatizat al clientului;

- metodele și instrumentele care au fost utilizate în procesul de audit;

- o descriere a vulnerabilităților și deficiențelor identificate, inclusiv nivelul de risc al acestora;

- recomandări pentru îmbunătățirea sistemului cuprinzător de securitate a informațiilor;

- propuneri pentru un plan de implementare a măsurilor prioritare care vizează reducerea la minimum a riscurilor identificate.

Concluzie

Auditul securității informațiilor este astăzi unul dintre cele mai multe instrumente eficiente pentru a obține o evaluare independentă și obiectivă a nivelului actual de securitate a întreprinderii din cauza amenințărilor la securitatea informațiilor. În plus, rezultatele auditului sunt folosite pentru a formula o strategie de dezvoltare a sistemului de securitate a informațiilor în organizație. Trebuie reținut că un audit de securitate nu este o procedură unică, ci trebuie efectuată în mod regulat. Numai în acest caz auditul va aduce beneficii reale și va ajuta la îmbunătățirea nivelului de securitate a informațiilor companiei.

- 14.12.2017

Cinci moduri de a găsi un atacator în rețeaȘtim cu toții că atacurile sunt în cele din urmă oprite, singura întrebare care rămâne este cum să le găsim rapid! Vești bune: Atacul este foarte activ la începutul său Atacatorul poate fi identificat și oprit dacă știi cum arată unii dintre ei puncte cheie, care vă va ajuta să îl detectați.

· colectarea informațiilor de audit;

· analiza datelor de audit;

Auditul se efectuează nu la inițiativa auditorului, ci la inițiativa conducerii companiei, care această problemă este principala parte interesată. Sprijinul conducerii companiei este o condiție prealabilă pentru efectuarea unui audit.

În etapa de inițiere a procedurii de audit trebuie stabilite limitele anchetei. Singur subsisteme informaționale companiile nu sunt suficient de critice pentru a fi excluse din domeniul de aplicare al sondajului. Este posibil ca alte subsisteme să nu fie auditabile din cauza problemelor de confidențialitate.

Colectarea informațiilor de audit

· Diagrame funcționale;

· Ce puncte de intrare există?

· Schema bloc IS;

Analiza datelor de audit

A doua abordare, cea mai practică, se bazează pe utilizarea standardelor.

Standardele definesc un set de bază de cerințe pentru o clasă largă de IP, care se formează ca urmare a generalizării practicii mondiale. Standardele pot defini seturi diferite de cerințe, în funcție de nivelul de securitate IP care trebuie asigurat, afilierea acestuia (organizație comercială sau agenție guvernamentală) și scop (finanțe, industrie, comunicații etc.). În acest caz, auditorului i se cere să determine corect setul de cerințe standard care trebuie îndeplinite pentru acest IS. De asemenea, este necesară o metodologie pentru a evalua această conformitate. Datorită simplității sale ( set standard cerințele pentru efectuarea unui audit sunt deja predeterminate de standard) și fiabilitate (un standard este un standard și nimeni nu va încerca să-i conteste cerințele), abordarea descrisă este cea mai comună în practică (mai ales atunci când se efectuează un audit extern).

Îți permite costuri minime resurse pentru a trage concluzii informate cu privire la starea PI.

A treia abordare, cea mai eficientă, presupune combinarea primelor două. Set de bază cerințele pentru IP sunt determinate de standard. Cerințele suplimentare, ținând cont de caracteristicile specifice funcționării acestui sistem informatic în măsura maximă, se formează pe baza unei analize de risc. Această abordare este mult mai simplă decât prima, deoarece Majoritatea cerințelor sunt deja definite de standard și, în același timp, nu prezintă dezavantajul celei de-a doua abordări, și anume că cerințele standardului pot să nu țină cont de specificul IP care este examinat.

Informații conexe:

Cauta pe site:

Sunt disponibile

Auditul tehnologiei informației

Manual pentru universități

Grekul V.I.

2015 G.

Tiraj 500 de exemplare.

Ediție educațională

Format 60x90/16 (145x215 mm)

Versiune: broşat

Eu SBN 978-5-9912-0528-3

BBK 32.973

UDC 004.05

adnotare

Sunt furnizate informații de bază despre practicile și tehnologiile utilizate în companii pentru organizarea și susținerea IT și sunt luate în considerare procedurile de realizare a cercetării și analizei utilizării tehnologiilor informaționale și impactul acestora asupra activităților organizației. Descrierea oferită tipuri variate Audit IT, scopuri și obiective corespunzătoare, cerințe de pregătire profesională a auditorilor, metode de efectuare a auditurilor. Cartea are la bază un curs de prelegeri susținute de autor la Școala Superioară de Științe Economice a Universității Naționale de Cercetare.

Pentru studenții care studiază în domeniul Informaticii de Afaceri, va fi util pentru specialiștii din domeniul managementului sistemelor informaționale și al reinginerării proceselor de afaceri, analiștilor de sistem, analiștilor de afaceri și consultanților în tehnologia informației.

Introducere

1. Organizarea unui proiect de audit al tehnologiei informatiei

1.1. caracteristici generale proiecte de audit IT

1.2. Planificarea proiectului

1.2.1. Definirea proiectului

1.2.2. Analiza de risc

1.2.3. Proceduri management intern client

1.2.4. Planul de inspecție

1.3. Executarea proiectului de audit

1.3.1. Clarificarea planului de inspecție

1.3.2. Audit Proceduri de colectare a datelor

1.3.3. Verificarea existentei procedurilor de control

1.3.4. Verificarea eficacitatii procedurilor de management

1.3.5. Utilizarea rezultatelor autotestului

1.3.6. Analiza situației speciale

1.3.7. Formarea concluziilor

1.3.8. Audit documentația proiectului

1.3.9. Intocmirea raportului final de audit

1.4. Întrebări pentru autotestarea cunoștințelor

2. Evaluarea organizației de guvernare a tehnologiei informației

2.1. Obiectivele auditului

2.2. Tehnici și practici de management IT

2.2.1. organizație de conducere IT

2.2.2. strategie IT

2.2.3. Politici, proceduri și standarde

2.2.4. Managementul riscurilor

2.2.5. Managementul tehnologiei informației

2.2.6. Structura organizatorică a serviciului IT

2.3. Întrebări pentru autotestarea cunoștințelor

3. Evaluarea managementului ciclu de viață ACEASTA

3.1. Obiectivele auditului

3.2. Tehnici și practici de management al ciclului de viață IT

3.2.1. Managementul portofoliului de programe și proiecte

3.2.2. Management de proiect

3.2.3. Estimarea costurilor și a calendarului proiectelor IT

3.2.4. Managementul ciclului de viață al produselor software și al sistemelor informaționale

3.2.5. Managementul creării infrastructurii

3.2.6. Managementul ciclului de viață al procesului de afaceri

3.3. Întrebări pentru autotestarea cunoștințelor

4. Evaluarea managementului serviciilor IT

4.1. Obiectivele auditului

4.2. Metode și practici de management al serviciilor IT

4.2.1. Organizarea functionarii sistemelor informatice

4.2.2. managementul serviciilor IT

4.2.3. Organizarea funcționării infrastructurii

4.3. Întrebări pentru autotestarea cunoștințelor

5. Evaluarea securității resurselor informaționale

5.1.

Obiectivele auditului

5.2. Metode și practici pentru asigurarea securității resurselor informaționale

5.2.1. Principii de bază ale securității informațiilor

5.2.2. Roluri și repartizarea responsabilităților în asigurarea securității informațiilor

5.2.3. Inventar și clasificare a activelor

5.2.4. Controlul accesului

5.2.5. Puncte de acces și metode de conectare

5.2.6. Protejarea informațiilor în stocare

5.2.7. Gestionarea patch-urilor

5.2.8. Securitate siguranță fizică active

5.3. Întrebări pentru autotestarea cunoștințelor

6. Evaluarea continuităţii şi recuperare în caz de dezastru Afaceri

6.1. Obiectivele auditului

6.2. Metode și practici pentru asigurarea continuității și redresării afacerii

6.2.1. Tipuri de accidente și dezastre

6.2.2. Procese de continuitate a afacerii

6.2.3. Indicatori cheie ai procesului și recuperării sistemului

6.2.4. Elaborarea unei strategii de recuperare

6.2.5. Tehnologii pentru recuperarea sistemului

6.2.6. Continuitatea afacerii și planificarea redresării

6.3. Întrebări pentru autotestarea cunoștințelor

7. Tabelul cheilor: numărul de răspunsuri corecte la întrebările de autotest

Literatură

CAPITOLUL 2. ETAPELE LUCRĂRII PENTRU REALIZAREA UNUI AUDIT AL SISTEMELOR DE INFORMAȚII ÎNTREPRINDERII

Etapele principale ale auditării sistemelor informaționale ale întreprinderii

Activitatea de audit al SI include o serie de etape secvențiale, care corespund, în general, etapelor de desfășurare a unui audit IT cuprinzător al SA, care include următoarele:

· initierea procedurii de audit;

· colectarea informațiilor de audit;

· analiza datelor de audit;

· intocmirea unui raport de audit;

· initierea procedurii de audit.

Auditul se efectuează nu din inițiativa auditorului, ci din inițiativa conducerii companiei, care este principala parte interesată în această chestiune.

Sprijinul conducerii companiei este o condiție prealabilă pentru efectuarea unui audit.

Un audit este un ansamblu de activități în care, pe lângă auditorul însuși, sunt implicați reprezentanți ai majorității diviziilor structurale ale companiei. Acțiunile tuturor participanților la acest proces trebuie coordonate. Prin urmare, în etapa de inițiere a procedurii de audit, trebuie rezolvate următoarele probleme organizatorice:

Ø drepturile si responsabilitatile auditorului trebuie sa fie clar definite si documentate in acesta descrierea postului, precum și în reglementările privind auditul intern (extern);

Ø auditorul trebuie sa pregateasca si sa convina cu conducerea un plan de audit;

Ø reglementarile privind auditul intern ar trebui sa prevada, in special, ca angajatii societatii sunt obligati sa asiste auditorul si sa furnizeze toate informatiile necesare auditului.

Initierea unei proceduri de audit

În etapa de inițiere a procedurii de audit trebuie stabilite limitele anchetei. Unele subsisteme informaționale ale companiei nu sunt suficient de critice și pot fi excluse din sfera sondajului.

Este posibil ca alte subsisteme să nu fie auditabile din cauza problemelor de confidențialitate.

Limitele anchetei sunt definite în următorii termeni:

· Lista resurselor fizice, software și informaționale analizate;

· Locuri (localuri) care se încadrează în limitele anchetei;

· Principalele tipuri de amenințări de securitate luate în considerare în timpul auditului;

Aspecte organizaționale (legislative, administrative și procedurale), fizice, software, hardware și alte aspecte ale securității care trebuie luate în considerare în timpul sondajului și prioritățile acestora (în ce măsură ar trebui luate în considerare).

Planul și limitele auditului sunt discutate în cadrul unei ședințe de lucru, la care participă auditori, conducerea companiei și șefii diviziilor structurale.

Colectarea informațiilor de audit

Etapa de colectare a informațiilor de audit este cea mai dificilă și cea mai consumatoare de timp. Acest lucru se datorează lipsei documentației necesare pentru sistemul informațional și necesității unei interacțiuni strânse între auditor și mulți oficiali ai organizației.

Concluzii competente cu privire la starea de fapt in societate pot fi facute de auditor numai daca sunt disponibile toate datele initiale necesare pentru analiza. Obținerea informațiilor despre organizarea, funcționarea și starea actuală a SI se realizează de către auditor în cadrul unor interviuri special organizate cu persoanele responsabile ale companiei, prin studierea documentației tehnice și organizatorice, precum și cercetarea SI folosind instrumente software. Să ne oprim asupra informațiilor de care are nevoie auditorul pentru analiză.

Primul punct al auditului începe cu obținerea de informații despre structura organizatorică a utilizatorilor SI și a unităților de servicii. În acest sens, auditorul solicită următoarele documente:

· Schema structurii organizatorice a utilizatorilor;

· Schema structurii organizatorice a departamentelor de servicii.

În etapa următoare, auditorul este interesat de informații despre scopul și funcționarea SI. Auditorul adresează respondenților aproximativ următoarele întrebări:

· Ce servicii sunt furnizate utilizatorilor finali și cum?

· Care sunt principalele tipuri de aplicații operate în IS?

· Numărul și tipurile de utilizatori care folosesc aceste aplicații?

De asemenea, va avea nevoie de următoarea documentație, desigur, dacă este disponibilă deloc (ceea ce, în general, nu se întâmplă des):

· Diagrame funcționale;

· Descriere funcții automatizate;

· Descrierea principalului solutii tehnice;

· Alte design și documentatie de lucru la sistemul informatic.

Mai mult, auditorul cere mai mult informatii detaliate despre structura IP. Acest lucru va face posibilă înțelegerea modului în care distribuția mecanismelor între elemente structuraleși nivelurile de funcționare a IS. Întrebări tipice elementele discutate în acest sens în timpul interviului includ:

· Din ce componente (subsisteme) constă SI?

· Funcționalitate componente individuale?

· Unde sunt limitele sistemului?

· Ce puncte de intrare există?

· Cum interacționează SI cu alte sisteme?

· Ce canale de comunicare sunt folosite pentru a interacționa cu alte sisteme informaționale?

· Ce canale de comunicare sunt folosite pentru interacțiunea dintre componentele sistemului?

· Ce protocoale sunt folosite pentru a comunica?

· Ce platforme software și hardware sunt folosite pentru a construi sistemul?

În această etapă, auditorul trebuie să se aprovizioneze cu următoarea documentație:

· Schema bloc IS;

· Schema fluxurilor informaţionale;

Descrierea structurii complexului de mijloace tehnice Sistem informatic;

· Descrierea structurii software;

Descrierea structurii suport informativ;

· Amplasarea componentelor sistemului informatic.

Pregătirea unei părți semnificative a documentației IP este de obicei efectuată în timpul procesului de audit. Când toate datele IP necesare, inclusiv documentația, au fost pregătite, puteți trece la analiza lor.

Analiza datelor de audit

Metodele de analiză a datelor utilizate de auditori sunt determinate de abordările de audit alese, care pot varia semnificativ.

Prima abordare, cea mai complexă, se bazează pe analiza riscului. Pe baza metodelor de analiză a riscurilor, auditorul determină un set individual de cerințe pentru SI examinat, care ia în considerare în cea mai mare măsură caracteristicile acestui SI și mediul său de operare. Această abordare este cea mai intensivă în muncă și necesită cele mai înalte calificări ale auditorului. Calitatea rezultatelor auditului, în acest caz, este puternic influențată de analiza riscului și metodologia de management utilizată și de aplicabilitatea acesteia la acest tip ESTE.

A doua abordare, cea mai practică, se bazează pe utilizarea standardelor. Standardele definesc un set de bază de cerințe pentru o clasă largă de IP, care se formează ca urmare a generalizării practicii mondiale. Standardele pot defini seturi diferite de cerințe, în funcție de nivelul de securitate IP care trebuie asigurat, afilierea acestuia (organizație comercială sau agenție guvernamentală) și scop (finanțe, industrie, comunicații etc.).

În acest caz, auditorului i se cere să determine corect setul de cerințe standard care trebuie îndeplinite pentru acest IS. De asemenea, este necesară o metodologie pentru a evalua această conformitate. Datorită simplității sale (un set standard de cerințe pentru efectuarea unui audit este deja predeterminat de standard) și fiabilității (un standard este un standard și nimeni nu va încerca să-i conteste cerințele), abordarea descrisă este cea mai comună în practică (în special la efectuarea unui audit extern). Acesta permite, cu cheltuieli minime de resurse, să se tragă concluzii informate despre starea PA.

A treia abordare, cea mai eficientă, presupune combinarea primelor două. Setul de bază de cerințe pentru IP este determinat de standard. Cerințele suplimentare, ținând cont de caracteristicile specifice funcționării acestui sistem informatic în măsura maximă, se formează pe baza unei analize de risc. Această abordare este mult mai simplă decât prima, deoarece

Majoritatea cerințelor sunt deja definite de standard și, în același timp, nu prezintă dezavantajul celei de-a doua abordări, și anume că cerințele standardului pot să nu țină cont de specificul IP care este examinat.

Mulți și-au pus probabil întrebarea „cum se efectuează un audit de securitate a informațiilor?” unde sa încep? ce tehnica ar trebui sa folosesc? există software specializat pentru asta? care programe gratuite exista pentru asta?

Astăzi vă vom prezenta un produs de la Microsoft care vă permite să auditați informații Microsoft Security Instrument de evaluare a securității (MSAT). Produsul vă permite să identificați deja riscurile de securitate a informațiilor sistem existentși dați recomandări pentru eliminarea acestora. Potrivit creatorilor, aplicația este concepută pentru organizațiile cu mai puțin de 1.000 de angajați și, de asemenea, vă va ajuta să înțelegeți mai bine personalul, procesele, resursele și tehnologiile menite să asigure planificarea eficientă a activităților de securitate și implementarea metodelor de reducere a riscurilor în organizare. Cel mai bine, aplicația este gratuită și poate fi descărcată de pe site-ul dezvoltatorului. Acest produs poate fi folosit ca chestionar pentru specialiștii IT, HR și specialiștii în securitatea informațiilor.

Pe parcursul procedurii de evaluare a riscurilor, pe baza răspunsurilor la întrebări, mediul IT va fi verificat pentru principalele domenii de amenințări la securitatea informațiilor. Evaluarea folosește conceptul de apărare în profunzime (DiD) pentru a determina eficacitatea strategiei de securitate. Conceptul de „apărare în profunzime” se referă la implementarea apărării pe mai multe straturi, inclusiv controale tehnice, organizaționale și operaționale. Instrumentul de evaluare se bazează pe standarde general acceptate și pe cele mai bune practici menite să reducă riscul în sistemele de tehnologie a informației. Procesul de evaluare poate fi repetat și poate fi folosit și pentru a verifica progresul în atingerea obiectivelor de securitate organizațională în infrastructura IT.

Pentru a identifica amenințările de securitate în sistemul IT al organizației dvs., anumite domenii de analiză vor evalua politicile privind riscul pentru afaceri, tehnologie, procese și oameni. Odată ce evaluarea este finalizată, vor fi furnizate recomandări pentru gestionarea acestor riscuri pe baza celor mai bune practici recunoscute în industrie. Aceste recomandări sunt menite să ofere instrucțiuni preliminare pentru a vă ajuta organizația să implementeze cele mai bune practici IT recunoscute de industrie.

O evaluare a riscurilor constă din două părți: profilul de risc de afaceri (BRP) și evaluarea (care include patru domenii de analiză). PSR-urile reprezintă pericole comune cu care se confruntă o companie. Odată ce această evaluare este finalizată, ea rămâne neschimbată până când sunt aduse modificări fundamentale în sistemul IT al companiei. Puteți completa și salva mai multe evaluări. Aceste estimări pot și ar trebui să se schimbe în timp pe măsură ce sunt implementate măsuri avansate de securitate.

Deci, să vedem, mai întâi creați un profil:

Și completați răspunsurile la întrebări pe măsură ce le completați, butoanele devin verzi:

După completarea primului bloc de întrebări despre parametrii companiei, faceți clic pe: „Crearea unei noi evaluări”

După aceasta, completăm întrebări despre infrastructura IT, personal și managementul proceselor de afaceri:

După răspunsuri, așteptați pictograma „Rapoarte”.

Raportul poate fi salvat ca *.docs sau vizualizat în aplicație. Citim toate concluziile, facem recomandări bazate pe cele mai bune practici mondiale și le prezentăm conducerii pentru a conveni asupra unui plan de lucru sau a justifica achiziționarea de echipamente de securitate a informațiilor)))))

8.1. Conceptul de audit al securității informațiilor

Auditul securității informațiilor (IS) este unul dintre cele mai relevante și dinamice domenii ale managementului strategic și operațional în domeniul securității informatice și prezintă un interes constant pentru specialiști. Sarcina sa principală este de a evalua în mod obiectiv starea actuală a securității informațiilor organizației, precum și adecvarea acesteia la scopurile și obiectivele afacerii.

Mijloace de audit al securității informațiilor proces de sistem obținerea de evaluări obiective calitative și cantitative ale stării actuale a securității informaționale a organizației în conformitate cu anumite criterii și indicatori la toate nivelurile principale de securitate: reglementare și metodologică, organizațională și managerială, procedurală și software și tehnică;

Rezultatele unui audit calificat al securității informațiilor unei organizații fac posibilă construirea unui sistem de securitate a informațiilor (ISMS) optim din punct de vedere al eficienței și al costului, care este un complex de mijloace tehnice, precum și procedurale, organizaționale și măsurile legale, combinate pe baza modelului de management al securității informațiilor.

În urma auditului, se pot obține atât evaluări calitative, cât și cantitative. Într-o evaluare calitativă, de exemplu, o listă de vulnerabilități în software și hardware poate fi furnizată cu clasificarea acestora în funcție de o scală de severitate pe trei niveluri: mare, medie și scăzută. Evaluările cantitative sunt cel mai adesea folosite atunci când se evaluează riscul pentru activele unei organizații reprezentat de amenințările de securitate. Estimările cantitative pot fi, de exemplu, prețul riscului, probabilitatea riscului, mărimea riscului etc.

Obiectivitatea auditului este asigurată, în special, de faptul că evaluarea stării SI este realizată de specialiști pe baza unei metodologii specifice care permite o analiză obiectivă a tuturor componentelor ISMS.

Un audit IS poate fi un serviciu oferit de firme specializate, cu toate acestea, organizația trebuie să efectueze un audit intern IS, efectuat, de exemplu, de administratori de securitate;

În mod tradițional, există trei tipuri de audituri de securitate a informațiilor, care diferă în lista componentelor ISMS analizate și rezultatele obținute:

− audit activ;

− audit expert;

− audit pentru conformitatea cu standardele de securitate a informațiilor.

8.1.1. Audit activ

Un audit activ este o examinare a stării de securitate a anumitor subsisteme de securitate a informațiilor (ISS) legate de nivelul software și hardware. De exemplu, opțiunea audit activ, numit test de penetrare, presupune examinarea subsistemului de securitate interacțiunile de rețea. Auditul activ include:

− analiza arhitecturii și setărilor actuale ale elementelor PIB;

− intervievarea persoanelor responsabile și interesate;

− efectuarea de controale instrumentale care acoperă anumite

Analiza arhitecturii și setărilor elementelor PIB este efectuată de specialiști cu cunoștințe ale subsistemelor specifice reprezentate

V sistemul examinat (de exemplu, poate necesita specialiști în echipamente de rețea active de la Cisco sau în sistemele de operare Microsoft), precum și analiști de sistem care identifică posibile defecte în organizarea subsistemelor. Rezultatul acestei analize este un set de chestionare și teste instrumentale.

Chestionarele sunt utilizate în procesul de intervievare a persoanelor responsabile cu administrarea AIS pentru a obține caracteristicile subiective ale AIS, pentru a clarifica datele inițiale primite și pentru a identifica unele dintre măsurile implementate în cadrul ISMS. De exemplu, chestionarele pot include întrebări legate de politica de schimbare și atribuire a parolelor, ciclul de viață al sistemului informatic automatizat și gradul de criticitate al subsistemelor sale individuale pentru sistemul informatic automatizat și procesele de afaceri ale organizației în ansamblu.

În paralel cu interviul, se efectuează verificări instrumentale (teste), care pot include următoarele activități:

− inspecția vizuală a sediului, inspecția sistemului de control al accesului la sediu;

− obținerea de configurații și versiuni de dispozitive și software;

− verificarea conformității configurațiilor reale cu datele inițiale furnizate;

− obținerea unei hărți de rețea folosind software specializat;

− utilizarea scanerelor de securitate (atât universale, cât și specializate);

− modelarea atacurilor care exploatează vulnerabilitățile sistemului;

− verificarea prezenței unui răspuns la acțiunile detectate prin mecanismele de detectare a atacurilor și de răspuns.

Auditorul poate proceda de la următoarele modele care descriu gradul de cunoaștere a AIS investigat (modelul de cunoaștere):

− model „cutie neagră” – auditorul nu are cunoștințe a priori despre AIS studiat. De exemplu, atunci când se efectuează un activ extern

Într-un audit general (adică într-o situație în care sunt simulate acțiunile unui atacator situat în afara rețelei studiate), auditorul poate, cunoscând doar numele sau adresa IP a serverului web, să încerce să găsească vulnerabilități în protecția acestuia. ;

− model „cutie albă” – auditorul are cunoastere deplina despre structura rețelei studiate. De exemplu, auditorul poate avea hărți și diagrame ale segmentelor rețelei studiate, liste de sisteme de operare și aplicații. Utilizarea acestui model nu simulează pe deplin acțiune reală atacator, dar ne permite totuși să ne imaginăm un scenariu „cel mai rău caz” în care atacatorul are cunoștințe complete despre rețea. În plus, acest lucru vă permite să construiți un scenariu de audit activ în așa fel încât testele instrumentale să aibă consecințe minime pentru AIS și să nu perturbe funcționarea normală a acestuia;

− modelul „cutie gri” sau „cutie de cristal” - auditorul imită acțiunile unui utilizator AIS intern care are cont acces la rețea cu un anumit nivel de autoritate. Acest model vă permite să evaluați riscurile asociate cu amenintari interne, de exemplu, de la angajații nesiguri ai companiei.

Auditorii ar trebui să convină asupra fiecărui test, modelul de cunoștințe aplicat în test și posibilele consecințe negative ale testului cu cei interesați de test. operație continuă AIS (manageri, administratori de sistem etc.).

Pe baza rezultatelor verificării instrumentale se revizuiesc rezultatele analizei preliminare și, eventual, se organizează o examinare suplimentară (Fig. 8.1).

Verificare instrumentală

Orez. 8.1. Schema de realizare a unui audit SI activ

Pe baza rezultatelor auditului activ, se realizează un raport analitic, constând dintr-o descriere a stării actuale a părții tehnice a ISMS, o listă a vulnerabilităților AIS constatate cu gradul lor de criticitate și rezultatele unui risc simplificat. evaluare, inclusiv un model de intrus și un model de amenințare.

În plus, poate fi elaborat un plan de lucru pentru modernizarea părții tehnice a ISMS, constând într-o listă de recomandări pentru tratarea riscurilor.

8.1.2. Audit expert

Un audit de expert are scopul de a evalua starea actuală a securității informațiilor la nivel de reglementare, metodologic, organizațional, managerial și procedural. Auditul de expertiză este efectuat în principal de auditori externi, este efectuat de specialiști în managementul sistemului. Angajații organizației auditorului, împreună cu reprezentanții clientului, efectuează următoarele tipuri de muncă:

− colectarea datelor inițiale despre AIS, funcțiile și caracteristicile acestuia, tehnologiile utilizate prelucrare automatăși transferul de informații (ținând cont de perspectivele imediate de dezvoltare);

− colectarea de informații despre existente documente organizatorice și administrative privind suportul securității informațiilor și analiza acestora;

− Definirea activelor protejate, rolurilor și proceselor ISMS.

Cel mai important instrument pentru evaluarea experților este colectarea de date despre AIS prin interviuri specialisti tehniciși manuale pentru clienți.

Principalele obiective ale intervievării conducerii organizației:

− determinarea politicii şi strategiei de management în materie de asigurare

− identificarea obiectivelor care sunt stabilite pentru ISMS;

− clarificarea cerințelor pentru ISMS;

− obţinerea de estimări ale criticităţii anumitor subsisteme de prelucrare a informaţiei, evaluări pierderi financiare atunci când are loc orice incident.

Principalele obiective ale intervievării specialiștilor tehnici:

− colectarea de informații privind funcționarea AIS;

− obținerea unei diagrame a fluxurilor de informații în AIS;

− obținerea de informații despre partea tehnică a ISMS;

− evaluarea eficacității operațiunii ISMS.

ÎN În cadrul auditului de expertiză, se efectuează o analiză a documentelor organizatorice și administrative, precum politica de securitate, planul de protecție, diverse reglementări și instrucțiuni. Documentele administrative organizaționale sunt evaluate pentru suficiența și coerența cu obiectivele declarate și măsurile de securitate a informațiilor, precum și pentru conformitatea cu politica strategică de management în materie de securitate a informațiilor.

Rezultatele auditului de experți pot conține recomandări pentru îmbunătățirea componentelor de reglementare, metodologice, organizaționale, manageriale și procedurale ale ISMS.

Expresia sacră „a deține informații înseamnă a deține lumea” este mai relevantă ca niciodată. Prin urmare, astăzi „furtul de informații” este inerent majorității atacatorilor. Acest lucru poate fi evitat prin introducerea unui număr de protecții împotriva atacurilor, precum și prin audituri de securitate a informațiilor în timp util. Auditul securității informaționale este un concept nou, care presupune o zonă actuală și în dezvoltare dinamică a managementului operațional și strategic care privește securitatea sistemului informațional.

Auditul informaţional - fundamente teoretice

Volumul de informații în lumea modernă este în creștere rapidă, deoarece în întreaga lume există o tendință de globalizare a utilizării tehnologiei informatice în toate straturile societatea umana. În viața unui om obișnuit, tehnologia informației este o componentă majoră.

Acest lucru se exprimă în utilizarea Internetului, atât în scop de muncă, cât și în scop de joacă și divertisment. În paralel cu dezvoltarea tehnologiei informației, monetizarea serviciilor este în creștere și, prin urmare, timpul petrecut pe diferite tranzacții de plată folosind carduri de plastic. Acestea includ plăți fără numerar pentru diverse bunuri și servicii consumate, tranzacții în sistem de plata servicii bancare online, schimb valutar, alte tranzacții de plată. Toate acestea afectează spațiul de pe World Wide Web, făcându-l mai mare.

Există, de asemenea, mai multe informații despre deținătorii de carduri. Aceasta este baza extinderii domeniului de activitate al fraudelor, care astăzi reușesc să efectueze o masă colosală de atacuri, inclusiv atacuri ale furnizorilor de servicii și Utilizator final. ÎN acest din urmă caz, un atac poate fi prevenit prin utilizarea unui software adecvat, dar dacă acest lucru îl privește pe vânzător, este necesar să se utilizeze un set de măsuri care să minimizeze întreruperile, scurgerile de date și hackurile de servicii. Acest lucru se realizează prin audituri de securitate a informațiilor în timp util.

Sarcina urmărită de un audit informațional constă în evaluarea în timp util și precisă a stării securității informațiilor la momentul actual al unei anumite entități de afaceri, precum și în conformitate cu scopul și obiectivele stabilite de desfășurare a activităților, cu ajutorul cărora rentabilitatea și eficiența activității economice ar trebui crescute.

Cu alte cuvinte, un audit de securitate a informațiilor este o verificare a capacității unei anumite resurse de a face față amenințărilor potențiale sau reale.

- Auditul securității informațiilor are următoarele obiective:

- Evaluează starea sistemului informațional pentru securitate.

- Identificarea analitică a riscurilor potențiale asociate cu penetrare externăîn rețeaua informațională.

- Identificarea locației golurilor în sistemul de securitate.

- Identificarea analitică a conformității între nivelul de securitate și standardele actuale ale cadrului legislativ.

- Initierea unor noi metode de protectie, implementarea lor in practica, precum si crearea de recomandari cu ajutorul carora se vor imbunatati problemele mijloacelor de protectie, precum si cautarea de noi dezvoltari in aceasta directie.

Auditul este utilizat atunci când:

- Verificarea completă a obiectului care este implicat proces de informare. În special, despre care vorbim despre sisteme informatice, sisteme de comunicații, la primirea, transmiterea și prelucrarea datelor unei anumite cantități de informații, mijloace tehnice, sisteme de supraveghere etc.

- Verificarea completă a echipamentelor tehnice electronice, precum și sistem informatic pentru expunerea la radiații și interferențe care vor contribui la oprirea acestora.

- La verificarea părții de proiectare, care include munca la crearea strategiilor de securitate, precum și implementarea lor practică.

- O verificare completă a fiabilității protecției informațiilor confidențiale, accesul la care este limitat, precum și identificarea „găurilor” cu ajutorul cărora aceasta informatie promulgat folosind măsuri standard și nestandard.

Când devine necesară efectuarea unui audit?

Este important de reținut că necesitatea de a audit informativ apare atunci când securitatea datelor este încălcată. De asemenea, testarea este recomandată pentru:

- Fuziunea companiei.

- Expansiunea afacerii.

- Absorbție sau anexare.

- Schimbarea conducerii.

Tipuri de audit al sistemelor informatice

Astăzi, există audituri de informații externe și interne.

Un audit extern se caracterizează prin implicarea unor experți externi, independenți, care au dreptul să desfășoare astfel de activități. De regulă, acest tip de inspecție are un caracter unic și este inițiat de șeful întreprinderii, acționar sau autoritățile de aplicare a legii. Efectuarea unui audit extern nu este obligatorie, dar este cel mai probabil recomandată. Există însă nuanțe stabilite de lege în care un audit extern al securității informațiilor este obligatoriu. De exemplu, legea acoperă instituțiile financiare care societățile pe acțiuni, precum și organizațiile financiare.

Un audit extern se caracterizează prin implicarea unor experți externi, independenți, care au dreptul să desfășoare astfel de activități. De regulă, acest tip de inspecție are un caracter unic și este inițiat de șeful întreprinderii, acționar sau autoritățile de aplicare a legii. Efectuarea unui audit extern nu este obligatorie, dar este cel mai probabil recomandată. Există însă nuanțe stabilite de lege în care un audit extern al securității informațiilor este obligatoriu. De exemplu, legea acoperă instituțiile financiare care societățile pe acțiuni, precum și organizațiile financiare.

Auditul intern al securității fluxurilor de informații este un proces în desfășurare, a cărui implementare este reglementată de documentul relevant „Regulamentul privind auditul intern”. Acest eveniment, în cadrul companiei, este de natură de certificare, a cărui implementare este reglementată de ordinul relevant pentru întreprindere. Prin efectuarea auditului intern, compania este asigurată printr-o unitate specială din cadrul companiei.

Auditul este, de asemenea, clasificat ca:

- Expert.

- Atestare.

- Analitic.

Expert presupune verificarea stării de securitate a fluxurilor și sistemelor de informații, care se bazează pe experiența experților și a celor care efectuează această verificare.

Tipul de certificare de audit se referă la sisteme, precum și la măsurile de securitate, în special la conformitatea acestora standarde acceptate V societatea internationala, precum și documentele guvernamentale relevante care reglementează Bază legală a acestei activitati.

Auditul de tip analitic se referă la o analiză aprofundată a unui sistem informatic care utilizează dispozitive tehnice. Aceste acțiuni ar trebui să vizeze identificarea vulnerabilităților complexului hardware și software.

Metodologie și instrumente pentru efectuarea auditurilor în practică

Auditul se desfășoară în etape și include:

Prima etapă este considerată cea mai simplă. Acesta definește drepturile și responsabilitățile persoanei care efectuează auditul, dezvoltarea plan pas cu pas acţiuni şi coordonare cu managementul. În același timp, limitele analizei sunt stabilite în cadrul unei ședințe de personal.

A doua etapă implică cantități mari de consum de resurse. Acest lucru este justificat de faptul că toate documentatie tehnica, care se referă la complexul hardware și software.

A treia etapă se desfășoară folosind una dintre cele trei metode, și anume:

- Analiza de risc.

- Analiza conformității cu standardele și legislația.

- Combinații de analiză de risc și conformitate cu legislația.

A patra etapă vă permite să sistematizați datele obținute și să efectuați o analiză aprofundată. În acest caz, inspectorul trebuie să fie competent în această problemă.

Cum să treci astfel încât să nu fie probleme? De ce este nevoie de o astfel de verificare? Articolul nostru vă va spune despre asta.

Ce este un audit și ce tipuri de audituri există? S-a scris despre asta.

Vei afla despre ce este vorba audit fiscalși în ce scopuri este nevoie.

După inspecție, trebuie să se întocmească o concluzie, care se reflectă în documentul de raportare corespunzător. Raportul reflectă de obicei următoarele informații:

- Reglementări pentru auditul efectuat.

- Structura sistemului de flux de informații la întreprindere.

- Ce metode și mijloace au fost folosite pentru a verifica

- Descrierea corectă a vulnerabilităților și a punctelor slabe, ținând cont de riscul și nivelul punctelor slabe.

- Acțiuni recomandate pentru eliminarea locurilor periculoase, precum și îmbunătățirea complexului întregului sistem.

Real sfaturi practice, cu ajutorul cărora trebuie implementate măsuri, au ca scop reducerea la minimum a riscurilor care au fost identificate în timpul auditului.

Auditul securității informațiilor în practică

În practică, un exemplu inofensiv destul de comun este o situație în care angajatul A, care este implicat în achiziționarea de echipamente comerciale, a negociat folosind un anumit program „B”.

În același timp, programul în sine este vulnerabil, iar în timpul înregistrării, angajatul nu a indicat niciunul Adresa de e-mail, fără număr, dar a folosit o adresă alternativă de e-mail abstractă cu un domeniu inexistent.

Drept urmare, un atacator poate înregistra un domeniu similar și poate crea un terminal de înregistrare. Acest lucru îi va permite să trimită mesaje către compania care deține serviciul program „B”, solicitând parola pierdută. În acest caz, serverul va trimite e-mail la adresa existentă a escrocului, deoarece are o redirecționare în funcțiune. Ca urmare a acestei operațiuni, fraudatorul are acces la corespondență, dezvăluie alte informații furnizorului și controlează direcția încărcăturii într-o direcție necunoscută de angajat.

Relevanța auditului informațional în lumea modernă devine din ce în ce mai solicitată, datorită numărului tot mai mare de utilizatori ca spațiu world wide web, și aplicații în diverse moduri monetizare în diverse servicii. Astfel, datele fiecărui utilizator devin disponibile atacatorilor. Ele pot fi protejate prin identificarea sursei problemei - puncte slabe fluxurile de informații.

In contact cu

Organizarea unui audit de securitate a informațiilor a unui sistem informatic

Andrushka Igor Academia Economică a Moldovei

TIE-238

Introducere

Un sistem informatic modern al unei organizații este un sistem distribuit și eterogen care utilizează diverse componente software și hardware și are puncte de ieșire într-o rețea publică (ex. Internet). În acest sens, sarcina de a configura corect și în siguranță componentele și de a asigura interacțiunea securizată între ele devine semnificativ mai complicată și, ca urmare, numărul vulnerabilităților din sistem crește.

Prezența vulnerabilităților în sistem face posibil ca un potențial atacator să efectueze un atac cu succes și să provoace daune activităților organizației. Apariția „punctelor slabe” se poate datora diverselor motive, inclusiv obiective (de exemplu, defecte în software-ul de bază), și de natură subiectivă (De exemplu, setare incorectă echipament) .

Identificarea și eliminarea vulnerabilităților, precum și evaluarea nivelului general de securitate, este o componentă extrem de importantă a securității, care poate crește semnificativ nivelul de securitate a informațiilor și a altor resurse de sistem.

Orez. 1 Rolul auditului securității informațiilor

Obiectivele și scopul auditului

Principalele obiective ale unui audit de securitate a informațiilor includ următoarele:

· Obținerea unei evaluări obiective și independente a stării actuale de securitate a resurselor informaționale.

· Chitanță randament maxim din fonduri investite în crearea unui sistem de securitate a informațiilor.

· Evaluarea posibilelor daune din acțiunile neautorizate.

· Dezvoltarea cerințelor pentru construirea unui sistem de securitate a informațiilor.

· Determinarea domeniilor de responsabilitate ale angajaţilor departamentului.

· Calculul resurselor necesare.

· Dezvoltarea procedurii și secvenței de implementare a unui sistem de securitate a informațiilor.

Auditul poate fi efectuat în următoarele moduri:

· Audit cuprinzător– înainte de a crea un sistem de securitate a informațiilor

· Loc– formarea cerinţelor de modernizare a sistemului de protecţie

· Periodic– verificarea reglementară externă a nivelului de securitate a sistemului.

· Verifica– examinarea și evaluarea sistemelor și soluțiilor utilizate sau planificate pentru utilizare.

Etape de audit

Procesul de audit al sistemelor informatice poate fi reprezentat ca un fel de scale (Fig. 2), unde sistemele de securitate a accesului sunt luate în considerare pe de o parte, controlul procesului de afaceri pe de altă parte, iar infrastructura tehnică servește drept suport, care, la rândul său, se bazează pe metodele de autorizare acceptate, configurația sistemului, precum și politicile și procedurile adoptate în organizatii.

Orez. 2 Procesul de audit al sistemelor informatice

Lucrarea asupra unui audit de securitate SI include o serie de etape secvențiale (Fig. 3), care corespund, în general, etapelor unui audit IS cuprinzător, care include următoarele:

2. efectuarea unei evaluări de securitate - include lucrări de detectare a vulnerabilităților mijloacelor tehnice, analiza securității tehnologice, precum și adecvarea procedurilor organizaționale. Pe baza deficiențelor identificate, se efectuează o evaluare a riscurilor, incluzând principalele modalități de depășire a sistemului de protecție, gradul de criticitate și fezabilitatea implementării;

3. certificarea sistemului - include măsuri de supraveghere (evaluare) a măsurilor existente și măsuri de protecție a informațiilor, de evaluare a adecvării acestora, precum și de conformitate cu cerințele standardelor de vârf;

4. pe baza rezultatelor Auditului se elaborează un plan de corectare a deficiențelor identificate. Sarcina de planificare este de a determina prioritățile pentru corectarea deficiențelor detectate, elaborarea unei priorități și a unei metodologii pentru eliminarea acestora. În plus, este planificată dezvoltarea documentelor conceptuale și procedurale, cum ar fi Conceptul de securitate a informațiilor, Cerințe generaleși recomandări privind protecția informațiilor, Politici de securitate etc.

Figura 3. Etapele unui audit de securitate a informațiilor

În funcție de scopurile și metoda de desfășurare a unui audit de securitate a informațiilor, inițiatorul acestui eveniment, după cum s-a menționat mai sus, este partea interesată. Cel mai adesea, inițiatorul unui audit este o organizație reprezentată de conducerea acesteia.

De regulă, următoarele probleme organizatorice sunt rezolvate în etapa sondajului:

· drepturile și responsabilitățile auditorului sunt clar definite și documentate în fișele posturilor sale, precum și în regulamentele interne (extern) audit;

· auditorul pregătește și convine cu conducerea unui plan pentru efectuarea unui audit de securitate a informațiilor.

În etapa de sondaj, se stabilesc și limitele sondajului. Limitele unui sondaj sunt de obicei definite în următorii termeni:

· lista resurselor fizice, software și informaționale analizate;

· site-uri (sediul), care se încadrează în limitele anchetei;

· principalele tipuri de amenințări de securitate luate în considerare în timpul auditului;

· organizatoric (legislativ, administrativ și procedural), aspectele fizice, software, hardware și alte aspecte de securitate care trebuie luate în considerare în timpul sondajului și prioritățile acestora (în ce măsură ar trebui luate în considerare) .

Urmează colectarea informațiilor de audit, care este cea mai complexă și mai consumatoare de timp. Acest lucru se datorează, de obicei, lipsei documentației necesare pentru sistemul informațional și necesității unei interacțiuni strânse între auditor și mulți oficiali ai organizației.

Concluzii competente privind starea de fapt in societatea cu securitatea informatiei pot fi facute de catre auditor numai daca sunt disponibile toate datele initiale necesare pentru analiza. Obținerea informațiilor despre organizarea, funcționarea și starea actuală a SI se realizează de către auditor în cadrul unor interviuri special organizate cu persoanele responsabile ale companiei, prin studierea documentației tehnice și organizatorice, precum și cercetarea SI cu ajutorul instrumentelor software specializate.

Asigurarea securității informațiilor unei organizații este un proces complex care necesită organizare și disciplină clare. Ar trebui să înceapă cu definirea rolurilor și repartizarea responsabilităților între ele oficiali implicate in securitatea informatiei. Prin urmare, primul punct al auditului începe cu obținerea de informații despre structura organizatorică a utilizatorilor SI și a unităților de servicii. În acest sens, auditorul solicită documentație privind organigrama IS. În mod obișnuit, în timpul unui interviu, auditorul adresează persoanelor intervievate întrebări cu privire la utilizarea informațiilor care circulă în cadrul SI.

Scopul și principiile de funcționare ale SI determină în mare măsură riscurile existente și cerințele de securitate pentru sistem. Prin urmare, în etapa următoare, auditorul este interesat de informații despre scopul și funcționarea SI. În această etapă, auditorul poate utiliza documentația care conține următoarele date:

· descrierea funcțiilor automate;

· diagrama fluxului informaţional;

· descrierea structurii complexului de mijloace tehnice ale sistemului informatic;

· descrierea structurii software;

· descrierea structurii suportului informaţional;

· Descriere sarcini tehnice aplicațiile utilizate;

În plus, auditorul solicită informații mai detaliate despre structura IP. Acest lucru face posibilă aflarea modului în care se realizează distribuția mecanismelor de securitate între elementele structurale și nivelurile de funcționare ale SI.

Pregătirea unei părți semnificative a documentației IP este de obicei efectuată în timpul procesului de audit. Când toate datele IP necesare, inclusiv documentația, au fost pregătite, puteți trece la următoarea etapă - analiza lor

Metodele de analiză a datelor utilizate de auditori sunt determinate de abordările de audit alese, care pot varia semnificativ. Dar, în general, există 3 abordări:

Prima abordare, cel mai complex, se bazează pe analiza de risc. Pe baza metodelor de analiză a riscurilor, auditorul determină pentru SI examinat un set individual de cerințe de securitate, care ia în considerare în cea mai mare măsură caracteristicile acestui SI, mediul său de operare și amenințările de securitate existente în acest mediu. Această abordare este cea mai intensivă în muncă și necesită cele mai înalte calificări ale auditorului. Calitatea rezultatelor auditului, în acest caz, este puternic influențată de metodologia utilizată pentru analiză și managementul riscului și de aplicabilitatea acesteia la acest tip de SI.