حفاظت از اطلاعات رمزنگاری شده -حفاظت از اطلاعات با استفاده از تبدیل رمزنگاری آن

روش های رمزنگاری در حال حاضر وجود دارد پایه ایفراهم كردن احراز هویت قویمهمانی تبادل اطلاعات، حفاظت.

به به معنای حفاظت رمزنگاریاطلاعات(CIPF) شامل سخت افزار، نرم افزار و سخت افزار و نرم افزارپیاده سازی الگوریتم های رمزنگاری برای تبدیل اطلاعات با هدف:

حفاظت از اطلاعات در طول پردازش، ذخیره و انتقال آن؛

اطمینان از قابلیت اطمینان و یکپارچگی اطلاعات (از جمله استفاده از الگوریتم های امضای دیجیتال) در طول پردازش، ذخیره سازی و انتقال آن؛

تولید اطلاعات مورد استفاده برای شناسایی و احراز هویت افراد، کاربران و دستگاه ها؛

تولید اطلاعات مورد استفاده برای محافظت از عناصر احراز هویت یک AS محافظت شده در طول تولید، ذخیره سازی، پردازش و انتقال آنها.

روش های رمزنگاری فراهم می کند رمزگذاری و رمزگذاری اطلاعات. دو روش اصلی رمزگذاری وجود دارد: متقارن و نامتقارن. در اولین مورد، از یک کلید (مخفی نگه داشته شده) برای رمزگذاری و رمزگشایی داده ها استفاده می شود.

روش های بسیار موثر (سریع و قابل اعتماد) توسعه یافته است رمزگذاری متقارن. همچنین یک استاندارد ملی برای روش های مشابه - GOST 28147-89 "سیستم های پردازش اطلاعات. حفاظت رمزنگاری الگوریتم تبدیل رمزنگاری."

روش های نامتقارن از دو کلید استفاده می کنند. یکی از آنها، طبقه بندی نشده (می تواند همراه با سایر اطلاعات عمومی در مورد کاربر منتشر شود)، برای رمزگذاری استفاده می شود، دیگری (محرمانه، که فقط برای گیرنده شناخته شده است) برای رمزگشایی استفاده می شود. محبوب ترین آنها نامتقارن است روش RSA، بر اساس عملیات با بزرگ (100 رقمی) اعداد اولو آثار آنها

روشهای رمزنگاری کنترل قابلاطمینان یکپارچگی تک تک دادهها و مجموعههای آنها (مانند جریان پیام) را ممکن میسازد. تعیین صحت منبع داده؛ تضمین عدم امکان امتناع اقدامات انجام شده ("عدم انکار").

کنترل یکپارچگی رمزنگاری بر دو مفهوم استوار است:

امضای الکترونیکی (ES).

یک تابع هش یک تبدیل داده غیرقابل برگشت (عملکرد یک طرفه) است که معمولاً با استفاده از رمزگذاری متقارن با پیوند بلوکی پیاده سازی می شود. نتیجه رمزگذاری آخرین بلوک(بسته به تمام موارد قبلی) و به عنوان نتیجه تابع هش عمل می کند.

رمزنگاری به عنوان وسیله ای برای محافظت (بستن) اطلاعات در فعالیت های تجاری اهمیت فزاینده ای پیدا می کند.

برای تبدیل اطلاعات، از ابزارهای رمزگذاری مختلفی استفاده می شود: ابزارهای رمزگذاری اسناد، از جمله ابزارهای قابل حمل، ابزارهای رمزگذاری گفتار (مکالمات تلفنی و رادیویی)، ابزارهای رمزگذاری پیام تلگراف و انتقال داده ها.

برای حفظ اسرار تجاری، دستگاه های فنی مختلف و مجموعه تجهیزات حرفه ای برای رمزگذاری و حفاظت رمزنگاری مکالمات تلفنی و رادیویی، مکاتبات تجاری و ... در بازارهای بین المللی و داخلی عرضه می شود.

درهمپاشها و مبدلها به طور گستردهای رایج شدهاند و جایگزین شدهاند سیگنال گفتار انتقال دیجیتالداده ها. محصولات امنیتی برای دستگاه های تله تایپ، تلکس و فکس تولید می شود. برای این منظور از رمزگذارها استفاده می شود که به شکل دستگاه های جداگانه، به شکل پیوست به دستگاه ها ساخته می شوند، یا در طراحی تلفن، مودم فکس و سایر وسایل ارتباطی (ایستگاه های رادیویی و غیره) تعبیه شده اند. برای اطمینان از قابلیت اطمینان انتقال ایمیل هاامضای دیجیتال الکترونیکی به طور گسترده استفاده می شود.

معرفی

1. گشت و گذار در تاریخ رمزنگاری الکترونیکی

1.1 وظایف اصلی رمزنگاری

1.2 رمزنگاری امروز

2. مفاهیم اساسی

2.1 رمزنگاری

2.2 حریم خصوصی

2.3 صداقت

2.4 احراز هویت

2.5 امضای دیجیتال

3. اقدامات امنیتی رمزنگاری

3.1 سیستم های رمزنگاری

3.2 اصول عملکرد سیستم رمزنگاری

3.2.1 روش شناسی کلیدی

3.2.1.1 متقارن (روش شناسی مخفی)

3.2.1.2 نامتقارن (روش شناسی باز)

3.3 توزیع کلید

3.4 الگوریتم های رمزگذاری

3.4.1 الگوریتم های متقارن

3.4.2 الگوریتم های نامتقارن

3.5 توابع هش

3.6 مکانیسم های احراز هویت

3.7 امضاهای الکترونیکی و مهر زمانی

3.8 قدرت رمز

نتیجه

کتابشناسی - فهرست کتب

معرفی

رمزنگاری علم محافظت از اطلاعات در برابر خواندن توسط افراد غریبه است. حفاظت با رمزگذاری به دست می آید، یعنی. تغییراتی که کشف داده های ورودی محافظت شده را از داده های ورودی بدون اطلاع از اطلاعات کلیدی ویژه - کلید دشوار می کند. کلید به عنوان بخشی از سیستم رمزنگاری به راحتی قابل تغییر درک می شود که مخفی نگه داشته می شود و تعیین می کند کدام یک از تبدیل های رمزگذاری ممکن در انجام می شود. در این مورد. سیستم رمزنگاری خانوادهای از تبدیلهای قابلانتخاب و برگشتپذیر با کلید است که متن ساده محافظتشده را به یک رمزنگار و برگردان تبدیل میکند.

مطلوب است که روش های رمزگذاری حداقل دو ویژگی داشته باشند:

گیرنده قانونی قادر به انجام خواهد بود تبدیل معکوسو رمزگشایی پیام؛

یک رمزنگار رقیب که پیامی را رهگیری کرده است، نمیتواند پیام اصلی را بدون سرمایهگذاری زمان و پول بازسازی کند که این کار را غیرعملی میکند.

هدف از کار دوره: آشنایی با اصول حفاظت از اطلاعات رمزنگاری. برای دستیابی به این هدف، کار در نظر دارد:

1. تاریخچه رمزنگاری که شامل وظایف اصلی رمزنگاری است.

2. مفاهیم اساسی رمزنگاری (محرمانه بودن، یکپارچگی، احراز هویت، امضای دیجیتال).

3. ابزار رمزنگاری حفاظت (سیستم های رمزنگاری، اصول عملکرد سیستم رمزنگاری، توزیع کلیدها، الگوریتم های رمزگذاری، و غیره).

1. گشت و گذار در تاریخ رمزنگاری الکترونیکی

ظهور اولین کامپیوترهای الکترونیکی در اواسط قرن بیستم به طور اساسی وضعیت را در زمینه رمزگذاری (رمزگذاری) تغییر داد. با نفوذ رایانه ها به حوزه های مختلف زندگی، صنعت اساساً جدیدی به وجود آمد - صنعت اطلاعات. در دهه 60 و تا حدودی در دهه 70، مشکل امنیت اطلاعات با استفاده از اقدامات عمدتاً سازمانی کاملاً مؤثر حل شد. اینها اول از همه شامل تدابیر امنیتی، امنیت، آلارم و نرم افزار ساده امنیت اطلاعات بود. اثربخشی استفاده از این ابزار با تمرکز اطلاعات بر روی آن به دست آمد مراکز محاسباتی، به عنوان یک قاعده ، خودمختار ، که به ارائه محافظت با وسایل نسبتاً کوچک کمک کرد. "پراکندگی" اطلاعات در مکان هایی که در آن ذخیره و پردازش می شود، که با ظهور مقادیر زیادی ارزان قیمت بسیار تسهیل شد. کامپیوترهای شخصیو شبکههای رایانهای ملی و فراملی محلی و جهانی که بر اساس آنها ساخته شدهاند، با استفاده از کانالهای ارتباطی ماهوارهای، ایجاد سیستمهای بسیار کارآمد برای شناسایی و استخراج اطلاعات، وضعیت امنیت اطلاعات را تشدید کرده است.

مشکل تامین سطح مورد نیازحفاظت از اطلاعات معلوم شد (و این به طور اساسی توسط تحقیقات نظری و تجربه تأیید شده است راه حل عملی) بسیار پیچیده است و برای حل آن مستلزم اجرای مجموعه خاصی از علم، علمی و فنی و رویدادهای سازمانیو استفاده از وسایل و روشهای خاص و ایجاد سیستم یکپارچه اقدامات سازمانی و استفاده از وسایل و روشهای خاص برای حفاظت از اطلاعات.

حجم اطلاعات در گردش در جامعه به طور پیوسته در حال افزایش است. محبوبیت شبکه جهانیاینترنت در سال های گذشتههر ساله به دو برابر شدن اطلاعات کمک می کند. در واقع، در آستانه هزاره جدید، بشریت یک تمدن اطلاعاتی ایجاد کرده است که در آن رفاه و حتی بقای بشریت با کیفیت کنونی آن به عملکرد موفقیت آمیز ابزارهای پردازش اطلاعات بستگی دارد. تغییرات رخ داده در این دوره را می توان به شرح زیر مشخص کرد:

حجم اطلاعات پردازش شده در طی نیم قرن چندین مرتبه افزایش یافته است.

دسترسی به داده های خاص به شما امکان می دهد ارزش های مادی و مالی قابل توجهی را کنترل کنید.

اطلاعات دارای ارزشی است که حتی قابل محاسبه است.

ماهیت داده های پردازش شده بسیار متنوع شده است و دیگر به داده های منحصرا متنی محدود نمی شود.

اطلاعات کاملاً "غیر شخصی" شده است، یعنی. ویژگی های آن نمایندگی مادیمعنی خود را از دست داده اند - نامه قرن گذشته و پیام الکترونیکی مدرن را مقایسه کنید.

ماهیت تعاملات اطلاعاتی به شدت پیچیده شده است و در کنار وظیفه کلاسیک محافظت از پیام های متنی ارسالی از خواندن و تحریف غیرمجاز، مشکلات جدیدی در زمینه امنیت اطلاعات به وجود آمده است که قبلاً در چارچوب «مقاله» با آن مواجه بوده و حل شده است. "فناوری های مورد استفاده - به عنوان مثال، امضای یک سند الکترونیکی و تحویل یک سند الکترونیکی." در برابر رسید" - صحبت در مورد چنین مشکلات "جدید" رمزنگاری هنوز در پیش است.

فاعل، موضوع فرآیندهای اطلاعاتیاکنون نه تنها مردم، بلکه آنهایی که توسط آنها ایجاد شده است سیستم های اتوماتیک، بر اساس برنامه تعیین شده در آنها عمل می کند.

"توانایی های" محاسباتی رایانه های مدرن به طور کامل افزایش یافته است سطح جدیدبه عنوان فرصت هایی برای پیاده سازی رمزهایی که قبلاً به دلیل وجود آنها غیرقابل تصور بود پیچیدگی بالا، و توانایی تحلیلگران برای هک کردن آنها. تغییرات ذکر شده در بالا منجر به این واقعیت شد که خیلی سریع پس از گسترش رایانه ها در حوزه تجارت، رمزنگاری عملی جهشی بزرگ در توسعه آن و در چندین جهت به طور همزمان انجام داد:

اولاً، کلیدهای بلوک قوی با یک کلید مخفی ایجاد شدند که برای حل مشکل کلاسیک اطمینان از محرمانه بودن و یکپارچگی دادههای ارسال شده یا ذخیرهشده طراحی شدهاند؛ آنها همچنان «اسب کار» رمزنگاری، رایجترین ابزار حفاظت رمزنگاری، باقی میمانند.

ثانیاً روش هایی برای حل مشکلات جدید و غیر سنتی در حوزه امنیت اطلاعات ایجاد شده است که معروف ترین آنها مشکل امضای سند دیجیتال و توزیع کلید عمومی است. در دنیای مدرن، یک منبع اطلاعاتی به یکی از قدرتمندترین اهرم های توسعه اقتصادی تبدیل شده است. در اختیار داشتن اطلاعات کیفیت مورد نیاز V زمان مناسبو در مکان مناسب کلید موفقیت در هر نوع فعالیت تجاری است. مالکیت انحصاری اطلاعات خاصاغلب به یک مزیت تعیین کننده در رقابت تبدیل می شود و در نتیجه قیمت بالای "عامل اطلاعات" را از پیش تعیین می کند.

اجرای گسترده کامپیوترهای شخصیسطح "اطلاعات" زندگی تجاری را به سطح کیفی جدیدی رساند. امروزه تصور شرکت یا شرکتی (از جمله کوچکترین) که به وسایل مدرن پردازش و انتقال اطلاعات مجهز نباشد دشوار است. در رایانه ها، مقادیر قابل توجهی از اطلاعات بر روی حامل های داده انباشته می شود که اغلب ماهیت محرمانه دارند یا برای صاحب آن ارزش زیادی دارند.

1.1. وظایف اساسی رمزنگاری

مشکل رمزنگاری، یعنی. انتقال مخفی فقط برای اطلاعاتی انجام می شود که نیاز به محافظت دارند. در چنین مواردی، آنها می گویند که اطلاعات حاوی یک سری یا محافظت شده، خصوصی، محرمانه، محرمانه است. برای معمول ترین موقعیت هایی که اغلب با آن مواجه می شوند، حتی مفاهیم خاصی نیز معرفی شده اند:

راز دولتی؛

یک راز نظامی؛

راز تجارت؛

رازداری قانونی؛

1. حلقه خاصی از کاربران قانونی وجود دارد که حق مالکیت این اطلاعات را دارند.

2. کاربران غیرقانونی هستند که به دنبال کسب این اطلاعات هستند تا آن را به نفع خود و به ضرر کاربران قانونی تبدیل کنند.

1.2. رمزنگاری امروز

رمزنگاری علم تضمین امنیت داده ها است. او به دنبال راه حل هایی برای چهار مشکل مهم امنیتی است - محرمانه بودن، احراز هویت، یکپارچگی و کنترل مشارکت کننده. رمزگذاری تبدیل داده ها به شکلی غیرقابل خواندن با استفاده از کلیدهای رمزگذاری-رمزگشایی است. رمزگذاری به شما این امکان را می دهد که با مخفی نگه داشتن اطلاعات از کسانی که برای آنها در نظر گرفته نشده است، از محرمانه بودن اطمینان حاصل کنید.

2. مفاهیم اساسی.

هدف از این بخش، تعریف مفاهیم اساسی رمزنگاری است.

2.1. رمزنگاری.

این کلمه از یونانی ترجمه شده است رمزنگاریبه معنای مخفی نویسی است. معنای این اصطلاح بیانگر هدف اصلی رمزنگاری است - محافظت یا مخفی نگه داشتن اطلاعات ضروری.

رمزنگاری وسیله ای برای محافظت از اطلاعات فراهم می کند و بنابراین بخشی از فعالیت های امنیت اطلاعات است.

وجود داشته باشد روش های مختلف حفاظت از اطلاعات. برای مثال، میتوان با ذخیرهسازی اطلاعات در یک اتاق امن یا کاملاً محافظت شده، دسترسی به اطلاعات را از نظر فیزیکی محدود کرد. این روش هنگام ذخیره اطلاعات راحت است، اما هنگام انتقال آن باید از وسایل دیگری استفاده کنید.

می توانید از یکی از روش های شناخته شده پنهان کردن اطلاعات استفاده کنید:

· مخفی کردن کانال انتقال اطلاعات با استفاده از روش غیر استاندارد انتقال پیام.

· کانال انتقال را بپوشانید اطلاعات طبقه بندی شدهدر یک کانال ارتباطی باز، به عنوان مثال، با پنهان کردن اطلاعات در یک "ظرف" بی ضرر با استفاده از یک یا آن روش کوتاه نویسی یا تبادل پیام های باز، که معنای آن از قبل توافق شده است.

· امکان رهگیری توسط دشمن را به طور قابل توجهی پیچیده می کند پیام های ارسال شده، با استفاده از روش های خاص برای انتقال سیگنال در زیر سطح نویز از طریق کانال های باند پهن یا استفاده از فرکانس های حامل "پرش" و غیره.

برخلاف روشهای ذکر شده، رمزنگاری پیامهای ارسالی را پنهان نمیکند، بلکه آنها را به شکلی غیرقابل دسترس برای درک دشمن تبدیل میکند. در این صورت معمولاً از این فرض پیش میروند که تسلط کاملدشمن کانال ارتباطی این بدان معنی است که یک دشمن نه تنها می تواند به طور غیر فعال پیام های ارسال شده را برای تجزیه و تحلیل بعدی رهگیری کند، بلکه می تواند به طور فعال آنها را اصلاح کند و همچنین پیام های جعلی را از طرف یکی از مشترکین ارسال کند.

همچنین مشکلات دیگری برای محافظت از اطلاعات ارسال شده وجود دارد. به عنوان مثال، زمانی که به طور کامل تبادل بازدر مورد قابلیت اطمینان اطلاعات دریافتی مشکل وجود دارد. برای حل آن لازم است اطمینان حاصل شود:

· بررسی و تأیید صحت محتوای منبع پیام؛

· پیشگیری و کشف فریب و سایر تخلفات عمدی از سوی خود شرکت کنندگان در تبادل اطلاعات.

برای حل این مشکل، وسایل متعارف مورد استفاده در ساخت سیستم های انتقال اطلاعات همیشه مناسب نیستند. این رمزنگاری است که ابزاری را برای کشف تقلب در قالب جعل یا امتناع از اقدامات انجام شده قبلی و همچنین سایر اقدامات غیرقانونی فراهم می کند.

بنابراین، مدرن رمزنگاریحوزه ای از دانش مربوط به حل مشکلات امنیت اطلاعات مانند محرمانه بودن، یکپارچگی، احراز هویت و عدم امکان عدم انکار نویسندگی توسط طرفین است. دستیابی به این الزامات، اهداف اصلی رمزنگاری را تشکیل می دهد.

امنیت حریم خصوصی- حل مشکل محافظت از اطلاعات از آشنایی با محتوای آن توسط افرادی که حق دسترسی به آن را ندارند.

امنیت تمامیت- تضمین عدم امکان تغییرات غیرمجاز در اطلاعات. برای تضمین یکپارچگی، یک معیار ساده و قابل اعتماد برای تشخیص هرگونه دستکاری داده مورد نیاز است. دستکاری داده ها شامل درج، حذف و جایگزینی است.

امنیت احراز هویت-توسعه روش هایی برای تایید اصالت طرفین (شناسایی) و خود اطلاعات در فرآیند تعامل اطلاعاتی. اطلاعات ارسال شده از طریق یک کانال ارتباطی باید بر اساس منبع، زمان ایجاد، محتوای داده، زمان انتقال و غیره تأیید اعتبار شود.

2.2 حریم خصوصی

وظیفه سنتی رمزنگاری مشکل حصول اطمینان از محرمانه بودن اطلاعات هنگام انتقال پیام از طریق کانال ارتباطی تحت کنترل دشمن است. در ساده ترین حالت، این کار با تعامل سه موضوع (حزب) توصیف می شود. معمولاً صاحب اطلاعات تماس می گیرد فرستنده، نسخه اصلی را تبدیل می کند ( باز کن) اطلاعات (خود فرآیند تبدیل نامیده می شود رمزگذاری) به صورت منتقل شده است گیرندهتوسط باز کردن کانالارتباطات رمزگذاری شده استپیام هایی به منظور محافظت از آن در برابر دشمن.

برنج . 1. انتقال اطلاعات رمزگذاری شده

گیرنده مخالف فرستنده

زیر دشمنیعنی هر موضوعی که حق آشنایی با محتوای اطلاعات ارسالی را ندارد. می تواند به عنوان یک دشمن عمل کند رمزنگار، کسی که می داند چگونه رمزها را حل کند. گیرنده قانونی اطلاعات را انجام می دهد رمزگشاییپیام های دریافتی حریف در تلاش است تا اطلاعات محافظت شده را در اختیار بگیرد (اعمال او معمولاً نامیده می شود حملات). در عین حال، او می تواند هر دو عمل منفعل و فعال انجام دهد. منفعلحملات مربوط به شنود، تجزیه و تحلیل ترافیک، رهگیری، ضبط پیام های رمزگذاری شده ارسال شده، رمزگشایی، یعنی تلاش برای "هک کردن" امنیت برای به دست آوردن اطلاعات.

هنگام انجام فعالدر حملات، دشمن میتواند فرآیند انتقال پیام را مختل کند، پیامهای جعلی (ساختگی) ایجاد کند یا پیامهای رمزگذاری شده ارسال شده را اصلاح کند. این اقدامات فعال نامیده می شود تقلیدو جایگزینیبه ترتیب.

زیر کدمعمولاً به خانواده ای از تبدیلات معکوس اطلاق می شود که هر کدام با پارامتری به نام کلید و همچنین ترتیب اعمال این تبدیل تعیین می شود. حالت تبدیل. تعریف رسمیرمز در زیر داده خواهد شد.

کلید- این مهمترین جزء رمز است که مسئول انتخاب تبدیل مورد استفاده برای رمزگذاری یک پیام خاص است. به طور معمول، کلید تعدادی دنباله الفبایی یا عددی است. این دنباله الگوریتم رمزگذاری را "تنظیم" می کند.

هر تبدیل به طور منحصر به فرد توسط یک کلید تعیین می شود و توسط برخی توصیف می شود الگوریتم رمزنگاری. از همان الگوریتم رمزنگاری می توان برای رمزگذاری در حالت های مختلف استفاده کرد. بنابراین، روشهای رمزگذاری مختلفی (جایگزینی ساده، گاما و غیره) پیادهسازی میشوند. هر حالت رمزگذاری هم مزایا و هم معایب خود را دارد. بنابراین، انتخاب حالت بستگی به موقعیت خاص دارد. هنگام رمزگشایی، از یک الگوریتم رمزنگاری استفاده می شود که مورد کلیممکن است با الگوریتم مورد استفاده برای رمزگذاری پیام متفاوت باشد. بر این اساس، کلیدهای رمزگذاری و رمزگشایی قابل تشخیص هستند. معمولاً یک جفت الگوریتم رمزگذاری و رمزگشایی نامیده می شود سیستم رمزگذاری، و دستگاه هایی که آنها را پیاده سازی می کنند تکنولوژی رمزگذاری.

2.3. تمامیت

در کنار محرمانگی، یک وظیفه به همان اندازه مهم، اطمینان از یکپارچگی اطلاعات، به عبارت دیگر، تغییرناپذیری آن در حین انتقال یا ذخیره سازی است. راه حل این مشکل شامل توسعه ابزارهایی است که امکان تشخیص تحریفات تصادفی نه چندان زیاد را فراهم می کند (روش های تئوری کدگذاری با تشخیص و تصحیح خطا برای این منظور کاملاً مناسب هستند)، بلکه تحمیل هدفمند اطلاعات نادرست توسط دشمن است. برای دستیابی به این، افزونگی به اطلاعات ارسالی وارد می شود. به عنوان یک قاعده، این با اضافه کردن برخی ترکیبات تأیید به پیام، محاسبه شده با استفاده از یک الگوریتم خاص و ایفای نقش یک جمعبندی برای تأیید صحت پیام دریافتی، به دست میآید. تفاوت اصلی این روش با روشهای تئوری کدگذاری این است که الگوریتم ایجاد یک ترکیب تأیید، «رمزنگاری» است، یعنی وابسته به کلید مخفی. بدون اطلاع از کلید مخفی، احتمال تحمیل موفقیت آمیز اطلاعات تحریف شده یا نادرست توسط دشمن کم است. این احتمال به عنوان یک معیار عمل می کند مقاومت تقلیدی cipher، یعنی توانایی خود رمز برای مقاومت در برابر حملات فعال دشمن.

2.4. احراز هویت

احراز هویت - ایجاد اصالت. به طور کلی، این اصطلاح می تواند به تمام جنبه های تعامل اطلاعاتی اطلاق شود: جلسه ارتباطی، مهمانی ها، پیام های ارسال شده و غیره.

احراز هویت (یعنی تأیید و تأیید) تمام جنبه های تعامل اطلاعات بخش مهمی از مشکل اطمینان از قابلیت اطمینان اطلاعات دریافتی است. این مشکل به ویژه در مورد طرف هایی که به یکدیگر اعتماد ندارند، زمانی که منبع تهدید می تواند نه تنها شخص ثالث (دشمن)، بلکه طرفی باشد که تعامل با او انجام می شود، شدیدتر است.

بیایید این سوالات را در نظر بگیریم.

در رابطه با یک جلسه ارتباطی (تراکنش)، احراز هویت به معنای بررسی: یکپارچگی اتصال، عدم امکان ارسال مکرر داده توسط دشمن و به موقع بودن انتقال داده است. برای این، به عنوان یک قاعده، آنها استفاده می کنند گزینه های اضافی، به شما این امکان را می دهد که داده های ارسال شده را به یک دنباله به راحتی قابل تأیید "پیوند دهید". این امر به عنوان مثال با درج چند عدد خاص یا مهر زمانی. آنها به شما امکان می دهند از تلاش برای ارسال مجدد، تغییر ترتیب یا ارسال بخشی از پیام های ارسال شده جلوگیری کنید. در عین حال، چنین درج هایی در پیام ارسال شده باید (مثلاً با استفاده از رمزگذاری) از جعل و تحریف احتمالی محافظت شود.

هنگامی که برای طرفین یک تعامل اعمال می شود، احراز هویت به معنای تأیید توسط یکی از طرفین است که طرف تعامل کننده همان کسی است که ادعا می کند. احراز هویت حزب اغلب نیز نامیده می شود شناسایی.

ابزار اصلی شناسایی هستند پروتکل های شناساییامکان شناسایی (و احراز هویت) هر یک از طرفین شرکت کننده در تعامل و عدم اعتماد به یکدیگر. تمیز دادن پروتکل های یک طرفهو شناسایی متقابل.

پروتکلیک الگوریتم توزیع شده است که توالی اقدامات هر طرف را تعیین می کند. در طول اجرای پروتکل شناسایی، هر یک از طرفین هیچ اطلاعاتی در مورد کلید مخفی خود ارسال نمی کند، بلکه آن را ذخیره می کند و از آن برای تولید پیام های پاسخ به درخواست های دریافتی در طول اجرای پروتکل استفاده می کند.

در نهایت، در رابطه با خود اطلاعات، احراز هویت به معنای تأیید صحت اطلاعات ارسال شده از طریق کانال از نظر محتوا، منبع، زمان ایجاد، زمان ارسال و غیره است.

تأیید صحت محتوای اطلاعات اساساً به بررسی تغییرناپذیری آن (از لحظه ایجاد) در هنگام انتقال یا ذخیره سازی، یعنی بررسی یکپارچگی آن خلاصه می شود.

احراز هویت منبع دادهبه معنای تأیید این است که سند اصلی توسط منبع ذکر شده ایجاد شده است.

توجه داشته باشید که اگر طرفین به یکدیگر اعتماد داشته باشند و یک کلید مخفی مشترک داشته باشند، با استفاده از کد احراز هویت می توان از احراز هویت طرفین اطمینان حاصل کرد. در واقع، هر پیامی که با موفقیت توسط گیرنده تزئین شده است، فقط می تواند توسط فرستنده ایجاد شود، زیرا فقط او کلید مخفی مشترک آنها را می داند. برای طرف هایی که به یکدیگر اعتماد ندارند، حل چنین مشکلاتی با استفاده از یک کلید مخفی مشترک غیرممکن می شود. بنابراین، هنگام احراز هویت یک منبع داده، یک مکانیسم امضای دیجیتال مورد نیاز است که در زیر مورد بحث قرار خواهد گرفت.

به طور کلی، احراز هویت منبع داده همان نقش یک پروتکل شناسایی را ایفا می کند. تنها تفاوت این است که در مورد اول مقداری وجود دارد اطلاعات منتقل شده، که باید تألیف آن مشخص شود و در دومی صرفاً لازم است طرفی که با او تعامل انجام می شود تأسیس شود.

2.5. امضای دیجیتالی

در برخی شرایط، برای مثال به دلیل تغییر شرایط، افراد ممکن است از شرایط پذیرفته شده قبلی منحرف شوند. در این راستا مکانیسمی برای جلوگیری از چنین تلاش هایی لازم است.

از آنجایی که در این شرایط فرض بر این است که طرفین به یکدیگر اعتماد ندارند، استفاده از یک کلید مخفی مشترک برای حل مشکل غیرممکن می شود. فرستنده می تواند این واقعیت را انکار کند که پیام منتقل شده است و ادعا کند که گیرنده خود آن را ایجاد کرده است. سلب مسئولیت). گیرنده می تواند به راحتی یک پیام جدید را تغییر دهد، جایگزین کند یا ایجاد کند و سپس ادعا کند که از طرف فرستنده ( انتساب نویسندگی). بدیهی است که در چنین شرایطی، داور هنگام حل اختلاف، فرصت احراز حقیقت را نخواهد داشت.

مکانیسم اصلی برای حل این مشکل به اصطلاح است امضای دیجیتالی.

طرح امضای دیجیتالشامل دو الگوریتم، یکی برای محاسبه و دومی برای تایید امضا. محاسبه امضا فقط توسط نویسنده امضا قابل انجام است. الگوریتم تأیید باید در دسترس عموم باشد تا همه بتوانند صحت امضا را تأیید کنند.

سیستم های رمز متقارن را می توان برای ایجاد یک طرح امضای دیجیتال استفاده کرد. در این مورد، خود پیام، رمزگذاری شده با یک کلید مخفی، می تواند به عنوان یک امضا عمل کند. با این حال، عیب اصلی چنین امضایی این است که آنها یک بار هستند: پس از هر تأیید، کلید مخفی مشخص می شود. تنها راه برون رفت از این وضعیت در چارچوب استفاده از سیستم های رمز متقارن، معرفی یک شخص ثالث قابل اعتماد است که به عنوان یک واسطه عمل می کند که مورد اعتماد هر دو طرف است. در این حالت، تمام اطلاعات از طریق یک واسطه ارسال می شود که پیام ها را از کلید یکی از مشترکان به کلید دیگری رمزگذاری می کند. به طور طبیعی، این طرح بسیار ناخوشایند است.

دو رویکرد برای ساختن یک سیستم امضای دیجیتال هنگام استفاده از سیستم های رمزگذاری کلید عمومی:

1. در تبدیل پیام به فرمی که از آن می توانید خود پیام را بازسازی کنید و از این طریق صحت «امضا» را تأیید کنید. در این حالت، پیام امضا شده به اندازه پیام اصلی است. برای ایجاد چنین "پیام امضا شده" می توانید، برای مثال، پیام اصلی را با استفاده از کلید خصوصی امضاکننده رمزگذاری کنید. سپس هر کسی می تواند اعتبار امضا را با رمزگشایی پیام امضا شده با استفاده از کلید عمومی امضاکننده تأیید کند.

2. امضا به همراه پیام اصلی محاسبه و ارسال می شود. محاسبه امضا شامل تبدیل پیام اصلی به ترکیب دیجیتالی (که همان امضا است) است. الگوریتم محاسبه امضا باید به کلید خصوصی کاربر بستگی داشته باشد. این امر ضروری است تا فقط صاحب کلید بتواند از امضا استفاده کند. به نوبه خود، الگوریتم تأیید صحت امضا باید در دسترس همه باشد. بنابراین این الگوریتم به کلید عمومی کاربر بستگی دارد. در این حالت، طول امضا به طول پیام در حال امضا بستگی ندارد.

با مشکل امضای دیجیتال، مشکل ساخت رمزنگاری بدون کلید به وجود آمد توابع هش. واقعیت این است که هنگام محاسبه یک امضای دیجیتال، به نظر می رسد که ابتدا عملکردهای هش را انجام دهید، یعنی متن را به ترکیبی با طول ثابت تا کنید و سپس ترکیب حاصل را با استفاده از یک کلید مخفی امضا کنید. در این حالت، تابع هش، اگرچه مستقل از کلید و باز است، باید «رمزنگاری» باشد. این یعنی ملک یک طرفه بودناین تابع: بر اساس مقدار ترکیب کانولوشن، هیچ کس نباید بتواند پیام مربوطه را انتخاب کند.

در حال حاضر، استانداردهایی برای توابع هش رمزنگاری وجود دارد که مستقل از استانداردهای الگوریتمهای رمزنگاری و طرحهای امضای دیجیتال تأیید شدهاند.

3. اقدامات امنیتی رمزنگاری

اقدامات امنیتی رمزنگاری نامیده می شود وسایل خاصو روش های تبدیل اطلاعات که در نتیجه محتوای آن پوشانده می شود. انواع اصلی بسته شدن رمزنگاری، رمزگذاری و رمزگذاری داده های محافظت شده است. در عین حال، رمزگذاری نوعی بسته شدن است که در آن هر نماد از دادههایی که بسته میشوند، در معرض تبدیل مستقل هستند. هنگام رمزگذاری، داده های محافظت شده به بلوک هایی تقسیم می شوند که معنای معنایی دارند و هر بلوک با یک کد دیجیتال، الفبایی یا ترکیبی جایگزین می شود. در این مورد، چندین سیستم رمزگذاری مختلف استفاده می شود: جایگزینی، جایگشت، گاما، تبدیل تحلیلی داده های رمزگذاری شده. رمزهای ترکیبی زمانی فراگیر شدند که متن اصلیبه صورت متوالی با استفاده از دو یا حتی سه رمز مختلف تبدیل می شود.

3.1 سیستم های رمزنگاری

سیستم رمزگذاری بر اساس یک روش (روش) خاص کار می کند. متشکل از:

ü یک یا چند الگوریتم رمزگذاری (فرمول های ریاضی)؛

ü کلیدهای استفاده شده توسط این الگوریتم های رمزگذاری؛

ü سیستم های مدیریت کلیدی؛

ü متن رمزگذاری نشده؛

ü و متن رمزی (متن رمزی).

کلید کلید

الگوریتم متن الگوریتم متن رمزی متن

رمزگشایی رمزگذاری

روش شناسی

با توجه به روش، ابتدا یک الگوریتم رمزگذاری و یک کلید بر روی متن اعمال می شود تا یک متن رمزی از آن به دست آید. سپس متن رمز شده به مقصد خود منتقل می شود، جایی که از همان الگوریتم برای رمزگشایی آن برای تولید مجدد متن استفاده می شود. این روش همچنین شامل فرآیندهای تولید و توزیع کلید است (در شکل نشان داده نشده است).

3.2 اصول عملکرد سیستم رمزنگاری.

یک مثال معمولی از وضعیتی که در آن یک مشکل رمزنگاری (رمزگذاری) ایجاد میشود در شکل نشان داده شده است. 1:

در شکل 2. A و B کاربران قانونی اطلاعات محافظت شده هستند و می خواهند اطلاعات را از طریق یک کانال ارتباطی عمومی مبادله کنند. P - کاربر غیر قانونی ( دشمن, هکر) که می خواهد پیام های ارسال شده از طریق یک کانال ارتباطی را رهگیری کند و سعی کند اطلاعاتی را که برای او جالب است از آنها استخراج کند. این طرح ساده را می توان مدلی از یک موقعیت معمولی در نظر گرفت که در آن از روش های رمزنگاری حفاظت اطلاعات یا رمزگذاری ساده استفاده می شود. از نظر تاریخی، برخی از کلمات نظامی در رمزنگاری (دشمن، حمله به رمز و غیره) جا افتاده است. آنها دقیقاً معنای مفاهیم رمزنگاری مربوطه را منعکس می کنند. در عین حال، اصطلاحات نظامی شناخته شده مبتنی بر مفهوم رمز (کدهای دریایی، کدهای ستاد کل، کتاب های رمز، تعیین کدها و غیره) دیگر در رمزنگاری نظری استفاده نمی شود. واقعیت این است که طی دهه های گذشته الف نظریه کدگذاری- یک جهت علمی بزرگ که روش هایی را برای محافظت از اطلاعات در برابر تحریفات تصادفی در کانال های ارتباطی توسعه و مطالعه می کند.

رمزنگاری با روشهایی برای تبدیل اطلاعات سروکار دارد که مانع از استخراج آن توسط دشمن از پیامهای رهگیری شده میشود. در این حالت دیگر خود اطلاعات محافظت شده از طریق کانال ارتباطی مخابره نمی شود، بلکه نتیجه تبدیل آن با استفاده از رمز است و دشمن با کار دشوار شکستن رمز مواجه می شود. افتتاح(هک کردن) رمزگذاری- فرآیند به دست آوردن اطلاعات محافظت شده از یک پیام رمزگذاری شده بدون دانستن رمز مورد استفاده.

حریف ممکن است تلاش نکند که اطلاعات محافظت شده را در حین انتقال آن از بین ببرد، یا تغییر دهد. این یک نوع تهدید کاملاً متفاوت برای اطلاعات است که با رهگیری و شکستن کد متفاوت است. برای محافظت در برابر چنین تهدیداتی، روش های خاصی در حال توسعه است.

بنابراین، اطلاعات باید در مسیر خود از یک کاربر قانونی به کاربر دیگر محافظت شود. راه های مختلفدر برابر تهدیدات مختلف وضعیتی از زنجیره ای از انواع مختلف پیوندها ایجاد می شود که از اطلاعات محافظت می کند. طبیعتاً دشمن برای یافتن ضعیف ترین حلقه تلاش خواهد کرد تا با کمترین هزینه به اطلاعات دست یابد. این بدان معنی است که کاربران قانونی باید این شرایط را در استراتژی حفاظتی خود در نظر بگیرند: اگر پیوندهای آشکارا ضعیف تری وجود داشته باشند، منطقی نیست که برخی از پیوندها را بسیار قوی کنیم ("اصل قدرت برابر حفاظت").

ایجاد یک رمز خوب کار سختی است. بنابراین، توصیه می شود که طول عمر یک رمز خوب را افزایش داده و تا حد امکان از آن برای رمزگذاری استفاده کنید. بیشترپیام ها. اما این خطر را ایجاد می کند که دشمن قبلاً کد را حل کرده (باز کرده است) و اطلاعات محافظت شده را می خواند. اگر رمز شبکه دارای یک کلید قابل تعویض است، پس با تعویض کلید، می توانید آن را طوری بسازید که روش های توسعه یافته توسط دشمن دیگر تاثیری نداشته باشد.

3.2.1 روش شناسی کلیدی

در این روش، یک الگوریتم رمزگذاری کلید را با متن ترکیب میکند تا یک متن رمزی ایجاد کند. امنیت این نوع سیستم رمزگذاری به محرمانه بودن کلید مورد استفاده در الگوریتم رمزگذاری بستگی دارد نه به مخفی نگه داشتن خود الگوریتم. بسیاری از الگوریتم های رمزگذاری در دسترس عموم هستند و به همین دلیل به خوبی آزمایش شده اند (به عنوان مثال DES). اما مشکل اصلی این روش، نحوه تولید و انتقال ایمن کلیدها به شرکت کنندگان در تعامل است. چگونه یک کانال امن برای انتقال اطلاعات بین شرکت کنندگان قبل از انتقال کلید ایجاد کنیم؟

موضوع دیگر احراز هویت است. در این مورد دو مشکل جدی وجود دارد:

· پیام توسط هر کسی که در حال حاضر کلید را در دست دارد رمزگذاری می شود. این ممکن است صاحب کلید باشد.

· اما اگر سیستم به خطر بیفتد، ممکن است شخص دیگری باشد.

· وقتی شرکت کنندگان در یک تعامل کلیدها را دریافت می کنند، چگونه می توانند بدانند که آن کلیدها واقعاً بوده اند

· ایجاد و ارسال توسط شخص مجاز؟

دو روش کلیدی وجود دارد - متقارن (کلید خصوصی) و نامتقارن (کلید عمومی). هر روش از رویهها، روشهای توزیع کلید، انواع کلیدها و الگوریتمهای رمزگذاری و رمزگشایی کلید استفاده میکند. از آنجایی که ممکن است اصطلاحات استفاده شده توسط این روش ها گیج کننده به نظر برسد، اجازه دهید اصطلاحات اصلی را تعریف کنیم:

|

مدت، اصطلاح |

معنی |

یادداشت |

|

روش شناسی متقارن |

یک کلید واحد استفاده می شود که با آن رمزگذاری و رمزگشایی هر دو با استفاده از الگوریتم رمزگذاری متقارن یکسان انجام می شود. این کلید قبل از انتقال داده های رمزگذاری شده بین دو طرف به صورت ایمن به اشتراک گذاشته می شود. |

اغلب روش شناسی کلید مخفی نامیده می شود. |

|

روش شناسی نامتقارن |

از الگوریتم های رمزگذاری متقارن و کلیدهای متقارن برای رمزگذاری داده ها استفاده می کند. از الگوریتم های رمزگذاری نامتقارن و کلیدهای نامتقارن برای رمزگذاری یک کلید متقارن استفاده می کند. دو کلید نامتقارن به هم پیوسته ایجاد می شود. یک کلید متقارن رمزگذاری شده با استفاده از یک کلید نامتقارن و الگوریتم رمزگذاری نامتقارن باید با استفاده از یک کلید متفاوت و یک الگوریتم رمزگذاری متفاوت رمزگشایی شود. دو کلید نامتقارن به هم پیوسته ایجاد می شود. یکی باید به طور ایمن به صاحبش منتقل شود و دیگری به شخصی که مسئول ذخیره این کلیدها (CA) است قبل از استفاده از آنها. |

اغلب روش کلید عمومی نامیده می شود. |

|

کلید مخفی (1) |

روش شناسی متقارن. |

از یک کلید استفاده می کند که برای انجام رمزگذاری و رمزگشایی استفاده می شود. بالا را ببین. |

|

کلید مخفی (2) |

کلید مخفی رمزگذاری متقارن |

کلید مخفی متقارن |

|

کلید مخفی (3) |

کلید مخفی رمزگذاری نامتقارن |

کلید نامتقارن کلیدهای نامتقارن به دلیل ارتباط با یکدیگر به صورت جفت ساخته می شوند. عبارت "کلید مخفی" اغلب برای یکی از جفت کلیدهای نامتقارن که باید مخفی نگه داشته شوند استفاده می شود. کلید مخفی نامتقارن هیچ شباهتی با کلید مخفی متقارن ندارد. |

|

کلید عمومی (1) |

روش شناسی نامتقارن |

از یک جفت کلید استفاده می کند که به طور مشترک ایجاد شده و با یکدیگر مرتبط هستند. هر چیزی که با یک کلید رمزگذاری شده باشد فقط با کلید دیگر آن جفت قابل رمزگشایی است. |

|

کلید عمومی (2) |

کلید عمومی رمزگذاری نامتقارن |

کلیدهای نامتقارن به صورت جفت ایجاد می شوند که هر یک از دو کلید با دیگری مرتبط هستند. عبارت "کلید عمومی" اغلب برای یکی از یک جفت کلید نامتقارن استفاده می شود که باید برای همه شناخته شود. |

|

کلید جلسه |

کلید رمزگذاری متقارن (مخفی). |

در روش شناسی نامتقارن برای رمزگذاری خود داده ها با استفاده از روش های متقارن استفاده می شود. این به سادگی یک کلید مخفی متقارن است (به بالا مراجعه کنید). |

|

الگوریتم رمزگذاری |

الگوریتم های متقارن به کلیدهای متقارن نیاز دارند. الگوریتم های نامتقارن نیاز به کلیدهای نامتقارن دارند. شما نمی توانید از کلیدهای متقارن برای الگوریتم های نامتقارن استفاده کنید و بالعکس. |

|

|

سیستم های رمزنگاری مخفی |

|

|

|

سیستم های رمزنگاری را باز کنید |

از الگوریتم های نامتقارن و کلیدهای نامتقارن برای رمزگذاری کلیدهای جلسه استفاده می کند. آنها از الگوریتم های متقارن و کلیدهای متقارن (مخفی) برای رمزگذاری داده ها استفاده می کنند. |

|

3.2.1.1 روش شناسی متقارن (سری).

در این روش، هر دو فرستنده و گیرنده از کلید یکسانی برای رمزگذاری و رمزگشایی استفاده می کنند که قبل از شروع تعامل موافقت کردند که از آن استفاده کنند. اگر کلید به خطر نیفتد، رمزگشایی بهطور خودکار فرستنده را احراز هویت میکند، زیرا فقط فرستنده کلید رمزگذاری اطلاعات را دارد و فقط گیرنده کلیدی را دارد که اطلاعات را با آن رمزگشایی کند. از آنجایی که فرستنده و گیرنده تنها افرادی هستند که این کلید متقارن را می شناسند، اگر کلید به خطر بیفتد، تنها تعامل بین این دو کاربر به خطر می افتد. مشکلی که برای سایر سیستم های رمزنگاری مرتبط خواهد بود، این سوال است که چگونه کلیدهای متقارن (مخفی) را به طور ایمن توزیع کنیم. الگوریتم های رمزگذاری متقارن از کلیدهایی استفاده می کنند که خیلی طولانی نیستند و می توانند به سرعت حجم زیادی از داده ها را رمزگذاری کنند.

نحوه استفاده از سیستم های دارای کلیدهای متقارن:

1. یک کلید مخفی متقارن به طور ایمن تولید، توزیع و ذخیره می شود.

2. فرستنده با محاسبه تابع هش برای متن و الحاق رشته حاصل به متن، امضای الکترونیکی ایجاد می کند.

3. فرستنده از یک الگوریتم رمزگذاری-رمزگشایی متقارن سریع به همراه یک کلید متقارن مخفی بسته دریافتی (متن همراه با امضای الکترونیکی پیوست شده) برای به دست آوردن متن رمز استفاده می کند. به طور ضمنی، این امر احراز هویت را فراهم می کند، زیرا فقط فرستنده کلید مخفی متقارن را می داند و می تواند بسته را رمزگذاری کند.

4. فقط گیرنده کلید مخفی متقارن را می داند و می تواند این بسته را رمزگشایی کند.

5. فرستنده متن رمزگذاری شده را ارسال می کند. یک کلید مخفی متقارن هرگز از طریق کانال های ارتباطی ناامن منتقل نمی شود.

6. گیرنده برای بازیابی متن اصلی و امضای الکترونیکی، از همان الگوریتم رمزگذاری-رمزگشایی متقارن به همراه کلید متقارن (که گیرنده قبلاً دارد) برای متن رمز استفاده می کند. بازیابی موفقیتآمیز آن، شخصی را که کلید خصوصی را میداند، احراز هویت میکند.

7. گیرنده امضای الکترونیکی را از متن جدا می کند.

8. گیرنده با محاسبه تابع هش برای متن دریافتی، امضای الکترونیکی دیگری ایجاد می کند.

9. گیرنده این دو امضای الکترونیکی را با هم مقایسه می کند تا صحت پیام را تأیید کند (دستکاری نشده است).

ابزارهای موجود امروزه که از روش شناسی متقارن استفاده می کنند عبارتند از:

· Kerberos، که برای تأیید اعتبار دسترسی به منابع در یک شبکه، به جای تأیید داده ها طراحی شده است. از یک پایگاه داده مرکزی استفاده می کند که نسخه هایی از کلیدهای خصوصی همه کاربران را ذخیره می کند.

· شبکه های بانکی ATM. این سیستم ها توسعه های اصلی بانک های صاحب آنها هستند و برای فروش نیستند. آنها همچنین از روش های متقارن استفاده می کنند.

3.2.1.2 روش شناسی نامتقارن (باز).

در این روش، کلیدهای رمزگذاری و رمزگشایی متفاوت هستند، اگرچه با هم ایجاد می شوند. یک کلید به اطلاع همه می رسد و دیگری مخفی نگه داشته می شود. اگرچه می توانید با هر دو کلید رمزگذاری و رمزگشایی کنید، داده های رمزگذاری شده با یک کلید فقط با کلید دیگر قابل رمزگشایی هستند. همه سیستمهای رمزنگاری نامتقارن در معرض حملات brute-force هستند و بنابراین باید از کلیدهای بسیار طولانیتری نسبت به کلیدهایی که در سیستمهای رمزنگاری متقارن استفاده میشوند استفاده کنند تا سطحی معادل از امنیت را فراهم کنند. این تأثیر فوری بر منابع محاسباتی مورد نیاز برای رمزگذاری دارد، اگرچه الگوریتمهای رمزگذاری منحنی بیضوی میتوانند این مشکل را کاهش دهند.

بروس اشنایر در کتاب «رمزگذاری کاربردی: پروتکلها، الگوریتمها و کد منبع در زبان C» دادههای زیر را در مورد طولهای کلیدی معادل ارائه میکند.

برای جلوگیری از سرعت کم الگوریتم های رمزگذاری نامتقارن، یک کلید متقارن موقت برای هر پیام تولید می شود و تنها این کلید با الگوریتم های نامتقارن رمزگذاری می شود. خود پیام با استفاده از این کلید جلسه موقت و الگوریتم رمزگذاری/رمزگشایی شرح داده شده در بند 2.2.1.1 رمزگذاری می شود. سپس این کلید جلسه با استفاده از کلید عمومی نامتقارن گیرنده و یک الگوریتم رمزگذاری نامتقارن رمزگذاری می شود. این کلید جلسه رمزگذاری شده، همراه با پیام رمزگذاری شده، سپس برای گیرنده ارسال می شود. گیرنده از همان الگوریتم رمزگذاری نامتقارن و کلید مخفی خود برای رمزگشایی کلید جلسه استفاده می کند و کلید جلسه به دست آمده برای رمزگشایی خود پیام استفاده می شود. در سیستمهای رمزنگاری نامتقارن، مهم است که کلیدهای جلسه و نامتقارن از نظر سطح امنیتی قابل مقایسه باشند. اگر از یک کلید جلسه کوتاه (مثلاً DES 40 بیتی) استفاده شود، مهم نیست که کلیدهای نامتقارن چقدر بزرگ باشند. هکرها به آنها حمله نمی کنند، بلکه به کلیدهای جلسه حمله می کنند. کلیدهای عمومی نامتقارن در برابر حملات brute-force آسیب پذیر هستند، تا حدی به این دلیل که جایگزینی آنها دشوار است. اگر مهاجم کلید نامتقارن مخفی را بیاموزد، نه تنها کلید فعلی، بلکه تمام تعاملات بعدی بین فرستنده و گیرنده نیز در خطر خواهد بود.

نحوه استفاده از سیستم های دارای کلیدهای نامتقارن:

1. کلیدهای عمومی و خصوصی نامتقارن به طور ایمن تولید و توزیع می شوند (به بخش 2.2 زیر مراجعه کنید). کلید نامتقارن خصوصی به صاحب آن منتقل می شود. کلید عمومی نامتقارن در پایگاه داده X.500 ذخیره می شود و توسط یک مرجع گواهی (به انگلیسی - Certification Authority یا CA) اداره می شود. مفهوم این است که کاربران باید اعتماد کنند که چنین سیستمی به طور ایمن کلیدها را ایجاد، توزیع و مدیریت می کند. علاوه بر این، اگر سازنده کلیدها و شخص یا سیستمی که آنها را مدیریت می کند یکسان نیستند، کاربر نهاییباید باور داشته باشید که سازنده کلیدها در واقع یک نسخه از آنها را نابود کرده است.

2. امضای الکترونیکی متن با محاسبه تابع هش آن ایجاد می شود. مقدار دریافتی با استفاده از کلید خصوصی نامتقارن فرستنده رمزگذاری می شود و سپس رشته کاراکترهای حاصل به متن ارسالی اضافه می شود (فقط فرستنده می تواند امضای الکترونیکی ایجاد کند).

3. یک کلید متقارن مخفی ایجاد می شود که فقط برای رمزگذاری این پیام یا جلسه تعامل (کلید جلسه) استفاده می شود، سپس با استفاده از یک الگوریتم رمزگذاری/رمزگشایی متقارن و این کلید، متن اصلی به همراه امضای الکترونیکی اضافه شده به آن رمزگذاری می شود. - متن رمز به دست می آید (cipher -text).

4. حال باید مشکل انتقال کلید جلسه به گیرنده پیام را حل کنیم.

5. فرستنده باید دارای یک کلید عمومی مرجع گواهی نامتقارن (CA) باشد. رهگیری درخواست های رمزگذاری نشده برای این کلید عمومی یک شکل رایج حمله است. ممکن است وجود داشته باشد کل سیستمگواهی هایی که صحت کلید عمومی CA را تایید می کند. استاندارد X.509 تعدادی روش را برای کاربران توضیح می دهد تا کلیدهای عمومی CA را به دست آورند، اما هیچ یک از آنها نمی توانند به طور کامل در برابر جعل کلید عمومی CA محافظت کنند، که به وضوح نشان می دهد که هیچ سیستمی وجود ندارد که در آن صحت کلید عمومی CA قابل بررسی باشد. تضمین.

6. فرستنده کلید عمومی نامتقارن گیرنده پیام را از CA درخواست می کند. این فرآیند در برابر حمله ای آسیب پذیر است که در آن مهاجم در ارتباط بین فرستنده و گیرنده تداخل ایجاد می کند و می تواند ترافیک ارسال شده بین آنها را تغییر دهد. بنابراین، کلید عمومی نامتقارن گیرنده توسط CA "امضا" می شود. این بدان معنی است که CA از کلید خصوصی نامتقارن خود برای رمزگذاری کلید عمومی نامتقارن گیرنده استفاده می کند. فقط CA کلید خصوصی نامتقارن CA را می داند، بنابراین تضمین وجود دارد که کلید عمومی نامتقارن گیرنده از CA آمده است.

7. پس از دریافت، کلید عمومی نامتقارن گیرنده با استفاده از کلید عمومی نامتقارن CA و الگوریتم رمزگذاری/رمزگشایی نامتقارن رمزگشایی می شود. به طور طبیعی، این فرض میکند که CA به خطر نیفتاده است. اگر معلوم شود که به خطر افتاده است، کل شبکه کاربران آن غیرفعال می شود. بنابراین، شما می توانید کلیدهای عمومی سایر کاربران را خودتان رمزگذاری کنید، اما این اطمینان از اینکه آنها به خطر نیفتند کجاست؟

8. اکنون کلید جلسه با استفاده از یک الگوریتم رمزگذاری-رمزگشایی نامتقارن و کلید نامتقارن گیرنده (که از CA بدست آمده و رمزگشایی شده است) رمزگذاری شده است.

9. کلید جلسه رمزگذاری شده به متن رمز شده (که شامل امضای الکترونیکی اضافه شده قبلی نیز می شود) اضافه می شود.

10. کل بسته داده های دریافتی (متن رمز شده که علاوه بر متن اصلی شامل امضای الکترونیکی آن و کلید جلسه رمزگذاری شده است) به گیرنده منتقل می شود. از آنجایی که کلید جلسه رمزگذاری شده از طریق یک شبکه ناامن منتقل می شود، هدف آشکاری برای حملات مختلف است.

11. گیرنده کلید جلسه رمزگذاری شده را از بسته دریافتی استخراج می کند.

12. اکنون گیرنده باید مشکل رمزگشایی کلید جلسه را حل کند.

13. گیرنده باید یک کلید عمومی مرجع گواهی نامتقارن (CA) داشته باشد.

14. گیرنده با استفاده از کلید نامتقارن خصوصی خود و همان الگوریتم رمزگذاری نامتقارن، کلید جلسه را رمزگشایی می کند.

15. گیرنده همان الگوریتم رمزگشایی-رمزگشایی متقارن و کلید متقارن رمزگشایی شده (جلسه) را روی متن رمزی اعمال می کند و متن اصلی را همراه با امضای الکترونیکی دریافت می کند.

16. گیرنده امضای الکترونیکی را از متن اصلی جدا می کند.

17. گیرنده کلید عمومی نامتقارن فرستنده را از CA درخواست می کند.

18. هنگامی که این کلید دریافت شد، گیرنده آن را با استفاده از کلید عمومی CA و الگوریتم رمزگشایی-رمزگشایی نامتقارن مربوطه رمزگشایی می کند.

19. سپس تابع هش متن با استفاده از کلید عمومی فرستنده و یک الگوریتم رمزگشایی-رمزگشایی نامتقارن رمزگشایی می شود.

20. تابع هش متن منبع حاصل دوباره محاسبه می شود.

21. این دو تابع هش برای تأیید اینکه متن اصلاح نشده است مقایسه می شود.

3.3 توزیع کلید

واضح است که هر دو سیستم رمزنگاری نیاز به حل مشکل توزیع کلید دارند.

در روششناسی متقارن، این مشکل حادتر است و بنابراین به صراحت نحوه انتقال کلیدها را قبل از شروع تعامل بین شرکتکنندگان تعریف میکند. روش خاص برای انجام این کار به سطح امنیت مورد نیاز بستگی دارد. اگر به سطح بالایی از امنیت نیاز نباشد، می توان کلیدها را با استفاده از مکانیزم تحویل (به عنوان مثال، با استفاده از پست حلزون یا یک سرویس پیک) توزیع کرد. به عنوان مثال، بانک ها از پست برای ارسال کدهای پین استفاده می کنند. برای ارائه بیشتر سطح بالابرای اهداف امنیتی، بهتر است که کلیدها به صورت دستی توسط افرادی که مسئول این امر هستند تحویل داده شوند، شاید در قسمت هایی توسط چندین نفر.

روشهای نامتقارن سعی میکنند با رمزگذاری یک کلید متقارن و پیوست کردن آن به دادههای رمزگذاریشده، این مشکل را برطرف کنند. و آنها از مقامات صدور گواهینامه کلیدی برای توزیع کلیدهای نامتقارن عمومی مورد استفاده برای رمزگذاری کلید متقارن استفاده می کنند. CA ها به نوبه خود این کلیدهای عمومی را با کلید نامتقارن خصوصی CA امضا می کنند. کاربران چنین سیستمی باید یک کپی از کلید عمومی CA داشته باشند. در تئوری، این بدان معنی است که شرکت کنندگان در یک تعامل نیازی به دانستن کلیدهای یکدیگر قبل از ایجاد یک تعامل امن ندارند.

طرفداران سیستم های نامتقارن معتقدند که چنین مکانیزمی برای اطمینان از صحت مشترکین تعامل کافی است. اما مشکل همچنان پابرجاست. یک جفت کلید نامتقارن باید به طور مشترک ایجاد شود. هر دو کلید، خواه در دسترس عموم باشد یا نه، باید به طور ایمن برای صاحب کلید و همچنین به مرجع صدور گواهینامه کلید ارسال شود. تنها راهبرای انجام این کار استفاده از روش های تحویل با الزامات امنیتی پایین و تحویل آنها به صورت دستی با الزامات امنیتی بالا است.

مشکل در توزیع کلید سیستم های نامتقارنبه شرح زیر است:

· X.509 به این معنی است که کلیدها به طور ایمن توزیع می شوند، و راهی برای حل این مشکل توصیف نمی کند - فقط نشان می دهد که مشکل وجود دارد. هیچ استانداردی برای رسیدگی به این موضوع وجود ندارد. برای امنیت، کلیدها باید به صورت دستی تحویل داده شوند (بدون توجه به متقارن یا نامتقارن بودن آنها).

هیچ راه مطمئنی برای بررسی اینکه کدام کامپیوترها بین آنها ارتباط برقرار می کنند وجود ندارد. نوعی حمله وجود دارد که در آن مهاجم خود را به عنوان یک CA پنهان می کند و داده های ارسال شده در طول تعامل را دریافت می کند. برای انجام این کار، یک مهاجم به سادگی باید درخواستی را به یک مرجع صدور گواهینامه کلیدی رهگیری کند و کلیدهای آن را با کلیدهای خود جایگزین کند. این حمله می تواند برای مدت طولانی با موفقیت ادامه یابد.

· امضای الکترونیکی کلیدها توسط مرکز صدور گواهینامه کلید همیشه اصالت آنها را تضمین نمی کند، زیرا ممکن است کلید CA به خطر بیفتد. X.509 روش را شرح می دهد امضای الکترونیککلیدهای CA توسط مقامات گواهینامه کلید سطح بالاتر کلید می خورند و آن را "مسیر صدور گواهینامه" می نامند. X.509 به مشکلات مربوط به تأیید صحت کلید عمومی میپردازد، و پیشنهاد میکند که این مشکل تنها در صورتی قابل حل است که زنجیره مکانهای مطمئن در فهرست توزیعشده کلیدهای عمومی کاربران شکسته نشود. هیچ راهی برای دور زدن این وجود ندارد.

· X.509 فرض می کند که کاربر قبلاً به کلید عمومی CA دسترسی دارد. نحوه انجام این کار مشخص نشده است.

· سازش از مرجع صدور گواهینامه کلیدی بسیار است تهدید واقعی. سازش CA به معنای. که تمامی کاربران این سیستم به خطر بیفتند. و هیچ کس از آن خبر نخواهد داشت. X.509 فرض می کند که همه کلیدها، از جمله کلیدهای خود CA، در آن ذخیره می شوند محل امن. پیاده سازی سیستم دایرکتوری X.509 (محل ذخیره کلیدها) بسیار پیچیده است و در برابر خطاهای پیکربندی آسیب پذیر است. در حال حاضر، تعداد بسیار کمی از افراد دانش فنی مورد نیاز برای مدیریت صحیح چنین سیستم هایی را دارند. علاوه بر این، قابل درک است که ممکن است بر افرادی که چنین پست های مهمی را اشغال می کنند، فشار وارد شود.

· CA ممکن است یک گلوگاه باشد. برای ارائه تحمل خطا، X.509 پیشنهاد می کند که پایگاه داده CA با استفاده از آن تکرار شود به معنی استاندارد X.500; این به طور قابل توجهی هزینه سیستم رمزنگاری را افزایش می دهد. و هنگامی که خود را به عنوان یک CA مخفی کنید، تشخیص اینکه کدام سیستم مورد حمله قرار گرفته است دشوار خواهد بود. علاوه بر این، تمام داده های پایگاه داده CA باید به طریقی از طریق کانال های ارتباطی ارسال شوند.

· سیستم دایرکتوری X.500 برای نصب، پیکربندی و مدیریت پیچیده است. دسترسی به این فهرست باید یا از طریق یک سرویس اشتراک اضافی فراهم شود، در غیر این صورت سازمان باید خودش آن را سازماندهی کند. یک گواهی X.509 فرض می کند که هر فرد یک نام منحصر به فرد دارد. تخصیص نام به افراد وظیفه سرویس مورد اعتماد دیگر، سرویس نامگذاری است.

· کلیدهای جلسه، علیرغم اینکه رمزگذاری شده اند، همچنان از طریق کانال های ارتباطی ناامن منتقل می شوند.

با وجود تمام این معایب جدی، کاربر باید به طور ضمنی به سیستم رمزنگاری نامتقارن اعتماد کند.

مدیریت کلید به توزیع، احراز هویت و تنظیم ترتیب استفاده آنها اشاره دارد. صرف نظر از نوع سیستم رمزنگاری مورد استفاده، کلیدها باید مدیریت شوند. روش های ایمنمدیریت کلید بسیار مهم است زیرا بسیاری از حملات به سیستم های رمزنگاری رویه های مدیریت کلید را هدف قرار می دهند.

|

روش |

رمزنگاری به عنوان وسیله ای برای محافظت (بستن) اطلاعات در دنیای فعالیت های تجاری اهمیت فزاینده ای پیدا می کند.

رمزنگاری سابقه نسبتاً طولانی دارد. در ابتدا عمدتاً در زمینه ارتباطات نظامی و دیپلماتیک استفاده می شد. اکنون در فعالیت های صنعتی و تجاری ضروری است. با توجه به اینکه امروزه صدها میلیون پیام تنها در کشور ما از طریق کانال های ارتباطی رمزگذاری شده مخابره می شود، مکالمات تلفنی، حجم عظیمی از داده های رایانه ای و تله متری، و همه اینها، همانطور که می گویند، برای چشم و گوش کنجکاو نیست، مشخص می شود: حفظ محرمانه بودن این مکاتبات بسیار ضروری است.

رمزنگاری چیست؟ این شامل چندین بخش از ریاضیات مدرن و همچنین شاخه های خاص فیزیک، الکترونیک رادیویی، ارتباطات و برخی رشته های مرتبط دیگر است. وظیفه آن این است که با استفاده از روش های ریاضی، پیام مخفی، مکالمه تلفنی یا داده های رایانه ای را که از طریق کانال های ارتباطی منتقل می شود، به گونه ای تبدیل کند که برای هر کسی کاملاً غیرقابل درک شود. غریبه ها. به این معنا که رمزنگاری باید چنان حفاظت از اطلاعات سری (یا هر اطلاعات دیگری) را تضمین کند که حتی اگر توسط افراد غیرمجاز رهگیری شود و با استفاده از سریعترین رایانهها و آخرین دستاوردهای علم و فناوری با هر وسیلهای پردازش شود، برای چندین بار رمزگشایی نشود. دهه ها برای چنین تبدیل اطلاعات، از ابزارهای رمزگذاری مختلفی مانند ابزارهای رمزگذاری اسناد، از جمله ابزارهای قابل حمل، ابزارهای رمزگذاری گفتار (مکالمات تلفنی و رادیویی)، ابزارهای رمزگذاری پیام تلگراف و انتقال داده استفاده می شود.

فناوری رمزگذاری عمومی

اطلاعات اصلی که از طریق کانال های ارتباطی منتقل می شود می تواند گفتار، داده، سیگنال های ویدئویی باشد که پیام های رمزگذاری نشده P نامیده می شوند (شکل 16).

برنج. 16. مدل یک سیستم رمزنگاری

در یک دستگاه رمزگذاری، پیام P رمزگذاری می شود (به پیام C تبدیل می شود) و از طریق یک کانال ارتباطی "بسته نشده" منتقل می شود. در انتهای دریافت، پیام C برای بازیابی معنای اصلی پیام P رمزگشایی می شود.

پارامتری که می تواند برای بازیابی اطلاعات خاص مورد استفاده قرار گیرد کلید نامیده می شود.

در رمزنگاری مدرن دو نوع الگوریتم رمزنگاری (کلید) در نظر گرفته می شود. این الگوریتم های رمزنگاری کلاسیک،بر اساس استفاده از کلیدهای مخفی و الگوریتم های رمزنگاری جدید با کلید عمومی بر اساس استفاده از دو نوع کلید مخفی (خصوصی) و عمومی.

در رمزنگاری کلید عمومی وجود دارد حداقل، دو کلید که یکی از دیگری قابل محاسبه نیست. اگر کلید رمزگشایی را نتوان با روش های محاسباتی از کلید رمزگذاری به دست آورد، در این صورت از محرمانه بودن اطلاعات رمزگذاری شده با استفاده از یک کلید طبقه بندی نشده (عمومی) اطمینان حاصل می شود. با این حال، این کلید باید از تعویض یا تغییر محافظت شود. کلید رمزگشایی نیز باید مخفی باشد و از جایگزینی یا تغییر محافظت شود.

اگر برعکس، دریافت کلید رمزگذاری از کلید رمزگشایی با روش های محاسباتی غیرممکن باشد، ممکن است کلید رمزگشایی مخفی نباشد.

جداسازی توابع رمزگذاری و رمزگشایی با تقسیم به دو بخش اطلاعات اضافیبرای انجام عملیات، ایده ارزشمندی است که در پس رمزنگاری کلید عمومی وجود دارد.

فناوری رمزگذاری گفتار

رایج ترین راه برای رمزگذاری سیگنال گفتار آنالوگ، تقسیم آن به قطعات است.

در این حالت، سیگنال گفتار ورودی برای انتخاب باندهای طیف رمزگذاری شده وارد فیلترهای گذر باند می شود. سیگنال خروجی هر فیلتر در طول فرآیند رمزگذاری در معرض وارونگی فرکانس، وارونگی طیف (وارونگی) یا هر دو به طور همزمان قرار می گیرد. سپس سیگنال خروجی رمزگذاری کامل سنتز می شود.

بر اساس این اصل کار می کند سیستمAVPS (آنالوگصدااختصاص داده شده استسیستم) - یک رمزگذار گفتار (درهم کننده)، که با استفاده از یک فیلتر گذر باند - آنالیزگر، "برش های" سیگنال ورودی را دوباره مرتب می کند. این سیستم دارای 12 کلید رمزگذاری است که توسط جایگشت های احتمالی تعیین می شود، که اطمینان روش مورد استفاده را تضمین می کند.

سیستم AVPS در زمان واقعی با هر تلفن یکپارچه استفاده می شود. کیفیت رمزگذاری گفتار بالا است و تشخیص مشترک حفظ می شود.

توزیع بسیار گسترده را پیدا کنید سیستم های دیجیتالرمزگذاری سیگنال های گفتاری این سیستم ها رمزگذاری بسیار ایمن را ارائه می دهند.

سیستم های رمزگذاری داده ها عمدتا از دو سیستم ابتدایی استفاده می کنند:

1. جایگشت (بیت ها یا بلوک های فرعی در هر بلوک از داده های ورودی بازآرایی می شوند).

2. جایگزینی (بیت ها یا بلوک های فرعی در هر بلوک از داده های ورودی جایگزین می شوند).

توسعه یافته عدد بزرگالگوریتم های رمزگذاری از جمله موثرترین آنها هستند الگوریتم DES(استاندارد رمزگذاری داده ها) - استاندارد رمزگذاری داده ها. اداره ملی استانداردهای آمریکا (NBS) الگوریتم DES را به عنوان استانداردی برای سیستم های ارتباطی قانونی کرده است. مکانیسم رمزگذاری در این الگوریتم مبتنی بر استفاده از یک کلید 56 بیتی است.

برای حفاظت صنعتی و اطلاعات تجاریتجهیزات فنی مختلف و مجموعه تجهیزات حرفه ای برای رمزگذاری و حفاظت رمزنگاری مکالمات تلفنی و رادیویی، مکاتبات تجاری و ... در بازارهای بین المللی و داخلی عرضه می شود.

Scrambler ها و masker ها که سیگنال گفتار را با انتقال داده های دیجیتالی جایگزین می کنند، گسترده شده اند. محصولات امنیتی برای تله تایپ، تلکس و فکس تولید می شود. برای این منظور از رمزگذارها در فرم استفاده می شود دستگاه های فردی، به صورت پیوست به دستگاه ها یا تعبیه شده در طراحی تلفن، مودم فکس و سایر وسایل ارتباطی (ایستگاه های رادیویی و غیره).

رواج رمزگذاری به عنوان وسیله ای برای تضمین امنیت با یک وسیله یا وسیله دیگر را می توان با داده های زیر مشخص کرد (شکل 17).

برنج. 17. رواج رمزگذاری به عنوان یک ابزار امنیتی

سخت افزار، نرم افزار، سیستم عامل و ابزار رمزنگاریبرخی از خدمات امنیت اطلاعات را با استفاده از مکانیسم های مختلف حفاظت از اطلاعات که محرمانه بودن، یکپارچگی، کامل بودن و دسترسی را تضمین می کند، پیاده سازی کنید.

مهندسی حفاظت فنی اطلاعات از ابزارهای فیزیکی، سخت افزاری، نرم افزاری و رمزنگاری استفاده می کند.

نتیجه گیری

امنیت جامع منابع اطلاعاتبا استفاده از اقدامات قانونی در سطح ایالتی و ادارات، اقدامات سازمانی و ابزارهای فنی حفاظت از اطلاعات از انواع مختلف داخلی و تهدیدات خارجی.

اقدامات قانونی برای تضمین امنیت و حفاظت از اطلاعات مبنای فعالیت و رفتار کارکنان در تمام سطوح و میزان مسئولیت آنها در قبال نقض استانداردهای تعیین شده است.

ابزار رمزنگاری -اینها ابزارهای ریاضی و الگوریتمی ویژه ای برای محافظت از اطلاعات منتقل شده از طریق سیستم ها و شبکه های ارتباطی هستند که با استفاده از انواع روش های رمزگذاری روی رایانه ذخیره و پردازش می شوند.

حفاظت از اطلاعات فنیبا تغییر شکل آن، به استثنای خواندن آن توسط بیگانگان، از زمان های قدیم مردم را نگران کرده است. رمزنگاری باید چنان سطحی از رازداری را فراهم کند که اطلاعات حیاتی بتواند به طور قابل اعتمادی از رمزگشایی توسط سازمان های بزرگ محافظت شود - مانند مافیا، شرکت های چند ملیتی و دولت های بزرگ. رمزنگاری در گذشته فقط برای مقاصد نظامی استفاده می شد. با این حال، در حال حاضر، با ظهور جامعه اطلاعاتی، به ابزاری برای حفظ حریم خصوصی، اعتماد، مجوز، پرداخت های الکترونیکی، امنیت شرکت ها و موارد مهم بیشمار دیگر تبدیل می شود. چرا مشکل استفاده از روش های رمزنگاری در حال حاضر اهمیت خاصی پیدا کرده است؟

از یک طرف، استفاده گسترش یافته است شبکه های کامپیوتر، به خصوص شبکه جهانیاینترنت که از طریق آن حجم زیادی از اطلاعات دولتی، نظامی، تجاری و خصوصی مخابره می شود و از دسترسی افراد غیرمجاز به آن جلوگیری می کند.

از سوی دیگر، ظهور جدید کامپیوترهای قدرتمندفناوریهای شبکه و محاسبات عصبی این امکان را فراهم کردهاند که سیستمهای رمزنگاری را که تا همین اواخر عملاً غیرقابل شکستن در نظر گرفته میشد، بیاعتبار ساختند.

رمزنگاری (کریپتوس - راز، لوگو - علم) با مشکل محافظت از اطلاعات از طریق تبدیل آنها سروکار دارد. رمزنگاری به دو بخش تقسیم می شود - رمزنگاری و تحلیل رمزی. اهداف این جهت گیری ها مستقیماً مخالف هستند.

رمزنگاری به جستجو و مطالعه روش های ریاضی برای تبدیل اطلاعات می پردازد.

حوزه مورد علاقه تحلیل رمز، مطالعه امکان رمزگشایی اطلاعات بدون اطلاع از کلیدها است.

رمزنگاری مدرنشامل 4 بخش بزرگ

· سیستم های رمزنگاری متقارن.

· سیستم های رمزنگاری کلید عمومی.

· سیستم های امضای الکترونیکی.

· مدیریت کلیدی.

زمینه های اصلی استفاده از روش های رمزنگاری، انتقال اطلاعات محرمانه از طریق کانال های ارتباطی (به عنوان مثال، پست الکترونیک) تعیین صحت پیام های ارسالی، ذخیره اطلاعات (اسناد، پایگاه های داده) در رسانه ها به صورت رمزگذاری شده.

واژه شناسی.

رمزنگاری امکان تبدیل اطلاعات را به گونه ای فراهم می کند که خواندن (بازیابی) آن تنها در صورت شناخته شدن کلید امکان پذیر باشد.

متون مبتنی بر یک الفبای خاص به عنوان اطلاعاتی برای رمزگذاری و رمزگشایی در نظر گرفته می شوند. این اصطلاحات به معنای موارد زیر است.

الفبا- مجموعه محدودی از کاراکترها که برای رمزگذاری اطلاعات استفاده می شود.

متن- مجموعه ای مرتب از عناصر الفبا.

رمزگذاری- فرآیند تبدیل: متن مبدأ که به آن نیز گفته می شود متن ساده، با متن رمزی جایگزین می شود.

رمزگشایی- روند معکوس رمزگذاری بر اساس کلید، متن رمز شده به متن اصلی تبدیل می شود.

کلید- اطلاعات لازم برای رمزگذاری و رمزگشایی روان متون.

سیستم رمزنگاری خانواده ای از تبدیل های متن ساده T [T1، T2، ...، Tk] است. اعضای این خانواده نمایه می شوند یا با نماد "k" مشخص می شوند. پارامتر k کلید است. فضای کلید K یک مجموعه است مقادیر ممکنکلید معمولاً کلید یک سری متوالی از حروف الفبا است.

سیستم های رمزنگاری به دو دسته متقارن و کلید عمومی تقسیم می شوند.

که در سیستم های رمزنگاری متقارنآه، یک کلید هم برای رمزگذاری و هم برای رمزگشایی استفاده می شود.

سیستم های کلید عمومی از دو کلید کلید عمومی و کلید خصوصی استفاده می کنند که از نظر ریاضی با یکدیگر مرتبط هستند. اطلاعات با استفاده از یک کلید عمومی که برای همه در دسترس است رمزگذاری می شود و با استفاده از کلید خصوصی رمزگشایی می شود که فقط گیرنده پیام می شناسد.

اصطلاحات توزیع کلید و مدیریت کلید به فرآیندهای یک سیستم پردازش اطلاعات اشاره دارد که محتوای آن گردآوری و توزیع کلیدها بین کاربران است.

امضای الکترونیکی (دیجیتال) یک تبدیل رمزنگاری متصل به متن است که اجازه میدهد وقتی متن توسط کاربر دیگری دریافت میشود، تالیف و صحت پیام را تأیید کند.

قدرت رمزنگاریمشخصه یک رمز است که مقاومت آن را در برابر رمزگشایی بدون دانستن کلید (یعنی تحلیل رمز) تعیین می کند.

اثربخشی رمزگذاری برای محافظت از اطلاعات به حفظ محرمانه بودن کلید و قدرت رمزنگاری رمز بستگی دارد.

ساده ترین معیار برای چنین کارایی، احتمال آشکار شدن کلید یا قدرت مجموعه کلیدها (M) است. در اصل، این همان قدرت رمزنگاری است. برای تخمین عددی آن، میتوانید از پیچیدگی حل رمز با امتحان کردن همه کلیدها نیز استفاده کنید.

با این حال، این معیار سایر الزامات مهم برای سیستم های رمزنگاری را در نظر نمی گیرد:

· عدم امکان افشا یا اصلاح معنی دار اطلاعات بر اساس تجزیه و تحلیل ساختار آن.

· کمال پروتکل های امنیتی مورد استفاده.

· حداقل مقدار اطلاعات کلیدی استفاده شده.

· حداقل پیچیدگی اجرا (در تعداد عملیات ماشین)، هزینه آن.

· بازدهی بالا.

استفاده از قضاوت متخصص هنگام انتخاب و ارزیابی یک سیستم رمزنگاری اغلب مؤثرتر است. شبیه سازی.

در هر صورت، مجموعه ای از روش های رمزنگاری انتخاب شده باید هم راحتی، هم انعطاف پذیری و هم کارایی استفاده را با هم ترکیب کنند. حفاظت قابل اعتماداز نفوذگرانی که اطلاعات را در IS به گردش در می آورند.

این تقسیم بندی امنیت اطلاعات به معنای ( حفاظت از اطلاعات فنی، کاملاً مشروط، زیرا در عمل اغلب آنها با هم تعامل دارند و در یک مجموعه به شکل ماژول های نرم افزاری و سخت افزاری با استفاده گسترده از الگوریتم های بسته شدن اطلاعات پیاده سازی می شوند.

نتیجه

در این دوره، شبکه کامپیوتری محلی اداره را بررسی کردم و به این نتیجه رسیدم که برای حفاظت کاملاطلاعات، لازم است از تمام ابزارهای حفاظتی استفاده شود تا از دست دادن این یا آن اطلاعات به حداقل برسد.

در نتیجه سازماندهی کار انجام شده: کامپیوتری کردن محل کار با ادغام آنها در یک شبکه کامپیوتری محلی، با حضور سرور و دسترسی به اینترنت. تکمیل این کار سریع ترین و پربازده ترین کار پرسنل شاغل را تضمین می کند.

اهدافی که هنگام دریافت تکلیف تعیین شده بود، به نظر من محقق شده است. طرح محلی شبکه کامپیوتریمدیریت در ضمیمه B آمده است.

کتابشناسی - فهرست کتب.

1. GOST R 54101-2010 "ابزارهای اتوماسیون و سیستم های کنترل. وسایل و سیستم های امنیتی نگهداریو تعمیرات فعلی"

2. دفاع سازمانیاطلاعات: آموزشبرای دانشگاه ها Averchenkov V.I.، Rytov M.Yu. 2011

3. Khalyapin D.B., Yarochkin V.I. مبانی امنیت اطلاعات.-م.: IPKIR، 1994

4. Khoroshko V.A., Chekatkov A.A. روش ها و ابزارهای امنیت اطلاعات (ویرایش کووتانیوک) K.: Junior Publishing House, 2003 - 504 p.

5. سخت افزار و شبکه های کامپیوتری Ilyukhin B.V. 2005

6. Yarochkin V.I. امنیت اطلاعات: کتاب درسی برای دانشجویان.-م.: پروژه علمی!؟! بنیاد "صلح"، 2003.-640 ص.

7. http://habrahabr.ru

8. http://www.intel.com/ru/update/contents/st08031.htm

9. http://securitypolicy.ru

10. http://network.xsp.ru/5_6.php

توجه الف.

تبصره ب.

تبدیل رمزنگاری تبدیل اطلاعات بر اساس الگوریتم خاصی است که به پارامتر متغیری (معمولاً کلید مخفی) بستگی دارد و دارای این ویژگی است که بازیابی اطلاعات اصلی از تبدیل شده بدون اطلاع از کلید معتبر غیرممکن است. با پیچیدگی کمتر از یک از پیش تعیین شده.

مزیت اصلی روش های رمزنگاری این است که قدرت امنیتی تضمین شده بالایی را ارائه می کنند که می تواند به صورت عددی محاسبه و بیان شود (میانگین تعداد عملیات یا زمان لازم برای افشای اطلاعات رمزگذاری شده یا محاسبه کلیدها).

معایب اصلی روش های رمزنگاری عبارتند از:

هزینه قابل توجه منابع (زمان، عملکرد پردازنده) برای انجام تحولات رمزنگاری اطلاعات.

. مشکلات اشتراک گذاریاطلاعات رمزگذاری شده (امضا) مربوط به مدیریت کلید (تولید، توزیع و غیره)؛

. الزامات بالا برای ایمنی کلیدهای خصوصی و محافظت از کلیدهای عمومی در برابر جایگزینی.

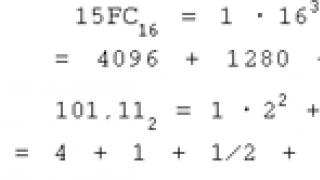

رمزنگاری کلید متقارن

در رمزنگاری کلید متقارن (رمز نگاری کلاسیک)، مشترکین از یک کلید (به اشتراک گذاشته شده) (عنصر مخفی) برای رمزگذاری و رمزگشایی داده ها استفاده می کنند.

باید برجسته شود مزایای زیررمزنگاری کلید متقارن:

. به طور نسبی عملکرد بالاالگوریتم ها؛

. قدرت رمزنگاری بالای الگوریتم ها در واحد طول کلید.

معایب رمزنگاری کلید متقارن عبارتند از:

. نیاز به استفاده مکانیزم پیچیدهتوزیع کلید؛

. مشکلات تکنولوژیکی در تضمین عدم انکار

رمزنگاری کلید عمومی

برای حل مشکلات توزیع کلید و امضای دیجیتال، از ایده های عدم تقارن تبدیل ها و توزیع باز کلیدهای دیفی و هلمن استفاده شد. در نتیجه، رمزنگاری کلید عمومی ایجاد شد که از یک راز استفاده نمی کند، بلکه از یک جفت کلید استفاده می کند: یک کلید باز (عمومی) و یک کلید مخفی (خصوصی، فردی) که فقط برای یک طرف تعامل شناخته شده است. برخلاف کلید خصوصی که باید مخفی بماند، کلید عمومی می تواند به صورت عمومی توزیع شود. شکل 1 دو ویژگی سیستم های کلید عمومی را نشان می دهد که امکان تولید پیام های رمزگذاری شده و احراز هویت شده را فراهم می کند.

دو ویژگی مهم رمزنگاری کلید عمومی

شکل 1 دو ویژگی رمزنگاری کلید عمومی

طرح رمزگذاری داده ها با استفاده از کلید عمومی در شکل 6 نشان داده شده است و شامل دو مرحله است. در اولین مورد، کلیدهای عمومی از طریق یک کانال طبقه بندی نشده مبادله می شوند. در عین حال، لازم است از صحت انتقال اطلاعات کلیدی اطمینان حاصل شود. در مرحله دوم، رمزگذاری پیام در واقع پیاده سازی می شود که در آن فرستنده پیام را با کلید عمومی گیرنده رمزگذاری می کند.

یک فایل رمزگذاری شده فقط توسط صاحب کلید مخفی قابل خواندن است، یعنی. گیرنده طرح رمزگشایی اجرا شده توسط گیرنده پیام از کلید مخفی گیرنده برای انجام این کار استفاده می کند.

رمزگذاری

شکل 2 طرح رمزگذاری در رمزنگاری کلید عمومی.

اجرای طرح امضای دیجیتال با محاسبه یک تابع هش (هضم) داده ها همراه است، که یک عدد منحصر به فرد از داده های اصلی با فشرده سازی آن (پیچیدگی) با استفاده از یک الگوریتم پیچیده اما شناخته شده به دست می آید. تابع هش یک تابع یک طرفه است، یعنی. بازسازی داده های اصلی با استفاده از مقدار هش غیرممکن است. تابع هش به انواع خرابی داده ها حساس است. علاوه بر این، یافتن دو مجموعه داده که دارای مقدار هش یکسان هستند، بسیار دشوار است.

تشکیل امضای دیجیتال با هش کردن

طرح تولید امضای ED توسط فرستنده آن شامل محاسبه تابع هش ED و رمزگذاری این مقدار با استفاده از کلید مخفی فرستنده است. نتیجه رمزگذاری، مقدار امضای دیجیتال ED (شرایط ED) است که به همراه خود ED برای گیرنده ارسال میشود. در این حالت ابتدا باید کلید عمومی فرستنده پیام به گیرنده پیام داده شود.

شکل 3 طرح امضای دیجیتال در رمزنگاری کلید عمومی.

طرح تأیید امضای دیجیتال الکترونیکی (تأیید) که توسط گیرنده پیام انجام می شود شامل مراحل زیر است. در اولین مورد، بلوک امضای دیجیتال با استفاده از کلید عمومی فرستنده رمزگشایی می شود. سپس تابع هش ED محاسبه می شود. نتیجه محاسبه با نتیجه رمزگشایی بلوک امضای دیجیتال مقایسه می شود. در صورت وجود تطابق، تصمیم در مورد انطباق EDS با ED گرفته می شود. اختلاف بین نتیجه رمزگشایی و نتیجه محاسبه تابع هش ED را می توان با دلایل زیر توضیح داد:

در طول انتقال از طریق کانال ارتباطی، یکپارچگی سند الکترونیکی از بین رفت.

. هنگام تولید امضای دیجیتال، از کلید مخفی اشتباه (جعلی) استفاده شد.

. هنگام بررسی امضای دیجیتال، از کلید عمومی اشتباه استفاده شد (در حین انتقال از طریق یک کانال ارتباطی یا در طول ذخیره سازی بیشتر، کلید عمومی تغییر یا جایگزین شد).

روش ترکیبی

شکل 4 طرح رمزگذاری ترکیبی.

اعتماد کلید عمومی و گواهی دیجیتال

موضوع اصلی طرح توزیع کلید عمومی، موضوع اعتماد به کلید عمومی دریافتی شریک است که می تواند در حین انتقال یا ذخیره سازی تغییر یا جایگزین شود.

برای کلاس گسترده ای از سیستم های عملی (سیستم های مدیریت اسناد الکترونیکی، سیستم های مشتری-بانک، سیستم های تسویه حساب الکترونیکی بین بانکی)، که در آن ملاقات شخصی شرکا قبل از مبادله اسناد الکترونیکی امکان پذیر است، این مشکل یک راه حل نسبتا ساده دارد - صدور گواهینامه متقابل. از کلیدهای عمومی

این روش شامل این واقعیت است که هر یک از طرفین در طی یک جلسه شخصی، با امضای یک شخص مجاز و مهر و موم یک سند کاغذی - پرینت محتویات کلید عمومی طرف مقابل را تأیید می کند. این گواهی کاغذی، اولاً، تعهد طرف برای تأیید امضای پیام های دریافتی است کلید داده شدهو ثانیاً اهمیت حقوقی تعامل را ارائه می دهد. در واقع، گواهی نامه های کاغذی مورد بحث، شناسایی یک کلاهبردار در بین دو شریک را ممکن می سازد اگر یکی از آنها بخواهد کلیدها را تغییر دهد.

بنابراین، به منظور اجرای قانونی قابل توجه است تعامل الکترونیکیدو طرف باید قرارداد مبادله گواهینامه را منعقد کنند. گواهی سندی است که داده های شخصی مالک و کلید عمومی او را به هم مرتبط می کند. به صورت کاغذی باید دارای امضای دست نویس اشخاص مجاز و مهر و موم باشد.

در سیستم هایی که امکان مقدماتی وجود ندارد تماس شخصیشرکا، لازم است از گواهی های دیجیتال صادر شده و تأیید شده توسط امضای دیجیتال یک واسطه قابل اعتماد - یک مرکز صدور گواهینامه یا صدور گواهینامه استفاده کنید.

تعامل مشتری با مرکز صدور گواهینامه

بر مرحله مقدماتیهر شریک شخصاً از مرکز صدور گواهینامه (CA) بازدید می کند و دریافت می کند گواهی شخصی- نوعی آنالوگ الکترونیکی گذرنامه مدنی.

تصویر 5x.509 گواهی.

پس از بازدید از CA، هر شریک مالک کلید عمومی CA می شود. کلید عمومی CA به مالک خود اجازه می دهد تا صحت کلید عمومی شریک را با تأیید صحت امضای دیجیتال مرجع صدور گواهینامه تحت گواهی کلید عمومی شریک تأیید کند.

مطابق با قانون "امضای دیجیتال"، گواهی دیجیتال حاوی اطلاعات زیر است:

نام و مشخصات مرکز صدور گواهینامه کلیدی (مرجع صدور گواهینامه مرکزی، مرکز صدور گواهینامه)؛

. شواهدی مبنی بر صدور گواهی در اوکراین؛

. منحصر بفرد شماره ثبتگواهی کلید؛

. داده های اصلی (جزئیات) مشترک - صاحب کلید خصوصی (عمومی)؛

. تاریخ و زمان شروع و پایان گواهی.

. کلید عمومی؛

. نام الگوریتم رمزنگاری مورد استفاده توسط صاحب کلید عمومی؛

. اطلاعات در مورد محدودیت در استفاده از امضا؛

. یک گواهی کلید تقویت شده، علاوه بر داده های اجباری موجود در گواهی کلید، باید دارای ویژگی گواهی تقویت شده باشد.

. سایر داده ها را می توان به درخواست صاحب گواهینامه کلید پیشرفته وارد کرد.

بررسی اعتبار صادرکننده گواهی و مدت اعتبار آن؛

. تأیید امضای دیجیتال صادرکننده تحت گواهی؛

. بررسی ابطال گواهی

اگر گواهی شریک اعتبار خود را از دست نداده باشد و امضای دیجیتال در روابطی که دارای اهمیت قانونی است استفاده شود، کلید عمومی شریک از گواهی استخراج میشود. بر اساس این کلید عمومی، امضای دیجیتال شریک تحت سند الکترونیکی (ED) قابل تأیید است.

توجه به این نکته حائز اهمیت است که مطابق با قانون "در مورد EDS"، تأیید صحت EDS در ED نتیجه مثبت تأیید توسط ابزار تأیید شده EDS مناسب با استفاده از گواهی کلید امضا است.

CA با تضمین امنیت تعامل بین شرکا، وظایف زیر را انجام می دهد:

کلیدهای امضای دیجیتال را ثبت می کند.

. به درخواست کاربران، کلیدهای امضای دیجیتال خصوصی و عمومی ایجاد می کند.

. گواهینامه های کلید امضا را تعلیق و تمدید می کند و همچنین آنها را باطل می کند.

. ثبت گواهینامه های کلید امضا را حفظ می کند، اطمینان می دهد که ثبت به روز است و کاربران دسترسی آزاد به ثبت دارند.

. گواهینامه های کلیدی امضا را روی کاغذ و در فرم صادر می کند اسناد الکترونیکیبا اطلاعاتی در مورد اعتبار آنها؛

. بنا به درخواست کاربران، تأیید صحت (اعتبار) امضا در امضای دیجیتال را در رابطه با امضای دیجیتال ثبت شده توسط وی انجام می دهد.

شرایط در CA ایجاد شده است ذخیره سازی ایمنکلیدهای مخفی در تجهیزات گران قیمت و به خوبی محافظت شده و همچنین شرایط برای مدیریت دسترسی به کلیدهای مخفی.

ثبت هر امضای دیجیتال بر اساس درخواستی انجام می شود که حاوی اطلاعات لازم برای صدور گواهینامه و همچنین اطلاعات لازم برای شناسایی دارنده امضای دیجیتال و ارسال پیام به وی است. درخواست با امضای دست نویس صاحب امضای دیجیتال امضا می شود، اطلاعات مندرج در آن با ارائه مدارک مربوطه تایید می شود. در طول ثبت نام، منحصر به فرد باز است کلیدهای EDSدر رجیستری و بایگانی CA.

هنگام ثبت نام در CA، دو نسخه از گواهی کلید امضا بر روی کاغذ صادر می شود که با امضای دست نویس دارنده امضای دیجیتال و شخص مجاز مرکز صدور گواهینامه (CA) و مهر مرکز صدور گواهینامه تایید شده است. . یک نسخه برای صاحب امضای دیجیتال صادر می شود و نسخه دوم در CA باقی می ماند.

که در سیستم های واقعیهر همتا می تواند از چندین گواهی صادر شده توسط CA های مختلف استفاده کند. CA های مختلف را می توان با یک زیرساخت کلید عمومی یا PKI (زیرساخت کلید عمومی) متحد کرد. CA در PKI نه تنها ذخیره گواهی ها، بلکه مدیریت آنها (صدور، ابطال، تأیید اعتماد) را نیز فراهم می کند. رایج ترین مدل PKI سلسله مراتبی است. مزیت اساسی این مدل این است که تأیید گواهی فقط به تعداد نسبتاً کمی از CAهای ریشه نیاز دارد. در عین حال، این مدل به شما این امکان را می دهد که تعداد متفاوتی از CA صادر کننده گواهی داشته باشید.