Sipas ligjit federal nr. 149 "Për informacionin, teknologjitë e informacionit dhe mbrojtjen e informacionit", "mbrojtja e informacionit është miratimi i ligjeve, organizative dhe masat teknike, për qëllim:

- 1) sigurimin e mbrojtjes së informacionit nga aksesi i paautorizuar, shkatërrimi, modifikimi, bllokimi, kopjimi, sigurimi, shpërndarja, si dhe nga të tjera sjellje të pahijshme në lidhje me një informacion të tillë;

- 2) respektimi i konfidencialitetit të informacionit me akses të kufizuar;

- 3) realizimi i të drejtës për të aksesuar informacionin Ligji Federal nr.149 "Për informacionin, teknologjitë e informacionit dhe mbrojtjen e informacionit"

Bazuar në këtë përkufizim, të gjitha masat për të siguruar siguria e informacionit mund të ndahet në tri kategori:

- 1) organizative

- 2) teknike

- 3) ligjore

Masat organizative janë të natyrës administrative dhe procedurale dhe rregullojnë proceset e funksionimit të sistemit të informacionit të të dhënave dhe veprimet e personelit. Rrjedhimisht, aranzhimet organizative mund të ndahen në masa administrative dhe procedurale

Masat administrative

Qëllimi kryesor i masave administrative është krijimi i një programi pune mbi temën "siguria e informacionit" dhe sigurimi i zbatimit të tij. Programi bazohet në një politikë sigurie. Një politikë sigurie është një grup vendimesh të dokumentuara të marra nga menaxhmenti i një organizate dhe që synojnë arritjen e nivelit më të lartë të sigurisë së informacionit. Një politikë sigurie mund të mendohet si strategjia e sigurisë së informacionit të një organizate.

Për të zhvilluar një strategji të detajuar dhe për ta zbatuar atë në një ndërmarrje reale, është e nevojshme që së pari të bihet dakord për vendimet e ndryshme politike të menaxhmentit të lartë. Bazuar në këtë politikë sigurie, zhvillohet një program sigurie. Vlen të theksohet se këtë politikë parashikon rregulla, udhëzime dhe rregullore të veçanta që lidhen drejtpërdrejt me personelin e ndërmarrjes. Këshillohet që politika e sigurisë të merret në konsideratë në tre nivele detajesh:

- Niveli më i lartë

- Niveli mesatar

- Niveli më i ulët

Le t'i shohim këto nivele në detaje:

Niveli më i lartë.

Niveli i lartë përfshin vendime që ndikojnë në organizatën në tërësi. Ato janë të një natyre të përgjithshme dhe zakonisht vijnë nga drejtimi i organizatës.

Niveli mesatar

Ky nivel sigurie përfshin çështje që lidhen me aspekte të rëndësishme të sigurimit të sigurisë së informacionit për sisteme të ndryshme në ndërmarrje.

Këtu ia vlen t'i përgjigjeni pyetjeve të mëposhtme:

- a duhet të lejohen punonjësit të transferojnë të dhëna nga kompjuterët e shtëpisë në kompjuterët e punës?

- A duhet të lejohen punonjësit të transferojnë të dhëna nga kompjuterët e punës në kompjuterët e shtëpisë?

Niveli më i ulët.

Politika e nivelit të ulët të sigurisë mund t'i atribuohet shërbimeve specifike të informacionit, sisteme të ndryshme që funksionojnë veçmas ose në nënsistemet e përpunimit të të dhënave.

Pas formulimit të një politike të veçantë sigurie, mund të filloni të hartoni një program sigurie, domethënë zhvillimin e masave specifike për zbatimin e politikës së sigurisë.

Në mënyrë tipike, një program sigurie ndahet në dy nivele:

- niveli i lartë ose qendror, i cili përfshin të gjithë organizatën.

- më e ulët, ose shërbim, që lidhet me shërbime individuale ose grupe shërbimesh homogjene.

Ky program drejtohet nga një person i cili është përgjegjës për sigurinë e informacionit të organizatës. Programi i nivelit të lartë duhet të zërë një vend të përcaktuar rreptësisht në aktivitetet e organizatës, duhet të mbështetet dhe pranohet zyrtarisht nga menaxhmenti, si dhe të ketë një staf dhe buxhet të caktuar.

Në këtë punë, u identifikuan qëllimet dhe objektivat kryesore të nivelit të lartë:

- “Menaxhimi i rrezikut, duke përfshirë vlerësimin e rrezikut dhe përzgjedhjen e mjeteve juridike efektive.

- koordinimin e aktiviteteve në fushën e sigurisë së informacionit, rimbushjen dhe shpërndarjen e burimeve.

- Planifikim strategjik. Si pjesë e programit të nivelit të lartë, merren vendime strategjike të sigurisë, vlerësohen risitë teknologjike në sigurinë e informacionit. Teknologjia e informacionit po zhvillohet shumë shpejt dhe është e nevojshme të kemi një politikë të qartë për gjurmimin dhe zbatimin e mjeteve të reja.

- kontrollin e aktiviteteve në fushën e sigurisë së informacionit. Ky kontroll është i dyanshëm. Së pari, është e nevojshme të sigurohet që veprimet e organizatës të mos shkelin ligjin. Së dyti, duhet të monitoroni vazhdimisht situatën e sigurisë brenda organizatës, t'i përgjigjeni incidenteve të shkeljeve dhe të përsosni masat mbrojtëse ndërsa situata ndryshon. Makarenko S.I. Siguria e informacionit: Udhëzues studimi

Programi i nivelit të ulët

Qëllimi i programit të nivelit më të ulët është të sigurojë mbrojtje të besueshme dhe me kosto efektive për një shërbim të caktuar ose grup shërbimesh. Në këtë nivel merret vendim për përdorimin e mekanizmave mbrojtës; blerjen dhe instalimin mjete teknike; kryhet administrimi i përditshëm; Dobësitë monitorohen.

masat procedurale

Masat e sigurisë procedurale fokusohen te njerëzit, jo te mjetet teknike. Janë njerëzit që formojnë regjimin e sigurisë së informacionit dhe rezultojnë të jenë edhe ata kërcënimi kryesor. Prandaj, “faktori njerëzor” meriton vëmendje të veçantë.

Në nivelin procedural, mund të dallohen klasat e mëposhtme të masave:

- 1. “Menaxhimi i personelit

- 2. Mbrojtja fizike

- 3. Ruajtja e shëndetit të sistemit

- 4. Përgjigjja ndaj shkeljeve të sigurisë

- 5. Planifikimi i punës restauruese "Gatchin Yu.A., Sukhostat V.V. Teoria e Sigurisë së Informacionit dhe Metodologjia e Mbrojtjes së Informacionit: Libër mësuesi

Le të përshkruajmë disa prej tyre në mënyrë më të detajuar:

Menaxhimi i personelit fillon edhe para se të punësohet një punonjës i ri - me përgatitjen e një përshkrimi të punës. Duke vepruar kështu, dy parimet e përgjithshme kur përcaktoni privilegjet e kompjuterit:

- 1. “Parimi i ndarjes së detyrave dikton që rolet dhe përgjegjësitë të shpërndahen në atë mënyrë që një person të mos mund të prishë një proces që është kritik për organizatën.

- 2. Parimi i privilegjit më të vogël kërkon që përdoruesve t'u jepen vetëm ato të drejta që u nevojiten për të kryer detyrat e tyre. Po aty

Mbrojtje fizike. Siguria e një sistemi informacioni varet nga mjedisi në të cilin ai operon. Duhet të merren masa për të mbrojtur ndërtesat dhe zonën përreth, duke mbështetur infrastrukturën, Shkenca Kompjuterike, bartësit e informacionit.

Për të ruajtur performancën sistemet e informacionitështë e nevojshme të kryhen një sërë aktivitetesh rutinë:

- 1. Mbështetja e përdoruesit, pra këshilla dhe ndihmë në zgjidhjen e problemeve të ndryshme; në të njëjtën kohë, është e rëndësishme të identifikohen problemet që lidhen me sigurinë e informacionit

- 2. Mbështetja e softuerit ka të bëjë kryesisht me mbajtjen e gjurmëve të softuerit të instaluar në kompjuterë. Mbështetja e softuerit përfshin gjithashtu kontrollin mbi mungesën e ndryshimeve të paautorizuara në program.

- 3. Rezervimi të nevojshme për të rivendosur programet dhe të dhënat pas fatkeqësive.

- 4. Menaxhimi i medias përfshin mbrojtjen e mediave të ruajtjes, si nga aksesi i paautorizuar ashtu edhe nga efekte të dëmshme mjedisi

- 5. Dokumentacioni është pjesë përbërëse e sigurisë së informacionit. Pothuajse gjithçka është e dokumentuar - nga politika e sigurisë deri te regjistri i inventarit të mediave. Në të njëjtën kohë, është e rëndësishme që dokumentacioni të pasqyrojë gjendjen aktuale, në mënyrë që të mund të gjendet lehtësisht nëse është e nevojshme, si dhe të mbrohet nga aksesi i paautorizuar.

- 6. Puna e mirëmbajtjes (për shembull, riparimi) është një kërcënim shumë serioz i sigurisë, pasi gjatë zbatimit të tyre punonjës të paautorizuar fitojnë akses në sistem. Këtu janë shumë të rëndësishme kualifikimet dhe ndërgjegjja e këtyre punonjësve.

Përgjigja ndaj shkeljeve të sigurisë ka objektivat e mëposhtme:

- 1. Kontrolli i incidentit dhe zbutja e dëmit

- 2. Identifikimi i shkelësit

- 3. Parandalimi i shkeljeve të përsëritura

Nëse zbulohet një shkelje e sigurisë, duhet të ndërmerren veprime menjëherë, ndaj është e rëndësishme që sekuenca e veprimeve të planifikohet dhe dokumentohet paraprakisht. Të gjithë punonjësit duhet të dinë se si të veprojnë dhe kë të kontaktojnë nëse zbulohet një shkelje e veçantë e sigurisë, si dhe duhet të dinë gjithashtu se çfarë pasojash i presin nëse shkelin rregullat e sigurisë së informacionit.

Planifikimi i rikuperimit ju lejon të përgatiteni për aksidente, të zvogëloni dëmet prej tyre dhe të ruani aftësinë për të funksionuar të paktën në një masë minimale. Procesi i planifikimit të rimëkëmbjes mund të ndahet në hapat e mëposhtëm:

- 1. Identifikimi i funksioneve më të rëndësishme të organizatës.

- 2. Përcaktimi i burimeve të nevojshme për kryerjen e funksioneve kritike.

- 3. Përcaktimi i listës së aksidenteve të mundshme. Në të njëjtën kohë, është e rëndësishme të zhvillohet një "skenar" i një aksidenti, për të kuptuar se në çfarë pasojash do të çojnë.

- 4. Zhvillimi i një strategjie rimëkëmbjeje. Strategjia e rimëkëmbjes duhet të bazohet në burimet e disponueshme dhe nuk duhet të jetë shumë e kushtueshme për organizatën; duhet të sigurojë jo vetëm punë për eliminimin e aksidenteve, por edhe kthimin në funksionimin normal.

- 5. Përgatitja për zbatimin e strategjisë së zgjedhur, pra zhvillimi i një plani veprimi në rast aksidenti, si dhe masat për sigurimin e burimeve shtesë të nevojshme në rast aksidenti.

- 6. Verifikimi i strategjisë, i cili konsiston në analizën e planit të përgatitur, të masave të marra dhe të planifikuara.

Masat për mbrojtjen teknike të informacionit mund të ndahen në tre fusha: pasive, aktive dhe të kombinuara.

Mbrojtja pasive përfshin zbulimin dhe lokalizimin e burimeve dhe kanaleve të rrjedhjes së informacionit.

Aktive - krijimi i ndërhyrjeve që parandalojnë heqjen e informacionit.

Kombinuar - kombinon përdorimin e dy drejtimeve të mëparshme dhe është më i besueshmi.

Megjithatë, mbrojtja pasive dhe aktive janë të prekshme në një farë mënyre. Për shembull, kur përdorni vetëm mbrojtje pasive, është e nevojshme të kryhet monitorim gjatë gjithë orarit, pasi nuk dihet kur janë ndezur mjetet e heqjes ose humbet aftësia për të përdorur pajisje zbulimi gjatë një takimi biznesi.

Mbrojtja aktive mund ta bëjë jetën shumë të vështirë për njerëzit që po ju vëzhgojnë dhe ju mund ta përdorni atë më kot, duke mos ditur me siguri nëse ka mbikëqyrje.

Mbrojtja e kombinuar eliminon këto mangësi.

Modeli i mbrojtjes së informacionit nga rrjedhja përmes kanaleve teknike nga objekti i mbrojtur

Tabela 9

|

Vendi i instalimit |

Vendndodhja pozicionale e instalimit të pajisjeve të marrjes së informacionit |

Lloji (indeksi) i pajisjes së marrjes së të dhënave |

Mënyra e aplikimit |

Kanali teknik për mbylljen e rrjedhjes së informacionit |

|

|

Gjenerator i zhurmës "Thunder ZI - 4" |

Vazhdimisht |

Radioelektronike |

|||

|

Zyra e kompjuterit №3 |

Gjenerator i zhurmës "GSh-K-1000M" |

Vazhdimisht |

Radioelektronike |

||

|

Gjeneratori i zhurmës "Kupol-W-DU" |

Vazhdimisht |

Radioelektronike |

|||

|

Prizë 220 V. Zyra e titullarit të objektit të mbrojtur |

Gjenerator i zhurmës |

Me vendim të menaxhmentit |

Radioelektronike |

||

|

Vazhdimi i tabeles |

|||||

|

Gjenerator i zhurmës "SI-8001" |

Vazhdimisht |

Radioelektronike |

|||

|

Prizë 220 V. Kabineti nr 2 |

Gjenerator i zhurmës "SI-8001" |

Me vendim të menaxhmentit |

Radioelektronike |

||

|

Gjenerator i zhurmës "Vala 4 M" |

Me vendim të menaxhmentit |

Radioelektronike |

|||

|

Zyra e titullarit të objektit të mbrojtjes |

Gjenerator i zhurmës "SELSP-21B1" |

Me vendim të menaxhmentit |

Radioelektronike |

||

|

Zyra e titullarit të objektit të mbrojtjes |

Filtri i energjisë "FSP-1F-7A" |

Vazhdimisht |

Radioelektronike |

||

|

Dritarja e zyrës së titullarit të objektit të mbrojtjes |

Sistemi vibroakustik "VGSh-103" |

Vazhdimisht |

Akustike |

||

|

Dritarja e ndarjes sekrete |

Gjenerator i zhurmës vibroakustike "ANG-2000" |

Me vendim të menaxhmentit |

Akustike |

||

Karakteristikat taktike dhe teknike të pajisjeve mbrojtëse

Tabela 10

|

Vendi i instalimit |

Lloji (indeksi) i pajisjes së sigurisë së informacionit |

Specifikimet |

|

|

Tavolina e kreut të objektit të mbrojtjes |

Grom ZI-4 |

Gama e frekuencës - 20 - 1000 MHz Furnizimi me energji elektrike - rrjeti 220 V Tensioni i sinjalit - në diapazonin e frekuencës 100 kHz - 1 MHz - 60 dB |

|

|

Zyra e titullarit të objektit të mbrojtjes |

Gama e frekuencës - 100 kHz - 1000 MHz Furnizimi me energji elektrike - +12 V, nga autobusi i kompjuterit Nivelet e fuqisë së rrezatuar zhurma - 30 - 45 dB |

||

|

Vazhdimi i tabeles |

|||

|

Dhoma sekrete e zyrës |

Dome-W-DU |

Rrezja e veprimit - 5 - 10 m Gama e frekuencës së funksionimit - 100 kHz - 1800 MHz Fuqia - 220 V fuqia e rrezatimit - 15 W Faktori i cilësisë së zhurmës - jo më keq se 0.6 |

|

|

Prizë 220 V. Zyra e titullarit të objektit të mbrojtur |

Gjerësia e spektrit të interferencës - 30 kHz - 30 MHz Fuqia - 220 V Niveli i sinjalit të zhurmës - 75 - 35 dB / μV |

||

|

Priza 220 V. Ambientet e repartit sekret |

Konsumi i energjisë< 15ВА Fuqia-220 V Niveli i interferencës -30 - 80 dB |

||

|

Prizë 220 V. Kabineti nr 2 |

Gjerësia e spektrit të interferencës - 5 kHz - 10 MHz Fuqia-220 V Niveli i interferencës -30 - 80 dB |

||

|

Zyra e titullarit të objektit të mbrojtjes |

Gama e frekuencës - 0,5...1000 MHz Fuqia - 20 W Të ushqyerit - 220 V Amplituda e zhurmës - të paktën 3 V |

||

|

Zyra e titullarit të objektit të mbrojtjes |

Fuqia - 12 V Gama e frekuencës - 5 MHz ... 1 GHz Niveli i sinjalit të daljes - 45 dB Rryma e konsumit - 350 mA |

||

|

Zyra e titullarit të objektit të mbrojtjes |

Gama e frekuencës së funksionimit - 0,15-1000 MHz Sasia e zbutjes -60 dB Rryma e lejuar e ngarkesës - 7 A |

||

|

Dritarja e zyrës së titullarit të objektit të mbrojtjes |

Gama -40 dB në diapazonin e frekuencës 175 - 5600 Hz Rrezja - 5 m |

||

|

Dritarja e ndarjes sekrete |

Gjerësia e spektrit të interferencës - 250 Hz - 5 kHz Fuqia-220 V Konsumi i energjisë - 24 W Tensioni i daljes -1 - 12 V Rezistenca > 0.5 ohm |

||

KHOREV Anatoly Anatolievich, Doktor i Shkencave Teknike, Profesor

Organizimi i mbrojtjes së informacionit nga rrjedhja nga kanalet teknike

Dispozitat e përgjithshme

Informacioni i mbrojtur i referohet informacionit që është objekt pronësie dhe i nënshtrohet mbrojtjes në përputhje me kërkesat e dokumenteve ligjore ose kërkesat e përcaktuara nga pronari i informacionit. Ky është, si rregull, informacion me akses të kufizuar, që përmban informacione të klasifikuara si sekrete shtetërore, si dhe informacione të natyrës konfidenciale.

Mbrojtja e informacionit me akses të kufizuar (në tekstin e mëtejmë si informacion i mbrojtur) nga rrjedhja përmes kanaleve teknike kryhet në bazë të Kushtetutës. Federata Ruse, kërkesat e ligjeve të Federatës Ruse "Për informacionin, informatizimin dhe mbrojtjen e informacionit", "Për sekretet shtetërore", "Për sekretet tregtare", akte të tjera legjislative të Federatës Ruse, "Rregulloret për sistemi shtetëror mbrojtja e informacionit në Federatën Ruse nga inteligjenca teknike e huaj dhe nga rrjedhja e tij përmes kanaleve teknike”, miratuar me Dekret të Qeverisë së Federatës Ruse të 15 shtatorit 1993 Nr. 912-51, “Rregullorja për licencimin e veprimtarive të ndërmarrjeve, organizatat dhe organizatat për kryerjen e punëve në lidhje me përdorimin e përbërësve të informacionit sekret shtetëror, krijimin e mjeteve të sigurisë së informacionit, si dhe zbatimin e masave dhe (ose) ofrimin e shërbimeve për mbrojtjen e sekreteve shtetërore”, miratuar me Dekret të Qeverisë së Federatës Ruse të 15 Prillit 1995 Nr. 333, "Rregullorja për licencimin shtetëror të veprimtarive në fushën e mbrojtjes së informacionit", miratuar me Dekret të Qeverisë së Federatës Ruse të datës 27 Prill 1994 Nr. 10, "Rregulloret për licencimin e aktiviteteve për zhvillimin dhe (ose) prodhimin e pajisjeve mbrojtëse informacion konfidencial miratuar me Dekret të Qeverisë së Federatës Ruse të datës 27 maj 2002 nr. 348, me ndryshime dhe shtesa të 3 tetorit 2002 nr. 731, “Rregulloret për certifikimin e mjeteve të sigurisë së informacionit”, miratuar me Dekret të Qeverisë së Federata Ruse e 26 qershorit 1995 Nr. 608, Dekretet e Qeverisë së Federatës Ruse "Për veprimtaritë e licencimit për mbrojtjen teknike të informacionit konfidencial" (datë 30 prill 2002 nr. 290, me ndryshime dhe shtesa të datës 23 shtator, 2002 nr 689 dhe 6 shkurt 2003 nr 64), “Për licencimin lloje të caktuara Aktivitetet" (datë 11 shkurt 2002, nr. 135), si dhe "Rregulloret për certifikimin e objekteve të informatizimit për kërkesat e sigurisë së informacionit", miratuar nga Kryetari i Komisionit Shtetëror Teknik të Rusisë më 25 nëntor 1994 dhe të tjera dokumentet rregullatore.

Kërkesat dhe rekomandimet e dokumenteve rregullatore vlejnë për mbrojtjen e shtetit burimet e informacionit. Kur kryeni punë për mbrojtjen e burimeve të informacionit joshtetëror që përbëjnë një sekret tregtar, sekret bankar, etj., Kërkesat e dokumenteve rregullatore janë të natyrës këshilluese.

Regjimi për mbrojtjen e informacionit me akses të kufizuar që nuk përmban informacione që përbëjnë një sekret shtetëror (në tekstin e mëtejmë referuar si informacion konfidencial) përcaktohet nga pronari i burimeve të informacionit ose një person i autorizuar në përputhje me legjislacionin e Federatës Ruse.

Masat për mbrojtjen e informacionit konfidencial nga rrjedhja përmes kanaleve teknike (në tekstin e mëtejmë, mbrojtja e informacionit teknik) janë pjesë përbërëse e aktiviteteve të ndërmarrjeve dhe kryhen në lidhje me masat e tjera për të garantuar sigurinë e informacionit të tyre.

Mbrojtja e informacionit konfidencial nga rrjedhja përmes kanaleve teknike duhet të kryhet nëpërmjet zbatimit të një sërë masash organizative dhe teknike që përbëjnë sistemin. mbrojtje teknike informacioni për objektin e mbrojtur (STZI), dhe duhet të diferencohet në varësi të kategorisë së caktuar të objektit të informatizimit ose ambienteve të ndara (të mbrojtura) (në tekstin e mëtejmë objekti i mbrojtur).

Masat organizative për të mbrojtur informacionin nga rrjedhja përmes kanaleve teknike bazohen kryesisht në marrjen parasysh të një numri rekomandimesh kur zgjidhni ambientet për instalimin e mjeteve teknike për përpunimin e informacionit konfidencial (TSIT) dhe kryerjen e negociatave konfidenciale, vendosjen e kufizimeve në TSOT të përdorur, mjete teknike ndihmëse. dhe sistemet (HTSS) dhe vendosja e tyre, si dhe prezantimi regjimi i caktuar aksesi i punonjësve të një ndërmarrje (organizate, firmë) në objektet e informatizimit dhe ambientet e ndara.

Masat teknike për të mbrojtur informacionin nga rrjedhja përmes kanaleve teknike bazohen në përdorimin e mjeteve teknike të mbrojtjes dhe zbatimin e zgjidhjeve të veçanta të projektimit dhe inxhinierisë.

Mbrojtja teknike e informacionit kryhet nga njësitë e mbrojtjes së informacionit (shërbimet e sigurisë) ose nga specialistë individualë të caktuar nga drejtuesit e organizatave për të kryer një punë të tillë. Për të zhvilluar masa për të mbrojtur informacionin, mund të përfshihen organizata të palëve të treta që kanë licenca nga FSTEC ose FSB e Rusisë për të drejtën për të kryer punë përkatëse.

Lista e masave të nevojshme për mbrojtjen e informacionit përcaktohet në bazë të rezultateve të një ekzaminimi të veçantë të objektit të mbrojtjes, testeve të certifikimit dhe studimeve speciale të mjeteve teknike të krijuara për të përpunuar informacionin konfidencial.

Niveli i mbrojtjes teknike të informacionit duhet të korrespondojë me raportin e kostove të organizimit të mbrojtjes së informacionit dhe sasisë së dëmit që mund t'i shkaktohet pronarit të burimeve të informacionit.

Objektet e mbrojtura duhet të certifikohen sipas kërkesave të sigurisë së informacionit në përputhje me dokumentet rregullatore të FSTEC të Rusisë për pajtueshmërinë standardet e vendosura dhe kërkesat e sigurisë së informacionit. Bazuar në rezultatet e certifikimit, jepet leja (certifikata e konformitetit) për përpunimin e informacionit konfidencial mbi objekt i dhënë.

Përgjegjësia për sigurimin e kërkesave për mbrojtjen teknike të informacionit i takon drejtuesve të organizatave që operojnë objekte të mbrojtura.

Për të zbuluar në kohë dhe për të parandaluar rrjedhjen e informacionit përmes kanaleve teknike, duhet të monitorohet statusi dhe efektiviteti i mbrojtjes së informacionit. Kontrolli konsiston në kontrollin, sipas metodave aktuale, të përmbushjes së kërkesave të dokumenteve rregullatore për mbrojtjen e informacionit, si dhe në vlerësimin e vlefshmërisë dhe efektivitetit të masave të marra. Siguria e informacionit konsiderohet efektive nëse Masat e marra në përputhje me kërkesat dhe standardet e vendosura. Organizimi i punës për mbrojtjen e informacionit u caktohet drejtuesve të departamenteve që operojnë objekte të mbrojtura, dhe kontrolli për sigurimin e mbrojtjes së informacionit u caktohet drejtuesve të departamenteve të mbrojtjes së informacionit (shërbimet e sigurisë).

Instalimi i mjeteve teknike për përpunimin e informacionit konfidencial, si dhe i mjeteve për mbrojtjen e informacionit, duhet të kryhet në përputhje me projektin teknik ose zgjidhjen teknike. Zhvillimi i zgjidhjeve teknike dhe projekteve teknike për instalimin dhe instalimin e TSOI, si dhe mjetet e sigurisë së informacionit, kryhet nga njësitë e mbrojtjes së informacionit (shërbimet e sigurisë së ndërmarrjeve) ose organizatat e projektimit të licencuara nga FSTEC, bazuar në specifikimet e projektimit të lëshuara nga klientët. .

Zgjidhjet teknike për mbrojtjen e informacionit nga rrjedhja përmes kanaleve teknike janë pjesë përbërëse e zgjidhjeve teknologjike, planifikuese, arkitekturore dhe konstruktive dhe përbëjnë bazën e një sistemi për mbrojtjen teknike të informacionit konfidencial.

Organizimi i drejtpërdrejtë i punës për krijimin e CTSI kryhet nga një zyrtar i cili jep udhëzime shkencore dhe teknike për hartimin e objektit mbrojtës.

Zhvillimi dhe zbatimi i CTSI mund të kryhet si nga ndërmarrje (organizata, firma), ashtu edhe nga organizata të tjera të specializuara që kanë licenca nga FSTEC dhe (ose) FSB e Rusisë për llojin përkatës të veprimtarisë.

Në rastin e zhvillimit të një VTBI ose të saj komponente individuale organizatat e specializuara në organizatën e klientit përcaktojnë divizionet ose specialistët individualë përgjegjës për organizimin dhe zbatimin e masave për mbrojtjen e informacionit, të cilët duhet të ofrojnë udhëzime metodologjike dhe të marrin pjesë në një studim të veçantë të objekteve të mbrojtura, justifikim analitik për nevojën e krijimit të një CTSI, duke rënë dakord për zgjedhja e TSOI, mjetet teknike dhe softuerike të mbrojtjes, zhvillimi i specifikimeve teknike për krijimin e CTSI, organizimi i punës për zbatimin e CTSI dhe vërtetimi i objekteve të mbrojtjes.

Procedura për organizimin e punës për krijimin dhe funksionimin e objekteve të informatizimit dhe ambienteve të alokuara (të mbrojtura) në një ndërmarrje përcaktohet në një "Rregullor të veçantë për procedurën e organizimit dhe kryerjes së punës në një ndërmarrje për të mbrojtur informacionin nga rrjedhja e tij përmes kanaleve teknike. ”, duke marrë parasysh kushte specifike, të cilat duhet të përcaktojnë:

- procedurën për përcaktimin e informacionit të mbrojtur;

- procedura për përfshirjen e njësive organizative, organizatave të specializuara të palëve të treta në zhvillimin dhe funksionimin e objekteve të informatizimit dhe CTSI, detyrat dhe funksionet e tyre në faza të ndryshme të krijimit dhe funksionimit të objektit të mbrojtur;

- procedura për ndërveprimin e të gjitha organizatave, departamenteve dhe specialistëve të përfshirë në këtë punë;

- procedura për zhvillimin, vënien në punë dhe funksionimin e objekteve të mbrojtura;

- përgjegjësia e zyrtarëve për kohën dhe cilësinë e formimit të kërkesave për mbrojtjen e informacionit, për cilësinë dhe nivelin shkencor e teknik të zhvillimit të CTSI.

Ndërmarrja (institucioni, firma) duhet të dokumentojë një listë të informacionit që i nënshtrohet mbrojtjes në përputhje me aktet ligjore rregullatore dhe të zhvillojë një sistem të përshtatshëm lejimi për personelin që të ketë akses në një informacion të tillë.

Kur organizoni punën për të mbrojtur rrjedhjet përmes kanaleve teknike të informacionit në objektin e mbrojtur, mund të dallohen tre faza:

- faza e parë (përgatitore, paraprojekt);

- faza e dytë (projektimi i VSTS);

- faza e tretë (faza e vënies në punë të objektit të mbrojtur dhe sistemi i mbrojtjes teknike të informacionit).

Faza përgatitore e krijimit të një sistemi të mbrojtjes teknike të informacionit

Në fazën e parë, bëhen përgatitjet për krijimin e një sistemi të mbrojtjes teknike të informacionit në objektet e mbrojtura, gjatë të cilit kryhet një ekzaminim i veçantë i objekteve të mbrojtura, një justifikim analitik për nevojën e krijimit të një CTSI dhe një teknike (private teknike) zhvillohen detyra për krijimin e tij.

Gjatë kryerjes së një studimi të veçantë të objekteve të mbrojtura me përfshirjen e specialistëve përkatës, kryhet një vlerësim i kanaleve teknike të mundshme për rrjedhje informacioni.

Për të analizuar kanalet e mundshme të rrjedhjeve teknike në objekt, studiohen sa vijon:

- plani (në një shkallë) të zonës ngjitur me ndërtesën brenda një rrezeje deri në 150 - 300 m, duke treguar (nëse është e mundur) pronësinë e ndërtesave dhe kufijtë zonë e kontrolluar;

- planet e dyshemesë së ndërtesës që tregojnë të gjitha dhomat dhe karakteristikat e mureve të tyre, tavaneve, materialeve përfundimtare, llojet e dyerve dhe dritareve;

- plan-skemë komunikimet inxhinierike e gjithë ndërtesa, duke përfshirë sistemin e ventilimit;

- plan-skema e sistemit të tokëzimit të objektit me tregues të vendndodhjes së përcjellësit të tokëzimit;

- një plan-skemë të sistemit të furnizimit me energji elektrike të ndërtesës që tregon vendndodhjen e transformatorit izolues (nënstacionit), të gjitha mburojat dhe kutitë e kryqëzimit;

- plan shtrimi linjat telefonike lidhje me treguesin e vendndodhjes së kutive të kryqëzimit dhe instalimit aparate telefonike;

- plan-skema e sistemeve të sigurisë dhe alarm zjarri duke treguar vendndodhjet e instalimit dhe llojet e sensorëve, si dhe kutitë e kryqëzimit.

Përcaktohet: kur është ndërtuar objekti (ndërtesa), cilat organizata janë përfshirë në ndërtim, cilat organizata janë vendosur më parë në të.

Kur analizohen kushtet për vendndodhjen e një objekti, përcaktohet kufiri i zonës së kontrolluar, parkingjet, si dhe ndërtesat që janë në vijë të drejtpërdrejtë të shikimit nga dritaret e ambienteve të mbrojtura jashtë zonës së kontrolluar. Përcaktohet pronësia e këtyre ndërtesave dhe mënyra e hyrjes në to (nëse është e mundur).

Me vëzhgim vizual ose fotografim nga dritaret e ambienteve të mbrojtura vendosen dritaret e ndërtesave aty pranë, si dhe parkingjet që janë në vijë të drejtpërdrejtë të shikimit. Po bëhet një vlerësim i mundësisë së kryerjes së zbulimit prej tyre duke përdorur mikrofona të drejtimit dhe sistemet e zbulimit akustik me lazer, si dhe mjetet e vëzhgimit vizual dhe të shtënave.

Po vendoset lokacioni i nënstacionit të transformatorit, centralit, centralit. Përcaktohen ndërtesat dhe ambientet që ndodhen jashtë zonës së kontrolluar, të cilat furnizohen me energji nga i njëjti autobus i tensionit të ulët të nënstacionit të transformatorit si objektet e mbrojtura. Matet gjatësia e linjave të furnizimit me energji elektrike nga objektet e mbrojtura në pikat e mundshme të lidhjes për mjetet e përgjimit të informacionit (tabelat, lokalet, etj.) të vendosura jashtë zonës së kontrolluar. Po bëhet një vlerësim i mundësisë së marrjes së informacionit të transmetuar nga faqerojtësit e rrjetit (kur ato janë të instaluara në ambiente të mbrojtura) jashtë zonës së kontrolluar.

Përcaktohen ambientet ngjitur me zonën e mbrojtur dhe që ndodhen jashtë zonës së kontrolluar. Pronësia e tyre dhe mënyra e aksesit janë caktuar. Përcaktohet mundësia e aksesit nga jashtë në dritaret e ambienteve të mbrojtura. Po bëhet vlerësimi i mundësisë së rrjedhjes së informacionit të të folurit nga ambientet e mbrojtura nëpërmjet kanaleve akustiko-vibruese.

Linjat lidhëse të mjeteve dhe sistemeve teknike ndihmëse (linjat telefonike, linjat e paralajmërimit, sistemet e alarmit të sigurisë dhe zjarrit, sistemet e orës, etj.) që dalin përtej zonës së kontrolluar, përcaktohet vendndodhja e kutive të kryqëzimit të tyre. Gjatësia e vijave nga objektet e mbrojtura në vendet matet lidhje e mundshme mjetet e përgjimit të informacionit jashtë zonës së kontrolluar. Po bëhet një vlerësim i mundësisë së rrjedhjes së informacionit të të folurit nga ambientet e mbrojtura përmes kanaleve akustoelektrike.

Përcaktohen komunikimet inxhinierike dhe përçuesit e jashtëm që shkojnë përtej zonës së kontrolluar, gjatësia e tyre matet nga objektet e mbrojtura deri në vendet e lidhjes së mundshme të mjeteve të përgjimit të informacionit.

Është vendosur vendndodhja e përcjellësit të tokëzimit, me të cilin lidhet laku i tokëzimit të objektit të mbrojtur. Përcaktohen ambientet e vendosura jashtë zonës së kontrolluar, të cilat janë të lidhura me të njëjtin përcjellës tokëzimi.

Përcaktohen vendet e instalimit në objektet e informatizimit të TSOI dhe vendosja e linjave lidhëse të tyre.

Po bëhet vlerësimi i mundësisë së përgjimit të informacionit të përpunuar nga TSOI me mjete të posaçme teknike nëpërmjet kanaleve elektromagnetike dhe elektrike të rrjedhjes së informacionit.

Në kushtet moderne, këshillohet që kontroll teknik vlerësimi i vetive mbrojtëse aktuale të strukturave të ndërtesave për izolimin nga zëri dhe dridhjet e ambienteve, në mënyrë që të merren parasysh rezultatet e tyre gjatë zhvillimit të masave mbrojtëse për TSOI dhe ambientet e alokuara.

Një sondazh para projektit mund t'i besohet një organizate të specializuar që ka licencën e duhur, por në këtë rast, analiza mbështetje informacioni për sa i përket informacionit të mbrojtur, këshillohet që të kryhet nga përfaqësues të organizatës së klientit me ndihmën metodologjike të një organizate të specializuar.

Njohja e specialistëve të kësaj organizate me informacionin e mbrojtur kryhet në përputhje me procedurën e vendosur në organizatën - klient.

Pas kryerjes së një studimi të posaçëm para projektit të objektit të mbrojtur nga një grup (komision) i caktuar nga drejtuesi i ndërmarrjes (organizatës, firmës), kryhet një justifikim analitik për nevojën e krijimit të një CTSI, gjatë të cilit:

- përcaktohet një listë e informacionit për t'u mbrojtur (lista e informacionit konfidencial miratohet nga drejtuesi i organizatës);

- bëhet kategorizimi i informacionit konfidencial që i nënshtrohet mbrojtjes;

- përcaktohet një listë e personave të pranuar në informacionin konfidencial që i nënshtrohet mbrojtjes;

- përcaktohet shkalla e pjesëmarrjes së personelit në përpunimin (diskutimin, transmetimin, ruajtjen, etj.) të informacionit, natyrën e ndërveprimit të tyre me njëri-tjetrin dhe me shërbimin e sigurisë;

- është duke u zhvilluar një matricë e aksesit të personelit në informacionin konfidencial që i nënshtrohet mbrojtjes;

- përcaktohet (specifikohet) modeli i një kundërshtari të mundshëm (ndërhyrës, ndërhyrës);

- bëhet klasifikimi dhe kategorizimi i objekteve të informatizimit dhe i ambienteve të ndara;

- është bërë një justifikim për nevojën për të tërhequr organizata të specializuara që kanë licencat e nevojshme për të drejtën për të kryer punë për mbrojtjen e informacionit për hartimin dhe zbatimin e CTSI;

- kryhet një vlerësim i kostove materiale, të punës dhe financiare për zhvillimin dhe zbatimin e CTSI;

- Përcaktohen termat tentativë për zhvillimin dhe zbatimin e CTSI.

Tipari kryesor i informacionit konfidencial është vlera e tij për një kundërshtar të mundshëm (konkurrentët). Prandaj, me rastin e përcaktimit të listës së informacioneve konfidenciale, pronari i saj duhet ta përcaktojë këtë vlerë përmes masës së dëmit që mund t'i shkaktohet ndërmarrjes në rast të rrjedhjes (zbulimit) të tyre. Në varësi të sasisë së dëmit (ose pasojave negative) që mund të shkaktohet nga rrjedhja (zbulimi) i informacionit, paraqiten kategoritë e mëposhtme të rëndësisë së informacionit:

- 1 kategori - informacione, rrjedhja e të cilave mund të çojë në humbjen e pavarësisë ekonomike ose financiare të ndërmarrjes ose në humbjen e reputacionit të saj (humbje besimi të konsumatorëve, nënkontraktorëve, furnitorëve, etj.);

- 2 kategori – informacione, rrjedhja e të cilave mund të çojë në dëme të konsiderueshme ekonomike ose ulje të reputacionit të tij;

- 3 kategori - informacione, zbulimi i të cilave mund të shkaktojë dëm ekonomik për ndërmarrjen.

Për sa i përket shpërndarjes së informacionit, ai mund të ndahet në dy grupe:

- grupi i parë (1) - informacion konfidencial që qarkullon vetëm në ndërmarrje dhe nuk është i destinuar për t'u transferuar te një palë tjetër;

- grupi i dytë (2) - informacion konfidencial që supozohet t'i transferohet palës tjetër ose të merret nga pala tjetër.

Prandaj, këshillohet që të vendosen gjashtë nivele të konfidencialitetit të informacionit (Tabela 1).

Tabela 1. Nivelet e konfidencialitetit të informacionit

Sasia e dëmit (pasojat negative) që mund të shkaktohet nga zbulimi informacion specifik | Niveli i konfidencialitetit të informacionit |

|

informacion që nuk i nënshtrohet transferimit në ndërmarrje (organizata) të tjera | informacione të destinuara për transferim në ndërmarrje (organizata) të tjera ose të marra prej tyre |

|

| Rrjedhja e informacionit mund të çojë në humbjen e pavarësisë ekonomike ose financiare të ndërmarrjes ose në humbjen e reputacionit të saj | ||

| Rrjedhja e informacionit mund të çojë në dëme të konsiderueshme ekonomike ose dëmtim të reputacionit të ndërmarrjes | ||

| Rrjedhja e informacionit mund të shkaktojë dëm ekonomik në ndërmarrje | ||

Kur vendosni një regjim të aksesit në informacionin konfidencial, është e nevojshme të udhëhiqeni nga parimi - sa më i madh të jetë dëmi nga zbulimi i informacionit, aq më i vogël është rrethi i personave që pranohen në të.

Mënyrat e aksesit në informacionin konfidencial duhet të lidhen me përgjegjësitë e punës së punonjësve.

Për të kufizuar rrethin e personave të pranuar në informacione që përbëjnë një sekret tregtar, këshillohet të prezantohen mënyrat e mëposhtme të aksesit në të:

- modaliteti 1 - siguron akses në të gjithë listën e informacionit konfidencial. Është themeluar nga menaxhmenti i ndërmarrjes;

- modaliteti 2 - siguron akses në informacion gjatë kryerjes së llojeve specifike të aktiviteteve (financiare, prodhuese, personeli, sigurie, etj.). Krijuar për menaxhimin e departamenteve dhe shërbimeve;

- modaliteti 3 - siguron akses në një listë specifike informacioni gjatë kryerjes së aktiviteteve specifike. Krijohet për punonjësit - specialistë të një departamenti (shërbimi) të caktuar në përputhje me përgjegjësitë e tyre të punës.

Kështu, pas përpilimit të një liste të informacioneve konfidenciale, është e nevojshme të përcaktohet niveli i konfidencialitetit të tyre, si dhe mënyra e aksesit të punonjësve në to.

Këshillohet që të kufizohet aksesi i punonjësve të një ndërmarrje (firme) në informacionin konfidencial qoftë nga nivelet (unazat) e konfidencialitetit në përputhje me mënyrat e aksesit, ose nga të ashtuquajturat matrica të autoritetit, në të cilat pozicionet e punonjësve të një ndërmarrje (firma) renditen në rreshta, dhe kolonat - informacione, të përfshira në listën e informacionit që përbëjnë një sekret tregtar. Elementet e matricës përmbajnë informacion për nivelin e autoritetit të zyrtarëve përkatës (për shembull, "+" - qasja në informacion është e lejuar, "-" - qasja në informacion është e ndaluar).

Më pas, përcaktohet (sqarohet) një model i një kundërshtari të mundshëm (ndërhyrës, ndërhyrës), i cili përfshin përcaktimin e nivelit të pajisjeve të kundërshtarit të interesuar për marrjen e informacionit dhe aftësitë e tij për të përdorur mjete të caktuara teknike zbulimi për të përgjuar informacionin.

Varet nga mbeshtetje financiare, si dhe mundësitë për qasje në mjete të caktuara zbuluese, i ka armiku mundësi të ndryshme për përgjimin e informacionit. Për shembull, mjetet e zbulimit për anën rrezatimi elektromagnetik dhe kamionçinë, pajisje elektronike për përgjimin e informacionit të futur në mjete teknike, lazer sistemet akustike zbulimi mund të përdorë, si rregull, zbulimin dhe shërbime speciale shteteve.

Për të siguruar një qasje të diferencuar për organizimin e mbrojtjes së informacionit nga rrjedhja përmes kanaleve teknike, objektet e mbrojtura duhet të caktohen në kategoritë dhe klasat e duhura.

Klasifikimi i objekteve kryhet sipas detyrave të mbrojtjes teknike të informacionit dhe përcakton kërkesat për qëllimin dhe natyrën e një sërë masash që synojnë mbrojtjen e informacionit konfidencial nga rrjedhja përmes kanaleve teknike gjatë funksionimit të objektit të mbrojtur.

Objektet e mbrojtura duhet të ndahen në dy klasa mbrojtëse (Tabela 2).

TE Klasa e mbrojtjes A përfshijnë objekte mbi të cilat kryhet fshehja e plotë e sinjaleve të informacionit që ndodhin gjatë përpunimit të informacionit ose negocimit (fshehja e faktit të përpunimit të informacionit konfidencial në objekt).

Klasa e mbrojtjes B përfshin objekte në të cilat fshihen parametrat e sinjaleve të informacionit që ndodhin gjatë përpunimit ose negocimit të informacionit, për të cilat është e mundur të rivendoset informacioni konfidencial (fshehja e informacionit të përpunuar në objekt).

Tabela 2. Klasat e mbrojtjes së objekteve të informatizimit dhe ambienteve të dedikuara

Kur vendoset kategoria e një objekti të mbrojtur, merret parasysh klasa e mbrojtjes së tij, si dhe aftësitë financiare të ndërmarrjes për të mbyllur kanalet e mundshme teknike për rrjedhje informacioni. Objektet e mbrojtura mund të ndahen në tre kategori.

Kategorizimi i objekteve të mbrojtura të informatizimit dhe i mjediseve të ndara bëhet nga komisione të emëruara nga drejtuesit e ndërmarrjeve në krye të të cilave ndodhen. Përbërja e komisioneve, si rregull, përfshin përfaqësues të njësive përgjegjëse për garantimin e sigurisë së informacionit dhe përfaqësues të njësive që operojnë objektet e mbrojtura.

- Përcaktohen objektet e informatizimit dhe mjediset e ndara për t'u mbrojtur;

- përcaktohet niveli i konfidencialitetit të informacionit të përpunuar nga TSOI ose i diskutuar në një dhomë të dedikuar dhe bëhet vlerësimi i kostos së dëmit që mund t'i shkaktohet një sipërmarrjeje (organizate, firme) për shkak të rrjedhjes së saj;

- për secilin objekt mbrojtjeje, vendoset një klasë mbrojtjeje (A ose B) dhe përcaktohen kanalet e mundshme teknike për rrjedhjen e informacionit dhe mjetet e veçanta teknike që mund të përdoren për të përgjuar informacionin (Tabela 3, 4);

- përcaktohet përbërja racionale e mjeteve të mbrojtjes dhe zhvillohen masa organizative për mbylljen e një kanali teknik specifik për rrjedhjen e informacionit për çdo objekt mbrojtjeje;

- për informacionin e klasifikuar si konfidencial dhe të dhënë nga pala tjetër, përcaktohet mjaftueshmëria e masave të marra për mbrojtjen e tij (masat ose normat për mbrojtjen e informacionit përcaktohen me marrëveshjen përkatëse);

- bëhet një vlerësim i kostos së masave (organizative dhe teknike) për mbylljen e një kanali teknik specifik të rrjedhjes së informacionit për çdo objekt mbrojtjeje;

- duke marrë parasysh vlerësimin e aftësive të një kundërshtari të mundshëm (konkurrenti, ndërhyrës) për të përdorur mjete të caktuara teknike të inteligjencës për të përgjuar informacionin, si dhe duke marrë parasysh koston e mbylljes së çdo kanali të rrjedhjes së informacionit dhe koston e dëmit që mund të t'i shkaktohet një ndërmarrje si rezultat i rrjedhjes së saj, përshtatshmërisë së mbylljes së atyre ose kanaleve të tjera teknike të rrjedhjes së informacionit;

- pasi të vendoset se cilat kanale teknike të rrjedhjes së informacionit duhet të mbyllen, përcaktohet kategoria e objektit të informatizimit ose ambienteve të ndara (Tabela 5).

Rezultatet e punës së komisionit zyrtarizohen me akt, i cili miratohet nga zyrtari që ka caktuar komisionin.

Tabela 3. Kanalet e mundshme teknike për rrjedhje të informacionit të përpunuar nga një PC

Kanalet teknike të rrjedhjes së informacionit | për të përgjuar informacion |

| Elektromagnetike (përgjimi i rrezatimeve elektromagnetike anësore të TSOI) | Mjetet e zbulimit të rrezatimit elektromagnetik të rremë dhe kamionçinat (PEMIN) të instaluara në ndërtesat pranë dhe Automjeti ah, ndodhet jashtë zonës së kontrolluar |

| Elektrike (përgjimi i sinjaleve elektrike të induktuara) | Pajisjet e zbulimit PEMIN të lidhura me linjat e energjisë TSOI, linjat lidhëse HTSS, përçuesit e huaj, qarqet tokësore TSOI jashtë zonës së kontrolluar |

| Rrezatimi me frekuencë të lartë të TSDI | Pajisjet e "rrezatimit me frekuencë të lartë" të instaluara në ndërtesa afër ose ambiente ngjitur jashtë zonës së kontrolluar |

| Zbatimi në TSOI pajisjet elektronike përgjimi i informacionit | Faqeshënuesit e harduerit të një lloji modular, të instaluar në njësinë e sistemit ose pajisjet periferike në procesin e montimit, funksionimit dhe riparimit të një PC:

Faqerojtësit e harduerit që futen fshehurazi në blloqe, nyje, borde dhe elementë individualë të qarqeve të PC në fazën e prodhimit të tyre |

Tabela 4. Kanalet teknike të mundshme për rrjedhjen e informacionit të të folurit

| Kanalet teknike të rrjedhjes së informacionit | Mjete të veçanta teknike të përdorura për të përgjuar informacion |

| Akustik i drejtpërdrejtë (nëpërmjet vrimave, dritareve, dyerve, hapjeve teknologjike, kanaleve të ventilimit, etj.) |

|

| Akusto-dridhje (përmes zarfeve të ndërtesave, gypave të shërbimeve, etj.) |

|

| Akusto-optike (përmes dritares | Sistemet e vendndodhjes akustike me lazer të instaluara në ndërtesat dhe automjetet aty pranë që ndodhen jashtë zonës së kontrolluar |

| Akustoelektrike (nëpërmjet linjave të trungut BTSS) |

|

| Akustoelektromagnetike (parametrike) |

|

Detyra e mbrojtjes së informacionit teknik | Kanalet teknike të mbyllura të rrjedhjes së informacionit | |

| Fshehja e plotë e sinjaleve të informacionit që rrjedhin nga përpunimi i informacionit me mjete teknike ose negociata (fshehja e faktit të përpunimit të informacionit konfidencial në objekt) | ||

| Fshehja e parametrave të sinjaleve të informacionit që rrjedhin nga përpunimi i informacionit me mjete teknike ose negociata, me anë të të cilave është e mundur të rikuperohet informacioni konfidencial (fshehja e informacionit të përpunuar në objekt) | të gjitha kanalet e mundshme teknike të rrjedhjes së informacionit | |

| Fshehja e parametrave të sinjaleve të informacionit , që rrjedhin nga përpunimi i informacionit me mjete teknike ose negociata, mbi të cilat është e mundur të rikuperohet informacioni konfidencial (fshehja e informacionit të përpunuar në objekt) | kanalet teknike më të rrezikshme të rrjedhjes së informacionit |

Pas përcaktimit të kategorisë së objektit të mbrojtjes, vlerësohen mundësitë për krijimin dhe zbatimin e CTSI nga sipërmarrja (organizata, firma), ose justifikohet nevoja e përfshirjes së organizatave të specializuara që kanë licencat e nevojshme për të drejtën. për të kryer punën për mbrojtjen e informacionit për hartimin dhe zbatimin e CTSI. Është kryer një vlerësim i kostove materiale, të punës dhe financiare për zhvillimin dhe zbatimin e CTBS dhe janë përcaktuar kushtet e përafërta për zhvillimin dhe zbatimin e CTBS.

Rezultatet e justifikimit analitik për nevojën për të krijuar një VTBI dokumentohen në një shënim shpjegues, i cili duhet të përmbajë:

- një listë të informacionit konfidencial që tregon nivelin e tyre të konfidencialitetit;

- një listë e punonjësve të ndërmarrjes të pranuar në informacione konfidenciale, duke treguar mënyrën e tyre të aksesit dhe, nëse është e nevojshme, një matricë aksesi;

- karakteristikat informative dhe struktura organizative e objekteve të mbrojtjes;

- një listë e objekteve të informatizimit që do të mbrohen, duke treguar kategoritë e tyre;

- një listë të objekteve të alokuara për t'u mbrojtur, duke treguar kategoritë e tyre;

- një listë dhe përshkrim të mjeteve teknike për përpunimin e informacionit konfidencial, duke treguar vendndodhjen e instalimit të tyre;

- një listë dhe përshkrim të mjeteve dhe sistemeve teknike ndihmëse, duke treguar vendin e instalimit të tyre;

- niveli i pritshëm i pajisjeve të një kundërshtari të mundshëm (konkurrent, ndërhyrës);

- kanalet teknike të rrjedhjes së informacionit të mbyllen (eliminohen);

- masat organizative për mbylljen e kanaleve teknike të rrjedhjes së informacionit;

- një listë dhe përshkrim të mjeteve teknike të mbrojtjes së informacionit të propozuara për përdorim, duke treguar vendndodhjen e tyre të instalimit;

- metodat dhe procedurat për monitorimin e efektivitetit të mbrojtjes së informacionit;

- vërtetimi i nevojës për të përfshirë organizata të specializuara që kanë licencat e nevojshme për të drejtën për të kryer punë për mbrojtjen e informacionit për dizajn;

- vlerësimi i kostove materiale, të punës dhe financiare për zhvillimin dhe zbatimin e CTSI;

- termat tregues për zhvillimin dhe zbatimin e CTSI;

- një listë masash për të siguruar konfidencialitetin e informacionit në fazën e projektimit të VTBI.

Shënimi shpjegues nënshkruhet nga drejtuesi i grupit (komisionit) që ka kryer justifikimin analitik, është dakorduar me drejtuesin e shërbimit të sigurisë dhe miratohet nga drejtuesi i ndërmarrjes.

Bazuar në justifikimin analitik dhe dokumentet aktuale rregullatore dhe metodologjike për mbrojtjen e informacionit nga rrjedhja përmes kanaleve teknike, duke marrë parasysh klasën dhe kategorinë e vendosur të objektit të mbrojtur, përcaktohen kërkesa specifike për mbrojtjen e informacionit, të cilat përfshihen në teknikën (private teknike) detyrë për zhvillimin e CTSI.

Termat e referencës (TOR) për zhvillimin e VTBI duhet të përmbajnë:

- arsyetimi i zhvillimit;

- të dhënat fillestare të objektit të mbrojtur në aspektin teknik, softuer, informativ dhe organizativ;

- një lidhje me dokumentet rregullatore dhe metodologjike, duke marrë parasysh të cilat VTBI do të zhvillohet dhe vihet në funksion;

- kërkesat specifike për CTSI;

- një listë e mjeteve teknike të mbrojtjes së informacionit të destinuara për përdorim;

- përbërja, përmbajtja dhe koha e punës në fazat e zhvillimit dhe zbatimit;

- një listë e kontraktorëve - interpretues të llojeve të ndryshme të punës;

- një listë të produkteve dhe dokumentacionit shkencor dhe teknik të paraqitur tek klienti.

Termat e referencës për hartimin e VSTS të objektit të mbrojtur hartohen si një dokument i veçantë, i rënë dakord me organizimi i projektimit, shërbimi i sigurisë (specialist) i organizatës së klientit për sa i përket mjaftueshmërisë së masave për mbrojtjen teknike të informacionit dhe miratohet nga klienti.

Faza e hartimit të një sistemi të mbrojtjes teknike të informacionit

Për të zhvilluar një projekt teknik për krijimin e një sistemi të sigurisë së informacionit teknik, duhet të përfshihen organizata të licencuara nga FSTEC e Federatës Ruse.

Dizajni teknik i VSTI duhet të përmbajë:

- Titulli i faqes;

- diagramet e sistemit mbrojtje aktive(nëse sigurohet Termat e referencës për dizajn);

- udhëzime dhe manuale për funksionimin e mjeteve teknike të mbrojtjes për përdoruesit dhe ata që janë përgjegjës për sigurimin e informacionit në objektin e informatizimit.

Projektim teknik, vizatime pune, vlerësime dhe të tjera dokumentacionin e projektit duhet të merren parasysh në në kohën e duhur.

Dizajni teknik koordinohet me shërbimin e sigurisë (specialist) të klientit, autoritetin e mbrojtjes së informacionit të organizatës projektuese, përfaqësues të kontraktorëve - kryerës të llojeve të punës dhe miratohet nga titullari i organizatës projektuese.

Gjatë zhvillimit të një projekti teknik, është e nevojshme të merret parasysh rekomandimet e mëposhtme :

- në ambientet e ndara është e nevojshme të instalohen mjete teknike të certifikuara të përpunimit të informacionit dhe mjete teknike ndihmëse;

- për vendosjen e TSOI, këshillohet të zgjidhni bodrume dhe gjysmëbodrume (kanë veti mbrojtëse);

- zyrat e drejtuesve të organizatës, si dhe ambientet veçanërisht të rëndësishme të ndara, rekomandohet të vendosen në katet e sipërme (me përjashtim të të fundit) nga ana që është më pak e rrezikshme për sa i përket inteligjencës;

- është e nevojshme të sigurohet furnizimi i të gjitha komunikimeve (ujësjellës, ngrohje, kanalizim, telefoni, energji elektrike, etj.) në ndërtesë në një vend. Është e përshtatshme që komunikimet në ndërtesë të futen menjëherë në dhomën e centralit dhe të sigurohet që hyrja e saj të jetë e mbyllur dhe të instalohet një sistem alarmi ose sigurie;

- nëse transformatori izolues (nënstacioni i transformatorit), nga i cili furnizohen me energji objektet teknike të mbrojtura dhe ambientet e alokuara, ndodhet jashtë zonës së kontrolluar, është e nevojshme të sigurohet shkyçja nga autobusët e tensionit të ulët të nënstacionit, nga të cilët objektet e mbrojtura furnizohen me energji elektrike, konsumatorët që ndodhen jashtë zonës së kontrolluar;

- Rekomandohet vendosja e kabllove të energjisë elektrike nga një mburojë e zakonshme e energjisë sipas parimit të instalimeve elektrike vertikale në dysheme me instalime elektrike horizontale të dyshemesë dhe me instalimin e mburojës së saj të energjisë në çdo kat. Në te njejtën mënyrë duhet të vendosen kabllot lidhëse të mjeteve teknike ndihmëse, duke përfshirë kabllot e sistemeve të komunikimit;

- numri i hyrjeve të komunikimit në zonën e ambienteve të mbrojtura duhet të jetë minimal dhe të korrespondojë me numrin e komunikimeve. Përçuesit e jashtëm të papërdorur që kalojnë nëpër ambientet e mbrojtura, si dhe kabllot (linjat) e mjeteve teknike ndihmëse të papërdorura duhet të çmontohen;

- vendosja e qarqeve të informacionit, si dhe e qarqeve të furnizimit me energji dhe tokëzimit të mjeteve teknike të mbrojtura, duhet të planifikohet në atë mënyrë që drejtimi i tyre paralel me përçues të ndryshëm të jashtëm që shkojnë përtej zonës së kontrolluar të përjashtohet ose të reduktohet në kufijtë e pranueshëm;

- për tokëzimin e pajisjeve teknike (përfshirë ato ndihmëse) të instaluara në ambiente të dedikuara, është e nevojshme të sigurohet një lak i veçantë tokësor i vendosur brenda zonës së kontrolluar. Nëse kjo nuk është e mundur, është e nevojshme të sigurohet zhurma lineare e sistemit të tokëzimit të objektit;

- është e nevojshme të përjashtohen daljet e përçuesve të jashtëm (tubacionet e ndryshme, kanalet e ajrit, strukturat metalike të ndërtesës, etj.), Në të cilat janë të pranishme sinjale informative të induktuara, jashtë zonës së kontrolluar. Nëse kjo nuk është e mundur, është e nevojshme të sigurohet zhurma lineare e përcjellësve të jashtëm;

- rekomandohet vendosja e tubacioneve dhe komunikimeve të instalimeve elektrike horizontale në mënyrë të hapur ose pas paneleve false që lejojnë çmontimin dhe inspektimin e tyre;

- në vendet ku tubacionet e komunikimeve teknike dalin jashtë ambienteve të caktuara, rekomandohet instalimi i futjeve fleksibël izolues të dridhjeve me mbushje të hapësirës midis tyre dhe strukturës së ndërtesës me llaç për të gjithë trashësinë e strukturës. Nëse është e pamundur të instaloni futje, do të jetë e nevojshme pajisja e tubacioneve me një sistem zhurmash vibrimi;

- është e nevojshme të parashikohet vendosja e ngritësve vertikal të komunikimeve për qëllime të ndryshme jashtë zonës së objekteve të ndara;

- strukturat mbyllëse të ambienteve të alokuara ngjitur me ambientet e tjera të organizatës nuk duhet të kenë hapje, kamare, si dhe përmes kanaleve për vendosjen e komunikimeve;

- Këshillohet që sistemi i ventilimit të furnizimit dhe shkarkimit dhe shkëmbimi i ajrit të zonës së ambienteve të alokuara të veçohet, ai nuk duhet të lidhet me sistemin e ventilimit të ambienteve të tjera të organizatës dhe të ketë marrjen dhe shkarkimin e vet të veçantë të ajrit;

- Kanalet e sistemit të ventilimit rekomandohen të bëhen nga materiale jo metalike. Sipërfaqja e jashtme e kanaleve të sistemit të ventilimit që dalin nga një zonë e dedikuar ose dhoma të veçanta të rëndësishme duhet të sigurojë përfundimin e tyre me material thithës të zërit. Rekomandohet instalimi i futjeve të buta izoluese të dridhjeve të bëra nga material fleksibël, si pëlhurë gomuar ose pëlhurë e trashë, në pikat e daljes së kanaleve të sistemit të ventilimit nga ambientet e caktuara. Daljet e kanaleve të ventilimit jashtë zonës së ambienteve të caktuara duhet të mbyllen me një rrjetë metalike;

- në dhomat e pajisura me një sistem përforcimi të zërit, këshillohet përdorimi i veshjes së sipërfaqeve të brendshme të strukturave mbyllëse me materiale thithëse të zërit;

- portat e dyerve në dhomat veçanërisht të rëndësishme duhet të jenë të pajisura me holle;

- panelet dekorative të baterive të ngrohjes duhet të jenë të lëvizshme për inspektim;

- përdorimi nuk rekomandohet në dhoma veçanërisht të rëndësishme të ndara tavanet e varura, veçanërisht dizajn i pandashëm;

- për lustrimin e ambienteve të ndara veçanërisht të rëndësishme, rekomandohet përdorimi i dritareve me xham të dyfishtë për mbrojtje nga dielli dhe mbrojtje ndaj nxehtësisë;

- këshillohet që dyshemetë e ambienteve të ndara veçanërisht të rëndësishme të bëhen pa dërrasa skaji;

- nuk rekomandohet përdorimi i llambave në dhomat e ndara ndriçimi fluoreshent. Ndriçuesit me llamba inkandeshente duhet të zgjidhen për tension të plotë në rrjet pa përdorimin e transformatorëve dhe ndreqësve.

Vënia në punë e sistemit të mbrojtjes teknike të informacionit

Në faza e tretë Organizatat e instalimit dhe ndërtimit kryejnë masa për të mbrojtur informacionin e parashikuar nga projekti teknik. Organizatat e licencuara nga FSTEC e Federatës Ruse duhet të përfshihen në instalimin e mjeteve teknike për përpunimin e informacionit, mjeteve teknike ndihmëse, si dhe në kryerjen e masave teknike për mbrojtjen e informacionit.

Organizata e instalimit ose klienti kryen blerjen e TCOI të certifikuar dhe një kontroll të posaçëm të TCOI të pacertifikuar për të zbuluar pajisjet e mundshme të përgjimit të informacionit elektronik ("faqeshënuesit") dhe studimet e tyre të veçanta.

Sipas rezultateve të studimeve të veçanta të TSOI, specifikohen masat e mbrojtjes së informacionit. Nëse është e nevojshme, bëhen ndryshime të përshtatshme në projektin teknik, të cilat bien dakord me organizatën e projektimit dhe klientin.

Bëhet prokurimi i mjeteve të certifikuara teknike, softuerike dhe softuerike-hardware për mbrojtjen e informacionit dhe instalimi i tyre në përputhje me projektin teknik.

Shërbimi i sigurisë (specialist) organizon kontrollin mbi zbatimin e të gjitha masave të mbrojtjes së informacionit të parashikuara nga projekti teknik.

Gjatë instalimit dhe instalimit të TSOI dhe mjeteve të sigurisë së informacionit Vëmendje e veçantë duhet kushtuar sigurimit të regjimit dhe mbrojtjes së objektit të mbrojtur.

- organizimi i sigurisë dhe mbrojtje fizike ambientet e objektit të informatizimit dhe ambientet e ndara, duke përjashtuar akses i paautorizuar ndaj TSOI, vjedhja dhe mosfunksionimi i tyre, vjedhja e transportuesve të informacionit;

- gjatë rindërtimit të objektit duhet të organizohet kontrolli dhe kontabiliteti i personave dhe automjeteve që kanë ardhur dhe janë larguar nga territori i punës që po kryhet;

- rekomandohet të organizohet pranimi i ndërtuesve në territor dhe në ndërtesë sipas lejeve të përkohshme ose listave ditore;

- kopjet e vizatimeve të ndërtimit, veçanërisht planimetritë e ambienteve, diagramet e linjave të furnizimit me energji elektrike, komunikimet, sistemet e sigurisë dhe alarmit nga zjarri, etj. duhet të merren parasysh dhe numri i tyre është i kufizuar. Pas përfundimit të punës së instalimit, kopjet e vizatimeve, planeve, diagrameve, etj. i nënshtrohen shkatërrimit në përputhje me procedurën e përcaktuar;

- është e nevojshme të sigurohet ruajtja e përbërësve dhe materialeve të ndërtimit në një depo nën mbrojtje;

- nuk rekomandohet të lejohen raste të operacioneve të instalimit dhe punimeve të mbarimit të kryera nga punëtorë të vetëm, veçanërisht gjatë natës;

- në fazën e punimeve të përfundimit është e nevojshme të sigurohet mbrojtja e ndërtesës gjatë natës.

Disa nga masat për organizimin e kontrollit gjatë kësaj periudhe përfshijnë:

- para instalimit, është e nevojshme të sigurohet një kontroll i fshehtë i të gjitha strukturave të montuara, veçanërisht pajisjeve të instalimit, për praninë e shenjave të ndryshme dhe dallimet e tyre nga njëra-tjetra, si dhe pajisjet e ngulitura;

- është e nevojshme të organizohet një inspektim periodik i zonave të ambienteve të ndara në mbrëmje ose në orare jo pune në mungesë të ndërtuesve në të për të identifikuar zona dhe vende të dyshimta;

- organizojnë kontrollin mbi mbarëvajtjen e të gjitha llojeve të punimeve ndërtimore në territor dhe në ndërtesë. Funksioni kryesor i kontrollit është të konfirmojë korrektësinë e teknologjisë së punimeve të ndërtimit dhe instalimit dhe përputhshmërinë e tyre me projektin teknik;

- organizimi i një inspektimi të vendeve dhe pjesëve të strukturave që, sipas teknologjisë, janë objekt i mbylljes nga struktura të tjera. Një kontroll i tillë mund të organizohet ligjërisht nën legjendën e nevojës për të kontrolluar cilësinë e instalimit dhe materialeve, ose në mënyrë të fshehtë;

- është e nevojshme të kontrolloni me kujdes përputhshmërinë e diagrameve të instalimeve elektrike dhe numrin e telave të vendosura me projektin teknik. Vëmendje e veçantë duhet t'i kushtohet fazës së futjes së komunikimeve me tela dhe kabllove në zonën e ambienteve të alokuara. Të gjithë telat dhe kabllot rezervë të vendosur duhet të vendosen në skemën e planit që tregon vendet e fillimit dhe mbarimit të tyre.

Gjatë kryerjes së kontrollit, vëmendje e veçantë duhet t'i kushtohet pikave të mëposhtme:

- të pakoordinuara me ndryshimin e klientëve në përbërjen sasiore të ekipeve, duke ndryshuar tyre personelit, veçanërisht në periudhën e proceseve afatgjata të të njëjtit lloj;

- prania e devijimeve nga teknologjia e rënë dakord ose standarde e punimeve të ndërtimit dhe instalimit;

- vonesat e mëdha në ekzekutimin e operacioneve standarde të instalimit janë të papranueshme;

- zëvendësimi i papritur i llojeve të materialeve të ndërtimit dhe elementëve strukturorë;

- ndryshimi i skemave dhe renditja e instalimit të strukturave;

- kryerja e punës gjatë drekës ose pas orarit, veçanërisht gjatë natës;

- faktorët psikologjikë në sjelljen e ndërtuesve individualë në prani të mbikëqyrësve, etj.

Para instalimit në ambientet e alokuara dhe në objektet e informatizimit të mobiljeve dhe sendeve të brendshme, pajisjet teknike dhe pajisjet e zyrës duhet të kontrollohen për mungesë të pajisjeve të ngulitura. Në të njëjtën kohë, këshillohet që të kontrollohen mjetet teknike për nivelet e rrezatimit elektromagnetik të rremë. Këshillohet që një kontroll i tillë të kryhet në një dhomë të pajisur posaçërisht ose në një depo të ndërmjetme.

Pas përfundimit, rekomandohet të kryhet një analizë e plotë e ndërtesës për mundësinë e rrjedhjes së informacionit përmes kanaleve akustike dhe vibruese. Bazuar në rezultatet e matjeve, duke marrë parasysh situatën reale në aspektin e regjimit të sigurisë, duhet të zhvillohen rekomandime shtesë për të forcuar masat mbrojtëse nëse ka mospërputhje me kërkesat e mbrojtjes.

Përpara fillimit të instalimit të TSOI dhe mjeteve të sigurisë së informacionit, klienti përcakton njësitë dhe personat e planifikuar për t'u emëruar përgjegjës për funksionimin e CTSI. Në procesin e instalimit të pajisjeve mbrojtëse dhe funksionimit provë të tyre, personat e emëruar trajnohen për specifikat e punës së mbrojtjes së informacionit.

Së bashku me përfaqësuesit e organizatave të projektimit dhe instalimit përgjegjës për funksionimin e CTSI, zhvillohet dokumentacioni operacional për objektin e informatizimit dhe ambientet e alokuara (pasaporta teknike të objekteve, udhëzime, urdhra dhe dokumente të tjera).

Pasaporta teknike për objektin e mbrojtur hartohet nga personi i caktuar përgjegjës për funksionimin dhe sigurinë e informacionit në këtë objekt dhe përfshin:

- një shënim shpjegues që përmban karakteristikat informative dhe strukturën organizative të objektit të mbrojtjes, informacion mbi masat organizative dhe teknike për të mbrojtur informacionin nga rrjedhja përmes kanaleve teknike;

- një listë e objekteve të informatizimit që do të mbrohen, duke treguar vendndodhjen e tyre dhe kategorinë e përcaktuar të mbrojtjes;

- një listë e objekteve të ndara për t'u mbrojtur, duke treguar vendndodhjen e tyre dhe kategorinë e caktuar të mbrojtjes;

- një listë e TSOI të instaluar që tregon praninë e një certifikate (udhëzimi për funksionimin) dhe vendet e instalimit të tyre;

- një listë e VTSS të instaluar që tregon praninë e një certifikate dhe vendet e instalimit të tyre;

- një listë e mjeteve teknike të mbrojtjes së informacionit që do të instalohen, duke treguar disponueshmërinë e një certifikate dhe vendet e instalimit të tyre;

- një diagram (në një shkallë) që tregon planin e ndërtesës në të cilën ndodhen objektet e mbrojtura, kufijtë e zonës së kontrolluar, nënstacionin e transformatorit, pajisjen e tokëzimit, rrugët për vendosjen e komunikimeve inxhinierike, linjat e energjisë, komunikimet, zjarri dhe alarmet e sigurisë, vendet e instalimit të pajisjeve ndarëse, etj.;

- planet teknologjike të dyshemesë së ndërtesës (në një shkallë) që tregojnë vendndodhjet e objekteve të informatizimit dhe ambienteve të ndara, karakteristikat e mureve të tyre, tavaneve, materialet e përfundimit, llojet e dyerve dhe dritareve;

- planet e objekteve të informatizimit (në një shkallë) që tregojnë vendet e instalimit të TSOI, VTSS dhe vendosjen e linjave të tyre lidhëse, si dhe rrugët për vendosjen e komunikimeve inxhinierike dhe përçuesve të jashtëm;

- plan-skema e komunikimeve inxhinierike të të gjithë ndërtesës, përfshirë sistemin e ventilimit;

- plan-skema e sistemit të tokëzimit të objektit, duke treguar vendndodhjen e elektrodës së tokës;

- një plan-skemë të sistemit të furnizimit me energji elektrike të ndërtesës që tregon vendndodhjen e transformatorit izolues (nënstacionit), të gjitha mburojat dhe kutitë e kryqëzimit;

- një plan-skemë për vendosjen e linjave telefonike me një tregues të vendndodhjes së kutive të kryqëzimit dhe instalimit të aparateve telefonike;

- një plan-skemë të sistemeve të sigurisë dhe alarmit të zjarrit që tregon vendndodhjet e instalimit dhe llojet e sensorëve, si dhe kutitë e kryqëzimit;

- skemat e sistemeve të mbrojtjes aktive (nëse ofrohen).

Bashkangjitur pasaportës teknike:

- udhëzimet për funksionimin (certifikatat e pajtueshmërisë me kërkesat e sigurisë së informacionit) TSOI;

- certifikatat e pajtueshmërisë me kërkesat e sigurisë së informacionit në VTSS;

- certifikatat e pajtueshmërisë me kërkesat e sigurisë së informacionit për mjetet teknike të mbrojtjes së informacionit;

- vepron në punën e fshehtë të kryer;

- protokollet për matjen e izolimit të zërit të ambienteve të ndara dhe efektivitetin e strukturave mbrojtëse dhe kabinave;

- protokollet për matjen e vlerës së rezistencës së tokës;

- protokollet për matjen e dobësimit real të sinjaleve të informacionit në vendet e vendosjes së mundshme të pajisjeve të zbulimit.

Pas instalimit dhe instalimit të mjeteve teknike të mbrojtjes së informacionit, funksionimi provë i tyre kryhet në kombinim me pajisje dhe softuer të tjerë për të kontrolluar performancën e tyre si pjesë e objektit të informatizimit dhe testimit. procesi teknologjik përpunimi (transferimi) i informacionit.

Në bazë të rezultateve të provës, testet e pranimit të mjeteve të sigurisë së informacionit kryhen me ekzekutimin e aktit përkatës.

Me përfundimin e vënies në punë të CTSI-së, bëhet certifikimi i objekteve të informatizimit dhe ambienteve të ndara sipas kërkesave të sigurisë. Është një procedurë për konfirmimin zyrtar të efektivitetit të një sërë masash dhe mjetesh për mbrojtjen e informacionit të zbatuara në objekt.

Nëse është e nevojshme, me vendim të kreut të organizatës, mund të kryhet puna për të kërkuar pajisje elektronike për marrjen e informacionit ("pajisje të ngulitura"), ndoshta të ngulitura në ambiente të dedikuara, të kryera nga organizata që kanë licencat e duhura nga FSB të Rusisë.

Gjatë periudhës së funksionimit, duhet të kryhen periodikisht rilevime dhe kontrolle të veçanta të ambienteve të ndara dhe objekteve të informatizimit. Ekzaminimet speciale duhet të kryhen sipas legjendës për punonjësit e organizatës ose në mungesë të tyre (lejohet prania e një rrethi të kufizuar personash nga drejtuesit e organizatës dhe personeli i sigurisë).

Letërsia

- Abalmazov E.I. Metodat dhe mjetet inxhinierike dhe teknike të kundërveprimit kërcënimet e informacionit. – M.: Grotek, 1997, f. 248.

- Gavrish V.F. Udhëzues praktik për mbrojtjen e sekreteve tregtare. - Simferopol: Taurida, 1994, f. 112.

- GOST R 51275-99. Mbrojtja e të dhënave. Objekti i informatizimit. Faktorët që ndikojnë në informacion. Dispozitat e përgjithshme. (Miratuar dhe vënë në fuqi me Dekretin e Standardit Shtetëror të Rusisë, datë 12 maj 1999 Nr. 160).

- Doktrina e Sigurisë së Informacionit të Federatës Ruse (Miratuar më 9 shtator 2000 Nr. PR-1895).

- Organizimi dhe metodat moderne mbrojtjen e informacionit. Manuali i informacionit dhe referencës. - M .: Shoqata "Siguria", 1996, f. 440.

- Kundërveprimi ndaj spiunazhit ekonomik: një koleksion botimesh të revistës “Mbrojtja e Informacionit. I sigurt” 1994 – 2000. Shën Petersburg: I sigurt, 2000, f. 344.

- Maksimov Yu.N., Sonnikov V.G., Petrov V.G. dhe etj. Metodat Teknike dhe mjetet e mbrojtjes së informacionit. - Shën Petersburg: LLC Shtëpia botuese Polygon, 2000, f. 320.

- Torokin A.A. Mbrojtja inxhinierike dhe teknike e informacionit: Proc. shtesa për studentët që studiojnë në specialitete në rajon. informoj. sigurinë. – M.: Helios ARV, 2005, f. 960.

- Khorev A.A. Metodat dhe mjetet e mbrojtjes së informacionit: Proc. kompensim. – M.: MO RF, 2000, f. 316.

Tashmë të gjithë kanë pushuar së habituri nga fakti se në shitje po shfaqen vazhdimisht informacione që përbëjnë sekret tregtar të një organizate. Sot nuk do të jetë e vështirë të blini një bazë klientësh ose të dhëna personale të punonjësve të një kompanie për të cilën jeni të interesuar. Kjo për shkak se drejtuesit e organizatave nuk bëjnë përpjekje të mjaftueshme për të mbrojtur informacionin që është sekret tregtar. Për më tepër, mos harroni për gjuetarët e jetës reale për një informacion të tillë. Progresi shkencor dhe teknologjik ka sjellë në jetën tonë nje numer i madh i mjete teknike për të regjistruar bisedat telefonike, takime, u bë e mundur leximi i informacionit nga ekrani i kompjuterit, duke qenë gjeografikisht jashtë vendndodhjes së kompanisë.

Por burimi kryesor i rrjedhjes së informacionit janë punonjësit. Janë ata që "rrjedhin" informacionin që është sekret tregtar. Mund të ketë shumë arsye për këtë - dhe për të marrë të ardhura shtesë dhe nga pakujdesia ose aksidenti.

Sot, kompanitë e specializuara në mbrojtjen teknike të informacionit të vlefshëm ofrojnë një numër produktesh të afta për të bllokuar në mënyrë dinamike pajisjet përmes të cilave sulmuesit mund të shkarkojnë informacion.

Por kundër faktori njeri mbrojtja është më e vështirë për t'u ndërtuar. Është e nevojshme t'u shpjegohet qartë punonjësve se çfarë informacioni klasifikohet si sekret tregtar dhe cila është shkalla e përgjegjësisë për zbulimin e tij. Kufizoni aksesin në informacionin që përbën një sekret tregtar: përcaktoni procedurën për trajtimin e këtij informacioni, monitoroni pajtueshmërinë me këtë procedurë. Dizajn udhëzim të veçantë mbi konfidencialitetin.

Është e detyrueshme lidhja e kontratave të punës me punonjësit, dhe me kontraktorët (latinisht contrahens - kontraktues - persona, institucione, organizata të lidhura me detyrimet sipas një marrëveshjeje të përgjithshme, që bashkëpunojnë në procesin e përmbushjes së marrëveshjes) kontrata të së drejtës civile, të cilat duhet të përmbajnë kushte për mbrojtjen e informacionit konfidencial. Detyrimi i moszbulimit mund të hartohet në çdo formë, është e rëndësishme që ai të përmbajë një listë informacioni që përbën sekret tregtar në kompaninë tuaj.

Organizoni gjithashtu punë të posaçme në zyrë për të garantuar sigurinë e mediave që përmbajnë sekrete tregtare dhe futni një sistem për ndarjen e informacionit në blloqe. Çdo punonjës duhet të dijë saktësisht aq sa është e nevojshme për të kryer detyrat e tij.

Një mënyrë tjetër për të mbrojtur të drejtat e pronarit të një sekreti tregtar është vendosja e sanksioneve për shkeljen e detyrimeve të konfidencialitetit nga palët në kontratat e së drejtës civile. Nga rregull i përgjithshëm, mbrojtja e të drejtave civile të shkelura kryhet në gjykatë (njohja e së drejtës, shuarja e veprimeve të paligjshme, kompensimi i humbjeve). Përveç metodave të mbrojtjes së ligjit civil, sekretet tregtare mund të mbrohen sipas ligjit të punës, ligjit penal dhe konkurrencës së pandershme.

Nga mundësitë e parashikuara nga ligji i punës, të drejtat e pronarit të sekretit tregtar mund të mbrohen me veprime të tilla si sjellja në përgjegjësi materiale dhe sjellja në përgjegjësi disiplinore deri në përfundimin e marrëdhënies së punës. Përveç kësaj, nëse ka shenja të një vepre penale të parashikuar nga degët përkatëse të ligjit, është e mundur që shkelësit të sillen në përgjegjësi penale.

Kur informacioni ruhet në në format elektronik Ekzistojnë tre fusha të punës për sigurinë e informacionit: kërkimi teorik, zhvillimi i mjeteve të sigurisë dhe justifikimi i mënyrave të përdorimit të mjeteve të sigurisë në sistemet e automatizuara.

Në aspektin teorik, vëmendja kryesore i kushtohet studimit të cenueshmërisë së informacionit në sistemet elektronike të përpunimit të informacionit, fenomenit dhe analizës së kanaleve të rrjedhjes së informacionit, vërtetimit të parimeve të mbrojtjes së informacionit në sistemet e mëdha të automatizuara dhe zhvillimit të metodave për duke vlerësuar besueshmërinë e mbrojtjes.

Deri më sot, janë zhvilluar shumë mjete, metoda, masa dhe masa të ndryshme për të mbrojtur informacionin e grumbulluar, ruajtur dhe përpunuar në sisteme të automatizuara. Kjo përfshin harduerin dhe softuerin, mbylljen kriptografike të informacionit, masat fizike, ngjarjet e organizuara, masat legjislative. Ndonjëherë të gjitha këto mjete mbrojtëse ndahen në teknike dhe jo-teknike, për më tepër, hardueri dhe softueri dhe mbyllja kriptografike e informacionit klasifikohen si teknike, dhe pjesa tjetër e listuar më sipër janë jo-teknike.

a) metodat e mbrojtjes së harduerit.

Mbrojtja e harduerit përfshin pajisje të ndryshme elektronike, elektro-mekanike, elektro-optike. Deri më sot, një numër i konsiderueshëm i pajisjeve për qëllime të ndryshme është zhvilluar, por më poshtë përdoren më gjerësisht:

Regjistra specialë për ruajtjen e detajeve të sigurisë: fjalëkalimet, kodet e identifikimit, shkaba ose nivelet e fshehtësisë,

Gjeneruesit e kodit të krijuar për të gjeneruar automatikisht një kod identifikimi të pajisjes,

Pajisjet për matjen e karakteristikave individuale të një personi (zëri, gjurmët e gishtërinjve) me qëllim identifikimin e tij,

Bitë të veçanta sigurie, vlera e të cilave përcakton nivelin e sigurisë së informacionit të ruajtur në memorien të cilës i përkasin këta bit,

Skemat për ndërprerjen e transmetimit të informacionit në linjën e komunikimit për të kontrolluar periodikisht adresën e daljes së të dhënave.

Një grup i veçantë dhe më i përhapur i pajisjeve mbrojtëse harduerike janë pajisjet për enkriptimin e informacionit (metodat kriptografike).

b) metodat e mbrojtjes së softuerit.

Softueri mbrojtës përfshin programe speciale që janë krijuar për të kryer funksione mbrojtëse dhe përfshihen në softuerin e sistemeve të përpunimit të të dhënave. Mbrojtja e softueritështë lloji më i zakonshëm i mbrojtjes, i cili lehtësohet nga të tilla veti pozitive të këtij mjeti, si universaliteti, fleksibiliteti, lehtësia e zbatimit, mundësitë pothuajse të pakufizuara për ndryshim dhe zhvillim etj. Sipas qëllimit të tyre funksional, ato mund të ndahen në grupet e mëposhtme:

Identifikimi i mjeteve teknike (terminalet, pajisjet e kontrollit të grupit I/O, kompjuterët, mediat e ruajtjes), detyrat dhe përdoruesit,

Përcaktimi i të drejtave të mjeteve teknike (ditët dhe orët e funksionimit, detyrat e lejuara për përdorim) dhe përdoruesit,

Monitorimi i funksionimit të mjeteve teknike dhe përdoruesve,

Regjistrimi i funksionimit të mjeteve teknike dhe përdoruesve gjatë përpunimit të informacionit me përdorim të kufizuar,

Shkatërrimi i informacionit në memorie pas përdorimit,

Alarmet për veprime të paautorizuara,

Programe ndihmëse për qëllime të ndryshme: monitorimi i funksionimit të mekanizmit mbrojtës, vendosja e një vule sekrete në dokumentet e lëshuara.

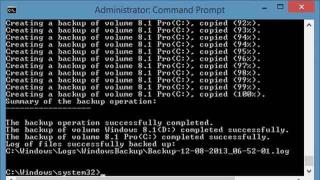

c) rezervë.

Rezervimi i informacionit konsiston në ruajtjen e një kopje të programeve në një media. Në këto media, kopjet e programeve mund të jenë në formë normale (të pakompresuar) ose të arkivuara. Rezervimi kryhet për të shpëtuar programet nga dëmtimi (si i qëllimshëm ashtu edhe i rastësishëm) dhe për të ruajtur skedarët e përdorur rrallë.

d) kriptimi kriptografik i informacionit.

Mbyllja (kriptimi) kriptografik i informacionit konsiston në një transformim të tillë të informacionit të mbrojtur, në të cilin është e pamundur të përcaktohet përmbajtja e të dhënave të mbyllura nga pamja. Mbrojtja kriptografike specialistët i kushtojnë vëmendje të veçantë, duke e konsideruar atë më të besueshmen, dhe për informacionin e transmetuar në një linjë të gjatë komunikimi, - mjeti i vetëm mbrojtjen e informacionit nga vjedhja.

Drejtimet kryesore të punës në aspektin e konsideruar të mbrojtjes mund të formulohen si më poshtë:

Zgjedhja e sistemeve racionale të kriptimit për mbyllje të besueshme të informacionit,

Argumentimi i mënyrave për zbatimin e sistemeve të enkriptimit në sistemet e automatizuara,

Zhvillimi i rregullave të përdorimit metodat kriptografike mbrojtje gjatë funksionimit të sistemeve të automatizuara,

Vlerësimi i efektivitetit të mbrojtjes kriptografike.

Një sërë kërkesash vendosen për shifrat e krijuara për mbylljen e informacionit në kompjuterë dhe sisteme të automatizuara, duke përfshirë: forcën e mjaftueshme (besueshmërinë e mbylljes), lehtësinë e enkriptimit dhe deshifrimit nga metoda e përfaqësimit brenda makinës së informacionit, pandjeshmërinë ndaj gabimeve të vogla të kriptimit, mundësinë e përpunimi brenda makinës i informacionit të koduar, tepricë e parëndësishme e informacionit për shkak të kriptimit dhe një sërë të tjerash. Në një farë mase, këto kërkesa plotësohen nga disa lloje të zëvendësimit, ndërrimit, shifrave gama, si dhe shifrave të bazuara në transformimet analitike të të dhënave të koduara.

Veçanërisht efektive janë shifrat e kombinuara, kur teksti është i koduar në mënyrë sekuenciale me dy ose një numër i madh sistemet e enkriptimit (për shembull, zëvendësimi dhe gama, ndërrimi dhe gama). Besohet se në këtë rast forca e kriptimit tejkalon forcën totale në shifrat e përbëra.

Secili prej sistemeve të enkriptimit mund të zbatohet në një sistem të automatizuar ose në mënyrë programore ose duke përdorur pajisje speciale. Zbatimi i softuerit është më fleksibël dhe më i lirë se zbatimi i harduerit. por enkriptimi i harduerit në përgjithësi, është disa herë më produktiv. Kjo rrethanë është vendimtare për vëllime të mëdha informacioni konfidencial.

e) masat e mbrojtjes fizike.

Klasa tjetër në arsenalin e mjeteve të sigurisë së informacionit janë masat fizike. Këto janë pajisje dhe struktura të ndryshme, si dhe masa që e bëjnë të vështirë ose të pamundur hyrjen e ndërhyrësve të mundshëm në vendet ku mund të keni akses në informacionin e mbrojtur. Masat më të përdorura janë:

Izolimi fizik i strukturave në të cilat janë instaluar pajisjet sistem i automatizuar, nga struktura të tjera,

Rrethimi i territorit qendrat kompjuterike gardhe në distanca të tilla që janë të mjaftueshme për të përjashtuar regjistrimin efektiv të rrezatimit elektromagnetik dhe organizimin e monitorimit sistematik të këtyre territoreve,

Organizimi i pikave të kontrollit në hyrjet e ambienteve të qendrave kompjuterike ose dyert e hyrjes të pajisura me bravë speciale që ju lejojnë të rregulloni hyrjen në ambiente,

Organizimi i një sistemi alarmi sigurie.

f) masat organizative për mbrojtjen e informacionit.