Qershorin e kaluar shpërtheu një skandal në Ukrainë operatori celular"MTS-Ukrainë", e lidhur me "përgjime" të paligjshme të bisedave telefonike të abonentëve ukrainas. Siç doli, rrjeti MTS-Ukrainë pësoi një hak të paparë. Duke përdorur një dobësi në protokollin GSM, agjentët e FSB kaluan disa nga pajtimtarët e operatorit në një server në pronësi të degës ruse të Tele2, si rezultat, komunikimet e pajtimtarëve ukrainas MTS ishin në dispozicion të shërbimeve të inteligjencës ruse.

Përveç kësaj, vetëm dje, Kyivstar çaktivizoi një segment të rrjetit të komunikimit celular në pjesën e rajoneve Donetsk dhe Luhansk të kapur nga militantët. Rrjeti u çaktivizua për shkak të punës së pavarur që u ngrit për arsye të panjohura. Shërbimi i shtypit shpjegoi se meqenëse një pjesë e Donbass nuk kontrollohet përkohësisht nga autoritetet ukrainase, nuk ka asnjë mundësi për kontroll fizik të rrjetit. Me fjalë të tjera, specialistët e Kyivstar dyshuan për depërtim fizik në rrjet, domethënë një përpjekje për të instaluar përgjim. Nuk është e vështirë të merret me mend se kush u përpoq ta instalonte atë, të paktën, jo njerëz të pastrehë apo banditë që e quajnë veten me krenari “milici”. Shtegu të çon deri në të njëjtin vend - te fqinji verior.

Falë zbulimeve të Edward Snowden, mësuam se shërbimet e inteligjencës përgjimet e telefonave edhe të drejtuesve më të lartë të qeverisë nuk janë të vështira. Dhe megjithëse shumica e abonentëve nuk kanë absolutisht asgjë për të fshehur ("A doni të dëgjoni se si unë dhe miqtë e mi pimë birrë dje? Prandaj dëgjoni, nuk na shqetëson"), ndonjëherë ata ende duan konfidencialitet. Sigurisht, nuk ka gjasa të jeni në interes të ndonjë agjencie inteligjence (qoftë SBU, FSB, NSA ose CIA), por kujdesi nuk do të dëmtojë. Për më tepër, arritja e një niveli plotësisht të mjaftueshëm privatësie nuk është aspak e vështirë nëse i drejtoheni aplikacioneve të mëposhtme për telefonat inteligjentë në Android.

Orbot: përfaqësues i përfshirë me Tor

Orbot është server proxy falas, i cili ofron një kanal të sigurt në internet për aplikacione të ndryshme. Për të enkriptuar trafikun e internetit, Orbot përdor rrjetin anonim Tor, i cili ndihmon në mbrojtjen kundër mbikëqyrjes në internet. Sipas Botim i ri York Times, "Kur një lidhje vjen nga rrjeti Tor, nuk ka asnjë mënyrë për të ditur se nga kush ose nga është aktivizuar."

Sipas ekspertëve, Orbot me të vërtetë krijon një lidhje plotësisht konfidenciale dhe kjo është më e shumta mënyrë të sigurt për shfletim në ueb në platformën Android. Orbot ridrejton trafikun e koduar të përdoruesit disa herë përmes kompjuterëve në mbarë botën në vend që të lidhet drejtpërdrejt, siç ndodh në Rrjetet VPN. Sigurisht, shpërndarja e trafikut në këtë rast zgjat pak më shumë, por konfidencialiteti dhe mbrojtja e profilit të përdoruesit janë të garantuara.

Në modalitetin universal, Orbot mund të konfigurohet që të kalojë në mënyrë transparente të gjithë trafikun përmes Tor. Gjithashtu, përdoruesi mund të zgjedhë aplikacione specifike, trafiku i të cilave duhet të kalojë përmes Tor.

Orweb: shfletues privat i internetit

Serveri proxy Orbot përdoret në lidhje me aplikacione të tjera, të tilla si Orweb, një shfletues privat në internet që mbështet një lidhje proxy. Kur përdoret në lidhje me Orbot, shfletuesi i internetit Orweb mbron nga analiza trafiku i rrjetit nga autoritetet mbikëqyrëse, blloqe biskota, fshin historikun e shfletimit në ueb dhe çaktivizon Flash-in për më shumë siguri.

ChatSecure: Kriptimi i mesazheve të bisedës

Aplikacioni falas ofron shkëmbim të pakufizuar të mesazheve private të koduara në GoogleChat (GChat), FacebookChat, VKontakte, Yandex, Hyves, Odnoklassniki, StudiVZ, Livejournal dhe Jabber. Aplikacioni funksionon në platformat Android, iPhone, Mac, Linux dhe Windows.

Kriptimi OTR përdoret për të mbrojtur mesazhet. Si rezultat, askush nuk do të jetë në gjendje të përgjojë ose shikojë mesazhet tuaja. Sidoqoftë, vlen të përmendet se të gjitha këto masa sigurie funksionojnë vetëm nëse bashkëbiseduesit tuaj përdorin një klient të pajtueshëm OTR, si ChatSecure, Adium ose Pidgin.

Ostel: kriptimi i bisedave telefonike

Shërbimi falas Ostel është krijuar për kriptim të plotë nga fundi në fund të thirrjeve telefonike. Ky aplikacion publik testues i projektit të Rrjetit të Telefonisë së Sigurt të Hapur (OSTN) synon të promovojë falas, protokollet e hapura, standarde dhe softuer të krijuar për komunikime zanore të mbrojtura në mënyrë të sigurt në pajisjet celulare dhe kompjuterët desktop. Shërbimi është plotësisht i integruar me aplikacionin CSipSimple për Android. Përfshihet magjistari i konfigurimit të OSTN. Për të bërë thirrje, thjesht shkruani emrin, fjalëkalimin dhe ostel.co!

DuckDuckGo: Kërkim i sigurt

Sipas zhvilluesve, shërbimi i kërkimit DuckDuckGo nuk mbledh fare informacione të përdoruesit. Aplikacioni ofron privatësi të vërtetë, pavarësisht se çfarë po përpiqeni të gjeni.

Funksioni kërkim i zgjuar ju ndihmon të gjeni shpejt atë që kërkoni. Për këtë, përdoren përgjigje të menjëhershme nga qindra burime, si dhe kërkesa për mijëra sajte të tjera.

CSipSimple: Kriptimi i telefonisë VOIP

CSipSimple është një klient pa pagesë SIP me burim të hapur për Android që ofron kriptim nga fundi në fund duke përdorur algoritmin e kriptimit TLS për SIP dhe SRTP/ZRTP për skedarët e medias. Ai përmban konfigurim të lehtë, aftësi për të regjistruar thirrje dhe një ndërfaqe tërheqëse.

TextSecure: Mbrojtje SMS

Shërbimi, i zhvilluar nga programuesit e Whisper Systems, ofron kriptim të besueshëm të mesazheve me tekst SMS. Vetëkuptohet që të dy abonentët që kryejnë korrespondencë SMS duhet ta instalojnë këtë program në telefonat e tyre inteligjentë Android.

K-9 dhe APG: Kriptimi i postës elektronike

Aplikacioni K-9 Mail me burim të hapur bazohet në një mjet të integruar për të punuar me email në platformën Android. Projekti ju lejon të thjeshtoni menaxhimin e llogarive të ndryshme dhe vëllimeve të mëdha të postës elektronike, dhe gjithashtu mbështet enkriptimin OpenPGP kur përdorni Android Privacy Guard.

PixelKnot: steganografi

Steganografia përfshin transmetimin e fshehur të informacionit duke mbajtur të fshehtë vetë faktin e transmetimit. Me një mesazh sekret mund të fshihesh paraqitje grafike, dhe askush përreth nuk do ta marrë me mend se kjo nuk është thjesht një foto, por një "enë me një sekret".

![]()

NoteCipher: një DBMS e sigurt

Aplikacioni falas NoteCipher është i lehtë për t'u përdorur Fletore, i cili ruan të dhënat në formë të koduar në SQL Cipher për Android DBMS. Të gjitha regjistrimet e krijuara dhe të ruajtura duke përdorur këtë aplikacion janë të koduara duke përdorur një algoritëm të fuqishëm industrial - AES 256-bit. Për më tepër, NoteCipher nuk transferon kurrë informacion në formë e hapur në disk; kur punoni me regjistrime, të gjitha ato ruhen në formë të deshifruar vetëm në RAM.

Red Phone - aplikacioni celular për Android, i cili ju lejon të bëni thirrje zanore të koduara përmes Wi-Fi ose Internetit celular duke përdorur numra të rregullt telefoni. RedPhone kodon vetëm telefonatat midis dy përdoruesve të RedPhone ose midis përdoruesve të RedPhone dhe Signal.

Ju mund të telefononi përdoruesit e tjerë të RedPhone nga vetë aplikacioni ose duke përdorur standardin Telefonues Android. RedPhone do t'ju kërkojë automatikisht të kaloni në një telefonatë të koduar.

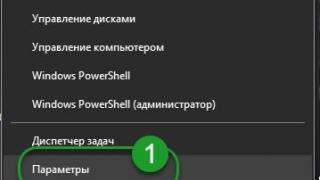

Instalimi i RedPhone

Shkarkoni dhe instaloni RedPhone

Aktiv Telefon Android vraponi Google Play ruajeni dhe kërkoni për "RedPhone". Zgjidhni aplikacionin "RedPhone::Secure Calls".

Pse nuk mund ta shkarkoj RedPhone pa u regjistruar në Google Play?

Shumë do të preferojnë të shkarkojnë RedPhone nga burime që nuk lidhen me shërbimin Google Play të Google: ka më pak rrezik zëvendësimi ose grumbullimi i të dhënave nga palët e treta. Fatkeqësisht, sot zhvilluesit përdorin një pjesë të infrastrukturës së Google për të përditësuar softuerin dhe për të dërguar mesazhe shtytëse. Pozicioni i zhvilluesve (duke përdorur shembullin e TextSecure) është përshkruar këtu.

Klikoni "Instalo" dhe pranoni "Kushtet e Përdorimit" duke klikuar "Prano". Programi do të shkarkohet dhe instalohet automatikisht.

Regjistroni numrin tuaj celular

Pasi të përfundojë instalimi, hapni programin RedPhone. Do t'ju kërkohet të regjistroni numrin tuaj të telefonit celular.

Pas përfundimit të regjistrimit të numrit tuaj të telefonit, RedPhone do t'ju dërgojë Kodi i Verifikimit në një mesazh SMS. Në këtë mënyrë programi mund të sigurohet që numri ju takon vërtet juve. Kur ju kërkohet, futni kodin që keni marrë. Ju keni instaluar me sukses RedPhone dhe jeni gati të bëni telefonata të koduara!

Duke përdorur RedPhone

Për të përdorur RedPhone për telefonata, personi që dëshironi të telefononi duhet gjithashtu të ketë RedPhone (ose Signal) të instaluar në telefonin e tij celular. Nëse përpiqeni të telefononi një person që nuk ka RedPhone, programi do t'u ofrojë bashkëbiseduesve t'u dërgojë një ftesë SMS për të përdorur shërbimin RedPhone, por nuk do të jeni në gjendje të telefononi nga RedPhone (ende).

Kur telefononi një përdorues tjetër të RedPhone ose Signal (duke përdorur numrin standard ose nga aplikacioni), programi do të sugjerojë një çift fjalësh të rastësishme. Ky palë do t'ju lejojë të verifikoni vërtetësinë e bashkëbiseduesit dhe çelësat e tij ( verifikimi i çelësit).

Mënyra më e besueshme për të verifikuar identitetin e telefonuesit është përdorimi i çiftit të fjalëve të përmendura dhe një kanali tjetër komunikimi. Ju mund t'i lexoni fjalët me zë të lartë nëse e njihni zërin e bashkëbiseduesit, por mbani në mend se disa sulmues të sofistikuar janë në gjendje të falsifikojnë zërin. Dyshet e fjalëve të folura dhe të shkruara duhet të përputhen.

Duke folur në një celular. A po dëgjojnë të gjithë?

Tema e përgjimeve shfaqet mjaft shpesh në media. Si rregull, interesi për të shfaqet pas publikimit të transkripteve të bisedave të njerëzve të famshëm, yjeve të popit dhe politikanëve. Le të përpiqemi të kuptojmë thelbin e këtij procesi.

Përgjimet

Ekzistojnë dy lloje kryesore të kriptimit për bisedat në telefonat celularë GSM - njëra është më e lehtë për t'u thyer, tjetra është më komplekse. Vetëm pak vite më parë, një pajisje e aftë për të gjurmuar jo më shumë se 16 abonentë celularë me një lloj kriptimi kompleks, kushton deri në gjysmë milioni dollarë në tregun botëror. Pas kombinimit të përpjekjeve të kriptografëve izraelitë dhe amerikanë, ish-punonjësve të ndërmarrjeve më të mëdha të mbrojtjes sovjetike të shpërndara nëpër botë, menaxherëve nga Afrika e Jugut dhe prodhuesve nga Azia Juglindore, u krijua pajisje portative, i cili ju lejon të dëgjoni njëkohësisht deri në 10 mijë linja celulare dhe kushton rreth 50 mijë dollarë.Për më tepër, kjo “valixhe” me peshë 12 kg është e aftë për të dy llojeve të thjeshta dhe komplekse të enkriptimit. Ai gjen me sukses "vrima" në sigurinë e modemëve celularë. Arritja më e fundit e kësaj pajisjeje ishte skandali i fundit me përgjimin e kryeministrit të Greqisë – sipas ekspertëve, teknologjia e re është përdorur për herë të parë atje. Përmirësimi i teknologjisë së përgjimit heq edhe problemin e gjetjes së një abonenti. Për të identifikuar pajtimtarin e dëshiruar Tashmë mjafton të kesh një regjistrim audio të zërit të tij. Teknologji e re ju lejon të gjeni zërin e një abonenti në më pak se një minutë pasi ai hyn në internet. Ndryshimi i shpeshtë i kartave SIM, në këtë rast, nuk e zgjidh problemin.

Në fakt, thelbi i problemit është që shteti e ka shërbimet zyrtare të cilët për nga natyra e veprimtarisë së tyre janë të angazhuar në përgjimin e bisedave civile. Në këtë rast nuk po flasim për inteligjencën radio ushtarake - kjo është një dioqezë më vete. Çdo operator celular ka pajisje që formojnë Sistemin e Masave Operacionale Hetimore - të ashtuquajturat SORM. Përgjimet operative të bisedave kryhen në bazë të sanksioneve nga prokuroria dhe në përputhje me ligjin. Lufta kryesore lidhet pikërisht me përgjimet e paligjshme, të cilat kryhen nga strukturat kriminale, agjencitë e sigurisë dhe shërbimet e sigurisë pa asnjë sanksion.

Pajisjet për dëgjim, spiunim dhe ndërhyrje të tjera në privatësi qytetarët janë të ndaluar për shitje të hapur. Në Rusi, neni i Kodit Penal për përgjimin e telefonit duke përdorur mjete speciale nënkupton një dënim maksimal arrestimi për një periudhë prej dy deri në katër muaj. Për prodhimin ose shitjen e paligjshme të pajisjeve speciale, mund të shkoni në burg për tre vjet. Por kjo nuk i ndalon kriminelët. Ilaçi më i mirë Ekspertët konsiderojnë një gërshërë - një pajisje speciale që kodon bisedat telefonike - për të mbrojtur telefonin. Me çdo telefonatë të re, scrambler gjeneron çelës i ri shifror. Scramblers kushtojnë 300 - 500 dollarë. Megjithatë, ato janë të përshtatshme vetëm për linja telefonike me tela. Të gjitha mjetet mbrojtje aktive i nënshtrohen certifikimit të detyrueshëm, i cili parashikon mundësinë e marrjes së shifrave nga punonjësit e agjencive ligjzbatuese. Por a do të thotë kjo se përdoruesit e telefonave celularë janë plotësisht të pambrojtur ndaj depërtimit në privatësinë e tyre? Së fundmi, një konferencë për shtyp u mbajt në Moskë nga një përfaqësues i kompanisë Secure GSM, e cila po zhvillon softuer për enkriptimin e bisedave në kohë reale. Por së pari, një teori e vogël.

Përgjimi

Shifra e përdorur në të gjitha rrjetet GSM bazohet në një algoritëm që është i cenueshëm. Ende nuk është sqaruar nëse kjo vrimë sigurie është lënë qëllimisht apo ka ndodhur thjesht për shkak të një mosrespektimi nga zhvilluesit. Më pas, u bënë përpjekje për të përmirësuar algoritmin e kriptimit, por për një numër arsyesh është e pamundur të ndryshohet plotësisht standardi i kriptimit të të dhënave. Prandaj, ai u modifikua vetëm pak.

Problemi i dytë është se kriptimi i trafikut ndodh vetëm në segmentin midis pajtimtarit dhe stacionit bazë të operatorit celular. Midis dy stacioneve bazë aty pranë, sinjali transmetohet plotësisht hapur nëpërmjet një lidhjeje mikrovalore duke përdorur standardin SS7. Në teori, përgjimi i këtij sinjali është shumë i vështirë për shkak të rrezes së ngushtë të drejtimit që lidh dy stacionet bazë. Në praktikë, një përgjim i tillë nuk përbën problem për specialistët nëse ata kanë pajisjet e nevojshme. Në një distancë prej rreth një kilometër, divergjenca e rrezes mund të arrijë 8 gradë, dhe kjo është mjaft e mjaftueshme për të instaluar një marrës. Ekziston gjithashtu një zgjidhje për problemin e zgjedhjes së pajtimtarit të kërkuar nga i gjithë spektri i të dhënave të transmetuara të bisedave. Një laptop me softuerin e duhur kushton jo më shumë se 10,000 dollarë.

Mbrojtja e softuerit kundër përgjimit

Prezantimi i programit u mbajt nën moton “Mbrojtja e telefonisë pa përjashtim”. Programi është krijuar për të enkriptuar trafikun zanor duke përdorur një shifër të trefishtë 256-bit, të ndërtuar mbi algoritmet AES, Twofish, Serpent, në kohë reale. Aktualisht, asnjë nga algoritmet e përdorur nuk mund të deshifrohet. Por për të qenë më të saktë, kostot materiale dhe kohore të dekodimit e bëjnë këtë proces jopraktik.

Listë pajisje të përputhshme përfshin komunikues që përdorin Windows Mobile dhe Pocket PC 2003 SE. Mbështetje e njoftuar së fundmi për HTC Prophet, Charmer, XDA ATOM, Qtek 8310 dhe të ngjashme. Lista e plotë pajisjet e mbështetura janë të disponueshme në faqen e internetit të zhvilluesit - www.securegsm.com. Për t'u njohur me aftësitë e mjetit në akses falasËshtë lëshuar një version i lehtë i produktit SecureGSM Evaluation, i cili përdor një mekanizëm të lehtë kriptimi dhe shpërndahet pa pagesë. Kur blini versionin e plotë të programit, supozohen kufizimet e mëposhtme:

1. Programi nuk mund të shitet, jepet me qira ose transferohet te organizatat qeveritare ose ushtarake pa lejen zyrtare të Departamentit Australian të Mbrojtjes.

2. Programi nuk ofrohet në vendet e mëposhtme: Kuba, Irak, Koreja e Veriut, Irani, Libia, Sudani, Siria.

3. Pas regjistrimit përdoruesi përfundimtar produkti duhet të japë të dhënat e tij: emrin e plotë, adresën aktuale, e-mail, telefon.

Rekomandohet të instaloni programin në zonë memorie shtesë(Magazinimi). Në këtë rast, në rast të një rindezjeje të detyruar, për të rivendosur funksionalitetin e programit, mjafton të ekzekutoni skedarin e fillimit përmes Explorer. Në këtë rast, jo vetëm që të gjitha cilësimet rikthehen, por edhe ikona e nisjes në menunë Programet.

Në fillimin e parë, një skedar identifikimi i pajisjes krijohet në drejtorinë e programit, i cili i dërgohet zhvilluesit. Pas kontrollit të informacionit të regjistrimit, përdoruesit i dërgohet një skedar ID i modifikuar dhe një skedar licence, të cilat duhet të kopjohen në direktorinë me programin. Licenca merr parasysh veçoritë e harduerit pajisje specifike. Transferimi i programit në një pajisje tjetër është i mundur vetëm me pëlqimin e zhvilluesve dhe bëhet duke anuluar licencën e mëparshme dhe duke marrë një të re.

Në fillimin e parë, një skedar identifikimi i pajisjes krijohet në drejtorinë e programit, i cili i dërgohet zhvilluesit. Pas kontrollit të informacionit të regjistrimit, përdoruesit i dërgohet një skedar ID i modifikuar dhe një skedar licence, të cilat duhet të kopjohen në direktorinë me programin. Licenca merr parasysh veçoritë e harduerit pajisje specifike. Transferimi i programit në një pajisje tjetër është i mundur vetëm me pëlqimin e zhvilluesve dhe bëhet duke anuluar licencën e mëparshme dhe duke marrë një të re.

Ndërfaqja

Në fund të dritares kryesore të programit ka një menu opsionesh dhe ikona të kontrollit të shpejtë. Nga cilësimet e përgjithshme programet e disponueshme për të rregulluar volumin e ziles, ndjeshmërinë e mikrofonit, aksesin në program nga kontaktet standarde, dhe aktivizimi automatik kur fillon komunikuesi. Në prani të menaxherët e themeluar informata personale(Pocket Informator, Agenda Fusion, SPB Diary, etj.) Thirrjet në modalitetin e sigurt janë të mundshme direkt nga dritarja kryesore.

Në fund të dritares kryesore të programit ka një menu opsionesh dhe ikona të kontrollit të shpejtë. Nga cilësimet e përgjithshme programet e disponueshme për të rregulluar volumin e ziles, ndjeshmërinë e mikrofonit, aksesin në program nga kontaktet standarde, dhe aktivizimi automatik kur fillon komunikuesi. Në prani të menaxherët e themeluar informata personale(Pocket Informator, Agenda Fusion, SPB Diary, etj.) Thirrjet në modalitetin e sigurt janë të mundshme direkt nga dritarja kryesore.

Protokolli CSD përdoret për të transmetuar trafikun zanor, kështu që shërbimi përkatës duhet të lidhet dhe aktivizohet. Ky protokoll përdoret kur transmetoni të dhëna ose fakse. Nëse, pas aktivizimit të shërbimit, lëshohet një numër shtesë, atëherë është më mirë ta përdorni për thirrje në modalitetin e sigurt. Megjithëse, eksperimentet kanë treguar mundësinë e thirrjes së një numri të rregullt. Cilësimet e parazgjedhura të protokollit CSD janë 9600 bps (v.32), të cilat mund të ndryshohen menjëherë në 9600 bps (v.110). Në të njëjtën kohë, cilësia e komunikimit zanor është përmirësuar ndjeshëm. Ikonat e mbetura në fund të dritares ju lejojnë thirrje zanore, kaloni në modalitetin e shkëmbimit mesazhe të shkruara, hapni listën tuaj të kontakteve, rregulloni cilësimet e audios dhe hapni skedarin e ndihmës.

Puna me programin

Për të kryer një telefonatë në modalitetin e sigurt, programi duhet të instalohet në të dy terminalet. Numri i pajtimtarit mund të thirret drejtpërdrejt nga tastiera ose të telefonohet nga Libri i adresave. Nëse softueri nuk është i instaluar ose kanali CSD nuk është i disponueshëm, në ekran shfaqet një mesazh që tregon se komunikimi nuk mund të vendoset. Nëse shërbimi është i instaluar në të dy terminalet, procesi i vendosjes së lidhjes përbëhet nga disa faza. Pas marrjes së një sinjali rreth telefonatë në hyrje Pajisjet negociohen, më pas komunikuesit shkëmbejnë çelësat dinamikë. Në fund të fundit, një fotografi që përmban një figurë gjeometrike dhe një sekuencë dixhitale shfaqet në ekranin e të dy pajisjeve. Për më tepër, si fotografia ashtu edhe sekuenca gjenerohen në mënyrë dinamike në kohë reale. Kemi kryer disa seanca komunikimi në modalitetin e sigurt - çdo herë figura dhe kodi dixhital ishin të ndryshëm nga telefonata e mëparshme, por ishin gjithmonë të njëjta në të dyja pajisjet. Përpara se biseda të hyjë në fazën e "sekretit", mjafton që thjesht të informoni bashkëbiseduesin për kodin dixhital të shfaqur në ekran dhe llojin e figurës. Nëse rezultatet në të dyja pajisjet janë të njëjta, mund të aktivizoni konfirmimin dhe të vazhdoni drejtpërdrejt te biseda.

Për të kryer një telefonatë në modalitetin e sigurt, programi duhet të instalohet në të dy terminalet. Numri i pajtimtarit mund të thirret drejtpërdrejt nga tastiera ose të telefonohet nga Libri i adresave. Nëse softueri nuk është i instaluar ose kanali CSD nuk është i disponueshëm, në ekran shfaqet një mesazh që tregon se komunikimi nuk mund të vendoset. Nëse shërbimi është i instaluar në të dy terminalet, procesi i vendosjes së lidhjes përbëhet nga disa faza. Pas marrjes së një sinjali rreth telefonatë në hyrje Pajisjet negociohen, më pas komunikuesit shkëmbejnë çelësat dinamikë. Në fund të fundit, një fotografi që përmban një figurë gjeometrike dhe një sekuencë dixhitale shfaqet në ekranin e të dy pajisjeve. Për më tepër, si fotografia ashtu edhe sekuenca gjenerohen në mënyrë dinamike në kohë reale. Kemi kryer disa seanca komunikimi në modalitetin e sigurt - çdo herë figura dhe kodi dixhital ishin të ndryshëm nga telefonata e mëparshme, por ishin gjithmonë të njëjta në të dyja pajisjet. Përpara se biseda të hyjë në fazën e "sekretit", mjafton që thjesht të informoni bashkëbiseduesin për kodin dixhital të shfaqur në ekran dhe llojin e figurës. Nëse rezultatet në të dyja pajisjet janë të njëjta, mund të aktivizoni konfirmimin dhe të vazhdoni drejtpërdrejt te biseda.

Logjika e një algoritmi të tillë verifikimi është se askush nuk do të zhvillojë negociata sekrete me njerëz të panjohur - zëri i bashkëbiseduesit është gjithmonë i njohur. Shtrembërimet e mundshme të zërit kur përdorni protokollin CSD duhet të parashikohen paraprakisht - në këtë rast, para se të kryeni biseda sekrete, është më mirë të praktikoni disa herë në mënyrë që të identifikoni me siguri zërin e telefonuesit.

Një mënyrë shtesë dhe unike e transmetimit të informacionit në programin SecureGSM është aftësia për të shkëmbyer mesazhe me tekst në modalitetin e mbrojtur. Kjo mundësi parandalon menjëherë përdorimin e mikrofonave të drejtimit ose gabimeve të integruara në pajisje për të regjistruar një bisedë. Mund të shkoni te dritarja e mesazheve duke klikuar ikonën përkatëse. Më parë, kjo veçori nuk ishte zbatuar në asnjë produkt softuerësh. Komoditeti i tij mund të gjykohet të paktën nga përpjekja për të përcjellë me zë një çelës të thjeshtë të këtij lloji IASHER–HDTRIEU–HDTERIOTR–SHDGFGERT–SGKJHIS.

Një mënyrë shtesë dhe unike e transmetimit të informacionit në programin SecureGSM është aftësia për të shkëmbyer mesazhe me tekst në modalitetin e mbrojtur. Kjo mundësi parandalon menjëherë përdorimin e mikrofonave të drejtimit ose gabimeve të integruara në pajisje për të regjistruar një bisedë. Mund të shkoni te dritarja e mesazheve duke klikuar ikonën përkatëse. Më parë, kjo veçori nuk ishte zbatuar në asnjë produkt softuerësh. Komoditeti i tij mund të gjykohet të paktën nga përpjekja për të përcjellë me zë një çelës të thjeshtë të këtij lloji IASHER–HDTRIEU–HDTERIOTR–SHDGFGERT–SGKJHIS.

Baza ligjore për përdorimin e algoritmeve të kriptimit

Sipas legjislacionit të Bjellorusisë, programet e destinuara për përdorim personal nuk kërkojnë certifikim. Për më tepër, vetëm produktet vendase, për të cilat ky program nuk zbatohet, i nënshtrohen certifikimit. Zyra e zhvilluesve është e vendosur në Melburn. Ky program nuk bie ndesh me kërkesat e SORM - operatori duhet të sigurojë akses të papenguar në pajisjet e tij për agjencitë e inteligjencës. Sipas ekspertëve, nëse është e nevojshme, filtrimi i pajtimtarëve që përdorin programe të tilla nuk paraqet ndonjë vështirësi teknike. Përveç kësaj, sipas agjencive të zbatimit të ligjit, operatori ka aftësinë në çdo kohë të çaktivizojë kanalin CSD përmes të cilit transmetohet trafiku i koduar. Mungesa e aftësisë për të folur në mënyrë të sigurt do t'i lejojë pajtimtarit të vendosë në mënyrë të pavarur se çfarë informacioni ka kuptim të transmetohet.

Për të sqaruar pozicionin e operatorit për çështjen e kufizimeve në përdorimin e kanaleve CSD, u formulua një kërkesë përkatëse. Këtu po flasim për rreth operatori Velcom Ata që dëshirojnë të sqarojnë pozicionin e operatorëve të tjerë celularë mund ta bëjnë këtë në mënyrë të pavarur.

Kërkesë:

Përshëndetje.

A ka kufizime ligjore për përdorimin e kanalit CSD? Nëse po, cilat (me lidhje me rregulloret përkatëse)? A mund të çaktivizohet shërbimi i të dhënave nga operatori në mënyrë të njëanshme? Nëse po, në cilat raste? Marrëveshja nuk parashikon kufizime në përdorimin e kanalit CSD.

I dashur pajtimtar!

Duke ofruar shërbimin "Transferimi i të Dhënave", JV LLC "MCS" ofron fizibiliteti teknik(transport) për shkëmbimin e të dhënave ndërmjet një pajtimtari të rrjetit dhe burimeve të internetit ose pajisjeve të tjera të transferimit të të dhënave. Kur përdorni shërbimin CSD, transmetimi i të dhënave kryhet përmes një kanali standard zëri. Shërbimet e komunikimit (përfshirë shërbimin e transferimit të të dhënave) mund të çaktivizohen nga operatori në rastet e parashikuara nga dispozitat e marrëveshjes së lidhur midis jush dhe JV MCS LLC. Kompania ka të drejtë të shkëputë Klientin nga rrjeti GSM në rastet e mëposhtme:

- nëse fondet në bilancin e klientit (parapagimi) përdoren plotësisht (klauzola 3.7 e marrëveshjes);

– në rast të dëmtimit teknik të pajisjeve të Kompanisë (klauzola 3.10.1 e marrëveshjes);

– kur kryhet nga Kompania punë parandaluese(klauzola 3.10.2 e marrëveshjes),

– në rast të rrethanave të forcës madhore (klauzola 6.1 e marrëveshjes).

Në të gjitha rastet e tjera që nuk rregullohen me marrëveshjen për ofrimin e shërbimeve të telekomunikacionit Standardi GSM, JV LLC "MCS" udhëhiqet nga legjislacioni i Republikës së Bjellorusisë.

Përshëndetje, Departamenti i Shërbimit të Klientit Velcom

Në këtë festë, është zakon të urojmë dhe pranojmë urime të gëzueshme, si nga të dashurit, ashtu edhe jo aq të afërt. Dje ishte e diela e faljes, një mundësi e rrallë për të kërkuar falje nga e gjithë bota dhe, ndoshta, edhe për ta marrë atë. I përgëzoj burrat, të rinjtë dhe djemtë për faktin se dinë të mbrojnë të dashurit e tyre nga fatkeqësitë e ndryshme, u lë të kuptohet vajzave që ne duhet të kujdesemi dhe të kujdesemi, ndoshta në një mënyrë tjetër. Më pëlqen tradita e të kërkuarit falje, një lloj rinisjeje e gjithçkaje, një përpjekje për të lënë të gjitha ankesat në të kaluarën. Prandaj, nëse papritmas kam ofenduar dikë, atëherë mos u zemëroni, para të gjithë njerëzve të ndershëm, ju kërkoj falje. Pavarësisht festës, ne kemi një javë të tërë përpara, që do të thotë se është koha për t'u përgatitur për të. Kushdo që zotëron informacionin, zotëron botën. Le të fillojmë duke kuptuar se si operatorët do të fitojnë para gjatë krizës dhe çfarë truke do të përdorin për ta bërë këtë.

Operatorët rrisin çmimet për shërbimet, truket dhe truket

Gjatë çdo krize ekonomike, çmimet e komunikimit rriteshin së bashku me inflacionin, megjithëse në vitin 2009 shumë operatorë rusë raportuan me gëzim se kostot e tyre të shërbimit po binin dhe ato po bëheshin më fitimprurëse për abonentët. Kjo ishte pjesërisht e vërtetë, pjesërisht jo. Konfigurimi i kësaj krize është shumë i ndryshëm nga ai i vitit 2009 nga pikëpamja e operatorëve. Pothuajse të gjithë operatorët rusë nuk janë më të përqendruar në shitjen e shërbimeve sipas peshës, domethënë me pakicë, por po përpiqen të ofrojnë marrëveshje paketash. Kjo do të thotë, ju blini me fitim një paketë që përmban kaq shumë GB trafik, kaq shumë minuta dhe opsione të caktuara. Kur them se një ofertë e tillë me shumicë është fitimprurëse, është me të vërtetë për abonentët që flasin shumë. Le të përpiqemi të kuptojmë se çfarë do të bëjnë operatorët në mënyrë që, nga njëra anë, të jenë të përgatitur, dhe nga ana tjetër, të mos humbasin përfitimet e mundshme.

Më lejoni t'ju kujtoj se, me kusht, dy valë të krijimit të tarifave mund të dallohen në tregun rus, një në pranverë, e dyta në vjeshtë. Ndërkohë, planet ekzistuese tarifore rregullohen, mprehen me dosje dhe monitorohen iniciativat e konkurrentëve të tjerë. Për dhjetë vitet e fundit, departamentet e marketingut të secilit operator janë përpjekur të bëjnë lëvizje kur oferta do të duket e dobishme për konsumatorin, por në të njëjtën kohë të sjellë me shume para operatori. Në fazën e parë, të gjitha mendimet goditën një pikë - për t'i bërë kushtet sa më konfuze, në mënyrë që vetë djalli të thyente këmbën në to. Mos harroni këtë - minuta e parë e një bisede kushton 2 rubla, nga minuta e 2-të në të 10-të përfshirëse - 0 rubla, pastaj 3 rubla e kështu me radhë? Nuk mund t'i kuptoja kurrë këto plane tarifore, gjithmonë isha i hutuar prej tyre dhe doja thjeshtësi. Më pas erdhi koha e tarifave “të thjeshta” njëshifrore. Ne kemi fituar tashmë para nga transferimi i të dhënave. Pastaj operatorët filluan të krijojnë oferta masive të paketave.

Pse është paketa interesante për operatorin? Përfitimi është i drejtpërdrejtë dhe i pakomplikuar - ata shesin një sërë shërbimesh me shumicë, dhe nuk është fakt që konsumatori do të zgjedhë të gjitha shërbimet. Duke e shkurtuar linjën tarifore jo shumë të imët, do të merrni një hap të mirë në numrin e shërbimeve të shitura. Detyra kryesore është të sigurohet që këto tarifa të jenë pikërisht në mes të konsumit mesatar. Për shembull, ju shihni grup i madh abonentë që konsumojnë mesatarisht 500 MB trafik nga telefoni i tyre në muaj. Atyre duhet t'u jepet 1 GB trafik, kjo do të rrisë mbingarkesën e rrjetit, e cila gjithashtu nuk është e keqe, por gjëja kryesore është që njerëzit nuk do ta përdorin të gjithë trafikun. Nëse shikojmë statistikat e njërit prej operatorëve, do të shohim se konsumatorët me 500 MB po migrojnë gradualisht në 700 MB, pra kanë mbetur edhe 300 MB në magazinë. Një rritje e plotë e konsumit dhe, në përputhje me rrethanat, një ndryshim në shijet e njerëzve zgjat nga gjashtë muaj në një vit. Çdo operator sot po përpiqet të tërheqë abonentët në transmetimin e të dhënave; shitjet e zërit janë rritur prej kohësh dhe po bien, por të dhënat po rriten. Dhe këtu duhet t'u mësojmë edhe abonentëve që flasin më ngadalë të lundrojnë në internet, të luajnë lojëra në internet dhe të shikojnë filma në internet. Sapo një grup abonentësh thyen kufirin mesatar të tarifës së tyre, atyre u ngrihet sërish shiriti dhe lëshohet një plan i ri tarifor. Kushton pak më shumë, por vendosin edhe më shumë GB në të. Për sa i përket një GB, rezulton të jetë më fitimprurës se më parë.

Paketat kanë një avantazh tjetër të madh - një person që është mësuar të paguajë për një paketë e di afërsisht se sa shpenzon për komunikime çdo muaj. Dhe njerëzit mësohen me këtë shumë, operatori mundet saktësi të lartë me mend se çfarë do të jetë fluksi i parasë. Dhe ky është një parametër i rëndësishëm për të. Gjatë kësaj krize, e gjithë kreativiteti do të shkojë në ofertat e paketave akorduese dhe ato do të jenë mjaft interesante. Për më tepër, për shumicën, rritja e tarifave nuk do të jetë e dukshme, pasi do të marrim një shërbim me cilësi të lartë (numëroni GB trafik për paratë tona). Ata që duan të qëndrojnë në tarifat e vjetra do të mund ta bëjnë këtë për një kohë. Rezulton se nuk do të ketë asnjë detyrim. Kjo do të thotë, ju mund të zgjidhni në mënyrë të pavarur se çfarë dhe si ta përdorni. Megjithatë, në prill mund të presim një rritje mesatare prej 10-15 për qind, por nuk mund të themi se kjo do të jetë rritje e çmimeve për gjithçka. Në fakt, kjo rritje do të përhapet në propozime të reja.

Ata që nuk përfitojnë nga ofertat e paketave do të përballen me rritje të çmimeve për trafikun celular. Tashmë ishte shumë e shtrenjtë (1 MB për 10 rubla, si shembull), dhe tani do të bëhet edhe më e shtrenjtë. I njëjti MegaFon prezantoi një tarifë minimale për seancë prej 1 MB. Më lejoni të shpjegoj - sa herë që keni akses në ndonjë shërbim, për shembull, moti, ku transferohen më së shumti 10 KB, do të tarifoheni si një megabajt. Grabitje? Patjetër. Por kjo është një kujtesë e butë që ju duhet të zgjidhni paketën më të vogël, ku kostoja për megabajt do të jetë një rend i madhësisë më pak.

Një truk tjetër që do të bëjnë të gjithë operatorët është të anulojnë opsionet falas ose të rrisin koston e opsioneve shtesë në planet tuaja tarifore. Operatori mundet, por nuk kërkon të ndryshojë parametrat bazë të planeve tarifore; është më e lehtë të prezantojë tarifa të reja në treg. Dhe ndryshimet e njëanshme të çmimeve shkaktojnë gjithmonë indinjatën e njerëzve. Më pak e egër është anulimi i opsioneve falas, për të cilat paralajmërohen në faqen e internetit të operatorit. Zakonisht paralajmërimet dalin të premten në mbrëmje, në arkivin e lajmeve dhe asnjë person (normal) nuk i sheh. Ju ngarkojnë pak më shumë, vështirë se e vini re në faturat tuaja. Nga rruga, të gjitha faqet e operatorëve për këtë rast janë të regjistruara si media, gjë që ju lejon të mos dërgoni mesazhe SMS. Opsionet falas të para-instaluara priren të kthehen në opsione me pagesë pas një periudhe të caktuar.

Nëse nuk doni të bini pas trukeve të tilla, atëherë duhet të kontrolloni atë që po ndodh. Në vitin 2015, kjo u bë dukshëm më e lehtë për t'u bërë sesa pesë vjet më parë. Thjesht shkoni në llogarinë tuaj personale në faqen e internetit të operatorit dhe shikoni të gjitha shërbimet që janë të lidhura me numrin tuaj. Ndonjëherë dëgjoj nga njerëzit që nuk duan të monitorojnë operatorin, por ëndërrojnë që ai të ndjekë me ndershmëri të gjitha shpenzimet dhe të mos shtojë shërbime të panevojshme. Utopi, pasi përgjegjësia për të gjurmuar atë që përdorni qëndron vetëm tek ju. Ky është një këndvështrim jopopullor, por megjithatë, pasi të keni lexuar këto rreshta, shënoni në telefonin tuaj që duhet të shkoni në llogarinë tuaj personale dhe të shihni se çfarë po përdorni. Në të njëjtën kohë, na tregoni se çfarë zbulimesh keni bërë. Ka mundësi që të mos ju presin fare zbulime të pakëndshme. Por është interesante.

Në vitin 2015, operatorët do të monitorojnë nga afër që përdoruesit të mos "optimizojnë" kostot e tyre duke blerë karta SIM nga rajone të tjera. Në dy vitet e fundit, është bërë popullore blerja e një karte në Tver dhe përdorimi i saj në Moskë (vetëm si shembull). Ju merrni më shumë trafik për më pak para dhe kursimet janë të dukshme. Nëse operatorët e mëparshëm mbyllnin një sy për këtë, tani ata do të prezantojnë të gjitha llojet e llastiqeve në mënyrë që "optimizues" të tillë të mos mund të përdorin një mashtrim të tillë.

Çmimet për roaming ndërkombëtar tashmë janë rritur, gjë që ishte e pashmangshme, pasi partnerët nuk i vendosin çmimet në rubla, dhe numri i turistëve që vijnë në Rusi (kompensimet reciproke si pasojë) është i vogël. Blerja e një karte SIM lokale, si gjithmonë, mbetet një mënyrë mjaft interesante për të dalë nga kjo situatë.

Përfundimi është kjo foto. Tregu i shërbimeve të komunikimit celular do të ketë një rritje shumë të lehtë çmimi, në të cilën përdoruesit shpesh as nuk do ta ndiejnë atë. Ju duhet të monitoroni më nga afër shërbimet tuaja dhe ndryshimet në tarifat, të gjurmoni faturat tuaja (fatura ka ndryshuar me kaq shumë përqind, për shembull, ata paguan një mesatare prej 500, dhe pastaj papritmas 600 - është një mënyrë e drejtpërdrejtë për të kuptuar se çfarë ka ndryshuar). Shpresoj këtë ekskursion i shkurtër Truket e operatorëve do t'ju ndihmojnë të planifikoni saktë shpenzimet tuaja të komunikimit dhe të mos shpenzoni më shumë se zakonisht.

Sa kohë kaloni në telefonin tuaj?

Pra, le të hamendësojmë se sa kohë kaloni në telefonin tuaj. Mendoni për një minutë, përpiquni të mbani mend sa shpesh e hiqni telefonin, shikoni motin, mesazhet, postën ose diçka tjetër në të. Dhjetë herë në ditë? Kjo ndoshta është shumë pak. Pesëdhjetë herë? Njeqind? Sa shume?

Jo shumë kohë më parë lexova një studim mjaft zbavitës që thoshte se çdo vit po fillojmë të kalojmë më shumë kohë në telefonat tanë. U prezantua një grafik në të cilin kurba e kohës u ngjit gradualisht lart. Vendosa të kontrolloja se si po shkonin gjërat me këtë për mua dhe bëra një eksperiment çnjerëzor me veten time.

Një nga programet që u shfaq në Android shumë kohë më parë është BreakFree, ai mund të llogarisë sa shpesh e zhbllokoni pajisjen, çfarë aplikacionesh po përdorni (kjo kushton, thjesht nuk e tregon).

Por ajo që më pëlqeu më shumë ishte programi Instant (i disponueshëm edhe për iOS), ndjekja e aplikacioneve gjithashtu kushton (67 rubla në vit, mund të abonoheni për një javë falas).

Jo gjithçka është perfekte as në Instant, por të paktën mund të shihni numrin e shkyçjeve dhe kohën e përdorimit. Në kulm, kur më numëroheshin 380+ minuta në ditë, navigatori im funksiononte në sfond, programi ishte budalla, duke menduar se po shikoja ekranin, megjithëse ishte i fikur. Siç mund ta shihni, ka pasur disa gabime. Por në përgjithësi, gjithçka llogaritet saktë.

Në fundjavë, kur kam kohë të qetë, e marr telefonin rreth 70-80 herë (numri i shkyçjeve), gjatë ditëve të javës është 150-180 herë. Numër i çmendur! Mendoni se sa kohë kaloj me këtë pajisje, në të cilën shikoj video, u përgjigjem emaileve dhe shfletoj disa rrjete sociale. A jam i varur nga telefoni im? Definitivisht jo (çdo pacient e mohon varësinë e tij!). Por është e vërtetë që ky mjet kërkon shumë kohë.

Do të doja t'ju ftoja të merrni pjesë në një eksperiment të vogël për një javë. Le të provojmë një nga këto programe dhe më pas të ndajmë të dhënat tuaja. Jam i sigurt që ju vetë do të jeni kurioz të dini se sa kohë kaloni në telefonin tuaj, çfarë bëni etj. Ky nuk është aspak informacion aq i qartë sa mund të duket në shikim të parë. Për shembull, mendova se në rastin tim Twitter do të vinte i pari, por doli që ishte lodra Royal Revolt 2, të cilën e kam hasur kohët e fundit dhe tani e luaj herë pas here. Pasi pashë sa kohë po humbja, ndalova së luajturi. Kjo është, një softuer i tillë sigurisht që ka veçori e dobishme– tërhiqe prapa, të detyron të kontrollosh kohën që shpenzon. Sigurisht, kjo nuk do t'i përshtatet të gjithëve. Disa njerëz dinë ta bëjnë këtë me vetëdije, të tjerët e humbin kohën pa menduar dhe programi nuk do ta ndihmojë çështjen në asnjë mënyrë.

Më dërgoni rezultatet tuaja të shtunën ose të dielën, përpiquni të përshkruani pak veten dhe stilin tuaj të jetesës, në mënyrë që në "Spillies" e ardhshme të flasim tashmë se kush i përdor telefonat dhe si. Faleminderit paraprakisht për pjesëmarrjen në eksperimentin tonë të vogël.

Hakimi i të dhënave të çelësit të enkriptimit të Gemalto dhe kartës SIM

Pothuajse çdo telefon celular ka një kartë SIM, ajo mund të ndryshojë në madhësi, por jo në funksion. Ky është një lloj çelësi që hap derën në botën e komunikimeve celulare. Kartat ndryshojnë në kapacitetin dhe funksionalitetin e memories, por në të gjitha rastet karta SIM përmban çelësa enkriptimi që ju lejojnë të krijoni një lidhje me operatorin. Kur klononi kartat SIM, pothuajse të gjitha informacionet transferohen në një bosh, por është e pamundur të hapni çelësin e kriptimit; është një çelës kriptografik 128-bit. Çdo kartë SIM ka dy parametra unikë që nuk janë të njëjtë në teori me asnjë kartë tjetër - ky është numri IMSI, si dhe çelësi i vërtetimit Ki 128-bit. Një algoritëm vërtetimi është gjithashtu i shkruar në kartën SIM; ai mund të ndryshojë në varësi të operatorë të ndryshëm(A3), gjenerimi i çelësit të sesionit (A8). Algoritmet A3 dhe A8 janë të lidhur ngushtë; ato punojnë së bashku. Të interesuarit mund të lexojnë, për shembull, ai përshkruan qartë dhe thjesht mekanizmin e funksionimit.

Nuk ka raste të provuara të hakimit të rrjeteve GSM në histori; në konferenca të ndryshme hakerësh, u demonstrua puna që, në teori, bëri të mundur kryerjen e një hakeri të tillë; në praktikë, ka shumë probleme që i bëjnë teknika të tilla jopraktike. Për shembull, në qendër të qytetit, një stacion bazë mund të shërbejë në të njëjtën kohë mijëra pajisje. Është mjaft e vështirë të zgjidhni nga përzierja atë që duhet të përgjoni dhe dëgjoni. Prandaj, shërbimet e inteligjencës gjithmonë kanë ndjekur rrugë të tjera. Për më tepër, çelësi i enkriptimit ndodhet brenda kartës SIM dhe për ta hakuar atë duhet të fitoni akses fizik në të.

Në një tjetër zbulim, Edward Snowden pretendon se inteligjenca britanike, së bashku me NSA-në e SHBA-së, kanë hakuar rrjetin Gemalto dhe kanë marrë të dhëna për çelësat e enkriptimit të kartave SIM për disa vite. Për të kuptuar nivelin e problemit, mjafton të thuhet se Gemalto vitin e kaluar prodhoi dhe furnizoi në treg 2 miliardë karta SIM. Në fakt, kartat e kompanisë përdoren në shumicën dërrmuese të telefonave dhe pajisjeve të tjera në botë.

Është e vështirë për mua të imagjinoj se si mund të ketë ndodhur saktësisht rrjedhja e çelësit, pasi procedurat e sigurisë së Gemalto janë mjaft të ndërlikuara. Në linjën e prodhimit ku krijohen kartat, pajisja nuk ka memorie për të ruajtur një sërë çelësash; këtu ju duhet të depërtoni fizikisht dhe të përgjoni të dhënat në fluturim. Duke marrë parasysh që sistemi i sigurisë është mjaft i fortë, është e vështirë të imagjinohet një skenar i tillë. Por rrjeti i kompanisë u prish qëllimisht.

Kompania ka disa fabrika që prodhojnë karta SIM, të gjitha me një nivel të lartë sigurie. Shifrat krijohen brenda në makina të veçanta rrjeti i korporatës, ato krijohen nga një algoritëm i veçantë. Për secilin operator, grupi i tij i çelësave krijohet duke marrë parasysh dëshirat dhe kërkesat. Këta çelësa më pas gjenerohen automatikisht dhe vendosen në prodhim. Një kopje e tyre regjistrohet në disqe dhe i transferohet operatorit. Asnjë e dhënë nuk ruhet në Gemalto; nëse operatori humbet diskun e tij, ai mund të hedhë me siguri të gjitha kartat SIM, ato do të jenë të padobishme. Tingëllon shumë kuptim. Por dyshohet se sistemi është hakuar disi dhe kanë mundur të mbledhin të gjitha të dhënat për kartat SIM.

Ky është potencialisht një problem i madh, pasi vë në pikëpyetje vetë themelin e rrjeteve moderne celulare. Një sulmues, duke ditur sistemin e enkriptimit dhe identifikimit të një karte specifike SIM, është teorikisht në gjendje të përgjojë dhe deshifrojë sinjalin në kohë reale. Thjesht në teori. Deri më tani, askush nuk ka krijuar pajisje të tilla, megjithëse, ndoshta, ajo tashmë ekziston diku, por kjo është e panjohur për publikun e gjerë. Kjo do të thotë, dikush mori çelësin e kartës SIM dhe të gjitha komunikimet. Por një pyetje tjetër mbetet: është e nevojshme të marrësh fizikisht një sinjal nga një celular, domethënë të regjistrosh vazhdimisht të gjithë transmetimin. Është i shtrenjtë, i ndërlikuar dhe pak i përdorshëm në vende të tjera, në territor të huaj. Instalimi i një gabimi klasik në telefonin tuaj është shumë më i lirë dhe më i lehtë. Është çështje fizibiliteti ekonomik në vjedhjen e të dhënave të kartës SIM. Më duket se këtë e kanë bërë për ta pasur apo si rezervë. Në praktikë, duket e pamundur që metoda të tilla hakerimi të justifikohen.

Për shembull, në Rusi, operatorët sigurojnë të gjitha të dhënat e kartës SIM në FSB. E cila, në teori, bën të mundur përgjimin dhe deshifrimin e të gjitha sinjaleve në fluturim. Në praktikë, gjatë të gjitha emergjencave dhe sulmeve terroriste, operatorët çaktivizojnë modalitetin e enkriptimit në mënyrë që agjencitë e inteligjencës të mund të dëgjojnë transmetimin. Kjo në mënyrë indirekte tregon se edhe duke ditur enkriptimin e kartave, nuk është aq e lehtë të marrësh biseda prej tyre në fluturim. Është e mundur që unë të gaboj në këtë çështje dhe gjithçka është pikërisht e kundërta. Edhe pse kjo është e vështirë të besohet.

Vjedhja e çelësave të enkriptimit të kartave SIM është një kambanë e rrezikshme, pasi ato sigurojnë sigurinë e bisedave dhe janë pengesa kryesore për hakerimin. Me këto të dhëna, sulmuesit marrin një çelës kryesor që mund të deshifrojë të gjitha bisedat. Por gjëja më e rëndësishme është korrelacioni midis numrit IMSI dhe algoritmit të mbrojtjes. Sigurisht që nuk më pëlqen mundësia që dikush të ketë në dorë të gjitha këto të dhëna. Por e përsëris, ende nuk ka pasur një rast të vetëm të provuar dhe të konfirmuar të hakimit të rrjeteve GSM. E vërtetuar në praktikë. Thashetheme, biseda, supozime, por jo fakte. Në sfondin e rrjedhjeve të vazhdueshme që shumë sisteme sigurinë e korporatës doli të jetë plot vrima (kujtoni Sony), kjo histori nuk duket e pamundur. Por ne si përdorues mund të shpresojmë vetëm se operatorët do të marrin masat e duhura. E vetmja pengesë është se nëse rezulton se kartat janë komprometuar, do t'ju duhet të zëvendësoni fizikisht kartat SIM në të gjithë botën. Unë dyshoj jashtëzakonisht se dikush do ta bëjë këtë; këto kosto arrijnë në miliarda dollarë, e megjithatë dikush duhet të paguajë edhe për prodhimin e kartave të reja SIM. Ndaj, pavarësisht nga rezultatet e hetimeve, zëvendësimi do të jetë gradual, dhe publiku nuk do të jetë nervoz. Gemalto premton të bëjë të gjitha përpjekjet dhe po kryen hetimet e veta, por deri më tani nuk kanë parë asnjë vrimë sigurie. Kjo është një krizë serioze për kompaninë, por thjesht nuk ka njeri që të zëvendësojë Gemalto në shkallën e botës sonë.

Komunikimi konfidencial në Rusi dhe jashtë saj

Dobësia e mundshme e kartave SIM është marrë gjithmonë parasysh, kështu që zyrtarët ushtarakë dhe qeveritarë filluan të përdorin të dizajnuara posaçërisht telefonat celularë, i cili kishte një çip të veçantë për kriptografi dhe kodonte të gjitha bisedat dhe mesazhet. Pothuajse askush nuk furnizoi pajisje të tilla në vendet e tjera. Kriptografia është një produkt për përdorim të brendshëm, dhe aq më tepër në pajisje të tilla. Disponueshmëria pajisje të ngjashme në duar të gabuara mund të çojë potencialisht në gjetjen e dobësive në to, ky është një nga shpjegimet pse ato nuk gjenden në çdo cep.

Njohja ime e parë me një pajisje që kodonte komunikimet ndodhi në fillim të viteve 2000; një mik më solli disa telefona Sagem që i përdorte Rrjetet ruse derisa burra të fortë me rroba civile iu afruan dhe i kërkuan të shpjegonte se çfarë fshihte nga shteti i lindjes. Motivimi ishte jashtëzakonisht i thjeshtë - po përdorni teknologji të ndaluara. Pastaj gjithçka funksionoi, ata hoqën telefonat dhe kërkuan të mos e bënin më.

Në vitin 2006, një person krejtësisht tjetër vendosi të bënte biznes me pajisjet Sagem, tashmë ishte një model tjetër - vectroTEL X8, ai u krijua në bazë të X8 të rregullt.

Kriptomoduli nuk ishte i integruar në telefon, ai ishte i instaluar në folenë e kartës së memories miniSD, duhej të futje kodin PIN nga kjo kartë në ekran dhe më pas mund të telefonosh një person që kishte të njëjtin telefon ose sistem enkriptimi. Çelësi i identifikimit ishte 1024-bit, zëri ishte i koduar me një çelës 128-bit.

Ky dizajn i veçantë ishte për shkak të kufizimeve të eksportit; çipi kriptografik u shit veçmas. Një palë telefona mund të kushtojë deri në 10,000 dollarë, në varësi të çelësave që keni blerë.

E mbani mend skandalin e vitit të kaluar në Gjermani, kur doli se zonja Merkel po spiunohej nga aleatët e saj dhe telefoni i saj ishte përgjuar? Më pas, për të dhe për zyrtarë të lartë gjermanë u krijuan pajisje të sigurta të bazuara në telefonat Blackberry, por disa nuk i morën, e të tjerë i morën me algoritme të pasakta. Prandaj, zonja Merkel nuk mundi të kontaktonte me kolegët e saj përmes komunikimit të sigurt për më shumë se një javë, më pas telefonat u përditësuan dhe gjithçka u përmirësua. Kostoja e një telefoni të tillë është 2500 euro, shtypi gjerman raportoi një shifër prej 50 pajisjesh të blera. Kjo shifër tregon mirë prevalencën e pajisjeve të tilla dhe numrin e përdoruesve të tyre. Ai numëron në qindra njerëz në çdo vend.

Në Rusi, nëse nuk jeni më i lartë ekzekutiv shtet apo një figurë e rëndësishme në industri apo politikë, është e pamundur të marrësh një telefon me mbrojtjen e kriptove të gjeneratës së fundit. Por mund të blini disa modele nga operatorët e telekomit (i pari ishte MegaFon, më pas MTS filloi të sigurojë komunikime konfidenciale).

Lenovo dhe laptopë që gjurmojnë përdoruesit

Ndjej që tema e sigurisë nuk do të na lërë sot, lajmi duket se është një përzgjedhje. Lenovo është i njohur për ndjekjen e hapave të Sony duke paketuar një ton mbeturina të panevojshme, ka kaq shumë aplikacione sa mund të jetë e lehtë të ngatërrohesh. Mes tyre nuk ka pothuajse asnjë të dobishme. Në një kohë, Sony doli me një mjet të veçantë që heq pa dhimbje të gjitha këto mbeturina dhe ju lejon të shijoni jetën. Ekzistenca e problemit njihet indirekt nga Microsoft; kompania lançoi Signature Edition, ky është Windows, i cili nuk ka asnjë programe shtesë kompanitë e palëve të treta. Një faqe me një ofertë përkatëse nga MS.

Në Lenovo, midis shtatorit 2014 dhe fillimit të 2015, ata instaluan në kompjuterët e tyre programin SuperFish, i cili përgjon të gjithë trafikun e përdoruesve, shfaq reklama nga kompani të treta, por më e rëndësishmja, për shkak të arkitekturës së tij, ka një vrimë të madhe sigurie. Dobësia u konstatua nga ekspertët e sigurisë; nuk dihet nëse dikush e ka përfituar atë në praktikë apo jo. Por Lenovo shpejt filloi të kuptonte se çfarë po ndodhte, dhe si rezultat ata lëshuan një mjet për të hequr këtë softuer - ishte e pamundur ta hiqje thjesht atë, nevojitej një mjet i tërë! Mund ta gjeni.

Është e qartë se prodhuesit instalojnë një tufë mbeturinash, aplikacione që konsumatorët nuk kanë nevojë, dhe e bëjnë këtë për një ryshfet të caktuar.

Kjo temë rezonon mirë me fushatën e Yandex kundër Google, për të cilën fola në Sofa Analytics javën e kaluar. FAS e pranoi çështjen për shqyrtim dhe premtoi se do ta zgjidhte atë brenda dy javësh, si një çështje urgjente. Me sa duket, çështja është vërtet aq urgjente, saqë në Europë i kanë marrë në konsideratë prej vitesh, por në vendin tonë kanë premtuar se do ta kryejnë për dy javë. Do të doja të jem i gabuar, por gjithçka duket se rezultati është një përfundim i paramenduar.

Njerëzit që kanë hasur në të kaluarën se si Yandex imponon instalimin e produkteve të tij tashmë po bëjnë shaka se si do të jetë nëse kompania fiton çështjen dhe FAS ndëshkon Google.

Unë do të përsëris idenë kryesore - në vend që të konkurrojë me produktet dhe të krijojë një zgjidhje tërheqëse për përdoruesit, Yandex nxori një klub administrativ me të cilin ata do të mundin armikun për të qenë në gjendje të bëhen të suksesshëm. Një mënyrë tipike ruse për të zgjidhur problemet e biznesit të dikujt në një kohë kur është e qartë se loja tashmë ka humbur. Kanë mbetur edhe dy javë për të pritur, do të jetë interesante të shihet se çfarë do të marrë Yandex në fund dhe nëse fitorja e tij do të jetë Pirrhic.

A ju pëlqen kur telefoni juaj i ri (pavarësisht nga kompania) vjen me një mori aplikacionesh të parainstaluara, shumica e të cilave nuk ju nevojiten dhe shpesh nuk mund të çinstalohen?

Riorganizimi i Sony - braktisja e të gjitha pajisjeve elektronike

Kompania Sony vazhdon të jetë në ethe, dhe aq sa presidenti i saj vendosi të luftojë humbjet, të cilat prodhuesi po i tregon për të shtatën vit radhazi, duke përdorur metoda shumë interesante. Kompania do të ndajë ndarjet e saj audio dhe dixhitale në biznese të veçanta. Kjo do të thotë, tani vetëm Sony Entertainment (prodhimi i filmit dhe të ngjashme), prodhimi i moduleve të kamerës (pasi ka dy klientë të mëdhenj - Apple dhe Samsung), dhe Playstation do të mbeten në Sony të madh.

Tingëllon e çuditshme? Kjo tingëllon jashtëzakonisht e pazakontë për mua. E dëshpëruar për të bërë një fitim, Sony po ndan zonat jofitimprurëse në kompani të veçanta dhe, me sa duket, do të përpiqet t'i shesë ato, siç bënë dikur me Laptopë VAIO. Ky është një trend shumë, shumë i rrezikshëm që mund të na lërë në të ardhmen pa telefona inteligjentë dhe pa tableta të kompanisë. Nuk e di për ju, por jam lodhur duke humbur lojtarët e tregut që largohen njëri pas tjetrit në asgjë të madhe, duke lënë në vend të tyre kinezët, të cilët shpesh nuk kanë fituar ende përvojë të mjaftueshme. Dhe kjo është shumë konfuze, pasi Sony ka pasur gjithmonë karizmën e dy ose tre prodhuesve, si dhe dizajnin, gjë që kënaq.

Edhe pse këtu, natyrisht, të gjithë zgjedhin diçka për veten e tyre, gjithmonë më ka bërë përshtypje Sony Style dhe nëse nuk do të ishin problemet teknike, do t'i kisha përdorur pajisjet e tyre me kënaqësi. Për më tepër, më duket se kjo është karma e Sony me telefonat. Më lejoni t'ju kujtoj se rrënjët e kësaj ndarjeje qëndrojnë në Ericsson. Kompania po humbiste para në vitet '90, por u mblodh dhe lëshoi Ericsson T68m, i cili u bë ikonik, si shumë modele të mëvonshme. Por deri në atë kohë, Ericsson tashmë kishte mjaft probleme, nuk besonte në të ardhmen dhe organizoi një ndërmarrje të përbashkët me Sony. Pastaj ata shtynë një kompani problematike në Sony, pasi në një moment ajo filloi të humbasë tregun. Tani ekziston një ndjenjë që Sony mund të luajë përsëri normalisht në treg; ata kanë zgjidhur shumë çështje të vogla dhe të mëdha. Po, ata nuk bien në parashikimet e tyre të shitjeve. Po, situata e tregut është jashtëzakonisht e vështirë për ta. Po, ka një humbje në segmentin e mesëm dhe të buxhetit. Por ka gjithashtu një shans që me menaxhimin e duhur, pajisjet Sony të shiten më mirë. Dhe jo vetëm shanse, por perspektiva të mëdha. Kompania dëshpëroi për të pushtuar tregjet e saj kryesore - Amerikën, Indinë dhe Kinën. Dhe kjo është e keqe, sepse e privon Sony nga e ardhmja e saj. Por sa më interesante të jetë detyra. Kompanisë i mungojnë qartë menaxherët e rinj dhe ambiciozë, sepse ata tashmë janë në përgjithësi, asgje per te humbur. Kjo do të thotë që ju mund të rriteni vetëm lart, të eksperimentoni dhe të befasoni. Gishtërinjtë e kryqëzuar, me të vërtetë shpresoj që njerëz të tillë do të vijnë në Sony dhe ne nuk do të diskutojmë largimin përfundimtar të kompanisë në harresë.

Nuk ka vend në këtë numër për tema të tjera që i parashtrova, ndaj do të flasim për to këtë javë ose të hënën e ardhshme. Për ndonjë argëtim festash, unë sugjeroj të shikoni rishikim i shkurtër Stilolapsa 3D, të cilët mund të jenë argëtim mjaft interesant për të rriturit dhe fëmijët.

P.S. Gëzuar festën! Keni një humor të mirë, njerëz të sjellshëm dhe të buzëqeshur rreth jush. Numri i radhës do të dalë tashmë nga Barcelona, si dhe disa të mëvonshëm. Një javë deri në shpalljet kryesore të këtij viti, numërimi mbrapsht ka filluar.

Për projektligjin, i cili supozohej të ndalonte zyrtarët të përdorin pajisje celulare të pacertifikuara, pasi, sipas autorit të projektligjit, ato përbëjnë një kërcënim për sigurinë kombëtare. Ende do! Nëse shërbimet e inteligjencës amerikane do ta dinin se për çfarë po flisnin deputetët tanë, atëherë do ta kuptonin se nuk do ta mposhtnin kurrë vendin tonë! Në fund të fundit, nëse ne zhvillohemi disi me si kjo të zgjedhur, atëherë çfarë do të ndodhë me ne nëse njerëzit e duhur vijnë në Dumën e Shtetit?..

Herën e fundit që rishikova alternativa të ndryshme iPhone, por të gjithë kanë një gjë të përbashkët - duhet të heqim dorë nga telefoni i zakonshëm dhe të kalojmë te pajisje e re ose mbani një të dytë me vete, veçanërisht për negociata konfidenciale. A është i përshtatshëm? Sigurisht që jo. Kjo është arsyeja pse, në fund të postimit të fundit, sugjerova që askush nuk do të hiqte dorë vullnetarisht nga Vertu dhe iPhone. Dhe pastaj një ditë më parë gazetarët më bënë një pyetje - a kam dëgjuar për Kufje ruse për pajisjet celulare që kodojnë trafikun zanor duke filluar menjëherë nga kufjet?.. Nuk e dëgjova, por fillova të gërmoj. Në fakt, rezultate të shkurtra të gërmimit tim (pa pretendime për plotësinë).

Pra, nëse e hedhim poshtë mundësinë e sigurimit të konfidencialitetit në vetë telefonin (shumë varësi nga versioni i sistemit operativ celular dhe platformës) dhe përdorimi i një pajisjeje të veçantë telefonike (të papërshtatshme), atëherë na mbeten dy opsione për zgjidhjen e problemit:

- enkriptoni në vetë kufjet

- kodoni në "shtresën", një kripto-modul i ndërmjetëm midis kufjeve dhe telefonit.

Gazetarët më thanë edhe për opsionin e parë, duke përmendur Ruselectronics, e cila duhet të vërshojë tregu rus kufje të specializuara me enkriptim të integruar. Por sado që kërkova, nuk gjeta kurrë një kompani që tashmë prodhonte pajisje të tilla. Mendova se mund të ishte Tula OKB "Oktava", e cila është e specializuar në prodhimin e kufjeve për forcat e sigurisë, shërbimet speciale, Ministrinë e Emergjencave, etj., por nuk gjeta asgjë në lidhje me kriptografinë prej tyre. Kishte gjithashtu një deklaratë nga Ruselectronics në lidhje me lëshimin e kriptomoduleve për YotaPhone, por nuk ka të bëjë pak me kufjet - varet qartë nga platforma e pajisjes.

Në thelb, kufjet moderne, të tilla si Plantronics ose Jabra, kodojnë zërin nga mikrofoni në kompjuter (ose pajisje tjetër me të cilën është lidhur kufjet) duke përdorur algoritmin 128-bit E0, i cili është pjesë e Protokolli Bluetooth. Por ky opsion nuk mbron lidhjen zanore nga pajtimtari në pajtimtar. Është më shumë një zgjidhje mbrojtëse. lidhje me valë nga kufjet te kompjuteri ose telefoni, midis të cilave mund të ketë deri në 100-120 metra. Është logjike të supozohet se një kanal i tillë, në versionin e tij të pambrojtur, përgjohet lehtësisht dhe për këtë arsye kërkon mbrojtje.

Nuk gjeta më mbrojtje informacioni kriptografik të integruar në kufje. Por gjeta disa zbatime të zgjidhjes së dytë që përmenda. Për shembull, TopSec Mobile nga Rode-Schwarz.

Kjo është një pajisje harduerike që nuk varet nga modeli i telefonit ose kompjuterit me të cilin është lidhur. Negociatat kryhen ose përmes vetë TopSec Mobile, i sjellë në gojë gjatë një bisede, ose përmes një kufje të lidhur me modulin kripto. Disavantazhi i vetëm i kësaj qasjeje është prania e një serveri të dedikuar për menaxhimin e thirrjeve midis abonentëve të regjistruar në server. Por kjo kusht i nevojshëm ndërtimi sistemet e shpërndara ndërveprimet.

Pajisja e dytë që gjeta ishte "GUARD Bluetooth" scrambler nga kompania vendase LOGOS. Pajisja origjinale sovjetike. Nuk ka dizajn si i tillë. Kufjet janë "të qepura" fort në pajisje dhe mund të zëvendësohen vetëm së bashku me pajisjen. Por mbrojtja e bisedave është e garantuar - pajisja lidhet përmes Bluetooth me një transmetues - një kompjuter ose telefon (asnjë fjalë nuk thuhet për mbrojtjen e kanalit Bluetooth duke përdorur E0). Unë nuk e kam testuar pajisjen, por ju mund të gjeni një përmbledhje të saj në internet. Shfaqja e "GUARD Bluetooth" në krahasim me të njëjtin TopSec Mobile jep një ide shumë të mirë se si krahasohen CIPF-të vendase dhe perëndimore (dhe pamjen, si për sa i përket lehtësisë së përdorimit ashtu edhe funksionalitetit). Por kjo pajisje nuk kërkon ndonjë server të jashtëm për të funksionuar - funksionimi pikë-për-pikë është i mundur.

Zgjidhja e fundit që do të doja të shikoja është IndependenceKey, e cila synon të mbrojë lloje të ndryshme ndërveprimesh midis përdoruesve. Llojet e mbrojtura të komunikimit përfshijnë: Lidhja me zë. Megjithatë këtë pajisjeështë një lloj opsioni i ndërmjetëm midis një moduli të pavarur kripto dhe softuerit të sigurisë. Në veçanti, një kufje lidhet me modulin IndependenceKey, nga i cili zëri transmetohet, i koduar në modul, por më pas shkon te softueri i instaluar në Kompjuter personal, ku IndependenceKey futet në lidhësin USB. Lidhja me telefonin tuaj do të jetë problematike.

Këto janë zgjidhjet. Vërtetë, asnjëri prej tyre nuk është i certifikuar dhe nuk ka gjasa që të jenë. Ndoshta Ruselectronics do t'ju pëlqejë me diçka interesante në të ardhmen e afërt?..