Intel Westmere 32 nm shton mbështetje për përshpejtimin AES: A është vërtet e nevojshme?

Sot, siguria është një temë e rëndësishme – por ajo konsiderohet e rëndësishme kryesisht vetëm nga profesionistët. Sidoqoftë, nëse siguria bëhet një element marketingu ose kthehet në një karakteristikë të performancës, atëherë kompani si Intel fillojnë ta promovojnë atë në mënyrë aktive. AES ose Standardi i Avancuar i Enkriptimit është i çertifikuar nga Administrata e Sigurisë Kombëtare e SHBA (NSA) dhe qeveria e SHBA, si dhe shumë autoritete të tjera. Gjenerata me dy fole 32 nm e procesorëve Intel premton përmirësime të rëndësishme në performancën e enkriptimit dhe deshifrimit AES falë udhëzimeve të reja (vetëm procesorët Core i5 me dy bërthama). Ne vendosëm të vlerësojmë përfitimet në jeta reale dhe krahasoi një procesor me dy bërthama Core i5-661 me udhëzimet e reja AES me një katër bërthama Procesor bërthamë i7-870, i cili nuk mbështet përshpejtimin e kriptimit.

Kriptimi në fakt përdoret shumë më intensivisht nga sa vërejnë përdoruesit zakonisht. Gjithçka fillon me faqet në internet që përmbajnë informacione konfidenciale, si të dhënat personale të përdoruesve, ose nga faqet që kanë informacion konfidencial në lidhje me transaksionet: të gjithë përdorin kriptim TLS ose SSL. Shërbime të tilla si VoIP, mesazhe të çastit dhe Email mund të mbrojnë veten në të njëjtën mënyrë. Rrjetet private virtuale (VPN) janë një shembull tjetër që ndoshta janë shumë të njohura. Kriptimi prek edhe zona të ndjeshme si pagesat elektronike. Sidoqoftë, TLS/SSL janë protokolle komunikimi kriptografik dhe AES, të cilin Intel po e përshpejton duke filluar me gjeneratën e re të procesorëve 32 nm, është një standard i enkriptimit me qëllim të përgjithshëm. Mund të përdoret për enkriptim skedarë të veçantë, kontejnerët e të dhënave dhe arkivat, apo edhe enkriptoni ndarje dhe disqe të tëra - qoftë ky një çelës USB apo një sistem HDD. AES mund të ekzekutohet në softuer, por ka edhe produkte të përshpejtuara nga hardueri, pasi enkriptimi dhe deshifrimi janë mjaft një barrë llogaritëse. Zgjidhje të tilla si TrueCrypt ose Microsoft BitLocker, që është pjesë e Windows Vista ose Windows 7 Ultimate janë në gjendje të enkriptojnë të gjitha ndarjet menjëherë.

Nëse mendoni se ka të dhëna të ndjeshme në sistemin tuaj apo jo, varet nga ajo që nënkuptoni me ato të dhëna, si dhe nga niveli juaj personal i rehatisë. Përveç kësaj, siguria nënkupton gjithmonë strategjinë dhe saktësinë e duhur në ruajtjen e të dhënave konfidenciale. Asnjëherë nuk duhet të lini pa mbikëqyrje informacione të tilla si të dhënat e pasaportës ose numrin dhe datën e skadencës kartë bankare. Ose edhe PIN-in e telefonit tuaj.

Një gjë është e sigurt: është më mirë të jesh i kujdesshëm dhe i matur sesa anasjelltas - veçanërisht pasi kjo nuk kërkon shumë përpjekje. Qasja e Intel për shtimin e përshpejtimit AES nuk mbulon të gjitha aplikacionet dhe skenarët e enkriptimit, vetëm standardin më të popullarizuar—dhe ju do t'i merrni të gjitha falas në të gjithë procesorët e ardhshëm të desktopit 32 nm për versionin kryesor ose më të lartë. Por a janë vërtet të reja? Udhëzimet AES A ofrojnë Udhëzimet e Reja përfitime të konsiderueshme të performancës në skenarët tipikë të kriptimit, apo është më shumë një përpjekje marketingu? Le të hedhim një vështrim.

Çfarë është AES?

AES do të thotë "Advanced Encryption Standard" dhe është standardi më i popullarizuar i enkriptimit simetrik në botën e IT. Standardi funksionon me blloqe 128-bitësh dhe mbështet çelësat 128-, 192- ose 256-bit (AES-128, AES-192 dhe AES-256). Shumë shërbime të enkriptimit, përfshirë TrueCrypt, mbështetën algoritmin AES në fillimin e ekzistencës së tij. Por faktori më i madh në suksesin e AES, natyrisht, është miratimi i tij nga qeveria amerikane në 2002, me atë që u miratua si një standard për mbrojtjen e të dhënave të klasifikuara në 2003.

Enkriptoni të dhënat duke përdorur AES

Kriptimi AES bazohet në një sistem zëvendësimi të ndërrimit, që do të thotë se një seri operacionesh matematikore kryhen mbi të dhënat për të krijuar një grup të dhënash të modifikuar ndjeshëm (të koduar). Informacioni fillestar është tekst, dhe çelësi është përgjegjës për kryerjen e operacioneve matematikore. Operacionet mund të jenë aq të thjeshta sa zhvendosja e bitave ose XOR, ose më komplekse. Një kalim mund të deshifrohet lehtësisht, kështu që gjithçka algoritme moderne enkriptimi është ndërtuar mbi kalime të shumta. Në rastin e AES, kjo është 10, 12 ose 14 kalime për AES-128, AES-192 ose AES-256. Nga rruga, çelësat AES kalojnë në të njëjtën procedurë si të dhënat e përdoruesit, domethënë ato janë një çelës i rrumbullakët në ndryshim.

Procesi funksionon me vargje 4x4 të bajteve të vetme, të quajtura gjithashtu kuti: kutitë S përdoren për zëvendësime, kutitë P përdoren për ndërrime. Zëvendësimet dhe permutacionet kryhen në faza të ndryshme: zëvendësimet funksionojnë brenda të ashtuquajturave kuti, dhe ndërrimet ndryshojnë informacionin midis kutive. S-box funksionon në një parim kompleks, domethënë, edhe nëse një bit i vetëm i hyrjes ndryshon, kjo do të ndikojë në disa bit dalje, domethënë, vetitë e secilit bit të daljes varen nga secili bit hyrës.

Përdorimi i kalimeve të shumta siguron nivel të mirë enkriptimi, dhe është e nevojshme të plotësohen kriteret e difuzionit dhe konfuzionit. Shpërndarja kryhet përmes një kombinimi kaskadë të transformimeve të S-box dhe P-box: kur ndryshoni vetëm një bit në tekstin hyrës, S-box do të modifikojë daljen e disa biteve dhe P-box do ta përhapë këtë në mënyrë pseudo rastësore. efekt nëpër kuti të shumta S. Kur themi se një ndryshim minimal në hyrje prodhon një ndryshim maksimal në dalje, ne po flasim për një efekt topi bore.

Sa i besueshëm është? Kriptimi AES?

NË Kohët e fundit Ka shumë pak diskutime rreth të ashtuquajturave hake që anashkalojnë nevojën për të kryer një kërkim të avancuar të forcës brutale për të gjetur çelësin e saktë të deshifrimit. Teknologji të tilla si sulmet XSL dhe sulmet me kyç të lidhur diskutohen mjaft intensivisht - por me pak sukses. Mënyra e vetme e punës për të thyer enkriptimin AES është përmes një të ashtuquajturi sulm të kanalit anësor. Për ta arritur këtë, sulmi duhet të ndodhë vetëm në sistemin pritës që ekzekuton enkriptimin AES dhe ju duhet të gjeni një mënyrë për të marrë informacionin e sinkronizimit të cache. Në këtë rast, mund të gjurmoni numrin e cikleve të kompjuterit derisa të përfundojë procesi i enkriptimit.

Sigurisht, e gjithë kjo nuk është aq e lehtë, pasi keni nevojë për qasje në një kompjuter, dhe mjaft akses të plotë për të analizuar të drejtat e kriptimit dhe ekzekutimit të kodit. Tani me siguri e kuptoni pse "vrimat" në sistemin e sigurisë që lejojnë një sulmues të fitojë të drejta të tilla, edhe nëse ato duken krejtësisht absurde, duhet të mbyllen sa më shpejt që të jetë e mundur. Por le të mos humbasim në mendime: nëse fitoni akses në kompjuterin e synuar, atëherë marrja e çelësit AES është çështje kohe, domethënë nuk është më një detyrë që kërkon kohë për superkompjuterët, që kërkon burime të mëdha llogaritëse.

AES brenda Intel

Aktiv ky moment Udhëzimet AES të integruara në CPU fillojnë të kenë kuptim – pavarësisht nga përfitimet e mundshme të performancës. Nga pikëpamja e sigurisë, procesori mund të përpunojë udhëzimet AES në një formë të kapsuluar, që do të thotë se nuk kërkon asnjë nga tabelat e kërkimit të nevojshëm për një sulm të kanalit anësor.

Core i5 Clarkdale me mbështetje AES

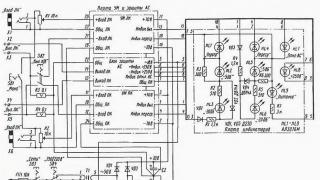

Klikoni mbi foto për ta zmadhuar.

- "Intel Core i5-661: teste të procesorit të ri në modelin Clarkdale ";

- "Intel Mobile Core i7, i5 dhe i3 (Arrandale): procesorë të rinj për laptopë ";

- "Intel Core i3 dhe i5: testet e efikasitetit të procesorëve të rinj me dy bërthama ".

Procesorët në fakt shënojnë një ndryshim brezash, pasi jo vetëm që ky është një kalim në teknologjinë e procesit tjetër (32 nm krahasuar me 45 nm), por po shohim gjithashtu gjeneratën e parë të CPU-ve me mbështetje për udhëzime të shumta që përshpejtojnë enkriptimin. Intel i referohet shtesës si AES New Instructions. Ato përbëhen nga katër udhëzime për kriptim AES (AESENC, AESENCLAST) dhe deshifrim (AESDEC, AESDECLAST) plus dy udhëzime të tjera për të punuar me çelësin AES (AESIMC, AESKEYGENASSIST). Si më parë, instruksionet janë të tipit SIMD, pra të tipit Single Instruction Multiple Data. Të tre çelësat AES mbështeten (128, 192 dhe 256 bit me 10, 12 dhe 14 kalime zëvendësimi dhe ndërrimi).

Meqenëse të gjitha udhëzimet AES kanë një vonesë fikse që është e pavarur nga të dhënat, domethënë, koha është fikse dhe nuk kërkohet akses në kujtesë. Për më tepër, modeli i programimit është i njëjtë si në rastin e të tjerëve Udhëzimet e SSE nga standardi origjinal SSE4. Kështu, të gjitha sistemet operative që mbështesin SSE do të jenë në gjendje të përdorin AES New Instructions.

Kini kujdes kur zgjidhni një procesor të përshpejtuar AES, pasi pak modele sot mbështesin udhëzimet e reja. Procesorët 32 nm Core i3 në Clarkdale nuk i mbështesin udhëzimet, por linja Core i5-600 me dy bërthama i mbështet. Për procesorët celularë situata është pak më e ndërlikuar: nëse procesorë celularë Core i3 gjithashtu nuk mbështet përshpejtimin AES, pastaj procesorët Linja kryesore i5-500 është tashmë i mbështetur. Sidoqoftë, ekziston një model Core i5-400 që i mungon një mbështetje e tillë. Gjithçka do të ishte shumë më e thjeshtë nëse Intel do të shtonte mbështetje për udhëzimet e reja për të gjitha modelet.

Konfigurimi i testit

| Konfigurimi i harduerit | |

| Motherboard (Socket LGA1156) | MSI H55M-ED55 (Rev. 1.0), chipset: H55, BIOS: 1.11 (01/04/2010) |

| CPU Intel | Intel Core i5-661 (32 nm, 3,33 GHz, 2x 256 KB memorie L2 dhe 4 MB memorie L3, TDP 87 W) |

| Memorie DDR3 (dy kanale) | 2x 2 GB DDR3-1600 (Corsair CMD4GX3M2A1600C8) |

| HDD | Solidata K5 SLC Flash SSD, SATA/300, 64 MB cache |

| Kartë video | Zotac Geforce GTX 260², GPU: GeForce GTX 260 (576 MHz), memorie: 896 MB DDR3 (1998 MHz), përpunuesit e rrjedhës: 216, frekuenca e bllokut shader: 1242 MHz |

| njësia e fuqisë | Fuqia dhe ftohja e kompjuterit, silenciator 750EPS12V 750 W |

| Softueri i sistemit dhe drejtuesit | |

| sistemi operativ | Windows 7 Ultimate X64, përditësuar më 11 janar 2010 |

| Drejtues i çipsetit Intel | Shërbimi i instalimit të çipsetit Ver. 9.1.1.1025 |

| Drejtues i grafikës Nvidia | Versioni 8.16 |

Testet dhe cilësimet

| Testet dhe cilësimet | |

| 7-zip | Versioni 9.1 beta 1. Sintaksa "a -r -ptest -t7z -m0=LZMA2 -mx1 -mmt=8" 2. Sintaksa "a -r -ptest -t7z -m0=LZMA2 -mx9 -mmt=8" 3. Standardi i integruar Standardi: THG-Ngarkesa e punës |

| BitLocker | Windows 7 i integruar Encrypt RAM-Drive (330 MB) Standardi: THG-Ngarkesa e punës |

| Winzip 14 | Versioni 14.0 Pro (8652) Versioni 3 i linjës së komandës WinZIP 1. Sintaksa "-stest -ycAES256 -a -el -p -r" 2. Sintaksa "-stest -ycAES256 -a -e0 -p -r" Standardi: THG-Ngarkesa e punës |

| Testet sintetike | |

| Everesti | Versioni: 5.3 Zlib dhe AES Benchmark |

| PCMark Vantage | Versioni: 1.00 Suite e Komunikimeve |

| SiSoftware Sandra 2009 | Versioni: 2010.1.16.10 Aritmetika e procesorit, kriptografia, gjerësia e brezit të memories |

Konkurrenti kryesor për rishikimin tonë: procesori me katër bërthama Intel Core i7-870 për LGA 1156. Klikoni mbi imazhin për ta zmadhuar.

E re dhe efektive: motherboard MSI H55M-ED55. Klikoni mbi foto për ta zmadhuar.

Rezultatet e testit

SiSoftware Sandra 2009 SP3

Testet ALU dhe MFLOPS nuk sollën ndonjë surprizë: procesori me katër bërthama është pothuajse dy herë më i shpejtë, pavarësisht shpejtësisë më të ulët të orës - siç prisnim.

Sidoqoftë, rezultati i testit të kriptimit është krejtësisht i ndryshëm: tregon se procesori Core i5 Clarkdale me përshpejtimin AES është deri në 3 herë më i shpejtë se Core i7-870 me katër bërthama.

Kjo është arsyeja pse rezultatet e testit të kriptimit duken kaq të mira: enkriptimi i pastër AES-256 funksionon më shumë se gjashtë herë më shpejt në një procesor me dy bërthama të përshpejtuar nga hardueri.

Testi i enkriptimit SHA-256 e vërteton këtë këtë funksion Vetëm algoritmi AES përshpejton.

Testi i komunikimit PCMark Vantage

Testi PCMark Vantage na tregon saktësisht të njëjtën gjë: rezultati i përgjithshëm i paketës Communications është 50% më i shpejtë në procesorin e ri 32nm me dy bërthama Clarkdale krahasuar me Lynnfield me katër bërthama 45nm.

Dhe këtu është arsyeja.

Përsëri: Intel vetëm përshpejtoi algoritmin AES. Kompresimi i të dhënave nuk përfiton nga kjo; shpejtësia varet nga numri i bërthamave dhe frekuenca e orës.

Deshifrimi i algoritmit AES është gjithashtu mjaft i shpejtë.

Këtu është një test tjetër në të cilin Clarkdale Core i5 me dy bërthama performon mirë falë mbështetjes AES.

Bitlocker, Everest dhe WinZIP 14

Ne përdorëm funksionin e kriptimit drive BitLocker, i ndërtuar në sallën e operacionit Sistemi Windows 7 Ultimate, i cili gjithashtu bazohet në AES. Për të mos u përplasur me " ngushtica" në formën e një disku, vendosëm të përdorim një disk RAM 330 MB, i cili mund të tregojë ndryshimin e performancës midis një Core i5-661 me dy bërthama me përshpejtim AES kundrejt një Core i7-870 me katër bërthama, i cili nuk mbështet Përshpejtimi i enkriptimit Në fakt, diferenca ishte afër 50%, kriptimi zgjati 7 sekonda në një Core i7 të fuqishëm me katër bërthama dhe Core i5-661 i ri 32 nm me dy bërthama përballoi të njëjtën detyrë në vetëm 4 sekonda.

Testi i enkriptimit AES në paketën Everest Ultimate Edition tregon një rritje fantastike të performancës, megjithatë, ky mbetet ende një rezultat më teorik.

Pavarësisht mbështetjes AES, WinZIP 14 funksionoi më shpejt në një procesor me katër bërthama për shkak të fuqisë së tij më të lartë. Sidoqoftë, procesori me dy bërthama me përshpejtimin e harduerit AES ende performoi mirë, duke humbur vetëm sepse kemi specifikuar nivelin maksimal të kompresimit. Ne zgjodhëm këtë modalitet sepse shumica e përdoruesve do ta zgjedhin atë nëse nuk ka ndonjë arsye për të ulur nivelin e kompresimit (për shembull, për të kompresuar më shpejt një sasi të madhe të dhënash).

Ne e përsëritëm këtë test me kriptim AES në WinZIP, por niveli i ngjeshjes ishte zero - domethënë, WinZIP thjesht i ka mbishkruar skedarët në një arkiv. Dhe këtu shohim se procesori me dy bërthama me përshpejtim AES në fakt e tejkalon modelin me katër bërthama, i cili nuk ka një veçori të tillë.

7-zip

Ne përdorim një test të kompresimit të skedarëve nga linja e komandës, dhe përsëri shohim se procesori me katër bërthama është më i shpejtë. Përsëri, arsyeja qëndron në nivelin e lartë të kompresimit. Ne e përsëritëm testin me nivelin zero të kompresimit të skedarit.

NË në këtë rast Ne shohim pak përdorim nga Core i5-661 dhe veçoria e integruar AES. Koha për të shtuar skedarë në arkiv është një e pesta e kohës në nivele të larta kompresimi, por procesori katër-bërthamësh ende del përpara.

Siç mund ta shihni në diagramet e mëposhtme, numër më i madh fijet çojnë në rritjen e performancës së 7-zip.

konkluzioni

Analiza jonë dha disa rezultate interesante, por tregoi gjithashtu se jo të gjitha aplikacionet mund të përfitojnë menjëherë nga gjashtë udhëzimet e reja të Intel AES, të cilat u krijuan për të shpejtuar enkriptimin dhe deshifrimin e algoritmeve AES-128, AES-192 dhe AES-256. Ne hodhëm një vështrim të shpejtë se si funksionon standardi i kriptimit simetrik dhe pse ai ka rëndësi edhe për përdoruesit e përditshëm. Rezultatet e testit treguan performancë shumë serioze të Core i5-661 Clarkdale me dy bërthama, të cilin e krahasuam me Core i7-870 me katër bërthama. Testet e PCMark Vantage dhe SiSoftware Sandra treguan përfitime mbresëlënëse të performancës për shkak të përshpejtimit të harduerit AES. Rezultatet e Everest Ultimate janë shumë të ngjashme.

Megjithatë, të gjitha të përmendura paketat e testimit janë sintetike, që do të thotë se zakonisht shfaqin dallim i madhçfarë mund të shihet në jeta e zakonshme. Për këtë arsye, ne testuam gjithashtu arkivuesin 7-zip 9.1 Beta, BitLocker nën Windows 7 Ultimate dhe WinZIP në Versioni i fundit 14 për të kontrolluar se çfarë përfitimesh do të marrim aplikacione reale. Duhet të themi se nuk ishim të zhgënjyer: WinZIP 14 dhe Bitlocker dhanë rezultate që praktikisht përsëritën fitimet e marra në paketat e provës sintetike.

Por një test i arkivuesit beta 7-zip 9.1, i cili supozohet të mbështesë udhëzimet e reja të përshpejtimit AES, nuk tregoi një avantazh të dukshëm - ose ishte shumë i vogël, duke i lënë vendin fuqisë së lartë përpunuese të Core i7 me katër bërthama -870 me frekuencë 2.93 GHz, që është mjaft afër shpejtësisë nominale të orës prej 3.33 GHz për Core i5-661.

Në fund, mund të konfirmojmë se qasja e Intel-it me të vërtetë ka dhënë rezultat, megjithëse nuk mund të themi se gjithçka software, duke përdorur AES, përshpejtohet. Sidoqoftë, avantazhet e mbrojtjes më të besueshme mbeten, pasi përshpejtimi i harduerit Kriptimi dhe deshifrimi i AES parandalon mundësinë e një sulmi në kanalin anësor, ku çelësi AES nxirret duke gjurmuar në faqet e aksesit të memories (cache). Pra, përfundimi ynë do të jetë i thjeshtë: ne presim që udhëzimet e reja të bëhen standarde për të gjithë procesorët.

Me përdorimin në rritje të pajisjeve kompjuterike që përshkojnë çdo aspekt të jetës sonë në punë dhe në shtëpi, nevoja për enkriptim është bërë edhe më e rëndësishme. Kompjuterë desktop, laptopët, telefonat inteligjentë, PDA, luajtësit Blue-ray dhe shumë pajisje të tjera ndajnë këtë nevojë për aftësinë për të enkriptuar të dhënat e ndjeshme. Pa kriptim, gjithçka që dërgoni përmes rrjetit (apo edhe ruani pajisje lokale ruajtja) është në gjendje të hapur dhe çdokush mund ta lexojë këtë informacion në çdo kohë. Sigurisht, kontrollet/lejet e aksesit ofrojnë njëfarë mbrojtjeje, por kur jeni serioz për sigurinë, kriptimi duhet të jetë pjesë e strategjisë tuaj të sigurisë me shumë shtresa. Ndërsa disa mund të mendojnë se nuk kanë asgjë për të fshehur, çështja është se informacioni që mendoni se nuk ka vlerë mund të përdoret në mënyra befasuese nga njerëz që nuk kanë ndërmend të kërkojnë interesat tuaja më të mira. Pra, në botën e sotme të biznesit, enkriptimi veçanërisht duhet të konsiderohet një gjendje e natyrshme dhe jo një shtesë opsionale.

Rëndësia e kriptimit

Mendoni për situatat në të cilat kriptimi përdoret (ose duhet të përdoret) në jetën tuaj të përditshme:

Ka shumë shembuj të tjerë, por është e qartë se enkriptimi, dhe AES në veçanti, është një pjesë integrale e jetës kompjuterike, pavarësisht nëse e dini apo jo.

Si administrator rrjeti, ju e dini se enkriptimi është një pjesë kritike e infrastrukturës suaj të brendshme. Hakerët nuk janë më aq të interesuar të shkatërrojnë të gjithë rrjetin tuaj sa ishin më parë. Pse? Sepse nuk do të fitoni para nga sulme të tilla në të gjithë organizatën. Me dënime gjithnjë e më të rënda për aktivitetet e hakerave të paligjshme, shumica e hakerëve nuk po e bëjnë më thjesht për argëtim. Në vend të kësaj, hakeri i sotëm është një sipërmarrës i paligjshëm që dëshiron të fitojë para. Një mënyrë për ta bërë këtë është të komprometoni serverët kryesorë dhe të fshehni këtë fakt. Hakeri dëshiron të vjedhë informacione që mund të shiten për fitim, të tilla si bazat e të dhënave të mbushura me informacione personale ose sekrete të kompanisë. Një haker zakonisht nuk mund të fitojë para duke ndërprerë serverin dhe nuk mund të fitojë para nëse e dini se ai është atje, dhe ju mund ta ndaloni atë përpara se të marrë atë që dëshiron. Prandaj, ju duhet të përdorni enkriptimin e pjesës së pasme të infrastrukturës suaj si një mekanizëm mbrojtës të fundit për të parandaluar hakerat të kenë akses në informacione të ndjeshme.

Kriptimi është gjithashtu një pjesë e rëndësishme e rregulloreve të pajtueshmërisë për detyrat e përditshme të TI-së; Për shembull, dispozitat e mëposhtme përfshijnë të gjitha enkriptimin si pjesë të standardeve të tyre:

- HIPAA (Akti i Transportueshmërisë dhe Përgjegjshmërisë së Sigurimeve Shëndetësore)

- SOX (Sarbanes-Oxley)

- PCI DSS (Standardi i sigurisë së të dhënave të industrisë së kartës së pagesës)

AES: Standardi i Ri

AES është standardi aktual i enkriptimit i përdorur nga qeveria amerikane dhe zëvendëson standardin e mëparshëm, DES të trefishtë, i cili përdorte një çelës standard 56-bit. AES mund të përdorë çelësa me gjatësi të ndryshme, të cilat karakterizohen si AES-128, AES-192 dhe AES-256. Në varësi të gjatësisë së çelësit, mund të kërkohen deri në 14 cikle transformimi për të krijuar tekstin e shifruar përfundimtar.

AES gjithashtu ka disa mënyra funksionimi:

- libri elektronik i kodeve (ECB)

- zinxhiri i bllokut të shifrave (CBC)

- numërues (CTR)

- komentet e shifrave (CFB)

- reagimet e daljes (OFB)

Zinxhirimi i blloqeve të shifrave është mënyra më e zakonshme sepse ofron një nivel të pranueshëm sigurie dhe nuk është i prekshëm ndaj sulmeve statistikore.

Vështirësitë: siguria vs. performancës

Problemi kryesor me metodat e avancuara të kriptimit si AES me CBC është se ato konsumojnë shumë burime CPU. Kjo është veçanërisht e vërtetë për serverët, por gjithashtu mund të shkaktojë probleme për sistemet e klientëve të zënë, sepse ata kanë procesorë më pak të fuqishëm. Kjo do të thotë që ju mund të përballeni me një zgjedhje: mbrojtje më të madhe kundër nivel të lartë performancën e sistemit tuaj. Kjo situatë mund të jetë aq problematike nga ana e serverit, saqë zgjidhjet si kartat e shkarkimit SSL ose IPsec (kartat e shkarkimit të enkriptimit) përdoren për të zvogëluar ngarkesën në procesor dhe për të lejuar procesorin të bëjë punë të tjera përveç krijimit të sesionit dhe kriptimit.

Problemi me hartat shtesë është se ato varen nga aplikacioni dhe mund të mos funksionojnë në varësi të asaj për çfarë dëshironi t'i përdorni. Ne kemi nevojë vendim të përbashkët, i cili do të funksionojë në të gjithë skenarët e enkriptimit AES, në mënyrë që të mos keni nevojë të bëni asgjë në mënyrë specifike për të shkarkuar detyrën e kriptimit procesor qendror. Ne kemi nevojë për një zgjidhje plug and play që është e integruar në OS dhe motherboard.

Intel AES-NI vjen në shpëtim

Nëse jeni dakord me këtë, atëherë ka disa Lajme te mira për ju grup i ri instruksionesh Intel AES-NI, i cili aktualisht është i disponueshëm në procesorë Seria Intel Xeon5600 i plotëson këto kritere. Më parë, ky procesor njihej me emrin e koduar Westmere-EP. AES-NI kryen disa hapa AES në harduer, pikërisht në çipin e procesorit. Sidoqoftë, duhet të jeni të vetëdijshëm se AES-NI në një procesor nuk përfshin procesin e plotë të zbatimit të AES, vetëm disa komponentë të nevojshëm për të optimizuar performancën. AES-NI e bën këtë duke shtuar gjashtë udhëzime të reja AES: katër prej tyre për enkriptim/deshifrim, një për kolonën 'përzierje' dhe një për gjenerimin e tekstit të raundit tjetër të 'raundit tjetër' (ku numri i raundeve është e kontrolluar nga gjatësia e biteve që ju keni zgjedhur).

Një nga gjërat më të mira të Intel AES-NI është se meqenëse është i bazuar në harduer, nuk ka nevojë të ruhen tabelat e kërkimit në memorie dhe blloqet e enkriptimit ekzekutohen në procesor. Kjo zvogëlon shanset që 'sulmet e kanaleve anësore' të jenë të suksesshme. Përveç kësaj, Intel AES-NI lejon sistemin të ekzekutojë gjatësi më të gjata të çelësave, duke rezultuar në të dhëna më të sigurta.

Aktiv aktualisht Intel AES-NI fokusohet kryesisht në tre pika:

- Transaksione të sigurta në internet dhe intranet

- Kriptimi i plotë i diskut (si p.sh. me Microsoft BitLocker)

- Kriptimi i shtresës së aplikacionit (pjesë e një transaksioni të sigurt)

Transaksionet e sigurta të internetit dhe intranetit mund të përfshijnë përdorimin e SSL për t'u lidhur me një faqe interneti të sigurt në intranet ose internet. Për më tepër, mënyrat e tunelit dhe transportit IPsec janë gjithnjë e më të njohura për mbrojtjen e seancave në intranet dhe, në rastin e DirectAccess, në internet. Ju lutemi vini re se SSL përdoret për të siguruar komunikimet e Layer 7, ndërsa IPsec përdoret për të siguruar komunikimet e rrjetit (shtresa 3).

Kohët e fundit, dikush ka dëgjuar se cloud computing po bëhet gjëja tjetër e madhe në botën e informatikës dhe ofruesit e shërbimeve të cloud computing do të përfitojnë shumë nga Intel AES-NI, ku shumica e komunikimeve të tyre do të kryhen përmes një kanali të koduar. Sa i përket IPsec, nëse ka vetëm disa lidhje IPsec me serverin, atëherë shkarkimi SSL do të jetë mjaft i mjaftueshëm. Por nëse serveri juaj është i zënë, Intel AES-NI vetëm ose në kombinim me shkarkimin SSL do të jetë një zgjidhje më e përshtatshme.

Përveç kësaj, ekziston një komponent transaksioni ("transaksione të sigurta"). Përveç kriptimit të aplikacionit ose shtresa e rrjetit, ekziston një kriptim i shtresës së aplikacionit që përdor Intel AES-NI. Për shembull:

- Bazat e të dhënave mund të kodohen

- Posta mund të kodohet

- Shërbimet e menaxhimit të të drejtave përdorin enkriptim

- Vetë sistemi i skedarëve mund të kodohet (në krahasim me enkriptimin në nivelin e diskut).

- Aplikacione si Microsoft SQL mund të përdorë Encryption Transparent Data (TDE) për të enkriptuar automatikisht të dhënat e futura në bazën e të dhënave.

Përfundimi është se Intel AES-NI mund të përshpejtojë ndjeshëm kohën e transaksioneve dhe t'i bëjë klientët më të lumtur dhe punonjësit më produktivë.

Kriptimi i plotë i diskut kodon të gjithë diskun, duke përjashtuar MBR. Përveç Microsoft BitLocker, ka një sërë aplikacionesh të tjera të enkriptimit të diskut që mund të përdorin Intel AES-NI, të tilla si PGPdisk. Problemi me kriptimin e plotë të diskut është se ai mund të shkaktojë degradim të performancës, duke bërë që përdoruesit të ndalojnë përdorimin këtë metodë enkriptimi. Me Intel AES-NI, ky ndikim në performancë praktikisht zhduket dhe përdoruesit do të jenë më të gatshëm ta mundësojnë enkriptim i plotë disk dhe përfitoni nga përfitimet e tij.

Përmirësimi i performancës

Pra, çfarë përmirësime të performancës do të shohim në të vërtetë me Intel AES-NI? Është ende e vështirë të thuhet saktësisht se çfarë këtë teknologji mund të na ofrojë pasi është mjaft i ri. Por Intel ka kryer një sërë testet e veta, rezultatet e të cilave janë inkurajuese:

- Kur punoni me Internet banking shërbimet në Microsoft IIS/PHP, punonjësit e kompanisë zbuluan se kur krahasuan dy sisteme të bazuara në Nehalem, një me enkriptim dhe një pa, pati një rritje prej 23% të përdoruesve që mund të mbështeteshin në këtë sistem. Kur sistemi i koduar Nehalem u krahasua me një sistem jo-Nehalem, përmirësimi në numrin e përdoruesve të mbështetur ishte 4.5 herë. Këto janë rezultate të mahnitshme!

- Në testin e kriptimit/deshifrimit të bazës së të dhënave Të dhënat e Oracle 11g, kompania zbuloi se kur krahasoi dy sisteme Nehalem, një me enkriptim të aktivizuar dhe një jo, sistemi i aktivizuar me enkriptim tregoi një reduktim prej 89% në kohën që iu desh për të deshifruar 5.1 milion rreshta të një tabele të koduar. Pati gjithashtu një ulje prej 87% në kohën që u desh për të kriptuar tabelat OLTP dhe për të futur dhe fshirë në mënyrë të përsëritur një milion rreshta.

- Kriptimi i plotë i diskut mund të marrë shumë kohë për të enkriptuar fillimisht diskun. Intel zbuloi se me kriptimin Intel 32 GB Disk SDD për herë të parë duke përdorur enkriptimin pika e fundit McAfee për PC pa një ulje prej 42% në kohën e mbushjes së parë. Ky është një ndryshim i mahnitshëm që patjetër do ta vini re nëse ju është dashur të prisni që procesi i enkriptimit të plotë të diskut të përfundojë për herë të parë.

konkluzioni

Kriptimi tani është një kërkesë për pothuajse të gjithë në jetën e përditshme. AES është një standard i ri kriptimi. Megjithëse kriptimi na lejon të mbrojmë të dhënat, ai mund të shkaktojë konsumim të konsiderueshëm të burimeve dhe degradim të performancës, dhe ndonjëherë thjesht mund të pengojë procesorin të kryejë detyra të tjera që na duhen. Në të kaluarën, ky problem mund të zgjidhej duke kaluar në më shumë procesor i fuqishëm ose duke shtuar procesorë, ose duke përdorur zgjidhje shkarkimi. Megjithatë, të gjitha këto qasje kishin kufizime të integruara. Standard i ri Intel AES-NI përmirëson ndjeshëm performancën dhe sigurinë duke sjellë 6 udhëzime të reja të lidhura me AES në çipin e procesorit. Kjo siguron performancë dhe siguri të përmirësuar në një sërë situatash, të tilla si rrjete të sigurta dhe seanca të nivelit të aplikacionit, transaksione të sigurta dhe kriptim të plotë të diskut me pak ose aspak ndikim në përvojën e përgjithshme të përdorimit. Intel AES-NI duhet të jetë pjesë e çdo plani instalimi për sistemet e klientit dhe serverit ku kriptimi do të përdoret shumë, si p.sh. kur DirectAccess lidhet me rrjeti i korporatës. Kombinimi i arkitekturës Nehalem dhe teknologjitë Intel AES-NI premton të revolucionarizojë Bota e Kompjuterit dhe përmirësoni përvojën e përdoruesit dhe administratorit së bashku me performancën e përmirësuar.

Për më shumë informacion rreth procesorëve të serisë Intel Xeon 5600 me Intel AES-NI, ju lutemi vizitoni sa vijon

Intel Westmere 32 nm shton mbështetje për përshpejtimin AES: A është vërtet e nevojshme?

Sot, siguria është një temë e rëndësishme – por ajo konsiderohet e rëndësishme kryesisht vetëm nga profesionistët. Sidoqoftë, nëse siguria bëhet një element marketingu ose kthehet në një karakteristikë të performancës, atëherë kompani si Intel fillojnë ta promovojnë atë në mënyrë aktive. AES ose Standardi i Avancuar i Enkriptimit është i çertifikuar nga Administrata e Sigurisë Kombëtare e SHBA (NSA) dhe qeveria e SHBA, si dhe shumë autoritete të tjera. Gjenerata me dy fole 32 nm e procesorëve Intel premton përmirësime të rëndësishme në performancën e enkriptimit dhe deshifrimit AES falë udhëzimeve të reja (vetëm procesorët Core i5 me dy bërthama). Ne vendosëm të vlerësonim përfitimet në jetën reale dhe krahasuam një procesor me dy bërthama Core i5-661 me udhëzimet e reja AES me një procesor Core i7-870 me katër bërthama, i cili nuk mbështet përshpejtimin e kriptimit.

Klikoni mbi foto për ta zmadhuar.

Kriptimi në fakt përdoret shumë më intensivisht nga sa vërejnë përdoruesit zakonisht. Gjithçka fillon me faqet në internet që përmbajnë informacione të ndjeshme, siç janë të dhënat personale të përdoruesve, ose faqet që përmbajnë informacione të ndjeshme transaksionesh, të cilat të gjitha përdorin kriptim TLS ose SSL. Shërbimet si VoIP, mesazhet e çastit dhe emaili gjithashtu mund të mbrohen në të njëjtën mënyrë. Rrjetet private virtuale (VPN) janë një shembull tjetër që ndoshta janë shumë të njohura. Kriptimi prek edhe zona të ndjeshme si pagesat elektronike. Sidoqoftë, TLS/SSL janë protokolle komunikimi kriptografik dhe AES, të cilin Intel po e përshpejton duke filluar me gjeneratën e re të procesorëve 32 nm, është një standard i enkriptimit me qëllim të përgjithshëm. Mund të përdoret për të enkriptuar skedarë individualë, kontejnerë të dhënash dhe arkiva, apo edhe për të enkriptuar ndarje dhe disqe të tëra - qofshin një shkop USB ose një hard disk i sistemit. AES mund të ekzekutohet në softuer, por ka edhe produkte të përshpejtuara nga hardueri, pasi enkriptimi dhe deshifrimi janë mjaft një barrë llogaritëse. Zgjidhje të tilla si TrueCrypt ose Microsoft BitLocker, e cila është pjesë e Windows Vista ose Windows 7 Ultimate, mund të enkriptojnë të gjitha ndarjet menjëherë.

Nëse mendoni se ka të dhëna të ndjeshme në sistemin tuaj apo jo, varet nga ajo që nënkuptoni me ato të dhëna, si dhe nga niveli juaj personal i rehatisë. Përveç kësaj, siguria nënkupton gjithmonë strategjinë dhe saktësinë e duhur në ruajtjen e të dhënave konfidenciale. Asnjëherë nuk duhet të injoroni të dhëna të tilla si të dhënat e pasaportës ose numrin dhe datën e skadencës së kartës suaj bankare. Ose edhe PIN-in e telefonit tuaj.

Një gjë është e sigurt: është më mirë të jesh i kujdesshëm dhe i matur sesa anasjelltas - veçanërisht pasi kjo nuk kërkon shumë përpjekje. Qasja e Intel për shtimin e përshpejtimit AES nuk mbulon të gjitha aplikacionet dhe skenarët e enkriptimit, vetëm standardin më të popullarizuar—dhe ju do t'i merrni të gjitha falas në të gjithë procesorët e ardhshëm të desktopit 32 nm për versionin kryesor ose më të lartë. Por, a sigurojnë vërtet Udhëzimet e Reja AES përfitime të konsiderueshme të performancës në skenarët tipikë të enkriptimit, apo është më shumë një përpjekje marketingu? Le të hedhim një vështrim.

Çfarë është AES?

AES do të thotë "Advanced Encryption Standard" dhe është standardi më i popullarizuar i enkriptimit simetrik në botën e IT. Standardi funksionon me blloqe 128-bitësh dhe mbështet çelësat 128-, 192- ose 256-bit (AES-128, AES-192 dhe AES-256). Shumë shërbime të enkriptimit, përfshirë TrueCrypt, mbështetën algoritmin AES në fillimin e ekzistencës së tij. Por faktori më i madh në suksesin e AES, natyrisht, është miratimi i tij nga qeveria amerikane në 2002, me atë që u miratua si një standard për mbrojtjen e të dhënave të klasifikuara në 2003.

Enkriptoni të dhënat duke përdorur AES

Kriptimi AES bazohet në një sistem zëvendësimi të ndërrimit, që do të thotë se një seri operacionesh matematikore kryhen mbi të dhënat për të krijuar një grup të dhënash të modifikuar ndjeshëm (të koduar). Informacioni fillestar është tekst, dhe çelësi është përgjegjës për kryerjen e operacioneve matematikore. Operacionet mund të jenë aq të thjeshta sa zhvendosja e bitave ose XOR, ose më komplekse. Një kalim mund të deshifrohet lehtësisht, kjo është arsyeja pse të gjitha algoritmet moderne të kriptimit janë ndërtuar në kalime të shumta. Në rastin e AES, kjo është 10, 12 ose 14 kalime për AES-128, AES-192 ose AES-256. Nga rruga, çelësat AES kalojnë në të njëjtën procedurë si të dhënat e përdoruesit, domethënë ato janë një çelës i rrumbullakët në ndryshim.

Procesi funksionon me vargje 4x4 të bajteve të vetme, të quajtura gjithashtu kuti: kutitë S përdoren për zëvendësime, kutitë P përdoren për ndërrime. Zëvendësimet dhe permutacionet kryhen në faza të ndryshme: zëvendësimet funksionojnë brenda të ashtuquajturave kuti, dhe ndërrimet ndryshojnë informacionin midis kutive. S-box funksionon në një parim kompleks, domethënë, edhe nëse një bit i vetëm i hyrjes ndryshon, kjo do të ndikojë në disa bit dalje, domethënë, vetitë e secilit bit të daljes varen nga secili bit hyrës.

Përdorimi i kalimeve të shumta siguron një nivel të mirë të kriptimit, por duhet të plotësojë kriteret e difuzionit dhe konfuzionit. Shpërndarja kryhet përmes një kombinimi kaskadë të transformimeve të S-box dhe P-box: kur ndryshoni vetëm një bit në tekstin hyrës, S-box do të modifikojë daljen e disa biteve dhe P-box do ta përhapë këtë në mënyrë pseudo rastësore. efekt nëpër kuti të shumta S. Kur themi se një ndryshim minimal në hyrje prodhon një ndryshim maksimal në dalje, ne po flasim për një efekt topi bore.

Sa i sigurt është kriptimi AES?

Kohët e fundit ka pasur shumë diskutime në lidhje me të ashtuquajturat hakime që anashkalojnë nevojën për të kryer një kërkim të avancuar të forcës brutale për të gjetur çelësin e saktë të deshifrimit. Teknologji të tilla si sulmet XSL dhe sulmet me kyç të lidhur diskutohen mjaft intensivisht - por me pak sukses. Mënyra e vetme e punës për të thyer enkriptimin AES është përmes një të ashtuquajturi sulm të kanalit anësor. Për ta arritur këtë, sulmi duhet të ndodhë vetëm në sistemin pritës që ekzekuton enkriptimin AES dhe ju duhet të gjeni një mënyrë për të marrë informacionin e sinkronizimit të cache. Në këtë rast, mund të gjurmoni numrin e cikleve të kompjuterit derisa të përfundojë procesi i enkriptimit.

Natyrisht, e gjithë kjo nuk është aq e lehtë, pasi keni nevojë për qasje në kompjuter dhe akses të plotë të mjaftueshëm për të analizuar enkriptimin dhe të drejtën për të ekzekutuar kodin. Tani me siguri e kuptoni pse "vrimat" në sistemin e sigurisë që lejojnë një sulmues të fitojë të drejta të tilla, edhe nëse ato duken krejtësisht absurde, duhet të mbyllen sa më shpejt që të jetë e mundur. Por le të mos humbasim në mendime: nëse fitoni akses në kompjuterin e synuar, atëherë marrja e çelësit AES është çështje kohe, domethënë nuk është më një detyrë që kërkon kohë për superkompjuterët, që kërkon burime të mëdha llogaritëse.

AES brenda Intel

Në këtë pikë, udhëzimet AES të integruara në CPU kanë filluar të kenë kuptim - pavarësisht nga përfitimet e mundshme të performancës. Nga pikëpamja e sigurisë, procesori mund të përpunojë udhëzimet AES në një formë të kapsuluar, që do të thotë se nuk kërkon asnjë nga tabelat e kërkimit të nevojshëm për një sulm të kanalit anësor.

|

|||

|

| |||

Popullaritet i pamohueshëm kompjuterët personalë inkurajon zhvilluesit që t'i bëjnë ato më të mira. Kriptimi i të dhënave është një pjesë e rëndësishme e përdorimit të lajmëtarëve të çastit, rrjete sociale dhe lloje të tjera të komunikimeve në internet. Pa të, të gjitha informacionet tuaja janë të disponueshme për këdo në rrjet, nga kudo. Komandat e enkriptimit AES-NI nga Intel përfaqësojnë një algoritëm standard të avancuar të enkriptimit të përmirësuar. Këto udhëzime përdoren në server Procesorët Intel Xeon dhe desktop/profesional Intel Core. Nëse po pyesni veten " Intel AES— NIcfare eshte ne bios?”, atëherë ky artikull do t'ju vijë në ndihmë më shumë se kurrë.

Pse ta aktivizoni?

Intel AES-NI fokusohet në detyrat e mëposhtme:

- mbrojtjen e transaksioneve në internet dhe intranet;

- enkriptimi i diskut (për shembull kur përdorni Microsoft BitLocker);

- enkriptimi i disa pjesëve të transaksioneve tashmë të mbrojtura (kriptimi në nivel aplikacioni).

Si rezultat, media e ruajtjes kodohet më shpejt, siç mund të shihet në shembullin e programit PGPdisk. Kodimi në modalitetin CBC/256 me instruksionet AES-NI të aktivizuara është 20% më efikas se pa to. Testi u krye në një skedar 351 megabajt. Vlen gjithashtu të përmendet shpejtësia e deshifrimit në CBC/256 me AES-NI - rritja është nëntë përqind.

Si të aktivizoni funksionin në BIOS

Kjo bëhet me disa tastierë në tastierë. Mos harroni se AES-NI funksionon vetëm në procesorë Intel. Gjithashtu ia vlen të kontrolloni mbështetjen e CPU-së tuaj për këtë teknologji në faqen zyrtare të prodhuesit. Udhëzime për ndezjen:

- Pas ndezjes së kompjuterit, sistemi bazë hyrje dalje.

- Shkoni te skeda "Avancuar". Në të, gjeni rreshtin "Intel AES-NI" dhe vendosni vlerën në "Enabled".

- Ruani cilësimet e aplikuara dhe prisni që sistemi operativ të ngarkohet.

Aktivizimi i opsionit

konkluzioni

AES-NI është një grup udhëzimesh që i mundëson procesorit të kodojë dhe dekodojë më mirë skedarët në një kompjuter. Teknologjia i përket Intel dhe përdoret ekskluzivisht nga produktet e saj. Vlen të aktivizohet, kjo bëhet përmes BIOS-it nëse jeni të angazhuar në enkriptimin e skedarëve të mëdhenj dhe/ose shpesh kryeni transaksione në World Wide Web.