Antiviruset përdoren gjerësisht për të luftuar programet e viruseve. programet e viruseve. Le të shohim klasat kryesore programet antivirus.

- Programet e kontrollit të integritetit të softuerit.

Kjo klasë ju lejon të llogarisni shumën e kontrollit (të quajtur nënshkrim) të çdo programi të përdoruesit. Përpara ekzekutimit të programit vlera e llogaritur Shuma e kontrollit krahasohet me atë të regjistruar për kopjet e mbrojtura të programit. Programe të tilla nuk mund të parandalojnë infeksionin, por i japin përdoruesit informacion të vlefshëm për programet e infektuara ose të modifikuara.

- Programet e kontrollit.

Programet e kësaj klase përdorin modalitetin e ndërprerjes së kompjuterit. Nëse, sipas mendimit të autorit të programit antivirus, programet vërejnë diçka të dyshimtë, ata ndërpresin funksionimin e kompjuterit dhe i japin operatorit një rekomandim për veprime të mëtejshme.

- Programet për heqjen e viruseve.

Programe të tilla kontrollojnë praninë e disk magnetik vetëm viruset e njohura. Pasi kanë zbuluar një virus, ata e raportojnë atë te operatori ose heqin virusin.

- Kopje.

Kopjimi i programeve është një metodë mbrojtjeje, por nuk garanton mungesën e viruseve.

- ekzistojnë programe të përziera antivirus, duke kombinuar vetitë e programeve të klasave të listuara më sipër.

Deri më sot, nuk është gjetur asnjë metodë që ofron garanci të plotë të mbrojtjes kundër virusit. Ndër metodat premtuese që po zhvillohen, mund të vërehen sa vijon:

- metodat adaptive dhe të vetë-mësimit;

- metoda intelektuale;

- metodat harduerike.

Mjete përshtatëse dhe vetë-mësuese- Këto janë mjete që zgjerojnë automatikisht listën e viruseve të cilave u rezistojnë. Këto përfshijnë mjete që përmbajnë baza të të dhënave të viruseve të përditësuara vazhdimisht.

Metodat inteligjente– metodat e bazuara në sistemet e konkluzioneve logjike. Thelbi i tyre zbret në përcaktimin e algoritmit të zbatuar nga programi duke përdorur kodin e tij, dhe kështu identifikimin e programeve që kryejnë veprime të paautorizuara. Kjo është një metodë premtuese, por kërkon kosto të mëdha.

Hardware– Ky është një fuqizim shtesë i sistemit të mbrojtjes. Përdorur në aplikacione të veçanta, nuk kanë marrë ende shpërndarje të gjerë, sepse përdorimi i tyre kufizon aftësitë e sistemit.

Qasje sistematike ndaj sigurisë

Ndërtimi dhe mbështetja sistem të sigurt kërkon një qasje sistematike. Kjo qasje kërkon ndërgjegjësimin e spektrit të plotë kërcënimet e mundshme Për rrjet specifik dhe për secilin prej këtyre kërcënimeve, mendoni për taktikat për ta zmbrapsur atë. Në këtë luftë, është e nevojshme të përdoren mjete dhe teknika të ndryshme: aftësi morale dhe etike, legjislative, administrative, psikologjike dhe mbrojtëse të softuerit dhe harduerit të rrjetit.

Drejt mjeteve juridike morale dhe etikeËshtë e mundur të përfshihen të gjitha llojet e normave që janë zhvilluar me përhapjen e mjeteve kompjuterike.

Legjislative mjetet juridike janë ligjet, rregulloret e qeverisë, dekretet presidenciale. Aktet dhe standardet rregullatore që rregullojnë rregullat për përdorimin dhe përpunimin e informacionit akses i kufizuar, si dhe parashikohen penalitete për shkeljet e këtyre rregullave.

Masat administrative- këto janë veprime të ndërmarra nga menaxhmenti i një ndërmarrje ose organizate për të garantuar sigurinë organizative ( përshkrimet e punës, duke përcaktuar rreptësisht procedurën e punës me informacione konfidenciale në kompjuter, rregullat për blerjen e pajisjeve të sigurisë nga një ndërmarrje, etj.).

Masat psikologjike siguria mund të luajë një rol të rëndësishëm në rritjen e sigurisë së sistemit. Neglizhimi i marrjes parasysh të aspekteve psikologjike në procedurat joformale që lidhen me sigurinë mund të çojë në shkelje të sigurisë.

TE fizike Mjetet e mbrojtjes përfshijnë mbrojtjen e ambienteve për të mbrojtur kundër rrezatimit, kontrollin e pajisjeve të furnizuara për përputhje me specifikimet e tij dhe mungesën e "gabave" harduerike, pajisjet e mbikëqyrjes së jashtme, pajisjet bllokuese. akses fizik tek njësitë individuale kompjuterike, brava të ndryshme dhe pajisje të tjera që mbrojnë ambientet ku ndodhen mediumet e ruajtjes nga hyrja e paligjshme.

teknike Mjetet e sigurisë së informacionit zbatohen nga softueri dhe hardueri i rrjeteve kompjuterike. Mjetet e tilla quhen shërbimet e sigurisë së rrjetit. Gama e detyrave të mbrojtjes që ata zgjidhin është e larmishme (kontrolli i aksesit, auditimi, kriptimi i informacionit, mbrojtja kundër viruseve, monitorimi trafiku i rrjetit etj). Masat teknike të sigurisë mund të ndërtohen ose në softuer (OS, aplikacione) dhe harduer (kompjuterë dhe pajisje komunikimi) sigurimi i rrjetit, ose zbatohet në formë produkte individuale krijuar posaçërisht për të zgjidhur problemet e sigurisë.

Politika e sigurisë

Politika e Sigurisë së Informacionit përcakton se çfarë informacioni duhet të mbrohet dhe nga kush, çfarë dëmi mund të jetë nga një kërcënim i zbatuar me sukses dhe me çfarë mjetesh mbrojtjeje. Gjatë formimit të një politike sigurie, specialistët përgjegjës për sigurinë e sistemit duhet të marrin parasysh disa parimet bazë:

- Sigurimi i çdo punonjësi të ndërmarrjes me niveli minimal privilegje qasje në të dhënat e nevojshme për të kryer detyrat e tij zyrtare.

- Përdorimi qasje e integruar për të garantuar sigurinë. Kjo nënkupton përdorimin e një sërë masash sigurie, nga ndalimet organizative dhe administrative deri te pajisjet e integruara të rrjetit.

- Kur përdorni një sistem sigurie me shumë nivele, është e rëndësishme të siguroheni balanca e besueshmërisë së mbrojtjes në të gjitha nivelet.

- Përdorimi i mjeteve që, pas dështimit, kalojnë në një gjendje mbrojtje maksimale . Kjo vlen për një shumëllojshmëri të gjerë të veçorive të sigurisë.

- Parimi i një pike të vetme kontrolli -çdo gjë hyn në rrjetin e brendshëm dhe del nga rrjeti i jashtëm trafiku duhet të kalojë përmes një nyje të vetme rrjeti, për shembull përmes muri i zjarrit. Vetëm kjo ju lejon të kontrolloni mjaftueshëm trafikun.

- Parimi i balancimit të dëmeve të mundshme nga zbatimi i një kërcënimi dhe kostot e parandalimit të tij. Asnjë sistem sigurie nuk garanton 100% mbrojtjen e të dhënave, sepse... është rezultat i një kompromisi ndërmjet rreziqet e mundshme dhe kostot e mundshme.

Kur përcaktoni një politikë sigurie për një rrjet me akses në internet, rekomandohet të ndani detyrën në dy pjesë: të zhvilloni një politikë aksesi shërbimet e rrjetit Internet dhe zhvilloni një politikë për qasje në burime rrjeti i brendshëm kompanitë.

Politika e Aksesit të Shërbimeve të Rrjetit të Internetit:

- Përcaktoni një listë të shërbimeve të internetit në të cilat përdoruesit e rrjetit të brendshëm duhet të kenë akses të kufizuar.

- Përcaktoni kufizimet në metodat e aksesit, të tilla si përdorimi i protokolleve SLIP dhe PPP.

- Vendosja nëse qasja lejohet përdoruesit e jashtëm nga interneti në rrjetin e brendshëm.

Politika për aksesimin e burimeve në rrjetin e brendshëm të një kompanie mund të shprehet në një nga dy parimet:

- Ndaloni gjithçka që nuk lejohet shprehimisht;

- Lejoni gjithçka që nuk është e ndaluar në mënyrë eksplicite.

Mbrojtja e të dhënave - Ky është përdorimi i mjeteve dhe metodave të ndryshme, përdorimi i masave dhe zbatimi i aktiviteteve për të siguruar një sistem të besueshmërisë së informacionit të transmetuar, të ruajtur dhe të përpunuar.

Problemi i sigurisë së informacionit në sistemet elektronike të përpunimit të të dhënave u ngrit pothuajse njëkohësisht me krijimin e tyre. Ajo u shkaktua nga fakte specifike të veprimeve dashakeqe mbi informacionin.

Nëse në dekadat e para të përdorimit aktiv të PC-ve, rreziku kryesor ishte nga hakerët që lidheshin me kompjuterët kryesisht përmes rrjeti telefonik, më pas në dekadën e fundit shkelja e besueshmërisë së informacionit ka përparuar përmes programeve, viruseve kompjuterike, rrjeti global Internet.

Ka mjaft shumë metodat e aksesit të paautorizuar ndaj informacionit, duke përfshirë: shikimin; kopjimi dhe zëvendësimi i të dhënave; hyrje programe false dhe mesazhet si rezultat i lidhjes me kanalet e komunikimit; leximi i informacionit të mbetur në mediat e tij; marrja e sinjalit rrezatimi elektromagnetik dhe natyra e valës; përdorimi programe të veçanta.

1. Mjetet e identifikimit dhe kufizimit të aksesit në informacion

Një nga fushat më intensive të zhvilluara për garantimin e sigurisë së informacionit është identifikimi dhe përcaktimi i origjinalitetit të dokumenteve bazuar në një nënshkrim elektronik dixhital.

2. Metoda kriptografike e mbrojtjes së informacionit

Shumica mjete efektive Rritja e sigurisë është konvertimi kriptografik.

3. Viruset kompjuterike

Shkatërrimi i strukturës së skedarit;

Drita paralajmëruese e diskut ndizet kur nuk aksesohet.

Mënyrat kryesore në të cilat kompjuterët infektohen nga viruset janë zakonisht disqet e lëvizshme(disketa dhe CD-ROM) dhe rrjetet kompjuterike. Infeksioni hard drive kompjuteri mund të ndodhë nëse kompjuteri niset nga një disketë që përmban një virus.

Në bazë të llojit të habitatit që kanë viruset, ato klasifikohen në boot, file, system, network dhe file-boot (multifunksional).

Boot viruse janë të ngulitura në sektorin e nisjes së diskut ose në sektorin që përmban programin e nisjes së diskut të sistemit.

Viruset e skedarëve vendosen kryesisht në skedarë të ekzekutueshëm me ekstensionin .COM dhe .EXE.

Viruset e sistemit janë të ngulitura në modulet e sistemit dhe drejtuesit e pajisjeve periferike, tabelat e shpërndarjes së skedarëve dhe tabelat e ndarjeve.

Viruset e rrjetit janë të vendosura në rrjetet kompjuterike, dhe nisja e skedarit - infektojnë sektorët e nisjes së disqeve dhe skedarëve programet e aplikimit.

Përgjatë rrugës së infektimit të mjedisit, viruset ndahen në rezidentë dhe jorezidentë.

Viruset rezidente kur një kompjuter infektohet, ata lënë pjesën e tyre rezidente në sistemin operativ, i cili, pas infektimit, përgjon thirrjet e OS drejt objekteve të tjera të infeksionit, depërton në to dhe kryen veprimet e tij shkatërruese, të cilat mund të çojnë në mbylljen ose rinisjen e kompjuterit. Viruset jorezidente mos infektoni sistemin operativ të kompjuterit dhe janë aktivë për një kohë të kufizuar.

Karakteristikat strukturore të viruseve ndikojnë në shfaqjen dhe funksionimin e tyre.

Bombë logjikeështë një program që është ndërtuar në një të madhe paketë softuerike. Është i padëmshëm derisa të ndodhë një ngjarje e caktuar, pas së cilës zbatohet mekanizmi i tij logjik.

Programet mutant vetë-riprodhuar, duke krijuar kopje që janë qartësisht të ndryshme nga origjinali.

Viruset e padukshme ose viruse të fshehta, përgjojnë thirrjet e OS për skedarët dhe sektorët e diskut të infektuar dhe zëvendësojnë objektet e pa infektuara në vendin e tyre. Kur hyjnë në skedarë, këta viruse përdorin algoritme mjaft origjinale që i lejojnë ata të "mashtrojnë" monitorët rezidentë antivirus.

Makro viruset përdorni aftësitë e gjuhëve makro që janë integruar programet e zyrës përpunimin e të dhënave ( redaktorët e tekstit, fletëllogaritëse).

Në bazë të shkallës së ndikimit në burimet e sistemeve dhe rrjeteve kompjuterike, ose në bazë të aftësive shkatërruese, viruset ndahen në viruse të padëmshëm, jo të rrezikshëm, të rrezikshëm dhe shkatërrues.

Viruset e padëmshme nuk kanë një efekt patologjik në funksionimin e kompjuterit. Viruset jo të rrezikshme mos shkatërroni skedarët, por zvogëloni hapësirën e lirë memoria e diskut, shfaqet në ekran efekte grafike. Viruset e rrezikshme shpesh shkaktojnë ndërprerje të konsiderueshme në funksionimin e kompjuterit. Viruset shkatërruese mund të çojë në fshirjen e informacionit, ndërprerje të plotë ose të pjesshme të programeve të aplikimit. Është e rëndësishme të kihet parasysh se çdo skedar që është në gjendje të shkarkojë dhe ekzekutojë kodin e programit është një vend i mundshëm ku mund të vendoset një virus.

4. Programet antivirus

Përdorim i gjerë viruset kompjuterikeçoi në zhvillimin e programeve antivirus që bëjnë të mundur zbulimin dhe shkatërrimin e viruseve dhe "trajtimin" e burimeve të prekura.

Baza e shumicës së programeve antivirus është parimi i kërkimit të nënshkrimeve të virusit. Nënshkrimi i virusit i referohet disa karakteristikave unike të një programi virusi që tregon praninë e një virusi në një sistem kompjuterik.

Sipas mënyrës së funksionimit, programet antivirus mund të ndahen në filtra, auditorë, mjekë, detektorë, vaksina etj.

Programet e filtrit - këta janë “roje” që janë vazhdimisht në OP. Ata janë rezidentë dhe përgjojnë të gjitha kërkesat drejtuar OS për të kryer veprime të dyshimta, p.sh. operacione që përdorin viruse për të riprodhuar dhe dëmtuar informacionin dhe burimet e softuerit në një kompjuter, duke përfshirë për riformatimin e hard diskut. Midis tyre janë përpjekjet për të ndryshuar atributet e skedarëve, për të korrigjuar skedarët e ekzekutueshëm COM ose EXE dhe për të shkruar në sektorët e nisjes së diskut.

Prania e vazhdueshme e programeve “roje” në OP ul ndjeshëm volumin e tij, që është disavantazhi kryesor i këtyre programeve. Për më tepër, programet e filtrit nuk janë në gjendje të "pastrojnë" skedarët ose disqet. Ky funksion kryhet nga programe të tjera antivirus, për shembull AVP, Norton Antivirus për Windows, Thunder Byte Professional, McAfee Virus Scan.

Programet e auditorit janë një mjet i besueshëm i mbrojtjes kundër viruseve. Ata kujtojnë gjendjen fillestare programe, katalogë dhe zonat e sistemit disku, me kusht që kompjuteri të mos jetë infektuar ende me virus. Më pas, programi krahasohet periodikisht Gjendja e tanishme me origjinalin. Nëse zbulohen mospërputhje (gjatësia e skedarit, data e modifikimit, kodi i kontrollit ciklik të skedarit), një mesazh në lidhje me këtë shfaqet në ekranin e kompjuterit. Ndër programet e auditimit mund të veçojmë programin Adinf dhe shtesën e tij në formën e Modulit të kurimit Adinf.

Programi i doktoritështë i aftë jo vetëm të zbulojë, por edhe të "pastrojë" programet ose disqet e infektuara. Në të njëjtën kohë, ai shkatërron programet e infektuara të trupit të virusit. Programet të këtij lloji mund të ndahen në fagë dhe polifagë. Fagjet - Këto janë programe që përdoren për të kërkuar viruse të një lloji të caktuar. Polifage projektuar për të zbuluar dhe shkatërruar numer i madh viruse të ndryshme. Në vendin tonë polifagët më të përdorur janë MS Antivirus, Aidstest, Doktor Web. Ato përditësohen vazhdimisht për të luftuar viruset e reja të reja.

Programet e detektorëve të aftë për të zbuluar skedarë të infektuar me një ose më shumë zhvillues të njohur programe me viruse.

Programet e vaksinave ose imunizuesit, i përkasin klasës së programeve rezidente. Ata modifikojnë programet dhe disqet në mënyrë të tillë që kjo të mos ndikojë në funksionimin e tyre. Megjithatë, virusi kundër të cilit kryhet vaksinimi i konsideron ata tashmë të infektuar dhe nuk i pushton. NË aktualisht Janë zhvilluar shumë programe antivirus që njihen gjerësisht dhe po përditësohen vazhdimisht me mjete të reja për të luftuar viruset.

5. Siguria e të dhënave në një mjedis online

Mjediset në internet janë të cenueshme ndaj sigurisë së të dhënave. Shembull mjedise interaktiveështë ndonjë nga sistemet me aftësitë e komunikimit, të tilla si posta elektronike, rrjetet kompjuterike, interneti.

Për të mbrojtur informacionin nga elementët huliganë, përdoruesit e pakualifikuar dhe kriminelët, sistemi i Internetit përdor një sistem autoriteti ose kontrolli të aksesit.

Detyrë: shënime, përgjigje pyetjeve nga mësuesi Tsv., f. 176, pyetje. 3, 4 dhe 5.

Mjetet e sigurisë së informacionit

1. Mbrojtja e informacionit nga aksesi i paautorizuar. Produkte antivirus mbrojtjen e informacionit

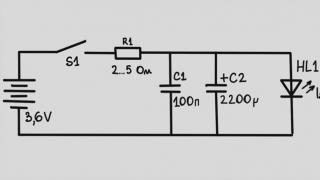

Detyra e mbrojtjes së informacionit të ruajtur në sistemet kompjuterike, nga aksesi i paautorizuar (UND), është shumë i rëndësishëm. Për të zgjidhur këtë problem, përdoret një gamë e tërë mjetesh, duke përfshirë mjete teknike, softuerike dhe harduerike dhe masat administrative mbrojtjen e informacionit.

Qasja e paautorizuar në informacion është qasja e paplanifikuar, përpunimi, kopjimi, përdorimi i viruseve të ndryshëm, përfshirë ato që shkatërrojnë produktet softuerike, si dhe modifikimi ose shkatërrimi i informacionit në kundërshtim me rregullat e vendosura të kontrollit të aksesit.

Sistemi i sigurisë së informacionit është një grup i organizuar i rregulloreve, organeve, shërbimeve, metodave, masave dhe mjeteve të veçanta legjislative dhe të tjera që sigurojnë sigurinë e informacionit nga kërcënimet e brendshme dhe të jashtme.

Ekzistojnë tre fusha kryesore në mbrojtjen e informacionit nga aksesi i paautorizuar:

E para është e përqendruar në parandalimin e hyrjes së ndërhyrës në mjedisin kompjuterik dhe bazohet në speciale mjete teknike identifikimi i përdoruesit;

E dyta lidhet me mbrojtjen e mjedisit kompjuterik dhe bazohet në krijimin e softuerit të veçantë për sigurinë e informacionit;

Drejtimi i tretë lidhet me përdorimin mjete të veçanta mbrojtjen e informacionit nga aksesi i paautorizuar

Një mjet për mbrojtjen e informacionit nga aksesi i paautorizuar është një teknik, kriptografik, softuer dhe mjete të tjera të krijuara për të mbrojtur informacionin, mjetet në të cilat ai zbatohet, si dhe një mjet për të monitoruar efektivitetin e mbrojtjes së informacionit.

Mjetet e sigurisë së informacionit ndahen në:

1. Fizike - mjete dhe struktura të ndryshme inxhinierike që pengojnë ose përjashtojnë depërtimin fizik (ose aksesin) e shkelësve në objektet e mbrojtjes dhe në mjetet materiale. informacion konfidencial:

2. Hardware - pajisje mekanike, elektrike, elektronike dhe të tjera të dizajnuara për të mbrojtur informacionin nga rrjedhja, zbulimi, modifikimi, shkatërrimi, si dhe kundërveprimeve teknike të inteligjencës:

3. Softuer - programe të veçanta kompjuterike që zbatojnë funksionet e mbrojtjes së informacionit nga aksesi i paautorizuar, familjarizimi, kopjimi, modifikimi, shkatërrimi dhe bllokimi.

4. Mjetet kriptografike - teknike dhe softuerike të kriptimit të të dhënave, bazuar në përdorimin e një sërë metodash matematikore dhe algoritmike.

5. Implementimi i kombinuar - i kombinuar i harduerit dhe softuerit dhe metodat kriptografike mbrojtjen e informacionit.

Të ndryshme metodat e softuerit zgjerojnë ndjeshëm aftësinë për të garantuar sigurinë e informacionit të ruajtur.

Ndër pajisjet standarde mbrojtëse Kompjuter personal Më të përhapurit janë:

Mjete për mbrojtjen e burimeve kompjuterike që përdorin identifikimin e fjalëkalimit dhe kufizojnë aksesin për përdoruesit e paautorizuar;

Aplikacion metoda të ndryshme kriptim që nuk varet nga konteksti i informacionit;

Mjetet e mbrojtjes nga kopjimi për produktet komerciale softuerike;

Mbrojtje kundër viruseve kompjuterike;

Krijimi i arkivave.

Një virus kompjuterik është një program i aftë për të injektuar në mënyrë spontane vetveten dhe për të futur kopje të tij në programe të tjera, skedarë, zona të sistemit të kompjuterit dhe në rrjetet kompjuterike, në mënyrë që të krijojë të gjitha llojet e ndërhyrjeve në punën në kompjuter.

Masat themelore për të mbrojtur kundër viruseve: pajisni kompjuterin tuaj me një program antivirus, përditësoni vazhdimisht atë bazat e të dhënave antivirus, kopje arkivore informacione të vlefshme.

Programi antivirus (antivirus) është një program për zbulimin e viruseve kompjuterike, si dhe programeve të padëshiruara (të konsideruara me qëllim të keq) në përgjithësi dhe rikthimin e skedarëve të infektuar (të modifikuar) nga programe të tilla, si dhe për parandalimin - parandalimin e infektimit (modifikimit) të skedarëve ose sistemi operativ kod me qëllim të keq(për shembull, nëpërmjet vaksinimit).

Softueri antivirus përbëhet nga rutina që përpiqen të zbulojnë, parandalojnë dhe heqin viruset kompjuterike dhe programet e tjera me qëllim të keq.

Softueri antivirus zakonisht përdor dy metoda të dallueshme:

skanimi i skedarëve për të kërkuar viruse të njohura që përputhen me përkufizimin në bazat e të dhënave antivirus

zbulimi i sjelljes së dyshimtë të çdo programi, i ngjashëm me sjelljen e një programi të infektuar.

Metodat kryesore për zbulimin e viruseve kompjuterike përfshijnë si më poshtë:

metoda e krahasimit me standardin;

analiza heuristike;

monitor antivirus ing;

metoda e zbulimit të ndryshimeve;

futja e antiviruseve në BIOS kompjuteri dhe etj.

Mënyra e krahasimit me standardin. Metoda më e thjeshtë e zbulimit është përdorimi i të ashtuquajturave maska për të kërkuar viruse të njohura. Maska e një virusi është një sekuencë konstante kodi specifike për këtë virus të veçantë. Programi antivirus shikon (skanon) në mënyrë sekuenciale skedarët e skanuar në kërkim të maskave të viruseve të njohura. Skanerët antivirus mund të gjejnë vetëm viruse të njohura tashmë për të cilët është përcaktuar një maskë. Nëse virusi nuk përmban maskë të përhershme ose gjatësia e kësaj maske nuk është e gjatë, atëherë përdoren metoda të tjera. Aplikacion skanerë të thjeshtë nuk e mbron kompjuterin tuaj nga viruset e reja. Për kodimin dhe viruset polimorfikë që mund të ndryshojnë plotësisht kodin e tyre kur infektohen program i ri ose sektori i nisjes, është e pamundur të ndash një maskë, kështu që skaner antivirus ato nuk zbulohen.

Analiza heuristike. Për t'u riprodhuar, një virus kompjuterik duhet të kryejë disa veprime specifike: kopjimi në memorie, shkrimi në sektorë, etj. Analizuesi heuristik (i cili është pjesë e kernelit antivirus) përmban një listë të veprimeve të tilla dhe kontrollon programet dhe sektorët e nisjes. i disqeve dhe disketave, duke u përpjekur të zbulojë kodin tipik të viruseve në to. Një analizues heuristik mund të zbulojë, për shembull, që programi që testohet instalon një modul rezident në memorie ose shkruan të dhëna në skedarin e ekzekutueshëm të programit. Pasi ka zbuluar një skedar të infektuar, analizuesi zakonisht shfaq një mesazh në ekranin e monitorit dhe bën një hyrje në vetvete ose regjistri i sistemit. Në varësi të cilësimeve, antivirusi mund të dërgojë gjithashtu një mesazh në lidhje me virusin e zbuluar te administratori i rrjetit. Analiza heuristike ju lejon të zbuloni viruse të panjohura më parë. Pothuajse të gjitha programet moderne antivirus zbatojnë metodat e tyre të analizës heuristike.

Monitorimi antivirus. Thelbi këtë metodë konsiston në faktin se një program antivirus ndodhet vazhdimisht në kujtesën e kompjuterit, duke monitoruar të gjitha veprimet e dyshimta të kryera nga programe të tjera. Monitorimi antivirus ju lejon të skanoni të gjitha programet e nisura, dokumentet e krijuara, të hapura dhe të ruajtura, skedarët e programit dhe dokumentet e marra nëpërmjet internetit ose të kopjuara në HDD nga një disketë ose CD. Monitoruesi antivirus do të njoftojë përdoruesin nëse ndonjë program përpiqet të kryejë një veprim potencialisht të rrezikshëm.

Ndryshoni metodën e zbulimit. Gjatë zbatimit të kësaj metode, programet antivirus, të quajtur auditorë të diskut, fillimisht kujtojnë karakteristikat e të gjitha zonave të diskut që mund të sulmohen dhe më pas i kontrollojnë ato në mënyrë periodike. Duke infektuar një kompjuter, virusi ndryshon përmbajtja e vështirë disk: për shembull, ai shton kodin e tij në një skedar programi ose dokumenti, shton një thirrje në një program virusi në skedarin AUTOEXEC.BAT, ndryshon sektorin e nisjes, krijon një skedar satelitor. Duke krahasuar vlerat karakteristike të zonave të diskut, një program antivirus mund të zbulojë ndryshimet e bëra nga viruse të njohur dhe të panjohur.

Futja e antiviruseve në BIOS të kompjuterit. Mjetet më të thjeshta të mbrojtjes kundër viruseve janë të integruara në pllakat amë të kompjuterëve. Këto mjete ju lejojnë të kontrolloni të gjitha thirrjet në rrjetin kryesor hyrje në çizme hard disqet, si dhe në sektorët e nisjes së disqeve dhe disketave. Nëse ndonjë program përpiqet të ndryshojë përmbajtjen e sektorëve të nisjes, aktivizohet mbrojtja dhe përdoruesi merr një paralajmërim përkatës. Megjithatë, kjo mbrojtje nuk është shumë e besueshme. Ka viruse të njohura që përpiqen të çaktivizojnë kontrollin e antivirusit BIOS duke ndryshuar disa qeliza në memorien e paqëndrueshme (CMOS) të kompjuterit.

Këtu janë rezultatet e një sondazhi të kryer nga WEBCITY Business Network tremujorin e kaluar. Më shumë se 7000 persona morën pjesë në anketë (Internet). Rezultatet e anketës:

Formatimi i programit të informacionit antivirus

Antivirusi më i mirë për shtëpi dhe zyrë në 2010

I automatizuar vendin e punës menaxher i magazinës së një shoqërie tregtare

bazë informacioni magazina Aktualisht po i kushtohet shumë vëmendje formimit të parimeve për ndërtimin e mekanizmave të sigurisë së informacionit (IP)...

Karakteristikat e mbrojtjes së kompjuterit personal përcaktohen nga specifikat e përdorimit të tyre. Standarditeti i parimeve arkitekturore për ndërtimin e harduerit dhe softuerit të kompjuterit personal...

Mbrojtja e informacionit në sistemet e përpunimit të automatizuar të të dhënave: zhvillimi, rezultatet, perspektivat

Baza ideologjike e grupit të dokumenteve udhëzuese është "Koncepti për mbrojtjen e pajisjeve kompjuterike dhe sistemeve të automatizuara nga aksesi i paautorizuar në informacion". Koncepti “përcakton një sistem pikëpamjesh, parime bazë...

Sisteme komplekse siguria e informacionit

Metodat dhe mjetet e mbrojtjes së informacionit përfshijnë masat organizative, teknike dhe ligjore siguria e informacionit dhe masat e mbrojtjes se informacionit ( mbrojtje ligjore informacion, mbrojtje teknike informacion, mbrojtje informacion ekonomik etj...

Metodat dhe mjetet e mbrojtjes së informacionit

Nevoja për të mbrojtur informacionin

Zgjedhja e mjeteve për mbrojtjen e informacionit nga aksesi i paautorizuar duhet të bazohet në kërkesat e mësipërme për sistemin e mbrojtjes së informacionit në AS GRN dhe në një analizë të mjeteve ekzistuese të mbrojtjes në vend. Këto fonde duhet, nëse është e mundur...

Sigurimi i mbrojtjes së informacionit në rrjetet kompjuterike lokale

Arkitektura e LAN-it dhe teknologjia e funksionimit të tij i lejon një sulmuesi të gjejë ose të krijojë në mënyrë specifike zbrazëti për të akses i fshehur për informacion...

Organizimi i mbrojtjes së informacionit në vend rrjeti kompjuterik(duke përdorur shembullin e Uzinës së Makinerisë Mari OJSC)

Zhvillimi mjet softuerik për certifikimin e seksioneve të rrjetit

Metodat e mbrojtjes së informacionit në një ndërmarrje, si dhe metodat e marrjes së tij, po ndryshojnë vazhdimisht. Ofertat e reja shfaqen rregullisht nga kompanitë që ofrojnë shërbime të sigurisë së informacionit...

Klasifikimi zbatohet për të gjitha institucionet, organizatat dhe ndërmarrjet ekzistuese dhe të parashikuara të AS që përpunojnë informacione konfidenciale...

Zhvillimi i një programi për të automatizuar verifikimin e auditimit gjatë certifikimit të objekteve të informatizimit

Software Kompania e kodit të sigurisë Secret Net 6...

Zhvillimi i një projekti për mbrojtjen e informacionit nga aksesi i paautorizuar për sistem i automatizuar institucionet e administratës së qarkut

ISIS Secret Net 7.0 është një sistem për mbrojtjen e informacionit konfidencial në serverë dhe stacione pune nga aksesi i paautorizuar. Funksionon nën kontrollin e OS Familjet e Windows,Linux. Rrjeti Sekret 7...

Metodat për mbrojtjen e informacionit

Qasje e paautorizuar- leximi, ndryshimi ose shkatërrimi i informacionit pa autoritetin e duhur për ta bërë këtë...

Mjetet e sigurisë së informacionit

Detyra e mbrojtjes së informacionit të ruajtur në sistemet kompjuterike nga aksesi i paautorizuar (UNA) është shumë i rëndësishëm. Për të zgjidhur këtë problem, përdoret një gamë e tërë mjetesh, duke përfshirë teknike...

Detyrat kryesore të antiviruseve

· Skanoni skedarët dhe programet në kohë reale.

· Skanoni kompjuterin tuaj sipas kërkesës

· Skanimi i trafikut në internet

· Skanimi Email

· Mbrojtje kundër sulmeve nga faqet e internetit armiqësore

· Rimëkëmbja skedarë të dëmtuar(trajtimi).

Objektet mbrojtje antivirus

Mjetet e mbrojtjes kundër viruseve janë krijuar për të skanuar skedarët dhe kujtesën e kompjuterit për praninë e malware të njohur dhe të rinj, për të dezinfektuar objektet e infektuara dhe për të hequr kërcënimet.

Viruset e para kompjuterike dhe shërbimet antivirus u shfaq në vitet 70 të shekullit të kaluar. Në atë kohë, viruset ishin "eksperimentale" - ata nuk kishin funksione me qëllim të keq dhe u krijuan si pjesë e hulumtimit në programet vetë-përsëritëse. Por së shpejti u bë i dukshëm veprimi i tyre shkatërrues, i cili në atë kohë konsistonte vetëm në faktin se ata kopjuan në mënyrë aktive veten dhe pushtuan vlerë hapësirë në disk dhe burime të tjera. Programet antivirus atëherë kishin për qëllim neutralizimin e një ose dy viruseve specifike, dhe jo mbrojtjen antivirus në përgjithësi.

Në vitet '80, masa e parë epidemitë virale. Shkrimtarët e viruseve filluan të shpërndajnë malware të aftë për të shkatërruar dokumente me vlerë, programe dhe skedarët e sistemit. Mjetet e mbrojtjes kundër viruseve filluan të zhvillohen me shpejtësi, megjithëse në atë kohë ata ishin ende kryesisht skanerë dhe imunizues primitivë, dhe prevalenca e softuerit antivirus ishte shumë e ulët.

Llojet e mbrojtjes antivirus

Në më shumë se njëzet vjet që nga ajo kohë, produktet antivirus kanë bërë një rrugë të gjatë mënyrë e madhe zhvillimin. Antiviruset moderne janë komplekse paketat softuerike, si rregull, përmban disa module të ndërlidhura dhe plotësuese që synojnë të luftojnë të gjithë spektrin kërcënimet kompjuterike. NË antiviruset moderne Llojet e mëposhtme të mbrojtjes antivirus mund të përdoren:

Krahasimi me një model viral - nënshkrimi i kodit viral, modeli i sjelljes malware ose një gjurmë gishti dixhital në listën e zezë të kërcënimeve të njohura. Ky lloj mbrojtjeje antivirus konsiston në kërkimin program i dyshimtë për praninë e shenjave karakteristike të malware. Për shembull, kur zbaton këtë lloj mbrojtjeje, një antivirus kërkon nënshkrime - sekuenca kodesh unike për një virus të veçantë.

Monitorimi i sjelljes është një lloj mbrojtjeje antivirus i bazuar në skanimin e objekteve gjatë leximit, shkrimit dhe operacioneve të tjera. Për të kryer monitorimin, programi antivirus ndodhet në kujtesë e gjallë dhe vepron si një trajtues i ngjarjeve të sistemit. Kur fillon çdo operacion që mund të çojë në infeksion, monitoruesi antivirus fillon të skanojë objektin që përpunohet (dokumenti, programi, etj.).

Zbulimi i ndryshimeve është një lloj mbrojtjeje antivirus i bazuar në monitorimin e integritetit të komponentëve të softuerit kompjuterik. Kur infektohen, viruset modifikojnë skedarët regjistri i sistemit ose sektorët e nisjes disk. Programi antivirus përcakton nëse një objekt është modifikuar duke numëruar kodet ciklike të kontrollit (shumat CRC) dhe metoda të tjera.

Analiza heuristike. Ky lloj Mbrojtja antivirus bazohet në faktin se veprimet e kryera nga viruset dhe sekuenca e tyre ndryshojnë nga sjellja e shumicës së programeve. Prandaj, analizimi i sekuencave të komandave dhe thirrjeve të sistemit të softuerit të dyshimtë ndihmon në përcaktimin zgjidhje e saktë për dëmshmërinë e tij.

Trajtimi është një lloj mbrojtjeje antivirus që konsiston në heqjen e objekteve me qëllim të keq dhe rivendosjen parametrat normalë sistemi kompjuterik.

Shërbimi i reputacionit - pamjen me te re mbrojtje antivirus, e cila është bërë e përhapur në vitet e fundit dhe bazuar në kontrollin e reputacionit të programeve, burimeve të internetit dhe sistemet postare. Ky kontroll kryhet duke përdorur serverë me reputacion të bazuar në renë kompjuterike të mbajtur nga zhvilluesit kryesorë të programeve antivirus dhe bazohet në listat e përditësuara vazhdimisht të burimeve "legjitime", keqdashëse dhe të dyshimta. Avantazhi i shërbimeve të reputacionit është se shpejtësi e lartë reagimet ndaj shfaqjes së kërcënimeve të reja.

Ekzistojnë gjithashtu lloje të vjetëruara, tani të përdorura rrallë të mbrojtjes antivirus, për shembull, imunizimi, i cili konsiston në vendosjen e një programi në kujtesën e kompjuterit që u thotë viruseve të shmangin riinfeksioni, se sistemi tashmë është i infektuar.

Modulet e mëposhtme zbatojnë mbrojtje antivirus:

Skaneri antivirus

Monitor antivirus duke përdorur teknologji të shumta mbrojtjeje

Bllokues i sjelljes

Auditori antivirus ose sistemi i kontrollit CRC

Fag antiviral ose mjek.

Gjenerata e re e produkteve antivirus eScan implementon të gjithë kompleksin teknologjive moderne mbrojtjes.

Për t'u mbrojtur nga viruset mund të përdorni:

Mjetet e përgjithshme të mbrojtjes së informacionit, të cilat janë po aq të dobishme sa sigurimi ndaj dëmtimit fizik të disqeve, programeve të mosfunksionimit ose veprimeve të gabuara të përdoruesit;

Masat parandaluese për të reduktuar gjasat e kontraktimit të një virusi;

Programe të specializuara për mbrojtjen nga viruset.

Ekzistojnë dy lloje kryesore të mjeteve të përgjithshme të sigurisë së informacionit, duke ofruar:

Kopjimi i informacionit - krijimi i kopjeve të skedarëve dhe zonave të sistemit të disqeve;

Kontrolli i aksesit që parandalon përdorimin e paautorizuar të informacionit, në veçanti mbrojtjen kundër ndryshimeve të programeve dhe të dhënave nga viruset, programet që funksionojnë keq dhe veprimet e gabuara përdoruesit.

Për të zbuluar, hequr viruset kompjuterike dhe për t'u mbrojtur kundër tyre, janë zhvilluar disa lloje të programeve speciale që ju lejojnë të zbuloni dhe shkatërroni viruset. Programe të tilla quhen programe antivirus. Ekzistojnë llojet e mëposhtme të programeve antivirus:

Programet e detektorit;

Programet e doktorit ose fagët;

programet e auditimit;

Programet e filtrimit;

Programet e vaksinave, ose imunizuesit.

Programet e detektorëve Ata kërkojnë për një kod (nënshkrim) karakteristik të një virusi të veçantë në RAM dhe skedarë, dhe nëse gjenden, lëshojnë një mesazh përkatës. Disavantazhi i programeve të tilla antivirus është se ata mund të gjejnë vetëm viruse që janë të njohur për zhvilluesit e programeve të tilla.

Programet e doktorit ose fagët jo vetëm të gjejë skedarë të infektuar me viruse, por edhe t'i "trajojë" ato, d.m.th. hiqni trupin e programit të virusit nga skedari, duke i kthyer skedarët në gjendjen e tyre origjinale. Në fillim të punës së tyre, fagët kërkojnë viruse RAM, duke i shkatërruar ato dhe vetëm atëherë vazhdojnë të "pastrojnë" skedarët. Ndër fagët dallohen polifagët, d.m.th. Programet e doktorit të krijuara për të kërkuar dhe shkatërruar më shumë viruset. Më të famshmit prej tyre: Aidstest, Scan, Norton Antivirus, Doktor Web.

Duke marrë parasysh që viruset e reja shfaqen vazhdimisht, programet e detektorëve dhe programet e mjekëve shpejt bëhen të vjetëruara dhe nevojiten përditësime të rregullta të versioneve të tyre.

Funksionimi i polifagëve bazohet në një parim të thjeshtë - kërkimi në programe dhe dokumente për seksione të njohura të kodit të virusit (të ashtuquajturat nënshkrime të virusit). NË rast i përgjithshëm Një nënshkrim është një regjistrim i një virusi që lejon dikë të identifikojë në mënyrë unike praninë e kodit të virusit në një program ose dokument.

Fillimisht, antiviruset polifage funksionuan shumë parim i thjeshtë- kreu skanim sekuencial të skedarëve për të gjetur programe virusesh në to. Nëse zbulohej një nënshkrim virusi, atëherë u krye një procedurë për të hequr kodin e virusit nga trupi i programit ose dokumentit. Para fillimit të skanimit të skedarëve, programi i fagut gjithmonë kontrollon RAM-in. Nëse ka një virus në RAM, ai çaktivizohet. Kjo për faktin se programet e virusit shpesh infektojnë ato programe që hapen ose hapen në momentin kur virusi është në fazën aktive. Kështu, nëse virusi mbetet aktiv në memorie, atëherë një skanim total i të gjithë skedarëve të ekzekutueshëm do të çojë në një infeksion total të sistemit.

Në ditët e sotme, programet e viruseve janë bërë shumë më komplekse. Për shembull, u shfaqën të ashtuquajturat "viruse vjedhurazi". Puna e tyre bazohet në faktin se sistemi operativ, kur hyn pajisjet periferike(duke përfshirë të hard disqet) përdor mekanizmin e ndërprerjes. Viruset e fshehta, në veçanti, përdorin një mekanizëm për të kapur kontrollin kur ndodh një ndërprerje. Duke zëvendësuar mbajtësin origjinal të ndërprerjeve me kodin e tyre, viruset stealth kontrollojnë leximin e të dhënave nga disku.

Nëse një program i infektuar lexohet nga një disk, virusi "kafshon" kodin e tij (zakonisht kodi nuk "kafshohet" fjalë për fjalë, por numri i sektorit të diskut që lexohet zëvendësohet). Si rezultat, përdoruesi merr kodin "të pastër" për të lexuar. Kështu, për sa kohë që vektori i mbajtësit të ndërprerjes modifikohet nga kodi i virusit, vetë virusi është aktiv në kujtesën e kompjuterit dhe mund të zbulohet lexim i thjeshtë disk duke përdorur sistemin operativ është i pamundur.

Duke pasur parasysh të gjitha sa më sipër, antiviruset polifag janë më efektivë vetëm kur luftojnë viruset tashmë të njohur, domethënë ata, nënshkrimet dhe metodat e sjelljes së të cilëve janë të njohura për zhvilluesit. Vetëm në këtë rast virusi do të zbulohet dhe hiqet me saktësi 100% nga memoria e kompjuterit, dhe më pas nga të gjithë skedarët e skanuar. Nëse virusi është i panjohur, atëherë ai mund t'i rezistojë me mjaft sukses përpjekjeve për ta zbuluar dhe trajtuar atë. Prandaj, gjëja kryesore kur përdorni ndonjë polifag është të përditësoni versionet e programit sa më shpesh të jetë e mundur dhe bazat e të dhënave të viruseve.

Qëndruar veç këtu janë të ashtuquajturat analizues heuristik.Çështja është se ka nje numer i madh i viruset algoritmi i të cilëve praktikisht kopjohet nga algoritmi i viruseve të tjerë. Duke përdorur analizues heuristik, antivirusi është në gjendje të gjejë analoge të ngjashme të viruseve të njohur, duke informuar përdoruesin se ai duket se ka një virus. Natyrisht, besueshmëria e analizuesit heuristik nuk është 100%, por gjithsesi koeficienti i tij veprim i dobishëm më shumë se 50%.

Një analizues kodi heuristik është një grup rutinash që analizojnë kodin e skedarëve të ekzekutueshëm, memorien ose sektorët e nisjes për të zbuluar viruset kompjuterike në të. lloje të ndryshme. Pjesa kryesore e analizuesit heuristik është emulatori i kodit. Emulatori i kodit funksionon në modalitetin e shikimit, domethënë, detyra e tij kryesore nuk është të ekzekutojë kodin, por të identifikojë të gjitha ngjarjet e mundshme në të, d.m.th. një grup kodi ose një thirrje për një funksion specifik të sistemit operativ që synon konvertimin e të dhënave të sistemit, punën me skedarët ose zbulimin e konstruksioneve të virusit të përdorur shpesh. Përafërsisht, emulatori shikon kodin e programit dhe identifikon veprimet që kryen ky program. Nëse veprimet e këtij programi përshtaten në një model të caktuar, atëherë nxirret një përfundim për praninë e kodit të virusit në program.

Natyrisht, probabiliteti i mungesës dhe alarm i rremë shumë e lartë. Sidoqoftë, duke përdorur saktë mekanizmin heuristik, përdoruesi mund të arrijë në mënyrë të pavarur në përfundimet e duhura. Për shembull, nëse një antivirus gjeneron një mesazh për një virus të dyshuar për një skedar të vetëm, atëherë probabiliteti i një pozitiv false është shumë i lartë. Nëse kjo përsëritet në shumë skedarë (dhe para kësaj antivirusi nuk zbuloi asgjë të dyshimtë në këto skedarë), atëherë mund të flasim për infektimin e sistemit me një virus me një probabilitet afër 100%. Analizuesi më i fuqishëm heuristik aktualisht është antivirusi Dr.Web.

Programet e auditorit . Programet e auditimit janë ndër mjetet më të besueshme të mbrojtjes kundër viruseve. Audituesit kujtojnë gjendjen fillestare të programeve, drejtorive dhe zonave të sistemit të diskut kur kompjuteri nuk është i infektuar me virus, dhe më pas periodikisht ose me kërkesë të përdoruesit krahasojnë gjendjen aktuale me atë origjinale. Ndryshimet e zbuluara shfaqen në ekranin e monitorit. Si rregull, krahasimi i gjendjeve kryhet menjëherë pas ngarkimit të sistemit operativ. Kur krahasoni, gjatësia e skedarit dhe kodi ciklik i kontrollit ( shuma e kontrollit skedari), data dhe ora e modifikimit, parametra të tjerë. Programet e auditorit kanë zhvilluar mjaft algoritme, zbulojnë viruse të fshehta dhe madje mund të pastrojnë ndryshimet në versionin e programit që kontrollohet nga ndryshimet e bëra nga virusi. Ndër programet e auditimit është programi Adinf.

Programet e filtrimit , ose "roje", janë programe të vogla rezidente të krijuara për të zbuluar veprime të dyshimta gjatë funksionimit të kompjuterit, karakteristikë e viruseve. Veprime të tilla mund të jenë:

Përpjekjet për të korrigjuar skedarët me shtesat COM dhe EXE;

Ndryshimi i atributeve të skedarit;

Regjistrimi i drejtpërdrejtë në disk adresë absolute;

Shkruani për të nisur sektorët e diskut;

Kur ndonjë program përpiqet të prodhojë veprimet e specifikuara"Roja" i dërgon një mesazh përdoruesit dhe ofron të ndalojë ose lejojë veprimin përkatës. Programet e filtrit janë shumë të dobishëm sepse janë në gjendje të zbulojnë një virus në fazën më të hershme të ekzistencës së tij përpara replikimit. Sidoqoftë, ata nuk "pastrojnë" skedarët dhe disqet. Për të shkatërruar viruset, duhet të përdorni programe të tjera, si p.sh. fagët. Disavantazhet e programeve të mbikëqyrjes përfshijnë "ndërhyrjen" e tyre (për shembull, ata vazhdimisht lëshojnë një paralajmërim për çdo përpjekje për të kopjuar skedar i ekzekutueshëm), si dhe konfliktet e mundshme me të tjerët software.

Vaksinat ose imunizuesit, - programe rezidente që parandalojnë infektimin e skedarëve, modifikimin e një programi ose disku në mënyrë të tillë që kjo të mos ndikojë në funksionimin e tyre dhe virusi do t'i perceptojë ato si të infektuara dhe për këtë arsye nuk do të depërtojë. Vaksinat përdoren nëse nuk ka programe mjekësh për të "kuruar" virusin. Vaksinimi është i mundur vetëm kundër viruseve të njohura. Aktualisht, programet e vaksinave kanë përdorim të kufizuar.