خدمات مسکن و جمعی، HOA ها و سایر شرکت ها موظف هستند از اطلاعات جمع آوری شده در برابر تغییر و افشا محافظت کنند. انطباق با الزامات نظارتی توسط Roskomnadzor - سرویس فدرال برای نظارت بر ارتباطات، فناوری اطلاعات و ارتباطات جمعی، که ثبت اپراتورهای داده های شخصی را حفظ می کند. آئین نامه FSTEC و FSB اپراتورها را ملزم می کند که یک سیستم امنیتی مدرن با استفاده از راه حل های آنتی ویروس، فایروال ها، سیستم های جلوگیری از نفوذ، مدیریت هویت کاربر و کنترل دسترسی، رمزگذاری، حفاظت از نشت، سیستم مدیریت رویدادهای امنیتی و سایر مکانیسم های حفاظتی ذکر شده در راهنما بسازند. سند FSTEC "در مورد تایید ترکیب و محتوای اقدامات سازمانی و فنی برای اطمینان از امنیت داده های شخصی در حین پردازش آنها در سیستم های اطلاعاتیاطلاعات شخصی "مورخ 18 فوریه 2013 N 21. شرکت های مسکن و خدمات عمومی از سیستم های اطلاعاتی برای کار با جمعیت، شرکت ها، موسسات و خدمات مختلف استفاده می کنند. حسابداری، مدیریت، حسابداری مالیاتی نیز مانند سایر شرکت ها، عملاً انجام می دهند. با وظایف مشابه در انواع دیگر شرکت ها متفاوت نیست.

با تحلیل ساخت پایگاههای اطلاعاتی مورد استفاده برای ذخیره و پردازش اطلاعات در مسکن و خدمات عمومی، دو نکته برجسته میشود: مبنای ساخت و ساز و مکان سرزمینی. قدیمی ترین و پرکاربردترین پایه برای پایگاه داده فایل های dbf هستند. اما برای مجموعه امروزی سیستم های خودکارآنها به دو دلیل اصلی مناسب نیستند: تعداد محدود رکوردها در یک جدول و قابلیت اطمینان ناکافی.

پایگاه داده های مدرن بر روی یک مشتری ساخته شده اند - فناوری های سرور. وجود داشته باشد سیستم های مختلفمدیریت پایگاه داده مزایا و معایب خاص خود را دارد. هر یک از آنها حداقل در یک سیستم طراحی شده برای خودکارسازی مسکن و خدمات عمومی استفاده می شود. رایج ترین MS SQL 2000 است. از آنجایی که برای سیستم عامل محبوب رایانه های شخصی - ویندوز طراحی شده است. محبوبیت بعدی Interbase است. همچنین پیادهسازی پایگاه دادههای مسکن و خدمات عمومی تحت کنترل اوراکل، یکی از پیشرفتهترین، اما گرانترین و دستوپاگیرترین سیستمهای مدیریت پایگاه داده وجود دارد.

همچنین قابل توجه است که روند فروشندگان سیستم مدیریت پایگاه داده به گسترش خود است محصولات نرم افزاری- جمله نسخه های رایگانبا محدودیتهای خاصی که برای کاربران نه بزرگ و نه ثروتمند مناسب است، که شامل ZhEK و امتیاز پذیرش پرداخت میشود. نمونه هایی از این سیستم ها MSDE 2000، MSDE 2005 از شرکت مایکروسافت هستند.

ساده ترین توپولوژی پایگاه داده، مکان تمام اطلاعات در یک سرور است. مشتریان توسط خطوط راه دورو مشکلات فعلی آنها را حل کند.

یکی دیگر از گزینه های پیاده سازی است پایگاه توزیع شدهداده ها در مورد تمام یا بخشی از شرکت کنندگان مسکن و خدمات عمومی. نقطه ضعف نیاز به همگام سازی داده ها است.

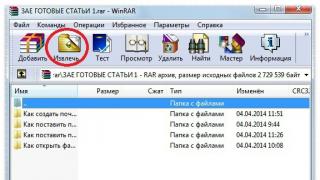

همگام سازی داده ها در حال انجام است روش های مختلف. رایج ترین آنها صادرات/واردات است. داده های حامل یا از طریق ایمیل بین شرکت کنندگان در خدمات مسکن و جمعی منتقل می شود. در این مورد، عامل انسانی تأثیر قابل توجهی بر عملکرد سیستم دارد - همه چیز باید به موقع و با دقت انجام شود.

سطح دوم همگام سازی، تبادل داده بین ماژول های سیستم از طریق ارتباط با سرورهای راه دور. این مبادله یا به دستور کاربر یا بر اساس یک برنامه زمانبندی مشخص فراخوانی می شود. این شامل این واقعیت است که برخی از روش ها در یکی از سرورهای مرتبطداده های لازم برای همگام سازی را "برای خودش می خواند" یا "برای آن می نویسد".

و در نهایت، بالاترین سطح همگام سازی پایگاه داده از طریق تکرار است. این ابزارها به شما امکان می دهند داده ها را هم در یک طرف خط ارتباطی و هم از طرف دیگر تغییر دهید. طبق یک برنامه زمان بندی داده شده یا به دستور یک کاربر سرور، سرورها پایگاه های داده را متصل و همگام می کنند.

حفاظت از داده های شخصی فقط در سیستم اطلاعاتی قابل اطمینان است که مهاجم نتواند در عملکرد آن دخالت کند. عناصر اساسی- دستگاه های شبکه، سیستم عامل ها، برنامه ها و DBMS.

تهدیدهای اصلی برای امنیت داده های شخصی، یعنی تخریب، تغییر، مسدود کردن، کپی، توزیع داده های شخصی و همچنین سایر اقدامات غیرمجاز در طول پردازش آنها در سیستم اطلاعاتی. نشت اطلاعات ممکن است به دلیل ویروس ها، بدافزارها، حملات شبکه. برای محافظت، آنها از آنتی ویروس ها، فایروال ها، سیستم های پیشگیری از نفوذ (سیستم پیشگیری از نفوذ، IPS) استفاده می کنند (آنها برای شناسایی علائم حمله در ترافیک عبوری و جلوگیری از محبوب ترین حمله شناسایی شده استفاده می کنند. برخلاف آنتی ویروس های دروازه، IPS نه تنها محتویات را تجزیه و تحلیل می کند. بسته های IP، بلکه پروتکل های مورد استفاده و صحت استفاده از آنها.)، اسکنرهای آسیب پذیری (آنها سیستم اطلاعاتی را از نظر "شکاف" های مختلف در سیستم عامل ها و نرم افزارها بررسی می کنند. به عنوان یک قاعده، اینها هستند. برنامه های فردییا دستگاه هایی که سیستم را با ارسال تست می کنند درخواست های خاصشبیه سازی حمله به یک پروتکل یا برنامه.). مجموعه حفاظت از نشت داده حساس از سه محصول تشکیل شده است: کنترل دستگاه جانبی، پیشگیری از نشت داده (DLP) و رمزگذاری پیشگیری از نشت داده (DLP). امنیت کاملترکیب هر سه نوع محصول منطقی است. با کمک این ابزارها، خدمات مسکن و جمعی و سایر شرکت های مدیریتی می توانند الزامات FSTEC برای حفاظت از داده های شخصی را برآورده کنند.

کنترل دستگاه اغلب نشت داده ها از طریق رسانه های ذخیره سازی قابل جابجایی و کانال های غیر مجازاتصالات: حافظه فلش، درایوهای USB، بلوتوث یا Wi-Fi، بنابراین نظارت بر استفاده از پورت های USB و سایر تجهیزات جانبی نیز یکی از راه های کنترل نشت است.

DLP. سیستمهای حفاظت از نشت امکان استفاده از الگوریتمهای ویژه را برای جداسازی دادههای محرمانه از جریان داده و مسدود کردن انتقال غیرمجاز آنها فراهم میکنند. سیستمهای DLP مکانیسمهایی را برای کنترل کانالهای انتقال اطلاعات مختلف فراهم میکنند: ایمیل، پیامهای فوری، ایمیل وب، چاپ روی چاپگر، ذخیره در دیسک قابل جابجاییعلاوه بر این، ماژولهای DLP از نشت تنها دادههای محرمانه جلوگیری میکنند، زیرا مکانیسمهای داخلی برای تعیین مخفی بودن این یا آن اطلاعات دارند.

رمزگذاری حفاظت از نشت داده ها به هر طریقی از مکانیزم های رمزگذاری استفاده می کند و این صنعت همیشه توسط FSB کنترل می شود و کلیه الزامات صدور گواهینامه سیستم های رمزگذاری توسط این آژانس منتشر و تأیید می شود. لازم به ذکر است که رمزگذاری نه تنها خود پایگاه داده های شخصی، بلکه انتقال آنها از طریق شبکه و همچنین رمزگذاری ضروری است. پشتیبان گیریپایگاه های داده رمزگذاری همچنین هنگام انتقال داده های شخصی از طریق یک شبکه در یک سیستم توزیع شده استفاده می شود. برای این منظور، می توانید از محصولات کلاس VPN ارائه شده توسط توسعه دهندگان مختلف استفاده کنید، که به طور معمول مبتنی بر رمزگذاری هستند، با این حال، چنین سیستم هایی باید گواهی شده و کاملاً با پایگاه های داده ای که داده های شخصی را ذخیره می کنند، یکپارچه شوند.

لازم به ذکر است که آیین نامه FSTEC به پایگاه های داده کوچک، متوسط و توزیع شده تقسیم می شود که الزامات حفاظتی آنها بسیار متفاوت است. بنابراین، برای محافظت از پایگاه های داده توزیع شده، به عنوان یک قاعده، شما نیاز دارید ابزار اضافیحفاظت، که قابل درک است - یک پایگاه توزیع شده باید کانال های ارتباطی بین قطعات خود داشته باشد، که همچنین باید محافظت شود.

در سامانه اطلاعات مسکن و خدمات همگانی، مشکل اصلی مدیر سازماندهی صحیح دسترسی کارکنان به منابع مختلف - از تنظیمات صحیححقوق دسترسی اغلب به ایمنی داده های محرمانه بستگی دارد، بنابراین سیستم مدیریت حقوق دسترسی باید در سیستم حفاظتی یک سیستم اطلاعاتی بزرگ گنجانده شود. سیستم تلاش برای تغییر حقوق دسترسی بدون اجازه اپراتور امنیتی را مسدود می کند، که از اپراتورهای محلی محافظت می کند.

یک سیستم امنیتی بزرگ می تواند پیام های زیادی در مورد حملات بالقوه ایجاد کند که تنها به طور بالقوه قادر به اجرای یک تهدید خاص هستند. اغلب این پیامها فقط هشدار هستند، اما اپراتورهای امنیتی یک سیستم بزرگ باید ابزاری داشته باشند که به آنها اجازه دهد ماهیت آنچه را که اتفاق میافتد درک کنند. یک سیستم همبستگی رویداد می تواند به چنین ابزار تحلیلی تبدیل شود که به شما امکان می دهد چندین پیام از دستگاه های حفاظتی را به یک زنجیره واحد از رویدادها پیوند دهید و به طور جامع خطر کل زنجیره را ارزیابی کنید. این امر باعث می شود تا توجه اپراتورهای ایمنی به خطرناک ترین رویدادها جلب شود.

سیستم های مدیریت متمرکز مکانیسم های حفاظتی به شما امکان می دهد تمام رویدادهای مربوط به امنیت یک سیستم اطلاعاتی را به طور کامل کنترل کنید. محصولات در این سطح می توانند گزارش های رویداد را از مکانیسم های حفاظتی نصب شده در شرکت شناسایی، مدیریت و دریافت کنند. همین محصولات می توانند تصمیم گیری بیشتر را خودکار کنند مشکلات سادهیا به مدیران کمک کنید تا حملات پیچیده را سریع درک کنند.

هر سه محصول فوق برای حفاظت از سیستمهای اطلاعاتی بزرگ اجباری نیستند، با این حال، به شما این امکان را میدهند که اکثر وظایفی را که توسط اپراتورهای امنیتی انجام میشود خودکار کنید و تعداد کارمندان مورد نیاز برای محافظت از یک سیستم بزرگ مانند مسکن و خانه را به حداقل برسانید. سیستم اطلاعات جمعی

مسئولیت نقض الزامات حفاظت از داده های شخصی

اشخاصی که مقصر نقض الزامات قانون داده های شخصی هستند، مسئولیت مقرر در قانون فدراسیون روسیه (به عنوان مثال، مدنی، کیفری، اداری، انضباطی) را دارند. این در بند 1 ماده 24 قانون اطلاعات شخصی مشخص شده است.

در حال حاضر، مسئولیت اداری برای اپراتورها (به استثنای افرادی که پردازش داده های شخصی برای آنها یک فعالیت حرفه ای است و مشمول مجوز است) ارائه می شود:

برای امتناع غیرقانونی از ارائه اطلاعات به یک شهروند و (یا) سازمان، که ارائه آن توسط قوانین فدرال پیش بینی شده است، ارائه نابهنگام آن یا ارائه اطلاعات نادرست آگاهانه (ماده 5.39 قانون تخلفات اداری فدراسیون روسیه). یک استثنا از این قاعده موارد مقرر در ماده 7.23.1 قانون تخلفات اداری فدراسیون روسیه است.

به دلیل نقض الزامات قانون در مورد افشای اطلاعات توسط سازمان های فعال در زمینه مدیریت ساختمان های آپارتمانی (ماده 7.23.1 قانون تخلفات اداری فدراسیون روسیه).

برای نقض رویه تعیین شده توسط قانون برای جمع آوری، ذخیره سازی، استفاده یا توزیع داده های شخصی (ماده 13.11 قانون تخلفات اداری فدراسیون روسیه).

برای افشای اطلاعاتی که دسترسی به آنها توسط قانون فدرال محدود شده است (به استثنای مواردی که افشای آن مستلزم مسئولیت کیفری است) توسط شخصی که در ارتباط با انجام وظایف رسمی یا حرفه ای به آن دسترسی پیدا کرده است (ماده 13.14 قانون). تخلفات اداری فدراسیون روسیه).

جرایم مستلزم مسئولیت کیفری عبارتند از:

جمع آوری یا انتشار غیرقانونی اطلاعات در مورد حریم خصوصیافرادی که اسرار شخصی یا خانوادگی او را تشکیل می دهند، بدون رضایت او، یا انتشار این اطلاعات در یک سخنرانی عمومی، کار یا وسایلی را که علناً نشان داده اند. رسانه های جمعی(ماده 137 قانون جزایی فدراسیون روسیه)؛

رد نادرست رسمیدر تهیه اسناد و مطالب جمع آوری شده به روش مقرر که مستقیماً بر حقوق و آزادی های یک شهروند تأثیر می گذارد یا ارائه اطلاعات ناقص یا آگاهانه نادرست به شهروندان در صورتی که این اعمال باعث آسیب به حقوق و منافع مشروع شهروندان شود (ماده 140 قانون جزایی فدراسیون روسیه)؛

دسترسی غیرقانونی به محافظت قانونی اطلاعات کامپیوتریاگر این عمل مستلزم تخریب، مسدود کردن، اصلاح یا کپی کردن اطلاعات باشد (ماده 272 UKRF)

پس از انتشار فرمان شماره 781 دولت فدراسیون روسیه "در مورد تصویب مقررات مربوط به تضمین امنیت داده های شخصی در هنگام پردازش آنها در سیستم های اطلاعات شخصی" مورخ 17 نوامبر 2007 و یک دستور مشترک سرویس فدرالدر مورد کنترل فنی و صادرات، سرویس امنیت فدرال فدراسیون روسیه و وزارت فناوری اطلاعات و ارتباطات فدراسیون روسیه مورخ 13 فوریه 2008 شماره 55/86/20 «در مورد تأیید رویه طبقه بندی سیستم های اطلاعات داده های شخصی (از این پس به عنوان "رویه ..." نامیده می شود) قبل از توسعه و بهره برداری از سیستم های اطلاعاتی خدمات (IS) که داده های شخصی را پردازش می کند، دو سوال تقریباً هملتی مطرح شد:

- نحوه طبقه بندی IS طراحی شده برای محافظت از داده های شخصی؛

- نحوه انتخاب ابزارهای امنیت اطلاعات برای محافظت از داده های شخصی در این سیستم ها.

"رویه ..." بیان می کند که "طبقه بندی سیستم های اطلاعاتی توسط ارگان های دولتی، ارگان های شهرداری، اشخاص حقوقی و اشخاص حقیقی انجام می شود که پردازش داده های شخصی را سازماندهی و (یا) انجام می دهند و همچنین اهداف و محتوا را تعیین می کنند. از پردازش داده های شخصی." این بدان معنی است که داده های شخصی (PD) آنها را طبقه بندی می کند مالککه کمکی جدی برای انتخاب عینی روشها و ابزارهای حفاظت از دادههای شخصی است و مبنایی عینی برای گفتوگو با نهادهای بازرسی در مورد کفایت اقدامات انجامشده در سازمان برای حفاظت از دادههای شخصی ایجاد میکند.

هنگام طبقه بندی IP در نظر گرفته شده برای پردازش داده های شخصی، داده های اولیه زیر در نظر گرفته می شود:

- دسته بندیداده های شخصی پردازش شده در سیستم اطلاعاتی؛ ·

- جلد PD پردازش شده (تعداد افرادی که اطلاعات شخصی آنها در IS پردازش می شود)؛ ·

- ویژگی های امنیتی داده های شخصی پردازش شده در IS تنظیم شده توسط صاحب سیستم اطلاعاتی؛ ·

- ساختار سیستم اطلاعاتی؛ ·

- در دسترس بودن اتصالات IS به شبکه های ارتباطی استفاده مشترکو (یا) شبکه های بین المللی تبادل اطلاعات; ·

- حالت پردازش PD؛ ·

- نحوه تمایز حقوق دسترسی کاربران سیستم اطلاعاتی؛ ·

- مکان ابزار فنی داعش

اول از همه، بیایید تعریف کنیم که چه چیزی به داده های شخصی مربوط می شود. این اطلاعات ماهیت متفاوتی در مورد افراد خاص است. توجه داشته باشید که ما فقط در مورد اطلاعات صحبت می کنیم فرم الکترونیکیوارد، ذخیره، پردازش و در سیستم اطلاعاتی منتقل می شود. این اطلاعات به چهار دسته اصلی تقسیم می شوند:

- دسته 1 - PD مربوط به نژاد، ملیت، دیدگاه های سیاسی، اعتقادات مذهبی و فلسفی، وضعیت سلامت، زندگی صمیمی. ·

- دسته 2 - PD، اجازه شناسایی موضوع داده های شخصی و به دست آوردن اطلاعات اضافی در مورد او، به استثنای داده های شخصی متعلق به دسته 1. ·

- دسته 3 - داده های شخصی که امکان شناسایی موضوع داده های شخصی را فراهم می کند. ·

- دسته 4 - PD غیرشخصی و (یا) در دسترس عموم.

به عنوان مثال، نام خانوادگی به تنهایی داده های دسته 4 است، ترکیبی از نام خانوادگی و آدرس سوم، نام خانوادگی، آدرس، بیمه و شماره کارت دوم است و اگر کارت پزشکی الکترونیکی به این داده ها اضافه شود، سپس داده های شخصی حاصل منحصراً به دسته اول تعلق دارد.

بر اساس این طبقه بندی، می توان بیان کرد که هر گونه داده پزشکی، و همچنین سوابق پرسنلی حاوی ستون "ملیت" (و اینها تقریباً همه پرسشنامه های فعلی و برگه های شخصی در سوابق پرسنل در حال حاضر استفاده می شوند) باید به دسته اول نسبت داده شوند. . همچنین واضح است که بخشهایی از دادههای شخصی تقریباً همیشه دستهبندی پایینتری نسبت به کل خود دارند. حتی اطلاعات دقیق در مورد سلامت یک فرد ممکن است بی معنی باشد اگر نام یا سایر داده های او ناشناخته باشد که به طور واضح این اطلاعات را به بیمار مرتبط می کند.

حجم PD پردازش شده می تواند مقادیر زیر را داشته باشد:

- - IS به طور همزمان داده های شخصی بیش از 100000 موضوع یا داده های شخصی افراد در منطقه فدراسیون روسیه یا فدراسیون روسیه را به طور کلی پردازش می کند. ·

- - IS به طور همزمان داده های شخصی از 1000 تا 100000 موضوع یا داده های شخصی افراد شاغل در بخش اقتصاد فدراسیون روسیه را در یک مقام دولتی ساکن در شهرداری پردازش می کند. ·

- - IS به طور همزمان داده های کمتر از 1000 موضوع یا داده های شخصی افراد یک سازمان خاص را پردازش می کند.

با توجه به ویژگی های امنیتی PD پردازش شده در سیستم اطلاعاتی، IS به استاندارد و ویژه تقسیم می شود. اولی سیستم های اطلاعاتی هستند که فقط نیاز دارند حریم خصوصیاطلاعات شخصی.

مشخصه "محرمانه بودن" به این معنی است که فقط شخصی که برای او در نظر گرفته شده است می تواند PD الکترونیکی را مدیریت کند (ورود، ذخیره، پردازش و ارسال کند). برای اطمینان از محرمانگی هنگام انتقال داده های شخصی در شبکه ها، از جمله اینترنت، استفاده از رمزگذاری داده ها ضروری است.

سیستمهای اطلاعاتی ویژه، سیستمهای اطلاعاتی هستند که بدون توجه به نیاز به اطمینان از محرمانه بودن PD، لازم است حداقل یکی از ویژگیهای امنیتی دادههای شخصی غیر از محرمانه بودن (مثلاً یکپارچگی یا در دسترس بودن) اطمینان حاصل شود. مشخصه "یکپارچگی" به این معنی است که داده های شخصی فقط باید به صورت تنظیم شده تغییر کند، به عنوان مثال، فقط یک پزشک مجاز می تواند در پرونده الکترونیکی پرونده پزشکی تغییراتی ایجاد کند و در سایر موارد، اطلاعات پرونده پزشکی نباید تغییر کند. . هنگامی که از طریق شبکه ها منتقل می شود، یکپارچگی با استفاده از امضای دیجیتال الکترونیکی تضمین می شود.

مشخصه "در دسترس بودن" به این معنی است که کار با PD باید برای مقدار معینی از داده ها و کاربران با رعایت محدودیت های زمانی تعیین شده ارائه شود. به عبارت دیگر، "در دسترس بودن" فرمول دیگری از قابلیت اطمینان سیستم است. ما همچنین متذکر می شویم که صحبت در مورد در دسترس بودن در شبکه های باز تقریباً بی معنی است - هیچ ارائه دهنده ای دسترسی تضمین شده به داده ها یا انتقال بی وقفه آن را ارائه نمی دهد.

سیستم های اطلاعات تخصصی عبارتند از:

- IS که در آن داده های شخصی مربوط به وضعیت سلامت افراد مورد پردازش قرار می گیرد. ·

- IP، که صرفاً بر اساس پردازش خودکار داده های شخصی، تصمیماتی را اتخاذ می کند که منجر به عواقب قانونی در رابطه با موضوع می شود یا حقوق و منافع مشروع او را تحت تأثیر قرار می دهد.

با توجه به ساختار، سیستم های اطلاعاتی برای پردازش PD به موارد زیر تقسیم می شوند:

- به خود مختار (غیر متصل به سایر IS) که برای پردازش داده های شخصی (ایستگاه کاری) در نظر گرفته شده است. ·

- در مجتمعهای محل کار خودکار، که با استفاده از ارتباطات بدون استفاده از فناوری در یک سیستم اطلاعاتی واحد ترکیب شدهاند دسترسی از راه دور(سیستم های اطلاعات محلی)؛ ·

- در مجموعه ای از ایستگاه های کاری خودکار و (یا) سیستم های اطلاعات محلی، که با استفاده از ارتباطات با استفاده از فناوری دسترسی از راه دور (سیستم های اطلاعات توزیع شده) در یک سیستم اطلاعاتی واحد ترکیب شده اند.

با توجه به در دسترس بودن اتصالات به شبکه های ارتباطی عمومی و (یا) تبادل اطلاعات بین المللی، IS ها به سیستم هایی تقسیم می شوند که دارای اتصالاتی هستند که اتصال ندارند.

بر اساس این واقعیت که اطمینان از محرمانه بودن داده ها الزامی است، می توان عناصر ضروری سیستم اطلاعاتی را برای پردازش داده های شخصی مشخص کرد.

اول از همه، سیستم اطلاعاتی باید کاربران را شناسایی کند و بتواند مجوزهای فردی را برای کاربران برای دسترسی به PD تنظیم کند، یعنی سیستم هایی برای شناسایی و احراز هویت و کنترل دسترسی داشته باشد.

ثانیاً، اطمینان از حفاظت از داده های شخصی که می تواند از سیستم بیگانه شود، ضروری است. به عنوان مثال، انتقال اطلاعات به رسانه قابل جابجایی. به احتمال زیاد در برخی موارد لازم است احتمال سرقت و مفقود شدن (تلف شدن) در نظر گرفته شود. فناوری رایانهبا داده های شخصی در این مورد، رمزگذاری PD ذخیره شده در رسانه رایانه نیز الزامی است.

اگر سیستم دارای اتصالات است شبکه های بازیا مبادله داده ها را فراهم می کند، استفاده از رمزگذاری داده ها و امضای دیجیتال الکترونیکی اجباری است و همچنین تضمین محافظت در برابر حملات شبکه های خارجیاز جمله محافظت در برابر ویروس

برای رمزگذاری و امضای الکترونیکی از کلیدها و گواهی هایی استفاده می شود که توسط خود کاربران تولید و در مراکز به اصطلاح گواهی ثبت نام می شوند.

نکته بسیار مهم ثبت اقدامات با PD است که از یک طرف به شما امکان می دهد مسئولین نشت آنها را شناسایی کنید و از طرف دیگر انگیزه روانی برای کار صحیح با آنها ایجاد می کند.

یک سیستم اطلاعاتی برای پردازش PD را می توان به یکی از کلاس های زیر اختصاص داد:

- کلاس 1 (K1) - IS است که نقض ویژگی های امنیتی مشخص شده داده های شخصی پردازش شده در آنها می تواند منجر به عواقب منفی قابل توجهی برای موضوعات داده های شخصی شود. ·

- کلاس 2 (K2) - IS که نقض ویژگی امنیتی مشخص شده PD پردازش شده در آنها می تواند منجر به عواقب منفی برای افراد داده های شخصی شود. ·

- کلاس 3 (K3) - IS است که نقض ویژگی های امنیتی مشخص شده داده های شخصی پردازش شده در آنها می تواند منجر به عواقب منفی جزئی برای موضوعات داده های شخصی شود. ·

- کلاس 4 (K4) - IS است که برای آن نقض ویژگی های امنیتی مشخص شده داده های شخصی پردازش شده در آنها منجر به عواقب منفی برای موضوعات داده های شخصی نمی شود.

| دسته بندی | |||

|---|---|---|---|

اول، از «نظم ...» وجود دارد دسته بندی هااطلاعات شخصی. اجرای آن منطقی است تجمعپایگاه داده در یک IS حاوی PD به بخش های غیر همپوشانی حاوی داده های دسته های مختلف. همچنین، IS برای پردازش PD باید باشد به خطوط تقسیم شده است، حاوی تنها یک دسته از داده ها است. انجام این کار کاملاً امکان پذیر است، زیرا افراد به طور منحصر به فرد با یک گذرنامه یا شماره TIN یا با شماره بیمه نامه پزشکی شناسایی می شوند که امکان نمایه سازی پایگاه های داده پزشکی و سایر آرایه ها را بدون ابهام می دهد. بنابراین، لازم است از این اصل پیروی کنیم که در هر مدار IP برای پردازش اطلاعات شخصی لازم است از آن استفاده شود وسیله تایید شده یک کلاس، و خطوط باید باشد جدا شدهاز یکدیگر.

می توان بیان کرد که اکثر سیستم های اطلاعاتی برای پردازش PD (به ویژه برای اهداف پزشکی) این کار را انجام می دهند خاص، یعنی آنها باید نه تنها از محرمانه بودن، بلکه باید اطمینان حاصل کنند تمامیتبدون شکست و سایر ویژگی های ایمنی و قابلیت اطمینان.

چه زمانی توزیع شده استبرای پردازش داده های شخصی است، حتی اگر فقط ارائه آن ضروری باشد حریم خصوصیمطابق با "سفارش ..."، بدون شکست مورد نیاز است حفاظت از PD منتقل شده و ذخیره شده. این به طور کامل با الزامات فعلی سرویس امنیت فدرال فدراسیون روسیه برای سیستم های اطلاعات خودکار طراحی شده برای محافظت مطابقت دارد. اطلاعات محرمانه، که یک راز دولتی نیست، یعنی این ماده که «کلیه اطلاعات محرمانه منتقل شده از طریق کانال های ارتباطی باید محافظت شود. اطلاعات ارسال شده از طریق کانال های ارتباطی باید با استفاده از ابزار رمزگذاری شوند حفاظت رمزنگاریاطلاعات (CIPF)، یا کانال های ارتباطی امن باید برای انتقال آن استفاده شود. اطلاعات ثبت شده در رسانه های بیگانه باید محافظت شود.»

آخرین الزام مطمئناً برای ISهای PD جدا شده ای که کانالی برای انتقال PD ندارند، به عنوان مثال برای مکان های کاری فردی که داده های شخصی را پردازش می کنند، قابل اجرا است.

این بدان معنی است که برای پردازش داده های شخصی، IS باید مطابق با کلاس نه کمتر از AK2 در طبقه بندی FSB فدراسیون روسیه تأیید شود. به عنوان مثال، ویندوز XP محافظت شده با بسته سرویس Secure Pack Rus مربوط به این کلاس است. ترکیب ابزارهای حفاظتی باید شامل وسایل حفاظت از اطلاعات رمزنگاری (CIPF) از کلاسی باشد که کمتر از KS2 نباشد.

بر این اساس، برای هر PD IS که PD دسته های بالاتر از 4 را پردازش می کند (که مطمئناً همه سیستم های پردازش PD پزشکی را شامل می شود)، انجام آن ضروری خواهد بود. تمام الزامات کلاس AK2در طبقه بندی FSB فدراسیون روسیه.

از معماری IS PD، با تعداد کافی PD پردازش شده (شاخص 1 یا 2)، یک مؤلفه سرور قطعاً متمایز خواهد شد که به محافظت نیز نیاز دارد. در این مورد، حفاظت از تمام اطلاعات محرمانه ذخیره شده در رسانه مغناطیسیایستگاه های کاری و سرورها، که الزامات کلاس AK3 را برآورده می کند.

بنابراین، می توان یک استراتژی مستدل برای محافظت از PD ارائه داد که شامل این واقعیت است که جدول. 1 در ویرایش زیر تکمیل شده است (جدول 2 را ببینید).

| دسته IP | کلاس IP بسته به حجم PD پردازش شده | ||

|---|---|---|---|

|

کمتر از AK3 نیست |

کمتر از AK3 نیست |

کمتر از AK3 نیست |

|

توجه داشته باشید. "-" به این معنی است که هیچ الزامی وجود ندارد.

بنابراین، برای محافظت از PD دسته اول، که شامل تمام داده های پزشکی می شود، لازم است از ابزارهای امنیتی کلاس های کمتر از AK3 و ابزارهای حفاظت رمزنگاری کلاس های کمتر از KS3 استفاده شود.

برای تجهیز عملی IS به وسایل حفاظتی، می توان محصولاتی را توصیه کرد که به طور ویژه برای حفاظت از داده های شخصی سازگار شده و دارای مجوزهای لازم (گواهینامه ها و نتیجه گیری) هستند. اینها اول از همه، Secure Pack Rus و ابزارهای حفاظت رمزنگاری خانواده CryptoPro هستند.

اکنون سعی می کنیم هزینه های تجهیز یک محل کار برای پردازش PD را برآورد کنیم. بدون تخفیف، قیمت بسته Secure Pack Rus تقریباً 2000 روبل است، در حالی که ابزارهای حفاظت رمزنگاری خانواده CryptoPro قبلاً در این بسته گنجانده شده است. علاوه بر این، برای محافظت از اطلاعات شخصی ذخیره شده در رایانه، توصیه می شود یکی از بسته های حفاظت از داده های CryptoPro EFS، Secure Pack Explorer یا Crypto Explorer را خریداری کنید. قیمت هر یک از این محصولات از 600 تا 1000 روبل است. در کل، حفاظت از یک محل کار بدون نصب و پیکربندی حدود 3000 روبل هزینه خواهد داشت و نصب و انطباق برنامه ها به طور سنتی 10-15٪ به هزینه اضافه می کند.

به طور مشروط می توان "ده قدم عرفانی در راه" را به یک سیستم امن برای پردازش PD اختصاص داد.

- ابتدا عناصر IP خود را که باید محافظت شوند مشخص کنید. ابتدا، دریابید که چه اطلاعات شخصی باید محافظت شوند و در حال حاضر در کجای سیستم شما قرار دارند. سپس بررسی کنید که آیا محل کار همه کارمندان بدون استثنا واقعاً به حفاظت از داده ها نیاز دارد یا خیر. شاید تخصیص رایانه های جداگانه برای کار با اطلاعات شخصی که باید به طور قابل اعتمادی محافظت شوند آسان تر باشد؟ به یاد داشته باشید که کامپیوتر متصل به اینترنت بهترین مکان برای ذخیره PD نیست!

- وضعیت فعلی امنیت اطلاعات را ارزیابی کنید. چقدر رضایت بخش است؟ در صورت امکان، یک ممیزی امنیتی خارجی از سیستم خود انجام دهید. آی سی خود را طبق دستورالعمل های بالا طبقه بندی کنید. یافته های خود را با یافته های حسابرسی خارجی مقایسه کنید.

- تعیین کنید که در حال حاضر چه کسی مسئول تضمین حفاظت IP است. آیا می توان دایره افرادی را که قابلیت اطمینان این حفاظت به آنها بستگی دارد محدود کرد؟ در عین حال، به یاد داشته باشید - ایمنی نمی تواند به یک فرد بستگی داشته باشد! حتماً حسابرسان تعیین کنید، به عنوان مثال، سر پزشک می تواند کار متخصصان را در پر کردن و جابجایی PD کنترل کند.

- در صورت اصرار به نصب سخت افزار امنیتی، نسبت به الزامات متخصصان انتقاد کنید. همچنین به خاطر داشته باشید که استفاده از ابزارهای رمزنگاری یک کار کاملاً جدی است. درک این نکته مهم است: آیا نگهداری از ابزارهای رمزگذاری و استفاده از امضای دیجیتال با فعالیت های اصلی شرکت شما تداخل خواهد داشت؟ همچنین به خاطر داشته باشید که هر کارمندی نمی تواند و نباید با رمزگذاری داده ها سر و کار داشته باشد.

- به امنیت کلینیک خود نظم دهید. حالتی را تنظیم کنید که به شما امکان می دهد تا سطح مورد نیاز امنیت اطلاعات را فراهم کنید، اما زیاد دور نروید. به عنوان مثال، مردم نباید از فرصت استفاده از تلفن همراه محروم شوند. همچنین منع کارکنان از دسترسی به ایمیل و اینترنت برای مقاصد شخصی نامناسب است. در عین حال، کاملاً توصیه می شود که روند وارد کردن درایوهای فلش و لپ تاپ های خود را به قلمرو شرکت تنظیم کنید یا از عملکرد موجود در Secure Pack Rus برای غیرفعال کردن درایوهای USB که برای استفاده توسط سرپرست مجاز نیستند استفاده کنید.

- از متخصصان فناوری اطلاعات بخواهید که یک برنامه کاری واضح برای ایجاد و پیکربندی یک سیستم امنیتی ایجاد کنند. برای توجیه نیاز به خرید بخواهید وجوه اضافیامنیت. اصرار بر ضمانتهایی که تنظیمات امنیتی بر عملکرد اساسی سیستم تأثیر نمیگذارد، پافشاری کنید.

- نظارت بر اجرای طرح امنیتی.

- به نظرات پزشکان و کارمندان گوش دهید - آیا تدابیر امنیتی در کار و فعالیت های اصلی آنها تداخل دارد؟

- حفظ و تأیید وضعیت امنیتی PD، و تقویت وفاداری پرسنل امنیتی.

- نوآوری های امنیتی را آسان بگیرید - محافظه کاری سالم باعث صرفه جویی در هزینه شما می شود.

27 ژوئیه 2006 به تصویب رسید قانون فدرال شماره 152-FZ "در مورد داده های شخصی"تضمین حفاظت از حقوق و آزادی های یک فرد و یک شهروند در پردازش داده های شخصی وی، از جمله حفاظت از حقوق حریم خصوصی، اسرار شخصی و خانوادگی. یکی از دلایل تصویب این قانون، حقایق متعدد سرقت پایگاه های اطلاعات شخصی در ساختارهای دولتی و تجاری، فروش گسترده آنها بود.

اصطلاح "داده های شخصی" به چه معناست؟

تعریف داده های شخصی (PD) نیز قبل از تصویب قانون، به عنوان مثال، در "فهرست اطلاعات محرمانه" که توسط فرمان شماره 188 رئیس جمهور فدراسیون روسیه 15 اسفند 97:

اطلاعات محرمانه شامل: اطلاعات در مورد حقایق، رویدادها و شرایط زندگی خصوصی یک شهروند، اجازه شناسایی شخصیت او (داده های شخصی) را می دهد، به استثنای اطلاعاتی که در رسانه ها در موارد تعیین شده توسط قوانین فدرال منتشر می شود.

با این حال، قانون آن را تکمیل کرد. در حال حاضر، با توجه به FZ-152اطلاعات شخصی - هر گونه اطلاعات مربوط به فردی که بر اساس چنین اطلاعاتی (موضوع داده های شخصی) شناسایی یا تعیین شده است، از جمله نام خانوادگی، نام، نام خانوادگی، سال، ماه، تاریخ و محل تولد، آدرس، خانواده، اجتماعی، موقعیت دارایی، تحصیلات، حرفه، درآمد، اطلاعات دیگر.

بنابراین، داده های شخصی، اول از همه، داده های گذرنامه، اطلاعاتی در مورد است وضعیت تاهلاطلاعات مربوط به تحصیلات، شماره TIN، گواهی بیمه بیمه بازنشستگی کشوری، بیمه درمانی، اطلاعات مربوط به فعالیت کارگری، وضعیت اجتماعی و دارایی، اطلاعات مربوط به درآمد. تقریباً هر سازمانی چنین داده هایی دارد.

هنگام درخواست شغل، این اطلاعات بخش پرسنل کارفرما است که کارمند در کارت شخصی، زندگی نامه و سایر اسنادی که هنگام انعقاد قرارداد کار پر شده است، نشان می دهد.

وقتی کودک وارد می شود مهد کودک، مدرسه، کالج، دیگران موسسات آموزشیپرسشنامه ها و فرم های زیادی نیز پر می شود که اطلاعات کودک (به عنوان مثال داده های گواهی تولد) و والدین او (تا محل کار، موقعیت شغلی) را نشان می دهد.

هنگام انجام درمان در موسسات پزشکیلازم است نه تنها داده های گذرنامه، بلکه اطلاعاتی در مورد مزایا، بیمه پزشکی، اطلاعات مربوط به درمان های قبلی، نتایج آزمایش نیز ذکر شود. در بسیاری از موسسات پزشکی، کارتهای سرپایی / بستری کپی میشوند در قالب الکترونیکی.

و همه این داده ها، طبق قانون فعلی، مشمول حفاظت هستند.

حفاظت را از کجا شروع کنیم و آیا اصلاً نیاز است؟

محرمانه بودن داده های شخصی یک الزام اجباری برای اپراتور یا شخص دیگری است که به داده های شخصی دسترسی پیدا کرده است تا از توزیع آنها بدون رضایت موضوع داده های شخصی یا سایر دلایل قانونی جلوگیری کند. FZ-152).

اپراتور - آژانس دولتی، مقام شهرداری، شخص حقوقی یا حقیقی سازمان دهنده و (یا) پردازش داده های شخصی و همچنین تعیین اهداف و محتوای پردازش داده های شخصی ( FZ-152).

سیستم اطلاعات شخصی (PDIS) - یک سیستم اطلاعاتی است که مجموعه ای از داده های شخصی موجود در پایگاه داده و همچنین فناوری های اطلاعاتی و ابزارهای فنی است که امکان پردازش چنین داده های شخصی را با استفاده از ابزارهای اتوماسیون یا بدون استفاده از چنین ابزارهایی فراهم می کند. FZ-152).

پردازش داده های شخصی اقدامات (عملیات) با PD است، از جمله جمع آوری، سیستم سازی، انباشت، ذخیره سازی، شفاف سازی (به روز رسانی، تغییر)، استفاده، توزیع (از جمله انتقال)، غیر شخصی سازی، مسدود کردن، تخریب داده های شخصی. FZ-152).

هنگام پردازش PD، اپراتور باید تمام سازمانی و لازم را انجام دهد اقدامات فنیبرای محافظت از داده های شخصی در برابر دسترسی غیرمجاز یا تصادفی به آنها، تخریب، اصلاح، مسدود کردن، کپی، توزیع داده های شخصی و همچنین سایر اقدامات غیرقانونی.

برای محافظت از داده های شخصی چه باید کرد؟

اول از همه، لازم است مشخص شود که چه سیستم های اطلاعاتی PD وجود دارد و چه نوع PD را پردازش می کنند.

طبقه بندی سیستم اطلاعات شخصی

برای درک اینکه مشکل حفاظت از PD چقدر مهم است و همچنین برای انتخاب روش ها و ابزارهای لازم برای محافظت از PD، اپراتور باید ISPD را طبقه بندی کند. ترتیب طبقه بندی تعریف شده است به دستور FSTEC روسیه، FSB روسیه و وزارت اطلاعات و ارتباطات روسیه به شماره 55/86/20 مورخ 13 فوریه 2008.

بنابراین اپراتور کمیسیونی را (به دستور رئیس سازمان) تشکیل می دهد که پس از تجزیه و تحلیل داده های اولیه تصمیم به اختصاص ISPD کلاس مناسب می گیرد. در طول طبقه بندی مشخص می شود:

- دسته داده های شخصی پردازش شده؛

- مقدار داده های شخصی در حال پردازش؛

- نوع سیستم اطلاعاتی؛

- ساختار سیستم اطلاعاتی و مکان وسایل فنی آن؛

- حالت های پردازش داده های شخصی؛

- حالت های تمایز حقوق دسترسی کاربر؛

- در دسترس بودن اتصالات به شبکه های عمومی و (یا) شبکه های تبادل اطلاعات بین المللی.

مطابق با سفارش شماره 55/86/20، کلیه سیستم های اطلاعاتی (IS) به استاندارد و ویژه تقسیم می شوند.

سیستم های اطلاعاتی معمولی سیستم های اطلاعاتی هستند که در آنها فقط محرمانه بودن اطلاعات شخصی مورد نیاز است.

سیستمهای اطلاعاتی ویژه، سیستمهای اطلاعاتی هستند که در آنها، صرفنظر از نیاز به اطمینان از محرمانه بودن دادههای شخصی، لازم است حداقل یکی از ویژگیهای امنیتی دادههای شخصی به غیر از محرمانه بودن (محافظت در برابر تخریب، اصلاح، مسدود کردن و همچنین حفظ امنیت اطلاعات شخصی) تضمین شود. مانند سایر اقدامات غیرمجاز).

در عمل، معلوم می شود که عملاً هیچ IS استانداردی وجود ندارد، زیرا در بیشتر موارد، علاوه بر محرمانه بودن، اطمینان از یکپارچگی و در دسترس بودن اطلاعات نیز ضروری است. علاوه بر این، الزامی است سیستم های خاصباید نسبت داد:

- سیستم های اطلاعاتی که در آن داده های شخصی مربوط به وضعیت سلامت افراد سوژه داده های شخصی پردازش می شود.

- سیستم های اطلاعاتی که بر اساس پردازش منحصراً خودکار داده های شخصی، تصمیماتی را اتخاذ می کند که منجر به عواقب قانونی در رابطه با موضوع داده های شخصی می شود یا حقوق و منافع مشروع او را تحت تأثیر قرار می دهد.

بنابراین، بر اساس نتایج تجزیه و تحلیل داده های اولیه، کمیسیون کلاس مناسب را به سیستم داده های شخصی اختصاص می دهد:

کلاس 1 (K1) - سیستم های اطلاعاتی که نقض یک ویژگی امنیتی داده های شخصی پردازش شده در آنها می تواند منجر به عواقب منفی قابل توجهی برای موضوعات داده های شخصی شود.

کلاس 2 (K2) - سیستم های اطلاعاتی که برای آنها نقض یک ویژگی امنیتی داده های شخصی پردازش شده در آنها می تواند منجر به عواقب منفی برای افراد داده های شخصی شود.

کلاس 3 (K3) - سیستم های اطلاعاتی که نقض یک ویژگی امنیتی داده های شخصی پردازش شده در آنها می تواند منجر به عواقب منفی جزئی برای موضوعات داده های شخصی شود.

کلاس 4 (K4) - سیستم های اطلاعاتی که نقض ویژگی های امنیتی مشخص شده داده های شخصی پردازش شده در آنها منجر به عواقب منفی برای افراد داده های شخصی نمی شود.

نتایج طبقه بندی توسط قانون رسمیت یافته است طبقه بندی ISPD، که نشان دهنده نوع ISPD (معمولی، خاص)، کلاس اختصاص یافته به ISPD و شرایطی است که بر اساس آن تصمیم گرفته شده است.

همانطور که قبلا ذکر شد، طبقه بندی برای انتخاب بیشترروش ها و ابزارهای محافظت از PD پردازش شده در ISPD، زیرا در اسناد FSTEC و FSB هر کلاس دارای الزامات خاص خود برای محافظت از ISPD است که کمی بعد در مورد آن صحبت خواهیم کرد.

رضایت PD مشمول پردازش است

در مرحله بعد، لازم است برای پردازش این داده ها اقدام شود، اما قبل از قانونی بودن پردازش آنها، رضایت موضوع داده های شخصی برای پردازش (قانون از جمع آوری و استفاده غیرقانونی از داده های شخصی جلوگیری می کند) :

ماده 6 FZ-152:

پردازش اطلاعات شخصی ممکن است توسط اپراتور با رضایت افراد PD انجام شود، به استثنای موارد زیر:

1) پردازش داده های شخصی بر اساس قانون فدرال انجام می شود که هدف آن، شرایط به دست آوردن داده های شخصی و دایره افرادی را که داده های شخصی آنها در معرض پردازش است و همچنین تعیین اختیارات اپراتور تعیین می کند. ;

2) پردازش داده های شخصی به منظور انجام قراردادی انجام می شود که یکی از طرفین آن موضوع داده های شخصی است.

3) پردازش داده های شخصی برای اهداف آماری یا علمی دیگر، مشروط به غیر شخصی سازی اجباری داده های شخصی انجام می شود.

4) پردازش داده های شخصی برای محافظت از جان، سلامت یا سایر منافع حیاتی موضوع داده های شخصی ضروری است، در صورتی که کسب رضایت موضوع داده های شخصی غیرممکن باشد.

5) پردازش داده های شخصی برای تحویل مرسولات پستی توسط سازمان های پستی، برای اجرای اپراتورهای مخابراتی شهرک ها با کاربران خدمات ارتباطی برای خدمات ارتباطی ارائه شده و همچنین برای رسیدگی به ادعاهای کاربران ارتباطات ضروری است. خدمات؛

6) پردازش داده های شخصی برای اهداف فعالیت های حرفه ای روزنامه نگار یا برای اهداف علمی، ادبی یا سایر فعالیت های خلاقانه انجام می شود، مشروط بر اینکه حقوق و آزادی های موضوع داده های شخصی نقض نشود.

7) پردازش داده های شخصی مشمول انتشار مطابق با قوانین فدرال، از جمله اطلاعات شخصی افراد دارای موقعیت های عمومی، سمت های خدمات دولتی ایالتی، اطلاعات شخصی نامزدهای منتخب ایالتی یا شهرداری.

بنابراین، اگر مورد پردازش PD ما توسط قسمت 2 ماده 6 قانون فدرال-152 پیش بینی شده باشد، کسب رضایت ضروری نیست.

پیگیری نیز لازم است قانون کار، فصل 14. به عنوان مثال، یک کارفرما حق دارد اطلاعات مربوط به زندگی خصوصی یک کارمند را فقط با رضایت کتبی او دریافت و پردازش کند. بند 4 ماده 86 قانون کار).

مطابق با ماده 9 FZ-152کسب رضایت موضوع داده های شخصی برای پردازش داده های شخصی وی به صورت کتبی ضروری است. رضایت کتبی موضوع داده های شخصی باید شامل موارد زیر باشد:

نام خانوادگی، نام، نام خانوادگی، آدرس موضوع اطلاعات شخصی، شماره سند اصلی که هویت او را ثابت می کند، اطلاعات مربوط به تاریخ صدور سند مشخص شدهو مرجع صادر کننده؛

نام (نام خانوادگی، نام، نام خانوادگی) و آدرس اپراتور دریافت کننده رضایت موضوع داده های شخصی؛

هدف از پردازش داده های شخصی؛

فهرست داده های شخصی که برای پردازش آنها رضایت موضوع داده های شخصی داده شده است.

فهرست اقدامات با داده های شخصی که رضایت آنها داده شده است، شرح کلی روش های مورد استفاده اپراتور برای پردازش داده های شخصی؛

مدت زمانی که رضایت نامه معتبر است و همچنین مراحل لغو آن.

مقررات حاکم بر پردازش و حفاظت از PD

بنابراین، اپراتور رضایت (در صورت لزوم) را برای پردازش داده های شخصی دریافت کرده است - داده های شخصی قابل پردازش هستند. اما، با توجه به قانون کارو FZ-152لازم است (در صورت وجود، مطابق با قانون فدرال نهایی شود) آیین نامه ای تنظیم شود که روند ذخیره، پردازش و حفاظت از داده های شخصی را تنظیم کند. بیایید به طور مشروط آن را مقررات مربوط به تضمین امنیت داده های شخصی بنامیم. مقررات مربوط به تضمین امنیت داده های شخصی یک سند داخلی (محلی) سازمان است. هیچ شکل دقیقی از این سند وجود ندارد، اما باید الزامات را برآورده کند TCو FZ-152، و بنابراین باید حاوی:

آیین نامه تامین امنیت داده های شخصی به تصویب رئیس سازمان یا شخص مجاز از طرف وی می رسد و به دستور رئیس اجرا می شود. کارفرما موظف است کارمند را با آیین نامه تحت امضا آشنا کند.

لیست افراد پذیرفته شده در پردازش PD

علاوه بر این، لازم است فهرستی از افراد پذیرفته شده در پردازش PD، یعنی. فهرستی از کسانی (بر اساس موقعیت) که برای انجام وظایف رسمی خود نیاز به دسترسی به PD دارند. اول از همه ، اینها کارمندان خدمات پرسنلی هستند ، زیرا آنها داده های مربوط به کارمند و همچنین کارمندان بخش حسابداری را جمع آوری و تشکیل می دهند. علاوه بر این، روسای بخش های ساختاری (به عنوان مثال، روسای بخش ها) می توانند به این اطلاعات دسترسی داشته باشند - و این نیز باید در لیست منعکس شود. با این حال، همه آنها حق دارند هیچ گونه داده ای را درخواست نکنند، بلکه فقط آنهایی را که برای انجام وظایف خاص کار ضروری است (به عنوان مثال، برای محاسبه مزایای مالیاتی، بخش حسابداری تمام اطلاعات مربوط به کارمند را دریافت نخواهد کرد، بلکه فقط داده های مربوط به تعداد افراد تحت تکفل او). بنابراین، توصیه می شود فهرستی از منابع اطلاعاتی که کاربران مجاز به استفاده از آنها هستند، تجویز شود.

فهرست افراد پذیرفته شده برای پردازش PD را می توان در قالب یک پیوست به آیین نامه تضمین امنیت داده های شخصی یا یک سند جداگانه تأیید شده توسط رئیس صادر کرد.

اطلاعیه Roskomnadzor

علاوه بر این، مطابق با ماده 22 FZ-152اپراتور، قبل از پردازش داده های شخصی، موظف است به سازمان مجاز برای حمایت از حقوق افراد PD اطلاع دهد (امروز این سرویس فدرال برای نظارت در حوزه ارتباطات، فناوری اطلاعات و رسانه های جمعی (Roskomnadzor) است. ) از قصد خود برای پردازش PD، به استثنای موارد پیش بینی شده قسمت 2 ماده 22 FZ-152:

اپراتور این حق را دارد که بدون اطلاع به سازمان مجاز برای حفاظت از حقوق افراد اطلاعات شخصی، پردازش داده های شخصی را انجام دهد:

1) مربوط به موضوعات داده های شخصی که از طریق روابط کار با اپراتور مرتبط هستند.

2) دریافت شده توسط اپراتور در رابطه با انعقاد قراردادی که موضوع داده های شخصی طرف آن است، در صورتی که داده های شخصی توزیع نشده باشد و بدون رضایت موضوع داده های شخصی در اختیار اشخاص ثالث قرار نگیرد و توسط اپراتور صرفاً برای اجرای توافق نامه مذکور و انعقاد قرارداد با موضوع داده های شخصی استفاده می شود.

3) مربوط به اعضای (شرکت کنندگان) یک انجمن عمومی یا سازمان مذهبی و پردازش شده توسط انجمن عمومی یا سازمان مذهبی مربوطه که مطابق با قوانین فدراسیون روسیه عمل می کند، به منظور دستیابی به اهداف مشروع پیش بینی شده توسط آنها اسناد تاسیس، مشروط بر اینکه داده های شخصی بدون رضایت کتبی افراد اطلاعات شخصی منتشر نخواهد شد.

4) داده های شخصی در دسترس عموم

5) شامل فقط نام خانوادگی، نام و نام خانوادگی افراد موضوع داده های شخصی.

6) برای یک گذر از موضوع داده های شخصی به قلمروی که اپراتور در آن واقع شده است یا برای اهداف مشابه دیگر ضروری است.

7) در سیستم های اطلاعات داده های شخصی گنجانده شده است که مطابق با قوانین فدرال دارای وضعیت سیستم های اطلاعات خودکار فدرال و همچنین در سیستم های اطلاعات شخصی ایالتی هستند که به منظور محافظت از امنیت ایالت و نظم عمومی ایجاد شده اند.

8) بدون استفاده از ابزارهای اتوماسیون مطابق با قوانین فدرال یا سایر اقدامات قانونی نظارتی فدراسیون روسیه که الزاماتی را برای اطمینان از امنیت داده های شخصی در طول پردازش آنها و رعایت حقوق موضوعات داده های شخصی ایجاد می کند پردازش می شود.

الزامات اطلاع رسانی در قسمت 3 ماده 22 FZ-152. فرم اطلاع رسانی در مورد پردازش (قصد پردازش) داده های شخصی را می توان به صورت الکترونیکی در وب سایت Roskomnadzor پر کرد: http://rsoc.ru/personal-data/p181/

اکنون می توانید پردازش داده های شخصی را شروع کنید و به طور همزمان مشکل ترین و مشکل ساز ترین مسئله را حل کنید - اطمینان از امنیت داده های شخصی در طول پردازش آنها.

اطمینان از امنیت داده های شخصی در طول پردازش آنها

اقدامات برای حفاظت از اطلاعات زمان بر است و می تواند منجر به هزینه های مالی قابل توجهی شود، زیرا نیاز به موارد زیر است:

(در صورت لزوم) مجوز فعالیت دریافت کنید حفاظت فنیمحرمانه اطلاعات FSTECروسیه؛

درگیر کردن دارنده مجوز FSTEC روسیه برای انجام فعالیت هایی برای ایجاد سیستمی برای محافظت از ISPD و / یا تأیید آن بر اساس الزامات امنیت اطلاعات.

کارمندانی را که مسئول تضمین امنیت اطلاعات هستند به دوره های آموزشی پیشرفته در مورد مسائل امنیت اطلاعات بفرستید و/یا متخصصان امنیت اطلاعات را استخدام کنید.

بسته به کلاس ISPD، ابزارهای امنیت اطلاعات دارای گواهی FSTEC (SrZI)، ابزارهای امنیت اطلاعات رمزنگاری شده با تأییدیه FSB (CIPF) را نصب کنید.

شما می توانید کاری را خودتان انجام دهید، اما در جایی بهتر است به متخصصان اعتماد کنید. اما محافظت از داده های شخصی به هر طریقی ضروری است.

ماده 19، FZ-152:

هنگام پردازش داده های شخصی، اپراتور موظف است اقدامات سازمانی و فنی لازم را برای محافظت از داده های شخصی از دسترسی غیرمجاز یا تصادفی به آنها، تخریب، تغییر، مسدود کردن، کپی، توزیع داده های شخصی و همچنین سایر اقدامات غیرقانونی انجام دهد.

- "مقررات مربوط به تضمین امنیت داده های شخصی در هنگام پردازش آنها در سیستم های اطلاعات داده های شخصی"، تصویب شده توسط فرمان شماره 781 دولت فدراسیون روسیه مورخ 17 نوامبر 2007

- "مقررات مربوط به ویژگی های پردازش داده های شخصی انجام شده بدون استفاده از ابزارهای اتوماسیون"، مصوب 15 سپتامبر 2008 شماره 687 دولت فدراسیون روسیه

- "الزامات برای حامل های مادی داده های شخصی بیومتریک و فن آوری برای ذخیره چنین داده هایی خارج از سیستم های اطلاعات داده های شخصی"، مصوب 6 ژوئیه 2008 شماره 512 دولت فدراسیون روسیه.

- الزامات و توصیه های ویژه برای حفاظت فنی از اطلاعات محرمانه (STR-K) که به دستور کمیسیون فنی دولتی روسیه شماره 282 مورخ 30 اوت 2002 (DSP) تأیید شده است.

- مدل اساسی تهدیدات برای امنیت داده های شخصی در طول پردازش آنها در سیستم های اطلاعات داده های شخصی مورخ 15 فوریه 2008 (عصاره، هنگام در نظر گرفتن تهدیدهای نشت اطلاعات از طریق کانال های جانبی تابش الکترومغناطیسیو پیکاپ (PEMIN) لازم است نسخه کامل این سند - DSP را اعمال کنید.

- روش تعیین تهدیدات واقعی برای امنیت داده های شخصی در طول پردازش آنها در سیستم های اطلاعات شخصی در 15 فوریه 2008 (علامت "برای استفاده رسمی" توسط تصمیم FSTEC در 16 نوامبر 2009 حذف شد)

- توصیه هایی در مورد اطمینان از امنیت داده های شخصی در هنگام پردازش آنها در سیستم های اطلاعات داده های شخصی در 15 فوریه 2008 (علامت "برای استفاده رسمی" با تصمیم FSTEC در 11 نوامبر 2009 حذف شد)

- اقدامات اصلی برای سازماندهی و امنیت فنی داده های شخصی پردازش شده در سیستم های اطلاعات شخصی در 15 فوریه 2008 (علامت "برای استفاده رسمی" با تصمیم FSTEC در 11 نوامبر 2009 حذف شد)

- دستورالعمل هایی برای اطمینان از امنیت داده های شخصی با استفاده از ابزارهای رمزنگاری در طول پردازش آنها در سیستم های اطلاعات شخصی با استفاده از ابزارهای اتوماسیون. FSB، 21 فوریه 2008

- الزامات استاندارد برای سازماندهی و اطمینان از عملکرد ابزارهای رمزگذاری (رمزنگاری) طراحی شده برای محافظت از اطلاعاتی که حاوی اطلاعاتی نیستند. راز دولتیاگر از آنها برای اطمینان از امنیت داده های شخصی در طول پردازش آنها در سیستم های اطلاعات داده های شخصی استفاده شود. FSB، 21 فوریه 2008

ما تمام الزاماتی را که باید برای اطمینان از امنیت PD در هنگام پردازش آنها در ISPD برآورده شوند، به تفصیل در نظر نخواهیم گرفت - بسیاری از آنها وجود دارد و به شدت به ISPD خاص بستگی دارند. بگذارید روی نکات اصلی که اغلب برای اپراتورها مشکل ایجاد می کند صحبت کنیم.

مجوز - دریافت یا عدم دریافت؟

قانون و همچنین اسناد FSTEC موارد زیر را به ما می گوید:

ماده 16، قسمت 6 FZ-149"در مورد اطلاعات، فناوری اطلاعات و حفاظت از اطلاعات" مورخ 27 ژوئیه 2006:

قوانین فدرال ممکن است محدودیت هایی را برای استفاده از برخی ابزارهای امنیت اطلاعات و اجرای انواع خاصی از فعالیت های امنیت اطلاعات ایجاد کند.

ماده 17، قسمت 1، بند 11 قانون فدرال-128"در مورد مجوز انواع خاصی از فعالیت ها" مورخ 8 اوت 2001:

مطابق با این قانون فدرال، انواع فعالیت های زیر مشمول مجوز هستند: فعالیت هایی برای حفاظت فنی از اطلاعات محرمانه.

فرمان شماره 504 دولت فدراسیون روسیه"در مورد مجوز فعالیت برای حفاظت فنی از اطلاعات محرمانه" مورخ 15 اوت 2006

حفاظت فنی از اطلاعات محرمانه به عنوان مجموعه ای از اقدامات و (یا) خدمات برای محافظت از آن در برابر دسترسی غیرمجاز، از جمله کانال های فنیو همچنین از تأثیرات ویژه بر چنین اطلاعاتی به منظور از بین بردن، تحریف یا مسدود کردن دسترسی به آنها.

رویدادهای اصلی FSTEC

بند 3.14

مطابق با مفاد قانون فدرال شماره 128 "در مورد صدور مجوز برای انواع خاصی از فعالیت ها" و الزامات فرمان شماره 504 دولت "در مورد مجوز فعالیت برای حفاظت فنی از اطلاعات محرمانه"، اپراتورهای ISPD هنگام اتخاذ اقداماتی برای اطمینان از امنیت PD (اطلاعات محرمانه) در طول پردازش آنها در کلاس های ISPD 1، 2 و 3 (سیستم های توزیع شده) باید مجوز انجام فعالیت های حفاظت فنی از اطلاعات محرمانه را به روش مقرر دریافت کنند.

ایگور گریگوریویچ نازاروف، رئیس بخش FSTEC روسیه نیز به این سوال در مورد نیاز به مجوز پاسخ داد. میزگردانجام شده توسط Connect! دنیای ارتباطات» (http://www.connect.ru/article.asp?id=9406):

سوال: آیا اپراتورهای پردازش اطلاعات شخصی در ISPD نیاز به دریافت مجوز برای حفاظت فنی از اطلاعات محرمانه دارند؟

ایگور نظروف:مطابق با اسناد FSTEC، برای اپراتورهای PD که به طور مستقل چنین فعالیت هایی را در سیستم های اطلاعاتی کلاس 1، 2 و سیستم های توزیع جغرافیایی کلاس 3 انجام می دهند، مجوز لازم است، به عنوان یک قاعده، اینها سیستم های اطلاعات دولتی بزرگ هستند. ضمناً برای پلی کلینیک ها، مهدکودک ها، داروخانه ها و ... داشتن ISPD 3 و 4 کلاسه، اخذ چنین مجوزهایی الزامی نیست.

مطابق با فرمان شماره 781 دولت فدراسیون روسیه مورخ 17 نوامبر 2007، اگر اپراتور ISPD توافق نامه ای را برای انجام اقدامات مربوطه از نظر حفاظت از اطلاعات (PD) با شخص مجاز - دارنده مجوز FSTEC منعقد کند. از روسیه، او نیازی به داشتن مجوز ندارد.

بنابراین، برای سازمان های کوچک، به جای دریافت مجوز FSTEC برای TZKI برای انجام اقداماتی برای تضمین امنیت PD (ایجاد سیستم حفاظت از ISPD، صدور گواهینامه)، جذب یک مجوز از FSTEC مقرون به صرفه تر خواهد بود. که تمام کارهای لازم را انجام خواهد داد.

برای سازمان های بزرگ (مانند اپراتورهای مخابراتی، بانک های بزرگ و غیره) سود بیشتری دارد که خودتان مجوز دریافت کنید و تمام کارهای لازم را انجام دهید.

روند اعطای مجوز برای انجام فعالیت های حفاظت فنی از اطلاعات محرمانه تعریف شده است «مقررات مربوط به صدور مجوز فعالیت برای حفاظت فنی از اطلاعات محرمانه” (مصوب با فرمان دولت فدراسیون روسیه در 15 اوت 2006 شماره 504). شرایط اخذ مجوز:

الف) حضور متخصصان دارای تحصیلات عالی حرفه ای در زمینه امنیت اطلاعات فنی یا آموزش عالی یا متوسطه حرفه ای (فنی) در کارکنان متقاضی مجوز (دارنده مجوز) که دوره های بازآموزی یا آموزش پیشرفته در امنیت اطلاعات فنی را گذرانده اند.

ب) متقاضی مجوز (دارنده مجوز) دارای مکان هایی برای اجرای فعالیت مجاز است که استانداردها و الزامات فنی حفاظت فنی از اطلاعات تعیین شده توسط قوانین قانونی نظارتی فدراسیون روسیه را برآورده می کند و از نظر حق مالکیت یا متعلق به او است. بر مبنای قانونی دیگر؛

ج) وجود، بر اساس هر مبنای قانونی، تجهیزات تولید، آزمایش و کنترل و اندازه گیری که تأیید اندازه گیری (کالیبراسیون)، علامت گذاری و گواهینامه را مطابق با قوانین فدراسیون روسیه گذرانده است.

د) استفاده از سیستم های خودکاری که اطلاعات محرمانه را پردازش می کنند، و همچنین ابزارهای محافظت از چنین اطلاعاتی که رویه ارزیابی انطباق را گذرانده اند (تأیید شده و (یا) مطابق با الزامات امنیت اطلاعات) مطابق با قوانین فدراسیون روسیه؛

ه) استفاده از برنامههای رایانههای الکترونیکی و پایگاههای اطلاعاتی در نظر گرفته شده برای اجرای فعالیت دارای مجوز بر اساس توافق با دارنده حق آنها.

و) در دسترس بودن اقدامات قانونی نظارتی، اسناد نظارتی و روش شناختی و روش شناختی در مورد حفاظت فنی اطلاعات مطابق با لیستی که توسط سرویس فدرال برای کنترل فنی و صادرات ایجاد شده است.

مراحل ایجاد SZPDn

مطابق با فعالیت های اصلیبرای سازماندهی و امنیت فنی داده های شخصی پردازش شده در سیستم های اطلاعات شخصی صادر شده توسط FSTEC، ایجاد یک سیستم حفاظت از داده های شخصی (PSPD) شامل مراحل زیر است:

1 مرحله پیش پروژه

1.1 بازرسی شی اطلاعات سازی:

- ایجاد نیاز به پردازش PD در ISPD.

- تعیین فهرست PD مورد حمایت؛

- تعیین شرایط مکان ISPD نسبت به مرزهای منطقه کنترل شده (KZ)؛

- تعیین پیکربندی و توپولوژی ISPD به عنوان یک کل و آن اجزای فردی; ارتباطات فیزیکی، عملکردی و فناوری هم در داخل ISPD و هم با سایر سیستمها در سطوح و اهداف مختلف؛

- تعیین ابزار و سیستم های فنی مورد استفاده در ISPD حفاظت شده، شرایط مکان آنها.

- تعریف سیستم گسترده، ویژه و کاربردی ابزارهای نرم افزاریمورد استفاده در ISPD محافظت شده؛

- تعیین حالت پردازش اطلاعات در ISPD به طور کلی و در اجزای جداگانه.

- طبقه بندی ISPD;

- تعیین میزان مشارکت پرسنل در پردازش (بحث، انتقال، ذخیره سازی) اطلاعات، ماهیت تعامل آنها با یکدیگر.

- شناسایی و تهیه فهرستی از آسیب پذیری ها و تهدیدات برای امنیت اطلاعات، ارزیابی ارتباط تهدیدات برای امنیت اطلاعات؛

- توسعه یک مدل تهدید خصوصی

1.2 توسعه شرایط مرجع برای ایجاد SPPD، که باید شامل موارد زیر باشد:

- اثبات نیاز به توسعه SZPDn؛

- داده های اولیه ISPD در جنبه های فنی، برنامه ای، اطلاعاتی و سازمانی.

- کلاس ISPD؛

- پیوندی به اسناد نظارتی، با در نظر گرفتن اینکه SDPD توسعه می یابد و ISPD به بهره برداری می رسد.

- دقیق سازی اقدامات و الزامات SPPD؛

- فهرستی از ابزارهای تایید شده حفاظت از اطلاعات که برای استفاده در نظر گرفته شده است.

- توجیه توسعه ابزارهای امنیت اطلاعات شخصی در صورت غیرممکن یا نامناسب بودن استفاده از ابزارهای تایید شده امنیت اطلاعات موجود در بازار؛

- ترکیب، محتوا و زمان کار در مراحل توسعه و اجرای SPPD.

2. مرحله طراحی و اجرای SPPD

2.1 توسعه یک پروژه برای ایجاد SZPDn.

2.2 توسعه اقدامات سازمانی و فنی برای حفاظت از اطلاعات مطابق با الزامات.

2.3 خرید ابزار امنیت اطلاعات گواهی شده؛

2.4 توسعه و اجرای یک سیستم دسترسی مجاز برای کاربران و پرسنل به اطلاعات پردازش شده در ISPD.

2.5 نصب و پیکربندی SRZI.

2.6 تعیین واحدها و افراد مسئول عملیات ابزارهای امنیت اطلاعات، آموزش افراد منصوب در خصوص کارهای مربوط به حفاظت از PD.

2.7 توسعه اسناد عملیاتی برای ISPD و ابزارهای امنیت اطلاعات، و همچنین اسناد سازمانی و اداری برای امنیت اطلاعات (مقررات، دستورات، دستورالعمل ها و سایر اسناد).

2.8 اجرای سایر اقدامات با هدف حفاظت از اطلاعات.

3. مرحله اجرای CPAP

3.1 عملیات آزمایشی ابزارهای امنیت اطلاعات در ترکیب با سایر سخت افزارها و نرم افزارها به منظور آزمایش عملکرد آنها به عنوان بخشی از ISPD.

3.2 آزمون های پذیرش ابزارهای امنیت اطلاعات بر اساس نتایج عملیات آزمایشی با اجرای گواهی پذیرش.

3.3 ارزیابی انطباق ISPD با الزامات امنیت اطلاعات - گواهی (اعلامیه) با توجه به الزامات امنیت اطلاعات.

4. نگهداریو نگهداری سیستم امنیت اطلاعات

اسناد سازمانی و اداری برای حفاظت از PD

علاوه بر راه حل های فنی سیستم ایجاد شدهحفاظت از داده های شخصی، اپراتور باید از توسعه اسناد سازمانی و اداری اطمینان حاصل کند که تمام مسائل نوظهور اطمینان از امنیت داده های شخصی را در طول پردازش آنها در ISPD و عملیات SPPD تنظیم می کند. چنین اسناد زیادی وجود دارد که مهمترین آنها عبارتند از:

1. مقررات مربوط به تضمین امنیت PD - در ابتدای مقاله، ما قبلاً در مورد هدف و ترکیب این سند صحبت کردیم. فقط در مورد، ما تکرار می کنیم - باید نشان دهد:

هدف و اهداف در زمینه حفاظت از داده های شخصی؛

مفهوم و ترکیب داده های شخصی؛

این داده ها در چه بخش های ساختاری و در چه رسانه ای (کاغذی، الکترونیکی) جمع آوری و ذخیره می شوند.

نحوه جمع آوری و ذخیره داده های شخصی؛

نحوه پردازش و استفاده از آنها؛

چه کسی (بر اساس موقعیت) در شرکت به آنها دسترسی دارد.

اصول حفاظت از PD، از جمله در برابر دسترسی غیرمجاز؛

حقوق کارمند به منظور اطمینان از حفاظت از داده های شخصی آنها؛

مسئولیت افشای اطلاعات محرمانه مربوط به اطلاعات شخصی کارکنان.

2. سازماندهی سیستمی برای پذیرش و حسابداری برای افراد پذیرفته شده برای کار با PD در ISPD - فهرست افراد پذیرفته شده در پردازش PD (لیستی از موقعیت های افرادی که برای انجام وظایف رسمی خود نیاز به دسترسی به PD دارند) و ماتریس دسترسی ( باید منعکس کننده قدرت کاربران برای انجام اقدامات خاص در رابطه با منابع اطلاعاتی خاص ISPD - خواندن، نوشتن، تصحیح، حذف) باشد. هر دو سند مورد تایید رئیس است.

3. یک مدل تهدید خصوصی (اگر چندین ISPD وجود داشته باشد، برای هر یک از آنها یک مدل تهدید ایجاد می شود) - بر اساس نتایج یک بررسی اولیه توسعه یافته است. FSTEC روسیه ارائه می دهد مدل پایهتهدیدی برای امنیت داده های شخصی در هنگام پردازش آنها در سیستم های اطلاعات داده های شخصی، که بر اساس آن، هنگام ایجاد یک مدل خصوصی، موارد زیر باید در نظر گرفته شود:

تهدیدات نشت اطلاعات از طریق کانال های فنی؛

تهدیدات دسترسی غیرمجاز مرتبط با اقدامات متخلفانی که به ISPD دسترسی دارند و تهدیدات را مستقیماً در ISPD اجرا می کنند. در عین حال، ضروری است که کاربران قانونی ISPD را به عنوان متخلفان احتمالی در نظر بگیریم.

تهدیدات دسترسی غیرمجاز مرتبط با اقدامات متخلفانی که به ISPD دسترسی ندارند، متوجه تهدیدات شبکه های ارتباط عمومی خارجی و (یا) شبکه های تبادل اطلاعات بین المللی.

مدل تهدید توسعه یافته توسط مدیر تایید شده است.

4. بر اساس مدل تهدید ISPD تایید شده، لازم است الزامات برای اطمینان از امنیت PD در طول پردازش آنها در ISPD ایجاد شود. الزامات، مانند مدل تهدید، یک سند مستقل است که باید توسط رئیس سازمان تأیید شود.

برای توسعه مدلی از تهدیدات و الزامات، توصیه میشود که اپراتور متخصصانی از دارندگان مجوز FSTEC را درگیر کند.

5. دستورالعمل از نظر اطمینان از امنیت PD در طول پردازش آنها در ISPD.

علاوه بر این، قبل از انجام تمام اقدامات برای حفاظت از PD، اپراتور باید یک مقام یا (اگر PDIS به اندازه کافی بزرگ باشد) یک واحد ساختاری مسئول تضمین امنیت PD را منصوب کند. تصمیم در مورد انتصاب به دستور رئیس است. وظایف، وظایف و اختیارات مقام (بخش) مسئول تضمین امنیت PD توسط اسناد داخلی سازمانی و اداری (شرح وظایف، مقررات) تعیین می شود.

چه چیزی برای تایید نیاز است و چه چیزی نیست؟

غالباً این اشتباه درک می شود که همه نرم افزارهای مورد استفاده باید دارای گواهینامه باشند و صدور گواهینامه گران و زمان بر است.

با این حال، هیچ یک از اسنادی که مسائل مربوط به محافظت از PD را تنظیم می کند، نمی گوید که همه نرم افزارها باید گواهی شوند. ابزارهای امنیت اطلاعات باید مطابق با الزامات FSTEC روسیه تأیید شده باشند، اما نه سیستم، برنامه یا نرم افزار خاصی که در حفاظت از ISPD دخیل نیست.

ایگور نظروف:... گواهی برای کنترل عدم وجود NDV مربوط به عملکرد امنیتی است، یعنی ابزار حفاظت، و نه همه چیز. نرم افزار، که در سیستم اطلاعاتی (http://www.connect.ru/article.asp?id=9406) استفاده می شود.

امروز، اسناد FSTEC، که در وب سایت خدمات فدرال برای کنترل فنی و صادرات قابل مشاهده است، موارد زیر را در این مورد به ما می گویند:

در ISPD فقط باید از وسایل فنی و سیستم های حفاظتی که مطابق با الزامات امنیت اطلاعات گواهی شده اند استفاده شود.

رویدادهای اصلی…

بند 4.2:... در ISPD باید کنترل وجود قابلیت های اعلام نشده در نرم افزار و فریمور و تحلیل امنیت سیستم و نرم افزارهای کاربردی انجام شود.

بند 4.3:برای نرم افزار مورد استفاده برای محافظت از اطلاعات در ISPD (ابزارهای امنیت اطلاعات، از جمله آنهایی که در سیستم عمومی و نرم افزارهای کاربردی تعبیه شده اند)، باید سطح مناسبی از کنترل بر عدم وجود NDV در آن ارائه شود.

بنابراین، در صورتی که نرم افزار سیستم و نرم افزار در فرآیند حفاظت از اطلاعات شرکت نکند، نیازی به تأیید اعتبار نیست - این می تواند بنا به درخواست اپراتور انجام شود.

رویه ایجاد سیستمهای حفاظت از دادههای شخصی نشان میدهد که استفاده از نرمافزارهای دارای مجوز (سیستم، نرمافزار و نرمافزارهای ویژه) و ابزارهای تایید شده حفاظت از اطلاعات ضروری است. محافظت از آنتی ویروس(این می تواند SRZI از NSD باشد، محصولات آنتی ویروس، فایروال ها، ابزارهای تشخیص نفوذ، ابزارهای تحلیل امنیتی، مرتبط کلاس خاص). اگر ISPD تنظیم شود ابزار رمزنگاریحفاظت از اطلاعات (CIPF)، آنها همچنین باید مطابق با الزامات FSB روسیه تأیید شوند.

لازم به ذکر است که فقط دارنده مجوز FSTEC حق نصب CIPF تایید شده را دارد و دارنده مجوز FSB حق نصب CIPF را دارد.

گواهینامه

مرحله نهایی در ایجاد یک سیستم برای حفاظت از ISPD باید صدور گواهینامه (اعلام انطباق) باشد - مجموعه ای از اقدامات سازمانی و فنی، که در نتیجه، از طریق سند ویژه— گواهی انطباق (نتیجه گیری) تأیید می کند که ISPD با الزامات استانداردها یا سایر اسناد نظارتی و روش شناختی در مورد امنیت اطلاعات مطابقت دارد. وجود یک گواهی انطباق معتبر این حق را می دهد که اطلاعات را با سطح محرمانه مناسب برای مدت زمان مشخص شده در تأییدیه انطباق پردازش کند.

سوال: چه کسی می تواند محل کار را برای مطابقت با الزامات قوانین و مقررات در زمینه داده های شخصی تأیید کند؟

ایگور نظروف:صدور گواهینامه ISPD برای انطباق با الزامات امنیت اطلاعات توسط دارندگان مجوز FSTEC که دارای مجوز حفاظت فنی از اطلاعات محرمانه هستند، مجاز است (http://www.connect.ru/article.asp?id=9406).

صدور گواهینامه برای ارزیابی انطباق مجموعه اقدامات حفاظتی اتخاذ شده با سطح مورد نیاز امنیت PD، تأیید جامع (تست های گواهینامه) ISPD را در شرایط عملیاتی واقعی فراهم می کند.

AT نمای کلیگواهینامه ISPD برای الزامات امنیت اطلاعات شامل مراحل زیر است:

تجزیه و تحلیل داده های اولیه در مورد ISPD تایید شده.

انجام یک بررسی تخصصی از ISPD و تجزیه و تحلیل اسناد توسعه یافته برای اطمینان از امنیت PD برای انطباق با الزامات اسناد نظارتی و روش شناختی.

انجام آزمایشات پیچیده صدور گواهینامه ISPD در شرایط عملیاتی واقعی با استفاده از تجهیزات کنترلی ویژه و ابزارهای نرم افزاری برای نظارت بر امنیت از دسترسی غیرمجاز.

تجزیه و تحلیل نتایج آزمون های تصدیق پیچیده، اجرا و تایید نتیجه گیری و گواهی انطباق بر اساس نتایج گواهینامه.

نکته مهم این است که در صورت تغییر در شرایط و فناوری پردازش PD، اپراتور موظف است مراتب را به سازمان دارنده مجوز که گواهینامه ISPD را انجام داده است، اعلام کند. پس از آن سازمان صاحب پروانه در مورد نیاز تصمیم می گیرد تایید اضافیاثربخشی سیستم حفاظتی ISPD

مسئولیت و خطرات ناشی از عدم رعایت الزامات قانون

اگر الزامات تضمین امنیت PD برآورده نشود، اپراتور ممکن است با خطرات دعاوی مدنی از سوی مشتریان یا کارکنان مواجه شود.

که به نوبه خود ممکن است بر شهرت شرکت تأثیر بگذارد و همچنین منجر به تعلیق اجباری (خاتمه) پردازش PD شود و شرکت و (یا) رئیس آن را به مسئولیت اداری یا سایر انواع مسئولیت برساند و تحت شرایط خاص، به تعلیق یا لغو مجوزها. علاوه بر این، طبق قانون فدرال، افراد مقصر در نقض الزامات دارای مسئولیت مدنی، کیفری، اداری، انضباطی و سایر موارد مقرر در قانون فدراسیون روسیه هستند ( ماده 24 FZ-152):

انضباطی (قانون کار فدراسیون روسیه، مواد 81، 90، 195، 237، 391).

اداری (کد فدراسیون روسیه در مورد تخلفات اداری، مواد 5.27، 5.39، 13.11-13.14، 13.19، 19.4-19.7، 19.20، 20.25، 32.2).

جنایی (قانون جنایی فدراسیون روسیه، مواد 137، 140، 155، 171، 183، 272، 273، 274، 292، 293).

مجموعه ای از اقدامات با ماهیت متفاوت، که برای مقابله فعالانه با دسترسی غیرمجاز احتمالی به داده های شخصی انجام می شود، شامل اقدامات مدیریتی، به طور موثر حفاظت از سخت افزار، اساس یک سیستم حفاظت از داده های شخصی (PDPS) را تشکیل می دهد.

هدف از معرفی مجموعه ای از اقدامات قابل اعتماد این است:

انطباق دقیق با الزامات تنظیم کننده در مورد انطباق با مفاد قانون فدرال "در مورد حفاظت از داده های شخصی"، مفاد آیین نامه های تایید شده که سطح مناسب امنیت را برای داده های شخصی مورد استفاده تضمین می کند.

توسعه دستورالعمل هایی که اجرا را تجویز می کند قوانین خاصهنگام تبدیل PD استفاده شده، اطمینان از محافظت از آنها.

- وظایفی که باید حل شوند

- تجهیزات مورد استفاده

- برنامه های کاربردی

توسعه و پیاده سازی سیستم حفاظت از داده های شخصی (SPPD) مجموعه ای از اقدامات فنی و مدیریتی است که هدف آن ارائه حفاظت جامع از اطلاعات است که توسط قانون فدرال 27 جولای به رسمیت شناخته شده است. اطلاعات شخصی N 152-FZ 2006.

اپراتور، که سازمانهای دولتی و شرکتهای تجاری است که اقداماتی را برای کار با PD انجام میدهند، به پردازش ایمن آنها علاقهمند است و در نتیجه نیاز به پیادهسازی یک سیستم حفاظتی را تشخیص میدهد.

با در نظر گرفتن تجربه انباشته شده در طول اجرای پروژه ها برای ایجاد SPPD، به نظر می رسد امکان تعیین تعدادی از مزایای مهماز پیاده سازی سیستم:

در وهله اول کاهش شدید خطرات حقوقی و اعتباری ناشی از عدم انطباق است. قانون فعلیدر مورد ایمنی داده های شخصی

دومین نکته مهم این واقعیت است که ساخت سیستم حفاظتی مبتنی بر علم به شما امکان می دهد تا اطلاعات شخصی کارکنان و مشتریان را بدون ترس از ایمنی آنها پردازش کنید. این می تواند به یک مزیت رقابتی قدرتمند در هنگام برخورد با اطلاعات محرمانه افراد و اطلاعاتی که فقط برای استفاده رسمی (داخلی) در نظر گرفته شده است تبدیل شود. یک SZPDn که به خوبی طراحی شده است به راحتی با رایج ترین تهدیدها مقابله می کند - اثرات بدافزار را مسدود می کند، از سرقت پایگاه داده های مشتری جلوگیری می کند، که اغلب توسط کارکنان اخراج شده انجام می شود.

سومین عامل ایجاد انگیزه برای اجرای یک PDS موثر، ایجاد تصویری برای شرکت یک شریک قابل اعتماد است که می توان برای اطمینان از محرمانه بودن داده های شخصی به او اعتماد کرد.

همانطور که تحلیلگران اشاره می کنند، رسوایی های مکرر مربوط به نشت اطلاعات محرمانه، توجه به سیستم امنیتی را هنگام انتخاب شریک طرف مقابل ضروری می کند. قراردادهای مشارکت یا شرایط مناقصه که مستلزم انطباق مستند با SPD با مقررات فعلی است، رایج شده است.

نباید فراموش کرد که یک CPD موثر، تداوم کلیه فرآیندهای تجاری را در خود شرکت تضمین می کند، احتمال ادعاهای مشتری، شکایات موجه از کارمندان و دستورالعمل های قدرتمند مقامات نظارتی تنظیم کننده را از بین می برد.

مراحل کار برای مطابقت با 152-FZ

1. موجودی، تجزیه و تحلیل تمام عیار از وضعیت ساختارهای اطلاعاتی درگیر در پردازش داده های شخصی.

چنین ممیزی قبل از پروژه اطلاعات عینی در مورد فرآیندهای درگیر در پردازش PD در شرکت و اقدامات لازم برای محافظت از آنها ارائه می دهد. متخصصان Open Vision موظفند تمام اسناد خدمات، منظم بودن اقدامات انجام شده را که برای مطابقت با الزامات چارچوب قانونی در مورد امنیت داده های دسترسی محدود مورد استفاده در کار طراحی شده است، بررسی کنند.

2. ایجاد مفهوم یک سیستم امنیتی مورد استفاده برای ایمنی داده های شخصی، ارائه توصیه های صحیح به مشتری در مورد بهینه سازی پردازش خود داده های شخصی، اطمینان از ایمنی اطلاعات محرمانه.

در این مرحله از کار، متخصصان واجد شرایط ارزیابی می کنند گزینه های ممکناجرای پروژه، تعیین نقاط شروع برای اجرای آن، ایجاد محدودیت های خاصی در مقیاس پروژه در حال اجرا. مشکلات اصلی شناسایی می شوند، منطق راه حل های پیشنهادی ایجاد می شود. مشتریان لیستی از عناصر نرم افزاری و سخت افزاری مجموعه امنیت اطلاعات در حال توسعه را دریافت می کنند که هزینه هر مورد را اجباری نشان می دهد.

3. شفاف سازی سطح واقعیامنیت PD

در فرآیند کار، نوع احتمالی تهدیدات برای PD محافظت شده تعیین می شود، با اشاره به یک سیستم اطلاعاتی خاص، ترکیب مورد انتظار داده های شخصی، تعداد احتمالی موضوعات مشخص می شود. با در نظر گرفتن کل مقدار اطلاعات دریافتی، وضعیت واقعی سیستم امنیت داده های شخصی مشخص می شود.

4. توسعه مدل تهدیدات احتمالی برای سیستم امنیتی PD، ایجاد مدل نفوذی

سند ارائه شده به مشتری فهرستی سیستماتیک از تهدیدات احتمالی برای امنیت داده های شخصی هنگام کار با آنها در سیستم های اطلاعات شخصی (PDIS) است. تهدیدات علیه امنیت داده های شخصی (UBPD) ممکن است در نتیجه اقدامات مخرب یا تصادفی افراد، فعالیت های سرویس های اطلاعاتی خارجی یا سازمان های متخصص در جاسوسی، گروه های جنایی تخصصی که برای هک امنیت داده های شخصی آماده می شوند، ایجاد شود. بر حقوق و آزادی های جامعه و دولت یا شهروندان تأثیر می گذارد.

5. توسعه شرایط مرجع برای ساخت SZPDn

شرایط مرجع خصوصی برای ساخت و ساز برای یک ساختار اطلاعاتی خاص SZPD هدف آن، اهداف دنبال شده، الزامات فنی و پشتیبانی سازمانی، طرحی برای توسعه و ایجاد مستقیم SZPDn.

6. ایجاد پروژه SZPDn

در این مرحله از اجرای SZPDn ایجاد شد مستندات پروژهکاری را ارائه می دهد که استانداردهای تجویز شده توسط قوانین نظارتی را برای امنیت داده ها با دسترسی محدود در نظر می گیرد.

7. تدوین اسناد سازمانی و اداری

مجموعه ای از اسنادی که قوانین پردازش، حفاظت از PD را تجویز می کند، شامل ده ها دستورالعمل سازمانی و اداری است که برای مطابقت دادن کلیه فرآیندهای کار و ایمنی داده های شخصی با قوانین فعلی ضروری است.

8. تامین حفاظت اطلاعات نرم افزاری و سخت افزاری

مشتری دارای نرم افزار و عناصر سخت افزاری برای اجرای SPPD است که آزمایش شده و مطابق با الزامات قوانین فدراسیون روسیه در مورد اقدامات امنیت اطلاعات است.

9. نصب، پیکربندی سیستم امنیت اطلاعات

در این مرحله از اجرای SZPDn، تجهیزات نصب می شود، نرم افزار نصب می شود، با تنظیمات مناسب. در نتیجه کار انجام شده، مشتری مجموعه ای از ابزارهای امنیت اطلاعات را دریافت می کند که با ساختار اطلاعات مورد استفاده برای کار با PD سازگار است.

10. ارزیابی اثربخشی اقدامات انجام شده برای ایجاد حفاظت موثر از داده های شخصی

تعیین اثربخشی اقدامات امنیتی توسعه یافته برای داده های دسترسی محدود قبل از راه اندازی SZPDn انجام می شود. آزمایش کنترل سیستمی که در سازه های تجاری کار می کند باید هر 3 سال یکبار انجام شود.

11. گواهی ISPD استفاده شده برای انطباق با الزامات امنیت اطلاعات مدرن

گواهینامه ISPD شامل مجموعه ای از بررسی های سازمانی و فنی (تست های صدور گواهینامه) با هدف تأیید انطباق با الزامات امنیت اطلاعات است. در نظر گرفته شده برای سازمان های دولتی

یکی از بخش های به سرعت در حال توسعه بازار فناوری اطلاعات داخلی، تجارت الکترونیک است که به دلیل سهولت فنی پیاده سازی است. این پروژهو شفافیت فرآیندهای کسب و کار تجارت الکترونیک به عنوان یک نوع کسب و کار موثر و امیدوارکننده شناخته شده است.

مسائل امنیت اطلاعات کسب و کار در اینترنت اهمیت خود را از دست نمی دهد، برعکس، افزایش تعداد حملات هکرهادر بزرگترین موسسات مالی، سرمایه گذاری هنگفت در سیستم های حفاظتی، نیاز به اقدام به موقع دارد. این تنها راه رسیدن به این هدف است و حتی با سطح قابل قبولی از هزینه ها.

بسیاری، به خصوص مرحله اولیه، فرصتی برای ربودن مبالغ قابل توجهی از گردش مالی با سرمایه گذاری در سیستم های امنیت اطلاعات ندارند. کسب و کار جدید است، "تله های" احتمالی شناخته شده نیست، و ویژگی های کسب و کار در اینترنت مستلزم تغییرات مداوم است.

در نتیجه، یک سیستم امنیتی ایجاد میشود، اما «از طریق آشنایی» توسعه مییابد یا به یک فریلنسر سفارش داده میشود، در بهترین حالت، یک وب استودیو رسمی ثبت شده. خرید یک راه حل آماده نیز نمی تواند به عنوان ارائه یک سطح جدی از امنیت در نظر گرفته شود، زیرا سوالاتی در مورد ادغام آن در زیرساخت IT موجود وجود دارد.

یا شاید باید به این فکر کنید که آیا چنین سیستم هایی واقعاً سطح مناسبی از امنیت را ارائه می دهند؟ آیا خود کارآفرین دارای صلاحیت های لازم برای تعیین سطح آموزش «پیمان های اینترنتی» است؟ آیا چنین کاری می تواند به حداقل برسد خطرات احتمالی? متأسفانه در بیشتر موارد پاسخ منفی است.

اگرچه در سمت مصرف کننده چیز زیادی وجود ندارد الزامات سختگیرانهبا توجه به ایمنی آن دسته از داده های شخصی که او هنگام خرید به فروشگاه آنلاین منتقل می کند، این نمی تواند به عنوان شاخص اصلی برای انتخاب روش هایی برای سازماندهی پردازش و ذخیره چنین اطلاعات محرمانه ای باشد. خریدار معمولاً این فرصت را ندارد که ارزیابی کند محافظت از داده های شخصی خود چقدر مؤثر است. بله، فعلاً این موضوع چندان آزاردهنده نیست، زیرا قیمت های جذاب، توصیف زیبایی از کالاها، تحویل ترجیحی، به هدف می رسد.

اکثر مخاطبان مصرف کننده حتی نمی دانند که داده های شخصی خود را به کجا ارسال می کنند. خواه یک کارآفرین انفرادی باشد یا یک کارآفرین خصوصی که کسب و کار اینترنتی خود را توسعه می دهد. یا این بخش وب یک خرده فروش عمده لوازم الکترونیکی مصرفی است. به طور طبیعی، نگرش به امنیت اطلاعات در یک زنجیره خرده فروشی بزرگ سخت تر از کارآفرینی است که گاهی مجبور است به تنهایی با تحویل کالا به مشتریان دست و پنجه نرم کند.

قابل ذکر است که با وجود تهدید روزافزون سرقت اطلاعات محرمانه، اعتماد به تجارت آنلاین به طور مداوم در حال افزایش است. خریدار هنگام پر کردن فرم سفارش، اطلاعات مربوط به خود را وارد می کند، حتی گاهی اوقات بدون اینکه نگران رفتار کارکنان فروشگاه با آن باشد. یا شاید برای فرآیندهای تجاری موجود چندان مورد تقاضا نیست؟

افزونگی حاصل از داده های درخواستی دقیقاً مشمول قانون فدرال-152 است، زیرا بین ماهیت و حجم اطلاعات دریافتی مغایرت وجود دارد. وظایف موجودپردازش آن برای فرآیندهای تجاری ارائه شده در فروشگاه آنلاین.

سطح فنی توسعه تجارت اینترنتی مدرن امکان استفاده از سیستم های CRM را فراهم می کند که به لطف آن می توان داده های مشتری را برای تعامل بعدی با او و ارائه محصول جدید ذخیره کرد. اما آیا برای سطح تعامل پس از فروش با خریدار لازم است؟

طبق FZ-152 اطلاعات شخصیفقط دوره زمانی لازم برای پردازش آن ممکن است ذخیره شود. پس از خرید یا امتناع، تمام داده های شخصی باید از بین بروند، زیرا ذخیره آنها با ویژگی های فرآیندهای تجاری در حال انجام مطابقت ندارد. شکی نیست که عملاً هیچ کس این کار را نمی کند.

FZ-152 حاوی مقرراتی است که وجود تجارت آنلاین را تهدید می کند. هر سازمان بازرسی ممکن است از صاحب یک فروشگاه آنلاین بخواهد که دقیقاً مجوز کتبی یک شهروند را برای استفاده از اطلاعات شخصی خود در کار ارائه دهد. هیچ کس چنین اجازه ای را به صورت کتبی ارائه نمی دهد، حداکثر به علامت آشنایی با قوانین فروشگاه محدود می شود.

از آنجایی که تماس مستقیم در شرایط تجارت از طریق اینترنت انتظار نمی رود، به استثنای ملاقات خریدار با پیک برای تحویل کالا، اطمینان از انطباق با هنجارهای FZ-152 فقط با غیر شخصی سازی اطلاعات شخصی مصرف کننده امکان پذیر است. و این مستلزم تنظیم فرآیندهای تجاری موجود است.

بی شک ابزار مفیدبا ساده سازی دسترسی به خدمات مختلف اطلاعاتی شرکت، پورتال های شرکتی به طور منطقی شناخته شده است. با داشتن شبکه توسعه یافته از شعب و دفاتر مستقر در فاصله بسیار زیاد از دفتر مرکزی، تعداد قابل توجهی از شرکای تجاری، بهترین وسیله ارتباطی، اتصال از طریق کانال های VPN با سطح امنیتی مناسب است. با این حال، انتخاب چنین راه حل با تکنولوژی بالا بسیار گران است و برای هر شرکتی در دسترس نیست. در صورت عدم وجود وجوه رایگان برای اتصال ایمن، بیش از به روشی سادهکار یک نقطه دسترسی از اینترنت است.

یکی از ویژگی های پورتال شرکتی، حتی در نظر گرفتن سطح مختلفزیرساخت، ذخیره سازی اطلاعات محرمانه کارکنان، مشتریان شرکت و شرکای تجاری است نهاد قانونی، و قرار دادن اطلاعات مالی خود شرکت که افشای آنها ممکن است باعث خسارت شود. سازماندهی مؤثر کلیه فرآیندهای کار با داده های شخصی باید در نظر داشته باشد که اهداف و روش های پردازش داده ها برای هر زیر گروه از موضوعات متفاوت است. این یک رویکرد متمایز برای تبدیل داده های دسترسی محدود است که باید در مفهوم امنیت شرکت گنجانده شود.

شکی نیست که موقعیت مالی این شرکت ایجاد می کند پورتال شرکتی، جذب برنامه نویسان مجرب برای کار یا خرید یک راه حل آماده و بارها اجرا شده را ممکن می سازد. با این حال، نباید فراموش کرد که امنیت کد تنها پارامتری نیست که باید هنگام توسعه یک سیستم امنیت اطلاعات موثر مورد توجه قرار گیرد. توسط روی هم رفتهامنیت اطلاعات باید توسط مدیریت شرکت به عنوان بخشی جدایی ناپذیر از آن شناخته شود سیستم مشترکامنیت.

در چند سال گذشته، تعداد کاربران شبکه های اجتماعی محبوب در Runet با سرعت بی سابقه ای افزایش یافته است و از مرز 50 میلیون عبور کرده است. حجم عظیم داده های شخصی انباشته شده در شبکه های اجتماعی نیاز به کنترل مناسب دارد، چیزی که هنجارهای FZ-152 نشان می دهد.

علیرغم تصور اول مبنی بر اینکه اطلاعات موجود در شبکه های اجتماعی را می توان به عنوان «اطلاعات عمومی» در نظر گرفت، هر ساله حجم فزاینده ای از داده ها طبق قانون به عنوان «داده های شخصی حساس» طبقه بندی می شود.

حقایق سرقت حساب های کاربری از شبکه های اجتماعی در خارج از کشور و روسیه غیر معمول نیست. صدها هزار حساب در دسترس مهاجمان قرار می گیرد. تعداد حملات هکرها در شبکه های اجتماعی کاهش نمی یابد، کارشناسان توجه مداوم جرایم سایبری به این بخش از اینترنت را یادآور می شوند.

طرحهای متقلبانه اجتماعی پتانسیل بالایی دارند و از حملات فارمینگ، ارسال هرزنامه و فیشینگ برای اهداف خود استفاده میکنند. این مجموعه ابزارهای جرایم سایبری مدرن می تواند منجر به سرقت داده های محرمانه شود که با زودباوری و بی تجربگی افراد تسهیل می شود. مدیران شبکه های اجتماعی نیاز به نظارت مستمر، شناسایی حوادث و حذف عواقب آن دارند.

خدمات بانکداری اینترنتی در بخش بانکداری روسیه روز به روز محبوب تر می شود و چندین ده موسسه مالی به طور کامل ارائه می دهند خدمات مشابه. دلیل این امر هم فقدان یک پلت فرم یکپارچه سازی و هم سطح ناکافی اتوماسیون بسیاری از موسسات است.

مانند برنامه های کاربردی وب رایج، خدمات بانکداری اینترنتی، سیستم های پرداخت الکترونیکی بر اساس معماری مشتری-سرور مشترک هستند. مشخص است که "حلقه ضعیف" چنین تعاملی دقیقاً کاربر و دستگاه هایی است که با استفاده از آنها حساب خود را مدیریت می کند.

متأسفانه، مصرف کننده این فرصت را ندارد که به طور عینی تمام خطراتی را که در هنگام مدیریت به وجود می آیند، ارزیابی کند. حساب بانکیدر فاصله ناگفته نماند اتخاذ تدابیر امنیتی مناسب. بنابراین بانک ها باید دانش مشتریان را در این زمینه تکمیل کنند.

نکته قابل توجه این است که مهاجمان اغلب به بانکداری اینترنتی توجه نمی کنند نه به منظور سرقت وجوه، زیرا موسسات مالی حداکثر امنیت را برای تراکنش ها فراهم می کنند، بلکه به منظور دسترسی به داده های شخصی مشتری. این همان چیزی است که طرح های متقلبانه را ممکن می کند. کارت های بانکی، راه های دیگر اختلاس مالی. بسیاری از کارشناسان معتقدند که بازار سیاه نماد سادهدر حساب های مشتری ارزش خاص خود را دارد.

آمار به وضوح نشان می دهد که ایجاد و راه اندازی سرویس بانکداری اینترنتی در بسیاری از ساختارها با استانداردها و قوانین صنعت مطابقت ندارد. اغلب، هر موسسه مالی به طور مستقل در حال توسعه بود و استانداردهای موجود فقط ماهیت مشاوره ای داشتند.

شروع قانون فدرال-152 مشکلات قابل توجهی را برای بسیاری از بانک ها ایجاد کرده است، زیرا کنترل تنظیم کننده بر ایمنی داده های شخصی در حال تشدید است، که مستلزم بهبود سیستم های امنیتی موجود است. مهم نیست که انجمن بانک ها چگونه تلاش کردند تا شروع قانون فدرال-152 را به تاخیر بیندازند، با این وجود رعایت مفاد آن ضروری شد.