مهاجمان به ندرت بدون تشریفات به یک شبکه با یک "سلاح" در دست حمله می کنند. آنها ترجیح می دهند بررسی کنند که قفل درب ها محکم هستند و همه پنجره ها بسته هستند. آنها بی سر و صدا الگوهای ترافیک داخل و خارج از شبکه شما، آدرس های IP فردی را تجزیه و تحلیل می کنند و درخواست های ظاهراً خنثی را برای کاربران و دستگاه های شبکه صادر می کنند.

برای شناسایی این دشمنان هوشمندانه استتار شده، باید نرم افزار تشخیص هوشمند را نصب کنید. حملات شبکهبا حساسیت بالا محصول خریداری شده باید نه تنها در مورد موارد نقض آشکار سیستم به مدیر هشدار دهد امنیت اطلاعات، بلکه در مورد هر رویداد مشکوکی که در نگاه اول کاملاً بی ضرر به نظر می رسد، اما در واقعیت یک حمله هکری تمام عیار را پنهان می کند. نیازی به اثبات این نیست که مدیر باید فوراً از هرگونه تلاش فعال برای شکستن رمزهای عبور سیستم مطلع شود.

شرکتهای مدرن به معنای واقعی کلمه زیر آتش متقابل مهاجمانی هستند که به دنبال سرقت اطلاعات ارزشمند یا غیرفعال کردن آنها هستند سیستم های اطلاعاتی. اهدافی که در مبارزه با هکرها دنبال می شود کاملاً واضح است:

- اطلاع رسانی در مورد تلاش برای دسترسی غیرمجاز باید فوری باشد.

- دفع حمله و به حداقل رساندن تلفات (برای مقاومت در برابر مهاجم، باید بلافاصله جلسه ارتباط با او را خاتمه دهید).

- انتقال به ضد حمله ( مهاجم باید شناسایی و مجازات شود).

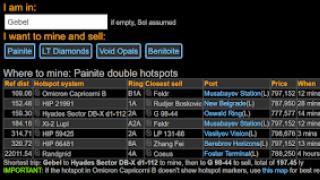

این دقیقاً همان سناریویی است که برای آزمایش چهار سیستم تشخیص حمله شبکه محبوب در بازار امروز استفاده شد:

- هشدار مزاحم؛

– تشخیص نفوذ eTrust.

مشخصات سیستم های نرم افزاری مشخص شده برای تشخیص حملات شبکه در جدول آورده شده است. 3.2.

برنامه BlackICE Network ICE یک برنامه عامل تخصصی است که منحصراً برای شناسایی مزاحمان طراحی شده است. پس از شناسایی یک مهمان ناخوانده، گزارشی در مورد این رویداد به ماژول کنترل ICEcap ارسال می کند که اطلاعات دریافتی از عوامل مختلف را تجزیه و تحلیل می کند و به دنبال محلی سازی حمله در شبکه است.

نرم افزار Alert Technologies Intruder Alert بیشتر شبیه یک جعبه ابزار برای متخصصان امنیت اطلاعات است زیرا حداکثر انعطاف پذیری را در تعریف استراتژی های حفاظت از شبکه فراهم می کند.

بسته Centrax از CyberSafe به صورت همه کاره طراحی شده است: شامل کنترل های امنیتی، نظارت بر ترافیک، تشخیص حمله و پیام های هشدار دهنده است.

تشخیص نفوذ eTrust شرکت Computer Associates به ویژه در نظارت بر امنیت و مدیریت استراتژی قوی است، اگرچه شامل هشدار در زمان واقعی، رمزگذاری داده ها و تشخیص حمله نیز می شود.

| جدول 3.2. ویژگی های سیستم های نرم افزاری تشخیص حملات شبکه | ||

| سیستم نرم افزاری | سازنده | ویژگی های سیستم |

| BlackICE (کاربرد نمایندگی تخصصی) | شبکه ICE | روی رایانه یا میزبان کاربر راه دور نصب شده است شبکه شرکتی. هشداری در مورد حمله به صفحه مانیتور کاربر نمایش می دهد. گزارش تلاش برای تراکنش جعلی بر روی وجوه نظارت بر شبکه. دارای قابلیت دانلود امضای جدید حملات هکرها از سرور. منبع حمله شبکه را شناسایی می کند. |

| هشدار نفوذی (ابزار تشخیص حمله شبکه) | فن آوری های هشدار | استراتژی امنیت شبکه را انتخاب می کند. از سطح بالایی از مجموعه قوانین حفاظت شبکه پشتیبانی می کند. امضاها را بار می کند حملات هکرها. نیازمند تکنسین های مجرب جهت تعمیر و نگهداری |

| Centrax (ابزار تشخیص حمله شبکه) | ایمن سایبری | سیستم امنیتی شبکه را مانیتور می کند. ترافیک را رصد می کند. پیام های هشدار دهنده ای در مورد حمله شبکه صادر می کند. نیازمند تکنسین های مجرب جهت تعمیر و نگهداری |

| تشخیص نفوذ eTrust (تحلیلگر ترافیک شبکه بخش) | همکاران کامپیوتر | استراتژی های دفاعی را مدیریت می کند. هشدار حمله در زمان واقعی را ارائه می دهد. ترافیک را رصد می کند. به مدیر در مورد نقض استراتژی امنیتی هشدار می دهد. وجود فحاشی در ایمیل را گزارش می کند. اطلاعاتی در مورد مهاجم دارد |

هشدارهای تولید شده توسط عوامل BlackICE بسیار خاص هستند. متن پیام ها مدیر را نسبت به ماهیت رویداد ثبت شده و در بیشتر موارد اهمیت آن شک نمی کند. علاوه بر این، این محصول به مدیر اجازه می دهد تا محتوای پیام های هشدار خود را سفارشی کند، اما روی هم رفتهکه غیر ضروری است.

خیلی دارایی مفیدتوسعههای Network ICE و همچنین بسته هشدار نفوذی، توانایی دانلود آخرین امضاهای حملات هکرها از سرور است.

تلاش برای غیرفعال کردن یک سرور شرکتی، که در نتیجه مجبور به رد درخواست خدمات (انکار سرویس) می شود، یک تهدید نسبتاً جدی برای تجارت شرکت هایی است که به مشتریان خود خدمات ارائه می دهند. شبکه جهانی. ماهیت حمله به این واقعیت مربوط می شود که مهاجم هزاران درخواست SYN (برای ایجاد یک اتصال) خطاب به سرور مورد حمله ایجاد می کند. هر درخواست با یک آدرس منبع جعلی ارائه می شود، که شناسایی دقیق خود حمله و ردیابی مهاجم را بسیار دشوارتر می کند. با پذیرش درخواست SYN بعدی، سرور آن را فرض می کند ما در مورددر مورد شروع یک جلسه ارتباطی جدید و به حالت آماده به کار انتقال داده می رود. با وجود این واقعیت که پس از این هیچ داده ای وارد نمی شود، سرور باید منتظر بماند زمان مشخص(حداکثر 45 ثانیه) قبل از پایان اتصال. اگر چند هزار مورد از این درخواست های نادرست در عرض چند دقیقه به سرور ارسال شود، بارگذاری بیش از حد خواهد شد، به طوری که به سادگی هیچ منبعی برای پردازش درخواست های واقعی برای ارائه یک سرویس خاص باقی نمی ماند. به عبارت دیگر، یک حمله SYN سرویس را به کاربران واقعی رد می کند.

همه سیستمهای توصیفشده، به استثنای «تشخیص نفوذ eTrust» از Computer Associates، از عوامل نرم افزاری، که ابتدا بر روی دستگاه های شبکه نصب می شوند و سپس اطلاعات مربوط به حملات احتمالی را جمع آوری کرده و به کنسول ارسال می کنند. ماموران تخلفات را شناسایی می کنند استراتژی های تعیین شدهحفاظت و سپس ایجاد پیام های مناسب.

سیستم های مبتنی بر عامل بهترین راه حل برای شبکه های سوئیچینگ هستند زیرا در چنین شبکه هایی هیچ نقطه واحدی وجود ندارد که لزوماً تمام ترافیک از آن عبور کند. به جای نظارت بر یک اتصال واحد، عامل تمام بسته های ارسال یا دریافت شده توسط دستگاهی که در آن نصب شده است را نظارت می کند. در نتیجه، مهاجمان قادر به «نشستن» پشت سوئیچ نیستند.

این را می توان با استفاده از مثال محصولات Network ICE نشان داد. برنامه BlackICE نقش یک عامل نصب شده در یک محیط عملیاتی کاملاً مستقل، به عنوان مثال، در رایانه کاربر از راه دور یا در یکی از گره های شبکه داده شرکتی اختصاص داده می شود. اگر عامل تشخیص دهد که یک هکر به یک ماشین راه دور حمله می کند، یک هشدار را مستقیماً روی صفحه نمایش آن نمایش می دهد. اگر رویداد مشابهی در شبکه شرکت شناسایی شود، پیامی در مورد تلاش برای دسترسی غیرمجاز به برنامه دیگری - ICEcap که حاوی ابزارهای نظارت بر شبکه است، منتقل می شود. دومی اطلاعات دریافتی از عوامل مختلف زیرمجموعه خود را جمع آوری و مقایسه می کند و این به آن توانایی می دهد تا به سرعت رویدادهایی را که واقعاً امنیت شبکه را تهدید می کنند شناسایی کند.

در مقابل، سیستم اعتماد الکترونیکی مبتنی بر معماری متمرکز است. بر روی گره مرکزی نصب می شود و ترافیک در بخش شبکه فرعی را تجزیه و تحلیل می کند. عدم وجود عوامل به این محصول اجازه نمی دهد که تمام رویدادها را در یک شبکه سوئیچ شده نظارت کند، زیرا انتخاب یک "سکوی مشاهده" واحد که از آن کل شبکه در یک نگاه قابل مشاهده باشد غیرممکن است.

بسته هشدار مزاحم و سیستم Centrax از CyberSafe بیشتر یک ابزار برای ساختن هستند. سیستم خودشناسایی حملات شبکه برای استفاده کامل از قابلیت های آنها، یک سازمان باید برنامه نویسان واجد شرایط مناسب را در کارکنان خود داشته باشد یا بودجه ای برای سفارش چنین کاری داشته باشد.

علیرغم این واقعیت که تمام محصولات توضیح داده شده به راحتی قابل نصب هستند، مدیریت سیستم های Intruder Alert و Centrax را نمی توان ساده نامید. به عنوان مثال، اگر Centrax یک پیام هشدار از محتوای ناشناخته یا تعریف نشده صادر کند (و این وضعیت بیش از یک بار در آزمایشات ما رخ داده است)، مدیر بعید است بتواند به سرعت تشخیص دهد که واقعاً چه اتفاقی افتاده است، به خصوص اگر مجبور باشد به رویداد مراجعه کند. فایل های ورود به سیستم برای روشن شدن تشخیص. این فایلها کاملاً کامل هستند، اما ظاهراً توسعهدهندگان به این نتیجه رسیدهاند که یک فرد معمولی فقط باید به چیزی اشاره کند که ممکن است در مورد آن صحبت کند، و ماهیت آنچه اتفاق میافتد بهطور واضح مشخص خواهد شد. گزارش های این سیستم حاوی توضیحاتی در مورد هشدارهای صادر شده است، اما حاوی شناسه آنها نیست. مدیر آدرسهای پورتی را که درخواستهای مشکوک به آنها مربوط میشد، یا پارامترهای سایر عملیاتها را میبیند، اما هیچ اطلاعاتی درباره معنای همه اینها دریافت نمیکند.

این شرایط به طور قابل توجهی ارزش پیام های صادر شده در زمان واقعی را کاهش می دهد، زیرا نمی توان فوراً درک کرد که آیا شرح یک رویداد منعکس کننده یک تهدید واقعی برای سیستم امنیتی است یا این فقط تلاشی برای انجام یک تجزیه و تحلیل دقیق تر ترافیک است. به عبارت دیگر، خرید این محصولات تنها زمانی منطقی است که سازمان شما دارای متخصصان با تجربه امنیت اطلاعات در کارکنان باشد.

نرم افزار تشخیص نفوذ eTrust شرکت Computer Associates چیزی بیش از یک سیستم برای نظارت بر فعالیت شبکه و شناسایی حملات هکرها است. این محصول نه تنها قادر است بسته های پروتکل های مختلف و ترافیک سرویس را رمزگشایی کند، بلکه می تواند آنها را برای خروجی بعدی به کنسول مدیریت در رهگیری کند. فرمت اصلی. این سیستم تمام ترافیک TSRYAR را نظارت می کند و در مورد موارد نقض استراتژی های امنیت اطلاعات تعیین شده به مدیر هشدار می دهد. با این حال، این توسعه از همان سطح جزئیات در مجموعه قوانین مانند Intruder Alert پشتیبانی نمی کند.

با این حال، شناسایی تلاشهای دسترسی غیرمجاز و صدور پیامهای هشدار تنها نیمی از نبرد است. نرم افزار امنیت شبکه باید اقدامات هکر را متوقف کند و اقدامات متقابل انجام دهد. از این نظر، بستههای Intruder Alert و Centrax بهترین برداشتها را دارند، همان بستههایی که باعث انتقادات قابلتوجهی در مورد تنظیمات پیکربندی شدند. اگر نرمافزار Network ICE و eTrust فوراً جلسات ارتباطی تهدیدآمیز را ببندند، سیستمهای Intruder Alert و Centrax از این هم فراتر میروند. به عنوان مثال، یک برنامه Axent Technologies را می توان برای اجرای یک فایل دسته ای خاص، بسته به ماهیت رویدادهای ثبت شده، پیکربندی کرد، مانند راه اندازی مجدد سروری که دچار حمله انکار سرویس شده است.

پس از دفع حمله، می خواهید بلافاصله وارد یک ضد حمله شوید. برنامه های Black-ICE و Centrax جداول را با شناسه های هکر نگهداری می کنند. این جداول پس از ردیابی کل مسیر تا "لانه" که دشمن در آن پنهان شده است پر می شود. فرصت ها نرم افزار BlackICE به ویژه در شناسایی منبع حمله، چه در داخل یا خارج از شبکه باشد، بسیار چشمگیر است: با وجود مانورهای هوشمندانه متعدد، ما هرگز نتوانستیم ناشناس بمانیم.

اما سیستم eTrust از نظر میزان نفوذ به ماهیت فعالیتهای هر کاربر شبکه قابل توجه است، و اغلب حتی مشکوک نیست که او تحت نظارت دقیق است. در عین حال، این بسته کامل ترین (و شاید دقیق ترین) اطلاعات را در مورد مهاجمان حتی در مورد جایی که آنها در آن قرار دارند ارائه می دهد.

برنامه Centrax قادر به ایجاد فایل های به اصطلاح فریبنده است، به یک فایل ثانویه یک نام معنادار مانند "Vedomosti.xls" می دهد و در نتیجه کاربران بیش از حد کنجکاو را گمراه می کند. این الگوریتم برای ما خیلی ساده به نظر می رسد، اما می تواند کار خوبی نیز انجام دهد: با کمک آن، می توان کارمندانی را که در حال «شانه زدن» شبکه شرکت برای شناسایی اطلاعات محرمانه هستند، «گرفت».

هر یک از محصولات نرم افزاری بررسی شده گزارش هایی از فعالیت شبکه مشکوک تولید می کند. کیفیت بالابرنامههای ICEcap و eTrust Intrusion Detection برای چنین گزارشهایی و سهولت کار با آنها متمایز هستند. بسته دوم به ویژه انعطاف پذیر است، شاید به این دلیل که از رمزگشای پروتکل نشات می گیرد. به طور خاص، مدیر می تواند رویدادهای شبکه را از نظر منابع فردی، اعم از پروتکل، ایستگاه مشتری یا سرور، تجزیه و تحلیل کند. eTrust با انواع فرمت های گزارش از پیش طراحی شده ارائه می شود. ساختار به خوبی فکر شده آنها تشخیص مزاحمان را بسیار ساده تر می کند و به شما امکان می دهد کاربران گناهکار را مجازات کنید.

هر محصول دارای نقاط قوت و ضعف خاص خود است، بنابراین فقط می توان آن را برای حل توصیه کرد وظایف خاص. هنگامی که صحبت از محافظت از شبکه های سوئیچ می شود، Network ICE، Axent Technologies و CyberSafe گزینه های خوبی هستند. ETrust Intrusion Detection برای اطلاع رسانی سریع از نقض اخلاق تجاری، مانند استفاده از توهین در پیام های ایمیل، ایده آل است. سیستمهای Intruder Alert و Centrax ابزارهای عالی برای مشاوران امنیت اطلاعات و سازمانهایی با کادری از متخصصان در این زمینه هستند. با این حال، برای آن دسته از شرکت هایی که توانایی استفاده از خدمات متخصصان پردرآمد را ندارند، نصب محصولات Network ICE را توصیه می کنیم. این برنامه ها جایگزین یک متخصص واقعی خواهند شد حفاظت از شبکه بهتر از هرسیستم دیگری که تا به حال دیده ایم.

اولین سیستم هایی که امکان شناسایی موارد مشکوک را فراهم کردند فعالیت شبکهدر شبکه های داخلی شرکت ها، تقریبا 30 سال پیش ظاهر شد. به عنوان مثال می توان سیستم MIDAS را که در سال 1988 توسعه یافت را به یاد آورد. با این حال، بیشتر یک نمونه اولیه بود.

مانعی برای ایجاد سیستم های تمام عیار از این کلاس برای مدت طولانیقدرت محاسباتی پلتفرم های کامپیوتری انبوه ضعیف بود و تنها 10 سال بعد راه حل های واقعی ارائه شد. اندکی بعد اولین نمونه های تجاری سیستم های تشخیص نفوذ (IDS یا IDS - Intrusion Detection Systems) وارد بازار شد...

امروزه وظیفه شناسایی حملات شبکه یکی از مهم ترین وظایف است. اهمیت آن به دلیل افزایش پیچیدگی هر دو روش حمله و توپولوژی و ترکیب اینترانت های مدرن افزایش یافته است. در حالی که مهاجمان قبلا فقط می توانستند از یک پشته اکسپلویت معروف برای انجام یک حمله موفقیت آمیز استفاده کنند، اکنون به روش های بسیار پیچیده تری متوسل می شوند و در مهارت با متخصصان در سمت دفاع رقابت می کنند.

الزامات مدرن برای IDS

سیستم های تشخیص نفوذ ثبت شده در رجیستری نرم افزار روسیه بیشتر از روش های امضا استفاده می کنند. یا ادعا میکنند که ناهنجاریها را شناسایی میکنند، اما تجزیه و تحلیلها حداکثر بر روی دادههایی عمل میکنند که جزئیات بیشتری از نوع پروتکل ندارند. "پلوتون" بر اساس تحلیل عمیقبسته های تعریف نرم افزار "پلوتون" داده های یک بسته ورودی را بر روی مشخصات داده میزبان قرار می دهد - تجزیه و تحلیل دقیق تر و انعطاف پذیرتر.

پیش از این، روشهای تجزیه و تحلیل سطحی و امضا با موفقیت عملکردهای خود را انجام میدادند (در آن زمان، مهاجمان سعی میکردند از آسیبپذیریهای نرمافزاری از قبل شناخته شده سوء استفاده کنند). اما در شرایط مدرن، حملات را می توان در طول زمان گسترش داد (به اصطلاح APT)، زمانی که ترافیک آنها با رمزگذاری و مبهم سازی (مبهم سازی) پوشانده می شود، سپس روش های امضا ناکارآمد هستند. علاوه بر این، حملات مدرن استفاده می شود راه های مختلفدور زدن IDS

در نتیجه، تلاش مورد نیاز برای پیکربندی و نگهداری سیستمهای تشخیص نفوذ سنتی میتواند از حد معقول فراتر رود و کسبوکارها اغلب به این نتیجه میرسند که چنین تمرینی اتلاف منابع است. در نتیجه، IDS به طور رسمی وجود دارد و فقط وظیفه حضور را انجام می دهد و سیستم های اطلاعاتی شرکت بی دفاع باقی می مانند. این وضعیت مملو از ضررهای بزرگتر است.

IDS نسل جدید

SOV PAK "Pluto" که توسط Jet Infosystems توسعه یافته است، یک مجموعه نسل جدید با عملکرد بالا برای شناسایی حملات شبکه است. بر خلاف IDS سنتی، پلوتون تجزیه و تحلیل همزمان بسته های شبکه را با استفاده از روش های امضا و اکتشافی با ذخیره داده های محیطی ترکیب می کند، تجزیه و تحلیل عمیق ارائه می دهد و مجموعه داده ها را برای بررسی گسترش می دهد. روش های پیشرفته برای شناسایی تهدیدات بالقوه، تکمیل شده توسط داده های تاریخی در محیط شبکه، ترافیک و همچنین گزارش های سیستم، "پلوتون" را می سازند عنصر مهمسیستم های امنیت اطلاعات سازمانی این سیستم قادر به شناسایی علائم است حملات کامپیوتریو ناهنجاری در رفتار گره های شبکه در کانال های ارتباطی با ظرفیت بیش از 1 گیگابیت بر ثانیه.

پلوتو علاوه بر شناسایی علائم حملات رایانه ای به سیستم های اطلاعاتی، محافظت جدی از اجزای خود و همچنین محافظت از کانال های ارتباطی را فراهم می کند: در صورت خرابی تجهیزات، اتصال قطع نمی شود. همه اجزای پلوتو در یک محیط نرم افزاری بسته کار می کنند - این باعث می شود غیر ممکن برای شروعشخص ثالث کد برنامهو به عنوان یک تضمین اضافی در برابر عفونت عمل می کند بد افزار. بنابراین، می توانید مطمئن باشید که پلوتو نه به پنجره ای برای ورود مهاجمان به شبکه شما تبدیل می شود و نه به سردردی برای شبکه داران و متخصصان امنیتی تبدیل می شود.

"پلوتون" به دقت "سلامت" خود را نظارت می کند، یکپارچگی پیکربندی اجزای سیستم، داده های جمع آوری شده در مورد رویدادهای امنیتی اطلاعات شبکه و ترافیک شبکه را نظارت می کند. این کارکرد صحیح اجزای سیستم و بر این اساس، پایداری عملکرد آن را تضمین می کند. و استفاده از کارت های شبکه ویژه به عنوان بخشی از اجزای راه حل باعث می شود از قطع شدن کانال های ارتباطی حتی در صورت خرابی کامل تجهیزات یا قطع برق جلوگیری شود.

با در نظر گرفتن پیچیدگی پیاده سازی سیستم های تشخیص نفوذ و همچنین افزایش مداوم پهنای باندکانال های ارتباطی، امکان مقیاس بندی افقی انعطاف پذیر اجزای پیچیده را فراهم کرده ایم. در صورت نیاز به اتصال سنسورهای شبکه اضافی به سیستم، نصب کافی خواهد بود سرور اضافیمدیریت، آن را به یک خوشه با خوشه موجود پیوند می دهد. در این حالت، قدرت محاسباتی هر دو سرور به طور منطقی در یک منبع واحد ترکیب می شود. بنابراین افزایش عملکرد سیستم به یک کار بسیار ساده تبدیل می شود. علاوه بر این، سیستم دارای معماری مقاوم در برابر خطا است: اگر یکی از مؤلفه ها خراب شود، جریان رویدادها به طور خودکار به مؤلفه های پشتیبان خوشه هدایت می شود.

پلوتو بر اساس بیش از 20 سال تجربه ما در استقرار و عملیات سیستم های دفاعی پیچیده است. ما بیشتر از همه می دانیم مشکلات رایجمشتریان و معایب راه حل های کلاس IDS مدرن. تخصص ما به ما این امکان را می دهد که مهم ترین مشکلات را شناسایی کنیم و به ما در یافتن راه های بهینه برای حل آنها کمک کرد.

در حال حاضر، مجتمع پلوتون در حال گذراندن گواهینامه جزء به جزء برای الزامات سیستمهای تشخیص نفوذ در سطح شبکه (رده حفاظتی دوم) و عدم وجود قابلیتهای اعلام نشده (سطح کنترل دوم) است.

توابع پلوتون:

شناسایی نشانههای حملات رایانهای در ترافیک شبکه، از جمله مواردی که در طول زمان توزیع شدهاند، با استفاده از روشهای امضا و اکتشافی.

نظارت بر فعالیت غیرعادی گره های شبکه و شناسایی علائم نقض خط مشی امنیتی شرکت.

. انباشت و ذخیره سازی:

- داده های گذشته نگر در مورد رویدادهای امنیتی اطلاعات شناسایی شده با عمق ذخیره سازی قابل تنظیم؛

- اطلاعات موجودی در مورد گره های شبکه (نمایه میزبان)؛

- اطلاعات مربوط به ارتباطات شبکه گره ها، از جمله آمار مصرف ترافیک (از شبکه تا سطح برنامه طبق مدل OSI).

- ابرداده در مورد فایل های منتقل شده بین گره های شبکه؛

انتقال نتایج تجزیه و تحلیل ترافیک شبکهبه سیستم های حفاظت خارجی برای افزایش کارایی شناسایی حوادث امنیت اطلاعات در انواع مختلف؛

ارائه مدارک مبتنی بر حقایق حملات رایانه ای و ارتباطات شبکه برای بررسی حادثه.

روش شناسایی حملات شبکه

1. طبقه بندی حملات شبکه

1.1. اسنیفرهای بسته

بسته sniffer یک برنامه کاربردی است که از یک کارت شبکه استفاده می کند که در حالت غیرقانونی کار می کند ( در این حالت، تمام بسته ها از طریق کانال های فیزیکی دریافت می شوند آداپتور شبکهبرای پردازش به درخواست ارسال می کند). در این حالت، sniffer تمام بسته های شبکه را که از طریق یک دامنه خاص منتقل می شوند، رهگیری می کند.

1.2. جعل IP

جعل IP زمانی اتفاق می افتد که یک هکر، در داخل یا خارج از یک سیستم، هویت یک کاربر مجاز را جعل کند. این میتواند با دو راه انجام شود. اول، یک هکر می تواند از یک آدرس IP استفاده کند که در محدوده آدرس های IP مجاز است، یا یک آدرس خارجی مجاز که اجازه دسترسی به منابع شبکه خاص را دارد. حملات جعل IP اغلب نقطه شروع سایر حملات هستند. یک مثال کلاسیک حمله DoS است که با آدرس شخص دیگری شروع می شود و هویت واقعی هکر را پنهان می کند.

به طور معمول، جعل IP محدود به درج اطلاعات نادرست یا دستورات مخرب در جریان عادی دادههایی است که بین برنامه مشتری و سرور یا از طریق یک کانال ارتباطی بین دستگاههای همتا ارسال میشود. برای ارتباط دو طرفه، هکر باید تمام جداول مسیریابی را تغییر دهد تا ترافیک را به آدرس IP نادرست هدایت کند. با این حال، برخی از هکرها حتی سعی نمی کنند پاسخی از برنامه ها دریافت کنند. اگر وظیفه اصلی دریافت یک فایل مهم از سیستم است، پاسخ های برنامه مهم نیست.

اگر یک هکر موفق شود جداول مسیریابی را تغییر دهد و ترافیک را به یک آدرس IP نادرست هدایت کند، هکر تمام بسته ها را دریافت می کند و می تواند به آنها پاسخ دهد که گویی یک کاربر مجاز است.

1.3. خود داری از خدمات ( انکار سرویس - DoS)

DoS شناخته شده ترین شکل حملات هکری است. ایجاد محافظت 100٪ در برابر این نوع حملات سخت ترین است.

معروف ترین انواع DoS:

- TCP SYN Flood Ping of Death Tribe Flood Network ( TFN);

- Tribe Flood Network 2000 ( TFN2K);

- Trinco;

- Stacheldracht;

- ترینیتی

حملات DoS با انواع دیگر حملات متفاوت است. هدف آنها دسترسی به شبکه یا به دست آوردن اطلاعات از آن شبکه نیست. یک حمله DoS با فراتر رفتن از محدودیت های قابل قبول شبکه، سیستم عامل یا برنامه، شبکه را برای استفاده عادی از دسترس خارج می کند.

هنگام استفاده از برخی برنامه های سرور (مانند وب سرور یا سرور FTP) حملات DoS می تواند به سادگی کنترل تمام اتصالات موجود برای این برنامه ها و مشغول نگه داشتن آنها باشد و از سرویس دهی به کاربران عادی جلوگیری کند. حملات DoS می توانند از پروتکل های رایج اینترنتی مانند TCP و ICMP استفاده کنند. پروتکل پیام کنترل اینترنت). اکثر حملات DoS به آنها متکی نیستند خطاهای نرم افزارییا شکاف های امنیتی، بلکه ضعف های کلی در معماری سیستم. برخی از حملات با پرکردن بسته های ناخواسته و غیر ضروری یا با گزارش کردن، عملکرد شبکه را از بین می برند. اطلاعات غلطدر مورد وضعیت فعلی منابع شبکه جلوگیری از این نوع حمله دشوار است زیرا نیاز به هماهنگی با ISP دارد. اگر ترافیک در نظر گرفته شده برای سیل شبکه شما در ارائه دهنده متوقف نشود، در ورودی شبکه دیگر نمی توانید این کار را انجام دهید، زیرا تمام پهنای باند اشغال می شود. هنگامی که این نوع حمله به طور همزمان از طریق بسیاری از دستگاه ها انجام می شود، حمله یک DoS توزیع شده است ( DDoS - DoS توزیع شده).

1.4. حملات رمز عبور

هکرها می توانند حملات رمز عبور را با استفاده از روش های مختلفی انجام دهند، مانند brute force ( حمله خشونت آمیز)، اسب تروا، جعل IP و اسنیفینگ بسته ها. اگرچه لاگین و رمز عبور را اغلب می توان از طریق جعل IP و شناسایی بسته به دست آورد، هکرها اغلب سعی می کنند رمز عبور را حدس بزنند و از طریق تلاش های متعدد برای دسترسی به سیستم وارد شوند. به این روش شمارش ساده می گویند (حمله با نیروی وحشیانه). اغلب برای چنین حمله ای استفاده می شود برنامه ویژهکه سعی در دسترسی به یک منبع دارد استفاده مشترک (به عنوان مثال، به سرور). اگر در نتیجه هکر به منابع دسترسی پیدا کند، آن را با حقوق دریافت می کند کاربر معمولی، که رمز عبور آن حدس زده شد. اگر این کاربر از امتیازات دسترسی قابل توجهی برخوردار باشد، هکر می تواند یک «گذر» برای دسترسی های بعدی ایجاد کند که حتی اگر کاربر رمز عبور و ورود خود را تغییر دهد، معتبر باقی می ماند.

مشکل دیگر زمانی رخ می دهد که کاربران از همان ( حتی اگر خیلی خوب باشد) رمز عبور برای دسترسی به بسیاری از سیستم ها: سیستم های شرکتی، شخصی و اینترنتی. از آنجایی که یک رمز عبور به اندازه ضعیف ترین هاست قوی است، هکری که رمز عبور را از طریق آن میزبان یاد می گیرد به تمام سیستم های دیگری که از رمز عبور مشابه استفاده می کنند دسترسی پیدا می کند.

1.5. حملات Man-in-the-Middle

برای حمله Man-in-the-Middle، یک هکر نیاز به دسترسی به بسته های ارسال شده از طریق شبکه دارد. چنین دسترسی به تمام بسته های ارسال شده از یک ارائه دهنده به هر شبکه دیگری می تواند، برای مثال، توسط کارمند این ارائه دهنده به دست آید. اغلب برای این نوع حمله از sniffer های بسته، پروتکل های انتقال و پروتکل های مسیریابی استفاده می شود. حملات با هدف سرقت اطلاعات، رهگیری جلسه جاری و دسترسی به منابع شبکه خصوصی، تجزیه و تحلیل ترافیک و به دست آوردن اطلاعات در مورد شبکه و کاربران آن، انجام حملات DoS، تحریف داده های ارسال شده و ورود اطلاعات غیرمجاز انجام می شود. در جلسات شبکه

1.6. حملات سطح برنامه

حملات در سطح برنامه را می توان به روش های مختلفی انجام داد. رایج ترین آنها سوء استفاده از نقاط ضعف در نرم افزار سرور است ( sendmail، HTTP، FTP). با بهره برداری از این نقاط ضعف، هکرها می توانند به عنوان کاربر در حال اجرا برنامه به رایانه دسترسی پیدا کنند ( معمولاً این یک کاربر ساده نیست، بلکه یک مدیر ممتاز با حقوق دسترسی به سیستم است). اطلاعات در مورد حملات در سطح برنامه به طور گسترده منتشر شده است تا مدیران را قادر می سازد تا با استفاده از ماژول های اصلاح مشکل را برطرف کنند ( تکه ها). مشکل اصلی حملات لایه برنامه این است که اغلب از پورت هایی استفاده می کنند که اجازه عبور از فایروال را دارند. به عنوان مثال، هکری که از یک ضعف شناخته شده در یک وب سرور سوء استفاده می کند، اغلب از پورت 80 در حمله TCP استفاده می کند.از آنجا که وب سرور صفحات وب را در اختیار کاربران قرار می دهد، فایروال باید اجازه دسترسی به این پورت را بدهد. از نقطه نظر فایروال، این حمله به عنوان ترافیک استاندارد در پورت 80 در نظر گرفته می شود.

1.7. هوش شبکه

هوش شبکه به جمع آوری اطلاعات شبکه با استفاده از داده ها و برنامه های کاربردی در دسترس عموم اشاره دارد. هنگام آماده سازی یک حمله علیه یک شبکه، یک هکر معمولا سعی می کند تا حد امکان اطلاعات بیشتری در مورد آن به دست آورد. اطلاعات بیشتر. شناسایی شبکه در قالب کوئری های DNS، پینگ اسکن و اسکن پورت انجام می شود. پرس و جوهای DNSکمک به درک اینکه چه کسی مالک یک دامنه خاص است و چه آدرس هایی به این دامنه اختصاص داده شده است. تست اکو ( پینگ سوئیپ) آدرس های فاش شده از با استفاده از DNS، به شما این امکان را می دهد که ببینید کدام هاست ها در یک محیط مشخص در حال اجرا هستند. پس از دریافت لیستی از میزبان ها، هکر از ابزارهای اسکن پورت برای جمع آوری لیست کاملی از خدمات پشتیبانی شده توسط آن هاست ها استفاده می کند. در نهایت، هکر ویژگی های برنامه های در حال اجرا بر روی هاست را تجزیه و تحلیل می کند. در نتیجه اطلاعاتی به دست می آید که می توان از آنها برای هک استفاده کرد.

1.8. خیانت در امانت

این نوع عمل نیست "حمله"یا "حمله". این نشان دهنده سوء استفاده مخرب از روابط اعتمادی است که در یک شبکه وجود دارد. یک مثال سیستمی است که خارج از فایروال نصب شده است که با یک سیستم نصب شده در داخل آن رابطه اعتماد دارد. داخل. در صورت هک شدن سیستم خارجی، یک هکر می تواند از روابط اعتماد برای نفوذ به سیستم محافظت شده توسط فایروال استفاده کند.

1.9. پورت حمل و نقل

حمل و نقل پورت نوعی سوء استفاده از اعتماد است که در آن یک میزبان در معرض خطر برای عبور ترافیک از یک فایروال استفاده می شود که در غیر این صورت رد می شود. نمونه ای از برنامه هایی که می تواند چنین دسترسی را فراهم کند netcat است.

1.10. دسترسی غیرمجاز

دسترسی غیرمجاز را نمی توان در نظر گرفت نوع جداگانهحملات بیشتر حملات شبکه برای دستیابی به دسترسی غیرمجاز انجام می شود. برای حدس زدن ورود به شبکه راه دور، یک هکر باید ابتدا یک اعلان telnet در سیستم خود دریافت کند. پس از اتصال به پورت telnet، پیامی روی صفحه ظاهر می شود « مجوز لازم استبرای استفاده از این منبع" (برای استفاده از این منابع نیاز به مجوز دارید). اگر پس از این هکر به تلاش برای دسترسی ادامه دهد، آنها در نظر گرفته می شوند "غیرمجاز". منبع چنین حملاتی می تواند در داخل شبکه یا خارج باشد.

1.11. ویروس ها و برنامه های کاربردی مانند "اسب تروا"

ایستگاه های کاری کلاینت در برابر ویروس ها بسیار آسیب پذیر هستند اسب های تروا. "اسب تروا"- این یک درج نرم افزار نیست، اما برنامه واقعیکه به نظر می رسد برنامه مفید، اما در واقع نقش مضری را ایفا می کند.

2. روش های مقابله با حملات شبکه

2.1. با استفاده از ابزارهای زیر میتوانید خطر بو کردن بستهها را کاهش دهید:

2.1.1. احراز هویت - درمان های قویاحراز هویت اولین راه برای محافظت در برابر بوییدن بسته ها است. زیر "قوی"ما می دانیم که دور زدن این روش احراز هویت دشوار است. نمونه ای از این احراز هویت رمزهای عبور یکبار مصرف ( OTP - رمزهای یکبار مصرف). OTP یک فناوری احراز هویت دو عاملی است که آنچه شما دارید را با آنچه می دانید ترکیب می کند. زیر "کارت" ( نشانه) به معنای سخت افزار یا نرم افزاری است که ( به صورت تصادفی) رمز عبور یکبار مصرف منحصر به فرد. اگر یک هکر با استفاده از sniffer این رمز عبور را پیدا کند، این اطلاعات بی فایده خواهد بود زیرا در آن مرحله رمز عبور قبلاً استفاده شده و بازنشسته شده است. این روش برای مبارزه با sniffing تنها در برابر رهگیری رمز عبور موثر است.

2.1.2. زیرساخت سوئیچ شده - راه دیگر برای مبارزه با استشمام بسته در یک محیط شبکه، ایجاد یک زیرساخت سوئیچ است، که در آن هکرها فقط می توانند به ترافیک ورودی به پورتی که به آن متصل هستند دسترسی داشته باشند. زیرساختهای سوئیچشده خطر بو کردن را از بین نمیبرد، اما شدت آن را به میزان قابل توجهی کاهش میدهد.

2.1.3. Anti-Sniffers - راه سوم برای مبارزه با sniffing نصب سخت افزار یا نرم افزاری است که sniffer های در حال اجرا در شبکه شما را تشخیص می دهد. این ابزارها نمی توانند تهدید را به طور کامل از بین ببرند، اما مانند بسیاری از ابزارهای دیگر امنیت شبکه، شامل می شوند سیستم مشترکحفاظت. باصطلاح "ضد انارها"زمان پاسخ میزبان را اندازه گیری کنید و تعیین کنید که آیا میزبان باید پردازش کند یا خیر "اضافی"ترافیک

2.1.4. رمزنگاری - بیشتر روش موثراستشمام ضد بسته از رهگیری جلوگیری نمی کند و کار اسنیفرها را تشخیص نمی دهد، اما این کار را بی فایده می کند. اگر کانال ارتباطی از نظر رمزنگاری ایمن باشد، به این معنی است که هکر پیام را رهگیری نمی کند، بلکه متن رمز شده (یعنی دنباله ای نامفهوم از بیت ها) را رهگیری می کند.

2.2. خطر جعل را می توان کاهش داد ( اما حذف نشده است)با استفاده از اقدامات زیر:

2.2.1. کنترل دسترسی - ساده ترین راه برای جلوگیری از جعل IP این است تنظیم صحیحکنترل دسترسی برای کاهش اثربخشی جعل IP، کنترل دسترسی به گونه ای پیکربندی شده است که هرگونه ترافیکی را که از آن وارد می شود رد کند شبکه خارجیبا یک آدرس منبع که باید در داخل شبکه شما قرار گیرد. این به مبارزه با جعل IP کمک می کند، جایی که فقط آدرس های داخلی مجاز هستند. اگر برخی از آدرسهای شبکه خارجی نیز مجاز باشند، این روشبی اثر می شود.

2.2.2. فیلتر کردن RFC 2827 - توقف تلاش برای جعل شبکه های دیگران توسط کاربران یک شبکه شرکتی. برای انجام این کار، لازم است که هر یک را رد کنید ترافیک خروجی، که آدرس منبع آن یکی از آدرس های IP بانک نیست. این نوع فیلتر که با نام "RFC 2827" شناخته می شود، می تواند توسط ISP نیز انجام شود ( ISP). در نتیجه، تمام ترافیکی که دارای آدرس منبع مورد انتظار در یک رابط خاص نباشد، رد می شود.

2.2.3. اکثر روش موثرروش مبارزه با جعل IP مانند مورد sniffing بسته است: باید حمله را کاملاً بی اثر کنید. جعل IP تنها زمانی می تواند کار کند که احراز هویت بر اساس آدرس های IP باشد. بنابراین، معرفی روش های احراز هویت اضافی، این نوع حمله را بی فایده می کند. بهترین منظره احراز هویت اضافیرمزنگاری است. اگر ممکن نیست، نتایج خوبمی تواند احراز هویت دو مرحله ای را با استفاده از رمزهای عبور یکبار مصرف ارائه دهد.

2.3. خطر حملات DoS را می توان به روش های زیر کاهش داد:

2.3.1. ویژگیهای ضد جعل - پیکربندی مناسب ویژگیهای ضد جعل روی روترها و فایروالها به کاهش خطر DoS کمک میکند. این ویژگی ها حداقل باید شامل فیلتر RFC 2827 باشد. اگر هکر نتواند هویت واقعی خود را پنهان کند، بعید است که حمله ای انجام دهد.

2.3.2. ویژگی های Anti-DoS - پیکربندی مناسب ویژگی های ضد DoS در روترها و فایروال ها می تواند اثربخشی حملات را محدود کند. این توابع تعداد کانال های نیمه باز را در هر زمان محدود می کند.

2.3.3. محدود کردن حجم ترافیک ( محدود کردن نرخ ترافیک) – توافق با ارائه دهنده ( ISP) در مورد محدود کردن حجم ترافیک. این نوع فیلتر به شما امکان می دهد تا میزان ترافیک غیر بحرانی عبوری از شبکه را محدود کنید. یک مثال رایج محدود کردن میزان ترافیک ICMP است که فقط برای اهداف تشخیصی استفاده می شود. حملات ( D) DoS اغلب از ICMP استفاده می کند.

2.3.4. مسدود کردن آدرس های IP - پس از تجزیه و تحلیل حملات DoSو محدوده آدرسهای IP که حمله از آنها انجام میشود را شناسایی کنید، با ارائهدهنده خود تماس بگیرید تا آنها را مسدود کنید.

2.4. با استفاده نکردن از رمزهای عبور متن ساده می توان از حملات رمز عبور جلوگیری کرد. رمزهای عبور یکبار مصرفو/یا احراز هویت رمزنگاری می تواند عملاً خطر چنین حملاتی را خنثی کند. همه برنامه ها، هاست ها و دستگاه ها از روش های احراز هویت فوق پشتیبانی نمی کنند.

هنگام استفاده از رمزهای عبور معمولی، باید رمز عبوری پیدا کنید که حدس زدن آن دشوار باشد. حداقل طول رمز عبور باید حداقل هشت کاراکتر باشد. رمز عبور باید شامل کاراکترهای بزرگ، اعداد و نمادهای خاص (#، ٪، $، و غیره). بهترین رمزهای عبورحدس زدن دشوار و به خاطر سپردن آن دشوار است و کاربران را مجبور می کند تا رمزهای عبور را روی کاغذ بنویسند.

2.5. با حملات Man-in-the-Middle فقط می توان به طور موثر با استفاده از رمزنگاری مبارزه کرد. اگر یک هکر داده های یک جلسه رمزگذاری شده را رهگیری کند، چیزی که روی صفحه نمایش او ظاهر می شود پیام رهگیری نیست، بلکه مجموعه ای بی معنی از کاراکترها است. توجه داشته باشید که اگر یک هکر اطلاعاتی در مورد یک جلسه رمزنگاری به دست آورد ( به عنوان مثال، کلید جلسه)، این می تواند حمله Man-in-the-Middle را حتی در یک محیط رمزگذاری شده ممکن کند.

2.6. حملات در سطح برنامه را نمی توان به طور کامل حذف کرد. هکرها دائماً در حال کشف و انتشار آسیب پذیری های جدید در اینترنت هستند. برنامه های کاربردی. مهمترین چیز مدیریت خوب سیستم است.

اقداماتی که می توانید برای کاهش آسیب پذیری خود در برابر این نوع حمله انجام دهید:

- خواندن و/یا تجزیه و تحلیل فایلهای گزارش سیستم عامل و فایلهای گزارش شبکه با استفاده از برنامههای کاربردی تحلیلی خاص.

- به روز رسانی به موقع نسخه های سیستم عامل ها و برنامه ها و نصب آخرین ماژول های اصلاح ( تکه ها);

- استفاده از سیستم های تشخیص حمله ( IDS).

2.7. رهایی کامل از هوش شبکه غیرممکن است. اگر ICMP echo و echo reply را در روترهای لبه غیرفعال کنید، از شر آزمایش پینگ خلاص می شوید، اما داده های مورد نیاز برای تشخیص خرابی های شبکه را از دست می دهید. علاوه بر این، می توانید پورت ها را بدون آزمایش پینگ قبلی اسکن کنید. این یکی بیشتر طول می کشد، زیرا باید آدرس های IP موجود را اسکن کنید. سیستمهای IDS در سطح شبکه و میزبان معمولاً کار خوبی برای اطلاع دادن به مدیر در مورد شناسایی مداوم شبکه انجام میدهند، که به آنها اجازه میدهد بهتر برای حمله آینده آماده شوند و ISP را مطلع کنند. ISP) که در شبکه آن سیستمی نصب شده است که کنجکاوی بیش از حد را نشان می دهد.

2.8. خطر نقض اعتماد را می توان با کنترل دقیق تر سطوح اعتماد در شبکه خود کاهش داد. سیستم هایی که خارج از فایروال قرار دارند هرگز نباید به سیستم های محافظت شده توسط فایروال اعتماد مطلق داشته باشند. روابط اعتماد باید به پروتکل های خاص محدود شود و در صورت امکان توسط پارامترهایی غیر از آدرس های IP احراز هویت شود.

2.9. راه اصلی برای مبارزه با ارسال پورت استفاده از مدل های اعتماد قوی است ( به بند 2.8 مراجعه کنید ). علاوه بر این، برای جلوگیری از نصب یک هکر خود نرم افزارمی تواند سیستم میزبان IDS ( HIDS).

2.10. راه های مبارزه با دسترسی غیرمجازکاملا ساده نکته اصلی در اینجا کاهش یا حذف کامل توانایی هکر برای دسترسی به سیستم با استفاده از یک پروتکل غیرمجاز است. به عنوان مثال، جلوگیری از دسترسی هکرها به پورت telnet در سروری که خدمات وب را به کاربران خارجی ارائه می دهد را در نظر بگیرید. بدون دسترسی به این پورت، هکر قادر به حمله به آن نخواهد بود. در مورد فایروال، وظیفه اصلی آن جلوگیری از ساده ترین تلاش ها برای دسترسی غیرمجاز است.

2.11. مبارزه با ویروس ها و اسب های تروجان با استفاده از نرم افزار ضد ویروس موثری که در سطح کاربر و در سطح شبکه کار می کند انجام می شود. محصولات آنتی ویروس اکثر ویروس ها و اسب های تروجان را شناسایی کرده و از انتشار آنها جلوگیری می کنند.

3. الگوریتم اقدامات هنگام شناسایی حملات شبکه

3.1. اکثر حملات شبکه توسط ابزارهای امنیت اطلاعات نصب شده به صورت خودکار مسدود می شوند ( فایروال ها، ابزارهای قابل اعتماد بوت، روترهای شبکه، محصولات آنتی ویروس و غیره).

3.2. حملاتی که نیاز به مداخله پرسنل برای مسدود کردن آنها یا کاهش شدت عواقب دارد، شامل حملات DoS است.

3.2.1. حملات DoS با تجزیه و تحلیل ترافیک شبکه شناسایی می شوند. شروع حمله با این ویژگی مشخص می شود: چکش زدن» کانال های ارتباطی با استفاده از بسته های منابع فشرده با آدرس های جعلی. چنین حمله ای به وب سایت بانکداری آنلاین دسترسی کاربران قانونی را پیچیده می کند و ممکن است منبع وب غیرقابل دسترسی شود.

3.2.2. اگر حمله ای شناسایی شود، مدیر سیستم اقدامات زیر را انجام می دهد:

- به صورت دستی روتر را به کانال پشتیبانو بالعکس به منظور شناسایی یک کانال با بار کمتر (کانالی با ظرفیت بیشتر).

- محدوده ای از آدرس های IP را که حمله از آن ها انجام می شود را شناسایی می کند.

- درخواستی را برای مسدود کردن آدرس های IP از محدوده مشخص شده به ارائه دهنده ارسال می کند.

3.3. یک حمله DoS معمولاً برای پنهان کردن یک حمله موفقیت آمیز به منابع مشتری استفاده می شود تا تشخیص آن را دشوار کند. بنابراین، هنگام شناسایی یک حمله DoS، لازم است آخرین تراکنشها را به منظور شناسایی تراکنشهای غیرمعمول، مسدود کردن (در صورت امکان) و تماس با مشتریان از طریق یک کانال جایگزین برای تأیید تراکنشها، تحلیل کنید.

3.4. اگر اطلاعاتی در مورد اقدامات غیرمجاز از مشتری دریافت شود، تمام شواهد موجود ثبت می شود، تحقیقات داخلی انجام می شود و درخواست به سازمان های اجرای قانون.

دانلود فایل فشرده (24151)

اگر مدارک مفید بودند، لطفا به آنها "لایک" بدهید:

هدف اصلی این برنامه شناسایی حملات هکرها است. همانطور که می دانید، مرحله اول اکثر حملات هکرها، موجودی شبکه و اسکن پورت هاست های شناسایی شده است. اسکن پورت به تعیین نوع سیستم عامل و شناسایی سرویس های بالقوه آسیب پذیر (به عنوان مثال، ایمیل یا وب سرور) کمک می کند. پس از اسکن پورت ها، بسیاری از اسکنرها با ارسال درخواست های آزمایشی و تجزیه و تحلیل پاسخ سرور، نوع سرویس را تعیین می کنند. ابزار APS با مهاجم تبادل نظر می کند و به شما امکان می دهد واقعیت حمله را به طور منحصر به فرد شناسایی کنید.

علاوه بر این، هدف از ابزار:

- تشخیص انواع مختلف حملات (عمدتاً اسکن پورت و شناسایی سرویس) و ظاهر شدن برنامه ها در شبکه و کرم های شبکه(بیش از صد پورت در پایگاه داده APS وجود دارد که توسط کرم ها و اجزای Backdoor استفاده می شود).

- تست اسکنرهای پورت و امنیت شبکه (برای بررسی عملکرد اسکنر، باید APS را روی یک رایانه آزمایشی اجرا کنید و پورت ها را اسکن کنید - با استفاده از پروتکل های APS می توان تشخیص داد که اسکنر چه بررسی هایی را انجام می دهد و به چه ترتیبی انجام می دهد).

- آزمایش و نظارت عملیاتی فایروال - در این مورد، ابزار APS با نصب فایروال روی رایانه ای راه اندازی می شود و پورت اسکن می شود و (یا سایر حملات) علیه رایانه شخصی انجام می شود. اگر APS زنگ هشدار بدهد، این سیگنالی است که فایروال کار نمی کند یا کار می کند تنظیم نادرست. APS می تواند به طور مداوم بر روی یک کامپیوتر محافظت شده توسط یک فایروال برای نظارت بر عملکرد صحیح فایروال در زمان واقعی اجرا شود.

- مسدود کردن کار کرمهای شبکه و ماژولهای درپشتی و تشخیص آنها - اصل تشخیص و مسدود کردن بر اساس این واقعیت است که همان پورت را میتوان فقط یک بار برای گوش دادن باز کرد. در نتیجه، باز کردن پورتهای مورد استفاده برنامههای تروجان و Backdoor قبل از راهاندازی، در عملکرد آنها اختلال ایجاد میکند؛ پس از راهاندازی، منجر به تشخیص این واقعیت میشود که پورت توسط برنامه دیگری استفاده میشود.

- تست برنامه های ضد تروجان، سیستم های IDS - پایگاه داده APS حاوی بیش از صد پورت از رایج ترین برنامه های تروجان است. برخی از ابزارهای ضد تروجان این قابلیت را دارند که پورت های کامپیوتر در حال اسکن را اسکن کنند (یا لیستی از پورت های گوش دادن را بدون اسکن با استفاده از آن بسازند. Windows API) - چنین وسایلی باید مشکوک به حضور را گزارش کنند برنامه های تروجان(با لیستی از پورت های "مشکوک") - لیست حاصل را می توان به راحتی با لیست پورت ها در پایگاه داده APS مقایسه کرد و در مورد قابلیت اطمینان ابزار مورد استفاده نتیجه گیری کرد.

اصل عملکرد برنامه بر اساس گوش دادن به پورت های شرح داده شده در پایگاه داده است. پایگاه داده پورت ها به طور مداوم به روز می شود. پایگاه داده حاوی توضیح مختصری از هر پورت است - توضیحات مختصر شامل نام ویروس هایی است که از پورت استفاده می کنند یا نام سرویس استانداردی که این پورت با آن مطابقت دارد. هنگامی که تلاش برای اتصال به درگاه گوش دادن شناسایی می شود، برنامه واقعیت اتصال را در پروتکل ثبت می کند، داده های دریافتی پس از اتصال را تجزیه و تحلیل می کند، و برای برخی از خدمات به اصطلاح یک بنر - مجموعه خاصی از متن یا داده های باینری را منتقل می کند. منتقل شده است خدمات واقعیپس از اتصال