Rezumat despre informatică

pe tema: „Virus troian”

Completat de: Elev clasa 9 „A”

Scoala nr 50

Ryzhkov Maxim

Cai troieni, utilități administrare ascunsă, viruși, constructori de viruși și generatori polimorfi intenționați.

Istoria numelui " cal troian».

În secolul al XII-lea î.Hr. Grecia a declarat război Troiei. Grecii au început un război de 10 ani împotriva acestui oraș, dar nu l-au putut lua niciodată. Apoi au recurs la un truc. La sfatul lui Ulise, a fost construit un cal imens de lemn. În interiorul acestui cal s-au ascuns câțiva eroi, iar armata aheilor, îmbarcându-se pe corăbii, a navigat spre insula Tendos. Troienii au hotărât că asediul a fost ridicat și, crezând cuvintele spionului Sinon că calul a fost lăsat de ahei pentru a o liniști pe zeița Atena, iar stăpânirea lui ar face Troia inexpugnabilă, l-au mutat în oraș, distrugând o parte din zidul cetății. Degeaba i-a convins pe troieni preotul Laocoon că acest lucru nu trebuie făcut. Noaptea, războinicii ahei au ieșit din burta calului și au deschis porțile orașului armatei care s-a întors sub acoperirea întunericului. Troia a fost luată și distrusă.

De aceea, astfel de programe se numesc „cai troieni” - funcționează neobservat de utilizatorul PC-ului, ascunzându-se în spatele acțiunilor altor aplicații.

Ce este un cal troian?

Un cal troian este un program care oferă persoanelor din afară acces la un computer pentru a efectua orice acțiuni la destinație fără a avertiza proprietarul computerului sau trimite informațiile colectate la o anumită adresă. În același timp, de regulă, ea se preface a fi ceva pașnic și extrem de util. Parte programe troiene se limitează la trimiterea parolelor tale prin poștă către creatorul său sau persoanei care a configurat acest program (troian de e-mail). Cu toate acestea, cele mai periculoase programe pentru utilizatorii de internet sunt cele care permit accesul de la distanță la mașina lor din exterior (BackDoor). Foarte des, troienii ajung pe un computer împreună cu programe utile sau utilități populare, mascandu-se ca acestea.

O caracteristică a acestor programe care le obligă să fie clasificate ca dăunătoare este lipsa de avertizare cu privire la instalarea și lansarea lor. La lansare, troianul se instalează pe sistem și apoi îl monitorizează, fără a transmite utilizatorului niciun mesaj despre acțiunile sale. Mai mult, este posibil ca linkul către troian să nu fie în listă aplicații active sau fuzionează cu ei. Ca rezultat, utilizatorul computerului poate să nu fie conștient de prezența sa în sistem, în timp ce computerul este deschis telecomanda. Destul de des, termenul „troian” se referă la un virus. De fapt, acest lucru este departe de a fi cazul. Spre deosebire de viruși, troienii au ca scop obținerea informații confidențialeși accesul la anumite resurse informatice.

Există mai multe moduri posibile prin care un troian poate intra în sistemul dumneavoastră. Cel mai adesea acest lucru se întâmplă atunci când lansați orice program util în care este încorporat serverul troian. În momentul primei lansări, serverul se copiază într-un director, se înregistrează pentru lansare în registrul de sistem și chiar dacă programul purtător nu pornește niciodată, sistemul dumneavoastră este deja infectat cu un troian. Puteți infecta singur o mașină rulând un program infectat. Acest lucru se întâmplă de obicei dacă programele nu sunt descărcate de pe servere oficiale, dar din pagini personale. Un troian poate fi, de asemenea, injectat străini dacă aveți acces la aparatul dvs., pur și simplu rulați-l de pe o dischetă.

Tipuri de troieni

Pe în acest moment Cele mai comune tipuri de troieni sunt:

1. Utilități de administrare ascunse (la distanță) (BackDoor - din engleză „back door”).

Caii troieni din această clasă sunt în mod inerent utilități destul de puternice administrare la distanță calculatoare din rețea. În funcționalitatea lor, ele amintesc în multe privințe de diferitele sisteme de administrare dezvoltate firme cunoscute- producători de produse software.

Singura caracteristică a acestor programe le obligă să fie clasificate ca programe troiene dăunătoare: absența unui avertisment cu privire la instalare și lansare.

Când este lansat, troianul se instalează pe sistem și apoi îl monitorizează, dar utilizatorului nu i se oferă niciun mesaj despre acțiunile troianului asupra sistemului. Mai mult, este posibil ca linkul către troian să nu fie în lista de aplicații active. Ca urmare, „utilizatorul” acestui program troian poate să nu fie conștient de prezența acestuia în sistem, în timp ce computerul său este deschis controlului de la distanță.

Utilitarele moderne de administrare ascunse (BackDoor) sunt destul de ușor de utilizat. Acestea constau, de obicei, în principal din două părți principale: serverul (executorul) și clientul (autoritatea de guvernare a serverului).

Serverul este fișier executabil, care este injectat într-un anumit mod în aparatul dvs., încărcat în memorie în același timp cu pornind Windows si efectueaza cele primite de la client la distanță echipe. Serverul este trimis victimei și, ulterior, toate lucrările sunt efectuate prin intermediul clientului pe computerul hackerului, adică. Comenzile sunt trimise prin client, iar serverul le execută. În exterior, prezența lui nu este detectată în niciun fel. După lansarea părții de server a troianului, un anumit port este rezervat pe computerul utilizatorului, care este responsabil pentru comunicarea cu Internetul.

După aceste acțiuni, atacatorul se lansează parte client program, se conectează la acest computer printr-un port online deschis și poate efectua aproape orice acțiune pe mașina dvs. (acest lucru este limitat doar de capacitățile programului utilizat). După conectarea la server, puteți controla computerul de la distanță aproape ca și cum ar fi al dvs.: reporniți, opriți, deschideți un CD-ROM, ștergeți, scrieți, schimbați fișiere, afișați mesaje etc. Pe unii troieni, puteți schimba portul deschis în timpul funcționării și chiar puteți seta o parolă de acces pentru „masterul” acestui troian. Există și troieni care vă permit să utilizați mașina „troiană” ca server proxy ( Protocoale HTTP sau Socks) pentru a ascunde adresa IP reală a hackerului.

Arhiva unui astfel de troian conține de obicei următoarele 5 fișiere: client, editor de server (configurator), server troian, pachet de fișiere (gluer), fișiere de documentație. Are destul de multe funcții, printre care se numără următoarele:

1) colectarea de informații despre sistemul de operare;

2) determinarea parolelor stocate în cache și dial-up, precum și a parolelor programe populare apelare;

3) găsirea de noi parole și trimiterea altor informații prin e-mail;

4) descărcați și rulați fișiere pe calea specificată;

5) închiderea ferestrelor antivirusurilor și firewall-urilor cunoscute la detectare;

6) executarea operațiuni standard pentru lucrul cu fișiere: vizualizare, copiere, ștergere, modificare, descărcare, încărcare, lansare și redare;

7) îndepărtare automată server troian din sistem după un anumit număr de zile;

8) Management CD-ROM, activați/dezactivați combinația de taste Ctrl+Alt+Del, vizualizați și modificați conținutul clipboard-ului, ascundeți și afișați bara de activități, tava, ceasul, desktopul și ferestrele;

9) stabilirea unui chat cu victima, incl. pentru toți utilizatorii conectați la acest server;

10) afișarea pe ecranul clientului a tuturor butoanelor apăsate, i.e. Există funcții keylogger;

11) realizarea de capturi de ecran de diferite calități și dimensiuni, vizualizarea unei anumite zone a ecranului computerului la distanță, schimbarea rezoluției monitorului curent.

Troienii de administrare ascunsă sunt și astăzi cei mai populari. Toată lumea vrea să devină proprietarul unui astfel de troian, deoarece acesta poate oferi capabilități excepționale de gestionare și execuție diverse actiuni pe un computer la distanță, ceea ce poate speria majoritatea utilizatorilor și aduce multă distracție proprietarului troianului. Mulți oameni folosesc troienii pur și simplu pentru a bate joc de cineva, pentru a arăta ca un „super hacker” în ochii altora și, de asemenea, pentru a obține informații confidențiale.

2. Poștal (e-mail troian).

Troieni care vă permit să „trageți” parole și alte informații din fișierele computerului și să le trimiteți prin e-mail proprietarului. Acestea pot fi date de conectare și parole de internet ale furnizorului, o parolă de la cutie poştală, Parolele ICQși IRC, etc.

Pentru a trimite o scrisoare proprietarului prin poștă, troianul contactează serverul de e-mail al site-ului prin intermediul Protocolul SMTP(de exemplu, pe smtp.mail.ru). După colectarea datelor necesare, troianul va verifica dacă aceste date au fost trimise. Dacă nu, datele sunt trimise și stocate în registru. Dacă au fost deja trimise, atunci scrisoarea anterioară este extrasă din registru și comparată cu cea actuală. Dacă au apărut modificări în informații (au apărut date noi), atunci scrisoarea este trimisă și cele mai recente date despre parolă sunt înregistrate în registru. Într-un cuvânt, acest tip de troian pur și simplu colectează informații, iar victima poate nici măcar să nu realizeze că parolele sale sunt deja cunoscute de cineva.

Arhiva unui astfel de troian conține de obicei 4 fișiere: un editor de server (configurator), un server troian, un pachet de fișiere (gluer) și un manual de utilizare.

În urma lucrărilor, se pot determina următoarele date:

1) adresa IP a computerului victimei;

2) informatii detaliate despre sistem (computer și nume de utilizator, versiune Windows, modem etc.);

3) toate parolele stocate în cache;

4) toate setările conexiunii telefonice, inclusiv numerele de telefon, login-urile și parolele;

5) parole ICQ;

6) N ultimele site-uri vizitate.

3. Keylog-uri.

Acești troieni înregistrează tot ceea ce a fost introdus pe tastatură (inclusiv parolele) într-un fișier, care este ulterior trimis la un anumit e-mail sau vizualizat prin FTP (Fișier Protocolul de transfer). Keyloggerii ocupă de obicei puțin spațiu și se pot deghiza în alții programe utile, ceea ce le face dificil de detectat. Un alt motiv pentru care un astfel de troian este greu de detectat este că fișierele sale se numesc fișiere de sistem. Unii troieni de acest tip pot extrage și decripta parolele găsite în câmpuri speciale pentru parole.

Cât de sigur crezi că este navigarea pe internet pentru datele tale cu caracter personal? La urma urmei, cu cât o persoană îi suportă mai mult activități zilnice, fie că este vorba de comunicare, muncă, studiu sau divertisment în spațiul virtual, cu atât mai multe informații personale aveți pentru a avea încredere în Internet. Iar starea ta personală financiară sau mentală depinde de asta. În acest articol voi aborda un factor atât de periculos de pe Internet asociat cu furtul de identitate, cum ar fi programele troiene sau, pur și simplu, troienii.

Scopul acestor mici monștri de rețea este să pătrundă pe ascuns în sistemul utilizatorului și să-i monitorizeze acțiunile sau să scaneze fișierele computerului pentru a găsi date despre parole. diverse servicii, precum și furtul de informații despre carduri de creditŞi portofele electronice. Există și troieni care le oferă proprietarilor lor control deplin peste o mașină infectată, ceea ce vă permite să acționați aproape neobservat în rețea în numele utilizatorului însuși. De exemplu, puteți efectua diverse tranzacții financiare pentru a retrage și a transfera bani din conturile deținute de utilizator. Să aruncăm o privire mai atentă la ce sunt troienii și cum vă puteți proteja de ei.

Două tipuri principale de troieni

Acest tip de troian se preface a fi obișnuit aplicatii client-server. Serverul și partea de control sunt implantate pe computerul victimei malware. Un astfel de modul, de obicei de dimensiuni reduse, deschide un port de rețea pe sistemul utilizatorului pentru acces gratuit hacker. Astfel, apare un anumit pasaj prin care, ulterior, atacatorul, fără dificultăți inutile, va intra în sistemul utilizatorului. Dar hackerul mai trebuie să știe despre deschiderea acestei lacune. Pentru a face acest lucru, de obicei lansează un program de scanare care va suna un anumit număr adrese de rețeași îi va raporta pe cei în care autentificarea la sistem va fi posibilă ca urmare a infecției cu succes cu un troian (adică vor fi găsite porturi deschise de troian în sistem). De asemenea, este posibil ca, dacă sunt implementate cu succes, troienii înșiși să informeze proprietarul despre computerul infectat și adresa sa de Internet. Cu toate acestea, în acest caz, crește și riscul de a detecta un troian.

Acest tip de troian se preface a fi obișnuit aplicatii client-server. Serverul și partea de control sunt implantate pe computerul victimei malware. Un astfel de modul, de obicei de dimensiuni reduse, deschide un port de rețea pe sistemul utilizatorului pentru acces gratuit hacker. Astfel, apare un anumit pasaj prin care, ulterior, atacatorul, fără dificultăți inutile, va intra în sistemul utilizatorului. Dar hackerul mai trebuie să știe despre deschiderea acestei lacune. Pentru a face acest lucru, de obicei lansează un program de scanare care va suna un anumit număr adrese de rețeași îi va raporta pe cei în care autentificarea la sistem va fi posibilă ca urmare a infecției cu succes cu un troian (adică vor fi găsite porturi deschise de troian în sistem). De asemenea, este posibil ca, dacă sunt implementate cu succes, troienii înșiși să informeze proprietarul despre computerul infectat și adresa sa de Internet. Cu toate acestea, în acest caz, crește și riscul de a detecta un troian.

În orice caz, atacatorul trebuie să ruleze doar a doua parte a programului, numită client, care se va conecta la programul server de pe computerul victimei și va transfera controlul sistemului direct în mâinile hackerului. Aici, în funcție de funcționalitatea programului troian, va fi posibil să facă tot ce poate face în sistemul utilizatorului.

Un tip la fel de periculos de spyware troian se numește mailers. Se deosebesc de ușile din spate prin mai mare independență și secret. Mailerii nu deschid lacune în sistem ei înșiși colectează informații despre datele de care proprietarul lor este interesat, de exemplu parole diferite. Aceste tipuri de troieni pot scana în tăcere și treptat sistemul dvs. în căutarea informatiile necesare, sau pur și simplu pot monitoriza toate acțiunile utilizatorului, cum ar fi apăsarea tastelor de la tastatură în anumite momente.

Un tip la fel de periculos de spyware troian se numește mailers. Se deosebesc de ușile din spate prin mai mare independență și secret. Mailerii nu deschid lacune în sistem ei înșiși colectează informații despre datele de care proprietarul lor este interesat, de exemplu parole diferite. Aceste tipuri de troieni pot scana în tăcere și treptat sistemul dvs. în căutarea informatiile necesare, sau pur și simplu pot monitoriza toate acțiunile utilizatorului, cum ar fi apăsarea tastelor de la tastatură în anumite momente.

La finalizarea colectării datelor, toate informațiile vor fi trimise către o anumită resursă din rețeaua deținută de hacker. În mod obișnuit, o astfel de resursă este un e-mail vechi bun, de unde și numele acestui tip de troian - mailers, de la cuvântul mail sau mail, adică mail.

Cum ajung troienii pe computerul unui utilizator

Una dintre cele mai eficiente tehnici de astăzi este injectarea de cod rău intenționat în produse software rare sau scumpe și prezentarea acestora utilizatorului ca un cadou gratuit pentru descărcare. Cel mai adesea, hackerilor le place să-și ascundă virușii în acestea resurse informaționale, acces gratuit la care se limitează de obicei dintr-un motiv sau altul. Acest lucru este valabil și pentru site-urile de directoare. programe gratuite, care sunt de obicei destul de scumpe pe rafturi. Nu este nevoie să încercați să căutați acces gratuit la acele produse care sunt distribuite oficial doar în scopuri comerciale. Oferind posibilitatea de a descărca astfel de produse gratuit, escrocii prind în rețelele lor mulți iubitori creduli de brânză gratuită.

Trebuie spus că poți prinde un troian pe Internet chiar dacă ești complet inactiv pe Internet. Este suficient doar faptul că în acest moment sistemul dumneavoastră are o conexiune activă la Internet. Cod rău intenționat el însuși poate găsi o cale către sistemul unui utilizator ghinionist prin așa-numitele găuri pe care le poate găsi în el. În acest caz, găurile pot fi considerate erori în sistemul de operare și produse software, care rulează în el, datorită căruia un hacker poate lansa independent Torjan sau orice alt program rău intenționat pentru a infecta sistemul. Dar aceasta este o întrebare despre regulile pe care le veți urma atunci când construiți informații și protecția tehnică a datelor dumneavoastră.

Cum să te protejezi de troieni

Mă grăbesc să vă informez că nu totul este atât de sumbru pe cât ar părea la prima vedere. Urmând regulile de bază de siguranță atunci când vă conectați la rețea și navigați pe internet, puteți reduce considerabil riscul de infectare a sistemului dumneavoastră. Nu există niciun motiv ca atacatorii să vâneze în mod intenționat datele tale secrete, ei sunt destul de mulțumiți de acei utilizatori care, prin disprețul lor pentru; securitatea informatiei cad în capcanele lor. Voi oferi o listă de recomandări de securitate a informațiilor care ar trebui să fie urmate de toți cei care interacționează cu Internetul sau alte rețele și doresc să își protejeze datele și sistemul de pătrunderea troienilor și a altor programe malware.

Mă grăbesc să vă informez că nu totul este atât de sumbru pe cât ar părea la prima vedere. Urmând regulile de bază de siguranță atunci când vă conectați la rețea și navigați pe internet, puteți reduce considerabil riscul de infectare a sistemului dumneavoastră. Nu există niciun motiv ca atacatorii să vâneze în mod intenționat datele tale secrete, ei sunt destul de mulțumiți de acei utilizatori care, prin disprețul lor pentru; securitatea informatiei cad în capcanele lor. Voi oferi o listă de recomandări de securitate a informațiilor care ar trebui să fie urmate de toți cei care interacționează cu Internetul sau alte rețele și doresc să își protejeze datele și sistemul de pătrunderea troienilor și a altor programe malware.

1. Instalați și actualizați periodic antivirusul.

Acum aproape toate antivirusurile acceptă actualizări zilnice în modul automat, iar alții știu, de asemenea, cum să-și actualizeze modulele software atunci când sunt lansate versiuni noi. După instalare, asigurați-vă că verificați setările de actualizare automată. Nimic nu ar trebui să interfereze cu programul atunci când descărcați baze de date actualizate de viruși din rețea. O dată pe săptămână, este recomandabil să efectuați o scanare completă a întregului sistem pentru viruși. Antivirusurile comerciale bune fac față cu succes oricăror troieni.

2. Păstrați firewall-ul mereu activat.

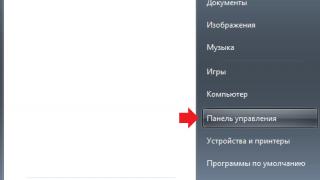

Desigur standard Firewall Windows mai bine decât nimic, dar în mod ideal recomand să instalați un firewall terță parte cu o funcție care să vă anunțe încercările unui anumit program de a trimite date prin Internet.

3. Actualizați sistemul de operare.

Modulele sistemului de operare învechite sunt supărări pentru toate tipurile de viruși, inclusiv troieni. Dezvoltatorii de sisteme de operare își îmbunătățesc în mod constant protecția și își actualizează modulele pentru a se asigura protectie mai buna de la infectarea rețelei. Va fi mult mai sigur dacă sistemul dvs. de operare este configurat să se actualizeze automat. Dacă din orice motiv nu puteți utiliza în scopuri comerciale versiune licenţiată sistem de operare și trebuie să lucrați sub o copie ilegală a acestuia, vă puneți în pericol din cauza faptului că un astfel de sistem nu poate fi actualizat eficient. În acest caz, vă recomand să învățați elementele de bază ale lucrului în orice Linux gratuit sistem similarși treceți la el.

4. Actualizați-vă software-ul pe măsură ce devin disponibile versiuni noi.

Acest lucru este valabil mai ales pentru programele care, într-un fel sau altul, interacționează cu Internetul. În primul rând, descarcă browsere, programe de mail, downloyer și motoare pentru redarea videoclipurilor Flash. În cele mai multe cazuri, toate aceste programe sunt configurate pentru a notifica în mod independent utilizatorul despre disponibilitatea noilor versiuni, iar unele pot efectua astfel de actualizări în mod independent. modul ascuns. Dar trebuie să rețineți că ofertele de actualizare a programelor pe care le puteți vedea pe diverse site-uri nu trebuie deloc acceptate. Faptul este că astfel de mesaje de actualizare pot fi falsificate cu ușurință pe o resursă web piratată. Este posibil ca un utilizator fără experiență în astfel de chestiuni să nu observe falsificarea și să lanseze un virus atașat acestuia împreună cu actualizarea. Cu toate acestea, ar fi complet stupid să refuzi actualizările, așa că dacă nu ești sigur de sursa care oferă noua versiune, este mai bine să mergi pe site-ul oficial programul doritși descărcați actualizarea de acolo.

5. Folosiți software numai din surse de încredere.

Acestea sunt site-uri oficiale pentru dezvoltatori sau portaluri de software mari, bine stabilite. Înainte de lansare program nou Asigurați-vă că îl scanați cu un antivirus. Mi-am spus deja părerea despre programele piratate mai sus.

6. Nu accesați niciodată site-uri web îndoielnice.

Acest lucru este valabil mai ales pentru site-urile ale căror link-uri promit oferte tentante precum „Divertisment gratuit pentru adulți”, „gratuit”. programe comerciale”, „Nu ai mai văzut așa ceva până acum” și altele asemenea. Dacă vrei să navighezi pe internet fără scop, folosește link-uri din directoare mari de internet sau poți folosi cel dovedit.

7. Adresele site-urilor de unde este stocat contul dvs informatii pretioase mai bine introduceți manual.

Datorită utilizării pe scară largă a metodelor de phishing de furt de informații, un utilizator care urmărește un link riscă să copie exactă site fals și dă-ți parola atacatorilor. Cu un atac de phishing bine executat, utilizatorul nici măcar nu va ști despre el. Antrenează-ți memoria și folosește introducerea manuală a celor mai importante adrese în bara de adrese a browserului.

8. Nu utilizați aceleași parole pentru servicii diferite.

În mod ideal, recomand schimbarea periodică a parolelor pentru resursele de Internet care sunt deosebit de importante pentru tine. Când vă înregistrați pentru un serviciu nou care vă solicită să furnizați o adresă e-mail, nu utilizați niciodată o parolă similară cu cea specificată caseta de e-mail, dacă îți este măcar cumva drag. Dacă ați acumulat o mulțime de parole, puteți utiliza programe specializate de stocare a parolelor sau le puteți nota într-un caiet separat de hârtie.

9. Nu lucrați sub un cont administrativ în sistemul de operare.

Amintiți-vă că, odată ce un troian a pătruns în sistemul dvs., acesta poate efectua doar acele acțiuni care sunt permise de regulile contului curent. Dacă contul de administrator este activ în acest moment, codul virusului va putea intercepta toate resursele disponibile în sistem pentru a-și face munca mai fructuoasă și a se ascunde de antivirusuri. Desigur, contul administrativ trebuie să aibă o parolă puternică.

Acestea sunt de fapt toate regulile destul de simple, după care este puțin probabil să întâlniți un astfel de fenomen pe Internet precum troienii. Pentru acei utilizatori care suspectează prezența virușilor, inclusiv a troienilor, în sistemul lor, le sugerez să citească articolul,

Anumite categorii de programe troiene provoacă daune computerelor și rețelelor de la distanță fără a perturba funcționarea computerului infectat (de exemplu, programele troiene concepute pentru atacuri distribuite DoS asupra resurselor rețelei de la distanță). Troienii se disting prin absența unui mecanism de creare a propriilor copii.

Unii troieni sunt capabili să depășească în mod autonom protecția unui sistem informatic pentru a pătrunde și infecta sistemul. ÎN caz general, un troian intră în sistem împreună cu un virus sau vierme, ca urmare a acțiunilor neglijente ale utilizatorului sau a acțiunilor active ale unui atacator.

Majoritatea programelor troiene sunt concepute pentru a colecta informații confidențiale. Sarcina lor, de cele mai multe ori, este să efectueze acțiuni care să permită accesul la date care nu fac obiectul unei ample publicitate. Astfel de date includ parolele utilizatorului, numere de înregistrare programe, informații despre conturile bancare etc. Alți troieni sunt creați pentru a provoca daune directe sistem informatic, făcându-l inoperabil.

Tipuri de troieni

Cele mai comune tipuri de troieni sunt:

- Keyloggers (Trojan-SPY)- Troieni care se află permanent în memorie și salvează toate datele care vin de la tastatură în scopul transferului ulterior acestor date către un atacator. De obicei, așa încearcă un atacator să afle parole sau alte informații confidențiale

- Hoți de parole (Trojan-PSW)- Troieni, proiectați și pentru a obține parole, dar nu folosesc urmărirea tastaturii. De obicei, astfel de troieni implementează metode pentru extragerea parolelor din fișierele în care aceste parole sunt stocate de diverse aplicații.

- Utilități de control de la distanță (Backdoor)- Troieni care oferă complet telecomanda deasupra computerului utilizatorului. Există utilitare legitime cu aceleași proprietăți, dar diferă prin faptul că își indică scopul în timpul instalării sau sunt furnizate cu documentație care le descrie funcțiile. Utilitarele troiene de control de la distanță, dimpotrivă, nu-și dezvăluie în niciun fel scopul real, astfel încât utilizatorul nici măcar nu bănuiește că computerul său se află sub controlul unui atacator. Cel mai popular utilitar de telecomandă este Back Orifice

- Servere și proxy-uri smtp anonime (Trojan-Proxy)- Troieni care îndeplinesc funcții servere de mail sau proxy-uri și sunt folosite în primul caz pentru mesaje spam, iar în al doilea pentru acoperirea urmelor lor de către hackeri

- Modificatori pentru setările browserului (Trojan-Cliker)- Troieni care se schimbă pagina de startîn browser, pagina de căutare sau orice alte setări pentru a organiza accesul neautorizat la resursele de Internet

- Instalatorii altor programe rău intenționate (Trojan-Dropper)- Troieni care permit unui atacator să producă instalare ascunsă alte programe

- Troian Downloader- Troieni conceputi pentru a descărca versiuni noi de malware sau sisteme de publicitate pe computerul victimei

- Notificări de atac de succes (Trojan-Notifier)- Troienii de acest tip sunt conceputi pentru a-și informa „stăpânul” despre un computer infectat

- „Bombe” în arhive (ARCBomb)- Troieni, care sunt arhive special concepute în așa fel încât să provoace un comportament anormal al arhivatorilor atunci când încearcă să dezarhiveze date - înghețarea sau încetinirea semnificativă a computerului, umplerea discului un număr mare date „vide”.

- Bombe logice- adesea nu atât troieni, cât componente troiene ale viermilor și virușilor, a căror esență este să efectueze o anumită acțiune în anumite condiții (data, ora din zi, acțiunile utilizatorului, comandă externă): de exemplu, distrugerea datelor

- Utilitare de apelare- comparativ tip nou Troienii, care sunt utilități de acces la Internet prin dial-up prin plată servicii postale. Astfel de troieni sunt înregistrate în sistem ca utilități implicite de apelare și implică facturi mari pentru utilizarea internetului.

Cum funcționează troienii

Toți caii troieni au două părți: client și server. Clientul controlează partea de server programe care utilizează protocolul TCP/IP. Clientul poate avea o interfață grafică și poate conține un set de comenzi pentru administrare la distanță.

Partea de server a programului este instalată pe computerul victimei și nu conține GUI. Partea de server este concepută pentru a procesa (executa) comenzi din partea client și a transfera datele solicitate către atacator. După intrarea în sistem și preluarea controlului, partea de server a troianului ascultă un anumit port, verificând periodic conexiunea la Internet și dacă conexiunea este activă, așteaptă comenzi de la partea client. Atacatorul, folosind clientul, face ping la un anumit port al gazdei infectate (calculatorul victimei). Dacă partea de server a fost instalată, acesta va răspunde cu o confirmare la ping că este gata de lucru, iar după confirmare, partea de server va spune hackerului adresa IP a computerului și a acestuia. numele rețelei, după care legătura se consideră stabilită. De îndată ce a fost realizată o conexiune cu Serverul, Clientul îi poate trimite comenzi, pe care Serverul le va executa pe mașina victimă. De asemenea, mulți troieni se conectează la computerul atacatorului, care este setat să accepte conexiuni, în loc ca atacatorul însuși să încerce să se conecteze la victimă.

Troieni cunoscuți

2019

Aproximativ 90% dintre încercările de infectare cu troienii bancare Buhtrap și RTM au avut loc în Rusia

Acest troian nu a fost încă detectat de software-ul antivirus de la niciun furnizor de software de securitate. A fost distribuit printr-o serie de exploit-uri bazate pe secvențe de comandă din centrul de comandă, inclusiv a 8-a cea mai exploatată vulnerabilitate - injecția de comandă în anteturile HTTP. Cercetători Punct de verificare vedeți Speakup ca o amenințare serioasă, deoarece poate fi folosit pentru a descărca și distribui orice malware.

În ianuarie, primele patru locuri în clasamentul celor mai active malware au fost ocupate de criptomineri. Coinhive rămâne cel mai mare program malware, atacând 12% din organizațiile din întreaga lume. XMRig a fost din nou al doilea cel mai frecvent malware (8%), urmat de cryptominerul Cryptoloot (6%). Deși raportul din ianuarie a prezentat patru criptomineri, jumătate din toate formele rău intenționate din primele zece ar putea fi folosite pentru a descărca programe malware suplimentare pe mașinile infectate.

| Ianuarie a înregistrat o ușoară schimbare a formelor de malware care vizează organizațiile din întreaga lume, dar găsim alte modalități de răspândire a malware-ului. Amenințările ca acestea sunt un avertisment serios cu privire la amenințările care vor veni. Ușile din spate precum Speakup pot evita detectarea și apoi răspândesc programe malware potențial periculoase către mașinile infectate. Deoarece Linux este utilizat pe scară largă pe servere corporative, ne așteptăm ca Speakup să devină o amenințare pentru multe companii, crescând ca sferă și severitate pe parcursul anului. În plus, pentru a doua lună consecutiv, BadRabbit a fost în topul celor mai active trei programe malware din Rusia. Deci, atacatorii folosesc toate vulnerabilitățile posibile pentru a obține profit. |

Cel mai activ malware din ianuarie 2019:

(Săgețile arată modificarea poziției față de luna anterioară.)

- ↔ Coinhive (12%) - un criptominer conceput pentru extragerea online a criptomonedei Monero fără știrea utilizatorului atunci când vizitează o pagină web. Utilizează JavaScript încorporat număr mare resursele de calcul ale computerelor utilizatorilor finali pentru minerit și pot duce la defecțiuni ale sistemului.

- ↔ XMRig (8%) - Software open source descoperit pentru prima dată în mai 2017. Folosit pentru minerit criptomoneda Monero.

- Cryptoloot (6%) - un criptominer care folosește CPU-ul victimei sau puterea plăcii video și alte resurse pentru a extrage criptomonede, malware-ul adaugă tranzacții la blockchain și emite o nouă monedă.

HeroRat este un troian RAT (Remote Administration Tool) pentru gestionarea de la distanță a dispozitivelor compromise. Autorii îl oferă spre închiriere folosind modelul Malware-as-a-Service (malware ca serviciu). Sunt disponibile trei configurații (bronz, argint și aur), care diferă în setul de funcții și preț - 25 USD, 50 USD și, respectiv, 100 USD. Cod sursă Malware-ul se vinde cu 650 USD. Este oferit un canal video de asistență tehnică.

HeroRat caută victime prin magazine neoficiale de aplicații Android, rețele sociale și mesagerie instant. Atacatorii deghizează troienii ca aplicații care promit cadou bitcoini, internet mobil gratuit sau care stimulează abonații pe rețelele sociale. Cu toate acestea, această amenințare nu a fost detectată pe Google Play. Cele mai multe infecții au fost înregistrate în Iran.

Când utilizatorul instalează și rulează aplicație rău intenționată, pe ecran va apărea o fereastră pop-up. Vă informează că programul nu poate rula pe dispozitiv și va fi eliminat. Eset a observat mostre cu mesaje în engleză și persană (în funcție de setări de limbă). După „dezinstalare”, pictograma aplicației va dispărea, iar troianul va continua să funcționeze ascuns utilizatorului.

Operatorii HeroRat controlează dispozitivele infectate prin Telegram folosind un bot. Troianul vă permite să interceptați și să trimiteți mesaje, să furați contacte, să efectuați apeluri, să înregistrați audio, să faceți capturi de ecran, să determinați locația dispozitivului și să schimbați setările. Pentru a controla funcțiile, butoanele interactive sunt furnizate în interfața bot Telegram - utilizatorul primește un set de instrumente în conformitate cu configurația selectată.

Transmiterea comenzilor și furtul de date de pe dispozitivele infectate este implementată în cadrul protocolului Telegram - această măsură vă permite să contracarați detectarea troianului.

Produsele antivirus Eset detectează amenințări precum Android/Spy.Agent.AMS și Android/Agent.AQO.

Raport Microsoft Security Intelligence

Cum să distingem aplicațiile false de cele autentice

- Aplicațiile oficiale vor fi distribuite numai prin Google Play; Link-urile de descărcare sunt publicate pe site-urile web ale băncilor înseși. Dacă aplicațiile sunt găzduite în altă parte, cel mai probabil sunt false.

- O atenție deosebită trebuie acordată nume de domenii, de unde vi se oferă să descărcați aplicația. Atacatorii folosesc adesea domenii ale căror nume sunt similare cu cele oficiale, dar diferă prin unul sau două caractere, sau folosesc domenii de al doilea nivel și inferior.

- Smartphone-urile sunt echipate cu măsuri de protecție împotriva celor mai frecvente amenințări, iar dacă un smartphone afișează un mesaj că o anumită aplicație este periculoasă, nu ar trebui să o instalați niciodată. Dacă descoperiți aplicații bancare false, este recomandat să anunțați serviciile de securitate bancară. Făcând acest lucru, utilizatorii se vor salva pe ei înșiși și pe alții de multe probleme.

- Dacă observați ceva suspect pe site-ul de pe care vi se oferă să descărcați aplicația, raportați imediat la serviciul de securitate al băncii sau grup oficial banca pe rețelele sociale, nu uitați să atașați o captură de ecran.

Un troian ransomware a paralizat activitatea unui întreg oraș din SUA

Licking County, Ohio, a fost forțat să-și închidă serverele și sistemele telefonice în februarie pentru a opri răspândirea unui troian ransomware.

A devenit cunoscut faptul că peste o mie de computere din Statele Unite aparținând rețelelor administrației unuia dintre districtele americane au fost infectate. Toate sistemele au fost închise pentru a bloca răspândirea în continuare a malware-ului, a preveni pierderea datelor și a păstra dovezile pentru investigație.

Toate instituțiile de recepție și administrative sunt deschise, dar colaborarea cu acestea este posibilă doar cu o vizită personală.

Oficialii administrației nu dezvăluie valoarea răscumpărării cerute; de asemenea refuză să comenteze probabilitatea plății. Potrivit comisarului din județul Licking, Tim Bubb, consultări sunt în desfășurare cu experți în securitate cibernetică și cu agențiile de aplicare a legii.

Modul manual

Închidere linii telefonice iar comunicaţiile în reţea înseamnă că toate serviciile judeţene în a căror activitate sunt implicate tehnologia de informație, a trecut la „ modul manual„Acest lucru este valabil chiar și pentru centrul de ajutor 911: telefoanele și radiourile salvatorilor funcționează, dar nu există acces la computere. Cel puțin se acceptă apeluri la poliție, pompieri și ambulanță, dar, în calitate de director al centrului de salvare, Sean Grady, spune, , performanța serviciului în ceea ce privește viteza de procesare a apelurilor a fost retrocedată cu un sfert de secol.

Și privați colegiul de posibilitatea de a recâștiga accesul la date.

A devenit imediat clar că recuperarea datelor din copii de rezervă imposibil. După o întâlnire cu experții în securitate implicați, administrația colegiului a ajuns la concluzia că nu mai are alte opțiuni decât să plătească suma cerută.

28 de mii de dolari este cea mai mare răscumpărare, informații despre care au intrat în spațiul public. Potrivit unor rapoarte, apar și plăți mai mari, dar victimele - de obicei mari - preferă să nu le facă publicitate. În 2016, „rata” medie de la extorsioniştii cibernetici era de 679 USD, cu un an mai devreme - 294 USD.

Creșterea de peste două ori pare să se datoreze unui număr crescut de incidente care au dus la plăți de răscumpărare și în sume semnificativ mai mari decât „rata medie”. În februarie 2016, Presbiterian centru medical la Hollywood, după un atac de tip ransomware, a plătit o răscumpărare de 17.000 de dolari.

| Acesta este un precedent foarte rău - când structura oficială merge alături de criminali, plătește răscumpărarea și, în plus, o raportează public. Acum ratele vor continua să crească, spune Dmitri Gvozdev, director general Compania Security Monitor. - dacă organizațiile sunt gata să plătească sume de cinci cifre, atunci și cerințele vor crește. Singurul mod eficient contracararea ransomware-ului este o copie de rezervă obișnuită „la rece” a datelor, setare corectă accesul la acestea în timpul muncii și interacțiunea strânsă cu agențiile de aplicare a legii. |

Viruși troieni, ciumă lumea computerelor secolul 21. Pe scurt numit popular - troieni. Permiteți-mi să vă reamintesc că acest nume le-a fost dat pe baza numelui unui cunoscut, non-criminal, oras antic Troia și victoriile grecilor (danaani) folosind viclenia. Pentru referință a tinerei generații, care această poveste, cel mai probabil, l-au vizionat dintr-un film de la Hollywood, care nu rezistă niciunei critici istorice, apoi în cărțile de istorie scrie că războiul nu a durat 12 zile ca în film, ci în fiecare zi pentru puțin mai puțin de 10 ani de asediu și, firește, nu au existat bătălii ale liderilor. Tot din această epocă au venit și proverbele

Teme-te de danaenii care aduc daruri

Nu privi un cal cadou în gură

Dar să lăsăm aceste neconcordanțe în seama conștiinței Hollywood-ului. Dar esența filmului este transmisă, corect. Când grecii au disperat să ia orașul cu asalt, au recurs la viclenie și cu ajutorul acestei viclenii au reușit, practic fără pierderi, să captureze pentru o lungă perioadă de timp un oraș inexpugnabil și câștigă o victorie necondiționată. Cu respectarea dreptului de autor, este de remarcat faptul că autorul ideii a fost marele Ulise. Dar cred că nu și-a imaginat atunci că el idee genială aceste zile vor dobândi un caracter și o amploare mult mai amenințătoare.

Caii troieni în vremurile moderne

Virușii troieni actuali funcționează pe același principiu. Adică, fără consimțământul dumneavoastră sau orice alte acțiuni de confirmare, acești viruși nu pot ajunge la computer. Ca un cal troian, din motive evidente, el însuși nu a intrat în fortăreață; Totul este exact la fel cu virușii. Numărul de moduri și scuze plauzibile de a intra în computer este acum de aproape un milion. Este clar că toate metodele nu pot fi luate în considerare, iar mulți, inclusiv chiar și eu, se lasă din când în când la noi trucuri. Dar, în general, marea majoritate a acestor tipuri de viruși au aceleași simptome ca și cele ale persoanelor răcite. Aceleași simptome obținute în diferite circumstanțe.

O caracteristică distinctivă și, în general, pozitivă a unor astfel de viruși este că, de obicei, nu provoacă daune sistemelor de operare și hardware-ului. Scopul lor principal este să fure și să transfere diverse informații necesare, în principal fișiere, către escroc. De obicei, aceasta este informatii clasificate. Astfel de informații pot include parole, coduri secrete acces, chei de criptare și alte lucruri similare, dintre care sunt destul de multe.

De exemplu, majoritatea așa-numitelor hack-uri, program celebru plată Sisteme WebMoney se întâmplă tocmai prin . Aș dori să remarc imediat, de dragul corectitudinii, că astfel de viruși nu hack WebMoney, ci doar profită de neglijența totală a utilizatorului.

Precauții de bază

În cea mai mare parte, toate programe antivirus poate lupta împotriva acestui tip de viruși, iar majoritatea Firewall-urilor (firewall-uri, în rusă) blochează transferul neautorizat de date către terți prin Internet.

Principala problemă este că aceste tipuri de viruși se modifică foarte ușor și baze de date antivirus nu pot urmări atât de repede tendințele schimbărilor din acest tip de programe. Firewall-urile au, de asemenea, o serie de deficiențe în ceea ce privește această problemă, de obicei din cauza setare incorectă, deoarece în 99% din cazuri, utilizatorii nu sunt suficient de profesioniști pentru a configura lucruri atât de complexe în mod profesional. Iar cele care sunt configurate într-un mod elementar, de regulă, nu protejează de nimic, ci sunt acolo de dragul ordinii, pentru ca tinerii să nu facă farse. Adesea, mulți utilizatori nici măcar nu pot distinge un firewall adevărat de unul deghizat ca unul gratuit. virus troian.

Apropo, am dat peste viruși care se comportau destul de crud cu sistemul de protecție al computerului, pur și simplu dezactivând (au încetat să mai lanseze) firewall-ul. Ei bine, pentru a asigura muniția completă, accesul la site-urile antivirus a fost blocat. Ceea ce a devenit o practică destul de comună în zilele noastre. Astfel, utilizatorul rămâne complet gol și nu are cu ce să se acopere! Deși există o latură pozitivă, dacă descoperi o astfel de caracteristică, atunci, fără să mă gândesc, pot spune diagnosticul - este un virus troian. Metoda de tratament este să apelați cu siguranță un specialist și nu încercați să rezolvați singur această problemă dacă nu sunteți bun la asta.

Deci, să rezumam: virușii troieni sunt mult mai periculoși decât s-ar putea crede la prima vedere, dar există și o latură pozitivă a acestei monede, aceasta este destul de metode eficiente combaterea acestui tip de infecție. Și cel mai important, nu există daune semnificative ale datelor. Principalul lucru este că, după o infecție, trebuie să schimbați parolele peste tot, aceasta este o bună prevenire.

Desigur, există un număr mare de programe specializate care verifică computerul pentru viruși. Toate au funcții de tratament „avansate”. Monitorizați procesele în memorie, curățați registru de sistem de la intrări nedorite și alte manipulări similare.

Protecție keylogger

LA clasa separata Virușii troieni pot fi clasificați ca keyloggers. Din păcate, este extrem de dificil să prinzi acest tip de program, indiferent cum pachete antivirus Nu s-au lăudat cu algoritmii lor de căutare. În 2006, eu însumi am scris un keyloger într-o companie pentru un lucru, sincer, rău. Chiar aveam nevoie de informații, chiar și după alergare antivirusuri moderne, scris în 2010, acest keyloger este destul de liber și rămâne nedetectat. Sarcina acestui tip de program este simplă până la punctul de rușine și chiar dincolo de rușine. Aceasta este pentru a înregistra într-un fișier deghizat toate combinațiile de taste pe care le apăsați, manipulări ale vizorului și, din când în când, pentru a nu trezi suspiciuni, trimiteți atacatorului informații despre manipulările utilizatorului. Practic nu există metode clare de combatere a acestei infecții, există doar îngrijire. Singurul lucru este că, dacă aveți un FireWall configurat corect, atunci există o șansă mare ca Fire să prindă keyloger-ul în timpul transferului de date, ardendu-se astfel. Dar dacă programul se deghizează într-un fel de sistem windows proces, atunci sarcina va deveni incredibil de complicată. Și dacă datele sunt preluate manual, adică folosind contact direct atacator cu computerul victimei pe o unitate flash, atunci toate mijloacele sunt practic neputincioase. Această metodă este foarte des practicată în întreprinderile mari. În special administratorii de sistem. Dar nu în în scopuri egoiste, dar instructiv. Ca să zic așa, pentru a înfige nasul utilizatorilor neglijenți în locuri în care nu ar trebui să meargă, pentru că utilizatorii, de regulă, când încurcă ceva, strigă „Nu am făcut nimic, nu am apăsat nimic, ” și apoi keyloger vine în ajutor, în care Toate acțiunile utilizatorului sunt capturate și el nu va mai putea să-l respingă.

Puteți selecta cu ușurință un keylogger în scopuri educaționale, prin simpla găsire a unui site oficial normal al unui logger. Nu încercați să descărcați acest tip de program de pe niciun site piratat sau suspect. Este mai bine să cumperi ceva normal pentru bani softwareîn astfel de scopuri.

Succes și internet sigur.