Concetti di base della crittografia

Il problema della protezione delle informazioni dall'accesso non autorizzato (non autorizzato) è notevolmente peggiorato a causa dell'uso diffuso di reti informatiche locali e soprattutto globali.

La protezione delle informazioni è necessaria per ridurre la probabilità di fuga (divulgazione), modifica (distorsione deliberata) o perdita (distruzione) di informazioni di un certo valore per il suo proprietario.

Il problema della sicurezza delle informazioni preoccupa le persone da diversi secoli.

Secondo Erodoto, già nel V secolo. AVANTI CRISTO e. è stata utilizzata la trasformazione delle informazioni utilizzando il metodo di codifica.

Uno dei primissimi dispositivi di crittografia è stato vagava che veniva utilizzato nel V secolo. AVANTI CRISTO. durante la guerra di Sparta contro Atene. Una scitale è un cilindro sul quale è stato avvolto, giro per giro, uno stretto nastro di papiro (senza intervalli o sovrapposizioni). Quindi su questo nastro lungo l'asse del cilindro (in colonne) è stato scritto il testo richiesto per la trasmissione. Il nastro veniva svolto dal cilindro e inviato al destinatario. Dopo aver ricevuto un messaggio del genere, il destinatario ha avvolto il nastro su un cilindro dello stesso diametro del diametro della carcassa del mittente. Di conseguenza, il messaggio crittografato potrebbe essere letto.

Aristotele ha avuto l'idea di decifrare un simile codice. Propose di realizzare un lungo cono e, partendo dalla base, di avvolgerlo con un nastro con un messaggio criptato, spostandolo gradualmente verso l'alto. In qualche parte del cono inizieranno ad essere visibili sezioni di testo leggibile. Ecco come viene determinata la dimensione segreta del cilindro.

I codici apparivano nell'antichità sotto forma di crittogrammi (in greco - scrittura segreta). A volte i testi sacri ebraici venivano crittografati utilizzando il metodo di sostituzione. Invece della prima lettera dell'alfabeto, veniva scritta l'ultima lettera, invece della seconda, la penultima, ecc. Questo antico codice era chiamato atbash. È noto che la corrispondenza è crittografata Giulio Cesare(100-44 a.C.) con Cicerone (106-43 a.C.).

Cifra di Cesare viene attuato sostituendo ciascuna lettera del messaggio con un'altra lettera dello stesso alfabeto, distanziata da essa nell'alfabeto di un numero fisso di lettere. Nelle sue crittografie, Cesare ha sostituito la lettera dell'originale testo in chiaro una lettera tre posizioni prima della lettera originale.

IN Grecia antica(II secolo a.C.) era noto un codice creato utilizzando Piazza Polibio. La tabella di crittografia era un quadrato con cinque colonne e cinque righe, numerate da 1 a 5. In ciascuna cella di tale tabella era scritta una lettera. Di conseguenza, ogni lettera corrispondeva a una coppia di numeri e la crittografia è stata ridotta alla sostituzione della lettera con una coppia di numeri.

Illustriamo l'idea del quadrato di Polibio con una tabella con lettere russe. Il numero di lettere dell'alfabeto russo è diverso dal numero di lettere dell'alfabeto greco, quindi la dimensione del tavolo è stata scelta diversamente (quadrato 6 x 6). Nota che l'ordine dei simboli nel quadrato Polibio è un'informazione segreta (chiave).

Crittifichiamo la parola CRITTOGRAFIA utilizzando il quadrato di Polibio:

26 36 24 35 42 34 14 36 11 44 24 63

L'esempio mostra che nel cifrario è indicato prima il numero di riga e poi il numero di colonna. In un quadrato di Polibio, colonne e righe possono essere contrassegnate non solo con numeri, ma anche con lettere.

Attualmente si occupa di problemi di sicurezza informatica crittologia(kryptos - segreto, logos - scienza). La crittografia è divisa in due aree: crittografia e crittoanalisi. Gli obiettivi di questi due rami della crittologia sono direttamente opposti.

Crittografia- la scienza della protezione delle informazioni da accessi non autorizzati da estranei. L'area di interesse della crittografia è lo sviluppo e la ricerca di metodi di crittografia delle informazioni.

Sotto crittografia significa una tale trasformazione delle informazioni che rende i dati originali illeggibili e difficili da divulgare senza la conoscenza di speciali informazioni segrete - chiave IN Come risultato della crittografia, il testo in chiaro si trasforma in un cifrario e diventa illeggibile senza l'utilizzo di una trasformazione di decrittografia. Cifragramma Può essere chiamato diversamente: testo cifrato, crittogramma, crittografia o testo cifrato. Il cifrario consente di nascondere il significato del messaggio trasmesso.

Area di interesse crittoanalisi l'opposto è lo sviluppo e la ricerca di metodi per decifrare (scoprire) un cifrario anche senza conoscere la chiave segreta.

Sotto chiaveè compreso informazioni segrete, che determina in quale trasformazione viene eseguita dall'insieme di possibili trasformazioni di crittografia in questo caso su testo semplice. Quando si utilizza un Hulk, la chiave è il diametro del cilindro.

Decrittazione- il processo inverso di crittografia. Quando si decodifica utilizzando una chiave, il testo cifrato (cifragramma, crittografia) viene convertito nel testo in chiaro originale.

Viene chiamato il processo con cui i crittoanalisti ottengono un messaggio in chiaro da un crittogramma senza una chiave precedentemente nota autopsia O furto cifra.

Esistono diverse classificazioni di cifrari.

In base alla natura della chiave utilizzata, gli algoritmi di crittografia si dividono in due tipologie: simmetrico(con una chiave, in un altro modo - con una chiave segreta) e asimmetrico(con due chiavi o con chiave pubblica). Talvolta vengono chiamati algoritmi di crittografia e decrittografia asimmetrici asimmetrico.

Nel primo caso, il crittografatore del mittente e il decrittatore del destinatario utilizzano la stessa chiave (Chiave 1, vedi figura). Il codificatore produce un cifrario, che è una funzione del testo in chiaro. Il tipo specifico di funzione di conversione (crittografia) è determinato dalla chiave segreta. Il decodificatore del destinatario del messaggio esegue la trasformazione inversa della trasformazione eseguita nel codificatore. La chiave segreta viene mantenuta segreta e trasmessa su un canale che impedisce che venga intercettata da un crittoanalista nemico o di un concorrente commerciale.

Nel secondo caso (quando si utilizza algoritmo asimmetrico) il destinatario trasmette innanzitutto al mittente una chiave pubblica (chiave 1) tramite un canale aperto, con la quale il mittente crittografa le informazioni. Quando riceve le informazioni, il destinatario le decodifica utilizzando la seconda chiave segreta (Chiave 2). Intercettazione chiave pubblica(Chiave 1) non consente al crittoanalista nemico di decrittografare messaggio privato, poiché viene declassificato solo dalla seconda chiave segreta (Chiave 2). In questo caso, la Chiave segreta 2 è quasi impossibile da calcolare utilizzando la Chiave pubblica 1.

Nel valutare l'efficacia di un codice, di solito si seguono la regola olandese di Auguste Kerkhoff(1835-1903), secondo il quale la forza di un codice è determinata solo dalla segretezza della chiave, cioè il crittoanalista conosce tutti i dettagli del processo di crittografia e decrittografia (algoritmo), ma non sa quale chiave è stata utilizzata per crittografare un determinato testo.

Forza crittograficaè una caratteristica di un codice che ne determina la resistenza alla decrittazione senza conoscere la chiave (cioè la resistenza alla crittoanalisi). Esistono diversi indicatori di forza crittografica, incluso il numero di tutti possibili chiavi e il tempo medio richiesto per la crittoanalisi.

Gli algoritmi di crittografia a chiave pubblica utilizzano quelli che vengono chiamati funzioni irreversibili o unidirezionali. Queste funzioni hanno la seguente proprietà: quando valore impostato discussione XÈ relativamente facile calcolare il valore di una funzione f(x). Tuttavia, se il valore della Function è noto y =f(x), allora no nel modo più semplice per calcolare il valore dell'argomento X.

Tutti i sistemi crittografici a chiave pubblica attualmente in uso si basano su uno dei seguenti tipi di trasformazioni irreversibili.

1. Decomposizione grandi numeri in fattori primi (algoritmo RSA, autori - Rivest, Shamir e Adleman - Rivest, Shamir, Adleman).

2. Calcolo del logaritmo o esponenziazione (algoritmo DH, autori - Diffie e Hellman).

3. Calcolo delle radici di equazioni algebriche.

Consideriamo l'esempio più semplice di funzioni “irreversibili”. È facile trovare nella tua mente il prodotto di due numeri primi 11 e 13. Ma prova a trovare rapidamente nella tua mente due numeri primi il cui prodotto è uguale a 437. Difficoltà simili sorgono quando usi informatica per trovare due semplici fattori per very elevato numero: È possibile trovare i fattori, ma ci vorrà molto tempo.

Pertanto, il sistema di codifica della fattorizzazione RSA utilizza due chiavi diverse: una per crittografare il messaggio e una seconda, diversa ma correlata alla prima, per decrittografarlo. La chiave di crittografia (chiave pubblica, non segreta) si basa sul prodotto di due enormi numeri primi, mentre la chiave di decrittazione (chiave privata, segreta) si basa sui numeri primi stessi.

Si noti che mediante l'operazione di espansione numero primo a volte vengono chiamati moltiplicatori fattorizzazione.

Il termine funzioni "irreversibili" è infelice. Sarebbe più corretto chiamarle funzioni veloci (o semplicemente) irreversibili. Tuttavia, questo termine è ben consolidato e l’inesattezza deve essere tollerata.

Negli anni '40 del XX secolo. L'ingegnere e matematico americano Claude Shannon propose di sviluppare un codice in modo tale che la sua soluzione equivalesse a risolvere un problema matematico complesso. Inoltre, la complessità del problema deve essere tale che il volume dei calcoli necessari superi le capacità dei computer moderni.

IN sistemi asimmetrici devi usare chiavi lunghe (2048 bit o più). Una chiave lunga aumenta il tempo di crittografia di un messaggio in chiaro. Inoltre, la generazione delle chiavi richiede molto tempo. Ma puoi inviare chiavi pubbliche su canali di comunicazione non protetti (non classificati, aperti). Ciò è particolarmente conveniente, ad esempio, per i partner commerciali separati da grandi distanze. È conveniente trasferire la chiave pubblica dal banchiere a più investitori contemporaneamente.

IN simmetrico gli algoritmi utilizzano chiavi più corte, quindi la crittografia e la decrittografia sono più veloci. Ma in tali sistemi, la distribuzione delle chiavi è una procedura complessa. Le chiavi devono essere trasferite attraverso canali chiusi (segreti). Utilizzare i corrieri per distribuire le chiavi private è costoso, complesso e lento.

Negli Stati Uniti lo standard più utilizzato per la trasmissione di messaggi segreti è il DES (Data Encryption Standard).

Lo standard DES è un codice a blocchi. Crittografa i dati in blocchi a 64 bit. La crittografia utilizza una chiave a 56 bit. Questo standard è stato sottoposto a molteplici crittoanalisi dettagliate. Per hackerarlo furono sviluppati computer specializzati che costarono fino a 20 milioni di dollari. Sono stati sviluppati metodi per violare con forza lo standard DES basati sul calcolo distribuito utilizzando più computer. Per aumentare la forza crittografica, è stato successivamente sviluppato un metodo di crittografia DES che utilizza tre chiavi: il cosiddetto “triplo DES”.

Si può sostenere che per molti anni la decrittazione dei crittogrammi è stata aiutata analisi di frequenza aspetto singoli personaggi e le loro combinazioni. Le probabilità che le singole lettere appaiano nel testo variano notevolmente. Nella lingua russa, ad esempio, la lettera “o” appare 45 volte più spesso della lettera “f” e 30 volte più spesso della lettera “e”. Analizzando abbastanza testo lungo, crittografato con il metodo di sostituzione, è possibile eseguire una sostituzione inversa in base alle frequenze di occorrenza dei caratteri e ripristinare il testo in chiaro originale. La tabella mostra le frequenze relative di apparizione delle lettere russe.

| Lettera | Frequenza | Lettera | Frequenza | Lettera | Frequenza | Lettera | Frequenza |

| O | 0.09 | V | 0.038 | H | 0.016 | E | 0.007 |

| suo | 0.072 | l | 0.035 | S | 0.016 | w | 0.006 |

| UN | 0.062 | A | 0.028 | B | 0.014 | Yu | 0.006 |

| E | 0.062 | M | 0.026 | ü, ú | 0.014 | ts | 0.004 |

| N | 0.053 | D | 0.025 | G | 0.013 | sch | 0.003 |

| T | 0.053 | P | 0.023 | H | 0.012 | eh | 0.003 |

| Con | 0.045 | A | 0.021 | E | 0.01 | F | 0.002 |

| R | 0.04 | IO | 0.018 | X | 0.009 |

La frequenza relativa di occorrenza di uno spazio o di un segno di punteggiatura nella lingua russa è 0,174. I numeri indicati significano quanto segue: su 1000 lettere di testo, in media ci saranno 174 spazi e segni di punteggiatura, 90 lettere “o”, 72 lettere “e”, ecc.

Quando si esegue la crittoanalisi, è necessario decidere da un piccolo pezzo di testo se il testo decrittografato è un messaggio significativo o un insieme di caratteri casuali. Spesso i crittoanalisti rompono i codici su un computer utilizzando l'enumerazione delle chiavi. È impossibile analizzare manualmente più frammenti di testi decrittografati. Pertanto, il problema dell'identificazione del testo significativo (ovvero del rilevamento del testo decifrato correttamente) viene risolto utilizzando un computer. In questo caso vengono utilizzati i principi teorici sviluppati alla fine del XIX secolo. Matematico di San Pietroburgo AA. Markov, le cosiddette catene di Markov.

Va notato che, secondo alcuni esperti, non esistono codici indistruttibili. Puoi declassificare (crackare) qualsiasi cifrario tramite alla grande o per un sacco di soldi. Nel secondo caso, la decrittazione richiederà l'uso di diversi supercomputer, il che comporterà notevoli costi materiali. Le risorse Internet distribuite vengono sempre più utilizzate per decifrare messaggi segreti, parallelizzando i calcoli e coinvolgendo nei calcoli centinaia e persino migliaia di postazioni di lavoro.

C'è un'altra opinione. Se la lunghezza della chiave è uguale alla lunghezza del messaggio e da cui viene generata la chiave numeri casuali con una distribuzione altrettanto probabile e che cambia con ogni nuovo messaggio, il codice non può essere decifrato nemmeno teoricamente. Un approccio simile fu descritto per la prima volta da G. Vernam all'inizio del XX secolo, proponendo l'algoritmo one-time pad.

Consideriamo un'altra classificazione dei cifrari.

Un mucchio di metodi moderni la crittografia può essere divisa in quattro grandi gruppi: metodi sostituzioni(sostituzioni), permutazioni, additivo(gioco d'azzardo) e combinato metodi.

Nel codice permutazioni tutte le lettere del testo in chiaro rimangono invariate, ma vengono spostate dalle loro posizioni originali ad altri posti (un esempio è la crittografia mediante scitale).

La seguente “cifratura” più semplice è stata ottenuta riordinando due lettere adiacenti RKPIOTRGFAYAI.

In questo messaggio “segreto” è facile riconoscere la parola CRITTOGRAFIA.

Un algoritmo di permutazione più complesso si riduce alla divisione del messaggio in gruppi di tre lettere. In ciascun gruppo, la prima lettera viene posizionata al terzo posto, mentre la seconda e la terza lettera vengono spostate di una posizione a sinistra. Il risultato è un crittogramma: RICTOPRGIYAF.

Le permutazioni si ottengono scrivendo testo di origine e leggere il testo cifrato lungo diversi percorsi di qualche figura geometrica.

Nel codice sostituzioni le posizioni delle lettere nel codice rimangono le stesse del testo in chiaro, ma i caratteri del testo in chiaro vengono sostituiti da caratteri di un alfabeto diverso. Un esempio è la piazza Polibio. Qui le lettere vengono sostituite dai numeri corrispondenti.

Il metodo di sostituzione viene spesso implementato accidentalmente da molti utenti mentre lavorano su un computer. Se, a causa dell'oblio, non si cambia la custodia sulla tastiera dal latino al cirillico, al posto delle lettere dell'alfabeto russo, quando si inserisce il testo verranno stampate le lettere Alfabeto latino. Di conseguenza, il messaggio originale verrà “crittografato” in lettere latine. Ad esempio, rhbgnjuhfabz: ecco come viene crittografata la parola crittografia.

IN additivo In questo metodo, le lettere dell'alfabeto vengono prima sostituite da numeri, ai quali vengono poi aggiunti i numeri di una sequenza numerica pseudocasuale segreta (gamma). La composizione della scala varia a seconda della tonalità utilizzata. Tipicamente utilizzato per la crittografia operazione logica"Esclusivo o". Durante la decrittografia, la stessa gamma viene applicata ai dati crittografati. Il metodo gamma è ampiamente utilizzato nei sistemi crittografici militari. I cifrari ottenuti con il metodo additivo sono talvolta chiamati cifrari a flusso.

Combinato I metodi implicano l'utilizzo di diversi metodi contemporaneamente per crittografare un messaggio (ad esempio, prima sostituendo i caratteri e poi riorganizzandoli).

Esiste un altro approccio per trasmettere messaggi segreti. Si tratta di nascondere il fatto stesso di trasmettere informazioni. La scienza si occupa di tali metodi di crittografia steganografia.

Se la crittografia lo fa aprire il messaggio illeggibile senza la conoscenza della chiave segreta, quindi la steganografia sviluppa metodi di crittografia in cui è difficile notare il fatto stesso di trasmettere informazioni.

La steganografia utilizza contenitori speciali in cui si nasconde messaggio trasmesso. Ad esempio, un testo segreto è incorporato nel disegno innocuo di un fiore su un biglietto di auguri.

Crittografia dei messaggi vari metodi

Invece della coda c'è una gamba e sulla gamba ci sono le corna.

L. Derbeneev.

Diamo un'occhiata a come crittografare un messaggio metodo sostituzione (in altre parole, il metodo di sostituzione). Per prima cosa usiamo il cifrario di Cesare. Diciamo che vuoi crittografare il messaggio "DOVE IS ABBA".

Come è noto, la cifra ciclica di Cesare si ottiene sostituendo ciascuna lettera del testo in chiaro con lettere dello stesso alfabeto, poste davanti di un certo numero di posizioni, ad esempio di tre posizioni. Ciclico si chiama così perché quando viene eseguita una sostituzione, l'ultima lettera dell'alfabeto viene nuovamente seguita dalla prima lettera dell'alfabeto. Scriviamo frammenti dell'alfabeto russo e mostriamo come viene eseguita la crittografia (ordine di sostituzione):

Come risultato della trasformazione si otterrà il seguente cifrario:

YOZHZ GDDG.

In questo caso, la chiave è l'importo dello spostamento (il numero di posizioni tra le lettere). Il numero di chiavi in questo codice è piccolo (è uguale al numero di lettere dell'alfabeto). Non è difficile aprire un cifrario del genere cercando tra tutte le chiavi possibili. Lo svantaggio del codice di Cesare è la sua bassa forza crittografica. Ciò è spiegato dal fatto che nel testo cifrato le lettere si trovano ancora ordine alfabetico, solo l'origine viene spostata di diverse posizioni.

La sostituzione può essere effettuata con caratteri di un alfabeto diverso e con una chiave più complessa (algoritmo di sostituzione). Per semplicità riportiamo nuovamente solo le parti iniziali degli alfabeti. Le linee mostrano l'ordine di sostituzione delle lettere dell'alfabeto russo con lettere dell'alfabeto latino. Crittifichiamo la frase “WHERE IS ABBA”

Il risultato di questa crittografia è il seguente crittogramma:

Utilizzato in modo più razionale quest'ultimo caso scrivere la chiave sotto forma di tabella:

| UN | B | IN | G | D | E |

| E | F | UN | CON | D | IN |

Durante la crittografia, le lettere possono essere sostituite da numeri (nel caso più semplice numeri seriali lettere dell'alfabeto). Quindi la nostra crittografia sarà simile a questa:

La sostituzione dei caratteri di testo in chiaro può avvenire con Simboli speciali, ad esempio, con “uomini danzanti”, come nella storia di K. Doyle, o con l'aiuto delle bandiere, come fanno i marinai.

Hanno una forza crittografica maggiore rispetto al codice di Cesare. crittosistemi affini.

Nei crittosistemi affini, a causa delle trasformazioni matematiche, le lettere che sostituiscono il testo in chiaro vengono mescolate in modo caotico. Nei crittosistemi affini, le lettere del testo in chiaro sono numerate con numeri, ad esempio, per l'alfabeto cirillico da 0 a 32. Quindi ciascuna lettera del testo in chiaro viene sostituita da una lettera, il cui numero seriale viene calcolato utilizzando un'equazione lineare e calcolando il resto di divisione intera.

I crittosistemi affini sono definiti utilizzando due numeri UN e B . Per l'alfabeto russo, questi numeri vengono selezionati dalla condizione un ≥ 0, B≤ 32. Il numero massimo di caratteri dell'alfabeto utilizzato è indicato dal simbolo γ. Inoltre, i numeri UN e γ = 33 deve essere relativamente primo. Se questa condizione non viene soddisfatta, è possibile visualizzare (trasformare) due lettere diverse in una sola. Ogni codice letterale del testo in chiaro μ è sostituito da un codice letterale crittografico by regola successiva. Innanzitutto viene calcolato il numero α= a∙μ + b , e poi si esegue l'operazione di divisione intera del numero α per il numero γ = 33, cioè α= β(mod (γ)). Il resto della divisione intera viene utilizzato come codice del simbolo del cifrario. Per essere precisi, scegliamo i seguenti numeri: UN= 5 e B=3. Nella tabella è riportato un frammento della procedura che illustra la procedura di crittografia.

Nelle cifre che abbiamo considerato in precedenza, ogni lettera del testo in chiaro corrispondeva a una specifica lettera del crittogramma. Tali cifre sono chiamate cifre sostituzione monoalfabetica.

Messaggi lunghi ricevuti utilizzando il metodo di sostituzione monoalfabetica (un altro nome è cifra semplice singola lettera sostituzioni), vengono rivelati utilizzando tabelle di frequenze relative. Per fare ciò, la frequenza di occorrenza di ciascun simbolo viene calcolata e divisa per numero totale caratteri nel cifrario. Quindi, utilizzando una tabella di frequenze relative, viene determinato quale sostituzione è stata effettuata durante la crittografia.

Aumentare la forza crittografica cifrari polialfabetici sostituzioni (o cifrari di sostituzione multivalore). In questo caso, a ciascun simbolo dell'alfabeto aperto non è associato uno, ma diversi simboli di crittografia.

Di seguito è riportato un frammento della chiave sostitutiva polialfabetica:

| UN | B | IN | G | D | E |

Utilizzando una cifratura multialfabetica, il messaggio “WHERE IS ABBA” può essere crittografato in diversi modi:

19-83-32-48-4-7-12,

10-99-15-12-4-14-12, ecc.

Per ogni lettera dell'alfabeto originale viene creato un certo insieme di simboli cifrari in modo che gli insiemi di ciascuna lettera non contengano elementi identici. I cifrari multialfabetici modificano il modello delle frequenze statistiche di occorrenza delle lettere e quindi rendono difficile decifrare il codice senza conoscere la chiave.

Consideriamo un altro cifrario a sostituzione polialfabetica, descritto nel 1585 dal diplomatico francese Blaise de Vigenere. La crittografia viene eseguita utilizzando la cosiddetta tabella Vigenère. Anche qui, come prima, viene mostrata solo una parte della tabella per presentare solo l'idea del metodo.

Ogni riga in questa tabella corrisponde a un codice a sostituzione semplice (come un codice di Cesare). Durante la crittografia, il messaggio aperto viene scritto su una riga e la chiave viene posizionata sotto di essa. Se la chiave è più corta del messaggio allora la chiave viene ripetuta ciclicamente. La crittografia si ottiene trovando il simbolo nella matrice di lettere del cifragramma. Il simbolo della cifra si trova all'intersezione della colonna con la lettera del testo in chiaro e della riga con la corrispondente lettera chiave.

Diciamo che vuoi crittografare il messaggio "DOVE IS ABBA". Scegliamo la parola “VERGINE” come chiave. Di conseguenza otteniamo:

YAYAG AYEW.

Sistema Giocare pulito crea cifrari multialfabetici. Consideriamo l'idea di base di questo sistema.

La crittografia viene eseguita utilizzando un quadrato (o rettangolo) contenente le lettere dell'alfabeto nazionale corrispondente. Le lettere sono scritte in un quadrato o rettangolo in qualsiasi ordine. L'ordine delle lettere e la configurazione della tabella costituiscono la chiave segreta. Per certezza, prendiamo tavolo rettangolare 8x4, le lettere dell'alfabeto sono cirilliche e le lettere sono disposte in ordine alfabetico. Poiché il numero di lettere russe è 33 e il numero di celle è 32, escluderemo la lettera E dalla tabella.

Supponiamo che tu voglia crittografare la parola CRITTOGRAFIA. Diamo un'occhiata alle regole di crittografia.

1. Il testo in chiaro è diviso in blocchi di due lettere. Le lettere in un blocco non dovrebbero essere le stesse. Dividiamo la parola originale in blocchi di due lettere KR-IP-TO-GR-AF-YA.

2. Se le lettere del blocco crittografato si trovano in righe e colonne diverse, come lettere sostitutive vengono utilizzate le lettere situate negli angoli del rettangolo che racchiude le lettere del testo in chiaro. Ad esempio, il blocco KR viene sostituito con i simboli IT.

3. Se le lettere del testo in chiaro cadono su una riga, il cifrario si ottiene spostando ciclicamente una cella a destra. Ad esempio, il blocco IP verrà convertito in YI. Un altro esempio di questa regola. Se, supponiamo, sia necessario trasformare il blocco KN, il risultato sarà LO.

4. Se entrambe le lettere del testo in chiaro rientrano nella stessa colonna, viene eseguito uno spostamento ciclico di una cella verso il basso per la crittografia.

Il blocco LifeCenter verrà convertito in simboli OYU e il blocco ТЪ in simboli ЪВ.

Secondo le regole descritte, la parola CRYPTOGRAPHY verrà convertita nel crittogramma ITYITSKAUDRPSH.

Si noti che se i blocchi di testo in chiaro sono costituiti dalle stesse lettere, anche il crittogramma conterrà le stesse coppie di caratteri. Per questo motivo la cifra considerata è monoalfabetica. Tuttavia, la modifica di questo codice lo trasforma in un sistema multialfabetico. Per fare ciò, vengono utilizzati diversi tavoli Playfair e viene eseguita la crittografia multipla.

Qui è opportuno considerare il sistema crittografico Hilla, in cui la crittografia viene eseguita utilizzando trasformazioni matematiche: calcoli utilizzando tecniche di algebra lineare.

Questa cifra per una singola lettera può essere considerata multialfabetica. Tuttavia, le coppie di lettere vengono crittografate allo stesso modo ovunque. Pertanto, in senso lato, il sistema crittografico di Hill dovrebbe essere classificato come un cifrario monoalfabetico.

Il testo in chiaro originale dovrebbe essere convertito in una raccolta di numeri utilizzando il metodo di sostituzione. Supponiamo che un testo scritto utilizzando 26 lettere latine sia crittografato. Sceglieremo il seguente algoritmo per sostituire le lettere con i numeri: sostituiremo le lettere latine A, B, C, D, ..., Z con i numeri 1, 2, 3, 4, ..., 26, rispettivamente. In altre parole: numereremo le lettere nell'ordine in cui si trovano nell'alfabeto e durante la sostituzione utilizzeremo i loro numeri di serie. In questo caso è stato scelto un tale algoritmo di sostituzione, ma è chiaro che può essere qualsiasi cosa.

Supponiamo di dover crittografare la parola tedesca ZEIT. Sostituiamo le lettere in base ai loro numeri di serie nell'alfabeto con quattro numeri: 26 - 5 - 9 - 20.

Successivamente è necessario scegliere un numero d > 2. Questo numero mostra l'ordine in cui il testo in chiaro è diviso in gruppi di caratteri (determina quante lettere ci saranno in ciascun gruppo). Da un punto di vista matematico, il numero D mostra quante righe dovrebbero esserci nei vettori colonna. Accettiamo D= 2. Ciò significa che i numeri 26 - 5 - 9 - 20 devono essere divisi in gruppi di due numeri in ciascun gruppo e scritti come vettori colonna:

Diamo un'occhiata ad esempi di crittografia dei messaggi utilizzando il metodo permutazioni.

L'idea di questo metodo di crittografia è che il testo in chiaro venga scritto e successivamente la crittografia venga letta lungo percorsi diversi di una figura geometrica (ad esempio un quadrato).

Per spiegare l'idea, prendiamo un tavolo quadrato (matrice) 8x8. Scriveremo il testo in sequenza in righe dall'alto verso il basso e lo leggeremo in colonne in sequenza da sinistra a destra.

Supponiamo di voler crittografare un messaggio:

È DIFFICILE STUDIARE NEL PRIMO ANNO SOLO I PRIMI QUATTRO ANNI DI STUDIO DEL RADICE.

| N | UN | _ | P | E | R | V | DI |

| M | A | U | R | CON | E | _ | |

| T | IO | E | E | l | DI | _ | U |

| H | E | T | B | CON | IO | _ | T |

| DI | l | B | A | DI | _ | P | E |

| R | V | S | E | _ | H | E | T |

| S | R | E | _ | G | DI | D | UN |

| _ | D | E | A | UN | N | UN | T |

Nella tabella il simbolo “_” indica uno spazio.

Come risultato delle trasformazioni, la crittografia sarà

NMTCHORY_A_YAILVRD_KZHTYEPUUEKE_KERLSO_GARSOYA_CHONVE_

PEDAO_UTETAT.

Come puoi vedere dall'esempio, la crittografia e il testo in chiaro contengono gli stessi caratteri, ma si trovano in posti diversi.

La chiave in questo caso è la dimensione della matrice, l'ordine in cui viene scritto il testo in chiaro e viene letto il cifrario. Naturalmente la chiave potrebbe essere diversa. Ad esempio, la scrittura del testo in chiaro per righe può essere eseguita nel seguente ordine: 48127653 e la lettura di un crittogramma può essere eseguita per colonne nel seguente ordine: 81357642.

Chiameremo l'ordine di scrittura nelle righe della matrice chiave di scrittura e l'ordine di lettura del cifrario nelle colonne chiave di lettura.

Quindi la regola per decifrare un crittogramma ottenuto con il metodo della permutazione può essere scritta come segue.

Decifrare un crittogramma ottenuto utilizzando una matrice pxp,è necessario suddividere il crittogramma in gruppi di simboli secondo P personaggi in ciascun gruppo. Estremo gruppo di Sinistra scrivere dall'alto verso il basso nella colonna il cui numero coincide con la prima cifra della chiave di lettura. Scrivere il secondo gruppo di caratteri in una colonna il cui numero coincide con la seconda cifra della chiave di lettura, ecc. Il testo in chiaro viene letto dalla matrice riga per riga in base alle cifre della chiave del record.

Consideriamo un esempio di decrittografia di un crittogramma ottenuto con il metodo di permutazione. È noto che la crittografia utilizza una matrice 6x6, una chiave di scrittura 352146 e una chiave di lettura 425316. Il testo del cifragramma è il seguente:

DKAGCHYOVA_RUAAKOEBZERE_DSOHTESE_T_LU

Dividiamo il cifragramma in gruppi di 6 caratteri:

DKAGCH OVA_RU AAKOEB ZERE_D SOKHTES E_T_LU

Successivamente scriviamo il primo gruppo di caratteri nella colonna 4 della matrice 6x6, poiché la prima cifra della chiave di lettura è 4 (vedi Figura a). Scriveremo il secondo gruppo di 6 simboli nella colonna 2 (vedi Figura b), il terzo gruppo di simboli nella colonna 5 (vedi Figura c), saltando due fasi di riempimento della matrice, rappresenteremo una matrice completamente riempita (vedi Figura D).

Iniziamo a leggere il testo in chiaro secondo la chiave di scrittura dalla riga 3, quindi usiamo la riga 5, ecc. Come risultato della decrittazione, otteniamo il testo in chiaro:

IL CARATTERE DI UN UOMO CREA IL SUO DESTINO

Naturalmente, la procedura descritta per decrittografare un crittogramma viene eseguita automaticamente da un computer utilizzando programmi presviluppati.

| D | ||||||

| A | ||||||

| UN | ||||||

| G | ||||||

| H | ||||||

| B |

| DI | D | |||||

| IN | A | |||||

| UN | UN | |||||

| G | ||||||

| R | H | |||||

| U | B |

| DI | D | UN | ||||

| IN | A | UN | ||||

| UN | UN | A | ||||

| G | DI | |||||

| R | H | E | ||||

| U | B | B |

| CON | DI | D | UN | E | ||

| DI | IN | E | A | UN | ||

| X | UN | R | UN | A | T | |

| T | E | G | DI | |||

| E | R | H | E | l | ||

| CON | U | D | B | B | U |

Per aumentare la forza crittografica, i metodi di sostituzione e permutazione vengono spesso utilizzati in combinazione con il metodo additivo.

©2015-2019 sito

Tutti i diritti appartengono ai loro autori. Questo sito non ne rivendica la paternità, ma la fornisce utilizzo gratuito.

Data di creazione della pagina: 2016-04-11

Il problema del furto di dati personali è diventato silenziosamente un flagello della civiltà. Le informazioni sull'utente sono ottenute da tutti: qualcuno ha precedentemente chiesto il consenso ( mezzi di comunicazione sociale, sistemi operativi, applicazioni informatiche e mobili), altri senza autorizzazione e richiesta (criminali di ogni genere e imprenditori che traggono qualsiasi vantaggio da informazioni su persona specifica). In ogni caso, c'è poco piacere e c'è sempre il rischio che, insieme a informazioni innocue, finisca nelle mani sbagliate qualcosa che può danneggiare te personalmente o il tuo datore di lavoro: documenti ufficiali, privati o corrispondenza di lavoro, foto di famiglia...

Ma come prevenire le perdite? Un cappello di carta stagnola non aiuta in questo caso, anche se è senza dubbio una bella soluzione. Ma la crittografia totale dei dati aiuterà: avendo intercettato o rubato file crittografati, la spia non ne capirà nulla. Puoi farlo proteggendo tutta la tua attività digitale utilizzando la crittografia avanzata (le cifre forti sono quelle che richiederanno tempo per essere violate con la potenza del computer esistente). almeno maggiore aspettativa di vita umana). Ecco 6 ricette pratiche che potete utilizzare per risolvere questo problema.

Crittografa l'attività del tuo browser web. Rete globaleè progettato in modo tale che la tua richiesta, anche verso siti vicini (come yandex.ru), passi attraverso molti computer ("nodi") che la trasmettono avanti e indietro. Puoi vederne un elenco approssimativo inserendo riga di comando comando tracert Indirizzo Web. Il primo in tale elenco sarà il tuo provider Internet o il proprietario del punto di accesso Wi-Fi tramite il quale ti sei connesso a Internet. Poi ancora un po' nodi intermedi e solo alla fine c'è il server su cui è archiviato il sito di cui hai bisogno. E se la tua connessione non è crittografata, viene eseguita come al solito Protocollo HTTP, chiunque si trovi tra te ed il sito potrà intercettare ed analizzare i dati inviati.

Quindi fallo cosa semplice: aggiungi a "http" in barra degli indirizzi carattere “s” in modo che l'indirizzo del sito inizi con “https://”. In questo modo abiliterai la crittografia del traffico (il cosiddetto livello di sicurezza SSL/TLS). Se il sito supporta HTTPS, lo consentirà. E per non soffrire ogni volta, installa un plug-in del browser: proverà forzatamente ad abilitare la crittografia su ogni sito che visiti.

Screpolatura: La spia non sarà in grado di scoprire il significato dei dati trasmessi e ricevuti, ma saprà che hai visitato un sito specifico.

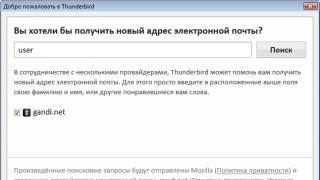

Crittografa la tua email. Anche le lettere inviate tramite posta elettronica passano attraverso intermediari prima di raggiungere il destinatario. Crittografando, impedirai alla spia di comprenderne il contenuto. Tuttavia soluzione tecnica questo è più complicato: dovrai utilizzare un programma aggiuntivo per crittografare e decrittografare. La soluzione classica, che fino ad oggi non ha perso la sua rilevanza, sarebbe il pacchetto OpenPGP o il suo GPG analogico gratuito oppure un plugin per il browser che supporti gli stessi standard di crittografia (ad esempio Mailvelope).

Prima di iniziare la corrispondenza, generi una cosiddetta chiave crittografica pubblica, che i tuoi destinatari possono utilizzare per “chiudere” (crittografare) le lettere indirizzate a te. A sua volta, anche ciascuno dei tuoi destinatari dovrà generare la propria chiave: utilizzando le chiavi di altre persone, potrai “chiudere” le lettere per i loro proprietari. Per evitare confusione con i tasti è meglio utilizzare il plugin del browser sopra menzionato. Una lettera "chiusa" con una chiave crittografica si trasforma in un insieme di simboli privi di significato - e solo il proprietario della chiave può "aprirla" (decrittografarla).

Screpolatura: Quando inizi una corrispondenza, devi scambiare le chiavi con i tuoi corrispondenti. Cerca di assicurarti che nessuno possa intercettare e sostituire la chiave: passala di mano in mano, oppure pubblicala server pubblico per le chiavi. Altrimenti, sostituendo la vostra chiave con la propria, la spia potrà ingannare i vostri corrispondenti e verrà a conoscenza della vostra corrispondenza (il cosiddetto attacco man in the middle).

Crittografare messaggi istantanei. Il modo più semplice è utilizzare servizi di messaggistica istantanea che possono già crittografare la corrispondenza: Telegram, WhatsApp, Facebook Messenger, Signal Private Messenger, Google Allo, Gliph, ecc. In questo caso sei protetto da sguardi indiscreti dall'esterno: se una persona a caso intercetta i messaggi, vedrà solo un'accozzaglia di simboli. Ma questo non ti proteggerà dalla curiosità dell'azienda proprietaria del messenger: le aziende, di regola, hanno delle chiavi che ti permettono di leggere la tua corrispondenza - e non solo a loro piace farlo da sole, ma le consegneranno a forze dell'ordine su richiesta.

Pertanto, la soluzione migliore sarebbe quella di utilizzare alcuni popolari messenger gratuiti (open source) con un plug-in collegato per la crittografia al volo (tale plug-in è spesso chiamato "OTR": off the record - impedendo la registrazione). Bella scelta sarà Pidgin.

Screpolatura: come nel caso di per e-mail, non sei garantito contro un attacco man-in-the-middle.

Crittografa i documenti nel cloud. Se usi l'archiviazione cloud come Google Drive, Dropbox, OneDrive, iCloud, i tuoi file possono essere rubati da qualcuno che ficca il naso (o indovina) la tua password o se viene scoperta qualche tipo di vulnerabilità nel servizio stesso. Quindi, prima di mettere qualsiasi cosa nel cloud, crittografalo. Il modo più semplice e conveniente per implementare un tale schema è utilizzare un'utilità che crea una cartella sul tuo computer: i documenti archiviati lì vengono automaticamente crittografati e inoltrati a un'unità "cloud". Questo è, ad esempio, Boxcryptor. È un po' meno conveniente utilizzare applicazioni come TrueCrypt per lo stesso scopo: creano un intero volume crittografato situato nel cloud.

Screpolatura: nessuno.

Crittografa tutto il traffico (non solo quello del browser) proveniente dal tuo computer. Può essere utile se sei costretto a utilizzare una connessione Internet aperta non verificata, ad esempio una connessione Wi-Fi non crittografata in un luogo pubblico. In questo caso vale la pena utilizzare una VPN: per semplificare un po', si tratta di un canale crittografato esteso da te al provider VPN. Sul server del provider il traffico viene decrittografato e inviato a destinazione. I provider VPN sono sia gratuiti (VPNbook.com, Freevpn.com, CyberGhostVPN.com) che a pagamento e variano in termini di velocità di accesso, durata della sessione, ecc. Il grande vantaggio di questa connessione è che a tutto il mondo sembra che tu stia andando online Server VPN e non dal tuo computer. Pertanto, se il provider VPN si trova all'esterno Federazione Russa, avrai accesso ai siti bloccati all'interno della Federazione Russa.

Lo stesso risultato può essere ottenuto se installi TOR sul tuo computer - l'unica differenza è che in questo caso non esiste un provider: accederai a Internet attraverso nodi casuali appartenenti ad altri partecipanti a questa rete, cioè persone o organizzazioni sconosciute a te.

Screpolatura: Ricorda che il tuo traffico viene decrittografato nel nodo di uscita, ovvero sul server del provider VPN o sul computer di un partecipante TOR casuale. Pertanto, se i loro proprietari lo desiderano, potranno analizzare il tuo traffico: provare a intercettare le password, estrarre informazioni preziose dalla corrispondenza, ecc. Pertanto, quando utilizzi VPN o TOR, combinali con altri strumenti di crittografia. Inoltre, impostare correttamente TOR non è un compito facile. Se non hai esperienza, è meglio utilizzare una soluzione già pronta: Kit TOR+ Browser Firefox (in questo caso, verrà crittografato solo il traffico del browser) o la distribuzione Linux Tails (funziona da un CD o un'unità flash), dove tutto il traffico è già configurato per essere instradato tramite TOR.

Crittografare unità flash e supporti rimovibili dati, dispositivi mobili. Puoi anche aggiungere la crittografia qui. disco rigido su un computer di lavoro, ma almeno non rischi di perderlo, possibilità che è sempre presente nel caso delle unità portatili. Per crittografare non un singolo documento, ma un intero disco contemporaneamente, utilizzare le applicazioni BitLocker (integrato in MS Windows), FileVault (integrato in OS X), DiskCryptor, 7-Zip e simili. Tali programmi funzionano in modo “trasparente”, ovvero non li noterai: i file vengono crittografati e decrittografati automaticamente, “al volo”. Tuttavia, un utente malintenzionato che, ad esempio, mette le mani su una chiavetta USB sigillata con il loro aiuto, non sarà in grado di estrarne nulla.

Per quanto riguarda smartphone e tablet, c'è da dire crittografia completaÈ meglio utilizzare la funzionalità integrata del sistema operativo. Sui dispositivi Android, guarda “Impostazioni -> Sicurezza”, su iOS in “Impostazioni -> Password”.

Screpolatura: Poiché tutti i dati sono ora archiviati in forma crittografata, il processore deve decrittografarli durante la lettura e crittografarli durante la scrittura, il che, ovviamente, spreca tempo ed energia. Pertanto, il calo delle prestazioni può essere notevole. Quanto rallenterà effettivamente il tuo lavoro? dispositivo digitale, dipende dalle sue caratteristiche. In generale, più moderno e Modelle funzionerà meglio.

Questo è un elenco di azioni da intraprendere se temi che i file finiscano nelle mani sbagliate. Ma oltre a questo, ci sono anche alcune considerazioni più generali che dovrebbero essere tenute a mente:

Un'app per la privacy gratuita è solitamente più affidabile di una proprietaria. Libero è qualcosa il cui codice sorgente è pubblicato con licenza libera (GNU GPL, BSD, ecc.) e può essere modificato da chiunque. Proprietario - uno per il quale i diritti esclusivi appartengono a qualsiasi azienda o sviluppatore; Il codice sorgente di tali programmi solitamente non viene pubblicato.

La crittografia prevede l'uso di password, quindi assicurati che la password sia corretta: lunga, casuale, varia.

Molti applicazioni per ufficio (editor di testo, fogli di calcolo ecc.) sono in grado di crittografare i propri documenti in modo indipendente. Tuttavia, la forza dei codici utilizzati è generalmente bassa. Pertanto, per la protezione, è meglio preferire una delle soluzioni universali sopra elencate.

Per attività che richiedono anonimato/privacy, è più conveniente mantenere un browser separato configurato per la modalità “paranoica” (come il già citato bundle Firefox + TOR).

Javascript, spesso utilizzato su Internet, è un vero vantaggio per una spia. Quindi, se hai qualcosa da nascondere, è meglio bloccare Javascript nelle impostazioni del tuo browser. Inoltre, blocca incondizionatamente la pubblicità (installa qualsiasi plug-in che implementa questa funzione, ad esempio AdBlockPlus): con il pretesto di banner in Ultimamente Spesso inviano codice dannoso.

Se la famigerata "legge Yarovaya" entrerà in vigore (secondo il piano, ciò dovrebbe avvenire il 1° luglio 2018), le chiavi di riserva per tutti i cifrari in Russia dovranno essere trasferite allo Stato, altrimenti il cifrario non sarà certificato . E per l'utilizzo di una crittografia non certificata, anche i normali possessori di smartphone possono essere multati per un importo di 3mila rubli con confisca del dispositivo digitale.

PS Questo articolo utilizza una fotografia di Christiaan Colen.

Se ti è piaciuto l'articolo, consiglialo ai tuoi amici, conoscenti o colleghi legati al comune o Servizio pubblico. Ci sembra che sarà utile e piacevole per loro.

Quando si ristampano i materiali, è richiesto il riferimento alla fonte originale.

È costituito da quanto segue. Ogni lettera del messaggio viene sostituita da un'altra, che nell'alfabeto russo si trova tre posizioni più in là rispetto a quella originale. Quindi la lettera A viene sostituita con G, B con D e così via fino alla lettera b, che viene sostituita con I, poi E con A, Yu con B e infine I con B.

ABVGDEYZHZIYKLMNOPRSTUFHTSCHSHSHSHYYYYUYA Listato 1.1. Alfabeto originale

| Crittogramma intercettato CHSYUEYU | |||

| 1 | SHTYUYAY | 17 | CHIAMATA |

| 2 | PERCHÉ | 18 | IGPOPL |

| 3 | JFBABE | 19 | YDRPRM |

| 4 | YHVBVYU | 20 | KESRSN |

| 5 | LTSGVGYA | 21 | ESTATE |

| 6 | ECHDGDA | 22 | MZHUTUP |

| 7 | YUSHEDEB | 23 | NZFUFR |

| 8 | YASCIEEV | 24 | OIHFHS |

| 9 | АЪжЁжГ | 25 | PYTSHCT |

| 10 | BYZZZZD | 26 | RKCHTSCHU |

| 11 | VISIE | 27 | SLSHCHSHHF |

| 12 | GEYYYO | 28 | TMSHSHSHCHH |

| 13 | DYUKYKJ | 29 | UNISC |

| 14 | EYALKLZ | 30 | FOYYYCH |

| 15 | YOAMMLMI | 31 | HPIYSH |

| 16 | Zhbnmny | 32 | TsREESCH |

Vediamo che l'unica parola che ha senso è CHIAMARE. Questa parola è al 17° posto. Pertanto, se il testo cifrato viene spostato in avanti di 17 posizioni, il risultato è testo in chiaro. Ciò significa che per ottenere il testo cifrato, il testo in chiaro deve essere spostato di (33-17)=16 posizioni. Pertanto, abbiamo scoperto che la chiave di crittografia è n=16.

Poiché nessun altro cambiamento ha prodotto un messaggio significativo, molto probabilmente abbiamo decifrato correttamente questo messaggio. Questa ipotesi sull'unicità della soluzione è del tutto giustificata quando il messaggio originale è composto in una delle lingue naturali (nell'esempio considerato, il russo) e contiene più di cinque o sei caratteri. Ma se il messaggio è molto breve, potrebbero esserci diverse soluzioni possibili. L'unica soluzione è anche molto difficile da trovare se il messaggio originale è composto, ad esempio, da numeri.

Quindi, ad esempio, lasciamo che l'alfabeto originale sia costituito da numeri arabi, cioè abbia la forma

0 1 2 3 4 5 6 7 8 9.

Uno degli abbonati desidera inviare a un altro codice segreto lock, composto da cinque cifre e pari a 12345. Il mittente e il destinatario hanno concordato in anticipo che la chiave di crittografia n sarà uguale a 3. Il mittente crittografa il messaggio originale 12345 con la chiave selezionata, riceve 45678 e inoltra il valore ricevuto al suo abbonato. È possibile che il nemico intercetti il crittogramma e tenti di aprirlo utilizzando il metodo della forza bruta, come prima. Poiché l'alfabeto originale era composto da 10 caratteri, il valore della chiave può essere compreso tra 1 e 9. Annotiamo, come prima, tutte le opzioni che si ottengono spostando ciascun carattere del messaggio intercettato rispettivamente di 1, 2, 3, ..., 9 posizioni (

Crittografia dei dati crittografici

Insegnante _________________ Chubarov A.V.

data della firma

Studente UB15-11b; 431512413 _________________ Repnevskaya E.V.

data della firma

Krasnojarsk 2017

Introduzione. 3

1. Storia della crittografia. 5

1.1 L'emergere dei cifrari. 6

1.2 L'evoluzione della crittografia. 7

2. Cifrari, loro tipologie e proprietà. 9

2.1 Crittografia simmetrica. 9

2.2 Sistemi crittografici asimmetrici. 11

Conclusione. 16

Riferimenti.. 17

introduzione

Persone diverse intendono cose diverse mediante crittografia. I bambini giocano con codici giocattolo e linguaggi segreti. Questo, tuttavia, non ha nulla a che fare con la vera crittografia. La vera crittografia (crittografia forte) deve garantire un livello di segretezza tale che le informazioni critiche possano essere protette in modo affidabile dalla decrittazione da parte di grandi organizzazioni, come la mafia, le multinazionali e i grandi stati. In passato la vera crittografia veniva utilizzata solo per scopi militari. Tuttavia, ora, con l'emergere società dell'informazione, diventa uno strumento centrale per garantire la privacy.

Con l’emergere della società dell’informazione, i grandi stati diventano in grado di accedere a mezzi tecnologici di sorveglianza totale di milioni di persone. Pertanto, la crittografia sta diventando uno dei principali strumenti per garantire riservatezza, fiducia, autorizzazione, pagamenti elettronici, sicurezza aziendale e innumerevoli altre cose importanti.

La crittografia non è più un’invenzione militare con cui non si dovrebbe scherzare. È giunto il momento di eliminare il mistero dalla crittografia e utilizzare tutte le sue capacità a beneficio della società moderna. L'uso diffuso della crittografia è uno dei pochi modi per proteggere una persona da una situazione in cui si ritrova improvvisamente a vivere in uno stato totalitario in grado di controllare ogni sua mossa.

Immagina di dover inviare un messaggio al destinatario. Vuoi assicurarti che nessun altro oltre al destinatario possa leggere le informazioni inviate. Tuttavia, c'è sempre la possibilità che qualcuno apra la busta o intercetti l'e-mail.

Nella terminologia crittografica, il messaggio originale è chiamato testo in chiaro (testo in chiaro o testo in chiaro). La modifica del testo di origine in modo da nasconderne il contenuto agli altri è chiamata crittografia. Un messaggio crittografato è chiamato testo cifrato. Il processo mediante il quale il testo in chiaro viene estratto dal testo cifrato è chiamato decrittazione. In genere, il processo di crittografia e decrittografia utilizza una chiave e l'algoritmo garantisce che la decrittografia possa essere eseguita solo se la chiave è nota.

La crittografia è la scienza su come garantire la segretezza di un messaggio. La crittoanalisi è la scienza su come decifrare un messaggio crittografato, ovvero su come estrarre il testo in chiaro senza conoscerne la chiave. La crittografia è praticata dai crittografi e la crittoanalisi è praticata dai crittoanalisti.

La crittografia copre tutti gli aspetti pratici della messaggistica sicura, inclusa l'autenticazione, le firme digitali, la moneta elettronica e altro ancora. La crittologia è una branca della matematica che studia i fondamenti matematici dei metodi crittografici.

Lo scopo di questo lavoro è introdurre la crittografia; codici, loro tipi e proprietà.

Ulteriori informazioni sulla crittografia

Considera i codici, i loro tipi e proprietà

Storia della crittografia

La storia della crittografia risale a circa 4mila anni fa. Come criterio principale per la periodizzazione della crittografia, è possibile utilizzare le caratteristiche tecnologiche dei metodi di crittografia utilizzati.

Il primo periodo (dal III millennio a.C. circa) è caratterizzato dalla predominanza di cifre monoalfabetiche (il principio di base è la sostituzione dell'alfabeto del testo sorgente con un altro alfabeto attraverso la sostituzione delle lettere con altre lettere o simboli).

Il secondo periodo (dal IX secolo in Medio Oriente (Al-Kindi) e dal XV secolo in Europa (Leon Battista Alberti) agli inizi del XX secolo) fu segnato dall'introduzione nell'uso delle cifre polialfabetiche.

Il terzo periodo (dall'inizio alla metà del XX secolo) è caratterizzato dall'introduzione di dispositivi elettromeccanici nel lavoro dei crittografi. Allo stesso tempo, è continuato l'uso di cifre polialfabetiche.

Il quarto periodo (dalla metà agli anni '70 del XX secolo) è il periodo di transizione alla crittografia matematica. Nel lavoro di Shannon compaiono rigide definizioni matematiche della quantità di informazioni, trasferimento di dati, entropia e funzioni di crittografia. Un passaggio obbligatorio nella creazione di un codice è studiare la sua vulnerabilità a vari attacchi conosciuti- crittoanalisi lineare e differenziale. Tuttavia, fino al 1975, la crittografia rimase “classica”, o, più correttamente, crittografia a chiave segreta.

Il periodo moderno di sviluppo della crittografia (dalla fine degli anni '70 ad oggi) si distingue per l'emergere e lo sviluppo di una nuova direzione: la crittografia a chiave pubblica. La sua comparsa è segnata non solo da nuove capacità tecniche, ma anche dalla diffusione relativamente ampia della crittografia ad uso privato (nelle epoche precedenti l'uso della crittografia era prerogativa esclusiva dello Stato). Regolamento legale uso della crittografia da parte di individui in paesi diversi varia notevolmente, dall'autorizzazione al divieto totale.

Crittografia moderna costituisce un separato direzione scientifica all'intersezione tra matematica e informatica: i lavori in quest'area sono pubblicati su riviste scientifiche e vengono organizzate conferenze periodiche. Uso pratico la crittografia è diventata parte integrante della vita società moderna- è utilizzato in settori come commercio elettronico, gestione elettronica dei documenti (compresa la firma digitale), telecomunicazioni e altri.

L'emergere dei codici

Alcuni dei sistemi crittografici ci sono giunti dai tempi antichi. Molto probabilmente nacquero contemporaneamente alla scrittura nel IV millennio a.C. Metodi di corrispondenza segreta furono inventati in modo indipendente in molti stati antichi come Egitto, Grecia e Giappone, ma la composizione dettagliata della crittologia in essi contenuta è ora sconosciuta. I crittogrammi sono anche in uso tempi antichi, sebbene a causa della scrittura ideografica utilizzata nel mondo antico sotto forma di pittogrammi stilizzati, fossero piuttosto primitivi. I Sumeri, a quanto pare, usavano l'arte della scrittura segreta.

Gli archeologi hanno trovato una serie di tavolette cuneiformi di argilla, in cui la prima entrata era spesso ricoperta da uno spesso strato di argilla, su cui era ricavata la seconda entrata. La comparsa di tavolette così strane potrebbe essere giustificata sia dalla scrittura segreta che dal riciclaggio. Poiché il numero di caratteri nella scrittura ideografica ammontava a più di mille, memorizzarli era un compito piuttosto difficile: non c'era tempo per la crittografia. Tuttavia, i codici, apparsi contemporaneamente ai dizionari, erano molto familiari a Babilonia e nello stato assiro, e gli antichi egizi utilizzavano almeno tre sistemi di crittografia. Con l'origine della scrittura fonetica la scrittura divenne subito più semplice. Nell'alfabeto antico semitico del II millennio a.C. c'erano solo circa 30 caratteri. Indicavano consonanti, così come alcuni suoni vocalici e sillabe. La semplificazione della scrittura ha portato allo sviluppo della crittografia e della crittografia.

Anche nei libri della Bibbia possiamo trovare esempi di crittografia, anche se quasi nessuno se ne accorge. Nel libro del profeta Geremia (22,23) leggiamo: "...e il re di Sessach berrà dietro a loro". Questo re e questo regno non esistevano: è davvero un errore dell'autore? No, è solo che a volte i sacri manoscritti ebraici venivano crittografati normale sostituzione. Invece della prima lettera dell'alfabeto scrivevano l'ultima, invece della seconda la penultima e così via. Questo vecchio modo la crittografia si chiama atbash. Leggendo con il suo aiuto la parola SESSAH, nella lingua originale abbiamo la parola BABILONIA, e tutto il significato del manoscritto biblico può essere compreso anche da coloro che non credono ciecamente nella verità delle scritture.

Evoluzione della crittografia

Lo sviluppo della crittografia nel XX secolo è stato molto rapido, ma del tutto disomogeneo. Considerando la storia del suo sviluppo come un'area specifica dell'attività umana, possiamo distinguere tre periodi fondamentali.

Elementare. Trattato solo con cifrari manuali. Cominciò nell'antichità e terminò solo alla fine degli anni Trenta del XX secolo. Durante questo periodo, la scrittura segreta ha percorso un lungo percorso dall'arte magica dei sacerdoti preistorici alla vita di tutti i giorni. professione applicata lavoratori delle agenzie segrete.

Il periodo successivo può essere segnato dalla creazione e dalla diffusa introduzione nella pratica di sistemi meccanici, poi elettromeccanici e, infine, dispositivi elettronici crittografia, la creazione di intere reti di comunicazione crittografate.

La nascita del terzo periodo di sviluppo della crittografia è solitamente considerata il 1976, quando i matematici americani Diffie e Hellman inventarono fondamentalmente nuovo modo organizzare comunicazioni crittografate che non richiedono la fornitura preventiva di chiavi segrete agli abbonati: la cosiddetta codifica mediante chiave pubblica. Di conseguenza, iniziarono ad emergere sistemi di crittografia basati sul metodo inventato negli anni '40 da Shannon. Propose di creare un codice in modo tale che la sua decrittazione equivarrebbe a risolvere un complesso problema matematico che richiederebbe calcoli che supererebbero le capacità dei moderni sistemi informatici. Questo periodo di sviluppo della crittografia è caratterizzato dall'emergere dell'assoluto sistemi automatizzati comunicazioni codificate in cui ogni utente possiede il suo password personale per la verifica, lo memorizza, ad esempio, su una carta magnetica o altrove, e lo presenta quando si accede al sistema, e tutto il resto avviene automaticamente.

Cifrari, loro tipi e proprietà

In crittografia, i sistemi crittografici (cifrature) sono classificati come segue:

– crittosistemi simmetrici;

– crittosistemi asimmetrici.

2.1 Crittografia simmetrica

Crittosistemi simmetrici(anche crittografia simmetrica, cifrari simmetrici) - un metodo di crittografia in cui la stessa chiave crittografica viene utilizzata per la crittografia e la decrittografia. Prima dell'invenzione dello schema di crittografia asimmetrica, l'unico metodo esistente era la crittografia simmetrica. La chiave dell'algoritmo deve essere mantenuta segreta da entrambe le parti. L'algoritmo di crittografia viene selezionato dalle parti prima che abbia inizio lo scambio di messaggi.

Attualmente, i codici simmetrici sono:

Cifrature a blocchi. Elaborano le informazioni in blocchi di una certa lunghezza (solitamente 64, 128 bit), applicando una chiave al blocco in un ordine prescritto, solitamente attraverso diversi cicli di mescolamento e sostituzione, chiamati round. Il risultato della ripetizione dei cicli è un effetto valanga: una crescente perdita di corrispondenza dei bit tra blocchi di dati aperti e crittografati.

Cifrari a flusso, in cui la crittografia viene eseguita su ogni bit o byte del testo originale (semplice) utilizzando la gamma. Un codice a flusso può essere facilmente creato sulla base di un codice a blocchi (ad esempio, GOST 28147-89 in modalità gamma), avviato in una modalità speciale.

Maggioranza cifre simmetriche utilizzare una combinazione complessa di un gran numero di sostituzioni e permutazioni. Molti di questi cifrari vengono eseguiti in diversi passaggi (a volte fino a 80), utilizzando una "chiave di accesso" su ciascun passaggio. L'insieme di "chiavi di accesso" per tutti i passaggi è chiamato "programma di chiavi". Di norma, viene creato da una chiave eseguendo su di essa determinate operazioni, comprese permutazioni e sostituzioni.

Un modo tipico per costruire algoritmi di crittografia simmetrici è la rete Feistel. L'algoritmo costruisce uno schema di crittografia basato sulla funzione F(D, K), dove D è un pezzo di dati grande la metà del blocco di crittografia e K è la "chiave di accesso" per un determinato passaggio. Non è necessario che la funzione sia invertibile: la sua funzione inversa potrebbe essere sconosciuta. I vantaggi della rete Feistel sono la quasi completa coincidenza tra decrittazione e crittografia (l'unica differenza è ordine inverso“pass chiavi” nella pianificazione), che semplifica notevolmente l’implementazione dell’hardware.

L'operazione di permutazione mescola i bit del messaggio secondo una certa legge. Nelle implementazioni hardware, viene banalmente implementato come inversione del filo. Sono le operazioni di permutazione che permettono di ottenere l’“effetto valanga”. L'operazione di permutazione è lineare: f(a) xor f(b) == f(a xor b).

Le operazioni di sostituzione vengono eseguite sostituendo il valore di una parte del messaggio (spesso 4, 6 o 8 bit) con un numero standard cablato nell'algoritmo accedendo a un array costante. L'operazione di sostituzione introduce la non linearità nell'algoritmo.

Spesso la forza di un algoritmo, soprattutto nei confronti della crittoanalisi differenziale, dipende dalla scelta dei valori nelle tabelle di ricerca (S-box). Come minimo, è considerato indesiderabile avere elementi fissi S(x) = x, così come l'assenza di influenza di alcuni bit del byte di input su alcuni bit del risultato, ovvero i casi in cui il bit del risultato è il lo stesso per tutte le coppie di parole di ingresso che differiscono solo in dato un po'(Immagine 1).

Figura 1 – Tipologie di chiavi

Pertanto, i sistemi crittografici simmetrici sono sistemi crittografici in cui la stessa chiave viene utilizzata per la crittografia e la decrittografia. Abbastanza mezzi efficaci aumentare la forza della crittografia è uso combinato diversi metodi di crittografia. Lo svantaggio principale della crittografia simmetrica è che la chiave segreta deve essere nota sia al mittente che al destinatario.

©2015-2019 sito

Tutti i diritti appartengono ai loro autori. Questo sito non ne rivendica la paternità, ma ne fornisce l'uso gratuito.

Data di creazione della pagina: 2017-06-11