توصیه هایی برای استفاده از کتاب درسی. . . . . . . . . . . . . . . 7

فصل 1. کامپیوتر به عنوان وسیله ای برای اتوماسیون

فرآیندهای اطلاعاتی. . . . . . . . . . . . . . . . 9

1.1. تاریخ توسعه فناوری رایانه. . . . . . . . . . 10

کار عملی 1.1. کامپیوترهای مجازی

موزه ها . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

1.2. معماری کامپیوتر شخصی. . . . . . . . . . . . 19

کار عملی 1.2. جزئیات معماری

کامپیوتر. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

1.3. سیستم عامل . . . . . . . . . . . . . . . . . . . . . . . . 25

1.3.1. مشخصات اصلی اتاق عمل

سیستم های . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

کار عملی 1.3. اطلاعات منطقی

پارتیشن های دیسک . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28

1.3.2. اتاق عمل سیستم ویندوز. . . . . . . . . . . . . . 30

کار عملی 1.4. نشان ها و برچسب ها روی میز کار

جدول. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

1.3.3. سیستم عامل لینوکس. . . . . . . . . . . . . . . . . 36

کار عملی 1.5. تنظیمات گرافیکی

رابط برای سیستم عامل لینوکس. . . . . . . . . . 40

کار عملی 1.6. نصب پکیج ها

در اتاق عمل سیستم لینوکس. . . . . . . . . . . . . . . . . . . . . . . . . 41

1.4. محافظت در برابر دسترسی غیرمجاز

به اطلاعات . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

1.4.1. حفاظت از رمز عبور . . . . . . . . . . . . 43

1.4.2. سیستم های بیومتریکحفاظت. . . . . . . . . . . . . 45

کار عملی 1.7. امنیت بیومتریک:

شناسایی با ویژگی های گفتاری . . . . . . . . . . . 48

1.5. حفاظت فیزیکیداده ها روی دیسک ها . . . . . . . . . . . . . 49

1.6. دفاع از بد افزار. . . . . . . . . . . . . . . . . 51

1.6.1. مخرب و برنامه های آنتی ویروس. . . . . . . 51

1.6.2. ویروس های رایانه ای و محافظت در برابر آنها. . . . . . . . 53

کار عملی 1.8. حفاظت از کامپیوتر

ویروس ها . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56

1.6.3. کرم های شبکه و محافظت در برابر آنها. . . . . . . . . . . . . . . 63

کار عملی 1.9. دفاع از کرم های شبکه. . . . . 66

1.6.4. برنامه های تروجان و محافظت در برابر آنها. . . . . . . . . 71

کار عملی 1.10. حفاظت از تروجان

برنامه ها. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72

1.6.5. ابزارهای هکر و محافظت در برابر آنها. . . . . . . . . . . 75

کار عملی 1.11. دفاع از حملات هکرها. . . 76

فصل 2. مدل سازی و رسمی سازی. . . . . . . . . . . 79

2.1. مدل سازی به عنوان یک روش شناخت. . . . . . . . . . . . . . . 80

2.2. رویکرد سیستماتیک به مدل سازی . . . . . . . . . . . . . . . 82

2.3. فرم های ارائه مدل . . . . . . . . . . . . . . . . . . . 84

2.4. رسمی سازی. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86

2.5. مراحل اصلی توسعه و تحقیق مدل ها

روی کامپیوتر . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88

2.6. تحقیقات کامپیوتری تعاملی

مدل ها. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 89

2.6.1. مطالعه مدل های فیزیکی. . . . . . . . . . . . 89

2.6.2. مطالعه مدل های نجومی. . . . . . . . 91

2.6.3. مطالعه مدل های جبری. . . . . . . . . 92

2.6.4. مطالعه مدل های هندسی

(طرح سنجی). . . . . . . . . . . . . . . . . . . . . . . . . . . . 94

2.6.5. مطالعه مدل های هندسی

(کلیشه سنجی). . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

2.6.6. مطالعه مدل های شیمیایی . . . . . . . . . . . 97

2.6.7. مطالعه مدل های بیولوژیکی . . . . . . . . . 98

فصل 3. پایگاه های داده. سیستم های مدیریت پایگاه داده

داده ها (DBMS). . . . . . . . . . . . . . . . . . . . . . . . . . 101

3.1. پایگاه های داده جدولی . . . . . . . . . . . . . . . . . . . . . . . 101

3.2. سامانهی مدیریت پایگاه داده. . . . . . . . . . . . . . . 104

3.2.1. اشیاء اصلی DBMS: جداول، فرم ها،

درخواست ها، گزارش ها . . . . . . . . . . . . . . . . . . . . . . . . 104

کار عملی 3.1. ایجاد پایه جدول

داده ها. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 106

3.2.2. استفاده از فرم برای مشاهده و ویرایش

ضبط رکوردها در پایگاه داده جدولیداده ها. . . . 108

کار عملی 3.2. ایجاد فرم در جدول

پایگاه داده . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 109

3.2.3. جستجوی رکوردها در پایگاه داده جدولی

با استفاده از فیلترها و پرس و جوها . . . . . . . . . . . . 113

کار عملی 3.3. جستجوی رکوردها در جدول

پایگاه داده با استفاده از فیلترها و پرس و جوها . . . . . . . . . 114

3.2.4. مرتب سازی رکوردها در پایگاه داده جدولی . . 117

کار عملی 3.4. مرتب سازی ورودی ها

در یک پایگاه داده جدولی . . . . . . . . . . . . . . . . . . . . . . . . . . . . 118

3.2.5. چاپ داده ها با استفاده از گزارش ها . . . . . . . . . . 119

کار عملی 3.5. یک گزارش ایجاد کنید

در یک پایگاه داده جدولی . . . . . . . . . . . . . . . . . . . . . . . . . . . . 119

3.3. مدل داده سلسله مراتبی . . . . . . . . . . . . . . . . . . 120

3.4. مدل شبکهداده ها. . . . . . . . . . . . . . . . . . . . . . . . . 123

کار عملی 3.6. خلقت تبارشناسی

شجره نامه . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 124

فصل 4. جامعه اطلاعاتی. . . . . . . . . . . . . . . 126

4.1. قانون در اینترنت . . . . . . . . . . . . . . . . . . . . . . . . . . . 126

4.2. اخلاق در اینترنت . . . . . . . . . . . . . . . . . . . . . . . . . . . 127

4.3. چشم انداز توسعه اطلاعات

و فناوری های ارتباطی . . . . . . . . . . . . . . . 130

فصل 5. تکرار. آمادگی برای آزمون دولتی واحد. تست ها

در سرفصل های درس انفورماتیک و ICT. . . . . 136

موضوع 1. اطلاعات. رمزگذاری اطلاعات 137

امنیت. . . . . . . . . . . . . . . . . . . . . . . 141

مبحث 3. الگوریتم سازی و برنامه نویسی. . . 145

کامپیوتر. . . . . . . . . . . . . . . . . . . . . . . 155

مبحث 5. مدل سازی و رسمی سازی. . . . . . . 158

مبحث 6. فناوری اطلاعات. . . . . . . . . 160

مبحث 7. فن آوری های ارتباطی. . . . . . . 167

جواب تست ها. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 169

موضوع 1. اطلاعات. کد نویسی

اطلاعات . . . . . . . . . . . . . . . . . . . . . 169

مبحث 2. ساختار کامپیوتر و نرم افزار

امنیت. . . . . . . . . . . . . . . . . . . . . . . 170

مبحث 3. الگوریتم سازی و برنامه نویسی. . . 171

مبحث 4. مبانی منطق و مبانی منطقی

کامپیوتر. . . . . . . . . . . . . . . . . . . . . . . 180

مبحث 5. مدل سازی و رسمی سازی. . . . . . . 181

مبحث 6. فناوری اطلاعات. . . . . . . . . 183

مبحث 7. فن آوری های ارتباطی. . . . . . . 187

علوم کامپیوتر. درجه 11. یک سطح پایه از. اوگرینویچ N.D.

M.: 2017. - 272 با. M.: 2008. - 188 با.

نشریه آموزشی بر آموزش علوم کامپیوتر در سطح پایه در پایه یازدهم سازمان های آموزش عمومی متمرکز شده است. موضوعاتی مانند اتوماسیون فرآیندهای اطلاعاتی، مدل سازی و رسمی سازی، پایگاه های داده و DBMS، انفورماتیک اجتماعی در نظر گرفته شده است. توجه زیادی به شکل گیری مهارت ها و توانایی ها در فرآیند اجرای عملی می شود کار کامپیوتری. نشریه آموزشی چند سیستمی است، زیرا کار می تواند بر روی سیستم عامل های ویندوز یا لینوکس انجام شود. انتشارات آموزشی در مجموعه آموزشی و روش شناختی در علوم کامپیوتر برای پایه های 10-11 توسط N. D. Ugrinovich به همراه انتشارات آموزشی برای کلاس 10، تقریبی گنجانده شده است. برنامه کاریو کمک آموزشی برای معلمان برنامه الکترونیکی در کارگاه نویسنده N. D. Ugrinovich در وب سایت سرویس روش شناسی خانه انتشارات (http://metodist.Lbz.ru) ارسال شده است.

قالب: pdf ( 2017 ، 272 ص.)

اندازه: 51 مگابایت

تماشا کنید، دانلود کنید: docs.google.com

قالب: pdf ( 2008 ، 188 ص.)

اندازه: 20.2 مگابایت

تماشا کنید، دانلود کنید: docs.google.com

فهرست مطالب

راهنمای استفاده از آموزش 3

فصل 1. رایانه به عنوان وسیله ای برای خودکارسازی فرآیندهای اطلاعاتی 5

1.1. تاریخچه توسعه فناوری کامپیوتر 5

1.1.1. توسعه فناوری کامپیوتر الکترونیکی 7

کار عملی 1.1. موزه های کامپیوتر مجازی 11

1.2. معماری کامپیوترهای شخصی 13

کار عملی 1.2. اطلاعات در مورد معماری کامپیوتر 24

1.3. سیستم عامل 26

1.3.1. ویژگی های اصلی سیستم عامل ها 26

کار عملی 1.3. اطلاعات در مورد پارتیشن های دیسک منطقی 32

1.3.2. سیستم عامل ویندوز 34

کار عملی 1.4. نمادها و میانبرهای دسکتاپ 38

1.3.3. سیستم عامل لینوکس 40

کار عملی 1.5. تنظیمات رابط کاربری گرافیکیسیستم عامل لینوکس 44

کار عملی 1.6. نصب پکیج ها در سیستم عامللینوکس 45

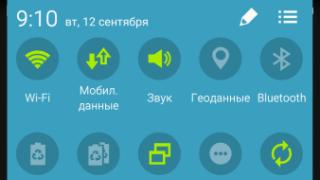

1.3.4. سیستم عامل موبایل 47

1.3.5. ویژگی های نرم افزار سیستم های موبایل 49

1.4. حفاظت در برابر دسترسی غیرمجاز به اطلاعات 54

1.4.1. حفاظت از رمز عبور 54

1.4.2. سیستم های امنیتی بیومتریک 57

کار عملی 1.7. حفاظت بیومتریک: شناسایی با ویژگی های گفتاری 59

1.5. حفاظت از داده های فیزیکی روی 60 دیسک

1.6. ضد بدافزار 62

1.6.1. نرم افزارهای مخرب و آنتی ویروس 62

1.6.2. ویروس های کامپیوتری و محافظت در برابر آنها 66

کار عملی 1.8. دفاع از ویروس های کامپیوتری 70

1.6.3. کرم های شبکه و محافظت در برابر آنها 81

کار عملی 1.9. محافظت در برابر کرم های شبکه 84

1.6.4. برنامه های تروجان و محافظت در برابر آنها 90

کار عملی 1.10. دفاع شخصی کامپیوتری

با استفاده از برنامه های کسپرسکیآنتی ویروس 93

1.6.5. مسدود کننده ها و سایر باج افزارها 95

1.6.6. ابزارهای هکر و محافظت در برابر آنها 97

کار عملی 1.11. محافظت در برابر حملات هکرها 99

EOR برای فصل 1 در وب سایت FCIOR (http://fcior.edu.ru) 102

فصل 2. مدل سازی و رسمی سازی 103

2.1. مدل سازی به عنوان یک روش شناخت 103

2.2. رویکرد سیستماتیک به مدل سازی 105

2.3. فرم های ارائه مدل 107

2.4. رسمی سازی 109

2.5. مراحل اصلی توسعه و تحقیق مدل ها در کامپیوتر 110

2.6. ابزارهای برنامه نویسی برای توسعه و تحقیق مدل 112

2.6.1. آشنایی با آرایه های 112

کار عملی 2.1. بررسی فرآیند تغییر دما با استفاده از ابزارهای برنامه نویسی با استفاده از پر کردن آرایه 113

2.6.2. دیگر انواع کامپوزیتداده 117

2.6.3. استفاده از مجموعه داده ها در توسعه مدل 128

کار عملی 2.2. انجام یک مطالعه برای سازماندهی و جستجوی مقادیر شدید جریان اطلاعات در مورد دمای هوا 134

2.6.4. استفاده از عناصر گرافیکی در توسعه مدل 142

کار عملی 2.3. طراحی ساده ویرایشگر گرافیکی 150

2.6.5. مطالعه مدل های ریاضی 166

کار عملی 2.4. راه حل گرافیکیمعادلات 168

پروژه خانه. حل گرافیکی معادله 175

2.6.6. مدل سازی بهینه سازی در اقتصاد 176

کار عملی 2.5. ساخت و مطالعه مدل بهینه سازی 178

پروژه خانه. بهینه سازی برش 182

2.7. تحقیق تعاملی مدل های کامپیوتری 182

2.7.1. تحقیق مدلهای فیزیکی و نجومی 182

کار عملی 2.6. ساخت و مطالعه پرتاب توپ به دیوار مدل 185

پروژه خانه. ساخت و تحقیق پرتاب توپ به دیوار مدل 197

2.7.2. تحقیق مدلهای شیمیایی 197

کار عملی 2.7. ساخت و مطالعه مدل «تشخیص فیبر» 199

2.7.3. مطالعه مدل های بیولوژیکی 203

کار عملی 2.8. ساخت و تحقیق مدل جمعیتی 204

EOR برای فصل 2 در وب سایت FCIOR (http://fcior.edu.ru) 207

فصل 3. پایگاه های داده. سیستم های مدیریت پایگاه داده (DBMS) 208

3.1. پایگاه های داده 208

3.2. سیستم مدیریت پایگاه داده 211

3.2.1. اشیاء اصلی DBMS: جداول، فرم ها، پرس و جوها، گزارشات 211

کار عملی 3.1. ایجاد پایگاه داده 212

3.2.2. استفاده از فرم برای مشاهده و ویرایش رکوردها در پایگاه داده 216

کار عملی 3.2. ایجاد فرم در پایگاه داده 217

3.2.3. یافتن رکوردها در پایگاه داده با استفاده از فیلترها و پرس و جوها 222

کار عملی 3.3. یافتن رکوردها در پایگاه داده با استفاده از فیلترها و پرس و جوها 228

3.2.4. مرتب سازی رکوردها در پایگاه داده جدولی 232

کار عملی 3.4. مرتب سازی رکوردها در پایگاه داده جدولی 232

3.2.5. چاپ داده ها با استفاده از گزارش 233

کار عملی 3.5. ایجاد گزارش در پایگاه داده 234

3.3. مدل داده های سلسله مراتبی 235

3.4. داده های شبکه مدل 235

کار عملی 3.6. ایجاد شجره نامه 236

EOR برای فصل 3 در وب سایت FCIOR (http://fcior.edu.ru) 238

فصل 4. انفورماتیک اجتماعی 239

4.1. جامعه اطلاعاتی 239

4.1.1. فرهنگ اطلاعات 245

4.2. مبنای حقوقیمحیط اطلاعاتی 246

4.2.1. مجوز نرم افزار 249

کار عملی 4.1. قوانین کپی رایت 252

4.3. خدمات اجتماعیو شبکه های 253

4.4. امنیت اطلاعات 260

کار عملی 4.2. قوانین امنیت اطلاعات و امضای الکترونیکی 265

کتاب درسی مطالعه درس "انفورماتیک" در پایه یازدهم را در سطح پایه ارائه می دهد.

کتاب درسی بخشی از مجموعه آموزشی و روش شناختی علوم کامپیوتر برای دبیرستان است، از جمله:

کتاب های درسی دوره های دبیرستان در سطح پایه: «انفورماتیک. پایه دهم» و «انفورماتیک. درجه 11"؛

ابزاربرای معلمان

کتاب درسی شامل یک کارگاه آموزشی است.

کارگاه کامپیوتر را می توان در اتاق عمل برگزار کرد

سیستم های ویندوز و لینوکس ^\.

فایل هایی برای انجام کار عملی در کارگاه نویسنده N. D. Ugrinovich در وب سایت سرویس روش شناسی انتشارات http://metodist.lbz.ru/ ارائه می شود.

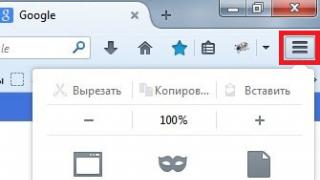

شروع هر کاری کارگاه کامپیوتربا نمادهای سیستم عامل و برنامه ها نشان داده می شود که دستورالعمل های گام به گام دقیق برای انجام کار ارائه شده است.

در پایان هر فصل فهرستی از منابع آموزشی الکترونیکی توصیه شده از وب سایت FCIOR (مرکز فدرال اطلاعات و منابع آموزشی): http://fcior.edu.ru وجود دارد.

اشتباهات خاصی زیاد نیست (نگاه کنید به زیر) و امیدوارم نویسنده به راحتی آنها را در چاپ بعدی تصحیح کند.

اولین کامپیوتر شخصی اپل II بود که در سال 1977 ساخته شد. (ص 14)

اولین کامپیوتر معمولا Altair-8800 در نظر گرفته می شود که توسط E. Roberts توسعه یافت و در سال 1975 توسط یک شرکت کوچک آمریکایی MITS منتشر شد.

[بازدید از موزه کامپیوتر مجازی] 1. مرورگر را راه اندازی کنید... 2. در صفحه اصلی موزه که ظاهر می شود، پیوندها را فعال کنید. (ص 16-17)

این دستورالعمل می تواند برای دانش آموزان کلاس پنجم تا ششم که برای اولین بار آنلاین می شوند مفید باشد. البته در آموزش برای سه مرورگر کاملا تکرار شده است. در کلاس یازدهم عبارت «از موزه رایانه مجازی در ... بازدید کنید و کار زیر را انجام دهید ...» کافی بود.

و بیشتر. کودکان چگونه عبارت «فعال کردن پیوندها» را درک خواهند کرد؟ در روسی به این می گویند "با استفاده از پیوندها، از بخش های مختلف سایت بازدید کنید."

سیستم فایل. در حین کار کامپیوتر، فایل ها بین دستگاه ها رد و بدل می شوند. (ص 25)

نتیجه می شود که دستگاه های کامپیوتری اطلاعات را به صورت فایل رد و بدل می کنند؟!

حداقل عنصر آدرس پذیر یک رسانه ذخیره سازی یک خوشه است... (ص 25)

اولاً لازم است توضیح دهیم که ما در مورد آن صحبت می کنیم درایوهای دیسک(به عنوان مثال، روی نوار مغناطیسی، هیچ خوشه ای وجود ندارد). ثانیا، حداقل عنصر آدرس پذیر است بخش. خوشه کوچکترین بلوکی است که می توان به یک فایل اختصاص داد.

سیستم فایل، خوشه ها را در فایل ها و دایرکتوری ها سازماندهی می کند. (ص 25)

بله، بله، ناگهان (اوه وحشت!) آنها بی نظم خواهند ماند. :-) در واقع به هر فایل به تعداد مورد نیاز خوشه های اشغال نشده روی دیسک اختصاص داده می شود. همین.

دیسکی که فایل های سیستم عامل روی آن قرار دارد و از آن بارگذاری می شود نامیده می شود سیستمیک. (ص 27)

و من یک درایو بوت دارم - C:، و فایل های سیستم عامل در درایو D: قرار دارند.

یک سیستم فایل ژورنالینگ فهرستی از تغییراتی را که در آنها ایجاد خواهد کرد، نگه می دارد سیستم فایلقبل از ثبت تغییرات واقعی (ص 31)

فرم یک رکورد را به صورت کاربر پسند نمایش می دهد. (ص 109)

این ساده ترین مورد. علاوه بر این، فرمهای نواری (نمایش چندین رکورد) و همچنین فرمهای چند صفحهای (فقط بخشی از دادههای یک رکورد را نشان میدهد) وجود دارد.

2.3.4. موارد زیر را می توان به طور همزمان روی یک پارتیشن دیسک منطقی نصب کرد (ص 144):

1) چندین سیستم عامل مختلف؛

2) چندین نسخه از یک سیستم عامل؛

3) فقط یک سیستم عامل؛

4) قطعات سیستم عامل های مختلف.

برای پنجره هاپاسخ 1 و 2 نیز صحیح است. اگرچه در این مورد باید با دقت با پوشه کار کنید فایلهای برنامه.

سوالات زیادی در تست های بخش "تکرار" وجود دارد. آمادگی برای آزمون دولتی یکپارچه" به گونه ای تنظیم شده است که برای پاسخ "صحیح" (که با نویسنده مطابقت دارد) باید حدس زد که نویسنده چه قصدی داشته است، چه ملاحظاتی ممکن است داشته باشد. دانش عمیق فقط آسیب می رساند، زیرا در این مورد فرد می فهمد که همه چیز به این سادگی نیست.

کتاب درسی درس انفورماتیک و ICT پایه یازدهم با هدف تدریس دروس تخصصی پایه یازدهم در موسسات آموزش عمومی می باشد. کتاب درسی کاملاً مطابق با استاندارد آموزشی تأیید شده توسط وزارت آموزش و پرورش و علوم فدراسیون روسیه است. کتاب درسی معماری کامپیوتر و روشهای امنیت اطلاعات، رویکردی سیستماتیک به مدلسازی، رسمیسازی و تجسم آن با استفاده از مدلهای کامپیوتری تعاملی، پایگاههای داده و DBMS را مورد بحث قرار میدهد. توجه زیادی به شکل گیری مهارت های عملی در فرآیند انجام کار عملی رایانه ای می شود. از آنجایی که کتاب درسی چند سیستمی است کار عملیقابل اجرا بر روی سیستم عامل های ویندوز و لینوکس. کتاب درسی شامل تست های آمادگی برای آزمون یکپارچه دولتی در درس "انفورماتیک و ICT" است.

محاسبات در دوران پیش از الکترونیک نیاز به شمارش اشیاء در انسان از همان اوایل به وجود آمد دوران ماقبل تاریخ. قدیمی ترین روش شمارش اشیاء شامل مقایسه اشیاء یک گروه خاص (مثلاً حیوانات) با اشیاء گروه دیگر بود که نقش استاندارد شمارش را ایفا می کرد. برای اکثر مردم، اولین استاندارد از این دست انگشتان (شمارش روی انگشتان) بود.

نیازهای روزافزون برای شمارش افراد را مجبور به استفاده از سایر استانداردهای شمارش (بریدگی روی چوب، گره روی طناب و غیره) کرد.

هر دانش آموزی با چوب های شمارش که در کلاس اول به عنوان معیار شمارش مورد استفاده قرار می گرفت، آشنایی دارد.

که در دنیای باستانهنگام شمارش مقادیر زیاداستفاده از اشیاء برای نشان دادن تعداد معینی از آنها (برای اکثر مردم - ده) شروع شد، از علامت جدیدی استفاده شد، به عنوان مثال، بریدگی روی چوب دیگر. اولین وسیله محاسباتی که از این روش استفاده کرد چرتکه بود.

فهرست مطالب

راهنمای استفاده از کتاب درسی 7

فصل 1. رایانه به عنوان وسیله ای برای خودکارسازی فرآیندهای اطلاعاتی 9

1.1. تاریخچه توسعه فناوری کامپیوتر 10

کار عملی 1.1. موزه های کامپیوتر مجازی 15

1.2. معماری کامپیوترهای شخصی 19

کار عملی 1.2. آشنایی با معماری کامپیوتر 23

1.3. سیستم عامل 25

1.3.1. ویژگی های اصلی سیستم عامل 25

کار عملی 1.3. درباره پارتیشن های دیسک منطقی 28

1.3.2. سیستم عامل ویندوز 30

کار عملی 1.4. نمادها و میانبرهای دسکتاپ 34

1.3.3. سیستم عامل لینوکس 36

کار عملی 1.5. راه اندازی یک رابط گرافیکی برای سیستم عامل لینوکس 40

کار عملی 1.6. نصب بسته ها بر روی سیستم عامل لینوکس 41

1.4. حفاظت در برابر دسترسی غیرمجاز به اطلاعات 43

1.4.1. حفاظت از رمز عبور 43

1.4.2. سیستم های امنیتی بیومتریک 45

کار عملی 1.7. حفاظت بیومتریک: شناسایی با ویژگی های گفتاری 48

1.5. حفاظت فیزیکی از داده ها روی دیسک 49

1.6. ضد بدافزار 51

1.6.1. بدافزارها و برنامه های آنتی ویروس 51

1.6.2. ویروس های کامپیوتری و محافظت در برابر آنها 53

کار عملی 1.8. محافظت در برابر ویروس های کامپیوتری 56

1.6.3. کرم های شبکه و محافظت در برابر آنها 63

کار عملی 1.9. محافظت در برابر کرم های شبکه 66

1.6.4. برنامه های تروجان و محافظت در برابر آنها 71

کار عملی 1.10. دفاع از تروجان ها 72

1.6.5. ابزارهای هکر و محافظت در برابر آنها 75

کار عملی 1.11. محافظت در برابر حملات هکرها 76

فصل 2. مدل سازی و رسمی سازی 79

2.1. مدل سازی به عنوان یک روش شناخت 80

2.2. رویکرد سیستماتیک به مدل سازی 82

2.3. فرم های ارائه مدل 84

2.4. رسمی سازی 86

2.5. مراحل اصلی توسعه و تحقیق مدل ها در کامپیوتر 88

2.6. تحقیق در مورد مدل های کامپیوتری تعاملی 89

2.6.1. مطالعه مدل های فیزیکی 89

2.6.2. بررسی مدل های نجومی 91

2.6.3. بررسی مدل های جبری 92

2.6.4. بررسی مدل های هندسی (پلان متری) 94

2.6.5. بررسی مدل های هندسی (کلیشه سنجی) 95

2.6.6. تحقیق مدل های شیمیایی 97

2.6.7. مطالعه مدل های بیولوژیکی 98

فصل 3. پایگاه های داده. سیستم های مدیریت پایگاه داده (DBMS) 101

3.1. پایگاه های داده جدولی 101

3.2. سیستم مدیریت پایگاه داده 104

3.2.1. اشیاء اصلی DBMS: جداول، فرم ها، پرس و جوها، گزارشات 104

کار عملی 3.1. ایجاد یک پایگاه داده جدولی 106

3.2.2. استفاده از فرم برای مشاهده و ویرایش رکوردها در پایگاه داده جدولی 108

کار عملی 3.2. ایجاد فرم در پایگاه داده جدولی 109

3.2.3. یافتن رکوردها در پایگاه داده جدولی با استفاده از فیلترها و پرس و جوها 113

کار عملی 3.3. یافتن رکوردها در پایگاه داده جدولی با استفاده از فیلترها و پرس و جوها 114

3.2.4. مرتب سازی رکوردها در پایگاه داده جدولی . . 117

کار عملی 3.4. مرتب سازی رکوردها در پایگاه داده جدولی 118

3.2.5. چاپ داده ها با استفاده از گزارش 119

کار عملی 3.5. ایجاد گزارش در پایگاه داده جدولی 119

3.3. پایگاه داده سلسله مراتبی 120

3.4. پایگاه داده های شبکه 124

کار عملی 3.6. ایجاد شجره نامه 125

فصل 4. جامعه اطلاعاتی 127

4.1. قانون در اینترنت . 127

4.2. اخلاق در اینترنت 128

4.3. چشم انداز توسعه فناوری اطلاعات و ارتباطات 131

فصل 5. تکرار. آمادگی برای آزمون دولتی واحد. تست سرفصل های درس انفورماتیک و ICT 137

موضوع 1. اطلاعات. رمزگذاری اطلاعات 138

مبحث 2. ساختار کامپیوتر و نرم افزار 142

مبحث 3. الگوریتم سازی و برنامه نویسی 146

مبحث 4. مبانی منطق و مبانی منطقی کامپیوتر 156

مبحث 5. مدل سازی و رسمی سازی 159

مبحث 6. فناوری اطلاعات 161

مبحث 7. فناوری های ارتباطی 168

پاسخ تست های 170

موضوع 1. اطلاعات. کد اطلاعات 170

مبحث 2. ساختار کامپیوتر و نرم افزار 171

مبحث 3. الگوریتم سازی و برنامه نویسی 172

مبحث 4. مبانی منطق و مبانی منطقی کامپیوتر 181

مبحث 5. مدل سازی و رسمی سازی 182

مبحث 6. فناوری اطلاعات 184

مبحث 7. فناوری های ارتباطی 188

دانلود رایگان کتاب الکترونیکی V فرمت مناسب، تماشا کنید و بخوانید:

دانلود کتاب Computer Science and ICT پایه 11 سطح پایه Ugrinovich N.D 2008 - fileskachat.com دانلود سریع و رایگان.

حاشیه نویسی

با انجام کارهای آزمایشگاهی در آزمایشگاه کامپیوتر مهارت های عملی در پردازش اطلاعات و حل مسائل با استفاده از کامپیوتر به دست خواهید آورد. شرح این آثار نیز در کتاب درسی به صورت بخشی جداگانه آورده شده است.

نمونه ای از کتاب درسی

رایانه ای که در دست شماست باید به ابزاری برای مطالعه ویژگی های اطلاعات، الگوریتم های پردازش آن و کارایی مدل های مورد استفاده تبدیل شود. بنابراین، در متن همراه با شرح وظایف برای این یا آن کار آزمایشگاهی، ما مکرراً از شما می خواهیم که در مورد نتایج به دست آمده تأمل کنید، آنها را به روشی منظم کنید و نتیجه گیری های لازم را بگیرید. گاهی اوقات چنین بازتاب هایی نیاز به زمانی دارد که لزوماً نیازی به صرف نشستن پشت رایانه نیست. امیدواریم که مانند برده کامپیوتری نباشید که ارتباط با آن به وارد کردن اطلاعات (حتی اگر برنامه ای باشد که شما نوشته اید) و انتظار نتیجه از آن را داشته باشید، بلکه اول از همه، یک فرد متفکر هستید که برای او کامپیوتر تنها وسیله ای برای افزایش توانایی های فکری است.

در کتاب ما نیز مانند هر کتاب درسی دیگری با مفاهیم و اصطلاحات جدیدی مواجه خواهید شد. شرایط چاپ شده است با حروف درشت. تعاریف، ویژگی ها و قوانین در یک کادر محصور شده اند. به خاطر سپردن خواص و قواعد اصلاً ضروری نیست، بلکه بسیار مهم است که معنای آنها را بفهمیم و بتوانیم آنها را در عمل به کار ببریم.

یادگیری بدون خودکنترلی غیر ممکن است. برای کمک به اجرای آن، کتاب درسی شامل سوالات و وظایف مختلفی است. سوالات به شما کمک می کند بفهمید که آیا مطالب نظری را به خوبی درک کرده اید یا خیر. با انجام دادن تکالیف، خواهید دید که چقدر می توانید دانشی را که به دست آورده اید به کار ببرید. برخی از کارها برای شما ساده و برخی دیگر دشوارتر خواهند بود. سخت ترین آنها (از نظر ما) با یک علامت مشخص شده اند. در پایان کتاب درسی وظایفی وجود دارد که از نظر شکل و محتوا مشابه مواردی است که به فارغ التحصیلان مدارس متوسطه در آزمون دولتی واحد علوم کامپیوتر ارائه می شود.

پیشگفتار

فصل 1. فرهنگ اطلاعاتی جامعه و فرد

§ 1. مفهوم فرهنگ اطلاعاتی

§ 2. سواد اطلاعاتی - عنصر پایهفرهنگ اطلاعاتی

§ 3. اثرات اجتماعی اطلاع رسانی

§ 4. روش های کار با اطلاعات

§ 5. روش هایی برای جمع کردن اطلاعات.

§ 6. مدل سازی سنگ بنای جهان بینی اطلاعاتی است

§ 7. مدل های اطلاعاتیدر مشکلات مدیریتی

§ 8. مدل مشکل اقتصادی

§ 9. مطالعات بین المللی PISA

فصل 2. کدگذاری اطلاعات. ارائه اطلاعات در رایانه

§ 10. سیستم های اعداد

§ 11. تبدیل اعداد صحیح از یک سیستم عددی به سیستم دیگر

§ 12. ترجمه اعداد کسریاز یک سیستم اعداد به سیستم دیگر

§ 13. جداول کد

§ 14. کدگذاری اطلاعات رنگ

§ 15. مدل رنگ H.S.B.

§ 16. به دست آوردن تصاویر روی کاغذ

§ 17. کدهایی که خطاها را شناسایی و تصحیح می کنند

§ 18. کدهای اقتصادی. الگوریتم های فشرده سازی

§ 19. الگوریتم های فشرده سازی برگشت ناپذیر

§ 20. پردازش اطلاعات با استفاده از رایانه

§ 21. توابع بولی

§ 22. منطق حافظه دسترسی تصادفی

§ 23. نمایش اعداد صحیح در حافظه کامپیوتر

§ 24. نمایش اعداد واقعی در حافظه کامپیوتر

§ 25. ویژگی های حساب کامپیوتری

فصل 3. مبانی اشیاء اطلاعاتی. ایجاد و پردازش کامپیوتری آنها

§ 26. ایجاد و قالب بندی متن

§ 27. درج اشیا در متن سند

§ 28. فرامتن

§ 29. مبانی HTML

§ 30. پیوندها در HTML

§ 31. طراحی یک صفحه HTML

§ 32. اشیاء برنامه های کاربردی دیگر در HTML

§ 33. لغت نامه های کامپیوتریو سیستم های ترجمه متن

§ 34. پردازش کامپیوتریگرافیکی اشیاء اطلاعاتی

§ 35. پردازش رایانه ای عکس های دیجیتال

§ 36. ارائه های کامپیوتری

فصل 4. شبکه های مخابراتی. اینترنت

§ 37. شبکه کامپیوتری محلی

§ 38. جهانی شبکه های کامپیوتر

§ 39. آدرس دهی اینترنتی

§ 40. موتورهای جستجواینترنت

§ 41. اینترنت به عنوان منبع اطلاعات

§ 42. خدمات اینترنتی

§ 43. تلفن اینترنتی

§ 44. اخلاق اینترنتی. ایمنی اینترنت

§ 45. امنیت اطلاعات و حفاظت از منافع افراد روابط اطلاعاتی

§ 46. حفاظت از اطلاعات

فصل 5. مطالعه الگوریتم ها روش های ریاضی

§ 47. بار دیگر در مورد مفهوم "الگوریتم"

§ 48. نحوه اثبات کاربرد یک الگوریتم

§ 49. عملکرد محدود کننده

§ 50. چرخه ثابت

فصل 6. نمودارها و الگوریتم های گراف

§ 51. ساده ترین ویژگی های نمودارها

§ 52. روشهای نمایش نمودارها

§ 53. الگوریتم های پیمایش گراف متصل

§ 54. پل ها و نقاط اتصال

§ 55. درختان

§ 58. قاب با حداقل وزن

فصل 7. بازی ها و استراتژی ها

§ 57. درخت بازی

§ 58. ساختن یک استراتژی

§ 59 تغییر ناپذیر استراتژی

§ 60. بازی به عنوان یک مدل کنترل

کارگاه کامپیوتر

کار آزمایشگاهیشماره 1 (تا بند 6)

مدل اسلاید. بررسی کفایت مدل

کار آزمایشگاهی شماره 2 (تا بند 8)

مشکل قیمت گذاری

کار آزمایشگاهی شماره 3 (تا بند 11)

سیستم های اعداد با پایه برابر با توان 2.

کار آزمایشگاهی شماره 4 (تا بند 17)

کدهایی که خطاها را شناسایی و تصحیح می کنند

کار آزمایشگاهی شماره 5 (تا بند 23)

نمایش اعداد صحیح در حافظه کامپیوتر ویژگی های محاسبات کامپیوتری

کار آزمایشگاهی شماره 6 (تا بند 24 و 25)

نمایش اعداد واقعی در حافظه کامپیوتر ویژگی های محاسبات کامپیوتری

کار آزمایشگاهی شماره 7 (تا بند 26)

ایجاد اشیاء اطلاعات متنی

کار آزمایشگاهی شماره 8 (تا بند 27)

درج اشیا در متن

کار آزمایشگاهی شماره 9 (تا بند 28)

ایجاد هایپرلینک در متن

کار آزمایشگاهی شماره 10 (تا بند 29 و 30)

مقدمه ای بر HTML

کار آزمایشگاهی شماره 11 (تا §31 و 32)

استفاده از تگ برای تولید صفحه HTML. انتشار اسناد تهیه شده در مایکروسافت ورد، در اینترنت

کار آزمایشگاهی شماره 12 (تا بند 34)

مقدمه ای بر Adobe Photoshop

کار آزمایشگاهی شماره 13 (تا بند 34)

کار با لایه ها

کار آزمایشگاهی شماره 14 (تا § 35)

ویرایش عکس

کار آزمایشگاهی شماره 15 (تا § 36)

ایجاد یک ارائه در پاورپوینت

کار آزمایشگاهی شماره 16 (تا بند 37 و 39)

آشنایی با شبکه های کامپیوتری

کار آزمایشگاهی شماره 17 (تا § 40)

سفر از طریق اینترنت

کار آزمایشگاهی شماره 18 (تا § 40)

در اینترنت جستجو کنید

کار آزمایشگاهی شماره 19 (تا § 41)

انتخاب حرفه و یافتن شغل از طریق اینترنت

کار آزمایشگاهی شماره 20 (تا § 48)

تحقیق در مورد الگوریتم ها و برنامه ها

کار آزمایشگاهی شماره 21 (تا § 52)

روش های نمایش نمودارها

کار آزمایشگاهی شماره 22 (تا § 53)

ابتدا جستجوی عمق

کار آزمایشگاهی شماره 23 (تا § 53)

عرض اول جستجو

کار آزمایشگاهی شماره 24 (تا § 53)

الگوریتم موج

کار آزمایشگاهی شماره 25 (تا § 54)

پل ها و نقاط اتصال

کار آزمایشگاهی شماره 26 (تا § 55 و 56)

ساخت وایرفریم

کار آزمایشگاهی شماره 27 (تا بند 58)

ایجاد یک استراتژی بر اساس فهرستی از موقعیت های از دست رفته کار آزمایشگاهی شماره 28 (تا § 59)

ساختن یک استراتژی بر اساس یک متغیر

کار آزمایشگاهی شماره 29 (تا § 60)

ایجاد استراتژی بر اساس عملکرد ارزیابی

آمادگی برای آزمون دولتی واحد انفورماتیک

پایان

ادبیات برای مطالعه بیشتر

نمایه موضوعی

به همراه این مطلب را نیز بخوانید: