امروزه اغلب می توانید در مورد فناوری هایی مانند سیستم های DLP بشنوید. چنین سیستمی چیست؟ چطو میتواند استفاده شود؟ سیستم های DLP یعنی نرم افزارطراحی شده برای جلوگیری از از دست رفتن داده ها با شناسایی فیلترهای احتمالی و ارسال بی نظمی ها. این سرویس ها همچنین نظارت، شناسایی و مسدود می کنند اطلاعات محرمانهدر طول استفاده، جابجایی و ذخیره سازی آن. نشت اطلاعات محرمانه معمولاً به دلیل کار با فناوری رخ می دهد کاربران بی تجربهیا اعمال مخرب

چنین اطلاعاتی در قالب اطلاعات شرکتی یا خصوصی، مالکیت معنوی، پزشکی و اطلاعات مالی، اطلاعاتی درباره کارت های اعتباریآه، به اقدامات حفاظتی خاصی نیاز دارد که مدرن ها می توانند ارائه دهند فناوری اطلاعات. موارد از دست دادن اطلاعات زمانی که منبعی حاوی اطلاعات محرمانه ناپدید می شود و به دست یک شخص غیرمجاز می رسد، به درز تبدیل می شود. نشت اطلاعات بدون از دست دادن امکان پذیر است.

به طور متعارف، ابزارهای فناورانه ای که برای مبارزه با نشت اطلاعات استفاده می شود را می توان به دسته های زیر تقسیم کرد:

- اقدامات امنیتی استاندارد؛

- اقدامات فکری (پیشرفته)؛

- کنترل دسترسی و رمزگذاری؛

— سیستم های تخصصی DLP.

اقدامات استاندارد

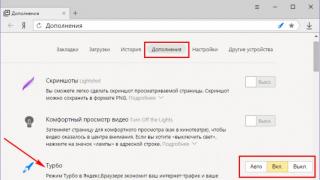

اقدامات امنیتی استاندارد شامل فایروال ها، سیستم های تشخیص نفوذ (IDS) و نرم افزار آنتی ویروس است. آنها از کامپیوتر در برابر حملات خارجی و خودی محافظت می کنند. بنابراین. به عنوان مثال، اتصال فایروال از دسترسی افراد خارجی به شبکه داخلی جلوگیری می کند. یک سیستم تشخیص نفوذ می تواند تلاش های نفوذ را تشخیص دهد. برای جلوگیری از حملات داخلی می توانید استفاده کنید برنامه های آنتی ویروس، تشخیص اسب های تروابر روی کامپیوتر نصب شده است. شما همچنین می توانید از خدمات تخصصی استفاده کنید که در معماری سرویس گیرنده-سرور بدون هیچ گونه اطلاعات محرمانه یا شخصی ذخیره شده در رایانه کار می کنند.

اقدامات امنیتی اضافی

که در اقدامات اضافیامنیت از خدمات بسیار تخصصی و الگوریتمهای موقتی استفاده میکند که برای تشخیص دسترسی غیرعادی به دادهها، یا دقیقتر به پایگاههای داده و سیستمهای بازیابی اطلاعات طراحی شدهاند. چنین محافظت هایی همچنین می توانند تبادل ایمیل های غیرعادی را شناسایی کنند. چنین فناوریهای اطلاعاتی مدرن، درخواستها و برنامههایی را شناسایی میکنند که با نیت مخرب همراه هستند و بررسیهای عمیقی را انجام میدهند سیستم های کامپیوتریمواردی مانند تشخیص صداهای بلندگو یا زدن کلید. برخی از خدمات از این نوع حتی قادر به نظارت بر فعالیت کاربر به منظور شناسایی دسترسی غیرعادی به داده ها هستند.

سیستم های DLP سفارشی طراحی شده چیست؟

راهحلهای DLP که برای محافظت از اطلاعات طراحی شدهاند، برای شناسایی و جلوگیری از تلاشهای غیرمجاز برای کپی و انتقال اطلاعات حساس بدون اجازه یا دسترسی کاربرانی که مجاز به دسترسی به اطلاعات حساس هستند، طراحی شدهاند. برای طبقه بندی اطلاعات نوع خاصیو دسترسی به آن را تنظیم می کند، این سیستم ها از مکانیسم هایی مانند تطبیق دقیق داده ها، روش های آماری، انگشت نگاری ساختاریافته، پذیرش عبارات و قوانین منظم، انتشار استفاده می کنند. عبارات رمزی، کلمات کلیدی، تعاریف مفهومی. بیایید به انواع و ویژگی های اصلی سیستم های DLP نگاه کنیم.

شبکه DLP

این سیستم معمولا راه حل سخت افزارییا نرم افزاری که در نقاط شبکه که منشا آن نزدیک محیط هستند نصب شده است. چنین سیستمی تحلیل می کند ترافیک شبکهبه منظور شناسایی اطلاعات محرمانه ارسال شده بر خلاف خط مشی امنیت اطلاعات.

نقطه پایانی DLP

سیستم هایی از این نوع بر روی ایستگاه های کاری کار می کنند کاربران نهایییا سرورها در سازمان ها یک نقطه پایانی، مانند سایر سیستم های شبکه، می تواند با ارتباطات داخلی و خارجی روبرو شود و بنابراین می تواند برای کنترل جریان اطلاعات بین انواع و گروه های کاربران استفاده شود. آنها همچنین قادر به کنترل مبادله هستند پیام های فوریو ایمیل این به صورت زیر اتفاق می افتد: قبل از اینکه داده پیام در دستگاه بارگیری شود، توسط سرویس بررسی می شود. در صورت وجود درخواست نامطلوب، پیام ها مسدود می شوند. بنابراین، آنها تصحیح نمی شوند و مشمول قوانین ذخیره اطلاعات در دستگاه نمی شوند.

مزیت سیستم DLP این است که می تواند دسترسی به دستگاه های فیزیکی را کنترل و مدیریت کند و همچنین به اطلاعات قبل از رمزگذاری دسترسی پیدا کند. برخی از سیستمهایی که بر اساس نشتهای پایانی کار میکنند نیز میتوانند کنترل برنامه را برای جلوگیری از تلاشها برای انتقال اطلاعات حساس و ارائه بازخورد فوری به کاربر ارائه دهند. عیب چنین سیستم هایی این است که باید روی هر کدام نصب شوند ایستگاه کاریآنلاین است و نمی توان از آن استفاده کرد دستگاه های تلفن همراهمانند PDA یا تلفن های همراه. این شرایط باید هنگام انتخاب سیستم های DLP برای انجام وظایف خاص در نظر گرفته شود.

شناسایی داده ها

سیستم های DLP شامل چندین روش با هدف شناسایی اطلاعات محرمانه و طبقه بندی شده است. این فرآینداغلب با روش رمزگشایی اطلاعات اشتباه گرفته می شود. با این حال، شناسایی اطلاعات فرآیندی است که توسط آن سازمانها از فناوری DLP برای تعیین آنچه باید جستجو کنند استفاده میکنند. در این حالت داده ها به عنوان ساختار یافته یا بدون ساختار طبقه بندی می شوند. نوع اول داده ها در فیلدهای ثابت داخل فایل، به عنوان مثال، در فرم ذخیره می شوند صفحات گسترده. داده های بدون ساختار به متن فرم آزاد اشاره دارد. بر اساس برآوردهای کارشناسان، 80 درصد از کل اطلاعات پردازش شده را می توان به عنوان داده های بدون ساختار طبقه بندی کرد. بر این اساس، تنها 20 درصد از کل اطلاعات ساختار یافته است. برای طبقه بندی اطلاعات از تحلیل محتوا استفاده می شود که بر اطلاعات ساختاریافته و تحلیل زمینه ای متمرکز است. در جایی انجام می شود که برنامه یا سیستمی که اطلاعات در آن ظاهر شده است ایجاد شده است. بنابراین، پاسخ به سوال "سیستم های DLP چیست" می تواند تعریف یک الگوریتم تجزیه و تحلیل اطلاعات باشد.

مواد و روش ها

روشهای توصیف محتوای حساس که امروزه در سیستمهای DLP استفاده میشود بسیار زیاد است. به طور متعارف، آنها را می توان به دو دسته تقسیم کرد: دقیق و نادرست. دقیق روش هایی هستند که با تحلیل محتوا همراه هستند و عملاً تمام پاسخ های مثبت کاذب به پرس و جوها را به صفر می رساند. روش های دیگر نادرست هستند. این شامل تحلیل آماری, تحلیل بیزی, متا تگ ها, توسعه یافته عبارات با قاعده، کلمات کلیدی، فرهنگ لغت و غیره اثربخشی تجزیه و تحلیل داده ها به طور مستقیم به دقت آن بستگی دارد. سیستم DLP با امتیاز بالادارای عملکرد بالایی در این پارامتر. اهمیت اجتناب مثبت کاذبو سایر پیامدهای منفی دارای دقت شناسایی DLP است. دقت به عوامل زیادی بستگی دارد که ممکن است تکنولوژیکی یا موقعیتی باشند. تست دقت به اطمینان از قابلیت اطمینان سیستم DLP کمک می کند.

شناسایی و پیشگیری از نشت اطلاعات

در برخی موارد، منبع توزیع داده، اطلاعات حساس را در اختیار شخص ثالث قرار می دهد. برخی از این داده ها به احتمال زیاد پس از مدتی در مکانی غیرمجاز، به عنوان مثال، در لپ تاپ کاربر دیگر یا در اینترنت یافت می شوند. سیستم های DLP، که هزینه آن در صورت درخواست توسط توسعه دهندگان ارائه می شود، می تواند از چند ده تا چند هزار روبل متغیر باشد. سیستمهای DLP باید بررسی کنند که چگونه دادهها از یک یا چند شخص ثالث به بیرون درز کرده است، آیا این کار به طور مستقل انجام شده است یا اینکه آیا اطلاعات به وسیله روشهای دیگری به بیرون درز کرده است.

داده ها در حالت استراحت

توضیح "داده در حالت استراحت" به اطلاعات آرشیو شده قدیمی اشاره دارد که در هر یک از آنها ذخیره می شود دیسکهای سختمشتری کامپیوتر شخصی، روی سرور فایل راه دور، در درایو ذخیره سازی شبکه. این تعریف برای داده هایی که در سیستم ذخیره می شوند نیز صدق می کند کپی رزرو کنیدروی سی دی یا فلش مموری. چنین اطلاعاتی برای سازمان ها یا شرکت های دولتی بسیار مورد توجه است، زیرا حجم زیادی از داده ها بدون استفاده در دستگاه های حافظه ذخیره می شوند. در این صورت احتمال دسترسی افراد غیرمجاز خارج از شبکه به اطلاعات زیاد است.

این روزها اغلب می توانید در مورد فناوری هایی مانند سیستم های DLP بشنوید. چیست و کجا استفاده می شود؟ این نرم افزار طراحی شده برای جلوگیری از از دست رفتن اطلاعات با شناسایی بی نظمی های احتمالی در انتقال و فیلتر کردن داده ها است. علاوه بر این، چنین سرویس هایی استفاده، حرکت (ترافیک شبکه) و ذخیره سازی آن را نظارت، شناسایی و مسدود می کنند.

به عنوان یک قاعده، نشت داده های محرمانه به دلیل عملکرد تجهیزات توسط کاربران بی تجربه یا در نتیجه اقدامات مخرب رخ می دهد. چنین اطلاعاتی در قالب اطلاعات خصوصی یا شرکتی، مالکیت معنوی (IP)، مالی یا اطلاعات پزشکیاطلاعات کارت اعتباری و موارد مشابه به اقدامات حفاظتی پیشرفته ای نیاز دارند که فناوری های اطلاعاتی مدرن می توانند ارائه دهند.

اصطلاحات "از دست دادن داده" و "نشت داده" به هم مرتبط هستند و اغلب به جای یکدیگر استفاده می شوند، اگرچه تا حدودی متفاوت هستند. موارد از دست دادن اطلاعات زمانی به نشت اطلاعات تبدیل می شود که منبعی حاوی اطلاعات محرمانه ناپدید می شود و متعاقباً به دست یک شخص غیرمجاز می رسد. با این حال، نشت داده ها بدون از دست دادن داده ها امکان پذیر است.

دسته بندی های DLP

ابزارهای تکنولوژیکی مورد استفاده برای مبارزه با نشت دادهها را میتوان به دستههای زیر تقسیم کرد: اقدامات امنیتی استاندارد، اقدامات هوشمند (پیشرفته)، کنترل دسترسی و رمزگذاری، و همچنین سیستمهای تخصصی DLP (اینها به تفصیل در زیر توضیح داده میشوند).

اقدامات استاندارد

اقدامات امنیتی استاندارد مانند سیستمهای تشخیص نفوذ (IDS) و نرمافزار آنتیویروس معمولاً مکانیزمهای موجود هستند که از رایانهها در برابر حملات خارجی و همچنین حملات خودی محافظت میکنند. برای مثال اتصال فایروال از دسترسی به شبکه داخلی جلوگیری می کند افراد غیر مجازو سیستم تشخیص نفوذ تلاش های نفوذ را تشخیص می دهد. از حملات داخلی میتوان با بررسی آنتیویروسهایی که بر روی رایانههای شخصی که اطلاعات محرمانه ارسال میکنند شناسایی میکند و همچنین با استفاده از سرویسهایی که در معماری سرویس گیرنده-سرور بدون هیچ گونه داده شخصی یا محرمانه ذخیره شده در رایانه کار میکنند، از حملات داخلی جلوگیری کرد.

اقدامات امنیتی اضافی

اقدامات امنیتی اضافی از خدمات بسیار تخصصی و الگوریتمهای زمانبندی برای شناسایی دسترسی غیرعادی به دادهها (به عنوان مثال، پایگاههای داده یا سیستمهای بازیابی اطلاعات) یا تبادل ایمیل غیرعادی استفاده میکنند. علاوه بر این، چنین فناوریهای اطلاعاتی مدرنی برنامهها و درخواستها را با اهداف مخرب شناسایی میکنند و اسکنهای عمیق سیستمهای رایانهای را انجام میدهند (به عنوان مثال، تشخیص ضربههای کلید یا صداهای بلندگو). برخی از این سرویسها حتی میتوانند فعالیت کاربر را برای تشخیص دسترسی غیرعادی به دادهها نظارت کنند.

سیستم های DLP طراحی شده سفارشی - چیست؟

راهحلهای DLP که برای امنیت اطلاعات طراحی شدهاند، برای شناسایی و جلوگیری از تلاشهای غیرمجاز برای کپی یا انتقال دادههای حساس (اعم از عمدی یا غیرعمدی) بدون اجازه یا دسترسی، معمولاً توسط کاربرانی که حقوق دسترسی به دادههای حساس را دارند، طراحی شدهاند.

به منظور طبقه بندی اطلاعات خاصو دسترسی به آن را تنظیم می کند، این سیستم ها از مکانیسم هایی مانند تطبیق دقیق داده ها، انگشت نگاری ساختاریافته، پذیرش قوانین و عبارات منظم، انتشار عبارات کد، تعاریف مفهومی و کلمات کلیدی استفاده می کنند. انواع و مقایسه سیستم های DLP را می توان به صورت زیر ارائه کرد.

شبکه DLP (همچنین به عنوان داده در حرکت یا DiM شناخته می شود)

به عنوان یک قاعده، این یک راه حل یا نرم افزار سخت افزاری است که در نقاط شبکه که در نزدیکی محیط قرار دارند نصب می شود. ترافیک شبکه را تجزیه و تحلیل می کند تا داده های حساسی را که با نقض آن ارسال می شوند، شناسایی کند

نقطه پایانی DLP (داده ها هنگام استفاده )

چنین سیستم هایی بر روی ایستگاه های کاری کاربر نهایی یا سرورهای سازمان های مختلف کار می کنند.

همانند سایر سیستمهای شبکه، نقطه پایانی میتواند با ارتباطات داخلی و خارجی روبرو شود و بنابراین میتواند برای کنترل جریان اطلاعات بین انواع یا گروههایی از کاربران (مانند فایروالها) استفاده شود. آنها همچنین قادر به نظارت بر ایمیل و پیام های فوری هستند. این به صورت زیر اتفاق می افتد - قبل از بارگیری پیام ها در دستگاه، آنها توسط سرویس بررسی می شوند و اگر حاوی درخواست نامطلوب باشند، مسدود می شوند. در نتیجه اصلاح نمی شوند و مشمول قوانین ذخیره سازی داده ها در دستگاه نمی شوند.

یک سیستم DLP (تکنولوژی) این مزیت را دارد که می تواند دسترسی به دستگاه های فیزیکی (مثلاً دستگاه های تلفن همراه با قابلیت ذخیره سازی) را کنترل و مدیریت کند و گاهی اوقات به اطلاعات قبل از رمزگذاری شده دسترسی پیدا کند.

برخی از سیستم های مبتنی بر نقطه پایانی همچنین می توانند کنترل برنامه را برای جلوگیری از تلاش برای انتقال اطلاعات حساس و همچنین ارائه بازخورد فوری به کاربر ارائه دهند. با این حال، آنها این عیب را دارند که باید بر روی هر ایستگاه کاری در شبکه نصب شوند و نمی توانند در دستگاه های تلفن همراه (مثلاً در تلفن های همراهو PDA ها) یا جایی که عملاً نمی توان آنها را نصب کرد (مثلاً در یک ایستگاه کاری در یک کافی نت). این شرایط باید هنگام انتخاب یک سیستم DLP برای هر منظوری در نظر گرفته شود.

شناسایی داده ها

سیستم های DLP شامل چندین روش با هدف شناسایی اطلاعات سری یا محرمانه است. گاهی اوقات این فرآیند با رمزگشایی اشتباه گرفته می شود. با این حال، شناسایی دادهها فرآیندی است که در آن سازمانها از فناوری DLP برای تعیین آنچه باید جستجو کنند (در حال حرکت، در حالت استراحت یا در حال استفاده) استفاده میکنند.

داده ها به عنوان ساختار یافته یا بدون ساختار طبقه بندی می شوند. نوع اول در فیلدهای ثابت در یک فایل (مانند صفحه گسترده) ذخیره میشود، در حالی که بدون ساختار به متن آزاد (به شکل اسناد متنی یا فایلهای PDF) اشاره دارد.

به گفته کارشناسان، 80 درصد از کل داده ها بدون ساختار هستند. بر این اساس، 20 درصد ساختار یافته است. مبتنی بر تحلیل محتوا با تمرکز بر اطلاعات ساختاریافته و تحلیل زمینه است. این کار در محلی انجام می شود که برنامه یا سیستمی که داده ها در آن ایجاد شده اند، ایجاد شده است. بنابراین، پاسخ به سوال "سیستم های DLP - چیست؟" برای تعیین الگوریتم تجزیه و تحلیل اطلاعات خدمت خواهد کرد.

روش های مورد استفاده

امروزه روشهای توصیف محتوای حساس بسیار زیاد است. آنها را می توان به دو دسته تقسیم کرد: دقیق و نادرست.

روشهای دقیق آنهایی هستند که شامل تحلیل محتوا میشوند و عملاً موارد مثبت کاذب را به پرسوجوها کاهش میدهند.

همه موارد دیگر نادقیق هستند و ممکن است شامل: فرهنگ لغت، کلمات کلیدی، عبارات منظم، عبارات منظم توسعه یافته، متا تگ های داده، تجزیه و تحلیل بیزی، تجزیه و تحلیل آماری و غیره باشند.

اثربخشی تجزیه و تحلیل به طور مستقیم به دقت آن بستگی دارد. یک سیستم DLP با رتبه بالا عملکرد بالایی در این پارامتر دارد. دقت شناسایی DLP برای جلوگیری از پیامدهای مثبت و منفی کاذب ضروری است. دقت می تواند به عوامل زیادی بستگی داشته باشد که برخی از آنها ممکن است موقعیتی یا تکنولوژیکی باشند. تست دقت می تواند قابلیت اطمینان سیستم DLP را تضمین کند - تقریباً صفر مثبت کاذب.

شناسایی و جلوگیری از نشت اطلاعات

گاهی اوقات منبع توزیع داده، اطلاعات حساس را در اختیار اشخاص ثالث قرار می دهد. پس از مدتی، برخی از آن به احتمال زیاد در یک مکان غیرمجاز (به عنوان مثال، در اینترنت یا در لپ تاپ کاربر دیگر) یافت می شود. سیستمهای DLP، که قیمت آنها بنا به درخواست توسط توسعهدهندگان ارائه میشود و میتواند از چند ده تا چند هزار روبل متغیر باشد، باید بررسی کنند که چگونه دادهها - از یک یا چند شخص ثالث، مستقل از یکدیگر انجام شده است یا نه، نشت توسط هر آنگاه با وسایل دیگر و غیره فراهم شده است.

داده ها در حالت استراحت

"داده در حالت سکون" به اطلاعات بایگانی شده قدیمی که در هر یک از درایوهای کامپیوتر مشتری، روی یک سرور فایل راه دور، روی یک دیسک ذخیره شده اند، اشاره دارد. این اطلاعات برای کسبوکارها و سازمانهای دولتی بسیار جالب است زیرا حجم زیادی از دادهها بدون استفاده در دستگاههای ذخیرهسازی قرار میگیرند و به احتمال زیاد توسط افراد غیرمجاز خارج از شبکه قابل دسترسی است.

اگر در تعاریف خود کاملاً ثابت باشیم، می توان گفت که امنیت اطلاعات دقیقاً با ظهور سیستم های DLP آغاز شد. قبل از این، تمام محصولاتی که با "امنیت اطلاعات" سروکار داشتند، نه از اطلاعات، بلکه از زیرساخت ها محافظت می کردند - مکان هایی که داده ها در آن ذخیره، انتقال و پردازش می شوند. رایانه، برنامه یا کانالی که اطلاعات حساس را میزبانی، پردازش یا ارسال میکند، توسط این محصولات محافظت میشود، به همان روشی که زیرساختی که اطلاعات بیضرر را مدیریت میکند. یعنی با ظهور محصولات DLP بود که بالاخره سیستم های اطلاعاتی یاد گرفتند اطلاعات محرمانه را از اطلاعات غیرمحرمانه تشخیص دهند. شاید با ادغام فناوریهای DLP در زیرساختهای اطلاعاتی، شرکتها بتوانند در حفاظت از اطلاعات بسیار صرفهجویی کنند - به عنوان مثال، فقط در مواردی که اطلاعات محرمانه ذخیره یا منتقل میشوند از رمزگذاری استفاده کنند و در موارد دیگر اطلاعات را رمزگذاری نکنند.

با این حال، این موضوع مربوط به آینده است و در حال حاضر این فناوری ها عمدتاً برای محافظت از اطلاعات در برابر نشت استفاده می شوند. فناوری های طبقه بندی اطلاعات هسته سیستم های DLP را تشکیل می دهند. هر سازنده روش های خود برای شناسایی اطلاعات محرمانه را منحصر به فرد می داند، از آنها با پتنت محافظت می کند و علائم تجاری ویژه ای برای آنها ارائه می کند. به هر حال، عناصر باقی مانده از معماری که با این فناوری ها متفاوت هستند (رهگیرهای پروتکل، تجزیه کننده های قالب، مدیریت رویداد و انبارهای داده) برای اکثر سازندگان یکسان هستند، اما شرکت های بزرگحتی با سایر محصولات امنیتی یکپارچه شده است زیرساخت اطلاعاتی. عمدتا برای دسته بندی داده ها در محصولات امنیتی اطلاعات شرکت هادر برابر نشت، از دو گروه اصلی فناوری استفاده می شود - تجزیه و تحلیل زبانی (مورفولوژیکی، معنایی) و روش های آماری (اثر انگشت دیجیتال، DNA سند، ضد سرقت علمی). هر فناوری نقاط قوت و ضعف خود را دارد که دامنه کاربرد آن را مشخص می کند.

تحلیل زبانی

استفاده از کلمات توقف ("محرمانه"، "محرمانه" و مانند آن) برای جلوگیری از خروجی ایمیل ها V سرورهای پست الکترونیکیرا می توان مولد سیستم های DLP مدرن دانست. البته، این کار در برابر مهاجمان محافظت نمی کند - حذف یک کلمه توقف، که اغلب در یک بخش جداگانه از سند قرار می گیرد، دشوار نیست و معنای متن به هیچ وجه تغییر نخواهد کرد.

انگیزه توسعه فناوری های زبانی در آغاز قرن حاضر توسط سازندگان فیلترهای ایمیل ایجاد شد. اول از همه، برای محافظت از ایمیل در برابر هرزنامه. در حال حاضر این روش های شهرت است که در فن آوری های ضد هرزنامه غالب است، اما در آغاز قرن یک جنگ زبانی واقعی بین پرتابه و زره پوش - هرزنامه ها و ضد هرزنامه ها وجود داشت. ساده ترین روش ها برای فریب دادن فیلترها بر اساس کلمات توقف را به خاطر دارید؟ جایگزینی حروف با حروف مشابه از رمزگذاری یا اعداد دیگر، نویسهگردانی، به صورت تصادفیفضاها، خطوط زیر یا خطوط شکسته را در متن قرار داده است. ضد هرزنامه ها به سرعت یاد گرفتند که با چنین ترفندهایی مقابله کنند، اما پس از آن هرزنامه های گرافیکی و دیگر انواع حیله گر مکاتبات ناخواسته ظاهر شدند.

با این حال، استفاده از فناوری های ضد هرزنامه در محصولات DLP بدون تغییر جدی غیرممکن است. از این گذشته، برای مبارزه با هرزنامه ها، کافی است جریان اطلاعات را به دو دسته تقسیم کنید: هرزنامه و غیر هرزنامه. روش Bayes که برای شناسایی هرزنامه استفاده می شود، فقط یک نتیجه باینری می دهد: "بله" یا "خیر". این برای محافظت از داده های شرکت در برابر نشت کافی نیست - شما نمی توانید به سادگی اطلاعات را به محرمانه و غیر محرمانه تقسیم کنید. شما باید بتوانید اطلاعات را بر اساس وابستگی عملکردی (مالی، تولیدی، تکنولوژیکی، تجاری، بازاریابی) و در کلاس ها طبقه بندی کنید - آنها را بر اساس سطح دسترسی (برای توزیع رایگان، برای) طبقه بندی کنید. دسترسی محدود، برای استفاده رسمی، سری، فوق سری و غیره).

بیشتر سیستمهای تحلیل زبانشناختی مدرن نه تنها از تحلیل زمینهای (یعنی در چه زمینهای، در ترکیب با چه واژههای دیگری از یک اصطلاح خاص استفاده میشود)، بلکه از تحلیل معنایی متن نیز استفاده میکنند. هر چه قطعه مورد تجزیه و تحلیل بزرگتر باشد، این فناوری ها کارآمدتر عمل می کنند. تجزیه و تحلیل با دقت بیشتری بر روی یک قطعه بزرگ از متن انجام می شود احتمال بیشتری دارددسته و کلاس سند تعیین می شود. هنگام تجزیه و تحلیل پیام های کوتاه(اس ام اس، پیام رسان های اینترنتی) چیزی بهتر از کلمات امن هنوز اختراع نشده است. نویسنده در پاییز 2008 با چنین وظیفه ای روبرو شد، زمانی که هزاران پیام مانند "ما در حال اخراج هستیم"، "مجوز ما را خواهند گرفت"، "خروج سپرده گذاران"، که باید بلافاصله از آنها مسدود می شد. مشتریان، از محل کار بسیاری از بانک ها از طریق پیام رسان های فوری به اینترنت ارسال شدند.

مزایای تکنولوژی

مزایای فن آوری های زبانی این است که آنها مستقیماً با محتوای اسناد کار می کنند ، یعنی برای آنها مهم نیست که سند کجا و چگونه ایجاد شده است ، روی چه نوع مهری قرار دارد یا پرونده چه نامی دارد - اسناد. بلافاصله محافظت می شوند. این مهم است، به عنوان مثال، در هنگام پردازش پیش نویس اسناد محرمانهیا برای محافظت از اسناد دریافتی. اگر اسناد ایجاد شده و استفاده شده در شرکت را بتوان به نحوی نامگذاری، مهر یا علامت گذاری کرد، در این صورت اسناد دریافتی ممکن است دارای مهر و برچسب هایی باشد که توسط سازمان پذیرفته نمی شود. پیش نویس ها (البته در مواردی که در یک سیستم مدیریت اسناد امن ایجاد شده باشند) ممکن است قبلاً حاوی اطلاعات محرمانه باشند، اما هنوز حاوی مهر و برچسب های لازم نیستند.

یکی دیگر از مزایای فناوری های زبانی، توانایی یادگیری آنهاست. اگر تا به حال فشار داده اید سرویس گیرنده پست الکترونیکیدکمه "نه هرزنامه"، شما از قبل می توانید تصور کنید بخش مشتریسیستم های آموزشی موتور زبانی اجازه دهید توجه داشته باشم که شما مطلقاً نیازی ندارید که یک زبان شناس تأیید شده باشید و بدانید دقیقاً چه چیزی در پایگاه داده دسته ها تغییر می کند - فقط یک مثبت کاذب را به سیستم نشان دهید و بقیه کارها را خودش انجام خواهد داد.

سومین مزیت فناوری های زبانی مقیاس پذیری آنهاست. سرعت پردازش اطلاعات متناسب با کمیت آن است و مطلقاً مستقل از تعداد دسته هاست. تا همین اواخر، ساخت یک پایگاه داده سلسله مراتبی از دسته ها (از لحاظ تاریخی BKF نامیده می شد - پایگاه داده فیلتر محتوا، اما این نام دیگر معنای واقعی را نشان نمی دهد) نوعی شمنیسم زبان شناسان حرفه ای به نظر می رسید، بنابراین راه اندازی BKF می توانست به راحتی کاستی محسوب شود. اما با انتشار چندین محصول "خودزبانی" در سال 2010، ساخت یک پایگاه داده اولیه از دسته ها بسیار ساده شد - به سیستم مکان هایی که اسناد یک دسته خاص ذخیره می شود نشان داده می شود و خود ویژگی های زبانی این دسته را تعیین می کند. در صورت مثبت کاذب، خود را آموزش می دهد. بنابراین اکنون سهولت پیکربندی به مزایای فناوری های زبانی اضافه شده است.

و یکی دیگر از مزایای فناوری های زبانی که می خواهم در مقاله به آن اشاره کنم، توانایی تشخیص دسته بندی در جریان های اطلاعاتی است که به اسناد واقع در شرکت مربوط نمی شود. ابزاری برای نظارت بر محتوای جریانهای اطلاعاتی میتواند دستههایی مانند فعالیتهای غیرقانونی (دزدی دریایی، توزیع کالاهای ممنوع)، استفاده از زیرساختهای شرکت برای مقاصد شخصی، آسیب به تصویر شرکت (به عنوان مثال، انتشار شایعات افتراآمیز) و به زودی.

معایب تکنولوژی

عیب اصلی فناوری های زبانی وابستگی آنها به زبان است. استفاده از موتور زبانی طراحی شده برای یک زبان برای تجزیه و تحلیل زبان دیگر ممکن نیست. این امر به ویژه زمانی قابل توجه بود که تولید کنندگان آمریکایی وارد بازار روسیه شدند - آنها آماده رویارویی با کلمه سازی روسی و حضور شش رمزگذاری نبودند. ترجمه دسته ها و کلمات کلیدی به روسی - به زبان کافی نبود زبان انگلیسیواژهسازی کاملاً ساده است و موارد در حروف اضافه قرار میگیرند، یعنی وقتی حرف تغییر میکند حرف اضافه تغییر میکند و نه خود کلمه. اکثر اسامی در زبان انگلیسی بدون تغییر کلمه به فعل تبدیل می شوند. و غیره. در روسی، همه چیز اینطور نیست - یک ریشه می تواند ده ها کلمه را در آن ایجاد کند بخش های مختلفسخن، گفتار.

در آلمان، تولید کنندگان آمریکایی فن آوری های زبانی با مشکل دیگری روبرو شدند - به اصطلاح "ترکیبات"، کلمات مرکب. در آلمانی مرسوم است که تعاریفی را به کلمه اصلی الصاق می کنند و در نتیجه کلماتی را که گاهی از ده ها ریشه تشکیل می دهند به دست می آورند. چنین چیزی در زبان انگلیسی وجود ندارد، جایی که یک کلمه دنباله ای از حروف بین دو فاصله است، بنابراین موتور زبانی انگلیسی قادر به پردازش کلمات طولانی ناآشنا نیست.

انصافا باید گفت که این مشکلات اکنون تا حد زیادی توسط سازندگان آمریکایی حل شده است. موتور زبان باید کمی بازطراحی میشد (و گاهی بازنویسی میشد)، اما بازارهای بزرگ روسیه و آلمان مطمئناً ارزش آن را دارند. همچنین پردازش متون چند زبانه با استفاده از فناوری های زبانی دشوار است. با این حال، بیشتر موتورها هنوز با دو زبان کنار می آیند، معمولاً زبان ملی + انگلیسی - برای اکثر کارهای تجاری این کاملاً کافی است. اگرچه نویسنده با متون محرمانه ای مواجه شده است که مثلاً شامل قزاقی، روسی و انگلیسی به طور همزمان است، اما این استثنا است تا قاعده.

یکی دیگر از معایب فناوری های زبانی برای کنترل طیف کامل اطلاعات محرمانه شرکتی این است که همه اطلاعات محرمانه به صورت متون منسجم نیستند. اگرچه اطلاعات در پایگاه های داده ذخیره می شود فرم متنو در استخراج متن از DBMS مشکلی وجود ندارد. پردازش چنین داده هایی با استفاده از زبان شناسی سود چندانی نخواهد داشت. همین را می توان در مورد فرمت های CAD/CAM، یعنی نقشه هایی که اغلب حاوی مالکیت معنوی هستند، گفت. کدهای برنامهو فرمت های رسانه ای (تصویری/صوتی) - برخی متون را می توان از آنها استخراج کرد، اما پردازش آنها نیز بی اثر است. همین سه سال پیش این موضوع برای متون اسکن شده نیز اعمال می شد، اما سازندگان پیشرو سیستم های DLP به سرعت اضافه کردند تشخیص نوریو با این مشکل برخورد کرد.

اما بزرگترین و اغلب مورد انتقاد فناوریهای زبانی، رویکرد احتمالی طبقهبندی است. اگر تا به حال ایمیلی با دسته "احتمالا هرزنامه" خوانده باشید، منظور من را متوجه خواهید شد. اگر این اتفاق در مورد هرزنامه ها بیفتد، جایی که فقط دو دسته وجود دارد (هرزنامه/غیر هرزنامه)، می توانید تصور کنید چه اتفاقی می افتد زمانی که چندین دسته و کلاس حریم خصوصی در سیستم بارگذاری شوند. اگرچه آموزش سیستم می تواند به دقت 92 تا 95 درصد دست یابد، اما برای اکثر کاربران این بدان معناست که هر دهم یا بیستمین حرکت اطلاعات به اشتباه به کلاس اشتباهی اختصاص داده می شود، با تمام عواقب تجاری متعاقب آن (نشت یا وقفه در یک فرآیند قانونی).

معمولاً مرسوم نیست که پیچیدگی توسعه فناوری را به عنوان یک نقطه ضعف در نظر بگیریم، اما نمی توان آن را نادیده گرفت. توسعه یک موتور زبانی جدی با طبقهبندی متون به بیش از دو دسته، فرآیندی دانشبر و نسبتاً پیچیده از نظر فناوری است. زبان شناسی کاربردی یک علم به سرعت در حال توسعه است که با گسترش جستجوی اینترنتی انگیزه زیادی در توسعه خود دریافت کرد، اما امروزه تنها چند موتور دسته بندی قابل اجرا در بازار وجود دارد: برای زبان روسی فقط دو مورد از آنها وجود دارد و برای برخی از زبان ها به سادگی هنوز توسعه نیافته اند. بنابراین، تنها چند شرکت در بازار DLP وجود دارند که می توانند اطلاعات را به طور کامل دسته بندی کنند. می توان فرض کرد که وقتی بازار DLP به اندازه های چند میلیارد دلاری رشد کند، گوگل به راحتی وارد آن خواهد شد. با موتور زبانی خود، که بر روی تریلیونها جستجو در هزاران دستهبندی آزمایش شده است، گرفتن سریع بخش جدی از این بازار برای او دشوار نخواهد بود.

روش های آماری

وظیفه جستجوی رایانه ای برای نقل قول های مهم (چرا دقیقاً "مهم" - کمی بعد) زبان شناسان علاقه مند در دهه 70 قرن گذشته ، اگر نه زودتر ، بودند. متن به قطعات با اندازه معین شکسته شد و از هر کدام یک هش گرفته شد. اگر توالی خاصی از هش ها در دو متن به طور همزمان اتفاق بیفتد، به احتمال زیاد متن ها در این مناطق مطابق می شوند.

یک محصول جانبی تحقیق در این زمینه، برای مثال، «گاهشماری جایگزین» آناتولی فومنکو، محقق محترمی است که روی «همبستگیهای متنی» کار کرده و زمانی تواریخهای روسی را از دورههای تاریخی مختلف مقایسه کرده است. با تعجب از اینکه تا چه حد وقایع نگاری های قرون مختلف مطابقت دارند (بیش از 60٪)، در اواخر دهه 70 او این نظریه را مطرح کرد که گاهشماری ما چندین قرن کوتاهتر است. بنابراین، هنگامی که برخی از شرکتهای DLP وارد بازار میشوند «فناوری انقلابی برای جستجوی قیمتها» را ارائه میدهند، به احتمال زیاد چیزی جز جدید نیست. علامت تجاری، شرکت ایجاد نکرده است.

فنآوریهای آماری، متون را نه بهعنوان یک توالی منسجم از کلمات، بلکه بهعنوان یک توالی دلخواه از کاراکترها در نظر میگیرند، و بنابراین با متون در هر زبانی به همان اندازه کار میکنند. از آنجایی که هر شی دیجیتال - خواه یک تصویر یا یک برنامه - نیز دنباله ای از نمادها است، از همان روش ها می توان برای تجزیه و تحلیل نه تنها استفاده کرد. اطلاعات متنی، بلکه هر شی دیجیتال. و اگر هش ها در دو فایل صوتی مطابقت داشته باشند، احتمالاً یکی از آنها حاوی نقل قول از دیگری است، بنابراین روش های آماری ابزار موثری برای محافظت در برابر نشت های صوتی و تصویری هستند که به طور فعال در استودیوهای موسیقی و شرکت های فیلم استفاده می شود.

وقت آن رسیده است که به مفهوم "نقل قول معنی دار" بازگردیم. ویژگی های کلیدیهش پیچیده گرفته شده از شی محافظت شده (که در محصولات مختلف اثر انگشت دیجیتال یا DNA سند نامیده می شود)، مرحله ای است که با آن هش حذف می شود. همانطور که از توضیحات قابل درک است ، چنین "چاپ" یک ویژگی منحصر به فرد شی است و در عین حال اندازه خاص خود را دارد. این مهم است زیرا اگر از میلیون ها سند پرینت بگیرید (که ظرفیت ذخیره سازی متوسط بانک است)، برای ذخیره همه چاپ ها به تعداد کافی سند نیاز خواهید داشت. فضای دیسک. اندازه چنین اثر انگشتی به مرحله هش بستگی دارد - هر چه گام کوچکتر باشد، اثر انگشت بزرگتر است. اگر هش را با یک کاراکتر افزایش دهید، اندازه اثر انگشت از اندازه خود نمونه بیشتر خواهد شد. اگر اندازه گام را افزایش دهید (مثلاً 10000 کاراکتر) تا "وزن" اثر انگشت را کاهش دهید، در همان زمان احتمال محرمانه بودن سندی که حاوی نقل قول از نمونه ای به طول 9900 کاراکتر است، افزایش می یابد. از طریق بدون توجه

از طرف دیگر، اگر یک گام بسیار کوچک، چند نماد، برای افزایش دقت تشخیص بردارید، می توانید تعداد موارد مثبت کاذب را به مقدار غیرقابل قبولی افزایش دهید. از نظر متن، این بدان معنی است که شما نباید هش را از هر حرف حذف کنید - همه کلمات از حروف تشکیل شده اند و سیستم وجود حروف در متن را به عنوان محتوای نقل قول از متن نمونه در نظر می گیرد. به طور معمول، خود تولیدکنندگان یک مرحله بهینه را برای حذف هش توصیه می کنند تا اندازه نقل قول کافی باشد و در عین حال وزن خود چاپ کوچک باشد - از 3٪ (متن) تا 15٪ (فیلم فشرده). در برخی از محصولات، تولیدکنندگان به شما اجازه میدهند که اندازه اهمیت نقل قول را تغییر دهید، یعنی مرحله هش را افزایش یا کاهش دهید.

مزایای تکنولوژی

همانطور که از توضیحات متوجه می شوید، برای شناسایی یک نقل قول به یک شی نمونه نیاز دارید. و روش های آماری می توانند با دقت خوبی (تا 100%) بگویند که آیا فایل مورد بررسی حاوی نقل قول قابل توجهی از نمونه است یا خیر. یعنی سیستم مسئولیت دسته بندی اسناد را بر عهده نمی گیرد - چنین کاری کاملاً به وجدان شخصی است که قبل از گرفتن اثر انگشت پرونده ها را دسته بندی کرده است. این امر حفاظت از اطلاعات را تا حد زیادی تسهیل می کند، اگر سازمانی فایل های به ندرت تغییر یافته و از قبل طبقه بندی شده را در مکان(ها) ذخیره کند. سپس کافی است از هر یک از این فایل ها اثر انگشت بگیرید و سیستم مطابق با تنظیمات، انتقال یا کپی فایل های حاوی نقل قول های قابل توجه از نمونه ها را مسدود می کند.

مستقل بودن روش های آماری از زبان متن و اطلاعات غیر متنی نیز مزیتی غیرقابل انکار است. آنها در محافظت از اشیاء دیجیتال ایستا از هر نوع - تصاویر، صوتی/تصویری، پایگاه داده ها خوب هستند. من در مورد محافظت از اشیاء پویا در بخش "معایب" صحبت خواهم کرد.

معایب تکنولوژی

مانند زبان شناسی، معایب فناوری نیز وجود دارد سمت عقبمزایای. سهولت آموزش سیستم (فایل را به سیستم نشان دهید و قبلاً محافظت شده است) مسئولیت آموزش سیستم را به عهده کاربر می گذارد. اگر ناگهان یک فایل محرمانه در مکان اشتباهی قرار گیرد یا به دلیل سهل انگاری یا نیت مخرب ایندکس نشده باشد، سیستم از آن محافظت نخواهد کرد. بر این اساس، شرکت هایی که به محافظت از اطلاعات محرمانه در برابر نشت اهمیت می دهند، باید روشی را برای کنترل نحوه نمایه سازی فایل های محرمانه توسط سیستم DLP ارائه دهند.

یک ایراد دیگر - اندازه فیزیکیحک نویسنده بارها پروژه های آزمایشی چشمگیر را روی چاپ دیده است، زمانی که سیستم DLP با احتمال 100٪ انتقال اسناد حاوی نقل قول های قابل توجه از سیصد سند نمونه را مسدود می کند. با این حال، پس از یک سال از عملیات سیستم در حالت مبارزه، نقش هر یک نامه ارسالیدیگر با سیصد نمونه مقایسه نمی شود، بلکه با میلیون ها نمونه چاپ مقایسه می شود که به طور قابل توجهی سرعت کار را کاهش می دهد سیستم پستی، باعث تاخیر ده ها دقیقه ای می شود.

همانطور که در بالا قول داده بودم، تجربه خود را در حفاظت از اشیاء پویا با استفاده از روش های آماری شرح خواهم داد. زمان لازم برای گرفتن اثر انگشت مستقیماً به اندازه و فرمت فایل بستگی دارد. برای سند متنیمانند این مقاله، کسری از ثانیه طول می کشد، برای یک ساعت و نیم فیلم MP4 ده ها ثانیه طول می کشد. برای فایلهایی که به ندرت تغییر میکنند، این مهم نیست، اما اگر یک شیء هر دقیقه یا حتی یک ثانیه تغییر کند، یک مشکل پیش میآید: پس از هر تغییر شی، باید یک اثر انگشت جدید از آن گرفته شود... کدی که برنامه نویسی که روی آن کار می کند بزرگترین پیچیدگی نیست، با پایگاه داده های مورد استفاده در صورتحساب، بانکداری مرکزی یا مراکز تماس بسیار بدتر است. اگر زمان گرفتن اثر انگشت بیشتر از زمان بدون تغییر باقی ماندن جسم باشد، مشکل راه حلی ندارد. این یک مورد عجیب و غریب نیست - به عنوان مثال، اثر انگشت یک پایگاه داده که شماره تلفن مشتریان یک فدرال را ذخیره می کند. اپراتور تلفن همراه، فیلمبرداری چند روز طول می کشد و هر ثانیه تغییر می کند. بنابراین هنگامی که یک فروشنده DLP ادعا می کند که محصول آنها می تواند از پایگاه داده شما محافظت کند، کلمه "شبه استاتیک" را به صورت ذهنی اضافه کنید.

اتحاد و مبارزه اضداد

همانطور که از بخش قبلی مقاله مشاهده می شود، قدرت یک فناوری در جایی آشکار می شود که دیگری ضعیف است. زبان شناسی نیازی به نمونه ندارد، داده ها را در حین پرواز دسته بندی می کند و می تواند از اطلاعاتی که به طور تصادفی یا عمدی انگشت نگاری نشده اند محافظت کند. اثری می دهد دقت بهترو بنابراین برای استفاده در آن ارجح است حالت خودکار. زبان شناسی با متون عالی کار می کند، اثر انگشت با سایر فرمت های ذخیره سازی اطلاعات به خوبی کار می کند.

بنابراین، اکثر شرکت های پیشرو در توسعه خود از هر دو فناوری استفاده می کنند که یکی از آنها اصلی و دیگری اضافی است. این به این دلیل است که در ابتدا محصولات این شرکت تنها از یک فناوری استفاده می کردند که در آن شرکت پیشرفت بیشتری کرد و سپس با توجه به تقاضای بازار، فناوری دوم متصل شد. به عنوان مثال، قبلا InfoWatch تنها از فناوری زبانی دارای مجوز Morph-OLogic استفاده می کرد و Websense از فناوری PreciseID استفاده می کرد که به دسته اثر انگشت دیجیتال تعلق دارد، اما اکنون شرکت ها از هر دو روش استفاده می کنند. در حالت ایده آل، این دو فناوری باید نه به صورت موازی، بلکه به صورت متوالی استفاده شوند. به عنوان مثال، اثر انگشت کار بهتری برای تعیین نوع سند انجام می دهد - مثلاً قرارداد یا ترازنامه. سپس می توانید پایگاه داده زبانی ایجاد شده به طور خاص برای این دسته را متصل کنید. این به میزان زیادی در منابع محاسباتی صرفه جویی می کند.

چندین نوع دیگر از فناوری های مورد استفاده در محصولات DLP خارج از حوصله این مقاله هستند. برای مثال، اینها شامل یک تحلیلگر ساختار است که به شما امکان می دهد ساختارهای رسمی را در اشیایی (شماره کارت اعتباری، گذرنامه، شماره شناسایی مالیاتی و غیره) پیدا کنید که با استفاده از زبان شناسی یا اثر انگشت قابل شناسایی نیستند. موضوع نیز فاش نشده است انواع متفاوتبرچسبها - از ورودیهای فیلدهای ویژگی یک فایل یا به سادگی یک نام فایل خاص تا کانتینرهای رمزنگاری خاص. فناوری اخیر در حال منسوخ شدن است، زیرا بیشتر سازندگان ترجیح می دهند خود چرخ را دوباره اختراع نکنند، بلکه با سازندگان سیستم DRM مانند Oracle IRM یا Microsoft RMS یکپارچه شوند.

محصولات DLP یک منطقه به سرعت در حال رشد از امنیت اطلاعات هستند. ما مشتاقانه منتظر ظهور فناوری های جدید برای تجزیه و تحلیل شرکت ها هستیم زمینه اطلاعاتبرای افزایش کارایی حفاظت از اطلاعات محرمانه.

محبوبیت فزاینده ای در بازار ویدیوی مصرفی کیفیت بالاپروژکتورها و تلویزیون ها با استفاده از فناوری طرح ریزی دیجیتال - DLP (پردازش نور دیجیتال) ساخته می شوند. مزایا و مزایای اصلی چنین فناوری چیست، چگونه کار می کند؟ این تکنولوژیرا می توان در این مقاله یافت.

نوع جدید ویدئو پروجکشن

اساس هر سیستم طرح ریزی نوع DLP- یک تراشه نیمه هادی نوری که به نام تراشه DLP نیز شناخته می شود، در سال 1987 توسط یکی از کارمندان معروف اختراع شد. شرکت آمریکاییتگزاس اینسترومنتز اثر لری هورنبک.

اگر بخواهیم به طور خلاصه عملکرد یک تراشه DLP را شرح دهیم، می توان آن را پیچیده ترین سوئیچ جهان نامید. این تراشه شامل دو میلیون آینه میکروسکوپی است که به شکل مستطیل چیده شده اند و نسبت به منبع نور تغییر موقعیت می دهند. ضخامت هر میکروآینه بیش از یک پنجم موی انسان نیست.

اگر از یک منبع نور خارجی و یک لنز پروجکشن استفاده میکنید و یک سیگنال ویدئویی دیجیتالی را به ورودی تراشه DLP اعمال میکنید، میتوانید ویدیوها و تصاویر گرافیکی. استفاده از فناوری DLP در ویدئوی مدرنتجهیزات به شما این امکان را می دهد که به سطح کاملاً جدیدی از کیفیت برای پخش فیلم و فیلم دست یابید.

تصویر در سایه های خاکستری

آینه های میکرو در تراشه می توانند دو موقعیت را اشغال کنند، چرخش به سمت منبع نور (روشن) و در جهت مخالف منبع نور (خاموش). بنابراین، پیکسل های روشن و تیره بر روی سطح صفحه نمایش داده می شوند.

سیگنال رمزگذاری شده وارد شده به تراشه باعث می شود هر آینه تا چندین هزار بار در ثانیه موقعیت خود را تغییر دهد. هنگامی که آینه بیشتر از حالت "خاموش" حالت "روشن" را می گیرد، پیکسل روشن تری روی صفحه نمایش داده می شود، اما اگر برعکس باشد، پیکسل تیره تر.

سیگنال رمزگذاری شده وارد شده به تراشه باعث می شود هر آینه تا چندین هزار بار در ثانیه موقعیت خود را تغییر دهد. هنگامی که آینه بیشتر از حالت "خاموش" حالت "روشن" را می گیرد، پیکسل روشن تری روی صفحه نمایش داده می شود، اما اگر برعکس باشد، پیکسل تیره تر.

بنابراین، آینهها در یک سیستم پروجکشن DLP میتوانند تا 1024 سایه خاکستری را برای هر پیکسل نمایش دهند و سیگنال ویدئویی یا تصویر دیجیتالی وارد شده به تراشه DLP را به یک تصویر با جزئیات با مقیاس خاکستری تبدیل کنند.

افزودن رنگ

در سیستم های پروجکشن با استفاده از فناوری DLP، نور سفید لامپ قبل از برخورد به سطح تراشه از یک فیلتر رنگی چرخان عبور می کند. از نور سفید، فیلترها رنگ های اصلی (قرمز، سبز و آبی) را استخراج می کنند که به شما امکان می دهد حداقل با استفاده از یک تراشه DLP حداقل 16.7 میلیون رنگ ایجاد کنید.

فناوری BrilliantColor به شما این امکان را می دهد که رنگ های اضافی از جمله فیروزه ای روشن، سرخابی و زرد را به نمایش بگذارید پالت رنگو اجرای رنگ را حتی زنده تر می کند. در مدرن پیشرفته تر پروژکتور DLPبه جای لامپ های سنتی، از منابع نور LED استفاده می شود که به طور جداگانه رنگ های اصلی را منتشر می کنند، که به شما امکان می دهد از شر فیلتر نور و مکانیسم چرخش آن خلاص شوید. سیستم های طرح ریزی با استفاده از سه تراشه DLP وجود دارد. این پروژکتورها متفاوت هستند افزایش روشناییو قابلیت نمایش حداقل 35 تریلیون رنگ را دارند که در سینماها و سیستم های تئاتر و کنسرت استفاده می شوند سایز بزرگتصویر پیش بینی شده

وضعیت هر میکروآینه بسته به چیزی که در آن پیش بینی می شود تنظیم می شود این لحظه عنصر پایهرنگ ها به عنوان مثال، آینه ای که یک پیکسل سرخابی را روی صفحه نمایش می دهد، فقط قرمز و از رنگ آبی، که در صورت مخلوط شدن سایه مورد نیاز را روی صفحه ایجاد می کنند.

موارد استفاده

بسیاری از پروژکتورهای استاندارد DLP و تلویزیون های پروژکتور HD فقط از یک تراشه DLP استفاده می کنند.

نور سفید از لامپ پروجکشن از یک لنز فوکوس و یک فیلتر رنگی چرخان عبور می کند. بنابراین، سطح تراشه DLP به طور متوالی با نور یکی از رنگ های اصلی (قرمز، سبز یا آبی) یا اضافی (زرد، فیروزه ای روشن، سرخابی) روشن می شود. تغییر حالت آینه ها و زمان صرف شده در هر موقعیت بسته به رنگی که آنها را روشن می کند تنظیم می شود. رنگ هایی که به صورت متوالی نمایش داده می شوند مخلوط می شوند و تصویر تمام رنگی را که روی صفحه می بینیم ایجاد می کنند.

فناوری DLP به شما امکان می دهد پروژکتورهایی بسازید که بسیار هستند روشنایی بالااز جمله فیلمهای سینمایی با فرمت بزرگ. این پروژکتورها از پیکربندی با سه تراشه DLP استفاده می کنند.

در پیکربندی سه تراشه، جریان نور سفید توسط یک منشور به سه جریان تک رنگ تقسیم میشود: قرمز، سبز و آبی. هر جریان به سطح تراشه خود هدایت می شود. پرتوهای رنگی منعکس شده از ریزآینه ها توسط یک عدسی طرح ریزی بر روی صفحه نمایش متمرکز می شوند.

سیستم های پروجکشن DLP، صرف نظر از طراحی و دامنه کاربرد، به طور مداوم در حال بهبود و بالا بردن سطح کیفیت و ویژگی های تصویر نمایش داده شده بر روی صفحه نمایش هستند. همه چیز با یک تصویر مینیاتوری منعکس شده توسط میلیون ها ریز آینه شروع می شود، که سپس به یک تصویر با فرمت بزرگ شگفت انگیز تبدیل می شود!

مزایای فناوری DLP

تصویر فوق العاده شارپ

فناوریهای ویدیویی و گرافیکی تولید شده با استفاده از DLP با به حداقل رساندن فاصله بین پیکسلهای تصویر مجاور، با افزایش وضوح مشخص میشوند. فاصله بین آنها کمتر از یک میکرون است، بنابراین کیفیت چنین طرح دیجیتالی بسیار نزدیک به کیفیت پروجکشن آنالوگ از فیلم است.

کیفیت تصویر برجسته "هالیوود".

کیفیت تصویر برجسته "هالیوود".

باور نکردنی کیفیت بالابه طور کامل تصویر دیجیتالکه با استفاده از فناوری DLP Cinema به دست آمده است، ایده معمول سینما رفتن را تغییر می دهد. پروژکتورها و تلویزیون های پروجکشن مبتنی بر فناوری DLP دارای مزایای یکسانی هستند و قاب عکس های شفاف و شگفت انگیزی را به نمایش می گذارند، ویدیوهای خیره کننده با روشنایی و بازتاب رنگ باورنکردنی. اصالت تصویر به حدی است که فراموش می کنید تمام اقدامات فقط روی صفحه انجام می شود.

فرمت 1080p با کیفیت بالا

فناوری DLP به شما اجازه می دهد تا بیش از دو میلیون پیکسل را بر روی صفحه نمایش نشان دهید حداکثر وضوح 1920x1080 که با فرمت Full HD 1080p مطابقت دارد. یک پروژکتور یا تلویزیون DLP با وضوح 1080p به شما امکان می دهد از برنامه های تلویزیونی، فیلم ها یا بازی های با کیفیت بالا از دیسک های Blu-ray لذت کامل ببرید.

فناوری DLP 1080p کیفیت تصویر فوق العاده و زمان پاسخگویی بی نظیر را ارائه می دهد گزینه ایده آلبرای بازی های ویدیویی، تماشا برنامه های ورزشیو فیلم ها در عین حال، تلویزیون ها و پروژکتورهای پروژکتور DLP بسیار قابل اعتماد و بادوام هستند.

تصویر واقعی

فناوری DLP کیفیت تصویر بی نظیری را با وضوح کریستالی، وضوح و پویایی واقعی ارائه می دهد. این فناوری به شما امکان می دهد به مقادیر کنتراست بسیار بالایی دست یابید (تا 20000:1)، که روشن ترین رنگ های سفید و غنی ترین تاریکی ها را فراهم می کند، به نظر می رسد تصویر از صفحه نمایش بیرون می آید!

پروژکتور دیجیتال دقت مطلق را تضمین می کند

تراشه بازتابنده DLP دارای یک کاملا کنترل دیجیتال. میلیون ها نفر مدیریت شدند حالت دیجیتالمیکرو آینه ها تصویری کاملا دقیق و واضح را با یک پالت رنگی غنی منتقل می کنند.

انتقال کامل صحنه های پویا

تراشه فوق سریع DLP دارای زمان پاسخگویی بی نظیر 16 میلی ثانیه است. پروژکتورها و تلویزیون های مبتنی بر فناوری DLP تصاویر دقیق و واضحی را ارائه می دهند که برای تماشای پخش های ورزشی و صحنه های پویا و همچنین انجام بازی های ویدیویی ضروری است.

کیفیت و دوام تصویر خیره کننده

با استفاده از فناوری DLP می توانید ذاتی را فراموش کنید پانل های پلاسماو تلویزیون های CRTتاثیر فرسودگی پیکسل های صفحه نمایش از آنجایی که این فناوری نه از لوله های پرتو کاتدی و نه از فسفر استفاده می کند، چیزی برای سوختن وجود ندارد. این بدان معناست که لازم نیست نگران باشید که لوگوی کانال تلویزیونی که برای مدت طولانی روی صفحه آویزان است یا یک عنصر ثابت در صفحه نمایش بازی به صورت طرحی محو شده روی صفحه باقی می ماند.

با استفاده از مواد DLP تهیه شده است.

در مورد مشکل امروزه فناوری اطلاعات جزء مهمی از هر یک است سازمان مدرن. به بیان تصویری، فناوری اطلاعات قلب یک شرکت است که از عملکرد یک کسب و کار پشتیبانی می کند و کارایی و رقابت آن را در شرایط مدرن و رقابت شدید سیستم های اتوماسیون فرآیندهای تجاری، مانند جریان اسناد، سیستم های CRM، سیستم های ERP، افزایش می دهد. سیستم های تحلیل چند متغیرهو برنامه ریزی به شما این امکان را می دهد که به سرعت اطلاعات را جمع آوری کنید، آنها را سیستماتیک و گروه بندی کنید، فرآیندهای تصمیم گیری مدیریت را تسریع می بخشد و شفافیت فرآیندهای تجاری و تجاری را برای مدیریت و سهامداران تضمین می کند تعداد زیادی ازداده های استراتژیک، محرمانه و شخصی یک دارایی اطلاعاتی مهم شرکت است و عواقب نشت این اطلاعات بر کارایی سازمان تأثیر می گذارد حفاظت از دارایی های اطلاعاتی تهدیدات خارجی، اما به هیچ وجه از محافظت از دارایی های اطلاعاتی در برابر نشت، تحریف یا تخریب توسط یک مهاجم داخلی اطمینان حاصل نکنید. این تهدیدها برای کسب و کار به همین دلیل است حفاظت از داده های محرمانهامروز خیلی مهم است در مورد راه حل محافظت از اطلاعات محرمانه در برابر نشت جزء مهم مجموعه امنیت اطلاعات یک سازمان است. سیستم های DLP (سیستم حفاظت از نشت داده ها) برای حل مشکل نشت تصادفی و عمدی داده های محرمانه طراحی شده اند.

سیستم کاملحفاظت از اطلاعات در برابر نشت (سیستم DLP)نرم افزار یا مجموعه سخت افزاری-نرم افزاری هستند که از نشت اطلاعات محرمانه جلوگیری می کنند.

توسط سیستم DLP با استفاده از توابع اصلی زیر انجام می شود:

- فیلتر کردن ترافیک در تمام کانال های انتقال داده؛

- تجزیه و تحلیل عمیق ترافیک در سطح محتوا و زمینه.

داده در حرکت- داده های ارسال شده از طریق کانال های شبکه:

- وب (پروتکل های HTTP/HTTPS)؛

- اینترنت - پیام رسان های فوری (ICQ، QIP، Skype، MSN و غیره)؛

- نامه های شرکتی و شخصی (POP، SMTP، IMAP، و غیره)؛

- سیستم های بی سیم (WiFi، بلوتوث، 3G و غیره)؛

- اتصالات FTP

- سرورها؛

- ایستگاه های کاری؛

- لپ تاپ؛

- سیستم های ذخیره سازی داده ها (DSS).

اقداماتی با هدف جلوگیری از درز اطلاعاتاز دو بخش اصلی تشکیل شده است: سازمانی و فنی.

حفاظت از اطلاعات محرمانهشامل می شود اقدامات سازمانیبرای جستجو و طبقه بندی داده های موجود در شرکت. در طی فرآیند طبقه بندی، داده ها به 4 دسته تقسیم می شوند:

- اطلاعات محرمانه؛

- اطلاعات محرمانه؛

- اطلاعات برای استفاده رسمی؛

- اطلاعات عمومی.

در سیستم های DLP، اطلاعات محرمانه را می توان با تعدادی از ویژگی های مختلف و همچنین تعیین کرد راه های مختلف، مثلا:

- تجزیه و تحلیل اطلاعات زبانی؛

- تجزیه و تحلیل آماری اطلاعات؛

- عبارات منظم (الگوها)؛

- روش اثر انگشت دیجیتال و غیره

اقدامات فنی:

حفاظت از اطلاعات محرمانه با استفاده از اقدامات فنیمبتنی بر استفاده از عملکرد و فناوری های سیستم برای محافظت از نشت داده ها است. سیستم DLP شامل دو ماژول است: یک ماژول میزبان و ماژول شبکه.

ماژول های میزبانبر روی ایستگاه های کاری کاربر نصب می شوند و کنترل اقدامات انجام شده توسط کاربر در رابطه با داده های طبقه بندی شده (اطلاعات محرمانه) را فراهم می کنند. علاوه بر این، ماژول میزبان به شما امکان می دهد فعالیت کاربر را با پارامترهای مختلفی مانند زمان صرف شده در اینترنت، برنامه های راه اندازی شده، فرآیندها و مسیرهای داده و غیره ردیابی کنید.

ماژول شبکهتجزیه و تحلیل اطلاعات ارسال شده از طریق شبکه را انجام می دهد و ترافیکی را که فراتر از محدودیت های محافظت شده است کنترل می کند سیستم اطلاعات. اگر اطلاعات محرمانه در ترافیک ارسال شده شناسایی شود، ماژول شبکه انتقال داده را متوقف می کند.

پیاده سازی یک سیستم DLP چه خواهد داد؟

پس از اجرای سیستم حفاظت از نشت داده ها، شرکت دریافت خواهد کرد:

- حفاظت از دارایی های اطلاعاتی و اطلاعات استراتژیک مهم شرکت؛

- داده های ساختاریافته و سیستماتیک در سازمان؛

- شفافیت فرآیندهای تجاری و تجاری برای مدیریت و خدمات امنیتی؛

- کنترل فرآیندهای انتقال داده های محرمانه در شرکت؛

- کاهش خطرات مرتبط با از دست دادن، سرقت و از بین رفتن اطلاعات مهم؛

- محافظت در برابر بدافزارهایی که از داخل وارد سازمان می شوند.

- ذخیره و بایگانی کلیه اقدامات مربوط به جابجایی داده ها در سیستم اطلاعاتی؛

- نظارت بر حضور پرسنل در محل کار؛

- صرفه جویی در ترافیک اینترنت؛

- بهینه سازی شبکه شرکتی؛

- کنترل برنامه های مورد استفاده توسط کاربر؛

- افزایش کارایی کارکنان.