Udhëheqja e përgjithshme siguria e informacionit në Bankë kryhet nga Kryetari i Bordit të Bankës bazuar në detyrat e paraqitura në Koncept, parimet e organizimit dhe funksionimit të sistemit të sigurisë së informacionit, kërcënimet kryesore.

Përcaktohen fushat e mëposhtme të veprimtarisë së Bankës në menaxhimin e sigurisë së informacionit:

- - organizimi i menaxhimit të sigurisë së informacionit në sisteme të automatizuara dhe rrjetet;

- - organizimi i mbrojtjes informacione të të folurit;

- - dispozitë mbrojtje fizike objektet e Bankës ku përpunohen dhe ruhen informacionet që përbëjnë sekret tregtar;

- - pjesëmarrja në organizimin e rrjedhës së përgjithshme të dokumenteve të biznesit;

- - organizimi dhe mbrojtja e qarkullimit dokumente konfidenciale.

Menaxhimi i mjeteve të sigurisë, vendosja e të drejtave të përdoruesit dhe kontrolli duhet të kryhet në mënyrë qendrore, duke marrë parasysh veçoritë e përpunimit dhe transmetimit të informacionit në sisteme dhe seksione specifike të rrjetit. Puna për të siguruar sigurinë e informacionit në sisteme dhe rrjete kryhet drejtpërdrejt nga:

- - Departamenti i sigurisë së informacionit;

- - administratorët e sistemeve dhe rrjeteve;

- - personat përgjegjës për sigurinë e informacionit në njësitë e Bankës;

- - Departamenti i Regjimit i Administratës së Sigurisë Ekonomike.

Departamenti i sigurisë së informacionit është shtylla kurrizore kontroll i centralizuar dhe kontrollin e sigurisë së informacionit në sistemet dhe rrjetet e Bankës. Detyra kryesore e Departamentit të Sigurisë së Informacionit është të organizojë punë të vazhdueshme, të planifikuar dhe të qëllimshme për të garantuar sigurinë e informacionit dhe kontrollin e zbatimit të dokumenteve rregullatore të bankës për sigurinë e informacionit.

Administratorët e sistemit dhe rrjetit janë punonjës të Departamentit të Teknologjisë së Informacionit të Bankës, të cilët janë përgjegjës për sigurimin e funksionimit të sistemeve dhe rrjeteve, zbatimin e Planit të Uptime dhe restaurimin e sistemeve dhe rrjeteve. Detyrat kryesore të administratorëve:

- 1. Menaxhimi i drejtpërdrejtë i sistemeve dhe rrjeteve, kontrolli i integritetit të sistemeve dhe rrjeteve;

- 2. Sigurimi i funksionimit pa probleme dhe rivendosja e funksionalitetit të sistemeve në rast dështimesh dhe dështimesh.

Punonjësit e divizioneve strukturore të Bankës janë përgjegjës për sigurinë e informacionit në divizione. Detyra e tyre kryesore është të kontrollojnë zbatimin nga punonjësit, nënndarjet e rregullave të punës në sistemet dhe rrjetet e automatizuara të bankës.

Detyra kryesore e Departamenteve të regjimit të degëve në drejtim të garantimit të sigurisë së informacionit është organizimi dhe zbatimi i të gjithë gamës së masave për mbrojtjen e informacionit në degë.

Organizimi, planifikimi dhe zbatimi i masave për mbrojtjen e informacionit të të folurit kryhet nga Departamenti i Sigurisë Ekonomike. Detyrat kryesore të mbrojtjes së informacionit të të folurit janë:

- 1. Monitorimi i pajtueshmërisë nga punonjësit e Bankës me procedurën dhe rregullat për trajtimin e informacionit konfidencial dhe parandalimin e zbulimit të tij;

- 2. Zbulimi dhe shtypja kanalet e mundshme rrjedhjet e informacionit të të folurit;

- 3. Udhëzime për mbrojtjen e informacionit të të folurit në divizionet e Bankës.

Kontrolli i përgjithshëm mbi sigurimin e mbrojtjes së informacionit të të folurit kryhet nga Departamenti i Sigurisë Ekonomike.

Organizimi dhe sigurimi i mbrojtjes fizike të objekteve të Bankës (duke përfshirë zyrat dhe degët shtesë), ku përpunohet dhe ruhet informacioni konfidencial, kryhet nga Departamenti i Sigurisë Ekonomike të Bankës. Detyrat kryesore të mbrojtjes fizike janë:

- 1. Organizimi i mbrojtjes së ndërtesave, ambienteve të zyrave dhe territoreve ngjitur me to nga depërtimi dhe cenimi i mundshëm nga jashtë. të huajt dhe përjashtimin e vjedhjes, shtrembërimit dhe shkatërrimit të mundshëm të informacionit konfidencial prej tyre;

- 2. Siguron që punonjësit dhe vizitorët e Bankës të respektojnë procedurat dhe rregullat e kalimit dhe sjelljes në territorin e Bankës;

- 3. Siguria fizike e mjeteve të ruajtjes së materialit gjatë ruajtjes dhe transportimit të tyre.

Organizimi i mbrojtjes së dokumenteve konfidenciale në divizionet e Bankës i është besuar:

- - Zëvendëskryetarët e Bordit të Bankës - në departamentet dhe departamentet e mbikëqyrura;

- - Shefat e departamenteve (shefat e departamenteve) - në departamente (departamente);

- - Përgjegjësit e departamenteve - në departamente;

- - Drejtues të degëve (drejtorë të zyrave shtesë) - në degë (zyra shtesë).

Organizimi i kontabilitetit për mediat materiale që përmbajnë informacione që përbëjnë një sekret tregtar (punë konfidenciale zyre) i caktohet Departamentit Administrativ dhe Personelit të Bankës dhe Departamentit të Sigurisë Ekonomike, në degë (degë) - punonjësve të caktuar posaçërisht për këto qëllime, të emëruar. me urdhër të degës (degës).

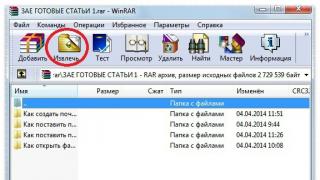

Për të regjistruar dhe ruajtur materialet me çelës fjalëkalimi dhe kriptografik të mjeteve të enkriptimit të përdorura në Bankë, një seksion i pavarur i punës konfidenciale në zyrë është organizuar brenda Departamentit të Sigurisë së Informacionit. Detyrat kryesore të organizimit të një sistemi konfidencial të mbajtjes së të dhënave janë:

- - përzgjedhja dhe vendosja e personelit në fushën e punës konfidenciale të zyrës;

- - organizimi i rrjedhës së dokumenteve konfidenciale në Bankë;

- - zbatimi i korrespondencës së mbyllur;

- - organizimi i kontabilitetit dhe kontrollit të dokumenteve konfidenciale;

- - organizimi dhe zbatimi i sistemit të lejeve për pranimin e interpretuesve për të punuar me dokumente konfidenciale.

Kontrolli aktual mbi respektimin e kërkesave për mbrojtjen e informacionit në media fizike i është caktuar Departamentit të Sigurisë Ekonomike të Bankës.

Një përgjegjësi

Përgjegjësia për zbulimin e informacionit që përbën sekretin tregtar të Bankës dhe humbjen e dokumenteve, produkteve dhe media magnetike që përmban një informacion të tillë përcaktohet në përputhje me legjislacionin aktual Federata Ruse.

Përgjegjësia për zbulimin dhe humbjen e informacionit që përmban sekrete tregtare bartet personalisht nga çdo punonjës i Bankës që ka akses në to.

Nxitja e ndërgjegjësimit të punonjësve

Një faktor thelbësor në zbatimin efektiv të këtyre parimeve është një cikël urë aktivitetesh që siguron që menaxhimi i sigurisë së informacionit të fokusohet vazhdimisht në rreziqet aktuale. Është e rëndësishme që menaxhmenti i lartë i organizatës të njohë rreziqet e ndërprerjes së proceseve të biznesit që lidhen me sigurinë e sistemeve të informacionit. Baza për zhvillimin dhe zbatimin e politikave dhe përzgjedhjen e kontrolleve të nevojshme është vlerësimi i rrezikut të aplikacioneve individuale të biznesit. Hapat e ndërmarrë do të rrisin ndërgjegjësimin e përdoruesve për rreziqet dhe politikat përkatëse. Efektiviteti i kontrolleve i nënshtrohet vlerësimit nëpërmjet studimeve dhe auditimeve të ndryshme. Rezultatet e marra ofrojnë një qasje për vlerësimin e mëvonshëm të rrezikut dhe përcaktojnë ndryshimet e nevojshme në politika dhe kontrolle. Të gjitha këto veprime koordinohen në mënyrë qendrore nga shërbimi i sigurisë ose një staf specialistësh, i përbërë nga konsulentë, përfaqësues të njësive të biznesit dhe drejtuesit e organizatës. Cikli i menaxhimit të rrezikut është ilustruar në figurë.

Metodat për zbatimin e një programi të sigurisë së informacionit

Gjashtëmbëdhjetë metodat e mëposhtme të përdorura për zbatimin e pesë parimeve të menaxhimit të rrezikut janë theksuar në ilustrimin e mëposhtëm. Këto praktika janë kyçe për zbatimin efektiv të programit të sigurisë së informacionit të një organizate.

Vlerësoni rrezikun dhe identifikoni nevojat

Vlerësimi i rrezikut është hapi i parë në zbatimin e një programi të sigurisë së informacionit. Siguria nuk konsiderohet në vetvete, por si një grup politikash dhe kontrollesh të lidhura, të dizajnuara për të siguruar proceset e biznesit dhe për të zbutur rreziqet që lidhen me to. Kështu, identifikimi i rreziqeve të biznesit që lidhen me sigurinë e informacionit është pika fillestare e ciklit të menaxhimit të rrezikut (sigurisë së informacionit).

Njohin burimet e informacionit si asete thelbësore (të patjetërsueshme) të organizatës

Njohja e rreziqeve të sigurisë së informacionit nga menaxhmenti i organizatës, si dhe një sërë masash që synojnë identifikimin dhe menaxhimin e këtyre rreziqeve është një faktor i rëndësishëm zhvillimi i programit të sigurisë së informacionit. Kjo qasje e menaxhimit do të sigurojë që siguria e informacionit të merret seriozisht në nivelet më të ulëta organizative të organizatës dhe profesionistëve të sigurisë së informacionit të pajisen me burimet e nevojshme për zbatimin efektiv të programit.

Zhvilloni procedura praktike të vlerësimit të rrezikut që lidhin kërkesat e sigurisë dhe biznesit

Ekzistojnë metodologji të ndryshme të vlerësimit të rrezikut, duke filluar nga diskutimet joformale të rrezikut deri tek ato të drejta metoda komplekse që përfshin përdorimin e specializuar mjete softuerike. Megjithatë, përvoja botërore e procedurave të suksesshme të menaxhimit të rrezikut përshkruan një proces relativisht të thjeshtë që përfshin pjesëmarrjen e departamenteve të ndryshme të institucioneve financiare me përfshirjen e specialistëve me njohuri mbi proceset e biznesit. specialistë teknikë dhe specialistë në fushën e sigurisë së informacionit.

Vlen të theksohet se të kuptuarit e rreziqeve nuk parashikon përcaktimin e saktë të sasisë së tyre, duke përfshirë mundësinë e një incidenti ose koston e dëmit. Të dhëna të tilla nuk janë të disponueshme pasi humbjet mund të mos zbulohen dhe menaxhmenti mund të mos informohet. Gjithashtu, ka të dhëna të kufizuara për kostot totale të riparimit të dëmeve të shkaktuara nga kontrollet e dobëta të sigurisë, si dhe kostot e funksionimit të këtyre mekanizmave (kontrollet). Për shkak të ndryshimeve të vazhdueshme në teknologji, si dhe mjeteve dhe mjeteve softuerike të disponueshme për sulmuesit, aplikimi i statistikave të mbledhura në vitet e mëparshme është i dyshimtë. Si rezultat, është e vështirë, nëse jo e pamundur, të krahasohet me saktësi kostoja e kontrolleve me rrezikun e humbjes, në mënyrë që të përcaktohet se cili kontroll është më kosto-efektiv. Në çdo rast, menaxherët e njësive të biznesit dhe profesionistët e sigurisë së informacionit duhet të mbështeten në informacionin më të mirë të disponueshëm për ta kur vendosin për zgjedhjen e kontrolleve (metodave) të nevojshme.

Krijoni përgjegjësi për menaxherët dhe menaxherët e njësive të biznesit të përfshirë në programin e sigurisë

Menaxherët e njësive të biznesit duhet të jenë kryesisht përgjegjës për përcaktimin e nivelit të sigurisë (konfidencialitetit) të burimeve të informacionit që mbështesin proceset e biznesit. Janë menaxherët e njësive të biznesit në shumica janë në gjendje të përcaktojnë se cili nga burimet e informacionit është më kritik, si dhe ndikimi i mundshëm në biznes, në rast të shkeljes së integritetit, konfidencialitetit ose disponueshmërisë së tij. Përveç kësaj, menaxherët e njësive të biznesit mund të vënë në dukje kontrolle që mund të dëmtojnë proceset e biznesit. Kështu, duke i përfshirë ata në përzgjedhjen e kontrolleve, mund të sigurohet që kontrollet plotësojnë kërkesat dhe do të zbatohen me sukses.

Menaxhoni vazhdimisht rrezikun

Sigurisë së informacionit duhet t'i kushtohet vëmendje e vazhdueshme për të siguruar përshtatshmërinë dhe efektivitetin e kontrolleve. Siç u përmend më herët, informacioni modern dhe teknologjitë e lidhura me to, si dhe faktorët që lidhen me sigurinë e informacionit, po ndryshojnë vazhdimisht. Faktorë të tillë përfshijnë kërcënimet, teknologjitë dhe konfigurimet e sistemit, dobësitë e njohura në softuer, nivelin e besueshmërisë së sistemeve të automatizuara dhe të dhënave elektronike, dhe kritikën e të dhënave dhe operacioneve.

Instaloni menaxhimin e centralizuar

Grupi drejtues vepron kryesisht si këshilltar ose konsulent i njësive të biznesit dhe nuk mund të imponojë metoda (mjete) të sigurisë së informacionit.

Përcaktoni një ekip udhëheqës për të kryer veprimet kryesore

Në përgjithësi, grupi drejtues duhet të jetë (1) një katalizator (përshpejtues) i procesit, duke siguruar që rreziqet e sigurisë së informacionit të merren parasysh vazhdimisht; (2) një burim qendror këshillues për njësitë organizative; (3) një mjet për t'i komunikuar menaxhmentit të organizatës informacion për gjendjen e sigurisë së informacionit dhe masat e marra. Për më tepër, grupi drejtues ju lejon të menaxhoni në mënyrë qendrore detyrat e caktuara, përndryshe këto detyra mund të dyfishohen nga departamente të ndryshme të organizatës.

Sigurojini ekipit drejtues akses të lehtë dhe të pavarur në menaxhmentin e lartë të organizatës

Ne vërejmë nevojën për diskutimin e problemeve të sigurisë së informacionit nga menaxherët e grupit drejtues me drejtuesit e lartë të organizatës. Një dialog i tillë do të na lejojë të veprojmë në mënyrë efektive dhe të shmangim mosmarrëveshjet. Përndryshe, është e mundur situatat e konfliktit me menaxherët e njësive të biznesit dhe zhvilluesit e sistemit që duan të zbatojnë të reja produkte softuerike dhe, për rrjedhojë, sfidimi i aplikimit të kontrolleve që mund të ndërhyjnë në efikasitetin dhe komoditetin e punës me softuerin. Kështu, mundësia për të diskutuar çështjet e sigurisë së informacionit në nivelin më të lartë mund të sigurojë që rreziqet të kuptohen plotësisht dhe të tolerohen përpara se të merren vendimet përfundimtare.

Përcaktoni dhe shpërndani buxhetin dhe personelin

Buxheti do të lejojë planifikimin dhe përcaktimin e qëllimeve për programin e sigurisë së informacionit. Në minimum, buxheti përfshin pagat punonjësit dhe kostot e trajnimit. Madhësia e grupit drejtues (njësia e sigurisë) mund të ndryshojë dhe të jetë ziliqar si për qëllimet e vendosura ashtu edhe për projektet në shqyrtim. Siç u përmend më herët, si specialistët teknikë ashtu edhe punonjësit e njësive të biznesit mund të përfshihen në punën në grup.

Rritja e profesionalizmit dhe njohurive teknike të punonjësve

Punonjësit e organizatës duhet të përfshihen në aspekte të ndryshme të programit të sigurisë së informacionit dhe të kenë aftësitë dhe njohuritë e duhura. Niveli i kërkuar i profesionalizmit të punonjësve mund të arrihet përmes trajnimit, i cili mund të kryhet si nga specialistë të organizatës ashtu edhe nga konsulentë të jashtëm.

Zbatoni politikat e nevojshme dhe kontrollet e duhura

Politikat në fushën e sigurisë së informacionit janë bazë për miratimin e procedurave të caktuara dhe zgjedhjen e mjeteve (mekanizmave) të kontrollit (menaxhimit). Politika është mekanizmi primar me të cilin menaxhmenti komunikon mendimet dhe kërkesat e tij tek punonjësit, klientët dhe partnerët e biznesit. Për sigurinë e informacionit, si dhe për fusha të tjera të kontrollit të brendshëm, kërkesat e politikave varen drejtpërdrejt nga rezultatet e vlerësimit të rrezikut.

Vendosni marrëdhëniet midis politikave dhe rreziqeve të biznesit

Një grup gjithëpërfshirës politikash adekuate që janë të aksesueshme dhe të kuptueshme për përdoruesit është një nga hapat e parë në krijimin e një programi të sigurisë së informacionit. Vlen të theksohet rëndësia e mirëmbajtjes (rregullimit) të vazhdueshme të politikave për një përgjigje në kohë ndaj rreziqeve të identifikuara dhe mosmarrëveshjeve të mundshme.

Dalloni midis politikave dhe udhëzimeve

Qasja e përgjithshme për krijimin e politikave të sigurisë së informacionit duhet të përfshijë (1) politika koncize (koncize) të nivelit të lartë dhe (2) më shumë informacion i detajuar të paraqitura në udhëzues dhe standarde praktike. Politikat parashikojnë kërkesat bazë dhe të detyrueshme të miratuara nga menaxhmenti i lartë. Ndërkohë që udhëzuesit si duhet nuk janë të detyrueshëm për të gjitha njësitë e biznesit. Kjo qasje i lejon menaxhmentit të lartë të fokusohet më së shumti elemente të rëndësishme siguria e informacionit, si dhe ofrimi i hapësirës për manovrimin e menaxherëve të njësive të biznesit, i bën politikat të lehta për t'u kuptuar nga punonjësit.

Sigurohuni që politikat të ndiqen nga ekipi drejtues

Ekipi drejtues duhet të jetë përgjegjës për zhvillimin e politikave të sigurisë së informacionit të organizatës në bashkëpunim me menaxherët e njësive të biznesit, auditorët e brendshëm dhe avokatët. Përveç kësaj, grupi drejtues duhet të japë sqarimet e nevojshme dhe të japë përgjigje për pyetjet e përdoruesve. Kjo do të ndihmojë për të zgjidhur dhe parandaluar keqkuptimet, si dhe për të pranuar masat e nevojshme nuk mbulohen nga politika (udhëzime).

Politikat duhet të vihen në dispozicion në mënyrë që përdoruesit të kenë akses në versionet e tyre aktuale kur të jetë e nevojshme. Përdoruesit duhet të nënshkruajnë se janë të njohur me politikat përpara se t'u mundësojnë akses në burimet e informacionit të organizatës. Nëse një përdorues përfshihet në një incident sigurie, kjo marrëveshje do të shërbejë si dëshmi se ai ose ajo është informuar për politikën e organizatës, si dhe sanksionet e mundshme nëse shkelet.

Nxitja e ndërgjegjësimit

Kompetenca e përdoruesve është një parakusht për sigurinë e suksesshme të informacionit, dhe gjithashtu ndihmon për të siguruar që kontrollet funksionojnë siç duhet. Përdoruesit nuk mund të ndjekin një politikë që nuk e dinë ose nuk e kuptojnë. Të pavetëdijshëm për rreziqet që lidhen me burimet e informacionit organizatat, ato mund të mos shohin nevojën për të zbatuar politika të dizajnuara për të zbutur rreziqet.

Trajnimi i vazhdueshëm i përdoruesve dhe punonjësve të tjerë mbi shembullin e rreziqeve dhe politikave përkatëse

Ekipi drejtues duhet të ofrojë një strategji për trajnimin e vazhdueshëm të punonjësve të cilët në një mënyrë ose në një tjetër ndikojnë në sigurinë e informacionit të organizatës. Grupi duhet të fokusohet në një kuptim të përbashkët të rreziqeve që lidhen me informacionin e përpunuar brenda organizatës, si dhe në politikat dhe kontrollet për të zbutur ato rreziqe.

Përdorni një qasje miqësore

Ekipi drejtues duhet të përdorë një sërë metodash trajnimi dhe inkurajimi për t'i bërë politikat e organizatës të aksesueshme dhe për të edukuar përdoruesit. Vlen të shmangen takimet që zhvillohen një herë në vit me të gjithë punonjësit e organizatës, përkundrazi, trajnimi bëhet më së miri në grupe të vogla punonjësish.

Monitoroni dhe vlerësoni efektivitetin e politikave dhe kontrolleve

Si çdo lloj aktiviteti, siguria e informacionit i nënshtrohet kontrollit dhe rivlerësimit periodik për të siguruar përshtatshmërinë (përputhjen) e politikave dhe mjeteve (metodave) të kontrollit me qëllimet e përcaktuara.

Kontrolloni faktorët që ndikojnë në rreziqet dhe tregojnë efektivitetin e sigurisë së informacionit

Kontrolli duhet të fokusohet kryesisht në (1) disponueshmërinë e kontrolleve dhe metodave dhe përdorimin e tyre që synojnë reduktimin e rreziqeve dhe (2) vlerësimin e efektivitetit të programit të sigurisë së informacionit dhe politikave që përmirësojnë të kuptuarit e përdoruesit dhe reduktojnë numrin e incidenteve. Kontrolle të tilla përfshijnë testimin e mjeteve (metodave) të kontrollit, vlerësimin e përputhjes së tyre me politikat e organizatës, analizimin e incidenteve të sigurisë, si dhe tregues të tjerë të efektivitetit të programit të sigurisë së informacionit. Performanca e grupit drejtues mund të vlerësohet bazuar, për shembull, në treguesit e mëposhtëm (por pa u kufizuar në):

- numrin e trajnimeve dhe takimeve të mbajtura;

- numri i vlerësimeve të rrezikut të kryera;

- numri i specialistëve të certifikuar;

- mungesa e incidenteve që pengojnë punën e punonjësve të organizatës;

- zvogëlimi i numrit të projekteve të reja të zbatuara me vonesë për shkak të problemeve të sigurisë së informacionit;

- pajtueshmërinë e plotë ose devijimet e dakorduara dhe të regjistruara nga kerkesa minimale siguria e informacionit;

- reduktimin e numrit të incidenteve që përfshijnë akses i paautorizuar, humbje ose shtrembërim i informacionit.

Përdorni rezultatet e marra për të koordinuar përpjekjet e ardhshme dhe për të rritur përgjegjshmërinë e menaxhmentit

Monitorimi sigurisht që sjell një organizatë në përputhje me politikat e pranuara të sigurisë së informacionit, por përfitimet e plota të monitorimit nuk do të arrihen nëse rezultatet nuk përdoren për të përmirësuar programin e sigurisë së informacionit. Analiza e rezultateve të kontrollit u ofron profesionistëve të sigurisë së informacionit dhe menaxherëve të njësive të biznesit mjetet për (1) rivlerësimin e rreziqeve të identifikuara më parë, (2) identifikimin e fushave të reja problematike, (3) rivlerësimin e mjaftueshmërisë dhe përshtatshmërisë së kontrolleve dhe metodave ekzistuese të kontrolli (menaxhimi) dhe veprimet për të garantuar sigurinë e informacionit, (4) përcaktimi i nevojës për mjete dhe mekanizma të rinj të kontrollit, (5) ridrejtimi i përpjekjeve të kontrollit (veprimet kontrolluese). Për më tepër, rezultatet mund të përdoren për të vlerësuar performancën e menaxherëve të biznesit përgjegjës për të kuptuar dhe zbutur rrezikun nëpër njësitë e biznesit.

Mbani gjurmët e metodave dhe kontrolleve të reja

Është e rëndësishme të sigurohet që (1) profesionistët e sigurisë së informacionit të vazhdojnë me zhvillimin e metodave dhe mjeteve (aplikacioneve) dhe të kenë sa më shumë informacionet e fundit në lidhje me cenueshmërinë e sistemeve dhe aplikacioneve të informacionit, (2) menaxhmenti i lartë siguron që ka burimet e nevojshme për këtë.

miq! Ju ftojmë të diskutojmë. Nëse keni një mendim, na shkruani në komente.

Ditën e mirë, të dashur!

Unë nuk i kam shkruar Habrit për një kohë të gjatë, nuk kishte kohë, kishte shumë punë. Por tani kam shkarkuar dhe kam krijuar mendime për një postim të ri.

Unë fola me një nga shokët që ishte ngarkuar me punën për sigurinë e informacionit në organizatë (shoku administrator i sistemit), dhe ai më kërkoi të tregoja ku të fillonte dhe ku të lëvizte. Ai i rregulloi pak mendimet dhe njohuritë e tij dhe i dha një plan të përafërt.

Fatkeqësisht, kjo situatë është larg të qenit të izoluar dhe ndodh shpesh. Punëdhënësit, si rregull, duan të kenë një zviceran dhe një korrës, dhe një lojtar në tub, dhe e gjithë kjo për një çmim. Unë do t'i kthehem pyetjes se pse siguria e informacionit nuk ka nevojë t'i atribuohet IT më vonë, por tani ne do të shqyrtojmë ende se ku të fillojmë nëse kjo ka ndodhur dhe ju jeni regjistruar për një aventurë të tillë, domethënë krijimin e një sigurie informacioni sistemi i menaxhimit (ISMS).

Analiza e Riskut

Pothuajse gjithçka në sigurinë e informacionit fillon me analizën e rrezikut, kjo është baza dhe fillimi i të gjitha proceseve të sigurisë. Unë do të zhvilloj një program të shkurtër arsimor në këtë fushë, pasi shumë koncepte nuk janë të dukshme dhe më së shpeshti ngatërrohen.Pra, ekzistojnë 3 koncepte kryesore:

- Probabiliteti i realizimit

- Cenueshmëria

Rreziku është mundësia e pësuar ndonjë humbje (monetare, reputacionale, etj.) për shkak të zbatimit të një cenueshmërie.

Probabiliteti i zbatimit është se sa e mundshme është që një cenueshmëri e caktuar të shfrytëzohet për të materializuar një rrezik.

Dobësia është drejtpërdrejt një boshllëk në sistemin tuaj të sigurisë, i cili, me një shkallë të caktuar probabiliteti, mund të shkaktojë dëm, domethënë të realizojë një rrezik.

Ka shumë metoda, qasje të ndryshme për menaxhimin e rrezikut, unë do t'ju tregoj për bazat, pjesa tjetër nuk do t'ju duhet në fillim në formimin e një ISMS.

Pra, e gjithë puna për menaxhimin e rrezikut zbret ose në zvogëlimin e gjasave të zbatimit, ose në minimizimin e humbjeve nga zbatimi. Prandaj, rreziqet mund të jenë të pranueshme dhe të papranueshme për organizatën. Pranueshmëria e rrezikut shprehet më së miri në shuma specifike të humbjeve nga zbatimi i tij (në çdo rast, edhe humbjet në dukje të paprekshme të reputacionit përfundimisht rezultojnë në fitime të humbura). Është e nevojshme të vendoset me menaxhmentin se cila shumë do të jetë për ta pragu i pranueshmërisë dhe të bëhet një gradim (mundësisht 3-5 nivele për humbjet). Më pas, bëni një gradim për sa i përket probabilitetit, si dhe me humbjet, dhe më pas vlerësoni rreziqet me shumën e këtyre treguesve.

Pas punë përgatitore, evidentoni dobësitë reale të organizatës suaj dhe vlerësoni rreziqet e zbatimit dhe humbjes së tyre. Si rezultat, do të merrni 2 grupe rreziqesh - të pranueshme dhe të papranueshme. Me rreziqe të pranueshme, ju thjesht i duroni dhe nuk do të ndërmerrni hapa aktivë për t'i minimizuar ato (d.m.th. ne pranojmë që minimizimi i këtyre rreziqeve do të na kushtojë më shumë se humbjet prej tyre), dhe me ato të papranueshme, ka 2 skenarë.

Minimizo - zvogëloni gjasat e shfaqjes, zvogëloni humbjet e mundshme, apo edhe merrni masa për të eliminuar rrezikun (mbyllja e cenueshmërisë).

Transferimi - thjesht zhvendosja e shqetësimeve të rrezikut te një person tjetër, për shembull, sigurimi i organizatës kundër ngjarjeve të rrezikut ose transferimi i një aktivi në rrezik (për shembull, zhvendosja e serverëve në një qendër të dhënash, pra për furnizim me energji të pandërprerë dhe siguria fizike e serverëve do të jetë përgjegjësi e qendrës së të dhënave).

Peshorja

Para së gjithash, natyrisht, është e nevojshme të vlerësohet shkalla e fatkeqësisë. Unë nuk do të prek çështjet e mbrojtjes së të dhënave personale, tashmë ka shumë artikuj për këtë temë, ka rekomandime praktike dhe algoritme veprimesh të përshkruara më shumë se një herë.Më lejoni t'ju kujtoj gjithashtu se siguria e informacionit ka të bëjë kryesisht me njerëzit, kështu që ne kemi nevojë për dokumentacion rregullator. Për ta shkruar atë, së pari duhet të kuptoni se çfarë të futni atje.

Ekzistojnë 3 dokumente kryesore për sigurinë e informacionit në këtë drejtim:

Politika e sigurisë së informacionit

Dokumenti juaj kryesor, doracaku, Bibla dhe tituj të tjerë të profilit të lartë. Është në të që përshkruhen të gjitha procedurat e sigurisë së informacionit, përshkruhet niveli i sigurisë që ndiqni në organizatën tuaj. Si të thuash - një prerje ideale e sigurisë, e dokumentuar dhe e pranuar në përputhje me të gjitha rregullat.Politika nuk duhet të jetë e vdekur, dokumenti duhet të jetojë, duhet të ndryshojë nën ndikimin e kërcënimeve të reja, tendencave në sigurinë e informacionit apo dëshirave. Në këtë drejtim, politika (si, në parim, çdo dokument procesi) duhet të rishikohet rregullisht për rëndësinë. Është më mirë ta bëni këtë të paktën një herë në vit.

Koncepti i sigurisë së informacionit

Një fragment i vogël nga politika, i cili përshkruan bazat e sigurisë së organizatës suaj, nuk ka procese specifike, por ka parime për ndërtimin e një ISMS dhe parime për ndërtimin e sigurisë.Ky dokument është më shumë një dokument imazhi, nuk duhet të përmbajë asnjë informacion "sensitive" dhe duhet të jetë i hapur dhe i aksesueshëm për të gjithë. Vendoseni atë në faqen tuaj, vendoseni në një tabaka në stendën e informacionit në mënyrë që klientët dhe vizitorët tuaj të mund të familjarizohen me të ose thjesht të shohin se ju kujdeseni për sigurinë dhe jeni gati për ta demonstruar atë.

Rregullorja e sekretit tregtar ( informacion konfidencial)

Në kllapa tregoni një emër alternativ për një dokument të tillë. Në përgjithësi, com. sekreti është rast i veçantë konfidenciale, por ka shumë pak dallime.Ky dokument duhet të tregojë sa vijon: si dhe ku janë dokumentet që përbëjnë kom. sekreti se kush është përgjegjës për ruajtjen e këtyre dokumenteve, si duhet të duket shablloni i një dokumenti që përmban një informacion të tillë, çfarë do të jetë për zbulimin e informacionit konfidencial (sipas ligjit dhe në përputhje me marrëveshjet e brendshme me menaxhmentin). Dhe sigurisht, një listë informacioni që, për organizatën tuaj, është sekret tregtar ose konfidencial.

Sipas ligjit, pa masat e marra për mbrojtjen e informacionit konfidencial, nuk e ke atë, si të thuash :-) Domethënë, vetë informacioni duket se është, por nuk mund të jetë konfidencial. Dhe këtu është një pikë interesante se një marrëveshje moszbulimi nënshkruhet nga 90% e organizatës me punonjës të rinj, por pak kanë marrë masat e kërkuara nga ligji. Lista maksimale e informacionit.

Auditimi

Për të shkruar këto dokumente, ose më saktë, për të kuptuar se çfarë duhet të ketë në to, duhet të kryeni një auditim gjendja e tanishme IB. Është e qartë se në varësi të aktiviteteve të organizatës, shpërndarjes territoriale, etj., ka shumë nuanca dhe faktorë për secilën organizatë specifike, por ka disa pika kryesore që janë të përbashkëta për të gjithë.Politika e Qasjes

Këtu ka 2 degë akses fizik në mjedise dhe akses në sistemet e informacionit.Qasje fizike

Përshkruani sistemin tuaj të kontrollit të aksesit. Si dhe kur lëshohen kartat e aksesit, kush përcakton se kush ka akses në cilin ambient (me kusht që ambientet të jenë të pajisura me ACS). Gjithashtu këtu vlen të përmendet sistemi i vëzhgimit me video, parimet e ndërtimit të tij (mungesa e pikave qorre në ambientet e monitoruara, kontrolli i detyrueshëm i hyrjeve dhe daljeve në/nga ndërtesa, kontrolli i hyrjes në dhomën e serverit, etj. .). Gjithashtu, mos harroni për vizitorët, nëse nuk keni një pritje të përbashkët (dhe edhe nëse keni), duhet të tregoni se si vizitorët hyjnë në zonën e kontrolluar (kalime të përkohshme, person shoqërues).Për dhomën e serverit, duhet të ketë gjithashtu një listë të veçantë aksesi me një regjistër vizitash (është më e lehtë nëse ACS është instaluar në dhomën e serverit dhe gjithçka bëhet automatikisht).

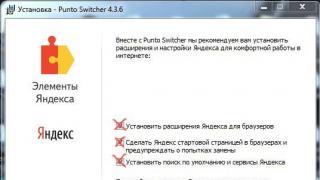

Akses në sistemet e informacionit

Përshkruani procedurën për lëshimin e aksesit, nëse është e aplikueshme. vërtetimi me shumë faktorë, pastaj lëshimi i identifikuesve shtesë. Politika e fjalëkalimit (skadimi i fjalëkalimit, kompleksiteti, numri i përpjekjeve për hyrje, koha për të bllokuar KM pas tejkalimit të numrit të përpjekjeve) për të gjitha sistemet që u jepet akses nëse nuk keni Single Log On kudo.Ndërtimi i një rrjeti

Ku ndodhen serverët e aksesit të jashtëm (DMZ), si aksesohen nga brenda dhe jashtë. Segmentimi i rrjetit, si ofrohet. Firewall-et, cilat segmente mbrojnë (nëse ka brenda rrjetit ndërmjet segmenteve).Qasje në distancë

Si organizohet dhe kush ka akses. Idealisht, duhet të jetë kështu: vetëm VPN, akses vetëm në marrëveshje me menaxhmentin e lartë dhe me një arsyetim për nevojën. Nëse keni nevojë për qasje te palët e treta (shitësit, personeli i shërbimit, etj.), Atëherë qasja është e kufizuar në kohë, domethënë lëshohet një llogari për një periudhë të caktuar, pas së cilës bllokohet automatikisht. Natyrisht, kur akses në distancë, kushdo, të drejtat duhet të kufizohen në minimum.Incidentet

Si përpunohen, kush është përgjegjës dhe si ndërtohet procesi i menaxhimit të incidenteve dhe problemeve të menaxhimit (nëse ka, sigurisht). Unë tashmë kisha një postim për të punuar me incidente: mund të lexoni më shumë.Është gjithashtu e nevojshme të përcaktohen tendencat në organizatën tuaj. Domethënë, cilat incidente ndodhin më shpesh, cilat janë më të dëmshme (të thjeshta, humbja e drejtpërdrejtë e pronës ose e parave, dëmtimi i reputacionit). Kjo do të ndihmojë në kontrollin e rrezikut dhe analizën e rrezikut.

Asetet

AT këtë rast asetet janë çdo gjë që duhet mbrojtur. Kjo është, serverët, informacionet në letër ose media të lëvizshme, hard disqet kompjuterë dhe kështu me radhë. Nëse ndonjë pasuri përmban informacion "sensitiv", atëherë ato duhet të shënohen në përputhje me rrethanat dhe duhet të ketë një listë të veprimeve të lejuara dhe të ndaluara me këtë aktiv, si transferimi te palët e treta, transferimi nga e-mail brenda organizatës, duke ngarkuar në akses publik brenda organizatës etj.Arsimi

Një moment që shumë njerëz e harrojnë. Punonjësit duhet të mësohen për masat e sigurisë. Nuk mjafton të njiheni me udhëzimet dhe politikat kundër nënshkrimit, 90% nuk do t'i lexojnë, por thjesht do t'i firmosin për t'i hequr qafe. Bëra edhe një publikim për trajnimin: Janë pikat kryesore që janë të rëndësishme në stërvitje dhe për të cilat nuk duhet të harroni. Përveç vetë trajnimit, ngjarje të tilla janë të dobishme për sa i përket komunikimit midis punonjësve dhe oficerit të sigurisë ( emer i bukur Une vertet e pelqej ate :-). Ju mund të mësoni për disa incidente të vogla, dëshira, madje edhe probleme që vështirë se do t'i kishit ditur në një ritëm normal pune.konkluzioni

Kjo, me siguri, është gjithçka që doja t'u tregoja fillestarëve në fushën e sigurisë së informacionit. E kuptoj që me një postim të tillë, mund të privoj nga puna disa nga kolegët e mi, pasi një punëdhënës i mundshëm thjesht do t'i caktojë këto detyra administratorit, por gjithashtu do të mbroj shumë organizata nga integruesit e mashtrimit që duan të zhvatin para për auditime dhe të shkruajnë pamflete me shumë faqe për çfarë, duke i kaluar ato si normative (http://website/post/153581/).Herën tjetër do të përpiqem të flas për organizimin e shërbimit të sigurisë së informacionit si i tillë.

P.S. Nëse vendosni një minus, ju lutem komentoni, në mënyrë që në të ardhmen të mos bëj gabime të tilla.

Etiketa:

- Siguria e Informacionit

- dokumentacionin

- arsimimi

Menaxhimi i Sigurisë së Informacionit (ISM) - proces që ofron konfidencialiteti, integritetin dhe disponueshmërinë e aseteve, informacionit, të dhënave dhe shërbimeve të organizatës. Menaxhimi i sigurisë së informacionit zakonisht pjesë e një qasjeje të Menaxhimit të Sigurisë Organizative që është më e gjerë në fushëveprim sesa ofruesi i shërbimit dhe përfshin përpunimin dokumente letre, akses në ndërtesë, telefonata etj., për të gjithë organizatën.

Qëllimi kryesor i ISM është të sigurojë menaxhim efektiv të sigurisë së informacionit të të gjitha shërbimeve dhe aktiviteteve brenda Menaxhimit të Shërbimit. Siguria e Informacionitështë krijuar për të mbrojtur kundër shkeljes së konfidencialitetit, disponueshmërisë dhe integritetit të informacionit, sistemeve të informacionit dhe komunikimeve.

- Konfidencialiteti- gjendja e informacionit, në të cilën aksesi në të kryhet vetëm nga subjektet që kanë të drejtën e tij.

- Integriteti- gjendja e informacionit në të cilën nuk ka ndryshim ose ndryshimi kryhet vetëm me dashje nga subjektet që kanë të drejtën e tij;

- Disponueshmëria- gjendja e informacionit, në të cilën subjektet me të drejtë aksesi mund ta ushtrojnë atë pa pengesë.

Qëllimi i sigurimit të sigurisë së informacionit arrihet nëse:

- Informacioni është i disponueshëm kur është i nevojshëm dhe sistemet e informacionit janë rezistente ndaj sulmeve, mund t'i shmangin ato ose të rikuperohen shpejt.

- Informacioni është i disponueshëm vetëm për ata që kanë të drejtat e duhura.

- Informacioni është i saktë, i plotë dhe i mbrojtur nga ndryshimet e paautorizuara.

- Shkëmbimi i informacionit me partnerët dhe organizatat e tjera mbrohet në mënyrë të sigurt.

Biznesi përcakton se çfarë duhet të mbrohet dhe si. Në të njëjtën kohë, për efektivitetin dhe integritetin e sigurisë së informacionit, është e nevojshme të merren parasysh proceset e biznesit nga fillimi në fund, pasi një pikë e dobët mund ta bëjë të gjithë sistemin të cenueshëm.

Procesi ISM duhet të përfshijë:

- formimin, menaxhimin, shpërndarjen dhe pajtueshmërinë me Politikën e Sigurisë së Informacionit dhe politikat e tjera mbështetëse që janë të rëndësishme për sigurinë e informacionit. Politika e Sigurisë së Informacionit— politika që përcakton qasjen e organizatës ndaj menaxhimit të sigurisë së informacionit.

- të kuptuarit e kërkesave të dakorduara për sigurinë e biznesit aktual dhe të ardhshëm;

- përdorimi kontrollet e sigurisë për të zbatuar Politikën e Sigurisë së Informacionit dhe për të menaxhuar rreziqet që lidhen me aksesin në informacion, sisteme dhe shërbime. Termi " kontrollin e sigurisë" është huazuar nga anglishtja dhe në këtë kontekst do të thotë një grup kundërmasash dhe masash paraprake të aplikuara për të anuluar, zvogëluar dhe luftuar rreziqet. Kjo është kontrollin e sigurisë përbëhet nga veprime proaktive dhe reaktive;

- duke dokumentuar listën kontrollet e sigurisë, aktivitetet për funksionimin dhe menaxhimin e tyre, si dhe të gjitha rreziqet që lidhen me to;

- menaxhimin e furnitorëve dhe kontratave që kërkojnë akses në sisteme dhe shërbime. Ai kryhet në ndërveprim me procesin e Menaxhimit të Furnizuesit;

- kontrollin e të gjitha "boshllëqeve" të sigurisë dhe incidenteve që lidhen me sistemet dhe shërbimet;

- përmirësim proaktiv kontrollet e sigurisë dhe reduktimin e rreziqeve të shkeljeve të sigurisë së informacionit;

- integrimin e aspekteve të sigurisë së informacionit në të gjitha proceset e Menaxhimit të Shërbimit.

Politika e sigurisë së informacionit duhet të përfshijë sa vijon:

- zbatimin e aspekteve të Politikës së Sigurisë së Informacionit;

- abuzim i mundshëm i aspekteve të Politikës së Sigurisë së Informacionit;

- politika e kontrollit të aksesit;

- politika e përdorimit fjalëkalimet

- politika e postës elektronike;

- Politika e internetit;

- politika e mbrojtjes kundër viruseve;

- politika e klasifikimit të informacionit;

- politika e klasifikimit të dokumenteve;

- politika e qasjes në distancë;

- politika e aksesit të ofruesit në shërbime, informacione dhe komponentë;

- politikën e shpërndarjes së aseteve.

Politikat e listuara duhet të jenë të disponueshme për përdoruesit dhe klientët, të cilët, nga ana tjetër, duhet të konfirmojnë marrëveshjen e tyre me ta me shkrim.

Politikat miratohen nga biznesi dhe menaxhmenti i IT dhe rishikohen sipas rastit.

Për të garantuar dhe menaxhuar sigurinë e informacionit, është e nevojshme të mbahet një Sistem Menaxhimi i Sigurisë së Informacionit. Sistemi i menaxhimit të sigurisë së informacionit (Information Security sistem menaxhimi ose ISMS)- një sistem politikash, procesesh, standardesh, dokumentesh udhëzuese dhe mjetesh që i ofrojnë një organizate arritjen e objektivave të menaxhimit të sigurisë së informacionit. Në fig. Figura 6.3 tregon strukturën ISMS më të përdorur nga organizatat.

Oriz. 6.3. ISMS

Për të siguruar dhe mbështetur Politikën e Sigurisë së Informacionit, është e nevojshme të formohet dhe të përdoret një grup i kontrollet e sigurisë. Për parandalimin e incidenteve dhe reagimin e duhur në rast të ndodhjes së tyre, masat e sigurisë të paraqitura në Fig. 6.5.

Oriz. 6.5.

Në fig. 6.5 ka katër faza. Faza e parë është shfaqja e një kërcënimi. Një kërcënim është çdo gjë që mund të ndikojë negativisht ose të ndërpresë një proces biznesi. Një incident është një kërcënim i realizuar. Incidenti është pika fillestare për aplikim kontrollet e sigurisë. Si pasojë e incidentit janë shkaktuar dëme. Kontrollet e sigurisë zbatohen gjithashtu për të menaxhuar ose eliminuar rreziqet. Për çdo fazë, është e nevojshme të zgjidhni masat e duhura të sigurisë së informacionit:

- parandaluese - masat e sigurisë që parandalojnë shfaqjen e një incidenti të sigurisë së informacionit. Për shembull, shpërndarja e të drejtave të aksesit.

- restauruese - masa sigurie që synojnë zvogëlimin e dëmeve të mundshme në rast të një incidenti. Për shembull, kopje rezervë.

- detektiv - masa sigurie që synojnë zbulimin e incidenteve. Për shembull, mbrojtje antivirus ose një sistem zbulimi të ndërhyrjeve.

- shtypëse - masa sigurie që kundërshtojnë përpjekjet për të zbatuar një kërcënim, domethënë incidente. Për shembull, një ATM merr një kartë nga një klient pas një numri të caktuar futjesh të gabuara në PIN.

- korrigjuese - masa sigurie që synojnë rikuperimin pas një incidenti. Për shembull, rikuperimi kopje rezervë, rikthim në të mëparshmen gjendje pune etj.

Inputet e procesit ISM janë:

- informacion nga biznesi - strategjitë, planet, buxheti i biznesit, si dhe kërkesat e tij aktuale dhe të ardhshme;

- politikat e sigurisë së biznesit, planet e sigurisë, analiza e rrezikut;

- informacione nga strategjia, planet dhe buxheti i TI - IT;

- informacion shërbimi - informacion nga SLM, në veçanti Portofoli i Shërbimit dhe Katalogu i Shërbimit, SLA/SLR;

- raportet e procesit dhe analizës së rrezikut nga ISM, Menaxhimi i Disponueshmërisë dhe Menaxhimi i Vazhdimësisë së Shërbimit;

- informacion të detajuar për të gjitha incidentet e sigurisë së informacionit dhe "boshllëqet" në të;

- ndryshimi i informacionit - informacioni nga procesi i menaxhimit të ndryshimeve, në veçanti orari i ndryshimeve dhe ndikimi i tyre në planet, politikat dhe kontrollet e sigurisë së informacionit;

- informacion në lidhje me marrëdhëniet e biznesit me shërbimet, shërbimet ndihmëse dhe teknologjitë;

- informacion në lidhje me aksesin e partnerëve dhe furnitorëve në shërbimet dhe sistemet e ofruara nga proceset e Menaxhimit të Furnizuesit dhe Menaxhimit të Disponueshmërisë.

Rezultatet ISM janë:

- një politikë gjithëpërfshirëse të sigurisë së informacionit dhe politika të tjera mbështetëse që janë të rëndësishme për sigurinë e informacionit;

- Sistemi i Menaxhimit të Sigurisë së Informacionit (ISMS), i cili përmban të gjithë informacionin e nevojshëm për të ofruar ISM;

- rezultatet e rivlerësimit të rrezikut dhe raporteve të auditimit;

- komplet kontrollet e sigurisë, një përshkrim të funksionimit dhe menaxhimit të tyre, si dhe çdo rrezik që lidhet me to;

- auditimet dhe raportet e sigurisë së informacionit;

- orarin për testimin e planeve të sigurisë së informacionit;

- klasifikimi i aseteve të informacionit;

- raportet mbi "boshllëqet" ekzistuese në sigurinë e informacionit dhe incidentet;

- politikat, proceset dhe procedurat për të menaxhuar aksesin e ofruesve dhe partnerëve në shërbime dhe sisteme.

Shumë metrika mund të përdoren si KPI për procesin e Menaxhimit të Sigurisë së Informacionit, si p.sh.

- mbrojtjen e biznesit nga shkeljet e sigurisë së informacionit

- Ulja në përqindje e raporteve për "boshllëqet" në Tavolinën e Shërbimit;

- ulje në përqindje e ndikimit negativ në biznes nga "boshllëqet" dhe incidentet;

- rritje në përqindje në zërat që lidhen me sigurinë e informacionit në SLA.

- formimi i një politike të qartë dhe konsistente të sigurisë së informacionit që merr parasysh nevojat e biznesit, pra reduktimin e numrit të mospërputhjeve midis proceseve të ISM dhe proceseve dhe politikave të sigurisë së informacionit të biznesit.

- procedurat e sigurisë që justifikohen, bien dakord dhe miratohen nga menaxhmenti i organizatës:

- rritjen e konsistencës dhe përshtatshmërisë së procedurave të sigurisë;

- mbështetje e shtuar nga menaxhmenti

- mekanizmat e përmirësimit:

- numrin e përmirësimeve të propozuara për kontrollet dhe procedurat;

- duke reduktuar numrin e mospërputhjeve të gjetura gjatë testimit dhe auditimit.

- siguria e informacionit është një pjesë integrale e shërbimeve dhe proceseve ITSM, domethënë një rritje e numrit të shërbimeve dhe proceseve në të cilat ofrohen masat e sigurisë.

ISM përballet me shumë sfida dhe rreziqe në rrugën e sigurisë së informacionit. Fatkeqësisht, në praktikë, mjaft shpesh biznesi beson se vetëm TI duhet të merret me çështjet e sigurisë së informacionit. Është edhe më keq kur biznesi nuk e kupton pse është e nevojshme t'i kushtohet vëmendje sigurisë së informacionit fare. Krijimi i një sistemi efektiv të sigurisë së informacionit kërkon kosto të larta, të cilat duhet të jenë të qarta për menaxhmentin, pasi janë ata që marrin vendimin për financimin. Në të njëjtën kohë, është e rëndësishme të ruhet një ekuilibër - duke siguruar që siguria e informacionit nuk duhet të kushtojë më shumë se vetë informacioni i mbrojtur.

Ekzistenca e shumë proceseve të biznesit është e pamundur pa mbështetje informacioni. Në fakt, gjithnjë e më shumë procese biznesi përbëhen vetëm nga një ose më shumë sisteme informacioni. Menaxhimi i Sigurisë së Informacionit - pamje e rëndësishme veprimtari, qëllimi i së cilës është kontrolli i proceseve të dhënies së informacionit dhe parandalimi i përdorimit të paautorizuar të tij.

Për vite, çështjet e menaxhimit të sigurisë së informacionit janë injoruar kryesisht. Situata po ndryshon. Siguria tani konsiderohet si një nga shqetësimet e menaxhmentit të lartë për vitet e ardhshme. Interesi për këtë temë po rritet për shkak të përdorimit në rritje të internetit dhe veçanërisht e-commerce. Gjithnjë e më shumë lloje biznesesh po hapin porta elektronike për aktivitetet e tyre. Kjo ngre rrezikun e ngacmimit dhe ngre disa pyetje të rëndësishme të biznesit. Çfarë rreziqe duam të kontrollojmë dhe çfarë veprimesh duhet të ndërmarrim tani dhe gjatë ciklit të ardhshëm buxhetor? Menaxhimi niveli më i lartë duhet të marrë vendime, dhe kjo është e mundur vetëm kur analizë e thellë rreziqet. Ky rishikim duhet të ofrojë të dhëna për Procesin e Menaxhimit të Sigurisë së Informacionit të nevojshëm për të përcaktuar kërkesat e sigurisë.

Kërkesat e biznesit për sigurinë e informacionit kanë një ndikim tek ofruesit e shërbimeve të TI-së dhe duhet të përfshihen në Marrëveshjet e Nivelit të Shërbimit. Objektivi i Procesit të Menaxhimit të Sigurisë së Informacionit është të sigurojë vazhdimisht sigurinë e shërbimeve në nivelin e rënë dakord me klientin. Siguria është aktualisht treguesi më i rëndësishëm cilësinë e menaxhimit.

Procesi i Menaxhimit të Sigurisë së Informacionit lehtëson integrimin e aspekteve të sigurisë në organizatën e IT nga këndvështrimi i ofruesit të shërbimit. Kodi i Praktikës për Menaxhimin e Sigurisë së Informacionit (BS 7799) ofron udhëzime për zhvillimin, zbatimin dhe vlerësimin e kontrolleve të sigurisë.

15.1.1. Konceptet bazë

Procesi i Menaxhimit të Sigurisë së Informacionit hyn në fushën e sigurisë së përgjithshme të informacionit, detyra e të cilit është të sigurojë sigurinë e informacionit. Ruajtja do të thotë të mbrohesh nga rreziqet e njohura dhe, nëse është e mundur, të shmangësh rreziqet e panjohura. Siguria është mjeti për ta siguruar këtë. Qëllimi është mbrojtja informacion të vlefshëm. Vlera e informacionit ndikon Niveli i kërkuar Konfidencialiteti, integriteti dhe disponueshmëria.

Konfidencialiteti– mbrojtja e informacionit nga aksesi dhe përdorimi i paautorizuar.

Integriteti– Saktësia, plotësia dhe afati kohor i informacionit.

Disponueshmëria– informacioni duhet të jetë i disponueshëm në çdo moment të intervalit kohor të paracaktuar. Kjo varet nga vazhdimësia e sistemeve të përpunimit të informacionit.

Aspektet dytësore përfshijnë privatësinë (konfidencialitetin dhe integritetin e informacionit privat), anonimitetin dhe verifikueshmërinë (aftësinë për të verifikuar përdorimin e saktë të informacionit dhe efektivitetin e masave të sigurisë).

15.2. Qëllimet e procesit

Në dekadat e fundit, pothuajse të gjitha llojet e bizneseve janë bërë më të varura nga sistemet e informacionit. Është rritur edhe përdorimi i rrjeteve kompjuterike, ato nuk kufizohen në një organizatë, lidhin partnerët e biznesit dhe sigurojnë komunikim me botën e jashtme. Kompleksiteti në rritje i infrastrukturës së TI-së do të thotë që biznesi po bëhet më i prekshëm ndaj dështimeve teknike, gabimeve njerëzore, aktiviteteve me qëllim të keq, hakerave dhe krisurave, viruset kompjuterike etj. Ky kompleksitet në rritje kërkon një qasje të unifikuar të menaxhimit. Procesi i Menaxhimit të Sigurisë së Informacionit ka lidhje të rëndësishme me procese të tjera. Disa aktivitete sigurie kryhen nga procese të tjera të bibliotekës ITIL, nën kontrollin e Procesit të Menaxhimit të Sigurisë së Informacionit.

Procesi i Menaxhimit të Sigurisë së Informacionit ka dy qëllime:

Plotësimi i kërkesave të sigurisë të parashikuara në SLA dhe kërkesave të tjera të kontratave të jashtme, akteve legjislative dhe rregullave të përcaktuara;

Sigurimi i një niveli bazë sigurie, të pavarur nga kërkesat e jashtme.

Procesi i Menaxhimit të Sigurisë së Informacionit është i nevojshëm për të mbështetur funksionimin e vazhdueshëm të një organizate IT. Ai gjithashtu kontribuon në thjeshtimin e Menaxhimit të Sigurisë së Informacionit brenda Menaxhimit të Nivelit të Shërbimit, pasi kompleksiteti i Menaxhimit të SLA varet gjithashtu nga numri i SLA-ve.

Inputi në proces janë SLA që përcaktojnë kërkesat e sigurisë, të plotësuara aty ku është e mundur me dokumente që përcaktojnë politikën e kompanisë në këtë fushë, si dhe kërkesa të tjera të jashtme. Procesi gjithashtu merr informacion të rëndësishëm në lidhje me çështjet e sigurisë nga procese të tjera, siç janë incidentet e sigurisë. Produkti përfshin informacion mbi zbatimin e arritur SLA së bashku me raportet mbi situatat emergjente në aspektin e sigurisë dhe planeve të rregullta të sigurisë. Aktualisht, shumë organizata merren me sigurinë e informacionit në një nivel strategjik - në politika e informacionit dhe planifikimin e informacionit, dhe në nivel operacional, në prokurimin e mjeteve dhe produkteve të tjera të sigurisë. Nuk i kushtohet vëmendje e mjaftueshme Menaxhimit real të Sigurisë së Informacionit, analizave të vazhdueshme dhe transformimit të rregullave të punës në zgjidhje teknike ruajtja e efektivitetit të masave të sigurisë ndërsa kërkesat dhe mjediset ndryshojnë. Si pasojë e hendekut ndërmjet niveleve operacionale dhe strategjike është se, në nivelin taktik, investohen fonde të konsiderueshme në masa sigurie që nuk janë më relevante, ndërkohë që duhen marrë masa të reja, më efektive. Objektivi i Procesit të Menaxhimit të Sigurisë së Informacionit është të sigurojë marrjen e masave efektive të sigurisë së informacionit në nivelet strategjike, taktike dhe operacionale.

15.2.1. Përfitimet e përdorimit të procesit

Siguria e informacionit nuk është qëllim në vetvete; duhet t'i shërbejë interesave të biznesit dhe të organizatës. Disa lloje informacioni dhe shërbimesh informacioni janë më të rëndësishme për një organizatë se të tjerët. Siguria e informacionit duhet të korrespondojë me Nivelin e Rëndësisë së Informacionit. Siguria planifikohet duke vendosur një ekuilibër midis masave të sigurisë, vlerës së informacionit dhe kërcënimeve ekzistuese në mjedisin e përpunimit. Menaxhimi efektiv i informacionit me sigurinë e duhur të informacionit është i rëndësishëm për një organizatë për dy arsye:

Shkaqet e brendshme: funksionimi efektiv i organizatës është i mundur vetëm nëse ka akses në informacion të saktë dhe të plotë. Niveli i sigurisë së informacionit duhet të jetë në përputhje me këtë parim.

Shkaqet e jashtme : si rezultat i zbatimit të proceseve të caktuara në një organizatë, krijohen produkte dhe shërbime që janë në dispozicion të tregut ose shoqërisë për performancë detyra të caktuara. Mbështetja e pamjaftueshme e informacionit çon në prodhimin e produkteve dhe shërbimeve me cilësi të ulët që nuk mund të përdoren për të kryer detyrat e tyre përkatëse dhe rrezikojnë ekzistencën e organizatës. Mbrojtja adekuate e informacionit është kusht i rëndësishëm për mbështetjen e duhur të informacionit. Kështu, kuptimi i jashtëm i sigurisë së informacionit përcaktohet pjesërisht nga kuptimi i tij i brendshëm.

Siguria mund të krijojë vlerë të shtuar të konsiderueshme për sistemet e informacionit. Siguria efektive kontribuon në vazhdimësinë e organizatës dhe arritjen e objektivave të saj.

15.3. Procesi

Organizatat dhe sistemet e tyre të informacionit po ndryshojnë. Modele standarde të tilla si Kodi i Praktikës për Menaxhimin e Sigurisë së Informacionit për informacion Menaxhimi i Sigurisë) janë statike dhe jo në përputhje adekuate me ndryshimet e shpejta në IT. Për këtë arsye, aktivitetet e kryera në kuadër të Procesit të Menaxhimit të Sigurisë së Informacionit duhet të rishikohen vazhdimisht për të siguruar efektivitetin e Procesit. Menaxhimi i Sigurisë së Informacionit është reduktuar në një cikël të pafund planesh, veprimesh, kontrollesh dhe veprimesh. Aktivitetet e kryera si pjesë e procesit të Menaxhimit të Sigurisë së Informacionit ose në procese të tjera nën kontrollin e Menaxhimit të Sigurisë së Informacionit përshkruhen më poshtë.

Oriz. 15.1. Procesi i Menaxhimit të Sigurisë së Informacionit (Burimi: OGC)

Kërkesat e klientit tregohen në të djathtë. këndi i sipërm si kontribut në proces. Këto kërkesa përcaktohen në seksionin e sigurisë të Marrëveshjes së Nivelit të Shërbimit si shërbime sigurie dhe nivel sigurie të ofruar. Ofruesi i Shërbimit ia komunikon këto marrëveshje organizatës së TI-së në formën e një Plani Sigurie që përcakton kriteret e sigurisë ose SLA-të operative. Ky plan është duke u zbatuar dhe rezultatet janë duke u vlerësuar. Plani dhe mënyra se si do të zbatohet më pas rregullohen dhe SLM i komunikon klientit. Kështu, klienti dhe ofruesi i shërbimit së bashku marrin pjesë në formësimin e të gjithë ciklit të procesit. Klienti mund të ndryshojë kërkesat bazuar në raportet e marra, dhe ofruesi i shërbimit mund të rregullojë planin ose zbatimin bazuar në rezultatet e vëzhgimit, ose të sfidojë marrëveshjet e përcaktuara në SLA. Funksioni i kontrollit është paraqitur në qendër të figurës 15.1. Më tej, ky diagram do të përdoret në përshkrimin e aktiviteteve të Procesit të Menaxhimit të Sigurisë së Informacionit.

15.3.1. Marrëdhëniet me proceset e tjera

Procesi i Menaxhimit të Sigurisë së Informacionit ka lidhje me procese të tjera ITIL (shih Figurën 15.2) sepse proceset e tjera kryejnë aktivitete të lidhura me sigurinë. Ky aktivitet kryhet në mënyrën e zakonshme nën përgjegjësinë e një procesi të caktuar dhe drejtuesit të tij. Duke vepruar kështu, Procesi i Menaxhimit të Sigurisë së Informacionit ofron procese të tjera me udhëzime mbi strukturën e aktiviteteve të lidhura me sigurinë. Zakonisht marrëveshjet për këtë përcaktohen pas konsultimeve ndërmjet Drejtuesit të Procesit të Menaxhimit të Sigurisë së Informacionit dhe Drejtuesve të proceseve të tjera.

Oriz. 15.2. Marrëdhënia ndërmjet procesit të menaxhimit të sigurisë së informacionit dhe proceseve të tjera (Burimi: OGC)

Menaxhimi i konfigurimit

Në kuadrin e sigurisë së informacionit, procesi i Menaxhimit të Konfigurimit ka vlera më e lartë, pasi ju lejon të klasifikoni artikujt e konfigurimit (CI). Ky klasifikim përcakton marrëdhënien ndërmjet CI-ve dhe masave ose procedurave të sigurisë që zbatohen.

Klasifikimi i artikujve të konfigurimit përcakton konfidencialitetin, integritetin dhe disponueshmërinë e tyre. Ky klasifikim bazohet në kërkesat e sigurisë të SLA-ve. Klienti i organizatës së IT përcakton klasifikimin, pasi vetëm klienti mund të vendosë se sa të rëndësishëm janë informacioni ose sistemet e informacionit për proceset e biznesit. Kur krijon një klasifikim të artikujve të konfigurimit, klienti merr parasysh shkallën e varësisë së proceseve të biznesit nga sistemet dhe informacionet e informacionit. Organizata e TI-së më pas e lidh klasifikimin me CI-të e duhura. Organizata e TI-së duhet gjithashtu të zbatojë një sërë kontrollesh sigurie për çdo nivel klasifikimi. Këto grupe masash mund të përshkruhen si procedura, për shembull "Procedura për trajtimin e bartësve të të dhënave me informacion personal". SLA mund të përcaktojë grupe kontrollesh sigurie për çdo nivel klasifikimi. Sistemi i klasifikimit duhet të jetë gjithmonë në përputhje me strukturën e organizatës së klientit. Sidoqoftë, për të thjeshtuar menaxhimin, rekomandohet të përdorni një sistemi i përbashkët klasifikimi, edhe nëse organizata e TI-së ka klientë të shumtë.

Nga sa më sipër, mund të konkludojmë se klasifikimi është pika kyçe. Çdo artikull i konfigurimit në bazën e të dhënave të konfigurimit (CMDB) duhet të klasifikohet. Ky klasifikim lidh një CI me një grup të përshtatshëm kontrollesh ose procedurash sigurie.

Menaxhimi i Incidentit

Menaxhimi i Incidentit është një proces i rëndësishëm për raportimin e incidenteve të sigurisë. Nga natyra e tyre, incidentet e sigurisë mund të trajtohen duke përdorur një procedurë të ndryshme nga incidentet e tjera. Prandaj, është e rëndësishme që Procesi i Menaxhimit të Incidentit të njohë incidentet e sigurisë si të tilla. Çdo incident që mund të ndërhyjë në përmbushjen e kërkesave të sigurisë SLA klasifikohet si incident sigurie. Do të ishte e dobishme të përfshinte në SLA një përkufizim të llojeve të incidenteve që konsiderohen si incidente sigurie. Çdo incident që pengon arritjen e nivelit bazë të sigurisë së brendshme gjithashtu klasifikohet gjithmonë si incident sigurie.

Incidentet raportohen jo vetëm nga përdoruesit, por edhe nga procese të ndryshme të kontrollit, ndoshta bazuar në alarmet ose të dhënat e auditimit të sistemit. Është thelbësore që Procesi i Menaxhimit të Incidentit të njohë të gjitha incidentet e sigurisë. Kjo kërkohet për të nisur procedurat e duhura për të trajtuar incidente të tilla. Rekomandohet që procedurat për lloje të ndryshme të incidenteve të sigurisë të përfshihen në plane dhe të testohen në praktikë. Rekomandohet gjithashtu të bihet dakord për një procedurë për raportimin e incidenteve të sigurisë. Shpesh lind paniku për shkak të thashethemeve të tepërta. Po kështu, nuk është e pazakontë që mungesa e njoftimit në kohë të incidenteve të sigurisë të rezultojë në dëme. Është e dëshirueshme që të gjitha komunikimet e jashtme në lidhje me incidentet e sigurisë të kalojnë përmes kreut të Procesit të Menaxhimit të Sigurisë së Informacionit.

Menaxhimi i problemit

Procesi i menaxhimit të problemeve është përgjegjës për identifikimin dhe korrigjimin e dështimeve të sigurisë strukturore. Problemi gjithashtu mund të çojë në një rrezik sigurie. Në këtë rast, Menaxhimi i Problemeve duhet t'i drejtohet procesit të menaxhimit të sigurisë së informacionit për të ndihmuar. Për të shmangur çështje të reja sigurie, duhet të verifikohet zgjidhja përfundimtare e pranuar ose mënyra e zgjidhjes. Ky kontroll duhet të bazohet në përputhshmërinë e zgjidhjeve të propozuara me kërkesat e SLA-ve dhe kërkesat e sigurisë së brendshme.

Menaxhimi i ndryshimit

Llojet e punës së kryer brenda Procesit të Menaxhimit të Ndryshimit janë shpesh të lidhura ngushtë me sigurinë, pasi Menaxhimi i Ndryshimit dhe Menaxhimi i Sigurisë së Informacionit janë të ndërvarura. Nëse arrihet një nivel i pranueshëm i sigurisë, i cili është nën kontrollin e Procesit të Menaxhimit të Ndryshimeve, atëherë mund të garantohet se ky Nivel Sigurie do të mbahet pas zbatimit të ndryshimit. Për të mbështetur këtë nivel sigurie, ekzistojnë një sërë operacionet standarde. Çdo kërkesë për ndryshim (RFC) shoqërohet me një grup parametrash që përcaktojnë procedurën e pranimit. Parametrat e urgjencës dhe ndikimit mund të plotësohen nga një parametër i lidhur me sigurinë. Nëse një Kërkesë për Ndryshim (RFC) mund të ketë një ndikim të rëndësishëm në sigurinë e informacionit, do të kërkohen testime dhe procedura të zgjeruara të pranimit.

Kërkesa për Ndryshime (RFC) duhet të përfshijë gjithashtu propozime për të adresuar çështjet e sigurisë. Përsëri, këto duhet të bazohen në kërkesat e SLA dhe Nivelit bazë të Sigurisë së Brendshme të kërkuar nga organizata e TI-së. Prandaj, këto propozime do të përfshijnë një sërë masash sigurie bazuar në Kodin e Praktikës për Menaxhimin e Sigurisë së Informacionit.

Është e dëshirueshme që drejtuesi i Procesit të Menaxhimit të Sigurisë së Informacionit (dhe mundësisht inspektori i sigurisë së klientit) të jetë anëtar i Bordit Këshillimor të Ndryshimit (CAB).

Megjithatë, kjo nuk do të thotë se të gjitha ndryshimet duhet të konsultohen me Drejtuesin e Procesit të Menaxhimit të Sigurisë së Informacionit. Në një situatë normale, siguria duhet të integrohet në mënyrën normale të funksionimit. Menaxheri i Procesit të Menaxhimit të Ndryshimit duhet të jetë në gjendje të vendosë nëse ai ose komiteti CAB kërkon të dhëna nga Menaxheri i Procesit të Menaxhimit të Sigurisë së Informacionit. Në mënyrë të ngjashme, Menaxheri i Procesit të Menaxhimit të Sigurisë së Informacionit nuk ka nevojë të përfshihet në përzgjedhjen e masave për CI specifike të prekura nga një Kërkesë për Ndryshim (RFC), pasi tashmë duhet të ketë një qasje të strukturuar për masat e duhura. Pyetjet mund të lindin vetëm me mënyrën e zbatimit të këtyre masave.

Çdo masë sigurie që lidhet me kryerjen e ndryshimeve duhet të zbatohet në të njëjtën kohë me vetë ndryshimet dhe ato duhet të testohen së bashku. Testet e sigurisë janë të ndryshme nga testet e zakonshme funksionale. Detyra e testeve konvencionale është të përcaktojë disponueshmërinë e funksioneve të caktuara. Testimi i sigurisë jo vetëm që kontrollon disponueshmërinë e veçorive të sigurisë, por edhe mungesën e veçorive të tjera të padëshirueshme që mund të zvogëlojnë sigurinë e sistemit.

Nga pikëpamja e sigurisë, Menaxhimi i Ndryshimit është një nga më të mirat procese të rëndësishme. Kjo për shkak se Menaxhimi i Ndryshimeve prezanton masa të reja sigurie në infrastrukturën e TI-së së bashku me ndryshimet në atë infrastrukturë.

Menaxhimi i lëshimit

Procesi i Menaxhimit të lëshimit kontrollon dhe vendos të gjitha versionet e reja të softuerit, harduerit, pajisjeve të komunikimit të të dhënave, etj. Ky proces siguron që:

Përdoret hardueri dhe softueri i përshtatshëm;

Hardware dhe software testohen përpara përdorimit;

Zbatimi autorizohet siç duhet nga procedura e ndryshimit;

Softwareështë e ligjshme;

Softueri nuk përmban viruse dhe viruset nuk do të shfaqen kur shpërndahen;

Numrat e versioneve njihen dhe regjistrohen në CMDB nga Procesi i Menaxhimit të Konfigurimit;

Menaxhimi i vendosjes do të jetë efikas.

Ky proces përdor gjithashtu procedurën normale të pranimit, e cila duhet të mbulojë aspektet e sigurisë së informacionit. Marrja në konsideratë e aspekteve të sigurisë gjatë testimit dhe pranimit është veçanërisht e rëndësishme. Kjo do të thotë që kërkesat dhe masat e sigurisë të përcaktuara në SLA duhet të respektohen gjatë gjithë kohës.

Menaxhimi i nivelit të shërbimit

Procesi i Menaxhimit të Nivelit të Shërbimit siguron që marrëveshjet e shërbimit ndaj klientit të përcaktohen dhe zbatohen. Marrëveshjet e nivelit të shërbimit duhet gjithashtu të marrin parasysh masat e sigurisë. Qëllimi i kësaj është të optimizojë Nivelin e Shërbimeve të Ofruara. Menaxhimi i Nivelit të Shërbimit përfshin një sërë aktivitetesh të lidhura me sigurinë në të cilat Menaxhimi i Sigurisë së Informacionit luan një rol të rëndësishëm:

1. Përcaktimi i nevojave të klientit në fushën e sigurisë. Natyrisht, përcaktimi i nevojës për siguri është përgjegjësi e klientit, pasi këto nevoja bazohen në interesat e tij.

2. Verifikimi i fizibilitetit të kërkesave të sigurisë së klientit.

3. Propozimi, diskutimi dhe përcaktimi i Nivelit të Sigurisë së shërbimeve të TI-së në SLA.

4. Përcaktimi, zhvillimi dhe formulimi i kërkesave të sigurisë së brendshme për shërbimet e IT (Operating Service Level Agreements - OLA).

5. Monitorimi i standardeve të sigurisë (OLA).

6. Përpilimi i raporteve për shërbimet e ofruara.

Menaxhimi i Sigurisë së Informacionit ofron të dhëna dhe mbështetje për Menaxhimin e Nivelit të Shërbimit për aktivitetet 1 deri në 3. Aktivitetet 4 dhe 5 kryhen nga Menaxhimi i Sigurisë së Informacionit. Për Aktivitetin 6, Menaxhimi i Sigurisë së Informacionit dhe proceset e tjera japin kontributin e nevojshëm. Drejtuesit e proceseve të Menaxhimit të Nivelit të Shërbimit dhe Menaxhimit të Sigurisë së Informacionit, pas konsultimit të ndërsjellë, vendosin se kush është i përfshirë në të vërtetë në këto operacione. Gjatë hartimit të SLA-ve, zakonisht supozohet se ekziston një nivel i përbashkët bazë sigurie (bazë). Kërkesat shtesë të sigurisë së klientit duhet të përcaktohen qartë në SLA

Menaxhimi i disponueshmërisë

Procesi i Menaxhimit të Disponueshmërisë merr parasysh disponueshmërinë teknike të komponentëve të TI-së në lidhje me disponueshmërinë e shërbimit. Cilësia e disponueshmërisë përcaktohet nga vazhdimësia, mirëmbajtja dhe elasticiteti. Meqenëse shumë masa sigurie kanë një ndikim pozitiv si në disponueshmëri ashtu edhe në aspektet e sigurisë të konfidencialitetit dhe integritetit, koordinimi i masave ndërmjet Menaxhimit të Disponueshmërisë, Menaxhimit të Vazhdimësisë së Shërbimit IT dhe Menaxhimit të Sigurisë së Informacionit është thelbësor.

Menaxhimi i Kapaciteteve

Procesi i Menaxhimit të Kapaciteteve është përgjegjës për përdorimi më i mirë Burimet e TI-së në përputhje me marrëveshjen me klientin. Kërkesat e performancës bazohen në standardet sasiore dhe cilësore të përcaktuara nga Menaxhimi i Nivelit të Shërbimit. Pothuajse të gjitha aktivitetet e Procesit të Menaxhimit të Kapaciteteve ndikojnë në disponueshmërinë dhe rrjedhimisht edhe në Procesin e Menaxhimit të Sigurisë së Informacionit.

Menaxhimi i vazhdimësisë së shërbimit IT

Procesi i Menaxhimit të Vazhdimësisë së Shërbimit IT siguron që ndikimi i çdo rasti të jetë i kufizuar në nivelin e rënë dakord me klientin. Rrethanat e jashtëzakonshme nuk kanë pse të kthehen në katastrofa. Aktivitetet kryesore janë përcaktimi, mirëmbajtja, zbatimi dhe testimi i planit të provizionimit punë të vazhdueshme dhe rikthimin e funksionimit, si dhe adoptimin masat parandaluese. Për shkak të pranisë së aspekteve të sigurisë në këto lloj pune, ekziston një lidhje me Procesin e Menaxhimit të Sigurisë së Informacionit. Nga ana tjetër, pamundësia e përmbushjes së kërkesave bazë të sigurisë mund të konsiderohet në vetvete si një emergjencë.

15.3.2. Seksioni i Sigurisë i Marrëveshjes së Nivelit të Shërbimit

Një Marrëveshje e Nivelit të Shërbimit (SLA) përcakton një marrëveshje me një klient. Procesi i Menaxhimit të Nivelit të Shërbimit është përgjegjës për SLA-të (shih gjithashtu Kapitullin 10). SLA është forca kryesore lëvizëse pas të gjitha proceseve ITIL.

Organizata e TI-së përcakton masën në të cilën plotësohen kërkesat SLA, duke përfshirë kërkesat e sigurisë. Elementet e sigurisë të përcaktuara në SLA duhet të plotësojnë nevojat përkatëse të klientit. Konsumatori duhet të përcaktojë rëndësinë e të gjitha proceseve të biznesit (shih Figurën 15.3).

Oriz. 15.3. Marrëdhëniet ndërmjet proceseve (burimi: OGC)

Këto procese biznesi varen nga shërbimet e TI-së; dhe rrjedhimisht nga organizata e TI-së. Klienti përcakton kërkesat e sigurisë (nuk ka kërkesa SLA për sigurinë e informacionit në figurën 15.3) bazuar në një analizë rreziku. Në fig. 15.4. tregon se si janë përcaktuar elementet e sigurisë SLA.

Oriz. 15.4. Hartimi i seksionit të sigurisë së SLA (Burimi: OGC)

Elementet e sigurisë diskutohen ndërmjet klientëve dhe përfaqësuesve të ofruesve të shërbimeve. Ofruesi i Shërbimit krahason kërkesat e Nivelit të Shërbimit të Klientit me Katalogun e tij të Shërbimit, i cili përshkruan masat standarde të sigurisë (Niveli bazë i sigurisë). Klienti mund të parashtrojë kërkesa shtesë.

Klienti dhe furnizuesi krahasojnë kërkesat e nivelit të shërbimit me Katalogun e Shërbimit. Seksioni i sigurisë i SLA mund të trajtojë çështje të tilla si politika e përgjithshme e sigurisë së informacionit, lista e personelit të autorizuar, procedurat e mbrojtjes së burimeve, kufizimet e kopjimit të të dhënave, etj.

15.3.3. Seksioni i sigurisë i Marrëveshjes së Nivelit të Shërbimit Operativ (OLA)

Një tjetër dokument i rëndësishëmështë një Marrëveshje e Nivelit të Shërbimit Operativ. Ai përshkruan shërbimet e ofruara nga ofruesi i brendshëm i shërbimit. Furnizuesi do t'i lidhë këto marrëveshje me përgjegjësitë që ekzistojnë brenda organizatës. Katalogu i Shërbimeve ofron një përshkrim të përgjithshëm të tyre. Marrëveshja e Nivelit të Shërbimit Operativ i përkthen këto përshkrime të përgjithshme në përkufizime specifike të të gjitha shërbimeve dhe përbërësve të tyre, si dhe mënyrën në të cilën përmbushen marrëveshjet e nivelit të shërbimit brenda organizatës.

Shembull. Katalogu i Shërbimit rendit "menaxhimin e autorizimit të përdoruesve dhe individëve". Marrëveshja e Nivelit të Shërbimit Operativ e specifikon këtë për të gjitha shërbimet specifike të ofruara nga organizata e IT. Kështu, zbatimi i eventit përcaktohet për njësitë që ofrojnë shërbime UNIX, VMS, NT, Oracle etj.

Aty ku është e mundur, kërkesat e nivelit të shërbimit të klientit përcaktohen nga Katalogu i Shërbimit dhe, nëse është e nevojshme, lidhen marrëveshje shtesë. Masa të tilla shtesë rrisin nivelin e sigurisë në krahasim me standardin.

Gjatë hartimit të një SLA, treguesit kryesorë të performancës (TKP) dhe kriteret e matshme duhet të bien dakord me Departamentin e Sigurisë së Informacionit. Treguesit e performancës duhet të jenë parametra të matshëm (metrika) dhe kriteret e performancës duhet të vendosen në një nivel të arritshëm. Në disa raste, mund të jetë e vështirë të arrihet një marrëveshje për parametrat e matshëm të sigurisë. Ato janë më të lehta për t'u përcaktuar për disponueshmërinë e shërbimit, e cila mund të jetë numerike. Megjithatë, për integritet dhe konfidencialitet, kjo është shumë më e vështirë për t'u bërë. Prandaj, në seksionin e sigurisë të SLA, masat e nevojshme zakonisht përshkruhen në gjuhë abstrakte. Kodi i Praktikës së Menaxhimit të Sigurisë së Informacionit përdoret si një grup bazë kontrollesh sigurie. SLA gjithashtu përshkruan metodën për përcaktimin e efektivitetit. Organizata e TI-së (ofruesi i shërbimit) duhet t'i ofrojë rregullisht raporte organizatës së përdoruesit (klientit).

15.4. Aktivitetet

15.4.1. Kontrolli - politika dhe organizimi i sigurisë së informacionit

Kontrolli i Sigurisë së Informacionit, i paraqitur në qendër të Figurës 15.1, është nën-procesi i parë i Menaxhimit të Sigurisë së Informacionit dhe lidhet me organizimin dhe Kontrollin e Procesit. Ky aktivitet përfshin një qasje të strukturuar për Menaxhimin e Sigurisë së Informacionit, e cila përshkruan nënproceset e mëposhtme: formulimin e planeve të sigurisë, zbatimin e tyre, vlerësimin e zbatimit dhe përfshirjen e vlerësimit në planet vjetore të sigurisë (Planet e Veprimit). Ai gjithashtu përshkruan raportet që i ofrohen klientit përmes Procesit të Menaxhimit të Nivelit të Shërbimit.

Ky aktivitet përcakton nënproceset, funksionet e sigurisë, rolet dhe përgjegjësitë. Ai gjithashtu përshkruan strukturën organizative, sistemin e raportimit dhe rrjedhat e menaxhimit (kush udhëzon kë, kush bën çfarë, si raportohet performanca). Në kuadër të këtij aktiviteti zbatohen masat e mëposhtme nga Kodi i Praktikës për Menaxhimin e Sigurisë së Informacionit.

Rregullat e brendshme punë (politike) :

Zhvillimi dhe zbatimi i rregullave të brendshme të punës (politikës), lidhjet me rregullat e tjera;

Objektivat, parimet e përgjithshme dhe rëndësia;

Përshkrimi i nënproceseve;

Shpërndarja e funksioneve dhe përgjegjësive sipas nënproceseve;

Lidhjet me procese të tjera ITIL dhe menaxhimin e tyre;

Përgjegjësia e përgjithshme e personelit;

Trajtimi i incidenteve të sigurisë.

Organizimi i sigurisë së informacionit:

Bllok diagrami i kontrollit;

Struktura e menaxhimit (struktura organizative);

Shpërndarja më e detajuar e përgjegjësive;

Krijimi i një Komiteti Drejtues të Sigurisë së Informacionit;

Koordinimi i sigurisë së informacionit;

Koordinimi mjetet(për shembull, për analizën e rrezikut dhe rritjen e ndërgjegjësimit);

Këshilla të ekspertëve;

Bashkëpunimi ndërmjet organizatave, ndërveprimi i brendshëm dhe i jashtëm;

Auditimi i pavarur i sistemeve të informacionit;

Parimet e sigurisë kur aksesoni informacionin e palëve të treta;

Siguria e informacionit në kontratat me palët e treta.

15.4.2. Planifikimi

Nën-Procesi i Planifikimit duhet të përcaktojë përmbajtjen e seksionit SLA të Sigurisë të SLA-ve me Procesin e Menaxhimit të Nivelit të Shërbimit dhe të përshkruajë aktivitetet e lidhura me sigurinë të kryera sipas kontratave të jashtme. Detyrat e përcaktuara në SLA në terma të përgjithshëm, janë të detajuara dhe konkretizuara në formën e Marrëveshjes së Nivelit të Shërbimit Operativ (OLA). OLA mund të shihet si një plan sigurie për Struktura organizative ofruesi i shërbimit dhe si një plan specifik sigurie, për shembull, për çdo platformë, aplikacion dhe rrjet IT.

Inputi në nënprocesin e planifikimit nuk janë vetëm dispozitat e SLA, por edhe parimet e politikës së sigurisë së ofruesit të shërbimit (nga nënprocesi i kontrollit). Shembuj të këtyre parimeve janë: "Çdo përdorues duhet të identifikohet në mënyrë unike"; "Siguria e Nivelit Bazë ofrohet në çdo kohë dhe për të gjithë klientët."

Marrëveshjet e Nivelit të Shërbimit Operacional (OLA) për sigurinë e informacionit (Planet specifike të Sigurisë) zhvillohen dhe zbatohen duke përdorur procedura normale. Kjo do të thotë se nëse këto aktivitete janë bërë të nevojshme në procese të tjera, atëherë duhet koordinim me këto procese. Të gjitha ndryshimet e nevojshme në infrastrukturën e TI-së kryhen nga Procesi i Menaxhimit të Ndryshimeve duke përdorur të dhëna të dhëna nga Procesi i Menaxhimit të Sigurisë së Informacionit. Menaxheri i Ndryshimeve është përgjegjës për Procesin e Menaxhimit të Ndryshimeve.

Nën-procesi i planifikimit koordinohet me procesin e menaxhimit të nivelit të shërbimit për të përcaktuar përmbajtjen e seksionit të sigurisë SLA, për ta përditësuar atë dhe për të siguruar përputhjen me dispozitat e tij. Ky koordinim është përgjegjësi e Menaxherit të Procesit të Menaxhimit të Nivelit të Shërbimit.

Kërkesat e sigurisë duhet të përcaktohen në SLA, nëse është e mundur në terma të matshëm. Seksioni i sigurisë i SLA duhet të sigurojë që të gjitha kërkesat dhe standardet e sigurisë së klientit mund të verifikohen.

15.4.3. Zbatimi

Detyra e nënprocesit të zbatimit (zbatimit) është zbatimi i të gjitha aktiviteteve të përcaktuara në plane. Ky nën-proces mund të mbështetet nga sa vijon listë kontrolli veprimet.

Klasifikimi dhe menaxhimi i burimeve të TI-së:

Sigurimi i të dhënave hyrëse për të mbështetur artikujt e konfigurimit (CI) në CMDB;

Klasifikoni burimet e TI-së sipas parimeve të dakorduara.

Siguria e personelit:

Detyrat dhe përgjegjësitë në përshkrimin e punës;

Përzgjedhja e personelit;

Marrëveshjet e konfidencialitetit të stafit;

Trajnim;

Udhëzime për personelin për zgjidhjen e incidenteve të sigurisë dhe korrigjimin e defekteve të zbuluara të sigurisë;

Masat disiplinore;

Ndërgjegjësimi i përmirësuar i sigurisë.

Menaxhimi i sigurisë:

Futja e llojeve të përgjegjësive dhe ndarja e detyrave;

Udhëzime pune me shkrim;

Rregullat e brendshme;

Masat e sigurisë duhet të mbulojnë të gjitha cikli i jetes sistemet; duhet të ketë manuale sigurie për zhvillimin e sistemit, testimin, pranimin, përdorimin operacional, mirëmbajtjen dhe çmontimin. mjedis operativ;

Ndarja e mjedisit të zhvillimit dhe testimit nga mjedisi operativ (punues);

Procedurat e trajtimit të incidenteve (të kryera nga Procesi i Menaxhimit të Incidentit);

Përdorimi i mjeteve të rikuperimit;

Sigurimi i të dhënave për Procesin e Menaxhimit të Ndryshimeve;

Zbatimi i masave për mbrojtjen nga viruset;

Zbatimi i praktikave të menaxhimit për kompjuterët, aplikacionet, rrjetet dhe shërbimet e rrjetit;

Trajtimi dhe mbrojtja e duhur e bartësve të të dhënave.

Kontrolli i aksesit:

Zbatimi i politikës së aksesit dhe kontrollit të aksesit;

Mbështetje për privilegjet e aksesit të përdoruesve dhe aplikacioneve në rrjete, shërbime rrjeti, kompjuterë dhe aplikacione;

Mbështetje barriere mbrojtjen e rrjetit(firewall, aksesi i shërbimeve nëpërmjet linjë telefonike, urat dhe ruterat);

15.4.4. Gradë

Një vlerësim i pavarur i zbatimit të aktiviteteve të planifikuara është thelbësor. Ky vlerësim është i nevojshëm për të përcaktuar efektivitetin dhe kërkohet gjithashtu nga klientët dhe palët e treta. Rezultatet e nënprocesit të vlerësimit mund të përdoren për të rregulluar masat e dakorduara me klientin, si dhe për zbatimin e tyre. Si rezultat i vlerësimit, mund të propozohen ndryshime, me ç'rast formulohet një Kërkesë për Ndryshime (RFC) dhe dërgohet në Procesin e Menaxhimit të Ndryshimeve.

Ekzistojnë tre lloje të vlerësimit:

Vetëvlerësimi: kryhet kryesisht nga njësitë e linjës së organizatës;

Auditimi i brendshëm: i kryer nga auditorët e brendshëm të TI-së;

Auditimi i Jashtëm: Kryer nga auditorë të jashtëm të TI-së.

Ndryshe nga vetëvlerësimi, auditimi nuk kryhet nga i njëjti personel që merr pjesë në nënprocese të tjera. Kjo është e nevojshme për të siguruar ndarjen e përgjegjësive. Auditimi mund të kryhet nga departamenti i auditimit të brendshëm.

Vlerësimi kryhet gjithashtu si përgjigje ndaj incidenteve.

Aktivitetet kryesore janë:

Verifikimi i pajtueshmërisë me politikën e sigurisë dhe zbatimi i planeve të sigurisë;

Kryerja e një auditimi sigurie të sistemeve të TI-së;

Identifikimi dhe ndërmarrja e veprimeve për përdorimin e papërshtatshëm të burimeve të TI-së;

Kontrollimi i aspekteve të sigurisë në llojet e tjera të auditimeve të TI-së.

15.4.5. Mbështetje

Ndërsa rreziqet ndryshojnë me ndryshimet në infrastrukturën e TI-së, në kompani dhe në proceset e biznesit, është e nevojshme të sigurohet që masat e sigurisë të mbështeten siç duhet. Mbështetja e kontrolleve të sigurisë përfshin mbështetjen për seksionet përkatëse të sigurisë SLA dhe mbështetjen për Planet e detajuara për sigurinë (në Nivelin e Marrëveshjeve të Nivelit të Shërbimit Operativ).

Ruajtja e funksionimit efektiv të sistemit të sigurisë kryhet në bazë të rezultateve të nënprocesit të Vlerësimit dhe Analizës së Ndryshimit të Riskut. Ofertat mund të zbatohen ose si pjesë e nënprocesit të planifikimit ose si pjesë e mirëmbajtjes së të gjithë SLA. Në çdo rast, propozimet e bëra mund të çojnë në përfshirjen e iniciativave shtesë në planin vjetor të sigurisë. Çdo ndryshim i nënshtrohet procesit normal të menaxhimit të ndryshimeve.

15.4.6. Bërja e raportit

Raportimi është një aktivitet për të siguruar informacion nga nën-proceset e tjera. Raportet prodhohen për të ofruar informacion mbi performancën e arritur të sigurisë dhe për të informuar klientët për çështjet e sigurisë. Çështjet e raportimit zakonisht bien dakord me klientin.

Raportimi është i rëndësishëm si për klientin ashtu edhe për ofruesin e shërbimit. Konsumatorët duhet të kenë informacion të saktë mbi performancën (për shembull, për zbatimin e masave të sigurisë) dhe mbi masat e sigurisë të marra. Klienti gjithashtu informohet për çdo incident sigurie. Më poshtë janë sugjerimet për raportim.

Shembuj të raporteve të rregullta dhe ngjarjeve të përfshira në to:

Nën-procesi i planifikimit:

Raporton mbi shkallën e përputhshmërisë me SLA dhe treguesit kryesorë të performancës të dakorduara të sigurisë;

Raportet për kontratat e jashtme dhe çështjet e ndërlidhura;