Sigurnost virtualnog poslužitelja može se smatrati izravno kao "Sigurnost informacija". Mnogi su čuli ovu frazu, ali ne razumiju svi što je to?

"Sigurnost informacija" je proces pružanja dostupnost, cjelovitost i povjerljivost informacija.

Pod, ispod "pristupačnost" podrazumijeva se, odnosno, pružanje pristupa informacijama. "Integritet" je osigurati točnost i potpunost informacija. "Povjerljivost" znači osigurati pristup informacijama samo ovlaštenim korisnicima.

Na temelju vaših ciljeva i zadataka koje obavljate na virtualnom poslužitelju bit će potrebne različite mjere i stupnjevi zaštite primjenjivi na svaku od ove tri točke.

Na primjer, ako virtualni poslužitelj koristite samo kao sredstvo za surfanje internetom, tada će od potrebnih sredstava za osiguranje sigurnosti prije svega biti korištenje antivirusne zaštite, kao i usklađenost elementarna pravila sigurnost pri radu na internetu.

U drugom slučaju, ako imate web mjesto za prodaju ili poslužitelj za igre smješten na vašem poslužitelju, onda potrebne mjere zaštita će biti potpuno drugačija.

Poznavanje mogućih prijetnji, kao i sigurnosnih ranjivosti koje te prijetnje obično iskorištavaju, neophodno je za odabir najoptimalnijih sigurnosnih alata, za to ćemo razmotriti glavne točke.

Pod, ispod "Prijetnja" odnosi se na mogućnost kršenja informacijske sigurnosti na ovaj ili onaj način. Pokušaj izvršenja prijetnje zove se "napad", a onaj koji provodi ovaj pokušaj zove se "uljez". Najčešće je prijetnja posljedica prisutnosti ranjivosti u zaštiti informacijskih sustava.

Razmotrite najčešće prijetnje kojima su izloženi moderni informacijski sustavi.

Prijetnje informacijskoj sigurnosti koje uzrokuju najveću štetu

U nastavku razmotrite klasifikaciju vrsta prijetnji prema različitim kriterijima:- Izravna prijetnja informacijskoj sigurnosti:

- Dostupnost

- Integritet

- Povjerljivost

- Komponente koje ciljaju prijetnje:

- Podaci

- Programi

- Oprema

- Prateća infrastruktura

- Po načinu implementacije:

- slučajno ili namjerno

- prirodni ili umjetni

- Prema lokaciji izvora prijetnje su:

- Interni

- Vanjski

Primijenjeno na virtualne poslužitelje, prijetnje koje vi kao administrator poslužitelja trebate uzeti u obzir su prijetnje dostupnosti podataka, povjerljivosti i integritetu. Za mogućnost provođenja prijetnji usmjerenih na povjerljivost i integritet podataka koji nisu povezani s hardverskom ili infrastrukturnom komponentom odgovorni ste izravno i isključivo Vi. Uključujući i primjenu potrebnih zaštitnih mjera, to je vaš neposredni zadatak.

Na prijetnje usmjerene na ranjivosti programa koje koristite, često vi kao korisnik nećete moći utjecati, osim da te programe ne koristite. Dopušteno je koristiti ove programe samo ako implementacija prijetnji korištenjem ranjivosti ovih programa nije preporučljiva sa stajališta napadača ili nema značajnih gubitaka za vas kao korisnika.

Pružanje potrebnih sigurnosnih mjera protiv prijetnji usmjerenih na opremu, infrastrukturu ili prijetnji koje je stvorio čovjek ili prirodne prirode izravno je zaduženo za hosting tvrtku koju ste odabrali i od koje iznajmljujete svoje poslužitelje. U ovom slučaju potrebno je najpažljivije pristupiti izboru, prava hosting tvrtka će vam osigurati pouzdanost hardverske i infrastrukturne komponente na odgovarajućoj razini.

Vi, kao administrator virtualnog poslužitelja, trebate uzeti u obzir ove vrste prijetnji samo u slučajevima kada čak i kratkotrajni gubitak pristupa ili djelomično ili potpuno gašenje poslužitelja zbog pogreške hosting tvrtke može dovesti do nerazmjernih problema ili gubitke. To se događa vrlo rijetko, ali iz objektivnih razloga nijedna hosting tvrtka ne može osigurati 100% produženje rada.

Prijetnje izravno informacijskoj sigurnosti

Glavne prijetnje pristupačnosti uključuju

- Interni kvar informacijskog sustava;

- Kvar prateće infrastrukture.

- Kršenje (slučajno ili namjerno) utvrđenih pravila rada

- Izlaz iz sustava redovni način rada iskorištavanje zbog slučajnih ili namjernih radnji korisnika (prekoračenje procijenjenog broja zahtjeva, prevelika količina obrađenih informacija i sl.)

- Greške prilikom (ponovnog) konfiguriranja sustava

- Zlonamjerni softver

- Kvarovi softvera i hardvera

- Uništavanje podataka

- Uništenje ili oštećenje opreme

- Prekid rada (slučajan ili namjeran) komunikacijskih sustava, opskrbe električnom energijom, opskrbe vodom i/ili toplinom, klimatizacije;

- Uništenje ili oštećenje prostorija;

- Nemogućnost ili nespremnost uslužnog osoblja i/ili korisnika da obavljaju svoje dužnosti (građanski nemiri, prometne nesreće, teroristički čin ili njegova prijetnja, štrajk itd.).

Velike prijetnje integritetu

Mogu se podijeliti na statičke prijetnje integritetu i dinamičke prijetnje integritetu.Također je vrijedno podijeliti na prijetnje integritetu servisnih informacija i značajnih podataka. Servisne informacije odnose se na pristupne lozinke, rute prijenosa podataka u lokalna mreža i slične informacije. Najčešće i gotovo u svim slučajevima napadač se, svjesno ili ne, pokaže djelatnikom organizacije koji je upoznat s načinom rada i mjerama zaštite.

Kako bi narušio statički integritet, napadač može:

- Unesite netočne podatke

- Za promjenu podataka

Glavne prijetnje privatnosti

Povjerljive informacije mogu se podijeliti na predmetne i servisne. Servisne informacije (primjerice korisničke lozinke) ne pripadaju određenom predmetnom području, imaju tehničku ulogu u informacijskom sustavu, ali je njihovo otkrivanje posebno opasno, jer je bremenito neovlaštenim pristupom svim informacijama, pa tako i predmetnim.Čak i ako su informacije pohranjene na računalu ili namijenjene korištenje računala, prijetnje njegovoj privatnosti mogu biti ne-računalne i općenito ne-tehničke prirode.

Zlouporaba ovlasti jedna je od najopasnijih prijetnji od koje se teško obraniti. Na mnogim vrstama sustava, privilegirani korisnik (kao što je administrator sustava) može čitati bilo koju (nešifriranu) datoteku, pristupiti bilo kojoj korisničkoj pošti i tako dalje. Drugi primjer je šteta uzrokovana servis nakon prodaje. Tipično, servisni inženjer ima neograničen pristup opremi i može zaobići mehanizme zaštite softvera.

Radi jasnoće, ove vrste prijetnji također su shematski prikazane u nastavku na slici 1.

Riža. 1. Klasifikacija vrsta prijetnji informacijskoj sigurnosti

Za primjenu najoptimalnijih mjera zaštite potrebno je procijeniti ne samo prijetnje informacijskoj sigurnosti, već i moguću štetu, za to se koristi karakteristika prihvatljivosti, čime se moguća šteta određuje kao prihvatljiva ili neprihvatljiva. Za to je korisno odobriti vlastite kriterije za dopuštenost štete u novčanom ili drugom obliku.

Svatko tko krene organizirati informacijsku sigurnost mora odgovoriti na tri osnovna pitanja:

- Što zaštititi?

- Od koga se zaštititi, koje vrste prijetnji prevladavaju: vanjske ili unutarnje?

- Kako se zaštititi, kojim metodama i sredstvima?

Glavne metode i sredstva zaštite, kao i minimalne i potrebne sigurnosne mjere koje se primjenjuju na virtualni poslužitelji ovisno o glavnim svrhama njihove uporabe i vrstama prijetnji, razmotrit ćemo ih u sljedećim člancima pod naslovom "Osnove informacijske sigurnosti".

Nove metode obrade i prijenosa podataka pridonose pojavi novih prijetnji koje povećavaju vjerojatnost iskrivljavanja, presretanja itd. informacija. Stoga je danas implementacija informacijske sigurnosti računala na mreži vodeći smjer u IT-u. Dokument koji pojačava legitimnost radnji i označavanje zajedničkog razumijevanja svih aspekata - GOST R 50922-96.

U nastavku razmatramo glavne koncepte u ovom smjeru:

- Informacijska sigurnost je smjer za sprječavanje prijetnji informacijama.

- Predmet zaštite je informacija ili nositelj informacije koju je potrebno zaštititi.

- Svrha zaštite je određeni rezultat nakon određenog razdoblja zaštite ovih podataka.

- Učinkovitost zaštite informacija - pokazatelj pokazuje koliko je stvarni rezultat blizu postavljenom rezultatu.

- Zaštita informacija od curenja - rad na sprječavanju nekontroliranog prijenosa zaštićenih podataka od otkrivanja odn

- Sustav informacijske sigurnosti - skup komponenti koje su implementirane u obliku opreme, softvera, ljudi, zakona itd., koje su organizirane i rade u jedinstvenom sustavu, a usmjerene su na zaštitu informacija

- Subjekt pristupa informacijama je sudionik pravnih odnosa u informacijskim procesima

- Vlasnik informacije je autor koji ima puna prava na ova informacija unutar zakona

- Vlasnik informacije je subjekt koji se po nalogu vlasnika koristi informacijom i provodi je u određenim ovlastima.

- Pravo na pristup informacijama je skup pravila za pristup podacima, utvrđenih dokumentima ili od strane vlasnika/vlasnika

- Ovlašteni pristup - pristup koji ne krši određena pravila kontrole pristupa

- Neovlašteni pristup predstavlja kršenje pravila kontrole pristupa. Proces ili entitet koji implementira UA je prekršitelj

- Identifikacija subjekta je algoritam za prepoznavanje subjekta identifikatorom

- Autorizacija subjekta je algoritam za dodjelu prava subjektu nakon uspješne autentifikacije i identifikacije u sustavu

- Ranjivost računalnog sustava je aspekt komponenti sustava koji dovodi do

- Napad na računalni sustav (CS) je traženje i implementacija ranjivosti sustava od strane napadača

- Zaštićeni sustav je sustav u kojem su ranjivosti sustava uspješno zatvorene i rizici od prijetnji smanjeni

- Načini i metode zaštite informacija - pravila i postupci za provedbu sredstava zaštite

- Sigurnosna politika je skup pravila, normi i dokumenata za implementaciju zaštite informacijskog sustava u poduzeću.

Pod, ispod Sigurnost informacija utvrditi sigurnost podataka od nezakonitih radnji s njima, kao i performanse informacijskog sustava i njegovih komponenti. Danas je AS (automatski sustav) za obradu podataka cijeli sustav koji se sastoji od komponenti određene autonomije. Svaka komponenta može biti podložna lošem utjecaju. AS elementi se mogu podijeliti u grupe:

- Hardverske komponente - računala i njihovi dijelovi (monitori, printeri, komunikacijski kabeli, itd.)

- Softver - programi, OS itd.

- Osoblje - osobe koje su direktno povezane s informacijskim sustavom (zaposlenici, itd.)

- Podaci su informacije koje se nalaze u zatvorenom sustavu. To su tiskane informacije, časopisi, mediji itd.

Sigurnost informacija provodi se pomoću sljedećih aspekata: cjelovitost, povjerljivost i dostupnost. Privatnost podataka- ovo je aspekt informacije koji određuje stupanj njezine tajnosti od trećih strana. Povjerljive informacije trebaju biti poznate samo ovlaštenim subjektima sustava. Cjelovitost informacija definira aspekt informacije u očuvanju njezine strukture/sadržaja tijekom prijenosa ili pohrane. Postizanje sigurnosti ovog aspekta važno je u okruženju gdje postoji velika vjerojatnost distorzije ili drugih utjecaja na destrukciju integriteta. Pouzdanost informacija sastoji se u strogoj pripadnosti početnoj vrijednosti, tijekom prijenosa i pohrane.

Pravni značaj podatka određuje isprava koja je nositelj, a ima i pravnu snagu. Dostupnost podataka utvrđuje primitak informacija od strane subjekta uz pomoć tehničkih sredstava.

Norbert Wiener, tvorac kibernetike, smatrao je da informacija ima jedinstvena svojstva i da se ne može pripisati ni energiji ni materiji. Poseban status informacije kao fenomena iznjedrio je mnoge definicije.

Pojmovnik norme ISO/IEC 2382:2015 "Informacijska tehnologija" daje sljedeće tumačenje:

Informacije (u području obrade informacija)- sve podatke predstavljene u elektroničkom obliku, napisane na papiru, izgovorene na sastanku ili u bilo kojem drugom mediju koji koristi financijska institucija za donošenje odluka, kretanje sredstava, određivanje stopa, davanje zajmova, obradu transakcija itd., uključujući komponente sustava za obradu softver.

Za razvoj koncepta informacijske sigurnosti (IS), pod informacijom se podrazumijeva informacija koja je dostupna za prikupljanje, pohranu, obradu (uređivanje, transformaciju), korištenje i prijenos na različite načine, uključujući u računalnim mrežama i drugim informacijskim sustavima.

Takve informacije imaju veliku vrijednost i mogu postati predmetom kršenja od strane trećih strana. Želja za zaštitom informacija od prijetnji je temelj stvaranja sustava informacijske sigurnosti.

Pravna osnova

U prosincu 2017. u Rusiji je usvojena Doktrina informacijske sigurnosti. U dokumentu se informacijska sigurnost definira kao stanje zaštite nacionalnih interesa u informacijskoj sferi. Nacionalni interesi se u ovom slučaju shvaćaju kao ukupnost interesa društva, pojedinca i države, pri čemu je svaka skupina interesa nužna za stabilno funkcioniranje društva.

Doktrina je konceptualni dokument. Pravni odnosi povezani s osiguranjem informacijske sigurnosti regulirani su saveznim zakonima "O državnim tajnama", "O informacijama", "O zaštiti osobnih podataka" i drugima. Na temelju temeljnih normativnih akata izrađuju se uredbe Vlade i resorni normativni akti o pojedinim pitanjima zaštite informacija.

Definicija informacijske sigurnosti

Prije izrade strategije informacijske sigurnosti potrebno je prihvatiti temeljnu definiciju samog pojma koja će omogućiti korištenje određenog skupa metoda i načina zaštite.

Praktičari iz industrije predlažu da se informacijska sigurnost razumije kao stabilno stanje zaštite informacija, njihovih nositelja i infrastrukture, koje osigurava cjelovitost i stabilnost procesa povezanih s informacijama protiv namjernih ili nenamjernih utjecaja prirodne i umjetne prirode. Utjecaji se klasificiraju kao prijetnje IS-u koje mogu nanijeti štetu subjektima informacijskih odnosa.

Stoga ćemo informacijsku sigurnost shvatiti kao skup pravnih, administrativnih, organizacijskih i tehničkih mjera usmjerenih na sprječavanje stvarnih ili percipiranih prijetnji informacijskoj sigurnosti, kao i na otklanjanje posljedica incidenata. Kontinuitet procesa zaštite informacija treba jamčiti borbu protiv prijetnji u svim fazama informacijskog ciklusa: u procesu prikupljanja, pohrane, obrade, korištenja i prijenosa informacija.

Informacijska sigurnost u tom smislu postaje jedna od karakteristika performansi sustava. U svakom trenutku sustav mora imati mjerljivu razinu sigurnosti, a osiguranje sigurnosti sustava mora biti kontinuirani proces koji se provodi u svim vremenskim intervalima tijekom životnog vijeka sustava.

U teoriji informacijske sigurnosti pod subjektima IS-a podrazumijevaju se vlasnici i korisnici informacija, i to korisnici ne samo kontinuirano (zaposlenici), već i korisnici koji pristupaju bazama podataka u izoliranim slučajevima, npr. državni organi koji traže informacije. U nizu slučajeva, primjerice, u standardima sigurnosti bankovnih informacija, vlasnici informacija uključuju dioničare - pravne osobe koje posjeduju određene podatke.

Prateća infrastruktura, sa stajališta osnova informacijske sigurnosti, uključuje računala, mreže, telekomunikacijsku opremu, prostore, sustave za održavanje života i osoblje. Prilikom analize sigurnosti potrebno je proučiti sve elemente sustava, a posebnu pozornost posvetiti osoblju kao nositelju većine unutarnjih prijetnji.

Za upravljanje informacijskom sigurnošću i procjenu štete koristi se karakteristika prihvatljivosti, čime se šteta određuje kao prihvatljiva ili neprihvatljiva. Korisno je da svaka tvrtka odobri vlastite kriterije za prihvaćanje štete u novčanom smislu ili, na primjer, u obliku prihvatljive štete za ugled. U javnim ustanovama mogu se usvojiti i druge karakteristike, primjerice utjecaj na proces upravljanja ili odraz stupnja oštećenja života i zdravlja građana. Kriteriji materijalnosti, važnosti i vrijednosti informacija mogu se mijenjati tijekom životnog ciklusa informacijskog niza, stoga ih je potrebno pravovremeno pregledati.

Informacijska prijetnja u užem smislu je objektivna mogućnost utjecaja na objekt zaštite, što može dovesti do curenja, krađe, otkrivanja ili širenja informacija. U širem smislu prijetnje informacijskoj sigurnosti uključivat će ciljane informacijske utjecaje čija je svrha nanošenje štete državi, organizaciji ili pojedincu. Takve prijetnje uključuju, na primjer, klevetu, namjerno lažno predstavljanje, netočno oglašavanje.

Tri glavna pitanja koncepta informacijske sigurnosti za svaku organizaciju

Što zaštititi?

Koje vrste prijetnji prevladavaju: vanjske ili unutarnje?

Kako se zaštititi, kojim metodama i sredstvima?

Sustav informacijske sigurnosti

Sustav informacijske sigurnosti poduzeća - pravne osobe obuhvaća tri skupine temeljnih pojmova: cjelovitost, dostupnost i povjerljivost. Ispod svakoga su pojmovi s mnogim karakteristikama.

Pod, ispod integritet odnosi se na otpornost baza podataka, drugih informacijskih nizova na slučajno ili namjerno uništenje, neovlaštene promjene. Koncept integriteta može se promatrati kao:

- statičan, izražen u nepromjenjivosti, autentičnosti informacijskih objekata na one objekte koji su izrađeni prema određenom tehničkom zadatku i sadrže količinu informacija potrebnu korisnicima za njihovu glavnu djelatnost, u potrebnoj konfiguraciji i redoslijedu;

- dinamički, što podrazumijeva ispravno izvršavanje složenih radnji ili transakcija koje ne štete sigurnosti informacija.

Za kontrolu dinamičkog integriteta, poseban tehnička sredstva, koji analiziraju tijek informacija, primjerice financijskih, te identificiraju slučajeve krađe, umnožavanja, preusmjeravanja, preuređivanja poruka. Integritet kao glavna karakteristika je potreban kada se odluke donose na temelju pristiglih ili dostupnih informacija za poduzimanje radnji. Povreda redoslijeda naredbi ili slijeda radnji može uzrokovati veliku štetu u slučaju opisa tehnoloških procesa, programskih kodova iu drugim sličnim situacijama.

Dostupnost je svojstvo koje ovlaštenim subjektima omogućuje pristup ili razmjenu podataka koji ih zanimaju. Ključni zahtjev legitimacije ili ovlaštenja subjekata omogućuje stvaranje različite razine pristup. Neuspjeh sustava u pružanju informacija postaje problem za bilo koju organizaciju ili korisničku skupinu. Primjer je nedostupnost web stranica javnih servisa u slučaju kvara sustava, što mnogim korisnicima uskraćuje mogućnost dobivanja potrebnih usluga ili informacija.

Povjerljivost znači svojstvo informacije da bude dostupna tim korisnicima: subjekti i procesi kojima je pristup inicijalno dopušten. Većina tvrtki i organizacija privatnost doživljava kao ključni element IS, međutim, u praksi ga je teško u potpunosti implementirati. Nisu svi podaci o postojećim kanalima curenja informacija dostupni autorima koncepata informacijske sigurnosti, a mnoga tehnička sredstva zaštite, uključujući kriptografska, ne mogu se slobodno kupiti, u nekim slučajevima je promet ograničen.

Jednaka svojstva informacijske sigurnosti imaju različite vrijednosti za korisnike, otuda i dvije krajnje kategorije u razvoju koncepata zaštite podataka. Za tvrtke ili organizacije uključene u državne tajne, povjerljivost će biti ključni parametar, za javne službe ili obrazovne ustanove najviše važan parametar- dostupnost.

Sažetak informacijske sigurnosti

Objekti zaštite u konceptima IS

Razlika u subjektima generira razlike u objektima zaštite. Glavne skupine zaštićenih objekata:

- informacijski resursi svih vrsta (resurs je materijalni objekt: tvrdi disk, drugi medij, dokument s podacima i pojedinostima koji ga pomažu identificirati i pripisati određenoj skupini subjekata);

- prava građana, organizacija i države na pristup informacijama, mogućnost njihova dobivanja u okviru zakona; pristup se može ograničiti samo regulatornim pravnim aktima, organizacija bilo kakvih prepreka koje krše ljudska prava je neprihvatljiva;

- sustav za stvaranje, korištenje i distribuciju podataka (sustavi i tehnologije, arhivi, knjižnice, regulatorni dokumenti);

- sustav za formiranje javne svijesti (mediji, internetski resursi, društvene institucije, obrazovne ustanove).

Svaki objekt ima poseban sustav mjere zaštite od prijetnji informacijskoj sigurnosti i javnom redu. Osiguranje informacijske sigurnosti u svakom slučaju treba se temeljiti na sustavnom pristupu koji uzima u obzir specifičnosti objekta.

Kategorije i mediji

ruski legalni sistem, praksa provedbe zakona i uspostavljeni društveni odnosi klasificiraju informacije prema kriterijima dostupnosti. To vam omogućuje razjašnjavanje bitnih parametara potrebnih za osiguranje informacijske sigurnosti:

- informacije kojima je pristup ograničen na temelju zakonskih zahtjeva (državna tajna, poslovna tajna, osobni podaci);

- informacije u javnoj domeni;

- javno dostupne informacije koje se daju pod određenim uvjetima: plaćene informacije ili podaci za koje je potreban pristup, npr. ulaznica za knjižnicu;

- opasne, štetne, lažne i druge vrste informacija, čije je kruženje i širenje ograničeno ili zahtjevima zakona ili korporativnih standarda.

Informacije iz prve skupine imaju dva načina zaštite. državna tajna, prema zakonu, riječ je o informacijama koje štiti država, a čiji slobodni promet može naštetiti sigurnosti zemlje. Riječ je o podacima iz područja vojnih, vanjskopolitičkih, obavještajnih, protuobavještajnih i gospodarskih aktivnosti države. Vlasnik ove grupe podataka je izravno država. Vlasti ovlaštene za poduzimanje zaštitnih mjera državna tajna, - Ministarstvo obrane, Savezna sigurnosna služba (FSB), Vanjska obavještajna služba, Savezna služba za tehničku i izvoznu kontrolu (FSTEC).

Povjerljive informacije- višestruki predmet regulacije. Popis podataka koji mogu predstavljati povjerljive podatke sadržan je u Predsjedničkom dekretu br. 188 "O odobrenju popisa povjerljivih podataka". Ovo su osobni podaci; tajnost istrage i sudskog postupka; službena tajna; profesionalna tajna (liječnička, javnobilježnička, odvjetnička); poslovna tajna; informacije o izumima i korisnim modelima; podaci sadržani u osobnim dosjeima osuđenika, kao i podaci o izvršenju sudskih akata.

Osobni podaci postoje u otvorenom i povjerljivom načinu rada. Dio osobnih podataka koji je otvoren i dostupan svim korisnicima uključuje ime, prezime, patronim. Prema Saveznom zakonu-152 "O osobnim podacima", subjekti osobnih podataka imaju pravo na:

- o informacijskom samoodređenju;

- za pristup osobnim osobnim podacima i njihovu promjenu;

- blokirati osobne podatke i pristup istima;

- žaliti se protiv nezakonitih radnji trećih osoba počinjenih u vezi s osobnim podacima;

- za naknadu štete.

Pravo na sadržano je u propisima o državnim tijelima, saveznim zakonima, dozvolama za rad s osobnim podacima koje izdaje Roskomnadzor ili FSTEC. Tvrtke koje profesionalno rade s osobnim podacima širokog spektra ljudi, na primjer, telekom operateri, moraju ući u registar koji vodi Roskomnadzor.

Zaseban objekt u teoriji i praksi informacijske sigurnosti su nositelji informacija kojima je pristup otvoren i zatvoren. Pri izradi koncepta IS metode zaštite odabiru se ovisno o vrsti medija. Glavni nosioci informacija:

- tiskan i elektroničkim sredstvima masovni mediji, društvene mreže, drugi resursi na internetu;

- zaposlenici organizacije koji imaju pristup informacijama na temelju svojih prijateljskih, obiteljskih, profesionalnih veza;

- komunikacijska sredstva koja prenose ili pohranjuju informacije: telefoni, automatske telefonske centrale, druga telekomunikacijska oprema;

- dokumenti svih vrsta: osobni, službeni, državni;

- softver kao neovisni informacijski objekt, osobito ako je njegova verzija razvijena posebno za određenu tvrtku;

- elektronski mediji informacije koje automatski obrađuju podatke.

Za potrebe razvoja koncepata informacijske sigurnosti alati informacijske sigurnosti obično se dijele na regulatorne (neformalne) i tehničke (formalne).

Neformalna sredstva zaštite su dokumenti, pravila, događaji, formalna su posebna tehnička sredstva i softver. Razlika pomaže u raspodjeli područja odgovornosti pri stvaranju sustava informacijske sigurnosti: uz opće upravljanje zaštitom, administrativno osoblje provodi regulatorne metode, a IT stručnjaci, odnosno tehničke.

Osnove informacijske sigurnosti podrazumijevaju podjelu ovlasti ne samo u pogledu korištenja informacija, već iu pogledu rada na njihovoj zaštiti. Ova podjela ovlasti zahtijeva nekoliko razina kontrole.

Formalni pravni lijekovi

Širok raspon tehničkih sredstava zaštite informacijske sigurnosti uključuje:

Fizička sredstva zaštite. To su mehanički, električni, elektronički mehanizmi koji djeluju neovisno o informacijskim sustavima i stvaraju prepreke pristupu istima. Brave, uključujući elektroničke, zasloni, sjenila dizajnirani su za stvaranje prepreka za kontakt destabilizirajućih čimbenika sa sustavima. Grupa je dopunjena sigurnosnim sustavima, na primjer, video kamerama, videorekorderima, senzorima koji detektiraju kretanje ili prekoračenje stupnja elektromagnetskog zračenja u području gdje se nalaze tehnička sredstva za uklanjanje informacija, ugrađeni uređaji.

Hardverska zaštita. To su električni, elektronički, optički, laserski i drugi uređaji koji se ugrađuju u informacijsko-telekomunikacijske sustave. Prije uvođenja hardvera u informacijske sustave mora se provjeriti kompatibilnost.

Softver su jednostavni i sustavni, sveobuhvatni programi dizajniran za rješavanje privatnih i složenih zadataka vezanih uz osiguranje informacijske sigurnosti. Primjer složenih rješenja su i: prvi služe za sprječavanje curenja, preoblikovanje informacija i preusmjeravanje protoka informacija, drugi - pružaju zaštitu od incidenata u području informacijske sigurnosti. Softverski alati zahtjevni su u pogledu snage hardverskih uređaja, te se tijekom instalacije moraju osigurati dodatne rezerve.

Do specifična sredstva informacijska sigurnost uključuje različite kriptografske algoritme koji vam omogućuju šifriranje informacija na disku i preusmjeravanje putem vanjskih komunikacijskih kanala. Transformacija informacija može se dogoditi uz pomoć softverskih i hardverskih metoda koje rade u korporativnim informacijskim sustavima.

Sva sredstva koja jamče sigurnost informacija trebaju se koristiti zajedno, nakon prethodne procjene vrijednosti informacije i njezine usporedbe s cijenom sredstava utrošenih na zaštitu. Stoga prijedlozi korištenja sredstava trebaju biti formulirani već u fazi razvoja sustava, a odobrenje treba dati na razini uprave koja je odgovorna za odobravanje proračuna.

Kako bi se osigurala sigurnost, potrebno je pratiti sva suvremena dostignuća, softverske i hardverske alate za zaštitu od prijetnji te pravovremeno mijenjati vlastite sustave zaštite od neovlaštenog pristupa. Samo adekvatnost i brz odgovor na prijetnje pomoći će u postizanju visoke razine povjerljivosti u radu tvrtke.

Neformalni pravni lijekovi

Neformalni pravni lijekovi grupirani su u normativne, administrativne i moralno-etičke. Na prvoj razini zaštite nalaze se regulatorni alati koji reguliraju informacijsku sigurnost kao proces u djelovanju organizacije.

- Regulatorna sredstva

U svjetskoj praksi, pri razvoju regulatornih alata, vode se standardima informacijske sigurnosti, a glavni je ISO / IEC 27000. Standard su izradile dvije organizacije:

- ISO - Međunarodno povjerenstvo za normizaciju, koje razvija i odobrava većinu međunarodno priznatih metoda za certifikaciju kvalitete procesa proizvodnje i upravljanja;

- IEC - Međunarodna energetska komisija, koja je uvela svoje razumijevanje sustava informacijske sigurnosti, sredstva i metode njezina pružanja u standard

Trenutna verzija ISO/IEC 27000-2016 nudi gotove standarde i provjerene metodologije potrebne za implementaciju informacijske sigurnosti. Prema autorima metoda, temelj informacijske sigurnosti leži u sustavnom i dosljednom provođenju svih faza od razvoja do naknadne kontrole.

Za dobivanje certifikata koji potvrđuje usklađenost sa standardima informacijske sigurnosti potrebno je u potpunosti implementirati sve preporučene prakse. Ako nema potrebe za ishođenjem potvrde, dopušteno je uzeti bilo koji od više rane verzije standard, počevši od ISO / IEC 27000-2002, ili ruskih GOST-ova, koji su savjetodavne prirode.

Na temelju rezultata proučavanja norme izrađuju se dva dokumenta koja se odnose na informacijsku sigurnost. Glavni, ali manje formalan, koncept je informacijske sigurnosti poduzeća, koji određuje mjere i metode za implementaciju sustava informacijske sigurnosti za informacijske sustave organizacije. Drugi dokument kojeg su dužni pridržavati se svi zaposlenici tvrtke je pravilnik o informacijskoj sigurnosti, odobren na razini uprave ili izvršnog tijela.

Osim položaja na razini poduzeća, potrebno je izraditi popise podataka koji predstavljaju poslovnu tajnu, dodatke ugovorima o radu, utvrđivanje odgovornosti za otkrivanje povjerljivih podataka, druge standarde i metode. Interna pravila i propisi trebaju sadržavati mehanizme provedbe i odgovornosti. Najčešće su mjere stegovne naravi, a prekršitelj mora biti spreman na to da će kršenje režima poslovne tajne biti popraćeno značajnim sankcijama, sve do otkaza.

- Organizacijske i administrativne mjere

Kao dio administrativne djelatnosti o zaštiti informacijske sigurnosti za djelatnike sigurnosnih službi otvara prostor za kreativnost. Riječ je o arhitektonsko-planerskim rješenjima koja omogućuju zaštitu prostorija za sastanke i izvršnih ureda od prisluškivanja, te uspostavljanje različitih razina pristupa informacijama. Važne organizacijske mjere bit će certificiranje djelatnosti tvrtke prema normama ISO/IEC 27000, certificiranje pojedinih hardverskih i programskih sustava, certificiranje subjekata i objekata za usklađenost s potrebnim sigurnosnim zahtjevima, te dobivanje licenci potrebnih za rad sa zaštićenim informacijskim nizovima.

Sa stajališta reguliranja aktivnosti osoblja bit će važno osmisliti sustav zahtjeva za pristup Internetu, eksternoj e-pošti i drugim resursima. Zaseban element bit će primitak elektroničkog digitalnog potpisa radi povećanja sigurnosti financijskih i drugih podataka koji se prenose tijela vlasti putem kanala e-pošte.

- Moralno-etičke mjere

Moralno-etičke mjere određuju osobni stav osobe prema povjerljive informacije ili informacije ograničene u prometu. Povećanje razine znanja zaposlenika o utjecaju prijetnji na poslovanje poduzeća utječe na stupanj svijesti i odgovornosti zaposlenika. Za borbu protiv kršenja režima informiranja, uključujući, na primjer, prijenos lozinki, nemarno rukovanje medijima, širenje povjerljivih podataka u privatnim razgovorima, potrebno je naglasiti osobnu savjest zaposlenika. Bit će korisno utvrditi pokazatelje učinka za osoblje, koji će ovisiti o stavu prema korporativni sustav IB.

Infografika koristi podatke iz našeg vlastitog istraživanjaSearchInform.

Studenti, diplomanti, mladi znanstvenici koji koriste bazu znanja u svom studiju i radu bit će vam vrlo zahvalni.

Domaćin na http://www.allbest.ru/

Uvod

2. Sustavi informacijske sigurnosti

3. Informacijski izvori ograničene distribucije i prijetnje resursima. Pristup osoblja povjerljivim informacijama

Zaključak

Uvod

Od samog početka ljudske povijesti postojala je potreba za prijenosom i pohranjivanjem informacija.

Otprilike od 17. stoljeća, u procesu formiranja strojne proizvodnje, problem ovladavanja energijom dolazi do izražaja. Prvo su poboljšane metode ovladavanja energijom vjetra i vode, a zatim je čovječanstvo ovladalo toplinskom energijom.

Krajem 19. stoljeća počinje ovladavanje električnom energijom, izumljeni su električni generator i elektromotor. I konačno, sredinom 20. stoljeća čovječanstvo je ovladalo atomskom energijom, 1954. godine u SSSR-u je puštena u rad prva nuklearna elektrana.

Ovladavanje energijom omogućilo je prelazak na masovnu strojnu proizvodnju robe široke potrošnje. Stvoreno je industrijsko društvo. U tom razdoblju također je došlo do značajnih promjena u načinima pohranjivanja i prijenosa informacija.

U informacijskom društvu glavni resurs su informacije. Upravo na temelju posjedovanja informacija o najrazličitijim procesima i pojavama svaka se aktivnost može učinkovito i optimalno graditi.

Važno je ne samo proizvoditi veliki broj proizvode, već proizvoditi prave proizvode u određeno vrijeme. Uz određene troškove i tako dalje. Stoga se u informacijskom društvu povećava ne samo kvaliteta potrošnje, već i kvaliteta proizvodnje; osoba koja koristi informacijsku tehnologiju Bolji uvjeti rad, rad postaje kreativan, intelektualan i tako dalje.

Danas su razvijene zemlje svijeta (SAD, Japan, zapadnoeuropske zemlje) zapravo već ušle u informacijsko društvo. Drugi, uključujući Rusiju, nalaze se blizu njega.

Mogu se izdvojiti tri kriterija razvijenosti informacijskog društva: dostupnost računala, stupanj razvijenosti računalnih mreža i broj ljudi zaposlenih u informacijskoj sferi, kao i korištenje informacijsko-komunikacijskih tehnologija u svakodnevnom djelovanju.

Informacije su danas skupe i moraju se zaštititi. Masovna uporaba osobnih računala, nažalost, povezana je s pojavom samoreproduktivnih virusnih programa koji sprječavaju normalan rad računala, uništavaju struktura datoteke diskova i oštećivanje informacija pohranjenih u računalu.

Informacije posjeduju i koriste svi ljudi bez iznimke. Svatko za sebe odlučuje koje informacije treba primiti, koje informacije ne smiju biti dostupne drugima itd. Čovjeku je lako pohraniti informacije koje su mu u glavi, ali što ako se informacije unose u “mozak stroja”, kojem mnogi ljudi imaju pristup.

1. Zaštita informacija i informacijska sigurnost

Zaštita podataka

Problem stvaranja sustava informacijske sigurnosti uključuje dva komplementarna zadatka: 1) razvoj sustava informacijske sigurnosti (njegovu sintezu); 2) evaluacija razvijenog sustava informacijske sigurnosti. Drugi zadatak rješava se analizom njegovih tehničkih karakteristika kako bi se utvrdilo zadovoljava li sustav zaštite informacija skup zahtjeva za te sustave. Takav zadatak trenutno se rješava gotovo isključivo stručnim putem kroz certificiranje alata informacijske sigurnosti i certificiranje sustava informacijske sigurnosti u procesu njegove implementacije.

Razmotrite glavni sadržaj predstavljenih metoda zaštite informacija, koje čine temelj zaštitnih mehanizama.

Prepreke - metode fizičkog blokiranja puta napadača do zaštićenih informacija (do opreme, medija za pohranu itd.).

Kontrola pristupa je metoda zaštite informacija reguliranjem korištenja svih resursa računalnog informacijskog sustava (elemenata baze podataka, softvera i hardvera). Kontrola pristupa uključuje sljedeće sigurnosne značajke:

identifikaciju korisnika, osoblja i resursa sustava (dodjela osobnog identifikatora svakom objektu);

identifikaciju (autentifikaciju) objekta ili subjekta identifikatorom koji im je predstavljen;

provjera ovlasti (provjera usklađenosti dana u tjednu, doba dana, traženih sredstava i procedura s utvrđenim propisima);

dopuštenje i stvaranje uvjeta rada u okviru utvrđenih propisa;

registracija (zapisivanje) poziva zaštićenim resursima;

registracija (signalizacija, gašenje, odgoda rada, odbijanje zahtjeva) u slučaju pokušaja neovlaštenih radnji.

Maskiranje je metoda zaštite informacija kriptografskim zatvaranjem. Ova metoda se naširoko koristi u inozemstvu iu obradi i pohranjivanju informacija, uključujući i diskete. Prilikom prijenosa informacija komunikacijskim kanalima na velike udaljenosti ovu metodu je jedini pouzdan.

Regulacija je način zaštite informacija kojim se stvaraju takvi uvjeti za automatiziranu obradu, pohranu i prijenos zaštićenih informacija, pri kojima bi se mogućnost neovlaštenog pristupa istima svela na minimum.

Prisila je način zaštite u kojem se korisnici i osoblje sustava prisiljavaju na poštivanje pravila obrade, prijenosa i korištenja zaštićenih informacija pod prijetnjom materijalne, administrativne ili kaznene odgovornosti.

Motivacija - metoda zaštite koja potiče korisnika i osoblje sustava da ne krše uspostavljeni red poštivanjem prevladavajućih moralnih i etičkim standardima(i regulirano i nepisano).

Razmatrani načini osiguranja sigurnosti provode se u praksi korištenjem različitih sredstava zaštite, kao što su tehnička, programska, organizacijska, zakonodavna, moralna i etička. Glavne zaštite koje se koriste za stvaranje sigurnosnog mehanizma uključuju sljedeće.

Tehnička sredstva su izvedena u obliku električnih, elektromehaničkih i elektroničkih uređaja. Cjelokupni skup tehničkih sredstava dijeli se na hardverska i fizička. Pod hardverom je uobičajeno razumjeti opremu ili uređaje koji su povezani sa sličnom opremom prema standardno sučelje. Na primjer, sustav identifikacije i razlikovanja pristupa informacijama (pomoću lozinki, kodova za snimanje i drugih podataka na raznim karticama). Fizička sredstva su implementirana u obliku autonomnih uređaja i sustava. Na primjer, brave na vratima gdje se nalazi oprema, rešetke na prozorima, izvori neprekidni izvor napajanja, elektromehanička sigurnosna alarmna oprema. Dakle, postoje vanjski sigurnosni sustavi („Gavran“, GUARDWIR, FPS itd.), ultrazvučni sustavi (Cyclops itd.), sustavi za prekid snopa (Pulsar 30V itd.), televizijski sustavi (VM216 itd.), radari sustavi (“VITIM” i dr.), sustav za nadzor otvaranja opreme i dr.

Softver znači softver posebno dizajniran za obavljanje funkcija informacijske sigurnosti. U ovu skupinu alata spadaju: mehanizam šifriranja (kriptografija je poseban algoritam koji se pokreće jedinstvenim brojem ili nizom bitova, obično se naziva ključ šifriranja; tada se šifrirani tekst prenosi komunikacijskim kanalima, a primatelj ima svoj ključ za dešifriranje informacija), mehanizam digitalnog potpisa, mehanizmi kontrole pristupa, mehanizmi integriteta podataka, mehanizmi zakazivanja, mehanizmi kontrole usmjeravanja, mehanizmi arbitraže, antivirusni programi, programi za arhiviranje (na primjer, zip, rar, arj, itd.), zaštita tijekom unosa i izlaza informacija itd.

Organizacijska sredstva zaštite su organizacijske, tehničke i organizacijsko-pravne mjere koje se provode u procesu stvaranja i rada računalne tehnike, telekomunikacijske opreme radi osiguranja zaštite informacija. Organizacijske mjere obuhvaćaju sve strukturne elemente opreme u svim fazama njihovog životnog ciklusa (izgradnja prostora, projektiranje računalnog informacijskog sustava). bankarstvo, ugradnja i podešavanje opreme, uporaba, rad).

Moralno-etička sredstva zaštite provode se u obliku svih vrsta normi koje su se razvile tradicionalno ili su nastale širenjem računala i sredstava komunikacije u društvu. Ove norme uglavnom nisu obvezne kao zakonodavne mjere, ali njihovo nepoštivanje obično dovodi do gubitka autoriteta i ugleda osobe. Najilustrativniji primjer takvih normi je Kodeks profesionalnog ponašanja za članove Američkog udruženja korisnika računala.

Pravna sredstva zaštite određena su zakonodavnim aktima zemlje koji uređuju pravila za korištenje, obradu i prijenos informacija s ograničenim pristupom i utvrđuju odgovornost za kršenje tih pravila.

Sva razmatrana sredstva zaštite podijeljena su na formalna (obavljaju zaštitne funkcije strogo prema unaprijed određenom postupku bez izravnog sudjelovanja osobe) i neformalna (određena svrhovitom ljudskom aktivnošću ili reguliraju tu aktivnost).

Trenutačno najakutniji sigurnosni problem (čak iu onim sustavima u kojima nije potrebno pohranjivati tajne podatke, te u kućnim računalima) su virusi. Stoga ćemo se ovdje detaljnije zadržati na njima. Računalni virus je posebno napisan mali program koji se može "pripisati" drugim programima (tj. "zaraziti" ih), kao i izvoditi razne neželjene radnje na računalu (na primjer, oštećenje datoteka ili tablica dodjele datoteka na disku, "začepljenje" RAM-a itd.).

Glavni način zaštite od virusa je arhiviranje. Druge metode ga ne mogu zamijeniti, ali povećavaju ukupnu razinu zaštite. Arhiviranje se mora obavljati svakodnevno. Arhiviranje se sastoji od izrade kopija datoteka koje se koriste i sustavnog ažuriranja promijenjenih datoteka. To omogućuje ne samo uštedu prostora na posebnim arhivskim diskovima, već i kombiniranje skupina zajedničkih datoteka u jednu arhivska datoteka, čineći puno lakšim razumijevanje dijeljene arhive datoteka. Najranjiviji su tablice dodjele datoteka, glavni direktorij i boot sektor. Datoteke se preporuča povremeno kopirati na posebnu disketu. Njihovo rezerviranje važno je ne samo zbog zaštite od virusa, već i zbog osiguranja u slučaju hitnim slučajevima ili tuđih postupaka, uključujući vlastite pogreške.

Za zaštitu od virusa preporučuje se:

rad s disketama zaštićenim od pisanja;

minimiziranje razdoblja dostupnosti disketa za pisanje;

dijeljenje disketa između određenih odgovornih korisnika;

odvajanje poslanih i dolaznih disketa;

odvajanje pohranjivanja novoprimljenih programa i onih koji su prethodno radili;

provjera novoprimljenog softvera na prisutnost virusa testiranjem programa;

pohranjivanje programa na tvrdi disk u arhiviranom obliku.

Kako bi se izbjegla pojava računalnih virusa potrebno je prije svega pridržavati se sljedećih mjera:

nemojte prepisivati softver s drugih računala, ako je potrebno, trebali biste poduzeti gore navedene mjere;

ne dopustite neovlaštenim osobama rad na računalu, posebno ako će raditi s vlastitim disketama;

nemojte koristiti strane diskete, osobito s računalnim igrama.

Razlikujemo sljedeće tipične pogreške korisnika koje dovode do infekcije virusom:

nepostojanje odgovarajućeg sustava arhiviranja informacija;

pokretanje primljenog programa bez prethodne provjere zaraženosti i bez instaliranja maksimalni način rada zaštita tvrdog diska uz pomoć sustava kontrole pristupa i pokretanje rezidentnog čuvara;

ponovno pokretanje sustava ako je disketa instalirana u pogonu A (u ovom slučaju, BIOS se pokušava pokrenuti s ove diskete, a ne s tvrdog diska; kao rezultat toga, ako je disketa zaražena virusom za pokretanje, tvrdi disk je zaražen);

pokretanje svih vrsta antivirusnih programa, bez poznavanja vrsta dijagnostike istih virusa različitim antivirusnim programima;

analiza i oporavak programa na zaraženom operativnom sustavu.

Trenutno su najpopularniji antivirusni alati DialogNauka JSC u Rusiji:

Aidstest polyphage (polifag je program koji radi suprotno od onoga što radi virus kada inficira datoteku, tj. pokušava obnoviti datoteku);

revizor Adinf;

blok zacjeljivanja AdinfExt;

polifag za "polimorfe" Doctor Web.

Postoje programi za filtriranje koji provjeravaju jesu li datoteke (on koje određuje korisnik disk) poseban za ovaj virus kombinacija bajtova. Također se koristi posebna obrada datoteke, diskovi, direktoriji - cijepljenje: pokretanje programa cjepiva koji oponašaju kombinaciju uvjeta u kojima ono počinje djelovati i manifestirati se dati tip virus. Primjer rezidentnog programa za zaštitu od virusa je VSAFF tvrtke Carmel Central Point Software. Kao program rane dijagnoze računalni virus Mogu se preporučiti programi CRCLIST i CRCTEST.

Sigurnost informacija.

Informacija sa stajališta informacijske sigurnosti ima sljedeće kategorije: povjerljivost informacije - jamstvo da je određena informacija dostupna samo krugu ljudi kojima je namijenjena; kršenje ove kategorije naziva se krađa ili otkrivanje informacija cjelovitost informacija - jamstvo da informacije sada postoje u njoj izvorni oblik, odnosno da tijekom njegovog skladištenja ili prijenosa nisu izvršene neovlaštene promjene; kršenje ove kategorije naziva se krivotvorenje poruke autentičnost informacije - jamstvo da je izvor informacije upravo osoba koja je deklarirana kao njen autor; kršenje ove kategorije također se naziva falsificiranje, ali već autor poruke, apelabilnost informacije je jamstvo da će se, ako je potrebno, moći dokazati da je autor poruke deklarirana osoba, a ne nitko drugi Može biti; razlika između ove kategorije i prethodne je u tome što se prilikom zamjene autora netko drugi pokušava proglasiti autorom poruke, a ako se prekrši žalba, autor se sam pokušava "odreći" svojih riječi, potpisan po njemu jednom.

Ostale kategorije primjenjuju se na informacijske sustave: Pouzdanost - Osiguravanje da se sustav ponaša u normalnom i nenormalnom načinu rada kao što je planirano Točnost - Osiguravanje da se sve naredbe izvršavaju točno i potpuno Kontrola pristupa - Osiguravanje da različite grupe ljudi imaju različit pristup informacijskim objektima, a ti stalno se provode ograničenja pristupa upravljivost - jamstvo da se u bilo kojem trenutku može izvršiti potpuna provjera bilo koje komponente programski paket kontrola identiteta - osiguravanje da je klijent koji je trenutno povezan sa sustavom upravo onaj za kojeg tvrdi da je otporan na namjerne kvarove - osiguravanje da će se, ako su greške namjerno uvedene unutar unaprijed određenih normi, sustav ponašati kako je unaprijed navedeno.

2. Sustavi informacijske sigurnosti

Sigurnost prijenosa informacija na Internetu. Šifriranje informacija korištenjem javnih i privatnih ključeva. Digitalni potpis.

U modernom ruskom Internetu većina njegovih korisnika, uključujući i korporativne, koristi globalna mreža, uglavnom kao ogromna baza data, najširi izvor informacija u kojem možete jednostavno i brzo pronaći sve informacije koje vas zanimaju ili široj publici pružiti informacije o sebi, svojim proizvodima ili uslugama.

Jedan od razloga ovakvog stanja je, po našem mišljenju, nepovjerenje poslovnih predstavnika u sigurnost prijenosa informacija putem Interneta. Zbog toga se faks, odnosno kurir često koristi tamo gdje se mogu uspješno iskoristiti mogućnosti Interneta.

Razmotrimo koja područja zaštite i tehnička sredstva koja im odgovaraju danas izazivaju najveću pozornost programera i potrošača.

Zaštita od neovlaštenog pristupa (UAS) resursima samostalnih i umreženih računala. Ova funkcija implementirana je softverom, firmverom i hardverom, o čemu će biti riječi u nastavku s konkretnim primjerima.

Zaštita poslužitelja i pojedinačnih korisnika interneta od zlonamjernih hakera koji prodiru izvana. Za to se koriste posebni vatrozidi (firewall) koji u novije vrijeme postaju sve rašireniji (vidi PC World, br. 11/2000, str. 82).

Zaštita tajnih, povjerljivih i osobnih podataka od čitanja neovlaštenih osoba i njihovo namjerno iskrivljavanje najčešće se provodi pomoću kriptografska sredstva, tradicionalno raspoređen u zasebnu klasu. To također uključuje potvrdu vjerodostojnosti poruka elektroničkim digitalnim potpisom (EDS). Korištenje kriptosustava s javnim ključevima i EDS ima veliku perspektivu u bankarstvu i na području elektroničke trgovine. U ovom članku ova vrsta zaštite nije razmatrana.

Posljednjih godina upotreba softverske zaštite od ilegalnog kopiranja postala je vrlo raširena elektronički ključevi. U ovom osvrtu razmatra se i na konkretnim primjerima.

Zaštita od curenja informacija kroz bočne kanale (kroz strujne krugove, kanal elektromagnetskog zračenja iz računala ili monitora). Ovdje se koriste provjerena sredstva kao što su ekranizacija prostorije i upotreba generatora buke, kao i poseban izbor monitora i računalnih komponenti koje imaju najmanju zonu zračenja u frekvencijskom rasponu koji je najprikladniji za uljeze za daljinsko snimanje i dekodirati signal.

Zaštitu od špijunskog softvera instaliranog izravno u komponente računala, kao i mjerenja zona zračenja provode posebne organizacije koje imaju potrebne dozvole nadležnih tijela.

Nema sumnje u prednosti interneta povezane s brzinom razmjene informacija, uštedom resursa u međugradskoj i međunarodnoj razmjeni informacija, jednostavnošću korištenja aplikacija koje automatiziraju različite poslovne procese između udaljenim uredima tvrtke, podružnice, partneri, kupci, zaposlenici s prijenosnim računalima izvan ureda.

Sve ove mogućnosti, naravno, mogu značajno smanjiti vremenske i financijske troškove tvrtke i značajno povećati učinkovitost njenog poslovanja.

Korištenje Interneta u međukorporacijskoj razmjeni informacija, u sustavima poput B2B portala ili internetskog sustava trgovanja, može donijeti još značajniju učinkovitost.

Nažalost, trenutno ove mogućnosti interneta nisu dovoljno tražene, a jedan od glavnih razloga za to je upravo razlog nepovjerenja u internet u pogledu sigurnosti njegovog korištenja.

Vrlo često se moramo suočiti s dva ekstremna, suprotna gledišta.

Prvi je negirati problem sigurnosti kao takav, a kao rezultat toga, nedostatak ili nepostojanje odgovarajućih sigurnosnih mjera, pri prijenosu putem interneta, dovoljno je važna informacija. Ovaj pristup često završava ozbiljnim problemima i financijskim gubicima.

Drugo gledište je da je internet izuzetno opasan i nikakve sigurnosne mjere neće pomoći u očuvanju integriteta informacija koje se prenose internetom.

Po mom mišljenju, najracionalniji izlaz iz ove situacije je princip "zlatne sredine", prema kojem tvrtka koristi internet za rješavanje svojih telekomunikacijskih problema, uz odgovarajuće sigurnosne mjere.

Takve mjere mogu uključivati: vašu vlastitu analizu vaše telekomunikacijske infrastrukture u smislu sigurnosti, nabavu i ugradnju odgovarajuće zaštitne opreme i obuku vaših stručnjaka. Drugi pristup je uključivanje stručnjaka iz tvrtki koje se bave ovom problematikom u organizaciju i podršku svog sigurnosnog sustava.

Na rusko tržište aktivnosti u području informacijske sigurnosti reguliraju Državna tehnička komisija Ruske Federacije i FAPSI. I samo tvrtke koje imaju licence od ovih struktura imaju pravo baviti se informacijskom sigurnošću u Rusiji.

Što se tiče proizvoda koji se mogu koristiti za zaštitu, oni imaju sustav certificiranja koji im, ocjenjujući njihovu kvalitetu, dodjeljuje odgovarajuću klasu zaštite. Proizvodi koji se koriste za zaštitu mreža i računala od izravnog prodora u njih vanjski korisnici, certificirani su od Državne tehničke komisije i zovu se proizvodi za zaštitu od neovlaštenog pristupa (NSA). Ovi proizvodi uključuju "vatrozid", proxy poslužitelje itd.

Korištenje takvih sustava uz njihovu ispravnu konfiguraciju može značajno smanjiti rizik od neovlaštenog pristupa zaštićenim resursima.

Zaštita od neovlaštenog pristupa računalnim resursima složen je problem koji tehničkim sredstvima podrazumijeva rješavanje sljedećih problema:

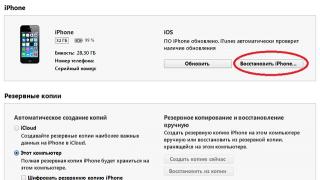

identifikacija i autentifikacija korisnika prilikom prijave u sustav;

kontrola integriteta sustava informacijske sigurnosti, programa i podataka;

razlikovanje korisničkog pristupa resursima računala;

blokiranje pokretanja OS-a s diskete i CD-ROM-a;

registracija radnji korisnika i programa.

Rad takvog zaslona može se pokazati na primjeru osobnog vatrozid ViPNet u produkciji InfoTeKS-a. Ovaj vatrozid može se instalirati i na poslužitelj i na radnu stanicu. Koristeći njegove mogućnosti, možete organizirati rad na način da vlasnik računala može pristupiti bilo kojem otvorenom INTERNET resursu, ali kada netko iz vanjskog svijeta pokuša pristupiti njegovom računalu, sustav blokira takav pokušaj i obavještava vlasnika o tome . Zatim možete dobiti informacije od sustava o tome kojoj IP adresi ste pokušali pristupiti.

Druga kategorija proizvoda dizajnirana je za organiziranje sigurne razmjene informacija i, naravno, najpouzdanija je u smislu sigurnosti. Ti se proizvodi obično temelje na kriptografiji, a regulaciju u ovom području provodi Savezna agencija za vladine komunikacije i informacije. Takvi proizvodi imaju mogućnost zaštite podataka enkripcijom, ne samo podataka pohranjenih na tvrdom disku, već i podataka koji se prenose preko mreža, uključujući Internet.

Tako je moguće zaštititi i e-mail poruke i razmjenu informacija između pretplatnika u on-line načinu rada. Sustavi koji omogućuju prijenos bilo kakvih podataka putem interneta u sigurnom obliku nazivaju se VPN (Virtual Private Network). VPN je virtualna mreža s potpuno zatvorenom razmjenom informacija od neovlaštenog pristupa otvoreni internet. Zato se i zove privatno.

Zatvaranje informacija u takvim sustavima provodi se, u pravilu, pomoću šifriranja. Šifriranje tj. pretvaranje otvorenih podataka u zatvorene (kriptirane) podatke izvodi se pomoću posebnih, u pravilu, programskih ključeva. Glavno pitanje u smislu sigurnosti u takvim sustavima je pitanje strukture ključa. Kako i gdje se ključ formira, gdje se pohranjuje, kako se prenosi, kome je dostupan.

Do danas su poznate samo dvije vrste algoritama šifriranja: simetrični (klasični) i asimetrični (algoritmi šifriranja s javnim ključem). Svaki od ovih sustava ima svoje prednosti i nedostatke.

Simetrični algoritmi koriste isti ključ za šifriranje i dešifriranje informacija. Oni. ako korisnici A i B žele povjerljivo razmijeniti informacije, tada moraju izvršiti sljedeće radnje: korisnik A šifrira informaciju (otvoreni tekst) pomoću ključa i šalje primljeni šifrirani tekst korisniku B, koji prima otvoreni tekst koristeći isti ključ.

Međutim, algoritmi simetrične enkripcije imaju jedan nedostatak: prije razmjene povjerljivih informacija, dva korisnika trebaju razmijeniti zajednički ključ, ali u uvjetima kada su korisnici razdvojeni i ima ih mnogo, dolazi do velikih poteškoća u distribuciji ključeva. Osim toga, budući da ove ključeve obično formira određeni Formacijski centar, oni su tom centru unaprijed poznati. Kako bi se riješio ovaj problem, stvorena je kriptografija s asimetričnim ključevima.

Osnovna ideja kriptografije asimetričnog ključa je korištenje para ključeva. Prvi je javni asimetrični ključ (javni ključ) - dostupan je svima i koriste ga svi koji će slati poruke vlasniku ključa. Drugi - tajni asimetrični ključ (privatni ključ) - poznat je samo vlasniku i pomoću njega se dekriptiraju poruke šifrirane na uparenom javnom ključu. Dakle, tajni dio ključa generira i pohranjuje izravno pretplatnik i nije dostupan nikome drugom. U većini moderni sustavi koristi se kombinirani sustav ključeva koji ima visoku simetričnu čvrstoću ključa i nedostupnost središtu te fleksibilnost asimetrični sustav. Takve kvalitete posjeduje, na primjer, sustav koji je stvorila tvrtka "InfoTeKS" pod markom ViPNet. Ovaj sustav omogućuje: kako prenijeti bilo koje podatke, uključujući poštu, datoteke, govor, video, itd. preko interneta na siguran način i zaštititi resurse mreže organizacije, uključujući poslužitelje, radne stanice pa čak i mobilna računala koja pristupaju internetu bilo gdje u svijetu od neovlaštenog pristupa.

3. Informacijski izvori ograničene distribucije i prijetnje resursima

Informacijski izvori su dokumenti i nizovi dokumenata u informacijskim sustavima (knjižnice, arhivi, fondovi, banke podataka, depozitari, muzejska spremišta i dr.).

kroz cijelo prethodno 20. stoljeće. U povijesti razvoja ljudske civilizacije materijalni predmeti ostali su glavni predmet rada. Aktivnosti izvan materijalne proizvodnje i održavanja općenito su klasificirane kao neproduktivni troškovi. Ekonomska moć države mjerila se njezinim materijalnim resursima. Još u kasnim 70-ima, predsjedavajući programa politike informacijskih resursa, profesor Harvardskog sveučilišta A. Osttinger napisao je da dolazi vrijeme kada će informacija postati isti osnovni resurs kao materijali i energija, pa će stoga u odnosu na to biti isti kritični resursi. Za resurs se moraju formulirati pitanja: tko je vlasnik, koga zanima, koliko je dostupan, je li ga moguće komercijalno koristiti? Predsjednik Američke akademije znanosti F. Hendler formulirao je ovu ideju na sljedeći način: "Naše gospodarstvo ne temelji se na prirodnim resursima, već na umovima i primjeni znanstvenih spoznaja." Trenutno vrijeme teče borba za kontrolu nad najvrjednijim od svih dosad poznatih resursa – nacionalnim informacijskim resursima.

“Ne idemo u druge zemlje kako bismo iskoristili niže troškove. Infiltriramo se tamo jer tamo postoje intelektualne rezerve i moramo ih presresti kako bismo se uspješno natjecali.”

Pojam "informacijski izvori" postao je široko korišten u znanstvenoj literaturi nakon objavljivanja poznate monografije G.R. Gromov “Nacionalni informacijski resursi: Problemi industrijskog poslovanja”. Sada još nema jednoznačnu interpretaciju, unatoč činjenici da je ovaj koncept jedan od ključnih u problemu informatizacije društva. Stoga je važan problem razumijevanja suštine informacijskog izvora kao oblika reprezentacije podataka i znanja, njegove uloge u društvenim procesima, kao i obrazaca formiranja, transformacije i distribucije različitih vrsta informacijskih resursa u društvu.

Kako bi se osigurala aktivacija i učinkovitu upotrebu informacijskih resursa društva potrebno je provesti “elektronizaciju” informacijskih fondova. Prema akademiku A. Ershovu, upravo je “u učitavanju i aktiviranju informacijskog fonda čovječanstva u globalnoj računalnoj mreži, zapravo, zadatak informatizacije u svom tehničkom sadržaju”.

Aktivni informacijski resursi su onaj dio resursa koji su informacije dostupne za automatizirano pretraživanje, pohranu i obradu: formalizirane i sačuvane na strojnim medijima u obliku radnih programa, stručnih znanja i vještina, tekstualnih i grafički dokumenti, kao i svaki drugi sadržaj potencijalno komercijalno dostupan korisnicima nacionalnog parka računala. Nacionalni i svjetski informacijski resursi su ekonomske kategorije.

Iz ovoga možemo zaključiti da je učinkovitost korištenja informacijskih resursa najvažniji pokazatelj informacijske kulture društva.

Glavni sudionici na tržištu informacijskih usluga su:

Proizvođači informacija (proizvođači);

Prodavači informacija (prodavači, Prodavači);

Podaci o korisnicima (korisnicima) ili pretplatnicima

Danas su najčešći način pristupa informacijskim resursima računalne mreže, a najprogresivniji način dobivanja informacija je on-line način (online – interaktivni, interaktivni način). Omogućuje korisniku da nakon ulaska u računalnu mrežu dobije pristup " veliko računalo"(Host - računalo) i na njegove informacijske resurse u načinu izravnog dijaloga, implementiranog u stvarnom vremenu.

Korisnici ove vrste uključuju i krajnje potrošače informacija i posredne potrošače koji svojim korisnicima pružaju usluge u rješavanju informacijskih problema (posebnih informacijskih centara s pristupom višestrukim online sustavi, ili stručni stručnjaci uključeni u plaćene informacijske usluge za klijente, potrošače informacija).

tržište informacija online usluge uključuje sljedeće glavne segmente:

Računalni sustavi rezervacija i usluge financijskih informacija;

Baze podataka (DB), usmjerene na masovnog potrošača;

profesionalne baze podataka.

Među bazama podataka obično se razlikuju sljedeće vrste:

Tekst (cjeloviti tekst, sažetak, bibliografski, rječnici);

Numeričke i tablične baze podataka;

Oglasne ploče.

Slične baze podataka također su pohranjene na CD-ROM-ovima, disketama i magnetskim vrpcama. U nastavku ćemo pak govoriti o bazama podataka kojima se pristupa online – „profesionalnim online bazama podataka“.

Proizvođači informacija uključuju organizacije koje prikupljaju i objavljuju informacije ( novinske agencije, masovni mediji, redakcije novina i časopisa, izdavači, patentni uredi), kao i organizacije koje se godinama profesionalno bave njegovom obradom (odabir informacija, indeksiranje, učitavanje u baze podataka u obliku cjelovitih tekstova, kratki sažeci itd.).

prijetnje resursima.

Prijetnje informacijskim resursima općenito se mogu klasificirati:

jedan). Prema svrsi provedbe prijetnji:

prijetnje privatnosti:

Krađa (kopiranje) informacija i sredstava za njihovu obradu (nosači);

Gubitak (nenamjerni gubitak, curenje) informacija i sredstava za njihovu obradu (nosači);

Prijetnje dostupnosti:

Blokiranje informacija;

Uništavanje informacija i sredstava za njihovu obradu (nosači);

Prijetnje integritetu:

Promjena (iskrivljavanje) informacija;

Poricanje autentičnosti informacija;

Nametanje lažnih informacija, prijevara

pri čemu:

Krađa i uništavanje informacija shvaćaju se na sličan način kao i vrijedna materijalna sredstva. Uništavanje računalnih informacija - brisanje informacija u memoriji računala.

Kopiranje informacija - ponavljanje i stabilno utiskivanje informacija na stroj ili drugi medij.

Oštećenje je promjena svojstava nositelja informacija, pri čemu se njegovo stanje značajno pogoršava, značajan dio se gubi. korisna svojstva te postane potpuno ili djelomično neprikladno za namjeravanu uporabu.

Modifikacija informacija - unošenje bilo kakvih promjena, osim onih koje se odnose na prilagodbu računalnog programa ili baze podataka za računalne informacije.

Blokiranje informacija - neovlašteno ometanje pristupa korisnika informacijama, koje nije povezano s njihovim uništavanjem;

Neovlašteno uništavanje, blokiranje, mijenjanje, kopiranje informacija – bilo koje Zakonom nedopuštene radnje vlasnika ili ovlaštenog korisnika s informacijama.

Prijevara (uskraćivanje vjerodostojnosti, nametanje lažnih podataka) - namjerno iskrivljavanje ili prikrivanje istine kako bi se osoba koja posjeduje nekretninu dovela u zabludu i na taj način od nje ishodio dobrovoljni prijenos imovine, kao i priopćavanje svjesno lažnih podataka. informacije za ovu svrhu.

2) Prema principu utjecaja na nositelje informacija - sustav za obradu i prijenos informacija (ASOI):

Korištenje pristupa uljeza (uljeza, ASOI korisnika, procesa) objektu (sobi za pregovore, datoteci s podacima, komunikacijskom kanalu itd.);

Uz korištenje prikrivenih kanala - uz korištenje memorije, memorije, putova prijenosa informacija koji omogućuju dvama međusobno povezanim procesima (legitimnom i ugrađenom od strane napadača) razmjenu informacija na način koji dovodi do curenja informacija.

3) Po prirodi utjecaja na sustav za obradu i prijenos informacija:

Aktivne prijetnje povezane s izvođenjem bilo kakvih radnji od strane uljeza (kopiranje, neovlašteno snimanje, pristup skupovima podataka, programima, otkrivanje lozinki itd.);

Pasivne prijetnje provode se tako da korisnik promatra sve nuspojave procesa kretanja informacija i analizira ih.

4) U prisutnosti pogreške zaštite koja se može iskoristiti, prijetnja može biti uzrokovana jednim od sljedećih razloga:

Neprikladnost - nepoštivanje sigurnosnog režima zaštite zaštitne zone.

Administrativne greške način upravljanja sigurnost;

Greške u programskim algoritmima, u poveznicama između njih i sl. koje se javljaju u fazi izrade programa ili skupa programa i zbog kojih se ti programi mogu koristiti na potpuno drugačiji način od opisanog u dokumentaciji.

Pogreške u implementaciji programskih algoritama (pogreške kodiranja), poveznice između njih itd. koje se javljaju u fazama implementacije, otklanjanja pogrešaka i mogu poslužiti kao izvor nedokumentiranih svojstava.

5) Prema načinu utjecaja na objekt napada (aktivnim utjecajem):

Izravan utjecaj na objekt napada (uključujući korištenje privilegija), na primjer: izravan pristup zonama čujnosti i vidljivosti, skupu podataka, programu, usluzi, komunikacijskom kanalu itd., korištenjem neke vrste pogreške;

Utjecaj na sustav dopuštenja (uključujući otimanje privilegija). U tom slučaju se provode neovlaštene radnje u pogledu prava korisnika na objekt napada, a pristup samom objektu se tada ostvaruje na legalan način;

Neizravni utjecaj (preko drugih korisnika):

- "maškare". U tom slučaju korisnik na neki način preuzima ovlasti drugog korisnika, lažno se predstavljajući kao njega;

- "slijepa uporaba". Ovom metodom jedan korisnik tjera drugog da izvrši potrebne radnje (za sustav zaštite one ne izgledaju neovlašteno, jer ih izvodi korisnik koji na to ima pravo), a ovaj ih možda nije svjestan . Za provedbu ove prijetnje može se koristiti virus (on izvodi potrebne radnje i izvještava o njihovim rezultatima onoga tko ga je uveo).

Posljednje dvije metode su vrlo opasne. Za sprječavanje takvih radnji potrebna je stalna kontrola kako od strane administratora i operatera nad radom ASIS-a općenito, tako i od strane korisnika nad vlastitim skupovima podataka.

6) Prema načinu utjecaja na ASOE:

U interaktivnom načinu - u procesu dugotrajnog rada s programom;

NA skupni način rada- nakon dugotrajne pripreme brzom provedbom paketa programa usmjerenog djelovanja.

Radeći sa sustavom, korisnik uvijek ima posla s nekim njegovim programom. Neki su programi koncipirani tako da korisnik unosom različitih naredbi ili podataka može brzo utjecati na tijek njihovog izvršavanja, dok su drugi koncipirani tako da sve informacije moraju biti unaprijed postavljene. Prvi uključuju, na primjer, neke uslužne programe koji kontroliraju programe baze podataka, koji su uglavnom korisnički orijentirani programi. Potonji uglavnom uključuju sistemske i aplikacijske programe koji su usmjereni na izvođenje bilo kakvih strogo definiranih radnji bez intervencije korisnika.

Kada koristite programe prve klase, utjecaj je dulji u vremenu i stoga ima veću vjerojatnost otkrivanja, ali je fleksibilniji, što vam omogućuje brzu promjenu redoslijeda radnji. Izloženost preko drugorazrednih programa (primjerice putem virusa) je kratkotrajna, teško dijagnosticirana, mnogo opasnija, ali zahtijeva veliku prethodnu pripremu kako bi se sve unaprijed predvidjelo. moguće posljedice intervencija.

7) Prema objektu napada:

ASOI općenito: napadač pokušava prodrijeti u sustav za naknadno izvođenje bilo kakvih neovlaštenih radnji. Obično koriste "maskaradu", presretanje ili krivotvorenje lozinke, hakiranje ili pristup ASOI-ju putem mreže;

ASOI objekti - podaci ili programi u RAM memorija ili na vanjski mediji, sami uređaji sustava, vanjski (pogoni, mrežni uređaji, terminali) i unutarnji (RAM, procesor), kanali za prijenos podataka. Utjecaj na objekte sustava obično ima za cilj pristup njihovom sadržaju (narušavanje povjerljivosti ili integriteta obrađenih ili pohranjenih informacija) ili narušavanje njihove funkcionalnosti (na primjer, punjenje cijelog RAM-a računala besmislenim informacijama ili opterećenje procesora računala zadatkom s neograničenim vrijeme izvršavanja);

ASOI subjekti su korisnički procesori. Svrha ovakvih napada je ili izravan utjecaj na rad procesora - njegova suspenzija, promjena karakteristika (primjerice, prioriteta) ili suprotan učinak - napadač koristi privilegije i karakteristike drugog procesa za svoje potrebe. Utjecaj može biti na korisničke procese, sustave, mreže;

Kanali prijenosa podataka - slušanje kanala i analiza grafa (tijek poruka); zamjena ili modifikacija poruka u komunikacijskim kanalima i relejnim čvorovima; mijenjanje topologije i karakteristika mreže, pravila komutacije i adresiranja.

8) Prema korištenom sredstvu napada:

Korištenje standardnog softvera;

Korištenje posebno dizajniranih programa.

9) Prema stanju objekta napada.

Objekt napada je pohranjen na disku, magnetskoj vrpci, u RAM-u ili na bilo kojem drugom mjestu u pasivnom stanju. U ovom slučaju, utjecaj na objekt obično se provodi pomoću pristupa;

Objekt napada je u stanju prijenosa preko komunikacijske linije između mrežnih čvorova ili unutar čvora. Utjecaj uključuje ili pristup fragmentima odaslanih informacija (na primjer, presretanje paketa na mrežnom repetitoru), ili jednostavno slušanje korištenjem skrivenih kanala;

Objekt napada (korisnički proces) je u stanju obrade.

Gornja klasifikacija pokazuje složenost prepoznavanja mogućih prijetnji i načina njihove provedbe.

Pristup osoblja povjerljivim informacijama.

Odobrenje za pristup povjerljivim podacima predstavnika druge tvrtke ili poduzeća izdaje se rješenjem ovlaštene službene osobe na naputak (ili dopis, obvezu) koju podnosi ta osoba. Rješenje mora navesti konkretne dokumente ili informacije kojima je pristup dopušten. Istodobno se navodi ime zaposlenika poduzeća koji s tim podacima upoznaje predstavnika drugog poduzeća i odgovoran je za svoj rad - u prostorijama poduzeća.

Pravilo da sve osobe s pristupom određene dokumente, poslovne tajne. To omogućuje na visokoj razini provedbu informacijske podrške za analitički rad za identifikaciju moguće kanale gubitak informacija.

Prilikom organiziranja pristupa zaposlenicima tvrtke povjerljivim nizovima elektronički dokumenti, baze podataka moraju biti svjesne njegove višestupanjske prirode. Mogu se razlikovati sljedeće glavne komponente:

* pristup osobnom računalu, poslužitelju odn radna stanica;

* pristup medijima za pohranu stroja koji su pohranjeni izvan računala;

* izravan pristup bazama podataka i datotekama.

Pristup osobnom računalu, poslužitelju ili radnoj stanici koji se koristi za obradu povjerljivih informacija uključuje:

* određivanje i propisivanje od strane prvog čelnika društva sastava zaposlenika koji imaju pravo pristupa (ulaska) u prostorije u kojima se nalazi odgovarajuća računalna oprema i komunikacijska sredstva;

* propisivanje od strane prvog voditelja privremenog režima boravka ovih osoba u navedenim prostorijama; osobno i privremeno bilježenje (snimanje) od strane voditelja odjela ili linije poslovanja tvrtke o dostupnosti dopuštenja i razdoblju rada tih osoba u drugim vremenima (na primjer, navečer, vikendom itd.);

* organizacija zaštite ovih prostora u radnom i neradno vrijeme, utvrđivanje pravila za otvaranje prostorija i isključivanje sigurnosnih tehničkih sredstava obavješćivanja i signalizacije; određivanje pravila za postavljanje straže u objekte; reguliranje rada ovih tehničkih sredstava tijekom radnog vremena;

* organiziranje kontroliranog (po potrebi pristupnog) načina ulaska i izlaska iz tih prostorija;

* organizacija akcija osiguranja i osoblja u ekstremnim situacijama ili u slučaju nesreće strojeva i opreme u prostorijama;

* organiziranje iznošenja materijalnih sredstava, strojeva i papirnatih nosača informacija iz navedenih prostora; kontrola osobnih stvari koje osoblje unosi i iznosi u prostorije.

Unatoč činjenici da se na kraju radnog dana povjerljive informacije moraju prenijeti na fleksibilne medije i izbrisati s tvrdi disk računalo, prostori u kojima se nalazi računalna oprema podliježu zaštiti. To se objašnjava činjenicom da je, prvo, lako instalirati bilo koje sredstvo industrijske špijunaže u nezaštićeno računalo, a drugo, napadač može koristiti posebne metode za vraćanje izbrisanih povjerljivih informacija na tvrdom disku (izvođenje "sakupljanja smeća") .

Pristup strojnim nositeljima povjerljivih informacija pohranjenih izvan računala uključuje:

* organizacija računovodstva i izdavanje praznih strojnih medija za pohranu zaposlenicima;

* organiziranje dnevnog fiksnog izdavanja zaposlenicima i primanja od zaposlenika medija sa snimljenim informacijama (glavnim i rezervnim);

* određivanje i reguliranje od strane prvog voditelja sastava zaposlenika koji imaju pravo postupati s povjerljivim informacijama pomoću računala instaliranih na svojim radnim mjestima i primati registrirane strojne medije u CD servisu;

* organizacija sustava za dodjelu strojnih medija za pohranu zaposlenicima i praćenje sigurnosti i cjelovitosti informacija, vodeći računa o dinamici promjena u sastavu snimljenih informacija;

* organiziranje postupka uništavanja podataka na nosaču, postupak i uvjeti fizičkog uništavanja nosača;

* organizacija skladištenja strojnih medija u CD službi u radno i neradno vrijeme, reguliranje postupka evakuacije medija u ekstremnim situacijama;

* utvrđivanje i propisivanje od strane prvog voditelja sastava djelatnika koji iz objektivnih razloga na kraju radnog dana ne predaju tehničke medije na čuvanje CD službi, organizaciju posebne zaštite prostorija i računala ovi zaposlenici. Rad zaposlenika CD servisa i poduzeća u cjelini sa strojnim medijima za pohranu izvan računala treba organizirati po analogiji s papirnatim povjerljivim dokumentima.

Pristup povjerljivim bazama podataka i datotekama je završna faza pristupa zaposlenika računalu. A ako je ovaj zaposlenik uljez, onda možemo pretpostaviti da su najozbiljnije linije zaštite za zaštićenog elektroničke informacije uspješno je prošao. U konačnici, može jednostavno odnijeti računalo, ili ga izvaditi i odnijeti tvrdi disk bez "hakiranja" baze podataka.

Obično pristup bazama podataka i datotekama uključuje:

* definiranje i propisivanje od strane prvog voditelja sastava zaposlenika koji smiju raditi s određenim bazama podataka i datotekama; kontrola pristupnog sustava od strane administratora baze podataka;

* imenovanje baza podataka i datoteka, fiksiranje u memoriji stroja imena korisnika i operatera koji im imaju pravo pristupa;

* uzimajući u obzir sastav baze podataka i datoteka, redovitu provjeru dostupnost, cjelovitost i cjelovitost elektroničkih dokumenata;

* prijava u bazu podataka, automatska registracija korisničkog imena i vremena rada; očuvanje izvornih informacija;

* evidentiranje pokušaja neovlaštenog ulaska u bazu podataka, registracija pogrešne radnje korisnik, automatski prijenos alarmnog signala na sigurnost i automatsko gašenje računala;

* Uspostava i neredovita promjena korisničkih imena, nizova i datoteka (lozinki, kodova, klasifikatora, ključnih riječi itd.), osobito kod čestih kadrovskih promjena;

* isključivanje računala u slučaju kršenja sustava kontrole pristupa ili kvara sustava informacijske sigurnosti;

* mehaničko (ključem ili drugim uređajem) blokiranje onesposobljenog, ali opterećenog računala tijekom kraćih prekida u radu korisnika. Šifre, lozinke, ključne riječi, ključevi, šifre, posebni softverski proizvodi, hardver itd. atribute informacijskog sigurnosnog sustava u računalu razvija, mijenja specijalizirana organizacija i individualno skreće pažnju svakom korisniku od strane zaposlenika te organizacije ili administratora sustava. Korištenje vlastitih kodova korisnika nije dopušteno.

Dakle, procedure za prijem i pristup zaposlenika povjerljivim informacijama zaokružuju proces uključivanja ovaj zaposlenik u sastav osoba koje zapravo posjeduju tajnu tvrtku. Od tog vremena kontinuirani rad s osobljem koje raspolaže vrijednim i povjerljivim informacijama postaje od velike važnosti.

Zaključak

Stabilnost osoblja najvažniji je preduvjet pouzdane informacijske sigurnosti poduzeća. Migracija stručnjaka najteže je kontrolirati kanal za gubitak vrijednih i povjerljivih informacija. Međutim, nije moguće u potpunosti izbjeći otpuštanja zaposlenika. Potrebna je temeljita analiza razloga za razrješenje, na temelju koje se izrađuje i provodi program koji te razloge isključuje. Na primjer, povećanje plaća, iznajmljivanje stanova za zaposlenike u blizini tvrtke i poboljšanje psihološke klime, smjena rukovoditelja koji zlorabe službeni položaj itd.

Popis korištene literature

sigurnost zaštite informacija

1. Zabelin E.I. Informacijska sigurnost na internetu - usluge za poslovanje

Izvorni članak: http://www.OXPAHA.ru/view.asp?2280.

2. Tjednik "Computerworld", # 22, 1999 // Izdavačka kuća " otvoreni sustavi» http://www.osp.ru/cw/1999/22/061.htm

3. A. Dmitriev Sustavi informacijske sigurnosti. Časopis "Svijet računala", # 05, 2001 // Izdavačka kuća "Otvoreni sustavi". http://www.osp.ru/pcworld/2001/05/010.htm

4. Novellove sigurnosne usluge. moduli za šifriranje. http://novell.eureca.ru/

5. Paula Šerik. 10 pitanja o enkripciji u NT 4.0 http://www.osp.ru/win2000/2001/05/050.htm

Domaćin na Allbest.ru

Slični dokumenti

Problem informacijske sigurnosti. Značajke zaštite informacija u računalnim mrežama. Prijetnje, napadi i kanali curenja informacija. Klasifikacija metoda i sredstava osiguranja sigurnosti. Arhitektura mreže i njezina zaštita. Mrežne sigurnosne metode.

diplomski rad, dodan 16.06.2012

Informacijska sigurnost, komponente sustava zaštite. destabilizirajući čimbenici. Klasifikacija prijetnji informacijskoj sigurnosti prema izvoru nastanka, prema prirodi ciljeva. Načini njihove provedbe. Razine zaštite informacija. Faze izrade sustava zaštite.

prezentacija, dodano 22.12.2015

Glavni kanali curenja informacija. Glavni izvori povjerljivih podataka. Glavni objekti zaštite informacija. Glavni rad na razvoju i unapređenju sustava informacijske sigurnosti. Model zaštite informacijske sigurnosti Ruskih željeznica.

seminarski rad, dodan 05.09.2013

Vrste unutarnjih i vanjskih namjerne prijetnje sigurnost informacija. Opći pojam zaštite i sigurnosti informacija. Glavni ciljevi i zadaci zaštita informacija. Koncept ekonomske isplativosti osiguranja sigurnosti informacija poduzeća.

test, dodan 26.05.2010

Informacijski zahtjevi: dostupnost, cjelovitost i povjerljivost. CIA model kao informacijska sigurnost, temeljen na zaštiti dostupnosti, cjelovitosti i povjerljivosti informacija. Izravne i neizravne prijetnje, načini zaštite informacija.

prezentacija, dodano 01.06.2014

Struktura i značajke OS-a Linux, povijest njegovog razvoja. Informacijska sigurnost: koncept i regulatorni dokumenti, smjerovi curenja informacija i njihova zaštita. Proračun stvaranja sustava informacijske sigurnosti i studija njegove učinkovitosti.

seminarski rad, dodan 24.01.2014

Sustav formiranja načina informacijske sigurnosti. Zadaće informacijske sigurnosti društva. Sredstva zaštite informacija: osnovne metode i sustavi. Zaštita informacija u računalnim mrežama. Odredbe najvažnijih zakonodavnih akata Rusije.

sažetak, dodan 20.01.2014

Pojam i temeljna načela osiguranja informacijske sigurnosti. Pojam sigurnosti u automatizirani sustavi. Osnove zakonodavstva Ruske Federacije u području informacijske sigurnosti i zaštite informacija, procesa licenciranja i certificiranja.

tečaj predavanja, dodan 17.04.2012

Pojam, ciljevi i zadaci informacijske sigurnosti. Prijetnje informacijskoj sigurnosti i načini njihove provedbe. Upravljanje pristupom informacijama i informacijski sustavi. Zaštita mreža i informacija tijekom rada na internetu. Pojam elektroničkog potpisa.

test, dodan 15.12.2015

Najvažniji aspekti osiguranja informacijske sigurnosti. Tehnička sredstva za obradu informacija, njihovi nositelji dokumentacije. Tipični načini neovlaštenog dobivanja informacija. Pojam elektroničkog potpisa. Zaštita podataka od uništenja.