Një gabim vërtetimi ndodh kur lidheni me një rrjet WiFi - ky është një problem shumë i zakonshëm. Kjo është arsyeja pse është kaq e rëndësishme të kuptojmë pse shfaqet dhe si ta eliminojmë atë. Por, përpara se të kaloni te cilësimet e rrjetit dhe zgjidhjen e problemeve, duhet të kuptoni se çfarë është vërtetimi. Kjo do t'ju ndihmojë të kuptoni pse shfaqet këtë gabim dhe si ta eliminoni shpejt dhe përgjithmonë.

Çfarë është vërtetimi

Ky është një sistem sigurie i rrjetit pa tel që parandalon të huajt të lidhen me grupin tuaj. Sot, ekzistojnë disa lloje të vërtetimit. Zgjidhni më së shumti opsion i përshtatshëm e mundur në cilësimet e ruterit ose pikës së hyrjes që përdoret për të krijuar rrjeti i shtëpisë. Si rregull, në ditët e sotme lloji i enkriptimit (autentifikimi) i përdorur është i përzier WPA-PSKWPA2-PSK2.

Ky është lloji më i sigurt i kriptimit të të dhënave dhe është shumë i vështirë për t'u thyer ose anashkaluar. Megjithatë, ajo gjithashtu mund të ndahet në dy lloje. Për shembull, në shtëpi, përdoret një opsion me një frazë kyçe për të gjithë pajtimtarët. Vetë përdoruesi vendos çelësin, i cili më pas kërkohet për t'u lidhur me rrjetin.

Lloji i dytë i kriptimit përdoret nga organizatat që kërkojnë nivel më të lartë mbrojtjes. Në këtë rast, çdo pajtimtari të besuar i caktohet një frazë unike kalimi. Kjo do të thotë, ju do të mund të hyni në grup vetëm nga kompjuteri juaj dhe vetëm pasi të keni futur një çelës unik. Në shumicën dërrmuese të rasteve, gabimi i vërtetimit ndodh kur lidheni me Rrjetet WiFi ndodh pikërisht kur ka një mospërputhje midis llojeve të enkriptimit dhe frazës së futur.

Pse ndodh gabimi i vërtetimit të WiFi: Video

Pse shfaqet gabimi i vërtetimit dhe si ta rregulloni atë

Siç u përmend më lart, nëse kur lidheni me një rrjet WiFi sistemi shkruan "Gabim vërtetimi", atëherë para së gjithash duhet të kontrolloni drejtshkrimin e saktë fraza kryesore, dhe nëse është i aktivizuar Mbyllja me kapele. , atëherë mund ta kontrolloni në cilësimet e ruterit. Por për ta bërë këtë do t'ju duhet të lidheni me të duke përdorur një kabllo.

Le të shohim se si të gjejmë fjalëkalimin duke përdorur ruterin D-LinkDir-615 si shembull. Pas lidhjes me pajisjen, hapni shfletuesin tuaj të preferuar dhe shiriti i adresave regjistroni IP-në e ruterit. Mund ta gjeni në udhëzimet ose në trupin e vetë pajisjes (inspektoni me kujdes nga të gjitha anët).

Si të zbuloni me lehtësi adresën IP të një ruteri WiFi: Video

Ju gjithashtu mund të zbuloni IP-në e ruterit duke përdorur linja e komandës. Shtypni kombinimin e tasteve Windows + R, shkruani CMD dhe shtypni Enter. Në dritaren që shfaqet, shkruani komandën ipconfig. Gjeni linjën "Porta kryesore" - kjo është adresa që na nevojitet.

Shkruani atë në shiritin e adresave të shfletuesit tuaj dhe shtypni "Enter". Më pas, sistemi do t'ju kërkojë të shkruani emrin e përdoruesit dhe fjalëkalimin tuaj. Ne shkruajmë admin, admin respektivisht.

Tani në fund të ekranit, gjeni dhe klikoni butonin "Cilësimet e Avancuara". Do të shfaqen disa dritare shtesë. Ne jemi të interesuar për seksionin e quajtur "WiFi". Duhet të gjesh cilësimet e sigurisë në të. Këtu mund të zgjidhni llojin e vërtetimit (kriptimit) dhe të ndryshoni fjalëkalimin.

Lidhja me një ruter WiFi në Windows 8: Video

Ndonjëherë një problem vërtetimi kur lidhni një kompjuter me WiFi shfaqet edhe nëse çelësi është futur saktë. Kjo mund të nënkuptojë që ruteri është rrëzuar ose thjesht është ngrirë. Kjo mund të zgjidhet thjesht duke rindezur pajisjen. Kjo mund të bëhet në cilësimet ose mbyllje e thjeshtë ushqim për 7-10 minuta.

Ju gjithashtu duhet të kontrolloni kanalin në të cilin funksionon ruteri. Për këtë i kthehemi menuja e fillimit. Në seksionin WiFi, klikoni "Cilësimet bazë" dhe gjeni linjën "Kanali". Rekomandohet të vendosni vlerën në "Automatic".

Ka edhe raste kur një gabim i tillë nuk shfaqet për shkak të problemeve në ruter ose për shkak të një çelësi të futur gabimisht. Në këtë rast, duhet të kontrolloni cilësimet në sistemin operativ.

Kontrolloni OS kur vërtetimi dështon

Për t'u lidhur me një rrjet me valë, kompjuteri përdor një përshtatës Wi-Fi. Është për shkak të tij keqfunksionim Mund të ndodhin probleme me vërtetimin e rrjetit WiFi. Para së gjithash, duhet të kontrolloni praninë dhe funksionimin e saktë të drejtuesve. Kjo bëhet në menaxherin e pajisjes, i cili mund të lansohet si më poshtë. Gjeni shkurtoren "My Computer" dhe klikoni mbi të klikoni me të djathtën minjtë.

Zgjidhni "Properties" dhe hapni "Device Manager". Ju gjithashtu mund të shtypni njëkohësisht dy taste - Windows + R, në dritaren që shfaqet, shkruani mmc devmgmt.msc dhe shtypni "Enter". Në dritaren që shfaqet, ne jemi të interesuar për " Përshtatësit e rrjetit" Hapni temën dhe shikoni nëse e juaja është në listë Moduli WiFi. Si rregull, titulli ka Rrjeti pa tela Përshtatës Nëse pajisja është e shënuar pikëçuditëse, atëherë drejtuesit nuk po punojnë si duhet.

Siç dihet, pothuajse në çdo sistemet kompjuterike ka nevojë për vërtetim. Gjatë kësaj procedure, sistemi kompjuterik kontrollon nëse përdoruesi është ai që pretendon se është. Për të fituar akses në një kompjuter, internet, sistem telekomandë Llogari bankare etj., përdoruesi duhet t'i dëshmojë bindshëm sistemit kompjuterik se "ai është i njëjti person" dhe jo dikush tjetër. Për ta bërë këtë, ai duhet t'i sigurojë sistemit disa informacione vërtetimi, në bazë të të cilave moduli i vërtetimit të këtij sistemi merr një vendim për t'i dhënë atij akses në burimin e kërkuar (qasja lejohet/jo).

Aktualisht, tre lloje informacioni përdoren për një verifikim të tillë.

Së pari - sekuencë unike e personazheve, të cilin përdoruesi duhet ta dijë për ta vërtetuar me sukses. Shembulli më i thjeshtë- vërtetimi i fjalëkalimit, për të cilin mjafton të vendosni identifikuesin tuaj (për shembull, hyrjen) dhe fjalëkalimin në sistem.

Lloji i dytë i informacionit është përmbajtje unike ose karakteristika unike subjekt. Shembulli më i thjeshtë është çelësi i çdo bllokimi. Në rastin e vërtetimit të kompjuterit, çdo media e jashtme informacion: karta inteligjente, tableta elektronike iButton, token USB, etj.

Dhe së fundi, lloji i tretë i vërtetimit është nga informacion biometrik , e cila është integrale për përdoruesin. Kjo mund të jetë një gjurmë gishti, model irisit, forma e fytyrës, parametrat e zërit, etj.

Shumë shpesh, disa lloje informacioni përdoren për vërtetim. Një shembull tipik është kur informacioni i vërtetimit ruhet në një kartë inteligjente që kërkon një fjalëkalim (PIN) për t'u aksesuar. Ky vërtetim quhet me dy faktorë. Ka sisteme reale me vërtetim me tre faktorë.

Në disa raste, kërkohet edhe vërtetimi i ndërsjellë - kur të dy pjesëmarrësit shkëmbimi i informacionit kontrolloni njëri-tjetrin. Për shembull, para transferimit server në distancëçdo të dhënë të rëndësishme, përdoruesi duhet të sigurohet që ky është pikërisht serveri që i nevojitet.

Vërtetimi në distancë

Në rast të vërtetimit në distancë (le të themi se përdoruesi synon të hyjë në telekomandë serveri i postës për të kontrolluar emailin tuaj), ka një problem me transmetimin e informacionit të vërtetimit përmes kanaleve të komunikimit të pabesueshëm (nëpërmjet internetit ose rrjet lokal). Për të mbajtur sekret informacionin unik, përdoren protokolle të shumta vërtetimi kur dërgohen përmes kanaleve të tilla. Le të shohim disa prej tyre, më tipiket për aplikacione të ndryshme.

Qasja me fjalëkalim

Protokolli më i thjeshtë i vërtetimit është Password Access Protocol (PAP): të gjitha informacionet e përdoruesit (hyrja dhe fjalëkalimi) transmetohen përmes rrjetit në formë e hapur(Fig. 1). Fjalëkalimi i marrë nga serveri krahasohet me fjalëkalimin e referencës përdoruesi i dhënë, i cili ruhet në server. Për qëllime sigurie, serveri shpesh ruan jo fjalëkalimet në tekst të qartë, por vlerat e tyre hash.

Figura 1 - Diagrami i protokollit PAP

Kjo skemë ka shumë pengesë domethënëse: çdo sulmues i aftë për të përgjuar paketat e rrjetit, mund të marrë fjalëkalimin e përdoruesit duke përdorur një analizues të thjeshtë paketash të tipit sniffer. Dhe pasi e ka marrë atë, sulmuesi mundet lehtësisht do të vërtetohet nën emrin e pronarit të fjalëkalimit.

Gjatë procesit të vërtetimit, jo vetëm një fjalëkalim mund të transmetohet në rrjet, por rezultati i transformimit të tij - të themi, i njëjti hash i fjalëkalimit. Fatkeqësisht, kjo nuk eliminon pengesën e përshkruar më sipër - një sulmues mund të përgjojë po aq lehtë hash-in e fjalëkalimit dhe ta përdorë atë më vonë.

Disavantazhi i kësaj skeme vërtetimi është se çdo përdorues i mundshëm i sistemit duhet së pari të regjistrohet në të - të paktën të fusë fjalëkalimin e tij për vërtetimin e mëvonshëm. Dhe protokollet më komplekse të vërtetimit të përgjigjes ndaj sfidave të përshkruara më poshtë bëjnë të mundur, në parim, zgjerimin e sistemit në një numër të pakufizuar përdoruesish pa regjistrimin e tyre paraprak.

Kërkesë-përgjigje

Familja e protokolleve, zakonisht të referuara nga procedura e tyre e verifikimit të përgjigjes ndaj sfidës, përfshin disa protokolle që lejojnë vërtetimin e përdoruesit pa transmetuar informacion në rrjet. Familja e protokolleve të përgjigjes ndaj sfidave përfshin, për shembull, një nga më të zakonshmet - protokollin CHAP (Protokolli i vërtetimit të sfidës-shtrëngimit të duarve).

Procedura e verifikimit përfshin të paktën katër hapa (Fig. 2):

- · përdoruesi dërgon një kërkesë aksesi në server, duke përfshirë hyrjen e tij;

- · serveri gjeneron një numër të rastësishëm dhe ia dërgon përdoruesit;

- · përdoruesi kodon numrin e rastit të marrë algoritmi simetrik kriptimi duke përdorur çelësin e tij unik, rezultati i kriptimit dërgohet në server;

- · Serveri deshifron informacionin e marrë duke përdorur të njëjtin çelës dhe e krahason atë me numrin origjinal të rastësishëm. Nëse numrat përputhen, përdoruesi konsiderohet i vërtetuar me sukses, pasi ai njihet si pronar i një çelësi sekret unik.

Figura 2 - Skema e protokollit të vërtetimit sfidë-përgjigje.

Informacioni i vërtetimit në në këtë rast shërben si çelës mbi të cilin kryhet enkriptimi numër i rastësishëm. Siç mund të shihet nga diagrami i shkëmbimit, çelësi i dhënë nuk transmetohet kurrë në rrjet, por merr pjesë vetëm në llogaritjet, gjë që është një avantazh i padyshimtë i protokolleve të kësaj familjeje.

Disavantazhi kryesor sisteme të ngjashme vërtetimi - një domosdoshmëri për t'u aktivizuar kompjuter lokal moduli i klientit që kryen kriptim. Kjo do të thotë se, ndryshe nga protokolli PAP, vetëm numër i kufizuar kompjuterë të pajisur me një modul të tillë klienti.

Megjithatë, si kompjuter klient Mund të jetë gjithashtu një kartë inteligjente ose një pajisje e ngjashme "e veshur" me fuqi të mjaftueshme llogaritëse, për shembull, një telefon celular. Në këtë rast, teorikisht është e mundur të vërtetohet dhe të fitohet akses në server nga çdo kompjuter i pajisur me lexues të kartave inteligjente, me celular ose PDA.

Protokollet e përgjigjes ndaj sfidës mund të zgjerohen lehtësisht në një skemë të vërtetimit të ndërsjellë (Figura 3). Në këtë rast, në kërkesën për vërtetim, përdoruesi (hapi 1) dërgon numrin e tij të rastësishëm (N1). Në hapin 2, serveri, përveç numrit të tij të rastësishëm (N2), duhet të dërgojë edhe numrin N1, të koduar me çelësin përkatës. Më pas, përpara se të kryejë hapin 3, përdoruesi e deshifron atë dhe kontrollon: nëse numri i deshifruar përputhet me N1, kjo tregon që serveri ka çelësin sekret të kërkuar, d.m.th., ky është pikërisht serveri që i nevojitet përdoruesit. Kjo procedurë e vërtetimit shpesh quhet shtrëngim duarsh.

Figura 3 - Diagrami i protokollit të vërtetimit të ndërsjellë

Siç mund ta shihni, vërtetimi do të jetë i suksesshëm vetëm nëse përdoruesi është regjistruar më parë këtë server dhe disi shkëmbyen një çelës sekret me të.

Vini re se në vend të enkriptimi simetrik protokollet e kësaj familjeje mund të përdorin si enkriptim asimetrik ashtu edhe elektronik nënshkrim dixhital. Në raste të tilla, skema e vërtetimit mund të shtrihet lehtësisht në një numër të pakufizuar përdoruesish; mjafton të përdoren certifikatat dixhitale brenda kornizës së një infrastrukture me çelës publik.

Protokolli Kerberos

Protokolli Kerberos është mjaft fleksibël dhe ka aftësitë akordim i imët për aplikacione specifike, ai ekziston në disa versione. Ne do të shikojmë një mekanizëm të thjeshtuar vërtetimi të zbatuar duke përdorur protokollin Kerberos versioni 5 (Figura 4):

Figura 4 - Diagrami i protokollit Kerberos

Para së gjithash, vlen të thuhet se kur përdorni Kerberos nuk mund të hyni drejtpërdrejt në ndonjë server të synuar. Për të filluar vetë procedurën e vërtetimit, duhet të kontaktoni një server të posaçëm vërtetimi me një kërkesë që përmban hyrjen e përdoruesit. Nëse serveri nuk e gjen kërkuesin në bazën e të dhënave të tij, kërkesa refuzohet. Përndryshe, serveri i vërtetimit gjeneron një çelës të rastësishëm që do të përdoret për të enkriptuar seancat e komunikimit të përdoruesit me një server tjetër të veçantë në sistem: Serverin e dhënies së biletave (TGS). Serveri i vërtetimit e kodon këtë çelës të rastësishëm (le ta quajmë Ku-tgs) duke përdorur çelësin e përdoruesit (Kuser) dhe ia dërgon këtij të fundit. Kopje shtesë e çelësit Ku-tgs me një numër parametra shtesë(i quajtur biletë) i dërgohet gjithashtu përdoruesit i koduar me një çelës të veçantë për të lidhur serverët e vërtetimit dhe TGS (Ktgs). Përdoruesi nuk është në gjendje të deshifrojë biletën që kërkohet të dërgohet në serverin TGS hapi tjeter vërtetimi.

Veprimi tjetër i përdoruesit është një kërkesë për TGS, që përmban hyrjen e përdoruesit, emrin e serverit në të cilin dëshironi të aksesoni dhe të njëjtën biletë për TGS. Përveç kësaj, kërkesa përmban gjithmonë një vulë kohore aktuale, të koduar me çelësin Ku-tgs. Vula kohore nevojitet për të parandaluar sulmet që kryhen duke rishfaqur kërkesat e mëparshme të përgjuara në server. Le të theksojmë se Koha e sistemit Të gjithë kompjuterët që marrin pjesë në vërtetimin e Kerberos duhet të sinkronizohen rreptësisht.

Nëse bileta verifikohet me sukses, serveri TGS gjeneron një çelës tjetër të rastësishëm për të enkriptuar komunikimet ndërmjet përdoruesit që kërkon akses dhe serverit të synuar (Ku-serv). Ky çelës është i koduar me çelësin Kuser dhe i dërgohet përdoruesit. Për më tepër, ngjashëm me hapin 2, një kopje e çelësit Ku-serv dhe parametrat e vërtetimit të kërkuara nga serveri i synuar (një biletë për të hyrë në serverin e synuar) i dërgohen gjithashtu përdoruesit në formë të koduar (në çelësin për lidhjen e TGS dhe serveri i synuar - Kserv).

Tani përdoruesi duhet të dërgojë biletën e marrë në hapin e mëparshëm në serverin e synuar, si dhe një vulë kohore të koduar me çelësin Ku-serv. Pas verifikimit të suksesshëm të biletës, përdoruesi më në fund konsiderohet i vërtetuar dhe mund të shkëmbejë informacion me serverin e synuar. Çelësi Ku-serv, unik për një sesion të caktuar komunikimi, përdoret shpesh për të enkriptuar të dhënat e dërguara në këtë sesion.

Çdo sistem mund të ketë shumë serverë të synuar. Nëse përdoruesi ka nevojë për qasje në disa prej tyre, ai përsëri krijon kërkesa në serverin TGS - aq herë sa numri i serverëve që i nevojiten për të punuar. Serveri TGS gjeneron një çelës të ri të rastësishëm Ku-serv për secilën nga këto kërkesa, d.m.th., të gjitha seancat e komunikimit me serverë të ndryshëm të synuar mbrohen duke përdorur çelësa të ndryshëm.

Procedura e vërtetimit të Kerberos duket mjaft e ndërlikuar. Sidoqoftë, mos harroni se të gjitha kërkesat dhe kriptimi i tyre çelësat e nevojshëm automatikisht ekzekuton softuerin e instaluar në kompjuterin lokal të përdoruesit. Në të njëjtën kohë, nevoja për të instaluar një softuer mjaft kompleks të klientit është një disavantazh i padyshimtë të këtij protokolli. Sidoqoftë, sot mbështetja e Kerberos është e integruar në sistemet operative më të zakonshme Familja e Windows, duke filluar me Windows 2000, i cili eliminon këtë pengesë.

Disavantazhi i dytë është nevoja për disa serverë të veçantë (qasja në serverin e synuar sigurohet nga të paktën dy të tjerë, serveri i vërtetimit dhe TGS). Megjithatë, në sistemet me një numër i vogël përdoruesit, të tre serverët (autentifikimi, TGS dhe target) mund të kombinohen fizikisht në një kompjuter.

Në të njëjtën kohë, duhet theksuar se serveri i vërtetimit dhe TGS duhet të mbrohen në mënyrë të besueshme nga aksesi i paautorizuar nga ndërhyrës. Teorikisht, një sulmues që fiton akses në TGS ose serverin e vërtetimit është në gjendje të ndërhyjë në procesin e gjenerimit të rastësishëm të çelësave ose të marrë çelësat e të gjithë përdoruesve dhe, për rrjedhojë, të fillojë sesionet e komunikimit me çdo server të synuar në emër të çdo përdoruesi legjitim.

Çdo herë përdoruesi hyn të dhëna të caktuara për hyrjen në ndonjë burim ose shërbim - kalon nëpër procedurë vërtetimi. Më shpesh, kjo procedurë ndodh në internet nga hyrje e hyrjes Dhe fjalëkalimin, megjithatë, ka mundësi të tjera.

Procesi i hyrjes dhe futjes së të dhënave personale mund të ndahet në 2 nivele:

- Identifikimi– ky është hyrja e të dhënave personale të përdoruesit, e cila është e regjistruar në server dhe është unike

- Autentifikimi– në fakt kontrollon dhe pranon informacionin e futur në server.

Ndonjëherë, në vend të termave të lartpërmendur, përdoren ato më të thjeshta - vërtetimi Dhe autorizimi.

Veten time procesiËshtë mjaft e thjeshtë, mund ta analizoni duke përdorur shembullin e çdo rrjeti social:

- Regjistrimi– përdoruesi vendos një email, numër telefoni dhe fjalëkalim. Këto janë të dhëna unike që nuk mund të kopjohen në sistem dhe për këtë arsye nuk mund të regjistroni më shumë se një llogari për person.

- Identifikimi– shkruani informacionin e specifikuar gjatë regjistrimit, në këtë rast është Email dhe fjalëkalimin.

- Autentifikimi– pasi klikoni butonin “login”, faqja kontakton serverin dhe kontrollon nëse ekziston vërtet kombinimi i hyrjes dhe fjalëkalimit të dhënë. Nëse gjithçka është e saktë, atëherë ajo hapet faqe personale rrjet social.

Llojet e autorizimit

Ekzistojnë disa lloje të vërtetimit, të cilat ndryshojnë në nivelin e tyre të sigurisë dhe përdorimit:

- Mbrojtja me fjalëkalim. Përdoruesi di një çelës ose fjalëkalim të caktuar që nuk i dihet askujt tjetër. Kjo përfshin gjithashtu identifikimi duke marrë SMS

- . Përdoret në firma ose ndërmarrje. Kjo metodë nënkupton përdorimi kartat, çelësat, flash disqet etj.

- Biometrike ekzaminimi. Kontrollohen retina, zëri dhe gjurmët e gishtërinjve. Ky është një nga sistemet më të fuqishme mbrojtëse.

- Përdorimi informacione të fshehura. Përdoret kryesisht për mbrojtje software. Kontrollohet cache e shfletuesit, vendndodhja, pajisjet e instaluara në PC, etj.

Mbrojtja me fjalëkalim

Kjo është metoda më e njohur dhe më e përhapur e autorizimit. Në në ujë emri dhe askush Kodi sekret, server çeqeçfarë ka futur përdoruesi dhe çfarë është ruajtur në rrjet. Nëse të dhënat e futura janë plotësisht identike, qasja lejohet.

Ekzistojnë dy lloje të fjalëkalimeve: dinamike Dhe të përhershme. Ato ndryshojnë në atë që ato të përhershme lëshohen një herë dhe ndryshim vetëm me kërkesë të përdoruesit.

Dinamik ndryshojnë sipas parametrave të caktuar. Për shembull, kur restaurimi fjalëkalimi i harruar Serveri lëshon një fjalëkalim dinamik për hyrje.

Përdorimi i artikujve të veçantë

Siç u përmend më lart, përdoret më shpesh për të hyrë në dhoma me akses i kufizuar, sistemet bankare i.p.

Zakonisht në një kartë (ose ndonjë artikull tjetër) çipi është i qepur me një identifikues unik. Kur ai prekjet me lexuesin, ndodh një kontroll dhe serveri lejon ose refuzon aksesin.

Sistemet biometrike

Në këtë rast kontrolloni shenjat e gishtave, retina, zëri etj. Kjo është më e besueshme, por edhe më e besueshme sistem i shtrenjtë nga të gjitha.

Pajisjet moderne lejojnë jo vetëm krahasojnë pika ose zona të ndryshme në çdo akses, por gjithashtu kontrollon shprehjet dhe tiparet e fytyrës.

NË jeta e zakonshme ne e njohim njëri-tjetrin me shikim. Nëse e njihni njëri-tjetrin. Nëse nuk jeni të njohur, përdorni pasaportën tuaj ose dokument të ngjashëm me një fotografi. "Njohja" e një personi të ulur në një kompjuter në anën tjetër të internetit është disi më e vështirë - kërkon metoda mjaft specifike.

Identifikimi dhe vërtetimi

Para se të kontrolloni vërtetësinë e përdoruesit, ai duhet të identifikohet (gjetni "kush është xy" ), d.m.th. nga shumë përdorues të regjistruar në sistem, zgjidhni një nga një identifikues i caktuar unik. Kjo është ajo që sistemi do të kontrollojë. Një identifikues është emri me të cilin një përdorues regjistrohet në sistemin kompjuterik që e verifikon atë. Për shembull, në dritaren "Input". fjalëkalimi i rrjetit", e cila është padyshim e njohur për të gjithë lexuesit e revistës" PC World"(Fig. 1), identifikuesi i përdoruesit është përmbajtja e fushës "Emri".

Me fjalë të tjera, identifikimi i një përdoruesi është duke marrë një përgjigje nga ai në pyetjen: "Kush je ti?" Le të themi Vasya. Dhe vërtetimi është kërkesa: "Tani provoni që jeni Vasya" dhe verifikimi pasues i provave. Kjo do të thotë, duke kontrolluar nëse përdoruesi është me të vërtetë ai që pretendon të jetë.

Autentifikimi i përdoruesit zakonisht kryhet nga disa modul softuerik të vendosura direkt në kompjuterin në të cilin përdoruesi po përpiqet të marrë direkt ose akses në distancë. E gjithë puna të këtij moduli mund të ndahet përafërsisht në dy faza.

Faza paraprake, në të cilën moduli gjeneron një "model referencë", për shembull, kërkon fjalëkalimin e përdoruesit (kjo është kur fjalëkalimi kërkohet dy herë për të eliminuar një gabim në futjen e tij) - përdoruesi do të identifikohet nga ai më vonë. Një fjalëkalim (ose një standard tjetër - shih më poshtë) mund t'i caktohet përdoruesit - kjo ndodh, për shembull, në sisteme të ndryshme Hyrje në internet. Në mënyrë tipike, moduli i vërtetimit ruan modelet e referencës në një tabelë të hartës së modelit të përdoruesit.

Dhe faza e fundit, kur përdoruesi vërtetohet dhe i kërkohet informacion autentikimi, i cili krahasohet me standardin. Në bazë të këtij krahasimi, ai konsiderohet i identifikuar ose jo.

Në fakt në sistemet reale fjalëkalimi i referencës mund të ruhet në një tabelë në formë të koduar (për shembull, në skedarin /etc/passwd ose /etc/shadow në sistemet Linux) ose hash-i i tij ruhet në vend të fjalëkalimit (për hash, shihni artikullin "Elektronik nënshkrimi dixhital”, “PC World” , ). Kjo nuk do të lejojë që një sulmues që ka fituar akses në ruajtjen e standardeve të njihet me fjalëkalimet e të gjithë përdoruesve të sistemit.

Në raste më komplekse (kryesisht me vërtetimin në distancë), informacioni i vërtetimit i paraqitur nga përdoruesi dhe mostra e tij referuese mund të plotësojnë njëri-tjetrin, duke marrë pjesë në disa transformime kriptografike. Për këtë, përdoren protokolle të ndryshme të vërtetimit të rrjetit. Një shembull i tij është dhënë në artikull , "PC World", Nr. 12/04.)

Informacioni me të cilin identifikohet një përdorues është i tre llojeve:

- Përdoruesi di diçka unike dhe ia demonstron këtë njohuri kompjuterit. Ky informacion mund të jetë, për shembull, një fjalëkalim.

- Përdoruesi ka një artikull me përmbajtje ose karakteristika unike.

- Informacioni i vërtetimit është një pjesë integrale e përdoruesit. Sistemet janë ndërtuar mbi këtë parim vërtetimi biometrik, duke përdorur si informacion, për shembull, një gjurmë gishti.

Siç mund ta shihni, metoda të tilla erdhën nga jeta reale: njerëzit kanë përdorur fjalëkalime që nga kohra të lashta, dhe madje edhe tani ato gjenden në fusha të ndryshme, duke përfshirë ato që nuk lidhen me pajisje kompjuterike, - le të themi, kombinime me numra të ndryshëm të bravave të kombinuara që mbyllin edhe dyert e dhomave, madje edhe kapakët e valixheve. Artikujt unikë përdoren edhe më shpesh: këto janë çelësa për çdo bravë, tableta elektronike hapje e shpejtë intercom, bileta udhëtimi në formën e kartave me një shirit magnetik. Shpërndarë në Jeta e përditshme dhe metodat e vërtetimit biometrik: pasaportë dhe patentë shoferi me foto referencë, gjurmë gishtash të përdorura në mjekësi ligjore, identifikimi me fragmente të kodit gjenetik, etj.

Secila nga metodat e listuara më sipër ka avantazhet dhe disavantazhet e veta. Për të kapërcyer këtë të fundit, sistemet kompjuterike shpesh përdorin një kombinim të metodave të ndryshme të vërtetimit, për shembull, një kartë inteligjente në formën e një objekti me përmbajtje unike (të themi, një çelës kriptografik) që kërkon një kod PIN për të hyrë. Kjo do të thotë, për të hyrë në sistem, përdoruesi jo vetëm që duhet të ketë një kartë inteligjente me vete, por edhe të dijë një sekuencë unike - një kod PIN. Ky lloj autentikimi quhet vërtetimi me dy faktorë, bazuar në numrin e parametrave që kontrollohen.

Është më e vështirë të gjesh një shembull të vërtetimit me dy faktorë në jetën reale; në mënyrë të rastësishme më kujtohet vetëm e njëjta pasaportë, e cila është një objekt me përmbajtje unike, ndër të cilat ka një fotografi të fytyrës së pronarit të saj - një karakteristikë biometrike që është një pjesë përbërëse e tij. Por është e lehtë të kujtosh shembuj të vërtetimit me dy faktorë nga përrallat e famshme. Për shembull, princi e gjen Hirushen nga madhësia e këmbëve dhe një objekt unik në formën e një kepuce të dytë, dhe vetëm pas kësaj e njeh atë nga shikimi. Ose, për të hyrë në shtëpinë e shtatë dhive të vogla, duhet të kesh zërin e një dhie dhe të thuash fjalëkalimin "Dhi të vogla, keca...", dhe në disa versione të përrallës, dhitë e vogla shikonin poshtë derës në për të parë këmbët e bardha të dhisë atje - ky është faktori i tretë.

Le të flasim për avantazhet dhe disavantazhet e metodave të përmendura më lart.

Fjalëkalimi

Sistemet më të thjeshta të vërtetimit janë ndërtuar duke përdorur parimin e fjalëkalimit, në të cilin përdoruesi duhet vetëm të hyjë fjalëkalimi i saktë për të fituar akses në burimin që i nevojitet. Vërtetimi i fjalëkalimit është më i zakonshmi: së pari, është më e thjeshta nga metodat e vërtetimit që po shqyrtojmë (që është avantazhi i tij i vetëm), së dyti, ai u shfaq shumë më herët se të tjerët, prandaj aktualisht zbatohet në një numër i madh programe të ndryshme kompjuterike.

Ka disavantazhe të panumërta të vërtetimit të fjalëkalimit.

Së pari, përdoruesit shumë shpesh të papërvojë zgjedhin fjalëkalime të thjeshta ose të lehta për t'u gjetur:

Së dyti, fjalëkalimi mund të spiunohet ose përgjohet kur futet.

Së treti, fjalëkalimi mund të merret duke ushtruar dhunë ndaj pronarit të tij.

Së fundi, ato ekzistojnë dhe përdoren nga sulmuesit metoda efektive Inxhinieri sociale , me ndihmën e të cilit mund të merrni fjalëkalimin e përdoruesit në mënyrë mashtruese - përdorues i papërvojë ai vetë do ta quajë horr nëse mund të pretendojë me zgjuarsi se është administrator sistemi. Arritja e fundit e sulmuesve në këtë fushë është phishing: Përdoruesi është joshur në një faqe interneti të rreme që imiton, të themi, faqen e dëshiruar faqen e internetit të bankës së tij - aty ai fut parametrat e tij kartë Krediti, nga e cila më pas kriminelët tërhiqnin para. Nga rruga, në raste të tilla metodat ndihmojnë vërtetimi i ndërsjellë, kur jo vetëm serveri e kontrollon përdoruesin, por edhe përdoruesi është i bindur se ky është serveri i bankës së tij.

Kjo nuk do të thotë se përparimi teknologjik në lidhje me vërtetimin e fjalëkalimit është i ndenjur. Ka përpjekje të vazhdueshme për të ndërtuar një vërtetim të fortë të kombinuar me komoditetin dhe lehtësinë e përdorimit të fjalëkalimeve.

Zhvilloi një sërë softuerësh dhe harduerësh gjeneruesit e fjalëkalimeve, të cilat prodhojnë të gjata dhe të forta fjalëkalime të rastësishme, i paprekshëm ndaj sulmeve të fjalorit dhe sulmeve të tjera me forcë brutale. anën e pasme medaljet: përdoruesit janë të detyruar të mësojnë përmendësh gjatë dhe fjalëkalime komplekse, rezultati është tundimi për të shkruar fjalëkalimin në një copë letër dhe për ta varur në monitor.

Ka sisteme që përfshijnë fjalëkalimi i detyruar: Përdoruesi përdor një fjalëkalim për t'u identifikuar normalisht dhe një tjetër, gjithashtu një fjalëkalim i paracaktuar, i sinjalizon modulit të vërtetimit që përdoruesi është i detyruar të identifikohet. Programet transparente të enkriptimit, për shembull, ofrojnë kur një fjalëkalim futet nën presion, keqinformim që është hamendësuar më parë nga përdoruesi i detyruar (për informacion mbi kriptim transparent, shihni artikullin , “PC World”, Nr. 4/02).

Sidoqoftë, është e qartë se përmirësime të tilla komplikojnë vërtetimin e fjalëkalimit, avantazhi kryesor i të cilit është thjeshtësia.

Artikull unik

|

| Oriz. 2. Shembull i një kodi USB: ruToken |

Artikujt e mëposhtëm përdoren më shpesh për vërtetimin e përdoruesit: kartat inteligjente, kartat me shirit magnetik, tabletat elektronike iButton, kodet USB (Fig. 2).

Veçantia e secilit prej artikujve të listuar përcaktohet nga informacioni që përmban. Në rastin më të thjeshtë, ky informacion është një ID e përdoruesit dhe fjalëkalimi, të cilat thjesht lexohen nga media dhe kalohen në modulin e vërtetimit. Një rast më kompleks është kur media përmban një çelës kriptografik që përdoret në një nga protokollet e vërtetimit në distancë. Nga rruga, kartat inteligjente të mikroprocesorëve dhe tokenat USB mund të kryejnë vetë transformime kriptografike dhe të luajnë një rol aktiv në vërtetimin.

Një artikull unik përdoret mjaft rrallë më vete: më shpesh është një nga elementët e vërtetimit me dy faktorë, një shembull i të cilit u dha më lart.

Disavantazhet e vërtetimit të "subjektit" janë disi më të vogla se ato të vërtetimit të fjalëkalimit, përkatësisht si më poshtë:

- sendi mund të vidhet ose të merret nga pronari i tij;

- në shumicën e rasteve kërkohet pajisje speciale për të punuar me objekte;

- Ndonjëherë është e mundur të bëhet një kopje ose emulator i një artikulli.

Pavarësisht këtyre disavantazheve, media e informacionit të vërtetimit është tani shumë e popullarizuar. Kjo është veçanërisht e vërtetë për argumentet USB, përdorimi i të cilave nuk kërkon ndonjë pajisje - përkundrazi jo shumë kompjuter i lashtë. Për më tepër, për vërtetim duke përdorur argumentet USB në dhomat e operacionit Sistemet Windows 2000 dhe më lart, nga softueri kërkohet vetëm drejtuesi format të veçantë për kodin USB të përdorur - mbështetja për një vërtetim të tillë tashmë është aktivizuar këtu.

Autentifikimi biometrik

Një duzinë vjet më parë, vërtetimi biometrik u gjet kryesisht në veprat e fantashkencës. Aktualisht, teknologjitë biometrike po përjetojnë një periudhë rritjeje të shpejtë, e cila u intensifikua ndjeshëm pas ngjarjeve të 11 shtatorit 2001. Në atë kohë, ekspertët besonin se teknologjitë biometrike, veçanërisht njohja e njerëzve nga tiparet e fytyrës, do të ndihmonte në kërkimin e terroristëve dhe të tjerëve. sulmuesit. Fatkeqësisht, nuk mund të thuhet se pritshmëritë e ekspertëve ishin plotësisht të justifikuara, por teknologjitë biometrike kanë zënë vendin e tyre në treg për mjetet e identifikimit dhe vërtetimit të përdoruesve.

Në këtë rast, karakteristikat origjinale dhe të qenësishme të personit merren parasysh si informacion vërtetimi. Më të përdorurat janë këto:

- Gjurmët e gishtërinjve. Dihet se ato janë unike për çdo person dhe nuk ndryshojnë gjatë gjithë jetës. Skanimi i gjurmëve të gishtave përdor pajisjet më të lira (krahasuar me metodat e tjera të vërtetimit biometrik), dhe këtë metodëështë i njohur për përdoruesit dhe nuk shkakton ndonjë shqetësim. Megjithatë, besohet se skanerë të lirë Gjurmët e gishtërinjve mund të mashtrohen nga një gisht artificial i krijuar posaçërisht.

- Vizatimi i irisit të syrit. Kjo është metoda më e saktë e vërtetimit biometrik sot. Por shumë përdorues kanë frikë nga procesi i skanimit të irisit dhe pajisjet e skanimit janë të shtrenjta. Përveç kësaj këtë metodë shkakton kritika nga aktivistët e të drejtave të njeriut. Ata thonë se syri i një personi mbart shumë informacion për gjendjen e tij shëndetësore, abuzimin me alkoolin, drogën, etj. Ekziston frika se një sistem i konfiguruar siç duhet mund të ruajë këtë informacion rreth përdoruesve (kolateral në procesin e vërtetimit), pas së cilës ai mund të përdoret në dëm të tyre.

- Karakteristikat e fytyrës. Kjo teknologji njohja konsiderohet shumë premtuese, pasi njerëzit e njohin njëri-tjetrin nga tiparet e fytyrës. Fatkeqësisht, sistemet që zbatojnë këtë metodë nuk janë ende shumë të sakta.

Karakteristikat e zërit të tij, një mostër e një nënshkrimi të shkruar me dorë, "shkrimi i tastierës" (intervalet kohore midis goditjeve të tastieve që përbëjnë një fjalë kodi, dhe intensiteti i presionit), gjeometria e dorës, etj. Megjithatë, këto teknologji janë shumë më pak të përhapura se ato të përshkruara më sipër.

* * *

Që nga fëmijëria, secili prej nesh e ka ditur se "të gjitha punët janë të mira - zgjidhni sipas shijes tuaj" (V.V. Mayakovsky. "Kush të jetë?"). Në te njejtën mënyrë Metodat e vërtetimit gjithashtu mund të përshkruhen - ekziston një aplikim për secilën prej tyre. E gjitha varet nga ndjeshmëria e informacionit në të cilin përdoruesi i vërtetuar ka akses. Për shembull, tashmë ka sisteme me vërtetimi me dy faktorë, kur një nga faktorët është modeli i irisit - një metodë që është një nga më të fuqishmet, por edhe më të shtrenjta sot. Por vërtetimi i fjalëkalimit përdoret shumë më shpesh, të gjitha disavantazhet e të cilit tejkalohen nga lehtësia e zbatimit dhe përdorimit.

Duke gjykuar nga të njëjtët filma fantastiko-shkencor, në të ardhmen do të ketë barazi mes tyre metoda të ndryshme vërtetimi pak a shumë do të mbetet i njëjtë: le të kujtojmë filmin magjepsës të së kaluarës së afërt "Elementi i Pestë" - ai përmban shembuj të pothuajse të gjitha metodave të mundshme të vërtetimit.

Sergej Panasenko- Shef i departamentit të zhvillimit të softuerit në Ankad, Ph.D. teknologjisë. Shkencë. Mund ta kontaktoni me e-mail: [email i mbrojtur] .

- 1. Sokolov A.V., Shangin V.F. Mbrojtja e informacionit në shpërndarë rrjetet e korporatave dhe sistemet. M.: DMK Press, 2002. Një libër jashtëzakonisht informues, që mbulon pothuajse të gjitha temat e sigurisë së informacionit. Një nga seksionet e tij i kushtohet teorisë së identifikimit dhe autentifikimit të përdoruesit, si dhe protokolleve të vërtetimit të rrjetit.

- 2. Leontyev B. Hakerimi pa sekrete. M.: Libër arsimor plus, 2000. Përmban një "listë të fjalëkalimeve të përdorura shpesh" dhe të tjera informacione të dobishme në lidhje me vërtetimin e fjalëkalimit.

- 3. Medvedovsky I.D., Semyanov P.V., Leonov D.G. Sulmi në internet. M.: DMK Press, 2000. Një nga kapitujt e këtij libri i kushtohet tërësisht metodave të inxhinierisë sociale.

- 4. Evangeli A. PC Week/RE 2003, Nr. 7, f. 24-25. Teknologjitë e bioidentifikimit dhe tregu biometrik. Një artikull që detajon metodat e vërtetimit biometrik dhe zgjidhjet teknike ekzistuese.

- 5. Matveev I.A., Gankin K.A. Njohja njerëzore nga irisi // Sistemet e Sigurisë, 2004, Nr. 5, f. 72. Përshkruar në detaje karakteristikat teknike vërtetimi i bazuar në modelin e irisit.

1 M.S. Gorbaçov, 1991.

Shpesh kur lidhni një kompjuter, laptop ose tablet me internetin nëpërmjet Sistemi Wi-Fi shfaq një mesazh gabimi vërtetimi. Le të shohim se çfarë është dhe për çfarë arsye ndodh, dhe gjithashtu të japim rekomandime për eliminimin e tyre.

Gabim vërtetimi: koncept

Procedura e vërtetimit përfshin gjithmonë verifikimin e autenticitetit të përdoruesit. Autentifikimi kërkon futjen e një fjalëkalimi specifik. Nëse fjalëkalimi është futur gabimisht, krijohet një gabim vërtetimi.

Gabimi i vërtetimit: Shkaqet dhe zgjidhjet

Pasi të keni kuptuar se çfarë është një gabim vërtetimi, duhet të ndaleni në arsyet e shfaqjes së tij. Siç u përmend më lart, gabimi zakonisht ndodh për shkak të një fjalëkalimi të futur gabimisht kur lidheni me një rrjet pa tel. Do t'ju duhet të siguroheni që e keni treguar saktë - është përdorur paraqitjen e dëshiruar dhe gjuha. Nëse pas kësaj ju ende nuk mund të vërtetoni, kjo do të thotë se ka pasur një dështim në cilësimet e rrjetit dhe ju duhet ta fshini atë. Ju duhet të bëni sa më poshtë:

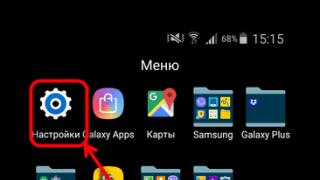

- Shkoni te menyja e ruterit tuaj dhe zgjidhni seksionin "Cilësimet".

- Në listën që hapet, klikoni në artikullin " Rrjeti pa tela", përballë tij, klikoni në butonin "Fshi rrjetin".

- Klikoni në artikullin "Rifresko listën e rrjeteve", pas së cilës rrjeti që po përdorni do të jetë sërish i disponueshëm.

- Rinisni ruterin tuaj.

- Hapni dritaren e vërtetimit dhe futni fjalëkalimin e saktë.

- Pas këtyre hapave, kompjuteri juaj do të duhet të lidhet me Wi-Fi.

Nëse gjatë vërtetimit, fjalëkalimi ruhet, por një mesazh për mbrojtjen WPA\WPA2 shfaqet nën emrin e rrjetit me të cilin po përpiqeni të lidheni, atëherë duhet të ndryshoni cilësimet e ruterit. Kjo bëhet si më poshtë:

- Shkoni te menyja e ruterit dhe zgjidhni "Modaliteti i rrjetit".

- Në skedën që hapet, ndryshoni modalitetin "Vetëm" në "Auto" dhe ruani ndryshimet.

- Çaktivizo lidhje me valë në pajisje dhe rindizni ruterin.

- Kontrolloni që fjalëkalimi i futur për lidhje është i saktë Rrjetet Wi-Fi dhe regjimin e saj.

Nëse pas kësaj ende shfaqet një gabim vërtetimi, atëherë duhet të ndryshoni mënyrat e funksionimit të ruterit. Veproni si më poshtë:

- Shkoni te skedari "Cilësimet" në menunë kryesore të ruterit.

- Nga lista që hapet, zgjidhni seksionin "Rrjeti pa tel".

- Në dritaren që ngarkohet, vendosni komandën e mëposhtme përballë opsionit Mode: 11bgn i përzier.

- Ruani ndryshimet duke klikuar në butonin e duhur.

- Rinisni ruterin tuaj dhe provoni vërtetimin.

Nëse sistemi jep përsëri një gabim, atëherë kthehuni te seksioni "Lidhja me valë" dhe futni këtë komandë në të: 11bg i përzier. Kur gabim i përsëritur Do t'ju duhet të vendosni 11g vetëm pranë opsionit Mode. Sigurohuni që të ruani ndryshimet tuaja dhe të rinisni ruterin përpara se të vërtetoni përsëri.

Për të shmangur problemet me vërtetimin, përdorni një fjalëkalim që përbëhet vetëm nga numra. Sigurohuni që ta shkruani atë. Në këtë rast, nuk do të keni nevojë të kaloni procedurën e rikuperimit të fjalëkalimit ose ta rivendosni atë më vonë.

Kushtojini vëmendje cilësimeve të sigurisë së ruterit. Ata shpesh shkaktojnë probleme me vërtetimin. Do të ishte më mirë sikur të dukeshin kështu:

- Versioni: WPA-PSK

- Fjalëkalimi PSK - tetë numra/simbole

- WPA/WPA2 - Personal (rekomandohet)