رمزهای عبور می توانند یک سردرد امنیتی بزرگ ایجاد کنندو قابلیت مدیریت برای مدیران فناوری اطلاعات شرکت ها و سازمان ها. کاربران اغلب رمزهای عبور ساده ایجاد می کنند یا رمزهای عبور را یادداشت می کنند تا آنها را فراموش نکنند. علاوه بر این، تعداد کمی از روش های بازنشانی رمز عبور موثر یا ایمن هستند. با توجه به این محدودیت ها، چگونه می توان این نوع مشکلات امنیتی را هنگامی که کاربران از راه دور به شبکه دسترسی دارند کاهش داد؟ با دانستن اینکه بسیاری از کاربران رمز عبور خود را یادداشت می کنند، چگونه می توانید راه حل رمز عبور شرکت خود را ایمن تر کنید؟

یک راه حل وجود دارد - این پیاده سازی در سازمان است سیستم اضافیحفاظت از دسترسی مبتنی بر ورودی رمزهای عبور یکبار مصرف(OTP – یک بار رمز عبور)، که در تولید می شوند دستگاه موبایلکارمند شما انتقال به احراز هویت مبتنی بر رمزهای عبور یک بار مصرف معمولاً در شرایطی اتفاق میافتد که درک شود که رمزهای عبور استاندارد بلندمدت از نظر امنیتی کافی نیستند و در عین حال، امکان استفاده از کارتهای هوشمند محدود است. به عنوان مثال، در شرایطی که مشتریان تلفن همراه به طور گسترده ای مورد استفاده قرار می گیرند.

شرکت ما یک راه حل تکنولوژیکی ایجاد کرده است، که به شما امکان می دهد به دست آورید خط دفاع اضافی برای سرور ترمینال یا سرور 1C بر اساس رمزهای عبور یک بار مصرف ، که کارمندان از راه دور به آن متصل می شوند.

محدوده کار برای استقرار و پیکربندی یک سیستم OTP

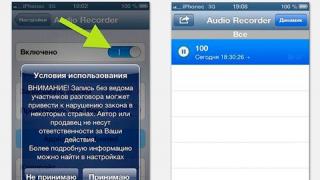

یک تخصصی نرم افزاربرای بهره برداری از یک سیستم احراز هویت دسترسی بر اساس رمزهای عبور یکبار مصرف (OTP) کلیه کارکنان سازمان که نیاز به دسترسی به سرور دارند وارد سیستم OTP می شوند برای هر کارمند ساخته شده است راه اندازی اولیهتلفن همراه با نصب برنامه ای برای تولید رمز یکبار مصرف

هزینه معرفی یک سیستم احراز هویت دسترسی به یک سازمان برای سرور ترمینال یا سرور 1C بر اساس رمزهای عبور یکبار مصرف (OTP) آغاز می شود. از 6400 روبل..

در مواردی که سیستم OTP همراه با اجاره زیرساخت در "ابر" امن ما مستقر می شود، تخفیف در اجرای سیستم حفاظتی با استفاده از رمزهای عبور یکبار مصرف (OTP) می تواند به 50٪ برسد..

رمزهای عبور یکبار مصرف - سطح اضافی امنیت داده ها

رمز عبور سنتی و ایستا معمولاً فقط در صورت لزوم تغییر می کند: یا زمانی که منقضی می شود یا زمانی که کاربر آن را فراموش کرده و می خواهد آن را بازنشانی کند. زیرا رمزهای عبور در حافظه پنهان هستند دیسکهای سختکامپیوتر و ذخیره شده روی سرور، در برابر هک آسیب پذیر هستند. این مشکل مخصوصاً برای رایانه های لپ تاپ حاد است زیرا سرقت آنها آسان است. بسیاری از شرکتها رایانههای لپتاپ را در اختیار کارکنان قرار میدهند و شبکههای خود را برای دسترسی از راه دور باز میکنند. آنها همچنین کارمندان و تامین کنندگان موقت را استخدام می کنند. در چنین محیطی، یک راه حل ساده رمز عبور ثابت به یک نقطه ضعف تبدیل می شود.

برخلاف رمز عبور استاتیک، رمز یکبار مصرف با هر بار ورود کاربر به سیستم تغییر می کند و فقط برای مدت کوتاهی (30 ثانیه) معتبر است. خود رمزهای عبور با استفاده از یک الگوریتم پیچیده که به متغیرهای زیادی بستگی دارد ایجاد و رمزگذاری میشوند: زمان، تعداد لاگینهای موفق/ناموفق، اعداد تولید شده بهطور تصادفی و غیره. این رویکرد به ظاهر پیچیده به اقدامات ساده ای از کاربر نیاز دارد - نصب بر روی تلفن خود برنامه ویژه، که یک بار با سرور همگام می شود و متعاقباً یک رمز عبور یک بار مصرف ایجاد می کند. با هر ورود موفق جدید، کلاینت و سرور به طور خودکار مستقل از یکدیگر با استفاده از یک الگوریتم خاص دوباره همگام می شوند. هر بار که یک مقدار OTP از دستگاه مورد نیاز است، مقدار شمارنده افزایش مییابد و زمانی که کاربر میخواهد وارد سیستم شود، OTPهایی را که در حال حاضر در دستگاه تلفن همراه خود نشان داده شده است وارد میکند.

واقعیت های کشورهایی که اکثریت ساکنان خابروفسک در آن زندگی می کنند به گونه ای است که سرورها را با آنها نگه می دارند اطلاعات مهمانجام تجارت در خارج از کشور به یک روش خوب تبدیل شده است که به شما امکان می دهد اعصاب و داده های خود را ذخیره کنید.

اولین سوالی که هنگام انتقال به ابر پس از رمزگذاری داده ها یا شاید حتی قبل از آن مطرح می شود، اطمینان از اینکه دسترسی به داده ها با حساب کاربری توسط کاربر انجام می شود نه توسط شخص دیگری. و اگر روش خوبی برای رمزگذاری داده های واقع در یک ابر خصوصی در مقاله همکار من مورد بحث قرار گیرد، پس با احراز هویت همه چیز پیچیده تر است.

درباره کاربران و روش های حفاظت

ماهیت یک کاربر معمولی به گونه ای است که نگرش نسبت به ایمنی رمزهای عبور حساب کاملاً بیهوده است و اصلاح آن غیرممکن است. تجربه ما نشان می دهد که حتی اگر شرکتی سیاست های سختگیرانه، آموزش کاربر و غیره داشته باشد، باز هم یک دستگاه رمزگذاری نشده وجود دارد که از دیوارهای دفتر خارج می شود و وقتی به لیست محصولات یک شرکت معروف نگاه می کنید، متوجه می شوید که قبل از بازیابی رمزهای عبور از یک دستگاه رمزگذاری نشده فقط موضوع زمان است.

برخی از شرکتها برای کنترل دسترسی به دادهها در فضای ابری، تونلهایی را بین ابر و دفتر نصب میکنند و دسترسی از راه دور را ممنوع میکنند https://habrahabr.ru/company/pc-administrator/blog/320016/. به نظر ما، این به طور کامل نیست راه حل بهینهاولاً برخی از مزایا از بین می رود راه حل ابریو ثانیاً مشکلات عملکردی در مقاله ذکر شده است.

راه حل با استفاده از سرور ترمینال و دروازه دسکتاپ از راه دور (RDG)انعطاف پذیرتر، می تواند سفارشی شود سطح بالاامنیت، همانطور که توسط همکارم https://habrahabr.ru/post/134860/ توضیح داده شده است (مقاله از سال 2011، اما خود اصل هنوز هم مرتبط است). این روشبه شما امکان می دهد از انتقال داده از ابر جلوگیری کنید، اما محدودیت هایی را برای کار کاربر ایجاد می کند و مشکل احراز هویت را به طور کامل حل نمی کند؛ بلکه یک راه حل DLP است.

شاید بهترین راه برای اطمینان از اینکه هیچ مهاجمی در حال اجرا در حساب کاربری نیست این باشد احراز هویت دو مرحله ای. مقالات همکارم https://habrahabr.ru/post/271259/ https://habrahabr.ru/post/271113/ تشریح راه اندازی MFA از مایکروسافت و گوگل برای VPN مشتری. روش خوب است، اما، اولا، به CISCO ASA نیاز دارد، که پیاده سازی آن همیشه آسان نیست، به خصوص در ابرهای بودجه، و ثانیا، کار از طریق VPN ناخوشایند است. کار با یک جلسه ترمینال از طریق RDG بسیار راحت تر است و پروتکل رمزگذاری SSL جهانی تر و قابل اعتمادتر از VPN از CISCO به نظر می رسد.

راه حل هایی با احراز هویت دو مرحله ای سرور ترمینالدر اینجا نمونه ای از راه اندازی یک راه حل رایگان است - http://servilon.ru/dvuhfaktornaya-autentifikaciya-otp/. این راه حل متاسفانه از طریق RDG کار نمی کند.

سرور RDG تأیید مجوز را از سرور MFA درخواست می کند. MFA، بسته به روش احراز هویت انتخاب شده، تماس می گیرد، پیامک ارسال می کند یا درخواستی را به یک برنامه تلفن همراه ارسال می کند. کاربر درخواست دسترسی را تایید یا رد می کند. MFA نتیجه فاکتور دوم احراز هویت را به سرور RDG برمی گرداند.

نصب و پیکربندی Azure Multi-Factor Authentication Server

یک ارائه دهنده احراز هویت در پورتال Microsoft Azure ایجاد کنید

ما به Microsoft Azure می رویم (حساب باید دارای اشتراک یا نسخه آزمایشی نصب شده باشد) و تأیید اعتبار چند عاملی (MFA) را پیدا می کنیم.بر این لحظهمدیریت وزارت امور خارجه به آن اضافه نشده است نسخه جدیدپورتال Azure، پس باز می شود نسخه قدیمیپورتال.

برای ایجاد یک ارائه دهنده احراز هویت چند عاملی جدید، باید روی «ایجاد → خدمات برنامه → دایرکتوری فعال → ارائه دهنده احراز هویت چند عاملی →» پایین سمت چپ کلیک کنید. ایجاد سریع" نام و مدل استفاده را مشخص کنید.

نحوه محاسبه پرداخت بستگی به مدل استفاده دارد، یا بر اساس تعداد کاربران یا تعداد احراز هویت.

پس از ایجاد، MFA در لیست ظاهر می شود. در مرحله بعد با فشار دادن دکمه مربوطه به کنترل ادامه دهید.

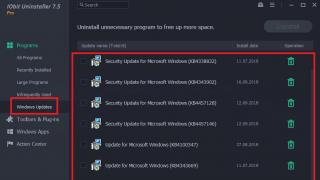

به قسمت دانلودها بروید و دانلود کنید سرور MFA

استقرار سرور MFA

سرور MFA باید روی آن نصب شود ماشین مجازیمتفاوت از سرور RDG سیستمعاملهای قدیمیتر از Windows Server 2008 یا Windows 7 پشتیبانی میشوند. Microsoft .NET Framework 4.0 برای عملکرد مورد نیاز است.آدرس های پورت 443 باید در دسترس باشد:

ما سرور MFA را نصب می کنیم، در حین نصب، جادوگر تنظیمات را رد می کنیم.

هنگام شروع برای اولین بار، باید داده های حساب را وارد کنید، که باید در صفحه بارگیری سرور ایجاد شود.

در مرحله بعد کاربران را اضافه می کنیم. برای این کار به قسمت Users رفته و روی Import from کلیک کنید اکتیو دایرکتوری، کاربرانی را برای وارد کردن انتخاب کنید.

در صورت لزوم، می توانید اضافه کردن خودکار کاربران جدید را از AD پیکربندی کنید:

"ادغام دایرکتوری → همگام سازی → افزودن" و غیره یک دایرکتوری اضافه کنید که به طور خودکار در بازه زمانی مشخص شده همگام شود.

بیایید عملکرد سرور MFA را آزمایش کنیم. به بخش کاربران بروید. برای حساب خود، شماره تلفن (اگر قبلاً مشخص نشده است) را مشخص کنید و روش احراز هویت "تماس تلفنی" را انتخاب کنید. روی دکمه تست کلیک کنید و لاگین و رمز عبور خود را وارد کنید. تلفن باید یک تماس دریافت کند. ما به آن پاسخ می دهیم و # را فشار می دهیم.

پیکربندی سرور MFA برای کار با درخواست های Radius

به بخش Radius Authentication رفته و تیک "Enable RADIUS Authentication" را علامت بزنید.با مشخص کردن آدرس IP سرور NPS و کلید مخفی مشترک، یک کلاینت جدید اضافه کنید. اگر احراز هویت باید برای همه کاربران انجام شود، کادر مربوطه را علامت بزنید (در در این موردهمه کاربران باید به سرور MFA اضافه شوند).

همچنین باید مطمئن شوید که پورت های مشخص شده برای اتصال با پورت های مشخص شده در سرور NPS مطابقت دارند و توسط فایروال مسدود نشده اند.

برویم به برگه هدفو یک سرور Radius اضافه کنید.

توجه: اگر سرور مرکزی NPS در شبکه وجود نداشته باشد، آدرس IP مشتری و سرور Radius یکسان خواهد بود.

پیکربندی سرورهای RDG و NPS برای همکاری با MFA

دروازه دسکتاپ از راه دور باید برای ارسال درخواست های Radius به سرور MFA پیکربندی شود. برای انجام این کار، ویژگی های دروازه را باز کنید و به تب "RDG CAP Store" بروید، "NPS runs on a central server" را انتخاب کنید و آدرس سرور MFA و کلید مخفی مشترک را نشان دهید.

سپس سرور NPS را پیکربندی می کنیم. بخش «Radius clients and servers» را گسترش دهید گروه های حذف شدهسرورهای شعاع." ویژگی های گروه "گروه سرور دروازه TS" را باز کنید (گروه هنگام تنظیم RDG ایجاد می شود) و سرور MFA ما را اضافه کنید.

هنگام اضافه کردن، در برگه "Load Balancing" محدودیت های زمان پایان سرور را افزایش می دهیم. ما "تعداد ثانیه های بدون پاسخ، پس از آن درخواست نادیده گرفته می شود" و "تعداد ثانیه های بین درخواست ها، که پس از آن سرور در دسترس نیست" را در محدوده 30-60 ثانیه تنظیم کردیم.

در تب "Authentication/Accounting"، صحت پورت های مشخص شده را بررسی می کنیم و کلید مخفی مشترک را تنظیم می کنیم.

حالا بیایید به بخش "Radius Clients and Servers → Radius Clients" برویم و یک سرور MFA اضافه کنیم و "Friendly name"، آدرس و راز مشترک را مشخص کنیم.

به بخش "خط مشی ها → خط مشی های درخواست اتصال" بروید. که در این بخشهنگام پیکربندی RDG باید یک خط مشی ایجاد شود. این خط مشی درخواست های Radius را به سرور MFA هدایت می کند.

خط مشی را کپی کنید و به ویژگی های آن بروید. شرطی را اضافه کنید که «نام دوستدار مشتری» با «نام دوستانه» مشخص شده در مرحله قبل مطابقت دارد.

در تب "تنظیمات"، ارائه دهنده خدمات احراز هویت را به یک سرور محلی تغییر دهید.

این خط مشی تضمین می کند که وقتی یک درخواست Radius از سرور MFA دریافت می شود، درخواست به صورت محلی پردازش می شود، که حلقه درخواست را حذف می کند.

بیایید آن را بررسی کنیم این سیاستبالای نمونه اصلی قرار می گیرد.

در این مرحله ترکیب RDG و MFA در حال کار است. مراحل زیر برای کسانی که میخواهند بتوانند از احراز هویت برنامه تلفن همراه استفاده کنند یا میخواهند از طریق پورتال کاربر به برخی از تنظیمات MFA دسترسی داشته باشند، ضروری است.

نصب SDK، سرویس وب اپلیکیشن موبایل و پورتال کاربر

اتصال به این قطعات از طریق پروتکل HTTPS انجام می شود. بنابراین، شما باید یک گواهی SSL را روی سروری که در آن مستقر خواهند شد، نصب کنید.پورتال کاربر و سرویس وب برنامه تلفن همراه از SDK برای ارتباط با سرور MFA استفاده می کنند.

نصب SDK

SDK بر روی سرور MFA نصب شده است و به IIS، ASP.NET، احراز هویت اولیه نیاز دارد که باید با استفاده از Server Manager از قبل نصب شده باشد.برای نصب SDK، به بخش Web Service SDK در سرور تأیید اعتبار چند عاملی بروید و روی دکمه نصب کلیک کنید، ویزارد نصب را دنبال کنید.

نصب سرویس وب اپلیکیشن موبایل

این سرویس برای تعامل برنامه تلفن همراه با سرور MFA مورد نیاز است. برای عملکرد صحیحسرویس، رایانه ای که روی آن نصب می شود باید به اینترنت دسترسی داشته باشد و پورت 443 برای اتصال از اینترنت باید باز باشد.فایل نصب سرویس در پوشه قرار دارد C:\Program Files\Azure Multi-Factor Authenticationروی کامپیوتری که MFA نصب شده است. نصب کننده را راه اندازی کنید و ویزارد نصب را دنبال کنید. برای راحتی کاربران، می توانید نام دایرکتوری مجازی "MultiFactorAuthMobileAppWebService" را با نام کوتاه تر جایگزین کنید.

پس از نصب به پوشه بروید C:\inetpub\wwwroot\MultiFactorAuthMobileAppWebService و تغییر فایل web.config. در این فایل باید کلیدهای مسئول را مشخص کنید حساب، بخشی از گروه امنیتی PhoneFactor Admins. این حساب برای اتصال به SDK استفاده خواهد شد.

در همان فایل باید مشخص کنید آدرس URLکه SDK برای آن موجود است.

توجه: اتصال به SDK از طریق پروتکل SSL انجام می شود، بنابراین باید با نام سرور به SDK مراجعه کنید (مشخص شده در گواهی SSL) و نه با آدرس IP. اگر درخواست تجدید نظر توسط نام محلی، باید به آن اضافه شود فایل میزبانورودی مربوطه برای استفاده از گواهی SSL.

ما URL را که در آن سرویس وب برنامه تلفن همراه در دسترس است را در برنامه سرور تأیید اعتبار چند عاملی در بخش برنامه تلفن همراه اضافه می کنیم. این برای تولید صحیح کد QR در پورتال کاربر برای اتصال برنامه های تلفن همراه ضروری است.

همچنین در این بخش، میتوانید تیک «Enable OATH tokens» را علامت بزنید، که به شما امکان میدهد از برنامه تلفن همراه به عنوان رمز نرمافزار برای تولید رمزهای عبور یکبار مصرف بر اساس زمان استفاده کنید.

نصب پورتال کاربر

نصب به IIS، ASP.NET و نقش سازگاری متاباز IIS 6 (برای IIS 7 یا جدیدتر) نیاز دارد.اگر پورتال بر روی یک سرور MFA نصب شده است، کافی است به بخش User Portal در سرور تأیید اعتبار چند عاملی بروید، روی دکمه نصب کلیک کنید و ویزارد نصب را دنبال کنید. اگر رایانه به یک دامنه متصل شود، در حین نصب، کاربری ایجاد میشود که عضوی از گروه امنیتی PhoneFactor Admins است. این کاربر برای اتصال ایمن به SDK مورد نیاز است.

هنگام نصب بر روی سرور جداگانه، باید فایل نصب را از سرور MFA کپی کنید (فایل نصب در پوشه قرار دارد C:\Program Files\Multi-Factor Authentication Server). فایل را نصب و ویرایش کنید web.configبه محل C:\inetpub\wwwroot\MultiFactorAuth. شما باید کلید این فایل را تغییر دهید USE_WEB_SERVICE_SDKاز نادرست به درست جزئیات یک حساب متعلق به گروه PhoneFactor Admins را در کلیدها مشخص کنید WEB_SERVICE_SDK_AUTHENTICATION_USERNAME و WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD. و آدرس URL سرویس SDK را مشخص کنید، فراموش نکنید که در صورت لزوم فایل میزبان را ویرایش کنید تا پروتکل SSL کار کند.

ما آدرسی را که در آن پورتال کاربر در دسترس است را در برنامه سرور احراز هویت چند عاملی در بخش پورتال کاربر اضافه می کنیم.

نمایش نحوه عملکرد Azure MFA برای تأیید اعتبار اتصالات RDG

ما کار وزارت امور خارجه را از سمت کاربر در نظر خواهیم گرفت. در مورد ما، دومین عامل احراز هویت اپلیکیشن موبایل خواهد بود، زیرا شبکه تلفن همراهدارای تعدادی آسیب پذیری است که با آمادگی مناسب امکان رهگیری تماس ها و پیامک ها را فراهم می کند.اول از همه، کاربر باید به پورتال کاربر رفته و شماره تلفن خود را (در صورتی که در AD ذکر نشده است) نشان دهد و برنامه تلفن همراه را به حساب خود پیوند دهد. به پورتال زیر حساب خود می رویم و پاسخ ها را وارد می کنیم سوالات امنیتی(در صورت بازیابی دسترسی به حساب، به آنها نیاز خواهیم داشت).

سپس، روش احراز هویت، در مورد ما، یک برنامه تلفن همراه را انتخاب کنید و روی دکمه "ایجاد کد فعال سازی" کلیک کنید. یک کد QR ایجاد خواهد شد که باید در برنامه تلفن همراه اسکن شود.

از آنجایی که هنگام وارد کردن کاربران به سرور MFA، احراز هویت با استفاده از یک کد پین تنظیم شده است، از ما خواسته می شود آن را ایجاد کنیم. کد پین مورد نظر را وارد کرده و روی «تأیید صحت من» کلیک کنید. در اپلیکیشن موبایل باید درخواستی که ظاهر می شود را تایید کنید. پس از انجام این مراحل، ما یک اپلیکیشن متصل به حساب کاربری و دسترسی کامل به پورتال برای تغییر تنظیمات شخصی داریم.

من نظرات و توضیحات فوقالعاده خوبی از یکی از دوستان دریافت کردم که مایل بود ناشناس بماند:

1) در همان ابتدای راه اندازی سرور، دستور را وارد کنید:

multiotp.exe -debug -config default-request-prefix-pin=0 display-log=1 بعد از آن نیازی به وارد کردن پین کد هنگام تنظیم کاربر نیست و گزارش هر عملیات در کنسول نمایش داده می شود.

2) با استفاده از این دستور می توانید زمان استفاده از رمز عبور را برای کاربرانی که اشتباه کرده اند تنظیم کنید (پیش فرض 30 ثانیه):

multiotp.exe -debug -config dështim-delayed-time=60

3) آنچه در برنامه Google Authenticator بالای 6 رقم نوشته می شود، به نام صادرکننده، می تواند از MultiOTP پیش فرض به چیز دیگری تغییر یابد:

multiotp.exe -debug -config issuer=other

4) پس از اتمام عملیات، دستور ایجاد کاربر کمی ساده تر می شود:

multiotp.exe -debug -create user TOTP 12312312312312312321 6 (زمان به روز رسانی رقم را 30 ثانیه تنظیم نکرده ام، به نظر می رسد به طور پیش فرض 30 باشد).

5) هر کاربر می تواند توضیحات (متن زیر اعداد را تغییر دهد برنامه گوگلاحراز هویت):

multiotp.exe -set username description=2

6) کدهای QR را می توان مستقیماً در برنامه ایجاد کرد:

multiotp.exe -qrcode نام کاربری c:\multiotp\qrcode\user.png:\multiotp\qrcode\user.png

7) می توانید نه تنها از TOTP، بلکه از HOTP نیز استفاده کنید (نه زمان فعلیو مقدار شمارنده افزایشی):

multiotp.exe -debug -ایجاد نام کاربری HOTP 12312312312312312321 6

امروز به شما خواهیم گفت که چگونه می توانید به سرعت و به راحتی احراز هویت دو مرحله ای را تنظیم کنید و داده های مهم را رمزگذاری کنید، حتی با استفاده از بیومتریک. این راه حل برای شرکت های کوچک یا فقط برای یک رایانه شخصی یا لپ تاپ مرتبط خواهد بود. مهم است که برای این کار به زیرساخت کلید عمومی (PKI)، سروری با نقش یک مرجع صدور گواهینامه (سرویس های گواهی) نیازی نداریم و حتی به یک دامنه (اکتیو دایرکتوری) نیز نیاز نداریم. تمام سیستم مورد نیاز به عملیات محدود خواهد شد سیستم ویندوزو وجود کلید الکترونیکی توسط کاربر، و در مورد احراز هویت بیومتریک، همچنین یک خواننده اثر انگشت، که مثلاً ممکن است قبلاً در لپتاپ شما تعبیه شده باشد.

برای احراز هویت ما از نرم افزار خود - JaCarta SecurLogon و کلید الکترونیکی JaCarta PKI به عنوان یک تأیید کننده استفاده خواهیم کرد. ابزار رمزگذاری استاندارد EFS ویندوز خواهد بود، دسترسی به فایل های رمزگذاری شده نیز از طریق کلید JaCarta PKI (همان مورد استفاده برای احراز هویت) فراهم خواهد شد.

به شما یادآوری می کنیم که JaCarta SecurLogon دارای گواهینامه است FSTEC روسیهراهحل نرمافزاری و سختافزاری از علاءالدین R.D.، که امکان انتقال ساده و سریع از احراز هویت تک عاملی بر اساس جفت ورود و رمز عبور به احراز هویت دو مرحله ایدر سیستم عامل از طریق توکن های USB یا کارت های هوشمند. ماهیت راه حل بسیار ساده است - JSL تولید می کند رمز عبور پیچیده(~63 کاراکتر) و آن را در حافظه امن کلید الکترونیکی می نویسد. در این حالت، رمز عبور ممکن است برای خود کاربر ناشناخته باشد؛ کاربر فقط کد پین را می داند. با وارد کردن کد پین در حین احراز هویت، قفل دستگاه باز می شود و رمز عبور برای احراز هویت به سیستم منتقل می شود. در صورت تمایل، می توانید با اسکن اثر انگشت کاربر، وارد کردن کد پین را جایگزین کنید و همچنین می توانید از ترکیب پین + اثر انگشت استفاده کنید.

EFS، مانند JSL، می تواند در حالت مستقل کار کند و به هیچ چیز به جز خود سیستم عامل نیاز ندارد. در تمام سیستم عامل های مایکروسافت خانواده NT، از ویندوز 2000 به بعد (به جز نسخه های خانگی، فناوری رمزگذاری داده EFS (سیستم فایل رمزگذاری) داخلی وجود دارد. رمزگذاری EFS بر اساس قابلیت ها است سیستم فایلمعماری NTFS و CryptoAPI و برای رمزگذاری سریع فایل ها بر روی هارد دیسک کامپیوتر طراحی شده است. برای رمزگذاری، EFS از خصوصی و کلیدهای عمومیکاربر، که اولین باری که کاربر از تابع رمزگذاری استفاده می کند، ایجاد می شود. این کلیدها تا زمانی که حساب کاربری او وجود دارد بدون تغییر باقی می مانند. هنگام رمزگذاری فایل EFS به صورت تصادفییک عدد منحصر به فرد تولید می کند که به اصطلاح File نامیده می شود کلید رمزگذاری(FEK) به طول 128 بیت که فایل ها با آن رمزگذاری می شوند. کلیدهای FEK با یک کلید اصلی رمزگذاری می شوند که با کلید کاربران سیستمی که به فایل دسترسی دارند رمزگذاری می شود. کلید خصوصی کاربر توسط هش رمز عبور کاربر محافظت می شود. داده های رمزگذاری شده با استفاده از EFS را فقط می توان با استفاده از همان حساب رمزگشایی کرد. ورودی های ویندوزبا همان رمز عبوری که برای رمزگذاری استفاده می شود. و اگر گواهی رمزگذاری و کلید خصوصی را روی یک توکن USB یا کارت هوشمند ذخیره میکنید، برای دسترسی به فایلهای رمزگذاریشده به این توکن USB یا کارت هوشمند نیز نیاز خواهید داشت که مشکل به خطر افتادن رمز عبور را حل میکند، زیرا داشتن و داشتن دستگاه اضافیدر قالب یک کلید الکترونیکی

احراز هویت

همانطور که قبلاً اشاره شد، برای پیکربندی آن به AD یا مجوز گواهی نیاز ندارید؛ شما به هر ویندوز مدرن، توزیع JSL و مجوز نیاز دارید. راه اندازی به طرز مسخره ای ساده است.باید یک فایل لایسنس نصب کنید.

یک نمایه کاربری اضافه کنید.

و شروع به استفاده از احراز هویت دو مرحله ای کنید.

احراز هویت بیومتریک

امکان استفاده از احراز هویت بیومتریک اثر انگشت وجود دارد. راه حل با استفاده از فناوری Match On Card کار می کند. هش اثر انگشت در طول اولیه سازی اولیه روی کارت نوشته می شود و متعاقباً با نسخه اصلی بررسی می شود. کارت را جایی رها نمی کند، در هیچ پایگاه داده ای ذخیره نمی شود. برای باز کردن قفل چنین کلیدی، از اثر انگشت یا ترکیبی از پین + اثر انگشت، پین یا اثر انگشت استفاده میشود.برای شروع استفاده، فقط باید کارت را با آن مقداردهی اولیه کنید پارامترهای لازم، اثر انگشت کاربر را ثبت کنید.

در آینده، همان پنجره قبل از ورود به سیستم عامل ظاهر می شود.

در این مثال، کارت با قابلیت احراز هویت با استفاده از اثر انگشت یا کد پین، همانطور که توسط پنجره احراز هویت نشان داده شده است، مقداردهی اولیه می شود.

پس از ارائه اثر انگشت یا کد پین، کاربر وارد سیستم عامل می شود.

رمزگذاری داده ها

راهاندازی EFS نیز چندان پیچیده نیست؛ تنظیم یک گواهی و صدور آن برای یک کلید الکترونیکی و راهاندازی دایرکتوریهای رمزگذاری است. به طور معمول، شما نیازی به رمزگذاری کل دیسک ندارید. واقعا فایل های مهم، که دسترسی به آنها برای اشخاص ثالث مطلوب نیست، معمولاً در دایرکتوری های جداگانه قرار دارند و به هر حال در سراسر دیسک پراکنده نیستند.برای صدور گواهی رمزگذاری و کلید خصوصی، حساب کاربری خود را باز کنید، - مدیریت گواهی های رمزگذاری فایل را انتخاب کنید. در ویزاردی که باز می شود، یک گواهی خودامضا روی کارت هوشمند ایجاد کنید. از آنجایی که ما همچنان از کارت هوشمند با اپلت BIO استفاده می کنیم، باید یک اثر انگشت یا پین برای ثبت گواهی رمزگذاری ارائه دهید.

بر گام بعدیدایرکتوری هایی را که با گواهینامه جدید مرتبط می شوند را مشخص کنید؛ در صورت لزوم می توانید تمام درایوهای منطقی را مشخص کنید.

خود دایرکتوری رمزگذاری شده و فایل های موجود در آن با رنگ های متفاوت برجسته می شوند.

دسترسی به فایل ها تنها در صورت داشتن کلید الکترونیکی، با ارائه اثر انگشت یا کد پین، بسته به آنچه انتخاب شده است، انجام می شود.

این راه اندازی را کامل می کند.

می توانید از هر دو سناریو (احراز هویت و رمزگذاری) استفاده کنید یا می توانید یکی را انتخاب کنید.

اگر تنها مانع دسترسی به داده های شما رمز عبور است، شما در معرض خطر بزرگی هستید. پاس را می توان دستگیر کرد، رهگیری کرد، توسط یک تروجان دور کرد، با استفاده از آن ماهیگیری کرد مهندسی اجتماعی. در این شرایط استفاده نکنید احراز هویت دو مرحله ای- تقریبا یک جنایت

ما قبلاً بیش از یک بار در مورد کلیدهای یکبار مصرف صحبت کرده ایم. معنی بسیار ساده است. اگر یک مهاجم به نحوی موفق شود رمز ورود شما را به دست آورد، به راحتی می تواند به ایمیل شما دسترسی داشته باشد یا به آن متصل شود سرور راه دور. اما اگر در راه او وجود دارد عامل اضافیبه عنوان مثال، یک کلید یک بار مصرف (که کلید OTP نیز نامیده می شود)، پس هیچ چیز کار نخواهد کرد. حتی اگر چنین کلیدی به دست مهاجم برسد، دیگر امکان استفاده از آن وجود نخواهد داشت، زیرا فقط یک بار معتبر است. چنین عامل دومی می تواند باشد تماس اضافی، کدی که از طریق پیامک دریافت می شود، کلیدی که با استفاده از الگوریتم های خاصی بر اساس زمان فعلی روی گوشی تولید می شود (زمان راهی برای همگام سازی الگوریتم روی کلاینت و سرور است). همینطور گوگل در حال حاضرمدتهاست که به کاربران خود توصیه میکند تا احراز هویت دو مرحلهای (چند کلیک در تنظیمات حساب) را فعال کنند. اکنون زمان آن رسیده است که چنین لایه ای از محافظت را برای خدمات خود اضافه کنید!

Duo Security چه چیزی را ارائه می دهد؟

یک مثال بی اهمیت کامپیوتر من دارای یک پورت RDP برای اتصال از راه دور به دسکتاپ است که "خارج" باز است. در صورت لو رفتن رمز ورود، مهاجم بلافاصله دریافت خواهد کرد دسترسی کاملبه ماشین بنابراین، هیچ سوالی در مورد تقویت حفاظت از رمز عبور OTP وجود نداشت - فقط باید انجام می شد. احمقانه بود که چرخ را دوباره اختراع کنم و سعی کنم همه چیز را به تنهایی پیاده کنم، بنابراین من فقط به راه حل های موجود در بازار نگاه کردم. اکثر آنها تجاری بودند (جزئیات بیشتر در نوار کناری)، اما برای تعداد کمی از کاربران می توان از آنها به صورت رایگان استفاده کرد. همان چیزی که برای خانه خود نیاز دارید. یکی از موفق ترین سرویس هایی که به شما امکان می دهد احراز هویت دو مرحله ای را برای هر چیزی (از جمله VPN، SSH و RDP) سازماندهی کنید Duo Security (www.duosecurity.com) بود. چیزی که بر جذابیت آن افزود این واقعیت بود که توسعه دهنده و بنیانگذار پروژه جان اوبرهید، متخصص مشهور امنیت اطلاعات. برای مثال، او پروتکل ارتباطی گوگل را با آن جدا کرد گوشی های هوشمند اندرویدی، که با آن می توانید برنامه های دلخواه را نصب یا حذف کنید. این پایه خود را احساس می کند: برای نشان دادن اهمیت احراز هویت دو مرحله ای، بچه ها راه اندازی شدند سرویس VPN Hunter (www.vpnhunter.com)، که می تواند به سرعت سرورهای VPN پنهان شرکت را بیابد (و در عین حال نوع تجهیزاتی که روی آن کار می کنند را تعیین کند)، خدمات دسترسی از راه دور (OpenVPN، RDP، SSH) و سایر عناصر زیرساختی که به مهاجم اجازه می دهد تا به سادگی با دانستن لاگین و رمز عبور به شبکه داخلی دسترسی پیدا کند. خنده دار است که در توییتر رسمی این سرویس، صاحبان شروع به انتشار گزارش های روزانه در مورد اسکن شرکت های معروف کردند و پس از آن حساب ممنوع شد :). البته هدف سرویس Duo Security در درجه اول معرفی احراز هویت دو مرحله ای در شرکت هایی است که تعداد زیادیکاربران خوشبختانه برای ما، امکان ایجاد یک حساب شخصی رایگان وجود دارد که به شما امکان می دهد احراز هویت دو مرحله ای را برای ده کاربر به صورت رایگان سازماندهی کنید.

عامل دوم چه چیزی می تواند باشد؟

در مرحله بعد، نحوه تقویت امنیت اتصال دسکتاپ از راه دور و SSH روی سرور خود را در ده دقیقه بررسی خواهیم کرد. اما ابتدا می خواهم در مورد مرحله اضافی که Duo Security به عنوان عامل مجوز دوم معرفی می کند صحبت کنم. چندین گزینه وجود دارد: تماس تلفنی، پیامک با رمز عبور، رمز عبور Duo Mobile، Duo Push، کلید الکترونیکی. کمی بیشتر در مورد هر کدام.

چه مدت می توانم به صورت رایگان از آن استفاده کنم؟

همانطور که قبلا ذکر شد، Duo Security یک طرح تعرفه "شخصی" ویژه ارائه می دهد. این کاملا رایگان است، اما تعداد کاربران نباید بیش از ده نفر باشد. پشتیبانی از اضافه کردن تعداد نامحدودی از ادغام، همه روش های موجوداحراز هویت. هزاران اعتبار رایگان برای خدمات تلفن فراهم می کند. اعتبارها مانند یک ارز داخلی هستند که هر بار که احراز هویت با استفاده از تماس یا پیامک انجام می شود از حساب شما برداشت می شود. در تنظیمات حساب خود می توانید آن را طوری تنظیم کنید که وقتی به تعداد مشخصی از اعتبارات رسیدید، یک اعلان دریافت کنید و زمان برای تکمیل موجودی خود داشته باشید. هزار اعتبار فقط 30 دلار هزینه دارد. قیمت تماس و پیامک برای کشورهای مختلفمتفاوت است. برای روسیه، یک تماس از 5 تا 20 اعتبار هزینه خواهد داشت، یک پیام کوتاه - 5 اعتبار. با این حال، برای تماسی که هنگام احراز هویت در وبسایت Duo Security انجام میشود، هزینهای دریافت نمیشود. اگر از برنامه Duo Mobile برای احراز هویت استفاده می کنید، می توانید اعتبارات را کاملاً فراموش کنید - هیچ هزینه ای برای آن دریافت نمی شود.

ثبت نام آسان

برای محافظت از سرور خود با استفاده از Duo Security، باید یک کلاینت خاص را دانلود و نصب کنید که با سرور احراز هویت Duo Security تعامل داشته باشد و لایه دوم محافظت را ارائه دهد. بر این اساس، این کلاینت در هر موقعیت متفاوت خواهد بود: بسته به اینکه دقیقاً کجا لازم است احراز هویت دو مرحله ای پیاده سازی شود. در ادامه در این مورد صحبت خواهیم کرد. اولین کاری که باید انجام دهید این است که در سیستم ثبت نام کنید و یک حساب کاربری دریافت کنید. بنابراین، صفحه اصلی سایت را باز می کنیم، روی "آزمایش رایگان" کلیک می کنیم، در صفحه باز شده، روی دکمه "Sing up" در زیر نوع حساب شخصی کلیک کنید. پس از آن از ما خواسته می شود نام، نام خانوادگی، آدرس ایمیل و نام شرکت خود را وارد کنیم. شما باید یک ایمیل حاوی لینکی برای تایید ثبت نام خود دریافت کنید. در این صورت، سیستم به طور خودکار با آن تماس خواهد گرفت شماره تلفن مشخص شده: برای فعال کردن حساب خود باید به تماس پاسخ دهید و دکمه # را روی گوشی خود فشار دهید. پس از این، اکانت فعال خواهد شد و می توانید تست مبارزه را شروع کنید.

حفاظت از RDP

در بالا گفتم که من با میل شدید به امنیت شروع کردم اتصالات از راه دوربه دسکتاپ شما بنابراین، به عنوان اولین مثال، نحوه تقویت امنیت RDP را شرح خواهم داد.

- هر پیاده سازی احراز هویت دو مرحله ای با شروع می شود اقدام ساده: ایجاد یک به اصطلاح یکپارچه سازی در نمایه Duo Security. به بخش "Integrations New Integration" بروید، نام ادغام را مشخص کنید (به عنوان مثال "Home RDP")، نوع آن را "Microsoft RDP" انتخاب کنید و روی "Add Integration" کلیک کنید.

- پنجره ای که ظاهر می شود پارامترهای یکپارچه سازی را نمایش می دهد: کلید یکپارچه سازی، کلید مخفی، نام میزبان API. بعداً وقتی بخش مشتری را پیکربندی میکنیم به آنها نیاز خواهیم داشت. درک این نکته مهم است: هیچ کس نباید آنها را بشناسد.

- در مرحله بعد، شما باید یک کلاینت خاص را روی دستگاه محافظت شده نصب کنید، که همه چیز لازم را در سیستم ویندوز نصب می کند. می توان آن را از وب سایت رسمی بارگیری کرد یا از دیسک ما برداشت. کل تنظیمات آن به این خلاصه میشود که در طول فرآیند نصب، باید کلید ادغام، کلید مخفی، نام میزبان API را وارد کنید.

- این همه، در واقع. اکنون، دفعه بعد که از طریق RDP وارد سرور می شوید، صفحه نمایش دارای سه فیلد است: نام کاربری، رمز عبور و کلید یکبار مصرف Duo. بر این اساس، دیگر تنها با ورود و رمز عبور امکان ورود به سامانه وجود ندارد.

اولین بار که یک کاربر جدید سعی می کند وارد سیستم شود، باید یک بار فرآیند تأیید امنیت Duo را طی کند. این سرویس یک لینک ویژه به او می دهد که به دنبال آن باید شماره تلفن خود را وارد کرده و منتظر تماس تأیید باشد. بدست آوردن کلیدهای اضافی(یا برای اولین بار آنها را دریافت کنید)، می توانید کلمه کلیدی "sms" را وارد کنید. اگر میخواهید با استفاده از تماس تلفنی احراز هویت کنید، «phone» را وارد کنید، اگر از Duo Push استفاده میکنید، «push» را وارد کنید. تاریخچه همه تلاشهای اتصال (اعم از موفقیتآمیز و ناموفق) به سرور را میتوانید در حساب کاربری خود در وبسایت Duo Security مشاهده کنید، ابتدا ادغام مورد نظر را انتخاب کرده و به «Authentication Log» بروید.

Duo Security را در هر کجا وصل کنید!

با استفاده از احراز هویت دو مرحله ای، می توانید نه تنها از RDP یا SSH، بلکه از VPN ها، سرورهای RADIUS و هر سرویس وب محافظت کنید. به عنوان مثال، کلاینت های آماده ای وجود دارند که یک لایه اضافی از احراز هویت را به موتورهای محبوب دروپال و وردپرس اضافه می کنند. اگر مشتری آماده ای وجود ندارد، ناراحت نشوید: همیشه می توانید با استفاده از API ارائه شده توسط سیستم، احراز هویت دو مرحله ای را برای برنامه یا وب سایت خود اضافه کنید. منطق کار با API ساده است - شما برای آن درخواست می کنید URL خاصپاسخ برگشتی را که میتواند در قالب JSON (یا BSON، XML) باشد، تجزیه و تحلیل کنید. اسناد کامل برای Duo REST API در وب سایت رسمی موجود است. فقط می گویم که روش هایی وجود دارد که پینگ، چک، preauth، احراز هویت، وضعیت وجود دارد که از روی نام آنها به راحتی می توان حدس زد که برای چه منظوری در نظر گرفته شده اند.

محافظت از SSH

بیایید نوع دیگری از ادغام را در نظر بگیریم - "یونیکس ادغام" برای اجرای احراز هویت امن. ما یکپارچگی دیگر را به نمایه Duo Security خود اضافه می کنیم و به نصب کلاینت در سیستم ادامه می دهیم.

می توانید کد منبع دومی را در bit.ly/IcGgk0 دانلود کنید یا آن را از دیسک ما بگیرید. استفاده کردم آخرین نسخه- 1.8. به هر حال، کلاینت روی اکثر پلتفرمهای nix کار میکند، بنابراین میتوان آن را به راحتی بر روی FreeBSD، NetBSD، OpenBSD، Mac OS X، Solaris/Illumos، HP-UX و AIX نصب کرد. فرآیند ساخت استاندارد است - پیکربندی && make && sudo make install. تنها چیزی که توصیه می کنم این است که از پیکربندی با گزینه --prefix=/usr استفاده کنید، در غیر این صورت ممکن است کلاینت پیدا نکند. کتابخانه های مورد نیاز. پس از نصب موفق، به ویرایش فایل پیکربندی /etc/duo/login_duo.conf بروید. این کار باید از ریشه انجام شود. تمام تغییراتی که باید در آن ایجاد شود کار موفق، برای تنظیم مقادیر کلید ادغام، کلید مخفی، نام میزبان API است که در صفحه ادغام یافت می شود.

; کلید ادغام Duo = INTEGRATION_KEY; کلید مخفی Duo = SECRET_KEY. Duo API hostnamehost = API_HOSTNAME

برای اینکه همه کاربرانی که از طریق SSH وارد سرور شما می شوند مجبور به استفاده از احراز هویت دو مرحله ای شوند، کافی است خط زیر را به فایل /etc/ssh/sshd_config اضافه کنید:

> ForceCommand /usr/local/sbin/login_duo

همچنین امکان سازماندهی احراز هویت دو مرحله ای فقط برای کاربران فردی با ترکیب آنها در یک گروه و مشخص کردن این گروه در فایل login_duo.conf وجود دارد:

> گروه = چرخ

برای اعمال تغییرات، تنها کاری که باید انجام دهید این است که دیمون ssh را مجددا راه اندازی کنید. از این پس، پس از وارد کردن موفقیت آمیز رمز ورود، از کاربر خواسته می شود تا احراز هویت اضافی. یک نکته ظریف را باید جداگانه ذکر کرد تنظیمات ssh- اکیداً توصیه می شود که گزینه های PermitTunnel و AllowTcpForwarding را در فایل پیکربندی غیرفعال کنید، زیرا دیمون آنها را قبل از شروع مرحله دوم احراز هویت اعمال می کند. بنابراین، اگر مهاجم رمز عبور را به درستی وارد کند، می تواند به آن دسترسی پیدا کند شبکه داخلیتا مرحله دوم احراز هویت به لطف ارسال پورت تکمیل شود. برای جلوگیری از این اثر، گزینه های زیر را به sshd_config اضافه کنید:

PermitTunnel noAllowTcpForwarding no

اکنون سرور شما پشت یک دیوار دوگانه قرار دارد و ورود مهاجمان به آن بسیار دشوارتر است.

تنظیمات اضافی

اگر وارد حساب امنیتی Duo خود شوید و به بخش «تنظیمات» بروید، میتوانید برخی از تنظیمات را متناسب با خود تغییر دهید. اولین بخش مهم «تماس های تلفنی» است. این پارامترها را مشخص می کند که هنگام استفاده از تماس تلفنی برای تأیید احراز هویت اعمال می شوند. مورد "کلیدهای پاسخ به تماس صوتی" به شما امکان می دهد تعیین کنید کدام کلید تلفن باید برای تأیید احراز هویت فشار داده شود. به طور پیش فرض، مقدار "برای احراز هویت، هر کلیدی را فشار دهید" است - یعنی می توانید هر یک را فشار دهید. اگر مقدار "کلیدهای مختلف را برای احراز هویت یا گزارش تقلب فشار دهید" را تنظیم کنید، باید دو کلید را تنظیم کنید: کلیک کردن بر روی اولی تایید هویت (کلید برای احراز هویت)، کلیک کردن روی دوم (کلید برای گزارش تقلب) به این معنی است که ما فرآیند احراز هویت را آغاز نکرده است، یعنی شخصی رمز عبور ما را دریافت کرده و سعی دارد با استفاده از آن وارد سرور شود. مورد "رمزهای پیامک" به شما امکان می دهد تعداد رمزهایی که یک پیامک حاوی آن است و طول عمر آنها (اعتبار) را تنظیم کنید. پارامتر "Lockout and fraud" به شما امکان می دهد آدرس ایمیلی را که در صورت تعداد معینی از تلاش های ناموفق برای ورود به سرور به آن اعلان ارسال می شود، تنظیم کنید.

استفاده کن!

با کمال تعجب، بسیاری از مردم هنوز احراز هویت دو مرحله ای را نادیده می گیرند. نمی فهمم چرا. این واقعا امنیت را تا حد زیادی افزایش می دهد. تقریباً برای هر چیزی قابل اجرا است و راه حل های مناسب به صورت رایگان در دسترس هستند. پس چرا؟ از تنبلی یا بی احتیاطی.

خدمات آنالوگ

- دلالت کند(www.signify.net) این سرویس سه گزینه را برای سازماندهی احراز هویت دو مرحله ای ارائه می دهد. اولین مورد استفاده است کلیدهای الکترونیکی. روش دوم استفاده از کلیدهای عبور است که از طریق پیامک به تلفن کاربر ارسال می شود یا از طریق ایمیل ارسال می شود. گزینه سوم یک برنامه تلفن همراه برای گوشی های اندروید، آیفون، بلک بری است که رمزهای عبور یک بار مصرف (در اصل آنالوگ Duo Mobile) تولید می کند. هدف این سرویس است شرکت های بزرگ، بنابراین به طور کامل پرداخت می شود.

- SecurEnvoy(www.securenvoy.com) همچنین به شما امکان می دهد از تلفن همراه خود به عنوان لایه دوم محافظت استفاده کنید. رمز عبور از طریق پیامک یا ایمیل برای کاربر ارسال می شود. هر پیام حاوی سه کلید عبور است، یعنی کاربر می تواند سه بار قبل از درخواست بخش جدید وارد سیستم شود. این سرویس نیز پولی است، اما یک دوره 30 روزه رایگان ارائه می دهد. یک مزیت قابل توجه تعداد زیاد ادغام های بومی و شخص ثالث است.

- PhoneFactor(www.phonefactor.com) این سرویسبه شما امکان می دهد تا احراز هویت دو مرحله ای رایگان را برای حداکثر 25 کاربر سازماندهی کنید و ماهیانه 500 احراز هویت رایگان ارائه دهید. برای سازماندهی حفاظت، باید یک کلاینت خاص را دانلود و نصب کنید. اگر نیاز به افزودن احراز هویت دو مرحلهای به سایت خود دارید، میتوانید از SDK رسمی استفاده کنید که مستندات و نمونههای دقیقی را برای زبانهای برنامهنویسی زیر ارائه میدهد: ASP.NET C#، ASP.NET VB، Java، Perl، Ruby، PHP.