روش های امنیتی هنگام استفاده از احراز هویت رمز عبور. برای محافظت از رمزهای عبور در برابر هک، باید سیاست مناسب را پیکربندی کنید. برای انجام این کار، از منوی Start->Administrative Tools-> Group Policy Management برای راه اندازی کنسول مدیریت استفاده کنید. سیاست های گروه GPMC، GPO مورد نیاز را در قسمت Computer Configuration->Policies->Security Settings->Account Policies->Password Policy را انتخاب کنید. 1 (تنظیمات رمز عبور را مدیریت کنید).

برنج. 1 تنظیمات رمز عبور را مدیریت کنید.

می توانید حداقل طول رمز عبور را تعیین کنید که به ما امکان می دهد از رمزهای عبور کوتاه اجتناب کنیم (کمترین کلمه عبور طول). برای اینکه کاربر تنظیم کند رمزهای عبور پیچیدهنیاز پیچیدگی باید گنجانده شود (کلمه عبور باید ملاقات پیچیدگی الزامات).

برای اطمینان از تغییرات منظم رمز عبور، باید آن را تنظیم کنید حداکثر مدتزندگی (بیشترین کلمه عبور سن).

به منظور جلوگیری از تکرار رمزهای عبور قدیمی توسط کاربران، باید ذخیره سازی تاریخچه رمز عبور را پیکربندی کنید (اجرا شود کلمه عبور تاریخ) .

و در نهایت برای اینکه کاربر با تغییر چندباره رمز عبور خود را به رمز قبلی تغییر ندهد، حداقل مدتی را تعیین کنید که طی آن رمز عبور قابل تغییر نباشد. (کمترین کلمه عبور سن).

به منظور محافظت در برابر حمله فرهنگ لغت، اگر رمز عبور مکرراً اشتباه وارد شود، قفل حساب را راهاندازی میکنیم. برای این کار در کنسول مدیریت سیاست گروه GPMC، قسمت GPO مورد نیاز را انتخاب کنید کامپیوتر پیکربندی-> سیاست های-> امنیت تنظیمات-> حساب سیاست های-> حساب قفل کردن خط مشی . شکل 2 (مدیریت قفل حساب کاربری).

برنج. 2 قفل حساب کاربری را مدیریت کنید.

برای پیکربندی یک حساب به گونه ای که برای همیشه قفل شود (قبل از اینکه توسط سرپرست باز شود)، تنظیم کنید مقدار صفرپارامتر مدت زمان بلوک (حساب قفل کردن مدت زمان).

در شمارنده تعداد تلاش های ناموفق برای ورود به سیستم (حساب قفل کردن آستانه) باید مقدار مورد نیاز را مشخص کنید. در بیشتر موارد، 3-5 تلاش برای ورود قابل قبول است.

در نهایت، باید فاصله تنظیم مجدد شمارنده تلاش های ناموفق را تعیین کنید (تنظیم مجدد حساب قفل کردن پیشخوان بعد از).

برای محافظت در برابر اسب های تروجان، باید استفاده کنید عوامل ضد ویروسیو مسدود کردن نرم افزارهای غیرمجاز

برای محدود کردن توانایی کاربران در معرفی ویروس ها به سیستم اطلاعاتی، توجیه می شود: تعیین ممنوعیت کار با دستگاه های خارجی(CD، DVD، Flash)، حالت سختگیرانه UAC، استفاده از کیوسک های اینترنتی مستقل مبتنی بر رایانه هایی که بخشی از شبکه کار نیستند. و در نهایت، معرفی مقررات کاری سختگیرانه که قوانینی را برای کاربران برای کار در شبکه شرکتی تعریف می کند (ممنوعیت انتقال اعتبار آنها به هر کسی، ممنوعیت ترک اعتبار آنها در مکان های قابل دسترس، الزامات مسدود کردن اجباری ایستگاه کاری هنگام خروج از محل کار و غیره. P.).

در نتیجه، ما قادر خواهیم بود به کاهش خطرات مرتبط با نقض امنیت شرکت دست یابیم.

بیایید فرض کنیم همه چیز تمام شده است. با این حال، هنوز خیلی زود است که بگوییم ما موفق به ارائه احراز هویت امن در سیستم خود شده ایم.

عامل انسانی بزرگترین تهدید است.

هنوز تهدیدهایی وجود دارد که نتوانسته ایم با آنها مقابله کنیم. یکی از مهمترین - عامل انسانی. کاربران سیستم های اطلاعاتی ما همیشه هوشیاری کافی ندارند و علیرغم توضیحات مدیران امنیتی، اعتبار خود (نام کاربری و رمز عبور) را یادداشت می کنند و به محرمانه بودن این موضوع اهمیت نمی دهند. اطلاعات محرمانه. من بارها برچسب هایی را روی مانیتور پیدا کرده ام، به شکل. 3، یا زیر صفحه کلید، به شکل. 4 با نام کاربری و رمز عبور.

برنج. 3. یک هدیه فوق العاده برای یک مزاحم، اینطور نیست؟

برنج. 4. هدیه دیگری به سارق.

همانطور که می بینیم، رمزهای عبور طولانی و پیچیده در سیستم تعبیه شده است و سری انجمنی به وضوح قابل مشاهده نیست. با این حال، کاربران روشی «کارآمد» برای به خاطر سپردن و ذخیره اعتبار یافته اند...

بنابراین، می بینید که در این مورد، ویژگی که در بالا ذکر کردم کار می کند: رمزهای عبور طولانی و پیچیده ضبط می شوند و ممکن است به درستی ذخیره نشوند.

خودی

تهدید امنیتی مهم دیگر در امکان بالقوه دسترسی فیزیکی مهاجم به ایستگاه کاری کاربر قانونی و انتقال اطلاعات محرمانه به اشخاص ثالث است. یعنی ما در مورد شرایطی صحبت می کنیم که یک کارمند در شرکت وجود دارد که اطلاعات همکاران خود را می دزدد.

کاملاً بدیهی است که اطمینان از امنیت "فیزیکی" ایستگاه کاری کاربر بسیار دشوار است. شما به راحتی می توانید یک کی لاگر سخت افزاری (کی لاگر) را به شکستگی صفحه کلید متصل کنید، رهگیری سیگنال از صفحه کلیدهای بی سیم نیز امکان پذیر است. چنین دستگاه هایی وجود دارد. مطمئناً هیچ کس وارد دفتر شرکت نمی شود، اما همه می دانند که خطرناک ترین آنها جاسوس داخلی است. از قبل به سیستم شما دسترسی فیزیکی دارد و قرار دادن کی لاگر کار سختی نخواهد بود، به خصوص که این دستگاه ها برای طیف وسیعی از افراد در دسترس هستند. علاوه بر این، نمی توانید برنامه را تخفیف دهید - keyloggers. از این گذشته، با وجود تمام تلاش های مدیران، امکان نصب چنین نرم افزارهای "جاسوس افزاری" منتفی نیست. آیا کاربر همیشه وقتی ایستگاه کاری خود را ترک می کند قفل می کند؟ محل کار? آیا مدیر سیستم اطلاعاتی از عدم تخصیص اختیارات بیش از حد به کاربر به ویژه در صورت لزوم استفاده از قدرت های قدیمی اطمینان حاصل می کند؟ محصولات نرم افزاری? آیا یک مدیر همیشه و به خصوص در یک شرکت کوچک، صلاحیت کافی برای اجرای توصیه های تولیدکنندگان نرم افزار و سخت افزار برای ساخت سیستم های اطلاعاتی ایمن را دارد؟

بنابراین، می توانیم نتیجه بگیریم که احراز هویت رمز عبور در اصل غیرقابل اعتماد است. بنابراین احراز هویت چند مرحله ای لازم است و به گونه ای که رمز عبور کاربر روی صفحه کلید تایپ نشود.

چه چیزی می تواند به ما کمک کند؟

منطقی است که احراز هویت دو مرحله ای را در نظر بگیرید: عامل اول داشتن رمز عبور است، دومین عامل آگاهی از کد پین است. رمز عبور دامنه دیگر روی صفحه کلید تایپ نمی شود، یعنی رهگیری نمی شود کی لاگر. رهگیری رمز عبور دامنه مملو از امکان ورود است، رهگیری یک کد پین چندان خطرناک نیست، زیرا علاوه بر این به کارت هوشمند نیز نیاز است.

می توان اعتراض کرد که کاربر ممکن است کارت خود را در ریدر بگذارد و مانند قبل پین را روی استیکر بنویسد. با این حال، سیستم های کنترلی وجود دارند که می توانند کارت سمت چپ را همانطور که در دستگاه های خودپرداز پیاده سازی می شود، مسدود کنند. علاوه بر این، امکان قرار دادن یک پاس روی کارت برای ورود / خروج از دفتر وجود دارد، یعنی میتوانیم از کارتی با برچسب RFID استفاده کنیم، در نتیجه سیستم احراز هویت در سرویس دایرکتوری را با سیستم کنترل دسترسی فیزیکی ترکیب کنیم. در این صورت کاربر برای باز کردن درب به کارت هوشمند یا توکن USB خود نیاز خواهد داشت، بنابراین باید آن را همیشه همراه خود داشته باشد.

بعلاوه، راه حل های مدرناحراز هویت دو مرحلهای فراتر از امکان احراز هویت به AD یا AD DS است. استفاده از کارتهای هوشمند و کلیدهای USB به بسیاری از راههای دیگر نیز کمک میکند، مانند دسترسی به ایمیل عمومی، فروشگاههای آنلاینی که نیاز به ثبت نام دارند، برنامههایی که سرویس دایرکتوری خاص خود را دارند و غیره. و غیره.

بنابراین، امکان به دست آوردن عملی وجود دارد درمان جهانیاحراز هویت.

پیاده سازی احراز هویت دو مرحله ای بر اساس رمزنگاری نامتقارندر ADDS

سرویس اکتیو دایرکتوریدایرکتوری از تأیید اعتبار کارت هوشمند از ویندوز 2000 پشتیبانی می کند.

در اصل، توانایی احراز هویت با استفاده از کارتهای هوشمند در پسوند PKINIT (راهاندازی کلید عمومی) برای پروتکل Kerberos RFC 4556 تعبیه شده است. پسوند PKINIT امکان استفاده از گواهینامه های کلید عمومی را در مرحله پیش احراز هویت Kerberos می دهد.

این امکان استفاده از کارت های هوشمند را فراهم می کند. یعنی می توان در مورد امکان احراز هویت دو مرحله ای صحبت کرد سیستم های مایکروسافتمستقر وجوه عادی، با ویندوز 2000 شروع می شود، زیرا طرح Kerberos + PKINIT قبلاً پیاده سازی شده است.

توجه داشته باشید. احراز هویت از پیشکربروس- فرآیندی که سطح اضافیامنیت. قبل از صدور تکمیل شده استTGT (بلیط اعطا بلیط) از سرور توزیع کلید (KDC). در پروتکل استفاده می شودکربروس v. 5 برای مقابله با حملات حدس زدن رمز عبور آفلاین. درباره نحوه عملکرد پروتکل بیشتر بدانیدکربروسرا می توان در RFC 4120 یافت.سیمتر

البته ما در مورد کامپیوترهای حوزه صحبت می کنیم. اگر در هنگام کار نیاز به توسل به احراز هویت دو مرحله ای وجود دارد گروه کاری، یا هنگام استفاده بیشتر نسخه های اولیهسیستم عامل ها، ما باید به نرم افزارهای شخص ثالث مانند SafeNet (Aladdin) eToken Network Logon 5.1 روی بیاوریم. سانتی متر.

ورود به سیستم را می توان با استفاده از یک سرویس فهرست دامنه یا یک سرویس فهرست محلی ارائه کرد. در این حالت رمز عبور کاربر بر روی صفحه کلید تایپ نمی شود، بلکه از حافظه امن روی کارت هوشمند منتقل می شود.

احراز هویت کارت هوشمند از طریق پسوند Kerberos PKINIT اجرا می شود که امکان استفاده از الگوریتم های رمزنگاری نامتقارن را فراهم می کند.

با توجه به الزامات اجرای استفاده از کارت های هوشمند در ارتباط با PKINIT، برای بهره برداری سیستم های ویندوز 2000، ویندوز 2003 سرور، آنها عبارتند از:

همه کنترلرهای دامنه و همه کامپیوترهای مشتریدر جنگلی که راه حل ما در آن اجرا می شود، آنها باید به مرجع صدور گواهینامه ریشه (مرجع صدور گواهینامه) اعتماد کنند.

CA که برای استفاده از کارت هوشمند گواهی صادر می کند باید در فروشگاه NT Authority قرار گیرد

گواهی باید حاوی شناسه های ورود به سیستم کارت هوشمند و تأیید هویت مشتری باشد

· گواهی کارت هوشمند باید حاوی UPN کاربر باشد.

· گواهی و کلید خصوصی باید در قسمت های مربوطه کارت هوشمند قرار گیرد، در حالی که کلید خصوصی باید در قسمت حافظه حفاظت شده کارت هوشمند قرار گیرد.

گواهی باید حاوی مسیر نقطه توزیع CRL باشد

· همه کنترلرهای دامنه باید گواهینامه Domain Controller Authentication یا Kerberos Authentication را نصب کرده باشند، زیرا فرآیند احراز هویت مشتری و سرور متقابل اجرا می شود.

تعدادی از تغییرات در الزامات رخ داده است سیستم های عاملشروع از ویندوز سرور 2008:

· پسوند CRL دیگر در گواهی ورود به کارت هوشمند مورد نیاز نیست

· اکنون امکان برقراری رابطه بین حسابکاربر و گواهی

ثبت گواهی در هر بخش موجود از کارت هوشمند امکان پذیر است

· برنامه افزودنی EKU شامل Smart Card Logon OID نیست، و اگر منصفانه باشیم، اگر قصد دارید از یک الگوی گواهی واحد برای مشتریان همه سیستم عامل ها استفاده کنید، مطمئناً Smart Card Logon OID باید فعال باشد.

چند کلمه در مورد خود روش ورود مشتری. اگر در مورد سیستم عامل های ویندوز ویستا و بالاتر صحبت می کنیم، باید توجه داشت که تعدادی از تغییرات نیز در اینجا رخ داده است:

· اولاً، هنگامی که یک کارت هوشمند را در کارت خوان قرار می دهید یا کلید USB خود را به آن وصل می کنید، فرآیند ورود به کارت هوشمند دیگر به طور خودکار آغاز نمی شود. پورت USB، یعنی باید Ctrl+Alt+Delete را فشار دهید.

ثانیاً، توانایی در حال ظهور برای استفاده از هر شکاف کارت هوشمند برای ذخیره گواهیها، امکان انتخاب انواع اشیاء شناسایی ذخیره شده روی کارت را در اختیار کاربر قرار میدهد، در حالی که این لحظهگواهی به عنوان قابل استفاده نمایش داده می شود.

نتیجه گیری

بنابراین، ما چندین جنبه اصلی را در رابطه با بخش نظری احراز هویت دو مرحلهای در اکتیو دایرکتوری تحلیل کردهایم. خدمات دامنه، و می توانیم خلاصه کنیم.

اطمینان از امنیت فرآیند احراز هویت در سیستم بسیار مهم است. انواع فعلی شکستن رمز عبور نیاز به احراز هویت چند عاملی را تشکیل می دهد.

برای یک شرکت کوچک، محدود به یک خط مشی سختگیرانه حفاظت از اعتبار، معرفی نرم افزار ضد ویروس، محروم کردن کاربران از توانایی کار با رسانه خارجیجلوگیری از راه اندازی نرم افزارهای غیرمجاز، اجرای مقررات کاری کاربر و غیره. و غیره.

وقتی صحبت از یک شرکت بزرگ یا شرکتی می شود که در آن منافع آشکاری از طرف متجاوزان وجود دارد، این سرمایه ها کافی نیست. اشتباهات و اطلاعات داخلی می تواند تلاش ها برای ایجاد یک سیستم دفاعی را تضعیف کند، بنابراین شما باید مسیر متفاوتی را انتخاب کنید. در اینجا منطقی است که در مورد اجرای احراز هویت امن صحبت کنیم.

استفاده از احراز هویت دو مرحله ای - تصمیم خوباز نظر امنیتی

ما یک فاکتور احراز هویت دوم داریم، علاوه بر کد پین، کاربر باید کارت هوشمند یا کلید USB نیز داشته باشد.

استفاده از کارت های هوشمند یا کلیدهای USBاین توانایی را به ما می دهد تا احراز هویت دو مرحله ای را در هر دو محیط AD و AD DS ارائه دهیم.

در یکی از مقالات بعدی، نحوه اجرای احراز هویت دو مرحله ای را در عمل شرح خواهم داد. ما به استقرار و پیکربندی یک زیرساخت مرجع صدور گواهی (PKI) در مبتنی بر ویندوزسرور 2008 Enterprise R2.

کتابشناسی - فهرست کتب.

http://www.rfc-archive.org/getrfc.php?rfc=4556

http://www.rfc-archive.org/getrfc.php?rfc=4120

http://www.aladdin.ru/catalog/etoken_products/logon

NCSC-TG-017 - "راهنمای درک شناسایی و احراز هویت در سیستم های مورد اعتماد" منتشر شده توسط U.S. مرکز ملی امنیت رایانه

RFC4120 - سرویس احراز هویت شبکه Kerberos (V5)

RFC4556 - رمزنگاری کلید عمومی برای احراز هویت اولیه در Kerberos (PKINIT)

برایان کومار ویندوز سرور 2008 PKI و امنیت گواهی

لئونید شاپیرو،

MCT، MCSE:S، MCSE:M، MCITP EA، مربی دارای گواهی TMS

اگر رمز عبور تنها مانع دسترسی به داده های شما باشد، در معرض خطر بزرگی هستید. پاس را می توان با یک تروجان جمع کرد، رهگیری کرد، با کمک مهندسی اجتماعی از آن خارج کرد. در این سناریو استفاده نکنید مجوز دو عاملی- تقریبا یک جنایت

ما قبلاً بیش از یک بار در مورد کلیدهای یکبار مصرف صحبت کرده ایم. معنی بسیار ساده است. اگر یک مهاجم به نحوی موفق به دریافت رمز ورود شما شود، می تواند به راحتی به ایمیل شما دسترسی داشته باشد یا به آن متصل شود سرور راه دور. اما اگر در راه است عامل اضافیبه عنوان مثال، یک کلید یکبار مصرف (همچنین کلید OTP نامیده می شود)، سپس هیچ چیز از آن استفاده نمی شود. حتی اگر چنین کلیدی به مهاجم برسد، دیگر امکان استفاده از آن وجود نخواهد داشت، زیرا فقط یک بار معتبر است. چنین عامل دومی می تواند یک تماس اضافی، یک کد دریافت شده از طریق پیامک، یک کلید تولید شده بر روی تلفن با توجه به الگوریتم های خاص بر اساس زمان فعلی باشد (زمان راهی برای همگام سازی الگوریتم روی مشتری و سرور است). همینطور گوگل قبلامدتهاست که به کاربران خود توصیه می کند که احراز هویت دو مرحله ای را فعال کنند (چند کلیک در تنظیمات حساب). اکنون نوبت افزودن چنین لایه ای از محافظت برای خدمات شماست!

Duo Security چه چیزی را ارائه می دهد؟

مثال پیش پا افتاده. کامپیوتر من "خارج" یک پورت RDP برای اتصال دسکتاپ راه دور باز دارد. در صورت لو رفتن رمز ورود، مهاجم فورا دریافت خواهد کرد دسترسی کاملبه ماشین بنابراین، بحثی در مورد تقویت حفاظت از رمز عبور OTP وجود نداشت - فقط باید انجام می شد. احمقانه بود که چرخ را دوباره اختراع کنم و سعی کنم همه چیز را به تنهایی پیاده کنم، بنابراین من فقط به راه حل های موجود در بازار نگاه کردم. اکثر آنها تجاری بودند (بیشتر در نوار کناری)، اما برای تعداد کمی از کاربران می توان از آنها به صورت رایگان استفاده کرد. همان چیزی که برای خانه نیاز دارید. یکی از موفق ترین سرویس هایی که به شما امکان می دهد مجوز دو مرحله ای را برای هر چیزی (از جمله VPN، SSH و RDP) سازماندهی کنید Duo Security (www.duosecurity.com) است. چیزی که بر جذابیت آن افزود این واقعیت بود که توسعه دهنده و بنیانگذار پروژه جان اوبرهید، متخصص مشهور امنیت اطلاعات است. او، برای مثال، پروتکل ارتباطی بین گوگل و گوشی های هوشمند اندرویدی، که با آن می توانید برنامه های دلخواه را نصب یا حذف کنید. چنین پایگاهی خود را احساس می کند: برای نشان دادن اهمیت مجوز دو عاملی، بچه ها سرویس VPN Hunter (www.vpnhunter.com) را راه اندازی کردند که می تواند به سرعت سرورهای VPN پنهان شرکت را پیدا کند (و در عین حال تعیین کند. نوع تجهیزاتی که روی آن کار میکنند)، خدمات دسترسی از راه دور (OpenVPN، RDP، SSH) و سایر عناصر زیرساختی که به مهاجم اجازه میدهد به سادگی با دانستن لاگین و رمز عبور وارد شبکه داخلی شود. خنده دار است که در توییتر رسمی این سرویس، صاحبان شروع به انتشار گزارش های روزانه در مورد اسکن شرکت های معروف کردند و پس از آن حساب ممنوع شد :). البته هدف اصلی سرویس Duo Security معرفی احراز هویت دو مرحلهای در شرکتهایی است که تعداد کاربران زیادی دارند. خوشبختانه برای ما، امکان ایجاد یک حساب شخصی رایگان وجود دارد که به شما امکان می دهد احراز هویت دو مرحله ای را برای حداکثر ده کاربر به صورت رایگان تنظیم کنید.

عامل دوم چه چیزی می تواند باشد؟

در مرحله بعد، نحوه تقویت امنیت اتصال دسکتاپ از راه دور و همچنین SSH روی سرور را تنها در ده دقیقه بررسی خواهیم کرد. اما ابتدا، میخواهم در مورد مرحله اضافی که Duo Security به عنوان عامل مجوز دوم معرفی میکند صحبت کنم. چندین گزینه وجود دارد: تماس تلفنی، پیامک با رمز عبور، رمز عبور Duo Mobile، Duo Push، کلید الکترونیکی. کمی بیشتر در مورد هر کدام.

چه مدت می توانید از آن به صورت رایگان استفاده کنید؟

همانطور که قبلا ذکر شد، Duo Security یک ویژگی خاص ارائه می دهد طرح تعرفه"شخصی". این کاملا رایگان است، اما تعداد کاربران نباید بیش از ده نفر باشد. از افزودن تعداد نامحدودی از ادغام ها، همه روش های احراز هویت موجود پشتیبانی می کند. هزار اعتبار رایگان برای خدمات تلفن ارائه می کند. اعتبارات، همان طور که بود، یک ارز داخلی هستند که هر بار که احراز هویت با استفاده از تماس یا پیامک انجام می شود، از حساب شما کسر می شود. در تنظیمات حساب می توانید آن را طوری تنظیم کنید که با رسیدن به تعداد اعتبار مشخص شده، یک اعلان در صابون دریافت کنید و زمان برای پر کردن موجودی داشته باشید. هزار اعتبار فقط 30 دلار هزینه دارد. قیمت تماس و پیامک برای کشورهای مختلفمتفاوت است. برای روسیه، یک تماس از 5 تا 20 اعتبار هزینه خواهد داشت، پیامک - 5 اعتبار. با این حال، تماسی که هنگام احراز هویت به سایت Duo Security رخ می دهد، هزینه ای دریافت نمی کند. اگر از برنامه Duo Mobile برای احراز هویت استفاده می کنید، می توانید اعتبارات را کاملاً فراموش کنید - هیچ هزینه ای برای آن دریافت نمی شود.

ثبت نام آسان

برای محافظت از سرور خود با Duo Security، باید یک کلاینت خاص را دانلود و نصب کنید که با سرور احراز هویت Duo Security تعامل داشته باشد و لایه دوم محافظت را ارائه دهد. بر این اساس، این مشتری در هر موقعیت متفاوت خواهد بود: بسته به اینکه دقیقاً کجا لازم است مجوز دو عاملی اجرا شود. در ادامه در این مورد صحبت خواهیم کرد. اولین کاری که باید انجام دهید این است که در سیستم ثبت نام کنید و حساب کاربری دریافت کنید. بنابراین، ما باز می کنیم صفحه نخستسایت، روی «آزمایش رایگان» کلیک کنید، در صفحه باز شده، روی دکمه «آواز خواندن» در زیر نوع حساب شخصی کلیک کنید. پس از آن از ما خواسته می شود که نام، نام خانوادگی، آدرس ایمیل و نام شرکت را وارد کنیم. شما باید یک ایمیل حاوی لینکی برای تایید ثبت نام خود دریافت کنید. در این صورت، سیستم به طور خودکار تلفن مشخص شده را شماره گیری می کند: برای فعال کردن حساب خود، باید به تماس پاسخ دهید و دکمه # را روی تلفن خود فشار دهید. پس از آن، اکانت فعال می شود و می توانید آزمایشات رزمی را شروع کنید.

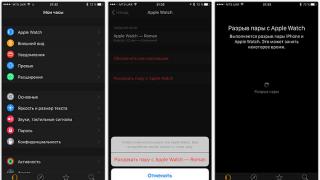

حفاظت از RDP

در بالا گفتم که من با میل شدید به امنیت شروع کردم اتصالات از راه دوربه دسکتاپ شما بنابراین، به عنوان اولین مثال، چگونگی تقویت امنیت RDP را شرح خواهم داد.

- هر پیاده سازی احراز هویت دو مرحله ای با شروع می شود اقدام ساده: یک به اصطلاح یکپارچه سازی در نمایه Duo Security ایجاد کنید. به بخش "Integrations New Integration" بروید، نام ادغام را مشخص کنید (به عنوان مثال "Home RDP")، نوع آن را "Microsoft RDP" انتخاب کنید و روی "Add Integration" کلیک کنید.

- پنجره ای که ظاهر می شود، پارامترهای یکپارچه سازی را نمایش می دهد: کلید یکپارچه سازی، کلید مخفی، نام میزبان API. بعداً هنگام راه اندازی به آنها نیاز خواهیم داشت سمت مشتری. درک این نکته مهم است: هیچ کس نباید آنها را بشناسد.

- در مرحله بعد، شما باید یک کلاینت خاص را روی دستگاه محافظت شده نصب کنید، که هر آنچه را که نیاز دارید را در سیستم ویندوز نصب می کند. می توان آن را از سایت رسمی بارگیری کرد یا از دیسک ما برداشت. کل پیکربندی آن به این واقعیت خلاصه می شود که در طول فرآیند نصب، باید کلید ادغام، کلید مخفی، نام میزبان API ذکر شده در بالا را وارد کنید.

- این، در واقع، تمام است. اکنون، دفعه بعد که از طریق RDP وارد سرور می شوید، سه فیلد روی صفحه نمایش داده می شود: نام کاربری، رمز عبور و کلید یکبار مصرف Duo. بر این اساس، تنها با یک رمز ورود، دیگر امکان ورود به سیستم وجود ندارد.

اولین بار که یک کاربر جدید سعی می کند وارد سیستم شود، باید یک بار فرآیند تأیید امنیت Duo را طی کند. این سرویس یک پیوند ویژه به او می دهد که با کلیک کردن روی آن باید شماره تلفن خود را وارد کنید و منتظر تماس تأیید باشید. بدست آوردن کلیدهای اضافی(یا برای اولین بار آنها را دریافت کنید)، می توانید کلمه کلیدی "sms" را وارد کنید. اگر می خواهید با یک تماس تلفنی احراز هویت کنید - "phone" را وارد کنید، اگر با Duo Push - "فشار" را وارد کنید. تاریخچه همه تلاشهای اتصال (اعم از موفقیتآمیز و ناموفق) به سرور را میتوانید در حساب کاربری خود در وبسایت Duo Security مشاهده کنید، ابتدا ادغام مورد نظر را انتخاب کرده و به «Authentication Log» بروید.

ما Duo Security را در هر کجا وصل می کنیم!

با استفاده از احراز هویت دو مرحله ای، می توانید نه تنها از RDP یا SSH، بلکه از VPN، سرورهای RADIUS و هر سرویس وب محافظت کنید. به عنوان مثال، کلاینت های خارج از جعبه وجود دارند که یک لایه اضافی از احراز هویت را به موتورهای محبوب دروپال و وردپرس اضافه می کنند. اگر مشتری آماده ای وجود ندارد، نباید ناراحت شوید: همیشه می توانید احراز هویت دو مرحله ای را برای برنامه یا وب سایت خود اضافه کنید. کمک APIتوسط سیستم ارائه شده است. منطق API ساده است - شما از یک URL درخواست می کنید روش معینو پاسخ برگشتی را که ممکن است وارد شود تجزیه کنید فرمت json(یا BSON، XML). اسناد کامل در مورد Duo REST API در وب سایت رسمی موجود است. فقط می گویم که روش هایی وجود دارد که پینگ، چک، preauth، احراز هویت، وضعیت وجود دارد که از نام آنها به راحتی می توان حدس زد که برای چه منظوری در نظر گرفته شده اند.

ایمن سازی SSH

نوع دیگری از ادغام را در نظر بگیرید - "یونیکس ادغام" برای اجرای احراز هویت امن. ما یک ادغام دیگر را در نمایه Duo Security خود اضافه می کنیم و به نصب کلاینت در سیستم ادامه می دهیم.

می توانید منابع دومی را در bit.ly/IcGgk0 دانلود کنید یا آن را از دیسک ما بگیرید. من استفاده کردم آخرین نسخه- 1.8. به هر حال، کلاینت بر روی اکثر پلتفرم های nix اجرا می شود، بنابراین می توانید به راحتی آن را روی FreeBSD، NetBSD، OpenBSD، Mac OS X، Solaris/Illumos، HP-UX و AIX نصب کنید. فرآیند ساخت استاندارد است - پیکربندی && make && sudo make install. تنها چیزی که توصیه می کنم این است که از تنظیمات با گزینه --prefix=/usr استفاده کنید، در غیر این صورت ممکن است کلاینت کتابخانه های لازم را در هنگام راه اندازی پیدا نکند. پس از نصب موفق، به ویرایش فایل پیکربندی /etc/duo/login_duo.conf می رویم. این باید از ریشه انجام شود. تمام تغییراتی که باید در آن ایجاد شود کار موفق، برای تنظیم مقادیر کلید ادغام، کلید مخفی، نام میزبان API است که در صفحه ادغام یافت می شود.

; کلید ادغام Duo = INTEGRATION_KEY. کلید مخفی Duo = SECRET_KEY. Duo API hostnamehost = API_HOSTNAME

برای اینکه همه کاربرانی که از طریق SSH وارد سرور شما می شوند مجبور شوند از احراز هویت دو مرحله ای استفاده کنند، فقط کافی است اضافه کنید. خط بعدیبه فایل /etc/ssh/sshd_config:

> ForceCommand /usr/local/sbin/login_duo

همچنین امکان سازماندهی احراز هویت دو مرحله ای فقط برای کاربران فردی با ترکیب آنها در یک گروه و مشخص کردن این گروه در فایل login_duo.conf وجود دارد:

>گروه=چرخ

برای اعمال تغییرات، تنها راه اندازی مجدد دیمون ssh باقی می ماند. از این پس، پس از وارد کردن موفقیت آمیز رمز ورود، از کاربر خواسته می شود احراز هویت اضافی. یکی از نکات ظریف پیکربندی ssh باید به طور جداگانه ذکر شود - اکیداً توصیه می شود گزینه های PermitTunnel و AllowTcpForwarding را در فایل پیکربندی غیرفعال کنید، زیرا دیمون آنها را قبل از شروع مرحله دوم احراز هویت اعمال می کند. بنابراین، اگر مهاجم رمز عبور را به درستی وارد کند، می تواند به آن دسترسی پیدا کند شبکه داخلیقبل از اتمام مرحله دوم احراز هویت به دلیل پورت فورواردینگ. برای جلوگیری از این اثر، گزینه های زیر را به sshd_config اضافه کنید:

PermitTunnel noAllowTcpForwarding no

اکنون سرور شما پشت یک دیوار دوگانه است و ورود مهاجمان به آن بسیار دشوارتر است.

تنظیمات اضافی

اگر وارد حساب Duo Security خود شوید و به بخش «تنظیمات» بروید، میتوانید برخی از تنظیمات را برای خود تغییر دهید. اولین بخش مهم «تماس های تلفنی» است. این تنظیماتی را مشخص می کند که هنگام استفاده از تماس تلفنی برای تأیید احراز هویت اعمال می شوند. مورد "کلیدهای پاسخ به تماس صوتی" به شما امکان می دهد تعیین کنید کدام کلید تلفن را برای تأیید احراز هویت فشار دهید. به طور پیش فرض، مقدار "برای احراز هویت، هر کلیدی را فشار دهید" وجود دارد - یعنی می توانید هر کلیدی را فشار دهید. اگر مقدار را روی «فشار کلیدهای مختلف برای احراز هویت یا گزارش تقلب» تنظیم کنید، باید دو کلید را تنظیم کنید: فشار دادن کلید اول تأیید اعتبار (کلید برای احراز هویت)، فشار دادن کلید دوم (کلید برای گزارش تقلب) به این معنی است که فرآیند احراز هویت توسط ما آغاز نشده است، یعنی شخصی رمز عبور ما را دریافت کرده و سعی دارد از آن برای ورود به سرور استفاده کند. مورد "رمزهای پیامک" به شما امکان می دهد تعداد رمزهایی که یک پیامک حاوی آن است و طول عمر آنها (اعتبار) را تنظیم کنید. پارامتر "Lockout and fraud" به شما امکان می دهد آدرس ایمیلی را تنظیم کنید که در صورت وجود تعداد معینی هشدار دریافت می کند. تلاش های ناموفقوارد سرور شوید

استفاده کنید!

با کمال تعجب، بسیاری هنوز احراز هویت دو مرحله ای را نادیده می گیرند. نمی فهمم چرا. این واقعاً امنیت زیادی را افزایش می دهد. تقریباً برای همه چیز می توانید آن را پیاده سازی کنید و راه حل های ارزشمند به صورت رایگان در دسترس هستند. پس چرا؟ از تنبلی یا بی احتیاطی.

خدمات مشابه

- دلالت کند(www.signify.net) این سرویس سه گزینه را برای سازماندهی احراز هویت دو مرحله ای ارائه می دهد. اولین مورد استفاده است کلیدهای الکترونیکی. راه دوم استفاده از کلیدهای عبور است که از طریق پیامک به گوشی کاربر ارسال می شود یا به آن می آیند پست الکترونیک. گزینه سوم - اپلیکیشن موبایلبرای گوشی های اندروید، آیفون، بلک بری، که پسوردهای یکبار مصرف (در واقع آنالوگ Duo Mobile) تولید می کند. این سرویس برای شرکت های بزرگ طراحی شده است، بنابراین به طور کامل پرداخت می شود.

- SecurEnvoy(www.securenvoy.com) همچنین به شما امکان می دهد از تلفن همراه خود به عنوان لایه امنیتی دوم استفاده کنید. رمز عبور از طریق پیامک یا ایمیل برای کاربر ارسال می شود. هر پیام حاوی سه کلید عبور است، به این معنی که کاربر می تواند سه بار قبل از درخواست بخش جدید وارد شود. این سرویس نیز پولی است، اما یک دوره 30 روزه رایگان ارائه می دهد. یک مزیت قابل توجه تعداد زیادی ادغام بومی و شخص ثالث است.

- PhoneFactor(www.phonefactor.com) این سرویسبه شما امکان می دهد تا احراز هویت دو مرحله ای رایگان را برای حداکثر 25 کاربر سازماندهی کنید و ماهیانه 500 احراز هویت رایگان را ارائه دهید. برای سازماندهی حفاظت، باید یک کلاینت خاص را دانلود و نصب کنید. اگر نیاز به افزودن احراز هویت دو مرحلهای به سایت خود دارید، میتوانید از SDK رسمی استفاده کنید که اسناد و نمونههای دقیقی را برای زبانهای برنامهنویسی زیر ارائه میدهد: ASP.NET C#، ASP.NET VB، Java، Perl، Ruby، PHP.

- آموزش

حتما برخی از شما در مورد این حادثه که اخیراً علنی شده است شنیده اید. شرکت سازنده نیمه هادی آمریکایی Allegro MicroSystem LLC از متخصص سابق فناوری اطلاعات خود به دلیل خرابکاری شکایت کرده است. نیمش پاتل که 14 سال در این شرکت بوده است، در هفته اول سال مالی جدید، اطلاعات مالی مهمی را از بین برد.

چگونه اتفاق افتاد؟

دو هفته پس از اخراج، پاتل برای تصرف شبکه وای فای شرکت وارد دفتر مرکزی شرکت در ووسستر، ماساچوست، ایالات متحده شد. پاتل با استفاده از اعتبار یک همکار سابق و یک لپ تاپ کاری وارد شبکه شرکتی شد. سپس کدی را به ماژول اوراکل تزریق کرد و آن را برای اجرا در اول آوریل 2016، اولین هفته سال مالی جدید، برنامه ریزی کرد. این کد برای کپی کردن هدرها یا اشاره گرهای خاص در یک جدول پایگاه داده جداگانه و سپس حذف آنها از ماژول بود. دقیقا در 1 آوریل داده ها از سیستم حذف شد. و از آنجایی که مهاجم به طور قانونی وارد شبکه آلگرو شد، اقدامات وی بلافاصله مورد توجه قرار نگرفت.

عموم مردم از جزئیات اطلاعی ندارند، اما به احتمال زیاد این حادثه تا حد زیادی به دلیل استفاده از احراز هویت رمز عبور برای دسترسی به شبکه ممکن شده است. مطمئناً مشکلات امنیتی دیگری نیز وجود داشته است، اما این رمز عبور است که می تواند بدون توجه کاربر به سرقت رفته و واقعیت سرقت رمز عبور شناسایی نشود. بهترین موردتا حد استفاده از اعتبار دزدیده شده.

استفاده از احراز هویت دو عاملی قوی و ممنوعیت استفاده از رمزهای عبور، همراه با یک خط مشی امنیتی مناسب، می تواند به جلوگیری از توسعه رویدادهای توصیف شده کمک کند، سپس اجرای چنین طرحی را بسیار پیچیده می کند.

ما در مورد اینکه چگونه می توانید سطح امنیتی شرکت خود را به میزان قابل توجهی افزایش دهید و از خود در برابر چنین حوادثی محافظت کنید صحبت خواهیم کرد. شما یاد خواهید گرفت که چگونه احراز هویت و امضای داده های مهم را با استفاده از توکن ها و رمزنگاری (چه خارجی و چه داخلی) تنظیم کنید.

در مقاله اول، نحوه تنظیم احراز هویت دو مرحله ای قوی با استفاده از PKI هنگام ورود به یک حساب دامنه در ویندوز را توضیح خواهیم داد.

در مقالات بعدی به شما خواهیم گفت که چگونه Bitlocker، ایمیل امن و ساده ترین گردش کار را راه اندازی کنید. ما به همراه شما دسترسی ایمن به منابع شرکت و ایمن را راه اندازی خواهیم کرد دسترسی از راه دورتوسط VPN

احراز هویت دو مرحله ای

با تجربه مدیران سیستمو سرویسهای امنیتی به خوبی میدانند که کاربران در موضوع رعایت سیاستهای امنیتی به شدت بیوجدان هستند، میتوانند اعتبار خود را روی یک یادداشت بنویسند و آن را در کنار رایانه بچسبانند، رمز عبور را به همکاران خود و مواردی از این قبیل منتقل کنند. این امر به ویژه زمانی اتفاق می افتد که رمز عبور پیچیده باشد (شامل بیش از 6 کاراکتر و متشکل از حروف با حروف، اعداد و حروف مختلف باشد. شخصیت های خاص) و به خاطر سپردن آن دشوار است. اما چنین سیاست هایی توسط مدیران به دلایلی تعیین می شود. این برای محافظت از حساب کاربری در برابر جستجوی ساده کلمه عبور در فرهنگ لغت ضروری است. همچنین، مدیران توصیه می کنند حداقل هر 6 ماه یک بار رمزهای عبور را تغییر دهید، صرفاً با توجه به این که در این مدت حتی یک رمز عبور پیچیده نیز می تواند از نظر تئوری بی رحمانه باشد.

بیایید به یاد داشته باشیم که احراز هویت چیست. در مورد ما، این فرآیند تأیید هویت یک موضوع یا شی است. احراز هویت کاربر فرآیند تأیید هویت یک کاربر است.

احراز هویت دو مرحله ای، احراز هویتی است که حداقل به دو مورد نیاز دارد راه های مختلفبرای تایید هویت شما

ساده ترین مثال از احراز هویت دو مرحله ای در زندگی واقعییک گاوصندوق با قفل و ترکیب کد است. برای باز کردن چنین گاوصندوقی، باید کد آن را بدانید و کلید آن را داشته باشید.

توکن و کارت هوشمند

احتمالا مطمئن ترین و ساده ترین روش احراز هویت دو مرحله ای استفاده از رمز رمزنگاری یا کارت هوشمند است. توکن یک دستگاه USB است که همزمان هم خواننده و هم کارت هوشمند است. اولین عامل در این مورد، واقعیت مالکیت دستگاه است و دومین عامل آگاهی از کد پین آن است.

از یک توکن یا یک کارت هوشمند، هر کدام که برای شما راحت تر است، استفاده کنید. اما از نظر تاریخی، این اتفاق افتاده است که در روسیه آنها بیشتر به استفاده از توکن ها عادت کرده اند، زیرا آنها نیازی به استفاده از کارت خوان های داخلی یا خارجی ندارند. توکن ها نیز جنبه های منفی خود را دارند. مثلا نمی توانید عکسی را روی آن چاپ کنید.

عکس یک کارت هوشمند و خواننده معمولی را نشان می دهد.

اما به امنیت شرکت بازگردیم.

و ما با دامنه ویندوز شروع خواهیم کرد، زیرا در اکثر شرکت های روسیه شبکه شرکتی حول آن ساخته شده است.

همانطور که می دانید، سیاست های دامنه ویندوز، تنظیمات کاربر و تنظیمات گروه در اکتیو دایرکتوری دسترسی به آن را فراهم می کند و آن را محدود می کند تعداد زیادیبرنامه ها و خدمات شبکه

با محافظت از یک حساب کاربری در یک دامنه، می توانیم از بیشتر و در برخی موارد از همه منابع اطلاعات داخلی محافظت کنیم.

چرا احراز هویت دو مرحله ای در یک دامنه با استفاده از یک توکن با کد پین امن تر از یک طرح رمز عبور معمولی است؟

پین کد به دستگاه خاص، در مورد ما به نشانه. دانستن پین کد به خودی خود چیزی نمی دهد.

به عنوان مثال، یک کد پین از یک توکن را می توان از طریق تلفن به افراد دیگر دیکته کرد و اگر با دقت کافی با توکن رفتار کنید و آن را بدون مراقبت رها نکنید، این چیزی به مهاجم نمی دهد.

با یک رمز عبور، وضعیت کاملاً متفاوت است، اگر مهاجمی رمز عبور را از یک حساب کاربری در دامنه دریافت کرده، حدس بزند، جاسوسی کند یا به نحوی آن را در اختیار داشته باشد، میتواند آزادانه هم دامنه و هم سایر خدمات شرکت را وارد کند. که از همین حساب استفاده می کنند.

توکن یک شی فیزیکی منحصر به فرد غیر قابل کپی است. متعلق به یک کاربر قانونی است. احراز هویت دو مرحلهای با توکن را میتوان تنها زمانی دور زد که مدیر عمداً یا از طریق نادیده گرفتن «خلافهایی» در سیستم برای این کار ایجاد کند.

مزایای ورود به یک دامنه با توکن

به خاطر سپردن کد پین از توکن آسان تر است، زیرا ممکن است بسیار زیاد باشد راحت تر از رمز عبور. همه باید حداقل یک بار در زندگی خود دیده باشند که چگونه یک کاربر "تجربه" پس از چندین بار تلاش، به خاطر سپردن و وارد کردن رمز عبور "ایمن" خود، به طرز دردناکی نمی تواند در سیستم احراز هویت کند.

پین نیازی به تغییر مداوم ندارد، زیرا توکن ها در برابر نیروی بی رحمانه پین مقاومت بیشتری دارند. پس از تعداد معینی از تلاش های ناموفق ورودی، رمز مسدود می شود.

هنگام استفاده از رمز برای یک کاربر، ورود به سیستم به این صورت است: پس از بوت شدن رایانه، او به سادگی رمز را به درگاه USB رایانه متصل می کند، 4-6 رقم را وارد می کند و دکمه Enter را فشار می دهد. سرعت ورودی رقمی مردم عادیبالاتر از سرعت درج حروف بنابراین کد پین سریعتر وارد می شود.

توکن ها مشکل "محل کار متروک" را حل می کنند - زمانی که کاربر محل کار خود را ترک می کند و فراموش می کند که از حساب خود خارج شود.

خط مشی دامنه را می توان به گونه ای پیکربندی کرد که هنگام بازیابی رمز، رایانه به طور خودکار قفل شود. همچنین، توکن را می توان به یک برچسب RFID برای عبور از محل شرکت مجهز کرد، بنابراین بدون برداشتن توکن از محل کار خود، کارمند به سادگی قادر به حرکت در سراسر قلمرو نخواهد بود.

معایب، جایی که بدون آنها

توکن ها یا کارت های هوشمند رایگان نیستند (بر اساس بودجه تعیین می شود).

آنها نیاز به حسابداری، مدیریت و نگهداری دارند (تصمیم گیری توسط سیستم های مدیریت رمز و کارت های هوشمند).

مقداری سیستم های اطلاعاتیممکن است از احراز هویت توسط نشانه های خارج از جعبه پشتیبانی نکند (این مشکل توسط سیستم های Single Sign-On حل می شود - طراحی شده برای سازماندهی امکان استفاده از یک حساب واحد برای دسترسی به هر منبع منطقه).

تنظیم احراز هویت دو مرحله ای در دامنه ویندوز

بخش تئوری:

سرویس دایرکتوری اکتیو دایرکتوری از تأیید اعتبار کارت هوشمند و رمز از ویندوز 2000 پشتیبانی می کند. این سرویس در پسوند PKINIT (راه اندازی اولیه کلید عمومی) برای پروتکل Kerberos RFC 4556 تعبیه شده است.

پروتکل Kerberos به طور خاص برای ارائه احراز هویت قوی کاربر طراحی شده است. میتواند از ذخیرهسازی متمرکز دادههای احراز هویت استفاده کند و اساس ساخت مکانیسمهای Single Sing-On است. پروتکل بر اساس موجودیت کلیدی Ticket (ticket) است.

بلیط (بلیت) یک بسته داده رمزگذاری شده است که توسط یک مرکز احراز هویت قابل اعتماد، بر اساس پروتکل Kerberos - مرکز توزیع کلید (KDC، مرکز توزیع کلید) صادر می شود.

هنگامی که یک کاربر پس از احراز هویت موفقیت آمیز کاربر، احراز هویت اولیه را انجام می دهد، KDC هویت اصلی کاربر را برای دسترسی به منابع شبکه، یعنی Ticket Granting Ticket (TGT) صادر می کند.

در آینده، هنگام دسترسی به منابع شبکه فردی، کاربر با ارائه TGT، هویتی برای دسترسی به یک منبع شبکه خاص - خدمات اعطای بلیط (TGS) از KDC دریافت می کند.

یکی از مزایای پروتکل Kerberos که فراهم می کند سطح بالاامنیت، این است که در طول هر گونه تعامل، نه رمز عبور و نه مقادیر هش رمز عبور به صورت متن واضح منتقل نمی شود.

برنامه افزودنی PKINIT به شما امکان می دهد تا از احراز هویت دو مرحله ای با استفاده از توکن ها یا کارت های هوشمند در مرحله پیش احراز هویت Kerberos استفاده کنید.

ورود به سیستم را می توان با استفاده از یک سرویس فهرست دامنه یا یک سرویس فهرست محلی ارائه کرد. TGT بر اساس ایجاد شده است امضای الکترونیک، که بر روی کارت هوشمند یا توکن محاسبه می شود.

همه کنترلرهای دامنه باید گواهینامه Domain Controller Authentication یا Kerberos Authentication را نصب کرده باشند، زیرا فرآیند احراز هویت مشتری و سرور متقابل اجرا می شود.

تمرین:

بیایید راه اندازی را شروع کنیم.

ما مطمئن می شویم که فقط با ارائه توکن و دانستن پین کد می توانید دامنه زیر حساب خود را وارد کنید.

برای نمایش، ما از Rutoken EDS PKI ساخته شده توسط Aktiv استفاده خواهیم کرد.

مرحله 1 - راه اندازی یک دامنهاولین قدم نصب Certificate Services است.

سلب مسئولیت.

این مقاله آموزشی در مورد نحوه پیاده سازی PKI سازمانی نیست. مسائل طراحی، استقرار و استفاده شایسته از PKI به دلیل گستردگی این موضوع در اینجا در نظر گرفته نشده است.

همه کنترلکنندههای دامنه و همه رایانههای مشتری در جنگلی که چنین راهحلی در آن پیادهسازی میشود، لزوماً باید به مرجع صدور گواهینامه ریشه (مرجع صدور گواهینامه) اعتماد کنند.

وظیفه مرجع صدور گواهینامه احراز هویت کلیدهای رمزگذاری با استفاده از گواهی امضای الکترونیکی است.

از نظر فنی، CA به عنوان یک جزء از سرویس فهرست جهانی مسئول مدیریت کلیدهای رمزنگاری کاربران پیاده سازی می شود. کلیدهای عمومی و سایر اطلاعات مربوط به کاربران توسط مقامات صدور گواهینامه در قالب گواهی های دیجیتال ذخیره می شوند.

CA که برای استفاده از کارت های هوشمند یا توکن ها گواهی صادر می کند باید در فروشگاه NT Authority قرار گیرد.

به مدیر سرور بروید و "Add Roles and Features" را انتخاب کنید.

هنگام افزودن نقشهای سرور، «سرویسهای گواهی اکتیو دایرکتوری» را انتخاب کنید (مایکروسافت اکیداً توصیه میکند که این کار را روی کنترلکننده دامنه انجام ندهید تا مشکلات عملکردی تشدید نشود). در پنجره باز شده گزینه «Add Features» را انتخاب کرده و «Certificate Authority» را انتخاب کنید.

در صفحه برای تأیید نصب مؤلفه ها، روی «نصب» کلیک کنید.

مرحله 2 - راه اندازی ورود به دامنه با استفاده از یک رمز

برای ورود به سیستم، به گواهینامه ای نیاز داریم که حاوی شناسه های ورود به سیستم کارت هوشمند و تأیید هویت مشتری باشد.

گواهی کارت های هوشمند یا توکن ها نیز باید حاوی UPN کاربر (پسوند نام اصلی کاربر) باشد. به طور پیش فرض، پسوند UPN برای یک حساب، نام DNS دامنه ای است که حاوی حساب کاربری است.

گواهینامه و کلید خصوصی باید در بخش های مناسب کارت هوشمند یا توکن قرار داده شود، در حالی که کلید خصوصی باید در قسمت امن حافظه دستگاه باشد.

گواهی باید حاوی مسیر نقطه توزیع CRL باشد. چنین فایلی حاوی فهرستی از گواهینامه ها است که شماره سریال گواهی، تاریخ ابطال و دلیل ابطال را مشخص می کند. برای انتقال اطلاعات مربوط به گواهیهای باطل شده به کاربران، رایانهها و برنامههایی که سعی در تأیید صحت یک گواهی دارند، استفاده میشود.

بیایید خدمات گواهی نصب شده را پیکربندی کنیم. در گوشه سمت راست بالا، روی مثلث زرد با کلیک کنید علامت تعجبو روی "Configure Certificate Services..." کلیک کنید.

در پنجره Credentials، اعتبار کاربری مورد نیاز را برای پیکربندی نقش انتخاب کنید. "مرجع صدور گواهی" را انتخاب کنید.

Enterprise CA را انتخاب کنید.

CAهای سازمانی با AD یکپارچه شده اند. آنها گواهی ها و CRL ها را به AD منتشر می کنند.

نوع "Root CA" را مشخص کنید.

در مرحله بعد گزینه «Create a new private key» را انتخاب کنید.

مدت اعتبار گواهی را انتخاب کنید.

مرحله 3 - اضافه کردن الگوهای گواهی

برای افزودن الگوهای گواهی، Control Panel را باز کرده، Administrative Tools را انتخاب کرده و Certification Authority را باز کنید.

روی نام پوشه "Certificate Templates" کلیک کنید، "Manage" را انتخاب کنید.

روی نام قالب "کاربر کارت هوشمند" کلیک کرده و "کپی الگو" را انتخاب کنید. تصاویر زیر نشان می دهد که کدام گزینه در پنجره New Template Properties باید تغییر کند.

اگر "Aktiv ruToken CSP v1.0" در لیست ارائه دهندگان وجود ندارد، باید کیت "Rutoken Drivers for Windows" را نصب کنید.

با شروع Windows Server 2008 R2، میتوانید از «ارائهدهنده رمزنگاری کارت هوشمند پایه مایکروسافت» به جای ارائهدهنده خاص فروشنده استفاده کنید.

برای دستگاههای روتوکن، کتابخانه «minidriver» که «ارائهدهنده رمزنگاری کارت هوشمند پایه مایکروسافت» را پشتیبانی میکند از طریق Windows Update توزیع میشود.

می توانید با اتصال Rutoken به آن و جستجو در مدیر دستگاه، بررسی کنید که "minidriver" روی سرور شما نصب شده است یا خیر.

اگر به دلایلی "minidriver" وجود ندارد، می توانید با نصب کیت "Rutoken Drivers for Windows" آن را مجبور کنید و سپس از "Microsoft Base Smart Card Crypto Provider" استفاده کنید.

کیت Rutoken Drivers for Windows به صورت رایگان از وب سایت Rutoken توزیع می شود.

دو قالب جدید "Certification Agent" و "User with Rutoken" اضافه کنید.

در پنجره "Certificate Manager Snap-in"، "حساب کاربری من" را انتخاب کنید. در پنجره Add/Remove Snap-in، اضافه شدن گواهینامه ها را تأیید کنید.

پوشه "Certificates" را انتخاب کنید.

درخواست گواهی جدید صفحه ثبت گواهی باز می شود. در مرحله درخواست گواهی، خط مشی ثبت نام "Administrator" را انتخاب کرده و روی "اعمال" کلیک کنید.

به همین ترتیب برای نمایندگی ثبت درخواست گواهی کنید.

برای درخواست گواهی برای یک کاربر خاص، روی "گواهی ها" کلیک کنید، "ثبت نام به عنوان..." را انتخاب کنید.

در پنجره درخواست گواهی، کادر «کاربر با روتوکن» را علامت بزنید.

اکنون باید یک کاربر را انتخاب کنید.

در قسمت "نام اشیاء انتخاب شده را وارد کنید" نام کاربر را در دامنه وارد کنید و روی "Check Name" کلیک کنید.

در پنجره انتخاب کاربر، روی "برنامه" کلیک کنید.

نام توکن را از لیست کشویی انتخاب کرده و کد پین را وارد کنید.

گواهینامه ها را برای سایر کاربران در دامنه به همین ترتیب انتخاب کنید.

مرحله 4 - راه اندازی حساب های کاربری

برای راهاندازی حسابها، فهرست کاربران و رایانههای AD را باز کنید.

پوشه Users را انتخاب کرده و Properties را انتخاب کنید.

به برگه «حسابها» بروید، کادر «برای ورود تعاملی به کارت هوشمند نیاز دارد» را علامت بزنید.

سیاست های امنیتی را تنظیم کنید. برای انجام این کار، Control Panel را باز کرده و Administrative Tools را انتخاب کنید. منو را برای مدیریت باز کنید خط مشی گروه.

در سمت چپ پنجره Group Policy Management، روی Default Domain Policy کلیک کرده و Edit را انتخاب کنید.

در سمت چپ پنجره Group Policy Management Editor، Security Options را انتخاب کنید.

خط مشی "ورود تعاملی: نیاز به کارت هوشمند" را باز کنید.

در تب "تنظیمات سیاست امنیتی"، کادرهای "تعریف تنظیمات خط مشی زیر" و "فعال" را انتخاب کنید.

سیاست ورود به سیستم تعاملی: Smart Card Removal Behavior را باز کنید.

در برگه «تنظیمات خطمشی امنیتی»، کادر «تعریف تنظیمات خطمشی زیر» را علامت بزنید، «قفل کردن ایستگاه کاری» را از لیست کشویی انتخاب کنید.

کامپیوتر خود را مجددا راه اندازی کنید. و در تلاش بعدیبا احراز هویت در دامنه، از قبل امکان استفاده از رمز و کد پین آن وجود خواهد داشت.

احراز هویت دو مرحله ای برای ورود به دامنه پیکربندی شده است، به این معنی که سطح امنیت برای ورود به دامنه ویندوز بدون صرف هزینه غیرمجاز به میزان قابل توجهی افزایش یافته است. وجوه اضافیحفاظت. اکنون بدون توکن، ورود به سیستم غیرممکن است و کاربران می توانند نفس راحتی بکشند و از رمزهای عبور پیچیده رنج نبرند.

مرحله بعدی ایمیل ایمن است، در مقاله های بعدی ما در مورد این و نحوه تنظیم احراز هویت امن در سیستم های دیگر بخوانید.

برچسب ها:

- سرور ویندوز

- PKI

- روتوکن

- احراز هویت

رمز عبور یک معیار امنیتی خیلی قوی نیست. اغلب اوقات، از رمزهای عبور ساده و قابل حدس زدن استفاده می شود، یا کاربران واقعاً بر ایمنی رمزهای عبور خود نظارت نمی کنند (توزیع به همکاران، نوشتن روی کاغذ و غیره). مایکروسافت مدتهاست که فناوری را پیادهسازی کرده است که به شما امکان میدهد از SmartCard برای ورود به سیستم استفاده کنید. با استفاده از گواهی در سیستم احراز هویت کنید. اما نیازی به استفاده مستقیم از کارت های هوشمند نیست، زیرا آنها به خواننده نیز نیاز دارند، بنابراین جایگزینی آنها با توکن های usb راحت تر است. آنها به شما اجازه می دهند تا احراز هویت دو مرحله ای را پیاده سازی کنید: اولین عامل رمز عبور از توکن است، عامل دوم گواهی روی توکن است. علاوه بر این، با استفاده از مثال JaCarta usb token و دامنه ویندوز، به شما خواهم گفت که چگونه این مکانیسم احراز هویت را پیاده سازی کنید.

اول از همه، بیایید یک گروه "g_EtokenAdmin" در AD و حساب کاربری ایجاد کنیم. ورودی نماینده ثبت نام که متعلق به این گروه است. این گروه و کاربر مرجع صدور گواهینامه را هدایت خواهند کرد.

علاوه بر این، نصب کنید سرویس وببرای درخواست گواهی

بعد، گزینه مربوط به شرکت را انتخاب کنید. Root CA را انتخاب کنید (اگر این اولین مرجع صدور گواهینامه در دامنه است)

ما یک کلید خصوصی جدید ایجاد می کنیم. طول کلید را می توان تنگ تر گذاشت، اما الگوریتم هش بهتر است SHA2 (SHA256) را انتخاب کنید.

نام CA را وارد کرده و مدت اعتبار گواهی اصلی را انتخاب کنید.

بقیه پارامترها را به عنوان پیش فرض بگذارید و مراحل نصب را شروع کنید.

پس از نصب، اجازه دهید به Snap-in مرکز صدور گواهینامه برویم و حقوق قالب ها را پیکربندی کنیم.

ما به دو الگو علاقه مند خواهیم بود: عامل ثبت نام و ورود به کارت هوشمند.

بیایید به ویژگی های این قالب ها برویم و در تب امنیتی گروه "g_EtokenAdmin" را با حقوق خواندن و درخواست اضافه کنیم.

و آنها در لیست کلی ما ظاهر می شوند.

مرحله بعدی پیکربندی خط مشی های گروه است:

اول از همه، ما به همه رایانه های موجود در دامنه در مورد مرجع صدور گواهینامه ریشه می گوییم، برای این کار، Default Domain Policy را تغییر می دهیم.

پیکربندی کامپیوتر -> سیاست ها -> پیکربندی ویندوز-> گزینههای امنیتی -> سیاستهای کلید عمومی -> مقامات صدور گواهی ریشه معتمد -> واردات

اجازه دهید گواهی ریشه خود را که در امتداد مسیر قرار دارد انتخاب کنیم: C:\Windows\System32\certsrv\CertEnroll. سیاست دامنه پیش فرض را ببندید.

در گام بعدیبیایید یک خط مشی برای محفظه ای ایجاد کنیم که حاوی رایانه هایی با احراز هویت رمز (کارت هوشمند) باشد.

در طول مسیر پیکربندی کامپیوتر -> سیاست ها -> پیکربندی ویندوز -> گزینه های امنیتی -> سیاست های محلی-> گزینه های امنیتی بیایید دو گزینه "ورود تعاملی: نیاز به کارت هوشمند" و "ورود تعاملی: رفتار هنگام حذف کارت هوشمند" را پیکربندی کنیم.

این همه با تنظیمات است، اکنون می توانید یک گواهی مشتری ایجاد کنید و احراز هویت را با توکن بررسی کنید.

با حساب کاربری "Enrollment Agent" وارد رایانه شوید و با کلیک روی پیوند http://Server_name_MS_CA/certsrv مرورگر را باز کنید.

درخواست گواهی -> درخواست گواهی پیشرفته -> ایجاد و صدور یک درخواست برای این CA را انتخاب کنید

اگر خطایی مانند "برای تکمیل ثبت نام گواهی، باید وب سایت را برای CA پیکربندی کنید تا از احراز هویت HTTPS استفاده کند" دریافت کردید، سپس باید سایت را به پروتکل https در سرور IIS که MS CA روی آن نصب شده است، متصل کنید.

بیایید به دریافت گواهی ادامه دهیم، برای این کار در صفحه ای که باز می شود، الگوی "نماینده ثبت" را انتخاب کرده و روی دکمه صدور و نصب گواهی کلیک کنید.

کاربر Enrollment Agent اکنون می تواند برای سایر کاربران گواهی صادر کند. به عنوان مثال، ما یک گواهی برای کاربر آزمایشی درخواست خواهیم کرد. برای انجام این کار، کنسول مدیریت گواهی certmgr.msc را باز کنید، زیرا از طریق رابط وب امکان نوشتن گواهی بر روی یک توکن usb وجود نخواهد داشت.

در این کنسول، در پوشه شخصی، از طرف کاربر دیگری درخواست می کنیم

به عنوان امضا، تنها گواهی "عمل ثبت نام" را انتخاب کنید و به مرحله بعدی بروید، جایی که مورد "ورود با کارت هوشمند" را انتخاب کرده و روی جزئیات کلیک کنید تا ارائه دهنده رمز ارز را انتخاب کنید.

در مورد من، من از توکن های JaCarta استفاده می کنم، بنابراین ارائه دهنده رمزنگاری Athena به همراه درایورها نصب شده است:

در مرحله بعد، کاربر دامنه ای را که برای آن گواهی صادر می کنیم انتخاب کرده و بر روی دکمه "Application" کلیک کنید.

رمز را وارد می کنیم، کد پین را وارد می کنیم و فرآیند تولید شروع می شود. در نتیجه، باید کادر محاورهای را ببینیم که میگوید "موفق".

اگر فرآیند ناموفق به پایان رسید، ممکن است مشکل در قالب دریافت گواهی باشد، در مورد من باید کمی اصلاح می شد.

بیایید آزمایش را شروع کنیم، بیایید عملکرد توکن را در رایانه ای که در یک OU با خط مشی گروه ورود کارت هوشمند قرار دارد بررسی کنیم.

هنگام تلاش برای ورود با یک حساب کاربری با رمز عبور، باید از ما رد شود. هنگام تلاش برای ورود با کارت هوشمند (توکن)، از ما خواسته می شود که یک پین وارد کنیم و باید با موفقیت وارد سیستم شویم.

P.s.

1) اگر مسدود کردن خودکار رایانه یا خروج از سیستم کار نمی کند، پس از بیرون کشیدن توکن، ببینید آیا سرویس «خط مشی حذف کارت هوشمند» در حال اجرا است یا خیر.

2) شما می توانید به یک توکن بنویسید (یک گواهی تولید کنید) فقط به صورت محلی، از طریق RDP کار نخواهد کرد.

3) در صورت عدم امکان شروع فرآیند تولید گواهی با استفاده از الگوی استاندارد «ورود کارت هوشمند»، یک کپی از آن با پارامترهای زیر ایجاد کنید.

این همه، اگر سوالی دارید بپرسید، سعی می کنم کمک کنم.