برای مقابله با دسترسی غیرمجاز به اینترنت، ME باید بین شبکه داخلی محافظت شده سازمان و یک شبکه خارجی بالقوه متخاصم قرار گیرد (شکل 9.1). در عین حال، تمام تعاملات بین این شبکه ها باید فقط از طریق ME انجام شود. از نظر سازمانی، ME بخشی از شبکه محافظت شده است.

برنج. 9.1. نمودار اتصال بین دیواره آتشمن

فایروال که از بسیاری از گره های شبکه داخلی به طور همزمان محافظت می کند، برای حل موارد زیر طراحی شده است:

‣‣‣ وظیفه محدود کردن دسترسی کاربران خارجی (در رابطه با شبکه محافظت شده) به منابع داخلی شبکه شرکتی. چنین کاربرانی شامل شرکا، کاربران راه دور، هکرها و حتی کارمندان خود شرکت هستند که تلاش می کنند به سرورهای پایگاه داده محافظت شده توسط فایروال دسترسی پیدا کنند.

‣‣‣ وظیفه محدود کردن دسترسی کاربران شبکه محافظت شده به منابع خارجی. حل این مشکل، به عنوان مثال، اجازه می دهد تا دسترسی به سرورهایی را که برای انجام وظایف رسمی مورد نیاز نیستند، تنظیم کنید.

هنوز هیچ طبقه بندی پذیرفته شده واحدی از ME وجود ندارد. آنها را می توان به عنوان مثال با توجه به ویژگی های اصلی زیر طبقه بندی کرد.

با عملکرد در سطوح مدل OSI:‣‣‣ فیلتر بسته (روتر غربالگری -روتر غربالگری); ‣‣‣ دروازه سطح جلسه (حمل و نقل محافظ)؛‣‣‣ دروازه برنامه (دروازه برنامه); ‣‣‣ دروازه سطح خبره (فایروال بازرسی حالتی).

با توجه به تکنولوژی مورد استفاده:‣‣‣ نظارت بر وضعیت پروتکل (بازرسی دولتی); ‣‣‣ بر اساس ماژول های واسطه (پروکسی).

با اجرا:‣‣‣ سخت افزار و نرم افزار؛‣‣‣ نرم افزار.

با توجه به نمودار اتصال:‣‣‣ طرح حفاظت شبکه یکپارچه؛طرح ‣‣‣ با بخش های شبکه باز بسته و محافظت نشده محافظت شده؛طرح ‣‣‣ با حفاظت جداگانه از بخش های شبکه بسته و باز.

هدف فایروال ها فایروال یا فایروال مجموعه ای از سخت افزار یا نرم افزار، که بسته های شبکه را که از آن عبور می کنند را مطابق با قوانین مشخص شده نظارت و فیلتر می کند. وظیفه اصلی شبکه ... [ادامه مطلب].

دیواره آتش

در عمل، CSهای توزیع شده و متمرکز شرکتی اغلب بسته به شبکه های عمومی مانند اینترنت متصل می شوند. حالت های تعامل بین کاربران یک سیستم توزیع بسته و یک سیستم عمومی می تواند متفاوت باشد:

- با استفاده از یک RKS در دسترس عموم، آنها در ارتباط هستند سیستم یکپارچهبخش های بسته سیستم شرکتییا مشترکین راه دور؛

- کاربران یک شبکه توزیع بسته با مشترکین تعامل دارند شبکه عمومی.

در حالت اول، وظیفه تایید صحت مشترکین (فرآیندها) در حال تعامل بسیار کارآمدتر از حالت دوم حل می شود. این با امکان استفاده از رمزگذاری مشترک هنگام تعامل بین CS یک شبکه شرکتی توضیح داده می شود.

اگر مشترکین یک شبکه عمومی از رمزگذاری مشترک استفاده نکنند، اطمینان از آن عملا غیرممکن است احراز هویت قویفرآیندها، محرمانه بودن اطلاعات، محافظت در برابر جایگزینی و تغییر غیرمجاز پیام ها.

برای جلوگیری از تهدیدات ناشی از یک سیستم عمومی، از نرم افزار یا ابزار سخت افزاری-نرم افزاری خاصی استفاده می شود که به نام دیواره آتش(فایروال) (شکل 34). به عنوان یک قاعده، یک فایروال بر روی یک کامپیوتر اختصاصی اجرا می شود که از طریق آن DCS محافظت شده (قطعه آن) به شبکه عمومی متصل می شود.

|

فایروال کنترل اطلاعاتی را که وارد DCS محافظت شده و (یا) خروج از سیستم محافظت شده می شود، اجرا می کند.

فایروال چهار عملکرد را انجام می دهد:

- فیلتر کردن داده ها؛

- استفاده از عوامل غربالگری؛

- ترجمه آدرس؛

- ثبت رویدادها

وظیفه اصلی یک فایروال است فیلتراسیونترافیک ورودی (خروجی) بسته به سطح امنیت شبکه شرکتی، قوانین فیلترینگ متفاوتی را می توان تنظیم کرد. قوانین فیلترینگ با انتخاب دنبالهای از فیلترها ایجاد میشوند که انتقال دادهها (بستهها) را به سطح فیلتر یا پروتکل بعدی اجازه میدهند یا رد میکنند.

فایروال فیلترینگ را در سطوح پیوند داده، شبکه، انتقال و برنامه انجام می دهد. چگونه مقدار زیادسطوح صفحه را پوشش می دهد، هر چه آن را کامل تر است. فایروال هایی که برای محافظت از اطلاعات بسیار حساس طراحی شده اند باید موارد زیر را ارائه دهند:

- فیلتر کردن بر اساس آدرس فرستنده و گیرنده (یا سایر ویژگی های معادل)؛

- فیلتر کردن بسته های پروتکل سرویس مورد استفاده برای تشخیص و کنترل عملکرد دستگاه های شبکه.

- فیلتر کردن با در نظر گرفتن رابط شبکه ورودی و خروجی به عنوان وسیله ای برای تأیید صحت آدرس های شبکه.

- فیلتر کردن با در نظر گرفتن هر زمینه مهمی از بسته های شبکه.

- فیلتر کردن در سطح انتقال درخواست ها برای ایجاد ارتباطات مجازی;

- فیلتر کردن در سطح برنامه درخواست ها به خدمات کاربردی;

- فیلتر بر اساس تاریخ و زمان؛

- امکان مخفی کردن موضوعات دسترسی به محافظت شده شبکه کامپیوتری;

- امکان پخش آدرس ها

قابل استفاده در فایروال عوامل غربالگری(سرورهای پروکسی) که برنامه های واسطه ای هستند که بین موضوع و شی دسترسی برقرار می کنند و سپس اطلاعات را ارسال می کنند و کنترل و ثبت را انجام می دهند.

مبحث 3. فناوری های اساسی امنیت شبکه

یک عملکرد اضافی عامل محافظ مخفی کردن شی واقعی از سوژه دسترسی است. اقدامات عامل محافظ برای شرکت کنندگان در تعامل شفاف است.

تابع ترجمه آدرسفایروال برای مخفی کردن آدرس های داخلی واقعی از مشترکین خارجی طراحی شده است. این به شما امکان می دهد توپولوژی شبکه را مخفی کنید و از آن استفاده کنید تعداد بزرگتراگر تعداد کافی از آنها برای شبکه امن تخصیص داده نشده باشد، آدرس می دهد.

فایروال اجرا می کند ثبت رویداددر مجلات ویژه پیکربندی صفحه نمایش به گونه ای امکان پذیر است که گزارشی با کامل بودن مورد نیاز برای یک برنامه خاص حفظ کند. تجزیه و تحلیل سوابق به شما امکان می دهد تا تلاش هایی را برای نقض قوانین تعیین شده تبادل اطلاعات در شبکه و شناسایی مهاجم ثبت کنید.

صفحه نمایش متقارن نیست. او بین مفاهیم "بیرون" و "درون" تمایز قائل می شود. این سپر از ناحیه داخلی در برابر یک محیط خارجی کنترل نشده و بالقوه خصمانه محافظت می کند. در همان زمان، صفحه به شما امکان می دهد دسترسی به اشیاء شبکه عمومی را از سوژه های شبکه محافظت شده محدود کنید. اگر اقتدار نقض شود، کار موضوع دسترسی مسدود می شود و همه اطلاعات لازمدر مجله ثبت می شود. فایروال ها همچنین می توانند در داخل شبکه های امن شرکتی استفاده شوند. اگر DCN دارای قطعات شبکه با درجات مختلف محرمانه بودن اطلاعات است، بهتر است این قطعات را با فایروال جدا کنید. در این مورد، صفحه نمایش داخلی نامیده می شود.

بسته به میزان محرمانه بودن و اهمیت اطلاعات، 5 کلاس امنیتی فایروال ایجاد شده است. هر کلاس با حداقل مجموعه ای از الزامات برای حفاظت از اطلاعات مشخص می شود. پایین ترین کلاس امنیتی پنجم است و بالاترین رتبه اول است. هنگام پردازش اطلاعات طبقه بندی شده به عنوان "اهمیت ویژه" یک فایروال درجه یک نصب می شود.

توصیه می شود فایروال ها را در فرم پیاده سازی کنید سیستم های تخصصی. این باید عملکرد چنین سیستم هایی را بهبود بخشد (تمام مبادلات از طریق صفحه نمایش انجام می شود) و همچنین امنیت اطلاعات را با ساده سازی ساختار افزایش می دهد. با توجه به اهمیت فایروال ها در تضمین امنیت اطلاعات در سراسر شبکه حفاظت شده، آنها مشمول الزامات بالایی برای کنترل دسترسی، اطمینان از یکپارچگی اطلاعات، قابلیت بازیابی، تست و غیره هستند. مدیر عملکرد فایروال را تضمین می کند. ترجیحا محل کارمدیر مستقیماً در فایروال قرار دارد که شناسایی و احراز هویت مدیر را ساده می کند و همچنین عملکرد عملکردهای اداری را ساده می کند.

در شبکه هایی با شدت ترافیک بالا، فایروال را می توان بر روی دو یا چند کامپیوتر که باید در یک سایت قرار گیرند، پیاده سازی کرد. عملکردهای یک فایروال و یک دروازه (پل) را می توان بر روی یک کامپیوتر پیاده سازی کرد. در عمل، اغلب بخشهایی از یک شبکه امن از طریق یک شبکه عمومی با یکدیگر ارتباط برقرار میکنند. تمام قطعات از طریق فایروال به شبکه عمومی متصل می شوند.

پیشرفت علمی و فناوری امروز با جهش پیش میرود، زیرا دیروز نمیتوانستیم با اطمینان بگوییم رایانه چیست، اما امروز در حال بحث در مورد راههایی برای ایمن سازی آن هستیم و در حال حاضر از این روشها فراوان است. با این حال، کدام یک از آنها قابل اعتمادتر است، کاربران معمولاً از تجربه خود، گاهی اوقات منفی، یاد می گیرند. امروز ما در مورد یکی از راه هایی صحبت خواهیم کرد که به امنیت رایانه شما کمک می کند - فایروال.

فایروال چیست؟

یک سال پیش، 90 درصد از کاربران اینترنت نمیتوانستند با قطعیت بگویند که فایروال چیست یا فایروال چیست. امروزه بازار فناوری اینترنت مملو از انواع پولی و نسخه های رایگاناز این برنامه است، زیرا با ظهور مداوم ویروس ها، به سادگی غیرممکن است که کامپیوتر را بدون فایروال کار کنید. شاید همه ندانند، اما رایانه ای که بدون نصب فایروال به اینترنت متصل است، تنها در چند ساعت به ویروس آلوده می شود.

در ضمن یکی از انواع رایگان این برنامه Zone Alarm است که برای کاربری با کامپیوتر خانگی کاملا مناسب است. کاملاً قابل اعتماد است، اما شما نباید کاملاً به آن اطمینان داشته باشید، زیرا هکرهای حرفه ایآسیب پذیری های بیشتری در سیستم عامل های موجود یافت می شود.

اصل تبادل اطلاعات

وقت آن رسیده است که بفهمیم رایانه های ما چگونه اطلاعات آلوده را از بیرون دریافت می کنند. و همه چیز پس از اتصال کامپیوتر به اینترنت و دریافت آدرس IP خود اتفاق می افتد. هیچ کس نباید این آدرس را بداند به جز شما و ارائه دهنده شما. و سپس کامپیوتر شما درخواستی را به دیگری ارسال می کند و آدرس آن را گزارش می دهد. پس از این، داده ها رد و بدل می شود و مشخص نیست که احتمال اینکه شما در همان لحظه فایل های آلوده را دریافت نکنید چقدر است.

بنابراین، شما قبلاً متوجه شده اید که برای هک کردن رایانه خود، باید آدرس IP آن را بدانید. به طور طبیعی، شما مرتباً آدرس ها را با رایانه های دیگر رد و بدل می کنید؛ این برای کار در اینترنت ضروری است. با این حال، اگر از منابع قابل اعتماد استفاده کنید، صاحبان آنها رایانه شما را هک نمی کنند یا آدرس مشتری را برای دیگران فاش نمی کنند.

اگرچه هکرها همیشه حفره های خود را خواهند داشت: وجود دارد برنامه های ویژه، دقیقاً آنها را انتخاب کنید آدرس های شبکه، که توسط آن رایانه ها فهرست می شوند. اینجاست که فایروال به کار می آید.

نیاز به فایروال

به طور کلی فایروال دو هدف دارد. این چیزی است که ما اکنون در مورد آن صحبت خواهیم کرد.

1. از رایانه خود در برابر نشت اطلاعات محافظت کنید.

امروزه همانطور که می دانیم انواع مختلفی دارد ویروس های تروجانیا همانطور که آنها آن را "تروجان" می نامند. اگر یک تروجان وارد رایانه شود، می تواند رمزهای عبور و غیره را بدزدد اطلاعات مهم، یا به شخص دیگری این توانایی را بدهید که رایانه شما را از راه دور کنترل کند. فایروال کار با شبکه را فقط برای برخی از برنامه های شناخته شده برای آن فراهم می کند، مانند سرویس گیرنده پست الکترونیکی، مرورگر و غیره اگر برنامه برای آن شناخته نشده باشد، یا از شما برای دسترسی به آن در شبکه اجازه میخواهد یا بدون اجازه شما از دسترسی به آن جلوگیری میکند.

2. محافظت در برابر نفوذ کامپیوتر از خارج.

گاهی بعضی ها سیستم عاملمثلا همین ویندوز چندین پورت را باز نگه دارید.

مدرک دانشجویی شماره 098756 از INTUIT

این بدان معنی است که عفونت های مختلف آنلاین می توانند از طریق آنها پخش شوند. بنابراین، پورت ها باید بسته شوند و نامرئی شوند. و سپس کامپیوتر شما نامرئی خواهد شد و هیچ کس به آن حمله نخواهد کرد.

با این حال، هکرهای با تجربه همچنان می توانند آدرس رایانه شما را حتی اگر همه پورت ها نامرئی باشند، به دست آورند. بنابراین، یکی دیگر از وظایف اینترنت صفحه فایروال- پورت ها را نامرئی کنید و آنها را ببندید، سپس احتمال هک شدن آنها کاهش می یابد.

تاریخ انتشار: 1390/01/13, 23:53

123456 بعدی ⇒

محافظ و فایروال

مفاهیم اساسی

بر اساس مواد سند راهنمایی کمیسیون فنی دولتی روسیه، فایروال (FW) یک ابزار محلی (تک جزء) یا توزیع شده عملکردی (مجموعه) است که کنترل اطلاعات ورودی به AS و/یا خروج از AS را اجرا می کند. و با فیلتر کردن اطلاعات، یعنی تجزیه و تحلیل آن بر اساس مجموعه ای از معیارها و تصمیم گیری در مورد توزیع آن به (از) AS، حفاظت از AS را فراهم می کند.

ما از مفاهیم فایروال (FW)، فایروال، فایروال، دروازه با نصب اضافی استفاده خواهیم کرد. نرم افزارفایروال به عنوان معادل

فرمول رسمی مشکل غربالگری به شرح زیر است. اجازه دهید دو مجموعه از سیستم های اطلاعاتی وجود داشته باشد. صفحه نمایش ابزاری برای محدود کردن دسترسی مشتریان از یک مجموعه به سرورهای مجموعه دیگر است. صفحه نمایش عملکرد خود را با نظارت بر تمام جریان های اطلاعات بین دو مجموعه از سیستم ها انجام می دهد (شکل 1a). کنترل جریان شامل فیلتر کردن آنها و احتمالاً انجام برخی تغییرات است.

شکل 1a.صفحه نمایش به عنوان وسیله ای برای کنترل دسترسی.

در سطح بعدی جزئیات، راحت است که یک صفحه نمایش (غشاء نیمه تراوا) را به عنوان یک سری فیلتر در نظر بگیرید. هر یک از فیلترها، با تجزیه و تحلیل داده ها، می توانند آن را به تأخیر بیندازند (از دست ندهید)، یا می توانند بلافاصله آن را از روی صفحه "پرتاب" کنند. علاوه بر این، امکان تبدیل داده ها، انتقال بخشی از داده ها به فیلتر بعدی برای ادامه تجزیه و تحلیل، یا پردازش داده ها از طرف گیرنده و بازگرداندن نتیجه به فرستنده وجود دارد (شکل 1b).

شکل 1b.صفحه نمایش به عنوان دنباله ای از فیلترها

علاوه بر عملکردهای کنترل دسترسی، صفحات نمایش تبادل اطلاعات را ضبط می کنند.

فایروال بین شبکه محافظت شده (داخلی) و محیط خارجی(شبکه های خارجی یا سایر بخش های شبکه شرکتی). در مورد اول ما در مورد ME خارجی صحبت می کنیم، در مورد دوم - در مورد ME داخلی. فایروال مکانی ایده آل برای جاسازی ابزارها است حسابرسی فعال. ME قادر به اجرای یک واکنش قدرتمند خودسرانه به فعالیت مشکوک، تا و از جمله قطع ارتباط با محیط خارجی است.

توصیه می شود شناسایی/تأیید هویت را به دیوار آتش بسپارید کاربران خارجینیاز به دسترسی به منابع شرکتی(پشتیبانی از مفهوم ورود تکبه شبکه).

بر اساس اصول رده دفاعیبرای نگهبان اتصالات خارجیمعمولاً از محافظ دو جزئی استفاده می شود (شکل 2). فیلتر اولیه (به عنوان مثال، بسته هایی با آدرس های IP خاص موجود در "لیست سیاه") انجام می شود. روتر لبه، که پشت آن به اصطلاح است منطقه غیرنظامی(شبکه ای با اعتماد امنیتی متوسط، که خارجی است خدمات اطلاعاتیسازمان - وب، ایمیل و غیره) و فایروال اصلی که از بخش داخلی شبکه شرکت محافظت می کند.

شکل 2.سپر دو جزئی با منطقه غیرنظامی.

از نظر تئوری، یک فایروال (به خصوص داخلی) باید چند پروتکلی باشدبا این حال، در عمل، تسلط خانواده پروتکلهای TCP/IP به قدری زیاد است که به نظر میرسد پشتیبانی از پروتکلهای دیگر بیش از حد برای امنیت مضر است (هر چه سرویس پیچیدهتر باشد، آسیبپذیرتر است).

فایروال خارجی و داخلی می تواند تبدیل شود تنگنا، از آنجایی که حجم ترافیک شبکهتمایل به رشد سریع دارد. یکی از رویکردهای حل این مشکل، تقسیم ME به چندین بخش سخت افزاری و سازماندهی تخصصی است. سرورهای واسطه. فایروال پایه می تواند طبقه بندی درشت انجام دهد ترافیک ورودیبر اساس نوع و تفویض فیلتر به واسطه های مناسب (به عنوان مثال، واسطه ای که ترافیک HTTP را تجزیه و تحلیل می کند). ترافیک خروجی ابتدا توسط یک سرور میانجی پردازش می شود که می تواند عملکردی نیز داشته باشد اقدامات مفیدمانند کش کردن صفحات وب سرورهای خارجی که بار روی شبکه را به طور کلی و فایروال اصلی را به طور خاص کاهش می دهد.

موقعیتهایی که در آن یک شبکه شرکتی فقط یک کانال خارجی دارد، به جای قاعده، استثنا هستند. اغلب، یک شبکه شرکتی از چندین بخش پراکنده جغرافیایی تشکیل شده است که هر کدام به اینترنت متصل هستند. در این مورد، هر اتصال باید توسط سپر خود محافظت شود. ما می توانیم در نظر بگیریم که یک فایروال خارجی شرکتی ترکیبی (توزیع شده) است و لازم است مشکل مدیریت هماهنگ همه اجزاء حل شود.

همچنین ME های شخصی برای محافظت طراحی شده اند کامپیوترهای فردی. تفاوت اصلی بین فایروال شخصی و توزیع شده وجود یک عملکرد مدیریت متمرکز است.

فایروال و عملکردهای آن

اگر فایروال های شخصی فقط از طریق رایانه ای که روی آن نصب شده مدیریت می شوند و برای آن ایده آل هستند استفاده خانگی، سپس فایروال های توزیع شده را می توان به صورت مرکزی از یک کنسول مدیریتی مدیریت کرد. چنین تفاوت هایی به برخی از تولیدکنندگان اجازه داده است که راه حل های خود را در دو نسخه منتشر کنند - شخصی (برای کاربران خانگی) و توزیع شده (برای کاربران شرکتی).

فایروال ها چگونه کار می کنند

دو راه اصلی برای ایجاد مجموعه قوانین فایروال وجود دارد: "شامل" و "انحصاری". یک فایروال انحصاری به همه ترافیک اجازه عبور می دهد، به جز ترافیکی که با مجموعه ای از قوانین مطابقت دارد. یک فایروال فراگیر دقیقا برعکس عمل می کند. این فقط به ترافیکی اجازه می دهد که با قوانین مطابقت داشته باشد و هر چیز دیگری را مسدود کند.

فایروالهای فراگیر عموماً از فایروالهای انحصاری ایمنتر هستند، زیرا به طور قابل توجهی خطر عبور فایروال ناخواسته را کاهش میدهند.

امنیت را می توان با استفاده از "دیوار آتش حالت" افزایش داد. این فایروال اطلاعات مربوط به اتصالات باز را ذخیره می کند و فقط به ترافیک اجازه می دهد اتصالات بازیا باز کردن اتصالات جدید نقطه ضعف فایروال حالت دار این است که می تواند در برابر آن آسیب پذیر باشد حملات DoS(Denial of Service) اگر بسیاری از اتصالات جدید خیلی سریع باز شوند. اکثر فایروال ها ترکیبی از رفتار حالت دار و بدون حالت را می دهند که برای برنامه های کاربردی دنیای واقعی بهینه است.

تعداد حوادث مربوط به امنیت اطلاعات، به گفته آژانس های تحلیلی پیشرو، به طور مداوم در حال افزایش است. کارشناسان مسئول امنیت اطلاعات به افزایش فعالیت مهاجمان خارجی با استفاده از آخرین پیشرفتها در زمینه حمله اشاره میکنند و تلاش میکنند تا به شبکههای شرکتها نفوذ کنند تا کارهای "کثیف" خود را انجام دهند.

تعداد حوادث مربوط به امنیت اطلاعات، به گفته آژانس های تحلیلی پیشرو، به طور مداوم در حال افزایش است. کارشناسان مسئول امنیت اطلاعات به افزایش فعالیت مهاجمان خارجی با استفاده از آخرین پیشرفتها در زمینه حمله اشاره میکنند و تلاش میکنند تا به شبکههای شرکتها نفوذ کنند تا کارهای "کثیف" خود را انجام دهند. آنها به سرقت اطلاعات یا غیرفعال کردن گره های شبکه محدود نمی شوند. استفاده از شبکه های هک شده برای انجام حملات جدید غیر معمول نیست. بنابراین، حفاظت محیطی سیستم اطلاعاتاست عنصر اجباریسیستم های امنیت اطلاعاتسازمان های.

در عین حال، برای تعیین ترکیب اجزای حفاظت محیطی که حداقل سطح (اولیه) امنیت اطلاعات را فراهم می کند، لازم است رایج ترین تهدیدات منابع اطلاعاتی سازمان را تجزیه و تحلیل کرد:

حملات شبکه با هدف غیرقابل دسترس کردن منابع اطلاعاتی (به عنوان مثال، وب سرورها، خدمات). پست الکترونیکو غیره) - حملات DoS و DDoS.

به خطر انداختن منابع اطلاعاتی و افزایش امتیازات از سوی مهاجمان داخلی و خارجی، هم به منظور استفاده از منابع شما و هم به منظور ایجاد خسارت.

اقدامات مخرب کد برنامه(ویروس ها، کرم های شبکه، تروجان ها، جاسوس افزارها و غیره)؛

یک نشت اطلاعات محرمانهو سرقت اطلاعات هم از طریق شبکه (ایمیل، FTP، وب و غیره) و هم از طریق رسانه خارجی;

حملات مختلف شبکه به برنامه ها

برای به حداقل رساندن تهدیدات امنیت اطلاعات، لازم است فایروال ها در آن پیاده سازی شوند سطوح مختلفمدل های OSI همانطور که در جدول نشان داده شده است.

جدول. فایروال ها و مدل های OSI

عملکرد تمام فایروال ها بر اساس استفاده از اطلاعات سطوح مختلف مدل OSI (جدول) است. مدل OSIکه توسط سازمان بین المللی استاندارد تهیه شده است، هفت سطح را تعریف می کند که در آن سیستم های کامپیوتریبا یکدیگر تعامل داشته باشند - با شروع از سطح محیط فیزیکیانتقال داده ها و پایان دادن به سطح برنامه های کاربردیبرای ارتباطات استفاده می شود. که در مورد کلیهرچه سطح مدل OSI که در آن فایروال بسته ها را فیلتر می کند، بالاتر باشد، سطح حفاظت بالاتری را فراهم می کند.

قابل انتخاب است روش های زیرکنترل ترافیک بین شبکه های محلی و خارجی:

1. فیلتر کردن بسته ها- بر اساس راه اندازی مجموعه ای از فیلترها. بسته به اینکه بسته دریافتی شرایط مشخص شده در فیلترها را برآورده کند، به شبکه منتقل می شود یا دور انداخته می شود.

2. این کلاسروترها یک مترجم اتصال TCP است. دروازه یک درخواست مشتری مجاز را می پذیرد خدمات خاصو پس از بررسی اعتبار جلسه درخواستی، به مقصد (میزبان خارجی) ارتباط برقرار می کند. پس از این، دروازه بسته ها را در هر دو جهت بدون فیلتر کردن آنها کپی می کند. به عنوان یک قاعده، مقصد از قبل مشخص شده است، در حالی که می تواند منابع زیادی وجود داشته باشد. استفاده كردن پورت های مختلف، می توانید انواع پیکربندی های اتصال ایجاد کنید. این نوعدروازه به شما امکان می دهد یک مترجم اتصال TCP برای هر سرویس مبتنی بر TCP تعریف شده توسط کاربر ایجاد کنید، دسترسی به این سرویس را کنترل کنید و آمار استفاده از آن را جمع آوری کنید.

3. سرور پروکسی- ایجاد بین شبکه های محلی و خارجی دستگاه اضافییک سرور پروکسی که به عنوان یک "دروازه" عمل می کند که تمام ترافیک ورودی و خروجی باید از آن عبور کند. بازرسی دولتی- بازرسی ترافیک ورودی یکی از پیشرفته ترین راه ها برای پیاده سازی فایروال است. بازرسی به معنای تجزیه و تحلیل نه کل بسته، بلکه فقط بخش کلیدی ویژه آن و مقایسه با آن است ارزش های شناخته شدهاز پایگاه داده منابع مجاز این روشبالاترین عملکرد فایروال و کمترین تأخیر را ارائه می دهد.

اصل عملکرد یک فایروال مبتنی بر کنترل ترافیکی است که از خارج می آید.

فایروال را می توان در سخت افزار یا نرم افزار پیاده سازی کرد. پیاده سازی خاص به اندازه شبکه، حجم ترافیک و وظایف ضروری. رایج ترین نوع فایروال نرم افزاری است. در این مورد، آن را به عنوان یک برنامه در حال اجرا بر روی کامپیوتر هدف یا در لبه اجرا می شود دستگاه شبکهبه عنوان مثال، یک روتر. در مورد پیادهسازی سختافزار، فایروال یک عنصر شبکه جداگانه است که معمولاً قابلیتهای عملکردی بیشتری دارد، اما وظایف مشابهی را انجام میدهد.

فایروال به شما امکان می دهد فیلترهایی را که وظیفه عبور ترافیک را بر اساس معیارهای زیر بر عهده دارند پیکربندی کنید:

1. آدرس آی پی.همانطور که می دانید، هر دستگاه نهایی که از طریق پروتکل IP کار می کند باید یک آدرس منحصر به فرد داشته باشد. با تعیین یک آدرس خاص یا یک محدوده خاص، می توانید دریافت بسته ها را از آنها ممنوع کنید یا برعکس، اجازه دسترسی فقط از این آدرس های IP را بدهید.

2. نام دامنه.همانطور که می دانید، به یک وب سایت در اینترنت، یا بهتر است بگوییم آدرس IP آن، می توان یک نام الفبایی اختصاص داد که به خاطر سپردن آن بسیار آسان تر از مجموعه ای از اعداد است. بنابراین، فیلتر را می توان به گونه ای پیکربندی کرد که به ترافیک تنها به/از یکی از منابع اجازه دهد یا دسترسی به آن را ممنوع کند.

3. بندر. این در مورد است O پورت های نرم افزاری، یعنی نقاط دسترسی برنامه به خدمات شبکه به عنوان مثال، ftp از پورت 21 استفاده می کند و برنامه های کاربردی برای مشاهده صفحات وب از پورت 80 استفاده می کنند. این به شما امکان می دهد دسترسی سرویس ها و برنامه های شبکه ناخواسته را رد کنید یا برعکس، فقط به آنها اجازه دسترسی دهید.

4. پروتکل.فایروال را می توان به گونه ای پیکربندی کرد که به داده های تنها از یک پروتکل اجازه عبور داده شود یا با استفاده از آن دسترسی را ممنوع کند. به طور معمول، نوع پروتکل می تواند وظایف انجام شده توسط برنامه مورد استفاده و مجموعه پارامترهای امنیتی را نشان دهد. به این ترتیب، دسترسی را می توان تنها برای عملکرد یک برنامه خاص پیکربندی کرد و از پتانسیل جلوگیری کرد دسترسی خطرناکبا استفاده از تمام پروتکل های دیگر

لیست بالا فقط پارامترهای اصلی قابل پیکربندی هستند. سایر گزینه های فیلتر نیز ممکن است اعمال شوند که مختص سایت هستند. شبکه خاص، بسته به وظایف انجام شده در آن است.

بنابراین، یک فایروال مجموعه ای جامع از وظایف را برای جلوگیری از دسترسی غیرمجاز، آسیب یا سرقت داده ها یا موارد دیگر فراهم می کند. تاثیر منفی، که ممکن است بر عملکرد شبکه تأثیر بگذارد. به طور معمول، فایروال همراه با سایر ابزارهای امنیتی مانند نرم افزار آنتی ویروس استفاده می شود.

ایجاد خط مشی فیلترینگ برای فایروال ها

دو راه اصلی برای ایجاد مجموعه قوانین فایروال وجود دارد: "شامل" و "انحصاری". یک فایروال انحصاری به همه ترافیک اجازه عبور می دهد، به جز ترافیکی که با مجموعه ای از قوانین مطابقت دارد. یک فایروال فراگیر دقیقا برعکس عمل می کند. این فقط به ترافیکی اجازه می دهد که با قوانین مطابقت داشته باشد و هر چیز دیگری را مسدود کند.

یک فایروال فراگیر درجه بسیار بیشتری از کنترل را فراهم می کند ترافیک خروجی. بنابراین، یک فایروال فعال کننده است بهترین انتخاببرای سیستم های ارائه دهنده خدمات در اینترنت همچنین نوع ترافیک ایجاد شده در خارج و هدایت شده به شبکه خصوصی شما را کنترل می کند. ترافیکی که مشمول قوانین نمی شود مسدود می شود و ورودی های مناسب در فایل پروتکل انجام می شود. فایروالهای فراگیر عموماً از فایروالهای انحصاری ایمنتر هستند، زیرا به طور قابل توجهی خطر عبور فایروال ناخواسته را کاهش میدهند.

امنیت را می توان با استفاده از "دیوار آتش حالت" افزایش داد. چنین دیوار آتشی اطلاعات مربوط به اتصالات باز را ذخیره می کند و فقط از طریق اتصالات باز یا باز کردن اتصالات جدید اجازه ترافیک را می دهد. نقطه ضعف فایروال حالت دار این است که در صورت باز شدن سریع بسیاری از اتصالات جدید، می تواند در برابر حملات انکار سرویس (DoS) آسیب پذیر باشد. اکثر فایروال ها ترکیبی از رفتار حالت و حالت بدون حالت را می دهند که به شما امکان می دهد پیکربندی بهینه را برای هر سیستم خاص ایجاد کنید.

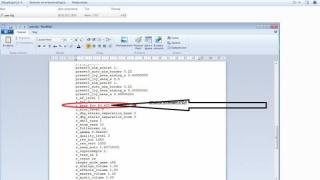

به عنوان مثال، ایجاد قوانین فیلتر در یک فیلتر بسته ساده را در نظر بگیرید.چندین گزینه ممکن هنگام فیلتر کردن بسته ها وجود دارد. ساده ترین فیلتر آدرس است. این شامل مقایسه آدرس های موجود در بسته با آدرس های مشخص شده در قوانین است. اگر آدرس ها مطابقت داشته باشند، بسته ارسال می شود. این مقایسه به صورت زیر انجام می شود:

1. می توان در نظر گرفت قانون بعدی: همه هاست ها در شبکه 10.1.x.x می توانند با هاست های شبکه 10.2.x.x ارتباط برقرار کنند. این قانون به صورت زیر نوشته شده است:

10.1.0.0 & 255.255.0.0 — 10.2.0.0 & 255.255.0.0

——- منبع —— —— مقصد ——

اکنون می توانید این قانون را روی بسته ای که از میزبان 10.1.1.2 به میزبان 10.3.7.7 ارسال می شود اعمال کنید. بیایید یک ماسک برای هر دو آدرس اعمال کنیم - آدرس در قانون و آدرس در بسته. سپس بررسی می کند که آیا آدرس مبدا و مقصد یکسان است یا خیر. در نتیجه خواهیم داشت:

برای آدرس منبع:

10.1.0.0 و 255.255.0.0 = 10.1.0.0 (برای قانون)

10.1.1.2 و 255.255.0.0 = 10.1.0.0 (برای بسته)

پس از اعمال ماسک، هر دو آدرس مطابقت دارند. اکنون آدرس مقصد را بررسی می کنیم:

10.2.0.0 و 255.255.0.0 = 10.2.0.0 (برای قانون)

10.3.7.7 و 255.255.0.0 = 10.3.0.0 (برای بسته)

از آنجایی که آدرس های مقصد بسته و قانون پس از اعمال ماسک مطابقت ندارند، این قانون نباید برای این بسته اعمال شود.

این عملیات بر روی کل لیست آدرسها و ماسکهای مبدأ و مقصد انجام میشود تا زمانی که به انتهای فهرست برسد یا بسته با یکی از قوانین مطابقت داشته باشد. فهرست قوانین دارای قالب زیر است:

10.1.1.2 & 255.255.255.255 — 10.2.0.0 & 255.255.0.0

10.3.3.2 & 255.255.255.255 — 10.1.2.1 & 255.255.255.255

10.1.1.0 & 255.0.0.0 — 10.2.3.0 & 255.255.255.0

10.1.0.0 & 255.255.0.0 — 10.2.0.0 & 255.255.0.0

علاوه بر آدرس مبدا و مقصد، هر بسته IP حاوی اطلاعاتی در مورد پروتکل و سرویس مورد استفاده است. می توان از آن به عنوان استفاده کرد پارامتر اضافیفیلتراسیون

به عنوان مثال، خدمات در پروتکل TCPهمیشه با یک پورت مرتبط است. در نتیجه می توانید لیست پورت ها را با آدرس ها مطابقت دهید.

بیایید از دو سرویس معروف به عنوان مثال استفاده کنیم - POP3 و HTTP. POP3 از پورت 110 و HTTP از پورت 80 استفاده می کند. بنابراین، می توانیم این پورت ها را به توضیحات قانون اضافه کنیم. در نتیجه دریافت می کنیم:

10.1.0.0 و 255.255.0.0 — 10.2.0.0 و 255.255.0.0 TCP 80 110

—— منبع —— —— مقصد —— پروتکل – پورت ها —

این قانون به هر بسته ای که از شبکه 10.1.x.x به شبکه 10.2.x.x که از سرویس های HTTP و POP3 استفاده می کند اجازه می دهد تا از فایروال عبور کند.

ابتدا آدرس های قانون با آدرس های بسته مقایسه می شوند. اگر پس از اعمال ماسک، هر دو آدرس مطابقت داشته باشند، پروتکل و پورت مقصد در بسته با پروتکل و لیست پورت های توضیح داده شده در قانون مقایسه می شود. اگر پروتکل مطابقت داشته باشد و پورت در قانون با پورت بسته یکسان باشد، بسته قانون را برآورده می کند. در غیر این صورت، جستجو در لیست قوانین ادامه خواهد یافت.

با توجه به این اطلاعات جدیدمجموعه قوانین فرمت زیر را خواهد داشت:

10.1.1.2 & 255.255.255.255 — 10.2.0.0 و 255.255.0.0 UDP 53

10.3.3.2 & 255.255.255.255 — 10.1.2.1 و 255.255.255.255 TCP 80

10.1.1.0 و 255.0.0.0 — 10.2.3.0 و 255.255.255.0 TCP 21 20 113

10.1.0.0 و 255.255.0.0 — 10.2.0.0 و 255.255.0.0 ICMP 0 8

علاوه بر این پارامترهای اصلی فیلتر، می توانید چندین پارامتر دیگر نیز اضافه کنید. یکی از آنها رابط شبکه منبع است. با استفاده از نام رابط شبکه به عنوان پارامتر فیلتر، میتوانید اجازه عبور بستههایی با آدرسهای خاص را فقط از پشت بدهید. از این رابط.

هدف از این رویه جلوگیری از حمله ای است که به IP spoofing معروف است، که ماهیت آن این است شبکه داخلییک بسته با یک آدرس منبع جعلی (از شبکه داخلی) ارسال می شود. با استفاده از نام رابط شبکه به عنوان پارامتر، این نوع حمله را می توان به راحتی مسدود کرد. به عنوان مثال، اگر شبکه داخلی از طریق واسط de0 با فایروال ارتباط برقرار می کند، فقط باید قوانینی را تنظیم کنید که بسته های دارای آدرس منبع از شبکه داخلی فقط در صورتی پذیرفته شوند که از این رابط آمده باشند. در تمام موارد دیگر آنها دور ریخته خواهند شد.

در Odnoklassniki

هنگام اتصال یک شبکه شرکتی به شبکه های جهانی، لازم است دسترسی به شبکه محافظت شده را محدود کنید شبکه جهانیو از شبکه محافظت شده به شبکه جهانی، و همچنین برای اطمینان از محافظت از شبکه متصل از دسترسی غیرمجاز از راه دور از شبکه جهانی. در عین حال، سازمان علاقه مند است که اطلاعات مربوط به ساختار شبکه و اجزای آن را از کاربران شبکه جهانی پنهان کند. کار با کاربران راه دور مستلزم ایجاد محدودیت های سختگیرانه برای دسترسی به منابع اطلاعاتی شبکه حفاظت شده است.

یک سازمان اغلب نیاز به داشتن چندین بخش با سطوح مختلف امنیت در شبکه شرکتی خود دارد:

O بخش های آزادانه در دسترس (به عنوان مثال، تبلیغات VWW-cepBep)؛

O بخش با دسترسی محدود(به عنوان مثال، برای دسترسی کارکنان یک سازمان از سایت های راه دور)؛

O بخش های بسته (به عنوان مثال، زیرشبکه محلی مالی یک سازمان).

می توان از آن برای اتصال فایروال ها استفاده کرد طرح های مختلف، که به شرایط عملیاتی شبکه محافظت شده و همچنین به تعداد رابط های شبکه و سایر ویژگی های ME مورد استفاده بستگی دارد. طرح های اتصال فایروال زیر به طور گسترده استفاده می شود:

درباره طرح های حفاظت از شبکه با استفاده از روتر محافظ؛

درباره طرح های دفاعی یکپارچه شبکه محلی;

О طرح هایی با زیرشبکه های باز بسته و محافظت نشده محافظت شده؛

درباره طرح هایی با حفاظت جداگانه از زیرشبکه های بسته و باز.

طرح حفاظت با استفاده از روتر محافظ. فایروال مبتنی بر فیلتر کردن بسته ها رایج ترین و ساده ترین برای پیاده سازی است. این شامل یک روتر محافظ است که بین شبکه محافظت شده و یک شبکه خارجی باز بالقوه متخاصم قرار دارد (شکل 8.10). یک روتر غربالگری (فیلتر بسته) برای مسدود کردن یا فیلتر کردن بسته های ورودی و خروجی بر اساس تجزیه و تحلیل آدرس ها و پورت های آنها پیکربندی شده است.

رایانه هایی که در یک شبکه محافظت شده قرار دارند دسترسی مستقیم به اینترنت دارند، در حالی که اکثر دسترسی ها از طریق اینترنت به آنها مسدود شده است.

سرویس های خطرناکی مانند X Windows، NIS و NFS اغلب مسدود می شوند. در اصل، یک روتر شیلد میتواند هر یک از سیاستهای امنیتی که قبلاً توضیح داده شد را اجرا کند. با این حال، اگر روتر بستهها را بر اساس پورت مبدأ و شماره پورت ورودی و خروجی فیلتر نکند، اجرای سیاست «انکار هر چیزی که به صراحت مجاز نیست» ممکن است دشوار باشد.

فایروالهای مبتنی بر فیلتر بستهها دارای معایبی مشابه روترهای فایروال هستند و با سختتر شدن الزامات امنیتی شبکه محافظتشده، این معایب بیشتر مشهود میشوند. به برخی از آنها اشاره می کنیم:

o پیچیدگی قوانین فیلتر. در برخی موارد، ترکیب این قوانین ممکن است غیرقابل مدیریت شود.

О عدم امکان تست کامل قوانین فیلترینگ؛ این باعث می شود شبکه در برابر حملات آزمایش نشده محافظت نشود.

О امکان عملاً وجود ندارد برای ثبت وقایع. در نتیجه، تشخیص اینکه آیا روتر مورد حمله قرار گرفته یا در معرض خطر قرار گرفته است، برای یک مدیر دشوار است.

نمودارهای اتصال برای فایروال های چندگانه رابط های شبکه. طرح های حفاظتی با ME با یک رابط شبکه (شکل 8.11) هم از نظر امنیت و هم از نظر سهولت پیکربندی به اندازه کافی مؤثر نیستند. آنها از نظر فیزیکی شبکه های داخلی و خارجی را از هم جدا نمی کنند و بر این اساس نمی توانند ارائه دهند حفاظت قابل اعتماد کار اینترنتی. پیکربندی چنین فایروال ها و همچنین روترهای مرتبط با آنها، یک کار نسبتاً پیچیده است، هزینه حل آن از هزینه جایگزینی فایروال با یک رابط شبکه با فایروال با دو یا سه رابط شبکه بیشتر است. بنابراین، بیشتر نمودارهای اتصال فایروال با دو و سه رابط شبکه را با جزئیات بیشتری در نظر خواهیم گرفت.

بهتر است یک شبکه محلی محافظت شده را ترکیبی از زیرشبکه های بسته و باز در نظر بگیرید. اینجا زیر زیر شبکه را باز کنیدبه یک زیرشبکه اشاره دارد که توسط یک بالقوه خصمانه قابل دسترسی است شبکه خارجیمی تواند به طور کامل یا جزئی باز باشد. برای مثال، یک زیرشبکه باز ممکن است شامل سرورهای عمومی WWW، FTP و SMTP و همچنین یک سرور پایانه با یک مودم باشد.

در میان بسیاری از طرحهای اتصال ME، موارد زیر معمول هستند:

O طرح حفاظت از شبکه محلی یکپارچه؛

О طرحی با زیرشبکه های باز بسته و محافظت نشده محافظت شده؛

طرح O با حفاظت جداگانه از زیر شبکه های بسته و باز.

طرح حفاظت از شبکه محلی یکپارچه. این طرح بیشترین است راه حل ساده(شکل 8.12)، که در آن ME به طور کامل از شبکه محلی در برابر یک شبکه خارجی بالقوه متخاصم محافظت می کند. تنها یک مسیر بین روتر و فایروال وجود دارد که تمام ترافیک در آن جریان دارد. این گزینه ME یک سیاست امنیتی را بر اساس اصل "هر چیزی که صریحاً مجاز نیست ممنوع است" اجرا می کند. در عین حال، همه سرویس ها به جز سرویس هایی که مجوزهای مناسب برای آنها تعریف شده است، در دسترس کاربر نیست. به طور معمول روتر به گونه ای پیکربندی می شود که ME تنها ماشینی باشد که از بیرون قابل مشاهده است.

سرورهای باز موجود در شبکه محلی نیز توسط فایروال محافظت می شوند. با این حال، ترکیب سرورهای قابل دسترسی از شبکه خارجی با سایر منابع شبکه محلی محافظت شده به طور قابل توجهی امنیت تعاملات کار اینترنتی را کاهش می دهد. از همین رو این نموداراتصالات ME فقط در صورتی قابل استفاده هستند که در شبکه محلی نباشند سرورهای بازیا زمانی که سرورهای باز موجود فقط از طریق شبکه خارجی قابل دسترسی هستند تعداد محدودیکاربرانی که می توانید به آنها اعتماد کنید

از آنجایی که فایروال از هاست استفاده می کند، می توان برنامه هایی را روی آن نصب کرد تا احراز هویت کاربر را بهبود بخشد. فایروال همچنین میتواند دسترسی، تلاشها و حملات به سیستم را ثبت کند تا به شناسایی فعالیتهای مخرب کمک کند.

برخی از شبکه ها ممکن است نتوانند انعطاف پذیری یک فایروال دو رابط را برآورده کنند.

طرحی با زیرشبکه های باز بسته و محافظت نشده محافظت شده. اگر شبکه محلی شامل سرورهای باز عمومی است، بهتر است آنها را به عنوان یک زیرشبکه باز قبل از فایروال قرار دهید (شکل 8.13). را

برنج. 8.11

برنج. 8.12.

برنج. 8.13.

این روش برای قسمت بسته شبکه محلی امنیت بالاتری دارد، اما امنیت کمتری را برای سرورهای باز واقع قبل از فایروال فراهم می کند.

برخی از ME ها به شما این امکان را می دهند که این سرورها را به تنهایی میزبانی کنید. با این حال، این راه حل از نظر امنیت خود ME و بوت کامپیوتر بهترین نیست. توصیه می شود از طرح اتصال ME با زیرشبکه های باز بسته و محافظت نشده محافظت شده استفاده کنید فقط در صورتی که الزامات امنیتی پایینی برای زیرشبکه باز وجود داشته باشد.

اگر نیازهای بیشتری بر روی امنیت سرورهای باز اعمال شود، لازم است از طرحی با حفاظت جداگانه از زیرشبکه های بسته و باز استفاده شود.

طرح هایی با حفاظت جداگانه از زیرشبکه های بسته و باز. چنین طرحی را می توان ساخت بر اساس یک ME با سه رابط شبکه(شکل 8.14) یا بر اساس دو ME با دو رابط شبکه(شکل 8.15). در هر دو حالت دسترسی به زیرشبکه های عمومی و خصوصی شبکه محلی تنها از طریق فایروال امکان پذیر است. با این حال، دسترسی به یک زیرشبکه باز اجازه دسترسی به یک زیرشبکه بسته را نمی دهد.

از بین این دو طرح، درجه بیشتری از امنیت تعاملات کار اینترنتی توسط طرحی با دو ME ارائه میشود که هر کدام یک لایه حفاظتی جداگانه برای یک زیرشبکه بسته را تشکیل میدهند. زیرشبکه باز محافظت شده در اینجا به عنوان یک محافظ عمل می کند.

به طور معمول، یک زیرشبکه محافظ به گونهای پیکربندی میشود که دسترسی به رایانههای روی زیرشبکه را هم از یک شبکه خارجی بالقوه متخاصم و هم از یک زیرشبکه بسته شبکه محلی فراهم کند. با این حال، تبادل مستقیم بسته های اطلاعاتیبین یک شبکه خارجی و یک زیر شبکه بسته امکان پذیر نیست. هنگام حمله به یک سیستم با یک زیرشبکه محافظ، باید بر آن غلبه کرد حداقلدو خط دفاعی مستقل که بسیار است وظیفه چالش برانگیز. ابزارهای نظارت بر وضعیت فایروال تقریباً همیشه می توانند چنین تلاشی را شناسایی کنند و مدیر سیستم می تواند فوراً اقدام کند. اقدامات لازمبرای جلوگیری از دسترسی غیرمجاز

لطفا توجه داشته باشید که کار کاربران از راه دوردستگاه های متصل شده از طریق خطوط شماره گیری نیز باید مطابق با سیاست امنیتی سازمان کنترل شوند. راه حل استاندارداین کار شامل نصب یک سرور دسترسی از راه دور (سرور ترمینال) است که موارد لازم را دارد عملکردبه عنوان مثال، سرور پایانه Appex از شرکت Bau X1yog1. سرور ترمینال یک سیستم با چندین پورت ناهمزمان و یک رابط شبکه محلی است. تبادل اطلاعات بین پورت های ناهمزمان و شبکه محلی تنها پس از احراز هویت مناسب کاربر خارجی انجام می شود.

سرور ترمینال باید به گونه ای متصل شود که عملکرد آن منحصراً از طریق فایروال انجام شود. این به شما امکان می دهد در هنگام کار با کاربران راه دور به درجه امنیتی مورد نیاز دست یابید منابع اطلاعاتسازمان های. چنین ارتباطی امکان پذیر است

برنج. 8.14.

با سه رابط شبکه

برنج. 8.15.

اگر هنگام استفاده از طرح های اتصال ME با حفاظت جداگانه از زیرشبکه های باز و بسته، سرور پایانه در یک زیرشبکه باز گنجانده شود.

نرم افزار سرور پایانه باید توانایی مدیریت و کنترل جلسات ارتباطی را از طریق کانال های شماره گیری فراهم کند. ماژول های کنترل مدرن سرورهای ترمینالدارای قابلیت های توسعه یافته کافی برای تضمین امنیت خود سرور و محدود کردن دسترسی مشتری و انجام عملکردهای زیر است:

درباره استفاده رمز عبور محلیبرای دسترسی درگاه سریال، بر دسترسی از راه دوراز طریق پروتکل PPP و همچنین برای دسترسی به کنسول اداری؛

o استفاده از درخواست احراز هویت از هر ماشینی در شبکه محلی؛ درباره استفاده وجوه خارجیاحراز هویت؛

درباره نصب لیست کنترل دسترسی در پورت های سرور ترمینال؛

درباره ثبت جلسات ارتباطی از طریق یک سرور پایانه.

تجزیه و تحلیل و فیلتر کردن بسته های شبکه ای که از آن عبور می کنند. بسته به قوانین تعیین شده، فایروال اجازه می دهد یا بسته ها را از بین می برد، بنابراین اجازه یا رد می کند. اتصالات شبکه. ME یک وسیله کلاسیک برای محافظت از محیط یک شبکه کامپیوتری است: در مرز بین شبکه های داخلی (محافظت شده) و خارجی (بالقوه خطرناک) نصب می شود و اتصالات بین گره های این شبکه ها را کنترل می کند. اما طرح های اتصال دیگری نیز وجود دارد که در ادامه به آنها پرداخته خواهد شد.اصطلاح انگلیسی که برای اشاره به ME استفاده می شود فایروال است. بنابراین، در ادبیات، فایروال ها را گاهی فایروال یا فایروال نیز می نامند (اصطلاح آلمانی مشابه فایروال).

همانطور که قبلا ذکر شد، فیلتر کردن بر اساس قوانین انجام می شود. ایمن ترین رویکرد هنگام ایجاد قوانین برای ME این است که "هر چیزی که به صراحت مجاز نیست ممنوع است." در این مورد، بسته شبکهبرای مطابقت با قوانین مجاز بررسی می شود و اگر وجود نداشته باشد، دور انداخته می شود. اما در برخی موارد اصل مخالف نیز اعمال می شود: «هر چیزی که صریحاً ممنوع نیست، جایز است». سپس بررسی رعایت قوانین ممنوعیت انجام می شود و در صورت عدم یافتن چنین قوانینی، بسته ارسال می شود.

فیلتر کردن را می توان در سطوح مختلف مدل مرجع انجام داد شبکه OSI. بر اساس این معیار، ME ها به کلاس های زیر تقسیم می شوند [ , ]:

- روتر محافظ؛

- حمل و نقل محافظ (دروازه سطح جلسه)؛

- دروازه محافظ (دروازه سطح برنامه).

روتر محافظ(یا فیلتر بسته) فعال است سطح شبکهمدل OSI، اما برای انجام بررسی ها می تواند از اطلاعات هدرهای پروتکل لایه انتقال نیز استفاده کند. بر این اساس، فیلتر توسط آدرس های IP فرستنده و گیرنده و توسط پورت های TCP و UDP قابل انجام است. چنین ME هایی با بالا متمایز می شوند کاراییو سادگی نسبی - عملکرد فیلترهای بستهحتی ساده ترین و ارزان ترین روترهای سخت افزاری هم اکنون آنها را دارند. در عین حال، آنها در برابر بسیاری از حملات، به عنوان مثال، حملات مرتبط با جعل شرکت کنندگان در اتصال، محافظت نمی کنند.

Session Gatewayدر لایه نشست مدل OSI عمل می کند و همچنین می تواند اطلاعات لایه شبکه و انتقال را نظارت کند. بر این اساس، علاوه بر قابلیتهای ذکر شده در بالا، چنین فایروالی میتواند فرآیند راهاندازی اتصال را نظارت کرده و بستههای عبوری را بررسی کند تا مشخص کند که آیا آنها به اتصالات مجاز تعلق دارند یا خیر.

درگاه برنامهمی تواند بسته ها را در تمام سطوح مدل OSI از شبکه به برنامه تجزیه و تحلیل کند که بیشترین ارائه را دارد سطح بالاحفاظت. علاوه بر موارد ذکر شده قبلی، ویژگی هایی مانند احراز هویت کاربر، تجزیه و تحلیل دستورات پروتکل در سطح برنامه، و بررسی داده های ارسال شده (برای حضور ویروس های کامپیوتری, رعایت سیاست امنیتی) و غیره.

اجازه دهید اکنون مسائل مربوط به نصب ME را در نظر بگیریم. بر برنج. 6.1نمودارهای اتصال ME معمولی ارائه شده است. در حالت اول ( برنج. 6.1) ME بعد از روتر نصب می شود و از کل شبکه داخلی محافظت می کند. این طرح در صورتی استفاده می شود که الزامات حفاظت در برابر دسترسی غیرمجاز به شبکه تقریباً برای همه گره های شبکه داخلی یکسان باشد. به عنوان مثال، "به اتصالات ایجاد شده از شبکه داخلی به شبکه خارجی اجازه دهید، و تلاش برای اتصال از شبکه خارجی به شبکه داخلی را متوقف کنید." اگر الزامات برای گره های مختلف متفاوت است (به عنوان مثال، شما نیاز به میزبانی یک سرور ایمیل دارید که آنها می توانند "از بیرون" به آن متصل شوند)، چنین طرح نصب فایروال به اندازه کافی امن نیست. اگر در مثال ما یک مزاحم وجود داشته باشد، در نتیجه اجرا حمله شبکه، کنترل مشخص شده را به دست خواهد آورد سرور پست الکترونیکی، از طریق آن می تواند به سایر گره های شبکه داخلی دسترسی پیدا کند.

در چنین مواردی، گاهی اوقات یک بخش باز از شبکه سازمانی در مقابل ME ایجاد می شود ( 6.1b) و ME از بقیه شبکه داخلی محافظت می کند. نقطه ضعف این طرح این است که ME اتصالات به گره های بخش باز را کنترل نمی کند.

ارجح تر در در این مورداستفاده از ME با سه رابط شبکه ( 6.1c). در این حالت، ME به گونه ای پیکربندی شده است که قوانین دسترسی به شبکه داخلی سخت تر از بخش باز است. در همان زمان، هر دو اتصال را می توان توسط ME کنترل کرد. بخش باز در این مورد گاهی اوقات "منطقه غیرنظامی" - DMZ نامیده می شود.

حتی قابل اعتمادتر طرحی است که در آن از دو ME قابل تنظیم مستقل برای محافظت از شبکه با DMZ استفاده می شود. 6.1d). در این مورد، ME 2 مجموعه ای دقیق تر از قوانین فیلتر را در مقایسه با ME1 پیاده سازی می کند. و حتی حمله موفقیت آمیز به اولین فایروال شبکه داخلی را بی دفاع نخواهد کرد.

که در اخیراگزینه نصب نرم افزار ME به طور مستقیم بر روی رایانه محافظت شده به طور گسترده مورد استفاده قرار گرفته است. گاهی اوقات چنین ME "شخصی" نامیده می شود. این طرح به شما امکان می دهد از خود در برابر تهدیداتی که نه تنها از شبکه خارجی بلکه از شبکه داخلی ناشی می شود محافظت کنید.