Khorev Anatolij Anatolijevič,

doktor tehničkih nauka, profesor,

Moskovski državni institut za elektronsku tehnologiju

(Tehnički univerzitet), Moskva

Tehnički kanali curenje informacija obrađenih kompjuterskom tehnologijom.

7. Terminologija u oblasti informacione bezbednosti: Priručnik. M.: VNII Standard, 1993. -110 str.

8. Tehnička zaštita informacija. Osnovni pojmovi i definicije: preporuke za standardizaciju R 50.1.056-2005: odobreno. Naredbom Rostekhregulirovanie od 29. decembra 2005. br. 479-st. - Unos. 2006-06-01. - M.: Standardinform, 2006. - 16 str.

9. Khorev A.A. Tehnička zaštita informacija: udžbenik. dodatak za studente. U 3 sveska Vol 1. Tehnički kanali curenja informacija. M.: SPC "Analitika", 2008. - 436 str.

10. Antiteroristička oprema: katalog.- Njemačka: PKI Electronic Intelligence, 2008. - 116 rubalja. + http://www.pki-electronic.com

11. Monitoring kompjuterske tastature: asortiman proizvoda.- Italija, Torino, B.E.A. S.r.l., 2007. -R. 35-37.

12. KeyDevil Keylogger. [Elektronski izvor]. - Način pristupa: http://www.keydevil.com/secure-purchase.html.

13. Kuhn Markus G. Kompromitujuće emanacije: rizici prisluškivanja kompjuterskih displeja.[Elektronski izvor]. - Način pristupa: http://www.cl.cam.ac.uk/techreports/UCAM-CL-TR-577.html .

14. proizvodi za sigurnost i nadzor.[Elektronski izvor]. - Način pristupa: http://endoacustica.com/index_en.htm.

15. Bežični upravljani keylogger.[Elektronski izvor]. - Način pristupa:

Inženjerski podsistem tehnička zaštita informacija od curenja je dizajnirana da smanji na prihvatljive vrijednosti rizik (vjerovatnost) neovlaštenog širenja informacija iz izvora koji se nalazi unutar kontrolirane zone do napadača. Da bi se postigao ovaj cilj, sistem mora imati mehanizme (ovlasti i sredstva) za otkrivanje i neutralizaciju prijetnji prisluškivanja, nadzora, presretanja i curenja informacija kroz materijalni kanal.

U skladu sa klasifikacijom metoda inženjersko-tehničke zaštite informacija koja je razmatrana u drugom odeljku, osnovu za funkcionisanje sistema inženjersko-tehničke zaštite informacija od curenja predstavljaju metode prostornog, vremenskog, strukturnog i energetskog prikrivanja.

Da bi se osiguralo prostorno sakrivanje, sistem mora imati skrivene lokacije izvora informacija koje su poznate samo ljudima koji direktno rade s njim. Vrlo ograničen krug ljudi ima pristup prostorijama u kojima se čuvaju tajni dokumenti. Šefovi privatnih struktura često koriste posebne vrijedna dokumenta skrovišta u vidu sefa ugrađenog u zid i prekrivenog slikom, pa čak i zasebna prostorija sa prikrivenim vratima.

Za implementaciju privremenog skrivanja, sistem zaštite mora imati mehanizam za određivanje vremena nastanka prijetnje. IN opšti slučaj ovo vrijeme se može predvidjeti, ali sa velikom greškom. Ali u nekim slučajevima se utvrđuje s dovoljnom tačnošću. Ova vremena uključuju:

§ letenje iznad objekta zaštite izviđačke letelice;

§ rad radioelektronskog sredstva ili električnog uređaja kao izvora opasnih signala;

§ boravak u dodijeljenim prostorijama posjetioca.

Sposobnost preciznog određivanja lokacije izviđačkog svemirskog broda (SC) u svemiru omogućava vam da organizirate efikasnu privremenu tajnost prema objektu zaštite. Ovo vrijeme se računa iz parametara orbite lansirane svemirske letjelice posebna usluga, koja obavještava zainteresovane organizacije o redu letenja. Uključivanje nije prošlo posebna provjera elektronički uređaj i električni uređaj stvara potencijalnu prijetnju govornim informacijama u prostoriji u kojoj je ovaj uređaj ili uređaj instaliran. Stoga su razgovori o zatvorenim temama s uključenim neprovjerenom ili nezaštićenom elektronskom opremom i uređajima zabranjeni. Također, dolazak posjetitelja u posebnu prostoriju treba smatrati prijetnjom od curenja informacija. Stoga su u njegovom prisustvu isključeni razgovori i izlaganje sredstava i materijala koji nisu vezani za teme rješavanih pitanja s posjetiteljem. Kako bi se spriječilo curenje informacija preko posjetitelja, pregovori sa njima, osim kada je potrebno demonstrirati rad sredstava, vode se u posebnoj prostoriji za pregovore,

nalazi se na minimalnoj udaljenosti od kontrolne tačke.

Sredstva strukturalnog i energetskog prikrivanja značajno se razlikuju u zavisnosti od prijetnji. Zbog toga je u opštem slučaju preporučljivo podsistem inženjersko-tehničke zaštite od curenja informacija podeliti na komplekse, od kojih svaki kombinuje snage i sredstva za sprečavanje jedne od pretnji od curenja informacija (slika 19.7).

Zaštićene informacije su vlasničke i zaštićene pravnim dokumentima. Prilikom provođenja mjera zaštite nedržavnih izvora informacija koji su bankarska ili poslovna tajna, zahtjevi regulatornih dokumenata su savjetodavne prirode. Za nedržavne tajne režime zaštite informacija utvrđuje vlasnik podataka.

Radnje za zaštitu povjerljivih podataka od curenja kroz tehničke kanale su jedan od dijelova mjera preduzeća za osiguranje sigurnosti informacija. Organizacione radnje za zaštitu informacija od curenja putem tehničkih kanala zasnivaju se na nizu preporuka pri odabiru prostorija u kojima će se obavljati radovi na čuvanju i obradi povjerljivih informacija. Također, pri odabiru tehničkih sredstava zaštite potrebno je osloniti se prvenstveno na certificirane proizvode.

Prilikom organizovanja mjera zaštite od curenja informacija u tehničke kanale na štićenom objektu, mogu se razmotriti sljedeći koraci:

- pripremni, pred-projektni

- VSTS dizajn

- Faza puštanja u rad zaštićenog objekta i tehničkog informacionog sistema

Prva faza podrazumeva pripremu za stvaranje sistema tehničke zaštite informacija na zaštićenim objektima. Prilikom ispitivanja mogućih tehničkih tokova curenja u objektu, proučava se sljedeće:

- Plan susjednog prostora uz objekat u radijusu od 300 m.

- Plan svake etaže zgrade sa studijom karakteristika zidova, završnih obrada, prozora, vrata itd.

- Plan-šema sistema uzemljenja elektronskih objekata

- Plan-šema komunikacija cijele zgrade, zajedno sa ventilacijskim sistemom

- Plan-shema napajanja zgrade, sa naznakom svih ploča i lokacije transformatora

- Plan-šema

- Plan protivpožarnog i sigurnosnog alarma koji prikazuje sve senzore

Saznavši da je curenje informacija nekontrolirano puštanje povjerljivih podataka izvan granica kruga pojedinaca ili organizacije, razmotrit ćemo kako se takvo curenje provodi. U središtu takvog curenja je nekontrolirano uklanjanje povjerljivih podataka pomoću svjetlosnih, akustičnih, elektromagnetnih ili drugih polja ili materijalnih nosača. Bez obzira na različite uzroke curenja, oni imaju mnogo zajedničkog. Po pravilu, razlozi su povezani sa nedostacima u normama čuvanja informacija i kršenjem ovih normi.

Informacije se mogu prenijeti ili putem supstance ili polja. Osoba se ne smatra nosiocem, ona je izvor ili subjekt odnosa. Slika 1 prikazuje način prijenosa informacija. Čovjek koristi drugačije fizička polja koji stvaraju komunikacione sisteme. Svaki takav sistem ima komponente: izvor, predajnik, dalekovod, prijemnik i prijemnik. Takvi sistemi se svakodnevno koriste u skladu sa njihovom namjenom i službeni su način razmjene podataka. Takvi kanali se obezbjeđuju i kontroliraju kako bi se sigurna razmjena informacije. Ali postoje i kanali koji su skriveni od znatiželjnih očiju, a mogu prenositi podatke koje ne bi trebalo prenositi trećim licima. Takvi kanali se nazivaju kanali curenja. Slika 2 prikazuje dijagram kanala curenja.

Slika 1

Crtež - 2

Crtež - 2

Da bi se stvorio kanal curenja, potrebni su određeni vremenski, energetski i prostorni uslovi koji doprinose prijemu podataka na strani napadača. Kanali za curenje mogu se podijeliti na:

- acoustic

- vizuelno-optički

- elektromagnetna

- materijal

Vizuelno-optički kanali

Takvi kanali su obično daljinski nadzor. Informacija djeluje kao svjetlost koja dolazi iz izvora informacija. Klasifikacija takvih kanala prikazana je na Sl.3. Metode zaštite od vizuelnih kanala curenja:

- smanjuju reflektivne karakteristike štićenog objekta

- objekte rasporediti na način da se isključi odraz sa strane potencijalne lokacije napadača

- smanjiti osvijetljenost objekta

- primjenjuju metode maskiranja i druge da dovedu napadača u zabludu

- koristiti barijere

Crtež - 3

Crtež - 3

Akustični kanali

U takvim kanalima, nosač ima zvuk koji leži u ultra opsegu (više od 20.000 Hz). Kanal se realizuje kroz distribuciju akustični talas u svim pravcima. Čim se pojavi prepreka na putu vala, on aktivira oscilatorni mod prepreke i zvuk se može očitati sa prepreke. Zvuk putuje različito u različitim medijima za širenje. Razlike su prikazane na slici 4. Na sl.5. prikazana je šema vibracijskih i akustičkih kanala curenja informacija.

Crtež - 4

Crtež - 4

Crtež - 5

Crtež - 5

Zaštita od akustičnih kanala je prvenstveno organizaciona mjera. One podrazumijevaju realizaciju arhitektonsko-planskih, režimskih i prostornih mjera, kao i organizaciono-tehničkih aktivnih i pasivnih mjera. Takve metode su prikazane na Sl.6. Arhitektonsko-planske mjere implementiraju određene zahtjeve u fazi projektovanja objekata. Organizacione i tehničke metode podrazumijevaju primjenu sredstava za upijanje zvuka. Na primjer, materijali kao što su pamučna vuna, tepisi, pjenasti beton itd. Imaju puno poroznih praznina koje dovode do puno refleksije i apsorpcije zvučnih valova. Koriste se i specijalni hermetički akustični paneli. Vrijednost apsorpcije zvuka A određena je koeficijentima apsorpcije zvuka i dimenzijama površine na kojoj je apsorpcija zvuka: A = Σα * S. Vrijednosti koeficijenta su poznate, za porozne materijale je 0,2 - 0,8. Za beton ili ciglu, to je 0,01 - 0,03. Na primjer, kada se zidovi sa α = 0,03 tretiraju poroznim malterom α = 0,3, zvučni pritisak se smanjuje za 10 dB.

Crtež - 6

Crtež - 6

Merači nivoa zvuka se koriste za precizno određivanje efikasnosti zaštite od zvučne izolacije. Mjerač nivoa zvuka je uređaj koji mijenja fluktuacije zvučnog tlaka u očitanja. Šema rada je prikazana na sl.7. Elektronski stetoskopi se koriste za procjenu zaštite zgrada od curenja kroz vibracijske i akustične kanale. Slušaju zvuk kroz podove, zidove, sisteme grejanja, plafone itd. Osetljivost stetoskopa kreće se od 0,3 do 1,5 v/dB. Sa nivoom zvuka od 34 - 60 dB, ovakvi stetoskopi mogu osluškivati konstrukcije debljine do 1,5 m. Ako pasivne mjere zaštite ne pomognu, mogu se koristiti generatori buke. Postavljaju se duž perimetra prostorije kako bi stvorili svoje vibracijske valove na konstrukciji.

Crtež - 7

Crtež - 7

Elektromagnetski kanali

Za takve kanale nosilac su elektromagnetski talasi u opsegu od 10.000 m (frekvencija< 30 Гц) до волн длиной 1 — 0,1 мм (частота 300 — 3000 Гц). Классификация электромагнитных каналов утечек информации показана на рис.8.

Crtež - 8

Crtež - 8

Poznati elektromagnetni kanali curenja:

Uz pomoć projektno-tehnoloških mjera moguće je lokalizirati neke kanale curenja koristeći:

- slabljenje induktivne, elektromagnetne sprege između elemenata

- zaštita jedinica i elemenata opreme

- filtriranje signala u strujnim ili uzemljenim krugovima

Organizacione mjere za uklanjanje elektromagnetnih kanala curenja prikazane su na slici 9.

Crtež - 9

Crtež - 9

Svaki elektronski sklop pod uticajem visokofrekventnog elektromagnetnog polja postaje re-radijator, sekundarni izvor zračenja. Ovo djelovanje naziva se intermodulacijska radijacija. Za zaštitu od takvog puta curenja, potrebno je zabraniti prolaz visokofrekventne struje kroz mikrofon. Realizuje se povezivanjem kondenzatora kapaciteta 0,01 - 0,05 mikrofarada paralelno sa mikrofonom.

Fizički kanali

Takvi kanali se stvaraju u čvrstom, gasovitom ili tečnom stanju. Često je ovo otpad preduzeća. Klasifikacija materijalnih kanala prikazana je na slici 10.

Crtež - 10

Crtež - 10

Zaštita od ovakvih kanala je čitav niz mjera za kontrolu objavljivanja povjerljivih informacija u obliku industrijskog ili industrijskog otpada.

zaključci

Curenje podataka je nekontrolisano oslobađanje informacija izvan fizičkih granica ili kruga osoba. Sistematsko praćenje je potrebno za otkrivanje curenja podataka. Lokalizacija kanala curenja se provodi organizaciono-tehničkim sredstvima.

Stabilnost prijema informacija, implicitnih, skrivenih od vlasnika, oblik preuzimanja informacija obrađenih tehničkim sredstvima, doveo je do neumoljivog interesovanja za kanal curenja koji nastaje zbog lažnog elektromagnetnog zračenja i smetnji (PEMIN) koji prate rad ove opreme. .

U nastavku su date karakteristike kanala curenja, opisana je metodologija i metode zaštite informacija od curenja na račun PEMIN-a. Razmotreni su načini implementacije i karakteristike savremenih aktivnih sredstava zaštite – generatora buke, date preporuke za njihovu upotrebu.

Karakteristike kanala curenja informacija zbog PEMIN-a

Frekvencijski opseg lažnog elektromagnetnog zračenja koje prati informativne signale proteže se od jedinica kiloherca do gigaherca i više i određen je taktnom frekvencijom korišćenog alata za obradu informacija (IDP). Dakle, za standard kompjuterski monitor presretanje informacija moguće je na frekvencijama do 50. harmonika taktne frekvencije, a nivo zračenja, koji u bližoj zoni iznosi i do desetina dB, omogućava prijem signala na udaljenosti do nekoliko stotina metara.

Pored elektromagnetnog zračenja, oko objekata za obradu informacija postoje kvazistatička informacijska električna i magnetna polja, koja uzrokuju hvatanje na blisko raspoređenim kablovima, telefonskim žicama, linijama sigurnosni i protivpožarni alarm, električnu mrežu itd. Intenzitet polja u frekvencijskom opsegu od jedinica kiloherca do desetina megaherca je toliki da se signali mogu primati izvan kontrolisane zone (SC) uz direktnu vezu na ove dalekovode.

Metodologija zaštite informacija od curenja zbog PEMIN-a

U zavisnosti od okruženja za širenje informativnih signala, razmatraju se dva moguća kanala curenja: zbog samog PEMIN-a i komunikacije.

Prema načinu formiranja, klasificiraju se četiri vrste kanala za curenje:

Kanal elektromagnetnog zračenja (EMR), formiran od polja koja nastaju tokom prolaska informacija kroz SRI kola;

Slučajni antenski kanal (RA), koji nastaje usled indukovanog EMF-a u provodnim komunikacijama, galvanski nije povezan sa IRS i ima izlaz iz kontrolisane zone (SC);

Kanal odlaznih komunikacija galvanski povezan sa SDI;

Kanal neujednačene potrošnje struje (NDC), koji nastaje usled amplitudne modulacije struje radom elemenata IDS-a tokom obrade informacija.

EMP kanal karakterizira veličina EMP zone - udaljenost između SDI i opreme za presretanje antene preko koje je nemoguće efikasan prijem zbog prirodnog smanjenja nivoa emitovanog signala.

Kanal nasumičnih antena karakterizira veličina njihove površine za lumped random antene (CRA) i distribuirane nasumične antene (RSA). Lumped nasumične antene uključuju sva tehnička sredstva koja izlaze izvan kontrolisanog područja. Distribuirane nasumične antene uključuju žice, kablove, strukturne elemente zgrade itd. Udaljenost između SOI i SA, na kojoj je efikasno presretanje nemoguće, određuje veličinu SA zone.

Odlazni komunikacioni kanal karakteriše maksimalno dozvoljena vrednost odnosa snaga informativnog signala i normalizovane smetnje, pri kojoj je efikasan prijem nemoguć.

NPT kanal karakteriše maksimalno dozvoljena vrednost odnosa veličine promene struje koja dolazi iz izvora tokom obrade informacija i prosečne vrednosti potrošnje struje. Ako navedeni omjer ne prelazi graničnu vrijednost, efektivni prijem na NTP kanalu nije moguć. Trenutno, uzimajući u obzir praktično odsustvo uređaja male brzine u SVT-u (frekvencijski opseg ovog kanala je uzet od 0 do 30 Hz), ovaj kanal je malo relevantan.

Uzimajući u obzir gore navedeno, moguće je formulirati kriterij za zaštitu IMS-a od curenja kroz PEMI i pikape: IMS se smatra zaštićenim ako:

Radijus zone elektromagnetnog zračenja ne prelazi minimalnu dozvoljenu udaljenost od IS do granice kratkog spoja;

Odnos snaga informativnog signala normalizovane smetnje u svim SA ne prelazi maksimalno dozvoljenu vrednost na granici SC;

Odnos snaga informativnog signala normalizovane smetnje u svim odlaznim komunikacijama na granici kratkog spoja ne prelazi maksimalno dozvoljenu vrednost;

Omjer veličine promjene struje "obrade" i prosječne vrijednosti potrošnje struje iz mreže na granici kratkog spoja ne prelazi maksimalno dozvoljenu vrijednost.

Glavni zadaci i principi zaštite SVT

Za zaštitu informativnih signala SVT-a od mogućeg curenja informacija, na sledeće načine i aktivnosti:

Organizacijski;

Technical.

Mere tehničke informacione bezbednosti u SVT obuhvataju mere i sredstva koja utiču na nivo PEMIN ili nivo elektromagnetne buke. Na primjer, elektromagnetna zaštita - efikasan metod zaštita informacija, međutim, zahteva značajne ekonomske troškove i redovno praćenje efikasnosti zaštite. Osim toga, potpuna elektromagnetna zaštita unosi nelagodu u rad osoblja za održavanje.

Unapređenjem SVT može se značajno smanjiti nivo informacionog zračenja, ali se oni ne mogu potpuno eliminisati. U savremenim uslovima, usavršavanje SVT tehnologije svodi se na odabir SVT komponenti, budući da u Ruskoj Federaciji ne postoje sopstveni razvoji EVT alata, a PC se sastavlja od stranih komponenti. Prilikom odabira komponenti u kompanijama za montažu (crvena montaža), pažnju se skreće na matičnu ploču, dizajn kućišta sistemske jedinice (kućište), video karticu (video kontroler), tip displeja itd.

Aktivno radio maskiranje, šum - upotreba širokopojasnih generatora šuma.

Generatori buke mogu biti hardverski i objektni. Glavni zadatak vazdušne buke je da podigne nivo elektromagnetne buke i na taj način spreči radio presretanje SVT informacionih signala. Indikatori intenziteta smetnji buke baraže (šum sa normalnim zakonom raspodjele trenutnih vrijednosti amplitude) je zona šuma R w. Tehnička sredstva SVT-a će biti zaštićena ako je R w > R 2 .

Metodologija izvođenja posebnih studija tehničkih sredstava EWT

Osnovni zahtjevi za uslove mjerenja.

Identifikacija opasnih signala iz ukupnog skupa signala i merenje njihovog nivoa vrši se posebno organizovanim testnim režimima tehničkih sredstava (TS), u kojima trajanje i amplituda informacionih impulsa ostaju isti kao u režimu rada, ali koristi se periodični niz impulsa u obliku rafala. Ovaj zahtjev je zbog činjenice da su u prihvaćenoj metodologiji za izračunavanje rezultata SI vrijednosti opsega zbrajanja frekvencijskih komponenti i frekvencija sata informacioni impulsi moraju biti konstanti. U suprotnom, izračunavanje rezultata postaje nemoguće.

Osim toga, ciklično ponavljanje istih "paketa" informacija znatno olakšava identifikaciju i mjerenje vrijednosti "opasnih" signala u pozadini buke i smetnji.

Detekcija signala se vrši sa svih strana tehničkih sredstava. Signal se mjeri u vršnom (kvazi-vršnom) modu iz smjera maksimalnog zračenja, gdje se detektuje opasan signal. Za detekciju testnih signala i njihovu identifikaciju iz ukupnog skupa primljenih signala, koriste se takve karakteristike kao što su podudarnost frekvencija detektovanih harmonika i intervala između njih sa izračunatim vrijednostima, period i trajanje rafala, promjena u oblik signala na izlazu prijemnika pri promjeni parametara test signala itd. P.

Prilikom mjerenja morate:

Istražiti tehnički opis i šematski dijagrami vozila;

Proučiti moguće načine rada vozila;

Pripremite mjernu opremu za rad.

Merenje parametara lažnog elektromagnetnog zračenja i interferencije vozila vrši se u svim režimima njegovog rada. Uzemljenje i napajanje vozila moraju se izvršiti u skladu sa pravilima rada ovog vozila. Prije početka mjerenja, vozila se provjeravaju na operativnost u skladu sa uputstvima za upotrebu.

Prostorija u kojoj se mjere parametri opasnog signalnog polja mora imati dimenzije prostorije od najmanje 6x6m (36m2);

U blizini izmjerenog tehničkog uređaja (bliže od 2,5 m), koji se postavlja na sredini prostorije, ne smiju se nalaziti glomazni metalni predmeti (sefovi, ormarići i sl.) koji mogu izobličiti TEM sliku;

Podovi u prostoriji mogu biti drveni (parket) ili metalni;

Zakoni opadajućeg polja u certificiranoj prostoriji moraju se pridržavati standardna funkcija slabljenje polja unutar 2 ... 2,5 m od vozila u smjeru ugradnje mjerne antene.

Tehnički alat se postavlja na okretno postolje, visine 0,8...1,0 m, napajanje vozila se vrši preko filtera protiv ometanja tipa FP ili drugog tipa, slabljenja od najmanje 40.. ,60 dB.

Ova jednačina zone rješava se grafičko-analitičkom metodom ili na PC-u.

Organizacija zaštite računara od neovlašćenog pristupa

Trenutno, zbog brzog razvoja računarske tehnologije i pojave novih informacionih tehnologija, pojavio se novi pravac za dobijanje kategorizovanih informacija, usko povezan sa kompjuterskim kriminalom i neovlašćenim pristupom (UAS) ograničenim informacijama. Razvoj lokalnog i globalnog kompjuterske mreže dovelo do potrebe da se zatvori neovlašćeni pristup informacijama pohranjenim u automatizovanim sistemima.

Ciljevi zaštite informacija su: sprečavanje štete koja može nastati kao rezultat gubitka (krađa, gubitak, izobličenje, krivotvorenje) informacija u bilo kojoj od njegovih manifestacija.

Svako savremeno preduzeće danas ne može uspešno funkcionisati bez stvaranja pouzdanog sistema za zaštitu svojih informacija, koji uključuje ne samo organizacione i regulatorne mere, već i tehnički softver i hardver, organizaciju kontrole bezbednosti informacija tokom njihove obrade, skladištenja i prenosa u automatizovanim sistemima (AS ).

Praksa organizovanja zaštite informacija od neovlašćenog pristupa prilikom njihove obrade i skladištenja u automatizovanim sistemima treba da uzme u obzir sledeće principe i pravila za osiguranje bezbednosti informacija:

1. Usklađenost nivoa sigurnosti informacija sa zakonskim odredbama i regulatornim zahtjevima za zaštitu informacija koje su zaštićene od strane aktuelno zakonodavstvo, uklj. izbor klase bezbednosti AS u skladu sa karakteristikama obrade informacija (tehnologija obrade, specifični uslovi rada AS) i stepenom njegove poverljivosti.

2. Identifikacija povjerljivih (zaštićenih) informacija i njihove dokumentacije u vidu liste informacija koje podliježu zaštiti, njihovo blagovremeno prilagođavanje.

3. Većina važne odluke o bezbednosti informacija treba da bude prihvaćen od strane menadžmenta preduzeća ili vlasnika AU.

4. Utvrđivanje postupka za utvrđivanje nivoa korisničkih dozvola, kao i kruga lica kojima se ovo pravo daje (administratori za sigurnost informacija).

5. Uspostavljanje i registracija pravila kontrole pristupa

(PRD), tj. skup pravila koja regulišu prava pristupa subjekata pristupa objektima pristupa.

6. Utvrđivanje lične odgovornosti korisnika za održavanje nivoa sigurnosti AS-a prilikom obrade informacija koje podliježu zaštiti.

7. Osigurati fizičku zaštitu objekta na kojem se nalazi zaštićena NEP (teritorija, zgrade, prostorije, skladište nosilaca informacija) uspostavljanjem odgovarajućih postova, tehničkih sredstava zaštite ili na bilo koji drugi način koji sprječava ili značajno otežava krađu kompjutersku opremu (SVT), nosioce informacija, kao i NSD do SVT i komunikacione linije.

8. Organizovanje službe informacione bezbednosti (odgovorna lica, administrator informacione bezbednosti) koja vrši računovodstvo, čuvanje i izdavanje informacionih medija, lozinki, ključeva, održavanje servisnih informacija objekta informacione bezbednosti NSD (generisanje lozinki, ključeva , održavanje pravila kontrole pristupa), prihvatanje novog softvera uključenog u AS fondove, kao i praćenje napretka tehnološki proces obrada povjerljivih informacija itd.

9. Sistematska i operativna kontrola nivoa bezbednosti zaštićenih informacija u skladu sa važećim uputstvima o bezbednosti informacija, uklj. provjera zaštitnih funkcija alata za sigurnost informacija.

Alati za sigurnost informacija moraju imati certifikat koji potvrđuje njihovu usklađenost sa zahtjevima sigurnosti informacija.

Analiza iskustva rada u vezi s obradom i pohranjivanjem informacija korištenjem kompjuterske tehnologije omogućila je izvođenje zaključaka i sumiranje liste moguće prijetnje informacije. Uobičajeno, mogu se podijeliti u tri tipa:

Kršenje povjerljivosti informacija;

Kršenje integriteta informacija;

Kršenje dostupnosti informacija.

Polazeći od toga, gradi se sistem za zaštitu automatizovanih sistema i računara od neovlašćenog pristupa.

Izgradnja sistema zaštite

Izgradnja sistema zaštite zasnovanog na hardversko-softverskom kompleksu alata za zaštitu informacija od neovlašćenog pristupa i njegova interakcija sa hardverom i softverom računara generalno je prikazana na Sl. 4.13.

Rice. 4.13. Izgradnja sistema zaštite na bazi softversko-hardverskog kompleksa

Zaštita informacija korišćenjem hardvera i softvera kompleksa zaštite UA zasniva se na obradi događaja koji nastaju kada aplikativni programi ili sistemski softver (SW) pristupe resursima računara. Istovremeno, sredstva kompleksa presreću odgovarajuće softverske i/ili hardverske prekide (zahtjeve za izvođenje operacija prema hardverskim i/ili softverskim resursima PC-a). U slučaju kontroliranog događaja (zahtjev za prekid), zahtjev se analizira, te u zavisnosti od usklađenosti ovlaštenja subjekta pristupa (njegovog aplikativnog zadatka) postavlja administrator DRP sigurnost ili omogućava ili onemogućuje rukovanje ovim prekidima.

U opštem slučaju, sistem zaštite se sastoji od stvarnih sredstava zaštite od neovlašćenog učitavanja OS i sredstava za ograničavanje pristupa informacionim resursima, koja se uslovno mogu predstaviti kao četiri podsistema zaštite informacija u interakciji (slika 4.14).

Podsistem kontrole pristupa

Podsistem kontrole pristupa je dizajniran za zaštitu. PC od neovlašćenih korisnika, upravljanje pristupom objektima pristupa i organizovanje njihovog dijeljenja od strane registrovanih korisnika u skladu sa utvrđenim pravilima za kontrolu pristupa.

Ispod vanjski korisnici sve osobe koje nisu registrovane u sistemu (koje nemaju lični identifikator registrovan u određenom računaru) se razumeju. DC zaštita

Rice. 4.14. Podsistemi zaštite informacija prednjih korisnika opremljeni su postupcima identifikacije (poređenje prikazanog identifikatora sa listom registrovanom na računaru) i autentifikacijom (autentifikacija), koja se obično vrši unošenjem lozinke određene dužine. Za identifikaciju korisnika u sistemima zaštite od neovlaštenog pristupa najčešće se koriste lični identifikatori tipa Touch Memory (Ibutton) DS 199X, koji se odlikuju visokom pouzdanošću, jedinstvenošću, brzom memorijom, jednostavnošću upotrebe, prihvatljivim karakteristikama težine i veličine. i niska cijena.

Dva principa upravljanja pristupom zaštićenim resursima mogu se implementirati u sisteme zaštite od UA: diskrecioni i mandatni.

Princip diskrecione kontrole pristupa. Svakom registrovanom korisniku se dodjeljuju prava pristupa po principu dodjeljivanja specificiranih karakteristika pristupa svakom paru „subjekt-objekat“, koje su propisane u DRP-u. Kada korisnik zatraži pristup, pruža se nedvosmislena interpretacija uspostavljenih DRP-ova i, ovisno o korisnikovom nivou ovlaštenja, traženi tip pristupa se dozvoljava ili odbija.

Ova opcija kontrole pristupa omogućava svakom korisniku sistema da kreira izolovano softversko okruženje (IPS), tj. ograničiti njegovu mogućnost pokretanja programa navodeći kao dozvoljeno pokretanje samo onih programa koji su zaista potrebni korisniku za obavljanje njegovih službenih dužnosti. Stoga korisnik neće moći pokretati programe koji nisu uključeni u ovu listu.

Obavezni princip kontrole pristupa. Princip upravljanja pristupom resursima računara (hardver i softver),

na osnovu poređenja nivoa poverljivosti dodeljenog svakom resursu i ovlašćenja određenog registrovanog korisnika da pristupi PC resursima sa datim nivoom poverljivosti.

Za organizaciju obavezne kontrole pristupa, za svakog korisnika sistema se postavlja određeni nivo pristupa povjerljivim informacijama, a svakom resursu (direktoriji, datoteke, hardver) dodjeljuje se tzv. oznaka povjerljivosti.

Istovremeno, diferencijacija pristupa povjerljivim direktorijima i datotekama se vrši upoređivanjem nivoa pristupa korisnika i oznake osjetljivosti resursa i donošenjem odluke o odobravanju ili ne odobravanju pristupa resursu.

Podsistem registracije i računovodstva

Podsistem registracije i računovodstva je namijenjen za registraciju u sistemskom dnevniku, koji je posebna datoteka smještena na tvrdom disku PC-a, raznih događaja koji se dešavaju tokom rada PC-a. Prilikom evidentiranja događaja u sistemskom dnevniku, bilježe se sljedeće:

Datum i vrijeme događaja;

Ime i identifikator korisnika koji izvodi zabilježenu radnju;

Radnje korisnika (informacije o korisnikovom ulasku / izlasku iz sistema, pokretanju programa, UA događajima, promjeni dozvola itd.). Pristup sistemskom dnevniku je moguć samo za IS administratora (supervizora). Događaje evidentirane u sistemskom dnevniku utvrđuje administrator objekta informacione sigurnosti.

Ovaj podsistem također implementira mehanizam za nuliranje oslobođenih memorijskih područja.

Podsistem integriteta

Podsistem integriteta je dizajniran da isključi neovlašćene modifikacije (slučajne i zlonamerne) softverskog i hardverskog okruženja računara, uključujući softver kompleksa i informacije koje se obrađuju, dok istovremeno štiti računar od unošenja softverskih kartica i virusa. U softversko-hardverskim sistemima sistema informacione bezbednosti (PAKSZI) iz NSD-a obično se implementira:

Provjera jedinstvenih identifikatora dijelova PC hardvera;

Provjera integriteta sistemskih datoteka dodijeljenih za kontrolu, uključujući PAXZI NSD datoteke, prilagođeni programi i podaci;

Kontrolišite pristup operativnom sistemu direktno, zaobilazeći DOS prekide;

Isključenje mogućnosti korištenja PC-a bez hardverskog kontrolera kompleksa;

Mehanizam za kreiranje zatvorenog softverskog okruženja koje zabranjuje pokretanje uvezenih programa koji isključuju neovlašteni pristup OS-u.

Prilikom provjere integriteta PC softverskog okruženja, kontrolna suma datoteka se izračunava i upoređuje sa referentnom (kontrolnom) vrijednošću pohranjenom u posebnom području podataka. Ovi podaci se unose prilikom registracije korisnika i mogu se promijeniti tokom rada PC-a. U kompleksima zaštite od neovlaštenog pristupa koristi se složeni algoritam proračuna kontrolne sume-izračunavanje vrijednosti njihovih hash funkcija, isključujući činjenicu da modifikacija datoteke nije otkrivena.

Podsistem kriptografske zaštite

Podsistem kriptografske zaštite dizajniran je da poboljša zaštitu korisničkih informacija pohranjenih na tvrdom disku računara ili prenosivom mediju. Podsistem za zaštitu kriptografskih informacija omogućava korisniku da šifrira/dešifruje svoje podatke koristeći pojedinačne ključeve, obično pohranjene u ličnom TM-identifikatoru.

Sastav tipičnog kompleksa zaštite od neovlaštenog pristupa

Sastav tipičnog kompleksa za zaštitu računara od neovlašćenog pristupa uključuje hardver i softver. Hardver uključuje hardverski kontroler, alat za izvlačenje informacija i lične identifikatore korisnika.

Hardverski kontroler (slika 4.15) je ploča (ISA/PCI) instalirana u jedan od slotova za proširenje matične ploče računara. Hardverski kontroler sadrži ROM sa softver, konektor za povezivanje čitača informacija i dodatnih uređaja.

Rice. 4.15. Hardverski kontroler "Sobol"

Kao dodatni uređaji na hardverskom kontroleru mogu se ugraditi releji za blokiranje učitavanja eksternih uređaja (FDD, CD-ROM, SCSI, ZIP, itd.); hardverski generator slučajnih brojeva; trajna memorija.

Čitač informacija je uređaj dizajniran za čitanje informacija sa ličnog identifikatora koji predstavlja korisnik. Najčešće se u kompleksima zaštite od neovlaštenog pristupa koriste čitači informacija iz ličnih identifikatora tipa Touch Memory (Ibutton) DS199X, koji su kontaktni uređaji.

Kao čitači informacija mogu se koristiti kontaktni i beskontaktni čitači pametnih kartica (Smart Card Readers), kao i čitači biometrijskih informacija koji vam omogućavaju da identifikujete korisnika po njegovim biometrijskim karakteristikama (otisak prsta, lični potpis itd.).

Lični identifikator korisnika je hardverski uređaj koji ima jedinstvene karakteristike koje se ne mogu kopirati. Najčešće se u sistemima zaštite od neovlašćenog pristupa koriste identifikatori tipa Touch-Memory (Ibutton), koji se elektronsko kolo, opremljen baterijom i ima jedinstveni identifikacioni broj od 64 bita, koji je formiran tehnološki. Rok upotrebe elektronskog identifikatora, koji je deklarisao proizvođač, je oko 10 godina.

Pored TM-identifikatora, sistemi zaštite UA koriste identifikatore tipa pametne kartice („Smart Card“).

Pametna kartica je plastična kartica (slika 4.16.), sa ugrađenim mikrokolo koje sadrži trajnu memoriju koja se može ponovo upisivati.

Neki sistemi zaštite od neovlašćenog pristupa dozvoljavaju upotrebu biometrijskih karakteristika korisnika (lični potpis, otisak prsta i sl.) kao identifikator. Sastav softvera tipičnog sistema informacione bezbednosti (IPS) NSD-a prikazan je na sl. 4.17.

Sav softver kompleksa zaštite UA može se uvjetno podijeliti u tri grupe.

Programi zaštite sistema - programi koji obavljaju funkcije zaštite i ograničavanja pristupa informacijama. Takođe, pomoću ove grupe programa, sistem zaštite se konfiguriše i kontroliše tokom rada.

Specijalni bootloader je program koji omogućava pouzdano pokretanje osnovnog OS-a.

Sigurnosni drajver („sigurnosni monitor“) – rezidentni program koji kontroliše autoritet i ograničava pristup informacijama i hardverskim resursima tokom rada korisnika na AS (PC).

Instalacioni programi - skup programa dostupnih samo administratoru sistema zaštite informacija za upravljanje radom sistema zaštite informacija. Ovaj set programa vam omogućava da izvršite redovan proces instaliranja i uklanjanja sistema zaštite informacija.

Programi sistema identifikacije/autentifikacije su skup programa za formiranje i analizu individualnih karakteristika korisnika koji se koriste u identifikaciji/autentifikaciji. Ova grupa također uključuje programe za kreiranje i upravljanje bazom podataka korisnika sistema.

Program obuke - u opštem slučaju, to je program za akumulaciju i analizu individualnih karakteristika korisnika (alfanumerička kombinacija ličnu lozinku, lični potpis, otisci prstiju) i razvoj individualne karakteristike, koja se evidentira u bazi podataka.

Rice. 4.17. Sastav softvera tipičnog sistema informacione bezbednosti

Baza korisnika sadrži jedinstvene brojeve korisničkih ID-ova registrovanih u sistemu, kao i servisne informacije(korisnička prava, vremenska ograničenja, oznake osjetljivosti, itd.).

Program za identifikaciju upravlja procesom identifikacije korisnika: izdaje zahtjev za predstavljanje identifikatora, čita informacije iz ličnog identifikatora i traži korisnika u korisničkoj bazi podataka. Ukoliko je korisnik registrovan u sistemu, on generiše zahtev prema bazi podataka pojedinačnih karakteristika korisnika.

Baza podataka o individualnim karakteristikama sadrži individualne karakteristike svih korisnika registrovanih u sistemu, a na zahtev programa identifikacije bira tražene karakteristike.

Tehnološki programi su pomoćni alati za osiguranje bezbednog funkcionisanja sistema zaštite, dostupni samo administratoru sistema zaštite.

Programi za oporavak stanice su dizajnirani da obnove performanse stanice u slučaju hardverskih ili softverskih kvarova. Ova grupa programa omogućava vam da vratite prvobitno radno okruženje korisnika (koje je postojalo pre instaliranja sistema zaštite), kao i da vratite zdravlje hardvera i softvera sistema zaštite.

Važna karakteristika programa za oporavak stanica je mogućnost uklanjanja sistema zaštite na nenormalan način, tj. bez upotrebe instalatera, zbog čega se skladištenje i obračun ove grupe programa moraju obaviti s posebnom pažnjom.

Program syslog je dizajniran da u sistemskom dnevniku (posebnom fajlu) registruje sve događaje koji se dešavaju u sistemu zaštite u trenutku rada korisnika. Program vam omogućava da generišete uzorke iz sistemskog dnevnika prema različitim kriterijumima (svi UA događaji, svi događaji prijave korisnika, itd.) za dalju analizu.

Dinamika rada kompleksa zaštite od neovlaštenog pristupa

Za implementaciju funkcija kompleksa zaštite UA koriste se sljedeći mehanizmi:

1. Mehanizam zaštite od neovlašćenog učitavanja OS, uključujući identifikaciju korisnika jedinstvenim identifikatorom i autentifikaciju identiteta vlasnika prikazanog identifikatora.

2. Mehanizam zaključavanja ekrana i tastature u slučajevima kada se mogu implementirati određene prijetnje sigurnosti informacija.

3. Mehanizam za praćenje integriteta kritičnih programa i podataka sa stanovišta informacione sigurnosti (mehanizam za zaštitu od neovlašćenih modifikacija).

4. Mehanizam za kreiranje funkcionalno zatvorenih informacionih sistema stvaranjem izolovanog softverskog okruženja;

5. Mehanizam za ograničavanje pristupa AS resursima, određen atributima pristupa koje postavlja administrator sistema u skladu sa svakim parom „subjekta pristupa i objekta pristupa“ prilikom registracije korisnika.

6. Mehanizam registracije kontrolnih događaja i NSD događaja koji se javljaju u toku rada korisnika.

7. Dodatni zaštitni mehanizmi.

U fazi instalacije zaštitnog kompleksa od neovlaštenog pristupa, hardverski kontroler se instalira u slobodni slot matične ploče računara, a softver se instalira na hard disk.

Postavljanje kompleksa se sastoji u postavljanju prava kontrole pristupa i registracije korisnika. Kada korisnika registruje administrator sigurnosnog sistema, određuju se njegova prava pristupa: liste izvršnih programa i modula koji su dozvoljeni za pokretanje za ovog korisnika.

U fazi instalacije formiraju se i liste datoteka, čiji će se integritet provjeriti kada ovaj korisnik pokrene PC. Izračunate vrijednosti hash funkcija (kontrolne sume) ovih datoteka pohranjuju se u posebnim memorijskim područjima (u nekim sistemima pohranjuju se u memoriju osobnog TM-identifikatora).

Mehanizam zaštite od neovlašćenog učitavanja OS implementira se sprovođenjem procedura za identifikaciju, autentifikaciju i praćenje integriteta zaštićenih fajlova pre učitavanja operativnog sistema. Ovo obezbeđuje ROM instaliran na ploči hardverskog kontrolera, koji prima kontrolu tokom takozvane ROM-SCAN procedure. Suština ove procedure je sljedeća: prilikom početnog pokretanja, nakon provjere glavnog hardvera, BIOS računara počinje tražiti eksterne ROM-ove u rasponu od C800:0000 do EOOO.OOOO u koracima od 2K. Znak prisustva ROM-a je prisustvo riječi AA55H u prvoj riječi provjerenog intervala.Ako se ovaj znak otkrije, onda sljedeći bajt sadrži dužinu ROM-a u stranicama od 512 bajtova.Tada se izračunava kontrolna suma cijelog ROM-a , i ako je ispravan, biće pozvana procedura koja se nalazi u ROM-u sa pomakom. Ova procedura se obično koristi prilikom inicijalizacije hardverskih uređaja.

U većini UA zaštitnih sistema, ova procedura je dizajnirana da implementira proces identifikacije i autentifikacije korisnika. U slučaju greške (odbijanje pristupa), procedura se ne vraća; dalje učitavanje računara neće biti izvršeno.

Kada je instaliran hardverski kontroler i instaliran softver sistema zaštite od neovlaštenog neovlaštenog otvaranja, PC se učitava sljedećim redoslijedom:

1. BIOS računara obavlja standardnu POST proceduru (provera glavne računarske opreme) i po njenom završetku prelazi na ROM-SCAN proceduru, tokom koje kontrolu presreće hardverski kontroler sistema protiv neovlašćenja.

2. Izvodi se proces identifikacije korisnika za koji se na monitoru računara prikazuje poziv za dostavljanje ličnog identifikatora (u nekim sigurnosnim sistemima, istovremeno sa pozivom, pokreće se i odbrojavanje, što vam omogućava da ograničite vrijeme pokušaj identifikacije).

3. Ako korisnik predstavi identifikator, informacija se čita. Ako identifikator nije prikazan, pristup sistemu je blokiran.

4. Ako prikazani identifikator nije registrovan u sistemu, tada se prikazuje poruka odbijenog pristupa i vraća se na P.2.

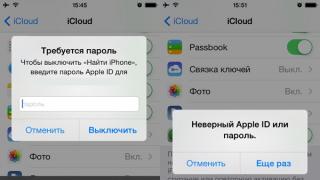

5. Ako je predstavljeni identifikator registrovan u sistemu, sistem prelazi u režim provjere autentičnosti. U većini sistema zaštite od neovlašćenog pristupa za autentifikaciju se koristi lična lozinka.

6. Ako je lozinka unesena pogrešno, dolazi do povratka na P.2.

7. Ako je lozinka ispravno unesena, hardverski kontroler prenosi kontrolu na PC i vrši se redovni proces učitavanja OS-a.

Osim toga, mnogi sistemi vam omogućavaju da ograničite broj "nevažećih" ulaza ponovnim učitavanjem u slučaju datog broja kvarova.

Stabilnost postupka identifikacije/autentifikacije u velikoj mjeri ovisi o korištenim ličnim identifikatorima i algoritmima za autentifikaciju korisnika. Ako se kao identifikator koristi TM-identifikator, a postupak autentifikacije je unos lične lozinke, njegova otpornost na hakiranje zavisiće od dužine lozinke.

Tokom implementacije kontrolnih procedura (identifikacija i autentifikacija korisnika, provjera integriteta), drajver sistema zaštite od neovlaštenog pristupa blokira učitavanje tastature i OS-a. Kada se dodirne čitač informacija, prikazani TM-identifikator se pretražuje u listi identifikatora registrovanih na računaru. Obično se lista pohranjuje na disk C. Ako se predstavljeni TM-identifikator nađe na listi, tada se u nekim sistemima zaštite od neovlaštenog pristupa nadgleda integritet datoteka u skladu sa listom sastavljenom za ovog korisnika.

U ovom slučaju, prilikom provjere integriteta liste korisničkih datoteka, heš funkcija kontrolne sume ovih datoteka se izračunava i upoređuje sa referentnom (kontrolnom) vrijednošću očitanom iz prezentiranog ličnog TM identifikatora. Za provođenje postupka provjere autentičnosti omogućen je način unosa lozinke u skrivenom obliku - u obrascu specijalni znakovi(na primjer, znak je "*"). Time se sprječava mogućnost otkrivanja pojedinačne lozinke i korištenja izgubljenog (ukradenog) TM identifikatora.

Uz pozitivan rezultat gore navedenih kontrolnih procedura, OS se učitava. Ako identifikator koji je prikazao korisnik nije registriran na listi ili ako je narušen integritet zaštićenih datoteka, OS se neće učitati. Za nastavak je potrebna intervencija administratora.

Dakle, kontrolne procedure: identifikacija, autentifikacija i provjere integriteta se provode prije učitavanja OS-a. U svakom drugom slučaju, tj. ako ovaj korisnik nema prava za rad sa ovim računarom, OS se ne učitava.

Prilikom izvršavanja konfiguracijskih datoteka CONFIG.SYS i AUTOEXEC.BAT, tastatura je zaključana i učitava se

"sigurnosni monitor" anti-UAS sistema zaštite, koji kontroliše korišćenje od strane korisnika samo resursa koji su mu dozvoljeni.

Mehanizam kontrole integriteta se realizuje upoređivanjem dva vektora za jedan niz podataka: referentnog (kontrolnog), unapred razvijenog u fazi registracije korisnika, i trenutnog, tj. generiran neposredno prije testiranja.

Referentni (kontrolni) vektor se generira na osnovu hash funkcija (kontrolne sume) zaštićenih datoteka i pohranjuje se u poseban fajl ili identifikator. U slučaju autorizovane modifikacije zaštićenih fajlova, sprovodi se postupak prepisivanja nove vrednosti heš funkcija (kontrolne sume) modifikovanih datoteka.

Mehanizam za kreiranje izolovanog softverskog okruženja implementiran je korištenjem rezidentnog dijela „sigurnosnog monitora“ sistema zaštite UA. Tokom rada UA zaštitnog sistema, rezidentni dio “sigurnosnog monitora” provjerava datoteke svih drajvera učitanih iz CONFIG.SYS datoteke i obezbjeđuje operativnu kontrolu nad integritetom izvršnih datoteka prije prenošenja kontrole na njih. Ovo pruža zaštitu od softverski virusi i bookmarks. U slučaju pozitivnog ishoda provjere, kontrola se prenosi na OS da učita fajl za izvršenje. Ako test ne uspije, program se ne pokreće.

Mehanizam kontrole pristupa implementiran je korištenjem rezidentnog dijela “sigurnosnog monitora” UA zaštitnog sistema, koji presreće obradu OS funkcija (u osnovi, ovo je prekid int 21, kao i int 25/26, i int 13 ). Značenje ovog rezidentnog modula je da kada se primi zahtjev od korisničkog programa, na primjer, za brisanje datoteke, prvo provjerava da li korisnik ima takve dozvole.

Ako postoji takvo ovlaštenje, kontrola se prenosi na normalan OS rukovalac da izvrši operaciju. Ako nema takvih dozvola, simulira se izlaz s greškom.

Pravila kontrole pristupa se uspostavljaju dodjeljivanjem atributa pristupa pristupnim objektima. Set atributa znači da se operacija specificirana atributom može izvesti na objektu.

Postavljeni atributi definiraju najvažniji dio korisničkog DRP-a.

Efikasnost sistema zaštite u velikoj meri zavisi od pravilnog izbora i ugradnje atributa. S tim u vezi, administrator sigurnosnog sistema mora jasno razumjeti od čega i kako zavisi izbor atributa dodijeljenih objektima kojima korisnik ima pristup. U najmanju ruku, potrebno je proučiti princip kontrole pristupa korišćenjem atributa, kao i karakteristike softverskih alata koje će korisnik koristiti tokom rada.

Softver sistema zaštite od neovlaštenog pristupa omogućava svakom paru subjekt-objekt da odredi (dio navedenih karakteristika pristupa ili sve):

za diskove:

Dostupnost i vidljivost logičkog pogona;

Kreiranje i brisanje datoteka;

Vidljivost fajla;

Izvršavanje zadataka;

Nasljeđivanje po poddirektorijumima atributa korijenskog direktorija (sa proširenjem prava nasljeđivanja samo na sljedeći nivo ili na sve sljedeće nivoe);

za imenike:

Dostupnost (idite na ovaj direktorij);

Vidljivost;

Nasljeđivanje atributa direktorija po poddirektorijumima (sa pravima nasljeđivanja koja se protežu samo na sljedeći nivo ili na sve naredne nivoe);

za sadržaj direktorija:

Kreiranje i brisanje poddirektorija;

Preimenovanje datoteka i poddirektorija;

Otvaranje datoteka za čitanje i pisanje;

Kreiranje i brisanje datoteka;

Vidljivost fajla;

za zadatke:

Izvršenje.

Mehanizam za registrovanje kontrolnih događaja i UA događaja sadrži sredstva selektivnog upoznavanja sa podacima o registraciji, a takođe vam omogućava da registrujete sve pokušaje pristupa i radnje odabranih korisnika kada rade na računaru sa instaliran sistem zaštita od NSD-a. U većini sistema zaštite od neovlaštenog pristupa, administrator ima mogućnost odabira nivoa detalja evidentiranih događaja za svakog korisnika.

Registracija se vrši sledećim redosledom:

Za svakog korisnika, administrator sistema postavlja nivo opširnosti dnevnika.

Za bilo koji nivo detalja, dnevnik odražava parametre registracije korisnika, pristup uređajima, pokretanje zadataka, pokušaje kršenja DRP-a, promjene DRP-a.

Za srednji nivo detalja, dnevnik dodatno odražava sve pokušaje pristupa zaštićenim diskovima, direktorijumima i pojedinačni fajlovi, kao i pokušaje promjene nekih sistemskih postavki.

Za visok nivo detalja, dnevnik dodatno odražava sve pokušaje pristupa sadržaju zaštićenih direktorija.

Za odabrane korisnike, dnevnik odražava sve promjene DRP-a.

Osim toga, postoji mehanizam za prisilnu registraciju pristupa nekim objektima.

Općenito, sistemski dnevnik sadrži sljedeće informacije:

1. Datum i tačno vrijeme registracije događaja.

2. Predmet pristupa.

3. Vrsta operacije.

4. Pristup objektu. Objekt pristupa može biti datoteka, direktorij, disk. Ako je događaj promjena prava pristupa, tada se prikazuju ažurirani DRP-ovi.

5. Rezultat događaja.

6. Trenutni zadatak - program koji radi na stanici u trenutku registracije događaja.

Dodatni mehanizmi zaštite od neovlašćenog pristupa računaru

Dodatni mehanizmi zaštite od UA do PC (AS) omogućavaju vam da povećate nivo zaštite informacionih resursa u odnosu na osnovni nivo koji se postiže korišćenjem regularne funkcije sistemi zaštite. Da bi se povećao nivo zaštite informacijskih resursa, preporučljivo je koristiti sljedeće mehanizme zaštite:

Ograničenje „životnog“ vremena lozinke i njene minimalne dužine, isključujući mogućnost njenog brzog odabira u slučaju da korisnik izgubi svoj lični identifikator;

Korištenje "vremenskih ograničenja" za prijavu korisnika na sistem postavljanjem za svakog korisnika vremenski interval po danu u sedmici u kojem je rad dozvoljen;

Podešavanje kontrolnih parametara čuvara ekrana - zatamnjenje ekrana nakon prethodno određenog vremenskog intervala (ako operater nije izvršio nikakve radnje tokom navedenog intervala). Mogućnost nastavka rada pruža se tek nakon ponovne identifikacije uz predočenje ličnog korisničkog ID-a (ili lozinke);

Postavljanje ograničenja za svakog korisnika za izlaz zaštićenih informacija na otuđene medije (spoljni magnetni mediji, portovi štampača i komunikacionih uređaja itd.);

Periodična provjera integriteta sistemskih datoteka, uključujući datoteke softverskog dijela sistema zaštite, kao i korisničkih programa i podataka;

Kontrola pristupa operativnom sistemu direktno, zaobilazeći OS prekide, kako bi se isključila mogućnost otklanjanja grešaka i razvojnih programa, kao i "virusnih" programa;

Isključenje mogućnosti korišćenja računara u odsustvu hardverskog kontrolera sistema zaštite, kako bi se isključila mogućnost učitavanja operativnog sistema od strane korisnika sa uklonjenim sistemom zaštite;

Korišćenje mehanizama za kreiranje izolovanog softverskog okruženja koje zabranjuje pokretanje izvršnih datoteka sa eksternih medija ili ugrađenih u OS, kao i isključivanje neovlašćenog ulaska neregistrovanih korisnika u OS;

Indikacija pokušaja neovlašćenog pristupa računaru i zaštićenim resursima u realnom vremenu davanjem zvučnih, vizuelnih ili drugih signala.

Kontrolna pitanja za samostalan rad 1. Koje su organizacione mjere koje je potrebno preduzeti za zaštitu objekta.

2. Koja je svrha aktivnosti pretraživanja?

3. Navedite pasivne i aktivne metode tehničke zaštite.

4. Navedite metode za zaštitu govornih informacija.

5. Koja je razlika između zvučne izolacije i vibroakustičke zaštite prostorije?

6. Kako se neutraliziraju uređaji za snimanje zvuka i radio mikrofoni?

7. Navesti karakteristike zaštitnih uređaja za terminalnu opremu slabostrujnih vodova.

8. Navedite načine zaštite pretplatničkih telefonskih linija.

^9 Koja je glavna svrha bijega?

h 10. Navedite osnovne zahtjeve za uređaje za uzemljenje.

11. Uporedite zaštitna svojstva filtera za suzbijanje mrežne buke i generatora buke u mreži napajanja. Navedite područja primjene ovih proizvoda.

12. Koje su tehničke mjere zaštite informacija u SVT-u.

13. Navedite glavne kriterijume za sigurnost SVT-a.

14. Postupak i karakteristike izvođenja posebnih studija tehničkih sredstava EVT.

15. Šta je suština grafička metoda proračun radijusa zone I (I 2)?

16. Osnovna namjena kompleksa zaštite od neovlaštenog pristupa.

17. Šta je lični identifikator? Koje vrste identifikatora se koriste u sistemima zaštite od neovlaštenog pristupa, navedite glavna svojstva identifikatora.

18. Koje procedure izvodi sistem zaštite UA dok se OS ne učita?

19. Šta se dešava tokom procesa autentifikacije. Koje vrste procesa autentifikacije se koriste u sistemima zaštite UA?

20. Šta određuje snagu procesa identifikacije/autentifikacije?

21. Šta se podrazumijeva pod definicijom prava na ograničenje pristupa?

22. Šta se podrazumijeva pod objektom pristupa?

23. Kako se implementira mandatni princip kontrole pristupa?

24. Koji podsistemi su uključeni u sredstva kontrole pristupa?

25. Koji hardverski resursi su uključeni u standardni sastav sistema zaštite od neovlašćenog pristupa?

26. Koji parametri se registruju u sistemskom dnevniku tokom rada korisnika. Čemu služi syslog?

27. Koji se sistemi zaštite od neovlašćenog pristupa mogu koristiti u AU obradi informacija koje predstavljaju državnu tajnu?

pitanja:

1. Metode i sredstva zaštite od curenja povjerljivih informacija tehničkim kanalima.

2. Osobine softversko-matematičkog utjecaja u javnim mrežama.

3. Zaštita informacija u lokalnim računarskim mrežama.

književnost:

1. Budnikov S.A., Parshin N.V. Informaciona sigurnost automatizovanih sistema: Udžbenik. dodatak - Voronjež, TsPKS TZI, 2009.

2. Belov E.B. itd. Osnove informacione sigurnosti: Tutorial. - M.: Hotline - Telekom, 2005.

3. Zapečnikov S.V. i druge Informaciona sigurnost otvorenih sistema. Dio 1: Udžbenik za univerzitete. - M.: Hotline - Telekom, 2006.

4. Malyuk A.A. Informaciona bezbednost: konceptualne i metodološke osnove informacione bezbednosti: Udžbenik za univerzitete. - M.: Hotline - Telekom, 2004.

5. Malyuk A.A., Pazizin S.V., Pogozhin N.S. Uvod u sigurnost informacija u automatizovanim sistemima: Udžbenik za univerzitete. - M.: Hotline - Telekom, 2004.

6. Khorev A.A. Zaštita informacija od curenja kroz tehničke kanale. - Obrazovni. dodatak. – M.: MO RF, 2006.

7. Zakon Ruske Federacije od 28. decembra 2010. br. 390 „O sigurnosti“.

8. Federalni zakon od 27. jula 2006. br. 149-FZ „O informacijama, informacionim tehnologijama i zaštiti informacija“.

9. Ukaz predsjednika Ruske Federacije od 6. marta 1997. br. 188 "O odobravanju liste povjerljivih informacija".

Internet resursi:

1. http://ict.edu.ru

1. Metode i sredstva zaštite od curenja povjerljivih informacija tehničkim kanalima

Zaštita informacija od curenja kroz tehničke kanale je kompleks organizacionih, organizacionih, tehničkih i tehničke mjere neprijateljstvo, isključujući ili slabeći nekontrolisano objavljivanje povjerljivih informacija izvan kontrolirane zone.

1.1. Zaštita informacija od curenja kroz vizuelno-optičke kanale

Kako bi se informacije zaštitile od curenja kroz vizualno-optički kanal, preporučuje se:

· objekte zaštite rasporediti tako da se isključi refleksija svjetlosti u pravcu moguće lokacije uljeza (prostorne refleksije);

Smanjiti reflektirajuća svojstva objekta zaštite;

Smanjiti osvijetljenost štićenog objekta (energetska ograničenja);

koristiti sredstva za blokiranje ili značajno prigušivanje reflektovane svjetlosti: paravana, paravana, zavjese, kapci, tamno staklo i drugi blokirajući mediji, barijere;

Koristiti sredstva maskiranja, imitacije i druge da bi zaštitili i doveli uljeza u zabludu;

· koristiti sredstva pasivne i aktivne zaštite izvora od nekontrolisanog širenja reflektovane ili emitovane svetlosti i drugih zračenja;

· izvršiti maskiranje objekata zaštite, različitih reflektivnih svojstava i kontrasta pozadine;

· moguća je upotreba maskirnih sredstava za skrivanje predmeta u vidu aerosolnih zavjesa i maskirnih mreža, boja, skloništa.

1.2. Zaštita informacija od curenja kroz akustične kanale

Glavne mjere u ovoj vrsti zaštite su organizacione i organizaciono-tehničke mjere.

Organizacioni aranžmani pretpostavljaju izvođenje arhitektonsko-planskih, prostornih i osjetljivih radnji. Arhitektonsko planiranje mjere predviđaju iskazivanje određenih zahtjeva u fazi projektovanja zgrada i prostorija ili njihovu rekonstrukciju i adaptaciju kako bi se isključilo ili oslabilo nekontrolisano širenje zvučnih polja direktno u zračnom prostoru ili u građevinskim konstrukcijama u obliku 1/10 strukturnog zvuka .

Spatial zahtjevi mogu uključivati kako izbor lokacije prostorija u prostornom planu, tako i njihovu opremljenost elementima potrebnim za akustičku sigurnost, isključujući direktno širenje zvuka ili reflektiranje prema mogućoj lokaciji napadača. U tu svrhu, vrata su opremljena vestibulama, prozori su orijentirani prema zaštićenom (kontroliranom) od prisutnosti autsajderi teritorije itd.

Režimske mjere obezbediti strogu kontrolu boravka u kontrolisanom prostoru zaposlenih i posetilaca.

Organizacione i tehničke mjere predložiti pasivno(zvučna izolacija, apsorpcija zvuka) i aktivan aktivnosti (prigušivanje zvuka).

Ne isključuje upotrebu i tehničke mjere korištenjem posebnih sigurnih sredstava za vođenje povjerljivih pregovora (zaštićeni zvučnički sistemi).

Za utvrđivanje djelotvornosti zaštite pri korištenju zvučne izolacije koriste se mjerači nivoa zvuka - mjerni instrumenti koji pretvaraju fluktuacije zvučnog tlaka u očitanja koja odgovaraju razini zvučnog tlaka.

U slučajevima kada pasivne mjere ne pružaju potreban nivo sigurnosti, koriste se aktivna sredstva. Aktivni alati uključuju generatore buke - tehnički uređaji koje proizvode buku elektronskih signala. Ovi signali se dovode do odgovarajućih akustičkih ili vibracijskih pretvarača. Akustični senzori su dizajnirani da stvaraju akustičnu buku u zatvorenom ili na otvorenom, a senzori vibracije - za maskiranje buke u omotaču zgrade.

Tako je implementirana zaštita od curenja kroz akustične kanale:

· korištenje obloga koje apsorbiraju zvuk, posebnih dodatnih predsoblja za vrata, dvostrukih prozorskih krila;

· korištenje sredstava akustične buke volumena i površina;

zatvaranje ventilacionih kanala, sistema grijanja, napajanja, telefonskih i radio komunikacija;

Korištenje posebnih certificiranih prostorija, isključujući pojavu kanala za curenje informacija.

1.3. Zaštita informacija od curenja kroz elektromagnetne kanale

Za zaštitu informacija od curenja putem elektromagnetnih kanala koriste se kako opće metode zaštite od curenja tako i specifične metode usmjerene na poznate elektromagnetne kanale curenja informacija. Osim toga, zaštitne radnje se mogu razvrstati na projektna i tehnološka rješenja usmjerena na otklanjanje mogućnosti takvih kanala i operativna, koja se odnose na osiguranje uslova za korištenje određenih tehničkih sredstava u uslovima proizvodnje i radne djelatnosti.

Projektno-tehnološke mjere u pogledu lokalizacije mogućnosti formiranja uslova za nastanak kanala curenja informacija usled lažnog elektromagnetnog zračenja i prijemnika (PEMIN) u tehničkim sredstvima obrade i prenosa informacija, oni se svode na racionalna projektantsko-tehnološka rešenja koja uključuju:

zaštita elemenata i jedinica opreme;

slabljenje elektromagnetne, kapacitivne, induktivne sprege između elemenata i strujnih žica;

· filtriranje signala u strujnim i zemaljskim strujnim krugovima i druge mjere koje se odnose na upotrebu limitera, kola za razdvajanje, sistema za međusobnu kompenzaciju, atenuatora za slabljenje ili uništavanje PEMIN-a.

Metode šematskog projektovanja zaštite informacija:

shielding

· uzemljenje;

Filtracija

spoj.

Filteri za različite namjene koriste se za potiskivanje ili prigušivanje signala kada se pojave ili šire, kao i za zaštitu sistema napajanja opreme za obradu informacija.

Operativne mjere fokusirala se na izbor mjesta ugradnje tehničke opreme, uzimajući u obzir karakteristike njihovih elektromagnetnih polja na način da se isključi njihov izlazak iz kontrolirane zone. U ove svrhe moguće je izvršiti izolaciju prostorija u kojima se nalaze proizvodi sa visokim nivoom PEMI.

Organizacioni aranžmani zaštita informacija od curenja zbog elektromagnetnog zračenja:

1. Zabrana

1.1. Isključenje zračenja

1.2. Korišćenje zaštićenih prostorija

2. Smanjenje dostupnosti

2.1. Proširenje kontrolisane zone

2.2. Smanjenje udaljenosti širenja:

Smanjenje snage

Smanjenje visine

2.3. Koristeći prostornu orijentaciju:

Odabir područja sigurne lokacije

Sigurna orijentacija glavnog režnja

Upotreba visoko usmjerenih antena

Potiskivanje bočnih i stražnjih režnjeva

2.4. Izbor režima rada:

Smanjeno radno vrijeme

Korištenje poznatih načina rada

Upotreba metoda proračuna.

1.4. Zaštita informacija od curenja kroz materijalne kanale

Mjere zaštite ovog kanala ne zahtijevaju posebne komentare.

U zaključku, treba napomenuti da je prilikom zaštite informacija od curenja za bilo koju od razmatranih, preporučljivo pridržavati se sljedeće procedure:

1. Identifikacija mogućih kanala curenja.

2. Detekcija stvarnih kanala.

3. Procjena opasnosti od stvarnih kanala.

4. Lokalizacija opasnih kanala curenja informacija.

5. Sistematsko praćenje dostupnosti kanala i kvaliteta njihove zaštite.

2. Osobine programsko-matematičkog utjecaja u javnim mrežama

Programski i matematički uticaj - ovo je uticaj na zaštićene informacije uz pomoć zlonamernih programa.

Malware - program dizajniran za neovlašćeni pristup informacijama i (ili) uticaj na informacije ili resurse informacionog sistema. Drugim riječima, zlonamjerni program je neki neovisni skup instrukcija koji može učiniti sljedeće:

Sakrijte svoje prisustvo na računaru;

· imaju sposobnost samouništenja, maskiranja u legalne programe i kopiranja u druga područja RAM-a ili eksterne memorije;

Modificirati (uništiti, iskriviti) kod drugih programa;

・Nastupite samostalno destruktivne funkcije– kopiranje, modifikacija, uništavanje, blokiranje, itd.

Iskriviti, blokirati ili zamijeniti izlaz eksterni kanal komunikacije ili na vanjski medij za pohranu podataka.

Glavni putevi ulaska malware u IS-u, posebno na računaru, su umrežavanje i prenosivi medij informacije (fleš diskovi, diskovi, itd.). U ovom slučaju, uvođenje u sistem može biti nasumično.

Glavni tipovi malware su:

- Softverske oznake;

- softverski virusi;

- mrežni crvi;

- drugi zlonamjerni programi dizajnirani za obavljanje UA.

TO softverske oznake uključuju programe i fragmente programskog koda namijenjene formiranju neprijavljenih karakteristika legalnog softvera.

Nedeklarirane softverske mogućnosti– funkcionalnost softvera koja nije opisana u dokumentaciji. Softverska kartica često služi kao kanal za druge viruse i, po pravilu, nije otkrivena standardnim antivirusnim kontrolnim alatima.

Softverske oznake razlikuju se ovisno o načinu njihovog uvođenja u sistem:

- softver i hardver. Ovo su markeri integrisani u firmver računara ( BIOS, firmver periferne opreme);

- boot. Ovo su markeri integrisani u bootstrap programe (programe za učitavanje) koji se nalaze u boot sektorima;

- vozač. Ovo su obeleživači integrisani u drajvere (datoteke koje operativni sistem zahteva za upravljanje perifernim uređajima povezanim sa računarom);

- primijenjeno. Ovo su markeri integrisani u aplikativni softver (uređivači teksta, grafički editor, razne komunalne usluge, itd.);

- izvršni. Ovo su obeleživači integrisani u izvršne programske module. Softverski moduli najčešće su batch fajlovi;

- imitator bookmarks. Ovo su markeri koji, koristeći sličan interfejs, oponašaju programe koji zahtevaju da unesete poverljive informacije;

Za identifikaciju softverskih oznaka često se koristi kvalitativni pristup, koji se sastoji u praćenju funkcionisanja sistema, i to:

- smanjenje brzine;

- promjena sastava i dužine datoteka;

- djelomično ili potpuno blokiranje sistema i njegovih komponenti;

- imitacija fizičkih (hardverskih) kvarova računarskih objekata i periferni uređaji;

- prosljeđivanje poruka;

- zaobilaženje softvera i hardvera za konverziju kriptografskih informacija;

- omogućavanje pristupa sistemu sa neovlašćenih uređaja.

Postoje i dijagnostičke metode za otkrivanje oznaka. Tako, na primjer, antivirusi uspješno pronalaze oznake za pokretanje. Pokretanje statičke greške na diskovima dobro se bavi Disk Doctor, koji je dio široko rasprostranjenog paketa uslužnih programa Norton Utilities. Najčešći softverski markeri uključuju "trojanski konj".

trojanski konj zove:

- program koji, budući da je dio drugog programa sa funkcijama poznatim korisniku, može tajno izvršiti neke dodatne radnje radi nanošenja određene štete;

- program sa funkcijama poznatim njegovom korisniku, koji je modificiran tako da osim ovih funkcija može tajno od njega obavljati i neke druge (destruktivne) radnje.

Glavne vrste trojanaca i njihove mogućnosti:

- Trojan Notifier– Obavijest o uspješnom napadu. Trojanci ovog tipa dizajnirane da informišu svog "vlasnika" o zaraženom računaru. Ovo šalje informacije o računaru na adresu domaćina, kao što je IP adresa računara, broj otvorenog porta, adresa e-pošte itd.

- Trojan-PSW- Krađa lozinki. Kradu povjerljive podatke sa računara i šalju ih vlasniku putem e-pošte.

- Trojan Clicker- Internet klikeri - Porodica trojanskih programa čija je glavna funkcija organiziranje neovlaštenog pristupa Internet resursima (obično web stranicama). Za to se koriste različite metode, na primjer, postavljanje zlonamjerne stranice kao početne stranice u pretraživaču.

- Trojanac DDoS – Trojanac-DDoS pretvorite zaraženi računar u takozvani bot, koji se koristi za organizovanje napada za uskraćivanje pristupa određenom sajtu. Zatim se od vlasnika stranice traži da plati novac da zaustavi napad.

- Trojanski proxy– Trojanac proxy serveri. Porodica trojanaca koji se tajno sprovode anonimni pristup na razne internet resurse. Obično se koristi za slanje neželjene pošte.

- Trojan Spy– Špijunski softver. Oni su u mogućnosti da prate sve vaše aktivnosti na zaraženom računaru i prenose podatke svom vlasniku. Ovi podaci mogu uključivati lozinke, audio i video datoteke s mikrofona i video kamere povezane s računarom.

- Stražnja vrata– Mogućnost daljinskog upravljanja zaraženim računarom. Njegove mogućnosti su beskrajne, vlasniku programa će biti na raspolaganju cijeli vaš računar. Moći će slati poruke u vaše ime, upoznati se sa svim informacijama na računaru ili jednostavno uništiti sistem i podatke bez vašeg znanja.

- Trojan-Dropper– Instalatori drugog zlonamjernog softvera. Vrlo slično Trojanac-Downloader, ali instaliraju zlonamjerne programe koji su sadržani u sebi.

- Rootkit- mogu da se sakriju u sistemu zamenjujući različite objekte sa sobom. Takvi trojanci su vrlo neugodni, jer ih mogu zamijeniti svojim programskim kodom izvor operativni sistem, koji ne antivirus sposobnost otkrivanja prisutnosti virusa.

Apsolutno sve softverske oznake, bez obzira na način njihovog uvođenja u računarski sistem, trajanje njihovog boravka u RAM-u i svrhu, imaju jedno zajedničko: obavezno izvršavanje operacije upisivanja u RAM ili eksternu memoriju sistema. U nedostatku ove operacije, označavanje softvera ne može imati nikakav negativan uticaj.

Virus (računar, softver) - izvršni programski kod ili interpretirani skup instrukcija koji ima svojstva neovlaštene distribucije i samoreprodukcije. Stvoreni duplikati kompjuterskog virusa ne poklapaju se uvijek s originalom, ali zadržavaju sposobnost daljeg širenja i reprodukcije. Na ovaj način, obavezna imovina softverski virus je sposobnost da kreira svoje kopije i implementirati ih u kompjuterske mreže i/ili datoteke, oblasti računarskog sistema i drugi izvršni objekti. Istovremeno, duplikati zadržavaju mogućnost dalje distribucije.

Životni ciklus virusa sastoji se od sljedećih faza:

- prodor u kompjuter

- aktivacija virusa

- tražiti objekte za infekciju

- priprema viralnih kopija

- uvođenje virusnih kopija

Klasifikacija virusa i mrežni crvi prikazano na slici 1.

Fig.1. Klasifikacija virusa i mrežnih crva

Virusni kod za pokretanje omogućava vam da preuzmete kontrolu nad računarom u fazi inicijalizacije, čak i prije nego što se sam sistem pokrene. Boot virusi upisuju se ili u sektor za pokretanje, ili u sektor koji sadrži pokretač hard diska, ili promijenite pokazivač na aktivni sektor za pokretanje. Princip rada virusa za pokretanje zasniva se na algoritmima za pokretanje OS-a kada se računar uključi ili ponovo pokrene: nakon neophodnih testova instalirane opreme (memorije, diskova, itd.), program za pokretanje sistema čita prvi fizički sektor diska za pokretanje i prenosi kontrolu na A:, C: ili CD-ROM, ovisno o opcijama postavljenim u BIOS Setup.

U slučaju diskete ili CD diska, kontrola se daje boot sektoru diska, koji analizira tablicu parametara diska (VRT - Blok parametara BIOS-a), izračunava adrese sistemskih datoteka OS, čita ih u memoriju i pokreće ih za izvršenje. Sistemske datoteke su obično MSDOS.SYS i IO.SYS, ili IBMDOS.COM i IBMBIO.COM, ili druge ovisno o instaliranoj verziji DOS-a i/ili Windowsa ili drugih operativnih sistema. Ako na disku za pokretanje nema datoteka operativnog sistema, program koji se nalazi u sektoru za pokretanje diska prikazuje poruku o grešci i predlaže zamjenu diska za pokretanje.

U slučaju čvrstog diska, kontrolu prima program koji se nalazi u MBR-u čvrstog diska. Analizira tabelu particija diska (Disk Partition Table), izračunava adresu aktivnog sektora za pokretanje (obično je ovaj sektor boot sektor C: drajva), učitava ga u memoriju i prenosi kontrolu na njega. Nakon što je dobio kontrolu, aktivni sektor za pokretanje tvrdog diska obavlja iste radnje kao sektor za pokretanje diskete.

Kada inficiraju diskove, virusi za pokretanje zamjenjuju svoj kod nekim programom koji preuzima kontrolu kada se sistem pokrene. Dakle, princip infekcije je isti u svim gore opisanim metodama: virus "prisiljava" sistem, kada se ponovo pokrene, da čita u memoriju i da kontrolu ne originalnom kodu pokretača, već kodu virusa.

Primjer: Zlonamjerni program Virus.Boot.Snow.a upisuje svoj kod u MBR tvrdog diska ili u sektore za pokretanje disketa. U ovom slučaju, izvorni sektori za pokretanje su šifrirani virusom. Nakon što dobije kontrolu, virus ostaje u memoriji (prebivalištu) računara i presreće prekide. Ponekad se virus manifestuje kao vizuelni efekat - sneg počinje da pada na ekran računara.

File virusi - virusi koji direktno inficiraju datoteke. Datotečni virusi se mogu podijeliti u tri grupe, ovisno o okruženju u kojem se virus širi:

1. Virusi datoteka - rade direktno sa resursima operativnog sistema. Primjer: jedan od većine poznatih virusa dobio je naziv "Černobil". Zbog svoje male veličine (1 Kb), virus je zarazio PE datoteke na način da se njihova veličina nije promijenila. Da bi postigao ovaj efekat, virus traži "prazne" sekcije u datotekama, koje se pojavljuju zbog poravnanja početka svakog odeljka datoteke sa više bajt vrednosti. Nakon što stekne kontrolu, virus presreće IFS API, nadgledajući pozive funkcija pristupa datotekama i inficirajući izvršne datoteke. Dana 26. aprila pokreće se destruktivna funkcija virusa, koja se sastoji od brisanja Flash BIOS-a i inicijalne teško diskovi. Rezultat je nemogućnost da se računar uopšte pokrene (u slučaju uspešnog pokušaja brisanja Flash BIOS-a) ili gubitak podataka uopšte tvrdi diskovi kompjuter.

2. Makro virusi - virusi napisani na makro jezicima ugrađeni u neke sisteme za obradu podataka (uređivači teksta, tabele itd.). Najčešći su virusi za programe microsoft office. Za svoju reprodukciju, takvi virusi koriste mogućnosti makrojezika i uz njihovu pomoć prenose sebe (svoje kopije) iz jednog dokumenta u drugi.

Da bi makrovirusi postojali u određenom uređivaču, makro jezik ugrađen u njega mora imati sljedeće mogućnosti:

- povezivanje programa na makro jeziku sa određenim fajlom;

- kopirajte makroe iz jedne datoteke u drugu;

- dobiti makro kontrolu bez intervencije korisnika (automatski ili standardni makroi).

Ovi uslovi su ispunjeni aplikativni programi Microsoft Word, Excel i Microsoft Access. Sadrže makro jezike: Word Basic, Visual basic za aplikacije. Moderni makrojezici imaju gore navedene karakteristike koje treba omogućiti automatska obrada podaci.

Većina makro virusa je aktivna ne samo u trenutku otvaranja (zatvaranja) datoteke, već sve dok je aktivan sam uređivač. Sadrže sve svoje funkcije kao standardne Word/Excel/Office makroe. Međutim, postoje virusi koji koriste trikove da sakriju svoj kod i pohranjuju svoj kôd kao ne-makroe. Poznate su tri takve tehnike, a sve koriste sposobnost makroa za kreiranje, uređivanje i izvršavanje drugih makroa. Po pravilu, takvi virusi imaju mali makro za učitavanje virusa koji poziva ugrađeni makro editor, kreira novi makro, popunjava ga glavnim virusnim kodom, izvršava ga, a zatim ga, po pravilu, uništava (da bi sakrio tragove virusa). prisustvo virusa). Glavni kod takvih virusa prisutan je ili u samom virusnom makrou u obliku tekstualnih nizova (ponekad šifriranih), ili je pohranjen u promjenjivoj oblasti dokumenta.

3. Mrežni virusi - virusi koji koriste protokole i mogućnosti lokalnih i globalnih mreža za širenje. Glavno svojstvo mrežnog virusa je sposobnost da se samostalno replicira preko mreže. U isto vrijeme, postoje mrežni virusi sposoban da se pokreće na udaljenoj stanici ili serveru.

Glavne destruktivne radnje koje izvode virusi i crvi:

Pored svega navedenog, postoje i virusi kombinovanog tipa, koji kombinuju svojstva različite vrste virusi, na primjer, fajl i pokretanje. Kao primjer, uzmimo boot virus popularan proteklih godina pod nazivom "OneHalf". Ovaj virusni kod, jednom u računarskom okruženju operativnog sistema "MS-DOS", zarazio je glavni zapis za pokretanje sistema. Prilikom inicijalizacije računara, šifrirao je sektore glavnog diska, počevši od krajnjih. Kada je virus u memoriji, on počinje kontrolirati svaki pristup sektorima šifriranja i može ih dešifrirati na način da svi programi rade u normalan način rada. Ako se virus "OneHalf" jednostavno izbriše iz memorije i sektora za pokretanje, tada će informacije snimljene u sektoru šifriranja diska postati nedostupne. Kada virus šifrira dio diska, upozorava na to sljedećom porukom: "Dis is one half, Press any key to continue...". Nakon ovih radnji, čeka se da kliknete na bilo koje dugme i nastavite sa radom. "OneHalf" virus koristi različite kamuflažne mehanizme. On se smatra nevidljivi virus i obavlja polimorfne algoritamske funkcije. Otkrivanje i uklanjanje "OneHalf" virusnog koda je vrlo problematično, jer ga ne mogu vidjeti svi antivirusni programi.

U fazi pripreme kopija virusa, savremeni virusi često koriste metode maskiranja kopija kako bi otežali njihovo pronalaženje antivirusnim alatima:

- Šifriranje - virus se sastoji od dva funkcionalna dijela: samog virusa i kodera. Svaka kopija virusa sastoji se od kodera, slučajnog ključa i stvarnog virusa šifriranog ovim ključem.

- Metamorfizam je stvaranje različitih kopija virusa zamjenom blokova naredbi s ekvivalentnim, preuređivanjem dijelova koda, umetanjem "smeća" naredbi između smislenih dijelova koda koji ne rade praktično ništa.

Kombinacija ove dvije tehnologije rezultira sljedećim tipovima virusa:

- Šifrirani virus je virus koji koristi jednostavnu enkripciju s nasumičnim ključem i nepromjenjivim skremblerom. Takvi virusi se lako otkrivaju po potpisu kodera.

- Metamorfni virus - Virus koji primjenjuje metamorfizam na cijelo svoje tijelo kako bi stvorio nove kopije.

- Polimorfni virus je virus koji koristi metamorfnu šifru za šifriranje glavnog tijela virusa nasumičnim ključem. U ovom slučaju, dio informacija korištenih za dobivanje novih kopija kodera također može biti šifriran. Na primjer, virus može implementirati nekoliko algoritama za šifriranje i, kada kreira novu kopiju, promijeniti ne samo komande kodera, već i sam algoritam.

Crv - vrsta zlonamjernog softvera koji se širi mrežnim kanalima, sposoban da samostalno prevlada sisteme zaštite automatiziranih i računalnih mreža, kao i da kreira i dalje distribuira svoje kopije koje ne odgovaraju uvijek originalu, i inače štetan uticaj. Najpoznatiji crv je Morissov crv, čiji su mehanizmi detaljno opisani u literaturi. Crv se pojavio 1988. godine i u kratkom vremenskom periodu paralizirao mnoge računare na Internetu. Ovaj crv je "klasik" zlonamjernih programa, a mehanizme napada koje je autor razvio kada je napisan i dalje koriste napadači. Moriss je bio samopropagirajući program koji je širio kopije sebe po mreži, dobijajući privilegovana prava pristupa mrežnim hostovima iskorištavanjem ranjivosti u operativnom sistemu. Jedna od ranjivosti koju je crv iskoristio bila je ranjiva verzija programa sendmail (funkcija "debug" programa sendmail, koja je postavila način otklanjanja grešaka za trenutnu komunikaciju), a druga je bio program fingerd (sadržao je bafer). greška prelivanja). Crv je takođe koristio ranjivost u rexec i rsh komandama, kao i pogrešno odabrane korisničke lozinke, da napadne sisteme.

U fazi ulaska u sistem crvi podijeljeni uglavnom prema vrstama korištenih protokola:

- Mrežni crvi - Crvi koji koriste protokole Interneta i lokalnih mreža za distribuciju. Tipično, ovaj tip crva se širi korištenjem nekih aplikacija za pogrešno rukovanje osnovnim paketima steka TCP/IP protokola.

- Mail crvi - crvi koji se šire u obliku e-mail poruka. Po pravilu, email sadrži tijelo koda ili vezu do zaraženog resursa. Kada pokrenete priloženu datoteku, crv se aktivira; kada kliknete na vezu, preuzmete, a zatim otvorite datoteku, crv također počinje da obavlja svoju zlonamjernu radnju. Nakon toga nastavlja distribuirati svoje kopije, tražeći druge email adrese i šaljući im zaražene poruke. Crvi koriste sljedeće metode za slanje poruka: direktnu vezu sa SMTP serverom koristeći biblioteku pošte ugrađenu u kod crva; korištenje MS Outlook servisa; koristeći Windows MAPI funkcije. Za traženje adresa žrtava najčešće se koristi MS Outlook adresar, ali se može koristiti i baza podataka WAB adresa. Crv može skenirati datoteke pohranjene na diskovima i izdvojiti iz njih redove koji se odnose na adrese e-pošte. Crvi mogu slati svoje kopije na sve adrese koje se nalaze u poštanskom sandučetu (neki imaju mogućnost da odgovore na poštu u poštanskom sandučetu). Postoje slučajevi koji mogu kombinovati metode.

- IRC crvi - Crvi koji se šire putem IRC (Internet Relay Chat) kanala. Crvi ove klase koriste dva tipa distribucije: prosljeđivanje URL linka na datoteku tijela korisniku; slanje fajla korisniku (korisnik mora potvrditi prijem).