وی شرامکو

PCWeek/RE شماره 45، 2004

جلوگیری از آسیب های مرتبط با از دست دادن اطلاعات محرمانه ذخیره شده در رایانه یکی از مهمترین وظایف هر شرکتی است. مشخص است که پرسنل شرکت اغلب مقصر اصلی این ضررها هستند. بر اساس مطالعه موسسه امنیت رایانه، خطاهای غیرعمدی کارمندان 55 درصد از این آسیب ها را تشکیل می دهند و اقدامات همکاران نادرست و آزرده به ترتیب 10 درصد و 9 درصد را شامل می شود. بقیه تلفات مربوط به مشکلات حفاظت فیزیکی ( بلایای طبیعی، منبع تغذیه) 20 درصد، ویروس ها 4 درصد و حملات خارجی 2 درصد

راه اصلی محافظت از اطلاعات در برابر مهاجمان، پیاده سازی ابزارهای به اصطلاح AAA یا 3A (احراز هویت، مجوز، مدیریت) است. از جمله وجوه AAA مکان قابل توجهیتوسط سیستمهای شناسایی و احراز هویت سختافزاری و نرمافزاری (IIA) و دستگاههایی برای وارد کردن ویژگیهای شناسایی (اصطلاح مربوط به GOST R 51241-98) است که برای محافظت در برابر دسترسی غیرمجاز (UNA) به رایانهها طراحی شدهاند.

هنگام استفاده از SIA، یک کارمند تنها پس از تکمیل موفقیت آمیز مراحل شناسایی و احراز هویت، به رایانه یا شبکه شرکتی دسترسی پیدا می کند. شناسایی عبارت است از شناسایی کاربر توسط یک ویژگی شناسایی ذاتی یا اختصاص داده شده به او. تأیید هویت کاربر ارائه شده توسط وی در طول فرآیند احراز هویت انجام می شود.

سختافزار و نرمافزار SIA شامل شناسهها، دستگاههای ورودی/خروجی (خوانندهها، دستگاههای تماس، آداپتورها، کارتهای بوت مورد اعتماد، کانکتورها) است. مادربردو غیره) و نرم افزار مربوطه. شناسه ها برای ذخیره ویژگی های شناسایی منحصر به فرد طراحی شده اند. علاوه بر این، آنها می توانند انواع داده های حساس را ذخیره و پردازش کنند. دستگاه ها و نرم افزارهای ورودی/خروجی داده ها را بین شناسه و رایانه محافظت شده ارسال می کنند.

در بازار جهانی امنیت اطلاعاتبخش AAA به طور پیوسته در حال رشد است. این روند در بررسیها و پیشبینیهای تحلیلی توسط Infonetics Research، IDC، Gartner و سایر شرکتهای مشاوره تاکید شده است.

مقاله ما بر روی سیستم های ترکیبی شناسایی و احراز هویت تمرکز خواهد کرد. این انتخاب به این دلیل است که در حال حاضر سیستم های این کلاس مؤثرترین محافظت را از رایانه ها در برابر دسترسی غیرمجاز انجام می دهند.

طبقه بندی سیستم های شناسایی و احراز هویت

سیستم های اطلاعات خودکار مدرن، بر اساس نوع ویژگی های شناسایی مورد استفاده، به الکترونیک، بیومتریک و ترکیبی تقسیم می شوند (شکل 1 را ببینید).

شکل 1 طبقه بندی SIA بر اساس نوع ویژگی های شناسایی

در سیستم های الکترونیکی، ویژگی های شناسایی به صورت ارائه شده است کد دیجیتال، در حافظه شناسه ذخیره می شود. چنین SIA هایی بر اساس شناسه های زیر ایجاد می شوند:

- تماس با کارت های هوشمند؛

- کارت های هوشمند بدون تماس؛

- کلیدهای USB (نام دیگری برای نشانه های USB)؛

- شناسه های iButton.

که در سیستم های بیومتریکویژگی های شناسایی ah ویژگی های فردی یک فرد است که به آن ویژگی های بیومتریک می گویند. شناسایی و احراز هویت از این نوع بر اساس روش خواندن علامت بیومتریک ارائه شده کاربر و مقایسه آن با یک الگوی قبلی است. بسته به نوع ویژگی های مورد استفاده، سیستم های بیومتریک به استاتیک و دینامیک تقسیم می شوند.

بیومتریک استاتیک (که فیزیولوژیک نیز نامیده می شود) بر اساس داده های به دست آمده از اندازه گیری ویژگی های آناتومیکی یک فرد (اثر انگشت، شکل دست، الگوی عنبیه، الگوی عروق خونی صورت، الگوی شبکیه، ویژگی های صورت، قطعات کد ژنتیکی و غیره) است.

بیومتریک پویا (که رفتاری نیز نامیده می شود) بر اساس تجزیه و تحلیل اعمال انسان (پارامترهای صوتی، پویایی و فرم امضا) است.

با وجود ویژگی های بیومتریک متعدد، توسعه دهندگان SIA بر روی فناوری های تشخیص تمرکز می کنند اثر انگشت، ویژگی های صورت، هندسه دست و عنبیه. به عنوان مثال، طبق گزارش گروه بین المللی بیومتریک، در بازار جهانی امنیت بیومتریک در سال 2004، سهم سیستم های تشخیص اثر انگشت 48٪، تشخیص چهره 12٪، هندسه دست 11٪، عنبیه 9٪، پارامترهای صدا 6٪ بود. ، امضاء 2%. سهم باقیمانده (12٪) میان افزار است.

در سیستم های ترکیبی، چندین ویژگی شناسایی به طور همزمان برای شناسایی استفاده می شود. چنین ادغامی امکان ایجاد موانع اضافی را در مقابل مهاجم ایجاد می کند که او قادر به غلبه بر آنها نخواهد بود و اگر بتواند با مشکلات قابل توجهی روبرو شود. توسعه سیستم های ترکیبی در دو جهت انجام می شود:

- ادغام شناسه ها در یک سیستم کلاس واحد؛

- ادغام سیستم های کلاس های مختلف

در حالت اول، سیستمهای مبتنی بر کارتهای هوشمند بدون تماس و کلیدهای USB و همچنین کارتهای هوشمند هیبریدی (تماسی و بدون تماس) برای محافظت از رایانهها در برابر دسترسی غیرمجاز استفاده میشوند. در مورد دوم، توسعهدهندگان به طرز ماهرانهای از BIA بیومتریک و الکترونیکی عبور میکنند (در ادامه مقاله، چنین کنگلومرا یک سیستم شناسایی و احراز هویت بیوالکترونیک نامیده میشود).

ویژگی های سیستم های شناسایی و احراز هویت الکترونیکی

اطلاعات الکترونیکی و سیستم های اطلاعاتی و تجزیه و تحلیل ویژگی های کلیدی آنها، که به شما امکان می دهد به نفع یک محصول یا محصول دیگر انتخاب کنید، در بررسی من "امنیت رایانه: سیستم های شناسایی و احراز هویت الکترونیکی" (به PC Week/RE مراجعه کنید، مراجعه کنید. شماره 12/2004، ص 18). من فقط ویژگی های اصلی سیستم های اطلاعات الکترونیکی خودکار را ارائه می دهم که دانش آنها به درک ساختار و اصل عملکرد سیستم های ترکیبی کمک می کند.

SIA های ترکیبی ممکن است شامل تماس الکترونیکی و کارت های هوشمند بدون تماس و کلیدهای USB باشد. عنصر اصلی این دستگاه ها یک یا چند توکار است مدارهای مجتمع(تراشه ها) که می توانند تراشه های حافظه، تراشه های منطقی سخت و ریزپردازنده ها (پردازنده ها) باشند. در حال حاضر، شناسههای دارای پردازنده بیشترین عملکرد و درجه امنیت را دارند.

اساس تراشه کارت هوشمند تماس میکروپروسسوری یک پردازنده مرکزی، یک پردازنده رمزنگاری تخصصی (اختیاری)، حافظه دسترسی تصادفی (RAM)، حافظه فقط خواندنی (ROM)، حافظه غیر فرار قابل برنامه ریزی فقط خواندنی (PROM)، حسگر است. اعداد تصادفی، تایمر، پورت ارتباط سریال.

RAM برای ذخیره موقت داده ها مانند نتایج محاسبات انجام شده توسط پردازنده استفاده می شود. ظرفیت آن چندین کیلوبایت است.

حافظه فقط خواندنی دستورالعمل های اجرا شده توسط پردازنده و سایر داده های تغییرناپذیر را ذخیره می کند. اطلاعات در رام زمانی که کارت تولید می شود نوشته می شود. ظرفیت حافظه می تواند ده ها کیلوبایت باشد.

کارتهای هوشمند تماسی از دو نوع حافظه PROM استفاده میکنند: EPROM یک بار قابل برنامهریزی و معمولاً EEPROM قابل برنامهریزی تکراری. حافظه PROM برای ذخیره دادههای کاربر قابل خواندن، نوشتن و اصلاح و دادههای حساس (مانند کلیدهای رمزنگاری) که توسط سایر کاربران قابل دسترسی نیست، استفاده میشود. برنامه های کاربردی. ظرفیت PROM ده ها و صدها کیلوبایت است.

واحد پردازش مرکزی کارت هوشمند (معمولا یک پردازنده RISC) انواع روش های پردازش داده ها را پیاده سازی می کند، دسترسی به حافظه را کنترل می کند و پیشرفت فرآیند محاسبات را کنترل می کند.

یک پردازنده تخصصی به اجرای رویه های مختلف لازم برای افزایش امنیت سیستم های اطلاعات خودکار سپرده شده است:

- تولید کلیدهای رمزنگاری

- اجرای الگوریتم های رمزنگاری (GOST 28147-89، DES، 3DES، RSA، SHA-1، و غیره)؛

- انجام عملیات با امضای دیجیتال الکترونیکی (تولید و تأیید)؛

- انجام عملیات با کد پین و غیره

کارتهای هوشمند بدون تماس بر اساس استانداردهای بینالمللی ISO/IEC 15693 و ISO/IEC 14443 به شناسههای Proximity و کارتهای هوشمند تقسیم میشوند. عملکرد اکثر SIAهای مبتنی بر کارتهای هوشمند بدون تماس بر اساس فناوری شناسایی فرکانس رادیویی است. از نظر ساختاری، شناسه های فرکانس رادیویی (به جدول 1 مراجعه کنید) به شکل کارت های پلاستیکی، حلقه کلید، توکن، دیسک، برچسب و غیره ساخته می شوند.

جدول 1 شناسه های فرکانس رادیویی

اجزای اصلی کارت های هوشمند بدون تماس یک تراشه و یک آنتن هستند. همچنین ممکن است یک باتری لیتیومی در داخل شناسه ها وجود داشته باشد. شناسه های دارای باتری فعال و آنهایی که باتری ندارند غیرفعال نامیده می شوند. هر شناسه یک شماره سریال منحصر به فرد 32/64 بیتی دارد.

شناسه های مجاورت با فرکانس 125 کیلوهرتز کار می کنند. این تراشه شامل یک تراشه حافظه (یا یک تراشه با منطق سخت) با بلوک های کمکی است: یک ماژول برنامه نویسی، مدولاتور، واحد کنترل و غیره. ظرفیت حافظه از 8 تا 256 بایت متغیر است. Proximity در درجه اول از EPROM قابل برنامه ریزی یکبار مصرف فقط خواندنی استفاده می کند، اما EEPROM قابل بازنویسی نیز موجود است. حافظه حاوی یک شماره شناسه منحصر به فرد، کد دستگاه و اطلاعات سرویس (بیت های برابری، بیت های شروع و پایان انتقال کد و غیره) است.

به طور معمول، شناسههای Proximity غیرفعال هستند و منبع انرژی شیمیایی مانند باتری لیتیومی ندارند. در این مورد، ریز مدار توسط یک میدان الکترومغناطیسی ساطع شده توسط خواننده تغذیه می شود. خواننده داده ها را با سرعت 4 کیلوبیت بر ثانیه در فاصله تا 1 متر می خواند.

سیستم های شناسایی و احراز هویت مبتنی بر مجاورت از نظر رمزنگاری ایمن نیستند (به استثنای سیستم های سفارشی).

کارت های هوشمند بدون تماس در فرکانس 13.56 مگاهرتز کار می کنند و به دو دسته تقسیم می شوند که بر اساس استانداردهای بین المللی ISO/IEC 15693 و ISO/IEC 14443 می باشد.

استاندارد ISO/IEC 14443 شامل نسخه های A و B است که در نحوه مدوله کردن سیگنال رادیویی ارسالی متفاوت است. این استاندارد از تبادل داده (خواندن و نوشتن) با سرعت 106 کیلوبیت بر ثانیه (سرعت را می توان به 212، 424 یا 848 کیلوبیت بر ثانیه افزایش داد)، فاصله خواندن تا 10 سانتی متر پشتیبانی می کند.

برای پیاده سازی توابع رمزگذاری و احراز هویت در شناسه های ISO/IEC 14443، می توان از سه نوع تراشه استفاده کرد: یک تراشه منطقی سخت MIFARE، یک پردازنده، یا یک پردازنده رمزنگاری. فناوری MIFARE توسعه فیلیپس الکترونیک است و توسعه ISO/IEC 14443 (نسخه A) است.

استاندارد ISO/IEC 15693 دامنه استفاده از شناسه بدون تماس را تا 1 متر افزایش می دهد.در این فاصله تبادل اطلاعات با سرعت 26.6 کیلوبیت بر ثانیه انجام می شود.

کلیدهای USB (به جدول 2 مراجعه کنید) برای کار با پورت USB رایانه طراحی شده اند. به صورت ساختاری به صورت حلقه کلید تولید می شوند که در جعبه های رنگی تولید می شوند و دارای چراغ های نشانگرکار می کند و به راحتی می توان آن را روی حلقه کلید قرار داد. هر ID یک شماره سریال منحصر به فرد 32/64 بیتی دارد که در زمان ساخت فلش می شود.

جدول 2 ویژگی های کلیدهای USB

کلیدهای USB زیر در بازار روسیه محبوب ترین هستند:

- سری iKey 10xx، iKey 20xx، iKey 3000 توسعه یافته توسط Rainbow Technologies.

- eToken R2، eToken Pro از Aladin Knowledge Systems.

- ePass1000، ePass2000 از Feitian Technologies؛

- توسعه مشترک ruToken شرکت Aktiv و شرکت ANKAD.

کلیدهای USB جانشینی برای تماس با کارت های هوشمند هستند. بنابراین، ساختار کلیدهای USB و کارت های هوشمند و همچنین حجم دستگاه های ذخیره سازی مشابه، تقریباً یکسان است. کلیدهای USB ممکن است شامل موارد زیر باشد:

- مدیریت و پردازش داده های پردازنده؛

- اجرای پردازشگر رمزنگاری الگوریتم های GOST 28147-89، DES، 3DES، RSA، DSA، MD5، SHA-1 و سایر تحولات رمزنگاری.

- کنترلر USB که رابطی با پورت USB کامپیوتر ارائه می دهد.

- ذخیره سازی RAM داده های قابل تغییر؛

- ذخیره سازی EEPROM کلیدهای رمزگذاری، رمزهای عبور، گواهی ها و سایر داده های مهم.

- رام ذخیره دستورات و ثابت ها.

سیستم های ترکیبی

معرفی ترکیبی از اطلاعات امنیت اطلاعات (به جدول 3 مراجعه کنید) به سیستم امنیت اطلاعات شرکت، تعداد ویژگیهای شناسایی را افزایش میدهد، بنابراین محافظت مؤثرتر رایانهها و شبکه شرکت را در برابر دسترسی غیرمجاز ممکن میسازد. علاوه بر این، برخی از انواع سیستم ها قادر به کنترل هستند دسترسی فیزیکیوارد ساختمان ها و اماکن و کنترل آن شود.

جدول 3 عملکردهای اصلی SIA ترکیبی

در بازار امروز امنیت رایانهحاضر سیستم های ترکیبیشناسایی و احراز هویت انواع زیر:

- سیستم های مبتنی بر کارت های هوشمند بدون تماس و کلیدهای USB؛

- سیستم های مبتنی بر کارت های هوشمند هیبریدی؛

- سیستم های بیوالکترونیک

کارت های هوشمند بدون تماس و کلیدهای USB

ادغام سختافزاری کلیدهای USB و کارتهای هوشمند بدون تماس، فرض میکند که یک آنتن و یک تراشه که از یک رابط بدون تماس پشتیبانی میکند در بدنه جا کلیدی تعبیه شدهاند. این به شما امکان می دهد از یک شناسه برای سازماندهی کنترل دسترسی به کامپیوتر و محل دفتر استفاده کنید. برای ورود به محل اداری، کارمند از شناسه خود به عنوان کارت بدون تماس و هنگام دسترسی به اطلاعات محافظت شده رایانه، به عنوان کلید USB استفاده می کند. علاوه بر این، هنگام خروج از اتاق، شناسه را از کانکتور USB حذف می کند (برای اینکه دوباره وارد شود) و در نتیجه به طور خودکار رایانه را مسدود می کند.

در سال 2004، دو شناسه ترکیبی از این نوع در بازار روسیه ظاهر شد:

- RFiKey توسعه یافته توسط Rainbow Technologies.

- eToken PRO RM توسعه یافته توسط Aladdin Software Security R.D. .

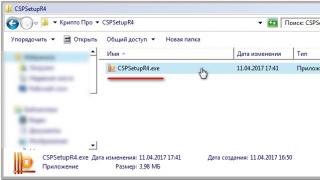

RFiKey (شکل 2) یک iKey USB با یک تراشه Proximity داخلی است که توسط HID Corporation توسعه یافته است.

شکل 2 شناسه RFiKey

محصول RFiKey پشتیبانی می کند رابط USB 1.1/2.0 و با خوانندگان HID Corporation (PR5355، PK5355، PR5365، MX5375، PP6005) و شرکت روسیپارسک (APR-03Hx، APR-05Hx، APR-06Hx، APR-08Hx، H-Reader).

ویژگی های اصلی RFiKey شامل شاخص های زیر است:

- فرکانس کاری تراشه Proximity 125 کیلوهرتز؛

- فرکانس ساعت پردازنده 12 مگاهرتز;

- الگوریتم های رمزنگاری پیاده سازی شده MD5، RSA-1024، DES، 3DES، RC2، RC4، RC5.

- استانداردهای پشتیبانی شده PKCS#11، MS Crypto API، PC/SC.

- سیستم فایل با سه سطح دسترسی به داده ها؛

- سیستم عامل های پشتیبانی شده: Windows 95/98/ME/NT4 (SP3)/2000/XP/2003.

شناسه eToken RM یک کلید USB eToken Pro با یک تراشه داخلی است که از یک رابط بدون تماس پشتیبانی می کند (شکل 3). مشتری با توجه به نیاز خود می تواند تامین کننده و نوع تراشه را انتخاب کند. این شرکت در حال حاضر تراشه های رادیویی تولید شده توسط HID Corporation، EM Microelectronic-Marin، Philips Electronics (فناوری MIFARE)، Cotag International و Angstrem OJSC را ارائه می دهد.

شکل 3 eToken RM ID

به عنوان مثال شناسه غیرفعال فرکانس رادیویی BIM-002 از شرکت داخلی Angstrem در قالب یک تگ گرد ساخته شده است. این بر اساس ریز مدار KB5004ХК1 ساخته شده است که بر اساس یک حافظه 64 بیتی EPROM و یک واحد برنامه نویسی مورد استفاده برای ثبت یک کد شناسایی منحصر به فرد است.

ویژگی های اصلی eToken RM با شناسه داخلی BIM-002 شامل شاخص های زیر است:

- فرکانس کاری BIM-002 13.56 مگاهرتز;

- محدوده خواندن کد شناسایی تا 30 میلی متر؛

- فرکانس ساعت پردازنده 6 مگاهرتز;

- الگوریتم های رمزنگاری پیاده سازی شده RSA-1024، DES، 3DES، SHA-1.

- وجود یک سنسور اعداد تصادفی سخت افزاری؛

- استانداردهای پشتیبانی شده PKCS#11، PKCS#15 (CRYPTOKI)، MS Crypto API، PC/SC، X.509 v3، SSL v3، S/MIME، IPSec/IKE، GINA، RAS/Radius/PAP/CHAP/PAP.

- سیستم عامل های پشتیبانی شده Windows 98/ME/NT/2000/XP/2003، ASP Linux 7.2، Red Hat Linux 8.0، Suse Linux 8.2.

در بازار داخلی، قیمت تخمینی شناسه های ترکیبی عبارتند از: RFiKey 1032 از 41 دلار، RFiKey 2032 و RFiKey 3000 از 57 دلار، eToken RM با 32 کیلوبایت حافظه محافظت شده و BIM-002 از 52 دلار.

تفاوت بین هزینه کلیدهای USB ترکیبی و معمولی تقریباً با قیمت کارت هوشمند Proximity مطابقت دارد. نتیجه این است که ادغام کارتهای هوشمند بدون تماس و کلیدهای USB تقریباً منجر به افزایش هزینههای سختافزاری هنگام انتقال به سیستم شناسایی و احراز هویت ترکیبی نمیشود. سود آشکار است: یک شناسه به جای دو.

کارت های هوشمند هیبریدی

کارت های هوشمند هیبریدی حاوی تراشه های متفاوتی هستند که به هم متصل نیستند (شکل 4). یک تراشه از رابط تماس پشتیبانی می کند، بقیه (Proximity، ISO 14443/15693) بدون تماس. همانطور که در مورد ادغام کلیدهای USB و کارتهای هوشمند بدون تماس، SIAهای مبتنی بر کارتهای هوشمند ترکیبی یک مشکل دوگانه را حل میکنند: محافظت در برابر دسترسی غیرمجاز به رایانهها و محلهای شرکت که در آن نگهداری میشوند. علاوه بر این، عکسی از کارمند بر روی کارت هوشمند قرار می گیرد که امکان شناسایی بصری او را فراهم می کند.

شکل 4 ساختار کارت هوشمند هیبریدی

تمایل به ادغام فناوریهای کارت هوشمند تماسی و تماسی با فرکانس رادیویی در پیشرفتهای بسیاری از شرکتها منعکس شده است: HID Corporation، Axalto، GemPlus، Indala، Aladin Knowledge Systems و غیره.

به عنوان مثال، HID Corporation، یک توسعه دهنده پیشرو SIA بر اساس شناسه های بدون تماس، کارت های شناسایی منتشر کرده است که ترکیبی از فن آوری های مختلفخواندن ویژگی های شناسایی نتیجه این پیشرفت ها ایجاد کارت های هوشمند هیبریدی بود:

- ادغام هوشمند ISOProx II از تراشه Proximity و تراشه رابط تماس (اختیاری)؛

- ادغام iCLASS تراشه ISO/IEC 15693 و تراشه رابط تماس (اختیاری)؛

- ادغام iCLASS Prox از تراشه Proximity، تراشه ISO/IEC 15693 و تراشه رابط تماس (اختیاری).

در بازار داخلی، قیمت این محصولات عبارتند از: iCLASS از 5.1 دلار؛ Smart ISOProx II از 5.7 دلار؛ iCLASS Prox از 8.9 دلار.

در روسیه، علاءالدین نرم افزار امنیت R.D. فناوری تولید کارت های هوشمند هیبریدی eToken Pro/SC RM توسعه یافته است. در آنها، ریز مدارهایی با رابط تماس eToken Pro در کارتهای هوشمند بدون تماس تعبیه شدهاند. این شرکت کارت های هوشمند را ارائه می دهد تولید کنندگان مختلف: Angstrem OJSC (BIM-002)، HID Corporation (ISOProx II)، Cotag International (Bewator Cotag 958)، Philips Electronics (فناوری MIFARE) و دیگران. انتخاب گزینه ترکیبی توسط مشتری تعیین می شود.

تجزیه و تحلیل هزینه های مالی هنگام تغییر به استفاده از کارت های هوشمند هیبریدی، مانند مورد ترکیب کارت های هوشمند بدون تماس و کلیدهای USB، مجدداً پیروزی اصل "دو در یک" را تأیید می کند. اگر عکس یک کارمند را روی شناسه قرار دهید، این اصل به "سه در یک" تبدیل می شود.

سیستم های بیوالکترونیک

برای محافظت از رایانه ها از دسترسی غیرمجاز، سیستم های بیومتریک معمولاً با دو کلاس الکترونیکی SIA ترکیب می شوند - بر اساس کارت های هوشمند تماسی و بر اساس کلیدهای USB.

ادغام با سیستم های الکترونیکیبر اساس کارت های هوشمند بدون تماس، عمدتا در سیستم های کنترل دسترسی فیزیکی به محل استفاده می شود.

همانطور که قبلاً اشاره شد، فناوریهای شناسایی اثر انگشت امروز در بازار امنیت بیومتریک پیشرو هستند. چنین مکان افتخاری برای انگشت نگاری به دلیل شرایط زیر است:

- این قدیمی ترین و مطالعه شده ترین روش تشخیص است.

- علامت بیومتریک آن پایدار است: سطح پوست روی انگشت در طول زمان تغییر نمی کند.

- مقادیر بالای شاخص های دقت تشخیص (طبق توسعه دهندگان ابزارهای امنیتی اثر انگشت، احتمال انکار نادرست دسترسی 10-2 و احتمال دسترسی نادرست 10-9 است).

- سادگی و راحتی روش اسکن؛

- ارگونومی و اندازه کوچک دستگاه اسکن؛

- بیشترین قیمت پاییندر میان سیستم های شناسایی بیومتریک

در این راستا اسکنرهای اثر انگشت بیشترین استفاده را داشته اند بخشی جدایی ناپذیر SIA ترکیبی برای محافظت از رایانه ها در برابر دسترسی غیرمجاز استفاده می شود. در جایگاه دوم از نظر شیوع در بازار امنیت رایانه، SIA های مبتنی بر کارت های هوشمند تماسی قرار دارند.

نمونه ای از این نوع ادغام محصولات Precise 100 MC (شکل 5) و AET60 BioCARDKey (شکل 6) به ترتیب از Precise Biometrics AB و Advanced Card Systems هستند. برای دسترسی به منابع اطلاعاتی رایانه با استفاده از این ابزارها، کاربر باید یک کارت هوشمند را در خواننده قرار داده و انگشت خود را روی اسکنر قرار دهد. الگوهای اثر انگشت به صورت رمزگذاری شده در حافظه امن کارت هوشمند ذخیره می شوند. اگر تصویر اثر انگشت با الگو مطابقت داشته باشد، دسترسی به رایانه مجاز است. کاربر بسیار راضی است: نیازی به یادآوری رمز عبور یا کد پین نیست، روند ورود به سیستم بسیار ساده شده است.

شکل 5 محصول دقیق 100 MC

شکل 6 محصول AET60 BioCARDKey

محصولات Precise 100 MC و AET60 BioCARDKey دستگاه های USB هستند که در محیط ویندوز. کارتخوان های هوشمند از انواع کارت های ریزپردازنده ای که استاندارد ISO 7816-3 را دارند (پروتکل های T=0، T=1) پشتیبانی می کنند. اثر انگشت خوان ها اسکنر هستند نوع خازنیبا سرعت اسکن 4 و 14 اثر انگشت در ثانیه برای Precise 100 MC و AET60 BioCARDKey، به ترتیب.

برای کاهش تعداد دستگاه های جانبی، می توانید اسکنر اثر انگشت و کارت خوان هوشمند را در صفحه کلید USB رایانه محافظت شده ادغام کنید. نمونه هایی از این دستگاه ها محصولات KBPC-CID (شکل 7) از اتحاد Fujitsu Siemens Computers، صفحه کلید Precise 100 SC (شکل 8) و صفحه کلید Precise 100 MC از Precise Biometrics AB هستند.

شکل 7 محصول KBPC-CID

شکل 8 صفحه کلید 100 SC دقیق محصول

برای دسترسی به منابع اطلاعاتی کامپیوتر، مانند نسخه پیشین، کاربر باید کارت هوشمند را در ریدر قرار داده و انگشت خود را روی اسکنر قرار دهد. جالب و امیدوارکننده به نظر می رسد که توسعه دهندگان سیستم های امنیتی ترکیبی تصمیم گرفتند یک کلید USB را با یک سیستم شناسایی اثر انگشت ترکیب کنند (از این پس چنین دستگاهی را بیوکلی USB می نامیم). نمونه ای از این راه حل، کلیدهای بیولوژیکی USB FingerQuick (شکل 9) از شرکت ژاپنی NTT Electronics و ClearedKey (شکل 10) از شرکت آمریکایی Priva Technologies است.

شکل 9 Bio-Dongle USB FingerQuick

شکل 10 کلید زیستی USB ClearedKey

در آینده نزدیک، کلیدهای زیستی USB به دلیل مزایایی که دارند ممکن است گسترده شوند:

- سطح بالایی از امنیت (وجود اسکنر اثر انگشت، ذخیره داده های مخفی، به ویژه الگوهای اثر انگشت، در یک حافظه امن غیر فرار از شناسه، رمزگذاری تبادل داده ها با رایانه).

- پیاده سازی سخت افزاری تحولات رمزنگاری.

- کمبود خواننده سخت افزاری؛

- منحصر به فرد بودن ویژگی، اندازه کوچک و سهولت ذخیره سازی شناسه ها.

عیب اصلی بیوکوی های USB قیمت بالای آنهاست. به عنوان مثال، هزینه تقریبی FingerQuick 190 دلار است.

نتیجه

در نگاه اول، سیستم های ترکیبی شناسایی و احراز هویت مانند برخی از محصولات گران قیمت و عجیب و غریب به نظر می رسند. اما تجربه جهانی در توسعه سیستم های امنیتی کامپیوتری نشان می دهد که همه در در حال حاضرتجهیزات حفاظتی نیز زمانی چنین محصول عجیب و غریبی بود. و اکنون آنها هنجار زندگی امن هستند. از این رو، با احتمال زیاد می توان گفت که سرنوشت مشابهی در انتظار سیستم های ترکیبی است.

اساس هر سیستم امنیتی سیستم اطلاعاتی، شناسایی و احراز هویت است، زیرا تمام مکانیزمهای امنیت اطلاعات برای کار با موضوعات و اشیاء AS طراحی شدهاند. به یاد بیاوریم که هم کاربران و هم فرآیندها می توانند به عنوان موضوعات AS عمل کنند و اطلاعات و دیگران می توانند به عنوان اشیاء AS عمل کنند. منابع اطلاعاتیسیستم های.

اختصاص یک شناسه شخصی به سوژه ها و دسترسی به اشیاء و مقایسه آن با یک لیست داده شده را شناسایی می گویند. شناسایی عملکردهای زیر را تضمین می کند:

احراز اصالت و تعیین اختیارات موضوع در بدو ورود به نظام،

کنترل اختیارات تعیین شده در طول جلسه کاری؛

ثبت اقدامات و غیره

احراز هویت (Authentication) تأیید مالکیت موضوع دسترسی بر شناسه ارائه شده توسط وی و تأیید صحت آن است. به عبارت دیگر، احراز هویت عبارت است از بررسی اینکه آیا نهاد متصل کننده همان چیزی است که او ادعا می کند.

روش کلی برای شناسایی و احراز هویت یک کاربر هنگام دسترسی به AS در شکل 1 ارائه شده است. 2.10. اگر احراز هویت موضوع در طی فرآیند احراز هویت برقرار شود، سیستم امنیت اطلاعات باید اختیارات او (مجموعه حقوق) را تعیین کند. این برای کنترل بعدی و تمایز دسترسی به منابع ضروری است.

بر اساس جزء کنترل شده سیستم، روش های احراز هویت را می توان به احراز هویت شرکای ارتباطی و احراز هویت منبع داده تقسیم کرد. احراز هویت شرکای ارتباطی هنگام برقراری (و بررسی دوره ای) یک اتصال در طول یک جلسه استفاده می شود. این برای جلوگیری از تهدیدهایی مانند بالماسکه و پخش مجدد جلسه ارتباط قبلی است. احراز هویت منبع داده، تأیید صحت منبع یک تکه داده است.

از نظر جهت، احراز هویت می تواند یک طرفه (کاربر اصالت خود را به سیستم ثابت کند، مثلاً هنگام ورود به سیستم) و دو طرفه (متقابل).

برنج. 2.10. روش کلاسیک شناسایی و احراز هویت

به طور معمول، روش های احراز هویت بر اساس ابزار مورد استفاده طبقه بندی می شوند. در این مورد، این روش ها به چهار گروه تقسیم می شوند:

1. بر اساس دانش توسط یک شخص حق دسترسی به منابع سیستم از برخی اطلاعات مخفی - رمز عبور.

2. بر اساس استفاده از یک آیتم منحصر به فرد: نشانه، کارت الکترونیکیو غیره.

3. بر اساس اندازه گیری پارامترهای بیومتریک انسان - ویژگی های فیزیولوژیکی یا رفتاری یک موجود زنده.

4. بر اساس اطلاعات مرتبط با کاربر، به عنوان مثال، مختصات او.

بیایید به این گروه ها نگاه کنیم.

1. رایج ترین روش های ساده و آشنای احراز هویت مبتنی بر رمزهای عبور - شناسه های مخفی سوژه ها هستند. در اینجا، زمانی که آزمودنی رمز عبور خود را وارد می کند، زیرسیستم احراز هویت آن را با رمز عبور ذخیره شده به شکل رمزگذاری شده در پایگاه داده مرجع مقایسه می کند. اگر رمزهای عبور مطابقت داشته باشند، زیرسیستم احراز هویت اجازه دسترسی به منابع AS را می دهد.

روش های رمز عبور باید بر اساس میزان تغییر رمز عبور طبقه بندی شوند:

روش هایی که از رمزهای عبور دائمی (قابل استفاده مجدد) استفاده می کنند

روش هایی با استفاده از رمزهای عبور یک بار مصرف (تغییر پویا).

اکثر بلندگوها از رمزهای عبور قابل استفاده مجدد استفاده می کنند. در این حالت رمز عبور کاربر از جلسه ای به جلسه دیگر در مدت اعتبار تعیین شده توسط مدیر سیستم تغییر نمی کند. این روشهای مدیریت را سادهتر میکند، اما خطر به خطر افتادن رمز عبور را افزایش میدهد. راه های شناخته شده زیادی برای شکستن رمز عبور وجود دارد: از نگاه کردن از روی شانه تا رهگیری یک جلسه ارتباطی. احتمال باز کردن رمز عبور توسط مهاجم افزایش مییابد اگر رمز عبور معنای معنایی داشته باشد (سال تولد، نام دختر)، کوتاه باشد، در یک ثبت تایپ شود، محدودیتی در مدت زمان وجود نداشته باشد و غیره. مهم است که آیا رمز عبور فقط در حالت تعاملی یا امکان دسترسی از برنامه مجاز است.

در مورد دوم، امکان اجرای یک برنامه حدس رمز عبور - یک "سنگ شکن" وجود دارد.

یک راه امن تر، استفاده از رمز عبور یک بار مصرف یا تغییر پویا است.

روش های حفاظت از رمز عبور زیر بر اساس رمزهای عبور یک بار مصرف شناخته شده است:

روشهایی برای اصلاح طرح رمز عبور ساده؛

روش های درخواست-پاسخ؛

روش های عملکردی

در حالت اول، لیستی از رمزهای عبور به کاربر داده می شود. در حین احراز هویت، سیستم از کاربر رمز عبور میخواهد که تعداد آن در لیست با قانون تصادفی تعیین میشود. طول و شماره سریالکاراکتر اولیه رمز عبور نیز می تواند به صورت تصادفی تنظیم شود.

هنگام استفاده از روش چالش-پاسخ، سیستم چند سوال کلی از کاربر می پرسد که پاسخ صحیح آنها را فقط یک کاربر خاص می داند.

روش های کاربردی مبتنی بر استفاده از یک تابع تبدیل رمز عبور خاص است. این امکان تغییر (طبق برخی فرمول ها) رمز عبور کاربران را در طول زمان ممکن می کند. تابع مشخص شده باید شرایط زیر را برآورده کند:

برای یک رمز عبور داده شده، محاسبه x آسان است رمز عبور جدید ;

با دانستن x و y، تعیین تابع دشوار یا غیرممکن است.

معروف ترین نمونه های روش های کاربردی عبارتند از: روش تبدیل عملکردی و روش دست دادن.

ایده روش تبدیل عملکردی است تغییر دوره ایخود تابع مورد دوم با حضور در بیان عملکردی پارامترهای در حال تغییر پویا، به عنوان مثال، تابعی از یک تاریخ و زمان خاص به دست می آید. کاربر از رمز عبور اولیه، عملکرد واقعی و دفعات تغییر رمز عبور مطلع می شود. به راحتی می توان فهمید که رمزهای عبور کاربر برای دوره های زمانی معین به شرح زیر خواهد بود: x, f(x), f(f(x)), ..., f(x)n-1.

روش دست دادن به شرح زیر است. تابع تبدیل رمز عبور فقط برای کاربر و سیستم امنیتی شناخته شده است. هنگام ورود به AS، زیرسیستم احراز هویت یک دنباله تصادفی x تولید می کند که به کاربر منتقل می شود. کاربر نتیجه تابع y=f(x) را محاسبه کرده و به سیستم برمی گرداند. سیستم نتیجه محاسبه شده خود را با نتایج دریافت شده از کاربر مقایسه می کند. اگر نتایج مشخص شده مطابقت داشته باشد، اصالت کاربر اثبات شده تلقی می شود.

مزیت روش این است که انتقال هر گونه اطلاعاتی که می تواند توسط مهاجم استفاده شود به حداقل می رسد.

در برخی موارد، کاربر ممکن است نیاز داشته باشد که صحت کاربر راه دور دیگر یا برخی از AS را که میخواهد به آن دسترسی پیدا کند، تأیید کند. مناسب ترین روش در اینجا روش "دست دادن" است، زیرا هیچ یک از شرکت کنندگان وجود ندارد تبادل اطلاعاتهیچ کدام را دریافت نخواهد کرد اطلاعات محرمانه.

توجه داشته باشید که روش های احراز هویت مبتنی بر رمزهای عبور یک بار مصرف نیز محافظت مطلق را ارائه نمی دهند. به عنوان مثال، اگر یک مهاجم توانایی اتصال به شبکه و رهگیری بستههای ارسالی را داشته باشد، میتواند مورد دوم را به عنوان خود ارسال کند.

2. اخیراً روش های شناسایی ترکیبی فراگیر شده است و علاوه بر دانستن رمز عبور، به وجود کارت (ژتون) - دستگاه خاصی که صحت موضوع را تأیید می کند - نیاز دارد.

کارت ها به دو نوع تقسیم می شوند:

منفعل (کارت های حافظه)؛

فعال (کارت های هوشمند).

رایج ترین کارت های غیرفعال با نوار مغناطیسی هستند که توسط دستگاه خاصی که دارای صفحه کلید و پردازنده است خوانده می شوند. هنگام استفاده از کارت مشخص شده، کاربر شماره شناسایی خود را وارد می کند. اگر با نسخه الکترونیکی کدگذاری شده در کارت مطابقت داشته باشد، کاربر به سیستم دسترسی پیدا می کند. این به شما امکان می دهد تا به طور قابل اعتماد فردی را که به سیستم دسترسی پیدا کرده است شناسایی کنید و از استفاده غیرمجاز از کارت توسط مهاجم جلوگیری کنید (مثلاً در صورت گم شدن آن). این روش اغلب احراز هویت دو مرحله ای نامیده می شود.

گاهی اوقات (معمولاً برای کنترل دسترسی فیزیکی) کارت ها به تنهایی و بدون نیاز به شماره شناسایی شخصی استفاده می شوند.

مزیت استفاده از کارت ها این است که پردازش اطلاعات احراز هویت توسط خواننده انجام می شود، بدون اینکه به حافظه کامپیوتر منتقل شود. این امر امکان شنود الکترونیکی از طریق کانال های ارتباطی را از بین می برد.

معایب کارت های غیرفعال به شرح زیر است: آنها به طور قابل توجهی گران تر از رمزهای عبور هستند، به دستگاه های خواندن خاصی نیاز دارند، و استفاده از آنها نیاز به روش های خاصی برای حسابداری و توزیع ایمن دارد. آنها همچنین باید از مزاحمان محافظت شوند و البته در دستگاه های خواندن رها نشوند. موارد شناخته شده ای از جعل کارت های غیرفعال وجود دارد.

کارت های هوشمند علاوه بر حافظه، ریزپردازنده مخصوص به خود را دارند. این به شما اجازه می دهد که پیاده سازی کنید گزینه های مختلفروشهای حفاظت از رمز عبور: رمزهای عبور قابل استفاده مجدد، تغییر پویا رمز عبور، روشهای پاسخگویی به چالشهای منظم. همه کارت ها احراز هویت دو جزئی را ارائه می دهند.

به این مزایای کارت های هوشمند باید تطبیق پذیری آنها را نیز اضافه کنیم. آنها می توانند نه تنها برای اهداف امنیتی، بلکه به عنوان مثال برای تراکنش های مالی نیز استفاده شوند. یکی از معایب کارت ها هزینه بالای آنهاست.

یک جهت امیدوارکننده در توسعه کارت ها، تجهیز آنها به استاندارد گسترش سیستم قابل حمل PCMCIA (کارت رایانه شخصی) است. چنین کارت هایی دستگاه های PC Card قابل حمل هستند که در اسلات PC Card قرار می گیرند و نیازی به خوانندگان خاصی ندارند. در حال حاضر آنها بسیار گران هستند.

3. روش های احراز هویت مبتنی بر اندازه گیری پارامترهای بیومتریک انسان (نگاه کنید به جدول 2.6) تقریباً 100٪ شناسایی را ارائه می دهد و مشکلات از دست دادن رمزهای عبور و شناسه های شخصی را حل می کند. با این حال، چنین روش هایی را نمی توان برای شناسایی فرآیندها یا داده ها (اشیاء داده) استفاده کرد، زیرا آنها به تازگی شروع به توسعه کرده اند (مشکلاتی در استانداردسازی و توزیع وجود دارد) و همچنان به تجهیزات پیچیده و گران قیمت نیاز دارند. این امر استفاده از آنها را تا کنون فقط در تاسیسات و سیستم های مهم مشخص می کند.

نمونه هایی از اجرای این روش ها سیستم های شناسایی کاربر بر اساس الگوی عنبیه، چاپ کف دست، شکل گوش، الگوهای مادون قرمز عروق مویرگی، دست خط، بو، صدا و حتی DNA است.

جدول 2.6

نمونه هایی از روش های بیومتریک

|

روشهای فیزیولوژیکی |

روش های رفتاری |

|

انگشت نگاری اسکن عنبیه اسکن شبکیه هندسه دست تشخیص ویژگی های صورت |

تجزیه و تحلیل دست خط صفحه کلید |

جهت جدید استفاده از ویژگی های بیومتریک در کارت های پرداخت هوشمند، رمز عبور و عناصر ارتباط سلولی است. به عنوان مثال، هنگام پرداخت در فروشگاه، دارنده کارت انگشت خود را روی اسکنر می گذارد تا تأیید کند که کارت واقعاً متعلق به او است.

بیایید ویژگی های بیومتریک پرکاربرد و سیستم های مربوطه را نام ببریم.

· اثر انگشت چنین اسکنرهایی از نظر اندازه کوچک، جهانی و نسبتا ارزان هستند. تکرارپذیری بیولوژیکی اثر انگشت 10-5٪ است. در حال حاضر در حال ارتقاء است سازمان های اجرای قانونبه دلیل تخصیص های زیاد در آرشیو الکترونیکیاثر انگشت

· هندسه دست.هنگامی که استفاده از اسکنر انگشت به دلیل کثیفی یا جراحت مشکل باشد، از دستگاه های مناسب استفاده می شود. تکرارپذیری بیولوژیکی هندسه دست حدود 2 درصد است.

· عنبیه.این دستگاه ها بالاترین دقت را دارند. احتمال تطبیق دو عنبیه 1 در 1078 است.

· تصویر حرارتی صورت. این سیستم ها امکان شناسایی یک فرد را در فاصله ده ها متری فراهم می کند. در ترکیب با جستجوی پایگاه داده، از چنین سیستم هایی برای شناسایی کارکنان مجاز و غربالگری پرسنل غیرمجاز استفاده می شود. با این حال، اسکنرهای صورت دارای میزان خطای نسبتاً بالایی در هنگام تغییر نور هستند.

· صدا.تأیید صوت برای استفاده در برنامه های مخابراتی راحت است. برای این 16 بیت مورد نیاز است کارت صداو یک میکروفون خازنی کمتر از 25 دلار قیمت دارد. احتمال خطا 2 تا 5 درصد است. این فناوری برای تأیید صوت از طریق کانال های ارتباطی تلفنی مناسب است؛ در مقایسه با شماره گیری فرکانس یک شماره شخصی قابل اعتمادتر است. امروزه دستورالعمل هایی برای شناسایی یک فرد و وضعیت او از طریق صدا - هیجان زده، بیمار، گفتن حقیقت، نه در خود و غیره در حال توسعه است.

· ورودی صفحه کلیددر اینجا، به عنوان مثال، هنگام وارد کردن رمز عبور، سرعت و فواصل بین فشار دادن کلید کنترل می شود.

· امضا.دیجیتایزرها برای کنترل امضاهای دست نویس استفاده می شوند.

4. جدیدترین جهت در احراز هویت، اثبات اصالت یک کاربر راه دور با موقعیت مکانی است. این مکانیسم حفاظتی مبتنی بر استفاده از یک سیستم ناوبری فضایی مانند GPS (سیستم موقعیت یاب جهانی) است. کاربر با تجهیزات GPS به طور مکرر مختصات ماهواره های مشخص شده در خط دید را ارسال می کند. زیرسیستم احراز هویت، با دانستن مدارهای ماهواره، می تواند مکان کاربر را با دقت تا یک متر تعیین کند. قابلیت اطمینان بالای احراز هویت با این واقعیت تعیین می شود که مدارهای ماهواره در معرض نوسانات هستند که پیش بینی آنها بسیار دشوار است. علاوه بر این، مختصات به طور مداوم در حال تغییر است که امکان رهگیری آنها را نفی می کند.

استفاده از تجهیزات GPS ساده و قابل اعتماد و نسبتاً ارزان است. این اجازه می دهد تا در مواردی که یک کاربر مجاز از راه دور باید در مکان مورد نظر باشد از آن استفاده شود.

با خلاصه کردن قابلیتهای ابزار احراز هویت، میتوان آن را با توجه به سطح امنیت اطلاعات به سه دسته طبقهبندی کرد:

1. احراز هویت استاتیک.

2. احراز هویت قوی.

3. احراز هویت ثابت.

دسته اول فقط در برابر دسترسی های غیرمجاز در سیستم هایی که مهاجم نمی تواند اطلاعات احراز هویت را در طول یک جلسه کاری بخواند، محافظت می کند. نمونه ای از ابزار احراز هویت استاتیک، رمزهای عبور دائمی سنتی است. اثربخشی آنها عمدتاً به دشواری حدس زدن رمزهای عبور و در واقع به میزان محافظت آنها بستگی دارد.

برای به خطر انداختن احراز هویت استاتیک، یک مهاجم میتواند اطلاعات احراز هویت را جاسوسی کند، حدس بزند، حدس بزند یا رهگیری کند و غیره.

احراز هویت قوی از داده های احراز هویت پویا استفاده می کند که با هر جلسه تغییر می کند. پیاده سازی احراز هویت قوی سیستم هایی هستند که از رمزهای عبور یک بار مصرف و امضای الکترونیکی. احراز هویت قوی محافظت در برابر حملاتی را فراهم می کند که در آن مهاجم می تواند اطلاعات احراز هویت را رهگیری کند و سعی کند در جلسات بعدی از آن استفاده کند.

با این حال، احراز هویت قوی محافظت در برابر حملات فعال را فراهم نمی کند، که طی آن یک مهاجم مخفی می تواند به سرعت (در طول جلسه احراز هویت) اطلاعات را رهگیری، تغییر دهد و در جریان داده های ارسالی قرار دهد.

احراز هویت مداوم تضمین می کند که هر بلوک از داده های ارسال شده شناسایی می شود و از تغییر یا درج غیرمجاز جلوگیری می کند. نمونه ای از اجرای این دسته از احراز هویت، استفاده از الگوریتم هایی برای تولید امضای الکترونیکی برای هر بیت از اطلاعات ارسالی است.

شناسایی و احراز هویت اساس ابزارهای امنیتی نرم افزاری و سخت افزاری مدرن است، زیرا هر سرویس دیگری عمدتاً برای خدمت به این نهادها طراحی شده است. این مفاهیم نشان دهنده نوعی خط اول دفاعی است که فضا را برای سازمان فراهم می کند.

آن چیست؟

شناسایی و احراز هویت عملکردهای متفاوتی دارند. اولی به موضوع (کاربر یا فرآیندی که از طرف او عمل می کند) این توانایی را می دهد که نام خود را ارائه دهد. با کمک احراز هویت، طرف دوم در نهایت متقاعد می شود که موضوع واقعاً همان چیزی است که او ادعا می کند. اغلب، شناسایی و احراز هویت با عبارات "گزارش نام" و "احراز هویت" جایگزین می شود.

آنها خود به چندین گونه تقسیم می شوند. در ادامه به بررسی این موضوع خواهیم پرداخت که شناسایی و احراز هویت چیست و چیست.

احراز هویت

این مفهوم دو نوع را ارائه می دهد: یک طرفه، زمانی که مشتری ابتدا باید اصالت خود را به سرور ثابت کند، و دو طرفه، یعنی زمانی که تایید متقابل انجام می شود. مثال استانداردنحوه انجام شناسایی و احراز هویت استاندارد کاربر، رویه ورود است یک سیستم خاص. بدین ترتیب، انواع متفاوتقابل استفاده در اشیاء مختلف

در یک محیط شبکه، زمانی که شناسایی و احراز هویت کاربران در طرف های پراکنده جغرافیایی انجام می شود، سرویس مورد نظر از دو جنبه اصلی متفاوت است:

- که به عنوان یک احراز هویت عمل می کند.

- نحوه تبادل اطلاعات احراز هویت و شناسایی دقیقاً چگونه سازماندهی شد و چگونه محافظت شد.

برای تأیید صحت آن، موضوع باید یکی از موارد زیر را ارائه دهد:

- اطلاعات خاصی که او می داند ( شماره شخصی، رمز عبور، کلید رمزنگاری ویژه و غیره)؛

- چیز خاصی که او دارد (کارت شخصی یا وسیله دیگری که هدف مشابهی دارد).

- چیز خاصی که عنصری از خود اوست (اثر انگشت، صدا و سایر ابزارهای بیومتریک شناسایی و احراز هویت کاربران).

ویژگی های سیستم

در یک محیط شبکه باز، احزاب مسیر قابل اعتمادی ندارند، به این معنی مورد کلیاطلاعات ارسال شده توسط موضوع ممکن است در نهایت با اطلاعات دریافت شده و استفاده شده در احراز هویت مطابقت نداشته باشد. لازم است از امنیت گوش دادن فعال و غیرفعال شبکه، یعنی محافظت در برابر تصحیح، رهگیری یا بازتولید داده های مختلف اطمینان حاصل شود. گزینه انتقال رمزهای عبور در متن واضح رضایت بخش نیست و رمزگذاری رمزهای عبور نمی تواند وضعیت را به همان روش ذخیره کند، زیرا از پخش مجدد محافظت نمی شوند. به همین دلیل است که امروزه از پروتکل های احراز هویت پیچیده تری استفاده می شود.

شناسایی قابل اعتماد نه تنها به دلایل مختلف، بلکه به دلایل دیگر نیز با مشکل مواجه است. اول از همه، تقریباً هر موجودیت احراز هویت میتواند دزدیده شود، جعل شود، یا استشمام شود. همچنین تناقض خاصی بین قابلیت اطمینان سیستم مورد استفاده از یک سو و راحتی مدیر یا کاربر سیستم از سوی دیگر وجود دارد. بنابراین، به دلایل امنیتی، لازم است از کاربر خواسته شود که اطلاعات احراز هویت خود را مجدداً با فرکانس وارد کند (زیرا ممکن است شخص دیگری قبلاً به جای او نشسته باشد) و این نه تنها باعث ایجاد دردسر اضافی می شود، بلکه باعث افزایش قابل توجهی نیز می شود. این احتمال وجود دارد که کسی از ورودی اطلاعات شما جاسوسی کند. در میان چیزهای دیگر، قابلیت اطمینان یک دستگاه محافظ به طور قابل توجهی بر هزینه آن تأثیر می گذارد.

سیستمهای شناسایی و احراز هویت مدرن از مفهوم ورود واحد به شبکه پشتیبانی میکنند، که در درجه اول به برآوردن الزامات از نظر راحتی کاربر کمک میکند. اگر استاندارد باشد شبکه شرکتیدارای خدمات اطلاعاتی بسیاری است که امکان دسترسی مستقل را فراهم می کند، در این صورت ورود مکرر داده های شخصی بسیار سنگین می شود. بر این لحظههنوز نمی توان گفت که استفاده از یک ورود به شبکه عادی در نظر گرفته می شود، زیرا راه حل های غالب هنوز ظاهر نشده اند.

بنابراین، بسیاری در تلاش برای یافتن مصالحه ای بین مقرون به صرفه بودن، راحتی و قابلیت اطمینان ابزاری هستند که توسط آن شناسایی/تأیید هویت ارائه می شود. مجوز کاربران در در این موردطبق قوانین فردی انجام می شود.

باید توجه ویژه ای به این واقعیت داشت که سرویس مورد استفاده می تواند به عنوان هدف حمله در دسترس بودن انتخاب شود. اگر این کار به گونه ای انجام شود که پس از تعداد معینی از تلاش های ناموفق، امکان ورود مسدود شود، در این صورت، مهاجمان می توانند تنها با چند ضربه کلید، کار کاربران قانونی را متوقف کنند.

احراز هویت رمز عبور

مزیت اصلی چنین سیستمی این است که بسیار ساده و برای اکثریت آشناست. رمز عبور برای مدت طولانی مورد استفاده قرار گرفته است سیستم های عاملو سایر خدمات، و در صورت استفاده صحیح، سطحی از امنیت را فراهم می کنند که برای اکثر سازمان ها کاملاً قابل قبول است. اما از سوی دیگر، از نظر مجموعه کلی ویژگیها، چنین سیستمهایی ضعیفترین وسیلهای را نشان میدهند که توسط آن شناسایی/تأیید هویت میتواند انجام شود. مجوز در این مورد بسیار ساده می شود، زیرا رمزهای عبور باید به یاد ماندنی باشند، اما حدس زدن ترکیبات ساده دشوار نیست، به خصوص اگر شخصی ترجیحات یک کاربر خاص را بداند.

گاهی اوقات اتفاق میافتد که اصولاً رمزهای عبور مخفی نگه داشته نمیشوند، زیرا معانی کاملاً استانداردی دارند که در اسناد خاص مشخص شدهاند و همیشه پس از نصب سیستم تغییر نمیکنند.

هنگامی که رمز عبور را وارد می کنید، می توانید آن را مشاهده کنید و در برخی موارد افراد حتی از ابزارهای نوری تخصصی استفاده می کنند.

کاربران، موضوعات اصلی شناسایی و احراز هویت، اغلب ممکن است رمزهای عبور را با همکاران خود به اشتراک بگذارند تا آنها بتوانند زمان مشخصمالک تغییر کرده است در تئوری، در چنین شرایطی بهترین کار استفاده از کنترل های دسترسی ویژه است، اما در عمل هیچ کس از آن استفاده نمی کند. و اگر دو نفر رمز عبور را بدانند، احتمال اینکه دیگران در نهایت از آن مطلع شوند را بسیار افزایش می دهد.

چطوری میشه اینو تعمیر کرد؟

ابزارهای مختلفی وجود دارد که از طریق آنها می توان شناسایی و احراز هویت را ایمن کرد. جزء پردازش اطلاعات را می توان با موارد زیر ایمن کرد:

- اعمال محدودیت های فنی مختلف. اغلب، قوانینی برای طول رمز عبور و همچنین محتوای کاراکترهای خاص تنظیم می شود.

- مدیریت مدت اعتبار رمزهای عبور، یعنی نیاز به تعویض دوره ای آنها.

- محدود کردن دسترسی به فایل رمز اصلی

- محدود کردن تعداد کل تلاش های ناموفق موجود در هنگام ورود. این تضمین می کند که مهاجمان فقط باید اقداماتی را قبل از شناسایی و احراز هویت انجام دهند، زیرا نمی توان از نیروی بی رحمانه استفاده کرد.

- آموزش اولیه کاربران

- با استفاده از نرم افزارهای تخصصی تولید کننده رمز عبور که به شما امکان می دهد ترکیب هایی ایجاد کنید که خوش صدا و کاملا به یاد ماندنی هستند.

تمام اقدامات فوق در هر صورت قابل استفاده است، حتی اگر از ابزارهای دیگر احراز هویت نیز در کنار رمز عبور استفاده شود.

رمزهای عبور یکبار مصرف

گزینه های مورد بحث در بالا قابل استفاده مجدد هستند و در صورت فاش شدن این ترکیب، مهاجم می تواند عملیات خاصی را از طرف کاربر انجام دهد. به همین دلیل است که رمزهای عبور یکبار مصرف به عنوان ابزار قوی تری برای مقاومت در برابر امکان استراق سمع شبکه غیرفعال استفاده می شود که به لطف آن سیستم شناسایی و احراز هویت بسیار ایمن تر می شود، اگرچه نه به آن راحتی.

در حال حاضر یکی از محبوب ترین تولیدکنندگان نرم افزار است رمزهای عبور یکبار مصرفسیستمی به نام S/KEY است که توسط Bellcore منتشر شده است. مفهوم اساسی این سیستم این است که وجود دارد عملکرد خاص F، که هم برای کاربر و هم برای سرور احراز هویت شناخته شده است. در زیر کلید مخفی K است که فقط برای یک کاربر خاص شناخته شده است.

در طول مدیریت اولیه کاربر، این تابع به تعداد معینی بار روی کلید اعمال می شود و پس از آن نتیجه در سرور ذخیره می شود. در آینده، روش احراز هویت به صورت زیر است:

- بر سیستم کاربرعددی از سرور می آید که 1 کمتر از تعداد دفعاتی است که تابع برای کلید استفاده شده است.

- کاربر به تعداد دفعاتی که در نقطه اول تنظیم شده بود، از این تابع برای کلید مخفی موجود استفاده می کند، پس از آن نتیجه از طریق شبکه مستقیماً به سرور احراز هویت ارسال می شود.

- سرور از این تابع برای مقدار دریافتی استفاده می کند و پس از آن نتیجه با مقدار ذخیره شده قبلی مقایسه می شود. اگر نتایج مطابقت داشته باشند، کاربر احراز هویت می شود و سرور مقدار جدید را ذخیره می کند و سپس شمارنده را یک بار کاهش می دهد.

در عمل، اجرای این فناوری ساختار کمی پیچیده تری دارد، اما در حال حاضر این چندان مهم نیست. از آنجایی که عملکرد غیرقابل برگشت است، حتی در صورت رهگیری رمز عبور یا دسترسی غیرمجاز به سرور احراز هویت، امکان به دست آوردن کلید مخفی را فراهم نمی کند و به هیچ وجه پیش بینی می کند که رمز عبور یکبار مصرف بعدی دقیقاً چگونه خواهد بود.

در روسیه، یک پورتال دولتی ویژه به عنوان یک سرویس یکپارچه استفاده می شود - " یک سیستمشناسایی/احراز هویت" ("ESIA").

یکی دیگر از رویکردهای سیستم احراز هویت قابل اعتماد، تولید رمز عبور جدید در فواصل زمانی کوتاه است که از طریق استفاده از برنامه های تخصصی یا کارت های هوشمند مختلف نیز پیاده سازی می شود. در این حالت، سرور احراز هویت باید الگوریتم تولید رمز عبور مناسب و همچنین پارامترهای خاص مرتبط با آن را بپذیرد و علاوه بر این، باید همگام سازی ساعت سرور و کلاینت نیز وجود داشته باشد.

کربروس

سرور احراز هویت Kerberos برای اولین بار در اواسط دهه 90 قرن گذشته ظاهر شد، اما از آن زمان تاکنون دریافت کرده است. تعداد زیادیتغییرات اساسی در حال حاضر اجزای فردیاین سیستم ها تقریبا در هر سیستم عامل مدرنی وجود دارند.

هدف اصلی از این سرویسحل مشکل زیر است: یک شبکه محافظت نشده خاص وجود دارد و موضوعات مختلفی در قالب کاربران و همچنین سیستم های نرم افزاری سرور و مشتری در گره های آن متمرکز شده است. هر یک از این سوژه ها دارای یک کلید مخفی فردی است و برای اینکه سوژه C این فرصت را داشته باشد که صحت خود را به موضوع S ثابت کند، بدون آن که به سادگی به او خدمت نمی کند، باید نه تنها خود را شناسایی کند، بلکه نشان دهد که او یک کلید مخفی می داند. در عین حال، C این فرصت را ندارد که به سادگی کلید مخفی خود را برای S ارسال کند، زیرا اول از همه شبکه باز است و علاوه بر این، S نمی داند و اصولاً نباید آن را بداند. در چنین شرایطی، از فناوری کمتر ساده ای برای نشان دادن دانش این اطلاعات استفاده می شود.

شناسایی/ احراز هویت الکترونیکی از طریق سیستم Kerberos شامل استفاده از آن به عنوان یک شخص ثالث قابل اعتماد است که اطلاعاتی در مورد کلیدهای مخفی موجودیت های ارائه شده دارد و در صورت لزوم به آنها در انجام احراز هویت زوجی کمک می کند.

بنابراین، مشتری ابتدا درخواستی را به سیستمی که حاوی آن است ارسال می کند اطلاعات لازمدر مورد آن و همچنین در مورد خدمات درخواستی. پس از این، Kerberos نوعی بلیط را در اختیار او قرار می دهد که با کلید مخفی سرور رمزگذاری می شود و همچنین یک کپی از برخی از داده های آن که با کلید مشتری رمزگذاری می شود. اگر مطابقت وجود داشته باشد، مشخص می شود که مشتری اطلاعات در نظر گرفته شده برای او را رمزگشایی کرده است، یعنی او توانسته است نشان دهد که واقعاً کلید مخفی را می داند. این نشان می دهد که مشتری دقیقاً همان شخصی است که ادعا می کند.

در اینجا باید توجه ویژه ای به این واقعیت داشت که انتقال کلیدهای مخفی از طریق شبکه انجام نمی شد و آنها صرفاً برای رمزگذاری استفاده می شدند.

احراز هویت بیومتریک

بیومتریک شامل ترکیبی است ابزارهای خودکارشناسایی / احراز هویت افراد بر اساس ویژگی های رفتاری یا فیزیولوژیکی آنها. ابزارهای فیزیکی احراز هویت و شناسایی شامل بررسی شبکیه و قرنیه چشم، اثر انگشت، هندسه صورت و دست و همچنین سایر اطلاعات فردی است. ویژگی های رفتاری شامل سبک کار با صفحه کلید و پویایی امضا است. روش های ترکیبی تجزیه و تحلیل را نشان می دهند ویژگی های مختلفصدای انسان و همچنین تشخیص گفتار.

چنین سیستمهای شناسایی/ احراز هویت و رمزگذاری در بسیاری از کشورهای جهان مورد استفاده قرار میگیرند، اما برای مدت طولانی تفاوت زیادی داشتهاند. هزینه بالاو مشکل در کاربرد اخیراً تقاضا برای محصولات بیومتریک به دلیل توسعه به میزان قابل توجهی افزایش یافته است تجارت الکترونیک، از آنجایی که از دیدگاه کاربر، ارائه خود بسیار راحت تر از به خاطر سپردن برخی اطلاعات است. بر این اساس، تقاضا باعث ایجاد عرضه می شود، بنابراین محصولات نسبتا ارزان قیمت در بازار ظاهر شدند که عمدتاً بر روی تشخیص اثر انگشت متمرکز هستند.

در اکثریت قریب به اتفاق موارد، بیومتریک در ترکیب با سایر احراز هویتها مانند اغلب اوقات، احراز هویت بیومتریک تنها اولین خط دفاعی را نشان میدهد و به عنوان وسیلهای برای فعال کردن کارتهای هوشمند که شامل اسرار رمزنگاری مختلف است، عمل میکند. هنگام استفاده از این فناوری، الگوی بیومتریک در همان کارت ذخیره می شود.

فعالیت در زمینه بیومتریک بسیار بالاست. در حال حاضر یک کنسرسیوم مربوطه وجود دارد و کار کاملاً فعالی با هدف استانداردسازی جنبه های مختلف فناوری در حال انجام است. امروزه می توانید مقالات تبلیغاتی زیادی را مشاهده کنید که در آنها فناوری های بیومتریک به عنوان ارائه شده است درمان ایده آلافزایش امنیت و در عین حال قابل دسترسی برای عموم مردم.

ESIA

سیستم شناسایی و احراز هویت ("ESIA") یک است خدمات ویژهایجاد شده به منظور اطمینان از اجرای وظایف مختلف مربوط به تأیید صحت متقاضیان و شرکت کنندگان در تعامل بین بخشی در صورت ارائه هرگونه شهرداری یا خدمات عمومیبه صورت الکترونیکی

به منظور دسترسی به "پرتال واحد ساختارهای دولتی" و همچنین سایر سیستم های اطلاعاتی زیرساخت های موجود دولت الکترونیک، ابتدا باید یک حساب کاربری ثبت کنید و در نتیجه PEP دریافت کنید.

سطوح

این پورتال سه سطح اصلی از حساب ها را برای افراد فراهم می کند:

- ساده شده. برای ثبت نام کافیست نام و نام خانوادگی و همچنین یک کانال ارتباطی خاص را در قالب آدرس ایمیل یا تلفن همراه مشخص کنید. این سطح اولیه است که از طریق آن شخص فقط به لیست محدودی از خدمات مختلف دولتی و همچنین قابلیت های سیستم های اطلاعاتی موجود دسترسی دارد.

- استاندارد. برای دریافت آن، ابتدا باید برای یک حساب کاربری ساده ثبت نام کنید و سپس اطلاعات اضافی از جمله اطلاعات پاسپورت و شماره حساب بیمه فردی خود را ارائه دهید. اطلاعات مشخص شده به طور خودکار از طریق سیستم های اطلاعاتی صندوق بازنشستگی و همچنین خدمات مهاجرت فدرال تأیید می شود و در صورت موفقیت آمیز بودن تأیید، حساب به سطح استاندارد، که کاربر را به لیست گسترده ای از خدمات دولتی باز می کند.

- تایید شده. برای به دست آوردن این سطح از حساب، سیستم شناسایی و احراز هویت یکپارچه کاربران را ملزم به داشتن یک حساب کاربری استاندارد و همچنین اثبات هویت می کند که از طریق مراجعه شخصی به شعبه خدمات مجاز و یا با دریافت کد فعال سازی از طریق نامه سفارش داده شده. در صورت موفقیت آمیز بودن تأیید هویت، حساب کاربری به آن منتقل می شود سطح جدید، و کاربر به لیست کامل خدمات دولتی لازم دسترسی خواهد داشت.

علیرغم این واقعیت که ممکن است رویه ها بسیار پیچیده به نظر برسند، در واقع می توانید مستقیماً در وب سایت رسمی با لیست کامل داده های لازم آشنا شوید، بنابراین ثبت نام کامل در عرض چند روز کاملاً امکان پذیر است.

با ایجاد یک حساب کاربری در وب سایت رسمی gosuslugi.ru، یک فرد به طور همزمان کاربر ESIA می شود. این مخفف مخفف Unified Identification and Authentication System است. در اصل، این یک کلید دسترسی است که برای همه منابعی که خدمات فدرال و شهری را ارائه می کنند مناسب است. مزایای این سیستم و نحوه ثبت نام در سامانه واحد شناسایی و مجوز از طریق درگاه خدمات دولتی در این مقاله مورد بحث قرار خواهد گرفت.

ESIA چیست؟

اول از همه، شایان ذکر است که ESIA سیستمی است که وزارت مخابرات و ارتباطات جمعی روسیه مسئول عملکرد آن است. هر فردی می تواند در سیستم شرکت کند وجود، موجودیتیا سازمان ثبت نام در ESIA در پورتال خدمات دولتی رایگان است، این روش برای همه کاربران اینترنت در دسترس است. در عین حال، هر یک از شرکت کنندگان ثبت نام شده در سامانه در هر زمان حق دارند.

پس از ثبت نام، شخص رمز عبوری دریافت می کند که می تواند برای دسترسی به تمام وب سایت های دولتی شرکت کننده در برنامه استفاده شود. یعنی اگر یک جلسه فعال در سرویس های دولتی داشته باشید و به عنوان مثال به منبع مدرسه مجازی متصل به سیستم Unified Self-identification تغییر دهید، نیازی به شناسایی مجدد نخواهید داشت.

این سیستم علاوه بر یک ورودی واحد به درگاه های دولتی، امکان خروج همزمان از آنها را نیز فراهم می کند. یعنی پس از اتمام جلسه خدمات دولتی، دسترسی به حساب های موجود در وب سایت خدمات مهاجرت فدرال، صندوق بازنشستگی فدراسیون روسیه، خدمات مالیاتی فدرال و غیره قطع می شود.

ESIA امکان وارد کردن و تغییر مستقل داده های شخصی مالک حساب را از طریق حساب شخصی فراهم می کند. صحت شماره SNILS با استفاده از خدمات صندوق بازنشستگی، صحت TIN - با استفاده از سرویس خدمات مالیاتی، و داده های گذرنامه و اطلاعات کارت های مهاجرت (برای شهروندان خارجی) - سرویس FMS بررسی می شود.

ESIA چه می دهد؟

ثبت نام در ESIA برای یک فرد فرصتی برای استفاده از عملکرد وب سایت خدمات دولتی و سایر خدمات اطلاعاتی متصل به برنامه است. این فرصتهای گستردهای را برای مالک حساب باز میکند و به این امکان میدهد:

- صدور اسناد مختلف از طریق اینترنت، به عنوان مثال، گذرنامه، گواهینامه رانندگی.

- با انتخاب یک تاریخ و زمان مناسب برای ویزیت، از طریق اینترنت با پزشک قرار ملاقات بگذارید.

- کودک را در لیست انتظار قرار دهید مهد کودکاو را در مدرسه، باشگاه ها و بخش ها، اردوهای تابستانی ثبت نام کنید.

- با جریمه ها و بدهی های مالیاتی آشنا شوید.

- ارائه درخواست برای ارائه خدمات مختلف، به عنوان مثال، ثبت نام ازدواج، تغییر نام خانوادگی، ثبت نام گواهی TIN.

- قبض ها را پرداخت کنید خدمات عمومی، تلفن؛

- درخواست مزایا و پرداخت های اجتماعی، دریافت مزایا؛

- در مورد یاد بگیرند پس انداز بازنشستگی، حساب شخصی خود را در صندوق بازنشستگی و غیره چک کنید.

چگونه عضو سامانه شویم؟

با ایجاد یک حساب کاربری در پورتال خدمات دولتی، کاربر در شناسایی یکپارچه و مجوز مستقل شرکت می کند. برای ورود باید به gosuslugi.ru بروید و نام واقعی و شماره تلفن یا ایمیل خود را در یک فرم خاص ذکر کنید. اطلاعات باید به روز باشد، زیرا در ادامه باید اطلاعات پاسپورت و داده های شخصی دیگر اسناد مهم (SNILS، INN) را به نمایه خود اضافه کنید.

برای تکمیل مراحل ثبت حساب در پورتال ESIA، باید کد فعال سازی ارسال شده توسط سیستم را به شماره تلفن وارد شده در مرحله قبل وارد کنید. گزینه دوم برای فعال سازی حساب کاربری این است که با کلیک بر روی لینک موجود در ایمیل دریافتی از طریق ایمیل، حساب خود را تایید کنید.

مهم: در هنگام ثبت نام، کاربر باید دسترسی داشته باشد تلفن همراهیا صندوق پستی، هنگام ایجاد حساب کاربری استفاده می شود.

چگونه حساب خود را تأیید کنم؟

پس از گذراندن یک روش ساده برای ایجاد یک حساب کاربری در وب سایت خدمات ایالتی، یک فرد با یک حساب کاربری ساده شده در شناسایی یکپارچه و فعالیت خودمختار (USIA) شرکت می کند. ارزش آن را دارد که بفهمیم چیست.

حسابداری ساده حق ورود به پورتال و مشاهده اطلاعات در مورد آن را می دهد خدمات مختلف، که بر روی آن ارائه شده است. با این حال، کاربر قادر به دریافت این خدمات نخواهد بود، زیرا اقدامات در سایت محدود خواهد بود.

صاحبان سوابق ساده شده می توانند بدهی ها و جریمه ها را به صورت آنلاین بررسی کنند و هشدارهایی در مورد آنها دریافت کنند. اما هر کاربر می تواند با افزودن اطلاعات مربوط به خود، حساب خود را افزایش دهد.

با نشان دادن شماره SNILS و داده های گذرنامه، صاحب حساب پس از بررسی اطلاعات توسط سیستم، یک حساب استاندارد دریافت می کند. برای تعیین وضعیت یک حساب استاندارد، باید در نمایه خود مشخص کنید:

- نام کامل شما؛

- جنسیت، محل تولد و تاریخ؛

- تابعیت؛

- سری / شماره گذرنامه یا سایر مدارک هویتی؛

- شماره SNILS

مهم: شهروندان خارجی که شماره SNILS ندارند نمی توانند وضعیت حساب خود را به استاندارد ارتقا دهند.

حسابداری استاندارد به شما این امکان را می دهد که جریمه ها و قبوض را به صورت آنلاین با استفاده از کارت های بانکی و کیف پول های الکترونیکی، قرار ملاقات با پزشک، ثبت علامت تجاری.

مرحله بعدی که دسترسی به تمام عملکردهای سایت را باز می کند، دریافت یک ورودی تایید شده است. صاحبان یک حساب کاربری تأیید شده می توانند اسناد مختلف (گذرنامه، گذرنامه بین المللی، گواهی، گواهی و غیره) را از طریق اینترنت صادر کنند، کودک را در صف مهدکودک ثبت نام کنند، به حساب های شخصی دسترسی پیدا کنند و غیره.

مهم: برای دریافت برخی از خدمات، باید امضای دیجیتال الکترونیکی داشته باشید.

برای تأیید حساب خود، یا باید شخصاً به MFC مراجعه کنید یا یک کد تأیید سفارش دهید با نامه پستی، یا داشتن . محبوب ترین گزینه تماس شخصی است مرکز چند منظورهبا پاسپورت و کارت

حفاظت از اطلاعات شخصی کاربران

سیستم مهم را ذخیره می کند اطلاعات شخصیدر مورد کاربران ثبت نام شده:

- مشخصات گذرنامه؛

- شماره SNILS؛

بنابراین پورتال خدمات دولتی باید از امنیت بالایی برخوردار باشد. فقط صاحب آن به تمام اطلاعات شخصی دسترسی دارد. داده هایی که توسط صاحبان حساب به سیستم منتقل می شوند در سرورهای دولتی ذخیره می شوند حفاظت بالا. داده ها در سیستم از طریق کانال های امن با سطح بالایی از رمزگذاری منتقل می شوند.

به نوبه خود، مالک حساب باید درک کند که رمز عبور حساب ESIA به داده های شخصی او دسترسی دارد، بنابراین نمی توان آن را برای اشخاص ثالث فاش کرد. مالک روش ذخیره رمز عبور را برای ورود به حساب به طور مستقل انتخاب می کند و تمام مسئولیت ایمنی این داده ها با او است.

وب سایت خدمات دولتی در سال 2010 راه اندازی شد، اما برای چند سال اول عملاً هیچ فعالیتی در آن وجود نداشت. با این حال، امروزه این پورتال به سرعت در حال توسعه است و فرصت های گسترده ای را برای کاربران خود باز می کند. در وب سایت خدمات ایالتی می توانید به راحتی و به سرعت صدها خدمات با اهمیت شهری و فدرال را دریافت کنید. برای انجام این کار، فقط باید یک برنامه کاربردی را از طریق اینترنت پر کنید و با رمز عبور حساب ESIA خود، عملیات را تأیید کنید. این کار صف ها، استرس های غیر ضروری و هزینه های مالی اضافی را از بین می برد.

سیستم شناسایی و احراز هویت یکپارچه ( ESIA) - یک سیستم اطلاعاتی در فدراسیون روسیه که دسترسی مجاز به شرکت کنندگان را فراهم می کند تعامل اطلاعاتی(متقاضیان شهروندی و مقاماتمقامات اجرایی) به اطلاعات موجود در ایالت سیستم های اطلاعاتیو سایر سیستم های اطلاعاتی

ESЍА رمز عبور برای همه موارد است.

ESЍA چیست؟

ESЍA یک سیستم شناسایی و احراز هویت یکپارچه است. یک رمز عبور برای دسترسی به تمام وب سایت های دولتی.

چرا به ESIA نیاز دارید؟

با رمز عبور ESIA، لازم نیست هر بار در هر وب سایت دولتی ثبت نام کنید.

ESIA - رمز عبور برای همه موارد. به لطف آن، می توانید از خانه با استفاده از اینترنت:

· به صورت آنلاین از پزشک وقت بگیرید

· از جریمه های پلیس راهنمایی و رانندگی خود مطلع شوید

· درخواست ثبت ازدواج

· پرداخت هزینه های آب و برق

· ماشین خود را ثبت کنید

· برای مزایای زایمان اقدام کنید

· یک مشکل شهری را گزارش کنید و ظرف 10 روز راه حلی دریافت کنید

و بسیاری از خدمات دیگر از طریق اعتبارنامه واحد!

اطلاعات شخصی چگونه محافظت می شود؟ چه کسی به آنها دسترسی دارد؟

فقط صاحب گذرواژه به اطلاعات شخصی دسترسی دارد.

· داده ها منحصراً از طریق کانال های امن با بالاترین سطح رمزگذاری منتقل می شوند

· سیستم امنیت اطلاعات با بالاترین استاندارد حفاظت از داده K1 مطابقت دارد

· تمام اطلاعات در سرورهای دولتی امن ذخیره می شود

برای ثبت ESIA چه چیزی لازم است؟

1. پاسپورت و SNILS - برای تایید هویت،

2. شماره موبایل- برای تایید ثبت نام

چگونه رمز عبور را دریافت کنیم؟

1. به صفحه ثبت نام بروید، نام خانوادگی، نام و شماره تلفن تماس خود را ذکر کنید. سپس روی دکمه "ثبت نام" کلیک کنید

2. یک کد تایید به گوشی شما ارسال می شود. آن را وارد کرده و روی دکمه "تأیید" کلیک کنید

3. رمز عبور خود را تنظیم کنید و روی دکمه "ذخیره" کلیک کنید

4. با استفاده از شماره تلفن و رمز عبور خود وارد ESIA شوید.

5. اطلاعات شخصی خود را وارد کنید (فراموش نکنید نام میانی خود را ذکر کنید) و در عرض پنج دقیقه منتظر تایید باشید!

"تأیید" و "تأیید نشده" به چه معناست؟ حساب?

· رمز عبور تایید نشدهمی دهد فرصت های محدودمانند دسترسی به خدمات اطلاعاتی، به عنوان مثال، مشاهده بدهی ها و جریمه ها.

· با رمز عبور تایید شدهشما می توانید هر یک از 119 سرویس الکترونیکی موجود در پورتال خدمات دولت فدرال و منطقه ای را دریافت کنید و از تمام خدمات موجود بدون محدودیت استفاده کنید.