Për të kontrolluar aksesin në skedarë dhe dosje në Windows Server 2008 R2, duhet të aktivizoni funksionin e auditimit dhe gjithashtu të specifikoni dosjet dhe skedarët në të cilët duhet të regjistrohet qasja. Pas konfigurimit të auditimit, regjistri i serverit do të përmbajë informacione rreth aksesit dhe ngjarjeve të tjera në skedarët dhe dosjet e zgjedhura. Vlen të përmendet se auditimi i aksesit në skedarë dhe dosje mund të kryhet vetëm në vëllime me sistemin e skedarëve NTFS.

Aktivizo auditimin e objekteve të sistemit të skedarëve në Windows Server 2008 R2

Auditimi i aksesit për skedarët dhe dosjet aktivizohet dhe çaktivizohet duke përdorur politikat e grupit: politika e domenit për domeni aktiv Drejtori ose politikat lokale siguri për veçmas serverë në këmbë. Për të mundësuar auditimin në një server individual, duhet të hapni tastierën e menaxhimit të Politikave Lokale Fillimi ->Të gjithaProgramet ->AdministrativeMjetet ->LokalSiguriaPolitika. Në konsolën e politikave lokale, ju duhet të zgjeroni pemën e politikave lokale ( LokalPolitikat) dhe zgjidhni një element AuditimiPolitika.

NË paneli i djathtë ju duhet të zgjidhni një element AuditimiObjektQasja dhe në dritaren që shfaqet, specifikoni se çfarë lloje të ngjarjeve të aksesit në skedarë dhe dosje duhet të regjistrohen (qasje e suksesshme/pasuksesshme):

Pas përzgjedhjes cilësimet e nevojshme duhet të shtypni NE RREGULL.

Përzgjedhja e skedarëve dhe dosjeve në të cilat qasja do të regjistrohet

Pasi të aktivizohet qasja e auditimit në skedarë dhe dosje, duhet të zgjidhni objekte specifike sistemi i skedarëve, aksesi në të cilin do të auditohet. Ashtu si lejet NTFS, cilësimet e auditimit trashëgohen si parazgjedhje për të gjitha objektet fëmijë (përveç nëse konfigurohen ndryshe). Ashtu si kur caktoni të drejtat e aksesit në skedarë dhe dosje, trashëgimia e cilësimeve të auditimit mund të aktivizohet për të gjitha ose vetëm objektet e zgjedhura.

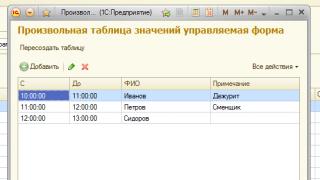

Për të vendosur auditimin për një dosje/skedar të caktuar, duhet të klikoni mbi të klikoni me të djathtën miun dhe zgjidhni Karakteristikat ( Vetitë). Në dritaren e vetive, shkoni te skeda Siguria ( Siguria) dhe shtypni butonin E avancuar. Në dritaren e cilësimeve të avancuara të sigurisë ( E avancuarSiguriaCilësimet) shkoni te skeda Auditimi ( Auditimi). Vendosja e auditimit, natyrisht, kërkon të drejta administratori. Në këtë fazë, dritarja e auditimit do të shfaqë një listë të përdoruesve dhe grupeve për të cilët është aktivizuar auditimi për këtë burim:

Për të shtuar përdorues ose grupe, qasja e të cilëve në këtë objekt do të rregullohet, duhet të shtypni butonin Shto… dhe specifikoni emrat e këtyre përdoruesve/grupeve (ose specifikoni Të gjithë– për të audituar aksesin e të gjithë përdoruesve):

Menjëherë pas aplikimit të këtyre cilësimeve në regjistrin e sistemit të sigurisë (mund ta gjeni në KompjuterMenaxhimi -> Shikuesi i ngjarjeve), sa herë që ju aksesoni objektet për të cilat auditimi është i aktivizuar, do të shfaqen hyrjet përkatëse.

Përndryshe, ngjarjet mund të shikohen dhe filtrohen duke përdorur cmdlet PowerShell − Get-EventLog Për shembull, për të shfaqur të gjitha ngjarjet me eventid 4660, ekzekutoni komandën:

Siguria Get-EventLog | ?($_.eventid -eq 4660)

Këshilla. Është e mundur të caktohen veprime specifike për çdo ngjarje në regjistrin e Windows, si p.sh. dërgimi email ose ekzekutimi i skenarit. Si është konfiguruar kjo përshkruhet në artikull:

UPD nga 06.08.2012 (Faleminderit komentuesit).

Në Windows 2008/Windows 7, u prezantua menaxhimi i auditimit dobi të veçantë auditpol. Lista e plotë Llojet e objekteve për të cilat mund të aktivizohet auditimi mund të shihen duke përdorur komandën:

Auditpol /lista /nënkategoria:*

Siç mund ta shihni, këto objekte ndahen në 9 kategori:

- Sistemi

- Logon/Logoff

- Qasja në objekt

- Përdorimi i privilegjit

- Ndjekja e Detajuar

- Ndryshimi i politikës

- Menaxhimi i llogarisë

- DS Access

- Hyrja në llogari

Dhe secila prej tyre, në përputhje me rrethanat, ndahet në nënkategori. Për shembull, kategoria e auditimit të Access Access përfshin një nënkategori Sistemi i skedarëve dhe për të mundësuar auditimin për objektet e sistemit të skedarëve në kompjuter, ekzekutoni komandën:

Auditpol /set /nënkategoria:"Sistemi i skedarëve" /dështim:aktivizo /sukses:aktivizo

Është çaktivizuar në përputhje me rrethanat me komandën:

Auditpol /set /nënkategoria:"Sistemi i skedarëve" /dështimi: çaktivizoj / sukses: çaktivizoj

Ato. Nëse çaktivizon auditimin e nënkategorive të panevojshme, mund të zvogëloni ndjeshëm vëllimin e regjistrit dhe numrin e ngjarjeve të panevojshme.

Pasi të aktivizohet qasja e auditimit në skedarë dhe dosje, duhet të specifikoni objektet specifike që do të monitorojmë (në vetitë e skedarëve dhe dosjeve). Mbani në mend se si parazgjedhje, cilësimet e auditimit trashëgohen në të gjitha objektet fëmijë (përveç nëse specifikohet ndryshe).

Pershendetje te gjitheve!

Ne vazhdojmë të publikojmë fletë mashtrimi për ngritjen e një auditimi sisteme të ndryshme, herën e fundit që folëm për AD habrahabr.ru/company/netwrix/blog/140569, sot do të diskutojmë serverët e skedarëve. Duhet thënë se më shpesh ne kryejmë cilësime auditimi për serverët e skedarëve - gjatë instalimeve pilot me klientët. Nuk ka asgjë të komplikuar në këtë detyrë, vetëm tre hapa të thjeshtë:

- Vendosni auditimin në ndarjet e skedarëve

- Konfiguroni dhe aplikoni politika të përgjithshme dhe të detajuara të auditimit

- Ndrysho cilësimet e regjistrit të ngjarjeve

Vendosja e auditimit në burimet e skedarëve

Krijimi i një politike të përgjithshme auditimi

Për të kontrolluar ndryshimet në server skedari, ju duhet të konfiguroni një politikë auditimi. Përpara se të konfiguroni një politikë, sigurohuni që llogaria juaj të jetë anëtare e grupit të Administratorëve ose që keni të drejta për të menaxhuar regjistrat e auditimit dhe të ngjarjeve në skedarin snap-in të Politikës së Grupit.

Krijimi i një politike të detajuar auditimi

Vendosja e regjistrave të ngjarjeve

Për të kontrolluar në mënyrë efektive ndryshimet, është e nevojshme të konfiguroni regjistrat e ngjarjeve, përkatësisht vendosjen madhësia maksimale revista. Nëse madhësia është e pamjaftueshme, ngjarjet mund të mbishkruhen përpara se të arrijnë në bazën e të dhënave të përdorur nga aplikacioni juaj i kontrollit të ndryshimit.

Së fundi, ne dëshirojmë t'ju ofrojmë një skript që ne vetë e përdorim kur konfigurojmë auditimin në serverët e skedarëve. Skripti konfiguron auditimin në të gjitha aksionet për çdo kompjuter në një OU të caktuar. Në këtë mënyrë nuk duhet të aktivizoni cilësimet në çdo burim skedari me dorë.

Para se të ekzekutoni skriptin, duhet të redaktoni rreshtin 19 - vendosni vlerat e kërkuara në vend të "your_ou_name" dhe "your_domain". Skripti duhet të ekzekutohet nën një llogari që ka të drejta të administratorit të domenit.

Mund ta merrni skriptin në bazën tonë të njohurive ose ta ruani tekstin e mëposhtëm në skedarin .ps1:

#import-module activedirectory #$path = $args; # \\fileserver\share\folder $account = "Të gjithë" # $args; $flavor = "Sukses,Dështim" #$args; $flags = " ReadData, WriteData, AppendData, WriteExtendedAttributes, DeleteSubdirectoriesAndFiles, WriteAttributes, Delete, ChangePermissions, TakeOwnership " $inheritance = "ContainerInherit, ObjectInherit" "$propagimi i ObjectInherit" -N-Faq. OU= emri_yti,DC=domeni_yt,DC=domeni_yt" | zgjidhni -exp DNSHostName foreach ($comp në $comps) ( $shares = get-wmiobject -class win32_share -computername $comp -filter "type=0 DHE emri si "%[^$]" | zgjidhni -exp name foreach ( $share në $shares) ( $path = "\\"+$comp+"\"+$share $path $acl = (Get-Item $path).GetAccessControl("Access,Audit") $ace = objekt i ri System.Security.AccessControl.FileSystemAuditRule($account, $flamuj, $trashëgimi, $përhapje, $shije) $acl.AddAuditRule($ace) set-acl -rruga $shtegu -AclObject $acl ) )

Mirëdita miq dhe kolegë. Sot do të flasim se si të gjurmoni ndryshimet në serverët tuaj të skedarëve, përkatësisht kush bëri çfarë me skedarin; E fshive rastësisht? krijuar për disa arsye skedar i panevojshëm etj. Sigurisht, të paktën tre gjëra janë të lidhura ngushtë me këtë temë: një përshkrim dokumentar i ndarjeve të skedarëve, përdorimi i filtrave të skedarëve (një ndalim i lloj i caktuar skedarë) dhe një sistem për kufizimin e madhësisë së ruajtjes (sistemi i kuotave). Por këto gjëra do të shkojnë përtej qëllimit të një artikulli. Nëse tema është e kërkuar, artikujt mbi këto tema do të shfaqen në të ardhmen.

Për administratorët me përvojë që kanë bërë tashmë gjëra të ngjashme, nuk do të gjeni asgjë të re këtu. Teknologjitë e auditimit u shfaqën shumë kohë më parë. Unë thjesht do të ndaj përvojën time dhe do të shpreh mendimin tim për disa gjëra që, për mendimin tim, janë thjesht të nevojshme në serverët e skedarëve në një rrjet domeni.

Së pari, duhet të aktivizojmë auditimin e avancuar përmes Politikës së Grupit dhe ta zbatojmë atë në serverët e duhur. Do ta bëj në provë Serveri Windows Serveri 2008 R2, gjithçka në rrjetin tim u krye në 2012 R2. Parimi dhe ndërfaqja janë afërsisht të njëjta. Në përgjithësi, sistemi i auditimit është shfaqur që nga ditët e Windows Server 2000 (ndoshta edhe në NT, por kjo nuk ka rëndësi), ai përdoret në mënyrë aktive dhe përdoret nga shumë administratorë. Me versionin 2008, auditimi i avancuar u bë gjithashtu i disponueshëm. Kam përdorur si auditin e vjetër ashtu edhe atë të ri derisa vura re risi të forta. Por në përgjithësi, auditimi i ri është më fleksibël në menaxhim dhe mjedise. Avantazhi më i rëndësishëm i kësaj teknologjie është aftësia për të kryer një auditim vetëm në burimin që na nevojitet. Nga këtu, pothuajse të gjitha ngjarjet e sigurisë shfaqen në regjistër në rendin që na nevojitet, ku nuk ka asgjë të tepërt. Prandaj, madhësia e revistës është dukshëm më e vogël.

Në menaxhimin e politikave të grupit, shkoni te seksioni i Politikave të Grupit dhe krijoni një GPO të re atje:

Telefonuar, kliko OK. Tani duhet të shkoni te vetitë e objektit të ri. Gjithçka që lidhet me auditimin dhe sigurinë tjetër është pothuajse gjithmonë brenda konfigurimit të kompjuterit, kështu që ja ku shkojmë menjëherë (shih pamjen e ekranit):

Në cilësimet e sigurisë, ne duhet të "rregullojmë" parametrat e regjistrit të sigurisë (në seksionin "Regjistri i ngjarjeve") dhe të konfigurojmë, në fakt, vetë auditimin (në seksionin "Konfigurimi i politikave të auditimit të avancuar"):

Unë do të shpjegoj në minimum, sepse ... gjithçka është thjesht individuale. Ne vendosëm madhësinë (100-200 MB ka shumë të ngjarë, në varësi të madhësisë së dosjes së rrjetit dhe numrit të përdoruesve), vendosim afat maksimal duke ruajtur ngjarjet (2 javë janë të mjaftueshme për mua), metoda e ruajtjes "ditë pas dite" zëvendësohet automatikisht. Unë mendoj se këtu nuk ka asgjë të komplikuar. Tani le të vendosim auditimin, gjëja më e rëndësishme për ne:

Si të arrini tek ajo: shihet më së miri me sytë tuaj në pamjen e ekranit. Ju lutemi vini re se përkundër faktit që ne do të auditojmë ndarjen e skedarëve, ne duhet të zgjedhim "Auditimi i sistemit të skedarëve". Tani do të përpiqem të shpjegoj pse. Fakti është se nëse zgjidhni "Informacioni i auditimit në lidhje me një burim skedari të përbashkët", i cili do të dukej më logjik, atëherë një auditim shumë (e përsëris, "shumë") i detajuar i ALL. dosjet e rrjetit TË GJITHA ngjarjet, përfshirë. vetëm pamje, sinkronizimi i rrjetit, atributet e leximit dhe shumë e shumë ngjarje të tjera. Personalisht, regjistri im u rrit diçka si kjo: një orë = 50-100 MB regjistër gjatë ditës, natën me zero aktivitet = 30 MB. Në përgjithësi, nuk rekomandoj fuqimisht aktivizimin e kësaj kutie të zgjedhjes. Ne jemi të interesuar për një dosje specifike dhe ngjarje specifike (ndryshim/krijim/fshirje), ndaj zgjedhim sistemin e skedarëve. Është ky moment (procesi i zgjedhjes së një auditimi) që përshkruhet dobët në internet; gjithçka tregohet sipërfaqësisht. Edhe në tekstin zyrtar nuk gjeta një shpjegim për të gjitha nuancat. Lloji i ngjarjeve është "sukses" (kur operacioni me një skedar dhe dosje ishte i suksesshëm), megjithëse është e mundur të auditohen "dështimet", d.m.th. përpjekjet për të bërë diçka në mungesë të të drejtave. Shihni vetë këtu.

Tani le të optimizojmë politikën. Së pari ne e aplikojmë atë në server. Në rastin tim, unë bëj gjithçka në kontrolluesin e domenit dhe për këtë arsye aplikoj në Domain Controllers OU. Shërbimet e skedarëve punoni në një kontrollues domeni, gjë që nuk është e mirë. Por për arsye ndodhi në këtë mënyrë. Ne fshijmë "të vërtetuar" në mënyrë që politika të mos zbatohet në serverë të tjerë (kam kontrollues të tjerë të domenit):

Klikoni "Shto", specifikoni llojin e objektit "Kompjuterë" dhe shkruani emrin e serverit tonë atje:

Le ta lëmojmë politikën edhe më mirë. Për të përshpejtuar zbatimin e politikave, Microsoft rekomandon që gjithmonë të specifikoni se cilat konfigurime duhet të aplikohen dhe cilat jo. Përndryshe, tentohet të aplikohen konfigurimet si të kompjuterit ashtu edhe të përdoruesit menjëherë. Politika jonë zbatohet në kompjuter, kështu që ne mund ta tregojmë këtë në gjendjen e politikës. Në technet shkruajnë se në këtë mënyrë ne shkarkojmë kontrolluesin e domenit.

Kontrolli i kontrollit politikanët. Kontrollimi i rezultateve: Pjesa e parë ka përfunduar. Tani le të shkojmë te serveri i skedarëve. Le të sigurohemi që dosja të jetë vendosur në rrjet akses të përgjithshëm:

Dhe shkoni te skedari "Siguria", ose më mirë në seksionin "të avancuar":

Ne jemi të interesuar në skedën "Auditim":

Tani është bosh sepse asgjë nuk është konfiguruar. Tani do të shtojmë atë që quhet SACL (System Access Control Lists). Ai ndryshon nga NTFS ACL në atë që është vetëm një auditim, ne në thelb nuk i japim asnjë të drejtë dosjes, kështu që ju nuk duhet ta trajtoni këtë listë si një listë akses real në dosje. Mos harroni se kjo është krejtësisht e ndryshme. Kjo është arsyeja pse unë shtoj grupin Everyone dhe jap kriterin e nevojshëm të auditimit:

Zgjidh kutinë "Shto elemente auditimi, të trashëguara..."; mund të jetë i dobishëm në të ardhmen. Në fund të fundit, në të ardhmen ne mund të auditojmë aksionet e rrjetit në një tjetër share. Nëse e lini kutinë e zgjedhjes, nuk ka problem.

Shikoni edhe vetë llojin e auditimit. Më duhet një auditim i ndryshimeve të skedarëve, ai mund të bëhet edhe më fleksibël, por duhet të mbani mend të rrisni ngarkesën në server dhe madhësinë e regjistrit.

Cilësimet e auditimit për dosjen mund të aplikohen për ca kohë (shfaqet dritarja e aplikacionit të statusit). Pas gjithë këtyre veprimeve, le të kalojmë në pjesën e tretë - verifikimin.

Ne aplikojmë politikën e re në serverin e skedarëve dhe shohim nëse është aplikuar (komandat gpupdate /force dhe gpresult /r):

Ajo funksionoi për mua. Tani shkoj te regjistri i sigurisë dhe e pastroj atë:

Tani vjen pjesa argëtuese. Po përpiqem të hyj në dosje përmes rrjetit nga një kompjuter tjetër dhe të ndryshoj diçka. Në teori, menjëherë pas kësaj shfaqet një ngjarje si "kush bëri / çfarë bëri / kur, etj.":

Gjithçka shfaqet në ngjarje. Por kur ka shumë ngjarje, përdorimi i ditarit nuk është aq i përshtatshëm. Prandaj, rekomandohet të ruani hyrjen format i përshtatshëm(csv, txt, evtx, xml) dhe torturoni më tej skedarin e formuar tashmë. Kjo eshte e gjitha. Përdorni auditimin, kolegë. Kur keni prova të fajit të dikujt, është shumë e dobishme dhe mbulon shumë një vend për administratorin.

Përditësuar: Miq, duhet të kuptoni që auditimi ngarkon serverin dhe performanca mund të bjerë pak. Nga përvojë personale Unë rekomandoj që pas një jave funksionimi, të shkoni në server dhe të kontrolloni madhësinë e regjistrit, si dhe llojin e ngjarjeve. Papritur revista është rritur shumë dhe madhësia juaj nuk është e mjaftueshme në GPO. Ose auditimi pushoi së punuari fare. Në përgjithësi, monitoroni punën e auditimit të paktën herë pas here.

Miqtë! Bashkohuni me tonën

Që ndryshimet të hyjnë në fuqi, duhet të përditësoni politikën tuaj lokale.

Mundësimi i auditimit të një objekti specifik

Ne kemi aktivizuar tashmë mundësinë për të audituar aksesin në një objekt skedari Sistemet NTFS. Tani gjithçka që duhet të bëjmë është të tregojmë se cilat objekte duhet të vëzhgohen. Për ta bërë këtë, hapni një dritare Vetitë objektin e zgjedhur dhe shkoni te skeda Siguria. Tjetra ju duhet të klikoni butonin Për më tepër dhe në dritaren që hapet, shkoni te skeda Auditimi. Veprime të mëtejshme mund të përshkruhet si më poshtë:

- Shtyp butonin Shtoni dhe shtojmë një përdorues ose grup përdoruesish veprimet e të cilëve duam të monitorojmë.

- Ne konfigurojmë fushën e auditimit (kontrolloni vetëm dosjen, kontrolloni dosjen dhe përmbajtjen e saj, etj.)

- Ne zgjedhim ose auditimin e veprimeve të suksesshme ose të pasuksesshme në lidhje me objektin.

- Ne zgjedhim ato veprime që duhet të dokumentohen. Për shembull, duke zgjedhur Largimi Ju udhëzoni kompjuterin të dokumentojë vetëm ato veprime të përdoruesit që përfshijnë fshirjen e një objekti. Të gjitha veprimet e propozuara janë të drejta aksesi në një skedar ose dosje, ju mund të njiheni me to.

- Ruaj ndryshimet.

Si mund të shikoj rezultatet e një auditimi të aksesit të objektit?

Për rezultatet e auditimit të sistemit të skedarëve NTFS, ju lutemi vizitoni Regjistri i Windows dhe kaloni nëpër dritare Siguria. Aty do të merrni një listë jashtëzakonisht të gjatë të të gjitha veprimeve që lidhen me sigurinë e kompjuterit. Është midis tyre që do të gjeni dokumentacion mbi përpjekjet për të hyrë në objektin tuaj. Duke përdorur renditjen, jam i sigurt se do të gjeni lehtësisht dokumentacionin që ju intereson.

Si të aktivizoni aftësinë për të audituar sistemin e skedarëve NTFS përmes Regjistrit?

Ky artikull, siç thashë tashmë, do të jetë me interes për pronarët e Windows Starter ose Home Basic. Ata nuk kanë qasje në Redaktorin e Politikave të Grupit Lokal, por kanë qasje në Regjistrin. Dhe Regjistri ju lejon të bëni të njëjtat veprime si Redaktori i Politikave Lokale. Vetëm, për fat të keq, nuk gjeta parametrin e dytë, i cili kopjon politikën e dytë. Unë do t'ju prezantoj me parametrin e parë: parametri

HKLM\System\CurrentControlSet\Control\Lsa\SCENoApplyLegacyAuditPolicy

duhet të ndryshohet nga 0 në 1. Nëse gjeni parametrin e dytë, ju lutemi shkruani në komente.

Siç thashë më herët, siguria e llogarive të përdoruesve dhe konfidencialiteti i informacionit të biznesit tuaj ia vlen të kujdeseni këto ditë. Në artikujt e mëparshëm mbi politikat lokale të sigurisë, mësuat rreth teknikave për përdorimin e politikave lokale të sigurisë dhe politikave të llogarisë që mund t'i përdorni për të përmirësuar ndjeshëm sigurinë e llogarive tuaja të përdoruesve. Tani që keni konfiguruar saktë politikat e sigurisë së llogarisë, do të jetë shumë më e vështirë për sulmuesit të kenë akses në llogaritë e përdoruesve. Por mos harroni se kjo është puna juaj për të garantuar sigurinë. infrastrukturës së rrjetit nuk mbaron. Të gjitha përpjekjet për ndërhyrje dhe vërtetimi i dështuar i përdoruesve tuaj duhet të regjistrohen në mënyrë që të dini nëse duhet ndërmarrë ndonjë veprim. masa shtesë për të garantuar sigurinë. Verifikimi i një informacioni të tillë për të përcaktuar aktivitetin në ndërmarrje quhet auditim.

Procesi i auditimit përdor tre kontrolle: politikën e auditimit, cilësimet e auditimit për objektet dhe regjistrin "Siguria", ku regjistrohen ngjarje të lidhura me sigurinë, të tilla si identifikimi/dalja nga sistemi, përdorimi i privilegjeve dhe qasja në burime. Në këtë artikull do të shikojmë politikat e auditimit dhe analizat e mëvonshme të ngjarjeve në regjistër "Siguria".

Politika e auditimit

Një politikë auditimi konfiguron një sistem të caktuar përdoruesi dhe grupi për të audituar aktivitetin. Për të konfiguruar politikat e auditimit, në Redaktorin e Kontrollit politikat e grupit ju duhet të hapni nyjen Konfigurimi i kompjuterit/Konfigurimi i Windows/Cilësimet e sigurisë/Politikat lokale/Politika e auditimit. Ju lutemi mbani mend se si parazgjedhje cilësimi i politikës së auditimit për stacionet e punës është vendosur në "I papërcaktuar". Në total, mund të konfiguroni nëntë politika auditimi, të cilat tregohen në ilustrimin e mëposhtëm:

Oriz. 1. Nyja "Politika e auditimit"

Ashtu si me politikat e tjera të sigurisë, për të konfiguruar auditimin ju duhet të përcaktoni një cilësim politikash. Pas klikoni dy herë klikoni me të majtën në ndonjë nga opsionet, kontrolloni opsionin "Përcaktoni cilësimet e mëposhtme të politikës" dhe specifikoni opsionet për auditimin e suksesit, dështimit ose të dy llojeve të ngjarjeve.

Oriz. 2. Vetitë e politikës së auditimit “Qasja në shërbimin e drejtorisë së auditimit”

Pasi të konfigurohet politika e auditimit, ngjarjet do të regjistrohen në regjistrin e sigurisë. Ju mund t'i shikoni këto ngjarje në regjistrin e sigurisë. Le të hedhim një vështrim më të afërt në secilën politikë të auditimit:

Auditimi i hyrjes. Politika aktuale përcakton nëse sistemi operativ i një përdoruesi, kompjuteri i të cilit zbatohet kjo politikë auditimi, auditon çdo përpjekje për hyrje ose dalje të përdoruesit. Për shembull, kur një përdorues regjistrohet me sukses në një kompjuter, krijohet një ngjarje e hyrjes në llogari. Ngjarjet e daljes krijohen sa herë që përfundon një llogari përdoruesi e regjistruar. Auditimi i suksesshëm nënkupton krijimin e një rekordi auditimi për çdo përpjekje të suksesshme të hyrjes. Auditimi i dështimit nënkupton krijimin e një regjistrimi auditimi për çdo përpjekje të dështuar për hyrje.

Auditimi i aksesit të objekteve. Kjo politikë kontrollet e sigurisë tentativat e aksesit të përdoruesit në objekte që nuk janë të lidhura me Active Directory. Objekte të tilla përfshijnë skedarë, dosje, printera, ndarje regjistri i sistemit, të cilat janë dhënë listat e veta në listën e kontrollit të qasjes në sistem (SACL). Një auditim gjenerohet vetëm për objektet që kanë listat e specifikuara të kontrollit të aksesit, me kusht që lloji i aksesit të kërkuar dhe llogaria që bën kërkesën të përputhen me cilësimet në ato lista.

Auditimi i aksesit të shërbimit të drejtorisë. Me këtë politikë sigurie, mund të përcaktoni nëse ngjarjet e specifikuara në listën e kontrollit të qasjes në sistem (SACL), të cilat mund t'i modifikoni në kutinë e dialogut, do të auditohen. « Opsione shtesë siguri" Karakteristikat e objektit të Active Directory. Një audit krijohet vetëm për objektet për të cilat lista e sistemit kontrolli i aksesit, me kusht që lloji i aksesit i kërkuar dhe llogaria që bën kërkesën të përputhen me parametrat në këtë listë. Kjo politikë është disi e ngjashme me politikën "Auditimi i aksesit të objekteve". Auditimi i suksesshëm nënkupton krijimin e një regjistrimi auditimi sa herë që një përdorues akseson me sukses te objekti aktiv Drejtoria për të cilën është përcaktuar tabela SACL. Auditimi i dështimit nënkupton krijimin e një rekord auditimi sa herë që një përdorues nuk arrin të aksesojë një objekt Active Directory që ka një SACL të përcaktuar.

Auditimi i ndryshimit të politikës. Kjo politikë auditimi specifikon nëse sistemi operativ auditon çdo përpjekje për të ndryshuar caktimin e të drejtave të përdoruesit, auditimin, llogarinë ose politikën e besimit. Sukseset e auditimit do të thotë krijimi i një rekordi auditimi sa herë që politikat e caktimit të të drejtave të përdoruesit, politikat e auditimit ose politikat ndryshohen me sukses marrëdhëniet e besimit. Auditimi i dështimit nënkupton krijimin e një regjistrimi auditimi sa herë që dështon një përpjekje për të ndryshuar politikat e caktimit të të drejtave të përdoruesit, politikat e auditimit ose politikat e besimit.

Ndryshimet e privilegjit të auditimit. Duke përdorur këtë politikë sigurie, mund të përcaktoni nëse përdorimi i privilegjeve dhe të drejtave të përdoruesit do të auditohet. Sukseset e auditimit nënkupton krijimin e një rekordi auditimi për çdo përdorim të suksesshëm të të drejtës së përdoruesit. Auditimi i dështimit nënkupton krijimin e një regjistri auditimi për çdo përdorim të pasuksesshëm të të drejtës së përdoruesit.

Auditimi i përcjelljes së procesit. Politika aktuale e auditimit përcakton nëse sistemi operativ auditon ngjarje të lidhura me procesin, të tilla si krijimi dhe përfundimi i procesit, aktivizimi i programit dhe aksesi indirekt i objektit. Auditimi i suksesshëm nënkupton krijimin e një rekordi auditimi për çdo ngjarje të suksesshme të lidhur me një proces të monitoruar. Auditimi i dështimit nënkupton krijimin e një regjistri auditimi për çdo ngjarje të dështuar të lidhur me procesin e monitoruar.

Auditimi i ngjarjeve të sistemit. Kjo politikë sigurie është veçanërisht e vlefshme sepse është me këtë politikë që ju mund të zbuloni nëse kompjuteri i përdoruesit është mbingarkuar, nëse madhësia e regjistrit të sigurisë ka tejkaluar pragun e paralajmërimit, nëse ngjarjet e gjurmuara janë humbur për shkak të një dështimi të auditimit dhe madje edhe nëse janë bërë ndryshime të cilat mund të ndikojnë në sigurinë e sistemit ose në regjistrin e sigurisë deri dhe duke përfshirë ndryshimin e kohës së sistemit. Auditimi i suksesshëm nënkupton krijimin e një rekordi auditimi për çdo ngjarje të suksesshme të sistemit. Auditimi i dështimit nënkupton krijimin e një regjistrimi auditimi për çdo ngjarje të sistemit që dështon.

Kontrolloni ngjarjet e hyrjes. Me këtë politikë auditimi, mund të specifikoni nëse sistemi operativ do të kryejë një auditim sa herë që ky kompjuter kontrollon për kredencialet. Kur përdoret kjo politikë, krijohet një ngjarje për hyrjet lokale dhe të largëta të përdoruesve. Anëtarët e domenit dhe kompjuterët jo-domain besohen nga llogaritë e tyre lokale. Kur një përdorues përpiqet të lidhet me dosje e përbashkët në server, ngjarja e hyrjes në distancë regjistrohet në regjistrin e sigurisë, por ngjarjet e daljes nuk regjistrohen. Auditimi i suksesshëm nënkupton krijimin e një rekordi auditimi për çdo përpjekje të suksesshme të hyrjes. Auditimi i dështimit nënkupton krijimin e një regjistrimi auditimi për çdo përpjekje të dështuar për hyrje.

Auditimi i Menaxhimit të Llogarisë. Kjo politika e fundit konsiderohet gjithashtu shumë e rëndësishme sepse mund t'ju ndihmojë të përcaktoni nëse keni nevojë të auditoni çdo ngjarje të Kontrollit të Llogarisë në kompjuterin tuaj. Regjistri i sigurisë do të regjistrojë aktivitete të tilla si krijimi, zhvendosja dhe çaktivizimi i llogarive, si dhe ndryshimi i fjalëkalimeve dhe grupeve. Auditimi i suksesshëm nënkupton krijimin e një rekordi auditimi për çdo ngjarje të suksesshme të menaxhimit të llogarisë. Auditimi i dështimit nënkupton krijimin e një regjistrimi auditimi për çdo ngjarje të menaxhimit të llogarisë që dështon.

Siç mund ta shihni, të gjitha politikat e auditimit janë në një farë mase shumë të ngjashme, dhe nëse vendosni auditimin e të gjitha politikave për secilin përdorues në organizatën tuaj, atëherë herët a vonë thjesht do të hutoheni në to. Prandaj, është e nevojshme që së pari të përcaktohet se çfarë saktësisht nevojitet për auditimin. Për shembull, për t'u siguruar që një nga llogaritë tuaja po aksesohet vazhdimisht akses i paautorizuar me metodën e supozimit të fjalëkalimit, mund të specifikoni një auditim përpjekjet e pasuksesshme hyrje. NË seksioni tjetër do të shqyrtojmë shembulli më i thjeshtë përdorimin e këtyre politikave.

Shembull i përdorimit të një politike auditimi

Le të themi se kemi një domen testdomain.com, i cili ka një përdorues me llogari DImaN.Vista. V në këtë shembull ne do të zbatojmë politikën për këtë përdorues dhe do të shohim se çfarë ngjarjesh regjistrohen në regjistrin e sigurisë kur tentohet të ketë akses të paautorizuar në sistem. Te luaj situatë e ngjashme ndiqni këto hapa:

konkluzioni

Në këtë artikull, ne vazhduam studimin tonë të politikave të sigurisë, domethënë, shikuam cilësimet e politikave të auditimit me të cilat mund të hetoni përpjekjet për ndërhyrje dhe vërtetimin e dështuar të përdoruesve tuaj. Janë marrë parasysh të nëntë politikat e sigurisë përgjegjëse për auditimin. Gjithashtu, duke përdorur shembullin, mësuat se si funksionojnë politikat e auditimit duke përdorur politikën "Auditimi i ngjarjeve të hyrjes". Situata e hyrjes së paautorizuar në kompjuterin e një përdoruesi është emuluar, e ndjekur nga një auditim syslog sigurinë.