طبقه بندی.

محصولات ضد ویروس را می توان بر اساس چندین معیار به طور همزمان طبقه بندی کرد، مانند فناوری های محافظت از ضد ویروس مورد استفاده، عملکرد محصول و پلت فرم های هدف.

فن آوری های حفاظت از آنتی ویروس مورد استفاده:

- محصولات آنتی ویروس کلاسیک (محصولاتی که فقط از روش تشخیص مبتنی بر امضا استفاده می کنند)

- محصولات محافظت از آنتی ویروس فعال (محصولاتی که فقط از فناوری های محافظت از آنتی ویروس فعال استفاده می کنند).

- محصولات ترکیبی (محصولاتی که هم از روشهای حفاظتی کلاسیک مبتنی بر امضا و هم از روشهای پیشگیرانه استفاده میکنند)

عملکرد محصول:

- محصولات آنتی ویروس (محصولاتی که فقط محافظت از آنتی ویروس را ارائه می دهند)

- محصولات ترکیبی (محصولاتی که نه تنها محافظت در برابر بد افزار، همچنین فیلتر هرزنامه، رمزگذاری و پشتیبان گیری از داده ها و سایر عملکردها)

توسط پلتفرم های هدف:

- محصولات آنتی ویروس برای خانواده سیستم عامل ویندوز

- محصولات آنتی ویروس برای سیستم عامل های خانواده *NIX (به این خانوادهشامل OS BSD، Linux، و غیره)

- محصولات آنتی ویروس برای MacOS خانواده سیستم عامل

- محصولات آنتی ویروس برای پلتفرم های موبایل (ویندوز موبایل، سیمبین، iOS، بلک بری، اندروید، ویندوز فون 7 و غیره)

محصولات ضد ویروس برای کاربران شرکتی را نیز می توان با توجه به موارد حفاظت طبقه بندی کرد:

- محصولات آنتی ویروس برای محافظت از ایستگاه های کاری

- محصولات آنتی ویروس برای محافظت از سرورهای فایل و ترمینال

- محصولات آنتی ویروس برای محافظت از ایمیل و دروازه های اینترنتی

- محصولات آنتی ویروس برای محافظت از سرورهای مجازی سازی

- و غیره.

مشخصه برنامه های آنتی ویروس.

برنامه های ضد ویروس به دو دسته تقسیم می شوند: برنامه های آشکارساز، برنامه های دکتر، برنامه های حسابرسی، برنامه های فیلتر، برنامه های واکسن.

برنامه های آشکارساز جستجو و شناسایی ویروس ها را در داخل فراهم می کنند حافظه دسترسی تصادفیو در رسانه های خارجی و پس از شناسایی، پیام مربوطه را صادر می کنند. آشکارسازهای جهانی و تخصصی وجود دارد.

آشکارسازهای جهانی در کار خود از بررسی تغییرناپذیری فایل ها با شمارش و مقایسه با یک استاندارد چک جمع استفاده می کنند. نقطه ضعف آشکارسازهای جهانی عدم امکان تعیین علل خرابی پرونده است.

آشکارسازهای تخصصی ویروس های شناخته شده را با امضای آنها (یک قطعه کد تکراری) جستجو می کنند. عیب چنین آشکارسازهایی این است که قادر به شناسایی همه ویروس های شناخته شده نیستند.

آشکارساز که می تواند چندین ویروس را شناسایی کند polydetector نامیده می شود.

عیب چنین برنامه های آنتی ویروس این است که آنها فقط می توانند ویروس هایی را پیدا کنند که برای توسعه دهندگان چنین برنامه هایی شناخته شده است.

برنامه های دکتر (فاژها) نه تنها فایل های آلوده به ویروس ها را پیدا می کنند، بلکه آنها را "درمان" می کنند، یعنی. بدنه برنامه ویروس را از فایل حذف کنید و فایل ها را به حالت اولیه خود بازگردانید. در ابتدای کار، فاژها به دنبال ویروس ها در RAM می گردند، آنها را از بین می برند و تنها پس از آن به "درمان" فایل ها می پردازند. در بین فاژها، پلی فاژها متمایز می شوند، یعنی. برنامه های پزشک که برای یافتن و از بین بردن تعداد زیادی ویروس طراحی شده اند.

با توجه به اینکه ویروسهای جدید دائماً ظاهر میشوند، برنامههای تشخیص و برنامههای پزشک به سرعت قدیمی میشوند و بهروزرسانیهای منظم نسخههای آنها مورد نیاز است.

برنامه های حسابرسی یکی از مطمئن ترین ابزارهای محافظت در برابر ویروس ها هستند. ممیزان وضعیت اولیه برنامه ها، دایرکتوری ها و نواحی سیستم دیسک را زمانی که کامپیوتر به ویروس آلوده نمی شود به یاد می آورند و سپس به صورت دوره ای یا بنا به درخواست کاربر، وضعیت فعلی را با حالت اصلی مقایسه می کنند. تغییرات شناسایی شده روی صفحه مانیتور ویدیویی نمایش داده می شود. به عنوان یک قاعده، حالت ها بلافاصله پس از بارگیری سیستم عامل مقایسه می شوند. هنگام مقایسه، طول فایل، کد کنترل چرخه ای ( چک جمعفایل)، تاریخ و زمان اصلاح، سایر پارامترها.

برنامه های حسابرسی دارای الگوریتم های نسبتاً پیشرفته ای هستند، ویروس های مخفی را شناسایی می کنند و حتی می توانند بین تغییرات نسخه برنامه در حال بررسی و تغییرات ایجاد شده توسط ویروس تمایز قائل شوند.

برنامههای فیلتر (watchmen) برنامههای ساکن کوچکی هستند که برای شناسایی اقدامات مشکوک در حین کار رایانه که مشخصه ویروسها هستند، طراحی شدهاند. چنین اقداماتی ممکن است:

تلاش برای تصحیح فایل ها با پسوندهای COM و EXE.

تغییر ویژگی های فایل؛

نوشتن مستقیم روی دیسک در آدرس مطلق؛

هنگامی که هر برنامه ای سعی می کند اقدامات مشخص شده را انجام دهد، "نگهبان" پیامی را برای کاربر ارسال می کند و پیشنهاد می کند که عمل مربوطه را ممنوع یا مجاز کند. برنامه های فیلتر بسیار مفید هستند، زیرا می توانند ویروس را در اولین مرحله وجودش قبل از تولید مثل شناسایی کنند. با این حال، آنها فایل ها و دیسک ها را "درمان" نمی کنند. برای از بین بردن ویروس ها باید از برنامه های دیگری مانند فاژها استفاده کنید. از مضرات برنامههای واچ داگ میتوان به «آزار» آنها اشاره کرد (مثلاً در مورد هرگونه تلاش برای کپی کردن یک فایل اجرایی هشدار میدهند)، و همچنین درگیریهای احتمالی با نرمافزارهای دیگر.

واکسن ها (ایمن سازها) برنامه های مقیمی هستند که از عفونت فایل ها جلوگیری می کنند. در صورتی که هیچ برنامه پزشکی برای "درمان" این ویروس وجود نداشته باشد، از واکسن ها استفاده می شود. واکسیناسیون فقط در برابر ویروس های شناخته شده امکان پذیر است. واکسن برنامه یا دیسک را به گونه ای تغییر می دهد که روی کار آنها تأثیری نداشته باشد و ویروس آنها را آلوده تشخیص دهد و بنابراین ریشه نمی دهد. برنامه های واکسن در حال حاضر کاربرد محدودی دارند.

یک اشکال قابل توجه چنین برنامه هایی توانایی محدود آنها در جلوگیری از عفونت تعداد زیادی از ویروس های مختلف است.

نمونه هایی از برنامه های آنتی ویروس

هنگام انتخاب یک برنامه آنتی ویروس، لازم است نه تنها درصد شناسایی ویروس ها، بلکه توانایی شناسایی ویروس های جدید، تعداد ویروس ها را نیز در نظر بگیرید. پایگاه داده آنتی ویروس، فراوانی به روز رسانی آن، در دسترس بودن توابع اضافی.

در حال حاضر، یک آنتی ویروس جدی باید بتواند حداقل 25000 ویروس را شناسایی کند. این بدان معنا نیست که همه آنها "آزاد" هستند. در واقع، اکثر آنها یا از بین رفته اند یا در آزمایشگاه هستند و توزیع نمی شوند. در واقعیت، شما می توانید 200-300 ویروس را ملاقات کنید، و تنها چند ده مورد از آنها خطرناک هستند.

برنامه های آنتی ویروس زیادی وجود دارد. معروف ترین آنها را در نظر بگیرید.

Norton AntiVirus 4.0 و 5.0 (سازنده: Symantec).

یکی از معروف ترین و محبوب ترین آنتی ویروس ها. نرخ تشخیص ویروس بسیار بالا است (نزدیک به 100٪). این برنامه از مکانیزمی استفاده می کند که به شما امکان می دهد ویروس های ناشناخته جدید را شناسایی کنید.

در رابط برنامه های نورتونآنتی ویروس دارای ویژگی LiveUpdate است که به شما امکان می دهد هم برنامه و هم مجموعه امضای ویروس را از طریق وب با کلیک یک دکمه به روز کنید. Virus Control Wizard اطلاعات دقیقی در مورد ویروس شناسایی شده به شما می دهد و همچنین به شما این امکان را می دهد که ویروس را به صورت خودکار یا با دقت بیشتری از طریق یک روش گام به گام حذف کنید که به شما امکان می دهد هر یک از اقدامات انجام شده در حین حذف را مشاهده کنید. روند.

پایگاه داده های آنتی ویروس اغلب به روز می شوند (گاهی اوقات به روز رسانی ها چندین بار در هفته ظاهر می شوند). یک مانیتور مقیم وجود دارد.

نقطه ضعف این برنامه پیچیدگی تنظیمات است (البته تنظیمات پایهتقریباً نیازی به تغییر نیست).

آنتی ویروس دکتر سولومون (سازنده: Dr Solomon's Software).

این یکی از بهترین آنتی ویروس ها در نظر گرفته می شود (یوجین کسپرسکی زمانی گفت که این تنها رقیب AVP او است). تقریباً 100٪ ویروس های شناخته شده و جدید را شناسایی می کند. تعداد زیادی توابع، یک اسکنر، یک مانیتور، اکتشافی و همه چیزهایی که برای مقاومت در برابر ویروس ها نیاز دارید.

اسکن ویروس مک آفی (سازنده: McAfee Associates).

این یکی از معروف ترین است بسته های آنتی ویروس. ویروسها را به خوبی حذف میکند، اما VirusScan در تشخیص انواع جدید بدتر از بستههای دیگر است. ویروس های فایل. نصب آن با استفاده از تنظیمات پیشفرض آسان و سریع است، اما میتوانید آن را مطابق میل خود سفارشی کنید. شما می توانید تمام فایل ها یا فقط فایل های برنامه را اسکن کنید، روند اسکن را در فایل های فشرده توزیع یا توزیع نکنید. کارکردهای زیادی برای کار با اینترنت دارد.

.Dr.Web (تولید کننده: Dialog Science)

آنتی ویروس محبوب داخلی ویروس ها را به خوبی تشخیص می دهد، اما تعداد آنها در پایگاه داده خود بسیار کمتر از سایر برنامه های آنتی ویروس است.

Antivirus Toolkit Pro (سازنده: Kaspersky Lab).

این آنتی ویروس در سراسر جهان به عنوان یکی از قابل اعتمادترین ها شناخته شده است. با وجود سهولت استفاده، تمام زرادخانه لازم برای مبارزه با ویروس ها را دارد. مکانیسم اکتشافی، اسکن اضافی، اسکن بایگانی ها و فایل های بسته بندی شده - این لیست کاملی از قابلیت های آن نیست.

آزمایشگاه کسپرسکی ظهور ویروسهای جدید را از نزدیک رصد میکند و بهروزرسانیهای پایگاههای داده ضد ویروس را به موقع منتشر میکند. یک مانیتور مقیم برای کنترل فایل های اجرایی وجود دارد.

فراوانی تهدیدات (درایوهای فلش "آلوده"، اینترنت، شبکه های محلی، سیستم عامل نادرست پیکربندی شده) منجر به نیاز به استفاده از برنامه های آنتی ویروس شده است. اکثر کاربران یک راه حل فراگیر جهانی را ترجیح می دهند که طیف کاملی از روال ها را برای اسکن منابع تهدید بالقوه (ایمیل، وب سایت ها، رسانه های خارجی و غیره) ترکیب می کند. اما راه حل های خاصی نیز وجود دارد که فقط برای تهدیدات خاص تیز شده است.

انواع برنامه های آنتی ویروس زیر وجود دارد

— ضد جاسوس افزاریک نوع تهدید رایج امروزه. امروزه، اکثریت قریب به اتفاق بسته های آنتی ویروس، چنین نرم افزارهایی را به عنوان مخرب طبقه بندی نمی کنند، زیرا آنها "مرز" هستند. این منجر به ظهور یک کلاس کامل از ابزارهای کمکی برای پاکسازی سیستم از نرم افزارهای جاسوسی شد. علاوه بر این، برخی از برنامه های ضد ویروس حرفه ای (به عنوان مثال AVZ) هنوز دارای ماژول های شناسایی نرم افزارهای جاسوسی هستند. نمونه ای از بسته های ضد جاسوس افزار Search & Destroy، Pestpatrol، Ad-aware است.

— اسکنر آنلاینخدماتی وجود دارد که به شما امکان می دهد رایانه متصل به اینترنت را از نظر ویروس بررسی کنید. آنها از طریق فناوری های ActiveX کار می کنند (سپس فقط در داخل کار می کند اینترنت اکسپلورر) یا جاوا. مزیت اصلی آنها امکان جستجو (و برای پیشرفته ترین آنها، درمان) فایل های آلوده بدون نصب بسته آنتی ویروس است. اشکال اصلی این نوع خدمات این است که هیچ وسیله ای برای جلوگیری از عفونت وجود ندارد. در اینجا معروف ترین اسکنرهای آنلاین هستند - ESET آنلایناسکنر، Trend Micro HouseCall، Comodo AV Scanner.

— اسکنر آنلاین "تک فایل".به نظر شما درگیر تجزیه و تحلیل فایل های مخرب است. شما به سادگی شی سیستم فایل مورد نظر خود را در سرور آزمایشگاه آنتی ویروس آپلود می کنید و پاسخ تقریباً بلافاصله می آید. زمان انتظار همچنین به تعداد برنامه های اکتشافی که در حال بررسی هستند و بارگذاری سرور بستگی دارد. این راه حل برای آن دسته از رایانه های شخصی که در آن آنتی ویروس نصب نشده است ایده آل است، اما باید فایل های آورده شده را بررسی کنید، به عنوان مثال، از یک دستگاه همسایه. از معروف ترین آنها می توان به چک آنلاین Dr.Web، avast! اسکنر آنلاین، ویروس توتال، اسکن بدافزار آنلاین.

— اسکنر آنتی ویروس بدون مانیتور.درگیر اسکن و تمیز کردن محلی و رسانه خارجیاز بدافزار بر خلاف "ترکیب"، شامل یک مجموعه کامل فایروال هاو اکتشافی، ماژول داخلی ندارند. این باعث عملکرد خوب می شود. محبوب ترین ها Cure it، Clam Antivirus، امنیت نورتوناسکن، دنیای کوچک.

— دیواره آتش.این برنامه همچنین می تواند به انواع آنتی ویروس ها نسبت داده شود، زیرا با بازتاب تلاش های خودکار برای نفوذ به سیستم سروکار دارد. مکانیسم - مسدود کردن ترافیک شبکهو اطمینان از نامرئی بودن رایانه شخصی در شبکه (با مسدود کردن پینگ و سایر خدمات). همچنین می تواند در موارد عفونتی که قبلاً رخ داده است مفید باشد (تلاش های اتصال خروجی را مسدود می کند). امروزه محبوب ترین فایروال Outpost است.

1)برنامه های آشکارساز: برای یافتن فایل های آلوده به یکی از ویروس های شناخته شده طراحی شده است. برخی از برنامههای شناسایی میتوانند فایلها را برای ویروسها درمان کنند یا فایلهای آلوده را از بین ببرند. آشکارسازهای تخصصی برای مبارزه با یک ویروس و پلی فاژهایی وجود دارد که می توانند با بسیاری از ویروس ها مبارزه کنند.

2) برنامه های دکتر: طراحی شده برای ضد عفونی کردن دیسک ها و برنامه های آلوده. درمان برنامه شامل حذف بدن ویروس از برنامه آلوده است. آنها همچنین می توانند هم پلی فاژ و هم تخصصی باشند.

3) برنامه های حسابرس: طراحی شده برای تشخیص آلودگی ویروسی فایل ها و همچنین یافتن فایل های خراب. این برنامه ها داده های مربوط به وضعیت برنامه و نواحی سیستم دیسک ها را در حالت عادی (قبل از آلودگی) ذخیره می کنند و این داده ها را در حین کار با کامپیوتر مقایسه می کنند. اگر داده ها مطابقت نداشته باشند، پیامی در مورد احتمال عفونت نمایش داده می شود.

4) معاینات پزشکی: طراحی شده برای تشخیص تغییرات در فایل ها و مناطق سیستمدیسک ها و در صورت تغییر آن ها را به حالت اولیه برگردانید.

5) برنامه های فیلتر: طراحی شده برای رهگیری تماس ها به سیستم عامل، که توسط ویروس ها برای تکثیر استفاده می شود و کاربر را از آن مطلع می کند. کاربر می تواند عملیات مربوطه را فعال یا غیرفعال کند. چنین برنامه هایی مقیم هستند، یعنی در رم کامپیوتر قرار دارند.

6) برنامه های واکسن: برای پردازش فایل ها و بخش های بوت به منظور جلوگیری از آلودگی توسط ویروس های شناخته شده (در اخیرااین روش بیشتر و بیشتر مورد استفاده قرار می گیرد).

لازم به ذکر است که انتخاب یک آنتی ویروس "بهترین" تصمیم بسیار اشتباهی است. توصیه می شود از چندین بسته آنتی ویروس مختلف به طور همزمان استفاده کنید. هنگام انتخاب یک برنامه آنتی ویروس، باید به پارامتری مانند تعداد امضاهای شناسایی (توالی از کاراکترهایی که تضمین می شود ویروس را تشخیص دهند) توجه کنید. پارامتر دوم وجود یک تحلیلگر اکتشافی است ویروس های ناشناخته، وجود آن بسیار مفید است، اما به طور قابل توجهی سرعت برنامه را کاهش می دهد. تا به امروز، تعداد زیادی برنامه ضد ویروس مختلف وجود دارد. اجازه دهید به طور خلاصه، رایج در کشورهای CIS را در نظر بگیریم.

سخنرانی 9

موضوع: «معماری فناوری محاسبات مدرن».

دو دسته اصلی کامپیوترها وجود دارد:

- دیجیتالکامپیوترهایی که داده ها را در قالب کدهای باینری عددی پردازش می کنند.

- آنالوگکامپیوترهایی که مقادیر فیزیکی دائماً در حال تغییر (ولتاژ الکتریکی، زمان و غیره) را که مشابه مقادیر محاسبه شده هستند، پردازش می کنند.

هر برنامه کامپیوتری دنباله ای از افراد است دستورات.

نتیجه دستور طبق قوانینی که دقیقا برای این دستور تعریف شده و در طراحی کامپیوتر تعبیه شده است تولید می شود.

زیر معماری کامپیوتر یعنیسازمان، ساختار و منابع منطقی آن، یعنی. سیستم محاسباتی به این معنی است که می تواند برای یک بازه زمانی معین به فرآیند پردازش داده ها اختصاص یابد.

ساخت اکثر کامپیوترها بر اساس اصولی است که در سال 1945 توسط جان فون نویمان فرموله شد:

1. اصل کنترل برنامه (برنامه شامل مجموعه ای از دستورات است که به طور خودکار توسط پردازنده یکی پس از دیگری در یک دنباله خاص اجرا می شود).

2. اصل همگنی حافظه (برنامه ها و داده ها در یک حافظه ذخیره می شوند؛ شما می توانید همان اعمال را روی دستورات انجام دهید که روی داده ها).

3. اصل آدرس دهی (حافظه اصلی از نظر ساختاری از سلول های شماره گذاری شده تشکیل شده است).

کامپیوترهای ساخته شده بر اساس این اصول دارای معماری کلاسیک (معماری فون نیومن) هستند.

معماری PC اصل عملکرد، پیوندهای اطلاعاتی و اتصال گره های منطقی اصلی رایانه را تعیین می کند:

قطعات الکترونیکی اصلی که معماری پردازنده را تعیین می کنند بر روی برد اصلی کامپیوتر قرار دارند که به آن می گویند سیستمیکیا مادری (مادربرد ). و کنترل کننده ها و آداپتورهای دستگاه های اضافی یا خود این دستگاه ها به صورت پیاده سازی شده اند تخته های توسعه (تخته دخترانه- تخته دختر) و با استفاده از اتوبوس به اتوبوس متصل می شوند اتصال دهنده ها پسوندهاهمچنین به نام اسلات های توسعه(انگلیسی) اسلات- شیار، شیار).

سازمان عملکردی- ساختاری.

بلوک های اصلی رایانه شخصی و معنای آنها

معماری کامپیوترمعمولاً با مجموع خواص آن که برای کاربر ضروری است تعیین می شود. توجه اصلی به ساختار و عملکرد دستگاه است که می توان آن را به اساسی و اضافی تقسیم کرد.

اصلیتوابع هدف رایانه را تعیین می کنند: پردازش و ذخیره سازی اطلاعات، تبادل اطلاعات با اشیاء خارجی. اضافیتوابع کارایی عملکردهای اساسی را افزایش می دهند: آنها حالت های کارآمد عملکرد، گفتگو با کاربر، قابلیت اطمینان بالا و غیره را ارائه می دهند.

ساختار کامپیوتر- این مدلی است که ترکیب، نظم و اصول تعامل اجزای آن را تعیین می کند.

کامپیوتر شخصییک رایانه رومیزی یا قابل حمل است که الزامات دسترسی عمومی و جهانی بودن استفاده را برآورده می کند.

خواصرایانه های شخصی عبارتند از:

هزینه کم، در دسترس خریدار فردی؛

استقلال عملیات بدون الزامات خاص برای شرایط محیطی؛

انعطاف پذیری معماری، تضمین سازگاری آن با انواع کاربردها در زمینه مدیریت، علم، آموزش و زندگی روزمره.

- "دوستی" سیستم عامل و چیزهای دیگر نرم افزار، که امکان کار با آن را بدون آموزش تخصصی خاص برای کاربر فراهم می کند.

قابلیت اطمینان عملیاتی بالا (بیش از 5000 ساعت MTBF).

ساختار یک کامپیوتر شخصی

ترکیب و هدف بلوک های اصلی رایانه شخصی را در نظر بگیرید.

نمودار ساختاری رایانه شخصی در شکل. یکی

ریزپردازنده (MP). این واحد مرکزی رایانه شخصی است که برای کنترل عملکرد تمام واحدهای دستگاه و انجام محاسبات و محاسبات طراحی شده است. عملیات منطقیبیش از اطلاعات

ریزپردازنده شامل:

دستگاه کنترل(UU) - تمام بلوک های دستگاه را تشکیل می دهد و تغذیه می کند لحظات مناسبزمان سیگنال های کنترلی خاص (پالس های کنترلی) با توجه به ویژگی های عملیات انجام شده و نتایج عملیات قبلی. آدرس سلول های حافظه مورد استفاده در عملیات انجام شده را تشکیل می دهد و این آدرس ها را به واحدهای کامپیوتری مربوطه منتقل می کند. دستگاه کنترل دنباله پالس مرجع را از ژنراتور پالس ساعت دریافت می کند.

واحد منطق حسابی(ALU) - طراحی شده برای انجام کلیه عملیات حسابی و منطقی بر روی اطلاعات عددی و نمادین (در برخی از مدل های رایانه شخصی، یک ابزار اضافی پردازنده کمکی ریاضی);

حافظه ریزپردازنده(MPP) - برای ماهیت کوتاه مدت، ضبط و صدور اطلاعات به طور مستقیم در محاسبات در چرخه های بعدی دستگاه استفاده می شود، زیرا حافظه اصلی (OP) همیشه سرعت نوشتن، جستجو و خواندن اطلاعات لازم را فراهم نمی کند. عملکرد کارآمد یک ریزپردازنده پرسرعت ثبت می کند- سلول های حافظه پرسرعت با طول های مختلف (بر خلاف سلول های OP که طول استاندارد 1 بایت و عملکرد کمتر دارند).

سیستم رابط ریزپردازنده- جفت سازی و ارتباط با سایر دستگاه های رایانه شخصی را پیاده سازی می کند. شامل یک رابط MP داخلی، رجیسترهای ذخیره بافر و مدارهای کنترلی برای پورت های ورودی-خروجی (IOP) و گذرگاه سیستم است. رابط (رابط) - مجموعه ای از ابزارهای واسط و ارتباط دستگاه های رایانه ای که از تعامل مؤثر آنها اطمینان می یابد. پورت I/O(I / O - پورت ورودی / خروجی) - تجهیزات رابطی که به شما امکان می دهد یک دستگاه رایانه شخصی دیگر را به ریزپردازنده متصل کنید.

مولد پالس ساعتدنباله ای از تکانه های الکتریکی تولید می کند. فرکانس پالس های تولید شده فرکانس ساعت دستگاه را تعیین می کند.

فاصله زمانی بین پالس های مجاور زمان یک چرخه ماشین یا به سادگی تعیین می کند چرخه دستگاه

فرکانس مولد پالس ساعت یکی از ویژگی های اصلی یک کامپیوتر شخصی است و تا حد زیادی سرعت عملکرد آن را تعیین می کند، زیرا هر عملیات در دستگاه در تعداد چرخه های مشخصی انجام می شود.

اتوبوس سیستم.این سیستم رابط اصلی یک کامپیوتر است که جفت شدن و ارتباط همه دستگاه های خود را با یکدیگر فراهم می کند.

گذرگاه سیستم شامل:

خط داده کد(KShD)، حاوی سیم ها و مدارهای رابط برای انتقال موازی تمام ارقام کد عددی (کلمه ماشین) عملوند.

خط کد آدرس(KSA)، از جمله سیم ها و مدارهای رابط برای انتقال موازی تمام ارقام کد آدرس سلول حافظه اصلی یا پورت ورودی-خروجی یک دستگاه خارجی؛

خط کد دستورالعمل(KShI)، حاوی سیم ها و مدارهای رابط برای انتقال دستورالعمل ها (سیگنال های کنترل، پالس ها) به تمام بلوک های دستگاه.

ریل برقکه دارای سیم و مدارهای رابط برای اتصال واحدهای PC به سیستم منبع تغذیه می باشد.

گذرگاه سیستم سه جهت را برای انتقال اطلاعات ارائه می دهد:

بین ریزپردازنده و حافظه اصلی؛

بین ریزپردازنده و پورت های ورودی-خروجی دستگاه های خارجی؛

بین حافظه اصلی و پورت های ورودی/خروجی دستگاه های خارجی (در دسترسی مستقیمبه حافظه).

نه بلوکها، بلکه پورتهای ورودی/خروجی آنها، از طریق کانکتورهای یکپارچه (مفاصل) مربوطه به روشی یکنواخت به اتوبوس متصل میشوند: مستقیم یا از طریق کنترل کننده ها (آداپتورها). گذرگاه سیستم توسط ریزپردازنده مستقیماً یا اغلب از طریق یک ریز مدار اضافی کنترل می شود. کنترلر اتوبوس، که سیگنال های کنترل اصلی را تشکیل می دهد.

حافظه اصلی (OP). برای ذخیره و تبادل سریع اطلاعات با سایر واحدهای دستگاه طراحی شده است. OP شامل دو نوع دستگاه ذخیره سازی است: حافظه فقط خواندنی (ROM) و حافظه دسترسی تصادفی (RAM).

رامبرای ذخیره اطلاعات برنامه و مرجع غیرقابل تغییر (دائمی)، به شما امکان می دهد فقط اطلاعات ذخیره شده در آن را به سرعت بخوانید (تغییر اطلاعات در رام غیرممکن است).

رمبرای ضبط عملیاتی، ذخیره سازی و خواندن اطلاعات (برنامه ها و داده ها) که مستقیماً در فرآیند محاسبه اطلاعات انجام شده توسط رایانه شخصی در دوره زمانی فعلی دخیل هستند، در نظر گرفته شده است. اصلی خواص RAM عملکرد بالای آن و توانایی دسترسی به هر سلول حافظه به طور جداگانه (دسترسی مستقیم آدرس به سلول) است. مانند عدمرم باید عدم امکان ذخیره سازی اطلاعات در آن را پس از خاموش کردن برق دستگاه (فرار) لغو کند.

حافظه خارجی.اشاره دارد به دستگاه های خارجیرایانه شخصی و برای ذخیره طولانی مدت هرگونه اطلاعاتی که ممکن است برای حل مشکلات مورد نیاز باشد استفاده می شود. به طور خاص، تمام نرم افزارهای کامپیوتری در حافظه خارجی ذخیره می شوند. حافظه خارجی شامل انواع مختلفی از دستگاههای ذخیرهسازی است، اما رایجترین آنها که تقریباً در هر رایانهای موجود است، هارد دیسک (HDD) و فلاپی (HD) دیسکهای مغناطیسی هستند.

منبع قدرت. این یک بلوک حاوی سیستم های منبع تغذیه مستقل و اصلی برای رایانه شخصی است.

تایمر. این یک ساعت الکترونیکی درون ماشینی است که در صورت لزوم، لحظه جاری در زمان (سال، ماه، ساعت، دقیقه، ثانیه و کسری از ثانیه) را به طور خودکار حذف می کند. تایمر به یک منبع برق مستقل متصل است - باتری و هنگامی که دستگاه از برق جدا می شود به کار خود ادامه می دهد.

دستگاه های خارجی (ED). این مهمترین است جزءهر مجموعه کامپیوتری کافی است بگوییم از نظر هزینه، VU ها گاهی 50-80 درصد از کل رایانه شخصی را تشکیل می دهند. امکان و کارایی کاربرد PC تا حد زیادی به ترکیب و ویژگی های WU بستگی دارد.

VU PC تعامل دستگاه با محیط را توسط کاربران، اشیاء کنترل و سایر رایانه ها فراهم می کند. VU بسیار متنوع است و می تواند بر اساس تعدادی از معیارها طبقه بندی شود. بنابراین، با توجه به هدف، انواع VU زیر را می توان تشخیص داد:

دستگاه های ذخیره سازی خارجی (VZU) یا حافظه خارجی رایانه شخصی؛

ابزار گفتگوی کاربر؛

دستگاه های ورودی اطلاعات؛

دستگاه های خروجی اطلاعات؛

وسایل ارتباطی و مخابراتی.

ابزارهای گفتگوکاربران عبارتند از مانیتورهای ویدئویی (نمایشگر)، ماشینهای تحریر کنسولی (چاپگرهایی با صفحه کلید) و دستگاههایی برای ورودی-خروجی اطلاعات.

مانیتور تصویری (نمایشگر)- دستگاهی برای نمایش اطلاعات وارد شده و خروجی از کامپیوتر.

دستگاه های ورودی/خروجی صدامربوط به چند رسانه ای هستند. دستگاههای ورودی گفتار، سیستمهای صوتی میکروفون مختلفی هستند، به عنوان مثال، «موشهای صوتی»، با نرمافزار پیچیدهای که به شما امکان میدهد حروف و کلمات گفته شده توسط یک فرد را تشخیص دهید، آنها را شناسایی و رمزگذاری کنید.

دستگاه های خروجی گفتار سینت سایزرهای مختلف صدا هستند که کدهای دیجیتال را به حروف و کلمات تبدیل می کنند که از طریق بلندگوها یا بلندگوهای متصل به رایانه پخش می شوند.

به دستگاه های ورودیمربوط بودن:

صفحه کلید -دستگاه برای ورودی دستیاطلاعات عددی، متنی و کنترلی در رایانه شخصی؛

تبلت های گرافیکی (دیجیتایزر)- برای ورودی دستی اطلاعات گرافیکی، تصاویر با حرکت دادن یک اشاره گر (قلم) ویژه در سراسر تبلت. هنگام حرکت قلم، مختصات محل آن به طور خودکار خوانده می شود و این مختصات وارد رایانه شخصی می شود.

اسکنرها- برای خواندن خودکار از رسانه های کاغذی و وارد کردن متون تایپ شده، نمودارها، نقاشی ها، نقاشی ها در رایانه شخصی. در رمزگذار اسکنر حالت متنیکاراکترهای خوانده شده پس از مقایسه با خطوط مرجع توسط برنامه های ویژه به تبدیل می شوند کدهای اسکیو در حالت گرافیکی، نمودارها و نقشه های خوانده شده به دنباله هایی از مختصات دو بعدی تبدیل می شوند.

دستکاری کنندگان(دستگاه های اشاره گر): اهرم جوی استیک، ماوس، گوی توپ در یک قاب، قلم نوری و غیره - برای وارد کردن اطلاعات گرافیکی روی صفحه نمایش با کنترل حرکت مکان نما روی صفحه و به دنبال آن رمزگذاری مختصات مکان نما و وارد کردن آنها به رایانه شخصی؛

صفحه نمایش های لمسی- برای وارد کردن عناصر جداگانه تصویر، برنامه ها یا دستورات از صفحه نمایش تقسیم شده در رایانه شخصی.

به دستگاه های خروجی اطلاعاتمربوط بودن:

چاپگرها- دستگاه های چاپ برای ثبت اطلاعات روی کاغذ.

پلاتر (پلاتر)- برای خروجی اطلاعات گرافیکی (نمودارها، نقشه ها، نقشه ها) از رایانه شخصی به کاغذ. پلاترها وکتوری با ترسیم تصاویر با قلم و شطرنجی هستند: ترموگرافی، الکترواستاتیک، جوهر افشان و لیزر. بر اساس طراحی، پلاترها به پلاترهای تخت و درام تقسیم می شوند. مشخصات اصلی همه پلاترها تقریباً یکسان است: سرعت رسم - 100-1000 میلی متر در ثانیه، بهترین مدل هاتصویر رنگی و انتقال نیمه آهنگ امکان پذیر است. پلاترهای لیزری بالاترین وضوح و وضوح تصویر را دارند، اما گران ترین آنها هستند.

دستگاه ها ارتباطات و مخابراتبرای ارتباط با دستگاهها و سایر ابزارهای اتوماسیون (تطبیقکنندههای رابط، آداپتورها، مبدلهای دیجیتال به آنالوگ و آنالوگ به دیجیتال و غیره) و برای اتصال رایانه شخصی به کانالهای ارتباطی، به رایانههای دیگر و شبکههای رایانهای (کارتهای رابط شبکه، "اتصالات"، انتقال داده مالتی پلکسر، مودم).

به خصوص آداپتور شبکههست یک رابط خارجیرایانه شخصی و برای اتصال آن به یک کانال ارتباطی برای تبادل اطلاعات با رایانه های دیگر، به عنوان بخشی از یک شبکه رایانه ای کار می کند. در شبکه های جهانی، عملکرد یک آداپتور شبکه توسط یک مدولاتور-دمدولاتور انجام می شود.

بسیاری از دستگاه های ذکر شده در بالا متعلق به یک گروه مشروط متمایز - ابزارهای چند رسانه ای هستند.

ابزار رسانه(چند رسانه ای - چند محیطی) مجموعه ای از سخت افزار و نرم افزار است که به فرد اجازه می دهد با استفاده از انواع رسانه های طبیعی مانند صدا، ویدئو، گرافیک، متون، انیمیشن و غیره با کامپیوتر ارتباط برقرار کند.

ابزارهای چندرسانه ای شامل دستگاه های ورودی و خروجی گفتار است. اسکنرهای در حال حاضر گسترده (زیرا آنها به شما امکان می دهند متون چاپی و نقاشی ها را به طور خودکار وارد رایانه کنید). بردهای ویدیویی (ویدئو) و صدا (صدا) با کیفیت بالا، بردهای فیلمبرداری (ویدئوگربر) که تصویری را از یک VCR یا دوربین فیلمبرداری می گیرند و آن را به رایانه شخصی وارد می کنند. سیستم های صوتی و تصویری با کیفیت بالا با تقویت کننده ها، بلندگوها، صفحه های ویدئویی بزرگ. اما، شاید، حتی با دلایل بزرگتری، چند رسانهای شامل دستگاههای ذخیرهسازی انبوه خارجی روی دیسکهای نوری است که اغلب برای ضبط اطلاعات صوتی و تصویری استفاده میشود.

قطع کنید- توقف موقت اجرای یک برنامه به منظور اجرای سریع برنامه دیگر و در این لحظهبرنامه (اولویت) مهمتر

وقفه زمانی رخ می دهد که رایانه ها همیشه در حال کار هستند. کافی است بگوییم که تمام مراحل اطلاعات I/O توسط وقفه انجام می شود، به عنوان مثال وقفه های تایمر ایجاد می شود و توسط کنترل کننده وقفه 18 بار در ثانیه سرویس می شود (البته کاربر متوجه آنها نمی شود).

.

رابط سیستم درون ماشینی- سیستم ارتباط و واسط گره ها و بلوک های رایانه با یکدیگر - مجموعه ای از خطوط ارتباطی الکتریکی (سیم ها)، مدارهای رابط با اجزای رایانه، پروتکل ها (الگوریتم ها) برای انتقال و تبدیل سیگنال ها است.

دو گزینه برای سازماندهی رابط درون ماشینی وجود دارد.

1. رابط چند پیوندی: هر بلوک رایانه شخصی به خودی خود با بلوک های دیگر متصل است سیم های محلی; رابط، به عنوان یک قاعده، فقط در ساده ترین خانواده استفاده می شود.

2.رابط تک لینک: تمامی واحدهای PC از طریق یک گذرگاه مشترک یا سیستم به یکدیگر متصل می شوند.

در اکثریت قریب به اتفاق رایانه های شخصی مدرن، از رابط سیستم استفاده می شود سیستمیک لاستیک.

دستگاه های کاربردی کامپیوتر

ویژگی های اصلی یک رایانه شخصی عبارتند از:

1.سرعت، عملکرد، فرکانس ساعت.

واحدهای اندازه گیری سرعت عبارتند از:

MIPS (MIPC - دستورالعمل Vega در هر ثانیه) - یک میلیون عملیات روی اعداد با یک نقطه ثابت (نقطه):

MFLOPS (MFLOPS- Mega Floating Operations Second) - یک میلیون عملیات روی اعداد ممیز شناور (نقطه).

KOPS (KOPS-Kilo Operations Per Second) - برای کامپیوترهای با کارایی پایین - هزاران عملیات متوسط روی اعداد.

GFLOPS (GFLOPS - Giga Floating Operations Per Second) - یک میلیارد عملیات در ثانیه بر روی اعداد ممیز شناور (نقطه).

ارزیابی عملکرد رایانه همیشه تقریبی است، زیرا در این مورد آنها توسط برخی از عملیات های متوسط یا برعکس، هدایت می شوند. در واقع، هنگام حل مشکلات مختلف، مجموعه های مختلفعملیات بنابراین، برای مشخص کردن یک رایانه شخصی، به جای عملکرد، آنها معمولاً فرکانس ساعت را نشان می دهند که به طور عینی تر سرعت دستگاه را تعیین می کند. و از آنجایی که هر عملیات برای اجرای خود به تعداد چرخه معینی نیاز دارد. با دانستن فرکانس ساعت، می توانید زمان اجرای هر عملیات ماشین را به دقت تعیین کنید.

2. عمق بیت ماشین و گذرگاه های کد رابط.

عمق بیت- این حداکثر تعداد بیت های یک عدد باینری است که یک عملیات ماشین را می توان به طور همزمان انجام داد، از جمله عملیات انتقال اطلاعات. هر چه عمق بیت بیشتر باشد، عملکرد رایانه شخصی، ceteris paribus بیشتر است.

3. انواع سیستم و رابط های محلی.

انواع مختلف اینترفیس ها شرایط مختلفی را برای انتقال اطلاعات بین گره های ماشین ارائه می دهند، به شما این امکان را می دهند که تعداد متفاوتی از دستگاه های خارجی و انواع مختلف آنها را متصل کنید.

4. ظرفیت رم.

ظرفیت RAM معمولاً با مگابایت (MB) اندازه گیری می شود. یادآوری می کنیم: 1 مگابایت = 1024 کیلوبایت = 1024 بایت.

بسیاری از برنامه های کاربردی مدرن با رم کمتر از 32 مگابایت به سادگی کار نمی کنند یا کار نمی کنند، اما بسیار کند هستند.

5. ظرفیت هارد دیسک (وینچستر).

ظرفیت هارد معمولاً با مگابایت یا گیگابایت (1 گیگابایت = 1024 مگابایت) اندازه گیری می شود.

6. نوع و ظرفیت درایوهای فلاپی دیسک و دیسک های فشرده لیزری.

اکنون درایوهای فلاپی دیسک با استفاده از فلاپی دیسک های 3.5 و 5.25 اینچی (عملاً دیگر استفاده نمی شود) (1 اینچ \u003d 25.4 میلی متر) استفاده می شود. ظرفیت استاندارد اولی 1.44 مگابایت و دومی 1.2 مگابایت است. درایوهای دیسک فشرده نیز به دلیل کم هزینه بودن و ظرفیت بزرگدر سایزهای 650 و 700 مگابایت از دیسک های لیزری CD-RW قابل بازنویسی با ظرفیت 650 - 700 مگابایت استفاده می شود. از نوع درایو مانند DVD نیز استفاده می شود. فناوری بالا و هزینه بالا، اما همچنین ظرفیت بزرگ تا 24 گیگابایت.

7. انواع و ظرفیت حافظه کش.

حافظه CACHE یک حافظه بافر و پرسرعت است که برای کاربران قابل دسترسی نیست و به طور خودکار توسط رایانه برای سرعت بخشیدن به عملیات با اطلاعات ذخیره شده در دستگاه های ذخیره سازی کندتر استفاده می شود. به عنوان مثال، برای افزایش سرعت عملیات با حافظه اصلی، حافظه نهان ثبت در داخل ریزپردازنده (حافظه کش سطح اول) یا خارج از ریزپردازنده روی مادربرد (حافظه کش سطح دوم) سازماندهی می شود. برای سرعت بخشیدن به عملیات با حافظه دیسک، یک حافظه کش در هر سلول حافظه الکترونیکی سازماندهی می شود.

به خاطر داشته باشید که وجود حافظه کش 256 کیلوبایتی عملکرد کامپیوتر را تا حدود 20 درصد افزایش می دهد. ظرفیت حافظه کش و 512 کیلوبایت وجود دارد.

8. نوع مانیتور تصویری (نمایشگر) و آداپتور ویدئو.

9.نوع چاپگر

10. وجود یک پردازنده کمکی ریاضی.

پردازنده کمکی ریاضی امکان تسریع در اجرای عملیات را فراهم می کند اعداد باینریممیز شناور و بیش از اعشار با کد باینری.

11. نرم افزار موجود و نوع سیستم عامل.

12. سازگاری سخت افزار و نرم افزار با انواع دیگر کامپیوترها.

سازگاری سختافزار و نرمافزار با انواع دیگر رایانهها به معنای توانایی استفاده در رایانه، به ترتیب، از عناصر فنی و نرمافزار مشابه در سایر انواع ماشینها است.

13. توانایی کار در شبکه کامپیوتری.

14. امکان کار در حالت چند وظیفه ای.

حالت چند وظیفه ای به شما امکان می دهد محاسبات را برای چندین برنامه (حالت چند برنامه ای) یا برای چندین کاربر (حالت چند کاربره) به طور همزمان انجام دهید. ترکیب در زمان کارکرد چندین دستگاه دستگاه که در این حالت امکان پذیر است می تواند سرعت موثر کامپیوتر را به میزان قابل توجهی افزایش دهد.

15. قابلیت اطمینان.

قابلیت اطمینان توانایی یک سیستم برای انجام کامل و صحیح تمام عملکردهای محول شده به آن است. قابلیت اطمینان رایانه شخصی معمولاً با میانگین زمان بین خرابی ها اندازه گیری می شود.

16.قیمت.

17. ابعاد و وزن

واحد منطق حسابی

حسابیo-دستگاه منطقیطراحی شده برای انجام عملیات حسابی و منطقی تبدیل اطلاعات.

از نظر عملکردی، ALU (شکل 2) معمولاً از دو رجیستر، یک جمع کننده و مدارهای کنترل (دستگاه کنترل محلی) تشکیل شده است.

جمع کننده - یک مدار محاسباتی که روند اضافه کردن کدهای باینری را انجام می دهد که به ورودی آن می رسند. جمع کننده ظرفیت یک کلمه ماشینی دوگانه را دارد.

ثبات ها سلول های حافظه پرسرعت با طول های مختلف هستند: ثبات 1 (Pr1) دارای عرض کلمه دو برابر است و ثبات 2 (Pr2) دارای عرض کلمه است.

هنگامی که یک عملیات انجام می شود، اولین عدد شرکت کننده در عملیات در Pr1 قرار می گیرد و پس از اتمام عملیات، نتیجه. در Pr2 - شماره دوم درگیر در عملیات (پس از اتمام عملیات، اطلاعات موجود در آن تغییر نمی کند). ثبت 1 می تواند اطلاعات را از گذرگاه های داده کد دریافت کند و اطلاعات مربوط به این لاستیک ها را صادر کند.

مدارهای کنترل سیگنال های کنترلی را از طریق گذرگاه های کد دستورالعمل از دستگاه کنترل دریافت می کنند و آنها را به سیگنال هایی برای کنترل عملکرد رجیسترها و جمع کننده های ALU تبدیل می کنند.

ALU عملیات حسابی (+,-,*,:) را فقط روی آن انجام می دهد اطلاعات باینریبا کاما ثابت شده بعد از آخرین رقم، یعنی. فقط روی اعداد باینری اعداد صحیح

اجرای عملیات بر روی اعداد ممیز شناور باینری و اعداد اعشاری با کد باینری یا با دخالت یک پردازنده کمکی ریاضی و یا توسط برنامه های کامپایل شده ویژه انجام می شود.

حافظه ریزپردازنده

حافظه ریزپردازنده -حافظه با ظرفیت کم، اما سرعت بسیار بالا (زمان دسترسی به MPP، یعنی زمان مورد نیاز برای جستجو، نوشتن یا خواندن اطلاعات از این حافظه، در نانوثانیه اندازه گیری می شود).

این برای ذخیره سازی کوتاه مدت، ضبط و صدور اطلاعات، به طور مستقیم در چرخه های بعدی ماشین درگیر در محاسبات در نظر گرفته شده است. MPP برای اطمینان از سرعت بالای دستگاه استفاده می شود، زیرا اصلی همیشه سرعت نوشتن، جستجو و خواندن اطلاعات لازم برای عملکرد کارآمد یک ریزپردازنده با سرعت بالا را ارائه نمی دهد.

حافظه ریزپردازنده از رجیسترهای پرسرعت با ظرفیت حداقل یک کلمه ماشین تشکیل شده است. تعداد و ظرفیت رجیسترها در ریزپردازنده های مختلف متفاوت است.

رجیسترهای ریزپردازنده به دو دسته عمومی و خاص تقسیم می شوند.

رجیسترهای ویژه برای ذخیره آدرس های مختلف (به عنوان مثال آدرس های دستوری)، علائم نتایج عملیات و حالت های عملکرد رایانه شخصی (به عنوان مثال ثبت پرچم ها) و غیره استفاده می شود.

رجیسترهای هدف عمومی جهانی هستند و می توان از آنها برای ذخیره هر گونه اطلاعات استفاده کرد، اما برخی از آنها باید هنگام انجام تعدادی از رویه ها نیز مورد استفاده قرار گیرند.

بخش رابط ریزپردازنده

بخش رابط MP برای ارتباط و هماهنگی MP با گذرگاه سیستم PC و همچنین برای دریافت، تجزیه و تحلیل اولیه دستورات برنامه در حال اجرا و تشکیل آدرس های کامل عملوندها و دستورات در نظر گرفته شده است.

بخش رابط شامل رجیسترهای آدرس MPP، واحد تولید آدرس، بلوک رجیسترهای فرمان، که بافر دستورالعمل در MP است، گذرگاه رابط داخلی MP و مدارهای کنترل گذرگاه و پورت ورودی/خروجی است.

پورت های ورودی/خروجی- اینها نقاط رابط سیستم PC هستند که از طریق آنها MP اطلاعات را با دستگاه های دیگر مبادله می کند. در مجموع، MP می تواند 65536 پورت داشته باشد. هر پورت دارای یک آدرس است - شماره پورت مربوط به آدرس سلول حافظه است که بخشی از دستگاه I / O با استفاده از این پورت است و بخشی از حافظه اصلی رایانه نیست. .

پورت دستگاه شامل تجهیزات رابط و دو رجیستر حافظه است - برای تبادل و تبادل داده اطلاعات کنترلی. برخی از دستگاه های خارجی نیز از حافظه اصلی برای ذخیره مقادیر زیادی از اطلاعات مورد تبادل استفاده می کنند. بسیاری از دستگاه های استاندارد (HDD، فلاپی دیسک، صفحه کلید، چاپگر، پردازنده کمکی و غیره) دارای پورت های I/O هستند که به طور دائم به آنها اختصاص داده شده است.

مدار کنترل باس و پورت وظایف زیر را انجام می دهد:

تشکیل آدرس پورت و اطلاعات کنترلی برای آن (تغییر پورت برای دریافت یا ارسال و غیره).

دریافت اطلاعات کنترلی از پورت، اطلاعات مربوط به آمادگی بندر و وضعیت آن؛

سازماندهی یک کانال سرتاسر در رابط سیستم برای داده بین پورت دستگاه ورودی-خروجی و MP.

طرح کنترل گذرگاه و پورت از گذرگاههای کد برای دستورالعملها، آدرسها و دادههای گذرگاه سیستم برای برقراری ارتباط با پورتها استفاده میکند: هنگام دسترسی به پورت، MP سیگنالی را از طریق CSI ارسال میکند که به همه دستگاههای I/O اطلاع میدهد که آدرس موجود در آن CSA آدرس پورت است و سپس خود آدرس پورت را ارسال می کند. آن دستگاه که آدرس پورت آن مطابقت دارد، پاسخی در مورد آمادگی می دهد، پس از آن داده ها از طریق KShD رد و بدل می شوند.

دستگاه های ذخیره سازی رایانه شخصی

حافظه کامپیوتر از عناصر ذخیره سازی باینری ساخته شده است. - بیت ها ، در گروه های 8 بیتی ترکیب می شوند که نامیده می شوند بایت ها . (واحدهای حافظه همان واحدهای اطلاعاتی هستند.) همه بایت ها شماره گذاری شده اند. شماره بایت آن نامیده می شود نشانی .

بایت ها را می توان در سلول هایی ترکیب کرد که به آنها نیز گفته می شود کلمات . هر رایانه دارای طول کلمه خاصی است - دو، چهار یا هشت بایت. این مانع استفاده از مکان های حافظه با طول های دیگر (مثلاً نیم کلمه، دو کلمه) نمی شود.

به عنوان یک قاعده، یک عدد صحیح یا یک دستورالعمل را می توان در یک کلمه ماشین نشان داد. با این حال، فرمت های ارائه متغیر مجاز است.

بزرگترها به طور گسترده استفاده می شوند واحدهای مشتق شدهاندازه حافظه: کیلوبایت، مگابایت، گیگابایتو اخیراً ترابایتو پتابایت.

رایانه های مدرن دارای طیف گسترده ای از دستگاه های ذخیره سازی هستند که از نظر هدف، ویژگی های زمانی، مقدار اطلاعات ذخیره شده و هزینه ذخیره سازی همان مقدار اطلاعات تفاوت های زیادی دارند.

دو نوع اصلی حافظه وجود دارد - درونی؛ داخلی و خارجی .

حافظه داخلی شامل رم، حافظه کش و حافظه ویژه است.

رم.

RAM فقط برای ذخیره سازی موقت داده ها و برنامه ها استفاده می شود، زیرا هنگامی که دستگاه خاموش می شود، هر چیزی که در RAM بود از بین می رود. دسترسی به عناصر RAM مستقیم است - این بدان معنی است که هر بایت حافظه آدرس جداگانه خود را دارد.

مقدار رم معمولاً 32 - 512 مگابایت است و برای عملکرد کارآمد نرم افزارهای مدرن، داشتن حداقل 256 مگابایت رم مطلوب است. معمولا RAM از اجرا می شود مدارهای مجتمعحافظه DRAM (رم دینامیک - رم پویا). تراشه های DRAM نسبت به سایر انواع حافظه کندتر هستند، اما هزینه کمتری دارند.

حافظه کش

حافظه کش توسط یک دستگاه خاص کنترل می شود - کنترل کننده ، که با تجزیه و تحلیل برنامه در حال اجرا سعی می کند پیش بینی کند که در آینده نزدیک به چه داده ها و دستوراتی بیشتر مورد نیاز پردازنده خواهد بود و آنها را به کش پمپ می کند. در این صورت، هر دو "ضربه" و "مسئله" امکان پذیر است. در صورت ضربه، یعنی اگر داده های لازم به حافظه کش پمپ شوند، بدون تاخیر از حافظه بازیابی می شوند. اگر اطلاعات مورد نیاز در حافظه پنهان نباشد، پردازنده آن را مستقیماً از RAM می خواند. نسبت تعداد بازدیدها و از دست دادن ها اثربخشی ذخیره سازی را تعیین می کند.

حافظه ویژه.

دستگاه های حافظه ویژه شامل حافظه فقط خواندنی (ROM)، حافظه فقط خواندنی قابل برنامه ریزی مجدد ( فلش مموری) رم CMOS با باتری، حافظه ویدیویی و برخی دیگر از انواع حافظه.

|

حافظه فقط خواندنی قابل برنامه ریزی مجدد (Flash Memory) یک حافظه غیر فرار است که می تواند به طور مکرر از یک فلاپی دیسک بازنویسی شود. |

اول از همه، برنامه کنترل عملکرد خود پردازنده در حافظه دائمی نوشته می شود. رام شامل برنامه هایی برای کنترل نمایشگر، صفحه کلید، چاپگر، حافظه خارجی، برنامه هایی برای راه اندازی و توقف کامپیوتر و تست دستگاه ها می باشد.

مهمترین تراشه حافظه دائمی یا فلش ماژول بایوس است.

نقش بایوس دوچندان است: از یک طرف عنصر جدایی ناپذیر سخت افزار (Hardware) و از طرف دیگر ماژول مهم هر سیستم عامل (Software) است.

یک نوع حافظه دائمی CMOS RAM است.

محتوای CMOS توسط یک برنامه Setup ویژه واقع در BIOS تغییر می کند (تنظیم انگلیسی - نصب، خواندن "تنظیم").

حافظه ویدئویی برای ذخیره اطلاعات گرافیکی استفاده می شود.

حافظه خارجی.

حافظه خارجی (VZU) برای ذخیره طولانی مدت برنامه ها و داده ها طراحی شده است و یکپارچگی محتوای آن به روشن یا خاموش بودن رایانه بستگی ندارد. برخلاف RAM، حافظه خارجی مستقیماً به پردازنده متصل نیست.

درایوهای فلاپی دیسک

درایوهای سی دی

CD-ROM از یک پایه پلیمری شفاف با قطر 12 سانتی متر و ضخامت 1.2 میلی متر تشکیل شده است. یک طرف آن با یک لایه نازک آلومینیوم پوشانده شده است که توسط یک لایه لاک از آسیب محافظت می شود. اطلاعات دودویی با تناوب متوالی فرورفتگی ها (گودال - چاله) و لایه اصلی (زمین - زمین) نشان داده می شود.

در یک اینچ (2.54 سانتی متر)، 16 هزار آهنگ با اطلاعات در امتداد شعاع دیسک قرار داده شده است. برای مقایسه، تنها 96 تراک در هر اینچ در امتداد شعاع یک فلاپی دیسک وجود دارد. ظرفیت سی دی تا 780 مگابایت. اطلاعات در کارخانه روی دیسک نوشته شده و قابل تغییر نیستند.

مزایای CD-ROM:

CD-ROM ها با ابعاد فیزیکی کوچک دارای ظرفیت اطلاعاتی بالایی هستند که امکان استفاده از آنها در سیستم های کمکی و مجتمع های آموزشیبا مطالب گویا غنی؛ یک سی دی با ابعاد تقریباً یک فلاپی دیسک از نظر حجم اطلاعات برابر با تقریباً 500 فلاپی دیسک است.

خواندن اطلاعات از یک سی دی با سرعت بالا، قابل مقایسه با سرعت یک هارد دیسک انجام می شود.

سی دی ها ساده و آسان برای استفاده هستند، عملا فرسوده نمی شوند.

سی دی ها نمی توانند توسط ویروس ها آلوده شوند.

پاک کردن تصادفی اطلاعات روی CD-ROM غیرممکن است.

هزینه ذخیره سازی داده ها (در هر 1 مگابایت) کم است.

بر خلاف دیسک های مغناطیسی، دیسک های فشرده دارای مسیرهای دایره ای زیادی نیستند، اما یک - مارپیچی، مانند صفحات گرامافون. در این راستا، سرعت زاویه ای چرخش دیسک ثابت نیست. با حرکت سر قرائت مغناطیسی به سمت مرکز دیسک، به صورت خطی کاهش می یابد.

یک CD-RW برای ضبط بر روی دیسک های CD-R ویژه از 650 - 700 Mb و CD-RW برای ضبط مکرر با ظرفیت 650 - 700 Mb وجود دارد.

درایوهای نوار (استریمر) و درایوهای دیسک قابل جابجایی

سخنرانی 10.11.

موضوع: "ویرایشگر متنخانمکلمه»

ویرایشگر متن یک برنامه پردازش کلمه است که برای ایجاد اسناد جدید (نامهها، گزارشها، خبرنامهها) یا اصلاح اسناد موجود استفاده میشود. ویرایشگرهای متن مدرن (از جمله ویرایشگر Word) گاهی اوقات پردازشگر متن نامیده می شوند زیرا دارای تعداد بسیار زیادی از توابع پردازش متن هستند.

مایکروسافت ورد به شما این امکان را می دهد که متن را وارد، ویرایش، قالب بندی و قالب بندی کنید و آن را به درستی در صفحه قرار دهید. با استفاده از این برنامه می توانید گرافیک، جداول و نمودارها را در سند خود قرار دهید و همچنین به صورت خودکار اشتباهات املایی و گرامری را تصحیح کنید.

Graph, Equation, WordArt - به لطف این گروه از برنامه ها، امکان درج نمودارهای مختلف (Graph)، فرمول های ریاضی (Equation - ویرایشگر فرمول) و افکت های متنی (WordArt) در یک سند وجود دارد.

چکرها برنامه هایی هستند که برای بررسی املا، تصحیح اشتباهات تایپی و انتخاب مترادف ها طراحی شده اند.

پاکت نامه ها، فیلترها - اسناد ایجاد شده در سایر ویرایشگرهای متن دارای فرمت های فایلی هستند که با فرمتی که ویرایشگر Word استفاده می کند متفاوت است.

راهنما و مثال - سیستم کمک ورد. این شامل اطلاعاتی در مورد هر دستور است و مراحلی را که باید برای رسیدن به نتیجه دلخواه دنبال کنید را شرح می دهد.

جادوگران، الگوها و حروف - جادوگران و الگوها هنگام تهیه اسناد استاندارد در زمان صرفه جویی می کنند. با کمک قالب های Word، می توان به سرعت حروف، حقایق، کتیبه ها را روی پاکت ها ایجاد کرد.

ابزارها - این گروه شامل نصب کننده ای است که به شما امکان می دهد پیکربندی MS Word را تغییر دهید.

گرافیک (کلیپ آرت) - کتابخانه گرافیکی شامل بیش از 50 طرح است که می توان از آنها برای طراحی سند استفاده کرد.

رابط واژه پردازمایکروسافت ورد

راه اندازی یک واژه پرداز مایکروسافت وردبا دستور قابل انجام است شروع\برنامه ها\مایکروسافت ورد.پس از راه اندازی واژه پرداز، پنجره برنامه روی صفحه نمایش داده می شود که ممکن است حاوی عناصر زیر باشد: خط سرصفحه؛ منوی اصلی؛ نوار ابزار؛ حاکمان؛ نوارهای پیمایش؛ منطقه کاری پنجره سند؛ نوار وضعیت

که در نوار عنواندکمه منوی سیستم، نام برنامه قرار داده شده است (Microsoft Word)و نام سند در حال پردازش.

منوی اصلیبا یک دکمه فایل شروع می شود و با یک دکمه راهنما به پایان می رسد. آیتم های منو در یک طرح چند سطحی سازماندهی شده اند: انتخاب هر مورد باعث می شود فهرستی از دستورات (منو) ظاهر شود:

فایل- حاوی دستوراتی برای کار با اسناد در سطح عملیات فایل است. با استفاده از دستورات این منو، اسناد جدید ایجاد می شوند، اسناد موجود باز می شوند و اسناد ویرایش شده ذخیره می شوند. منو حاوی دستوراتی برای آماده سازی اسناد برای چاپ و تکمیل کار با سند است. کلمه. در پایین منو لیستی از اسنادی است که کاربر اخیراً با آنها کار کرده است.

ویرایش کنید- پردازش (ویرایش) سند فعال را فراهم می کند. این منو شامل دستوراتی برای لغو و تکرار دستورات وارد شده قبلی، انجام اقدامات بر روی قطعات متن انتخاب شده با استفاده از کلیپ بورد، جستجو و جایگزینی متن، جابجایی به صفحه مشخص شده با شماره آن است.

چشم انداز- برای انتخاب حالت های مختلف مشاهده اسناد روی صفحه استفاده می شود. دستورات این منو به شما امکان می دهد ظاهر پنجره را تغییر دهید، خط کش ها، نوار وضعیت، تغییر مقیاس و غیره را تنظیم کنید.

درج کنید- حاوی دستوراتی است که به شما امکان می دهد اشیاء مختلف را در متن قرار دهید (شماره صفحه، پاورقی، یادداشت، قطعه، شکل و غیره).

فرمت- امکان طراحی سند را ارائه می دهد: تغییر فونت، فاصله بین خطوط، تورفتگی پاراگراف، تغییر رجیسترها (بزرگ و کوچک)، تنظیم سبک های مختلف، رنگ پس زمینه سند و غیره.

سرویس- حاوی دستوراتی است که سند را برای اشتباهات املایی بررسی می کند، حالت تصحیح خودکار را برای تصحیح خطاهای معمولی روشن می کند، دستورات ماکرو را راه اندازی می کند و به حالت ضبط دستورات ماکرو در زبان تغییر می کند. VBAو همچنین تنظیم پارامترهایی که نحوه عملکرد و وضعیت پردازشگر کلمه را تعیین می کند.

جدول- برای ایجاد و پردازش جداول استفاده می شود.

پنجره- حاوی دستوراتی است که به شما امکان می دهد پنجره های سند را مرتب کنید و ایجاد کنید و همچنین از یک سند به سند دیگر تغییر دهید.

مرجع- برای دریافت اطلاعات کمکی در مورد کار با برنامه کاربردی است.

دکمه های نوار ابزار رایج ترین دستورات منو را کپی می کنند. هنگامی که یک دکمه کلیک می شود، یک دستور پردازشگر کلمه خاص اجرا می شود. که در کلمهتعدادی نوار ابزار برای اجرا طراحی شده است گروه های مختلفدستورات کاربر این امکان را دارد که با انتخاب دستور پنل مورد نظر یا دکمه جداگانه را مخفی یا نمایش دهد مشاهده \ نوار ابزار. پانل نمایش داده شده با یک پرچم مشخص شده است. پرچم با کلیک بر روی دکمه سمت چپ ماوس در پانل انتخاب شده تنظیم یا حذف می شود. معمولاً هنگام کار با متن از پانل ها استفاده می شود. استانداردو قالب بندی.

خط کش افقیدر بالای پنجره سند قرار دارد و به شما امکان می دهد مقدار تورفتگی پاراگراف و عرض ستون های جداول را تغییر دهید و همچنین توقف های تب را تنظیم کنید. خط کش عمودی برای تنظیم حاشیه صفحه بالا و پایین و ارتفاع ردیف جدول استفاده می شود.

نوارهای اسکرول (افقیو عمودی) برای مشاهده سند در صورتی که متن به طور کامل روی صفحه قرار نگیرد استفاده می شود.

که در ناحیه کاری پنجره سندورودی و قالب بندی متون، جاسازی شکل ها و ایجاد جداول انجام می شود.

نوار وضعیتدر پایین پنجره واژه پرداز قرار دارد کلمه، که اطلاعاتی را در مورد موقعیت فعلی مکان نما ورودی در سند، حالت ویرایش و غیره نمایش می دهد.

ویرایش و قالب بندی یک سند متنی

سند ایجاد شده را می توان در حالت های مختلفی مشاهده کرد که با استفاده از دستورات منو تنظیم می شوند چشم انداز. مثلا دستور مشاهده\عادیبه شما امکان می دهد نسخه ساده شده سند (فقط متن و جداول) را نمایش دهید. View\Page Layoutطراحی شده برای مشاهده سند در حالت WYSIWYG. برای ایجاد و تغییر ساختار سند (سلسله مراتب سرفصل ها و بخش های متن)، از دستور استفاده کنید نمایش\ساختار.

اغلب اسناد ایجاد شده را نمی توان به طور کامل روی صفحه مشاهده کرد. در این حالت، اگر می خواهید مکان نما ورودی را در یک موقعیت خاص تنظیم کنید، باید متن را در پنجره سند اسکرول کنید. دو روش برای تنظیم مکان نما درج در موقعیت مورد نظر وجود دارد:

با استفاده از ماوس- متن را با استفاده از نوارهای اسکرول اسکرول کنید، نشانگر ماوس را در محل مورد نظر قرار دهید و روی دکمه سمت چپ ماوس کلیک کنید.

با استفاده از صفحه کلید- از کلیدهای مکان نما و ترکیب آنها با کلید استفاده کنید

ویرایش یک سند متنی هم در حین تایپ و هم پس از ایجاد آن انجام می شود. هنگام تایپ، اقداماتی مانند حذف یک کاراکتر اشتباه وارد شده یا افزودن یک کاراکتر جدید را می توان انجام داد. برای حذف کاراکتر سمت چپ مکان نما ورودی، از کلید استفاده کنید

هر متنی کلمهشامل به اصطلاح کاراکترهای غیر قابل چاپ، یعنی کاراکترهایی که روی صفحه نمایش داده می شوند اما قابل چاپ نیستند. اینها کاراکترهای پاراگراف، فاصله ها، برگه ها و غیره هستند. برای نمایش آنها روی صفحه، از دستور استفاده کنید سرویس\گزینه ها(برگه نما) یا دکمه نوار ابزار کاراکترهای غیرچاپی. با استفاده از کاراکترهای غیر قابل چاپ، می توانید، برای مثال، حذف کنید فضاهای اضافییا رشته هایی که با فشار دادن کلید ایجاد می شوند

پس از اینکه متن از قبل تایپ شد، می توانید اقدامات مختلفی را روی قطعات آن انجام دهید. قطعه متنی که می خواهید در آن تغییرات ایجاد کنید باید انتخاب شود. برای انتخاب، نشانگر ماوس را در ابتدای قطعه قرار دهید، سپس در حالی که نگه دارید دکمه سمت چپ، نشانگر را به انتهای قطعه "کشیدن" کنید. همچنین برای انتخاب می توانید از کلیدهای مکان نما به صورت همزمان با کلید فشرده استفاده کنید.

اقدامات زیر را می توان بر روی قطعه متن انتخاب شده انجام داد:

حذف- قطعه انتخاب شده با فشار دادن کلید از متن حذف می شود

در حال حرکت- قطعات متن از یک مکان به مکان دیگر منتقل می شوند. برای جابجایی متن می توان از کلیپ بورد استفاده کرد که قطعه انتخاب شده با دستور در آن قرار می گیرد ویرایش\ برش(قطعه از سند حذف می شود). محتویات کلیپ بورد را می توان چندین بار در هر نقطه از سند با دستور چسباند Edit\Paste. اگر عملیات حرکت در داخل باشد متن قابل مشاهده، استفاده از فناوری ترجیح داده می شود کشیدن و انداختن: نشانگر ماوس را روی قطعه انتخاب شده تنظیم کنید و با فشار دادن دکمه سمت چپ ماوس، آن را به محل مورد نظر منتقل کنید.

کپی برداری- یک کپی از قطعه متن ایجاد می شود. برای کپی از کلیپ بورد نیز استفاده می شود که قطعه انتخاب شده با دستور در آن قرار می گیرد ویرایش\کپی. درج یک قطعه به همان روشی که هنگام جابجایی متن انجام می شود. اگر از تکنولوژی استفاده شود کشیدن و انداختن، سپس کشیدن متن با ماوس با فشار دادن کلید انجام می شود

ایجاد یک عنصر متن خودکار- برای درج بعدی یک قطعه پرکاربرد در متن استفاده می شود. برای ایجاد یک عنصر متن خودکار جدید، قطعه مورد نظر (برای چندین تکرار) انتخاب می شود، سپس دستور انتخاب می شود Insert\AutoText\New. پس از اجرای دستور، پنجره ای ظاهر می شود که در آن باید یک نام برای عنصر AutoText جدید مشخص کنید و روی دکمه کلیک کنید. خوب. برای درج یک عنصر در متن، مکان نما را در نقطه درج قرار دهید، دستور را انتخاب کنید Insert\AutoText\AutoTextو در کادر محاوره ای که ظاهر می شود، در تب AUTOTEXT، نام عنصر متن خودکار را انتخاب کرده و روی دکمه کلیک کنید. درج کنید;

تغییر فونت- وظیفه قطعه انتخاب شده از انواع دیگر فونت ها، سبک ها، رنگ ها و غیره برای تغییر فونت از دستور استفاده کنید قالب \ فونت;

تغییر مورد- از حروف بزرگ به حروف کوچک و بالعکس تغییر دهید. تغییر مورد برای قطعه انتخاب شده توسط دستور انجام می شود فرمت \ ثبت نام;

تغییر گزینه های پاراگراف- تنظیم پارامترهای پاراگراف جدید برای چندین پاراگراف مجاور منتخب. دستور استفاده می شود قالب\پاراگرافیا یک خط کش افقی

برای کاهش زمان آماده سازی سند می توان از چنین فرصت هایی استفاده کرد کلمهمانند یافتن و جایگزینی متن، قالب بندی و شخصیت های خاص. جستجو توسط فرمان انجام می شود Edit\Find. در کادر محاوره ای که ظاهر می شود پیدا کنید و جایگزین کنیددر زمینه برای پیدا کردنباید متن جستجو را وارد کنید (حداکثر 255 کاراکتر). دکمه را فشار دهید بعدی را پیدا کنیداولین مورد یافت شده را از قطعات داده شده انتخاب می کند. برای ادامه جستجو، دکمه را دوباره فشار دهید. بعدی را پیدا کنید.

برای جایگزینی متنی، از دستور استفاده کنید Edit\Replace، که متن داده شده را جستجو می کند و در عین حال به شما امکان می دهد قطعه یافت شده را با قطعه دیگری جایگزین کنید. پس از انتخاب یک دستور در کادر محاوره ای ظاهر شده، باید در فیلد وارد کنید برای پیدا کردنمتن را جستجو کنید، و در فیلد جایگزین کردن- متن برای جایگزینی پس از فشار دادن دکمه بعدی را پیدا کنید، می توانید متن یافت شده را با کلیک بر روی دکمه جایگزین کنید جایگزین کردن. اگر جایگزینی لازم نیست، می توانید به جستجو ادامه دهید. استفاده از دکمه همه را جایگزین کنیدبه شما این امکان را می دهد که همه موارد متن جستجو شده را جایگزین کنید. همچنین امکان جستجو و جایگزینی با پارامترهای اضافی وجود دارد: جستجوی کامل کلمه، جستجوی حساس به حروف بزرگ، تنظیم جهت جستجو، تنظیم قالب جستجویا شخصیت خاص را جستجو کرد. این گزینه ها در کادر محاوره ای تنظیم می شوند. پیدا کنید و جایگزین کنیدپس از فشار دادن دکمه بیشتر.

وسایل نقاشی.

وسایل نقاشی کلمهبه کاربر اجازه می دهد تا لوگوها، کارت های ویزیت و سایر عناصر مختلف را ایجاد کند که باعث جذابیت بیشتر سند می شود. برای ایجاد یک تصویر در متن، از پانل استفاده کنید طراحی(شکل 4.6) که با دستور روی صفحه نمایش داده می شود View\Toolbar\Drawing. این پنل ویژگی هایی مانند ترسیم خطوط، فلش ها، مستطیل ها، بیضی ها، برچسب ها و غیره را ارائه می دهد. با کمک آن می توانید رنگ و نوع خطوط، رنگ پس زمینه (پر) اشیاء را تنظیم کنید. برای ترسیم هر شی، باید روی دکمه مربوطه در پنل کلیک کنید طراحی، سپس نشانگر ماوس را در جایی که شی باید باشد قرار دهید (نشانگر ماوس به شکل ضربدر می شود) و با نگه داشتن دکمه سمت چپ ماوس، آن را به اندازه مورد نیاز دراز کنید. برای تغییر پارامترهای یک شی، با کلیک بر روی شی با دکمه سمت چپ ماوس، آن را انتخاب کنید و سپس آن را از پنل انتخاب کنید. طراحیگزینه های قالب بندی مورد نیاز (به عنوان مثال، رنگ، پر کردن، و غیره).

پانل طراحیهمچنین به شما این امکان را می دهد که اشیاء ترسیمی را در یک شی گروه بندی کنید. در آینده، این گروه می تواند به عنوان یک شی واحد عمل کند. برای گروه بندی، ابتدا باید گروهی از اشیاء را انتخاب کنید: روی دکمه کلیک کنید انتخاب شی، سپس نشانگر ماوس را در هر نقطه ای خارج از اشیاء انتخاب شده قرار دهید، دکمه سمت چپ ماوس را فشار دهید و نشانگر ماوس را بکشید و یک مرز نقطه چین در اطراف گروه اشیاء ایجاد کنید. اشیاء انتخاب شده توسط دستور گروه بندی می شوند گروهاز دکمه کشویی اقدامات.عمل معکوس توسط دستور انجام می شود حذف گروههمان لیست کشویی

اگر کاربر نیاز به درج یک نقاشی تمام شده در متن داشته باشد، لازم است مکان نما را در نقطه درج قرار داده و یکی از دستورات را انتخاب کند: Insert\Picture\Picturesیا درج\تصویر\از فایل. دستور Insert\Drawing\Pictures کادر محاوره ای را باز می کند MICROSOFT CLIP GALLERY 3.0 ، که در آن باید تب GRAPHICS را انتخاب کنید، تصویر را انتخاب کرده و دکمه را فشار دهید درج کنید.

فرمان درج\تصویر\از فایلکادر محاوره ای را باز می کند افزودن تصویر، که در آن باید پوشه حاوی فایل تصویر درج شده را انتخاب کنید، سپس فایل یافت شده را انتخاب کنید و دکمه را فشار دهید اضافه کردن.

علاوه بر نقشه های موجود در سند کلمهمی توانید اشیاء ایجاد شده در برنامه های دیگر را وارد کنید: متن هنری از Microsoft Word Art، فرمول های پیچیده ریاضی ایجاد شده در معادله مایکروسافت، نمودارها از مایکروسافت گرافو غیره. برای درج این اشیا از دستور استفاده کنید Insert\ Objectکه یک کادر محاوره ای باز می کند درج شی. در تب CREATE این پنجره می توانید اپلیکیشنی را انتخاب کنید که کاربر باید در آن شی مورد علاقه خود را ایجاد کند. در عین حال، بدون ترک کلمه 97، می توانید شی را با استفاده از برنامه مشخص شده ایجاد کنید. برای بازگشت به حالت قبلی، خارج از شیء کلیک کنید. در تب CREATE FROM FILE کادر محاوره ای درج شیاین امکان وجود دارد که فایلی را که قبلاً ایجاد شده است در برنامه دیگری وارد کنید. این دکمه برای جستجوی فایل مورد نیاز استفاده می شود. بررسی اجمالیاین پنجره

در صورت لزوم، می توانید اندازه اشیاء گرافیکی را تغییر دهید و آنها را در پنجره سند منتقل کنید. برای این کار ابتدا باید شی انتخاب شود. برای تغییر اندازه، از نشانگرهای واقع در مرزهای شی استفاده کنید که پس از انتخاب ظاهر می شوند. نشانگر ماوس باید روی نشانگر قرار گیرد و با فشار دادن دکمه سمت چپ، نشانگر را در جهت دلخواه بکشید. گرافیک های درج شده را می توان به روش های مختلفی در یک سند قرار داد. اشیاء انتخاب شده می توانند تراز چپ، راست چین یا وسط باشند. همچنین می توانید شی را در داخل متن سند قرار دهید. برای انجام این کار، نحوه پیچیدن متن را در سربرگ FLOW به عنوان مثال در کادر محاوره ای تنظیم می کنید. فرمت شیتوسط فرمان فراخوانی شده است قالب \ شی(بسته به نوع شی، اینها می توانند دستوراتی نیز باشند Format\AutoShape, Format\Inscription، Format\ObjectWordArt، Format\Picture ).

ساخت و طراحی جداول.

جداول برای ارائه اطلاعات به صورت ساختاریافته و بهبود درک آن استفاده می شود.

برای افزودن جدول به سند، از دستور استفاده کنید جدول\افزودن جدول. در کادر محاوره ای باز شده جدول را درج کنید

باید تعداد ردیف ها و ستون های مورد نیاز را تنظیم کنید و روی دکمه کلیک کنید خوب.

متن در سلول جدول که مکان نما در آن قرار دارد وارد می شود. برای انتقال به سلول دیگر، هم از کلیدهای مکان نما و هم از کلید استفاده کنید

قبل از درج، حذف یک سلول، ردیف یا ستون، باید آنها را انتخاب کنید. برای انتخاب سطر یا ستونی که مکان نما ورودی در آن قرار دارد یا برای انتخاب کل جدول، از دستورات منوی مناسب استفاده کنید. جدول. سپس آن دسته از دستورات این منو اجرا می شوند که بسته به انتخاب، اقدامات مورد نیاز را تعیین می کنند: اضافه کردن - افزودن ردیف، اضافه کردن ستون، افزودن سلول.برای حذف - حذف ردیف ها، حذف ستون ها، حذف سلول ها.

کلید های میانبر صفحه کلید

کلید راهنما

میانبرهای صفحه کلید برای مدیریت اسناد:

میانبرهای صفحه کلید برای کار با یک سند:

میانبرهای صفحه کلید برای قالب بندی متن:

میانبرهای صفحه کلید برای قالب بندی پاراگراف ها:

یک پاراگراف را در یک بلوک انتخاب کنید و سپس یکی از دستورات زیر را روی آن اعمال کنید:

سخنرانی 12

موضوع: «پردازنده صفحه گستردهخانمبرتری داشتن»

مفاهیم اساسی. وارد کردن، ویرایش و قالب بندی داده ها.

Microsoft Excel بخشی از بسته نرم افزاری Microsoft Office است و برای ایجاد صفحات گسترده، محاسبات در آنها و ایجاد نمودارها در نظر گرفته شده است. مانند مایکروسافت ورد، در اکسل نیز می توانید اسناد متنی معمولی، فرم ها، لیست قیمت ها، مرتب سازی، انتخاب و گروه بندی داده ها، تجزیه و تحلیل و غیره ایجاد کنید.

برنامه آنتی ویروس است نرم افزار تخصصیبرای رایانه ای که از آلوده شدن سیستم عامل با فایل های خطرناک و به عبارت دیگر ویروس ها جلوگیری می کند. ویروس کامپیوتری نرم افزار مخربی است که از خود کپی ایجاد کرده و به آن تزریق می کند کانال های مختلفبه منظور آسیب رساندن یا تخریب کامل مجتمع سخت افزاریکامپیوتر. هر ویروس یک کد فردی را حمل می کند - این اوست که در پایگاه داده ضد ویروس موجود است. با این کدها، آنتی ویروس فایل های آلوده را پیدا می کند.

یک آنتی ویروس چگونه کار می کند؟

برنامه های آنتی ویروس مدرن بیشتر برای سیستم توسعه یافته اند نرم افزار ویندوز مایکروسافتکه به دلیل رواج و محبوبیت این پلتفرم می باشد.

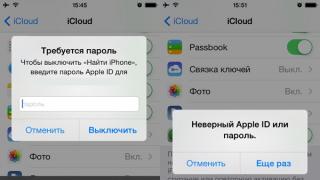

برنامه آنتی ویروس در سیستم مایکروسافتبه روشی ساده کار می کند ابتدا پایگاه داده کامپیوتر بررسی می شود و امضاهای ویروس جستجو می شوند. اگر فایلی با کد مخرب پیدا شود، فرآیند مسدود شده و به "قرنطینه" ارسال می شود. در مرحله بعد، برنامه آنتی ویروس ویروس را خنثی یا از بین می برد. برای عملکرد صحیحآنتی ویروس، نیاز به به روز رسانی به موقع پایگاه داده دارد. پایگاه خود مجموعه ای از تمام اطلاعات در مورد است فایل های خطرناک. اطلاعات دقیق یافتن و از بین بردن آنها را آسان می کند.

ویروس ها همیشه نوشته می شوند و شبکه های خاصی وجود دارند که تمام اطلاعات لازم برای شناسایی آنها را جمع آوری می کنند. پس از جمع آوری اطلاعات، تحلیلی از مضر بودن ویروس و رفتار آن انجام می شود که بر اساس آن راهی برای از بین بردن آن پیدا می شود.

انواع آنتی ویروس

دو نوع رایج ترین نرم افزار آنتی ویروس عبارتند از:

اسکنر- این نما به درخواست تمام فایل هایی که روی هارد دیسک موجود است بررسی می کند. شما می توانید چنین چکی را در هر زمان مناسب اجرا کنید.

نظارت کنید- این نوع تولید می کند بررسی مداومهمه برنامه های راه اندازی شده (اسکن، کپی، انتقال، فایل های حذف شده). با سیستم عامل شروع می شود و تمام فرآیندهای RAM را کنترل می کند.

محصولات آنتی ویروس نیز بر اساس معیارهای زیر طبقه بندی می شوند:

- فن آوری های مورد استفاده؛

- پلت فرم هدف؛

- اشیاء حفاظتی

البته برای بیشتر کار موفقبرنامه ضد ویروس باید دارای ماژول های کمکی باشد - ماژول هایی برای به روز رسانی، برنامه ریزی، مدیریت و "قرنطینه". با این حال، ایجاد مداوم ویروس های جدید منجر به این واقعیت می شود که این ماژول ها نمی توانند 100٪ محافظت از سیستم عامل را تضمین کنند.

هر چیزی در بالا برای همسترها مزخرف است.

در واقع شما نیازی به آنتی ویروس ندارید. فقط منابع کامپیوتری را می خورد. اگر همیشه نرم افزار را از سایت های رسمی و/یا قابل اعتماد دانلود می کنید، هرگز ویروسی نخواهید داشت. من آن را تضمین می کنم. من 10 سال است که بدون آنتی ویروس روی کامپیوتر کار می کنم. فقط در هنگام خروج سیستم عامل را دوباره نصب کنید نسخه جدیدو/یا هنگام تعویض کامپیوتر.

چه چیزی می خواهید.

محصولات امنیتی مدرن برای رایانه های شخصی مبتنی بر ویندوز، برنامه های پیچیده ای هستند. تعداد ویژگی های تخصصی ارائه شده می تواند برای کاربر نهایی گیج کننده باشد. هر فروشنده نرم افزار تمایل دارد از نام خود برای همان ویژگی استفاده کند، که ممکن است در محصولات دیگر با نام متفاوتی ظاهر شود. سردرگمی زمانی تشدید میشود که مشخص شود که دو گزینه های مختلفاغلب آنها در محصولات فروشندگان مختلف نام یکسانی دارند.

این سری از مقالات برای توضیح اصول اولیه و عملکرد واقعی رایج ترین گزینه ها در نظر گرفته شده است. بسته های مدرنامنیت برای سیستم عامل ویندوز ما قصد داریم آنچه را که می توانید از یک راه حل خاص انتظار داشته باشید، خواه یک جعبه ابزار ضد بدافزار، یک وب گرد ایمن یا یک ابزار جلوگیری از نفوذ باشد، شرح دهیم. با استفاده از اطلاعات جمع آوری شده در مقالات، می توانید مجموعه ویژگی های ارائه شده توسط محصولات از فروشندگان مختلف را مقایسه کنید و بهتر درک کنید که مجموعه های امنیتی چگونه کار می کنند.

در بخش اول از مجموعه مقالات، ما در مورد اساسی ترین مؤلفه ها بحث خواهیم کرد: موتور آنتی ویروس و فایروال (دیوار آتش).

-

-

-

-

-

-

-

-

-

موتور آنتی ویروس (موتور آنتی ویروس)

همچنین به نام: محافظت از آنتی ویروسزمان واقعی، حفاظت در زمان واقعی، نظارت بر فایل، حفاظت از بدافزارموتور آنتی ویروس جزء اصلی موجود در اکثر بسته های امنیتی موجود در بازار است. نقش اصلی موتور اسکن ذخیره اطلاعات است، به منظور شناسایی و حذف بدافزار به رایانه نفوذ می کند. کدهای مخرب را می توان در فایل های روی هارد دیسک، درایوهای USB قابل حمل، رم کامپیوتر، ذخیره کرد. درایورهای شبکه, بخش بوتدیسک یا به عنوان بخشی از ترافیک شبکه آمده است.

روش های تعیین

موتور آنتی ویروس استفاده می کند تعداد زیادی ازروش های شناسایی بدافزار برنامه های آنتی ویروس حاوی پایگاه داده گسترده ای از نمونه های ویروس هستند که باید در حین اسکن شناسایی شوند. هر الگو می تواند یک کد مخرب منحصر به فرد را تعریف کند یا معمولاً یک خانواده کامل از ویروس ها را توصیف کند. ویژگی اصلی تشخیص ویروس ها با مقایسه با نمونه ها این است که برنامه آنتی ویروس فقط می تواند به خوبی تشخیص دهد ویروس شناخته شده، در حالی که ممکن است تهدیدهای جدید شناسایی نشوند.روش تحلیل اکتشافی(تشخیص مبتنی بر اکتشاف) برای شناسایی حتی ویروس هایی که هیچ نمونه ای در پایگاه داده برنامه آنتی ویروس وجود ندارد استفاده می شود. روش های مختلفی برای تحلیل اکتشافی وجود دارد. اصل اساسی شناسایی است کد برنامه نویسی، که برای امنیت بسیار نامطلوب است محصولات نرم افزاری. با این حال، این روش نادرست است و می تواند بسیاری از آلارم های کاذب ایجاد کند. یک تجزیه و تحلیل اکتشافی خوب به خوبی متعادل است و باعث حداقل تعداد هشدارهای نادرست با درصد بالایی از شناسایی بدافزار می شود. حساسیت اکتشافی را می توان تنظیم کرد.

مجازی سازی(ایجاد محیط مجازی، مجازی سازی) یا sandboxing روش های پیشرفته تری برای شناسایی تهدیدها هستند. برای مدت معینی، نمونههای کد در یک ماشین مجازی یا محیط امن دیگری اجرا میشوند که نمونههای اسکن شده نمیتوانند از آن فرار کنند و به سیستم عامل آسیب برسانند. رفتار نمونه آزمایشی در جعبه شنی نظارت و تجزیه و تحلیل می شود. این روش زمانی مفید است که بدافزار با یک الگوریتم ناشناخته بسته بندی شده باشد (این به روش معمولنسبت به سیستم تشخیص ویروس مصون باشد) و نمی توان آن را باز کرد سیستم آنتی ویروس. در داخل محیط مجازی، ویروس خودش را باز میکند، انگار که روی آن اجرا میشود سیستم واقعیو موتور ضد ویروس می تواند کد و داده های فشرده شده را اسکن کند.

یکی از آخرین پیشرفت ها در ابزارهای آنتی ویروس است اسکن ابری(اسکن در ابر). این روش مبتنی بر این واقعیت است که رایانه های شخصی در توانایی های محاسباتی خود محدود هستند، در حالی که فروشندگان آنتی ویروس توانایی ایجاد سیستم های بزرگ با عملکرد عالی را دارند. برای انجام تجزیه و تحلیل اکتشافی پیچیده و همچنین تجزیه و تحلیل با استفاده از قدرت کامپیوتر مورد نیاز است ماشین های مجازی. سرورهای فروشنده می توانند پایگاه داده های بسیار بزرگتری از نمونه های ویروس را نسبت به رایانه های شخصی در زمان واقعی مدیریت کنند. هنگام انجام اسکن ابری تنها لازمه داشتن سریع و اینترنت پایداراتصالات هنگامی که یک ماشین کلاینت نیاز به اسکن یک فایل دارد، این فایل از طریق آن به سرور فروشنده ارسال می شود اتصال شبکهو پاسخ انتظار می رود. در این بین، دستگاه مشتری می تواند اسکن خود را انجام دهد.

انواع و تنظیمات را اسکن کنید

از دیدگاه کاربر، انواع مختلفی از اسکن آنتی ویروس وجود دارد که به رویدادهایی بستگی دارد که باعث شروع فرآیند اسکن شده است:- اسکن در دسترس(در اسکن دسترسی) - اسکنی که زمانی رخ می دهد که منبع در دسترس باشد. به عنوان مثال، زمانی که یک فایل در هارد دیسک کپی می شود، یا زمانی که فایل اجرایی(شروع فرآیند اسکن در این مورد گاهی اوقات اسکن راه اندازی نامیده می شود). در این مورد فقط منبعی که به آن دسترسی دارید اسکن می شود.

- اسکن درخواستی(در صورت درخواست اسکن) تحریک شده است کاربر نهایی- به عنوان مثال، هنگامی که کاربر اسکن را با دستور منوی مربوطه در آن فراخوانی می کند Windows Explorer. به این اسکن دستی نیز می گویند. فقط پوشه ها و فایل های انتخاب شده با این روش اسکن می شوند.

- اسکن برنامه ریزی شده(اسکن برنامه ریزی شده) اقدامی است که معمولاً تکرار می شود و تضمین می کند که سیستم دائماً برای بدافزار اسکن می شود. کاربر می تواند زمان و فرکانس اسکن را تنظیم کند. این اسکن معمولا برای اسکن کامل سیستم استفاده می شود.

- اسکن در هنگام بوت(Startup Scan) - اسکنی که توسط برنامه ضد ویروس در هنگام راه اندازی سیستم عامل آغاز شده است. این اسکن سریع است و پوشه راه اندازی، فرآیندهای در حال اجرا، حافظه سیستم، خدمات سیستمیو بخش بوت

اکثر محصولات به کاربران اجازه می دهند تا هر نوع اسکن را جداگانه تنظیم کنند. برخی از اساسی ترین گزینه های اسکن آنتی ویروس در زیر ذکر شده است:

پسوند فایل برای اسکن - اسکن تمام فایل ها یا فقط فایل های اجرایی (exe.، dll.، vbs.، cmd. و غیره).

- حداکثر اندازه فایل - فایل های بزرگتر از این پارامتر اسکن نمی شوند.

- اسکن فایل ها در بایگانی - آیا برای اسکن فایل ها در بایگانی مانند .zip، .rar، .7z و غیره.

- استفاده از تجزیه و تحلیل اکتشافی - تنظیم استفاده از اکتشافی و، به صورت اختیاری، تنظیم حساسیت.

- انواع برنامه ها برای گزارش با زنگ هشدار - برنامه های زیادی وجود دارد که می توان آنها را به اشتباه به عنوان بدافزار شناسایی کرد. فروشندگان معمولاً از عباراتی مانند نرم افزار یا برنامه بالقوه ناخواسته با خطر تهدید استفاده می کنند.

- انواع رسانه برای اسکن - آیا برای اسکن فایل ها ذخیره سازی شبکهیا دستگاه های ذخیره سازی قابل حمل؛

- اقدامی که باید در صورت شناسایی تهدید انجام شود - سعی کنید در صورت امکان نمونه را درمان کنید، نمونه را بردارید، قرنطینه کنید ( پوشه مخصوص، که کدهای مخرب را نمی توان از طریق آن اجرا کرد، اما می تواند مستقیماً برای بررسی بیشتر به فروشنده ارسال شود)، دسترسی را مسدود کنید یا از کاربر درخواست اقدام کنید.

بسیاری از این پارامترها می توانند بر سرعت اسکن تأثیر بگذارند. مجموعه ای از قوانین اسکن خودکار برای سریع، اما در همان زمان اسکن موثرتماس گرفت اسکن هوشمند (اسکن هوشمند) یا اسکن سریع(اسکن سریع). در غیر این صورت، اسکن کامل اسکن یا اسکن عمیق نامیده می شود. همچنین ممکن است با اسکن دستگاه قابل حمل مواجه شویم که برای بررسی استفاده می شود دیسک های نوری، فلاپی دیسک، درایو USB، فلش کارت و دستگاه های مشابه. اسکن سفارشی نیز موجود است و توسط کاربر نهایی کاملاً قابل تنظیم است.

اسکنرهای تخصصی

روت کیت اسکن(یا اسکن آنتی روت کیت) گزینه ای است که برخی از فروشندگان آنتی ویروس در محصولات خود ارائه می دهند، زیرا روت کیت ها در دهه گذشته بسیار رایج شده اند. روت کیت نوع خاصی از بدافزار است که از ترفندهای هوشمندانه ای برای نامرئی ماندن برای کاربر و روش های اولیه تشخیص ویروس استفاده می کند. از مکانیسم های سیستم عامل داخلی برای غیرقابل دسترس کردن خود استفاده می کند. مبارزه با روت کیت ها به توسعه دهندگان نرم افزار آنتی ویروس نیاز دارد تا روش های خاصی برای شناسایی ایجاد کنند. یک اسکن روت کیت سعی می کند اختلافاتی را در عملکرد سیستم عامل پیدا کند که می تواند به عنوان شواهدی از یک روت کیت در سیستم عمل کند. برخی از پیادهسازیهای چکهای روتکیت به نظارت دائمی سیستم متکی هستند، در حالی که پیادهسازیهای دیگر ابزارهای ضد روتکیت را میتوان در صورت تقاضا فراخوانی کرد.اسکن فایل ها مایکروسافت آفیس (یا اسکن برای ویروس های ماکرو) - گزینه ای که از کاربر محافظت می کند کد مخربداخل اسناد اداری اصول اسکن داخلی مشابه روش های اسکن عمومی است، آنها فقط در جستجوی ویروس در داخل ماکروها تخصص دارند. گزینه اسکن را می توان به عنوان یک افزونه برای Microsoft Office ارائه کرد.

گزینه های مرتبط اضافی

موتور آنتی ویروس معمولاً به طور محکم با سایر اجزای مجموعه امنیتی همراه است. برخی از محصولات ویژگی های اضافی را به عنوان بخشی از موتور آنتی ویروس، دیگران آنها را جداگانه نمایش می دهند. کنترل وب گزینه ای است که نماینده معمولی گروه دوم است. در مورد این گزینه به طور جداگانه بحث خواهیم کرد.دیواره آتش

همچنین به نام: فایروال شخصی، فایروال، فایروال پیشرفته، فایروال دو طرفه. نقش اصلی فایروال کنترل دسترسی به رایانه شخصی از خارج است شبکه خارجی، یعنی ترافیک ورودی و برعکس، کنترل دسترسی از رایانه شخصی به شبکه، یعنی. ترافیک خروجی.

نقش اصلی فایروال کنترل دسترسی به رایانه شخصی از خارج است شبکه خارجی، یعنی ترافیک ورودی و برعکس، کنترل دسترسی از رایانه شخصی به شبکه، یعنی. ترافیک خروجی.

فیلتر ترافیک شبکه می تواند در سطوح مختلفی رخ دهد. اکثر فایروالهای موجود در کیتهای امنیتی رایانه شخصی دارای مجموعهای از قوانین برای حداقل دو لایه هستند - یک لایه اینترنت پایینتر که توسط قوانین IP کنترل میشود و یک لایه برنامه بالایی. در مورد سطح بالا، فایروال حاوی مجموعه ای از قوانین است تا دسترسی را مجاز یا رد کند کاربرد خاصبه شبکه اصطلاحاتی مانند قوانین شبکه(قوانین شبکه)، قوانین خبره (Expert Rules) یا IP Rule Setting (IP Rule Setting) در سطح پایین قوانین استفاده می شود. در سطح بالا با اصطلاحات مواجه می شویم کنترل برنامه(کنترل برنامه) یا قوانین کاربردی(قوانین کاربردی).

شبکه های

بسیاری از محصولات مدرن به کاربر این امکان را می دهند که سطح اعتماد را برای تمام شبکه های متصل به رایانه تنظیم کند. حتی اگر فقط یک اتصال فیزیکی وجود داشته باشد، یک رایانه شخصی می تواند به چندین شبکه متصل شود - برای مثال، زمانی که رایانه شخصی به یک شبکه محلی متصل است که دارای دروازه هایی برای دسترسی به اینترنت است. مجموعه آنتی ویروس ترافیک محلی و اینترنت را به طور جداگانه مدیریت خواهد کرد. هر یک از شبکه های یافت شده می تواند قابل اعتماد یا غیرقابل اعتماد باشد و خدمات سیستمی مختلفی مانند دسترسی عمومیبرای فایل ها یا چاپگرها ممکن است مجاز باشند یا نباشند. به طور پیشفرض، فقط رایانههایی از شبکههای مطمئن میتوانند به رایانه محافظت شده دسترسی داشته باشند. اتصالات ثبت شده از شبکه های غیرقابل اعتماد معمولاً در صورتی مسدود می شوند که گزینه مربوطه اجازه دسترسی را ندهد. به همین دلیل است که اتصال اینترنت معمولاً به عنوان غیرقابل اعتماد علامت گذاری می شود. به هر حال، برخی از محصولات بین شبکههای داخل یک رابط کاربری تمایز قائل نمیشوند و تنظیمات شبکه قابل اعتماد/غیرقابل اعتماد را میتوان به طور جداگانه برای هر رابط مشخص کرد. اصطلاح Network Zone یا به سادگی Zone معمولاً به جای شبکه منطقی استفاده می شود.برای شبکه های غیرقابل اعتماد، پیکربندی حالت مخفی امکان پذیر است. این حالت به شما اجازه می دهد تا رفتار سیستم را تغییر دهید، گویی آدرس آن در شبکه در دسترس نیست. این اقدام می تواند هکرهایی را که ابتدا اهدافی را برای حمله پیدا می کنند گمراه کند. رفتار پیش فرض سیستم این است که به همه پیام ها، حتی پیام هایی که از پورت های بسته ارسال می شوند، پاسخ دهد. حالت Stealth (همچنین به عنوان پورت های مخفی شناخته می شود) از شناسایی رایانه شخصی در حین اسکن پورت جلوگیری می کند.

تشخیص نفوذ/پیشگیری

همچنین به نام: تشخیص حمله، سیستم تشخیص نفوذ، مسدود کردن IP، پورت های مخرب.اگرچه همه اصطلاحات فوق معادل نیستند، اما به مجموعه ای از ویژگی ها اشاره دارند که قادر به جلوگیری یا تشخیص هستند. انواع خاصحملات از طریق کامپیوترهای راه دور این موارد شامل گزینههایی مانند تشخیص پورت اسکن، تشخیص IP جعلی، مسدود کردن دسترسی به پورتهای بدافزار شناخته شده مورد استفاده برنامهها است. مدیریت از راه دور, اسب های تروا، مشتریان بات نت. برخی از اصطلاحات شامل مکانیسم هایی برای محافظت در برابر حملات ARP (حملات جعل پروتکل برنامه افزودنی) است - این گزینه ممکن است محافظت APR نامیده شود، محافظت در برابر کش ARPو غیره. توانایی اصلی این نوع دفاع مسدود کردن خودکار ماشین مهاجم است. این گزینه را می توان مستقیماً به تابع زیر پیوند داد.

لیست سیاه IP

استفاده از این گزینه ساده شامل نگهداری یک پایگاه داده از آدرس های شبکه در محصول ضد ویروس است که رایانه محافظت شده نباید با آن ارتباط برقرار کند. این پایگاه داده می تواند توسط خود کاربر، هنگامی که ویروس ها شناسایی می شوند (به تشخیص نفوذ و پیشگیری مراجعه کنید) دوباره پر شود یا به طور خودکار از یک لیست گسترده به روز شود. سیستم های خطرناکو شبکه های فروشنده آنتی ویروسمسدود کردن تمام ترافیک (Block All Traffic)

در صورت عفونت ناگهانی سیستم، برخی راه حل های آنتی ویروسپیشنهاد کنید "دکمه ترمز اضطراری را فشار دهید"، یعنی. مسدود کردن تمام ترافیک ورودی و خروجی این گزینه می تواند به عنوان یک دکمه قرمز بزرگ، یا به عنوان بخشی از تنظیمات خط مشی امنیتی فایروال یا به عنوان یک نماد در منوی سیستم. این عملکرد قرار است زمانی استفاده شود که کاربر متوجه شود رایانه شخصی آلوده شده است و می خواهد از استفاده ناخواسته از رایانه توسط بدافزار جلوگیری کند: سرقت اطلاعات شخصی و بارگیری ویروس های اضافی از طریق اینترنت. مسدود کردن ترافیک شبکه را می توان با پایان دادن به همه ناشناخته ها ترکیب کرد فرآیندهای سیستم. این گزینه باید با احتیاط استفاده شود.کنترل برنامه

همچنین به نام: کنترل برنامه، بازرس برنامهفیلتر کردن ترافیک شبکه در سطح نرمافزار به برنامههای امنیتی اجازه میدهد تا دسترسی شبکه را برای هر برنامه در رایانه شخصی به طور جداگانه کنترل کنند. محصول آنتی ویروس حاوی یک پایگاه داده ویژگی های برنامه است که تعیین می کند آیا شبکه در دسترس برنامه است یا خیر. این خواص بین آنها متفاوت است برنامه های مشتری، که اتصال را از ماشین محلی به سرورهای راه دور (جهت خروجی) اولیه می کند و برنامه های سرور، که یک پورت شبکه را اسکن می کند و اتصالات را از رایانه های راه دور می پذیرد (جهت ورودی). راه حل های آنتی ویروس مدرن به کاربر اجازه می دهد تا تعیین کند قوانین دقیقبرای هر برنامه خاص

به طور کلی، رفتار Application Control به سیاست فایروال انتخاب شده در فایروال بستگی دارد و می تواند شامل رفتارهای زیر باشد:

- حالت بی صدا (حالت خودکار) بدون دخالت کاربر عمل می کند. تمام تصمیمات به طور خودکار با استفاده از پایگاه داده محصول آنتی ویروس گرفته می شود. اگر هیچ قانون صریحی برای برنامهای که میخواهد به شبکه دسترسی پیدا کند وجود نداشته باشد، این دسترسی میتواند همیشه مجاز باشد (همه حالت مجاز باشد)، یا همیشه مسدود شود (مسدود کردن همه حالتها)، یا از یک تحلیل اکتشافی ویژه برای تعیین استفاده شود. اقدامات بیشتر. الگوریتم تصمیم می تواند بسیار پیچیده باشد و ممکن است به آن بستگی داشته باشد شرایط اضافی، مانند توصیه های جامعه آنلاین. با این حال، برخی از محصولات از عبارت full allow/block mode برای دور زدن مجموعه قوانین پایگاه داده موجود استفاده می کنند و به سادگی اجازه می دهند یا دسترسی به هر برنامه ای را در سیستم مسدود می کنند.

- حالت کاربر(حالت سفارشی - حالت پیشرفته، حالت سفارشی) برای کاربران پیشرفته ای در نظر گرفته شده است که می خواهند هر عملی را کنترل کنند. در این حالت، محصول به طور خودکار تنها موقعیت هایی را کنترل می کند که قوانین استثنایی برای آنها در پایگاه داده وجود دارد. برای هر اقدام دیگری، از کاربر خواسته می شود تا تصمیم بگیرد. برخی از راهحلهای آنتیویروس پیشنهاد میکنند که وقتی از کاربر سؤالی نمیشود، یک خطمشی رفتاری را تعریف میکنند - برای مثال، وقتی رایانه بوت میشود، خاموش میشود، رابط کاربری گرافیکیبرنامه در دسترس نیست یا در شرایط خاص - اجرای بازی به صورت تمام صفحه زمانی که کاربر نمی خواهد حواسش پرت شود (گاهی اوقات نامیده می شود حالت بازی- حالت بازی). معمولاً فقط دو گزینه در این موارد موجود است: حالت فعال کردن کامل و حالت بلوک کامل.

- حالت عادی (حالت امن- حالت عادی، حالت ایمن) به محصول آنتی ویروس اجازه می دهد تا با اکثر موقعیت ها به تنهایی مقابله کند. حتی زمانی که هیچ قانون صریحی در پایگاه داده وجود ندارد، اگر برنامه ایمن در نظر گرفته شود، عمل برنامه مجاز است. به همین ترتیب حالت خودکارتصمیم را می توان بر اساس تحلیل اکتشافی اتخاذ کرد. در مواردی که برنامه امنیتی نمی تواند تعیین کند که آیا برنامه ایمن است یا خیر، مانند حالت کاربر یک هشدار نمایش می دهد.

- حالت یادگیری(حالت آموزش، حالت نصب - حالت یادگیری، حالت آموزش، حالت نصب) عمدتاً بلافاصله پس از نصب یک محصول آنتی ویروس یا در مواردی که کاربر نرم افزار جدیدی را روی رایانه نصب می کند استفاده می شود. در این حالت محصول آنتی ویروساجازه می دهد تا تمام اقداماتی را که هیچ ورودی برای آنها در پایگاه داده مجموعه قوانین وجود ندارد، اضافه کند و قوانین جدیدی را اضافه کند که اعمال مربوطه را در آینده پس از یک تغییر امنیتی مجاز می کند. استفاده از حالت یادگیری به شما این امکان را می دهد که پس از نصب نرم افزار جدید، تعداد آلارم ها را کاهش دهید.

Application Control معمولاً شامل تنظیماتی است که می تواند به محصول کمک کند تا اختلافات را بدون توجه به حالت عملکرد فعال حل کند. این ویژگی به عنوان ایجاد خودکار قوانین شناخته می شود. یک گزینه معمولی در این مورد این است که اجازه دهید هر اقدامی توسط برنامه های کاربردی امضا شده دیجیتالی از فروشندگان قابل اعتماد انجام شود، حتی اگر هیچ ورودی مربوطه در پایگاه داده وجود نداشته باشد. این گزینه را میتوان با عملکرد دیگری گسترش داد که به برنامهها اجازه میدهد بدون آن هر کاری را انجام دهند امضای دیجیتالی، اما با محصول آنتی ویروس آشناست. کنترل برنامه معمولاً ارتباط نزدیکی با سایر ویژگی ها دارد که در ادامه به آنها خواهیم پرداخت، به ویژه گزینه کنترل رفتاری.