واقعیت های کشورهایی که اکثریت خابرووی ها در آن زندگی می کنند به گونه ای است که حفظ سرورها با آنهاست اطلاعات مهمدر خارج از کشور انجام تجارت به شکل خوبی تبدیل شده است که به شما امکان می دهد اعصاب و داده های خود را ذخیره کنید.

اولین سوالی که هنگام انتقال به ابر پس از رمزگذاری داده ها و شاید قبل از آن مطرح می شود، اطمینان از دسترسی کاربر به داده های دارای حساب کاربری است نه شخص دیگری. و اگر روش خوبی برای رمزگذاری داده های میزبانی شده در یک ابر خصوصی در مقاله همکار من مورد بحث قرار گرفته باشد، احراز هویت دشوارتر است.

درباره کاربران و روش های حفاظت

ماهیت یک کاربر معمولی به گونه ای است که نگرش به ایمنی رمزهای عبور از حساب ها نسبتاً بیهوده است و رفع آن غیرممکن است. تجربه ما نشان می دهد که حتی اگر یک شرکت سیاست های سختگیرانه، آموزش کاربر و غیره داشته باشد، باز هم یک دستگاه رمزگذاری نشده وجود خواهد داشت که از دیوارهای دفتر خارج شده است و با نگاه کردن به لیست محصولات یک شرکت معروف، متوجه می شوید که استخراج رمز عبور از یک دستگاه رمزگذاری نشده فقط موضوع زمان است.

برخی از شرکت ها تونل هایی بین ابر و دفتر ایجاد می کنند تا دسترسی به داده ها را در فضای ابری کنترل کنند، دسترسی از راه دور را ممنوع می کنند https://habrahabr.ru/company/pc-administrator/blog/320016/. به نظر ما، این راه حل کاملاً بهینه نیست، اولاً برخی از مزایا از بین می روند راه حل ابریو دوم، مسائل مربوط به عملکرد در مقاله ذکر شده است.

راه حل با استفاده از سرور ترمینال و دروازه دسکتاپ از راه دور (RDG)انعطاف پذیرتر، می تواند سفارشی شود سطح بالاامنیت، همانطور که توسط همکارم https://habrahabr.ru/post/134860/ توضیح داده شده است (مقاله 2011، اما خود اصل هنوز هم مرتبط است). این روش به شما امکان می دهد از انتقال داده ها از فضای ابری جلوگیری کنید، اما محدودیت هایی را برای کار کاربر ایجاد می کند و مشکل احراز هویت را به طور کامل حل نمی کند، بلکه یک راه حل DLP است.

شاید بهترین راه برای اطمینان از اینکه هیچ مهاجمی تحت یک حساب کاربری اجرا نمی شود این باشد احراز هویت دو مرحله ای. مقالات همکارم https://habrahabr.ru/post/271259/ https://habrahabr.ru/post/271113/ تشریح راه اندازی MFA از مایکروسافت و گوگل برای VPN مشتری. روش خوب است، اما، اولا، به CISCO ASA نیاز دارد، که پیاده سازی آن همیشه آسان نیست، به خصوص در ابرهای بودجه، و ثانیا، کار از طریق VPN ناخوشایند است. کار با یک جلسه ترمینال از طریق RDG بسیار راحت تر است و پروتکل رمزگذاری SSL نسبت به VPN از CISCO همه کاره تر و قابل اعتمادتر به نظر می رسد.

راه حل هایی با احراز هویت دو مرحله ای در واقع سرور ترمینالدر اینجا نمونه ای از راه اندازی یک راه حل رایگان است - http://servilon.ru/dvuhfaktornaya-autentifikaciya-otp/. این راه حل متاسفانه از طریق RDG کار نمی کند.

سرور RDG تأیید مجوز را از سرور MFA درخواست می کند. MFA بسته به روش احراز هویت انتخاب شده، تماس می گیرد، پیامک ارسال می کند یا درخواستی را به برنامه تلفن همراه ارسال می کند. کاربر درخواست دسترسی را تایید یا رد می کند. MFA نتیجه دومین عامل احراز هویت را به سرور RDG برمی گرداند.

نصب و پیکربندی Azure Multi-Factor Authentication Server

یک ارائه دهنده احراز هویت در پورتال Microsoft Azure ایجاد کنید

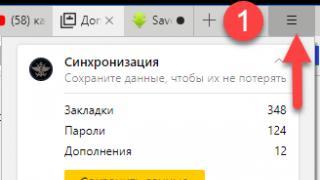

ما به Microsoft Azure می رویم (اکانت باید اشتراک داشته باشد یا نسخه آزمایشی آن نصب شده باشد) و تأیید اعتبار چند عاملی (MFA) را پیدا می کنیم.در این لحظهمدیریت MFA به نسخه جدید پورتال Azure اضافه نشده است، بنابراین نسخه قدیمی پورتال باز خواهد شد.

برای ایجاد یک ارائه دهنده احراز هویت چند عاملی جدید، روی CREATE → App Services → Active Directory → Multi-Factor Authentication Provider → Quick Create در پایین سمت چپ کلیک کنید. نام و مدل استفاده را مشخص کنید.

مدل استفاده تعیین میکند که پرداخت، چه بر اساس تعداد کاربران یا تعداد احراز هویت، چگونه محاسبه شود.

پس از ایجاد، MFA در لیست ظاهر می شود. سپس با فشردن دکمه مربوطه به کنترل بروید.

به دانلودها بروید و سرور MFA را دانلود کنید

استقرار سرور MFA

شما باید سرور MFA را روی آن نصب کنید ماشین مجازیمتفاوت از سرور RDG سیستم عامل های قدیمی تر از ویندوز سرور 2008 یا ویندوز 7 پشتیبانی می شود. به مایکروسافت نیاز دارد. چارچوب خالص 4.0.آدرس های پورت 443 باید در دسترس باشد:

ما سرور MFA را نصب می کنیم، در حین نصب، جادوگر راه اندازی را رد می کنیم.

در اولین شروع، باید داده های حساب را وارد کنید که باید در صفحه دانلود سرور ایجاد شود.

در مرحله بعد، کاربران را اضافه کنید. برای این کار به قسمت Users رفته و روی Import from کلیک کنید اکتیو دایرکتوری، کاربرانی را برای وارد کردن انتخاب کنید.

در صورت لزوم، می توانید سفارشی سازی کنید افزودن خودکارکاربران جدید از AD:

"ادغام دایرکتوری → همگام سازی → افزودن" و غیره. دایرکتوری را اضافه کنید که به طور خودکار در بازه زمانی مشخص شده همگام شود.

بیایید عملکرد سرور MFA را آزمایش کنیم. به بخش کاربران بروید. برای حساب خود، شماره تلفن را مشخص کنید (اگر قبلا تنظیم نشده است) و روش احراز هویت "تماس تلفنی" را انتخاب کنید. روی دکمه Test کلیک کنید و نام کاربری و رمز عبور خود را وارد کنید. تلفن باید یک تماس دریافت کند. آن را پاسخ دهید و # را فشار دهید.

راه اندازی یک سرور MFA برای کار با درخواست های Radius

به بخش Radius Authentication رفته و تیک "Enable RADIUS Authentication" را علامت بزنید.با مشخص کردن آدرس IP سرور NPS و راز مشترک، یک کلاینت جدید اضافه می کنیم. اگر باید احراز هویت برای همه کاربران انجام شود، کادر مربوطه را علامت بزنید (در این حالت، همه کاربران باید به سرور MFA اضافه شوند).

همچنین باید مطمئن شوید که پورت های مشخص شده برای اتصال با پورت های مشخص شده در سرور NPS مطابقت دارند و فایروال آنها را مسدود نمی کند.

برویم به برگه هدفو یک سرور Radius اضافه کنید.

نکته: اگر سرور مرکزی NPS در شبکه وجود نداشته باشد، آدرس IP کلاینت و سرور Radius یکسان خواهد بود.

پیکربندی سرور RDG و NPS برای همکاری با MFA

دروازه RD باید برای ارسال درخواست های Radius به سرور MFA پیکربندی شود. برای انجام این کار، ویژگی های دروازه را باز کنید و به تب "RDG CAP Store" بروید، "NPS runs on a central server" را انتخاب کنید و آدرس سرور MFA و کلید مخفی مشترک را مشخص کنید.

سپس سرور NPS را پیکربندی می کنیم. بخش Radius Clients and Servers → Remote Radius Server Groups را گسترش دهید. ویژگی های گروه "گروه سرور دروازه TS" را باز کنید (گروه هنگام پیکربندی RDG ایجاد می شود) و سرور MFA ما را اضافه کنید.

هنگام اضافه کردن، در برگه "Load Balancing"، محدودیت های زمان پایان سرور را افزایش می دهیم. ما "تعداد ثانیه های بدون پاسخ، پس از آن درخواست حذف شده در نظر گرفته می شود" و "تعداد ثانیه های بین درخواست ها، پس از آن سرور در دسترس نیست" را در محدوده 30-60 ثانیه تنظیم کردیم.

در تب "Authentication / Accounting"، صحت پورت های مشخص شده را بررسی می کنیم و کلید مخفی مشترک را تنظیم می کنیم.

حالا بیایید به بخش "Clients and Radius Servers → Radius Clients" برویم و با مشخص کردن "Friendly name"، آدرس و راز مشترک، یک سرور MFA اضافه کنیم.

به بخش "خط مشی ها → خط مشی های درخواست اتصال" بروید. این بخش باید شامل خط مشی ایجاد شده هنگام پیکربندی RDG باشد. این خطمشی درخواستهای Radius را به سرور MFA هدایت میکند.

خط مشی را کپی کنید و به ویژگی های آن بروید. شرطی را اضافه کنید که با «نام دوستانه مشتری» با «نام دوستانه» تنظیم شده در مرحله قبل مطابقت داشته باشد.

در تب "تنظیمات"، ما ارائه دهنده خدمات احراز هویت را به سرور محلی تغییر می دهیم.

این خط مشی تضمین می کند که وقتی یک درخواست Radius از سرور MFA دریافت می شود، درخواست به صورت محلی پردازش می شود، که حلقه های درخواست را حذف می کند.

بررسی میکنیم که این خطمشی بالاتر از خطمشی اصلی قرار گرفته باشد.

در این مرحله، یک دسته از RDG و MFA در حال کار هستند. مراحل زیر برای کسانی که نیاز به استفاده از احراز هویت دارند لازم است اپلیکیشن موبایلیا به کاربران اجازه دسترسی به برخی از تنظیمات احراز هویت چند عاملی را از طریق پورتال کاربر بدهید.

نصب SDK، سرویس وب اپلیکیشن موبایل و پورتال کاربر

اتصال به این قطعات از طریق پروتکل HTTPS انجام می شود. بنابراین، در سروری که آنها در آن مستقر خواهند شد، باید گواهی SSL را نصب کنید.پورتال کاربر و سرویس وب برنامه تلفن همراه از SDK برای ارتباط با سرور MFA استفاده می کنند.

نصب SDK

SDK روی سرور MFA نصب شده است و به IIS، ASP.NET، Basic Authentication نیاز دارد که ابتدا باید با استفاده از Server Manager نصب شود.برای نصب SDK، به بخش Web Service SDK در سرور تأیید اعتبار چند عاملی بروید و روی دکمه نصب کلیک کنید، ویزارد نصب را دنبال کنید.

نصب وب سرویس اپلیکیشن موبایل

این سرویس برای تعامل برنامه تلفن همراه با سرور MFA مورد نیاز است. برای اینکه سرویس به درستی کار کند، رایانه ای که روی آن نصب می شود باید به اینترنت دسترسی داشته باشد و پورت 443 برای اتصال از اینترنت باز باشد.فایل نصب سرویس در پوشه قرار دارد C:\Program Files\Azure Multi-Factor Authenticationدر رایانه ای که MFA نصب شده است. نصب کننده را اجرا کنید و ویزارد نصب را دنبال کنید. برای راحتی کاربران، می توانید نام دایرکتوری مجازی "MultiFactorAuthMobileAppWebService" را با نام کوتاه تر جایگزین کنید.

پس از نصب به پوشه بروید C:\inetpub\wwwroot\MultiFactorAuthMobileAppWebService و تغییر فایل web.config. AT فایل داده شدهشما باید کلیدهای مسئول حسابی را که یکی از اعضای گروه امنیتی PhoneFactor Admins است تنظیم کنید. این حساب برای اتصال به SDK استفاده خواهد شد.

در همین فایل باید مشخص کنید آدرس URLکه SDK برای آن در دسترس است.

توجه: اتصال به SDK از طریق پروتکل SSL انجام می شود، بنابراین باید با نام سرور (که در گواهی SSL مشخص شده است) و نه با آدرس IP به SDK مراجعه کنید. اگر درخواست با نام محلی انجام شده است، برای استفاده از گواهی SSL باید ورودی مناسب را به فایل میزبان اضافه کنید.

نشانی وب را که در آن سرویس وب برنامه تلفن همراه در دسترس است را به برنامه سرور تأیید اعتبار چند عاملی در بخش برنامه موبایل اضافه کنید. این برای تولید صحیح کد QR در پورتال کاربر برای اتصال برنامه های تلفن همراه ضروری است.

همچنین در این بخش میتوانید تیک «Enable OATH tokens» را علامت بزنید که به شما امکان میدهد از اپلیکیشن موبایل بهعنوان توکن نرمافزار برای تولید رمزهای عبور یکبار مصرف بر اساس زمان استفاده کنید.

نصب پورتال کاربر

نصب به IIS، ASP.NET، و IIS Metabase Compatibility Role 6 (برای IIS 7 یا جدیدتر) نیاز دارد.اگر پورتال بر روی سرور MFA نصب شده است کافی است به قسمت User Portal در سرور تأیید اعتبار چند مرحله ای بروید، دکمه نصب را کلیک کرده و ویزارد نصب را دنبال کنید. اگر رایانه به یک دامنه متصل شود، نصب کاربری ایجاد می کند که عضو گروه امنیتی PhoneFactor Admins است. این کاربر برای اتصال ایمن به SDK مورد نیاز است.

هنگام نصب بر روی سرور جداگانه، باید فایل نصب را از سرور MFA کپی کنید (فایل نصب در پوشه قرار دارد C:\Program Files\Multi-Factor Authentication Server). فایل را نصب و ویرایش کنید web.configبه مکان C:\inetpub\wwwroot\MultiFactorAuth. در این فایل باید کلید را تغییر دهید USE_WEB_SERVICE_SDKاز نادرست به درست جزئیات یک حساب کاربری که عضوی از گروه PhoneFactor Admins است را در کلیدها مشخص کنید WEB_SERVICE_SDK_AUTHENTICATION_USERNAME و WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD. و آدرس URL سرویس SDK را مشخص کنید، در صورت لزوم فراموش نکنید که فایل میزبان را تصحیح کنید تا پروتکل SSL کار کند.

آدرس اینترنتی که پورتال کاربر در آن در دسترس است را به برنامه سرور احراز هویت چند عاملی به بخش پورتال کاربر اضافه کنید.

نشان دادن نحوه عملکرد Azure MFA برای تأیید اعتبار اتصالات RDG

ما کار MFA را از دیدگاه کاربر در نظر خواهیم گرفت. در مورد ما، دومین عامل احراز هویت اپلیکیشن موبایل خواهد بود، زیرا شبکه تلفن همراهدارای تعدادی آسیب پذیری است که با آمادگی مناسب امکان رهگیری تماس ها و پیامک ها را فراهم می کند.اول از همه، کاربر باید به پورتال کاربر رفته و شماره تلفن خود را (اگر در AD ذکر نشده است) نشان دهد و برنامه تلفن همراه را به حساب کاربری پیوند دهد. به پورتال زیر حساب خود می رویم و پاسخ ها را وارد می کنیم سوالات امنیتی(در صورت بازگرداندن دسترسی به حساب به آنها نیاز خواهیم داشت).

در مرحله بعد، روش احراز هویت، در مورد ما، برنامه تلفن همراه را انتخاب کنید و روی دکمه "ایجاد کد فعال سازی" کلیک کنید. یک کد QR ایجاد خواهد شد که باید در برنامه تلفن همراه اسکن شود.

از آنجایی که هنگام وارد کردن کاربران به سرور MFA، احراز هویت با استفاده از یک کد پین تنظیم شده است، از ما خواسته می شود آن را ایجاد کنیم. پین کد مورد نظر را وارد کرده و روی "Verify my ID" کلیک کنید. در اپلیکیشن موبایل باید درخواستی که ظاهر می شود را تایید کنید. پس از انجام این مراحل، ما یک اپلیکیشن متصل به حساب کاربری و دسترسی کامل به پورتال برای تغییر تنظیمات شخصی داریم.

- آموزش

حتما برخی از شما در مورد این حادثه که اخیراً علنی شده است شنیده اید. شرکت سازنده نیمه هادی آمریکایی Allegro MicroSystem LLC از متخصص سابق فناوری اطلاعات خود به دلیل خرابکاری شکایت کرده است. نیمش پاتل که 14 سال در این شرکت بوده است، در هفته اول سال مالی جدید، داده های مالی مهم را از بین برد.

چگونه اتفاق افتاد؟

دو هفته پس از اخراج، پاتل برای دستگیری یک شرکت وارد دفتر مرکزی شرکت در ووسستر، ماساچوست، ایالات متحده شد. شبکه وای فای. پاتل با استفاده از اعتبار یک همکار سابق و یک لپ تاپ کاری وارد شبکه شرکتی شد. سپس کدی را به ماژول اوراکل تزریق کرد و آن را برای اجرا در اول آوریل 2016، اولین هفته سال مالی جدید، برنامه ریزی کرد. این کد برای کپی کردن هدرها یا اشاره گرهای خاص در یک جدول پایگاه داده جداگانه و حذف بعدیآنها را از ماژول دقیقاً در 1 آوریل، داده ها از سیستم حذف شد. و از آنجایی که مهاجم به طور قانونی وارد شبکه آلگرو شد، اقدامات وی بلافاصله مورد توجه قرار نگرفت.

عموم مردم از جزئیات اطلاعی ندارند، اما به احتمال زیاد این حادثه تا حد زیادی به دلیل استفاده از احراز هویت رمز عبور برای دسترسی به شبکه ممکن شده است. مطمئناً مشکلات امنیتی دیگری نیز وجود داشته است، اما این رمز عبور است که می تواند بدون توجه کاربر به سرقت رفته و واقعیت سرقت رمز عبور شناسایی نشود. بهترین موردتا حد استفاده از اعتبار دزدیده شده.

استفاده از احراز هویت دو عاملی قوی و ممنوعیت استفاده از رمزهای عبور، همراه با یک خط مشی امنیتی مناسب، می تواند به جلوگیری از توسعه رویدادهای توصیف شده کمک کند، سپس اجرای چنین طرحی را بسیار پیچیده می کند.

ما در مورد اینکه چگونه می توانید سطح امنیتی شرکت خود را به میزان قابل توجهی افزایش دهید و از خود در برابر چنین حوادثی محافظت کنید صحبت خواهیم کرد. شما یاد خواهید گرفت که چگونه احراز هویت و امضای داده های مهم را با استفاده از توکن ها و رمزنگاری (چه خارجی و چه داخلی) تنظیم کنید.

در مقاله اول، نحوه تنظیم احراز هویت دو مرحله ای قوی با استفاده از PKI هنگام ورود به یک حساب دامنه در ویندوز را توضیح خواهیم داد.

در مقالات بعدی به شما خواهیم گفت که چگونه Bitlocker، ایمیل امن و ساده ترین گردش کار را راه اندازی کنید. ما نیز با شما راه اندازی خواهیم کرد دسترسی امنبه منابع شرکتیو دسترسی از راه دور امن از طریق VPN.

احراز هویت دو مرحله ای

با تجربه مدیران سیستمو سرویسهای امنیتی به خوبی میدانند که کاربران در موضوع رعایت سیاستهای امنیتی به شدت بیوجدان هستند، میتوانند اعتبار خود را روی یک یادداشت بنویسند و آن را در کنار رایانه بچسبانند، رمز عبور را به همکاران خود منتقل کنند و مواردی از این قبیل. این امر به ویژه در مواقعی اتفاق می افتد که رمز عبور پیچیده باشد (شامل بیش از 6 کاراکتر و متشکل از حروف مختلف، اعداد و کاراکترهای خاص) و به خاطر سپردن آن دشوار است. اما چنین سیاست هایی توسط مدیران به دلایلی تعیین می شود. این برای محافظت از حساب کاربری در برابر جستجوی ساده کلمه عبور در فرهنگ لغت ضروری است. همچنین، مدیران توصیه می کنند حداقل هر 6 ماه یک بار رمزهای عبور را تغییر دهید، صرفاً با توجه به این که در این مدت از نظر تئوری حتی اعمال زور وحشیانه ممکن است. رمز عبور پیچیده.

بیایید به یاد بیاوریم که احراز هویت چیست. در مورد ما، این فرآیند تأیید هویت یک موضوع یا شی است. احراز هویت کاربر فرآیند تأیید هویت یک کاربر است.

احراز هویت دو مرحله ای، احراز هویتی است که حداقل به دو مورد نیاز دارد راه های مختلفبرای تایید هویت شما

ساده ترین مثال از احراز هویت دو مرحله ای در زندگی واقعییک گاوصندوق با قفل و ترکیب کد است. برای باز کردن چنین گاوصندوقی، باید کد آن را بدانید و کلید آن را داشته باشید.

توکن و کارت هوشمند

احتمالا مطمئن ترین و ساده ترین روش احراز هویت دو مرحله ای استفاده از رمز رمزنگاری یا کارت هوشمند است. توکن یک دستگاه USB است که همزمان هم خواننده و هم کارت هوشمند است. اولین عامل در این مورد، واقعیت مالکیت دستگاه است و دومین عامل آگاهی از کد پین آن است.

از یک توکن یا یک کارت هوشمند، هر کدام که برای شما راحت تر است، استفاده کنید. اما از نظر تاریخی، این اتفاق افتاده است که در روسیه آنها بیشتر به استفاده از توکن ها عادت دارند، زیرا آنها نیازی به استفاده از کارت خوان های داخلی یا خارجی ندارند. توکن ها نیز جنبه های منفی خود را دارند. مثلا نمی توانید عکسی را روی آن چاپ کنید.

عکس یک کارت هوشمند و خواننده معمولی را نشان می دهد.

اما به امنیت شرکت بازگردیم.

و ما با دامنه ویندوز شروع خواهیم کرد، زیرا در اکثر شرکت های روسیه شبکه شرکتیاطراف آن ساخته شده است.

همانطور که می دانید، سیاست های دامنه ویندوز، تنظیمات کاربر و تنظیمات گروه در اکتیو دایرکتوری دسترسی به آن را فراهم می کند و آن را محدود می کند تعداد زیادیبرنامه های کاربردی و خدمات شبکه

با محافظت از یک حساب کاربری در یک دامنه، می توانیم از بیشتر و در برخی موارد از همه منابع اطلاعات داخلی محافظت کنیم.

چرا احراز هویت دو مرحلهای در یک دامنه با استفاده از یک توکن با کد پین امنتر از یک طرح رمز عبور معمولی است؟

پین کد به دستگاه خاص، در مورد ما به نشانه. دانستن پین کد به خودی خود چیزی نمی دهد.

به عنوان مثال، یک کد پین از یک توکن را می توان از طریق تلفن به افراد دیگر دیکته کرد و اگر شما با دقت کافی با توکن رفتار کنید و آن را بدون مراقبت رها نکنید، هیچ چیزی به مهاجم نمی دهد.

با یک رمز عبور، وضعیت کاملاً متفاوت است، اگر مهاجمی رمز عبور را از یک حساب کاربری در دامنه دریافت کرده، حدس بزند، جاسوسی کند یا به نحوی آن را در اختیار داشته باشد، میتواند آزادانه هم دامنه و هم سایر خدمات شرکت را وارد کند. که از همین حساب استفاده می کنند.

توکن یک شی فیزیکی منحصر به فرد غیر قابل کپی است. متعلق به یک کاربر قانونی است. احراز هویت دو مرحلهای با توکن را میتوان تنها زمانی دور زد که مدیر عمداً یا از طریق نادیده گرفتن «خلافهایی» در سیستم برای این کار ایجاد کند.

مزایای ورود به یک دامنه با توکن

به خاطر سپردن کد پین از توکن آسان تر است، زیرا ممکن است بسیار زیاد باشد راحت تر از رمز عبور. همه باید حداقل یک بار در زندگی خود دیده باشند که چگونه یک کاربر "تجربه" پس از چندین بار تلاش، به خاطر سپردن و وارد کردن رمز عبور "ایمن" خود، به طرز دردناکی نمی تواند در سیستم احراز هویت کند.

پین نیازی به تغییر مداوم ندارد، زیرا توکن ها در برابر نیروی بی رحمانه پین مقاومت بیشتری دارند. بعد از چند عدد تلاش های ناموفقورودی، رمز مسدود شده است.

هنگام استفاده از رمز برای یک کاربر، ورود به سیستم به این صورت است: پس از بوت شدن رایانه، او به سادگی رمز را به درگاه USB رایانه متصل می کند، 4-6 رقم را وارد می کند و دکمه Enter را فشار می دهد. سرعت درج اعداد در افراد عادی بیشتر از سرعت درج حروف است. بنابراین کد پین سریعتر وارد می شود.

توکن ها مشکل "محل کار متروک" را حل می کنند - زمانی که کاربر محل کار خود را ترک می کند و فراموش می کند از حساب خود خارج شود.

خط مشی دامنه را می توان به گونه ای پیکربندی کرد که هنگام بازیابی رمز، رایانه به طور خودکار قفل شود. همچنین، این توکن را می توان به یک برچسب RFID برای عبور از محل شرکت مجهز کرد، بنابراین بدون برداشتن توکن از محل کار خود، کارمند به سادگی قادر به حرکت در سراسر قلمرو نخواهد بود.

معایب، جایی که بدون آنها

توکن ها یا کارت های هوشمند رایگان نیستند (بر اساس بودجه تعیین می شود).

آنها نیاز به حسابداری، مدیریت و نگهداری دارند (توسط سیستم های مدیریت رمز و کارت های هوشمند تصمیم گیری می شود).

مقداری سیستم های اطلاعاتیممکن است احراز هویت توسط نشانه های خارج از جعبه را پشتیبانی نکند (این مشکل توسط سیستم های Single Sign-On حل می شود - طراحی شده برای سازماندهی امکان استفاده از یک حساب واحد برای دسترسی به هر منبع منطقه).

تنظیم احراز هویت دو مرحله ای در دامنه ویندوز

بخش تئوری:

سرویس دایرکتوری اکتیو دایرکتوری از تأیید اعتبار کارت هوشمند و رمز پشتیبانی می کند.

پروتکل Kerberos به طور خاص برای ارائه احراز هویت قوی کاربر طراحی شده است. میتواند از ذخیرهسازی متمرکز دادههای احراز هویت استفاده کند و اساس ساخت مکانیزمهای Single Sing-On است. پروتکل بر اساس موجودیت کلیدی Ticket (ticket) است.

بلیط (بلیت) یک بسته داده رمزگذاری شده است که توسط یک مرکز احراز هویت قابل اعتماد، از نظر پروتکل Kerberos - مرکز توزیع کلید (KDC، مرکز توزیع کلید) صادر می شود.

هنگامی که کاربر پس از احراز هویت موفقیت آمیز کاربر، احراز هویت اولیه را انجام می دهد، KDC هویت اصلی کاربر را برای دسترسی به منابع شبکه، یعنی Ticket Granting Ticket (TGT) صادر می کند.

بعداً، هنگام دسترسی به منابع شبکه فردی، کاربر با ارائه یک TGT، یک هویت از KDC برای دسترسی به یک خاص دریافت می کند. منبع شبکه- خدمات اعطای بلیط (TGS).

یکی از مزایای پروتکل Kerberos که سطح بالایی از امنیت را فراهم می کند، این است که نه رمز عبور و نه مقادیر هش رمز عبور به صورت متن واضح در طول هر تعاملی منتقل نمی شود.

برنامه افزودنی PKINIT به شما امکان می دهد تا از احراز هویت دو مرحله ای با استفاده از توکن ها یا کارت های هوشمند در مرحله پیش احراز هویت Kerberos استفاده کنید.

ورود به سیستم را می توان با استفاده از سرویس دایرکتوری دامنه یا خدمات محلیفهرست راهنما. TGT بر اساس ایجاد شده است امضای الکترونیک، که بر روی کارت هوشمند یا توکن محاسبه می شود.

همه کنترل کننده های دامنه باید داشته باشند گواهی نصب شدهاحراز هویت کنترل کننده دامنه یا Kerberos Authentication، از آنجایی که فرآیند احراز هویت متقابل مشتری و سرور اجرا می شود.

تمرین:

بیایید راه اندازی را شروع کنیم.

ما مطمئن می شویم که فقط با ارائه توکن و دانستن پین کد می توانید دامنه را در حساب خود وارد کنید.

برای نمایش، ما از Rutoken EDS PKI ساخته شده توسط Aktiv استفاده خواهیم کرد.

مرحله 1 - راه اندازی یک دامنهاولین قدم نصب Certificate Services است.

سلب مسئولیت.

این مقاله آموزشی در مورد نحوه پیاده سازی PKI سازمانی نیست. مسائل طراحی، استقرار و استفاده شایسته از PKI به دلیل گستردگی این موضوع در اینجا در نظر گرفته نشده است.

همه کنترلرهای دامنه و همه کامپیوترهای مشتریدر جنگلی که چنین راه حلی در حال اجرا است، لزوماً باید به مرجع صدور گواهینامه ریشه (مرجع صدور گواهینامه) اعتماد کنید.

وظیفه مرجع صدور گواهینامه احراز هویت کلیدهای رمزگذاری با استفاده از گواهی امضای الکترونیکی است.

از نظر فنی، CA به عنوان بخشی از سرویس فهرست جهانی مسئول مدیریت کلیدهای رمزنگاری کاربران پیاده سازی می شود. کلیدهای عمومی و سایر اطلاعات مربوط به کاربران توسط مقامات صدور گواهینامه در قالب گواهی های دیجیتال ذخیره می شوند.

CA که گواهیهای استفاده از کارتهای هوشمند یا توکنها را صادر میکند باید در فروشگاه NT Authority قرار گیرد.

به مدیر سرور بروید و "Add Roles and Features" را انتخاب کنید.

هنگام افزودن نقشهای سرور، «سرویسهای گواهی اکتیو دایرکتوری» را انتخاب کنید (مایکروسافت اکیداً توصیه میکند که این کار را روی یک کنترلکننده دامنه انجام ندهید تا مشکلات عملکرد را تشدید نکنید). در پنجره باز شده گزینه «Add Features» را انتخاب کرده و «Certificate Authority» را انتخاب کنید.

در صفحه برای تأیید نصب مؤلفه ها، روی «نصب» کلیک کنید.

مرحله 2 - راه اندازی ورود به دامنه با استفاده از یک رمز

برای ورود به سیستم، به گواهینامه ای نیاز داریم که حاوی شناسه های ورود به سیستم کارت هوشمند و تأیید هویت مشتری باشد.

گواهی کارت های هوشمند یا توکن ها نیز باید حاوی UPN کاربر (پسوند نام اصلی کاربر) باشد. به طور پیش فرض، پسوند UPN برای یک حساب، نام DNS دامنه ای است که حاوی حساب کاربری است.

گواهینامه و کلید خصوصی باید در قسمت های مناسب کارت هوشمند یا توکن قرار گیرند، در حالی که کلید خصوصی باید در قسمت امن حافظه دستگاه باشد.

گواهی باید حاوی مسیر نقطه توزیع CRL باشد. چنین فایلی حاوی لیستی از گواهینامه ها است که نشان می دهد شماره سریالگواهی، تاریخ ابطال و دلیل ابطال. برای انتقال اطلاعات مربوط به گواهیهای باطل شده به کاربران، رایانهها و برنامههایی که تلاش میکنند صحت یک گواهی را تأیید کنند، استفاده میشود.

بیایید سرویس های گواهی نصب شده را پیکربندی کنیم. در گوشه سمت راست بالا، روی مثلث زرد با علامت تعجب کلیک کنید و روی "Configure Certificate Services ..." کلیک کنید.

در پنجره Credentials، اعتبار کاربری مورد نیاز را برای پیکربندی نقش انتخاب کنید. "مرجع صدور گواهی" را انتخاب کنید.

Enterprise CA را انتخاب کنید.

CAهای سازمانی با AD یکپارچه شده اند. آنها گواهی ها و CRL ها را به AD منتشر می کنند.

نوع "Root CA" را مشخص کنید.

در مرحله بعد، "Create a new private key" را انتخاب کنید.

مدت اعتبار گواهی را انتخاب کنید.

مرحله 3 - اضافه کردن الگوهای گواهی

برای افزودن الگوهای گواهی، Control Panel را باز کنید، Administrative Tools را انتخاب کنید و Certification Authority را باز کنید.

روی نام پوشه "Certificate Templates" کلیک کنید، "Manage" را انتخاب کنید.

روی نام قالب "کاربر کارت هوشمند" کلیک کرده و "کپی الگو" را انتخاب کنید. تصاویر زیر نشان می دهد که کدام گزینه در پنجره New Template Properties باید تغییر کند.

اگر "Aktiv ruToken CSP v1.0" در لیست ارائه دهندگان وجود ندارد، باید کیت "Rutoken Drivers for Windows" را نصب کنید.

با شروع Windows Server 2008 R2، میتوانید از «ارائهدهنده رمزنگاری کارت هوشمند پایه مایکروسافت» به جای ارائهدهنده خاص فروشنده استفاده کنید.

برای دستگاههای روتوکن، کتابخانه «minidriver» که «ارائهدهنده رمزنگاری کارت هوشمند پایه مایکروسافت» را پشتیبانی میکند از طریق Windows Update توزیع میشود.

می توانید با اتصال Rutoken به آن و جستجو در مدیر دستگاه، بررسی کنید که "minidriver" روی سرور شما نصب شده است یا خیر.

اگر به دلایلی "minidriver" وجود ندارد، می توانید با نصب کیت "Rutoken Drivers for Windows" آن را مجبور کنید و سپس از "ارائه دهنده رمزنگاری کارت هوشمند پایه مایکروسافت" استفاده کنید.

کیت Rutoken Drivers for Windows به صورت رایگان از وب سایت Rutoken توزیع می شود.

دو قالب جدید "Certification Agent" و "User with Rutoken" اضافه کنید.

در پنجره "Certificate Manager Snap-in"، "حساب کاربری من" را انتخاب کنید. در پنجره Add/Remove Snap-in، اضافه شدن گواهینامه ها را تأیید کنید.

پوشه "Certificates" را انتخاب کنید.

درخواست گواهی جدید. صفحه ثبت گواهی باز می شود. در مرحله درخواست گواهی، خط مشی ثبت نام "Administrator" را انتخاب کرده و روی "اعمال" کلیک کنید.

به همین ترتیب برای نماینده ثبت درخواست گواهی کنید.

برای درخواست گواهی برای یک کاربر خاص، روی "گواهی ها" کلیک کنید، "ثبت نام به عنوان..." را انتخاب کنید.

در پنجره درخواست گواهی، کادر «کاربر با روتوکن» را علامت بزنید.

اکنون باید یک کاربر را انتخاب کنید.

در قسمت "نام اشیاء انتخاب شده را وارد کنید" نام کاربر را در دامنه وارد کنید و روی "Check Name" کلیک کنید.

در پنجره انتخاب کاربر، روی "برنامه" کلیک کنید.

نام توکن را از لیست کشویی انتخاب کرده و کد پین را وارد کنید.

گواهینامه ها را برای سایر کاربران در دامنه به همین ترتیب انتخاب کنید.

مرحله 4 - راه اندازی حساب های کاربری

برای راهاندازی حسابها، فهرست کاربران و رایانههای AD را باز کنید.

پوشه Users را انتخاب کرده و Properties را انتخاب کنید.

به برگه «حسابها» بروید، کادر «برای ورود تعاملی به کارت هوشمند نیاز دارد» را علامت بزنید.

سیاست های امنیتی را تنظیم کنید. برای انجام این کار، Control Panel را باز کرده و Administrative Tools را انتخاب کنید. منو را برای مدیریت خط مشی گروه باز کنید.

در سمت چپ پنجره Group Policy Management، روی Default Domain Policy کلیک کرده و Edit را انتخاب کنید.

در سمت چپ پنجره Group Policy Management Editor، Security Options را انتخاب کنید.

خط مشی "ورود تعاملی: نیاز به کارت هوشمند" را باز کنید.

در برگه «تنظیمات خطمشی امنیتی»، کادرهای «تعریف تنظیمات خطمشی زیر» و «فعال» را انتخاب کنید.

سیاست ورود به سیستم تعاملی: Smart Card Removal Behavior را باز کنید.

در برگه «تنظیمات خطمشی امنیتی»، کادر «تعریف تنظیمات خطمشی زیر» را علامت بزنید، «قفل کردن ایستگاه کاری» را از لیست کشویی انتخاب کنید.

کامپیوتر خود را مجددا راه اندازی کنید. و در تلاش بعدیاحراز هویت در دامنه، از قبل امکان استفاده از رمز و کد پین آن وجود خواهد داشت.

احراز هویت دو مرحله ایبرای ورود به یک دامنه پیکربندی شده است، به این معنی که سطح امنیت برای ورود به یک دامنه ویندوز به طور قابل توجهی افزایش مییابد بدون اینکه هزینهای غیرعادی برای آن صرف شود. وجوه اضافیحفاظت. اکنون بدون توکن، ورود به سیستم غیرممکن است و کاربران می توانند نفس راحتی بکشند و از رمزهای عبور پیچیده رنج نبرند.

مرحله بعدی ایمیل امن است، در مقاله های بعدی ما در مورد این و نحوه تنظیم احراز هویت امن در سیستم های دیگر بخوانید.

برچسب ها:

- سرور ویندوز

- PKI

- روتوکن

- احراز هویت

اگر رمز عبور تنها مانع دسترسی به داده های شما باشد، در معرض خطر بزرگی هستید. پاس را میتوان با یک تروجان جمع کرد، رهگیری کرد، با کمک مهندسی اجتماعی آن را بیرون کشید. عدم استفاده از احراز هویت دو مرحله ای در این سناریو تقریبا جرم است.

ما قبلاً بیش از یک بار در مورد کلیدهای یکبار مصرف صحبت کرده ایم. معنی بسیار ساده است. اگر یک مهاجم به نحوی موفق به دریافت رمز ورود شما شود، می تواند به راحتی به ایمیل شما دسترسی داشته باشد یا به آن متصل شود سرور راه دور. اما اگر یک عامل اضافی در راه وجود داشته باشد، به عنوان مثال، یک کلید یک بار مصرف (به آن کلید OTP نیز گفته می شود)، هیچ چیزی از آن حاصل نمی شود. حتی اگر چنین کلیدی به مهاجم برسد، دیگر امکان استفاده از آن وجود نخواهد داشت، زیرا فقط یک بار معتبر است. به عنوان یک عامل دوم، تماس اضافی، کدی که از طریق پیامک دریافت می شود، کلیدی که بر اساس الگوریتم های خاصی بر اساس زمان جاری روی گوشی تولید می شود (زمان راهی برای همگام سازی الگوریتم روی کلاینت و سرور است). همینطور گوگل در حال حاضرمدتهاست که به کاربران خود توصیه می کند که احراز هویت دو مرحله ای را فعال کنند (چند کلیک در تنظیمات حساب). اکنون نوبت افزودن چنین لایه ای از محافظت برای خدمات شماست!

Duo Security چه چیزی را ارائه می دهد؟

مثال پیش پا افتاده. کامپیوتر من "خارج" یک پورت RDP برای اتصال دسکتاپ راه دور باز دارد. در صورت لو رفتن رمز ورود، مهاجم بلافاصله به دستگاه دسترسی کامل خواهد داشت. بنابراین، بحثی در مورد تقویت حفاظت از رمز عبور OTP وجود نداشت - فقط باید انجام می شد. احمقانه بود که چرخ را دوباره اختراع کنم و سعی کنم همه چیز را به تنهایی پیاده کنم، بنابراین من فقط به راه حل های موجود در بازار نگاه کردم. اکثر آنها تجاری بودند (بیشتر در نوار کناری)، اما برای تعداد کمی از کاربران می توان از آنها به صورت رایگان استفاده کرد. همان چیزی که برای خانه نیاز دارید. یکی از موفق ترین سرویس هایی که به شما امکان می دهد مجوز دو مرحله ای را برای هر چیزی (از جمله VPN، SSH و RDP) سازماندهی کنید Duo Security (www.duosecurity.com) بود. چیزی که بر جذابیت آن افزود این واقعیت بود که توسعه دهنده و بنیانگذار پروژه جان اوبرهید، متخصص مشهور امنیت اطلاعات. او، برای مثال، پروتکل ارتباطی بین گوگل و گوشی های هوشمند اندرویدی، که با آن می توانید برنامه های دلخواه را نصب یا حذف کنید. چنین پایگاهی خود را احساس می کند: برای نشان دادن اهمیت مجوز دو عاملی، بچه ها راه اندازی شدند سرویس VPN Hunter (www.vpnhunter.com) که در کمترین زمان می تواند سرورهای VPN پنهان شرکت را پیدا کند (و در عین حال نوع تجهیزاتی که روی آنها کار می کنند را تعیین کند) خدماتی برای دسترسی از راه دور(OpenVPN، RDP، SSH) و سایر عناصر زیرساختی که به مهاجم اجازه می دهد تا به سادگی با دانستن لاگین و رمز عبور وارد شبکه داخلی شود. خنده دار است که در توییتر رسمی این سرویس، صاحبان شروع به انتشار گزارش های روزانه در مورد اسکن شرکت های معروف کردند و پس از آن حساب ممنوع شد :). البته هدف سرویس Duo Security در درجه اول معرفی احراز هویت دو مرحله ای در شرکت هایی است که تعداد زیادیکاربران خوشبختانه برای ما، امکان ایجاد یک حساب شخصی رایگان وجود دارد که به شما امکان می دهد احراز هویت دو مرحله ای را برای حداکثر ده کاربر به صورت رایگان تنظیم کنید.

عامل دوم چه چیزی می تواند باشد؟

در مرحله بعد، نحوه تقویت امنیت اتصال دسکتاپ از راه دور و همچنین SSH روی سرور را تنها در ده دقیقه بررسی خواهیم کرد. اما ابتدا، میخواهم در مورد مرحله اضافی که Duo Security به عنوان عامل مجوز دوم معرفی میکند صحبت کنم. چندین گزینه وجود دارد: تماس تلفنی، پیامک با رمز عبور، رمز عبور Duo Mobile، Duo Push، کلید الکترونیکی. کمی بیشتر در مورد هر کدام.

چه مدت می توانید به صورت رایگان از آن استفاده کنید؟

همانطور که قبلا ذکر شد، Duo Security یک ویژگی خاص ارائه می دهد طرح تعرفه"شخصی". این کاملا رایگان است، اما تعداد کاربران نباید بیش از ده نفر باشد. پشتیبانی از اضافه کردن تعداد نامحدودی از ادغام، همه روش های موجوداحراز هویت. هزار اعتبار رایگان برای خدمات تلفن ارائه می کند. اعتبارات، همان طور که بود، یک ارز داخلی هستند که هر بار که احراز هویت با استفاده از تماس یا پیامک انجام می شود، از حساب شما برداشت می شود. در تنظیمات اکانت می توانید آن را طوری تنظیم کنید که با رسیدن به تعداد اعتبار مشخص شده، یک اعلان در صابون دریافت کنید و زمان برای پر کردن موجودی داشته باشید. هزار اعتبار فقط 30 دلار هزینه دارد. قیمت مکالمه و پیامک برای کشورهای مختلف متفاوت است. برای روسیه، یک تماس از 5 تا 20 اعتبار هزینه خواهد داشت، پیامک - 5 اعتبار. با این حال، تماسی که هنگام احراز هویت به سایت Duo Security رخ می دهد، هزینه ای دریافت نمی کند. اگر از برنامه Duo Mobile برای احراز هویت استفاده می کنید، می توانید اعتبارات را کاملاً فراموش کنید - هیچ هزینه ای برای آن دریافت نمی شود.

ثبت نام آسان

برای محافظت از سرور خود با Duo Security، باید یک کلاینت ویژه را دانلود و نصب کنید که با سرور احراز هویت Duo Security تعامل داشته باشد و لایه دوم محافظت را ارائه دهد. بر این اساس، این مشتری در هر موقعیت متفاوت خواهد بود: بسته به اینکه دقیقاً کجا لازم است مجوز دو عاملی اجرا شود. در ادامه در این مورد صحبت خواهیم کرد. اولین کاری که باید انجام دهید این است که در سیستم ثبت نام کنید و حساب کاربری دریافت کنید. بنابراین، ما باز می کنیم صفحه نخستسایت، روی «آزمایش رایگان» کلیک کنید، در صفحه باز شده، روی دکمه «آواز خواندن» در زیر نوع حساب شخصی کلیک کنید. پس از آن از ما خواسته می شود که نام، نام خانوادگی، آدرس ایمیل و نام شرکت را وارد کنیم. شما باید یک ایمیل حاوی لینکی برای تایید ثبت نام خود دریافت کنید. در این حالت، سیستم لزوماً شماره گیری خودکار را انجام می دهد تلفن مشخص شده: برای فعال کردن حساب خود، به تماس پاسخ دهید و دکمه # را در تلفن خود فشار دهید. پس از آن، حساب کاربری فعال خواهد شد و می توانید آزمایشات رزمی را شروع کنید.

حفاظت از RDP

در بالا گفتم که من با میل شدید به امنیت شروع کردم اتصالات از راه دوربه دسکتاپ شما بنابراین، به عنوان اولین مثال، چگونگی تقویت امنیت RDP را شرح خواهم داد.

- هر پیاده سازی احراز هویت دو مرحله ای با شروع می شود اقدام ساده: یک به اصطلاح یکپارچه سازی در نمایه Duo Security ایجاد کنید. به بخش "Integrations New Integration" بروید، نام ادغام را مشخص کنید (به عنوان مثال "Home RDP")، نوع آن را "Microsoft RDP" انتخاب کنید و روی "Add Integration" کلیک کنید.

- پنجره ای که ظاهر می شود پارامترهای یکپارچه سازی را نمایش می دهد: کلید یکپارچه سازی، کلید مخفی، نام میزبان API. بعداً هنگام راه اندازی به آنها نیاز خواهیم داشت سمت مشتری. درک این نکته مهم است: هیچ کس نباید آنها را بشناسد.

- در مرحله بعد، شما باید یک کلاینت خاص را روی دستگاه محافظت شده نصب کنید، که هر آنچه را که نیاز دارید را در سیستم ویندوز نصب می کند. می توان آن را از سایت رسمی بارگیری کرد یا از دیسک ما برداشت. کل پیکربندی آن به این واقعیت خلاصه می شود که در طول فرآیند نصب، باید کلید ادغام، کلید مخفی، نام میزبان API ذکر شده در بالا را وارد کنید.

- این در واقع همه چیز است. اکنون، دفعه بعد که از طریق RDP وارد سرور می شوید، سه فیلد روی صفحه نمایش داده می شود: نام کاربری، رمز عبور و کلید یکبار مصرف Duo. بر این اساس، تنها با یک رمز ورود، دیگر امکان ورود به سیستم وجود ندارد.

اولین بار که یک کاربر جدید سعی می کند وارد سیستم شود، باید یک بار فرآیند تأیید امنیت Duo را طی کند. این سرویس یک پیوند ویژه به او می دهد که با کلیک کردن روی آن باید شماره تلفن خود را وارد کنید و منتظر تماس تأیید باشید. برای دریافت کلیدهای اضافی (یا دریافت آنها برای اولین بار)، می توانید کلمه کلیدی "sms" را وارد کنید. اگر میخواهید با یک تماس تلفنی احراز هویت کنید - "phone" را وارد کنید، اگر با Duo Push - "فشار" را وارد کنید. تاریخچه همه تلاشهای اتصال (اعم از موفقیتآمیز و ناموفق) به سرور را میتوانید در حساب کاربری خود در وبسایت Duo Security مشاهده کنید، ابتدا ادغام مورد نظر را انتخاب کرده و به «Authentication Log» بروید.

ما Duo Security را در هر کجا وصل می کنیم!

با استفاده از احراز هویت دو مرحله ای، می توانید نه تنها از RDP یا SSH، بلکه از VPN ها، سرورهای RADIUS و هر سرویس وب محافظت کنید. به عنوان مثال، کلاینت های خارج از جعبه وجود دارند که یک لایه اضافی از احراز هویت را به موتورهای محبوب دروپال و وردپرس اضافه می کنند. اگر مشتری آماده ای وجود ندارد، نباید ناراحت شوید: همیشه می توانید احراز هویت دو مرحله ای را برای برنامه یا وب سایت خود اضافه کنید. کمک APIتوسط سیستم ارائه شده است. منطق کار با API ساده است - شما یک درخواست به URL یک روش خاص ارسال می کنید و پاسخ برگشتی را تجزیه می کنید، که می تواند در قالب JSON (یا BSON، XML) باشد. اسناد کامل در مورد Duo REST API در وب سایت رسمی موجود است. فقط می گویم که روش هایی وجود دارد که پینگ، چک، preauth، احراز هویت، وضعیت وجود دارد که از روی نام آنها به راحتی می توان حدس زد که برای چه منظوری در نظر گرفته شده اند.

ایمن سازی SSH

نوع دیگری از ادغام را در نظر بگیرید - "یونیکس ادغام" برای اجرای احراز هویت امن. ما یک ادغام دیگر را در نمایه Duo Security خود اضافه می کنیم و به نصب کلاینت در سیستم ادامه می دهیم.

می توانید منابع دومی را در bit.ly/IcGgk0 دانلود کنید یا آن را از دیسک ما بگیرید. من از آخرین نسخه - 1.8 استفاده کردم. به هر حال، کلاینت روی اکثر پلتفرمهای nix اجرا میشود، بنابراین میتوانید به راحتی آن را روی FreeBSD، NetBSD، OpenBSD، Mac OS X، Solaris/Illumos، HP-UX و AIX نصب کنید. فرآیند ساخت استاندارد است - پیکربندی && make && sudo make install. تنها چیزی که توصیه می کنم این است که از پیکربندی با گزینه --prefix=/usr استفاده کنید، در غیر این صورت ممکن است کلاینت پیدا نکند. کتابخانه های مورد نیاز. پس از نصب موفق، به ویرایش فایل پیکربندی /etc/duo/login_duo.conf می رویم. این کار باید از ریشه انجام شود. تمام تغییراتی که برای عملکرد موفقیت آمیز باید انجام شود، تنظیم مقادیر کلید ادغام، کلید مخفی، نام میزبان API است که در صفحه ادغام یافت می شود.

; کلید ادغام Duo = INTEGRATION_KEY. کلید مخفی Duo = SECRET_KEY. Duo API hostnamehost = API_HOSTNAME

برای اینکه همه کاربرانی که از طریق SSH وارد سرور شما می شوند مجبور به استفاده از احراز هویت دو مرحله ای شوند، کافی است خط زیر را به فایل /etc/ssh/sshd_config اضافه کنید:

> ForceCommand /usr/local/sbin/login_duo

همچنین امکان سازماندهی احراز هویت دو مرحله ای فقط برای کاربران فردی با ترکیب آنها در یک گروه و مشخص کردن این گروه در فایل login_duo.conf وجود دارد:

>گروه=چرخ

برای اعمال تغییرات، تنها راه اندازی مجدد دیمون ssh باقی می ماند. از این پس، پس از وارد کردن موفقیت آمیز رمز ورود، از کاربر خواسته می شود تا احراز هویت اضافی را انجام دهد. یک نکته ظریف را باید جداگانه ذکر کرد. تنظیمات ssh- به شدت توصیه می شود در را غیرفعال کنید فایل پیکربندیگزینه های PermitTunnel و AllowTcpForwarding، زیرا دیمون آنها را قبل از اجرای دومین پاس احراز هویت اعمال می کند. بنابراین، اگر مهاجم رمز عبور را به درستی وارد کند، می تواند به آن دسترسی پیدا کند شبکه داخلیقبل از اتمام مرحله دوم احراز هویت به دلیل پورت فورواردینگ. برای جلوگیری از این اثر، گزینه های زیر را به sshd_config اضافه کنید:

PermitTunnel noAllowTcpForwarding no

اکنون سرور شما پشت یک دیوار دوگانه قرار دارد و ورود مهاجمان به آن بسیار دشوارتر است.

تنظیمات اضافی

اگر وارد حساب Duo Security خود شوید و به بخش «تنظیمات» بروید، میتوانید برخی از تنظیمات را برای خودتان تغییر دهید. اولین بخش مهم «تماس های تلفنی» است. این تنظیماتی را مشخص می کند که هنگام استفاده از تماس تلفنی برای تأیید احراز هویت اعمال می شوند. مورد "کلیدهای پاسخ به تماس صوتی" به شما امکان می دهد تنظیم کنید کدام کلید تلفن را برای تأیید احراز هویت فشار دهید. به طور پیش فرض، مقدار "برای احراز هویت، هر کلیدی را فشار دهید" وجود دارد - یعنی می توانید هر کلیدی را فشار دهید. اگر مقدار را روی «فشار کلیدهای مختلف برای احراز هویت یا گزارش تقلب» تنظیم کنید، باید دو کلید را تنظیم کنید: فشار دادن کلید اول تأیید اعتبار (کلید برای احراز هویت)، فشار دادن کلید دوم (کلید برای گزارش تقلب) به این معنی است که فرآیند احراز هویت توسط ما آغاز نشده است، یعنی شخصی رمز عبور ما را دریافت کرده و سعی دارد از آن برای ورود به سرور استفاده کند. مورد "رمزهای پیامک" به شما امکان می دهد تعداد رمزهایی که یک پیامک حاوی آن است و طول عمر آنها (اعتبار) را تنظیم کنید. پارامتر "Lockout and fraud" به شما امکان می دهد آدرس ایمیلی را تنظیم کنید که در صورت تعداد معینی از تلاش های ناموفق برای ورود به سرور، اعلان دریافت می کند.

استفاده کنید!

با کمال تعجب، بسیاری هنوز احراز هویت دو مرحله ای را نادیده می گیرند. نمی فهمم چرا. این واقعاً امنیت زیادی را افزایش می دهد. تقریباً برای همه چیز می توانید آن را پیاده سازی کنید و راه حل های ارزشمند به صورت رایگان در دسترس هستند. پس چرا؟ از تنبلی یا بی احتیاطی.

نظرات و توضیحات فوق العاده خوبی از رفیقی که می خواست ناشناس بماند دریافت کرد:خدمات مشابه

- دلالت کند(www.signify.net) این سرویس سه گزینه را برای سازماندهی احراز هویت دو مرحله ای ارائه می دهد. اولین مورد استفاده از کلیدهای الکترونیکی است. راه دوم استفاده از رمز عبور است که از طریق پیامک به گوشی کاربر ارسال می شود یا از طریق ایمیل می آید. گزینه سوم یک اپلیکیشن موبایل برای گوشی های اندروید، آیفون، بلک بری، که رمزهای عبور یک بار مصرف را تولید می کند (در واقع، آنالوگ Duo Mobile). این سرویس برای شرکت های بزرگ طراحی شده است، بنابراین به طور کامل پرداخت می شود.

- SecurEnvoy(www.securenvoy.com) همچنین به شما امکان استفاده را می دهد تلفن همراهبه عنوان لایه محافظ دوم رمز عبور از طریق پیامک یا ایمیل برای کاربر ارسال می شود. هر پیام حاوی سه کلید عبور است، به این معنی که کاربر می تواند سه بار قبل از درخواست بخش جدید وارد سیستم شود. این سرویس نیز پولی است، اما یک دوره 30 روزه رایگان ارائه می دهد. یک مزیت قابل توجه است عدد بزرگادغام بومی و شخص ثالث.

- PhoneFactor(www.phonefactor.com) این سرویس به شما امکان می دهد تا احراز هویت دو مرحله ای را برای حداکثر 25 کاربر به صورت رایگان سازماندهی کنید و ماهیانه 500 تأیید هویت رایگان را ارائه دهید. برای سازماندهی حفاظت، باید یک کلاینت خاص را دانلود و نصب کنید. اگر نیاز به افزودن احراز هویت دو مرحلهای به سایت خود دارید، میتوانید از SDK رسمی استفاده کنید، که مستندات و نمونههای دقیقی را برای زبانهای برنامهنویسی زیر ارائه میدهد: ASP.NET C#، ASP.NET VB، Java، Perl، Ruby، PHP.

1) در همان ابتدای راه اندازی سرور، دستور را وارد کنید:

multiotp.exe -debug -config default-request-prefix-pin=0 display-log=1 بعد از آن، نیازی به وارد کردن پین کد هنگام تنظیم کاربر و نمایش گزارش هر عملیات در کنسول ندارید.

2) با استفاده از این دستور می توانید زمان استفاده از رمز عبور را برای کاربرانی که اشتباه کرده اند (به طور پیش فرض 30 ثانیه) تنظیم کنید:

multiotp.exe -debug -config dështim-delayed-time=60

3) آنچه در برنامه نوشته خواهد شد Google Authenticatorبالای 6 رقم، به نام صادرکننده، می توانید از MultiOTP پیش فرض به چیز دیگری تغییر دهید:

multiotp.exe -debug -config issuer=other

4) پس از انجام عملیات، دستور ایجاد کاربر کمی ساده تر می شود:

multiotp.exe -debug -create user TOTP 12312312312312312321 6 (زمان به روز رسانی رقم را روی 30 ثانیه تنظیم نمی کنم، به نظر می رسد به طور پیش فرض 30 باشد).

5) هر کاربر می تواند توضیحات (متن زیر اعداد را تغییر دهد برنامه گوگلاحراز هویت):

multiotp.exe -set username description=2

6) کدهای QR را می توان مستقیماً در برنامه ایجاد کرد:

multiotp.exe -qrcode نام کاربری c:\multiotp\qrcode\user.png:\multiotp\qrcode\user.png

7) می توانید نه تنها از TOTP، بلکه از HOTP نیز استفاده کنید (ورودی تابع هش زمان فعلی نیست، بلکه مقدار شمارنده افزایشی است):

multiotp.exe -debug -ایجاد نام کاربری HOTP 12312312312312312321 6

امروز به شما خواهیم گفت که چگونه می توانید به سرعت و به راحتی احراز هویت دو مرحله ای را تنظیم کنید و داده های مهم را رمزگذاری کنید، حتی با امکان استفاده از بیومتریک. راه حل مربوط به شرکت های کوچک یا فقط برای کامپیوتر شخصییا لپ تاپ مهم است که برای این کار به زیرساخت کلید عمومی (PKI)، سروری با نقش یک مرجع صدور گواهینامه (سرویس های گواهی) نیازی نداریم و حتی به یک دامنه (اکتیو دایرکتوری) نیاز نداریم. همه سیستم مورد نیازبه سیستم عامل ویندوز و کاربر تقلیل خواهد یافت کلید الکترونیکیو در مورد احراز هویت بیومتریک، همچنین یک خواننده اثر انگشت، که به عنوان مثال، ممکن است قبلاً در لپ تاپ شما تعبیه شده باشد.

برای احراز هویت، ما از نرم افزار توسعه یافته خود - JaCarta SecurLogon و کلید الکترونیکی JaCarta PKI به عنوان احراز هویت استفاده خواهیم کرد. ابزار رمزگذاری است ویندوز معمولی EFS، فایل های رمزگذاری شده نیز از طریق کلید JaCarta PKI (همان مورد استفاده برای احراز هویت) قابل دسترسی خواهند بود.

به عنوان یادآوری، JaCarta SecurLogon دارای گواهی است FSTEC روسیهیک راهحل نرمافزاری و سختافزاری توسط علاءالدین R.D، که امکان انتقال ساده و سریع از احراز هویت یک عاملی بر اساس جفت ورود به سیستم رمز عبور به احراز هویت دو مرحلهای در سیستمعامل با استفاده از توکنهای USB یا کارتهای هوشمند را میدهد. ماهیت راه حل بسیار ساده است - JSL یک رمز عبور پیچیده (~ 63 کاراکتر) تولید می کند و آن را در حافظه امن کلید الکترونیکی می نویسد. در این حالت ممکن است رمز عبور برای خود کاربر مشخص نباشد، کاربر فقط کد پین را می داند. با وارد کردن کد پین در حین احراز هویت، قفل دستگاه باز می شود و رمز عبور برای احراز هویت به سیستم منتقل می شود. به صورت اختیاری، می توانید ورودی پین را با اسکن اثر انگشت کاربر جایگزین کنید و همچنین می توانید از ترکیب پین + اثر انگشت استفاده کنید.

EFS، مانند JSL، می تواند در حالت مستقل کار کند و به چیزی جز خود سیستم عامل نیاز ندارد. در همه سیستم های عاملخانواده مایکروسافت NT، با ویندوز 2000 و بعد از آن (به جز نسخه های خانگی، یک فناوری رمزگذاری داده EFS (سیستم فایل رمزگذاری) داخلی وجود دارد. رمزگذاری EFS بر اساس قابلیت های فایل است سیستم های NTFSو معماری CryptoAPI و برای رمزگذاری سریع فایل ها بر روی هارد دیسک کامپیوتر طراحی شده است. رمزگذاری در EFS از کلیدهای خصوصی و عمومی کاربر استفاده می کند که اولین باری که کاربر از ویژگی رمزگذاری استفاده می کند ایجاد می شود. این کلیدها تا زمانی که حساب کاربری او وجود دارد بدون تغییر باقی می مانند. هنگام رمزگذاری یک فایل EFS به صورت تصادفییک عدد منحصر به فرد به نام کلید رمزگذاری فایل (FEK) با طول 128 بیت تولید می کند که با آن فایل ها رمزگذاری می شوند. FEK ها با یک کلید اصلی رمزگذاری می شوند که با کلید کاربران سیستمی که به فایل دسترسی دارند رمزگذاری می شود. کلید خصوصی کاربر توسط هش رمز عبور کاربر محافظت می شود. داده های رمزگذاری شده با EFS را فقط می توان با استفاده از همان حساب ویندوز با همان رمز عبوری که رمزگذاری تحت آن انجام شد رمزگشایی کرد. و اگر گواهی رمزگذاری و کلید خصوصی را روی یک توکن USB یا کارت هوشمند ذخیره میکنید، برای دسترسی به فایلهای رمزگذاریشده به این رمز USB یا کارت هوشمند نیز نیاز خواهید داشت که مشکل به خطر افتادن رمز عبور را حل میکند، زیرا یک دستگاه اضافی نیز مورد نیاز است. در قالب یک کلید الکترونیکی

احراز هویت

همانطور که قبلاً اشاره شد، برای پیکربندی نیازی به AD یا مرجع صدور گواهینامه ندارید، به هر گونه ویندوز مدرن، توزیع JSL و مجوز نیاز دارید. راه اندازی ساده است تا شرم آور باشد.باید یک فایل لایسنس نصب کنید.

افزودن نمایه کاربر

و شروع به استفاده از احراز هویت دو مرحله ای کنید.

احراز هویت بیومتریک

امکان استفاده از احراز هویت بیومتریک اثر انگشت وجود دارد. راه حل بر روی فناوری Match On Card کار می کند. هش اثر انگشت در طول اولیه سازی اولیه روی کارت نوشته می شود و سپس با نسخه اصلی بررسی می شود. نقشه را جایی رها نمی کند، در برخی پایگاه داده ها ذخیره نمی شود. برای باز کردن قفل چنین کلیدی، از اثر انگشت یا ترکیبی از پین + اثر انگشت، پین یا اثر انگشت استفاده میشود.برای شروع استفاده، فقط باید کارت را با پارامترهای لازم مقداردهی اولیه کنید، اثر انگشت کاربر را یادداشت کنید.

در آینده، همان پنجره قبل از ورود به سیستم عامل ظاهر می شود.

در این مثال کارت با امکان احراز هویت با اثر انگشت یا کد پین که با پنجره احراز هویت نشان داده می شود مقداردهی اولیه می شود.

پس از ارائه اثر انگشت یا کد پین، کاربر وارد سیستم عامل می شود.

رمزگذاری داده ها

راه اندازی EFS نیز چندان پیچیده نیست، به تنظیم گواهی و صدور آن به یک کلید الکترونیکی و راه اندازی دایرکتوری های رمزگذاری مربوط می شود. به طور معمول، شما نیازی به رمزگذاری کل درایو ندارید. فایل های واقعاً مهم که دسترسی به آنها برای اشخاص ثالث مطلوب نیست، معمولاً در دایرکتوری های جداگانه قرار دارند و در سراسر دیسک پراکنده نیستند.برای صدور گواهی رمزگذاری و یک کلید خصوصی، حساب کاربری را باز کنید، - Manage File Encryption Certificates را انتخاب کنید. در ویزاردی که باز می شود، یک گواهی خودامضا روی کارت هوشمند ایجاد کنید. از آنجایی که ما همچنان از کارت هوشمند با اپلت BIO استفاده می کنیم، برای نوشتن گواهی رمزگذاری باید یک اثر انگشت یا پین ارائه شود.

در گام بعدیدایرکتوری هایی را که با گواهینامه جدید مرتبط می شوند را مشخص کنید؛ در صورت لزوم می توانید تمام درایوهای منطقی را مشخص کنید.

خود دایرکتوری رمزگذاری شده و فایل های موجود در آن با رنگ های متفاوت برجسته می شوند.

دسترسی به فایل ها تنها با یک کلید الکترونیکی، با ارائه اثر انگشت یا کد پین، بسته به آنچه انتخاب شده است، انجام می شود.

این کل تنظیمات را تکمیل می کند.

شما می توانید از هر دو سناریو (احراز هویت و رمزگذاری) استفاده کنید، می توانید در یک چیز متوقف شوید.