Nuk është rastësi që në internet ka shumë këshilla se si të mbroni llogarinë tuaj nga hakerimi, dhe ndoshta më e popullarizuara prej tyre është përdorimi i fjalëkalimeve komplekse dhe ndryshimi i tyre rregullisht. Kjo, natyrisht, nuk është e keqe, por të kujtosh vazhdimisht fjalëkalime të reja komplekse mund të jetë mjaft e lodhshme. Sidomos për ata që janë të shqetësuar për sigurinë e llogarisë së tyre, Yandex ka lançuar një version beta të vërtetimit me dy faktorë. Me të, çelësi i llogarisë suaj do të jetë vetëm në duart tuaja. Më saktësisht, në smartphone tuaj. Kur hyni në Yandex - ose në ndonjë sit tjetër - futni emrin e përdoruesit dhe fjalëkalimin tuaj. Sistemi kontrollon nëse fjalëkalimi përputhet me hyrjen dhe ju lejon të hyni nëse gjithçka është në rregull. Por fjalëkalimi është vetëm një faktor verifikimi. Ka sisteme për të cilat një faktor nuk mjafton. Përveç fjalëkalimit, ata kërkojnë, për shembull, kod të veçantë, dërguar me SMS ose një çelës USB që duhet të futet në kompjuter. Këto sisteme përdorin vërtetimin me dy ose me shumë faktorë. Për skemën tonë të vërtetimit me dy faktorë, ne krijuam Yandex.Key - një aplikacion celular për iOS dhe Android. Mjafton të merrni parasysh kodin QR në aplikacion faqen kryesore Yandex, në Pasaportë ose në fushën e autorizimit të postës - dhe do ta gjeni veten në llogarinë tuaj. Për të përdorur çelësin, duhet të aktivizoni vërtetimin me dy faktorë, të instaloni aplikacionin dhe ta lidhni atë me llogarinë tuaj. Më pas vendosni një kod PIN katërshifror në aplikacion. Ky kod do të bëhet një nga faktorët, pjesë e "sekretit", në bazë të të cilit algoritmi do të krijojë fjalëkalime një herë. Faktori i dytë ruhet në smartphone. Kur të lexoni më pas kodin QR në formularin e autorizimit, aplikacioni do të dërgojë hyrjen tuaj dhe fjalëkalim një herë. Serveri do t'i kontrollojë ato dhe do t'i japë faqes një komandë për t'ju lejuar ose jo. Kur nuk mund të lexoni kodin QR, për shembull, kamera juaj e smartphone nuk funksionon ose nuk keni qasje në internet, mund të futni një fjalëkalim një herë me dorë. Futja e një fjalëkalimi në këtë rast zëvendëson leximin e një kodi QR - ndryshimi i vetëm është se fjalëkalimi nuk u dërgohet automatikisht serverëve; përkundrazi, ju e futni atë në formularin e autorizimit së bashku me hyrjen tuaj. Një fjalëkalim një herë është i vlefshëm vetëm për 30 sekonda. Kjo është bërë në mënyrë që të mos mund të vidhet nga kompjuteri juaj (për shembull, duke përdorur një program që kujton fjalëkalimet e futura në shfletuesin). Askush përveç jush nuk do të mund të përdorë çelësin për t'u identifikuar në llogarinë tuaj, sepse kur krijoni fjalëkalime, Çelësi përdor kodin PIN që keni dalë. Pa kodin e saktë PIN, aplikacioni do të krijojë fjalëkalime të pasakta që nuk do të funksionojnë me llogarinë tuaj. Nëse keni një smartphone ose tabletë Apple me Touch ID, mund të përdorni një gjurmë gishti në vend të një kodi PIN. Mekanizmi i vërtetimit me dy faktorë është një mjet tjetër që do të ndihmojë në sigurimin e punës së përdoruesve të Yandex në internet. Nëse keni nevojë për mbrojtje shtesë për llogarinë tuaj, është koha ta mbyllni atë në Yandex.Key.

Ishte një postim i rrallë në blogun Yandex, veçanërisht ai i lidhur me sigurinë, pa vërtetim. Ne menduam për një kohë të gjatë se si të forconim siç duhet mbrojtjen Llogaritë e përdoruesve, dhe në mënyrë të tillë që të mund të përdoret pa të gjitha shqetësimet që përfshijnë implementimet më të zakonshme sot. Dhe ata, mjerisht, janë të papërshtatshëm. Sipas disa të dhënave, në shumë sajte të mëdha përqindja e përdoruesve që u aktivizuan fonde shtesë vërtetimi, nuk kalon 0.1%.

Duket se kjo është për shkak se skema e zakonshme e vërtetimit me dy faktorë është shumë komplekse dhe e papërshtatshme. Ne u përpoqëm të gjenim një metodë që do të ishte më e përshtatshme pa humbur nivelin e mbrojtjes dhe sot prezantojmë versionin e saj beta.

Shpresojmë që të bëhet më e përhapur. Nga ana jonë, ne jemi të gatshëm të punojmë për përmirësimin e tij dhe standardizimin e mëvonshëm.

Pasi të keni aktivizuar vërtetimin me dy faktorë në Pasaportë, do t'ju duhet të instaloni aplikacionin Yandex.Key në App Store ose Google Play. Kodet QR janë shfaqur në formularin e autorizimit në faqen kryesore të Yandex, në Mail dhe Pasaport. Për t'u identifikuar llogari ju duhet të lexoni kodin QR përmes aplikacionit - dhe kjo është ajo. Nëse kodi QR nuk mund të lexohet, për shembull, kamera e smartfonit nuk funksionon ose nuk ka qasje në internet, aplikacioni do të krijojë një fjalëkalim një herë që do të jetë i vlefshëm vetëm për 30 sekonda.

Unë do t'ju tregoj pse vendosëm të mos përdorim mekanizma të tillë "standard" si RFC 6238 ose RFC 4226. Si funksionojnë skemat e zakonshme të vërtetimit me dy faktorë? Ato janë me dy faza. Faza e parë është vërtetimi normal me një hyrje dhe fjalëkalim. Nëse është i suksesshëm, faqja kontrollon nëse "i pëlqen" ky sesion i përdoruesit apo jo. Dhe, nëse nuk ju pëlqen, ai i kërkon përdoruesit të "ri-autentifikojë". Ekzistojnë dy metoda të zakonshme të "autentifikimit paraprak": dërgimi i një SMS në numrin e telefonit të lidhur me llogarinë dhe gjenerimi i një fjalëkalimi të dytë në smartphone. Në thelb, TOTP sipas RFC 6238 përdoret për të gjeneruar fjalëkalimin e dytë. Nëse përdoruesi e ka futur saktë fjalëkalimin e dytë, sesioni konsiderohet i autentifikuar plotësisht, dhe nëse jo, atëherë sesioni humbet edhe "autentifikimin paraprak".

Të dyja mënyrat ─ duke dërguar SMS dhe gjenerimi i fjalëkalimit ─ dëshmi e pronësisë së telefonit dhe për këtë arsye janë një faktor disponueshmërie. Fjalëkalimi i futur në fazën e parë është faktori i njohurive. Prandaj, kjo skemë vërtetimi nuk është vetëm me dy hapa, por edhe me dy faktorë.

Çfarë na dukej problematike në këtë skemë?

Le të fillojmë me faktin se kompjuteri i përdoruesit mesatar nuk mund të quhet gjithmonë një model sigurie: këtu është fikja Përditësimet e Windows, dhe një kopje pirate e antivirusit pa nënshkrime moderne, dhe softuer me origjinë të dyshimtë - e gjithë kjo nuk rrit nivelin e mbrojtjes. Sipas vlerësimit tonë, komprometimi i kompjuterit të një përdoruesi është më i madhi metoda masive"Rrëmbimi" i llogarive (dhe kjo ka ndodhur së fundmi) është ajo nga e cila dëshironi të mbroheni në radhë të parë. Kur vërtetimi me dy hapa, nëse supozojmë se kompjuteri i përdoruesit është i dëmtuar, futja e një fjalëkalimi në të komprometon vetë fjalëkalimin, i cili është faktori i parë. Kjo do të thotë që sulmuesi duhet të zgjedhë vetëm faktorin e dytë. Në rastin e zbatimeve të zakonshme të RFC 6238, faktori i dytë është 6 shifra dhjetore (dhe maksimumi i lejuar nga specifikimi është 8 shifra). Sipas kalkulatorit bruteforce për OTP, në tre ditë një sulmues është në gjendje të gjejë faktorin e dytë nëse disi bëhet i vetëdijshëm për të parin. Nuk është e qartë se çfarë shërbimi mund ta kundërshtojë këtë sulm pa u prishur punë normale përdorues. E vetmja provë e mundshme e punës është captcha, e cila, për mendimin tonë, është zgjidhja e fundit.Problemi i dytë është opaciteti i gjykimit të shërbimit për cilësinë e seancës së përdoruesit dhe marrja e një vendimi për nevojën për "para-vërtetimin". Më keq akoma, Shërbimi nuk është i interesuar ta bëjë këtë proces transparent, sepse siguria nga errësira funksionon në të vërtetë këtu. Nëse një sulmues e di se në çfarë baze shërbimi merr një vendim në lidhje me legjitimitetin e një seance, ai mund të përpiqet të falsifikojë këto të dhëna. Nga konsideratat e përgjithshme, ne mund të konkludojmë se gjykimi është bërë në bazë të historisë së vërtetimit të përdoruesit, duke marrë parasysh adresën IP (dhe numrat e tij derivativ sistem autonom, duke identifikuar ofruesin dhe vendndodhjen bazuar në një geobase) dhe të dhënat e shfletuesit siç është koka Agjenti i përdoruesit dhe një grup cookies, Flash LSO dhe HTML Storage Local. Kjo do të thotë që nëse një sulmues kontrollon kompjuterin e një përdoruesi, ai jo vetëm që mund të vjedhë të gjitha të dhënat e nevojshme, por gjithashtu të përdorë adresën IP të viktimës. Për më tepër, nëse vendimi merret bazuar në ASN, atëherë çdo vërtetim nga Wi-Fi publik Në një kafene mund të çojë në "helmim" nga një këndvështrim sigurie (dhe zbardhjen e një këndvështrimi shërbimi) të ofruesit të këtij kafeneje dhe, për shembull, zbardhjen e të gjitha kafeneve në qytet. Ne folëm për punën, dhe ajo mund të zbatohej, por koha midis fazave të para dhe të dytë të vërtetimit mund të mos jetë e mjaftueshme për të gjykuar me besim anomalinë. Për më tepër, i njëjti argument shkatërron idenë e kompjuterave "të besuar": një sulmues mund të vjedhë çdo informacion që ndikon në gjykimin e besimit.

Më në fund, vërtetimi me dy hapa është thjesht i papërshtatshëm: hulumtimi ynë i përdorshmërisë tregon se asgjë i irriton përdoruesit më shumë sesa një ekran ndërmjetës, klikime shtesë të butonave dhe veprime të tjera "të parëndësishme" nga këndvështrimi i tyre.

Bazuar në këtë, ne vendosëm që vërtetimi duhet të jetë me një hap dhe hapësira e fjalëkalimit duhet të jetë shumë më e madhe sesa është e mundur brenda kornizës së RFC 6238 "të pastër".

Në të njëjtën kohë, ne donim të ruajmë vërtetimin me dy faktorë sa më shumë që të ishte e mundur.

Autentifikimi i multifaktorëve përcaktohet duke caktuar elemente autentifikimi (në të vërtetë, ata quhen faktorë) në një nga tre kategoritë:

- Faktorët e njohurive (këto janë fjalëkalime tradicionale, kode pin dhe gjithçka që duket si ata);

- Faktorët e pronësisë (në skemat OTP të përdorura, kjo është zakonisht një smartphone, por gjithashtu mund të jetë një shenjë harduerike);

- Faktorët biometrikë (gjurma e gishtit është më e zakonshme tani, megjithëse dikush do ta mbajë mend episodin me personazhin e Wesley Snipes në filmin Demolition Man).

Zhvillimi i sistemit tonë

Kur filluam të punonim për problemin e vërtetimit me dy faktorë (faqet e para të wiki-t të korporatës për këtë çështje datojnë në vitin 2012, por u diskutua prapa skenave më parë), ideja e parë ishte të merrej metoda standarde autentifikimin dhe t'i zbatoni ato me ne. Kuptuam që nuk mund të mbështeteshim në miliona përdorues tanë për të blerë një shenjë harduerike, kështu që e shtymë këtë opsion për disa raste ekzotike (megjithëse nuk po e braktisim plotësisht, mbase do të jemi në gjendje të dalim me diçka interesante). Metoda SMS gjithashtu nuk mund të jetë e përhapur: është një metodë shumë jo e besueshme e dërgimit (në momentin më vendimtar SMS mund të vonohet ose të mos arrijë fare), dhe Dërgimi i SMS kushton para (dhe operatorët kanë filluar të rrisin çmimin e tyre). Ne e vendosëm atë duke përdorur SMS─ është shumë banka dhe kompani të tjera të teknologjisë së ulët, por përdoruesit tanë duan të ofrojnë diçka më të përshtatshme. Në përgjithësi, zgjedhja ishte e vogël: përdorni smartphone dhe programin në të si faktorin e dytë.Kjo formë e vërtetimit me një hap është e përhapur: përdoruesi kujton kodin PIN (faktori i parë) dhe ka një token harduer ose softuer (në një smartphone) që gjeneron një OTP (faktori i dytë). Në fushën e futjes së fjalëkalimit, ai fut kodin PIN dhe vlerën aktuale OTP.

Sipas mendimit tonë, pengesa kryesore Kjo skemë është e njëjtë me atë të vërtetimit me dy hapa: nëse supozojmë se desktopi i përdoruesit është i rrezikuar, atëherë futja e kodit PIN një herë do të çojë në zbulimin e tij dhe sulmuesi mund të zgjedhë vetëm faktorin e dytë.

Ne vendosëm të shkonim në një rrugë tjetër: i gjithë fjalëkalimi gjenerohet nga sekreti, por vetëm një pjesë e sekretit ruhet në smartphone dhe një pjesë futet nga përdoruesi sa herë që gjenerohet fjalëkalimi. Kështu, vetë telefoni inteligjent është një faktor pronësie, dhe fjalëkalimi mbetet në kokën e përdoruesit dhe është një faktor njohurish.

Nonce mund të jetë ose një numërues ose koha aktuale. Ne vendosëm të zgjedhim kohën aktuale, kjo na lejon të mos kemi frikë nga desinkronizimi në rast se dikush gjeneron shumë fjalëkalime dhe rrit numëruesin.

Pra, ne kemi një program për një smartphone ku përdoruesi fut pjesën e tij të sekretit, ajo përzihet me pjesën e ruajtur, rezultati përdoret si një çelës HMAC, i cili përdoret për të nënshkruar kohën aktuale, të rrumbullakosur në 30 sekonda. Dalja HMAC është reduktuar në formë e lexueshme, dhe voila ─ Këtu është fjalëkalimi një herë!

Siç u tha më herët, RFC 4226 specifikon që rezultati HMAC të shkurtohet në një maksimum prej 8 shifrash dhjetore. Ne vendosëm që një fjalëkalim i kësaj madhësie nuk është i përshtatshëm për vërtetimin me një hap dhe duhet të rritet. Në të njëjtën kohë, ne donim të ruanim lehtësinë e përdorimit (në fund të fundit, le t'ju kujtojmë, ne duam të krijojmë një sistem që do të përdoret nga njerëzit e zakonshëm, dhe jo vetëm nga njerëzit e sigurisë), kështu që si një kompromis në versioni aktual sistemi ne kemi zgjedhur të shkurtojmë në 8 karaktere Alfabeti latin. Duket se 26^8 fjalëkalime të vlefshme për 30 sekonda janë mjaft të pranueshme, por nëse kufiri i sigurisë nuk na përshtatet (ose këshilla të vlefshme se si ta përmirësojmë këtë skemë shfaqen në Habré), ne do të zgjerojmë, për shembull, në 10 karaktere.

Mësoni më shumë rreth forcës së fjalëkalimeve të tilla

Në fakt, për Shkronjat latine pa ndjeshmëri ndaj shkronjave, numri i opsioneve për karakter është 26, për shkronjat e mëdha dhe të vogla latine plus numrat, numri i opsioneve është 26+26+10=62. Pastaj log 62 (26 10) ≈ 7.9, domethënë, një fjalëkalim me 10 shkronja të vogla latine të rastësishme është pothuajse aq i fortë sa një fjalëkalim me 8 shkronja ose numra latine të rastësishme të mëdha dhe të vogla. Kjo patjetër do të jetë e mjaftueshme për 30 sekonda. Nëse flasim për një fjalëkalim me 8 karaktere të bërë nga shkronja latine, atëherë forca e tij është log 62 (26 8) ≈ 6.3, domethënë pak më shumë se një fjalëkalim 6-karakterësh i bërë nga shkronja të mëdha, të vogla dhe numra. Ne mendojmë se kjo është ende e pranueshme për një dritare 30 sekondash.Magjia, pafjalëkalimi, aplikacionet dhe hapat e mëtejshëm

Në përgjithësi, ne mund të ndaleshim atje, por donim ta bënim sistemin edhe më të përshtatshëm. Kur një person ka një smartphone në dorë, ai nuk dëshiron të fusë fjalëkalimin nga tastiera!

Kjo është arsyeja pse ne filluam të punojmë për "hyrjen magjike". Me këtë metodë vërtetimi, përdoruesi lançon aplikacionin në smartfonin e tij, fut kodin e tij PIN në të dhe skanon kodin QR në ekranin e kompjuterit të tij. Nëse kodi PIN është futur saktë, faqja në shfletues ngarkohet përsëri dhe përdoruesi vërtetohet. Magjike!

Si punon?

Kodi QR përmban një numër sesioni dhe kur aplikacioni e skanon atë, ky numër transmetohet në server së bashku me numrin e gjeneruar. në mënyrën e zakonshme fjalëkalimin dhe emrin e përdoruesit. Kjo nuk është e vështirë, sepse smartphone është pothuajse gjithmonë online. Në paraqitjen e faqes që tregon kodin QR, JavaScript po funksionon, duke pritur për një përgjigje nga serveri për të kontrolluar fjalëkalimin për këtë sesion. Nëse serveri përgjigjet se fjalëkalimi është i saktë, skedarët e sesionit vendosen së bashku me përgjigjen dhe përdoruesi konsiderohet i vërtetuar.U bë më mirë, por vendosëm të mos ndalemi as këtu. Që nga iPhone 5s në telefona dhe Tabletat e Apple u shfaq një skaner prekës i gjurmëve të gishtërinjve, dhe në versionet e iOS 8 Puna me të është në dispozicion dhe aplikacionet e palëve të treta. Në realitet, aplikacioni nuk fiton akses në gjurmën e gishtit, por nëse shenja e gishtit është e saktë, atëherë seksioni shtesë Keychain bëhet i disponueshëm për aplikacionin. Ne e shfrytëzuam këtë. Pjesa e dytë e sekretit vendoset në rekordin e Keychain të mbrojtur me TouchID, atë që përdoruesi ka futur nga tastiera në skenarin e mëparshëm. Kur zhbllokoni zinxhirin e çelësave, dy pjesët e sekretit përzihen dhe më pas procesi funksionon siç përshkruhet më sipër.

Por është bërë tepër i përshtatshëm për përdoruesin: ai hap aplikacionin, vendos gishtin, skanon kodin QR në ekran dhe e gjen veten të vërtetuar në shfletuesin në kompjuterin e tij! Pra, ne zëvendësuam faktorin e njohurive me një biometrik dhe, nga këndvështrimi i përdoruesit, fjalëkalime të braktisura plotësisht. Ne jemi të sigurt se njerëzit e zakonshëm një skemë e tillë do të duket shumë më e përshtatshme sesa hyrje manuale dy fjalëkalime.

Është e diskutueshme se sa teknikisht është vërtetimi me dy faktorë, por në realitet duhet të kesh një telefon dhe të kesh gjurmën e duhur të gishtit për ta përfunduar me sukses, kështu që ne besojmë se kemi qenë mjaft të suksesshëm në eliminimin e faktorit të njohurive, duke e zëvendësuar atë me biometrikë. . Ne e kuptojmë se mbështetemi në sigurinë e ARM TrustZone që fuqizon iOS Secure Enclave dhe besojmë se aktualisht ky nënsistem mund të konsiderohet i besueshëm brenda modelit tonë të kërcënimit. Sigurisht që ne i dimë problemet vërtetimi biometrik: Një gjurmë gishti nuk është një fjalëkalim dhe nuk mund të zëvendësohet nëse rrezikohet. Por, nga ana tjetër, të gjithë e dinë se siguria është në përpjesëtim të zhdrejtë me komoditetin, dhe vetë përdoruesi ka të drejtë të zgjedhë raportin e njërës dhe tjetrës që është i pranueshëm për të.

Më lejoni t'ju kujtoj se kjo është akoma një beta. Tani, kur është aktivizuar vërtetimi me dy faktorë, ne çaktivizojmë përkohësisht sinkronizimin e fjalëkalimit në shfletuesin Yandex. Kjo është për shkak të mënyrës së kodimit të bazës së të dhënave të fjalëkalimeve. Tashmë jemi duke shpikur mënyrë e përshtatshme Autentifikimi i shfletuesit në rast të 2fa. Të gjitha funksionet e tjera Yandex funksionojnë si më parë.

Kjo është ajo që kemi marrë. Duket se doli mirë, por ju gjykohuni. Do të jemi të lumtur të dëgjojmë komentet dhe rekomandimet tuaja dhe do të vazhdojmë të punojmë për përmirësimin e sigurisë së shërbimeve tona: tani, së bashku me gjithçka tjetër, tani kemi vërtetimin me dy faktorë. Mos harroni se shërbimet e vërtetimit dhe aplikacionet e gjenerimit OTP janë kritike dhe për këtë arsye paguhet një bonus i dyfishtë për gabimet e gjetura në to si pjesë e programit Bug Bounty.

Etiketa:

- sigurinë

- vërtetimi

- 2FA

Shumë përdorues, aktivitetet e të cilëve lidhen me fitimin e parave në internet ose ruajtjen e informacionit të rëndësishëm në internet, përpiqen të mbrojnë llogaritë e tyre nga hakimi dhe vjedhja e të dhënave konfidenciale.

Sigurisht, fjalëkalim kompleks, e cila përfshin numra dhe shkronja, si dhe Simbole të veçanta, mjaft mbrojtje e besueshme, Por efekt maksimal Ofron vërtetimin me dy faktorë.

Sidoqoftë, jo çdo person e di për këtë mundësi për mbrojtjen e llogarive të tyre, dhe kjo pavarësisht nga fakti se sot gjithnjë e më shumë shërbime (mailers, rrjete sociale etj.) ofrojnë për të përfituar nga kjo mundësi.

Isfarë është vërtetimi me dy faktorë?

Pra, cila është metoda e mbrojtjes? po flasim për? Në fakt, ju keni parë tashmë verifikimin me dy hapa. Për shembull, kur do të kryeni ndonjë operacion me para në faqen e internetit të WebMoney, atëherë, përveç hyrjes dhe fjalëkalimit, do t'ju duhet të tregoni një kod konfirmimi që do të dërgohet në celularin tuaj.

Me fjalë të tjera, vërtetimi me dy faktorë është çelësi i dytë për llogarinë tuaj. Nëse aktivizoni këtë opsion, për shembull, në Evernote (ekziston një mundësi e tillë), atëherë një sulmues që arriti të gjente fjalëkalimin për këtë shërbim shënimesh do të përballet me një problem tjetër - kërkesën për të specifikuar kod një herë, e cila vjen në numrin tuaj të telefonit. Vlen të përmendet se nëse tentohet të hakohet llogaria juaj, do të merrni një SMS dhe do të keni mundësi të ndryshoni menjëherë fjalëkalimin tuaj.

Pranoni që ky është një opsion shumë i përshtatshëm, duke përdorur të cilin do të shqetësoheni më pak për humbjen e informacionit personal.

Ku është vendi më i mirë për ta përdorur atë?

Natyrisht, disa përdorues mund të kundërshtojnë, duke argumentuar se vërtetimi me dy hapa është shumë "hapa të panevojshëm" dhe në përgjithësi, ai synohet për njerëzit paranojakë që gjithmonë mendojnë se dikush po i shikon.

Ndoshta në disa mënyra kanë të drejtë. Për shembull, për rrjetet sociale nuk është aspak e nevojshme të përdoret këtë metodë mbrojtjes. Edhe pse këtu mund të argumentohet. Si rregull, sulmuesit përpiqen të hakojnë llogaritë e administratorëve të "publikave" të njohura. Dhe ju, ka shumë të ngjarë, gjithashtu nuk do të dëshironit të vini re një ditë se llogaria juaj në një nga "rrjetet sociale" u hakua dhe fotot krejtësisht të pahijshme u postuan në "Mur".

Sa i përket shërbimeve të tjera, për shembull, vërtetimi me dy faktorë Yandex do t'ju lejojë të ruani në mënyrë të sigurt të dhënat tuaja të regjistrimit nga WebMoney dhe të tjerët) ose letra që përmbajnë informacion sekret.

Mbrojtja e llogarisë së Google

Një nga më shërbime të njohura sot është Google. Këtu mund të regjistroni emailin tuaj Kuti postare, ruani dokumentet në Google Drive, krijoni një blog ose kanal falas në YouTube, i cili më vonë mund t'ju sjellë fitim.

Në mënyrë që përdoruesit të jenë të sigurt në sigurinë e dokumenteve të ruajtura në postë ose në disk, atyre u ofrohen dy faktorë Autentifikimi i Google. Për ta aktivizuar atë, duhet të identifikoheni në llogarinë tuaj.

Tani, pasi keni hapur, për shembull, kutinë tuaj postare, kushtojini vëmendje avatarit në të djathtë këndi i sipërm. Klikoni mbi të dhe shkoni te "Llogaria ime". Këtu ju nevojitet seksioni "Siguria dhe identifikimi", përkatësisht lidhja "Hyni në llogarinë Google".

Në të djathtë do të shihni opsionin “Verifikimi me dy hapa”, ku duhet të klikoni shigjetën për ta aktivizuar. Do të hapet një dritare në të cilën ju intereson butoni "Vazhdo me konfigurimin". Futni fjalëkalimin tuaj dhe ndiqni udhëzimet e mëtejshme.

Autentifikimi me dy faktorë "Yandex"

Yandex gjithashtu u ofron përdoruesve të tij mjaft shumë shërbime të dobishme. Përveç ruajtja në renë kompjuterike informacion mbi Yandex.Disk, ju mund të krijoni portofolin online, ku do të tërhiqni paratë e fituara në internet.

Dhe, natyrisht, Yandex nuk qëndroi mënjanë dhe gjithashtu u ofron përdoruesve të tij të përdorin vërtetimin me dy faktorë për të mbrojtur dokumentet e ruajtura në kutinë postare.

Për ta aktivizuar atë, do t'ju duhet të bëni disa gjëra: veprime të thjeshta. Hyni në llogarinë tuaj dhe klikoni LMB në foton e profilit tuaj (këndi i sipërm djathtas). Zgjidhni "Pasaporta" nga menyja rënëse. Do të hapet një dritare në të cilën duhet të klikoni në lidhjen "Kontrolli i hyrjes". Vendosni "rrëshqitësin" në pozicionin "ON". Do të ridrejtoheni në një faqe ku duhet të klikoni në butonin "Fillimi i konfigurimit". Tani kaloni 4 hapat për të aktivizuar mbrojtjen me dy faktorë.

Rrjeti social VKontakte"

Siç u përmend më lart, sulmuesit zakonisht përpiqen të kenë akses në llogaritë e "administratorit". grupe të njohura. Por nuk është gjithmonë kështu, sepse thjesht mund të jetë me interes korrespondenca personale e një personi të njohur në internet.

Vlen të përmendet se për disa përdorues kjo metodë e mbrojtjes së llogarisë fillon të shkaktojë acarim me kalimin e kohës, pasi kërkon të dhëna të vazhdueshme Kodi sekret përveç hyrjes dhe fjalëkalimit. Në raste të tilla, duhet të dini se si të çaktivizoni vërtetimin me dy faktorë. Megjithatë, së pari do të merremi me aktivizimin e këtij opsioni.

Në fakt, aktivizimi i verifikimit me dy hapa është shumë i thjeshtë. Zgjidhni "Cilësimet e mia" dhe më pas shkoni te skeda "Siguria". Në seksionin "Konfirmimi i hyrjes", klikoni në butonin "Lidhu". Tani ndiqni të gjitha kërkesat një nga një.

Çaktivizo vërtetimin me dy faktorë

Për të çaktivizuar mbrojtjen me dy hapa në Yandex, do t'ju duhet të ktheheni te "Pasaporta" duke klikuar në avatarin tuaj. Pas kësaj, hapni seksionin "Kontrolli i hyrjes" dhe vendosni rrëshqitësin në pozicionin "Off".

konkluzioni

Tani e dini se çfarë është vërtetimi me dy sythe dhe pse është i nevojshëm. Duke përdorur këtë ose atë shërbim, mund ta aktivizoni këtë mbrojtje shtesë ose refuzoni këtë mundësi.

Sigurisht, në disa raste rekomandohet shumë të mundësohet verifikimi me dy hapa. Për shembull, kur regjistroheni në WebMoney, keni treguar emailin tuaj nga Yandex. Ndërsa punoni në internet, mund të bëheni viktimë e hakerëve që do të hakojnë kutinë tuaj postare dhe do të kenë akses në të portofolin elektronik. Për të parandaluar që kjo të ndodhë, është më mirë të instaloni dhe lidhni emailin tuaj me telefonin tuaj. Në këtë mënyrë ju mund të reagoni shpejt nëse ata përpiqen t'ju hakojnë.

Përshëndetje përsëri të gjithëve. Pajtohem, gjëja më e rëndësishme kur punoni në internet është siguria. Ajo duhet të jepet Vëmendje e veçantë. Kur regjistroheni në një faqe të rëndësishme, duhet të krijoni fjalëkalim i fortë ose përdorni. Sepse sa më kompleks të jetë kombinimi i shkronjave dhe numrave, aq më e vështirë do të jetë për sulmuesit që ta hakojnë atë. Megjithatë, ka raste kur hakerat arrijnë të kenë akses në llogarinë tuaj, p.sh. postë personale. Kjo është shumë e trishtueshme: informacion i rendesishem mund të përfundojë në duar të gabuara dhe mund të përdoret kundër jush, korrespondenca me partnerët tuaj mund të fshihet plotësisht, etj. Me një fjalë, llogaria juaj duhet të mbrohet si bebja e syrit.

Për të rritur sigurinë, shumë shërbime ofrojnë vërtetim me dy faktorë. Sot do të shohim se çfarë është kjo duke përdorur shembullin e postës Yandex.

Kur aktivizoni këtë veçori, një sulmues, edhe nëse e hamend saktë fjalëkalimin tuaj kryesor, nuk do të jetë në gjendje të hyjë në kutinë tuaj postare. Meqenëse kjo do t'ju kërkojë të specifikoni një fjalëkalim të rastësishëm një herë, i cili gjeneron aplikim të veçantë në smartphone ose tabletin tuaj. Tani do të përpiqemi t'ju tregojmë në detaje se si të aktivizoni vërtetimin me dy faktorë në Yandex. Në të ardhmen, një përmbledhje e ngjashme do të jetë Google Mail dhe Mail.ru.

Pra, për të lidhur këtë funksion na duhet një smartphone ose tablet. Shkoni në kutinë tuaj postare Yandex. Nëse nuk e keni ende një, krijoni një. Si? Lexoni në.

Pasi të kemi hyrë në llogarinë tonë, klikoni në llogarinë tuaj dhe zgjidhni " Menaxhimi i llogarisë»

Një pasaportë Yandex do të hapet me të gjitha llojet e cilësimeve. Në bllok " Kontrolli i aksesit"ndiq lidhjen" Konfiguro vërtetimin me dy faktorë»

Tani duhet të kalojmë 4 hapa.

1 hap. Duke konfirmuar numrin tuaj të telefonit.

Llogaria juaj pas aktivizimit veçori e re do të lidhet me numrin tuaj të telefonit. Prandaj, tregoni numrin në të cilin keni akses Qasje falas. Pas kësaj, klikoni në butonin ” për të marrë kodin»

Brenda pak sekondash do të merrni një mesazh SMS që përmban kodin që fusim në fushën...

... dhe klikoni " Konfirmo»

Hapi 2. Kodi PIN.

Në mënyrë që aplikacioni të gjenerojë një fjalëkalim një herë, duhet të vendosni një kod PIN, atë që do të tregojmë tani. Kujdes!!! Mbani mend këtë kod dhe mos e ndani me askënd. Edhe nëse telefoni juaj është vjedhur, pa e ditur kodin tuaj PIN, sulmuesit nuk do të mund ta përdorin këtë aplikacion.

Vendosni kodin tuaj PIN, pastaj përsërisni. Për të hapur simbole, klikoni në sy. Në këtë mënyrë mund të siguroheni që keni shkruar gjithçka në mënyrë korrekte. Dhe klikoni " Krijo».

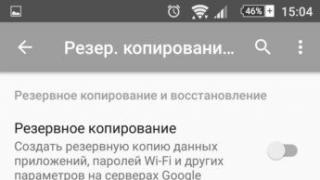

Hapi 3. Aplikimi Mobile Key Yandex.

Në këtë fazë, ne duhet të instalojmë vetë aplikacionin që do të krijojë fjalëkalime një herë. Klikoni në butonin " Merrni një lidhje me telefonin tuaj».

Le të ecim përgjatë saj. Telefoni i ndezur Bazuar në Android automatikisht do të hapë shërbimin Google Play me një propozim për të instaluar aplikacionin Key Yandex. Le ta instalojmë.

Hapni çelësin Yandex. Pas disa faqeve hyrëse, do t'ju kërkohet të skanoni një kod QR. Aplikacioni do të kërkojë leje për të hyrë në kamerën tuaj. Ne jemi dakord. Tjetra, ne e drejtojmë kamerën në ekranin e monitorit në mënyrë që sheshi me kodin QR të bjerë në lentet e kamerës. Aplikacioni automatikisht do të skanojë dhe shtojë llogarinë tuaj. Nëse skanimi dështon, ju mund të mbani një çelës të fshehtë. Për ta parë, klikoni në lidhjen " Shfaq çelësin sekret"nën kodin QR. Në aplikacion, zgjidhni gjithashtu metodën për futjen e çelësit sekret.

Tani le të kalojmë në hapin tjetër.

Hapi 4. Futja e një fjalëkalimi një herë nga çelësi Yandex.

Ne fillojmë aplikacionin tonë në vegël tonë. Tani do t'ju duhet të futni kodin tuaj PIN. Dhe pas kësaj do të shihni të njëjtin fjalëkalim të rastësishëm një herë.

Fjalëkalimi azhurnohet çdo 30 sekonda. Prandaj, keni kohë për ta futur atë në fushë përpara se ta përditësoni dhe klikoni " Ndez».

Kjo është e gjitha, ne kemi aktivizuar vërtetimin me dy faktorë për llogarinë tonë Yandex.

Le të kontrollojmë se si funksionon. Hyni nga llogaria juaj aktuale.

Tani mund të futeni në llogarinë tuaj në 2 mënyra. 1) Vendosni hyrjen tuaj (ose adresën Email Yandex) dhe më pas futni JO fjalëkalimin që kemi përdorur më parë, të përhershëm, por atë që marrim aplikacioni celular Keyelësi Yandex Pas hyrjes në kodin PIN. Dhe klikoni në butonin e hyrjes. Mënyra e dytë do të thotë të identifikohesh duke përdorur Kodi QR. Klikoni në ikonën e kodit QR (në të djathtë të butonit Hyrja).

Pastaj arrijmë në këtë faqe

Ne ndjekim udhëzimet: hapni Yandex Key, shkruani kodin tonë PIN dhe më pas zgjidhni " Hyni duke përdorur kodin QR»

Më pas e drejtojmë kamerën e tabletit ose telefonit te kodi QR. Aplikacioni skanon kodin dhe ne kemi qasje në postën tonë.

Si të çaktivizoni vërtetimin me dy faktorë në Yandex

Nëse për ndonjë arsye vendosni të çaktivizoni vërtetimin me dy faktorë, atëherë kjo mund të bëhet shpejt dhe lehtë. Hyni në kutinë tuaj postare, shkoni në menaxhimin e llogarisë (shiko ku dhe si ta bëni këtë në fillim të këtij artikulli) dhe fikni këtë funksion.

Aktiv hapi tjeter Ne kemi nevojë për të futur një fjalëkalim një herë nga aplikacioni Key Yandex

Fusni atë dhe konfirmoni.

Ne krijojmë Fjalëkalim i ri(Këtë herë e përhershme), përsërisni atë dhe kurseni.

Kjo është ajo, tani vërtetimi ynë me dy faktorë është i çaktivizuar. Fjalëkalimi i përhershëm i krijuar në hapin e mëparshëm do të përdoret për t'u regjistruar.

Pra, sot ne shikuam se si ta bëjmë llogarinë tonë të postës Yandex më të sigurt duke lidhur vërtetimin me dy faktorë me të. A po e përdorni këtë veçori? Ndani në komente.

Dhe kjo është e gjitha për sot. Shihemi perseri!

Çdo person duhet të ketë një ëndërr. Një ëndërr është ajo që drejton një person. Kur je i vogël, ëndërron të rritesh. Një ëndërr duhet së pari të bëhet qëllim. Atëherë ju duhet të arrini qëllimin tuaj. Dhe duhet të keni një ëndërr të re!

Ishte një postim i rrallë në blogun Yandex, veçanërisht ai i lidhur me sigurinë, pa përmendur vërtetimin me dy faktorë. Ne kemi menduar për një kohë të gjatë se si të forcojmë siç duhet mbrojtjen e llogarive të përdoruesve, dhe në atë mënyrë që të mund të përdoret pa të gjitha shqetësimet që përfshijnë zbatimet më të zakonshme sot. Dhe ata, mjerisht, janë të papërshtatshëm. Sipas disa të dhënave, në shumë site të mëdha përqindja e përdoruesve që kanë aktivizuar mjete shtesë të vërtetimit nuk kalon 0.1%.

Duket se kjo është për shkak se skema e zakonshme e vërtetimit me dy faktorë është shumë komplekse dhe e papërshtatshme. Ne u përpoqëm të gjenim një metodë që do të ishte më e përshtatshme pa humbur nivelin e mbrojtjes dhe sot prezantojmë versionin e saj beta.

Shpresojmë që të bëhet më e përhapur. Nga ana jonë, ne jemi të gatshëm të punojmë për përmirësimin e tij dhe standardizimin e mëvonshëm.

Pasi të keni aktivizuar vërtetimin me dy faktorë në Pasaportë, do t'ju duhet të instaloni aplikacionin Yandex.Key në App Store ose Google Play. Kodet QR janë shfaqur në formularin e autorizimit në faqen kryesore të Yandex, në Mail dhe Pasaport. Për të hyrë në llogarinë tuaj, duhet të lexoni kodin QR përmes aplikacionit - dhe kaq. Nëse kodi QR nuk mund të lexohet, për shembull, kamera e smartfonit nuk funksionon ose nuk ka qasje në internet, aplikacioni do të krijojë një fjalëkalim një herë që do të jetë i vlefshëm vetëm për 30 sekonda.

Unë do t'ju tregoj pse vendosëm të mos përdorim mekanizma të tillë "standard" si RFC 6238 ose RFC 4226. Si funksionojnë skemat e zakonshme të vërtetimit me dy faktorë? Ato janë me dy faza. Faza e parë është vërtetimi normal me një hyrje dhe fjalëkalim. Nëse është i suksesshëm, faqja kontrollon nëse "i pëlqen" ky sesion i përdoruesit apo jo. Dhe, nëse nuk ju pëlqen, ai i kërkon përdoruesit të "ri-autentifikojë". Ekzistojnë dy metoda të zakonshme të "autentifikimit paraprak": dërgimi i një SMS në numrin e telefonit të lidhur me llogarinë dhe gjenerimi i një fjalëkalimi të dytë në smartphone. Në thelb, TOTP sipas RFC 6238 përdoret për të gjeneruar fjalëkalimin e dytë. Nëse përdoruesi e ka futur saktë fjalëkalimin e dytë, sesioni konsiderohet i autentifikuar plotësisht, dhe nëse jo, atëherë sesioni humbet edhe "autentifikimin paraprak".

Të dyja metodat - dërgimi i SMS dhe gjenerimi i një fjalëkalimi - janë dëshmi e pronësisë së telefonit dhe për këtë arsye janë një faktor disponueshmërie. Fjalëkalimi i futur në fazën e parë është faktori i njohurive. Prandaj, kjo skemë vërtetimi nuk është vetëm me dy hapa, por edhe me dy faktorë.

Çfarë na dukej problematike në këtë skemë?

Le të fillojmë me faktin se kompjuteri mesatar i përdoruesit nuk mund të quhet gjithmonë një model i sigurisë: fikja e azhurnimeve të Windows, një kopje e piratuar e një antivirusi pa nënshkrime moderne, dhe softuer me origjinë të dyshimtë - e gjithë kjo nuk rrit nivelin e mbrojtjes. Sipas vlerësimit tonë, kompromentimi i kompjuterit të një përdoruesi është metoda më e përhapur e llogarive të "rrëmbimit" (dhe kohët e fundit ka pasur një konfirmim tjetër të kësaj), dhe kjo është ajo që ne duam të mbrojmë veten nga para së gjithash. Në rastin e vërtetimit me dy faktorë, nëse supozoni se kompjuteri i përdoruesit është i kompromentuar, duke futur një fjalëkalim në të komprometon vetë fjalëkalimin, që është faktori i parë. Kjo do të thotë që sulmuesi duhet të zgjedhë vetëm faktorin e dytë. Në rastin e zbatimeve të zakonshme të RFC 6238, faktori i dytë është 6 shifra dhjetore (dhe maksimumi i lejuar nga specifikimi është 8 shifra). Sipas kalkulatorit bruteforce për OTP, në tre ditë një sulmues është në gjendje të gjejë faktorin e dytë nëse disi bëhet i vetëdijshëm për të parin. Nuk është e qartë se çfarë shërbimi mund ta kundërshtojë këtë sulm pa ndërprerë përvojën normale të përdoruesit. E vetmja provë e mundshme e punës është captcha, e cila, për mendimin tonë, është zgjidhja e fundit.Problemi i dytë është paqartësia e gjykimit të shërbimit për cilësinë e sesionit të përdoruesit dhe marrjen e një vendimi për nevojën për "vërtetim paraprak". Edhe më keq, shërbimi nuk është i interesuar ta bëjë këtë proces transparent, sepse siguria nga errësira funksionon në të vërtetë këtu. Nëse një sulmues e di se në çfarë baze shërbimi merr një vendim në lidhje me legjitimitetin e një seance, ai mund të përpiqet të falsifikojë këto të dhëna. Si rregull i përgjithshëm, mund të konkludojmë se gjykimi bëhet në bazë të historisë së vërtetimit të përdoruesit, duke marrë parasysh adresën IP (dhe derivatet e saj të numrit të sistemit autonom që identifikon ofruesin dhe vendndodhjen bazuar në gjeobazën) dhe të dhënat e shfletuesit, për shembull, titulli i Agjentit të Përdoruesit dhe një grup kukitash, lso flash dhe ruajtje lokale html. Kjo do të thotë që nëse një sulmues kontrollon kompjuterin e një përdoruesi, ai jo vetëm që mund të vjedhë të gjitha të dhënat e nevojshme, por edhe të përdorë adresën IP të viktimës. Për më tepër, nëse vendimi merret bazuar në ASN, atëherë çdo vërtetim nga Wi-Fi publik në një kafene mund të çojë në "helmim" nga pikëpamja e sigurisë (dhe zbardhjen nga pikëpamja e shërbimit) të ofruesit të kësaj kafene dhe, për shembull, zbardhja e të gjitha kafeneve në qytet. Ne folëm për mënyrën se si funksionon një sistem zbulimi i anomalive dhe mund të përdoret, por koha ndërmjet fazës së parë dhe të dytë të vërtetimit mund të mos jetë e mjaftueshme për të gjykuar me siguri një anomali. Për më tepër, i njëjti argument shkatërron idenë e kompjuterëve "të besuar": një sulmues mund të vjedhë çdo informacion që ndikon në gjykimin e besimit.

Më në fund, vërtetimi me dy hapa është thjesht i papërshtatshëm: hulumtimi ynë i përdorshmërisë tregon se asgjë i irriton përdoruesit më shumë sesa një ekran ndërmjetës, klikime shtesë të butonave dhe veprime të tjera "të parëndësishme" nga këndvështrimi i tyre.

Bazuar në këtë, ne vendosëm që vërtetimi duhet të jetë me një hap dhe hapësira e fjalëkalimit duhet të jetë shumë më e madhe sesa është e mundur brenda kornizës së RFC 6238 "të pastër".

Në të njëjtën kohë, ne donim të ruajmë vërtetimin me dy faktorë sa më shumë që të ishte e mundur.Autentifikimi i multifaktorëve përcaktohet duke caktuar elemente autentifikimi (në të vërtetë, ata quhen faktorë) në një nga tre kategoritë:

- Faktorët e njohurive (këto janë fjalëkalime tradicionale, kode pin dhe gjithçka që duket si ata);

- Faktorët e pronësisë (në skemat OTP të përdorura, kjo është zakonisht një smartphone, por gjithashtu mund të jetë një shenjë harduerike);

- Faktorët biometrikë (gjurma e gishtit është më e zakonshme tani, megjithëse dikush do ta mbajë mend episodin me personazhin e Wesley Snipes në filmin Demolition Man).

Zhvillimi i sistemit tonë

Kur filluam të punojmë për problemin e vërtetimit me dy faktorë (faqet e para të wiki të korporatave në këtë çështje datojnë që nga viti 2012, por u diskutua pas skenave më parë), ideja e parë ishte të merrte metoda standarde të vërtetimit dhe t'i zbatonte ato tek ne. Kuptuam që nuk mund të mbështeteshim në miliona përdorues tanë për të blerë një shenjë harduerike, kështu që e shtymë këtë opsion për disa raste ekzotike (megjithëse nuk po e braktisim plotësisht, mbase do të jemi në gjendje të dalim me diçka interesante). Metoda SMS gjithashtu nuk mund të jetë e përhapur: është një metodë shumë e besueshme e dorëzimit (në momentin më të rëndësishëm, SMS mund të vonohet ose të mos arrijë fare), dhe dërgimi i SMS kushton para (dhe operatorët kanë filluar të rrisin çmimin e tyre) . Ne vendosëm që përdorimi i SMS të jetë për bankat dhe kompanitë e tjera të teknologjisë së ulët, dhe ne duam t'u ofrojmë përdoruesve tanë diçka më të përshtatshme. Në përgjithësi, zgjedhja ishte e vogël: përdorni smartphone dhe programin në të si faktorin e dytë.Kjo formë e vërtetimit me një hap është e përhapur: përdoruesi kujton kodin PIN (faktori i parë) dhe ka një token harduer ose softuer (në një smartphone) që gjeneron një OTP (faktori i dytë). Në fushën e futjes së fjalëkalimit, ai fut kodin PIN dhe vlerën aktuale OTP.

Sipas mendimit tonë, disavantazhi kryesor i kësaj skeme është i njëjtë me atë të vërtetimit me dy hapa: nëse supozojmë se desktopi i përdoruesit është i kompromentuar, atëherë hyrja në kodin PIN një herë do të çojë në zbulimin e tij dhe sulmuesi mund të gjejë vetëm të dytin faktor.

Ne vendosëm të shkonim në një rrugë tjetër: i gjithë fjalëkalimi gjenerohet nga sekreti, por vetëm një pjesë e sekretit ruhet në smartphone dhe një pjesë futet nga përdoruesi sa herë që gjenerohet fjalëkalimi. Kështu, vetë telefoni inteligjent është një faktor pronësie, dhe fjalëkalimi mbetet në kokën e përdoruesit dhe është një faktor njohurish.

Nonce mund të jetë ose një kundër ose koha aktuale. Ne vendosëm të zgjedhim kohën aktuale, kjo na lejon të mos kemi frikë nga desinkronizimi në rast se dikush gjeneron shumë fjalëkalime dhe rrit numëruesin.

Pra, ne kemi një program për një smartphone ku përdoruesi fut pjesën e tij të sekretit, ajo përzihet me pjesën e ruajtur, rezultati përdoret si një çelës HMAC, i cili përdoret për të nënshkruar kohën aktuale, të rrumbullakosur në 30 sekonda. Prodhimi HMAC është konvertuar në formë të lexueshme, dhe voila-këtu është fjalëkalimi një herë!

Siç u tha më herët, RFC 4226 specifikon që rezultati HMAC të shkurtohet në një maksimum prej 8 shifrash dhjetore. Ne vendosëm që një fjalëkalim i kësaj madhësie nuk është i përshtatshëm për vërtetimin me një hap dhe duhet të rritet. Në të njëjtën kohë, ne kemi dashur të ruajmë lehtësinë e përdorimit (në fund të fundit, mbani mend, ne duam të bëjmë një sistem që do të përdoret nga njerëzit e zakonshëm, dhe jo vetëm geeks sigurie), kështu që si një kompromis në versionin aktual të sistemit , ne kemi zgjedhur të shkurtojmë alfabetin latin në 8 karaktere. Duket se 26^8 fjalëkalime të vlefshme për 30 sekonda janë mjaft të pranueshme, por nëse kufiri i sigurisë nuk na përshtatet (ose këshilla të vlefshme se si ta përmirësojmë këtë skemë shfaqen në Habré), ne do të zgjerojmë, për shembull, në 10 karaktere.

Mësoni më shumë rreth forcës së fjalëkalimeve të tilla

Në fakt, për shkronjat latine të pandjeshme, numri i opsioneve për karakter është 26, për shkronjat latine të mëdha dhe të vogla plus numrat, numri i opsioneve është 26+26+10=62. Pastaj log 62 (26 10) ≈ 7.9, domethënë, një fjalëkalim me 10 shkronja të vogla latine të rastësishme është pothuajse aq i fortë sa një fjalëkalim me 8 shkronja ose numra latine të rastësishme të mëdha dhe të vogla. Kjo patjetër do të jetë e mjaftueshme për 30 sekonda. Nëse flasim për një fjalëkalim me 8 karaktere të bërë nga shkronja latine, atëherë forca e tij është log 62 (26 8) ≈ 6.3, domethënë pak më shumë se një fjalëkalim 6-karakterësh i bërë nga shkronja të mëdha, të vogla dhe numra. Ne mendojmë se kjo është ende e pranueshme për një dritare 30 sekondash.Magjia, pafjalëkalimi, aplikacionet dhe hapat e mëtejshëm

Në përgjithësi, ne mund të ndaleshim atje, por donim ta bënim sistemin edhe më të përshtatshëm. Kur një person ka një smartphone në dorë, ai nuk dëshiron të fusë fjalëkalimin nga tastiera!

Kjo është arsyeja pse ne filluam të punojmë për "hyrjen magjike". Me këtë metodë vërtetimi, përdoruesi lançon aplikacionin në smartfonin e tij, fut kodin e tij PIN në të dhe skanon kodin QR në ekranin e kompjuterit të tij. Nëse kodi PIN është futur saktë, faqja në shfletues ngarkohet përsëri dhe përdoruesi vërtetohet. Magjike!

Si punon?

Numri i sesionit futet në kodin QR dhe kur aplikacioni e skanon atë, ky numër transmetohet në server së bashku me fjalëkalimin dhe emrin e përdoruesit të krijuar në mënyrën e zakonshme. Kjo nuk është e vështirë, sepse smartphone është pothuajse gjithmonë online. Në paraqitjen e faqes që tregon kodin QR, JavaScript po funksionon, duke pritur për një përgjigje nga serveri për të kontrolluar fjalëkalimin për këtë sesion. Nëse serveri përgjigjet se fjalëkalimi është i saktë, skedarët e sesionit vendosen së bashku me përgjigjen dhe përdoruesi konsiderohet i vërtetuar.U bë më mirë, por vendosëm të mos ndalemi as këtu. Duke filluar me iPhone 5S, telefonat dhe tabletët Apple prezantuan skanerin e gjurmëve të gishtërinjve TouchID dhe në versionin 8 të iOS, aplikacionet e palëve të treta mund ta përdorin gjithashtu. Në realitet, aplikacioni nuk fiton akses në gjurmën e gishtit, por nëse shenja e gishtit është e saktë, atëherë seksioni shtesë Keychain bëhet i disponueshëm për aplikacionin. Ne përfituam nga kjo. Pjesa e dytë e sekretit vendoset në rekordin e Keychain të mbrojtur me TouchID, atë që përdoruesi ka futur nga tastiera në skenarin e mëparshëm. Kur zhbllokoni zinxhirin e çelësave, dy pjesët e sekretit përzihen dhe më pas procesi funksionon siç përshkruhet më sipër.

Por është bërë tepër i përshtatshëm për përdoruesin: ai hap aplikacionin, vendos gishtin, skanon kodin QR në ekran dhe e gjen veten të vërtetuar në shfletuesin në kompjuterin e tij! Pra, ne zëvendësuam faktorin e njohurive me një biometrik dhe, nga këndvështrimi i përdoruesit, fjalëkalime të braktisura plotësisht. Ne jemi të sigurt se njerëzit e zakonshëm do ta gjejnë këtë skemë shumë më të përshtatshme sesa të hyjnë manualisht në dy fjalëkalime.

Është e diskutueshme se sa teknikisht është vërtetimi me dy faktorë, por në realitet duhet të kesh një telefon dhe të kesh gjurmën e duhur të gishtit për ta përfunduar me sukses, kështu që ne besojmë se kemi qenë mjaft të suksesshëm në eliminimin e faktorit të njohurive, duke e zëvendësuar atë me biometrikë. . Ne e kuptojmë se mbështetemi në sigurinë e ARM TrustZone që qëndron në themelin e Enklave të Sigurt të iOS dhe besojmë se ky nënsistem aktualisht mund të konsiderohet i besueshëm brenda modelit tonë të kërcënimit. Sigurisht, ne jemi të vetëdijshëm për problemet me vërtetimin biometrik: një gjurmë gishti nuk është një fjalëkalim dhe nuk mund të zëvendësohet nëse rrezikohet. Por, nga ana tjetër, të gjithë e dinë se siguria është në përpjesëtim të zhdrejtë me komoditetin, dhe vetë përdoruesi ka të drejtë të zgjedhë raportin e njërës dhe tjetrës që është i pranueshëm për të.

Më lejoni t'ju kujtoj se kjo është ende një beta. Tani, kur është aktivizuar vërtetimi me dy faktorë, ne çaktivizojmë përkohësisht sinkronizimin e fjalëkalimit në shfletuesin Yandex. Kjo është për shkak të mënyrës së kodimit të bazës së të dhënave të fjalëkalimeve. Tashmë po krijojmë një mënyrë të përshtatshme për të vërtetuar shfletuesin në rastin e 2FA. Të gjitha funksionet e tjera Yandex funksionojnë si më parë.

Kjo është ajo që kemi marrë. Duket se doli mirë, por ju gjykohuni. Do të jemi të lumtur të dëgjojmë komentet dhe rekomandimet tuaja dhe do të vazhdojmë të punojmë për përmirësimin e sigurisë së shërbimeve tona: tani, së bashku me CSP, enkriptimin e transportit të postës dhe gjithçka tjetër, ne tani kemi vërtetimin me dy faktorë. Mos harroni se shërbimet e vërtetimit dhe aplikacionet e gjenerimit OTP janë kritike dhe për këtë arsye paguhet një bonus i dyfishtë për gabimet e gjetura në to si pjesë e programit Bug Bounty.

Etiketa: Shtoni etiketa