Siç thashë më herët, siguria e llogarive të përdoruesve dhe konfidencialiteti i informacionit të biznesit tuaj ia vlen të kujdeseni këto ditë. Në artikujt e mëparshëm mbi politikat lokale të sigurisë, keni mësuar rreth teknikave për përdorimin e politikave lokale të sigurisë dhe politikave të llogarisë që mund t'i përdorni për të përmirësuar ndjeshëm sigurinë e llogarive tuaja të përdoruesve. Tani që keni konfiguruar saktë politikat e sigurisë së llogarisë, do të jetë shumë më e vështirë për sulmuesit të kenë akses në llogaritë e përdoruesve. Por mos harroni se kjo është puna juaj për të garantuar sigurinë. infrastrukturës së rrjetit nuk mbaron. Të gjitha përpjekjet për ndërhyrje dhe vërtetimi i dështuar i përdoruesve tuaj duhet të regjistrohen në mënyrë që të dini nëse duhet ndërmarrë ndonjë veprim. masa shtesë për të garantuar sigurinë. Verifikimi i një informacioni të tillë për të përcaktuar aktivitetin në ndërmarrje quhet auditim.

Procesi i auditimit përdor tre kontrolle: politikën e auditimit, cilësimet e auditimit për objektet dhe regjistrin "Siguria", ku regjistrohen ngjarje të lidhura me sigurinë, të tilla si identifikimi/dalja nga sistemi, përdorimi i privilegjeve dhe qasja në burime. Në këtë artikull do të shikojmë politikat e auditimit dhe analizat e mëvonshme të ngjarjeve në regjistër "Siguria".

Politika e auditimit

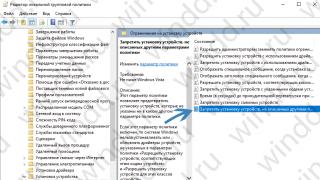

Një politikë auditimi konfiguron një sistem të caktuar përdoruesi dhe grupi për të audituar aktivitetin. Për të konfiguruar politikat e auditimit, në Redaktuesin e Menaxhimit të Politikave të Grupit, duhet të hapni nyjen Konfigurimi i kompjuterit/Konfigurimi i Windows/Cilësimet e sigurisë/Politikat lokale/Politika e auditimit. Ju lutemi mbani mend se si parazgjedhje cilësimi i politikës së auditimit për stacionet e punës është vendosur në "E pacaktuar". Në total, mund të konfiguroni nëntë politika auditimi, të cilat tregohen në ilustrimin e mëposhtëm:

Oriz. 1. Nyja "Politika e auditimit"

Ashtu si me politikat e tjera të sigurisë, për të konfiguruar auditimin ju duhet të përcaktoni një cilësim politikash. Pas klikoni dy herë klikoni me të majtën në ndonjë nga opsionet, kontrolloni opsionin "Përcaktoni cilësimet e mëposhtme të politikës" dhe specifikoni opsionet për auditimin e suksesit, dështimit ose të dy llojeve të ngjarjeve.

Oriz. 2. Vetitë e politikës së auditimit “Qasja në shërbimin e drejtorisë së auditimit”

Pasi të konfigurohet politika e auditimit, ngjarjet do të regjistrohen në regjistrin e sigurisë. Ju mund t'i shikoni këto ngjarje në regjistrin e sigurisë. Le të hedhim një vështrim më të afërt në secilën politikë të auditimit:

Auditimi i hyrjes. Politika aktuale përcakton nëse sistemi operativ përdoruesi në kompjuterin e të cilit zbatohet kjo politikë auditimi, kontrolloni çdo përpjekje për hyrjen ose daljen e përdoruesit. Për shembull, kur një përdorues regjistrohet me sukses në një kompjuter, krijohet një ngjarje e hyrjes në llogari. Ngjarjet e daljes krijohen sa herë që përfundon një llogari përdoruesi e regjistruar. Auditimi i suksesshëm nënkupton krijimin e një rekordi auditimi për çdo përpjekje të suksesshme të hyrjes. Auditimi i dështimit nënkupton krijimin e një regjistrimi auditimi për çdo përpjekje të dështuar për hyrje.

Auditimi i aksesit të objekteve. Kjo politikë kontrollet e sigurisë tentativat e aksesit të përdoruesit në objekte që nuk janë të lidhura me Active Directory. Objekte të tilla përfshijnë skedarë, dosje, printera, ndarje regjistri i sistemit, të cilat janë dhënë listat e veta në listën e kontrollit të qasjes në sistem (SACL). Një auditim krijohet vetëm për objektet për të cilat janë specifikuar listat e kontrollit të aksesit, me kusht që lloji i kërkuar i aksesit dhe Llogaria ekzekutimi i kërkesës përputhet me parametrat në këto lista.

Auditimi i aksesit të shërbimit të drejtorisë. Me këtë politikë sigurie, mund të përcaktoni nëse ngjarjet e specifikuara në listën e kontrollit të qasjes në sistem (SACL), të cilat mund t'i modifikoni në kutinë e dialogut, do të auditohen. « Opsione shtesë siguri" Karakteristikat e objektit të Active Directory. Një audit krijohet vetëm për objektet për të cilat lista e sistemit kontrolli i aksesit, me kusht që lloji i kërkuar i aksesit dhe llogaria që bën kërkesën të përputhen me parametrat në këtë listë. Kjo politikë është disi e ngjashme me politikën "Auditimi i aksesit të objekteve". Auditimi i suksesshëm nënkupton krijimin e një regjistrimi auditimi sa herë që një përdorues akseson me sukses te objekti aktiv Drejtoria për të cilën është përcaktuar tabela SACL. Auditimi i dështimit nënkupton krijimin e një rekord auditimi sa herë që një përdorues nuk arrin të aksesojë një objekt Active Directory që ka një SACL të përcaktuar.

Auditimi i ndryshimit të politikës. Kjo politikë auditimi specifikon nëse sistemi operativ auditon çdo përpjekje për të ndryshuar caktimin e të drejtave të përdoruesit, auditimin, llogarinë ose politikën e besimit. Sukseset e auditimit do të thotë krijimi i një rekordi auditimi sa herë që politikat e caktimit të të drejtave të përdoruesit, politikat e auditimit ose politikat ndryshohen me sukses marrëdhëniet e besimit. Auditimi i dështimit nënkupton krijimin e një regjistrimi auditimi sa herë që dështon një përpjekje për të ndryshuar politikat e caktimit të të drejtave të përdoruesit, politikat e auditimit ose politikat e besimit.

Ndryshimet e privilegjit të auditimit. Duke përdorur këtë politikë sigurie, mund të përcaktoni nëse përdorimi i privilegjeve dhe të drejtave të përdoruesit do të auditohet. Sukseset e auditimit nënkupton krijimin e një rekordi auditimi për çdo përdorim të suksesshëm të të drejtës së përdoruesit. Auditimi i dështimit nënkupton krijimin e një regjistri auditimi për çdo përdorim të pasuksesshëm të të drejtës së përdoruesit.

Auditimi i përcjelljes së procesit. Politika aktuale e auditimit përcakton nëse sistemi operativ auditon ngjarje të lidhura me procesin, të tilla si krijimi dhe përfundimi i procesit, aktivizimi i programit dhe aksesi indirekt i objektit. Auditimi i suksesshëm nënkupton krijimin e një rekordi auditimi për çdo ngjarje të suksesshme të lidhur me një proces të monitoruar. Auditimi i dështimit nënkupton krijimin e një regjistri auditimi për çdo ngjarje të dështuar të lidhur me procesin e monitoruar.

Auditimi i ngjarjeve të sistemit. Kjo politikë sigurie është veçanërisht e vlefshme sepse është me këtë politikë që ju mund të zbuloni nëse kompjuteri i përdoruesit është mbingarkuar, nëse madhësia e regjistrit të sigurisë ka tejkaluar pragun e paralajmërimit, nëse ngjarjet e gjurmuara janë humbur për shkak të një dështimi të auditimit dhe madje edhe nëse janë bërë ndryshime të cilat mund të ndikojnë në sigurinë e sistemit ose në regjistrin e sigurisë deri dhe duke përfshirë ndryshimin e kohës së sistemit. Auditimi i suksesshëm nënkupton krijimin e një rekordi auditimi për çdo ngjarje të suksesshme të sistemit. Auditimi i dështimit nënkupton krijimin e një regjistrimi auditimi për çdo ngjarje të sistemit që dështon.

Kontrolloni ngjarjet e hyrjes. Me këtë politikë auditimi, mund të specifikoni nëse sistemi operativ do të kryejë një auditim sa herë që ky kompjuter kontrollon për kredencialet. Kur përdoret kjo politikë, krijohet një ngjarje për hyrjet lokale dhe të largëta të përdoruesve. Anëtarët e domenit dhe kompjuterët jo-domain besohen nga llogaritë e tyre lokale. Kur një përdorues përpiqet të lidhet me dosje e përbashkët në server, ngjarja e hyrjes në distancë regjistrohet në regjistrin e sigurisë, por ngjarjet e daljes nuk regjistrohen. Auditimi i suksesshëm nënkupton krijimin e një rekordi auditimi për çdo përpjekje të suksesshme të hyrjes. Auditimi i dështimit nënkupton krijimin e një regjistrimi auditimi për çdo përpjekje të dështuar për hyrje.

Auditimi i Menaxhimit të Llogarisë. Kjo politika e fundit konsiderohet gjithashtu shumë e rëndësishme sepse mund t'ju ndihmojë të përcaktoni nëse keni nevojë të auditoni çdo ngjarje të Kontrollit të Llogarisë në kompjuterin tuaj. Regjistri i sigurisë do të regjistrojë aktivitete të tilla si krijimi, zhvendosja dhe çaktivizimi i llogarive, si dhe ndryshimi i fjalëkalimeve dhe grupeve. Auditimi i suksesshëm nënkupton krijimin e një rekordi auditimi për çdo ngjarje të suksesshme të menaxhimit të llogarisë. Auditimi i dështimit nënkupton krijimin e një regjistrimi auditimi për çdo ngjarje të menaxhimit të llogarisë që dështon.

Siç mund ta shihni, të gjitha politikat e auditimit janë në një farë mase shumë të ngjashme, dhe nëse vendosni auditimin e të gjitha politikave për secilin përdorues në organizatën tuaj, atëherë herët a vonë thjesht do të hutoheni në to. Prandaj, është e nevojshme që së pari të përcaktohet se çfarë saktësisht nevojitet për auditimin. Për shembull, për t'u siguruar që një nga llogaritë tuaja po aksesohet vazhdimisht akses i paautorizuar duke përdorur metodën e supozimit të fjalëkalimit, mund të specifikoni një auditim të përpjekjeve të dështuara të hyrjes. NË seksioni tjetër do të shqyrtojmë shembulli më i thjeshtë përdorimin e këtyre politikave.

Shembull i përdorimit të një politike auditimi

Le të themi se kemi një domen testdomain.com, në të cilin ka një përdorues me një llogari DImaN.Vista. V në këtë shembull ne do të zbatojmë politikën për këtë përdorues dhe do të shohim se çfarë ngjarjesh regjistrohen në regjistrin e sigurisë kur tentohet të ketë akses të paautorizuar në sistem. Te luaj situatë e ngjashme ndiqni këto hapa:

konkluzioni

Në këtë artikull, ne vazhduam studimin tonë të politikave të sigurisë, domethënë, shikuam cilësimet e politikave të auditimit me të cilat mund të hetoni përpjekjet për ndërhyrje dhe vërtetimin e dështuar të përdoruesve tuaj. Janë marrë parasysh të nëntë politikat e sigurisë përgjegjëse për auditimin. Gjithashtu, duke përdorur shembullin, mësuat se si funksionojnë politikat e auditimit duke përdorur politikën "Auditimi i ngjarjeve të hyrjes". Situata e hyrjes së paautorizuar në kompjuterin e një përdoruesi u emulua, e ndjekur nga një auditim i regjistrit të sigurisë së sistemit.

Për të kontrolluar aksesin në skedarë dhe dosje në Windows Server 2008 R2, duhet të aktivizoni funksionin e auditimit dhe gjithashtu të specifikoni dosjet dhe skedarët në të cilët duhet të regjistrohet qasja. Pas konfigurimit të auditimit, regjistri i serverit do të përmbajë informacione rreth aksesit dhe ngjarjeve të tjera në skedarët dhe dosjet e zgjedhura. Vlen të përmendet se auditimi i aksesit në skedarë dhe dosje mund të kryhet vetëm në vëllime me sistemin e skedarëve NTFS.

Aktivizo auditimin e objekteve të sistemit të skedarëve në Windows Server 2008 R2

Auditimi i aksesit për skedarët dhe dosjet aktivizohet dhe çaktivizohet duke përdorur politikat e grupit: politika e domenit për domeni aktiv Drejtoria ose politikat lokale të sigurisë për veçmas serverë në këmbë. Për të mundësuar auditimin në një server individual, duhet të hapni tastierën e menaxhimit politikan vendas Fillimi ->Të gjithaProgramet ->AdministrativeMjetet ->LokalSiguriaPolitika. Në konsolën e politikave lokale, ju duhet të zgjeroni pemën e politikave lokale ( LokalPolitikat) dhe zgjidhni një element AuditimiPolitika.

NË paneli i djathtë ju duhet të zgjidhni një element AuditimiObjektQasja dhe në dritaren që shfaqet, specifikoni se çfarë lloje të ngjarjeve të aksesit në skedarë dhe dosje duhet të regjistrohen (qasje e suksesshme/pasuksesshme):

Pas përzgjedhjes cilësimet e nevojshme duhet të shtypni NE RREGULL.

Përzgjedhja e skedarëve dhe dosjeve në të cilat qasja do të regjistrohet

Pasi të aktivizohet qasja e auditimit në skedarë dhe dosje, duhet të zgjidhni objekte specifike sistemi i skedarëve, aksesi në të cilin do të auditohet. Ashtu si lejet NTFS, cilësimet e auditimit trashëgohen si parazgjedhje për të gjitha objektet fëmijë (përveç nëse konfigurohen ndryshe). Ashtu si kur caktoni të drejtat e aksesit në skedarë dhe dosje, trashëgimia e cilësimeve të auditimit mund të aktivizohet për të gjitha ose vetëm objektet e zgjedhura.

Për të vendosur auditimin për një dosje/skedar të caktuar, duhet të klikoni mbi të klikoni me të djathtën miun dhe zgjidhni Karakteristikat ( Vetitë). Në dritaren e vetive, shkoni te skeda Siguria ( Siguria) dhe shtypni butonin E avancuar. Në dritaren e cilësimeve të avancuara të sigurisë ( E avancuarSiguriaCilësimet) shkoni te skeda Auditimi ( Auditimi). Vendosja e auditimit, natyrisht, kërkon të drejta administratori. Në këtë fazë, dritarja e auditimit do të shfaqë një listë të përdoruesve dhe grupeve për të cilët është aktivizuar auditimi për këtë burim:

Për të shtuar përdorues ose grupe, qasja e të cilëve në këtë objekt do të rregullohet, duhet të shtypni butonin Shto… dhe specifikoni emrat e këtyre përdoruesve/grupeve (ose specifikoni Të gjithë– për të audituar aksesin e të gjithë përdoruesve):

Menjëherë pas aplikimit të këtyre cilësimeve në regjistri i sistemit Siguria (mund ta gjeni në snap-in KompjuterMenaxhimi -> Shikuesi i ngjarjeve), sa herë që ju aksesoni objektet për të cilat auditimi është i aktivizuar, do të shfaqen hyrjet përkatëse.

Përndryshe, ngjarjet mund të shikohen dhe filtrohen duke përdorur cmdlet PowerShell − Get-EventLog Për shembull, për të shfaqur të gjitha ngjarjet me eventid 4660, ekzekutoni komandën:

Siguria Get-EventLog | ?($_.eventid -eq 4660)

Këshilla. Mund të caktohet për çdo ngjarje në Regjistri i Windows veprime të caktuara, të tilla si dërgimi email ose ekzekutimi i skenarit. Si është konfiguruar kjo përshkruhet në artikull:

UPD nga 06.08.2012 (Faleminderit komentuesit).

Në Windows 2008/Windows 7, u prezantua menaxhimi i auditimit dobi të veçantë auditpol. Lista e plotë Llojet e objekteve për të cilat mund të aktivizohet auditimi mund të shihen duke përdorur komandën:

Auditpol /lista /nënkategoria:*

Siç mund ta shihni, këto objekte ndahen në 9 kategori:

- Sistemi

- Logon/Logoff

- Qasja në objekt

- Përdorimi i privilegjit

- Ndjekja e Detajuar

- Ndryshimi i politikës

- Menaxhimi i llogarisë

- DS Access

- Hyrja në llogari

Dhe secila prej tyre, në përputhje me rrethanat, ndahet në nënkategori. Për shembull, kategoria e auditimit të Access Access përfshin një nënkategori Sistemi i skedarëve dhe për të mundësuar auditimin për objektet e sistemit të skedarëve në kompjuter, ekzekutoni komandën:

Auditpol /set /nënkategoria:"Sistemi i skedarëve" /dështim:aktivizo /sukses:aktivizo

Është çaktivizuar në përputhje me rrethanat me komandën:

Auditpol /set /nënkategoria:"Sistemi i skedarëve" /dështimi: çaktivizoj / sukses: çaktivizoj

Ato. Nëse çaktivizon auditimin e nënkategorive të panevojshme, mund të zvogëloni ndjeshëm vëllimin e regjistrit dhe numrin e ngjarjeve të panevojshme.

Pasi të aktivizohet qasja e auditimit në skedarë dhe dosje, duhet të specifikoni objektet specifike që do të monitorojmë (në vetitë e skedarëve dhe dosjeve). Mbani në mend se si parazgjedhje, cilësimet e auditimit trashëgohen në të gjitha objektet fëmijë (përveç nëse specifikohet ndryshe).

Pershendetje te gjitheve!

Ne vazhdojmë të publikojmë fletë mashtrimi për ngritjen e një auditimi sisteme të ndryshme, herën e fundit që folëm për AD habrahabr.ru/company/netwrix/blog/140569, sot do të diskutojmë serverët e skedarëve. Duhet të them që më shpesh ne kryejmë cilësime auditimi serverët e skedarëve– gjatë instalimeve pilot me klientët. Nuk ka asgjë të komplikuar në këtë detyrë, vetëm tre hapa të thjeshtë:

- Vendosni auditimin në ndarjet e skedarëve

- Konfiguroni dhe aplikoni politika të përgjithshme dhe të detajuara të auditimit

- Ndrysho cilësimet e regjistrit të ngjarjeve

Vendosja e auditimit në burimet e skedarëve

Krijimi i një politike të përgjithshme auditimi

Për të monitoruar ndryshimet në serverin e skedarëve, duhet të konfiguroni një politikë auditimi. Përpara se të konfiguroni një politikë, sigurohuni që llogaria juaj të jetë anëtare e grupit të Administratorëve ose që keni të drejta për të menaxhuar regjistrat e auditimit dhe të ngjarjeve në skedarin snap-in të Politikës së Grupit.

Krijimi i një politike të detajuar auditimi

Vendosja e regjistrave të ngjarjeve

Për të kontrolluar në mënyrë efektive ndryshimet, është e nevojshme të konfiguroni regjistrat e ngjarjeve, përkatësisht vendosjen madhësia maksimale revista. Nëse madhësia është e pamjaftueshme, ngjarjet mund të mbishkruhen përpara se të arrijnë në bazën e të dhënave të përdorur nga aplikacioni juaj i kontrollit të ndryshimit.

Së fundi, ne dëshirojmë t'ju ofrojmë një skript që ne vetë e përdorim kur konfigurojmë auditimin në serverët e skedarëve. Skripti konfiguron auditimin në të gjitha aksionet për çdo kompjuter në një OU të caktuar. Në këtë mënyrë nuk duhet të aktivizoni cilësimet në çdo burim skedari me dorë.

Para se të ekzekutoni skriptin, duhet të redaktoni rreshtin 19 - vendosni vlerat e kërkuara në vend të "your_ou_name" dhe "your_domain". Skripti duhet të ekzekutohet nën një llogari që ka të drejta të administratorit të domenit.

Mund ta merrni skriptin në bazën tonë të njohurive ose ta ruani tekstin e mëposhtëm në skedarin .ps1:

#import-module activedirectory #$path = $args; # \\fileserver\share\folder $account = "Të gjithë" # $args; $flavor = "Sukses,Dështim" #$args; $ flamuj = "Readdata, Shkruara, AppendData, WriteExtendedAttributes, DeleteSubDirectoriesAndFiles, WriteAtTributes, Fshi, NdryshimiPermissions, TakeOwnership" $ trashëgimia = "kontejnerinHerit, ObjectInherit" emri_yti,DC=domeni_yt,DC=domeni_yt" | zgjidhni -exp DNSHostName foreach ($comp në $comps) ( $shares = get-wmiobject -class win32_share -computername $comp -filter "type=0 DHE emri si "%[^$]" | zgjidhni -exp name foreach ( $share në $shares) ( $path = "\\"+$comp+"\"+$share $path $acl = (Get-Item $path).GetAccessControl("Access,Audit") $ace = objekt i ri System.Security.AccessControl.FileSystemAuditRule($account, $flamuj, $trashëgimi, $përhapje, $shije) $acl.AddAuditRule($ace) set-acl -shtegu $rruga -AclObject $acl ) )

OP e kërkuar e departamentit të shitjeve mund të ndryshojë shumë nga OP e departamentit të financave.

Snap-in e politikës së grupit Ju lejon të vendosni cilësimet e sigurisë drejtpërdrejt në dyqanin Active Directory. Dosja Cilësimet e sigurisë është në nyjë Konfigurimi i kompjuterit dhe nyja e konfigurimit të përdoruesit

vatela) . Cilësimet e sigurisë lejojnë administratorët politikën e grupit caktoni politika që kufizojnë aksesin e përdoruesit te skedarët dhe dosjet, përcaktojnë numrin e fjalëkalimeve të pasakta që një përdorues mund të fusë përpara se t'i mohohet hyrja, menaxhoni të drejtat e përdoruesit, si p.sh. përcaktimi se cilët përdorues mund të hyjnë në një server domeni.

8.5. Auditimi në Microsoft Windows

8.5.1. Pasqyrë e auditimit në Windows

Auditimi në Windows është procesi i ndjekjes së veprimeve të përdoruesit dhe Veprimet e Windows(e quajtur ngjarje). Gjatë një auditimi, Windows shkruan informacione rreth ngjarjeve në regjistrin e sigurisë sipas udhëzimeve. Ky regjistër regjistron përpjekjet e hyrjes me saktë dhe fjalëkalime të pasakta, si dhe ngjarje që lidhen me krijimin, hapjen, shkatërrimin e skedarëve ose objekteve të tjera.

Çdo hyrje në regjistrin e sigurisë përmban:

informacion për veprimin e kryer;

informacion në lidhje me përdoruesin që ka kryer këtë veprim;

informacion në lidhje me ngjarjen që ka ndodhur dhe nëse ajo ishte e suksesshme.

8.5.1.1. Përdorimi i një politike auditimi

Politika e auditimit përcakton se cilat lloje të Ngjarjet e Windows duhet të regjistrohet në regjistrin e sigurisë në çdo kompjuter. Ky regjistër ju lejon të gjurmoni ngjarjet që specifikoni.

Windows shkruan informacionin e ngjarjes në regjistrin e sigurisë në kompjuterin në të cilin ka ndodhur ngjarja.

vend. Për shembull, mund të konfiguroni auditimin në mënyrë që sa herë që dikush tenton pa sukses të identifikohet në një domen me një llogari domeni, ngjarja regjistrohet në regjistrin e sigurisë në kontrolluesin e domenit.

Kjo ngjarje regjistrohet në kontrolluesin e domenit, jo në kompjuterin në të cilin është bërë përpjekja për identifikimin, sepse ishte kontrolluesi i domenit ai që u përpoq dhe dështoi të vërtetonte identifikimin.

Ju mund të konfiguroni një politikë auditimi në një kompjuter për:

ndjekja e ngjarjeve të suksesit/dështimit, si p.sh. përpjekja për hyrje, përpjekje nga një përdorues specifik për të lexuar skedari i specifikuar, ndryshime në llogarinë e përdoruesit ose anëtarësimin në grup dhe ndryshime në cilësimet tuaja të sigurisë;

eliminimin ose minimizimin e rrezikut të përdorimit të paautorizuar të burimeve.

Për të parë ngjarjet e regjistruara nga Windows në regjistrin e sigurisë, mund të përdorni snap-in Shikuesi i ngjarjeve. Ju gjithashtu mund të arkivoni regjistrat për përdorimin tuaj.

fenomene të tendencave afatgjata - për shembull, për të përcaktuar intensitetin e aksesit në printera ose skedarë, ose për të monitoruar përpjekjet për qasje të paautorizuar në burime.

8.5.2 Planifikimi i një politike auditimi

Administratori duhet të vendosë se cilët kompjuterë të auditojnë. Si parazgjedhje, auditimi është i çaktivizuar.

Kur identifikon kompjuterët për auditim, administratori duhet gjithashtu të planifikojë se çfarë të monitorojë në secilin kompjuter. Windows regjistron ngjarjet e skanuara veçmas në çdo kompjuter.

Ju mund të auditoni:

qasje në skedarë dhe dosje;

hyrje dhe dalje nga sistemi për përdorues të caktuar

mbyllja dhe rinisja e kompjuterit tuaj Windows

ndryshime në llogaritë e përdoruesve dhe grupeve;

përpiqet të modifikojë objektet e Active Directory.

Pasi të keni përcaktuar se cilat ngjarje të testoni, duhet të vendosni nëse do të gjurmoni suksesin dhe/ose dështimin e tyre. Ndjekja e ngjarjeve të suksesshme do t'ju tregojë se sa shpesh përdoruesit e Windows ose aksesin e shërbimeve të tij skedarë të caktuar, printera dhe objekte të tjera. Kjo do të jetë e dobishme kur planifikoni përdorimin e burimeve. Monitorimi i ngjarjeve të pasuksesshme mund t'ju paralajmërojë për shkelje të mundshme të sigurisë. Për shembull, të shumta përpjekjet e pasuksesshme Hyrjet me një llogari të caktuar, veçanërisht nëse ndodhin jashtë orarit normal të punës, mund të tregojnë se dikush pa të drejta aksesi po përpiqet të hakojë sistemin.

Gjatë përcaktimit të politikës së auditimit, këshillohet që të udhëhiqeni nga parimet e mëposhtme:

Vendosni nëse do të monitoroni tendencat në përdorimin e burimeve të sistemit. Në këtë rast, planifikoni të arkivoni regjistrat e ngjarjeve. Kjo do t'ju lejojë të shihni ndryshime në përdorim burimet e sistemit dhe rrit ato paraprakisht;

Rishikoni shpesh regjistrin tuaj të sigurisë. Bëni një orar dhe rishikoni rregullisht këtë regjistër, pasi vendosja e një auditimi në vetvete nuk do t'ju paralajmërojë për shkelje të sigurisë;

Bëjeni politikën tuaj të auditimit të dobishme dhe të lehtë për t'u menaxhuar. Gjithmonë verifikoni të dhënat e ndjeshme dhe të ndjeshme. Kontrolloni vetëm ngjarje të tilla për të marrë informacion kuptimplotë për situatën në rrjet. Kjo do të minimizojë përdorimin e burimeve të serverit dhe do ta bëjë më të lehtë gjetjen informacionin e nevojshëm. Auditimi i shumë ngjarjeve do të ngadalësojë Windows;

kontrolloni aksesin në burime për përdoruesit jo-grupPërdoruesit dhe përdoruesit e grupit Të gjithë. Kjo siguron që ju mund të gjurmoni këdo që është lidhur me rrjetin, jo vetëm ata për të cilët është krijuar llogaria.

8.5.3.Zbatimi i politikës së auditimit

Është e nevojshme të merren parasysh kërkesat e auditimit dhe të vendosen politikat e auditimit. Duke vendosur një politikë auditimi në një kompjuter, mund të kontrolloni skedarët, dosjet, printerët dhe objektet e Active Directory.

8.5.3.1. Vendosja e një auditimi

Ju mund të drejtoni politikën e auditimit bazuar në rol të këtij kompjuteri V Rrjeti Windows. Auditimi është konfiguruar ndryshe për llojet e mëposhtme të kompjuterëve Windows:

për një server anëtar të një domeni, një server të izoluar ose stacione pune me Windows, politika e auditimit konfigurohet veçmas për secilën makinë;

Për kontrollorët e domenit, është caktuar një politikë auditimi për të gjithë domenin; Për të audituar ngjarjet në kontrolluesit e domenit, të tilla si ndryshimet në objektet e Active Directory, duhet të konfiguroni Politikën e Grupit për domenin, i cili do të zbatohet për të gjithë kontrollorët.

Kërkesat për kryerjen e një auditimi

Krijimi dhe administrimi i auditimit kërkon kushtet e mëposhtme:

Duhet të kesh leje Menaxho regjistrin e auditimit dhe sigurisë Për

kompjuteri në të cilin dëshironi të konfiguroni politikën e auditimit ose të shikoni regjistrin e auditimit. Nga Parazgjedhja e Windows i jep të drejta të tilla grupit Administratorët (Administratorët);

skedarët dhe dosjet që do të auditohen duhet të jenë në disqet NTFS.

Vendosja e një auditimi

Ju duhet të konfiguroni:

një politikë auditimi që përfshin një mënyrë auditimi, por nuk auditon objekte specifike;

auditimi për burime specifike, d.m.th. specifikoni ngjarje specifike të monitoruara për skedarët, dosjet, printerët dhe

Objektet e Active Directory. Windows do të monitorojë dhe regjistrojë këto ngjarje.

8.5.3.2. Krijimi i një politike auditimi

NË Para së gjithash, ju duhet të zgjidhni llojet e ngjarjeve për të ndjekur. Parametrat janë vendosur për çdo ngjarje

cilësimet që tregojnë nëse përpjekjet për të gjurmuar janë të suksesshme apo të pasuksesshme. Ju mund të konfiguroni politikat e auditimit përmes snap-in Politika e Grupit.

Llojet e ngjarjeve që mund të kontrollohen në Windows janë paraqitur në Tabelën 8.1.

Tabela 8.1

Llojet e ngjarjeve që mund të kontrollohen në Windows

Përshkrim |

||

Ngjarjet e hyrjes | Kontrolluesi i domenit mori një kërkesë verifikimi |

|

sistemi me | llogaria e përdoruesit është e saktë |

|

hyrja e noahut | ||

Kontrolli | Administratori krijoi, modifikoi ose fshiu |

|

llogari ose grup. Llogaria |

||

përdoruesi është modifikuar, aktivizuar ose |

||

është aktivizuar, ose fjalëkalimi është vendosur ose ndryshuar |

||

Qasja në shërbim | Përdoruesi ka qasje në objektin aktiv |

|

katalogë | Drejtoria. Ju duhet të tregoni vëllime specifike |

|

Projektet e Active Directory për ta gjurmuar këtë |

||

lloji i ngjarjes |

||

Ngjarjet e hyrjes | Përdoruesi hyri dhe dilte nga sistemi |

|

ose u lidh/nuk mund të lidhej nëpërmjet rrjetit |

||

në këtë kompjuter |

||

Qasja në vëllim | Përdoruesi ka qasje në skedar, dosje |

|

ose printer. Ju duhet të specifikoni skedarët, dosjet |

||

ose printera për testim. Mënyra e kontrollit |

||

qasja në shërbimin e drejtorisë kontrollon aksesin |

||

përdorues në një objekt specifik aktiv |

||

Drejtoria. Kontrollon modaliteti i aksesit të objektit |

||

aksesi i përdoruesit në skedarë, dosje ose |

||

printera |

||

Ndryshimi | Ndryshimet janë bërë te përdoruesi |

|

cilësimet e sigurisë, të drejtat e përdoruesit |

||

apo politikat e auditimit |

||

Përdorimi | Përdoruesi aplikoi të drejtat, për shembull, për shkak të |

|

privilegje | ndryshimi i kohës së sistemit. (Unë nuk përfshij këtu - |

|

të drejtat që lidhen me hyrjen në sistem dhe |

||

dil prej saj) |

||

Ndjekja | Përdoruesi kreu një veprim. Ky informacion |

|

procesi | tion është i dobishëm për programuesit që duan të gjurmojnë |

|

tregoni detajet e ekzekutimit të programit |

||

Sistemik | Përdoruesi rindez ose fiku kompjuterin |

|

kallaji me kallaj, ose ka ndodhur një ngjarje që ndikon |

||

Siguria e Windows ose Regjistri i Sigurisë |

||

ness. (Për shembull, regjistri i auditimit është i plotë dhe |

||

Windows nuk ishte në gjendje të shkruante informacione të reja |

||

Edhe më prodhim modern, zyre e vogel ose kompani e madhe përballen me problemin e gabimit banal njerëzor. Kontabiliteti, departamenti ekonomik, menaxherët, çdo punonjës tjetër - shumë mund të kenë akses në skedarë të caktuar. Prandaj, është shumë e rëndësishme të përdoret auditimi i Windows për të gjurmuar aktivitetin e përdoruesit. Mund të rezultojë se një nga punonjësit fshiu shumë skedar i rëndësishëm ose të dhëna që përfshihen në dosjet publike në një server skedari. Si rezultat, frytet e punës së një organizate të tërë mund të fshihen ose korruptohen, duke e lënë administratorin e sistemit të përballet vetë me problemin. Por jo nëse porosisni një shërbim auditimi të Windows.

Vlen të përmendet se OS ka një sistem auditimi, në të cilin është e mundur të gjurmohen dhe regjistrohen të dhënat se kur, ku dhe në çfarë rrethanash, dhe me ndihmën e cilit program kanë ndodhur disa ngjarje që çuan në fshirjen e dosjes ose ju lejoi të fshini ose ndryshoni një skedar të rëndësishëm. Por si parazgjedhje, Auditimi nuk funksionon, pasi është e rëndësishme të përdorni një sasi të caktuar të fuqisë së sistemit. Dhe ngarkesa mund të jetë shumë e lartë, kështu që politikanët e Auditimit mbajnë shënime selektive të atyre ngjarjeve që janë vërtet të rëndësishme.

Auditimi është i integruar në çdo OS Windows, por vetë-konfigurim mund të jetë mjaft e ndërlikuar, kështu që është më mirë të urdhëroni një auditim të aksesit të skedarëve në një server Windows.

Pra, për të kryer një auditim, duhet të aktivizoni funksionin e tij dhe të specifikoni çdo skedar dhe dosje në të cilat do të duhet të regjistrohet aksesueshmëria. Windows kontrollon aksesin e skedarëve vetëm në vëllimet e sistemit të skedarëve NTFS.

Aktivizo Auditimin për objektet e sistemit të skedarëve në Windows Server 2008 R2

Mund të aktivizoni ose çaktivizoni auditimin e aksesit të objekteve duke përdorur Politikën e Grupit. Ky mund të jetë një opsion domeni për Active Directory ose një opsion sigurie lokale i krijuar për serverë individualë.

Aktivizimi i auditimit në një server të veçantë ndodh si më poshtë. Duhet të hapni tastierën e menaxhimit opsionet lokale Filloni -> … -> Politika Lokale e Sigurisë. Pas kësaj, zgjeroni pemën e Politikave Lokale dhe më pas zgjidhni Politikat e Auditimit. Në anën e djathtë, zgjidhni Audit Object Access dhe më pas zgjidhni ngjarjet e aksesueshmërisë për çdo skedar dhe dosje që duhet të regjistrohet.

Përzgjedhja e skedarëve dhe dosjeve në të cilat qasja do të regjistrohet

Pasi të aktivizohet Auditimi në serverin e skedarëve, zgjidhni objekte të caktuara, në lidhje me të cilën do të kryhet auditimi i aksesit. Për ta bërë këtë, klikoni me të djathtën dhe zgjidhni Properties. Më pas shkoni te menyja e Sigurisë dhe më pas klikoni Advanced. Cilësimet e avancuara të sigurisë hapin skedën Auditimi. Të drejtat e administratorit kërkohen për konfigurimin. Për të konfiguruar të drejtat e përdorimit, është e rëndësishme të shtoni një hyrje te Shto dhe të specifikoni emrin e përdoruesit. Tregohet më vonë cilësimet e sakta, duke përfshirë hyrjen, krijimin/ndryshimin ose, kur fshini një skedar, operacione të tjera.

Pas kësaj, një hyrje përkatëse do të shfaqet në regjistrin e sigurisë (Menaxhimi i kompjuterit -> Shikuesi i ngjarjeve) sa herë që identifikoheni. Detyrat mund të filtrohen nga PowerShell - Get-Event Log. Pra, për operacionet me eventid 4660 do t'ju duhet të ekzekutoni sigurinë Get-EventLog | ?($_.ngjarje -eq 4660.

Aktivizo auditimin e avancuar të skedarëve dhe dosjeve në serverët e skedarëve

Është më mirë të auditoni Windows Server 2008 R2 në një host testues. Skedari kompjuter kryesor Auditimi i aksesit kërkon menaxhimin e dosjeve të grupit. Kontrollimi i tij përfshin krijimin e një GPO të re. Nëpërmjet konfigurimit të kompjuterit, duhet të shkoni te cilësimet e sigurisë. Atje do t'ju duhet të rregulloni parametrat e Ditarit dhe të konfiguroni vetë auditimin. Operacionet e personalizuara zakonisht kryhen individualisht. Zakonisht mjaftojnë 200 MB, koha maksimale ruajtja deri në 2 javë, vendos kursim automatik me ditë.

Për të konfiguruar auditimin e serverit të bazës së të dhënave të skedarëve, do t'ju duhet të përdorni auditimin e sistemit të skedarëve. Nëse zgjidhni opsionin "Rreth ndarjes së skedarit", regjistrimi do të jetë sa më i detajuar dhe çdo informacion do të regjistrohet. Për të optimizuar një politikë, është e rëndësishme ta zbatoni atë në kryesore pajisje harduerike. Është më mirë ta bëni këtë në një kontrollues domeni. Klikoni "Shto" dhe tregoni "Kompjuterët" si objekte. Pastaj ata kryejnë kontrolli i kontrollit politikanë, krahasoni rezultatet dhe shkoni në qendrën kryesore të shërbimit të dosjeve. Është e rëndësishme të siguroheni që dosja të paraqitet me akses në skedar.

Tani mund të shkoni te skeda e sigurisë në seksionin "Avancuar". SACL shtohet më pas. Sa i përket llojit, ai mund të jetë Auditimi i Qasjes së Skedarit, Auditimi i Fshirjes së Skedarit, Auditimi i Ndryshimit të Skedarit - çdo mekanizëm veprimi varet nga detyrat që i janë caktuar përdoruesit. Është e rëndësishme të kuptohet se për çdo ndërmarrje individuale detyra të tilla mund të jenë të ndryshme në përmbajtje dhe fushëveprim.

Kontrolli i aksesit në skedarë në një server Windows

Kur një skedar fshihet, krijohen ngjarje identike nën numrin ID=4663. Për më tepër, në trupin BodyL shfaqet një skedar i futjes së të dhënave ose DELETE. Kur riemërtoni, nuk shfaqet një hyrje ID=4663, por dy menjëherë. Në rastin e parë, ndodh fshirja, në të dytën, shkruhen të dhënat. Është e pamundur të anashkalohet varianti i mesazhit 4660, i cili përmban emrin e përdoruesit dhe të dhëna të tjera të shërbimit, duke përfshirë kodin përshkrues.

Kur fshini një skedar, ngjarje të tilla krijohen njëkohësisht, por sekuenca e tyre është gjithmonë 4663 fillimisht dhe vetëm më pas 4660. Për më tepër numër serik ndryshon me 1. Dhe numri serial i 4660 është më i madh për 1, që është 4663. Dhe sipas kësaj vetie ju duhet të kërkoni për detyrat e kërkuara.

Prandaj, ata marrin ngjarjet që ndodhin nga viti 4660. Ato kanë dy veti: kohën e krijimit dhe numrin e radhës. Më vonë, ndryshorja $PrevEvent përmban numrin e operacionit, i cili përmban të dhëna rreth skedar në distancë. Duhet të përcaktohet afati kohor për kërkimin dhe ai duhet të reduktohet në 2 s (me një interval prej +- 1 s). Me shumë mundësi kjo është Kohe shtese(Koha) do të kërkohet për të krijuar secilën detyrë të përfunduar veçmas.

Prandaj, auditimi i dosjes Serveri Windows Serveri 2008 R2 nuk regjistron të dhëna për doket e përkohshme që janë fshirë (.*tmp). Dokumentet e kyçjes (.*kyç) dhe të përkohshme (.*~$*) nuk regjistrohen. Fushat për variablin $BodyL zgjidhen në të njëjtën mënyrë dhe pasi të gjenden detyrat, $BodyL shkruhet në skedarin e regjistrit të tekstit.

Regjistri për aksesin e auditimit në dokumente kërkon skemën e mëposhtme: 1 skedar në muaj me një emër (Emri), i cili përmban muajin dhe vitin. Fakti është se ka shumë më pak elementë të fshirë sesa ato doke për të cilat kryhet auditimi i aksesit. Kjo është arsyeja pse, në vend që të kontrollohet çdo regjistër, hapet një skedar log në çdo tabelë dhe shikohen të dhënat e përdoruesit ose vetë përmbajtja e dokumentit.

Konfigurimi i auditimit të serverit të skedarëve: udhëzime të hollësishme dhe fletë mashtrimi (.pdf)

Auditimi Dosjet e Windows Serveri 2008 është shumë i thjeshtë. Duhet të hapni Start → Run → eventvwr.msc, më pas të regjistroheni Siguria. Meqenëse përmban ngjarje të ndryshme që janë krejtësisht të panevojshme, do t'ju duhet të klikoni View → Filter dhe të filtroni ngjarjet

Llojet e ngjarjeve: Auditimi i suksesit;

si dhe Kategoria: Access Object;

Burimi i ngjarjes: Siguria.

Nuk ka nevojë të keqkuptohen fshirjet. Vetëm se ky funksion gjatë funksionimit të Auditimit të Windows XP është i zbatueshëm punë të rregullt programet. Duke përfshirë shumicën e aplikacioneve, kur lansohen, ato formohen fillimisht skedar i përkohshëm, pastaj ai kryesor dhe ai i përkohshëm fshihet kur të dalë programi. Ndodh gjithashtu që një skedar dhe dosje të tëra (nganjëherë bazat e të dhënave) të fshihen me qëllim të keq. Për shembull, një punonjës i pushuar nga puna vendosi të dëmtojë kompaninë dhe të fshijë të gjitha informacionet. Por rivendosja e dosjeve nuk është e vështirë për njerëzit e zakonshëm. administratori i sistemit. Është një çështje krejtësisht tjetër kur mund të thuash kur dhe kush e bëri diçka të tillë.

Auditimi dosje rrjeti ose auditimi i dosjeve të rrjetit (cilado që është më i përshtatshëm për ju) fillon me konfigurimin. Për ta bërë këtë, duhet të shkoni te vetitë e topave, të shkoni te skeda e sigurisë dhe të zgjidhni "Advanced", më pas skedën Audit, ku (ku) duhet të zgjidhni grupin e përdoruesve "Çdokush". Pastaj ju duhet të zgjidhni Edit, dhe vetëm pas kësaj klikoni në kutitë aktuale të kontrollit si në pamjen e ekranit:

Në këtë rast, lista "Apliko mbi" duhet të përmbajë vlerën "Kjo dosje, nënfolder...". Dhe më pas, pasi të përfundojë konfigurimi, klikoni OK.

Auditimi i Windows Server 2008 përfshin vendosjen e një politike të përgjithshme. Përpara konfigurimit, sigurohuni që llogaria të jetë në grupin e Administratorëve. Kontrolloni një dosje rrjeti në Windows Server 2008 R2Standardtë krahasueshme me më shumë versionet e mëparshme. Por në të njëjtën kohë, vetë zhvilluesit këshillojnë përdorimin e veçorive të përparuara, jo dosjeve ose elementeve (objekteve), megjithëse pak ka ndryshuar që nga viti 2003. Prandaj, vështirë se ia vlen të kërkosh ndonjë të dhënë përkatëse. Duhet vetëm pak kohë për të konfiguruar auditimin e Server 2008 detyra specifike dhe në përputhje me kërkesat e vendosura për qëllimet specifike të biznesit të kompanisë

- Identifikohu ose regjistrohu për të lënë komente