Për të mbrojtur rrjetin tuaj Wi-Fi dhe për të vendosur një fjalëkalim, duhet të zgjidhni një lloj sigurie rrjeti pa tel dhe metodën e kriptimit. Dhe në këtë fazë, shumë njerëz kanë një pyetje: cilën të zgjedhin? WEP, WPA, apo WPA2? Personale apo Ndërmarrje? AES apo TKIP? Cilat cilësime sigurie do ta mbrojnë më mirë rrjetin tuaj Wi-Fi? Do të përpiqem t'u përgjigjem të gjitha këtyre pyetjeve në kuadrin e këtij artikulli. Le të shqyrtojmë gjithçka metodat e mundshme vërtetimi dhe enkriptimi. Le të zbulojmë se cilat parametra të sigurisë së rrjetit Wi-Fi vendosen më mirë në cilësimet e ruterit.

Ju lutemi vini re se lloji i sigurisë, ose vërtetimi, vërtetimi i rrjetit, siguria, metoda e vërtetimit janë të gjitha e njëjta gjë.

Lloji i vërtetimit dhe kriptimi janë cilësimet kryesore të sigurisë wifi pa tel rrjeteve. Mendoj se fillimisht duhet të kuptojmë se cilat janë ato, çfarë versionesh ka, aftësitë e tyre etj. Pas së cilës do të zbulojmë se çfarë lloj mbrojtjeje dhe enkriptimi të zgjedhim. Unë do t'ju tregoj duke përdorur shembullin e disa ruterave të njohur.

Unë rekomandoj shumë të vendosni një fjalëkalim dhe të mbroni rrjetin tuaj pa tel. Instaloni niveli maksimal mbrojtjes. Nëse e lini rrjetin të hapur, pa mbrojtje, atëherë kushdo mund të lidhet me të. Kjo është kryesisht e pasigurt. Dhe gjithashtu një ngarkesë shtesë në ruterin tuaj, një rënie në shpejtësinë e lidhjes dhe të gjitha llojet e problemeve me lidhjen e pajisjeve të ndryshme.

Mbrojtja e rrjetit Wi-Fi: WEP, WPA, WPA2

Ekzistojnë tre mundësi mbrojtjeje. Sigurisht, pa llogaritur "Open" (Pa mbrojtje).

- WEP(Wired Equivalent Privacy) është një metodë vërtetimi e vjetëruar dhe e pasigurt. Kjo është metoda e parë dhe jo shumë e suksesshme e mbrojtjes. Sulmuesit mund të hyjnë lehtësisht në rrjetet me valë që mbrohen duke përdorur WEP. Nuk ka nevojë të vendosni këtë modalitet në cilësimet e ruterit tuaj, megjithëse është i pranishëm atje (jo gjithmonë).

- WPA(Qasje e mbrojtur Wi-Fi) – e besueshme dhe tip modern sigurinë. Përputhshmëri maksimale me të gjitha pajisjet dhe sistemet operative.

- WPA2- të reja, të përmirësuara dhe më shumë version i besueshëm WPA. Ekziston mbështetje për enkriptimin AES CCMP. Tani për tani kjo është mënyra më e mirë Mbrojtje Wi-Fi rrjeteve. Kjo është ajo që unë rekomandoj të përdorni.

WPA/WPA2 mund të jetë dy llojesh:

- WPA/WPA2 - Personal (PSK)- Kjo është metoda e zakonshme e vërtetimit. Kur ju duhet vetëm të vendosni një fjalëkalim (çelës) dhe më pas ta përdorni për t'u lidhur me një rrjet Wi-Fi. I njëjti fjalëkalim përdoret për të gjitha pajisjet. Vetë fjalëkalimi ruhet në pajisje. Ku mund ta shikoni ose ta ndryshoni nëse është e nevojshme. Rekomandohet të përdorni këtë opsion.

- WPA/WPA2 - Ndërmarrja– më shumë metodë komplekse, i cili përdoret kryesisht për mbrojtjen e rrjeteve wireless në zyra dhe objekte të ndryshme. Ju lejon të ofroni më shumë nivel të lartë mbrojtjes. Përdoret vetëm kur është instaluar një server RADIUS për të autorizuar pajisjet (që jep fjalëkalime).

Unë mendoj se kemi kuptuar metodën e vërtetimit. Gjëja më e mirë për t'u përdorur është WPA2 - Personal (PSK). Për pajtueshmëri më të mirë, në mënyrë që të mos ketë probleme me lidhjen e pajisjeve të vjetra, mund të vendosni modalitetin e përzier WPA/WPA2. Ky është cilësimi i paracaktuar në shumë rutera. Ose e shënuar si "Rekomanduar".

Kriptimi i rrjetit pa tela

Ka dy mënyra TKIP Dhe AES.

Rekomandohet përdorimi i AES. Nëse keni pajisje të vjetra në rrjetin tuaj që nuk mbështesin enkriptimin AES (por vetëm TKIP) dhe do të ketë probleme me lidhjen e tyre me rrjetin pa tel, atëherë vendoseni në "Auto". Lloji Kriptimi TKIP nuk mbështetet në modalitetin 802.11n.

Në çdo rast, nëse instaloni rreptësisht WPA2 - Personal (rekomandohet), atëherë do të jetë i disponueshëm vetëm enkriptimi AES.

Çfarë mbrojtje duhet të instaloj në ruterin tim Wi-Fi?

Përdorni WPA2 - Personal me kriptim AES. Deri më sot, kjo është më e mira dhe më e mira mënyrë të sigurt. Ja si duken cilësimet e sigurisë së rrjetit pa tel në ruterat ASUS:

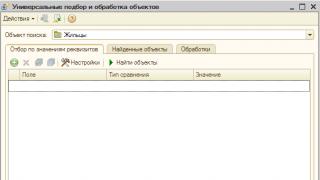

Dhe kështu duken këto cilësime sigurie në ruterat nga TP-Link (me firmware të vjetër).

Më shumë udhëzime të hollësishme për TP-Link mund të shikoni.

Udhëzime për ruterat e tjerë:

Nëse nuk dini ku t'i gjeni të gjitha këto cilësime në ruterin tuaj, atëherë shkruani në komente, do të përpiqem t'ju tregoj. Vetëm mos harroni të specifikoni modelin.

Që nga pajisjet më të vjetra WPA2 - Personal (AES) ( Përshtatësit Wi-Fi, telefonat, tabletët, etj.) mund të mos e mbështesin atë, atëherë në rast të problemeve me lidhjen, vendosni modalitetin e përzier (Auto).

Shpesh vërej se pas ndryshimit të fjalëkalimit ose cilësimeve të tjera të sigurisë, pajisjet nuk duan të lidhen me rrjetin. Kompjuterët mund të marrin gabimin "Cilësimet e rrjetit të ruajtura në këtë kompjuter nuk plotësojnë kërkesat e këtij rrjeti". Provoni të fshini (harroni) rrjetin në pajisje dhe të lidheni përsëri. Kam shkruar se si ta bëj këtë në Windows 7. Por në Windows 10 ju duhet.

Fjalëkalimi (çelës) WPA PSK

Çfarëdo lloji të sigurisë dhe metodës së enkriptimit që zgjidhni, duhet të vendosni një fjalëkalim. Aka çelësi WPA, Fjalëkalimi me valë, çelësi i sigurisë Rrjetet Wi-Fi etj.

Gjatësia e fjalëkalimit është nga 8 në 32 karaktere. Shkronjat mund të përdoren Alfabeti latin dhe numrat. Gjithashtu shenja të veçanta: - @ # $ ! etj. Nuk ka hapësira! Fjalëkalimi është i ndjeshëm ndaj shkronjave të vogla! Kjo do të thotë se "z" dhe "Z" janë karaktere të ndryshme.

Unë nuk rekomandoj bast fjalëkalime të thjeshta. Është më mirë të krijosh fjalëkalim i fortë, të cilin askush nuk do të mund ta marrë, edhe nëse përpiqet shumë.

Nuk ka gjasa që ju të jeni në gjendje të mbani mend një fjalëkalim kaq kompleks. Do të ishte mirë ta shkruani diku. Nuk është e pazakontë që fjalëkalimet e Wi-Fi thjesht të harrohen. Kam shkruar në artikull se çfarë duhet bërë në situata të tilla: .

Nëse keni nevojë për më shumë siguri, mund të përdorni lidhjen e adresës MAC. Vërtetë, nuk e shoh të nevojshme për këtë. WPA2 - Personal i çiftuar me AES dhe një fjalëkalim kompleks është mjaft i mjaftueshëm.

Si e mbroni rrjetin tuaj Wi-Fi? Shkruani në komente. Epo, bëni pyetje :)

Filtrimi i fjalëkalimit dhe adresës MAC duhet t'ju mbrojë nga hakerimi. Në fakt, siguria varet kryesisht nga kujdesi juaj. Metodat e papërshtatshme të sigurisë, një fjalëkalim i thjeshtë dhe një qëndrim joserioz ndaj përdoruesve të palëve të treta në rrjeti i shtëpisë jepni sulmuesve mundësi shtesë sulmi. Në këtë artikull, do të mësoni se si të hapni një fjalëkalim WEP, pse duhet të braktisni filtrat dhe si të siguroni rrjetin tuaj pa tel nga të gjitha anët.

Mbrojtje nga mysafirët e paftuar

Rrjeti juaj nuk është i sigurt, prandaj herët a vonë dikush do të lidhet me rrjetin tuaj pa tel. i huaj— ndoshta as me qëllim, sepse telefonat inteligjentë dhe tabletët janë në gjendje të lidhen automatikisht me rrjete të pambrojtura. Nëse ai thjesht hap disa site, atëherë, ka shumë të ngjarë, asgjë e keqe nuk do të ndodhë përveç konsumit të trafikut. Situata do të bëhet më e ndërlikuar nëse një mysafir fillon të shkarkojë përmbajtje të paligjshme përmes lidhjes suaj të internetit.

Nëse nuk keni marrë ende ndonjë masë sigurie, atëherë shkoni te ndërfaqja e ruterit përmes një shfletuesi dhe ndryshoni të dhënat e hyrjes në rrjet. Adresa e ruterit zakonisht duket si kjo: http://192.168.1.1. Nëse nuk është kështu, atëherë mund të zbuloni adresën IP të tuajën pajisje rrjeti nëpërmjet linjës së komandës. Në sallën e operacionit Sistemi Windows 7 Klikoni në butonin "Start" dhe futni komandën "cmd" në shiritin e kërkimit. Thirrni cilësimet e rrjetit me komandën "ipconfig" dhe gjeni linjën "Default gateway". IP e specifikuar është adresa e ruterit tuaj, e cila duhet të futet shiriti i adresave shfletuesi. Vendndodhja e cilësimeve të sigurisë së ruterit tuaj ndryshon sipas prodhuesit. Si rregull, ato janë të vendosura në një seksion me emrin "WLAN | Siguria".

Nëse rrjeti juaj me valë përdor një lidhje të pasigurt, duhet të jeni veçanërisht të kujdesshëm me përmbajtjen e vendosur në dosjet me qasje e përbashkët, pasi në mungesë të mbrojtjes është në dispozicion të plotë të përdoruesve të tjerë. Në të njëjtën kohë, në sistemi operativ Në Windows XP Home, situata me aksesin e përbashkët është thjesht katastrofike: si parazgjedhje, fjalëkalimet nuk mund të vendosen fare këtu - këtë funksion i pranishëm vetëm në version profesional. Në vend të kësaj, të gjitha kërkesat e rrjetit bëhen përmes një llogarie të pasiguruar të ftuar. Ju mund ta siguroni rrjetin tuaj në Windows XP duke përdorur një manipulim të vogël: hapni vijën e komandës, futni "New user guest YourNewPassword" dhe konfirmoni funksionimin duke shtypur tastin "Enter". Pas rinisni Windows akses burimet e rrjetit do të jetë e mundur vetëm nëse keni një fjalëkalim, por më shumë akordim i imët në këtë version të OS, për fat të keq, nuk është e mundur. Menaxhimi i cilësimeve të ndarjes është shumë më i përshtatshëm në Windows 7. Këtu, për të kufizuar numrin e përdoruesve, thjesht shkoni te "Qendra e Rrjetit dhe Ndarjes" në Panelin e Kontrollit dhe krijoni grupi i shtëpisë i mbrojtur me fjalëkalim.

Mungesa e sigurisë së duhur në një rrjet pa tel është një burim i rreziqeve të tjera, siç mund të përdorin hakerët programe speciale(numëron) zbulon gjithçka lidhje të pasigurta. Në këtë mënyrë, hakerët do ta kenë të lehtë të përgjojnë të dhënat tuaja të identifikimit nga shërbime të ndryshme.

Hakerat

Si më parë, dy metodat më të njohura të sigurisë sot janë filtrimi i adresës MAC dhe fshehja e SSID (emri i rrjetit): këto masa sigurie nuk do t'ju mbajnë të sigurt. Për të identifikuar emrin e rrjetit, një sulmuesi ka nevojë vetëm për një përshtatës WLAN, i cili kalon në modalitetin e monitorimit duke përdorur një drejtues të modifikuar dhe një sniffer - për shembull, Kismet. Sulmuesi monitoron rrjetin derisa një përdorues (klient) të lidhet me të. Më pas manipulon paketat e të dhënave dhe në këtë mënyrë e largon klientin nga rrjeti. Kur përdoruesi rilidhet, sulmuesi sheh emrin e rrjetit. Duket e ndërlikuar, por në fakt i gjithë procesi zgjat vetëm disa minuta. Anashkalimi i filtrit MAC është gjithashtu i lehtë: sulmuesi përcakton adresën MAC dhe ia cakton pajisjes së tij. Kështu, lidhja e një të huaji mbetet pa u vënë re nga pronari i rrjetit.

Nëse pajisja juaj mbështet vetëm enkriptimin WEP, ndërmerrni veprime të menjëhershme - një fjalëkalim i tillë mund të thyhet edhe nga jo-profesionistë në pak minuta.

Veçanërisht e popullarizuar në mesin e mashtruesve kibernetikë është paketa softuerike Aircrack-ng, e cila, përveç snifferit, përfshin një aplikacion për shkarkimin dhe modifikimin e drejtuesve të përshtatësit WLAN, dhe gjithashtu ju lejon të rikuperoni çelësin WEP. Metodat e njohura të hakerimit janë sulmet PTW dhe FMS/KoreK, në të cilat trafiku përgjohet dhe një çelës WEP llogaritet bazuar në analizën e tij. Në këtë situatë, ju keni vetëm dy opsione: së pari duhet të kërkoni firmware-in më të fundit për pajisjen tuaj që do të mbështesë metodat më të fundit enkriptimi. Nëse prodhuesi nuk ofron përditësime, është më mirë të refuzoni përdorimin e një pajisjeje të tillë, sepse duke e bërë këtë ju rrezikoni sigurinë e rrjetit tuaj të shtëpisë.

Këshilla popullore për të zvogëluar rrezen Veprimet Wi-Fi jep vetëm pamjen e mbrojtjes. Fqinjët do të jenë ende në gjendje të lidhen me rrjetin tuaj, por sulmuesit shpesh përdorin përshtatës Wi-Fi me një distancë më të madhe.

Pikat e nxehta publike

Vende nga Wi-Fi pa pagesë tërheqin mashtruesit kibernetikë sepse sasi të mëdha informacioni kalojnë përmes tyre dhe çdokush mund të përdorë mjete hakerimi. Në kafene, hotele e të tjera në vende publike ju mund të gjeni pikat e nxehta publike. Por përdoruesit e tjerë të të njëjtave rrjete mund të përgjojnë të dhënat tuaja dhe, për shembull, të marrin kontrollin mbi të dhënat tuaja Llogaritë në shërbime të ndryshme të internetit.

Mbrojtja e biskotave. Disa metoda sulmi janë vërtet kaq të thjeshta saqë çdokush mund t'i përdorë ato. Shtesa Firesheep për shfletuesin Firefox lexon automatikisht dhe liston llogaritë e përdoruesve të tjerë, duke përfshirë Amazon, Google, Facebook dhe Twitter. Nëse një haker klikon në një nga hyrjet në listë, ai do të marrë menjëherë akses të plotë në llogarinë tuaj dhe do të jetë në gjendje të ndryshojë të dhënat e përdoruesit sipas gjykimit tuaj. Firesheep nuk thyen fjalëkalimet, por vetëm kopjon skedarë aktivë dhe të pakriptuar. Për t'u mbrojtur nga përgjimet e tilla, duhet të përdorni shtesën speciale HTTPS Everywhere për Firefox-in. Kjo shtesë i detyron shërbimet në internet të përdorin gjithmonë një lidhje të koduar nëpërmjet Protokolli HTTPS, nëse mbështetet nga serveri i ofruesit të shërbimit.

Mbrojtje Android. Në të kaluarën e afërt, vëmendja e gjerë është tërhequr nga një defekt në sistemin operativ Android që mund të lejojë mashtruesit të kenë akses në llogaritë tuaja në shërbime të tilla si Picasa dhe " Kalendari i Google", si dhe lexoni kontaktet. Google e rregulloi këtë dobësi në Android 2.3.4, por shumica e pajisjeve të blera më parë nga përdoruesit kanë të instaluar versionet më të vjetra të sistemit. Për t'i mbrojtur ato, mund të përdorni aplikacionin SyncGuard.

WPA 2

Mbrojtja më e mirë ofrohet nga teknologjia WPA2, e cila përdoret nga prodhuesit pajisje kompjuterike që nga viti 2004. Shumica e pajisjeve mbështesin këtë lloj kriptimi. Por, si teknologjitë e tjera, WPA2 gjithashtu ka të vetat dobësi: Duke përdorur një sulm fjalori ose metodë brute force, hakerët mund të thyejnë fjalëkalimet - por vetëm nëse ato janë të dobëta. Fjalorët thjesht kalojnë nëpër çelësat e ruajtur në bazat e të dhënave të tyre - si rregull, të gjitha kombinimet e mundshme të numrave dhe emrave. Fjalëkalimet si "1234" ose "Ivanov" hamendësohen aq shpejt sa kompjuteri i hakerit nuk ka kohë as të ngrohet.

Metoda bruteforce supozon të mos përdoret bazë e gatshme të dhëna, por, përkundrazi, duke zgjedhur një fjalëkalim duke renditur të gjitha kombinimet e mundshme të karaktereve. Në këtë mënyrë, një sulmues mund të llogarisë çdo çelës - pyetja e vetme është se sa kohë do t'i duhet. NASA, në udhëzimet e saj të sigurisë, rekomandon një fjalëkalim me të paktën tetë karaktere, dhe mundësisht gjashtëmbëdhjetë. Para së gjithash, është e rëndësishme që ai të përbëhet nga shkronja të vogla dhe shkronjat e mëdha, numrat dhe personazhe të veçanta. Një hakeri do t'i duheshin dekada për të thyer një fjalëkalim të tillë.

Rrjeti juaj nuk është ende plotësisht i mbrojtur, pasi të gjithë përdoruesit brenda tij kanë qasje në ruterin tuaj dhe mund të bëjnë ndryshime në cilësimet e tij. Disa pajisje ofrojnë funksione shtesë mbrojtje nga të cilat duhet të përfitohen gjithashtu.

Para së gjithash, çaktivizoni aftësinë për të manipuluar ruterin përmes Wi-Fi. Fatkeqësisht, kjo veçori është e disponueshme vetëm në pajisje të caktuara, siç janë ruterat Linksys. Të gjitha modele moderne Ruterat gjithashtu kanë aftësinë për të vendosur një fjalëkalim për ndërfaqen e menaxhimit, i cili ju lejon të kufizoni aksesin në cilësimet.

Si çdo program, firmware-i i ruterit është i papërsosur - nuk përjashtohen të metat e vogla ose vrimat kritike në sistemin e sigurisë. Zakonisht informacioni për këtë përhapet menjëherë në internet. Kontrolloni rregullisht për firmware të ri për ruterin tuaj (disa modele madje kanë një funksion përditësim automatik). Një avantazh tjetër i firmware-it ndezës është se ai mund të shtojë funksione të reja në pajisje.

Analiza periodike e trafikut të rrjetit ndihmon për të njohur praninë mysafirë të paftuar. Në ndërfaqen e menaxhimit të ruterit mund të gjeni informacione se cilat pajisje janë lidhur me rrjetin tuaj dhe kur. Është më e vështirë të zbulosh se sa të dhëna ka shkarkuar një përdorues i caktuar.

Qasja e mysafirëve - një mjet për të mbrojtur rrjetin tuaj të shtëpisë

Nëse e mbroni ruterin tuaj me një fjalëkalim të fortë duke përdorur enkriptimin WPA2, nuk do të jeni më në asnjë rrezik. Por vetëm derisa të ndani fjalëkalimin tuaj me përdoruesit e tjerë. Miqtë dhe të njohurit që me telefonat inteligjentë, tabletët ose laptopët e tyre duan të hyjnë në internet përmes lidhjes suaj janë një faktor rreziku. Për shembull, mundësia që pajisjet e tyre të jenë të infektuara nuk mund të përjashtohet malware. Sidoqoftë, për shkak të kësaj nuk do të duhet të refuzoni miqtë, pasi në top modele ruterat, të tillë si Belkin N ose Netgear WNDR3700, sigurojnë akses për vizitorët posaçërisht për raste të tilla. Avantazhi i kësaj mënyre është se ruteri krijon rrjet i veçantë me fjalëkalimin tuaj dhe fjalëkalimi i shtëpisë tuaj nuk përdoret.

Besueshmëria e çelësit të sigurisë

WEP (PRIVATIA EKUIVALENTE ME TELI). Përdor një gjenerator numrash pseudo të rastësishëm (algoritmi RC4) për të marrë çelësin, si dhe vektorët e inicializimit. Sepse komponenti i fundit nuk është i koduar, është e mundur që palët e treta të ndërhyjnë dhe të rikrijojnë çelësin WEP.

WPA (QASJE E MBROJTUR WI-FI) Bazuar në mekanizmin WEP, por ofron një çelës dinamik për siguri të shtuar. Çelësat e gjeneruar duke përdorur algoritmin TKIP mund të thyhen duke përdorur sulmin Bek-Tevs ose Ohigashi-Moriya. Për këtë paketa individuale deshifruar, manipuluar dhe dërguar përsëri në rrjet.

WPA2 (QASJA E MBROJTUR WI-FI 2) Aktivizon enkriptimin algoritëm i besueshëm AES (Advanced Encryption Standard). Së bashku me TKIP është shtuar edhe protokolli CCMP (Counter-Mode/CBC-MAC Protocol), i cili gjithashtu bazohet në algoritmin AES. Deri më tani, një rrjet i mbrojtur nga kjo teknologji nuk mund të hakerohej. Opsioni i vetëm për hakerët është një sulm fjalori ose "metoda e forcës brutale", ku çelësi merret me hamendje, por fjalëkalim kompleksështë e pamundur ta marrësh.

Sot nuk mund të quhet diçka e pazakontë. Sidoqoftë, shumë përdorues (veçanërisht pronarë të pajisjeve celulare) përballen me problemin se cili sistem sigurie duhet të përdorin: WEP, WPA ose WPA2-PSK. Ne do të shohim se çfarë lloj teknologjish janë këto tani. Sidoqoftë, vëmendja më e madhe do t'i kushtohet WPA2-PSK, pasi është kjo mbrojtje që është më e kërkuara sot.

WPA2-PSK: çfarë është?

Le të themi menjëherë: ky është një sistem për mbrojtjen e çdo lidhjeje lokale me një rrjet pa tel bazuar në WI-Fi. Për sistemet me tela të bazuara kartat e rrjetit duke përdorur një lidhje të drejtpërdrejtë Ethernet, kjo nuk ka asnjë efekt.

Me përdorimin e teknologjisë, WPA2-PSK është më i "avancuari" sot. Edhe metodat disi të vjetruara që kërkojnë një emër përdoruesi dhe fjalëkalim, dhe gjithashtu përfshijnë enkriptimin e të dhënave konfidenciale gjatë transmetimit dhe marrjes, duken, për ta thënë butë, si biseda e foshnjës. Dhe kjo është arsyeja pse.

Llojet e mbrojtjes

Pra, le të fillojmë me faktin se deri vonë më teknologji e sigurt Struktura WEP u konsiderua për të mbrojtur lidhjen. Ai përdorte verifikimin e integritetit të çelësit kur lidhte çdo pajisje me valë dhe ishte një standard IEEE 802.11i.

Mbrojtja e rrjetit WiFi WPA2-PSK funksionon, në parim, pothuajse e njëjtë, por kontrollon çelësin e hyrjes në nivelin 802.1X. Me fjalë të tjera, sistemi kontrollon të gjitha opsionet e mundshme.

Sidoqoftë, ekziston një teknologji më e re e quajtur WPA2 Enterprise. Ndryshe nga WPA, ai kërkon jo vetëm një çelës personal aksesi, por edhe praninë e një serveri Radius që ofron akses. Për më tepër, një algoritëm i tillë vërtetimi mund të funksionojë njëkohësisht në disa mënyra (për shembull, Enterprise dhe PSK, duke përdorur kriptim të nivelit AES CCMP).

Protokollet bazë të mbrojtjes dhe sigurisë

Ashtu si ata që shkojnë në të kaluarën, metoda moderne mbrojtjet përdorin të njëjtin protokoll. Ky është TKIP (sistemi Siguria WEP, bazuar në përditësime software dhe algoritmi RC4). E gjithë kjo kërkon futjen e një çelësi të përkohshëm për të hyrë në rrjet.

Siç ka treguar përdorimi praktik, vetëm një algoritëm i tillë nuk siguronte lidhje veçanërisht të sigurta me një rrjet pa tel. Kjo është arsyeja pse u zhvilluan teknologji të reja: fillimisht WPA dhe më pas WPA2, të plotësuara nga PSK (qasja e çelësit personal) dhe TKIP (çelësi i përkohshëm). Përveç kësaj, ai përfshinte edhe të dhëna të transmetimit-marrjes, të njohura sot si standardi AES.

Teknologjitë e vjetruara

Lloji i sigurisë WPA2-PSK është relativisht i ri. Para kësaj, siç u përmend më lart, sistemi WEP përdorej në kombinim me TKIP. Mbrojtja TKIP nuk është gjë tjetër veçse një mjet për të rritur thellësinë e bitit të çelësit të hyrjes. Për momentin, besohet se mënyra bazë ju lejon të rritni çelësin nga 40 në 128 bit. Me gjithë këtë, ju gjithashtu mund të ndryshoni një çelës të vetëm WEP në disa të ndryshëm, të krijuar dhe dërguar automatikisht nga vetë serveri, i cili vërteton përdoruesin pas hyrjes.

Për më tepër, vetë sistemi përfshin përdorimin e një hierarkie strikte të shpërndarjes së çelësave, si dhe një teknikë që ju lejon të heqni qafe të ashtuquajturin problem të parashikueshmërisë. Me fjalë të tjera, kur, të themi, për një rrjet pa tel që përdor sigurinë WPA2-PSK, fjalëkalimi vendoset në formën e një sekuence si "123456789", nuk është e vështirë të merret me mend se të njëjtat programe gjeneruese të çelësave dhe fjalëkalimeve, zakonisht quhen KeyGen ose diçka e tillë, Kur futni katër karakteret e para, katër karakteret e ardhshme mund të gjenerohen automatikisht. Këtu, siç thonë ata, nuk keni nevojë të jeni një person unik për të marrë me mend llojin e sekuencës së përdorur. Por ky, siç është kuptuar ndoshta tashmë, është shembulli më i thjeshtë.

Sa i përket datës së lindjes së përdoruesit në fjalëkalim, kjo nuk diskutohet fare. Ju mund të identifikoheni lehtësisht duke përdorur të njëjtat të dhëna regjistrimi në në rrjetet sociale. Veten e tyre fjalëkalime dixhitale Ky lloj është plotësisht i pabesueshëm. Është më mirë të përdorni numra, shkronja, si dhe simbole (edhe ato që nuk mund të printohen nëse specifikoni një kombinim të çelësave "të nxehtë") dhe një hapësirë. Sidoqoftë, edhe me këtë qasje, WPA2-PSK mund të prishet. Këtu është e nevojshme të shpjegohet metodologjia e funksionimit të vetë sistemit.

Algoritmi tipik i aksesit

Tani disa fjalë të tjera për sistemin WPA2-PSK. Çfarë është kjo përsa i përket aplikim praktik? Ky është një kombinim i disa algoritmeve, si të thuash, në modalitetin e punës. Le të shpjegojmë situatën me një shembull.

Në mënyrë ideale, sekuenca e ekzekutimit të procedurës për mbrojtjen e lidhjes dhe enkriptimin e informacionit të transmetuar ose të marrë zbret në sa vijon:

WPA2-PSK (WPA-PSK) + TKIP + AES.

Në të njëjtën kohë këtu rolin kryesor luan një çelës publik (PSK) me gjatësi nga 8 deri në 63 karaktere. Në çfarë sekuence të saktë do të përdoren algoritmet (nëse kriptimi ndodh së pari, ose pas transmetimit, ose gjatë procesit duke përdorur çelësa të ndërmjetëm të rastit, etj.) nuk është e rëndësishme.

Por edhe me mbrojtjen dhe një sistem enkriptimi në nivelin AES 256 (që do të thotë thellësia bit e çelësit të kriptimit), hakerimi i WPA2-PSK për hakerat me njohuri në këtë çështje do të jetë një detyrë e vështirë, por e mundshme.

Cenueshmëria

Në vitin 2008, në konferencën PacSec, u prezantua një teknikë që lejon hakerimin lidhje me valë dhe lexoni të dhënat e transmetuara nga ruteri në terminalin e klientit. E gjithë kjo zgjati rreth 12-15 minuta. Sidoqoftë, nuk ishte e mundur të hakohej transmetimi i kundërt (klient-ruter).

Fakti është se kur modaliteti i routerit QoS është i aktivizuar, jo vetëm që mund të lexoni informacionin e transmetuar, por edhe ta zëvendësoni atë me informacion të rremë. Në vitin 2009, ekspertët japonezë prezantuan një teknologji që mund të reduktonte kohën e hakimit në një minutë. Dhe në vitin 2010, në internet u shfaq informacioni se mënyra më e lehtë për të hakuar modulin Hole 196 të pranishëm në WPA2 është të përdorni çelësin tuaj privat.

Nuk flitet për ndonjë ndërhyrje me çelësat e gjeneruar. Së pari, një i ashtuquajtur sulm fjalori përdoret në kombinim me forcën brutale, dhe më pas hapësira skanohet lidhje me valë me qëllim të përgjimit të paketave të transmetuara dhe regjistrimit të tyre të mëvonshëm. Mjafton që përdoruesi të bëjë një lidhje, dhe ai menjëherë deautorizohet dhe transmetimi i paketave fillestare përgjohet (shtrëngim duarsh). Pas kësaj, as nuk keni nevojë të jeni pranë pikës kryesore të hyrjes. Mund të punoni lehtësisht jashtë linje. Megjithatë, për të kryer të gjitha këto veprime do t'ju duhet softuer special.

Si të hakoni WPA2-PSK?

Për arsye të dukshme, algoritmi i plotë për hakimin e një lidhjeje nuk do të jepet këtu, pasi kjo mund të përdoret si një lloj udhëzimi për veprim. Le të ndalemi vetëm në pikat kryesore, dhe pastaj vetëm në terma të përgjithshëm.

Si rregull, kur qaseni drejtpërdrejt në ruter, ai mund të kalohet në të ashtuquajturin modalitet Airmon-NG për të monitoruar trafikun (airmon-ng start wlan0 - riemërimi përshtatës pa tel). Pas kësaj, trafiku kapet dhe regjistrohet duke përdorur komandën airdump-ng mon0 (përcjellja e të dhënave të kanalit, shpejtësia e beacon-it, shpejtësia dhe metoda e kriptimit, sasia e të dhënave të transferuara, etj.).

Tjetra, përdoret komanda për të rregulluar kanalin e zgjedhur, pas së cilës komanda Aireplay-NG Deauth futet me vlerat shoqëruese (ato nuk janë dhënë për arsye të ligjshmërisë së përdorimit të metodave të tilla).

Pas kësaj (kur përdoruesi tashmë është autorizuar gjatë lidhjes), përdoruesi thjesht mund të shkëputet nga rrjeti. Në këtë rast, kur të identifikoheni përsëri nga ana e hakerimit, sistemi do të përsërisë autorizimin e hyrjes, pas së cilës do të jetë e mundur të përgjohen të gjitha fjalëkalimet e aksesit. Më pas, do të shfaqet një dritare me një "shtrëngim duarsh". Më pas mund të aplikoni nisjen dosje speciale WPACrack, i cili ju lejon të hapni çdo fjalëkalim. Natyrisht, askush nuk do t'i tregojë askujt saktësisht se si është nisur. Le të theksojmë vetëm se nëse keni njohuri të caktuara, i gjithë procesi zgjat nga disa minuta në disa ditë. Për shembull, një procesor i nivelit Intel që funksionon me një frekuencë standarde të orës 2.8 GHz është në gjendje të përpunojë jo më shumë se 500 fjalëkalime në sekondë, ose 1.8 milion në orë. Në përgjithësi, siç është tashmë e qartë, nuk duhet të mashtroni veten.

Në vend të një pasthënieje

Kjo është ajo për WPA2-PSK. Çfarë është, ndoshta, nuk do të jetë e qartë që në leximin e parë. Megjithatë, unë mendoj se çdo përdorues do të kuptojë bazat e mbrojtjes së të dhënave dhe sistemet e enkriptimit të përdorura. Për më tepër, sot pothuajse të gjithë pronarët përballen me këtë problem. pajisje celulare. A keni vënë re ndonjëherë se kur krijoni një lidhje të re në të njëjtin smartphone, sistemi ju kërkon të përdorni lloj i caktuar siguria (WPA2-PSK)? Shumë thjesht nuk i kushtojnë vëmendje kësaj, por më kot. Në cilësimet e avancuara mund të përdorni mjaftueshëm nje numer i madh i parametra shtesë për të përmirësuar sistemin e sigurisë.

NË Kohët e fundit Shumë publikime "ekspozuese" janë shfaqur në lidhje me hakimin e ndonjë protokolli apo teknologjie të re që rrezikon sigurinë e rrjeteve pa tel. A është vërtet kështu, nga çfarë duhet të keni frikë dhe si mund të siguroheni që qasja në rrjetin tuaj të jetë sa më e sigurt? A kanë pak kuptim fjalët WEP, WPA, 802.1x, EAP, PKI? Kjo rishikim i shkurtër do të ndihmojë në bashkimin e të gjitha teknologjive të aplikueshme të enkriptimit dhe autorizimit të aksesit në radio. Do të përpiqem të tregoj se një rrjet pa tel i konfiguruar siç duhet përfaqëson një pengesë të pakapërcyeshme për një sulmues (deri në një kufi të caktuar, sigurisht).

Bazat

Çdo ndërveprim ndërmjet një pike aksesi (rrjeti) dhe një klienti me valë bazohet në:- Autentifikimi- si klienti dhe pika e hyrjes prezantohen me njëri-tjetrin dhe konfirmojnë se kanë të drejtë të komunikojnë me njëri-tjetrin;

- Enkriptimi- cili algoritëm gërvishtjeje për të dhënat e transmetuara përdoret, si gjenerohet çelësi i enkriptimit dhe kur ndryshon.

Parametrat e një rrjeti pa tel, kryesisht emri i tij (SSID), reklamohen rregullisht nga pika e hyrjes në paketat e transmetimit të fenerëve. Përveç cilësimeve të pritshme të sigurisë, transmetohen kërkesat për QoS, parametrat 802.11n, shpejtësitë e mbështetura, informacione për fqinjët e tjerë, etj. Autentifikimi përcakton se si klienti prezantohet në pikën e duhur. Opsionet e mundshme:

- Hapur- një i ashtuquajtur rrjet i hapur në të cilin të gjitha pajisjet e lidhura autorizohen menjëherë

- Të përbashkëta- autenticiteti i pajisjes së lidhur duhet të verifikohet me një çelës/fjalëkalim

- EAP- autenticiteti i pajisjes së lidhur duhet të verifikohet duke përdorur protokollin EAP nga një server i jashtëm

- Asnje- pa kriptim, të dhënat transmetohen në tekst të qartë

- WEP- shifra e bazuar në algoritmin RC4 me gjatësi të ndryshme të çelësave statike ose dinamike (64 ose 128 bit)

- CKIP- zëvendësim i pronarit për WEP të Cisco-s, versioni i hershëm i TKIP

- TKIP- Zëvendësimi i përmirësuar i WEP me kontrolle dhe mbrojtje shtesë

- AES/CCMP- algoritmi më i avancuar i bazuar në AES256 me kontrolle dhe mbrojtje shtesë

Kombinimi Autentifikimi i hapur, pa enkriptim përdoret gjerësisht në sistemet e aksesit të mysafirëve si ofrimi i internetit në një kafene apo hotel. Për t'u lidhur, duhet të dini vetëm emrin e rrjetit me valë. Shpesh kjo lidhje kombinohet me kontroll shtesë në Portalin Captive duke ridrejtuar kërkesën HTTP të përdoruesit te faqe shtesë, ku mund të kërkoni konfirmim (hyrje-fjalëkalim, marrëveshje me rregullat, etj.).

Enkriptimi WEPështë i rrezikuar dhe nuk mund të përdoret (edhe në rastin e çelësave dinamikë).

Termat e zakonshëm WPA Dhe WPA2 përcaktoni, në fakt, algoritmin e enkriptimit (TKIP ose AES). Për shkak të faktit se përshtatësit e klientëve kanë mbështetur WPA2 (AES) për mjaft kohë, nuk ka kuptim të përdorni kriptim TKIP.

Dallimi midis WPA2 Personal Dhe Ndërmarrja WPA2është nga vijnë çelësat e enkriptimit të përdorur në mekanikën e algoritmit AES. Për aplikacione private (në shtëpi, të vogla), një çelës statik (fjalëkalim, një fjalë kodi, PSK (Pre-Shared Key)) me një gjatësi minimale prej 8 karaktere, e cila vendoset në cilësimet e pikës së hyrjes dhe është e njëjtë për të gjithë klientët e këtij rrjeti pa tel. Kompromisi i një çelësi të tillë (ata ia derdhën fasulet një fqinji, një punonjës u pushua nga puna, u vodh një laptop) kërkon një ndryshim të menjëhershëm të fjalëkalimit për të gjithë përdoruesit e mbetur, gjë që është reale vetëm nëse ka një numër të vogël të tyre. Për aplikacionet e korporatave, siç sugjeron emri, përdoret një çelës dinamik, individual për çdo klient aktualisht në punë. Ky çelës mund të përditësohet periodikisht gjatë funksionimit pa ndërprerë lidhjen, dhe një komponent shtesë është përgjegjës për gjenerimin e tij - serveri i autorizimit, dhe pothuajse gjithmonë ky është një server RADIUS.

Të gjithë parametrat e mundshëm të sigurisë janë përmbledhur në këtë pllakë:

| Prona | WEP statike | WEP dinamike | WPA | WPA 2 (ndërmarrje) |

| Identifikimi | Përdorues, kompjuter, kartë WLAN | Përdorues, kompjuter |

Përdorues, kompjuter |

Përdorues, kompjuter |

| Autorizimi |

Çelësi i përbashkët |

EAP |

EAP ose çelës i përbashkët |

EAP ose çelës i përbashkët |

Integriteti |

Vlera e kontrollit të integritetit 32-bit (ICV) |

ICV 32-bit |

Kodi i integritetit të mesazheve 64-bit (MIC) |

CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code - CCM) Pjesë e AES |

Enkriptimi |

Çelësi statik |

Çelësi i sesionit |

Çelësi për paketë nëpërmjet TKIP |

CCMP (AES) |

Shpërndarja e çelësit |

Një herë, manual |

Segmenti i çelësit kryesor (PMK) në çift |

Rrjedh nga PMK |

Rrjedh nga PMK |

Vektori i inicializimit |

Teksti, 24 bit |

Teksti, 24 bit |

Vektor i avancuar, 65 bit |

Numri i paketës 48-bit (PN) |

Algoritmi |

RC4 |

RC4 |

RC4 |

AES |

Gjatësia e çelësit, bit |

64/128 |

64/128 |

128 |

deri në 256 |

Infrastruktura e nevojshme |

Nr |

RREZE |

RREZE |

RREZE |

Ndërsa WPA2 Personal (WPA2 PSK) është e qartë, një zgjidhje e ndërmarrjes kërkon shqyrtim të mëtejshëm.

Ndërmarrja WPA2

Këtu kemi të bëjmë me set shtesë protokolle të ndryshme. Në anën e klientit, një komponent i posaçëm softuerësh, kërkuesi (zakonisht pjesë e OS) ndërvepron me pjesën e autorizimit, serverin AAA. NË në këtë shembull shfaq funksionimin e një rrjeti të unifikuar radio të ndërtuar në pika aksesi të lehta dhe një kontrollues. Në rastin e përdorimit të pikave të aksesit me "truri", i gjithë roli i një ndërmjetësi midis klientëve dhe serverit mund të merret nga vetë pika. Në këtë rast, të dhënat e kërkuesit të klientit transmetohen përmes radios së formuar në protokollin 802.1x (EAPOL), dhe në anën e kontrolluesit ato mbështillen me pako RADIUS.

Përdorimi i mekanizmit të autorizimit EAP në rrjetin tuaj çon në faktin se pas vërtetimit të suksesshëm (pothuajse me siguri të hapur) të klientit nga pika e hyrjes (së bashku me kontrolluesin, nëse ka), ky i fundit i kërkon klientit të autorizojë (konfirmojë autoritetin e tij) me serverin e infrastrukturës RADIUS:

Përdorimi Ndërmarrja WPA2 kërkon një server RADIUS në rrjetin tuaj. Për momentin, produktet më efikase janë këto:

- Microsoft Network Policy Server (NPS), ish IAS- konfiguruar përmes MMC, falas, por duhet të blini Windows

- Qasje e Sigurt Cisco Serveri i kontrollit(ACS) 4.2, 5.3- konfiguruar nëpërmjet një ndërfaqeje në internet, të sofistikuar në funksionalitet, ju lejon të krijoni sisteme të shpërndara dhe tolerante ndaj gabimeve, të shtrenjta

- RADIUS i Lirë- falas, i konfiguruar duke përdorur konfigurime teksti, jo i përshtatshëm për t'u menaxhuar dhe monitoruar

Në këtë rast, kontrolluesi monitoron me kujdes shkëmbimin e vazhdueshëm të informacionit dhe pret autorizimin ose refuzimin e suksesshëm të tij. Nëse është i suksesshëm, serveri RADIUS mund të transmetojë në pikën e hyrjes Opsione shtesë(për shembull, në cilin VLAN të vendoset pajtimtari, cila adresë IP të caktohet, profili QoS, etj.). Në fund të shkëmbimit, serveri RADIUS lejon klientin dhe pikën e aksesit të gjenerojnë dhe shkëmbejnë çelësat e enkriptimit (individualë, të vlefshëm vetëm për këtë sesion):

EAP

Protokolli EAP në vetvete është i bazuar në kontejnerë, që do të thotë se mekanizmi aktual i autorizimit u lihet protokolleve të brendshme. Për momentin, këto kanë marrë ndonjë shpërndarje të rëndësishme:- EAP-FAST(Autentifikimi fleksibël përmes tunelit të sigurt) - zhvilluar nga Cisco; lejon autorizimin duke përdorur një hyrje dhe fjalëkalim të transmetuar brenda tunelit TLS midis kërkuesit dhe serverit RADIUS

- EAP-TLS(Siguria e Shtresës së Transportit). Përdor infrastrukturën çelësat publikë(PKI) për të autorizuar klientin dhe serverin (aplikantin dhe serverin RADIUS) përmes certifikatave të lëshuara nga një autoritet certifikues i besuar (CA). Kërkon regjistrimin dhe instalimin e certifikatave të klientit në çdo pajisje me valë, prandaj është i përshtatshëm vetëm për të menaxhuar mjedisi i korporatës. Serveri i Certifikatave të Windows ka pajisje që lejojnë klientin të gjenerojë certifikatën e tij nëse klienti është anëtar i një domeni. Bllokimi i një klienti mund të bëhet lehtësisht duke revokuar certifikatën e tij (ose përmes llogarive).

- EAP-TTLS(Tunneled Transport Layer Security) është i ngjashëm me EAP-TLS, por nuk kërkon një certifikatë klienti kur krijon një tunel. Në një tunel të tillë, i ngjashëm me një lidhje SSL të shfletuesit, kryhet autorizimi shtesë (duke përdorur një fjalëkalim ose diçka tjetër).

- PEAP-MSCHAPv2(EAP i mbrojtur) - i ngjashëm me EAP-TTLS për sa i përket krijimit fillestar të një tuneli të koduar TLS midis klientit dhe serverit, që kërkon certifikatën e serverit. Më pas, një tunel i tillë autorizohet duke përdorur protokollin e mirënjohur MSCHAPv2.

- PEAP-GTC(Generic Token Card) - e ngjashme me atë të mëparshme, por kërkon karta fjalëkalime një herë(dhe infrastrukturën përkatëse)

Të gjitha këto metoda (përveç EAP-FAST) kërkojnë një certifikatë serveri (në serverin RADIUS) të lëshuar nga një autoritet certifikues (CA). Në këtë rast, vetë certifikata CA duhet të jetë e pranishme në pajisjen e klientit në grupin e besuar (i cili është i lehtë për t'u zbatuar duke përdorur politikën e grupit në Windows). Për më tepër, EAP-TLS kërkon një certifikatë individuale të klientit. Autentifikimi i klientit kryhet si më poshtë: nënshkrim dixhital, pra (opsionale) duke krahasuar certifikatën e ofruar nga klienti me serverin RADIUS me atë që serveri mori nga infrastruktura PKI (Active Directory).

Mbështetja për cilëndo nga metodat EAP duhet të ofrohet nga një kërkues nga ana e klientit. Standardi i integruar Windows XP/Vista/7, iOS, Android ofron të paktën EAP-TLS dhe EAP-MSCHAPv2, gjë që i bën këto metoda të njohura. Përshtatësit e klientëve Intel për Windows vijnë me programin ProSet, i cili zgjeron listën e disponueshme. Klienti Cisco AnyConnect bën të njëjtën gjë.

Sa i besueshëm është?

Në fund të fundit, çfarë i duhet një sulmuesi për të hakuar rrjetin tuaj?Për Autentifikimin e Hapur, Pa Enkriptim - asgjë. Lidhur me rrjetin, dhe kaq. Meqenëse mediumi i radios është i hapur, sinjali udhëton në drejtime të ndryshme, nuk është e lehtë ta bllokosh atë. Nëse keni përshtatës të duhur të klientit që ju lejojnë të dëgjoni transmetimin, trafiku i rrjetit i dukshëm sikur sulmuesi të ishte lidhur me telin, me shpërndarësin, me portën SPAN të switch-it.

Kriptimi i bazuar në WEP kërkon vetëm kohë IV të forcës brutale dhe një nga shumë mjetet e skanimit të disponueshëm lirisht.

Për kriptim të bazuar në TKIP ose AES, deshifrimi i drejtpërdrejtë është i mundur në teori, por në praktikë nuk ka pasur raste hakerimi.

Sigurisht, mund të provoni të merrni me mend çelësin ose fjalëkalimin PSK për një nga metodat EAP. Nuk dihen sulme të zakonshme kundër këtyre metodave. Mund të provoni të përdorni metoda Inxhinieri sociale, ose