Një shqetësim kryesor për të gjitha rrjetet LAN me valë (dhe të gjitha rrjetet LAN me tel, për këtë çështje) është siguria. Siguria është po aq e rëndësishme këtu sa për çdo përdorues të internetit. Siguria është një çështje komplekse dhe kërkon vëmendje të vazhdueshme. Përdoruesit mund t'i shkaktohen dëme të mëdha për faktin se ai përdor pika të rastësishme të nxehta (hot-spots) ose pika të hapura aksesi WI-FI në shtëpi ose në zyrë dhe nuk përdor enkriptim ose VPN (Rrjet Virtual Privat). Kjo është e rrezikshme sepse përdoruesi fut të dhënat e tij personale ose profesionale dhe rrjeti nuk mbrohet nga ndërhyrjet e jashtme.

WEP

Fillimisht, ishte e vështirë të sigurohej siguria e duhur për rrjetet LAN me valë.

Hakerët lidhen lehtësisht me pothuajse çdo rrjet WiFi duke thyer versionet e hershme të sistemeve të sigurisë, si p.sh. Wired Equivalent Privacy (WEP). Këto ngjarje lanë gjurmë dhe për një kohë të gjatë, disa kompani hezituan të zbatonin ose nuk zbatuan fare rrjete pa tel, nga frika se të dhënat e transmetuara midis pajisjeve WiFi me valë dhe pikave të aksesit Wi-Fi mund të përgjoheshin dhe deshifroheshin. Kështu, ky model sigurie ngadalësoi integrimin e rrjeteve pa tel në biznese dhe i bëri njerëzit që përdorin rrjetet WiFi në shtëpi nervozë. IEEE më pas krijoi Grupin e Punës 802.11i, i cili punoi për të krijuar një model gjithëpërfshirës sigurie për të ofruar enkriptim dhe vërtetim AES 128-bit për të mbrojtur të dhënat. Wi-Fi Alliance prezantoi versionin e vet të ndërmjetëm të këtij specifikimi të sigurisë 802.11i: Wi-Fi Protected Access (WPA). Moduli WPA kombinon disa teknologji për të zgjidhur dobësitë e sistemit 802.11 WEP. Kështu, WPA siguron vërtetim të besueshëm të përdoruesit duke përdorur standardin 802.1x (autentifikimi i ndërsjellë dhe kapsulimi i të dhënave të transmetuara ndërmjet pajisjeve të klientit me valë, pikave të hyrjes dhe serverit) dhe Protokollin e Zgjeruar të Autentifikimit (EAP).

Parimi i funksionimit të sistemeve të sigurisë është paraqitur në mënyrë skematike në Fig. 1

Gjithashtu, WPA është e pajisur me një modul të përkohshëm për të kriptuar motorin WEP përmes enkriptimit të çelësit 128-bit dhe përdor Protokollin e Integritetit të Çelës së Përkohshme (TKIP). Dhe një kontroll mesazhesh (MIC) parandalon paketat e të dhënave që të ndryshohen ose formatohen. Ky kombinim i teknologjive mbron konfidencialitetin dhe integritetin e transmetimit të të dhënave dhe siguron sigurinë duke kontrolluar aksesin në mënyrë që vetëm përdoruesit e autorizuar të kenë akses në rrjet.

WPA

Rritja e mëtejshme e sigurisë WPA dhe e kontrollit të aksesit është krijimi i një masteri të ri, unik çelësi për komunikimin midis pajisjeve me valë dhe pikave të aksesit të çdo përdoruesi dhe sigurimin e një sesioni vërtetimi. Dhe gjithashtu, në krijimin e një gjeneratori të rastësishëm të çelësave dhe në procesin e gjenerimit të një çelësi për secilën paketë.

IEEE ratifikoi standardin 802.11i në qershor 2004, duke zgjeruar ndjeshëm shumë aftësi falë teknologjisë WPA. Aleanca Wi-Fi ka forcuar modulin e saj të sigurisë në programin WPA2. Kështu, niveli i sigurisë së standardit 802.11 të transmetimit të të dhënave WiFi ka arritur nivelin e kërkuar për zbatimin e zgjidhjeve dhe teknologjive me valë në ndërmarrje. Një nga ndryshimet domethënëse nga 802.11i (WPA2) në WPA është përdorimi i Standardit të Enkriptimit të Avancuar 128-bit (AES). WPA2 AES përdor modalitetin anti-CBC-MAC (një mënyrë funksionimi për një bllok shifror që lejon përdorimin e një çelësi të vetëm si për enkriptim ashtu edhe për vërtetim) për të siguruar konfidencialitet, vërtetim, integritet dhe mbrojtje të riprodhimit të të dhënave. Standardi 802.11i ofron gjithashtu ruajtjen e çelësave dhe vërtetimin paraprak për të organizuar përdoruesit nëpër pikat e hyrjes.

WPA2

Me standardin 802.11i, i gjithë zinxhiri i modulit të sigurisë (hyrja, shkëmbimi i kredencialeve, vërtetimi dhe enkriptimi i të dhënave) bëhet mbrojtje më e besueshme dhe efektive kundër sulmeve të pacaktuara dhe të synuara. Sistemi WPA2 lejon administratorin e rrjetit Wi-Fi të kalojë nga çështjet e sigurisë në menaxhimin e operacioneve dhe pajisjeve.

Standardi 802.11r është një modifikim i standardit 802.11i. Ky standard u ratifikua në korrik 2008. Teknologjia e standardit transferon më shpejt dhe me besueshmëri hierarkitë kryesore të bazuara në teknologjinë Handoff ndërsa përdoruesi lëviz midis pikave të hyrjes. Standardi 802.11r është plotësisht i pajtueshëm me standardet 802.11a/b/g/n WiFi.

Ekziston edhe standardi 802.11w, i cili synon të përmirësojë mekanizmin e sigurisë bazuar në standardin 802.11i. Ky standard është krijuar për të mbrojtur paketat e kontrollit.

Standardet 802.11i dhe 802.11w janë mekanizma sigurie për rrjetet WiFi 802.11n.

Kriptimi i skedarëve dhe dosjeve në Windows 7

Veçoria e kriptimit ju lejon të kriptoni skedarë dhe dosje që më pas do të jetë e pamundur të lexohen në një pajisje tjetër pa një çelës të veçantë. Ky funksion është i pranishëm në versionet e Windows 7 si Professional, Enterprise ose Ultimate. Më poshtë do të trajtohen mënyrat për të mundësuar enkriptimin e skedarëve dhe dosjeve.

Aktivizimi i kriptimit të skedarit:

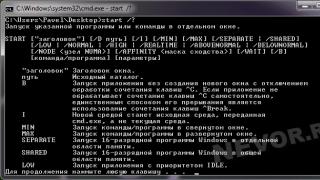

Start -> Kompjuteri (zgjidh skedarin për të enkriptuar) -> butonin e djathtë të miut në skedar -> Karakteristikat -> Avancuar (Skeda e përgjithshme) -> Atributet shtesë -> Kontrolloni kutinë Enkriptoni përmbajtjen për të mbrojtur të dhënat -> Ok -> Aplikoni - > Ok (Zgjidhni aplikoni vetëm për skedarin)->

Aktivizimi i kriptimit të dosjeve:

Start -> Kompjuteri (zgjidhni dosjen për të enkriptuar) -> butonin e djathtë të miut në dosje -> Karakteristikat -> Avancuar (Skeda e përgjithshme) -> Atributet shtesë -> Kontrolloni kutinë Enkriptoni përmbajtjen për të mbrojtur të dhënat -> Ok -> Aplikoni - > Ok (Zgjidhni aplikoni vetëm për skedarin) -> Mbyllni dialogun e Vetive (Klikoni Ok ose Mbyll).

Kriptimi Wi-Fi - cilin protokoll të zgjidhni?

Bleva vetes një ruter të ri dhe vendosa ta konfiguroja vetë. Gjithçka është vendosur - Interneti dhe rrjeti pa tel po funksionojnë. U ngrit një pyetje, sepse valët e radios (Wi-Fi në rastin tim) përhapen jo vetëm brenda banesës sime. Prandaj, ato mund të përgjohen. Në teori. Ruteri ka një cilësim të enkriptimit të rrjetit pa tel. Supozoj se bëhet fjalë pikërisht për të përjashtuar përgjimin dhe “përgjimin”. Pyetja është, cilin nga protokollet e enkriptimit të disponueshëm në ruterin tim duhet të zgjedh? Në dispozicion: WPE, WPA-Personal, WPA-Enterprise, WPA2-Personal, WPA2-Enterprise, WPS. Cilin enkriptim Wi-Fi duhet të përdor në rastin tim?

norik | 16 shkurt 2015, ora 10:14

Do të heq përshkrimet e çdo protokolli të vjetëruar të enkriptimit Wi-Fi. Prandaj, unë do të përshkruaj vetëm ato që kanë kuptim për t'u përdorur. Nëse protokolli nuk përshkruhet këtu, atëherë ose është ekzotik ose nuk ju nevojitet.

WPA dhe WPA2 (Qasje e mbrojtur me Wi-Fi) - të disponueshme në të gjithë ruterat. Protokolli më popullor dhe më i përhapur. Është gjithashtu një nga më modernet. IMHO - zgjidhja më e mirë për shtëpinë dhe zyrën e vogël. Megjithatë, është mjaft i përshtatshëm edhe për zyra të mëdha, përveç se ka kuptim që autorizimi të bëhet më i komplikuar. Gjatësia e fjalëkalimit të tij është deri në 63 bajt, kështu që nëse e thyeni duke hamendësuar, mund të grini më herët. Sigurisht, duhet të zgjidhni WPA2 nëse mbështetet nga të gjitha pajisjet në rrjet (vetëm veglat shumë të vjetra nuk e kuptojnë atë).

Ajo që është me të vërtetë e vlefshme është që algoritme të shumta të enkriptimit mund të përdoren brenda këtij shërbimi. Midis tyre: 1. TKIP - Unë nuk e rekomandoj atë, pasi është mjaft e mundur të gjesh një vrimë.

2. CCMP - shumë më mirë.

3. AES - Më pëlqen më shumë, por nuk mbështetet nga të gjitha pajisjet, megjithëse është i përfshirë në specifikimin WPA2.

WPA2 gjithashtu ofron dy mënyra fillestare të vërtetimit. Këto mënyra janë PSK dhe Enterprise. WPA Personal, i njohur gjithashtu si WPA PSK, do të thotë që të gjithë përdoruesit do të hyjnë në rrjetin pa tel me një fjalëkalim të vetëm të futur në anën e klientit në momentin e lidhjes me rrjetin. E shkëlqyeshme për shtëpi, por problematike për një zyrë të madhe. Do të jetë e vështirë të ndryshosh fjalëkalimin për të gjithë çdo herë kur një punonjës tjetër që e di atë largohet.

WPA Enterprise kërkon një server të veçantë me një grup çelësash. Për një shtëpi ose zyrë me 6 makina, kjo është e rëndë, por nëse ka 3 duzina pajisje wireless në zyrë, atëherë mund të kujdeseni.

Në fakt, kjo shteron zgjedhjen e enkriptimit Wi-Fi për momentin. Protokollet e mbetura ose nuk kanë fare enkriptim ose fjalëkalim, ose kanë vrima në algoritme në të cilat vetëm dembelët nuk do të hynin. Unë rekomandoj kombinimin WPA2 Personal AES për përdorim në shtëpi. Për zyra të mëdha - WPA2 Enterprise AES. Nëse nuk ka AES, atëherë mund të kaloni me TKIP, por atëherë ekziston ende mundësia që paketat të lexohen nga një i huaj. Ekziston një mendim se WPA2 TKIP nuk ishte hakuar kurrë, ndryshe nga WPA TKIP, por ishte i mbrojtur ...

Kohët e fundit janë shfaqur shumë publikime “zbuluese” për hakimin e ndonjë protokolli apo teknologjie të re që rrezikon sigurinë e rrjeteve pa tela. A është vërtet kështu, nga çfarë duhet të keni frikë dhe si mund të siguroheni që qasja në rrjetin tuaj të jetë sa më e sigurt? A kanë pak kuptim fjalët WEP, WPA, 802.1x, EAP, PKI? Kjo përmbledhje e shkurtër do të ndihmojë në bashkimin e të gjitha teknologjive aktuale të enkriptimit dhe autorizimit të aksesit në radio. Do të përpiqem të tregoj se një rrjet pa tel i konfiguruar siç duhet përfaqëson një pengesë të pakapërcyeshme për një sulmues (deri në një kufi të caktuar, sigurisht).

Bazat

Çdo ndërveprim ndërmjet një pike aksesi (rrjeti) dhe një klienti me valë bazohet në:

- Autentifikimi- si klienti dhe pika e hyrjes prezantohen me njëri-tjetrin dhe konfirmojnë se kanë të drejtë të komunikojnë me njëri-tjetrin;

- Enkriptimi- cili algoritëm gërvishtjeje për të dhënat e transmetuara përdoret, si gjenerohet çelësi i enkriptimit dhe kur ndryshon.

Parametrat e një rrjeti pa tel, kryesisht emri i tij (SSID), reklamohen rregullisht nga pika e hyrjes në paketat e transmetimit të beacon. Përveç cilësimeve të pritshme të sigurisë, transmetohen kërkesat për QoS, parametrat 802.11n, shpejtësitë e mbështetura, informacione për fqinjët e tjerë, etj. Autentifikimi përcakton se si klienti prezantohet në pikën e duhur. Opsionet e mundshme:

- Hapur- një i ashtuquajtur rrjet i hapur në të cilin të gjitha pajisjet e lidhura autorizohen menjëherë

- Të përbashkëta- autenticiteti i pajisjes së lidhur duhet të verifikohet me një çelës/fjalëkalim

- EAP- autenticiteti i pajisjes së lidhur duhet të verifikohet duke përdorur protokollin EAP nga një server i jashtëm

Hapja e rrjetit nuk do të thotë që dikush mund të punojë me të pa u ndëshkuar. Për të transmetuar të dhëna në një rrjet të tillë, algoritmi i enkriptimit i përdorur duhet të përputhet dhe, në përputhje me rrethanat, lidhja e koduar duhet të vendoset saktë. Algoritmet e kriptimit janë:

- Asnje- pa kriptim, të dhënat transmetohen në tekst të qartë

- WEP- shifra e bazuar në algoritmin RC4 me gjatësi të ndryshme të çelësave statike ose dinamike (64 ose 128 bit)

- CKIP- zëvendësim i pronarit për WEP të Cisco-s, versioni i hershëm i TKIP

- TKIP- Zëvendësimi i përmirësuar i WEP me kontrolle dhe mbrojtje shtesë

- AES/CCMP- algoritmi më i avancuar i bazuar në AES256 me kontrolle dhe mbrojtje shtesë

Kombinimi Autentifikimi i hapur, pa enkriptim përdoret gjerësisht në sistemet e aksesit të mysafirëve si ofrimi i internetit në një kafene apo hotel. Për t'u lidhur, duhet të dini vetëm emrin e rrjetit me valë. Shpesh, një lidhje e tillë kombinohet me verifikimin shtesë në Portalin Captive duke e ridrejtuar kërkesën HTTP të përdoruesit në një faqe shtesë ku mund të kërkoni konfirmim (hyrje-fjalëkalim, marrëveshje me rregullat, etj.).

Enkriptimi WEPështë i rrezikuar dhe nuk mund të përdoret (edhe në rastin e çelësave dinamikë).

Termat e zakonshëm WPA Dhe WPA2 përcaktoni, në fakt, algoritmin e enkriptimit (TKIP ose AES). Për shkak të faktit se përshtatësit e klientëve kanë mbështetur WPA2 (AES) për mjaft kohë, nuk ka asnjë kuptim të përdorni kriptim TKIP.

Dallimi midis WPA2 Personal Dhe Ndërmarrja WPA2është nga vijnë çelësat e enkriptimit të përdorur në mekanikën e algoritmit AES. Për aplikacionet private (shtëpiake, të vogla), përdoret një çelës statik (fjalëkalim, fjalë kodi, PSK (Çelësi paraprakisht i përbashkët)) me një gjatësi minimale prej 8 karaktere, i cili vendoset në cilësimet e pikës së hyrjes dhe është i njëjtë për të gjithë klientët e një rrjeti të caktuar pa tel. Kompromisi i një çelësi të tillë (ata ia derdhën fasulet një fqinji, një punonjës u pushua nga puna, u vodh një laptop) kërkon një ndryshim të menjëhershëm të fjalëkalimit për të gjithë përdoruesit e mbetur, gjë që është reale vetëm nëse ka një numër të vogël të tyre. Për aplikacionet e korporatave, siç sugjeron emri, përdoret një çelës dinamik, individual për secilin klient aktualisht në punë. Ky çelës mund të përditësohet periodikisht gjatë funksionimit pa ndërprerë lidhjen, dhe një komponent shtesë është përgjegjës për gjenerimin e tij - serveri i autorizimit, dhe pothuajse gjithmonë ky është një server RADIUS.

Të gjithë parametrat e mundshëm të sigurisë janë përmbledhur në këtë pllakë:

| Prona | WEP statike | WEP dinamike | WPA | WPA 2 (ndërmarrje) |

| Identifikimi | Përdorues, kompjuter, kartë WLAN | Përdorues, kompjuter | Përdorues, kompjuter | Përdorues, kompjuter |

| Autorizimi | Çelësi i përbashkët | EAP | EAP ose çelës i përbashkët | EAP ose çelës i përbashkët |

| Integriteti | Vlera e kontrollit të integritetit 32-bit (ICV) | ICV 32-bit | Kodi i integritetit të mesazheve 64-bit (MIC) | CRT/CBC-MAC (Counter mode Counter Cipher Block Chaining Auth Code - CCM) Pjesë e AES |

| Enkriptimi | Çelësi statik | Çelësi i sesionit | Çelësi për paketë nëpërmjet TKIP | CCMP (AES) |

| Shpërndarja e çelësit | Një herë, manual | Segmenti i çelësit kryesor (PMK) në çift | Rrjedh nga PMK | Rrjedh nga PMK |

| Vektori i inicializimit | Teksti, 24 bit | Teksti, 24 bit | Vektor i avancuar, 65 bit | Numri i paketës 48-bit (PN) |

| Algoritmi | RC4 | RC4 | RC4 | AES |

| Gjatësia e çelësit, bit | 64/128 | 64/128 | 128 | deri në 256 |

| Infrastruktura e nevojshme | Nr | RREZE | RREZE | RREZE |

Ndërsa WPA2 Personal (WPA2 PSK) është e qartë, një zgjidhje e ndërmarrjes kërkon shqyrtim të mëtejshëm.

Ndërmarrja WPA2

Këtu kemi të bëjmë me një grup shtesë protokollesh të ndryshme. Në anën e klientit, një komponent i posaçëm softuer, kërkuesi (zakonisht pjesë e OS) ndërvepron me pjesën e autorizimit, serverin AAA. Ky shembull tregon funksionimin e një rrjeti të unifikuar radio të ndërtuar mbi pika aksesi të lehta dhe një kontrollues. Në rastin e përdorimit të pikave të aksesit me "truri", i gjithë roli i një ndërmjetësi midis klientëve dhe serverit mund të merret nga vetë pika. Në këtë rast, të dhënat e kërkuesit të klientit transmetohen përmes radios së formuar në protokollin 802.1x (EAPOL), dhe në anën e kontrolluesit ato mbështillen me pako RADIUS.

Përdorimi i mekanizmit të autorizimit EAP në rrjetin tuaj çon në faktin se pas vërtetimit të suksesshëm (pothuajse me siguri të hapur) të klientit nga pika e hyrjes (së bashku me kontrolluesin, nëse ka), ky i fundit i kërkon klientit të autorizojë (konfirmojë autoritetin e tij) me serverin e infrastrukturës RADIUS:

Përdorimi Ndërmarrja WPA2 kërkon një server RADIUS në rrjetin tuaj. Për momentin, produktet më efikase janë këto:

- Microsoft Network Policy Server (NPS), ish IAS- konfiguruar përmes MMC, falas, por duhet të blini Windows

- Serveri Cisco Secure Access Control (ACS) 4.2, 5.3- mund të konfigurohet përmes një ndërfaqeje në internet, është i sofistikuar në funksionalitet, ju lejon të krijoni sisteme të shpërndara dhe tolerante ndaj gabimeve, është i shtrenjtë

- FreeRADIUS- falas, i konfiguruar duke përdorur konfigurime teksti, jo i përshtatshëm për t'u menaxhuar dhe monitoruar

Në këtë rast, kontrolluesi monitoron me kujdes shkëmbimin e vazhdueshëm të informacionit dhe pret autorizimin ose refuzimin e suksesshëm të tij. Nëse është i suksesshëm, serveri RADIUS mund të transferojë parametra shtesë në pikën e hyrjes (për shembull, në cilin VLAN të vendosë pajtimtarin, cilën adresë IP të caktojë, profilin QoS, etj.). Në fund të shkëmbimit, serveri RADIUS lejon klientin dhe pikën e hyrjes të gjenerojnë dhe shkëmbejnë çelësat e enkriptimit (individualë, të vlefshëm vetëm për këtë sesion):

EAP

Protokolli EAP në vetvete është i bazuar në kontejnerë, që do të thotë se mekanizmi aktual i autorizimit u lihet protokolleve të brendshme. Për momentin, këto kanë marrë ndonjë shpërndarje të rëndësishme:

- EAP-FAST(Autentifikimi fleksibël përmes tunelit të sigurt) - zhvilluar nga Cisco; lejon autorizimin duke përdorur një hyrje dhe fjalëkalim të transmetuar brenda tunelit TLS midis kërkuesit dhe serverit RADIUS

- EAP-TLS(Siguria e Shtresës së Transportit). Përdor një infrastrukturë të çelësit publik (PKI) për të autorizuar klientin dhe serverin (subjekti dhe serveri RADIUS) përmes certifikatave të lëshuara nga një autoritet certifikues i besuar (CA). Kërkon lëshimin dhe instalimin e certifikatave të klientit në çdo pajisje me valë, kështu që është i përshtatshëm vetëm për një mjedis të menaxhuar të korporatës. Serveri i Certifikatave të Windows ka lehtësira që lejojnë klientin të gjenerojë certifikatën e tij nëse klienti është anëtar i një domeni. Bllokimi i një klienti mund të bëhet lehtësisht duke revokuar certifikatën e tij (ose përmes llogarive).

- EAP-TTLS(Tunneled Transport Layer Security) është i ngjashëm me EAP-TLS, por nuk kërkon një certifikatë klienti kur krijon një tunel. Në një tunel të tillë, i ngjashëm me një lidhje SSL të shfletuesit, kryhet autorizim shtesë (duke përdorur një fjalëkalim ose diçka tjetër).

- PEAP-MSCHAPv2(EAP i mbrojtur) - i ngjashëm me EAP-TTLS për sa i përket krijimit fillestar të një tuneli të koduar TLS midis klientit dhe serverit, që kërkon një certifikatë serveri. Më pas, një tunel i tillë autorizohet duke përdorur protokollin e mirënjohur MSCHAPv2.

- PEAP-GTC(Generic Token Card) - e ngjashme me atë të mëparshme, por kërkon karta fjalëkalimi një herë (dhe infrastrukturën përkatëse)

Të gjitha këto metoda (përveç EAP-FAST) kërkojnë një certifikatë serveri (në serverin RADIUS) të lëshuar nga një autoritet certifikues (CA). Në këtë rast, vetë certifikata CA duhet të jetë e pranishme në pajisjen e klientit në grupin e besuar (i cili është i lehtë për t'u zbatuar duke përdorur Politikën e Grupit në Windows). Për më tepër, EAP-TLS kërkon një certifikatë individuale të klientit. Autenticiteti i klientit verifikohet si nga një nënshkrim dixhital, ashtu edhe (opsionale) duke krahasuar certifikatën e ofruar nga klienti me serverin RADIUS me atë që serveri ka marrë nga infrastruktura PKI (Active Directory).

Mbështetja për cilëndo nga metodat EAP duhet të ofrohet nga një kërkues nga ana e klientit. Standardi i integruar Windows XP/Vista/7, iOS, Android ofron të paktën EAP-TLS dhe EAP-MSCHAPv2, gjë që i bën këto metoda të njohura. Përshtatësit e klientëve Intel për Windows vijnë me programin ProSet, i cili zgjeron listën e disponueshme. Klienti Cisco AnyConnect bën të njëjtën gjë.

Sa i besueshëm është?

Në fund të fundit, çfarë i duhet një sulmuesi për të hakuar rrjetin tuaj?

Për Autentifikimin e Hapur, Pa Enkriptim - asgjë. Lidhur me rrjetin dhe kaq. Meqenëse mediumi i radios është i hapur, sinjali udhëton në drejtime të ndryshme, nuk është e lehtë ta bllokosh atë. Nëse keni përshtatësit e duhur të klientit që ju lejojnë të dëgjoni ajrin, trafiku i rrjetit është i dukshëm në të njëjtën mënyrë sikur sulmuesi të ishte lidhur me telin, me shpërndarësin, me portën SPAN të çelësit.

Kriptimi i bazuar në WEP kërkon vetëm kohë IV dhe një nga shumë mjetet e skanimit të disponueshëm lirisht.

Për kriptim të bazuar në TKIP ose AES, deshifrimi i drejtpërdrejtë është i mundur në teori, por në praktikë nuk ka pasur raste hakerimi.

Sigurisht, mund të provoni të merrni me mend çelësin ose fjalëkalimin PSK për një nga metodat EAP. Nuk dihen sulme të zakonshme kundër këtyre metodave. Mund të provoni të përdorni metoda të inxhinierisë sociale ose kriptanalizë termorektale.

Mund të fitoni akses në një rrjet të mbrojtur nga EAP-FAST, EAP-TTLS, PEAP-MSCHAPv2 vetëm nëse e dini fjalëkalimin e hyrjes së përdoruesit (hakimi si i tillë është i pamundur). Sulmet si sulmet me forcë brutale ose ato që synojnë dobësitë në MSCHAP nuk janë gjithashtu të mundshme ose të vështira për shkak të faktit se kanali klient-server EAP mbrohet nga një tunel i koduar.

Qasja në një rrjet të mbyllur nga PEAP-GTC është e mundur ose duke hakuar serverin e tokenit ose duke vjedhur token së bashku me fjalëkalimin e tij.

Qasja në një rrjet të mbyllur nga EAP-TLS është e mundur duke vjedhur një certifikatë përdoruesi (së bashku me çelësin e tij privat, sigurisht), ose duke lëshuar një certifikatë të vlefshme, por të rreme. Kjo është e mundur vetëm nëse rrezikohet qendra e certifikimit, e cila në kompanitë normale mbrohet si burimi më i vlefshëm i IT-së.

Meqenëse të gjitha metodat e mësipërme (përveç PEAP-GTC) lejojnë ruajtjen (memorizimin) e fjalëkalimeve/çertifikatave, kur një pajisje celulare vidhet, sulmuesi merr akses të plotë pa asnjë pyetje nga rrjeti. Një masë parandaluese mund të jetë kriptimi i plotë i hard disku me një kërkesë fjalëkalimi kur ndizni pajisjen.

Mbani mend: me dizajnin e duhur, një rrjet pa tel mund të jetë shumë i sigurt; Nuk ka mjete për të hakuar një rrjet të tillë (në një masë të caktuar)

Kohët e fundit janë shfaqur shumë publikime “zbuluese” për hakimin e ndonjë protokolli apo teknologjie të re që rrezikon sigurinë e rrjeteve pa tela. A është vërtet kështu, nga çfarë duhet të keni frikë dhe si mund të siguroheni që qasja në rrjetin tuaj të jetë sa më e sigurt? A kanë pak kuptim fjalët WEP, WPA, 802.1x, EAP, PKI? Kjo përmbledhje e shkurtër do të ndihmojë në bashkimin e të gjitha teknologjive aktuale të enkriptimit dhe autorizimit të aksesit në radio. Do të përpiqem të tregoj se një rrjet pa tel i konfiguruar siç duhet përfaqëson një pengesë të pakapërcyeshme për një sulmues (deri në një kufi të caktuar, sigurisht).

Bazat

Çdo ndërveprim ndërmjet një pike aksesi (rrjeti) dhe një klienti me valë bazohet në:- Autentifikimi- si klienti dhe pika e hyrjes prezantohen me njëri-tjetrin dhe konfirmojnë se kanë të drejtë të komunikojnë me njëri-tjetrin;

- Enkriptimi- cili algoritëm gërvishtjeje për të dhënat e transmetuara përdoret, si gjenerohet çelësi i enkriptimit dhe kur ndryshon.

Parametrat e një rrjeti pa tel, kryesisht emri i tij (SSID), reklamohen rregullisht nga pika e hyrjes në paketat e transmetimit të beacon. Përveç cilësimeve të pritshme të sigurisë, transmetohen kërkesat për QoS, parametrat 802.11n, shpejtësitë e mbështetura, informacione për fqinjët e tjerë, etj. Autentifikimi përcakton se si klienti prezantohet në pikën e duhur. Opsionet e mundshme:

- Hapur- një i ashtuquajtur rrjet i hapur në të cilin të gjitha pajisjet e lidhura autorizohen menjëherë

- Të përbashkëta- autenticiteti i pajisjes së lidhur duhet të verifikohet me një çelës/fjalëkalim

- EAP- autenticiteti i pajisjes së lidhur duhet të verifikohet duke përdorur protokollin EAP nga një server i jashtëm

- Asnje- pa kriptim, të dhënat transmetohen në tekst të qartë

- WEP- shifra e bazuar në algoritmin RC4 me gjatësi të ndryshme të çelësave statike ose dinamike (64 ose 128 bit)

- CKIP- zëvendësim i pronarit për WEP të Cisco-s, versioni i hershëm i TKIP

- TKIP- Zëvendësimi i përmirësuar i WEP me kontrolle dhe mbrojtje shtesë

- AES/CCMP- algoritmi më i avancuar i bazuar në AES256 me kontrolle dhe mbrojtje shtesë

Kombinimi Autentifikimi i hapur, pa enkriptim përdoret gjerësisht në sistemet e aksesit të mysafirëve si ofrimi i internetit në një kafene apo hotel. Për t'u lidhur, duhet të dini vetëm emrin e rrjetit me valë. Shpesh, një lidhje e tillë kombinohet me verifikimin shtesë në Portalin Captive duke e ridrejtuar kërkesën HTTP të përdoruesit në një faqe shtesë ku mund të kërkoni konfirmim (hyrje-fjalëkalim, marrëveshje me rregullat, etj.).

Enkriptimi WEPështë i rrezikuar dhe nuk mund të përdoret (edhe në rastin e çelësave dinamikë).

Termat e zakonshëm WPA Dhe WPA2 përcaktoni, në fakt, algoritmin e enkriptimit (TKIP ose AES). Për shkak të faktit se përshtatësit e klientëve kanë mbështetur WPA2 (AES) për mjaft kohë, nuk ka asnjë kuptim të përdorni kriptim TKIP.

Dallimi midis WPA2 Personal Dhe Ndërmarrja WPA2është nga vijnë çelësat e enkriptimit të përdorur në mekanikën e algoritmit AES. Për aplikacionet private (shtëpiake, të vogla), përdoret një çelës statik (fjalëkalim, fjalë kodi, PSK (Çelësi paraprakisht i përbashkët)) me një gjatësi minimale prej 8 karaktere, i cili vendoset në cilësimet e pikës së hyrjes dhe është i njëjtë për të gjithë klientët e një rrjeti të caktuar pa tel. Kompromisi i një çelësi të tillë (ata ia derdhën fasulet një fqinji, një punonjës u pushua nga puna, u vodh një laptop) kërkon një ndryshim të menjëhershëm të fjalëkalimit për të gjithë përdoruesit e mbetur, gjë që është reale vetëm nëse ka një numër të vogël të tyre. Për aplikacionet e korporatave, siç sugjeron emri, përdoret një çelës dinamik, individual për secilin klient aktualisht në punë. Ky çelës mund të përditësohet periodikisht gjatë funksionimit pa ndërprerë lidhjen, dhe një komponent shtesë është përgjegjës për gjenerimin e tij - serveri i autorizimit, dhe pothuajse gjithmonë ky është një server RADIUS.

Të gjithë parametrat e mundshëm të sigurisë janë përmbledhur në këtë pllakë:

| Prona | WEP statike | WEP dinamike | WPA | WPA 2 (ndërmarrje) |

| Identifikimi | Përdorues, kompjuter, kartë WLAN | Përdorues, kompjuter |

Përdorues, kompjuter |

Përdorues, kompjuter |

| Autorizimi |

Çelësi i përbashkët |

EAP |

EAP ose çelës i përbashkët |

EAP ose çelës i përbashkët |

Integriteti |

Vlera e kontrollit të integritetit 32-bit (ICV) |

ICV 32-bit |

Kodi i integritetit të mesazheve 64-bit (MIC) |

CRT/CBC-MAC (Counter mode Counter Cipher Block Chaining Auth Code - CCM) Pjesë e AES |

Enkriptimi |

Çelësi statik |

Çelësi i sesionit |

Çelësi për paketë nëpërmjet TKIP |

CCMP (AES) |

Shpërndarja e çelësit |

Një herë, manual |

Segmenti i çelësit kryesor (PMK) në çift |

Rrjedh nga PMK |

Rrjedh nga PMK |

Vektori i inicializimit |

Teksti, 24 bit |

Teksti, 24 bit |

Vektor i avancuar, 65 bit |

Numri i paketës 48-bit (PN) |

Algoritmi |

RC4 |

RC4 |

RC4 |

AES |

Gjatësia e çelësit, bit |

64/128 |

64/128 |

128 |

deri në 256 |

Infrastruktura e nevojshme |

Nr |

RREZE |

RREZE |

RREZE |

Ndërsa WPA2 Personal (WPA2 PSK) është e qartë, një zgjidhje e ndërmarrjes kërkon shqyrtim të mëtejshëm.

Ndërmarrja WPA2

Këtu kemi të bëjmë me një grup shtesë protokollesh të ndryshme. Në anën e klientit, një komponent i posaçëm softuer, kërkuesi (zakonisht pjesë e OS) ndërvepron me pjesën e autorizimit, serverin AAA. Ky shembull tregon funksionimin e një rrjeti të unifikuar radio të ndërtuar mbi pika aksesi të lehta dhe një kontrollues. Në rastin e përdorimit të pikave të aksesit me "truri", i gjithë roli i një ndërmjetësi midis klientëve dhe serverit mund të merret nga vetë pika. Në këtë rast, të dhënat e kërkuesit të klientit transmetohen përmes radios së formuar në protokollin 802.1x (EAPOL), dhe në anën e kontrolluesit ato mbështillen me pako RADIUS.

Përdorimi i mekanizmit të autorizimit EAP në rrjetin tuaj çon në faktin se pas vërtetimit të suksesshëm (pothuajse me siguri të hapur) të klientit nga pika e hyrjes (së bashku me kontrolluesin, nëse ka), ky i fundit i kërkon klientit të autorizojë (konfirmojë autoritetin e tij) me serverin e infrastrukturës RADIUS:

Përdorimi Ndërmarrja WPA2 kërkon një server RADIUS në rrjetin tuaj. Për momentin, produktet më efikase janë këto:

- Microsoft Network Policy Server (NPS), ish IAS- konfiguruar përmes MMC, falas, por duhet të blini Windows

- Serveri Cisco Secure Access Control (ACS) 4.2, 5.3- konfiguruar nëpërmjet një ndërfaqeje në internet, të sofistikuar në funksionalitet, ju lejon të krijoni sisteme të shpërndara dhe tolerante ndaj gabimeve, të shtrenjta

- FreeRADIUS- falas, i konfiguruar duke përdorur konfigurime teksti, jo i përshtatshëm për t'u menaxhuar dhe monitoruar

Në këtë rast, kontrolluesi monitoron me kujdes shkëmbimin e vazhdueshëm të informacionit dhe pret autorizimin ose refuzimin e suksesshëm të tij. Nëse është i suksesshëm, serveri RADIUS mund të transferojë parametra shtesë në pikën e hyrjes (për shembull, në cilin VLAN të vendosë pajtimtarin, cilën adresë IP të caktojë, profilin QoS, etj.). Në fund të shkëmbimit, serveri RADIUS lejon klientin dhe pikën e hyrjes të gjenerojnë dhe shkëmbejnë çelësat e enkriptimit (individualë, të vlefshëm vetëm për këtë sesion):

EAP

Protokolli EAP në vetvete është i bazuar në kontejnerë, që do të thotë se mekanizmi aktual i autorizimit u lihet protokolleve të brendshme. Për momentin, këto kanë marrë ndonjë shpërndarje të rëndësishme:- EAP-FAST(Autentifikimi fleksibël përmes tunelit të sigurt) - zhvilluar nga Cisco; lejon autorizimin duke përdorur një hyrje dhe fjalëkalim të transmetuar brenda tunelit TLS midis kërkuesit dhe serverit RADIUS

- EAP-TLS(Siguria e Shtresës së Transportit). Përdor një infrastrukturë të çelësit publik (PKI) për të autorizuar klientin dhe serverin (subjekti dhe serveri RADIUS) përmes certifikatave të lëshuara nga një autoritet certifikues i besuar (CA). Kërkon lëshimin dhe instalimin e certifikatave të klientit në çdo pajisje me valë, kështu që është i përshtatshëm vetëm për një mjedis të menaxhuar të korporatës. Serveri i Certifikatave të Windows ka lehtësira që lejojnë klientin të gjenerojë certifikatën e tij nëse klienti është anëtar i një domeni. Bllokimi i një klienti mund të bëhet lehtësisht duke revokuar certifikatën e tij (ose përmes llogarive).

- EAP-TTLS(Tunneled Transport Layer Security) është i ngjashëm me EAP-TLS, por nuk kërkon një certifikatë klienti kur krijon një tunel. Në një tunel të tillë, i ngjashëm me një lidhje SSL të shfletuesit, kryhet autorizim shtesë (duke përdorur një fjalëkalim ose diçka tjetër).

- PEAP-MSCHAPv2(EAP i mbrojtur) - i ngjashëm me EAP-TTLS për sa i përket krijimit fillestar të një tuneli të koduar TLS midis klientit dhe serverit, që kërkon një certifikatë serveri. Më pas, një tunel i tillë autorizohet duke përdorur protokollin e mirënjohur MSCHAPv2.

- PEAP-GTC(Generic Token Card) - e ngjashme me atë të mëparshme, por kërkon karta fjalëkalimi një herë (dhe infrastrukturën përkatëse)

Të gjitha këto metoda (përveç EAP-FAST) kërkojnë një certifikatë serveri (në serverin RADIUS) të lëshuar nga një autoritet certifikues (CA). Në këtë rast, vetë certifikata CA duhet të jetë e pranishme në pajisjen e klientit në grupin e besuar (i cili është i lehtë për t'u zbatuar duke përdorur Politikën e Grupit në Windows). Për më tepër, EAP-TLS kërkon një certifikatë individuale të klientit. Autenticiteti i klientit verifikohet si nga një nënshkrim dixhital, ashtu edhe (opsionale) duke krahasuar certifikatën e ofruar nga klienti me serverin RADIUS me atë që serveri ka marrë nga infrastruktura PKI (Active Directory).

Mbështetja për cilëndo nga metodat EAP duhet të ofrohet nga një kërkues nga ana e klientit. Standardi i integruar Windows XP/Vista/7, iOS, Android ofron të paktën EAP-TLS dhe EAP-MSCHAPv2, gjë që i bën këto metoda të njohura. Përshtatësit e klientëve Intel për Windows vijnë me programin ProSet, i cili zgjeron listën e disponueshme. Klienti Cisco AnyConnect bën të njëjtën gjë.

Sa i besueshëm është?

Në fund të fundit, çfarë i duhet një sulmuesi për të hakuar rrjetin tuaj?Për Autentifikimin e Hapur, Pa Enkriptim - asgjë. Lidhur me rrjetin dhe kaq. Meqenëse mediumi i radios është i hapur, sinjali udhëton në drejtime të ndryshme, nuk është e lehtë ta bllokosh atë. Nëse keni përshtatësit e duhur të klientit që ju lejojnë të dëgjoni ajrin, trafiku i rrjetit është i dukshëm në të njëjtën mënyrë sikur sulmuesi të ishte lidhur me telin, me shpërndarësin, me portën SPAN të çelësit.

Kriptimi i bazuar në WEP kërkon vetëm kohë IV dhe një nga shumë mjetet e skanimit të disponueshëm lirisht.

Për kriptim të bazuar në TKIP ose AES, deshifrimi i drejtpërdrejtë është i mundur në teori, por në praktikë nuk ka pasur raste hakerimi.

Sigurisht, mund të provoni të merrni me mend çelësin ose fjalëkalimin PSK për një nga metodat EAP. Nuk dihen sulme të zakonshme kundër këtyre metodave. Mund të provoni të përdorni metoda të inxhinierisë sociale, ose

Ditë të mbarë, të dashur lexues të faqes së blogut! Sot do të flasim për sigurinë me valë DIR-615, rreth siguria e rrjetit përgjithësisht. Unë do t'ju tregoj se cili është koncepti i WPA. Më poshtë janë udhëzimet hap pas hapi konfigurimi i një rrjeti me valë duke përdorur një magjistar, në lidhje me mënyrat automatike dhe manuale të caktimit të një çelësi rrjeti. Më tej do të tregojmë se si shtoni një pajisje me valë duke përdorur magjistarin WPS. Më në fund, do të jap një përshkrim të konfigurimeve WPA-Personal (PSK) dhe WPA-Enterprise (RADIUS).

Siguria e Rrjetit

Në këtë artikull, siç premtova, do të shkruaj për nivelet e ndryshme të sigurisë që mund të përdorni për të mbrojtur të dhënat tuaja nga ndërhyrës. DIR-615 ofron llojet e mëposhtme të sigurisë:

Çfarë është WPA?

WPA, ose Wi-Fi Protected Access, është një standard Wi-Fi që është krijuar për të përmirësuar aftësitë e sigurisë WEP.

2 përmirësime të mëdha mbi WEP:

- Kriptimi i përmirësuar i të dhënave nëpërmjet TKIP. TKIP përzien çelësat duke përdorur një algoritëm hashing dhe duke shtuar një veçori të kontrollit të integritetit, duke siguruar kështu që çelësat nuk mund të ngatërrohen. WPA2 bazohet në 802.11i dhe përdor AES në vend të TKIP.

- Autentifikimi i përdoruesit, i cili përgjithësisht mungon në WEP, përmes EAP. WEP rregullon aksesin në një rrjet pa tel bazuar në adresën specifike të harduerit MAC të kompjuterit, e cila është relativisht e lehtë për t'u zbuluar dhe vjedhur. EAP është ndërtuar në një sistem më të sigurt të enkriptimit të çelësit publik për të siguruar që vetëm përdoruesit e autorizuar të rrjetit mund të hyjnë në rrjet.

WPA-PSK/WPA2-PSK përdor një frazë kalimi ose çelës për të vërtetuar lidhjen tuaj me valë. Ky çelës është një fjalëkalim alfanumerik me gjatësi nga 8 deri në 63 karaktere. Fjalëkalimi mund të përfshijë karaktere (!?*&_) dhe hapësira. Ky çelës duhet të jetë saktësisht i njëjti çelës që futet në ruterin tuaj me valë ose në pikën e hyrjes.

WPA/WPA2 mundëson vërtetimin e përdoruesit nëpërmjet EAP. EAP është ndërtuar në një sistem më të sigurt të enkriptimit të çelësit publik për të siguruar që vetëm përdoruesit e autorizuar të rrjetit mund të hyjnë në rrjet.

Wizard Setup Wizard

Për të nisur magjistarin e sigurisë, hapeni mëngjesin Konfigurimi dhe pastaj klikoni butonin Magjistari i konfigurimit të rrjetit me valë .

Caktimi automatik i çelësit të rrjetit

Pasi të shfaqet ky ekran, instalimi ka përfunduar. Do t'ju ofrohet një raport i detajuar i cilësimeve të sigurisë së rrjetit tuaj.

Klikoni Ruaj

, për të vazhduar.

Caktimi manual i çelësit të rrjetit

Zgjidhni një fjalëkalim sigurie me valë. duhet të jetë saktësisht 5 ose 13 karaktere. Mund të jetë gjithashtu saktësisht 10 ose 26 karaktere duke përdorur 0-9 dhe A-F.

Klikoni për të vazhduar.

Instalimi përfundoi. Do t'ju ofrohet një raport i detajuar i cilësimeve tuaja të sigurisë me valë. Klikoni Ruaj për të përfunduar magjistarin e sigurisë.

Shtoni një pajisje me valë duke përdorur Wizard WPS

PBC: Zgjidhni këtë opsion për të përdorur metodën PBC për të shtuar një klient me valë. Klikoni Lidheni .

Konfigurimi WPA-Personal (PSK).

Rekomandohet që të aktivizoni enkriptimin në ruterin tuaj me valë përpara se të ndizni përshtatësit e rrjetit tuaj me valë. Ju lutemi vendosni lidhjen me valë përpara se të aktivizoni enkriptimin. Sinjali juaj me valë mund të degradojë kur aktivizoni enkriptimin për shkak të shpenzimeve shtesë.

Konfigurimi WPA-Enterprise (RADIUS).

Rekomandohet që të aktivizoni enkriptimin në ruterin tuaj me valë përpara se të ndizni përshtatësit e rrjetit tuaj me valë. Ju lutemi vendosni lidhjen me valë përpara se të aktivizoni enkriptimin. Sinjali juaj me valë mund të degradojë kur aktivizoni enkriptimin për shkak të shpenzimeve shtesë.

- Hyni në programin e konfigurimit të bazuar në ueb duke hapur një dritare të shfletuesit të internetit dhe duke futur adresën IP të ruterit (192.168.0.1). Klikoni Konfigurimi , dhe pastaj Cilësimet me valë Nga ana e majtë.

- Më pas në Modaliteti i Sigurisë

, zgjidhni WPA-Ndërmarrja.

Komentoni: Duhet të jetë me aftësi të kufizuara