Sot në Rrjet i gjere boteror Ju mund të gjeni kaq shumë shkëmbinj nënujorë në formën e viruseve, saqë as nuk mund t'i numëroni. Natyrisht, të gjitha kërcënimet klasifikohen sipas metodës së depërtimit në sistem, dëmit të shkaktuar dhe metodave të heqjes. Fatkeqësisht, një nga më të rrezikshmit është virusi Trojan (ose Trojan). Ne do të përpiqemi të shqyrtojmë se çfarë është ky kërcënim. Në fund të fundit, ne do të kuptojmë gjithashtu se si ta heqim në mënyrë të sigurt këtë katrahurë nga kompjuteri juaj ose pajisje celulare.

"Trojan" - çfarë është?

Viruset trojan janë një lloj vetë-kopjues me kodet e tyre të ekzekutueshme ose të ngulitura në aplikacione të tjera, të cilat përbëjnë një kërcënim mjaft serioz për çdo kompjuter ose sistem celular.

Në pjesën më të madhe, më të prekurit janë Sistemet Windows dhe Android. Deri vonë, besohej se viruse të tillë nuk preknin sistemet operative të ngjashme me UNIX. Megjithatë, vetëm pak javë më parë, kompanitë e Apple u sulmuan nga virusi. pajisje celulare. Besohet se Trojani përbën një kërcënim. Tani do të shohim se çfarë është ky virus.

Analogji me historinë

Krahasimi me ngjarjet historike nuk është i rastësishëm. Dhe përpara se ta kuptojmë, le t'i drejtohemi veprës së pavdekshme të Homerit "Iliada", e cila përshkruan kapjen e Trojës rebele. Siç e dini, depërtoni në qytet në mënyrën e zakonshme ose ishte e pamundur ta merrte me stuhi, ndaj u vendos që banorëve t'u jepej një kalë i madh në shenjë pajtimi.

Siç doli, brenda tij kishte ushtarë, të cilët hapën portat e qytetit, pas së cilës Troja ra. Programi Trojan sillet saktësisht në të njëjtën mënyrë. Gjëja më e trishtueshme është se viruse të tilla nuk përhapen spontanisht, si disa kërcënime të tjera, por qëllimisht.

Si hyn kërcënimi në sistem?

Metoda më e zakonshme e përdorur për të depërtuar në një kompjuter ose sistemi celular, është i maskuar si diçka tërheqëse për përdoruesin apo edhe program standard. Në disa raste, virusi mund të vendosë tashmë kodet e veta aplikacionet ekzistuese(më shpesh këto janë shërbime të sistemit ose programet e përdoruesve).

Së fundi, kodet me qëllim të keq mund të depërtojnë në kompjuterë dhe rrjete në formën e imazhe grafike apo edhe dokumente HTML - ose ato që vijnë si bashkëngjitje Email, ose kopjuar nga media e lëvizshme.

Me gjithë këtë thënë, nëse kodi është i ngulitur në aplikim standard, ai ende mund të kryejë pjesërisht funksionet e tij, vetë virusi aktivizohet kur fillon shërbimi përkatës. Është më keq kur shërbimi është në fillim dhe fillon me sistemin.

Pasojat e ekspozimit

Për sa i përket ndikimit të virusit, ai mund të shkaktojë pjesërisht prishje të sistemit ose ndërprerje të aksesit në internet. Por kjo nuk është e tij objektivi kryesor. Detyra kryesore e Trojanit është të vjedhë të dhëna konfidenciale me qëllim përdorimin e tyre nga palët e treta.

Këtu janë kodet tuaja PIN karta bankare, dhe hyrjet me fjalëkalime për qasje në burime të caktuara të Internetit dhe të dhënat e regjistrimit shtetëror (numrat dhe personale numrat e identifikimit etj.), në përgjithësi, gjithçka që nuk i nënshtrohet zbulimit, sipas mendimit të pronarit të kompjuterit ose pajisjes celulare (natyrisht, me kusht që të dhënat e tilla të ruhen atje).

Fatkeqësisht, kur një informacion i tillë vidhet, është e pamundur të parashikohet se si do të përdoret në të ardhmen. Nga ana tjetër, nuk keni pse të habiteni nëse një ditë ju telefonojnë nga ndonjë bankë dhe ju thonë se keni një borxh kredie, ose të gjitha paratë do të zhduken nga karta juaj bankare. Dhe këto janë vetëm lule.

në Windows

Tani le të kalojmë te gjëja më e rëndësishme: si ta bëni këtë nuk është aq e lehtë sa besojnë disa përdorues naivë. Sigurisht, në disa raste është e mundur të gjendet dhe të neutralizohet trupi i virusit, por meqenëse, siç u përmend më lart, ai është në gjendje të krijojë kopjet e veta, dhe jo vetëm një ose dy, gjetja dhe heqja e tyre mund të bëhet reale. dhimbje koke. Në të njëjtën kohë, as muri i zjarrit dhe as standardi mbrojtje antivirus, nëse virusi tashmë është humbur dhe ka hyrë në sistem, ata nuk do të ndihmojnë.

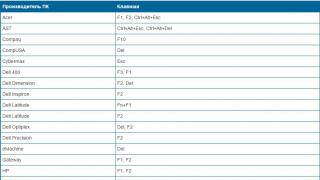

Në këtë rast, rekomandohet të hiqni Trojan duke përdorur portativ shërbimet antivirus, dhe në rast kapjeje kujtesë e gjallë- programe speciale të ngarkuara përpara fillimit të sistemit operativ me media optike(disk) ose pajisje USB.

Ndër aplikacionet portative, vlen të përmenden produkte si Dr. Web Cure It dhe Virusi Kaspersky Mjeti i heqjes. Nga programet e diskutështë sa më funksionale Kaspersky Rescue Disku. Vetëkuptohet që përdorimi i tyre nuk është dogmë. Sot mund të gjeni çdo sasi të softuerit të tillë.

Si të hiqni një Trojan nga Android

Sa për sistemet Android, gjërat nuk janë aq të thjeshta. Aplikacione portative nuk është krijuar për ta. Në parim, si opsion, mund të provoni të lidhni pajisjen me një kompjuter dhe të skanoni pjesën e brendshme dhe memorie të jashtme gjegjësisht një mjet kompjuterik. Por nëse shikoni ana e kundërt medalje, ku është garancia që kur lidhet, virusi nuk do të depërtojë në kompjuter?

Në një situatë të tillë, problemi se si të hiqni një Trojan nga Android mund të zgjidhet duke instaluar softuerin e duhur, për shembull nga Tregu i Google. Sigurisht, ka kaq shumë gjëra këtu saqë ju jeni thjesht në një humbje se çfarë saktësisht të zgjidhni.

Por shumica e ekspertëve dhe specialistëve në fushën e mbrojtjes së të dhënave janë të prirur të mendojnë se aplikacioni më i mirë është aplikacioni 360Security, i cili është në gjendje jo vetëm të identifikojë kërcënimet e pothuajse të gjitha llojeve të njohura, por edhe të ofrojë mbrojtje gjithëpërfshirëse pajisje celulare në të ardhmen. Vetëkuptohet që do të varet vazhdimisht në RAM, duke krijuar një ngarkesë shtesë, por, siç e shihni, siguria është akoma më e rëndësishme.

Çfarë tjetër ia vlen t'i kushtohet vëmendje

Pra, ne kemi trajtuar temën "Trojan - çfarë është ky lloj virusi?" Më vete, do të doja të tërhiqja vëmendjen e përdoruesve të të gjitha sistemeve, pa përjashtim, në disa pika të tjera. Para së gjithash, përpara se të hapni bashkëngjitjet e postës elektronike, gjithmonë skanoni ato me një antivirus. Kur instaloni programe, lexoni me kujdes propozimet për instalimin e komponentëve shtesë si shtesat ose panelet e shfletuesit (virusi mund të maskohet edhe atje). Mos vizitoni faqet e diskutueshme nëse shihni një paralajmërim sistemi antivirus. Mos përdorni antiviruset më të thjeshtë falas (është më mirë të instaloni të njëjtën paketë Eset Siguria e zgjuar dhe aktivizoni duke përdorur çelësat falas çdo 30 ditë). Së fundi, ruajini ekskluzivisht fjalëkalimet, kodet PIN, numrat e kartave bankare dhe gjithçka tjetër në formë të koduar media e lëvizshme. Vetëm në këtë rast mund të jeni të paktën pjesërisht të sigurt se ato nuk do të vidhen ose, akoma më keq, nuk do të përdoren për qëllime keqdashëse.

Pershendetje admin! Kam punuar pa antivirus për dy javë, nuk kam lundruar shumë në internet gjatë kësaj kohe, por sot instalova një antivirus dhe gjeti tre programe trojan gjatë skanimit! A mund të kishin bërë diçka në një periudhë kaq të shkurtër kohore në sistemin tim operativ?

Programet trojan: program arsimor

Trojan lloj i veçantë Malware është emëruar për shkak të krahasimit me kalin e Trojës, i cili, sipas mitologjisë së lashtë greke, iu dha banorëve të Trojës nga grekët. Ushtarët grekë ishin fshehur brenda kalit të Trojës. Natën dolën nga fshehja, vranë rojet trojane dhe hapën portat e qytetit për pjesën tjetër të forcave ushtarake.

Cili është thelbi i programeve trojan?

kali i Trojes, i njohur edhe si Trojan, i njohur edhe si Trojan, është një lloj malware që ndryshon nga viruset klasikë që depërtojnë në mënyrë të pavarur në një kompjuter, rriten atje dhe shumohen duke marrë pjesë në procesin e aktivizimit të një përdoruesi njerëzor. Programet trojan, si rregull, nuk janë në gjendje të përhapen vetë, si viruse ose krimbat e rrjetit. Trojans mund të maskohen si Llojet e ndryshme skedarë – për instalues, dokumente, skedarë multimedialë. Përdoruesi, duke lëshuar skedarin nën të cilin trojani maskohet, lëshon vetë Trojanin. Programet trojan mund të regjistrohen në regjistri i sistemit dhe aktivizohet gjatë Fillimi i Windows. Trojanët ndonjëherë janë module virusesh.

Si mund të zgjidhni një program trojan?

Instaluesit e programeve ose lojërave shpesh pajisen me Trojan dhe më pas ato postohen në shërbime të mbajtjes së skedarëve me cilësi të ulët, faqet e Varez dhe portale të tjera softuerësh më pak se ideale për shkarkim masiv nga përdoruesit e internetit. Ju gjithashtu mund të merrni një program Trojan me postë, mesazhe në internet, rrjete sociale dhe faqe të tjera.

Miq, tani do t'ju tregoj se si mund të shkarkoni një Trojan të vërtetë. Për shembull, vendosët ta shkarkoni vetë, shkruani kërkesën e duhur në shfletuesin tuaj dhe arritët në këtë faqe, natyrisht klikoni Shkarko

Dhe në vend të Windows-it, na jepet haptazi të shkarkojmë një Trojan, shkarkimi i të cilit ndërpritet nga program antivirus. Bej kujdes.

Skenari për prezantimin e Trojans mund të jetë i ndryshëm. Këto janë kërkesa për të shkarkuar disa softuer shtesë– kodekë, flash player, shfletues, përditësime të ndryshme për aplikacione në internet, natyrisht, jo nga faqet e tyre zyrtare të internetit. Për shembull, gjatë lundrimit në internet, mund të hasni në një paralajmërim të tillë, i cili përsëri fsheh një program trojan. Ju lutemi vini re se ka edhe një gabim drejtshkrimor në baner.

Këto janë lidhje nga përdorues të panjohur, të cilat jeni të bindur në mënyrë aktive ta ndiqni. Sidoqoftë, një lidhje "e infektuar" në një rrjet social, Skype, ICQ ose një mesazh tjetër mund të dërgohet nga një përdorues i njohur, megjithëse ai vetë as nuk do ta dyshojë, pasi Trojani do ta bëjë atë në vend të tij. Ju mund të merrni një Trojan duke iu nënshtruar çdo mashtrimi tjetër të shpërndarësit të tij, qëllimi i të cilit është t'ju detyrojë të shkarkoni skedar me qëllim të keq nga Interneti dhe ekzekutoni atë në kompjuterin tuaj.

Kështu mund të duket një trojan i drejtpërdrejtë, sapo e kam kapur dje në kompjuterin e një miku, ndoshta shoku mendoi se kishte shkarkuar një falas Antivirus Norton Antivirus 2014. Nëse e përdorni këtë "antivirus", atëherë

punëtor Tabela e Windows do të bllokohet!

Shenjat e një Trojan në kompjuterin tuaj

Shenja të ndryshme mund të tregojnë se një Trojan ka depërtuar në kompjuterin tuaj. Për shembull, vetë kompjuteri riniset, fiket, lançon vetë disa programe ose shërbime të sistemit dhe hap dhe mbyll vetë konsolën e CD-ROM-it. Vetë shfletuesi mund të ngarkojë faqe në internet që as nuk i keni vizituar më parë. Në shumicën e rasteve, këto janë faqe të ndryshme pornografike ose portalet e lojërave. Shkarkimi spontan i pornografisë - video ose foto - është gjithashtu një shenjë se një Trojan tashmë është në lëvizje të plotë në kompjuter. Blicet spontane të ekranit dhe ndonjëherë të shoqëruara edhe me klikime, siç ndodh kur bëni pamje nga ekrani, janë një shenjë e qartë se ju jeni bërë viktimë e një Trojan spyware. Prania e softuerit Trojan në sistem mund të tregohet edhe nga aplikacione të reja, të panjohura më parë për ju, në fillim.

Por programet trojan nuk funksionojnë gjithmonë, duke imituar veten, dhe shenjat e tyre nuk janë gjithmonë të dukshme. Në raste të tilla, përdoruesit e fuqisë së ulët pajisje kompjuterike shumë më e lehtë sesa për pronarët e makinave të performancës. Nëse një Trojan depërton, të parët do të jenë në gjendje të vëzhgojnë një rënie të mprehtë të performancës. Kjo është zakonisht 100% ngarkesa e CPU, RAM ose diskut, por asnjë program përdoruesi nuk është aktiv. Dhe në dispeçer Detyrat e Windows pothuajse të gjitha burimet kompjuterike do të përdoren nga një proces i panjohur.

Për çfarë qëllimesh krijohen programet trojan?

Vjedhja e të dhënave të përdoruesit

Numrat e kuletave, kartave dhe llogarive bankare, hyrjet, fjalëkalimet, kodet PIN dhe të dhëna të tjera konfidenciale të njerëzve - e gjithë kjo është e një rëndësie të veçantë për krijuesit e programeve Trojan. interes tregtar. Ja përse Sistemet e pagesave në internet dhe sistemet bankare online përpiqen të sigurojnë paratë virtuale të klientëve të tyre duke futur mekanizma të ndryshëm sigurie. Si rregull, mekanizma të tillë zbatohen duke futur kode shtesë që dërgohen me SMS në një telefon celular.

Trojanët nuk kërkojnë vetëm të dhëna nga sistemet financiare. Objekti i vjedhjes mund të jenë të dhënat e hyrjes për llogari të ndryshme të përdoruesve të internetit. Këto janë llogari të rrjeteve sociale, faqeve të takimeve, Skype, ICQ, si dhe platforma të tjera të internetit dhe mesazhe të çastit. Pasi kanë marrë llogarinë e një përdoruesi duke përdorur një Trojan, mashtruesit mund ta përdorin atë kundër miqve dhe pajtimtarëve të tij. skema të ndryshme peshkim për para - kërko para, ofroj shërbime të ndryshme ose produkte. Dhe, për shembull, mashtruesit mund ta kthejnë llogarinë e një vajze të bukur në një pikë shitjeje materialesh pornografike ose t'i ridrejtojnë ato në faqet e nevojshme pornografike.

Për të vjedhur të dhënat konfidenciale të njerëzve, mashtruesit zakonisht krijojnë softuer special trojan - spyware, janë gjithashtu programe Spyware.

Të bllokuara

Trojans mund të krijohen posaçërisht për të mbledhur adresat e emailit të përdoruesve të internetit dhe më pas për t'u dërguar atyre spam.

Shkarkimi i skedarëve dhe rritja e treguesve të faqes në internet

Shërbimet e ndarjes së skedarëve janë larg nga më të mirat pamje fitimprurëse fitoni para nëse bëni gjithçka me ndershmëri. Një faqe interneti me cilësi të ulët nuk është gjithashtu më e mira Menyra me e mire fitoni audiencën e përdoruesit. Për të rritur numrin e skedarëve të shkarkuar në rastin e parë dhe treguesin e trafikut në të dytin, mund të futni një Trojan në kompjuterët e përdoruesve, i cili, pa e ditur, do t'i ndihmojë mashtruesit të përmirësojnë mirëqenien e tyre financiare. Programet trojan do të hapin lidhjen ose faqen e dëshiruar në shfletuesin e përdoruesve.

Kontroll i fshehtë i kompjuterit

Jo vetëm rritja e treguesve të faqes në internet ose shkarkimi dosjet e nevojshme nga shërbimet e pritjes së skedarëve, por madje sulmet e hakerëve te serverët e kompanisë dhe agjencive qeveritare kryhen duke përdorur trojanë, të cilët janë instalues të dyerve të pasme. Këto të fundit janë programe speciale krijuar për telekomandë kompjuter, natyrisht, fshehurazi, në mënyrë që përdoruesi të mos hamendësojë asgjë dhe të mos bjerë alarmin.

Shkatërrimi i të dhënave

Një lloj trojan veçanërisht i rrezikshëm mund të çojë në shkatërrimin e të dhënave. Dhe jo vetëm. Barbariteti i disa programeve trojan mund të rezultojë në dëmtim të komponentëve harduerikë të kompjuterit ose pajisjet e rrjetit. Sulmet DDoS - çaktivizimi pajisje kompjuterike- kryer nga hakerat, zakonisht me porosi. Për shembull, për të shkatërruar të dhënat nga kompanitë konkurruese ose agjencitë qeveritare. Më rrallë, sulmet DDoS janë një shprehje e protestës politike, shantazhit ose zhvatjes. Hakerët fillestarë mund të praktikojnë kryerjen e sulmeve DDoS pa ndonjë qëllim të veçantë ose qëllim global, në mënyrë që të bëhen gjeni me përvojë të së keqes në të ardhmen.

Programet trojan mund të komplikojnë seriozisht jetën e çdo pronari kompjuteri. Në një farë mase, ato janë të ngjashme me viruset, pasi ato synojnë të shkaktojnë dëm tek përdoruesi. Dëmi nuk është domosdoshmërisht i dukshëm dhe i dukshëm, megjithatë, në një mënyrë ose në një tjetër, sistemi operativ ndikohet negativisht. Një virus i tillë trojan mund të instalohet nën maskën e softuerit të dobishëm ose të jetë plotësisht i padukshëm për përdoruesin.

Koncepti i programit trojan

Një Trojan është një mjet me qëllim të keq që është dukshëm i ndryshëm nga tip klasik viruset që futen në kompjuterin e përdoruesit duke përdorur algoritmet e tyre. Në të kundërt, për shfaqjen e një trojani parakushtështë pjesëmarrja aktive e një personi, pasi Trojani nuk është në gjendje të përhapet vetë. Si rregull, këto shërbime janë maskuar si lloje të tjera skedarësh - nga paketat e instaluesve deri te të dhënat multimediale. Nisja si kjo kali i Trojes virus, përdoruesi aktivizon algoritmet malware. Në disa raste, trojanët bëhen pjesë e një virusi me shumë komponentë.

Metodat për futjen e malware

Duhet të kuptohet se qëllimi i një sulmuesi që krijon ndonjë virus trojan është të detyrojë përdoruesi përfundimtar ekzekutoni skedarin që përmban kodin e tij. Mashtruesit kanë dalë me shumë mënyra efektive, në shumicën e të cilave një person nuk do ta dijë as që kompjuteri i tij është infektuar nga një Trojan.

Programet trojan shpesh maskohen si paketa të njohura të instalimit të softuerit dhe aplikacionet e lojrave. Më pas, një skedar i tillë postohet në një shërbim jo të besueshëm të pritjes së skedarëve ose në një portal softuerësh me cilësi të ulët. Përveç kësaj, malware mund të merret në, email, rrjeti social, si dhe në burime të tjera të ngjashme.

Skenari më i zakonshëm është një kërkesë për të shkarkuar softuer shtesë jo nga faqja zyrtare e zhvilluesit. Këto mund të jenë shfletues, përditësime, lojëra dhe shërbime të tjera. Gjithashtu, përdoruesi mund të bindet të ndjekë një lidhje të paverifikuar në rrjetet sociale dhe mesazhet e çastit.

Shenjat e infeksionit

Rreth shfaqjes së një programi me qëllim të keq në kompjuterin tuaj të këtij lloji mund të tregojnë simptoma të ndryshme. Si rregull, përdoruesi mëson për këtë mjaft shpejt:

Në disa raste, programi nuk shfaqet aq qartë, megjithatë, simptomat anësore janë ende të pranishme. Kjo është veçanërisht e dukshme për kompjuterët me performancë të ulët - Trojans ngarkojnë shumë procesorin, ai ngrihet, kjo është arsyeja pse. Shumica e burimeve të PC do të përdoren nga një proces i panjohur. Nëse zbulohet ndonjë nga simptomat e listuara, është e detyrueshme.

Ilustrimi më poshtë tregon veprim i dëmshëm, ushtruar në sistem në një rast nga praktika ime. Për më tepër, ju lutemi vini re se kjo proces keqdashës nuk e ngarkon sistemin 100%, në mënyrë që të mbetet i pazbuluar për aq kohë sa të jetë e mundur, por megjithatë ndërhyn në nisjen e aplikacioneve. Emri i pakuptueshëm bie menjëherë në sy.

Qëllimi i Trojanit

Si rregull, çdo program trojan shkruhet me qellim specifik. Në thelb është pasurimi, spiunazhi dhe zgjidhja e llogarive personale. Pasojat për përdoruesin përfundimtar varen nga viruset të cilëve u përket kali i Trojës:

- Vjedhja informacion financiar. Të dhënat konfidenciale të synuara nga mashtruesit përfshijnë hyrjet, fjalëkalimet, numrat e portofolit dhe llogarive, kodet PIN të kartës bankare, etj. Për të siguruar ndërveprimin e përdoruesit me bankingun online dhe sistemet e pagesave Po zhvillohen mekanizma të posaçëm sigurie për . Një shembull i mrekullueshëm i kësaj qasjeje është inputi kod shtesë, i cili dërgohet me SMS ose email.

- Vjedhja e informacionit të llogarisë. Shpesh programet trojan përpiqen të përgjojnë burimet e njohura të uebit - mediat sociale, mesazherë, faqe takimesh etj. Nëse ka sukses, sulmuesi fillon të zhvat para në emër të përdoruesit nga miqtë e tij me pretekste të ndryshme. Gjithashtu, faqja e përdoruesit mund të përdoret për të ridrejtuar në sajte të caktuara.

- Të bllokuara. Malware shpesh përdoret për të mbledhur adresat postare për dërgimin e mëvonshëm të spamit.

- Rritja e trafikut të burimeve. Trojani i futur do të hapë një faqe të parazgjedhur në shfletuesin e përdoruesit, duke rritur kështu performancën e tij dhe duke kontribuar në pasurimin e mashtruesve.

- Shkarkime mashtruese të skedarëve. Siç e dini, shumë përdorues paguajnë për çdo shkarkim të skedarëve që ngarkojnë. Një program Trojan mund të rrisë numrin e shkarkimeve të tilla dhe të përmirësojë gjendjen financiare të zhvilluesit të shërbimeve.

- Menaxhimi kompjuterik. Një pajisje e infektuar me Trojan mund të përdoret për hakerim Sulmet DDOS në burime të ndryshme të internetit.

- Shkatërrimi i të dhënave. Largimi informacion të vlefshëm në kompjuterin e përdoruesit, si dhe dëmtime të disa komponentëve harduerikë.

- Mbledhja e të dhënave personale të përdoruesve. Informacion statistikor nga faqet e vizituara, programet e preferuara, filmat, muzika dhe aspekte të tjera Jeta e përditshme përdoruesit, të mbledhur duke përdorur Trojans, përbën bazën hulumtim marketingu kompanitë tregtare.

- Thirrjet në numrat e paguar. Nëse një përdorues lidhet me internetin duke përdorur një modem, atëherë Trojani i integruar mund të kryejë periodikisht thirrje në numra të shtrenjtë premium.

Përveç qëllimeve të mësipërme, malware mund të përdoret për qëllime personale, si hakmarrje ose shantazh. Prandaj, është mirë që të paktën të instalohet për të shmangur hyrjen e dëmtuesve në kompjuterin tuaj.

Si të hiqni një virus trojan

Mjaft metodë efektive Për të shmangur futjen e një programi trojan - përdorni . Shumë shërbime janë në gjendje të bllokojnë nisjen e një Trojan. Edhe pse vazhdon të përmirësohet vazhdimisht, në disa raste mund të mos zbulojë një kërcënim.

Nëse një skanim antivirus nuk jep rezultate, atëherë duhet të studioni me kujdes të gjitha proceset ekzistuese dhe të provoni. Nëse emri i procesit është i panjohur dhe ka një konsum të shumë burimeve të CPU-së, atëherë ka Mundësi e madhe se ky është një Trojan.

Unë mendoj se duhet të fillojmë me emrin dhe t'i përgjigjemi pyetjes: "PPse ky krijim u quajt programi Trojan (Trojan)?" Origjina e këtij emri vjen nga beteja legjendare, gjatë së cilës u ndërtua një kalë prej druri i quajtur "Trojani". Parimi i funksionimit të këtij kali ishte "padëmshmëria dinake", pasi pretendohej të ishte një send dhuratë dhe duke u gjetur në vetë kështjellën e armikut, luftëtarët e ulur mbi kalin hapën portat e Trojës, duke lejuar trupat kryesore të depërtojnë. kalaja.

Situata është saktësisht e njëjtë në moderne bota dixhitale me një program trojan. Më lejoni të vërej menjëherë faktin se "Trojani" nuk mund të klasifikohet si virus, pasi nuk ka parimin e vetëpërhapjes dhe thelbi i veprimit të tij është paksa i ndryshëm. Po, dhe përhapet nga njerëzit, dhe jo në mënyrë të pavarur, ashtu si viruset e zakonshme. Trojans janë shpeshklasifikuar si softuer me qëllim të keq.

Pra ja ku është parimi i funksionimit Kali i Trojës (Trojan) gjithashtu mund të hapë portat e kompjuterit tuaj për një mashtrues, për shembull, për të vjedhur fjalëkalime të vlefshme ose për të fituar akses të paautorizuar në të dhënat tuaja. Shumë shpesh, kompjuterët e infektuar me trojanë, pa lejen e përdoruesit, marrin pjesë në shkallë të gjerë DDos -sulmet në faqet e internetit. Domethënë i pafajshëmKy përdorues shfleton me qetësi internetin dhe në këtë kohë kompjuteri i tij "plas" me pasion disa faqe të qeverisë me kërkesa të pafundme.

Shpesh, trojanët maskohen si programe krejtësisht të padëmshme, thjesht duke kopjuar ikonën e tij. Ka gjithashtu raste kur kodi i një programi trojan futet në një softuer të zakonshëm, të dobishëm që kryen saktë funksionet e tij, por në të njëjtën kohë Trojani kryen sulmet e tij me qëllim të keq nga poshtë tij.

Infeksionet janë bërë shumë të njohura këto ditë. winlocks (trojan. winlock ), të cilat shfaqin një ekran me tekst si ky: “Për të zhbllokuar tuaj sistemi operativ dërgoniSMS në numrin xxxx , përndryshe të dhënat tuaja do t'i transferohen shërbimit të sigurisë." Kishte shumë përdorues që dërguan ky mesazh(dhe më shumë se një herë), dhe mashtruesit, nga ana tjetër, morën pothuajse miliona nga sasi e madhe njerëz të mashtruar.

Siç mund ta shihni, përdorimi i programeve Trojan është krijuar për të marrë një përfitim të caktuar, ndryshe nga viruset e zakonshëm, të cilët thjesht shkaktojnë dëm duke fshirë skedarët dhe duke çaktivizuar sistemin. Mund të konkludojmë se kjo me qëllim të keq software, më inteligjente dhe delikate, sipas parimit të veprimit dhe rezultateve të saj.

Si të silleni me trojanët?

Për të luftuar trojanët, duhet të keni një antivirus me baza të të dhënave të zbulimit të përditësuara vazhdimisht. Por këtu lind një problem tjetër: pikërisht për shkak të fshehtësisë së tij, informacioni për Trojans është shumë më i keq dhe më vonë arrin tek zhvilluesit e programeve antivirus. Prandaj, këshillohet gjithashtu që të keni një mur të veçantë zjarri (për shembull,Comodo Firewall), i cili, edhe nëse mungon, sigurisht që nuk do të lejojë transferimin e pakontrolluar të të dhënave nga kompjuteri juaj te mashtruesit.