Jemi të lumtur t'ju mirëpresim në faqen tonë të internetit! Ky manual synon t'ju ndihmojë të vendosni një lidhje VPN duke përdorur klientin OpenVPN për sistemin operativ Windows 7.

Vendosja e një serveri VPN në Windows 7 mund të jetë i nevojshëm për arsye të ndryshme, por më shpesh nevojitet një server VPN për të organizuar qasje në distancë në një kompjuter tjetër në shtëpi ose në zyrë. Megjithatë, përpara se të krijoni një kanal VPN, duhet të keni të drejta administratori në kompjuterin tuaj dhe gjithashtu të keni akses në ruterin tuaj nëse keni nevojë të kryeni përcjelljen e portit gjatë procesit të konfigurimit.

Për të konfiguruar një kanal VPN përmes OpenVPN për Windows 7, ju duhet:

- Sistemi operativ Windows 7;

- Programi OpenVPN;

- skedar konfigurimi nga ofruesi.

Pra, le të fillojmë të konfigurojmë një lidhje VPN duke përdorur OpenVPN.

1. Gjëja e parë që duhet të bëni është të shkarkoni instaluesin OpenVPN në kompjuterin tuaj (mund ta merrni në). Ose shkarkoni instaluesin në kompjuterin tuaj ose klikoni menjëherë butonin "Run", siç tregohet në pamjen e ekranit më poshtë

2. Pasi të keni klikuar "Run", do të fillojë procesi aktual i shkarkimit të instaluesit

3. Pas përfundimit të shkarkimit, do t'ju kërkohet të instaloni programin në kompjuterin tuaj, ju pranoni dhe klikoni përsëri butonin "Run", shikoni foton më poshtë

4. Në fillim të instalimit, klikoni butonin C: \ Program Files \ OpenVPN.

5. Më pas do t'ju kërkohet të njiheni me licencën për të përdorur të instaluarit software, pasi ta lexoni, klikoni "Pranoj"

6. Dritarja tjetër liston grupin e komponentëve që do të instalohen në kompjuterin tuaj, mos ndryshoni asgjë këtu dhe klikoni përsëri "Next"

7. Në këtë dritare mund të zgjidhni rrugën ku të instaloni programin, si parazgjedhje OpenVPN do të instalohet në dosjen C: \ Program Files \ OpenVPN. Nëse jeni të kënaqur me këtë rrugë, klikoni butonin "Instalo".

8. Gjatë instalimit të programit, në ekran do të shfaqet një dritare ku duhet të konfirmoni instalimin e drejtuesit, klikoni "Instalo"

9. Prisni përfundimin e procesit të instalimit të programit dhe klikoni sërish butonin "Next" ("Next")

10. Pasi të përfundojë instalimi, klikoni butonin "Finish".

11. Tani duhet të kopjoni skedarin e konfigurimit të marrë nga ofruesi në një dosje përgjatë kësaj rruge: C: \ Program Files \ OpenVPN \ config, për këtë shkoni në dosjen e specifikuar, thirrni menunë e kontekstit dhe zgjidhni "Paste"

12. Pas kësaj, një kërkesë për qasje do të shfaqet në ekranin tuaj, ku klikoni "Vazhdo"

13. Në mënyrë që OpenVPN të funksionojë si duhet, duhet të ekzekutohet me të drejta administratori. Në sistemin operativ, duhet të ndryshoni vetitë e përputhshmërisë për këtë. Për ta bërë këtë, shkoni te menyja "Start" dhe kliko me të djathtën në shkurtoren OpenVPN-GUI dhe zgjidhni "Properties"

14. Shkoni te skeda "Compatibility" dhe vendosni "Checkmark" përpara artikullit "Run this program as administrator", pastaj klikoni "OK"

15. Drejtoni OpenVPN-GUI nga menyja Start

16. Hapni menunë e programit në tabaka (në këndin e djathtë) dhe zgjidhni artikullin "Connect"

17. Pas kësaj, një dritare me përmbajtjen e regjistrit të lidhjes duhet të fillojë në ekranin tuaj

18. Nëse keni bërë gjithçka siç duhet, në tabaka do të shfaqet një sugjerim për lidhjen VPN

Pas përfundimit të këtyre tetëmbëdhjetë hapave të thjeshtë, tani mund të konfiguroni në mënyrë të pavarur një kanal VPN përmes protokollit OpenVPN për sistemin operativ Windows 7.

Shumë shpesh klientët tanë na dërgojnë kërkesa për të instaluar dhe konfiguruar OpenVPN në serverët tanë VPS. Por shumë përdorues të tjerë nuk i dinë as përfitimet e përdorimit të tij. Në këtë artikull, ne do të shqyrtojmëpër çfarë është OpenVPN dhe përshkruani fushat e aplikimit të tij .

OpenVPN - zbatimi falas i teknologjisëme të hapur Kodi i burimit për të krijuar kanale të koduara pikë-për-pikë ose server-në-klient ndërmjet kompjuterëve.

OpenVPN bën të mundur vendosjen e lidhjeve midis kompjuterëve të vendosur pas një muri zjarri NAT, pa pasur nevojë të ndryshoni cilësimet e tyre. Teknologjia u zhvillua nga J. Yonan dhe del jashtë licencë falas GNU GPL. Mjeti përdoret në shumë sisteme operative të njohura dhe të përdorura gjerësisht:Solaris, OpenBSD, FreeBSD, NetBSD, GNU / Linux, Apple Mac OS X, QNX dhe Microsoft Windows .

OpenVPN përdoret kryesisht për sigurim. Vërtetë, ka shumë mënyra për të zgjidhur këtë problem. Por OpenVPN me të drejtë konsiderohet më së shumti opsion i përshtatshëm në aspektin e sigurisë. Le të shohim pse në vazhdim.

Zonat e përdorimit Teknologjitë e OpenVPN : për të lidhur në mënyrë të sigurt rrjetet ose serverët duke përdorur internetin, për të anashkaluar bllokimet lokale të murit të zjarrit ose kufizimet e ofruesve, për të kontrolluar përdorimin e trafikut të rrjetit brenda një rrjeti, si një akses të sigurt në një server ose në Rrjet, dhe më shumë.

OpenVPN përdoret kryesisht si një mekanizëm sigurie për rrjetin privat. Ju mund të përdorni një mjet të ngjashëm me burim të hapur për të zhvilluar plotësisht një kanal të koduar. Ata punojnë me OpenVPN në mënyrat: pikë-për-pikë ose server-klient. Konsiderohet një metodë mjaft e dobishme e kriptimit midis kompjuterëve në një rrjet të caktuar.

Për përdoruesit e kësaj teknologjie, ofrohen disa lloje të vërtetimit:

E para, duke përdorur një çelës të para-instaluar, është në thelb mënyra më e lehtë.

E dyta është vërtetimi i certifikatës, i cili është shumë fleksibël në procesin e konfigurimit. Dhe për të përfunduar të tretën: duke përdorur një hyrje dhe fjalëkalim (mund të funksionojë pa krijuar një certifikatë klienti, por ende nevojitet një certifikatë serveri).

OpenVPN përdor çelësa statikë, të paracaktuar ose shkëmbim dinamik të çelësave të bazuar në TLS. Ka mbështetje Lidhjet VPN me host dinamik në distancë (DHCP ose klientë me telefon), tunele mbi NAT ose duke përdorur një mur zjarri të plotë.

Shërbime VPN falas dhe me pagesë.

Si arrihet siguria dhe kriptimi në OpenVPN? Kjo sigurohet kryesisht nga biblioteka OpenSSL dhe protokolli i Sigurisë së Shtresës së Transportit. Por në vend të OpenSSL, publikimet e reja të OpenVPN mund të përdorin bibliotekën PolarSSL. TLS është një version i përmirësuar i protokollit Secure Socket Layers për transmetim të sigurt të të dhënave.

OpenVPN është i kombinuar mirë dhe i lidhur me bibliotekat OpenSSL, kështu që mekanizmat e kriptimit bazohen kryesisht në të.

Karakteristikat e përdorimit të OpenVPN në sisteme të ndryshme operative ... Në varësi të sistemit operativ që zgjidhni, ka nuanca në punën me një rrjet privat. Për shembull, modaliteti fast-io, i cili shpejton lidhjet UDP, mund të funksionojë vetëm në GNU / Linux. V Sistemi Windows mjaft shpesh ka probleme me ndryshimin e rrugës, për zgjidhje të tilla përdor opsionin e metodës së rrugës.

OpenVPN u transferua në MacOS X - ekziston një projekt tunelblick i rishpërndashëm. Nuk ka mbështetje për parametrin TCP_NODELAY në kernelin e këtij OS. Është zhvilluar një viskozitet i projektit komercial për këtë OS. OpenVPN përdoret shpesh në ruterat nga disa prodhues: Linksys dhe Mikrotik dhe të tjerë.

përdoret në një server në një rrjet virtual, kështu që nuk ka asnjë mënyrë për të vendosur komunikim ndërmjet klientëve drejtpërdrejt. Për një zgjidhje të tillë, përdoret një teknologji krejtësisht e ndryshme, e quajtur CloudVPN.

Përveç të gjitha sa më sipër avantazhet e listuara Përdorimi i protokolleve standarde TCP dhe UDP në OpenVPN bën të mundur që të bëhet një alternativë ndaj IPsec në rastet kur ofruesi i Internetit bllokon disa protokolle VPN.

OpenVPN Është një softuer mjaft i gjithanshëm që ofron shumë opsione personalizimi në duart me përvojë të përdoruesit. Si të instaloni VPN nga HyperHost në OS Android. Më shumë detaje. Nëse keni nevojë për ndihmë për konfigurimin dhe instalimin e këtij produkti në faqen tonë, kontakt mbeshtetje teknike Hyper Host™... Ne do të jemi të lumtur t'ju ndihmojmë sa më shpejt të jetë e mundur dhe në çdo kohë të ditës!

Si të sigurohet siguria në internet? për të punuar në ueb.

10465 herë (s) 1 Shikuar sot ora (at)

- Implementimi falas i teknologjisë Virtual Private Network (VPN) me burim të hapur për krijimin e kanaleve të koduara pikë-për-pikë ose server-në-klient ndërmjet kompjuterëve. Kjo ju lejon të krijoni lidhje midis kompjuterëve pas një muri zjarri NAT pa pasur nevojë të ndryshoni cilësimet e tyre. OpenVPN u krijua nga James Yonan dhe shpërndahet nën licencën GNU GPL.

Në këtë artikull, në një formë të thjeshtë dhe të arritshme, ne do të përpiqemi t'ju tregojmë se si të konfiguroni serverin tuaj OpenVPN. Ne nuk synojmë në fund të leximit të këtij artikulli që ju të kuptoni plotësisht të gjitha parimet e "si funksionon" ose të kuptoni ndërlikimet e rrjeteve, por duam që ju të jeni në gjendje të konfiguroni një server OpenVPN "nga e para" si një rezultat. Kështu që ju mund ta konsideroni këtë artikull si të sigurt udhëzues hap pas hapi për përdoruesit. Në fakt, ka shumë dokumentacion, manuale për vendosjen e OpenVPN në rrjet, por ato ose u drejtohen përdoruesve të avancuar ose administratorëve të sistemit, ose përdorin sistemet Linux si shembull për demonstrim. Ne do të shkojmë në anën tjetër dhe do t'ju tregojmë se si të konfiguroni OpenVPN në kompjuterin e një përdoruesi mesatar, d.m.th. stacioni i punës me Windows të instaluar. Pse ky informacion mund të jetë i dobishëm për ju? Epo, për shembull, ju dëshironi të luani një lojë me miqtë që nuk e mbështesin lojën përmes Internetit, por vetëm përmes një rrjeti lokal, ose, për shembull, jeni të angazhuar në mbështetje të largët të përdoruesit, por për ndonjë arsye përdorni softuer si TeamViewer ose Ammyy Admin nuk dua, sepse nuk dëshironi që serverët e palëve të treta të përfshihen në procesin e transferimit të të dhënave tuaja ose të krijimit të një lidhjeje. Në çdo rast, përvoja praktike e organizimit tuaj rrjet privat virtual(VPN) do të jetë e dobishme për ju.

Akordimi i serverit

Pra, le të fillojmë. Në shembullin tonë, një makinë me Windows XP Professional SP3 (x86) të instaluar do të veprojë si një server OpenVPN dhe disa makina me Windows 7 x64 dhe Windows 7 x86 do të veprojnë si klientë (megjithëse, në fakt, skema e përshkruar në artikull do të punoni edhe në konfigurime të tjera) ... Supozoni se PC që do të veprojë si një server OpenVPN ka një adresë IP statike të bardhë në internet (nëse adresa IP e dhënë nga ISP-ja juaj është dinamike, atëherë duhet të regjistroheni me DynDNS ose Jo-IP), nëse ky kusht plotësohet, por kompjuteri është pas një ruteri ose muri i zjarrit harduerik, do t'ju duhet të përcillni portat e nevojshme (ne do të flasim për këtë pak më vonë kur të shkojmë drejtpërdrejt në konfigurimin e serverit), nëse keni nuk ka ide se çfarë është dhe për çfarë përdoret, atëherë ju rekomandojmë të lexoni artikullin në faqen tonë të internetit.

- Shkojmë në faqen zyrtare të projektit OpenVPN, në seksionin Shkarkime -. Shkarkoni nga atje kompletin e shpërndarjes që korrespondon me versionin tuaj të Windows OS (Instaluesi 32-bit ose 64-bit). Në kohën e këtij shkrimi, shpërndarja openvpn-install-2.3_rc1-I002-i686.exe ishte e disponueshme për sistemet operative 32-bit dhe openvpn-install-2.3_rc1-I002-x86_64.exe për sistemet operative 64-bit. përkatësisht. Sepse vendosëm që do ta ngremë serverin në WinXP x86, d.m.th. në një OS 32-bit, më pas shkarkoni shpërndarjen nga lidhja e parë.

- Ekzekutoni instaluesin e shkarkuar. Në fazën ku zgjidhet shtegu për instalimin, futni C: \ OpenVPN(shih pamjen e ekranit), kjo do të thjeshtojë konfigurimin tonë në të ardhmen: Më pas klikoni "Next" derisa të përfundojë instalimi. Nëse gjatë procesit të instalimit, në fazën e zgjedhjes së një komponenti për instalim, keni pasur një "dritare boshe", për shembull, sa vijon:

Me sa duket, keni shkarkuar kompletin e shpërndarjes "të gabuar", në këtë rast, provoni të shkarkoni versionin më të fundit të lëshimit të openvpn-2.2.2-install.exe (është i instaluar në të dy sistemet x86 dhe x64). Nëse instalohet saktë, dritarja e përzgjedhjes së komponentëve duhet të duket kështu:

Me sa duket, keni shkarkuar kompletin e shpërndarjes "të gabuar", në këtë rast, provoni të shkarkoni versionin më të fundit të lëshimit të openvpn-2.2.2-install.exe (është i instaluar në të dy sistemet x86 dhe x64). Nëse instalohet saktë, dritarja e përzgjedhjes së komponentëve duhet të duket kështu:  Të gjitha kutitë e kontrollit në të gjatë instalimit janë si parazgjedhje, nuk keni nevojë të ndryshoni asgjë shtesë. Nëse instalimi ishte i suksesshëm, atëherë në Panelin e Kontrollit -> Lidhjet e Rrjetit (ose, nëse po instaloni serverin në Windows 7 ose Windows Vista, në Qendrën e Kontrollit të Rrjetit dhe akses të përgjithshëm-> Ndryshimi i parametrave të përshtatësit) duhet të shihni përshtatësin TAP-Win32 V9, i cili do të quhet "Local Area Connection X" (X është një numër i caktuar automatikisht nga sistemi):

Të gjitha kutitë e kontrollit në të gjatë instalimit janë si parazgjedhje, nuk keni nevojë të ndryshoni asgjë shtesë. Nëse instalimi ishte i suksesshëm, atëherë në Panelin e Kontrollit -> Lidhjet e Rrjetit (ose, nëse po instaloni serverin në Windows 7 ose Windows Vista, në Qendrën e Kontrollit të Rrjetit dhe akses të përgjithshëm-> Ndryshimi i parametrave të përshtatësit) duhet të shihni përshtatësin TAP-Win32 V9, i cili do të quhet "Local Area Connection X" (X është një numër i caktuar automatikisht nga sistemi):  Statusi i tij do të jetë "Kablloja e rrjetit nuk është e lidhur". ne nuk e kemi konfiguruar ende serverin tonë.

Statusi i tij do të jetë "Kablloja e rrjetit nuk është e lidhur". ne nuk e kemi konfiguruar ende serverin tonë. - Krijoni një nënfolder SSL në dosjen OpenVPN, ai do të ruajë çelësat dhe certifikatat e lëshuara nga serveri. Më pas, hapni bllokun e shënimeve dhe kopjoni tekstin e mëposhtëm në të: #dev tun dev trokitni lehtë mbi # dev-nyja "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # itinerari që serveri të shohë rrjetet prapa klientit # route 192.168.x.0 255.255.255.0 10.10.10.x # itinerari i shtuar në tabelën e kursimit të secilit klient për të parë rrjetin pas serverit # shtytje route 192.168.x.0 255.255.255.0 "# lejon klientët vpn të shohin njëri-tjetrin, përndryshe të gjithë klientët vpn do të shohin vetëm direktorinë e serverit klient-në-klient me përshkrimet e konfigurimeve të secilit klient klient-config-dir C: \\ OpenVPN \\ config \\ ccd # skedar që përshkruan rrjetet midis klientit dhe serverit ifconfig-pool-persist C: \\ OpenVPN \\ config \\ ccd \\ ipp.txt # shtigje për çelësat dhe certifikatat e serverit dh C: \\ OpenVPN \\ ssl \\ dh1024 .pem ca C: \\ OpenVPN \\ ssl \\ ca.crt Certifikata C: \\ OpenVPN \\ ssl \\ Çelësi Server.crt C: \\ OpenVPN \\ ssl \\ Server.çelësi # persist-key tls - auth C: \\ OpenVPN \\ ssl \\ ta.key 0 tun-mtu 1500 tun-mtu -extra 32 mssfix 1450 keepalive 10 120 statusi C: \\ OpenVPN \\ log \\ openvpn-status.log log C: \\ OpenVPN \\ log \\ folja openvpn.log 3 Do të ndalemi pak në parametrat e përshkruar këtu më vonë... Pastaj e ruajmë atë në një skedar C: \ OpenVPN \ Config \ Server.ovpn, kushtojini vëmendje skedari duhet të dalë saktësisht me shtesën .ovpn, për këtë, opsionet në dialogun e ruajtjes duhet të jenë saktësisht siç tregohen në foto:

Nëse përdorni Windows 7 / Windows Vista dhe notepad nuk ju lejon të ruani skedarin Server.ovpn në dosje C: \ OpenVPN \ Konfigurimi \, kështu që duhet të ekzekutohet me të drejta administratori. Për ta bërë këtë, klikoni me të djathtën në shkurtoren e Notepad në menunë Start dhe zgjidhni "Run as administrator":

Nëse përdorni Windows 7 / Windows Vista dhe notepad nuk ju lejon të ruani skedarin Server.ovpn në dosje C: \ OpenVPN \ Konfigurimi \, kështu që duhet të ekzekutohet me të drejta administratori. Për ta bërë këtë, klikoni me të djathtën në shkurtoren e Notepad në menunë Start dhe zgjidhni "Run as administrator":  Tani, duke përdorur gjithashtu bllokun e shënimeve, krijoni një skedar C: \ OpenVPN \ easy-rsa \ vars.bat duke kopjuar tekstin e mëposhtëm në të: @echo off set path =% path%; c: \ OpenVPN \ bin set HOME = c: \ OpenVPN \ easy-rsa set KEY_CONFIG = openssl.cnf vendosur KEY_DIR = c: \ OpenVPN \ ssl grup KEY_SIZE = 1024 grup KEY_COUNTRY = RU grup KEY_PROVINCE = grup Kaluga KEY_CITY = Komplet Kaluga KEY_ORG = Komplet Kaluga [email i mbrojtur] faqe Dhe gjithashtu skedar C: \ OpenVPN \ easy-rsa \ openssl.cnf : # # OpenSSL shembull i skedarit të konfigurimit. # Kjo më së shumti përdoret për gjenerimin e kërkesave për certifikata. # # Ky përkufizim ndalon mbytjen e rreshtave të mëposhtëm nëse HOME nuk është "t # definuar. HOME =. RANDFILE = $ ENV :: HOME / .rnd # Extra INFORMACION I IDENTIFIKUES I OBJEKTIT: #oid_file = $ ENV :: HOME / .oid oid_section = new_oids # Për të përdorur këtë skedar konfigurimi me opsionin "-extfile" të mjetit # "openssl x509", emërtoni këtu seksionin që përmban shtesat # X.509v3 për t'u përdorur: # extensions = # (Përndryshe, përdorni një skedar konfigurimi që ka vetëm # Zgjerime X.509v3 në seksionin e tij kryesor [= default].) [New_oids] # Mund të shtojmë OID të rinj këtu për t'u përdorur nga "ca" dhe "req". # Shto një OID të thjeshtë si ky: # testoid1 = 1.2. 3.4 # Ose përdorni zëvendësimin e skedarit të konfigurimit si ky: # testoid2 = $ (testoid1). 5.6 ############################# ############################################ [ca] default_ca = CA_default # Seksioni i parazgjedhur i ca ## ######################################## ####### ###################### [CA_default] dir = $ ENV :: KEY_DIR # Aty ku ruhen çdo gjë certifikata = $ dir # Ku mbahen certifikatat e lëshuara crl_dir = $ dir # Ku crl-ja e lëshuar mbahet baza e të dhënave = $ dir / index.txt # skedari i indeksit të bazës së të dhënave. new_certs_dir = $ dir # vend i paracaktuar për certifikatat e reja. certifikata = $ dir / ca.crt # Seriali i certifikatës CA = $ dir / serial # Numri aktual i serisë crl = $ dir / crl.pem # Çelësi aktual CRL privat = $ dir / ca.key # Çelësi privat RANDFILE = $ dir / .rand # skedar me numra privatë të rastësishëm x509_extensions = usr_cert # Zgjerimet për t'u shtuar në certifikatë # Zgjerime për t'u shtuar në një CRL. Shënim: Komunikuesi Netscape mbyt në V2 CRL # kështu që kjo komentohet si parazgjedhje për të lënë një V1 CRL. # crl_extensions = crl_ext default_days = 3650 # sa kohë duhet të certifikohet për default_crl_days = 30 # sa kohë përpara CRL-së tjetër default_md = md5 # cilën md të përdoret. ruaj = jo # mbaj kalohet Renditja DN # Disa mënyra të ndryshme për të specifikuar se sa e ngjashme duhet të duket kërkesa # Për llojin CA, atributet e listuara duhet të jenë të njëjta, dhe # opsionale dhe fushat e ofruara janë pikërisht ato :-) politika = përputhje_politika # Për politikën CA [policy_match] countryName = përputhet shtetiOrProvinceName = përputhet OrganizataName = përputhetorganizalUnitName = opsionale commonName = e-mail i furnizuar Adresa = opsionale # Për politikën "çdo gjë" # Në këtë moment në kohë, ju duhet të listoni të gjitha llojet e pranueshme "objekt" ... [policy_anything] countryName = opsionale shtetOrProvinceName = opsionale localityName = opsionale organizateName = opsionale organizationalUnitName = opsionale commonName = ofrohet email Adresa = opsionale ######################### ## ######################################### [kërkesë] bit_të parazgjedhur = $ ENV: : KEY_SIZE default_keyfile = privkey.pem i dalluar_name = atributet req_distinguished_name = req_atribute x509_extensions = v3_ca # Shtrirjet për t'i shtuar certifikatës së vetë-nënshkruar # Fjalëkalimet për çelësat privatë nëse nuk janë të pranishëm, ato do të nxirren për #fjalëkalimin e fshehtë #fjalëkalimin =sekrete hyrëse Kjo vendos një maskë për llojet e lejuara të vargjeve. Ka disa opsione. # default: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: vetëm UTF8Strings. # nombstr: PrintableString, T61String (pa BMPStrings ose UTF8Strings). # MASKË: XXXX një vlerë fjalë për fjalë maskë. # PARALAJMËRIM: versionet aktuale të Netscape rrëzohen në BMPStrings ose UTF8Strings # prandaj përdorni këtë opsion me kujdes! string_mask = nombstr # req_extensions = v3_req # Shtesat për t'i shtuar një kërkese certifikate [req_distinguished_name] emri i vendit = Emri i shtetit (kodi me 2 shkronja) countryName_default = $ ENV :: KEY_COUNTRY countryName_min = 2 countryName_max = 2Province_Enme_Name localityName = Emri i lokalitetit (p.sh., qyteti) localityName_default = $ ENV :: KEY_CITY 0.organizationName = Emri i organizatës (p.sh., kompania) 0.organizationName_default = $ ENV :: KEY_ORG # mund ta bëjmë këtë, por nuk nevojitet normalisht :-) # 1.organizationName = Emri i organizatës së dytë (p.sh., kompania) # 1.organizationName_default = World Ueb i gjerë Pty Ltd OrganizationalUnitName = Emri i njësisë organizative (p.sh., seksioni) #organizationalUnitName_default = Emri i zakonshëm = Emri i Përbashkët (p.sh., emri juaj ose emri i hostit të serverit tuaj) commonName_max = 64 adresa e emailit = Adresa e postës elektronike Adresa_e-mailAdresa_default = $ ENV_EMma : KEY_4 SET-ex3 = SET zgjerimi numër 3 [req_attributet] challengePassword = Një sfidë e fjalëkalimit sfidëPassword_min = 4 challengePassword_max = 20 unstructuredName = Një emër opsional i kompanisë [usr_cert] # Këto shtesa shtohen kur "ca" nënshkruan një kërkesë. # Kjo bie ndesh me udhëzimet e PKIX por disa CA e bëjnë këtë dhe disa softuer # e kërkojnë këtë për të shmangur interpretimin e një certifikate të përdoruesit fundor si një CA. BasicConstraints = CA: FALSE # Këtu janë disa shembuj të përdorimit të nsCertType. Nëse hiqet # certifikata mund të përdoret për çdo gjë * përveç * nënshkrimit të objektit. # Kjo është në rregull për një server SSL. # nsCertType = server # Për një certifikatë nënshkrimi të objektit, kjo do të përdoret. # nsCertType = objsign # Për c normale përdorimi lient ky është tipik # nsCertType = klient, email # dhe për çdo gjë duke përfshirë nënshkrimin e objektit: # nsCertType = klient, email, objsign # Kjo është tipike në përdorimin e çelësit për një certifikatë klienti. # keyUsage = jo repudiation, digitalSignature, keyEncipherment # Kjo do të shfaqet në listën e komenteve të Netscape. është për subjektinAltName dhe issuerAltname. # Importo adresën e emailit. # subjectAltName = email: kopje # Kopjo detajet e temës # issuerAltName = lëshuesi: kopjoni #nsCaRevocationUrl = http: //www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationU #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [server] # JY ADDED - Krijoni një certifikatë me nsCertType të vendosur në "server" basicConstraints = CA: E rreme nsCertType = server nsKoment = "OpenSSL CertificateI Generated Subjecteyerfi" Zgjerime për t'i shtuar një kërkese për certifikatë kufizimet themelore = CA: FALSE keyusage = nonrepudiation, digitalSignature, keyEncipherment [v3_ca] # Zgjerime për një tipik al CA # PKIX rekomandim. SubjectKeyIdentifier = autoriteti hashKeyIdentifier = çelësi: gjithmonë, lëshuesi: gjithmonë # Kjo është ajo që rekomandon PKIX, por disa softuer të dëmtuar mbyten në # shtesa kritike. #basicConstraints = kritike, CA: e vërtetë # Pra, ne e bëjmë këtë në vend të kësaj. BasicConstraints = CA: true # Përdorimi i çelësit: kjo është tipike për një certifikatë CA. Megjithatë, duke qenë se do të # parandalojë përdorimin e saj si një certifikatë e vetë-nënshkruar testi, është më mirë # të lihet jashtë si parazgjedhje. # keyUsage = cRLSign, keyCertSign # Disa mund ta dëshirojnë këtë gjithashtu # nsCertType = sslCA, emailCA # Përfshi adresën e emailit në emrin alt të subjektit: një rekomandim tjetër PKIX # subjectAltName = email: kopje # Kopjo detajet e lëshuesit # issuerAltName = lëshuesi: kopje # kodimi hex DER e një zgjerimi: kujdes vetëm ekspertë! # obj = DER: 02: 03 # Ku "obj" është një objekt standard ose i shtuar # Madje mund të anashkaloni një shtesë të mbështetur: # basicConstraints = kritike, DER: 30: 03: 01: 01: FF [crl_ext] # Zgjerime CRL ... # Vetëm emri i emrit emetues dhe identifikuesi i çelësit të autoritetit kanë ndonjë kuptim në një CRL. # issuerAltName = lëshuesi: autoriteti kopjoniKeyIdentifier = çelësi: gjithmonë, lëshuesi: gjithmonë Urime! Sapo keni krijuar skedarët kryesorë të konfigurimit për serverin tuaj. Le të vazhdojmë ta konfigurojmë.

Tani, duke përdorur gjithashtu bllokun e shënimeve, krijoni një skedar C: \ OpenVPN \ easy-rsa \ vars.bat duke kopjuar tekstin e mëposhtëm në të: @echo off set path =% path%; c: \ OpenVPN \ bin set HOME = c: \ OpenVPN \ easy-rsa set KEY_CONFIG = openssl.cnf vendosur KEY_DIR = c: \ OpenVPN \ ssl grup KEY_SIZE = 1024 grup KEY_COUNTRY = RU grup KEY_PROVINCE = grup Kaluga KEY_CITY = Komplet Kaluga KEY_ORG = Komplet Kaluga [email i mbrojtur] faqe Dhe gjithashtu skedar C: \ OpenVPN \ easy-rsa \ openssl.cnf : # # OpenSSL shembull i skedarit të konfigurimit. # Kjo më së shumti përdoret për gjenerimin e kërkesave për certifikata. # # Ky përkufizim ndalon mbytjen e rreshtave të mëposhtëm nëse HOME nuk është "t # definuar. HOME =. RANDFILE = $ ENV :: HOME / .rnd # Extra INFORMACION I IDENTIFIKUES I OBJEKTIT: #oid_file = $ ENV :: HOME / .oid oid_section = new_oids # Për të përdorur këtë skedar konfigurimi me opsionin "-extfile" të mjetit # "openssl x509", emërtoni këtu seksionin që përmban shtesat # X.509v3 për t'u përdorur: # extensions = # (Përndryshe, përdorni një skedar konfigurimi që ka vetëm # Zgjerime X.509v3 në seksionin e tij kryesor [= default].) [New_oids] # Mund të shtojmë OID të rinj këtu për t'u përdorur nga "ca" dhe "req". # Shto një OID të thjeshtë si ky: # testoid1 = 1.2. 3.4 # Ose përdorni zëvendësimin e skedarit të konfigurimit si ky: # testoid2 = $ (testoid1). 5.6 ############################# ############################################ [ca] default_ca = CA_default # Seksioni i parazgjedhur i ca ## ######################################## ####### ###################### [CA_default] dir = $ ENV :: KEY_DIR # Aty ku ruhen çdo gjë certifikata = $ dir # Ku mbahen certifikatat e lëshuara crl_dir = $ dir # Ku crl-ja e lëshuar mbahet baza e të dhënave = $ dir / index.txt # skedari i indeksit të bazës së të dhënave. new_certs_dir = $ dir # vend i paracaktuar për certifikatat e reja. certifikata = $ dir / ca.crt # Seriali i certifikatës CA = $ dir / serial # Numri aktual i serisë crl = $ dir / crl.pem # Çelësi aktual CRL privat = $ dir / ca.key # Çelësi privat RANDFILE = $ dir / .rand # skedar me numra privatë të rastësishëm x509_extensions = usr_cert # Zgjerimet për t'u shtuar në certifikatë # Zgjerime për t'u shtuar në një CRL. Shënim: Komunikuesi Netscape mbyt në V2 CRL # kështu që kjo komentohet si parazgjedhje për të lënë një V1 CRL. # crl_extensions = crl_ext default_days = 3650 # sa kohë duhet të certifikohet për default_crl_days = 30 # sa kohë përpara CRL-së tjetër default_md = md5 # cilën md të përdoret. ruaj = jo # mbaj kalohet Renditja DN # Disa mënyra të ndryshme për të specifikuar se sa e ngjashme duhet të duket kërkesa # Për llojin CA, atributet e listuara duhet të jenë të njëjta, dhe # opsionale dhe fushat e ofruara janë pikërisht ato :-) politika = përputhje_politika # Për politikën CA [policy_match] countryName = përputhet shtetiOrProvinceName = përputhet OrganizataName = përputhetorganizalUnitName = opsionale commonName = e-mail i furnizuar Adresa = opsionale # Për politikën "çdo gjë" # Në këtë moment në kohë, ju duhet të listoni të gjitha llojet e pranueshme "objekt" ... [policy_anything] countryName = opsionale shtetOrProvinceName = opsionale localityName = opsionale organizateName = opsionale organizationalUnitName = opsionale commonName = ofrohet email Adresa = opsionale ######################### ## ######################################### [kërkesë] bit_të parazgjedhur = $ ENV: : KEY_SIZE default_keyfile = privkey.pem i dalluar_name = atributet req_distinguished_name = req_atribute x509_extensions = v3_ca # Shtrirjet për t'i shtuar certifikatës së vetë-nënshkruar # Fjalëkalimet për çelësat privatë nëse nuk janë të pranishëm, ato do të nxirren për #fjalëkalimin e fshehtë #fjalëkalimin =sekrete hyrëse Kjo vendos një maskë për llojet e lejuara të vargjeve. Ka disa opsione. # default: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: vetëm UTF8Strings. # nombstr: PrintableString, T61String (pa BMPStrings ose UTF8Strings). # MASKË: XXXX një vlerë fjalë për fjalë maskë. # PARALAJMËRIM: versionet aktuale të Netscape rrëzohen në BMPStrings ose UTF8Strings # prandaj përdorni këtë opsion me kujdes! string_mask = nombstr # req_extensions = v3_req # Shtesat për t'i shtuar një kërkese certifikate [req_distinguished_name] emri i vendit = Emri i shtetit (kodi me 2 shkronja) countryName_default = $ ENV :: KEY_COUNTRY countryName_min = 2 countryName_max = 2Province_Enme_Name localityName = Emri i lokalitetit (p.sh., qyteti) localityName_default = $ ENV :: KEY_CITY 0.organizationName = Emri i organizatës (p.sh., kompania) 0.organizationName_default = $ ENV :: KEY_ORG # mund ta bëjmë këtë, por nuk nevojitet normalisht :-) # 1.organizationName = Emri i organizatës së dytë (p.sh., kompania) # 1.organizationName_default = World Ueb i gjerë Pty Ltd OrganizationalUnitName = Emri i njësisë organizative (p.sh., seksioni) #organizationalUnitName_default = Emri i zakonshëm = Emri i Përbashkët (p.sh., emri juaj ose emri i hostit të serverit tuaj) commonName_max = 64 adresa e emailit = Adresa e postës elektronike Adresa_e-mailAdresa_default = $ ENV_EMma : KEY_4 SET-ex3 = SET zgjerimi numër 3 [req_attributet] challengePassword = Një sfidë e fjalëkalimit sfidëPassword_min = 4 challengePassword_max = 20 unstructuredName = Një emër opsional i kompanisë [usr_cert] # Këto shtesa shtohen kur "ca" nënshkruan një kërkesë. # Kjo bie ndesh me udhëzimet e PKIX por disa CA e bëjnë këtë dhe disa softuer # e kërkojnë këtë për të shmangur interpretimin e një certifikate të përdoruesit fundor si një CA. BasicConstraints = CA: FALSE # Këtu janë disa shembuj të përdorimit të nsCertType. Nëse hiqet # certifikata mund të përdoret për çdo gjë * përveç * nënshkrimit të objektit. # Kjo është në rregull për një server SSL. # nsCertType = server # Për një certifikatë nënshkrimi të objektit, kjo do të përdoret. # nsCertType = objsign # Për c normale përdorimi lient ky është tipik # nsCertType = klient, email # dhe për çdo gjë duke përfshirë nënshkrimin e objektit: # nsCertType = klient, email, objsign # Kjo është tipike në përdorimin e çelësit për një certifikatë klienti. # keyUsage = jo repudiation, digitalSignature, keyEncipherment # Kjo do të shfaqet në listën e komenteve të Netscape. është për subjektinAltName dhe issuerAltname. # Importo adresën e emailit. # subjectAltName = email: kopje # Kopjo detajet e temës # issuerAltName = lëshuesi: kopjoni #nsCaRevocationUrl = http: //www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationU #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [server] # JY ADDED - Krijoni një certifikatë me nsCertType të vendosur në "server" basicConstraints = CA: E rreme nsCertType = server nsKoment = "OpenSSL CertificateI Generated Subjecteyerfi" Zgjerime për t'i shtuar një kërkese për certifikatë kufizimet themelore = CA: FALSE keyusage = nonrepudiation, digitalSignature, keyEncipherment [v3_ca] # Zgjerime për një tipik al CA # PKIX rekomandim. SubjectKeyIdentifier = autoriteti hashKeyIdentifier = çelësi: gjithmonë, lëshuesi: gjithmonë # Kjo është ajo që rekomandon PKIX, por disa softuer të dëmtuar mbyten në # shtesa kritike. #basicConstraints = kritike, CA: e vërtetë # Pra, ne e bëjmë këtë në vend të kësaj. BasicConstraints = CA: true # Përdorimi i çelësit: kjo është tipike për një certifikatë CA. Megjithatë, duke qenë se do të # parandalojë përdorimin e saj si një certifikatë e vetë-nënshkruar testi, është më mirë # të lihet jashtë si parazgjedhje. # keyUsage = cRLSign, keyCertSign # Disa mund ta dëshirojnë këtë gjithashtu # nsCertType = sslCA, emailCA # Përfshi adresën e emailit në emrin alt të subjektit: një rekomandim tjetër PKIX # subjectAltName = email: kopje # Kopjo detajet e lëshuesit # issuerAltName = lëshuesi: kopje # kodimi hex DER e një zgjerimi: kujdes vetëm ekspertë! # obj = DER: 02: 03 # Ku "obj" është një objekt standard ose i shtuar # Madje mund të anashkaloni një shtesë të mbështetur: # basicConstraints = kritike, DER: 30: 03: 01: 01: FF [crl_ext] # Zgjerime CRL ... # Vetëm emri i emrit emetues dhe identifikuesi i çelësit të autoritetit kanë ndonjë kuptim në një CRL. # issuerAltName = lëshuesi: autoriteti kopjoniKeyIdentifier = çelësi: gjithmonë, lëshuesi: gjithmonë Urime! Sapo keni krijuar skedarët kryesorë të konfigurimit për serverin tuaj. Le të vazhdojmë ta konfigurojmë. - Për të konfiguruar më tej serverin, do të na duhen disa aftësi në linjën e komandës. Para së gjithash, le të kuptojmë se si ta ekzekutojmë atë? Ka disa mënyra, për shembull, klikoni Start -> Run (ose një kombinim butonash Win + R) në tastierë dhe në fushën e shfaqur shkruani cmd dhe klikoni OK. Sidoqoftë, përdoruesit e Windows 7 / Windows Vista do të duhet të ekzekutojnë tastierën me të drejta administratori; për këtë, mënyra më e lehtë është të krijoni një shkurtore përkatëse në desktop. Ne klikojmë me të djathtën në çdo vend bosh në desktop dhe zgjedhim artikullin "Krijo shkurtore", në fushën "vendndodhja e objektit" thjesht tregojmë tre shkronja - cmd dhe thirrni shkurtoren cmd, ose linjën e komandës. Me tutje, përdoruesit e Windows XP thjesht e lëshon atë, dhe përdoruesit e Windows Vista dhe Windows 7 e drejtojnë atë si administrator, ashtu siç bënë me Notepad më sipër.

- Më pas, futni në mënyrë sekuenciale rreshtat në tastierë: cd C: \ OpenVPN \ easy-rsa vars clean-all Në këtë rast, duhet të duket kështu në ekran:

Më tej, pa e mbyllur këtë dritare, futni në mënyrë sekuenciale komandat për gjenerimin e çelësave: openvpn --genkey --secret% KEY_DIR% \ ta.key build-dh build-ca Komanda e fundit (build-ca) do të krijojë një certifikatë dhe një çelës të autoritetit të certifikimit (CA), në proces, megjithatë, ajo do t'ju bëjë disa pyetje, të cilave duhet t'u përgjigjeni si parazgjedhje duke shtypur butonin Enter:

Më tej, pa e mbyllur këtë dritare, futni në mënyrë sekuenciale komandat për gjenerimin e çelësave: openvpn --genkey --secret% KEY_DIR% \ ta.key build-dh build-ca Komanda e fundit (build-ca) do të krijojë një certifikatë dhe një çelës të autoritetit të certifikimit (CA), në proces, megjithatë, ajo do t'ju bëjë disa pyetje, të cilave duhet t'u përgjigjeni si parazgjedhje duke shtypur butonin Enter:  Tani le të krijojmë çelësin e serverit: build-key-server server Shënim, argumenti i dytë i komandës është emri i çelësit (server), duhet të vendosni të njëjtin emër kur t'i përgjigjeni pyetjes së Emrit të Përbashkët (p.sh., emri juaj ose Emri i hostit të serverit), pjesa tjetër e pyetjeve mund të përgjigjet si parazgjedhje duke shtypur butonin Enter. Nëse keni bërë gjithçka siç duhet, komanda do të ofrojë të nënshkruani certifikatën dhe të konfirmoni kërkesën, të dyja pyetjeve duhet t'u përgjigjen Y(shih pamjen e ekranit):

Tani le të krijojmë çelësin e serverit: build-key-server server Shënim, argumenti i dytë i komandës është emri i çelësit (server), duhet të vendosni të njëjtin emër kur t'i përgjigjeni pyetjes së Emrit të Përbashkët (p.sh., emri juaj ose Emri i hostit të serverit), pjesa tjetër e pyetjeve mund të përgjigjet si parazgjedhje duke shtypur butonin Enter. Nëse keni bërë gjithçka siç duhet, komanda do të ofrojë të nënshkruani certifikatën dhe të konfirmoni kërkesën, të dyja pyetjeve duhet t'u përgjigjen Y(shih pamjen e ekranit):  Nëse keni bërë gjithçka në mënyrë korrekte, fotografia do të jetë identike me pamjen e ekranit, dhe rreshtat e fundit të daljes së komandës do të përmbajnë një mesazh për shtimin e suksesshëm të një regjistrimi në bazën e të dhënave.

Nëse keni bërë gjithçka në mënyrë korrekte, fotografia do të jetë identike me pamjen e ekranit, dhe rreshtat e fundit të daljes së komandës do të përmbajnë një mesazh për shtimin e suksesshëm të një regjistrimi në bazën e të dhënave. - Pas kësaj, shkoni te snap-in Shërbimet dhe Aplikacionet e konsolës së menaxhimit, mund ta bëni këtë duke klikuar me të djathtën në shkurtoren Computer (My Computer) dhe duke zgjedhur artikullin Menaxho Menaxho ose duke shtypur komandën e konsolës shërbimet.msc, gjeni atje shërbimin "OpenVPN Service" dhe zgjidhni "Start" nga menyja duke klikuar me të djathtën. Nëse keni bërë gjithçka në mënyrë korrekte më parë, atëherë shërbimi do të shkojë në gjendjen "Running". Tani mund të ndryshoni llojin e nisjes në "Auto" në vend të "Manual", i cili ishte aty si parazgjedhje. Rezultati duhet të duket si ky:

Kjo përfundon konfigurimin e vetë serverit, mbetet vetëm për të konfiguruar klientët. Për ta bërë këtë, ju gjithashtu duhet t'u jepni atyre çelësa dhe certifikata, kjo bëhet pothuajse në mënyrë të ngjashme me serverin, vetëm për serverin kemi përdorur komandën build-key-server, dhe për klientët do të përdorim komandën build-key.

Kjo përfundon konfigurimin e vetë serverit, mbetet vetëm për të konfiguruar klientët. Për ta bërë këtë, ju gjithashtu duhet t'u jepni atyre çelësa dhe certifikata, kjo bëhet pothuajse në mënyrë të ngjashme me serverin, vetëm për serverin kemi përdorur komandën build-key-server, dhe për klientët do të përdorim komandën build-key. - Le të themi se kemi dy klientë, le t'i quajmë klient1 dhe klient2. Ekzekutoni komandat e mëposhtme në sekuencë: build-key client1 build-key client2 Në këtë rast, në pyetjen Common Name (p.sh., emri juaj ose emri i hostit të serverit tuaj), duhet të tregoni gjithashtu emrin e klientit të përdorur në komandë, d.m.th. nëse keni futur klientin build-key1, atëherë në pyetjen Common Name ne i përgjigjemi klientit1, nëse klienti2, atëherë klienti2. Pjesa tjetër e pyetjeve mund të përgjigjen duke shtypur Enter, në fund do t'ju kërkohet gjithashtu të nënshkruani certifikatën dhe të konfirmoni kërkesën, ne përgjigjemi pozitivisht për të dy pikat - Y... Tani rinisim shërbimin OpenVPN në mënyrë që ndryshimet të hyjnë në fuqi, në snap-in e menaxhimit të shërbimit, në meny duke klikuar me të djathtën "Restart", ose në tastierë në mënyrë sekuenciale shkruani: net stop openvpnservice net start openvpnservice

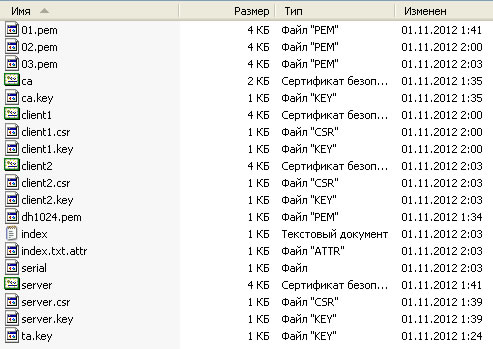

- Tani nëse hyjmë në dosje, do të shohim skedarët e çelësit dhe certifikatës që kemi krijuar:

Çdo klient do të ketë nevojë për skedarët e tij: ca.crt

Çdo klient do të ketë nevojë për skedarët e tij: ca.crt .crt .kyç ta.çelë Kjo është. për klientin 1 mbledhim skedarët ca.crt, client1.crt, client1.key dhe ta.key, për klientin 2 - përkatësisht ca.crt, client2.crt, client2.key dhe ta.key, etj. Dhe në një mënyrë ose në një tjetër i dërgojmë atij (domethënë me postë, në një arkiv me një fjalëkalim ose në një flash drive), skedarët e çelësit dhe certifikatës duhet të transferohen përmes kanaleve të besueshme të komunikimit dhe nuk duhet të bien në "duart e treta". ", që nga koha në fakt, ato mund të përdoren nga një klient për të hyrë në nënrrjetin tuaj virtual. V seksioni tjetër ne do të shqyrtojmë konfigurimin e klientit dhe do të supozohet se ai ka marrë tashmë skedarët e çelësit dhe certifikatës nga ju. - Nëse kompjuteri i përdorur si server përdor një mur zjarri / mur zjarri, atëherë duhet të shtoni OpenVPN në listën e përjashtimeve. Për murin e zjarrit të integruar të Windows në tastierë, kjo mund të bëhet me komandën e mëposhtme: netsh firewall shtoni programin e lejuar = C: \ OpenVPN \ bin \ openvpn.exe emri = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Konfigurimi i klientëve

Vendosja e një klienti është shumë më e lehtë se vendosja e një serveri, nuk kemi nevojë të gjenerojmë çelësa, certifikata etj. nga klienti, pasi gjithçka që na nevojitet është gjeneruar tashmë nga ne në server dhe është transferuar te klienti. Prandaj, udhëzimi në rastin për klientin është shumë më i shkurtër.

Lidhje të dobishme

- Dokumentacioni zyrtar për OpenVPN -

- Faqet e njeriut OpenVPN -

- OpenVPN HOWTO (në Rusisht) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

F.A.Q.

Ju mund të dërgoni çdo pyetje që ju duhet email i specifikuar në seksion, ose diskutoni këtë artikull në.

A është e mundur të shpërndahet interneti në këtë mënyrë?

Nga autori

Ky artikull lejohet të postohet në çdo burim, i kopjuar tërësisht ose pjesërisht, pa kufizime, me kusht që të ruhet lidhja me origjinalin. Lidhja duhet të përmbajë emrin e burimit tonë, Ndihma e Kompjuterit Emergjent Kaluga, në formën e një lidhjeje, dhe gjithashtu të përmbajë pseudonimin e autorit të artikullit. Një shembull i një lidhjeje të tillë mund të jetë:

Konfigurimi i serverit OpenVPN// Dekershënim

V Kohët e fundit vjen në emailin tonë nje numer i madh i pyetje në stil " Një pyetje në lidhje me artikullin tuaj në hapin 5 pas komandës clean-all, si rezultat, një skedar kopjohet nga ju. Kjo nuk ndodh për mua. komanda openvpn --genkey --secret% KEY_DIR% \ ta.key krijon një çelës për mua, por më pas build-dh dhe build-ca nuk japin asnjë rezultat (cmd.exe shkruan se komanda nuk është e brendshme apo e jashtme . .. ose një skedar i ekzekutueshëm) nuk krijohet asnjë skedar ca.key. Çfarë mund të kisha bërë gabim?".

Pika kryesore e së cilës varet nga pavëmendja juaj. Problemi kur ekzekutoni komandat clean-all, build-key dhe komanda të tjera është se kur instaloni OpenVPN, nuk keni kontrolluar kutitë OpenSSL Utilities dhe OpenVPN RSA Certificate Management Scripts (ato duhet të kontrollohen!). Kushtojini vëmendje pamjes së ekranit me dritaren e përzgjedhjes së komponentëve në fillim të artikullit, këto kuti kontrolli janë atje!

Ky udhëzim tregon se si të lidheni me një server rele Porta VPN duke përdorur klientin OpenVPN në sistemet Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

1. Instaloni aplikacionin e klientit OpenVPN për sistemin tuaj operativ. Vraponi skedari i konfigurimit... Magjistari i instalimit do të hapet. Ndiqni udhëzimet në ekran për të përfunduar instalimin e aplikacionit.

2. Shkarkoni dhe ngarkoni skedarin e konfigurimit të lidhjes OpenVPN (skedari .ovpn). Kjo procedurë kërkohet vetëm kur vendosni një lidhje për herë të parë.

Mund të shkarkoni skedarin e konfigurimit (skedari i konfigurimit OpenVPN) në faqen e listës së të hapurave serverë falas duke transmetuar http://www.vpngate.net/en/. Zgjidhni serverin VPN me të cilin dëshironi të lidheni dhe klikoni në skedarin përkatës * .ovpn për ta shkarkuar në desktopin tuaj ose dosjen e shkarkimit.

Pas ruajtjes së skedarit në kompjuterin tuaj, ai do të shfaqet si një ikonë OpenVPN. Megjithatë, nuk do të mund të krijoni një lidhje thjesht duke klikuar dy herë në skedar.

Ju duhet të zhvendosni skedarin * .ovpn në dosjen "config" të drejtorisë kryesore të instalimit OpenVPN.

Hapni dosjen C: \ Program Files \ OpenVPN \ config dhe kopjoni skedarin * .ovpn në të.

Klikoni me të djathtën në ikonën " OpenVPN GUI"Në desktop dhe zgjidhni opsionin" Run as administrator ". Përndryshe, lidhja VPN do të dështojë.

Një ikonë OpenVPN GUI do të shfaqet në zonën e njoftimeve të shiritit të detyrave (tabak i sistemit). Në disa raste, ikona mund të jetë e fshehur, klikoni në ikonën e shigjetës për të shfaqur të gjitha ikonat e fshehura.

Klikoni me të djathtën në ikonën OpenVPN GUI dhe klikoni Lidhu.

Fillon lidhja VPN. Statusi i lidhjes do të shfaqet në ekran. Nëse shihni një kuti dialogu që kërkon emrin e përdoruesit dhe fjalëkalimin. Futni "vpn" në të dyja fushat. Kjo dritare shfaqet shumë rrallë.

Nëse lidhja VPN vendoset me sukses, do të shfaqet një mesazh pop-up si në pamjen e ekranit.

4. Internet pa kufi

Kur vendoset lidhja VPN, në Windows krijohet një përshtatës rrjeti virtual TAP-Windows Adapter V9. Ky përshtatës do të marrë një adresë IP që fillon me " 10.211 “. Përshtatësi virtual do të marrë adresën e paracaktuar të portës.

Ju mund të kontrolloni konfigurimin e rrjetit tuaj duke ekzekutuar komandën ipconfig / all nga një komandë e Windows.

Kur të vendoset lidhja, i gjithë trafiku do të kalojë përmes serverit VPN. Ju mund ta verifikoni këtë me ndihmën komandat gjurmuese 8.8.8.8 në Windows Command Prompt.

Siç tregohet në pamjen e mësipërme, nëse paketat kalojnë përmes "10.211.254.254", atëherë lidhja juaj transmetohet përmes njërës prej Serverët VPN Porta. Ju gjithashtu mund të shkoni te faqja kryesore VPN Gate për të parë adresën globale IP.

Do të mund të shihni vendndodhjen e dukshme nga rrjeti, e cila do të jetë e ndryshme nga vendndodhja juaj aktuale.

Konfigurimi i OpenVPN për MacOS

Ky tutorial tregon se si të lidheni me një server rele VPN Gate duke përdorur aplikacionin Tunnelblick. Tunnelblick është versionet e klientit OpenVPN me guaskë grafike... për sistemet macOS.

1. Instaloni aplikacionin Tunnelblick

Shkarkoni dhe instaloni aplikacionin më të fundit Tunnelblick. Udhëzimet në ekran do të shfaqen gjatë instalimit.

Pas përfundimit të instalimit, do të shfaqet ekrani i mëposhtëm. Zgjidhni opsionin "Kam skedarë konfigurimi".

Ekrani do të shfaqë udhëzime për shtimin e një konfigurimi në Tunnelblick.

Kliko OK për të mbyllur dritaren.

2. Shkarkoni dhe ngarkoni skedarin e konfigurimit të lidhjes OpenVPN (skedari .ovpn). Kjo procedurë kërkohet vetëm kur vendosni lidhjen për herë të parë.

Do t'ju duhet një skedar konfigurimi * .ovpn për t'u lidhur me serverin rele VPN Gate nëpërmjet protokollit OpenVPN.

Mund të shkarkoni skedarin e konfigurimit (skedari i konfigurimit OpenVPN) në faqen e listës së serverëve të hapur pa pagesë http://www.vpngate.net/en/. Zgjidhni serverin VPN me të cilin dëshironi të lidheni dhe klikoni në skedarin përkatës * .ovpn për ta shkarkuar në dosjen tuaj Shkarkime.

Për të instaluar skedarin e konfigurimit * .ovpn, tërhiqeni te ikona Tunnelblick në shiritin e menysë ose te lista e konfigurimeve në skedën Konfigurimet e dritares Detajet VPN. Nëse keni nevojë të instaloni disa skedarë konfigurimi në të njëjtën kohë, zgjidhni të gjithë dhe më pas tërhiqni dhe lëshoni.

Gjatë shtimit, do t'ju duhet të vendosni emrin e përdoruesit dhe fjalëkalimin për llogarinë tuaj MacOS.

Klikoni në ikonën Tunnelblick në paneli i sipërm Mjetet MacOS dhe zgjidhni opsionin "Lidhu [emri i konfigurimit]". Lidhja VPN do të fillojë.

Statusi i lidhjes VPN do të shfaqet siç tregohet në pamjen e ekranit. Pas vendosjes së suksesshme të lidhjes, statusi "Connected" do të shfaqet në dritaren kryesore të Tunnelblick.

4. Internet pa kufi

Kur të vendoset lidhja, i gjithë trafiku do të kalojë përmes serverit VPN. Ju gjithashtu mund të shkoni te faqja kryesore VPN Gate për të parë adresën globale IP. Do të mund të shihni vendndodhjen e dukshme nga rrjeti, e cila do të jetë e ndryshme nga vendndodhja juaj aktuale.

Kur lidheni me një VPN, do të keni mundësi të vizitoni faqet e bllokuara të internetit dhe të luani lojëra të bllokuara.

Keni gjetur një gabim shtypi? Theksoni dhe shtypni Ctrl + Enter

Interneti është si deti. Çdo gjë mund të ndodhë me të dhënat e transmetuara, si një anije gjatë një udhëtimi: ajo mund të dëmtohet, të zhytet në rrjedhën e informacionit ose të bëhet pre e "piratëve". (VPN, VPN) - sistemet ndihmojnë në mbrojtjen e të dhënave veçanërisht të vlefshme nga vjedhja dhe humbja kanale të mbyllura(tunele) që janë ndërtuar brenda një rrjeti tjetër më të madh. Një lloj VPN është OpenVPN.

Dëshironi të mësoni se si të krijoni VPN shpejt dhe lehtë? Le të flasim për avantazhet e protokollit OpenVPN, si dhe cilësimet e serverit dhe pjesëve të klientit të softuerit që i përkasin atij për Windows dhe Ubuntu.

Aplikimet dhe përfitimet e OpenVPN

Zona e aplikimit

- Krijimi i rrjeteve të sigurta të korporatave. Distanca midis nyjeve të rrjeteve të tilla nuk ka rëndësi.

- Mbrojtja e informacionit në rrjetet e hapura publike.

- Lidhja e shumë hosteve me internetin përmes një porte të përbashkët.

- Qasja në burimet e ndaluara të internetit.

Përparësitë

- Gjithçka është falas. Shumica prej nesh nuk do të dorëzohen wifi falas në një kafene ose në një park, por trafiku i transmetuar nga një lidhje e tillë nuk mbrohet në asnjë mënyrë nga përgjimi. Softueri falas OpenVPN do ta dërgojë atë në një tunel të mbyllur, kështu që hyrjet, fjalëkalimet dhe informacionet e tjera sekrete nuk do të rrjedhin patjetër në duart e gabuara.

- Ju nuk keni nevojë të blini pajisje shtesë për ta bërë rrjetin tuaj të sigurt.

- I gjithë trafiku i transmetuar është i ngjeshur, gjë që siguron shpejtësi të larta komunikimi (më shpejt se përdorimi i IPSec).

- Cilësimet fleksibël të softuerit ju lejojnë të konfiguroni VPN çdo vështirësitë.

- Përdorimi i disa algoritmeve të forta të kriptimit siguron një nivel shumë të lartë të mbrojtjes së të dhënave.

- Nuk ka nevojë të rikonfiguroni ose çaktivizoni muret e zjarrit (firewalls) dhe NAT (teknologjitë e përkthimit të adresave IP në rrjetet TCP / IP).

- Të gjitha sistemet kryesore operative mbështesin protokollin.

- Nuk kërkohet njohuri e thellë e teknologjive të rrjetit për të instaluar dhe konfiguruar softuerin, madje edhe për një laik duhen disa minuta.

Konfigurimi i OpenVPN për Windows

Instalimi dhe konfigurimi i anës së serverit

Meqenëse shumica prej nesh përdorin Windows, ne do të fillojmë njohjen tonë me teknologjinë OpenVPN me të. Pra, një çantë e përshtatshme shpërndarjeje dhe filloni instalimin.

Në listë " Zgjidhni komponentët për instalim»(Zgjidhni komponentët për instalim) kontrolloni të gjitha.

Pranoni të instaloni drejtuesin e përshtatësit virtual të rrjetit të Windows Adapter V9 TAP.

E keni instaluar? Tani le të fillojmë krijimin e çelësave dhe certifikatave VPN.

- Shkoni te drejtoria% ProgramFiles% / OpenVPN / easy-rsa dhe ekzekutoni skedar grupi init-config.bat- do të kopjojë skedarin në të njëjtën dosje vars.bat.kampion si vars.bat... Në të ardhmen, paketa komanduese vars.bat do të vendosë variabla për gjenerimin e certifikatave.

- Pas krijimit vars.lakuriq nate hapeni me notepad dhe shkruani çdo të dhënë në rreshtat e zgjedhur (pas "="). Ne i ruajmë ndryshimet.

- Më pas, ekzekutoni linjën e komandës nga administratori dhe ekzekutoni udhëzimin për të shkuar në / easy-rsa ( cd%Dosje programesh% /OpenVPN /lehtë -rsa). Pas kësaj, ne vrapojmë në mënyrë sekuenciale vars.lakuriq nate dhe pastër -të gjitha.lakuriq nate(ngarkoni variablat dhe fshini çelësat e krijuar më parë).

- Ekzekutimi i një grupi komandash ndertoj-rreth.lakuriq nate- kjo do të krijojë një certifikatë të re kryesore në drejtorinë% ProgramFiles% / OpenVPN / easy-rsa / keys. Nuk është e nevojshme të plotësoni informacionin për emrin e organizatës dhe kështu me radhë, i cili është i rrethuar në kornizë në pamjen e ekranit - thjesht duhet të shtypni Enter.

- Nisja ndertoj-dh.lakuriq nate- me këtë krijojmë çelësin Diffie-Hellman. Një skedar do të shfaqet në dosjen / tastet dh1024.pem.

- Hapi tjetër është çelësi i serverit: ekzekutoni instruksionin ndertoj-Celës-servermyVPN("MyVPN" është emri i serverit, ju mund të specifikoni ndonjë tjetër). Kapërceni bllokun e pyetjeve që fillojnë me "Emri i shtetit" duke shtypur Enter. Dy pyetjet e fundit - "Nënshkruani certifikatën?" dhe më pas, përgjigjemi "Y".

- Më pas, duhet të marrim çelësin e klientit: ne ekzekutojmë ndertoj-Celëspërdoruesi 1(përdoruesi 1 është emri i klientit, mund ta zëvendësoni me një tjetër). Nëse ka disa kompjuterë klientë, ne e përsërisim operacionin për secilin, duke kujtuar të ndryshojmë emrin. Ne e kapërcejmë kutinë e përshkruar në kornizë, si më parë.

- Tjetra, kopjoni nga dosja / lehtë -rsa /çelësat v / OpenVPN /konfigurim skedarët e mëposhtëm: dh1024.pem, ca.crt myvpn.crt, myvpn.key, përdoruesi 1.Celës,përdoruesi 1.crt... Katër të fundit mund të quhen ndryshe për ju. Pse, mendoj, është e kuptueshme.

- Më pas, në të njëjtën dosje, krijoni një skedar të konfigurimit të serverit. Ne kopjojmë direktivat e mëposhtme në bllokun e shënimeve dhe, nëse është e nevojshme, i ndryshojmë parametrat e tyre në tonat. Ne e ruajmë dokumentin me shtesën. ovpn dhe emri " Serveri».

# Ndërfaqja (tuneli L3)

dev tun

# Protokoll VPN

proto udp

# Port i përdorur (mund të specifikoni çdo port falas)

porti 1234

# Lista e certifikatave dhe çelësave (vini re emrat)

ca ca.crt

vërtetoj myvpn.crt

çelësi myvpn.çelës

dh dh1024.pem

# Lloji i kriptimit të të dhënave

shifra AES-256-CBC

# Zgjidhni një sërë adresash IP

serveri 10.10.10.0 255.255.255.0

# Niveli i korrigjimit të informacionit

folja 3

# Përdorimi i kompresimit

komp-lzo

këmbëngulës-kyç

këmbëngul-tun

mssfix

#Set numri maksimal ngjarje të përsëritura

memec 25

# Numri i klientëve të lidhur njëkohësisht (5)

max-klientë 5

# Jetëgjatësia e seancës së klientit

ruaj 10 120

# Dukshmëria e klientit për njëri-tjetrin (lejohet)

klient-to-klient

# Alokoni 1 adresë për çdo përdorues

nënrrjeti i topologjisë

# Vendosni një vonesë përpara se të shtoni një itinerar

rrugë-vonesa

# Ne tregojmë nëse duam të shpërndajmë internetin. Adresat DNS ne shkruajmë ato që janë regjistruar në cilësimet e lidhjes në internet.

shtyp "redirect-gateway def1"

shtyp "dhcp-option DNS x.x.x.x"

Lexoni më shumë rreth direktivave të konfigurimit të serverit.

Më pas, për të shpërndarë internetin, shkoni te drejtoria e lidhjeve të rrjetit, hapni vetitë e ndërfaqes duke kërkuar brenda rrjeti global, shkoni te skeda " Qasja", Vendos një shenjë përballë" Lejo përdoruesit e tjerë të përdorin këtë lidhje ...»Dhe zgjidhni rrjetin e përshtatësit virtual, përshtatësin TAP-Windows V9 nga lista - për mendimin tim është Ethernet 3.

- Ne krijojmë një skedar konfigurimi të klientit. Kopjoni tekstin e mëposhtëm në bllokun e shënimeve dhe ruani dokumentin me shtesën .ovpn nën emrin "Klient".

klient

dev tun

proto udp

# IP ose emri i domenit të serverit VPN dhe portit të lidhjes.

telekomanda x.x.x.x 1234

ca ca.crt

çertifikatë përdorues1.crt

kyç përdorues1.çelës

shifra AES-256-CBC

komp-lzo

këmbëngulës-kyç

këmbëngul-tun

folja 3

Shihni direktivat e tjera të konfigurimit të klientit.

Konfigurimi i anës së klientit

Instaloni aplikacionin në kompjuter klient... Tjetra, shkoni te serveri, hapni dosjen% ProgramFiles% / OpenVPN / konfigurim dhe kopjoni skedarët prej andej ca.crt, Client.ovpn, user1.crt,përdoruesi 1.Celës në një dosje rrjeti ose në një USB flash drive. Ne i transferojmë ato në dosje të ngjashme makinë klient.

Lidhje

Për të nisur serverin, klikoni në shkurtoren "OpenVPN GUI" në desktopin tuaj. Një ikonë gri do të shfaqet në tabaka. Klikoni me të djathtën mbi të, zgjidhni komandën " Serveri"dhe" Lidhu».

Nëse lidhja është e suksesshme, ikona do të ndryshojë ngjyrën në jeshile. Nëse nuk ka sukses - klikoni në menunë " Shiko revistën": Do të tregojë gabimin.

Lidhja me klientin kryhet në të njëjtën mënyrë, vetëm në vend të " Serveri"Zgjidhni nga menyja" Klienti».

Konfigurimi i OpenVPN për Ubuntu

Ne fillojmë duke instaluar paketën OpenVPN në serverët dhe makinat e klientit, ashtu si në Windows. Direktiva për instalimin e versionit të konsolës së softuerit përmes terminalit është si më poshtë: sudo apt-get instalo openvpn... Opsionale, mund të instaloni versione grafike të paketave nga Qendra e Aplikimeve Ubuntu.

Megjithatë, komponenti më i rëndësishëm, moduli easy-rsa, i krijuar për të gjeneruar certifikata dhe çelësa, nuk përfshihet në shpërndarjen Linux. Do të duhet të instalohet veçmas duke ekzekutuar komandën: sudome vend-marrinstalonilehtë -rsa.

Konfigurimi nga ana e serverit

- Pas instalimit të programit dhe modulit shtesë, krijoni një direktori " lehtë-rsa"Në dosjen / etc / openvpn: sudo mkdir / etc / openvpn / easy-rsa. Kopjoni përmbajtjen nga vendi i instalimit në të: cp -r / usr / share / easy-rsa / etc / openvpn / easy-rsa.

- Tjetra, shkoni te drejtoria e re: cd / etc / openvpn / easy-rsa / dhe filloni të krijoni certifikata dhe çelësa.

- Hapni skedarin e variablit vars duke përdorur redaktuesin e konsolës nano (analog me vars.bat në Windows) dhe importoni në të të njëjtat të dhëna si në vars.bat, me vlerat e ndryshuara:

KEY_COUNTRY = RU

KEY_PROVINCE = CA

KEY_CITY = San Francisko

KEY_ORG = OpenVPN

[email i mbrojtur]

KEY_CN = ndërromë

KEY_NAME = më ndrysho

KEY_OU = ndërromë

PKCS11_MODULE_PATH = ndërromë

PKCS11_PIN = 1234

- Kopjoni paketën kriptografike openssl: cpopenssl-1.0.0.cnfopenssl.cnf.

- Ngarkoni variablat nga vars: burim ./vars.

- Ne fshijmë të dhënat e krijuara më parë: ./ pastër -të gjitha.

- Le të krijojmë një certifikatë të re kryesore: ./ ndertoj-rreth... Ne e kapërcejmë bllokun e pyetjeve në kornizë.

- Më pas është çelësi Diffie-Hellman: ./ ndertoj-dh.

- Pas saj është certifikata e serverit:. / ndertoj-Celës-servermyVPN(myVPN, siç e mbani mend, është një emër, mund të jetë ndryshe për ju). Kaloni bllokun e zgjedhur (është shkurtuar në pamjen e ekranit), përgjigjuni 2 pyetjeve të fundit me "Y".

- Gjëja e fundit që duhet të bëjmë është të krijojmë një certifikatë klienti: ./ ndertoj-Celëspërdoruesi 1(mund të mendoni për një emër tjetër në vend të "përdoruesit1"). Në këtë rast, ne përsëri e kapërcejmë bllokun e theksuar në ekran dhe i përgjigjemi "Y" dy pyetjeve të fundit.

Të gjithë çelësat dhe certifikatat e krijuara ruhen në një nëndrejtori / etj /openvpn /lehtë -rsa /çelësat... Ne i zhvendosim ato në dosjen / openvpn: cp -r / etc / openvpn / easy-rsa / çelësat / etj / openvpn.

Në fazën përfundimtare, ne krijojmë një skedar konfigurimi të serverit në dosjen / etc / openvpn: nano /etj /openvpn /server.konf dhe plotësoni atë në të njëjtën mënyrë siç plotësuam një dokument të ngjashëm në Windows. Dallimi i vetëm janë rrugët e tjera:

ca /etc/openvpn/keys/ca.crt

cert /etc/openvpn/keys/myvpn.crt

tasti /etc/openvpn/keys/myvpn.key

Së fundi, ne krijojmë një direktori për konfigurimin e makinave të klientit: mkdir / etc / openvpn / ccd, dhe nisni serverin: fillimi i shërbimit openvpn.

Nëse serveri nuk fillon, ndoshta ka një gabim në konfigurim. Informacioni rreth problemit mund të shihet në dokumentin /var/log/openvpn.log duke përdorur komandën tail -f /var/log/openvpn.log.

Konfigurimi i anës së klientit

Pas instalimit të aplikacionit në makinën e klientit, transferoni çelësin dhe certifikatat e krijuara në server në të dhe krijoni një konfigurim.

Çelësi dhe certifikatat - ca.crt, user1.crt dhe përdorues1.çelës ndodhen në dosjen / etc / openvpn / keys. Kopjojini ato në një USB flash drive dhe ngjitini në dosjen me të njëjtin emër në kompjuterin e klientit.

Ne krijojmë skedarin e konfigurimit duke përdorur nano: nano /etc/openvpn/client.conf, dhe plotësoni sipas shembullit të Windows. Mos harroni të shkruani shtigjet e sakta në të:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/user1.crt

tasti /etc/openvpn/keys/user1.key

Gjithçka është gati. Për t'u lidhur me serverin, përdorni të njëjtën komandë: fillimi i shërbimit openvpn.

Udhëzimi doli i gjatë, por në fakt duhen 5-10 minuta për të përfunduar këto hapa. Informacione më të hollësishme për punën me OpenVPN janë në seksionin "" të faqes zyrtare të aplikacionit. Provojeni dhe do të keni sukses!

Më shumë në faqe:

Vendosja e OpenVPN në Windows dhe Ubuntu: çfarë, pse dhe si përditësuar: 24 Prill 2016 nga autori: Johnny mnemonic