Sa më shumë shtete të përpiqen të kontrollojnë internetin dhe të vendosin censurën e tyre atje, aq më shumë shërbime të ndryshme të anashkalimit po fitojnë popullaritet. Një nga zgjidhjet falas për organizimin e sistemeve virtuale private është OpenVPN. Mund të përdorni një nga serverët e vendosur tashmë në rrjet ose të vendosni softuerin në sistemin tuaj.

Në një artikull të mëparshëm, ne shikuam. Në të njëjtin artikull, ne do të ndalemi më në detaje në vendosjen e një lidhjeje me serverin duke përdorur programe të ndryshme në Linux dhe Android, dhe gjithashtu do të përpiqemi të kuptojmë se si funksionon ky shërbim.

Ju tashmë e dini se programi organizon një rrjet virtual midis kompjuterëve dhe të gjitha të dhënat në këtë rrjet janë të koduara dhe të paarritshme për përdoruesit jashtë tij. Për ta arritur këtë, programi krijon një pajisje virtuale tun0 në sistem. Kjo është e njëjta ndërfaqe si eth0 ose wlan0, ajo ka adresën e vet ip. I gjithë trafiku që dërgohet në këtë ndërfaqe është i koduar dhe dërguar në rrjetin virtual.

Prandaj, për të transmetuar trafikun përmes OpenVPN, do të mjaftojë të shtoni disa rregulla që do ta detyrojnë trafikun të kalojë përmes ndërfaqes tun0.

Si të përdorni OpenVPN në Linux

Së pari, le të shohim se si të lidheni me OpenVPN nga Ubuntu ose ndonjë shpërndarje tjetër Linux përmes një terminali. Le të themi se keni shkarkuar skedarin e konfigurimit të serverit .ovpn dhe dëshironi të lidheni me atë rrjet. Për ta bërë këtë, duhet të instaloni klientin openvpn:

sudo openvpn ~ / Shkarkime / config.ovpn

Pas kësaj, dritarja e terminalit nuk mund të mbyllet, dhe nëse serveri OpenVPN është konfiguruar saktë, atëherë ai tashmë ka transferuar rrugët e duhura në makinë dhe trafiku juaj kalon përmes rrjetit virtual. Le të shohim rrugët:

Këtu ia vlen të përmenden dy rreshta:

0.0.0.0/1 nëpërmjet 192.168.243.1 dev tun0

169.254.0.0/16 dev enp2s0 metrikë e shtrirjes së lidhjes 1000

E para drejton të gjithë trafikun e sistemit në ndërfaqen tun0, dhe e dyta është më interesante, ajo vendos trafikun e rrjetit ip 169.254.0.0 në ndërfaqen reale. Nëse nuk është aty, atëherë i gjithë trafiku do të shkojë në tun0, përfshirë trafikun nga programi OpenVPN, i cili tashmë e ka kaluar këtë ndërfaqe dhe ju merrni një lak. Për të prishur lidhjen në këtë mënyrë, thjesht shtypni Ctrl + C në terminalin ku keni filluar openvpn.

Mënyra e dytë për të përdorur OpenVPN në Linux është të instaloni shtojcën openvpn për NetworkManager dhe të lidheni duke përdorur atë. Për të instaluar këtë paketë në Ubuntu ekzekutoni komandën e mëposhtme:

sudo apt-get install network-manager-openvpn

Tani hapni aplikacionin Menaxheri i Rrjetit, zgjeroni "Lidhja VPN" dhe zgjidhni "Konfiguro lidhjen":

Në dritaren që hapet, klikoni butonin "+" :

Pastaj zgjidhni etiketën "VPN".

Le të shohim përsëri tabelën e rrugëtimit:

Në përgjithësi, NetworkManager krijon rregulla të ndryshme, por ato funksionojnë në të njëjtën mënyrë. Konfigurimi i klientit Openvpn në ubuntu ka përfunduar.

Përdorimi i OpenVPN në Android

Mund të përdorni OpenVPN në çdo platformë, përfshirë Android. Aplikacioni zyrtar OpenVPN Connect është lëshuar për pajisjet. Duke e përdorur atë, mund të lidheni me rrjetin, si në versionin e mëparshëm, duke përdorur skedarin ovpn. Mund ta instaloni këtë aplikacion nga Google Play:

Hapni aplikacionin, klikoni në butonin e menusë dhe më pas zgjidhni "Import" -> "Importo profilin nga SDCard":

Zgjidhni skedarin që dëshironi dhe klikoni "Zgjidh":

Pastaj mbetet për të shtypur "Lidhu" për t'u lidhur me rrjetin:

Konfigurimi i klientit openvpn përfshin vetëm importimin e skedarit të konfigurimit, asgjë tjetër nuk nevojitet. Më tej, trafiku juaj do të drejtohet përmes VPN-së, këtu mund të shihni gjithashtu tabelën e rrugëtimit nëse është instaluar një emulator terminali:

Konfigurimi i klientit openvpn përfshin vetëm importimin e skedarit të konfigurimit, asgjë tjetër nuk nevojitet. Më tej, trafiku juaj do të drejtohet përmes VPN-së, këtu mund të shihni gjithashtu tabelën e rrugëtimit nëse është instaluar një emulator terminali:

Vërtetë, këtu nuk do të shohim një situatë të tillë si në Linux, kursimi në VPN në Android bëhet pak më ndryshe.

Si të përdorni OpenVPN në Windows

Ishte e pamundur të mos thuash në këtë artikull se si të përdorësh OpenVPN GUI në Windows, veçanërisht pasi nuk është shumë më i ndërlikuar sesa në Android. Duhet të instalojmë klientin OpenVPN. Mund ta shkarkoni nga faqja zyrtare:

Pas shkarkimit, ekzekutoni programin si administrator dhe kaloni të gjitha hapat e magjistarit:

OpenVPN është një popullaritet i merituar midis administratorëve të sistemit kur është e nevojshme të lidhni shpejt dhe me efikasitet zyrat e largëta me kanalet VPN. Sot ju ofrojmë një artikull nga lexuesi ynë në të cilin ai do t'ju tregojë se si të vendosni një kanal të sigurt midis zyrave me mbrojtje shtesë me fjalëkalim në platformën Windows.

Dhe kështu ne duhet të organizojmë një kanal VPN midis dy zyrave. Network Office 1 (le ta quajmë С_OF1) dhe Network Office 2 (le ta quajmë С_OF2).

Unë do të them menjëherë se në rastin tim, OpenVPN është instaluar në Windows 7 në të dy zyrat.

S_OF1 përfshin:

Makina ku vendosëm OpenVPN Server ka 2 ndërfaqe rrjeti.

Ai gjithashtu ka një server proxy që shpërndan internetin në LAN, duke qenë kështu porta kryesore për të gjitha makinat në LAN (192.168.0.100)

192.168.0.100 shikon rrjetin

192.168.1.2 shikon botën përmes një ruteri. Ruteri ka një IP statike, le të themi 111.222.333.444. Porti 1190 u përcoll në ruter (në rastin tim, porti 1190 u përcoll në 192.168.1.2)

Përdoruesi në internet: 192.168.0.50

S_OF2 përfshin:

Makina ku ne instalojmë OpenVPN Client ka 2 ndërfaqe rrjeti.

Ai gjithashtu ka një server proxy që shpërndan internetin në LAN, duke qenë kështu porta kryesore për të gjitha makinat në LAN (172.17.10.10)

172.17.10.10 shikon rrjetën

192.168.1.2 shikon botën përmes një ruteri.

Përdoruesi online: 172.17.10.50

Detyra: Përdoruesi S_OF1 (192.168.0.50) duhet të shohë burimet e përbashkëta në Përdoruesin S_OF2 (172.17.10.50) dhe anasjelltas.

Fillimi i konfigurimit

Shkarkoni OpenVPN sipas bitness të sistemit.

Fillojmë instalimin, në hapin e 3-të aktivizojmë artikujt joaktivë.

Fillojmë instalimin, në hapin e 3-të aktivizojmë artikujt joaktivë.

Hapi tjetër është rruga e instalimit. Për ta bërë më të lehtë jetën tonë të ardhshme, ne instalojmë diskun C në rrënjë.

Gjatë procesit të instalimit, një përshtatës rrjeti virtual është instaluar në sistem. Përshtatës TAP-Win32 V9 dhe, në përputhje me rrethanat, shoferi për të. Programi OpenVPN do të caktojë adresën IP dhe maskën e rrjetit virtual OpenVPN në këtë ndërfaqe. Në rastin tonë, i është caktuar adresa 10.10.10.1 me një maskë 255.255.255.0 në serverin С_OF1 dhe 10.10.10.2 me një maskë të ngjashme në klientin С_OF2.

Le ta riemërtojmë në "VPN"

Në drejtorinë "C: \ OpenVPN", duhet të krijoni menjëherë një dosje shtesë ssl(këtu do të ruajmë dosjen e çelësave të vërtetimit). ccd(konfigurimi i cilësimeve të serverit për klientin do të vendoset këtu).

Në dosje lehtë-rsa krijoni një skedar vars.bat, ky skedar batch do të vendosë variablat për sesionin e gjenerimit të certifikatës, në pjesën në lidhje me organizimin dhe vendndodhjen që plotësojmë me të dhënat tona.

Cakto HOME = C: \ OpenVPN \ easy-rsa

vendos KEY_CONFIG = openssl-1.0.0.cnf

vendos KEY_DIR = C: \ OpenVPN \ ssl

vendos KEY_SIZE = 1024

vendos KEY_COUNTRY = RU

vendos KEY_PROVINCE = Stavropol

vendos KEY_CITY = Stavropol

vendos KEY_ORG = ServerVPN

vendosur [email i mbrojtur]

vendos KEY_CN = test

vendos KEY_NAME = test

vendos KEY_OU = test

vendos PKCS11_MODULE_PATH = test

vendosni PKCS11_PIN = 1234

Drejtoni vijën e komandës si administrator.

Ne ndjekim rrugën C: \ OpenVPN \ easy-rsa duke shtypur komandën për të shkuar në vijën e komandës

Cd C: \ OpenVPN \ easy-rsa

Nisja vars.bat:

Tani vrapojmë ndërtoj-ca.bat... Meqenëse të gjitha informacionet në lidhje me serverin tashmë janë plotësuar, ne lëmë gjithçka të pandryshuar:

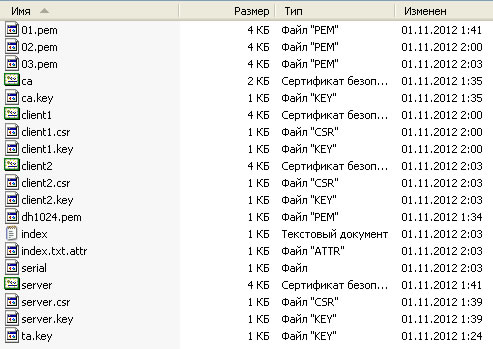

pas kësaj, ne do të kemi dy skedarë në dosjen ssl ca.crt dhe ca.çelës.

pas kësaj, ne do të kemi dy skedarë në dosjen ssl ca.crt dhe ca.çelës.

Nisja ndërtoj-dh.bat:

si rezultat, një skedar do të shfaqet në dosjen ssl dh1024.pem.

Ne krijojmë një çelës serveri, për këtë futim komandën:

Build-key-server.bat ServerVPN

ku " ServerVPN"Ky është emri i serverit tonë VPN, si në rastin tim,

E rëndësishme! Ne specifikojmë parametrin "emër i zakonshëm" - shkruajmë emrin e serverit tonë VPN. Ne i lëmë të gjithë parametrat e tjerë si parazgjedhje, përgjigjemi po për të gjitha pyetjet

si rezultat, skedarët do të shfaqen në dosjen ssl ServerVPN.crt, ServerVPN.csr, ServerVPN.key.

Le të fillojmë të gjenerojmë çelësat e klientit.

Ne ekzekutojmë komandën:

Build-key.bat UserVPN_1

ku " PërdoruesiVPN_1"Emri i klientit tonë.

E rëndësishme! Ne specifikojmë parametrin "emër i zakonshëm" - shkruajmë emrin e klientit tonë VPN (UserVPN_1). Ne i lëmë të gjithë parametrat e tjerë si parazgjedhje, përgjigjemi po për të gjitha pyetjet

Si rezultat, skedarët do të shfaqen në dosjen ssl UserVPN_1.crt, PërdoruesiVPN_1.csr, UserVPN_1.key.

Nëse keni disa klientë, atëherë ne përsërisim formimin e çelësave; duke mos harruar të caktoni emra për secilin klient

Build-key.bat UserVPN_2

build-key.bat UserVPN_3

Gjenerimi i çelësit tls-auth (ta.key) për vërtetimin e paketave, për këtë, shkoni te dosja rrënjë OpenVPN:

dhe ekzekutoni komandën:

Openvpn --genkey --ssl sekrete / ta.key

si rezultat, në dosjen ssl, skedari është lundrues ta.çelës.

Le të fillojmë krijimin e konfigurimit të serverit. Në dosjen e konfigurimit, krijoni një skedar OpenVPN.ovpn:

# Porta që OpenVPN të funksionojë

porti 1190

proto udp

# Lloji i ndërfaqes

dev tun

# Emri i ndërfaqes

dev-nyja "VPN"

# Certifikatë për kodimin e lidhjes

dh C: \\ OpenVPN \\ ssl \\ dh1024.pem

ca C: \\ OpenVPN \\ ssl \\ ca.crt

# Certifikatë serveri

çertifikata C: \\ OpenVPN \\ ssl \\ ServerVPN.crt

# çelësi i serverit

çelësi C: \\ OpenVPN \\ ssl \\ ServerVPN.key

# Mbrojtje kundër sulmeve DOS (për serverin, pas shtegut te çelësi, vendosni 0 dhe për klientin 1)

tls-server

tls-auth C: \\ OpenVPN \\ çelësat \\ ta.ta. 0

tun-mtu 1500

tun-mtu-ekstra 32

mssfix 1450

# Gama e adresave IP për rrjetin VPN

serveri 10.10.10.0 255.255.255.0

shifra AES-256-CBC

#Regjistrat

# Drejtoria që përmban skedarin me emrin e klientit tonë, në rastin tim UserVPN_1 pa shtesë, dhe në të shkruani komandat që do të ekzekutohen në klient:

klient-config-dir "C: \\ OpenVPN \\ ccd"

folja 3

memec 20

# Numri maksimal i klientëve të lidhur njëkohësisht që duam të lejojmë

max-klientë 2

# Jetëgjatësia e një seance joaktive

ruaj 10 120

# Lejoni klientët të shohin njëri-tjetrin

klient-to-klient

# Aktivizoni kompresimin

komp-lzo

këmbëngulës-kyç

këmbëngul-tun

# Rrugët shtohen përmes .exe nëse pa të, atëherë jo të gjitha rrugët janë regjistruar

rrugë-metodë exe

# Vonesë përpara se të shtoni një itinerar

rrugë-vonesa 5

# Një komandë që informon klientët se pas serverit është një rrjet lokal me adresat 192.168.0.0 255.255.255.0

shtyj "rruga 192.168.0.0 255.255.255.0"

# Regjistron një rrugë në server për të parë rrjetin pas klientit

rruga 172.17.10.0 255.255.255.0 10.10.10.2

#Gateway

route-porta 10.10.10.1

# çdo klienti i jepet 1 adresë, pa porta të ruterit virtual

nënrrjeti i topologjisë

Në dosje ccd krijoni një skedar pa shtesë dhe emërtojeni saktësisht si klient PërdoruesiVPN_1, hapeni me notepad dhe shkruani sa vijon:

# Cakto një IP të përhershme klientit 10.10.10.2

ifconfig-push 10.10.10.2 255.255.255.0

# informoni serverin se rrjeti është prapa klientit 172.17.10.0

iroute 172.17.10.0 255.255.255.0

# nëse çkomentoni rreshtin e mëposhtëm, klienti do të shkëputet (në rast se duhet ta shkëputni këtë klient nga serveri dhe pjesa tjetër do të funksionojë)

# çaktivizoj

Ne krijojmë një konfigurim klienti.

# Ne i themi klientit të marrë informacionin e rrugëzimit nga serveri (opsionet e shtytjes)

klient

# Porta që OpenVPN të funksionojë

porti 1190

# Tregoni në cilin protokoll funksionon OpenVPN

proto udp

# Lloji i ndërfaqes

dev tun

# Emri i ndërfaqes

dev-nyja "VPN"

# Adresa e serverit me të cilin po lidhemi

në distancë 444.333.222.111 1190

#mbrojtje

server i largët-cert-tls

# Certifikata e autoritetit certifikues

ca C: \\ OpenVPN \\ ssl \\ ca.crt

# Certifikatë serveri

çertifikata C: \\ OpenVPN \\ ssl \\ UserVPN_1.crt

#Celës

çelësi C: \\ OpenVPN \\ ssl \\ UserVPN_1.key

# Mbrojtje kundër sulmeve DOS

tls-auth C: \\ OpenVPN \\ çelësat \\ ta.ta. 1

tun-mtu 1500

tun-mtu-ekstra 32

mssfix 1450

ping-rifillimi 60

ping 10

# Aktivizoni kompresimin

komp-lzo

këmbëngulës-kyç

këmbëngul-tun

# Zgjedhja e shifrës kriptografike

shifra AES-256-CBC

#Regjistrat

statusi C: \\ OpenVPN \\ log \\ openvpn-status.log

log C: \\ OpenVPN \\ log \\ openvpn.log

# Niveli i korrigjimit të informacionit

folja 3

# Numri i mesazheve të kopjuara

memec 20

Instaloni në klientin OpenVPN, transferojeni në të ca.crt, UserVPN_1.crt, UserVPN_1.key, ta.çelës.

Ne konfigurojmë muret e zjarrit dhe antiviruset në klient dhe në server për kalimin e qetë të paketave. Unë nuk do të përshkruaj gjithçka varet nga antiviruset dhe muret e zjarrit të instaluar.

Pas gjithë kësaj, ne fillojmë serverin dhe klientin tonë.

Nëse gjithçka është bërë si duhet, serveri ynë do të marrë IP 10.10.10.1 dhe klienti do të lidhet me të dhe do të marrë IP 10.10.10.2. Dhe kështu lidhja ka ndodhur, tani serveri dhe klienti po bëjnë ping njëri-tjetrin mbi IP-në e rrjetit tonë VPN, domethënë 10.10.10.1 dhe 10.10.10.2.

Në mënyrë që ping të shkojë në adresat e brendshme të S_OF1 dhe S_OF2 tonë, duhet të aktivizoni shërbimin Drejtimi dhe aksesi në distancë.

Duhet të shkoni te vetitë e shërbimit, ta konfiguroni që të ndizet automatikisht dhe ta nisë atë.

Pas kësaj do të mund të bëjmë ping IP-të e brendshme të serverit dhe klientit (klienti 172.17.10.10 dhe serveri 192.168.0.100).

Pas kësaj do të mund të bëjmë ping IP-të e brendshme të serverit dhe klientit (klienti 172.17.10.10 dhe serveri 192.168.0.100).

Por kjo metodë ka një pengesë të vogël: pas aktivizimit të këtij shërbimi dhe lidhjes me kanalin tonë VPN, një kryq i kuq do të varet në ikonën e lidhjes së rrjetit derisa VPN të shkëputet.

![]() Në të njëjtën kohë, të gjitha rrjetet funksionojnë normalisht. Personalisht, ky kryq më bezdis dhe ndonjëherë më ngatërron.

Në të njëjtën kohë, të gjitha rrjetet funksionojnë normalisht. Personalisht, ky kryq më bezdis dhe ndonjëherë më ngatërron.

Ekziston një mënyrë e dytë për t'i bërë të dukshme rrjetet e brendshme IP të serverit dhe klientit tonë.

Për ta bërë këtë, shkoni në regjistër, hapni degën e regjistrit:

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Shërbimet \ TcpIP \ Parametrat

Gjeni parametrin dhe ndryshoni vlerën: IPEnableRouter lloji REG_DWORD kuptimi 1 .

Mos harroni të rinisni kompjuterin tuaj që cilësimet të hyjnë në fuqi!

Kjo duhet të bëhet si në server ashtu edhe në klient.

Pra, ne bëjmë ping rrjetet tona nëpërmjet IP-së së brendshme, dhe duke qenë se si serveri ashtu edhe klienti janë porta për rrjetet e tyre, makinat nga rrjeti 1 mund të shohin makina nga rrjeti 2 dhe anasjelltas. domethënë, Përdoruesi С_OF1 (192.168.0.50) mund të shohë dosjet e përbashkëta të Përdoruesit С_OF2 (172.17.10.50) dhe anasjelltas.

Nëse serveri dhe klienti nuk janë porta hyrëse për rrjetet e tyre, atëherë do t'ju duhet të regjistroni rrugët me dorë.

Shembull për S_OF1:

Route -p 172.17.10.0 255.255.255.0 192.168.0.100 (makina ku është instaluar OpenVPN)

Shembull për S_OF2:

Route -p 192.168.0.0 255.255.255.0 172.17.10.10 (makina ku është instaluar OpenVPN)

në rastin tim nuk ishte e nevojshme.

Për të nisur automatikisht serverin dhe klientin, duhet të aktivizojmë Shërbimin OpenVPN

tani, kur pajisja të ndizet, serveri do të fillojë automatikisht dhe kur pajisja e klientit të jetë e ndezur, gjithashtu do të lidhet automatikisht me serverin.

tani, kur pajisja të ndizet, serveri do të fillojë automatikisht dhe kur pajisja e klientit të jetë e ndezur, gjithashtu do të lidhet automatikisht me serverin.

Mbrojtje shtesë

Siç e dini, OpenVPN ka aftësinë për të vërtetuar me certifikata, siç përshkruhet më sipër, si dhe me hyrje dhe fjalëkalim, por gjithashtu mund t'i kombinoni ato së bashku. Me sa di unë, vetëm në Linux është e mundur të konfiguroni vërtetimin me hyrje dhe fjalëkalim duke përdorur mjete standarde, por në Windows kjo gjithashtu mund të zgjidhet. Për ta bërë këtë, në dosje konfigurim krijoni një skedar auth.vbs dhe shkruani në të sa vijon

"VBscript auth.vbs për vërtetimin OpenVPN - auth-user-pass-verify auth.vbs via-file" (c) 2007 vinni http://forum.ixbt.com/users.cgi?id=info:vinni "Mbështetje : http://forum.ixbt.com/topic.cgi?id=14:49976 "skripti krahason emrin e përdoruesit në një mënyrë të pandjeshme ndaj shkronjave të vogla. "Nëse keni nevojë për ndryshe - hiqni UCase (...) në 2 ose 4 vende Në Gabim Resume Next" hapni skedarin, emri i të cilit u kalua nga OpenVPN tek skripti nëpërmjet Set fso = CreateObject ("scripting.filesystemobject" ) parametri Set CurrentUserPasswordFile = fso .OpenTextFile (WScript.Arguments (0), 1) "1 = për lexim nëse Err.Number<>0 Pastaj WScript.Quit (1) "lexoni 2 rreshta nga ky skedar - emrin dhe fjalëkalimin e futur nga përdoruesi" në skajin tjetër "nëse CurrentUserPasswordFile.AtEndOfStream atëherë WScript.Quit (1) Emri i përdoruesit = CurrentUserPasswordFile.ReadLines if CurrentUserPasswordFile.AtEndofStream pastaj WScript .Quit (1) Password = CurrentUserPasswordFile.ReadLine CurrentUserPasswordFile. Mbyll "hap variablin e mjedisit common_name (kjo është CN e certifikatës së paraqitur nga klienti)" dhe krahaso atë me emrin e përdoruesit të futur. "Nëse ky krahasim nuk është i nevojshëm , më pas fshini 2 rreshtat e ardhshëm ose komentoni CurrentCommonName = CreateObject ("Wscript.Shell"). ExpandEnvironmentStrings ("% common_name%") nëse UCase (CurrentCommonName)<>UCase (UserName) pastaj WScript.Quit (1) "hap skedarin tonë me bazën e të dhënave të hyrjeve dhe fjalëkalimeve" si parazgjedhje është Users.pw në direktorinë aktuale Set UserPasswordFileBase = fso.OpenTextFile ("Users.pw", 1) " 1 = për lexim nëse Gabim.Numri<>0 Më pas WScript.Quit (1) "lexoni në një unazë disa rreshta, duke kapërcyer boshllëkun MES KËTYRE PARAMEVE" dhe krahasojini ato me atë që futi përdoruesi. Bëje ndërsa jo (UserPasswordFileBase.AtEndOfStream) NextUserName = UserPasswordFileBase.ReadLine nëse Err.Number<>0 Pastaj WScript.Quit (1) nëse NextUserName<>"" atëherë "nëse emri i përdoruesit duhet të krahasohet me shkronja të vogla, atëherë hiqeni këtu UCase (...) nëse UCase (UserName) = UCase (NextUserName) atëherë nëse Password = UserPasswordFileBase.ReadLine atëherë" nëse emri dhe fjalëkalimi përputhen me një çiftoni nga baza , pastaj e mbyllim skriptin me rezultatin 0 "kjo është ajo që i duhet OpenVPN" a, kjo është një shenjë e vërtetimit të suksesshëm UserPasswordFileBase. Mbyll WScript.Quit (0) fundi nëse tjetër UserPasswordFileBase.ReadLine fund nëse fundi "nëse kërkimi ka përfunduar pa sukses, atëherë ne e përfundojmë skriptin me rezultatin 1 "prandaj është e nevojshme për OpenVPN" a, kjo është një shenjë e vërtetimit të pasuksesshëm UserPasswordFileBase.Mbyll WScript.Quit (1)

Gjithashtu në dosjen e konfigurimit krijojmë skedarin Users.pw atje, shkruajmë hyrjen dhe fjalëkalimin e klientit tonë

PërdoruesiVPN_1

123456

Nëse ka disa klientë, atëherë:

PërdoruesiVPN_1

123456

PërdoruesiVPN_2

365214

PërdoruesiVPN_3

14578

Tjetra, duhet të shkruani rreshtin në konfigurimin e klientit auth-user-pass, tani kur klienti lidhet me serverin, do të shfaqet një dritare autorizimi ku duhet të futni hyrjen dhe fjalëkalimin që i keni caktuar në Përdoruesit.pw, ato do të duhet t'i komunikohen klientit.

E kam konfiguruar që emri i përdoruesit (login) të përputhet me emrin e klientit në certifikatë, domethënë PërdoruesiVPN_1... por mund të vendosni një emër tjetër të ndryshëm nga emri në certifikatë, për këtë ju duhet të shikoni cilësimet në auth.vbs.

E kam konfiguruar që emri i përdoruesit (login) të përputhet me emrin e klientit në certifikatë, domethënë PërdoruesiVPN_1... por mund të vendosni një emër tjetër të ndryshëm nga emri në certifikatë, për këtë ju duhet të shikoni cilësimet në auth.vbs.

"hap variablin e mjedisit common_name (kjo është CN e certifikatës së paraqitur nga klienti)

"dhe krahasojeni me emrin e përdoruesit të futur.

"Nëse ky krahasim nuk është i nevojshëm, atëherë fshini ose komentoni 2 rreshtat e ardhshëm

CurrentCommonName = CreateObject ("WscrIPt.Shell"). ExpandEnvironmentStrings ("% common_name%")

if UCase (CurrentCommonName)<>UCase (UserName) pastaj WScrIPt.Quit (1)

WScrIPt.Echo "Debug: CurrentCommonName =" & CurrentCommonName

Dhe në mënyrë që vërtetimi të funksionojë si me certifikatë ashtu edhe me hyrje me një fjalëkalim, por në të njëjtën kohë dritarja e autorizimit të përdoruesit nuk u shfaq, pasi kjo do të vonojë lidhjen e klientit me serverin nëse, për shembull, keni aktivizuar automatikisht ngarkimi i Shërbimit OpenVPN (siç është konfiguruar tek unë) ose thjesht nuk dëshironi të vendosni emrin e përdoruesit dhe fjalëkalimin tuaj çdo herë, në këtë rast, te klienti, në dosje ssl krijoni një skedar kaloj.txt dhe shkruani emrin e përdoruesit dhe fjalëkalimin tonë në të si kjo:

PërdoruesiVPN_1

123456

dhe në konfigurimin e klientit ndryshojmë rreshtin auth-user-pass në auth-user-pass C: \\ OpenVPN \\ ssl \\ pass.txt.

Tani ndez makinën ku është instaluar OpenVPN -Server, shërbimi fillon dhe serveri VPN ngrihet automatikisht. Klienti nis makinën dhe gjithashtu lidhet automatikisht me serverin tim. Tani mund të shkoni te dosjet e përbashkëta ose të përdorni RDP për të punuar, për shembull, në 1C të instaluar në një organizatë tjetër.

kontaktet [email i mbrojtur]

Etiketa:

- Implementimi falas i teknologjisë Virtual Private Network (VPN) me burim të hapur për krijimin e kanaleve të koduara pikë-për-pikë ose server-në-klient ndërmjet kompjuterëve. Kjo ju lejon të krijoni lidhje midis kompjuterëve pas një muri zjarri NAT pa pasur nevojë të ndryshoni cilësimet e tyre. OpenVPN u krijua nga James Yonan dhe shpërndahet nën licencën GNU GPL.

Në këtë artikull, në një formë të thjeshtë dhe të arritshme, ne do të përpiqemi t'ju tregojmë se si të konfiguroni serverin tuaj OpenVPN. Ne nuk synojmë në fund të leximit të këtij artikulli në mënyrë që ju të kuptoni plotësisht të gjitha parimet e "si funksionon" ose të kuptoni ndërlikimet e rrjeteve, por dëshirojmë që ju të jeni në gjendje të konfiguroni një server OpenVPN "nga e para" si nje rezultat. Pra, ky artikull mund të konsiderohet si një lloj udhëzuesi hap pas hapi për përdoruesit. Në fakt, ka shumë dokumentacion, manuale për vendosjen e OpenVPN në rrjet, por ato ose u drejtohen përdoruesve të avancuar ose administratorëve të sistemit, ose përdorin sistemet Linux si shembull për demonstrim. Ne do të shkojmë në anën tjetër dhe do t'ju tregojmë se si të konfiguroni OpenVPN në kompjuterin e një përdoruesi mesatar, d.m.th. stacioni i punës me Windows të instaluar. Pse ky informacion mund të jetë i dobishëm për ju? Epo, për shembull, ju dëshironi të luani një lojë me miqtë që nuk e mbështesin lojën përmes Internetit, por vetëm përmes një rrjeti lokal, ose, për shembull, jeni të angazhuar në mbështetje të largët të përdoruesit, por për ndonjë arsye nuk e bëni që atëherë dëshironi të përdorni softuer si TeamViewer ose Ammyy Admin nuk dëshironi që serverët e palëve të treta të përfshihen në procesin e transferimit të të dhënave tuaja ose të krijimit të një lidhjeje. Në çdo rast, përvoja praktike e organizimit tuaj rrjet privat virtual(VPN) do të jetë e dobishme për ju.

Akordimi i serverit

Pra, le të fillojmë. Në shembullin tonë, një makinë me Windows XP Professional SP3 (x86) të instaluar do të veprojë si një server OpenVPN, dhe disa makina me Windows 7 x64 dhe Windows 7 x86 do të veprojnë si klientë (megjithëse në fakt, skema e përshkruar në artikull do të funksionojë edhe në konfigurime të tjera) ... Supozoni se PC që do të veprojë si një server OpenVPN ka një adresë IP statike të bardhë në internet (nëse adresa IP e dhënë nga ISP-ja juaj është dinamike, atëherë duhet të regjistroheni me DynDNS ose Jo-IP), nëse ky kusht plotësohet, por kompjuteri është pas një ruteri ose muri i zjarrit harduerik, do t'ju duhet të përcillni portat e nevojshme (ne do të flasim për këtë pak më vonë kur të shkojmë drejtpërdrejt në konfigurimin e serverit), nëse keni nuk ka ide se çfarë është dhe për çfarë përdoret, atëherë ju rekomandojmë të lexoni artikullin në faqen tonë të internetit.

- Shkojmë në faqen zyrtare të projektit OpenVPN, në seksionin Shkarkime -. Shkarkoni nga atje kompletin e shpërndarjes që korrespondon me versionin tuaj të Windows OS (Instaluesi 32-bit ose 64-bit). Në kohën e këtij shkrimi, shpërndarja openvpn-install-2.3_rc1-I002-i686.exe ishte e disponueshme për sistemet operative 32-bit dhe openvpn-install-2.3_rc1-I002-x86_64.exe për sistemet operative 64-bit. përkatësisht. Sepse vendosëm që do ta ngremë serverin në WinXP x86, d.m.th. në një OS 32-bit, më pas shkarkoni shpërndarjen nga lidhja e parë.

- Ekzekutoni instaluesin e shkarkuar. Në fazën ku zgjidhet shtegu për instalimin, futni C: \ OpenVPN(shih pamjen e ekranit), kjo do të thjeshtojë konfigurimin tonë në të ardhmen: Më pas klikoni "Next" derisa të përfundojë instalimi. Nëse gjatë procesit të instalimit, në fazën e zgjedhjes së një komponenti për instalim, keni pasur një "dritare boshe", për shembull, sa vijon:

Pastaj, ka shumë të ngjarë, keni shkarkuar kompletin e shpërndarjes "të gabuar", në këtë rast, provoni të shkarkoni versionin më të fundit të lëshimit të openvpn-2.2.2-install.exe (ai është i instaluar në të dy sistemet x86 dhe x64). Nëse instalohet saktë, dritarja e përzgjedhjes së komponentëve duhet të duket kështu:

Pastaj, ka shumë të ngjarë, keni shkarkuar kompletin e shpërndarjes "të gabuar", në këtë rast, provoni të shkarkoni versionin më të fundit të lëshimit të openvpn-2.2.2-install.exe (ai është i instaluar në të dy sistemet x86 dhe x64). Nëse instalohet saktë, dritarja e përzgjedhjes së komponentëve duhet të duket kështu:  Të gjitha kutitë e kontrollit në të gjatë instalimit janë si parazgjedhje, nuk keni nevojë të ndryshoni asgjë shtesë. Nëse instalimi ishte i suksesshëm, atëherë te Paneli i Kontrollit -> Lidhjet e Rrjetit (ose, nëse po instaloni serverin në Windows 7 ose Windows Vista, te Qendra e Rrjetit dhe Ndarjes -> Ndrysho cilësimet e përshtatësit) duhet të shihni përshtatësin TAP-Win32 V9. i cili do të quhet "Local Area Connection X" (X është një numër i caktuar automatikisht nga sistemi):

Të gjitha kutitë e kontrollit në të gjatë instalimit janë si parazgjedhje, nuk keni nevojë të ndryshoni asgjë shtesë. Nëse instalimi ishte i suksesshëm, atëherë te Paneli i Kontrollit -> Lidhjet e Rrjetit (ose, nëse po instaloni serverin në Windows 7 ose Windows Vista, te Qendra e Rrjetit dhe Ndarjes -> Ndrysho cilësimet e përshtatësit) duhet të shihni përshtatësin TAP-Win32 V9. i cili do të quhet "Local Area Connection X" (X është një numër i caktuar automatikisht nga sistemi):  Statusi i tij do të jetë "Kablloja e rrjetit nuk është e lidhur". ne nuk e kemi konfiguruar ende serverin tonë.

Statusi i tij do të jetë "Kablloja e rrjetit nuk është e lidhur". ne nuk e kemi konfiguruar ende serverin tonë. - Krijoni një nënfolder SSL në dosjen OpenVPN, ai do të ruajë çelësat dhe certifikatat e lëshuara nga serveri. Më pas, hapni bllokun e shënimeve dhe kopjoni tekstin e mëposhtëm në të: #dev tun dev trokitni lehtë mbi # dev-nyja "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # itinerari që serveri të shohë rrjetet prapa klientit # route 192.168.x.0 255.255.255.0 10.10.10.x # itinerari i shtuar në tabelën e kursimit të secilit klient për të parë rrjetin pas serverit # shtytje route 192.168.x.0 255.255.255.0 "# lejon klientët vpn të shohin njëri-tjetrin, përndryshe të gjithë klientët vpn do të shohin vetëm direktorinë e serverit klient-në-klient me përshkrimet e konfigurimeve të secilit klient klient-config-dir C: \\ OpenVPN \\ config \\ ccd # skedar që përshkruan rrjetet midis klientit dhe serverit ifconfig-pool-persist C: \\ OpenVPN \\ config \\ ccd \\ ipp.txt # shtigje për çelësat dhe certifikatat e serverit dh C: \\ OpenVPN \\ ssl \\ dh1024 .pem ca C: \\ OpenVPN \\ ssl \\ ca.crt Certifikata C: \\ OpenVPN \\ ssl \\ Çelësi Server.crt C: \\ OpenVPN \\ ssl \\ Server.çelësi # persist-key tls - auth C: \\ OpenVPN \\ ssl \\ ta.key 0 tun-mtu 1500 tun-mtu -extra 32 mssfix 1450 keepalive 10 120 statusi C: \\ OpenVPN \\ log \\ openvpn-status.log log C: \\ OpenVPN \\ log \\ folja openvpn.log 3 Do të ndalemi pak në parametrat e përshkruar këtu më vonë... Pastaj e ruajmë atë në një skedar C: \ OpenVPN \ Config \ Server.ovpn, kushtojini vëmendje skedari duhet të dalë saktësisht me shtesën .ovpn, për këtë, opsionet në dialogun e ruajtjes duhet të jenë saktësisht siç tregohen në foto:

Nëse përdorni Windows 7 / Windows Vista dhe notepad nuk ju lejon të ruani skedarin Server.ovpn në dosje C: \ OpenVPN \ Konfigurimi \, kështu që duhet të ekzekutohet me të drejta administratori. Për ta bërë këtë, klikoni me të djathtën në shkurtoren e Notepad në menunë Start dhe zgjidhni "Run as administrator":

Nëse përdorni Windows 7 / Windows Vista dhe notepad nuk ju lejon të ruani skedarin Server.ovpn në dosje C: \ OpenVPN \ Konfigurimi \, kështu që duhet të ekzekutohet me të drejta administratori. Për ta bërë këtë, klikoni me të djathtën në shkurtoren e Notepad në menunë Start dhe zgjidhni "Run as administrator":  Tani, duke përdorur gjithashtu bllokun e shënimeve, krijoni një skedar C: \ OpenVPN \ easy-rsa \ vars.bat duke kopjuar tekstin e mëposhtëm në të: @echo off set path =% path%; c: \ OpenVPN \ bin set HOME = c: \ OpenVPN \ easy-rsa set KEY_CONFIG = openssl.cnf vendosur KEY_DIR = c: \ OpenVPN \ ssl grup KEY_SIZE = 1024 grup KEY_COUNTRY = RU grup KEY_PROVINCE = grup Kaluga KEY_CITY = Komplet Kaluga KEY_ORG = Komplet Kaluga [email i mbrojtur] faqe Dhe gjithashtu skedar C: \ OpenVPN \ easy-rsa \ openssl.cnf : # # OpenSSL shembull i skedarit të konfigurimit. # Kjo më së shumti përdoret për gjenerimin e kërkesave për certifikata. # # Ky përkufizim ndalon mbytjen e rreshtave të mëposhtëm nëse HOME nuk është "t # definuar. HOME =. RANDFILE = $ ENV :: HOME / .rnd # Extra INFORMACION I IDENTIFIKUES I OBJEKTIT: #oid_file = $ ENV :: HOME / .oid oid_section = new_oids # Për të përdorur këtë skedar konfigurimi me opsionin "-extfile" të mjetit # "openssl x509", emërtoni këtu seksionin që përmban shtesat # X.509v3 për t'u përdorur: # extensions = # (Përndryshe, përdorni një skedar konfigurimi që ka vetëm # Zgjerime X.509v3 në seksionin e tij kryesor [= default].) [New_oids] # Mund të shtojmë OID të rinj këtu për t'u përdorur nga "ca" dhe "req". # Shto një OID të thjeshtë si ky: # testoid1 = 1.2. 3.4 # Ose përdorni zëvendësimin e skedarit të konfigurimit si ky: # testoid2 = $ (testoid1). 5.6 ############################# ############################################ [ca] default_ca = CA_default # Seksioni i parazgjedhur i ca ## ######################################## ####### ###################### [CA_default] dir = $ ENV :: KEY_DIR # Aty ku ruhen çdo gjë certifikata = $ dir # Ku mbahen certifikatat e lëshuara crl_dir = $ dir # Ku crl-ja e lëshuar mbahet baza e të dhënave = $ dir / index.txt # skedari i indeksit të bazës së të dhënave. new_certs_dir = $ dir # vend i paracaktuar për certifikatat e reja. certifikata = $ dir / ca.crt # Seriali i certifikatës CA = $ dir / serial # Numri aktual i serisë crl = $ dir / crl.pem # Çelësi aktual CRL privat = $ dir / ca.key # Çelësi privat RANDFILE = $ dir / .rand # skedar me numra privatë të rastësishëm x509_extensions = usr_cert # Zgjerimet për t'u shtuar në certifikatë # Zgjerime për t'u shtuar në një CRL. Shënim: Komunikuesi Netscape mbyt në V2 CRL # kështu që kjo komentohet si parazgjedhje për të lënë një V1 CRL. # crl_extensions = crl_ext default_days = 3650 # sa kohë duhet të certifikohet për default_crl_days = 30 # sa kohë përpara CRL-së tjetër default_md = md5 # cilën md të përdoret. ruaj = jo # mbaj kalohet Renditja DN # Disa mënyra të ndryshme për të specifikuar se sa e ngjashme duhet të duket kërkesa # Për llojin CA, atributet e listuara duhet të jenë të njëjta, dhe # opsionale dhe fushat e ofruara janë pikërisht ato :-) politika = përputhje_politika # Për politikën CA [policy_match] countryName = përputhet shtetiOrProvinceName = përputhet OrganizataName = përputhetorganizalUnitName = opsionale commonName = e-mail i furnizuar Adresa = opsionale # Për politikën "çdo gjë" # Në këtë moment në kohë, ju duhet të listoni të gjitha llojet e pranueshme "objekt" ... [policy_anything] countryName = opsionale shtetOrProvinceName = opsionale localityName = opsionale organizateName = opsionale organizationalUnitName = opsionale commonName = ofrohet email Adresa = opsionale ######################### ## ######################################### [kërkesë] bit_të parazgjedhur = $ ENV: : KEY_SIZE default_keyfile = privkey.pem i dalluar_name = atributet req_distinguished_name = req_atribute x509_extensions = v3_ca # Shtrirjet për t'i shtuar certifikatës së vetë-nënshkruar # Fjalëkalimet për çelësat privatë nëse nuk janë të pranishëm, ato do të nxirren për #fjalëkalimin e fshehtë #fjalëkalimin =sekrete hyrëse Kjo vendos një maskë për llojet e lejuara të vargjeve. Ka disa opsione. # default: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: vetëm UTF8Strings. # nombstr: PrintableString, T61String (pa BMPStrings ose UTF8Strings). # MASKË: XXXX një vlerë fjalë për fjalë maskë. # PARALAJMËRIM: versionet aktuale të Netscape rrëzohen në BMPStrings ose UTF8Strings # prandaj përdorni këtë opsion me kujdes! string_mask = nombstr # req_extensions = v3_req # Shtesat për t'i shtuar një kërkese për certifikatë [req_distinguished_name] emri i vendit = Emri i shtetit (kodi 2 shkronjash) countryName_default = $ ENV :: KEY_COUNTRY countryName_min = 2 countryName_max = 2Province_Enme_Name localityName = Emri i lokalitetit (p.sh., qyteti) localityName_default = $ ENV :: KEY_CITY 0.organizationName = Emri i organizatës (p.sh., kompania) 0.organizationName_default = $ ENV :: KEY_ORG # mund ta bëjmë këtë, por nuk është e nevojshme normalisht :-) # 1.organizationName = Emri i dytë i organizatës (p.sh., kompania) # 1.organizationName_default = World Wide Web Pty Ltd OrganizationalUnitName = Emri i njësisë organizative (p.sh., seksioni) #organizationalUnitName_default = commonName = Emri i përbashkët (p.sh., emri juaj ose serveri juaj \ " Emri i hostit) commonName_max = 64 Adresa e emailit = Adresa e Emailit EmailAddress_default = $ ENV :: KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET numrin shtesë 3 [req_attributet] challengePassword = Një sfidë e fjalëkalimit sfidëPassword_min = 4 challengePassword_max = 20 unstructuredName = Një emër opsional i kompanisë [usr_cert] # Këto shtesa shtohen kur "ca" nënshkruan një kërkesë. # Kjo bie ndesh me udhëzimet e PKIX, por disa CA e bëjnë këtë dhe disa softuer # e kërkojnë këtë për të shmangur interpretimin e një certifikate të përdoruesit fundor si një CA. BasicConstraints = CA: FALSE # Këtu janë disa shembuj të përdorimit të nsCertType. Nëse hiqet # certifikata mund të përdoret për çdo gjë * përveç * nënshkrimit të objektit. # Kjo është në rregull për një server SSL. # nsCertType = server # Për një certifikatë nënshkrimi të objektit kjo do të përdoret. # nsCertType = objsign # Për përdorim normal të klientit kjo është tipike # nsCertType = klient, email # dhe për çdo gjë duke përfshirë nënshkrimin e objektit: # nsCertType = klient, email, objsign # Kjo është tipike në përdorimin e çelësit për një certifikatë klienti. # keyUsage = jo repudiation, digitalSignature, keyEncipherment # Kjo do të shfaqet në listën e komenteve të Netscape. është për subjektinAltName dhe emri i emrit Altname. # Importoni adresën e emailit. # subjectAltName = email: kopjoni # Kopjo detajet e temës # issuerAltName = lëshuesi: kopjoni #nsCaRevocationUrl = http: //www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsCaPolicyUrl meSpeertTe vendoset në "server" basicConstraints = CA: FALSE nsCertType = server nsKoment = "OpenSSL Generated Server Certificate" subjectKeyIdentifier = autoriteti hashKeyIdentifier = çelësi, lëshuesi: gjithmonë [v3_req] # Zgjerime =Extensionet për t'i shtuar një certifikate jo-kërkese për rishikimConstraint. , DigitalSignature, KeyEncipherment [v3_ca] # Zgjerime për një rekomandim tipik CA # PKIX. SubjectKeyIdentifier = autoriteti hashKeyIdentifier = çelësi: gjithmonë, lëshuesi: gjithmonë # Kjo është ajo që rekomandon PKIX, por disa softuer të dëmtuar mbyten në # shtesa kritike. #basicConstraints = kritike, CA: e vërtetë # Pra, ne e bëjmë këtë në vend të kësaj. BasicConstraints = CA: true # Përdorimi i çelësit: kjo është tipike për një certifikatë CA. Megjithatë, duke qenë se do të # parandalojë përdorimin e saj si një certifikatë e vetë-nënshkruar testi, është më mirë # të lihet jashtë si parazgjedhje. # keyUsage = cRLSign, keyCertSign # Disa mund ta dëshirojnë këtë gjithashtu # nsCertType = sslCA, emailCA # Përfshi adresën e emailit në emrin alt të subjektit: një rekomandim tjetër PKIX # subjectAltName = email: kopje # Kopjo detajet e lëshuesit # issuerAltName = lëshuesi: kopje # kodimi hex DER e një zgjerimi: kujdes vetëm ekspertë! # obj = DER: 02: 03 # Ku "obj" është një objekt standard ose i shtuar # Madje mund të anashkaloni një shtesë të mbështetur: # basicConstraints = kritike, DER: 30: 03: 01: 01: FF [crl_ext] # Zgjerime CRL ... # Vetëm emri i emrit emetues dhe identifikuesi i çelësit të autoritetit kanë ndonjë kuptim në një CRL. # issuerAltName = lëshuesi: autoriteti kopjoniKeyIdentifier = çelësi: gjithmonë, lëshuesi: gjithmonë Urime! Sapo keni krijuar skedarët kryesorë të konfigurimit për serverin tuaj. Le të vazhdojmë ta konfigurojmë.

Tani, duke përdorur gjithashtu bllokun e shënimeve, krijoni një skedar C: \ OpenVPN \ easy-rsa \ vars.bat duke kopjuar tekstin e mëposhtëm në të: @echo off set path =% path%; c: \ OpenVPN \ bin set HOME = c: \ OpenVPN \ easy-rsa set KEY_CONFIG = openssl.cnf vendosur KEY_DIR = c: \ OpenVPN \ ssl grup KEY_SIZE = 1024 grup KEY_COUNTRY = RU grup KEY_PROVINCE = grup Kaluga KEY_CITY = Komplet Kaluga KEY_ORG = Komplet Kaluga [email i mbrojtur] faqe Dhe gjithashtu skedar C: \ OpenVPN \ easy-rsa \ openssl.cnf : # # OpenSSL shembull i skedarit të konfigurimit. # Kjo më së shumti përdoret për gjenerimin e kërkesave për certifikata. # # Ky përkufizim ndalon mbytjen e rreshtave të mëposhtëm nëse HOME nuk është "t # definuar. HOME =. RANDFILE = $ ENV :: HOME / .rnd # Extra INFORMACION I IDENTIFIKUES I OBJEKTIT: #oid_file = $ ENV :: HOME / .oid oid_section = new_oids # Për të përdorur këtë skedar konfigurimi me opsionin "-extfile" të mjetit # "openssl x509", emërtoni këtu seksionin që përmban shtesat # X.509v3 për t'u përdorur: # extensions = # (Përndryshe, përdorni një skedar konfigurimi që ka vetëm # Zgjerime X.509v3 në seksionin e tij kryesor [= default].) [New_oids] # Mund të shtojmë OID të rinj këtu për t'u përdorur nga "ca" dhe "req". # Shto një OID të thjeshtë si ky: # testoid1 = 1.2. 3.4 # Ose përdorni zëvendësimin e skedarit të konfigurimit si ky: # testoid2 = $ (testoid1). 5.6 ############################# ############################################ [ca] default_ca = CA_default # Seksioni i parazgjedhur i ca ## ######################################## ####### ###################### [CA_default] dir = $ ENV :: KEY_DIR # Aty ku ruhen çdo gjë certifikata = $ dir # Ku mbahen certifikatat e lëshuara crl_dir = $ dir # Ku crl-ja e lëshuar mbahet baza e të dhënave = $ dir / index.txt # skedari i indeksit të bazës së të dhënave. new_certs_dir = $ dir # vend i paracaktuar për certifikatat e reja. certifikata = $ dir / ca.crt # Seriali i certifikatës CA = $ dir / serial # Numri aktual i serisë crl = $ dir / crl.pem # Çelësi aktual CRL privat = $ dir / ca.key # Çelësi privat RANDFILE = $ dir / .rand # skedar me numra privatë të rastësishëm x509_extensions = usr_cert # Zgjerimet për t'u shtuar në certifikatë # Zgjerime për t'u shtuar në një CRL. Shënim: Komunikuesi Netscape mbyt në V2 CRL # kështu që kjo komentohet si parazgjedhje për të lënë një V1 CRL. # crl_extensions = crl_ext default_days = 3650 # sa kohë duhet të certifikohet për default_crl_days = 30 # sa kohë përpara CRL-së tjetër default_md = md5 # cilën md të përdoret. ruaj = jo # mbaj kalohet Renditja DN # Disa mënyra të ndryshme për të specifikuar se sa e ngjashme duhet të duket kërkesa # Për llojin CA, atributet e listuara duhet të jenë të njëjta, dhe # opsionale dhe fushat e ofruara janë pikërisht ato :-) politika = përputhje_politika # Për politikën CA [policy_match] countryName = përputhet shtetiOrProvinceName = përputhet OrganizataName = përputhetorganizalUnitName = opsionale commonName = e-mail i furnizuar Adresa = opsionale # Për politikën "çdo gjë" # Në këtë moment në kohë, ju duhet të listoni të gjitha llojet e pranueshme "objekt" ... [policy_anything] countryName = opsionale shtetOrProvinceName = opsionale localityName = opsionale organizateName = opsionale organizationalUnitName = opsionale commonName = ofrohet email Adresa = opsionale ######################### ## ######################################### [kërkesë] bit_të parazgjedhur = $ ENV: : KEY_SIZE default_keyfile = privkey.pem i dalluar_name = atributet req_distinguished_name = req_atribute x509_extensions = v3_ca # Shtrirjet për t'i shtuar certifikatës së vetë-nënshkruar # Fjalëkalimet për çelësat privatë nëse nuk janë të pranishëm, ato do të nxirren për #fjalëkalimin e fshehtë #fjalëkalimin =sekrete hyrëse Kjo vendos një maskë për llojet e lejuara të vargjeve. Ka disa opsione. # default: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: vetëm UTF8Strings. # nombstr: PrintableString, T61String (pa BMPStrings ose UTF8Strings). # MASKË: XXXX një vlerë fjalë për fjalë maskë. # PARALAJMËRIM: versionet aktuale të Netscape rrëzohen në BMPStrings ose UTF8Strings # prandaj përdorni këtë opsion me kujdes! string_mask = nombstr # req_extensions = v3_req # Shtesat për t'i shtuar një kërkese për certifikatë [req_distinguished_name] emri i vendit = Emri i shtetit (kodi 2 shkronjash) countryName_default = $ ENV :: KEY_COUNTRY countryName_min = 2 countryName_max = 2Province_Enme_Name localityName = Emri i lokalitetit (p.sh., qyteti) localityName_default = $ ENV :: KEY_CITY 0.organizationName = Emri i organizatës (p.sh., kompania) 0.organizationName_default = $ ENV :: KEY_ORG # mund ta bëjmë këtë, por nuk është e nevojshme normalisht :-) # 1.organizationName = Emri i dytë i organizatës (p.sh., kompania) # 1.organizationName_default = World Wide Web Pty Ltd OrganizationalUnitName = Emri i njësisë organizative (p.sh., seksioni) #organizationalUnitName_default = commonName = Emri i përbashkët (p.sh., emri juaj ose serveri juaj \ " Emri i hostit) commonName_max = 64 Adresa e emailit = Adresa e Emailit EmailAddress_default = $ ENV :: KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET numrin shtesë 3 [req_attributet] challengePassword = Një sfidë e fjalëkalimit sfidëPassword_min = 4 challengePassword_max = 20 unstructuredName = Një emër opsional i kompanisë [usr_cert] # Këto shtesa shtohen kur "ca" nënshkruan një kërkesë. # Kjo bie ndesh me udhëzimet e PKIX, por disa CA e bëjnë këtë dhe disa softuer # e kërkojnë këtë për të shmangur interpretimin e një certifikate të përdoruesit fundor si një CA. BasicConstraints = CA: FALSE # Këtu janë disa shembuj të përdorimit të nsCertType. Nëse hiqet # certifikata mund të përdoret për çdo gjë * përveç * nënshkrimit të objektit. # Kjo është në rregull për një server SSL. # nsCertType = server # Për një certifikatë nënshkrimi të objektit kjo do të përdoret. # nsCertType = objsign # Për përdorim normal të klientit kjo është tipike # nsCertType = klient, email # dhe për çdo gjë duke përfshirë nënshkrimin e objektit: # nsCertType = klient, email, objsign # Kjo është tipike në përdorimin e çelësit për një certifikatë klienti. # keyUsage = jo repudiation, digitalSignature, keyEncipherment # Kjo do të shfaqet në listën e komenteve të Netscape. është për subjektinAltName dhe emri i emrit Altname. # Importoni adresën e emailit. # subjectAltName = email: kopjoni # Kopjo detajet e temës # issuerAltName = lëshuesi: kopjoni #nsCaRevocationUrl = http: //www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsCaPolicyUrl meSpeertTe vendoset në "server" basicConstraints = CA: FALSE nsCertType = server nsKoment = "OpenSSL Generated Server Certificate" subjectKeyIdentifier = autoriteti hashKeyIdentifier = çelësi, lëshuesi: gjithmonë [v3_req] # Zgjerime =Extensionet për t'i shtuar një certifikate jo-kërkese për rishikimConstraint. , DigitalSignature, KeyEncipherment [v3_ca] # Zgjerime për një rekomandim tipik CA # PKIX. SubjectKeyIdentifier = autoriteti hashKeyIdentifier = çelësi: gjithmonë, lëshuesi: gjithmonë # Kjo është ajo që rekomandon PKIX, por disa softuer të dëmtuar mbyten në # shtesa kritike. #basicConstraints = kritike, CA: e vërtetë # Pra, ne e bëjmë këtë në vend të kësaj. BasicConstraints = CA: true # Përdorimi i çelësit: kjo është tipike për një certifikatë CA. Megjithatë, duke qenë se do të # parandalojë përdorimin e saj si një certifikatë e vetë-nënshkruar testi, është më mirë # të lihet jashtë si parazgjedhje. # keyUsage = cRLSign, keyCertSign # Disa mund ta dëshirojnë këtë gjithashtu # nsCertType = sslCA, emailCA # Përfshi adresën e emailit në emrin alt të subjektit: një rekomandim tjetër PKIX # subjectAltName = email: kopje # Kopjo detajet e lëshuesit # issuerAltName = lëshuesi: kopje # kodimi hex DER e një zgjerimi: kujdes vetëm ekspertë! # obj = DER: 02: 03 # Ku "obj" është një objekt standard ose i shtuar # Madje mund të anashkaloni një shtesë të mbështetur: # basicConstraints = kritike, DER: 30: 03: 01: 01: FF [crl_ext] # Zgjerime CRL ... # Vetëm emri i emrit emetues dhe identifikuesi i çelësit të autoritetit kanë ndonjë kuptim në një CRL. # issuerAltName = lëshuesi: autoriteti kopjoniKeyIdentifier = çelësi: gjithmonë, lëshuesi: gjithmonë Urime! Sapo keni krijuar skedarët kryesorë të konfigurimit për serverin tuaj. Le të vazhdojmë ta konfigurojmë. - Për të konfiguruar më tej serverin, do të na duhen disa aftësi në linjën e komandës. Para së gjithash, le të kuptojmë se si ta fillojmë atë? Ka disa mënyra, për shembull, klikoni Start -> Run (ose një kombinim butonash Win + R) në tastierë dhe në fushën e shfaqur shkruani cmd dhe klikoni OK. Sidoqoftë, përdoruesit e Windows 7 / Windows Vista do të duhet të ekzekutojnë tastierën me të drejta administratori; për këtë, mënyra më e lehtë është të krijoni një shkurtore përkatëse në desktop. Ne klikojmë me të djathtën në çdo vend bosh në desktop dhe zgjedhim artikullin "Krijo shkurtore", në fushën "vendndodhja e objektit" thjesht tregojmë tre shkronja - cmd dhe thirrni shkurtoren cmd, ose linjën e komandës. Më tej, përdoruesit e Windows XP thjesht e lëshojnë atë, dhe përdoruesit e Windows Vista dhe Windows 7 e lëshojnë atë si administrator, ashtu siç u bë me notepad më sipër.

- Më pas, futni në mënyrë sekuenciale rreshtat në tastierë: cd C: \ OpenVPN \ easy-rsa vars clean-all Në këtë rast, duhet të duket kështu në ekran:

Më tej, pa e mbyllur këtë dritare, futni në mënyrë sekuenciale komandat për gjenerimin e çelësave: openvpn --genkey --secret% KEY_DIR% \ ta.key build-dh build-ca Komanda e fundit (build-ca) do të krijojë një certifikatë dhe një çelës të autoritetit të certifikimit (CA), në proces, megjithatë, ajo do t'ju bëjë disa pyetje, të cilave duhet t'u përgjigjeni si parazgjedhje duke shtypur butonin Enter:

Më tej, pa e mbyllur këtë dritare, futni në mënyrë sekuenciale komandat për gjenerimin e çelësave: openvpn --genkey --secret% KEY_DIR% \ ta.key build-dh build-ca Komanda e fundit (build-ca) do të krijojë një certifikatë dhe një çelës të autoritetit të certifikimit (CA), në proces, megjithatë, ajo do t'ju bëjë disa pyetje, të cilave duhet t'u përgjigjeni si parazgjedhje duke shtypur butonin Enter:  Tani le të krijojmë çelësin e serverit: build-key-server server Ju lutemi vini re se argumenti i dytë i komandës është emri i çelësit (server), ju duhet të shkruani të njëjtin emër kur t'i përgjigjeni pyetjes Emri i Përbashkët (p.sh., emri juaj ose Emri i hostit të serverit tuaj), pjesa tjetër e pyetjeve mund të përgjigjet si parazgjedhje duke shtypur butonin Enter. Nëse keni bërë gjithçka në mënyrë korrekte, komanda do të ofrojë të nënshkruani certifikatën dhe të konfirmoni kërkesën, të dyja pyetjeve duhet t'u përgjigjen Y(shih pamjen e ekranit):

Tani le të krijojmë çelësin e serverit: build-key-server server Ju lutemi vini re se argumenti i dytë i komandës është emri i çelësit (server), ju duhet të shkruani të njëjtin emër kur t'i përgjigjeni pyetjes Emri i Përbashkët (p.sh., emri juaj ose Emri i hostit të serverit tuaj), pjesa tjetër e pyetjeve mund të përgjigjet si parazgjedhje duke shtypur butonin Enter. Nëse keni bërë gjithçka në mënyrë korrekte, komanda do të ofrojë të nënshkruani certifikatën dhe të konfirmoni kërkesën, të dyja pyetjeve duhet t'u përgjigjen Y(shih pamjen e ekranit):  Nëse keni bërë gjithçka në mënyrë korrekte, atëherë fotografia do të jetë identike me pamjen e ekranit, dhe rreshtat e fundit të daljes së komandës do të përmbajnë një mesazh për shtimin e suksesshëm të një regjistrimi në bazën e të dhënave.

Nëse keni bërë gjithçka në mënyrë korrekte, atëherë fotografia do të jetë identike me pamjen e ekranit, dhe rreshtat e fundit të daljes së komandës do të përmbajnë një mesazh për shtimin e suksesshëm të një regjistrimi në bazën e të dhënave. - Pas kësaj, shkoni te snap-in Shërbimet dhe Aplikacionet e konsolës së kontrollit, mund ta bëni këtë duke klikuar me të djathtën në shkurtoren Computer (My Computer) dhe duke zgjedhur artikullin Menaxho Menaxho, ose duke shtypur komandën e konsolës shërbimet.msc, gjeni atje shërbimin "OpenVPN Service" dhe zgjidhni "Start" nga menyja duke klikuar me të djathtën. Nëse keni bërë gjithçka në mënyrë korrekte më parë, atëherë shërbimi do të shkojë në gjendjen "Running". Tani mund të ndryshoni llojin e nisjes në "Auto" në vend të "Manual", i cili ishte aty si parazgjedhje. Rezultati duhet të duket si ky:

Kjo përfundon konfigurimin e vetë serverit, mbetet vetëm për të konfiguruar klientët. Për ta bërë këtë, ju gjithashtu duhet t'u jepni atyre çelësa dhe certifikata, kjo bëhet pothuajse në mënyrë të ngjashme me serverin, vetëm për serverin kemi përdorur komandën build-key-server, dhe për klientët do të përdorim komandën build-key.

Kjo përfundon konfigurimin e vetë serverit, mbetet vetëm për të konfiguruar klientët. Për ta bërë këtë, ju gjithashtu duhet t'u jepni atyre çelësa dhe certifikata, kjo bëhet pothuajse në mënyrë të ngjashme me serverin, vetëm për serverin kemi përdorur komandën build-key-server, dhe për klientët do të përdorim komandën build-key. - Le të themi se kemi dy klientë, le t'i quajmë klient1 dhe klient2. Ekzekutoni komandat e mëposhtme në sekuencë: build-key client1 build-key client2 Në këtë rast, në pyetjen Common Name (p.sh., emri juaj ose emri i hostit të serverit tuaj), duhet të tregoni gjithashtu emrin e klientit të përdorur në komandë, d.m.th. nëse keni futur build-key client1, atëherë në pyetjen Common Name ne i përgjigjemi klientit1, nëse klienti2, atëherë klienti2. Ju mund t'i përgjigjeni pyetjeve të tjera duke shtypur Enter, në fund do t'ju kërkohet gjithashtu të nënshkruani certifikatën dhe të konfirmoni kërkesën , ne përgjigjemi pozitivisht për të dyja pikat - Y... Tani rinisim shërbimin OpenVPN në mënyrë që ndryshimet të hyjnë në fuqi, në snap-in e menaxhimit të shërbimit, në meny duke klikuar me të djathtën "Restart", ose në tastierë në mënyrë sekuenciale shkruani: net stop openvpnservice net start openvpnservice

- Tani nëse hyjmë në dosje, do të shohim skedarët e çelësit dhe certifikatës që kemi krijuar:

Çdo klient do të ketë nevojë për skedarët e tij: ca.crt

Çdo klient do të ketë nevojë për skedarët e tij: ca.crt .crt .kyç ta.çelë Kjo është. për klientin 1 mbledhim skedarët ca.crt, client1.crt, client1.key dhe ta.key, për klientin 2 - përkatësisht ca.crt, client2.crt, client2.key dhe ta.key, etj. Dhe në një mënyrë ose në një tjetër i dërgojmë atij (domethënë me postë, në një arkiv me një fjalëkalim ose në një flash drive), skedarët e çelësit dhe certifikatës duhet të transferohen përmes kanaleve të besueshme të komunikimit dhe nuk duhet të bien në "duart e treta". ", që nga koha në fakt, ato mund të përdoren nga një klient për të hyrë në nënrrjetin tuaj virtual. Në seksionin tjetër, ne do të shikojmë konfigurimin e klientit, duke supozuar se klienti ka marrë tashmë skedarët e çelësit dhe certifikatës nga ju. - Nëse kompjuteri i përdorur si server përdor një mur zjarri / mur zjarri, atëherë duhet të shtoni OpenVPN në listën e përjashtimeve. Për murin e zjarrit të integruar të Windows në tastierë, kjo mund të bëhet me komandën e mëposhtme: netsh firewall shtoni programin e lejuar = C: \ OpenVPN \ bin \ openvpn.exe emri = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Konfigurimi i klientëve

Vendosja e një klienti është shumë më e lehtë se vendosja e një serveri, nuk kemi nevojë të gjenerojmë çelësa, certifikata etj. nga klienti, pasi gjithçka që na nevojitet është gjeneruar tashmë nga ne në server dhe është transferuar te klienti. Prandaj, udhëzimi në rastin për klientin është shumë më i shkurtër.

Lidhje të dobishme

- Dokumentacioni zyrtar për OpenVPN -

- Faqet e njeriut OpenVPN -

- OpenVPN HOWTO (në Rusisht) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

F.A.Q.

Ju mund t'i dërgoni pyetjet tuaja në emailin e specifikuar në seksion, ose të diskutoni këtë artikull në.

A është e mundur të shpërndahet interneti në këtë mënyrë?

Nga autori

Ky artikull lejohet të postohet në çdo burim, i kopjuar tërësisht ose pjesërisht, pa kufizime, me kusht që të ruhet lidhja me origjinalin. Lidhja duhet të përmbajë emrin e burimit tonë, Ndihma e Kompjuterit Emergjent Kaluga, në formën e një lidhjeje, dhe gjithashtu të përmbajë pseudonimin e autorit të artikullit. Një shembull i një lidhjeje të tillë mund të jetë:

Konfigurimi i serverit OpenVPN// Dekershënim

Kohët e fundit, një numër i madh pyetjesh në stilin e " Një pyetje në lidhje me artikullin tuaj në hapin 5 pas komandës clean-all, si rezultat, një skedar kopjohet nga ju. Kjo nuk ndodh për mua. komanda openvpn --genkey --secret% KEY_DIR% \ ta.key krijon një çelës për mua, por më pas build-dh dhe build-ca nuk japin asnjë rezultat (cmd.exe shkruan se komanda nuk është e brendshme ose e jashtme . .. ose një skedar i ekzekutueshëm) nuk krijohet asnjë skedar ca.key. Çfarë mund të kisha bërë gabim?".

Pika kryesore e së cilës varet nga pavëmendja juaj. Problemi kur ekzekutoni komandat clean-all, build-key dhe komandat e tjera është se kur instaloni OpenVPN, nuk keni kontrolluar kutitë OpenSSL Utilities dhe OpenVPN RSA Certificate Management Scripts (ato duhet të kontrollohen!). Kushtojini vëmendje pamjes së ekranit me dritaren e përzgjedhjes së komponentëve në fillim të artikullit, këto kuti kontrolli janë atje!

OpenVPN është një nga opsionet VPN (rrjet privat virtual ose rrjete private virtuale) që ju lejon të transferoni të dhëna përmes një kanali të enkriptuar të krijuar posaçërisht. Kështu, ju mund të lidhni dy kompjuterë ose të ndërtoni një rrjet të centralizuar me një server dhe disa klientë. Në këtë artikull, ne do të mësojmë se si të krijojmë një server të tillë dhe ta konfigurojmë atë.

Siç u përmend më lart, duke përdorur teknologjinë në fjalë, ne mund të transmetojmë informacion përmes një kanali të sigurt komunikimi. Kjo mund të jetë shkëmbim skedarësh ose akses i sigurt në internet përmes një serveri që është një portë e zakonshme. Për ta krijuar atë, nuk kemi nevojë për pajisje shtesë dhe njohuri të veçanta - gjithçka bëhet në kompjuterin që është planifikuar të përdoret si server VPN.

Për punë të mëtejshme, do të jetë gjithashtu e nevojshme të konfiguroni pjesën e klientit në makinat e përdoruesve të rrjetit. E gjithë puna zbret në krijimin e çelësave dhe certifikatave, të cilat më pas transferohen te klientët. Këta skedarë lejojnë, kur lidheni me serverin, të merrni një adresë IP dhe të krijoni kanalin e koduar të mësipërm. I gjithë informacioni i transmetuar përmes tij mund të lexohet vetëm nëse çelësi është i pranishëm. Kjo veçori mund të përmirësojë ndjeshëm sigurinë dhe të sigurojë sigurinë e të dhënave.

Instalimi i OpenVPN në një makinë serveri

Instalimi është një procedurë standarde me disa nuanca, për të cilat do të flasim më në detaje.

Konfigurimi nga ana e serverit

Jini jashtëzakonisht të kujdesshëm kur kryeni hapat e mëposhtëm. Çdo defekt do të çojë në mosfunksionim të serverit. Një tjetër parakusht është që llogaria juaj të ketë të drejta administratori.

- Shkoni te katalogu Lehtë-rsa, e cila në rastin tonë ndodhet në

C: \ OpenVPN \ easy-rsa

Gjeni skedarin vars.bat.kampion.

Riemëroni atë në vars.bat(fshini fjalën "Shembull" së bashku me një pikë).

Ne e hapim këtë skedar në redaktues. Kjo është e rëndësishme, pasi është kjo fletore që ju lejon të redaktoni dhe ruani saktë kodet, gjë që ndihmon në shmangien e gabimeve gjatë ekzekutimit të tyre.

- Para së gjithash, ne fshijmë të gjitha komentet e theksuara në të gjelbër - ato vetëm do të ndërhyjnë me ne. Ne marrim sa vijon:

- Tjetra, ndryshoni shtegun për në dosje Lehtë-rsa tek ai që treguam gjatë instalimit. Në këtë rast, ne thjesht fshijmë variablin % Dosje programesh% dhe ndryshojeni atë në C:.

- Lërini katër parametrat e ardhshëm të pandryshuar.

- Plotësoni pjesën tjetër të rreshtave në mënyrë arbitrare. Një shembull në pamjen e ekranit.

- Ne e ruajmë skedarin.

- Ju gjithashtu duhet të redaktoni skedarët e mëposhtëm:

- ndërtoj-ca.bat

- ndërtoj-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

Ata duhet të ndryshojnë ekipin

në rrugën absolute për në skedarin e saj përkatës openssl.exe... Mos harroni të ruani ndryshimet tuaja.

- Tani hapni dosjen Lehtë-rsa, kapëse SHIFT dhe kliko me të djathtën në hapësirën e lirë (jo në skedarë). Në menynë e kontekstit, zgjidhni artikullin "Hap dritaren e komandës".

Do të fillojë "Linja e komandës" me kalimin tashmë të përfunduar në drejtorinë e synuar.

- Futni komandën më poshtë dhe klikoni HYN.

- Më pas, ne lëshojmë një tjetër "skedar grumbull".

- Ne përsërisim komandën e parë.

- Hapi tjetër është krijimi i skedarëve të kërkuar. Për ta bërë këtë, përdorni komandën

Pas përfundimit, sistemi do të ofrojë të konfirmojë të dhënat që kemi futur në skedarin vars.bat. Thjesht shtypni disa herë HYN derisa të shfaqet vija origjinale.

- Krijoni çelësin DH duke ekzekutuar skedarin

- Përgatitja e një certifikate për anën e serverit. Këtu ka një pikë të rëndësishme. Ai duhet të caktojë emrin në të cilin jemi regjistruar vars.bat ne rresht "KEY_NAME"... Në shembullin tonë, kjo është Lumpikë... Komanda duket si kjo:

build-key-server.bat Lumpics

Këtu është gjithashtu e nevojshme të konfirmoni të dhënat duke përdorur çelësin HYN, dhe gjithashtu futni letrën dy herë "Y"(po) aty ku kërkohet (shih pamjen e ekranit). Linja e komandës mund të mbyllet.

- Në katalogun tonë Lehtë-rsa ka një dosje të re me emrin "Çelësat".

- Përmbajtja e tij duhet të kopjohet dhe ngjitet në një dosje "Ssl", i cili duhet të krijohet në direktoriumin rrënjë të programit.

Pamja e dosjes pas ngjitjes së skedarëve të kopjuar:

- Tani shkoni te drejtoria

C: \ OpenVPN \ konfigurimi

Krijoni një dokument teksti këtu (RMB - Krijo - Dokument teksti), riemërtojeni në server.ovpn dhe hapeni në Notepad ++. Ne prezantojmë kodin e mëposhtëm:

porti 443

proto udp

dev tun

dev-nyja "VPN Lumpics"

dh C: \\ OpenVPN \\ ssl \\ dh2048.pem

ca C: \\ OpenVPN \\ ssl \\ ca.crt

çertifikata C: \\ OpenVPN \\ ssl \\ Lumpics.crt

çelësi C: \\ OpenVPN \\ ssl \\ Lumpics.key

serveri 172.16.10.0 255.255.255.0

max-klientë 32

ruaj 10 120

klient-to-klient

komp-lzo

këmbëngulës-kyç

këmbëngul-tun

shifra DES-CBC

statusi C: \\ OpenVPN \\ log \\ status.log

log C: \\ OpenVPN \\ log \\ openvpn.log

folja 4

memec 20Ju lutemi vini re se emrat e certifikatave dhe çelësave duhet të përputhen me ato të vendosura në dosje "Ssl".

- Tjetra, hapeni "Paneli i kontrollit" dhe shkoni në "Qendra e kontrollit të rrjetit".

- Klikoni në lidhjen "Ndrysho cilësimet e përshtatësit".

- Këtu duhet të gjejmë lidhjen përmes "Përshtatës TAP-Windows V9"... Kjo mund të bëhet duke klikuar me të djathtën mbi lidhjen dhe duke shkuar te vetitë e saj.

- Riemëroni atë në VPN Lumpics pa thonjëza. Ky emër duhet të përputhet me parametrin "Dev-nyje" në dosje server.ovpn.

- Hapi i fundit është fillimi i shërbimit. Shtypni shkurtoren e tastierës Win + R, futni rreshtin më poshtë dhe klikoni HYN.

- Gjeni një shërbim me një emër "OpenVpnService", kliko me të djathtën dhe shko te vetitë e tij.

- Ndryshoni llojin e nisjes në "Automatikisht", filloni shërbimin dhe klikoni Aplikoni.

- Nëse kemi bërë gjithçka siç duhet, atëherë një kryq i kuq duhet të zhduket pranë përshtatësit. Kjo do të thotë që lidhja është gati për t'u nisur.

Konfigurimi i anës së klientit

Para fillimit të konfigurimit të klientit, duhet të kryeni disa veprime në makinën e serverit - gjeneroni çelësat dhe një certifikatë për të konfiguruar lidhjen.

Puna që duhet bërë në makinën e klientit:

Kjo përfundon konfigurimin e serverit dhe klientit OpenVPN.

konkluzioni

Organizimi i rrjetit tuaj VPN do t'ju lejojë të mbroni maksimalisht informacionin e transmetuar, si dhe ta bëni surfimin në internet më të sigurt. Gjëja kryesore është të jeni më të kujdesshëm kur vendosni pjesët e serverit dhe klientit, me veprimet e duhura, mund të përdorni të gjitha avantazhet e një rrjeti virtual privat.

Ky tutorial demonstron se si të lidheni me serverin rele VPN Gate duke përdorur klientin OpenVPN në sistemet Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

1. Instaloni aplikacionin e klientit OpenVPN për sistemin tuaj operativ. Ekzekutoni skedarin e instalimit. Magjistari i instalimit do të hapet. Ndiqni udhëzimet në ekran për të përfunduar instalimin e aplikacionit.

2. Shkarkoni dhe ngarkoni skedarin e konfigurimit të lidhjes OpenVPN (skedari .ovpn)... Kjo procedurë kërkohet vetëm kur vendosni lidhjen për herë të parë.

Mund të shkarkoni skedarin e konfigurimit (skedari i konfigurimit OpenVPN) në faqen e listës së serverëve të hapur pa pagesë http://www.vpngate.net/en/. Zgjidhni serverin VPN me të cilin dëshironi të lidheni dhe klikoni në skedarin përkatës * .ovpn për ta shkarkuar në desktopin tuaj ose dosjen e shkarkimit.

Pas ruajtjes së skedarit në kompjuterin tuaj, ai do të shfaqet si një ikonë OpenVPN. Megjithatë, nuk do të mund të krijoni një lidhje thjesht duke klikuar dy herë në skedar.

Ju duhet të zhvendosni skedarin * .ovpn në dosjen "config" të drejtorisë kryesore të instalimit OpenVPN.

Hapni dosjen C: \ Program Files \ OpenVPN \ config dhe kopjoni skedarin * .ovpn në të.

Klikoni me të djathtën në ikonën "OpenVPN GUI" në desktopin tuaj dhe zgjidhni opsionin "Run as administrator". Përndryshe, lidhja VPN do të dështojë.

Një ikonë OpenVPN GUI do të shfaqet në zonën e njoftimeve të shiritit të detyrave (tabak i sistemit). Në disa raste, ikona mund të jetë e fshehur, klikoni në ikonën e shigjetës për të shfaqur të gjitha ikonat e fshehura.

Klikoni me të djathtën në ikonën OpenVPN GUI dhe klikoni Lidhu.

Fillon lidhja VPN. Statusi i lidhjes do të shfaqet në ekran. Nëse shihni një kuti dialogu që kërkon emrin e përdoruesit dhe fjalëkalimin. Futni "vpn" në të dyja fushat. Kjo dritare shfaqet shumë rrallë.

Nëse lidhja VPN vendoset me sukses, do të shfaqet një mesazh pop-up si në pamjen e ekranit.

4. Internet pa kufi

Kur vendoset lidhja VPN, në Windows krijohet një përshtatës rrjeti virtual TAP-Windows Adapter V9. Ky përshtatës do të marrë një adresë IP që fillon me " 10.211 “. Përshtatësi virtual do të marrë adresën e paracaktuar të portës.

Ju mund të kontrolloni konfigurimin e rrjetit tuaj duke ekzekutuar komandën ipconfig / all nga një komandë e Windows.

Kur të vendoset lidhja, i gjithë trafiku do të kalojë përmes serverit VPN. Ju mund ta verifikoni këtë duke përdorur komandën tracert 8.8.8.8 në vijën e komandës së Windows.

Siç tregohet në pamjen e mësipërme, nëse paketat kalojnë përmes "10.211.254.254", atëherë lidhja juaj transmetohet përmes një prej serverëve VPN Gate. Ju gjithashtu mund të shkoni te faqja kryesore VPN Gate për të parë adresën globale IP.

Do të mund të shihni vendndodhjen e dukshme nga rrjeti, e cila do të jetë e ndryshme nga vendndodhja juaj aktuale.

Konfigurimi i OpenVPN për MacOS

Ky tutorial tregon se si të lidheni me një server rele VPN Gate duke përdorur aplikacionin Tunnelblick. Tunnelblick është një version GUI i klientit OpenVPN. për sistemet macOS.

1. Instaloni aplikacionin Tunnelblick

Shkarkoni dhe instaloni aplikacionin më të fundit Tunnelblick. Udhëzimet në ekran do të shfaqen gjatë instalimit.

Pas përfundimit të instalimit, do të shfaqet ekrani i mëposhtëm. Zgjidhni opsionin "Kam skedarë konfigurimi".

Ekrani do të shfaqë udhëzime për shtimin e një konfigurimi në Tunnelblick.

Kliko OK për të mbyllur dritaren.

2. Shkarkoni dhe ngarkoni skedarin e konfigurimit të lidhjes OpenVPN (skedari .ovpn). Kjo procedurë kërkohet vetëm kur vendosni lidhjen për herë të parë.

Do t'ju duhet një skedar konfigurimi * .ovpn për t'u lidhur me serverin rele VPN Gate nëpërmjet protokollit OpenVPN.

Mund të shkarkoni skedarin e konfigurimit (skedari i konfigurimit OpenVPN) në faqen e listës së serverëve të hapur pa pagesë http://www.vpngate.net/en/. Zgjidhni serverin VPN me të cilin dëshironi të lidheni dhe klikoni në skedarin përkatës * .ovpn për ta shkarkuar në dosjen tuaj Shkarkime.

Për të instaluar skedarin e konfigurimit * .ovpn, tërhiqeni te ikona Tunnelblick në shiritin e menusë ose te lista e konfigurimeve në skedën Konfigurimet e dritares Detajet VPN. Nëse keni nevojë të instaloni disa skedarë konfigurimi në të njëjtën kohë, zgjidhni të gjithë dhe më pas tërhiqni dhe lëshoni.

Gjatë shtimit, do t'ju duhet të vendosni emrin e përdoruesit dhe fjalëkalimin për llogarinë tuaj MacOS.

Klikoni në ikonën Tunnelblick në shiritin e sipërm të veglave të MacOS dhe zgjidhni opsionin "Connect [emri i konfigurimit]". Lidhja VPN do të fillojë.

Statusi i lidhjes VPN do të shfaqet siç tregohet në pamjen e ekranit. Pas vendosjes së suksesshme të lidhjes, statusi "Connected" do të shfaqet në dritaren kryesore të Tunnelblick.

4. Internet pa kufi

Kur të vendoset lidhja, i gjithë trafiku do të kalojë përmes serverit VPN. Ju gjithashtu mund të shkoni te faqja kryesore VPN Gate për të parë adresën globale IP. Do të mund të shihni vendndodhjen e dukshme nga rrjeti, e cila do të jetë e ndryshme nga vendndodhja juaj aktuale.

Kur lidheni me një VPN, do të keni mundësi të vizitoni faqet e bllokuara të internetit dhe të luani lojëra të bllokuara.

Keni gjetur një gabim shtypi? Theksoni dhe shtypni Ctrl + Enter