Apare o eroare de autentificare la conectarea la o rețea WiFi - aceasta este o problemă foarte frecventă. De aceea este atât de important să înțelegem de ce apare și cum să o eliminăm. Dar înainte de a trece la setările de rețea și depanarea, ar trebui să înțelegeți ce este autentificarea. Acest lucru vă va ajuta să înțelegeți de ce apare această eroareși cum să-l elimini rapid și definitiv.

Ce este autentificarea

Acesta este un sistem de securitate a rețelei fără fir care împiedică străinii să se conecteze la grupul dvs. Astăzi, există mai multe tipuri de autentificare. Alege cel mai mult varianta potrivita posibil în setările routerului sau punctului de acces care este folosit pentru a crea rețeaua de acasă. De regulă, în zilele noastre tipul de criptare (autentificare) utilizat este WPA-PSKWPA2-PSK2 mixt.

Acesta este cel mai sigur tip de criptare a datelor și este foarte greu de spart sau de ocolit. Cu toate acestea, poate fi împărțit și în două tipuri. De exemplu, acasă, se folosește o opțiune cu o singură expresie cheie pentru toți abonații. Utilizatorul însuși setează cheia, care este ulterior necesară pentru a se conecta la rețea.

Al doilea tip de criptare este folosit de organizațiile care solicită nivel mai înalt protecţie. În acest caz, fiecărui abonat de încredere i se atribuie o expresie de acces unică. Adică veți putea intra în grup doar de pe computer și numai după introducerea unei chei unice. În marea majoritate a cazurilor, o eroare de autentificare apare la conectarea la Rețele WiFi apare exact atunci când există o nepotrivire între tipurile de criptare și fraza de acces introdusă.

De ce apare o eroare de autentificare WiFi: video

De ce apare eroarea de autentificare și cum să o remediați

După cum am menționat mai sus, dacă atunci când vă conectați la o rețea WiFi, sistemul scrie „Eroare de autentificare”, atunci în primul rând ar trebui să verificați ortografia corectă fraza cheie, și dacă este activat Majuscule. , apoi îl puteți verifica în setările routerului. Dar pentru a face acest lucru va trebui să vă conectați la el folosind un cablu.

Să vedem cum să aflăm parola folosind routerul D-LinkDir-615 ca exemplu. După conectarea la dispozitiv, deschideți browserul preferat și bara de adresaînregistrați IP-ul routerului. Îl puteți găsi în instrucțiuni sau pe corpul dispozitivului în sine (inspectați-l cu atenție din toate părțile).

Cum să aflați cu ușurință adresa IP a unui router WiFi: Video

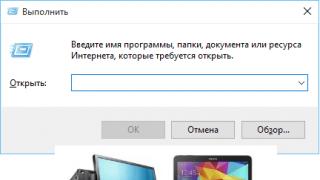

De asemenea, puteți afla IP-ul routerului folosind Linie de comanda. Apăsați combinația de taste Windows + R, tastați CMD și apăsați Enter. În fereastra care apare, scrieți comanda ipconfig. Găsiți linia „Poarta principală” - aceasta este adresa de care avem nevoie.

Scrieți-l în bara de adrese a browserului și apăsați „Enter”. Apoi, sistemul vă va cere să introduceți numele de utilizator și parola. Scriem admin, respectiv admin.

Acum, în partea de jos a ecranului, găsiți și faceți clic pe butonul „Setări avansate”. Vor apărea mai multe ferestre suplimentare. Suntem interesați de secțiunea numită „WiFi”. Trebuie să găsiți setări de securitate în el. Aici puteți selecta tipul de autentificare (criptare) și puteți schimba parola.

Conectarea la un router WiFi în Windows 8: Video

Uneori apare o problemă de autentificare la conectarea unui computer la WiFi, chiar dacă cheia este introdusă corect. Acest lucru poate însemna că routerul s-a prăbușit sau este pur și simplu înghețat. Acest lucru poate fi rezolvat prin simpla repornire a dispozitivului. Acest lucru se poate face în setări sau oprire simplă mâncare timp de 7-10 minute.

De asemenea, ar trebui să verificați canalul pe care funcționează routerul. Pentru asta ne întoarcem la meniul de pornire. În secțiunea WiFi, faceți clic pe „Setări de bază” și găsiți linia „Canal”. Este recomandat să setați valoarea la „Automat”.

Există, de asemenea, cazuri când o astfel de eroare nu apare din cauza unor probleme la router sau din cauza unei chei introduse incorect. În acest caz, ar trebui să verificați setările din sistemul de operare.

Verificați sistemul de operare când autentificarea eșuează

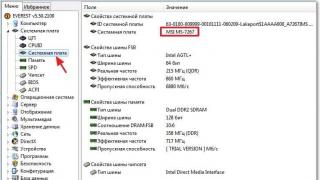

Pentru a se conecta la o rețea fără fir, computerul folosește un adaptor Wi-Fi. Este din cauza lui defecțiune Pot apărea probleme de autentificare a rețelei WiFi. În primul rând, ar trebui să verificați prezența și funcționarea corectă a driverelor. Acest lucru se face în managerul de dispozitive, care poate fi lansat după cum urmează. Găsiți comanda rapidă „Computerul meu” și faceți clic pe ea Click dreapta soareci.

Selectați „Proprietăți” și deschideți „Manager dispozitive”. De asemenea, puteți apăsa simultan două taste – Windows + R, în fereastra care apare, scrieți mmc devmgmt.msc și apăsați „Enter”. În fereastra care apare, ne interesează „ Adaptoare de rețea" Deschide threadul și vezi dacă al tău este pe listă modul WiFi. De regulă, titlul are Retea fara fir Adaptor Dacă dispozitivul este marcat Semnul exclamarii, atunci driverele nu funcționează corect.

După cum se știe, în aproape orice sisteme informatice este nevoie de autentificare. În timpul acestei proceduri, sistemul informatic verifică dacă utilizatorul este cine pretinde că este. Pentru a avea acces la un computer, internet, sistem telecomandă cont bancar etc., utilizatorul trebuie să demonstreze în mod convingător sistemului informatic că „el este aceeași persoană” și nu altcineva. Pentru a face acest lucru, el trebuie să furnizeze sistemului niște informații de autentificare, pe baza cărora modulul de autentificare al acestui sistem ia o decizie privind acordarea accesului la resursa necesară (accesul este permis/nu).

În prezent, trei tipuri de informații sunt utilizate pentru o astfel de verificare.

În primul rând - succesiune unică de caractere, pe care utilizatorul trebuie să le cunoască pentru a se autentifica cu succes. Cel mai simplu exemplu- autentificarea cu parolă, pentru care este suficient să introduceți în sistem identificatorul dvs. (de exemplu, autentificare) și parola.

Al doilea tip de informație este conținut unic sau caracteristici unice subiect. Cel mai simplu exemplu este cheia oricărei încuietori. În cazul autentificării pe computer, orice medii externe informații: carduri inteligente, tablete electronice iButton, jetoane USB etc.

Și, în sfârșit, al treilea tip de autentificare este prin informații biometrice , care este parte integrantă a utilizatorului. Aceasta ar putea fi o amprentă, modelul irisului, forma feței, parametrii vocali etc.

Foarte des, mai multe tipuri de informații sunt folosite pentru autentificare. Un exemplu tipic este cazul în care informațiile de autentificare sunt stocate pe un card inteligent care necesită accesarea unei parole (PIN). Această autentificare este numită cu doi factori. Există sisteme reale cu autentificare cu trei factori.

În unele cazuri, este necesară și autentificarea reciprocă - atunci când ambii participanți schimb de informatii verificați unul pe altul. De exemplu, înainte de transfer server la distanta orice date importante, utilizatorul trebuie să se asigure că acesta este exact serverul de care are nevoie.

Autentificare de la distanță

În cazul autentificării de la distanță (să presupunem că utilizatorul intenționează să acceseze telecomanda server de mail pentru a vă verifica e-mailul), există o problemă cu transmiterea informațiilor de autentificare prin canale de comunicare neîncrezătoare (prin Internet sau retea locala). Pentru a păstra secretul informațiilor unice, sunt utilizate mai multe protocoale de autentificare la trimiterea prin astfel de canale. Să ne uităm la unele dintre ele, cele mai tipice pentru diverse aplicații.

Acces prin parolă

Cel mai simplu protocol de autentificare este Password Access Protocol (PAP): toate informațiile despre utilizator (login și parola) sunt transmise prin rețea către formă deschisă(Fig. 1). Parola primită de server este comparată cu parola de referință utilizator dat, care este stocat pe server. Din motive de securitate, serverul stochează adesea nu parolele în text clar, ci valorile hash ale acestora.

Figura 1 - Diagrama protocolului PAP

Această schemă are foarte dezavantaj semnificativ: orice atacator capabil să intercepteze pachete de rețea, poate obține parola utilizatorului folosind un simplu analizor de pachete de tip sniffer. Și după ce l-a primit, atacatorul poate cu ușurință va fi autentificat sub numele proprietarului parolei.

În timpul procesului de autentificare, nu doar o parolă poate fi transmisă prin rețea, ci și rezultatul transformării acesteia - să zicem, același hash de parolă. Din păcate, acest lucru nu elimină dezavantajul descris mai sus - un atacator ar putea la fel de ușor să intercepteze hash-ul parolei și să îl folosească mai târziu.

Dezavantajul acestei scheme de autentificare este că orice potențial utilizator al sistemului trebuie mai întâi să se înregistreze în el - cel puțin să-și introducă parola pentru autentificarea ulterioară. Iar protocoalele mai complexe de autentificare provocare-răspuns descrise mai jos fac posibilă, în principiu, extinderea sistemului la un număr nelimitat de utilizatori fără înregistrarea lor prealabilă.

Cere raspuns

Familia de protocoale, la care se face referire de obicei prin procedura de verificare a răspunsului la provocare, include mai multe protocoale care permit autentificarea utilizatorului fără a transmite informații prin rețea. Familia de protocoale provocare-răspuns include, de exemplu, unul dintre cele mai comune - protocolul CHAP (Challenge-Handshake Authentication Protocol).

Procedura de verificare include cel puțin patru pași (Fig. 2):

- · utilizatorul trimite o cerere de acces la server, inclusiv autentificarea acestuia;

- · serverul generează un număr aleator și îl trimite utilizatorului;

- · utilizatorul criptează numărul aleatoriu primit algoritm simetric criptare folosind propria sa cheie unică, rezultatul criptării este trimis la server;

- · serverul decriptează informațiile primite folosind aceeași cheie și le compară cu numărul aleatoriu original. Dacă numerele se potrivesc, utilizatorul este considerat autentificat cu succes, deoarece este recunoscut ca proprietar al unei chei secrete unice.

Figura 2 - Schema protocolului de autentificare provocare-răspuns.

Informații de autentificare în în acest caz, servește drept cheie pe care se realizează criptarea Număr aleatoriu. După cum se poate vedea din diagrama de schimb, cheia dată nu se transmite niciodată prin rețea, ci participă doar la calcule, ceea ce este un avantaj incontestabil al protocoalelor a acestei familii.

Principalul dezavantaj sisteme similare autentificare - o necesitate de a avea pe calculator local modul client care realizează criptarea. Aceasta înseamnă că, spre deosebire de protocolul PAP, numai număr limitat calculatoare echipate cu un astfel de modul client.

Cu toate acestea, ca computer client Poate fi, de asemenea, un smart card sau un dispozitiv similar „purtabil” cu suficientă putere de calcul, de exemplu, un telefon mobil. În acest caz, teoretic este posibilă autentificarea și accesul la server de pe orice computer echipat cu cititor de carduri inteligente, cu telefon mobil sau PDA.

Protocoalele provocare-răspuns pot fi extinse cu ușurință la o schemă de autentificare reciprocă (Figura 3). În acest caz, în cererea de autentificare, utilizatorul (pasul 1) trimite numărul său aleator (N1). La pasul 2, serverul, pe lângă numărul său aleator (N2), trebuie să trimită și numărul N1, criptat cu cheia corespunzătoare. Apoi, înainte de a efectua pasul 3, utilizatorul îl decriptează și verifică: dacă numărul decriptat se potrivește cu N1, acesta indică faptul că serverul are cheia secretă necesară, adică acesta este exact serverul de care are nevoie utilizatorul. Această procedură de autentificare este adesea numită strângere de mână.

Figura 3 - Diagrama protocolului de autentificare reciprocă

După cum puteți vedea, autentificarea va avea succes numai dacă utilizatorul s-a înregistrat anterior acest serverși cumva a schimbat o cheie secretă cu el.

Rețineți că în loc de criptare simetrică protocoalele acestei familii pot folosi atât criptarea asimetrică, cât și electronică semnatura digitala. În astfel de cazuri, schema de autentificare poate fi extinsă cu ușurință la un număr nelimitat de utilizatori, este suficient să se utilizeze certificate digitale în cadrul unei infrastructuri cu chei publice;

Protocolul Kerberos

Protocolul Kerberos este destul de flexibil și are capacități reglaj fin pentru aplicații specifice, există în mai multe versiuni. Vom analiza un mecanism de autentificare simplificat implementat folosind protocolul Kerberos versiunea 5 (Figura 4):

Figura 4 - Diagrama protocolului Kerberos

În primul rând, merită să spunem că atunci când utilizați Kerberos nu puteți accesa direct niciun server țintă. Pentru a începe procedura de autentificare în sine, trebuie să contactați un server special de autentificare cu o solicitare care conține autentificarea utilizatorului. Dacă serverul nu găsește solicitantul în baza sa de date, cererea este respinsă. În caz contrar, serverul de autentificare generează o cheie aleatorie care va fi folosită pentru a cripta sesiunile de comunicare ale utilizatorului cu un alt server special din sistem: Ticket-Granting Server (TGS). Serverul de autentificare criptează această cheie aleatorie (să o numim Ku-tgs) folosind cheia utilizatorului (Kuser) și o trimite acestuia din urmă. Copie suplimentară a cheii Ku-tgs cu un număr parametri suplimentari(numit bilet) este trimis și utilizatorului criptat cu o cheie specială pentru a conecta serverele de autentificare și TGS (Ktgs). Utilizatorul nu poate decripta biletul care trebuie trimis către serverul TGS urmatorul pas autentificare.

Următoarea acțiune a utilizatorului este o solicitare către TGS, care conține autentificarea utilizatorului, numele serverului la care doriți să accesați și același bilet pentru TGS. În plus, cererea conține întotdeauna un marcaj temporal actual, criptat cu cheia Ku-tgs. Marca temporală este necesară pentru a preveni atacurile care sunt efectuate prin reluarea cererilor anterioare interceptate către server. Să subliniem asta timpul sistemului Toate computerele care participă la autentificarea Kerberos trebuie să fie strict sincronizate.

Dacă biletul este verificat cu succes, serverul TGS generează o altă cheie aleatorie pentru a cripta comunicațiile dintre utilizatorul care caută acces și serverul țintă (Ku-serv). Această cheie este criptată cu cheia Kuser și trimisă utilizatorului. În plus, similar cu pasul 2, o copie a cheii Ku-serv și a parametrilor de autentificare solicitați de serverul țintă (un bilet de acces la serverul țintă) sunt de asemenea trimise utilizatorului în formă criptată (pe cheia pentru conectarea TGS). și serverul țintă - Kserv).

Acum utilizatorul trebuie să trimită tichetul primit în pasul anterior către serverul țintă, precum și un marcaj de timp criptat cu cheia Ku-serv. După verificarea cu succes a biletului, utilizatorul este considerat în sfârșit autentificat și poate face schimb de informații cu serverul țintă. Cheia Ku-serv, unică pentru o anumită sesiune de comunicare, este adesea folosită pentru a cripta datele trimise în această sesiune.

Orice sistem poate avea mai multe servere țintă. Dacă utilizatorul are nevoie de acces la mai multe dintre ele, el creează din nou solicitări către serverul TGS - de câte ori este numărul de servere de care are nevoie pentru a funcționa. Serverul TGS generează o nouă cheie aleatorie Ku-serv pentru fiecare dintre aceste solicitări, adică toate sesiunile de comunicare cu servere țintă diferite sunt protejate folosind chei diferite.

Procedura de autentificare Kerberos pare destul de complicată. Cu toate acestea, nu uitați că toate solicitările și criptarea acestora cheile necesare rulează automat software-ul instalat pe computerul local al utilizatorului. În același timp, necesitatea instalării unui software client destul de complex este un dezavantaj indubitabil a acestui protocol. Cu toate acestea, astăzi suportul Kerberos este integrat în cele mai comune sisteme de operare Familia Windows, începând cu Windows 2000, care elimină acest dezavantaj.

Al doilea dezavantaj este necesitatea mai multor servere speciale (accesul la serverul țintă este asigurat de cel puțin încă două, serverul de autentificare și TGS). Cu toate acestea, în sistemele cu un număr mic utilizatorilor, toate cele trei servere (autentificare, TGS și țintă) pot fi combinate fizic pe un singur computer.

În același timp, trebuie subliniat faptul că serverul de autentificare și TGS trebuie protejate în mod fiabil de accesul neautorizat al intrușilor. În teorie, un atacator care obține acces la TGS sau serverul de autentificare este capabil să interfereze cu procesul de generare aleatorie a cheilor sau să obțină cheile tuturor utilizatorilor și, prin urmare, să inițieze sesiuni de comunicare cu orice server țintă în numele oricărui utilizator legitim.

De fiecare dată când utilizatorul intra anumite informații pentru autentificarea la o resursă sau serviciu - trece prin procedură autentificare. Cel mai adesea, această procedură are loc pe Internet prin intrare de conectareȘi parola, cu toate acestea, există și alte opțiuni.

Procesul de conectare și introducere a datelor cu caracter personal poate fi împărțit în 2 niveluri:

- Identificare– aceasta este introducerea datelor personale ale utilizatorului, care sunt înregistrate pe server și sunt unice

- Autentificare– verificarea și acceptarea efectivă a informațiilor introduse pe server.

Uneori, în locul termenilor menționați mai sus, se folosesc alții mai simpli - autentificareȘi autorizare.

Eu insumi proces Este destul de simplu, îl puteți analiza folosind exemplul oricărei rețele sociale:

- Înregistrare– utilizatorul setează un e-mail, un număr de telefon și o parolă. Acestea sunt date unice care nu pot fi duplicate în sistem și, prin urmare, nu puteți înregistra mai mult de un cont de persoană.

- Identificare– introduceți informațiile specificate în timpul înregistrării, în acest caz este E-mail si parola.

- Autentificare– după ce faceți clic pe butonul „login”, pagina contactează serverul și verifică dacă combinația dată de autentificare și parolă există într-adevăr. Dacă totul este corect, atunci se deschide pagina personala rețea socială.

Tipuri de autorizare

Există mai multe tipuri de autentificare, care diferă prin nivelul lor de securitate și utilizare:

- Protecție cu parolă. Utilizatorul cunoaște o anumită cheie sau parolă care nu este cunoscută de nimeni altcineva. Aceasta include, de asemenea Identificare prin primirea de SMS

- . Folosit în firme sau întreprinderi. Această metodă presupune utilizare carduri, brelocuri, unități flash etc.

- Biometric examinare. Retina, vocea și amprentele sunt verificate. Acesta este unul dintre cele mai puternice sisteme de protecție.

- Utilizare informații ascunse. Folosit în principal pentru protecție software. Se verifică cache-ul browserului, locația, echipamentul instalat pe PC etc.

Protecție cu parolă

Aceasta este cea mai populară și răspândită metodă de autorizare. La in apa nume si nimeni cod secret, Server verificări ce a introdus utilizatorul și ce este stocat în rețea. Dacă datele introduse sunt complet identice, accesul este permis.

Există două tipuri de parole: dinamicȘi permanent. Ele diferă prin faptul că cele permanente se eliberează o singură dată și Schimbare numai la cererea utilizatorului.

Dinamic se modifică în funcție de anumiți parametri. De exemplu, când restaurare parola uitata Serverul emite o parolă dinamică pentru autentificare.

Folosind obiecte speciale

După cum am menționat mai sus, este cel mai adesea folosit pentru a accesa camerele cu acces interzis, sisteme bancare i.p.

De obicei, pe un card (sau orice alt articol) cip este cusut cu un identificator unic. Când el atingeri cu cititorul, are loc o verificare și serverul permite sau interzice accesul.

Sisteme biometrice

În acest caz Verifica amprente, retină, voce etc. Acesta este cel mai fiabil, dar și cel mai sistem scump dintre toate.

Echipamentul modern permite nu numai comparaţie diferite puncte sau zone la fiecare acces, dar verifică și expresiile faciale și trăsăturile.

ÎN viață obișnuită ne recunoaștem după vedere. Dacă vă cunoașteți. Dacă nu sunteți familiarizat, utilizați pașaportul sau un document similar cu o fotografie. „Recunoașterea” unei persoane care stă la un computer de cealaltă parte a internetului este oarecum mai dificilă - necesită metode destul de specifice.

Identificare și autentificare

Înainte de a verifica autenticitatea utilizatorului, acesta trebuie să fie identificat (aflați „cine este xy” ), adică dintre mulți utilizatori înregistrați în sistem, selectați unul după un anumit identificator unic. Acesta este ceea ce va verifica sistemul. Un identificator este numele sub care un utilizator este înregistrat în sistemul informatic care îl verifică. De exemplu, în fereastra „Intrare”. parola de rețea", care este, fără îndoială, familiar tuturor cititorilor revistei " Lumea PC„(Fig. 1), identificatorul utilizatorului este conținutul câmpului „Nume”.

Cu alte cuvinte, identificarea unui utilizator înseamnă obținerea unui răspuns de la acesta la întrebarea: „Cine ești?” Să spunem Vasia. Și autentificarea este cerința: „Acum dovediți că sunteți Vasya” și verificarea ulterioară a dovezilor. Adică, verificând dacă utilizatorul este într-adevăr cine pretinde că este.

Autentificarea utilizatorului este de obicei efectuată de unii modul software situat direct pe computerul pe care utilizatorul încearcă să obțină direct sau acces de la distanță. Toată munca a acestui modul poate fi împărțit aproximativ în două etape.

Etapa preliminară, în care modulul generează o „probă de referință”, de exemplu, solicită parola utilizatorului (acesta este atunci când parola este solicitată de două ori pentru a elimina o eroare la introducerea acesteia) - utilizatorul va fi identificat ulterior de aceasta. O parolă (sau un alt standard - vezi mai jos) poate fi atribuită utilizatorului - acest lucru se întâmplă, de exemplu, în diverse sisteme Acces la internet. De obicei, modulul de autentificare stochează modele de referință într-un tabel de mapare a modelelor utilizator.

Și etapa finală, când utilizatorul este autentificat și i se solicită informații de autentificare, care sunt comparate cu standardul. Pe baza acestei comparații, el este considerat identificat sau nu.

De fapt în sisteme reale parola de referință poate fi stocată într-un tabel în formă criptată (de exemplu, în fișierul /etc/passwd sau /etc/shadow pe sistemele Linux) sau hash-ul acesteia este stocat în locul parolei (pentru hashing, vezi articolul „Electronic semnătură digitală”, „PC World” , ). Acest lucru nu va permite unui atacator care a obținut acces la spațiul de stocare standard să se familiarizeze cu parolele tuturor utilizatorilor sistemului.

În cazuri mai complexe (în primul rând cu autentificarea de la distanță), informațiile de autentificare prezentate de utilizator și eșantionul său de referință se pot completa reciproc, participând la unele transformări criptografice. Pentru aceasta, sunt utilizate diverse protocoale de autentificare în rețea. Un exemplu este dat în articol , „PC World”, nr. 12/04.)

Informațiile prin care este identificat un utilizator sunt de trei tipuri:

- Utilizatorul știe ceva unic și demonstrează aceste cunoștințe computerului. Aceste informații ar putea fi, de exemplu, o parolă.

- Utilizatorul are un articol cu conținut sau caracteristici unice.

- Informațiile de autentificare sunt parte integrantă a utilizatorului. Sistemele sunt construite pe acest principiu autentificare biometrică, folosind ca informație, de exemplu, o amprentă.

După cum puteți vedea, astfel de metode au provenit viata reala: oamenii au folosit parole din timpuri imemoriale și chiar și acum se găsesc în diverse zone, inclusiv cele care nu au legătură cu echipamente informatice, - să zicem, diferite combinații de numere de încuietori cu combinație care încuie chiar și ușile din camere, chiar și capacele valizelor. Articolele unice sunt folosite și mai des: acestea sunt cheile oricăror încuietori, tablete electronice pentru deschidere rapida interfoane, bilete de călătorie sub formă de carduri cu bandă magnetică. Distribuit în Viata de zi cu ziși metode biometrice de autentificare: pașaport și permis de conducere cu o fotografie de referință, amprente digitale utilizate în criminalistică, identificare prin fragmente de cod genetic etc.

Fiecare dintre metodele enumerate mai sus are propriile sale avantaje și dezavantaje. Pentru a depăși acestea din urmă, sistemele informatice folosesc adesea o combinație de diferite metode de autentificare, de exemplu, un smart card sub forma unui obiect cu conținut unic (să zicem, o cheie criptografică) care necesită un cod PIN pentru a fi accesat. Adică, pentru a se conecta în sistem, utilizatorul trebuie să aibă nu numai un smart card la el, ci și să cunoască o secvență unică - un cod PIN. Acest tip de autentificare se numește autentificare cu doi factori, pe baza numărului de parametri verificați.

Este mai dificil să găsești un exemplu de autentificare cu doi factori în viața reală. Îmi amintesc doar de același pașaport, care este un obiect cu conținut unic, printre care se află o fotografie a feței proprietarului său - o caracteristică biometrică; parte integrantă a acestuia. Dar este ușor să ne amintim exemple de autentificare cu doi factori din basme celebre. De exemplu, prințul o găsește pe Cenușăreasa după mărimea picioarelor și un obiect unic sub forma unui al doilea pantof și abia după aceea o recunoaște din vedere. Sau, pentru a avea acces la casa celor șapte capre, trebuie să ai o voce de capră și să spui parola „Caprețe, iezi...”, iar într-o versiune a basmului, capretele se uitau sub ușă în pentru a vedea acolo picioarele albe ale caprei - acesta este al treilea factor.

Să vorbim despre avantajele și dezavantajele metodelor menționate mai sus.

Parola

Cele mai simple sisteme de autentificare sunt construite folosind principiul parolei, în care utilizatorul trebuie doar să intre parola corecta pentru a avea acces la resursa de care are nevoie. Autentificarea prin parolă este cea mai comună: în primul rând, este cea mai simplă dintre metodele de autentificare pe care le luăm în considerare (care este singurul său avantaj), în al doilea rând, a apărut mult mai devreme decât celelalte, prin urmare este implementată în prezent în un număr imens diverse programe de calculator.

Există nenumărate dezavantaje ale autentificării prin parolă.

În primul rând, de foarte multe ori utilizatorii fără experiență aleg parole simple sau ușor de ghicit:

În al doilea rând, parola poate fi spionată sau interceptată pe măsură ce este introdusă.

În al treilea rând, parola poate fi obținută prin folosirea violenței împotriva proprietarului său.

În cele din urmă, ele există și sunt folosite de atacatori metode eficiente Inginerie sociala , cu ajutorul căruia puteți obține parola utilizatorului în mod fraudulos - utilizator neexperimentat el însuși îl va numi răufăcător dacă se poate preface inteligent că este un administrator de sistem. Cea mai recentă realizare a atacatorilor în acest domeniu este phishing: utilizatorul este atras către o pagină web falsă care imită, să zicem, pagina dorită site-ul băncii sale - acolo introduce parametrii lui Card de credit, din care infractorii scot apoi bani. Apropo, în astfel de cazuri metodele ajută autentificare reciprocă, când nu doar serverul verifică utilizatorul, ci și utilizatorul este convins că acesta este serverul băncii sale.

Acest lucru nu înseamnă că progresul tehnologic în ceea ce privește autentificarea parolei este stagnant. Există încercări continue de a construi o autentificare puternică, combinată cu comoditatea și ușurința de utilizare a parolelor.

A dezvoltat o varietate de software și hardware generatoare de parole, care produc lungi și puternici parole aleatorii, invulnerabil la atacurile de dicționar și alte atacuri de forță brută. partea din spate medalii: utilizatorii sunt nevoiți să memoreze lung și parole complexe, rezultatul este tentația de a nota parola pe o foaie de hârtie și de a o atârna pe monitor.

Există sisteme care includ parola de constrângere: Utilizatorul folosește o parolă pentru a se autentifica în mod normal, iar o alta, tot o parolă predefinită, semnalează modulului de autentificare că utilizatorul este forțat să se autentifice. Programele transparente de criptare, de exemplu, oferă atunci când o parolă este introdusă sub constrângere, informații greșite ghicite în prealabil de utilizatorul forțat (pentru informații despre criptarea transparentă, consultați articolul , „PC World”, Nr. 4/02).

Cu toate acestea, este clar că astfel de îmbunătățiri complică autentificarea parolei, al cărei avantaj principal este simplitatea.

Articol unic

|

| Orez. 2. Exemplu de token USB: ruToken |

Următoarele elemente sunt cele mai des folosite pentru autentificarea utilizatorului: carduri inteligente, carduri cu bandă magnetică, tablete electronice iButton, jetoane USB (Fig. 2).

Unicitatea fiecăruia dintre elementele enumerate este determinată de informațiile pe care le conține. În cel mai simplu caz, aceste informații sunt un ID de utilizator și o parolă, care sunt pur și simplu citite de pe media și transmise la modulul de autentificare. Un caz mai complex este atunci când media conține o cheie criptografică care este utilizată într-unul dintre protocoalele de autentificare la distanță. Apropo, cardurile inteligente cu microprocesor și jetoanele USB pot efectua ele însele transformări criptografice și pot juca un rol activ în autentificare.

Un articol unic este folosit destul de rar pe cont propriu: cel mai adesea este unul dintre elementele de autentificare cu doi factori, un exemplu din care a fost dat mai sus.

Dezavantajele autentificării „subiect” sunt oarecum mai mici decât cele ale autentificării prin parolă, și anume următoarele:

- obiectul poate fi furat sau luat de la proprietar;

- în majoritatea cazurilor este necesar echipament special pentru lucrul cu obiecte;

- Uneori este posibil să faci o copie sau un emulator al unui articol.

În ciuda acestor dezavantaje, mediile de informare de autentificare sunt acum foarte populare. Acest lucru este valabil mai ales pentru jetoanele USB, a căror utilizare nu necesită niciun echipament - mai degrabă nu foarte calculator antic. În plus, pentru autentificare folosind jetoane USB în sălile de operație sisteme Windows 2000 și mai mare, doar driverul este necesar din software format special pentru jetonul USB utilizat - suportul pentru o astfel de autentificare este deja activat aici.

Autentificare biometrică

În urmă cu o duzină de ani, autentificarea biometrică a fost găsită în principal în lucrările științifico-fantastice. În prezent, tehnologiile biometrice se confruntă cu o perioadă de creștere rapidă, care s-a intensificat brusc după evenimentele din 11 septembrie 2001. La acea vreme, experții credeau că tehnologiile biometrice, în special recunoașterea oamenilor după trăsăturile feței, ar ajuta în căutarea teroriștilor și a altor atacatori. Din păcate, nu se poate spune că așteptările experților au fost pe deplin îndeplinite, dar tehnologiile biometrice și-au ocupat ferm locul pe piața instrumentelor de identificare și autentificare a utilizatorilor.

În acest caz, caracteristicile originale și inerente ale unei persoane sunt luate în considerare ca informații de autentificare. Cele mai utilizate sunt următoarele:

- Amprente. Se știe că sunt unice pentru fiecare persoană și nu se schimbă de-a lungul vieții. Scanarea amprentei utilizează cel mai ieftin echipament (comparativ cu alte metode de autentificare biometrică) și aceasta metoda este familiar utilizatorilor și nu provoacă nicio îngrijorare. Cu toate acestea, se crede că scanere ieftine amprentele pot fi păcălite de un deget artificial special făcut.

- Desenul irisului ochiului. Aceasta este cea mai precisă metodă de autentificare biometrică în prezent. Dar mulți utilizatori se tem de procesul de scanare a irisului, iar echipamentul de scanare este scump. in afara de asta aceasta metoda provoacă critici din partea activiștilor pentru drepturile omului. Ei spun că ochiul unei persoane poartă o mulțime de informații despre starea sa de sănătate, abuzul de alcool, droguri etc. Există îngrijorări că un sistem configurat corespunzător poate salva aceste informații despre utilizatori (colaterale procesului de autentificare), după care pot fi folosite în detrimentul acestora.

- Trasaturile faciale. Această tehnologie recunoașterea este considerată foarte promițătoare, deoarece oamenii se recunosc după trăsăturile feței. Din păcate, sistemele care implementează această metodă nu sunt încă foarte precise.

Caracteristicile vocii sale, o mostră de semnătură scrisă de mână, „scris de mână de la tastatură” (intervalele de timp dintre apăsările de taste care compun un cuvânt de cod, și intensitatea presiunii), geometria mâinii etc. Cu toate acestea, aceste tehnologii sunt mult mai puțin comune decât cele descrise mai sus.

* * *

Încă din copilărie, fiecare dintre noi știe că „toate locurile de muncă sunt bune - alegeți după gustul dumneavoastră” (V.V. Mayakovsky. „Cine să fie?”). La fel Pot fi descrise și metode de autentificare - există o aplicație pentru oricare dintre ele. Totul depinde de sensibilitatea informațiilor la care are acces utilizatorul autentificat. De exemplu, există deja sisteme cu autentificare cu doi factori, când unul dintre factori este modelul irisului - o metodă care este una dintre cele mai puternice, dar și costisitoare astăzi. Dar autentificarea cu parolă este folosită mult mai des, toate dezavantajele căreia sunt depășite de ușurința de implementare și utilizare.

Judecând după aceleași filme științifico-fantastice, în viitor va exista paritate între diverse metode autentificarea va rămâne mai mult sau mai puțin aceeași: să ne amintim de filmul feeric din trecutul recent „Al cincilea element” - conține exemple ale aproape tuturor metodelor de autentificare imaginabile.

Serghei Panasenko- Șef al departamentului de dezvoltare software al companiei Ankad, Ph.D. tehnologie. Sci. Îl poți contacta prin e-mail: [email protected] .

- 1. Sokolov A.V., Shangin V.F. Protecția informațiilor în distribuție rețele corporativeși sisteme. M.: DMK Press, 2002. O carte excepțional de informativă, care acoperă aproape toate subiectele de securitate a informațiilor. Una dintre secțiunile sale este dedicată teoriei identificării și autentificării utilizatorilor, precum și protocoalelor de autentificare în rețea.

- 2. Leontyev B. Hacking fără secrete. M.: Carte educațională plus, 2000. Conține o „listă de parole utilizate frecvent” și alte Informatii utile referitor la autentificarea parolei.

- 3. Medvedovsky I.D., Semyanov P.V., Leonov D.G. Atacul pe internet. M.: DMK Press, 2000. Unul dintre capitolele acestei cărți este dedicat în întregime metodelor de inginerie socială.

- 4. Evangeli A. PC Week/RE 2003, Nr. 7, p. 24-25. Tehnologii de bioidentificare și piață biometrică. Un articol care detaliază metodele de autentificare biometrică și soluțiile tehnice existente.

- 5. Matveev I.A., Gankin K.A. Recunoașterea umană prin iris // Sisteme de securitate, 2004, nr. 5, p. 72. Descris în detaliu caracteristici tehnice autentificare pe baza modelului irisului.

1 M.S. Gorbaciov, 1991.

Adesea, atunci când conectați un computer, laptop sau tabletă la Internet prin sistem Wi-Fi afișează un mesaj de eroare de autentificare. Să ne uităm la ce este și din ce motive apare și, de asemenea, să dăm recomandări pentru eliminarea lor.

Eroare de autentificare: concept

Procedura de autentificare presupune întotdeauna verificarea autenticității utilizatorului. Autentificarea necesită introducerea unei anumite parole. Dacă parola este introdusă incorect, se generează o eroare de autentificare.

Eroare de autentificare: cauze și soluții

După ce ați înțeles ce este o eroare de autentificare, ar trebui să vă opriți asupra motivelor apariției acesteia. După cum am menționat mai sus, eroarea apare de obicei din cauza unei parole introduse incorect atunci când vă conectați la o rețea fără fir. Va trebui să vă asigurați că ați indicat corect - a fost folosit aspectul doritși limbajul. Dacă după aceasta încă nu vă puteți autentifica, aceasta înseamnă că a existat o eroare în setările rețelei și trebuie să o ștergeți. Trebuie să faceți următoarele:

- Accesați meniul routerului și selectați secțiunea „Setări”.

- În lista care se deschide, faceți clic pe elementul „ Retea fara fir", vizavi, faceți clic pe butonul „Ștergeți rețeaua”.

- Faceți clic pe elementul „Actualizați lista rețelelor”, după care rețeaua pe care o utilizați va fi din nou disponibilă.

- Reporniți routerul.

- Deschideți fereastra de autentificare și introduceți parola corectă.

- După acești pași, computerul va trebui să se conecteze la Wi-Fi.

Dacă parola este salvată în timpul autentificării, dar sub numele rețelei la care încercați să vă conectați apare un mesaj despre protecția WPA\WPA2, atunci trebuie să modificați setările routerului. Acest lucru se face după cum urmează:

- Accesați meniul routerului și selectați „Mod rețea”.

- În fila care se deschide, schimbați modul „Numai” în „Automat” și salvați modificările.

- Dezactivați conexiune fără fir pe dispozitiv și reporniți routerul.

- Verificați dacă parola introdusă pentru conectare este corectă Rețele Wi-Fiși regimul ei.

Dacă după aceasta apare încă o eroare de autentificare, atunci trebuie să schimbați modurile de operare ale routerului. Procedați după cum urmează:

- Accesați fila „Setări” din meniul principal al routerului.

- Din lista care se deschide, selectați secțiunea „Rețea fără fir”.

- În fereastra care se încarcă, setați următoarea comandă vizavi de opțiunea Mode: 11bgn mixed.

- Salvați modificările făcând clic pe butonul corespunzător.

- Reporniți routerul și încercați să vă autentificați.

Dacă sistemul dă din nou o eroare, atunci reveniți la secțiunea „Conectare fără fir” și introduceți această comandă în ea: 11bg mixed. Când eroare repetată Va trebui să introduceți 11g numai lângă opțiunea Mod. Asigurați-vă că salvați modificările și reporniți routerul înainte de a vă autentifica din nou.

Pentru a evita problemele de autentificare, utilizați o parolă formată doar din numere. Asigurați-vă că îl scrieți. În acest caz, nu va trebui să parcurgeți procedura de recuperare a parolei sau să o resetați mai târziu.

Acordați atenție setărilor de securitate ale routerului. Acestea cauzează adesea probleme cu autentificarea. Ar fi mai bine dacă ar arăta așa:

- Versiune: WPA-PSK

- Parola PSK - opt numere/simboluri

- WPA/WPA2 - Personal (recomandat)