Bună prieteni! În acest articol vom continua să studiem sistemele încorporate în Windows concepute pentru a crește securitatea datelor noastre. Astăzi este sistemul de criptare a discurilor Bitlocker. Criptarea datelor este necesară pentru a împiedica străinii să vă folosească informațiile. Cum va ajunge la ei este o altă întrebare.

Criptarea este procesul de transformare a datelor astfel încât numai oameni necesari. Cheile sau parolele sunt de obicei folosite pentru a obține acces.

Criptarea întregii unități împiedică accesul la date atunci când vă conectați hard diskul la alt computer. Sistemul atacatorului poate avea instalat un alt sistem de operare pentru a ocoli protecția, dar acest lucru nu va ajuta dacă utilizați BitLocker.

Tehnologia BitLocker a apărut odată cu lansarea sistemului de operare Windows Vista și a fost îmbunătățită în Windows 7. Bitlocker este disponibil în versiunile Windows 7 Ultimate și Enterprise, precum și în Windows 8 Pro. Proprietarii altor versiuni vor trebui să caute o alternativă.

Cum funcționează BitLocker Drive Encryption

Fara a intra in detalii, arata asa. Sistemul criptează întregul disc și vă oferă cheile acestuia. Dacă criptați discul de sistem, computerul nu va porni fără cheia dvs. Același lucru cu cheile apartamentului. Le ai, vei intra în el. Pierdut, trebuie să utilizați unul de rezervă (cod de recuperare (emis în timpul criptării)) și să schimbați blocarea (refaceți criptarea cu alte chei)

Pentru o protecție fiabilă, este de dorit să aveți un TPM (Trusted Platform Module) în computer. Dacă există și versiunea sa este 1.2 sau mai mare, atunci va controla procesul și vei avea metode de protecție mai puternice. Dacă nu este acolo, atunci va fi posibil să utilizați doar cheia de pe unitatea USB.

BitLocker funcționează după cum urmează. Fiecare sector al discului este criptat separat folosind o cheie (cheie de criptare pentru volum întreg, FVEK). Se folosește algoritmul AES cu cheie de 128 de biți și difuzor. Cheia poate fi schimbată la 256 de biți în politicile de securitate de grup.

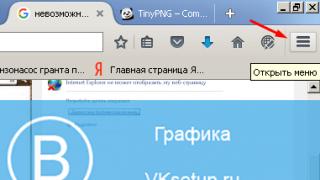

Pentru a face acest lucru, utilizați căutarea în Windows 7. Deschideți meniul Start și în câmpul de căutare scrieți „politici” și selectați Modificare Politica de grup

În fereastra care se deschide în partea stângă, urmați poteca

Configurare computer > Șabloane administrative > Componente Windows > Criptare unitate BitLocker

În partea dreaptă, faceți dublu clic pe Selectați metoda de criptare a discului și puterea de criptare

În fereastra care se deschide, faceți clic pe Activare politică. În secțiunea Selectați metoda de criptare, selectați-o pe cea dorită din lista verticală

Cel mai de încredere este AES cu o cheie de 256 de biți cu difuzor. În acest caz, cel mai probabil sarcina este pornită CPU va fi un pic mai mare, dar nu cu mult și calculatoare moderne nu vei observa diferenta. Dar datele vor fi protejate mai sigur.

Utilizarea unui difuzor crește și mai mult fiabilitatea, deoarece duce la modificări semnificative ale informațiilor criptate cu o ușoară modificare a datelor originale. Adică, atunci când criptați două sectoare cu date aproape identice, rezultatul va fi semnificativ diferit.

Cheia FVEK în sine se află printre metadatele de pe hard disk și este, de asemenea, criptată folosind cheia principală de volum (VMK). VMK este, de asemenea, criptat folosind modulul TPM. Dacă acesta din urmă lipsește, atunci folosiți cheia de pe unitatea USB.

Dacă unitatea USB cu cheie nu este disponibilă, va trebui să utilizați codul de recuperare din 48 de cifre. După aceasta, sistemul va putea decripta cheia principală a volumului, cu care va decripta cheia FVEK, cu care discul va fi deblocat și sistemul de operare va porni.

Îmbunătățiri BitLocker în Windows 7

Când instalați Windows 7 de pe o unitate flash sau un disc, vi se solicită să partiționați sau să configurați discul. La configurarea discului, este creată o partiție de pornire suplimentară de 100 MB. Probabil că nu sunt singurul care a avut întrebări despre numirea lui. Aceasta este exact secțiunea necesară pentru ca tehnologia Bitlocker să funcționeze.

Această partiție este ascunsă și bootabilă și nu este criptată, altfel nu ar fi posibilă încărcarea sistemului de operare.

În Windows Vista, această partiție sau volum ar trebui să fie de 1,5 GB. În Windows 7 s-a făcut 100 MB.

Dacă, la instalarea sistemului de operare, ați făcut o defecțiune programe de la terți, adică nu ați creat o partiție de pornire, apoi în Windows 7 BitLocker va pregăti în sine partiția necesară. În Windows Vista, ar trebui să-l creați folosind software-ul suplimentar inclus cu sistemul de operare.

Tot în Windows 7 a apărut tehnologia BitLocker To Go pentru criptarea unităților flash și dur extern discuri. Să ne uităm la asta mai târziu.

Cum să activați criptarea unității BitLocker

În mod implicit, BitLocker este configurat să ruleze cu modulul TPM și nu va dori să se lanseze dacă acesta lipsește. (Încercați mai întâi să activați criptarea și, dacă pornește, nu trebuie să dezactivați nimic din politicile de grup)

Pentru a începe criptarea, accesați Panou de control\Sistem și securitate\Criptare unitate BitLocker

Alege discul necesar(în exemplul nostru, aceasta este partiția de sistem) și faceți clic pe Activare BitLocker

Daca vezi o poza ca mai jos

trebuie să editați politicile de grup.

Folosind căutarea din meniul Start, apelați Local Group Policy Editor

Să mergem pe drum

Configurare computer > Șabloane administrative > Componente Windows > Criptare unitate BitLocker > Unități ale sistemului de operare

În dreapta, selectați Autentificare suplimentară necesară

În fereastra care se deschide, faceți clic pe Activare, apoi trebuie să vă asigurați că caseta de selectare Permiteți utilizarea BitLocker fără un TPM compatibil este bifată și faceți clic pe OK

După aceasta, BitLocker poate fi lansat. Vi se va cere să selectați singura opțiune de securitate - Solicitați o cheie de pornire la pornire. Asta alegem noi

Introduceți unitatea flash USB pe care va fi scrisă cheia de pornire și faceți clic pe Salvare

Acum trebuie să salvați cheia de recuperare în cazul în care unitatea flash cu cheia de lansare nu se află în zona de acces. Puteți salva cheia pe o unitate flash (de preferință alta), puteți salva cheia într-un fișier pentru a fi transferată ulterior pe alt computer sau o puteți imprima imediat.

Cheia de recuperare ar trebui să fie depozitată în mod natural într-un loc sigur. Voi salva cheia într-un fișier

Cheia de recuperare este simplă Document text cu cheia în sine

Apoi veți vedea o fereastră finală în care vi se recomandă să executați o scanare a sistemului BitLocker înainte de a cripta unitatea. Faceți clic pe Continuare

Salvați toate documentele deschise și faceți clic pe Reîncărcați acum

Iată ce veți vedea dacă ceva nu merge bine

Dacă totul funcționează, atunci după repornirea computerului, va începe criptarea

Timpul depinde de puterea procesorului dvs., de capacitatea partiției sau a volumului pe care îl criptați și de viteza schimbului de date cu unitatea (SSD sau HDD). O unitate SSD de 60 GB plină aproape la capacitate este criptată în aproximativ 30 de minute, în timp ce calcularea distribuită voluntară încă funcționează.

Când criptarea este completă, veți vedea următoarea imagine

Închideți fereastra și verificați dacă cheia de pornire și cheia de recuperare sunt în locuri sigure.

Criptarea unei unități flash - BitLocker To Go

Odată cu apariția tehnologiei BitLocker To Go în Windows 7, a devenit posibilă criptarea unităților flash, cardurilor de memorie și dur extern discuri. Acest lucru este foarte convenabil deoarece este mult mai ușor să pierdeți o unitate flash decât un laptop sau netbook.

Prin căutarea sau urmărirea căii

Start > Panou de control > Sistem și securitate > BitLocker Drive Encryption

deschide fereastra de control. Introduceți unitatea flash pe care doriți să o criptați și, în secțiunea BitLocker To Go, activați criptarea pentru USB dorit conduce

Trebuie să selectați o metodă pentru a debloca unitatea. Alegerea nu este mare: o parolă sau o cartelă SIM cu un cod PIN. Cardurile SIM sunt emise de departamentele speciale din marile corporații. Să folosim o parolă simplă.

Bifați caseta de lângă Utilizați o parolă pentru a debloca discul și introduceți parola de două ori. În mod implicit, lungimea minimă a parolei este de 8 caractere (poate fi modificată în politicile de grup). Faceți clic pe Următorul

Alegem cum vom salva cheia de recuperare. Probabil că va fi sigur să-l imprimați. Salvați și faceți clic pe Următorul

Faceți clic pe Porniți criptarea și protejați-vă datele

Timpul de criptare depinde de capacitatea unității flash, de cât de plină este cu informații, de puterea procesorului și de viteza schimbului de date cu computerul.

Pe unități flash încăpătoare sau hard disk-uri externe, această procedură poate dura mult timp. În teorie, procesul poate fi finalizat pe alt computer. Pentru a face acest lucru, întrerupeți criptarea și eliminați corect unitatea. Îl introduceți în alt computer, îl deblocați introducând parola, iar criptarea va continua automat.

Acum, când instalați o unitate flash în computer, va apărea o fereastră de mai jos care vă va cere să introduceți o parolă.

Dacă aveți încredere în acest computer și nu doriți să introduceți constant parola, bifați caseta Next pentru a debloca automat acest computer și faceți clic pe Deblocare. Pe acest computer nu va mai trebui să introduceți parola pentru această unitate flash.

Pentru ca informațiile de pe o unitate USB criptată să fie utilizate pe computere care rulează Windows Vista sau Windows XP, unitatea flash trebuie formatată în sistemul de fișiere FAT32. În aceste sisteme de operare, va fi posibilă deblocarea unității flash doar prin introducerea unei parole, iar informațiile vor fi doar în citire. Informațiile de înregistrare nu sunt disponibile.

Gestionarea partițiilor criptate

Gestionarea se realizează din fereastra BitLocker Drive Encryption. Puteți găsi această fereastră folosind căutarea sau puteți merge la adresa

Panou de control > Sistem și securitate > Criptare unitate BitLocker

Puteți dezactiva criptarea făcând clic pe „Dezactivați BitLocker”. În acest caz, discul sau volumul este decriptat. Acest lucru va dura ceva timp și nu va fi nevoie de chei.

De asemenea, puteți întrerupe protecția aici

Această funcție Recomandat pentru utilizare la actualizarea BIOS-ului sau editarea unui disc de pornire. (Acelasi cu un volum de 100 MB). Puteți întrerupe protecția numai pe unitatea de sistem (partiția sau volumul pe care este instalat Windows).

De ce ar trebui să întrerupeți criptarea? Pentru ca BitLocker să nu vă blocheze unitatea și să nu apelați la procedura de recuperare. Parametrii sistemului (BIOS și conținutul partiției de boot) sunt blocați în timpul criptării pentru protecție suplimentară. Schimbarea acestora poate bloca computerul.

Dacă selectați Gestionați BitLocker, puteți salva sau imprima cheia de recuperare și puteți duplica cheia de pornire

Dacă una dintre chei (cheia de pornire sau cheia de recuperare) este pierdută, o puteți recupera aici.

Gestionați criptarea unităților externe

Pentru a gestiona setările de criptare ale unităților flash, puteți următoarele funcții

Puteți schimba parola pentru a o debloca. Puteți elimina o parolă numai dacă utilizați un smart card pentru a o debloca. De asemenea, puteți salva sau imprima cheia de recuperare și puteți activa automat deblocarea discului pentru acest computer.

Recuperarea accesului la disc

Restabilirea accesului la discul de sistem

Dacă unitatea flash cu cheia este în afara zonei de acces, atunci cheia de recuperare intră în joc. Când porniți computerul, veți vedea ceva de genul următor:

Pentru a restabili accesul și a încărca ferestrele, apăsați Enter

Veți vedea un ecran care vă va cere să introduceți cheia de recuperare.

Când introduceți ultima cifră, cu condiția ca cheia de recuperare să fie corectă, sistemul de operare va porni automat.

Restabilirea accesului la unitățile amovibile

Pentru a restabili accesul la informații de pe o unitate flash sau HDD extern faceți clic pe Ați uitat parola?

Selectați Introduceți cheia de recuperare

și introduceți acest cod groaznic de 48 de cifre. Faceți clic pe Următorul

Dacă cheia de recuperare este adecvată, discul va fi deblocat

Apare un link către Gestionarea BitLocker, unde puteți schimba parola pentru a debloca unitatea.

Concluzie

În acest articol, am învățat cum să ne protejăm informațiile prin criptarea lor folosind instrumentul încorporat BitLocker. Este dezamăgitor faptul că această tehnologie este disponibilă numai în versiunile mai vechi sau avansate ale sistemului de operare Windows. De asemenea, a devenit clar de ce această partiție ascunsă și bootabilă de 100 MB este creată atunci când configurați un disc folosind Windows.

Poate voi folosi criptarea unităților flash sau hard disk-urilor externe. Dar acest lucru este puțin probabil, deoarece există înlocuitori buni sub formă de servicii de stocare a datelor în cloud, cum ar fi DropBox, Google Drive, Yandex Drive și altele asemenea.

Cu respect, Anton Dyachenko

YouPK.ru

Activați sau dezactivați Bitlocker în Windows

Nimeni nu este deloc surprins de faptul că informațiile pur personale sau datele corporative de mare valoare pot fi stocate pe un computer personal. Nu este de dorit ca astfel de informații să ajungă în mâinile unor terți care le pot folosi, cauzând probleme serioase pentru Fost proprietar PC.

În funcție de circumstanțe, Bitlocker poate fi activat sau dezactivat.

Din acest motiv, mulți utilizatori își exprimă dorința de a întreprinde anumite măsuri acces limitat la toate fișierele stocate pe computer. O astfel de procedură chiar există. După ce au efectuat anumite manipulări, niciun străin, fără să cunoască parola sau cheia recuperării acesteia, nu va putea avea acces la documente.

Puteți proteja informațiile importante împotriva accesării de către terțe părți prin criptarea unității dvs. cu Bitlocker. Astfel de acțiuni ajută la asigurarea confidențialității complete a documentelor nu numai pe un anumit computer, ci și în cazul în care cineva scoate hard disk-ul și îl introduce într-un alt computer personal.

Algoritm pentru activarea și dezactivarea funcției

Criptarea discului Bitlocker funcționează pe Windows 7, 8 și 10, dar nu toate versiunile. Se presupune că placa de bază echipată cu computerul specific pe care utilizatorul dorește să efectueze criptarea trebuie să aibă un modul TPM.

SFAT. Nu fi supărat dacă știi sigur că nu există un astfel de modul special pe placa ta de bază. Există câteva trucuri care vă permit să „ignorați” o astfel de cerință și, în consecință, să instalați fără un astfel de modul.

Înainte de a începe procesul de criptare a tuturor fișierelor, este important să rețineți că această procedură este destul de lungă. Este dificil să oferiți o perioadă exactă de timp în avans. Totul depinde de cât de multe informații sunt pe hard disk. În timpul procesului de criptare, Windows 10 va continua să funcționeze, dar este puțin probabil să vă mulțumească cu performanța sa, deoarece indicatorul de performanță va fi redus semnificativ.

Activarea funcției

Dacă aveți Windows 10 instalat pe computer și aveți o dorință activă de a activa criptarea datelor, folosiți sfaturile noastre pentru ca nu numai să reușiți, dar și modalitatea de a realiza această dorință nu este dificilă. Inițial, găsiți tasta „Win” de pe tastatură, uneori este însoțită de pictograma Windows, țineți-o apăsată și simultan țineți apăsată tasta „R”. Apăsând aceste două taste în același timp se deschide fereastra Run.

În fereastra care se deschide, veți găsi o linie goală în care va trebui să introduceți „gpedit.msc”. După ce faceți clic pe butonul „Ok”, se va deschide o nouă fereastră „Editor de politici de grup local”. În această fereastră avem un drum scurt de parcurs.

În partea stângă a ferestrei, găsiți și faceți imediat clic pe linia „Configurație computer”, în submeniul care se deschide, găsiți „Șabloane administrative”, apoi în următorul submeniu care se deschide, accesați opțiunea situată prima în listă. și numită „Componente Windows”.

Acum întoarce-ți privirea către partea dreapta fereastră, găsiți „Bitlocker Disk Encryption” în ea și faceți dublu clic pentru a o activa. Acum se va deschide o nouă listă, în care următorul tău obiectiv ar trebui să fie linia „Discuri ale sistemului de operare”. Faceți clic și pe această linie, trebuie doar să mai faceți o tranziție pentru a vă apropia de fereastra în care Bitlocker va fi configurat direct, permițându-vă să-l porniți, ceea ce este exact ceea ce doriți.

Găsiți linia „Această setare de politică vă permite să configurați cerințele pentru autentificare suplimentară la pornire”, faceți dublu clic pentru a extinde această setare. În fereastra deschisă veți găsi cuvântul dorit „Activați”, lângă care veți găsi o casetă de selectare, în care trebuie să puneți un semn specific sub forma unei bifări a consimțământului dumneavoastră.

Chiar mai jos în această fereastră există o subsecțiune „Platforme”, în ea trebuie să bifați caseta de selectare de lângă oferta de utilizare a BitLocker fără un modul special. Acest lucru este foarte important, mai ales dacă Windows 10 nu are un modul TPM.

Configurarea funcției dorite este finalizată în această fereastră, astfel încât să o puteți închide. Acum mutați cursorul mouse-ului peste pictograma „ferestre”, doar faceți clic pe ea tasta dreapta, care va permite să apară un submeniu suplimentar. În ea veți găsi linia „Panou de control”, accesați ea și apoi la rândul următor„Criptarea discului Bitlocker”.

Asigurați-vă că indicați unde doriți să aibă loc criptarea. Acest lucru se poate face atât pe hard, cât și pe unități amovibile. După selectarea obiectului dorit, faceți clic pe butonul „Activați Bitlocker”.

Acum Windows 10 va începe un proces automat, atrăgându-ți ocazional atenția, cerându-ți să-ți specifici dorințele. Desigur, cel mai bine este să faceți o copie de rezervă înainte de a întreprinde un astfel de proces. În caz contrar, dacă parola și cheia acesteia sunt pierdute, nici măcar proprietarul PC-ului nu va putea recupera informațiile.

În continuare, va începe procesul de pregătire a discului pentru criptarea ulterioară. În timp ce acest proces rulează, nu aveți voie să opriți computerul, deoarece această acțiune poate provoca daune grave sistemului de operare. După o astfel de eșec, pur și simplu nu veți putea porni Windows 10, prin urmare, în loc de criptare, va trebui să instalați un nou sistem de operare, pierzând timp suplimentar.

De îndată ce pregătirea discului este finalizată cu succes, începe configurarea efectivă a discului pentru criptare. Vi se va solicita să introduceți o parolă, care va oferi acces ulterior la fișierele criptate. De asemenea, vi se va cere să creați și să introduceți o cheie de recuperare. Ambele componente importante sunt cel mai bine păstrate într-un loc sigur, de preferință tipărite. Este foarte stupid să stochezi parola și cheia de recuperare pe computer.

În timpul procesului de criptare, sistemul vă poate întreba ce parte doriți să criptați. Cel mai bine este să supuși întregul spațiu pe disc acestei proceduri, deși există o opțiune de a cripta doar spațiul ocupat.

Tot ce rămâne este să alegeți următoarea opțiune de acțiune: „ Mod nou criptare” și apoi rulați o scanare automată a sistemului de operare BitLocker. Apoi, sistemul va continua procesul în siguranță, după care vi se va cere să reporniți computerul. Desigur, îndepliniți această cerință și reporniți.

După următoarea porniți Windows 10 vei fi convins că accesul la documente fără introducerea unei parole va fi imposibil. Procesul de criptare va continua, îl puteți controla făcând clic pe pictograma BitLocker aflată în panoul de notificări.

Dezactivarea funcției

Dacă dintr-un motiv oarecare fișierele de pe computerul dvs. nu mai sunt de mare importanță și nu vă place să introduceți o parolă de fiecare dată pentru a le accesa, atunci vă sugerăm să dezactivați pur și simplu funcția de criptare.

Pentru a efectua astfel de acțiuni, accesați panoul de notificări, găsiți acolo pictograma BitLocker și faceți clic pe ea. În partea de jos deschide fereastra veți găsi linia „Gestionați BitLocker”, faceți clic pe ea.

Acum sistemul vă va solicita să alegeți ce acțiune este de preferat pentru dvs.:

- arhivați cheia de recuperare;

- schimba parola pentru accesarea fișierelor criptate;

- eliminați o parolă setată anterior;

- dezactivați BitLocker.

Desigur, dacă decideți să dezactivați BitLocker, ar trebui să alegeți ultima opțiune oferită. Pe ecran va apărea imediat o nouă fereastră, în care sistemul va dori să se asigure că doriți cu adevărat să dezactivați funcția de criptare.

ATENŢIE. De îndată ce faceți clic pe butonul „Dezactivați BitLocker”, procesul de decriptare va începe imediat. Din păcate, acest proces nu se caracterizează printr-o viteză mare, așa că cu siguranță va trebui să te pregătești ceva timp, timp în care va trebui pur și simplu să aștepți.

Desigur, dacă trebuie să utilizați un computer în acest moment, vă puteți permite; nu există nicio interdicție categorică în acest sens. Cu toate acestea, ar trebui să vă pregătiți pentru faptul că performanța PC-ului în acest moment poate fi extrem de scăzută. Nu este greu de înțeles motivul acestei lentoare, deoarece sistemul de operare trebuie să deblocheze o cantitate imensă de informații.

Deci, dacă doriți să criptați sau să decriptați fișierele de pe computer, trebuie doar să citiți recomandările noastre, apoi, fără grabă, efectuați fiecare pas al algoritmului indicat și, la finalizare, bucurați-vă de rezultatul obținut.

NastroyVse.ru

Configurarea Bitlocker

Bitlocker este un instrument care oferă criptarea datelor la nivel de volum (un volum poate ocupa o parte a unui disc sau poate include o serie de mai multe discuri.) Bitlocker este folosit pentru a vă proteja datele în caz de pierdere sau furt a unui laptop/computer. . În versiunea sa originală, BitLocker a oferit protecție doar pentru un singur volum - discul cu sistemul de operare. BitLocker este inclus cu toate edițiile Server 2008 R2 și Server 2008 (cu excepția ediției Itanium), plus Windows 7 Ultimate și Enterprise și Windows Vista. În versiunile Windows Server 2008 și Vista SP1, Microsoft a implementat protecție pentru diverse volume, inclusiv volumele de date locale. În versiunile Windows Server 2008 R2 și Windows 7, dezvoltatorii au adăugat suport pentru dispozitivele de stocare a datelor amovibile (dispozitive de memorie flash USB și hard disk-uri externe). Această caracteristică se numește BitLocker To Go. Tehnologia BitLocker folosește algoritmul de criptare AES; cheia poate fi stocată într-un TMP (Trusted Platform Module - un circuit special instalat într-un computer în timpul fabricării sale care asigură stocarea cheilor de criptare) sau într-un dispozitiv USB. Sunt posibile următoarele combinații de acces:

TPM - TPM + PIN - TPM + PIN + cheie USB - TPM + cheie USB - cheie USB Deoarece computerele adesea nu au TMP, vreau să-l descriu pas cu pas configurarea BitLocker cu stick USB.

Accesați „Computer” și faceți clic dreapta pe unitatea locală pe care vrem să o criptăm (în în acest exemplu Vom cripta unitatea locală C) și vom selecta „Activați BitLocker”.

După acești pași vom vedea o eroare.

După acești pași vom vedea o eroare.  Este de înțeles, așa cum am scris deja - nu există niciun modul TMP pe acest computer și acesta este rezultatul, dar totul poate fi rezolvat cu ușurință, trebuie doar să accesați politicile locale ale computerului și să schimbați setările acolo, pentru a face acest lucru aveți nevoie pentru a merge la editor politici locale- scrieți gpedit.msc în câmpul de căutare și apăsați „Enter”.

Este de înțeles, așa cum am scris deja - nu există niciun modul TMP pe acest computer și acesta este rezultatul, dar totul poate fi rezolvat cu ușurință, trebuie doar să accesați politicile locale ale computerului și să schimbați setările acolo, pentru a face acest lucru aveți nevoie pentru a merge la editor politici locale- scrieți gpedit.msc în câmpul de căutare și apăsați „Enter”.

Ca rezultat, se va deschide fereastra de politici locale, accesați calea „Configurație computer - Șabloane administrative -Componente windows -Criptare unitate Bit-Locker - Sistem de operare Unități) și în politica Necesită autentificare suplimentară la pornire, setați Activat; trebuie, de asemenea, să vă asigurați că caseta de selectare Permiteți utilizarea BitLocker fără un TPM compatibil este bifată. Faceți clic pe „Ok”.

Ca rezultat, se va deschide fereastra de politici locale, accesați calea „Configurație computer - Șabloane administrative -Componente windows -Criptare unitate Bit-Locker - Sistem de operare Unități) și în politica Necesită autentificare suplimentară la pornire, setați Activat; trebuie, de asemenea, să vă asigurați că caseta de selectare Permiteți utilizarea BitLocker fără un TPM compatibil este bifată. Faceți clic pe „Ok”.

Acum, dacă repetați primii pași pentru a activa BitLocker pe o unitate locală, se va deschide o fereastră pentru a configura criptarea discului; selectați „Solicitați cheia de pornire” la pornire (cu toate acestea, nu am avut de ales, acest lucru se datorează lipsei a unui TPM).

În fereastra următoare, selectați dispozitivul USB pe care va fi stocată cheia.

Apoi selectăm unde vom salva cheia de recuperare (aceasta este cheia care se introduce manual în caz de pierdere a suportului media cu cheia principală), recomand să o facem pe o altă unitate USB, sau pe alt computer, sau să o tipărim dacă salvați cheia de recuperare pe același computer sau pe aceeași unitate USB, nu veți putea porni Windows dacă pierdeți USB-ul pe care este salvată cheia. În acest exemplu, am salvat pe o altă unitate USB.

În fereastra următoare rulăm verificarea Sisteme Bitlocker făcând clic pe butonul „Continuare”, după care computerul va reporni.

După ce computerul pornește, va apărea fereastra procesului de criptare. Aceasta este adesea o procedură lungă, care necesită câteva ore.

Ca urmare, avem o unitate C criptată, care nu va porni fără o unitate USB cu o cheie sau o cheie de recuperare.

pk-help.com

Cum să configurați criptarea datelor BitLocker pentru Windows

Pentru a se proteja împotriva accesului neautorizat la fișierele stocate pe hard disk, precum și pe unități amovibile (unități externe sau unități flash USB), utilizatorii sistemului de operare Windows au posibilitatea de a le cripta folosind software-ul de criptare BitLocker și BitLocker To Go încorporat.

Programul de criptare BitLocker și BitLocker To Go sunt preinstalate în versiunile Professional și Enterprise ale sistemului de operare Windows 8/8.1, precum și în Ultima versiune windows 7. Dar și pentru utilizatori versiunea de bază Windows 8.1 oferă o opțiune precum „Device Encryption”, care acționează ca un analog al BitLocker în versiunile mai avansate ale sistemului de operare.

Activați software-ul de criptare BitLocker

Pentru a activa programul de criptare BitLocker, deschideți Panoul de control și apoi accesați Sistem și securitate > Criptare unitate BitLocker. De asemenea, puteți deschide Windows Explorer(„Computer”), faceți clic dreapta pe unitatea selectată și selectați „Activați BitLocker” din meniul derulant. Dacă linia de mai sus nu este în meniu, atunci aveți versiunea greșită a sistemului de operare Windows.

Pentru a activa BitLocker pentru disc de sistem, unitate de date sau unitate amovibilă, trebuie să selectați „Activați BitLocker”.

În această fereastră, sunt disponibile 2 tipuri de criptare a unității BitLocker:

- BitLocker Drive Encryption - Hard Drives: Această caracteristică vă permite să vă criptați întreaga unitate. Când computerul pornește, pornirea încărcător de pornire Windows va încărca date dintr-o zonă a hard disk-ului rezervată de sistem și vi se va solicita tipul de deblocare pe care l-ați specificat, de exemplu, pentru a introduce o parolă. BitLocker va efectua apoi procesul de decriptare a datelor și procesul de pornire Windows va continua. Cu alte cuvinte, criptarea poate fi gândită ca un proces care are loc neobservat de utilizator. Ca de obicei, lucrați cu fișiere și date, care la rândul lor sunt criptate pe disc. În plus, puteți folosi criptarea nu numai pentru unități de sistem.

- „BitLocker Drive Encryption - BitLocker To Go”: Dispozitivele de stocare externe, cum ar fi unitățile flash USB sau hard disk-urile externe, pot fi criptate folosind utilitarul BitLocker To Go. Când conectați un dispozitiv criptat la computer, vi se va cere, de exemplu, să introduceți o parolă, care vă va proteja datele de străini.

Utilizarea BitLocker fără un TPM

Dacă încercați să criptați utilizând BitLocker pe un computer fără un Modul de platformă de încredere (TPM) instalat, se va deschide fereastra de mai jos care vă va cere să activați opțiunea „Permiteți BitLocker fără un TPM compatibil”.

Software-ul de criptare BitLocker necesită un PC cu un TPM hardware pentru a proteja unitatea de sistem pentru a funcționa corect. Modulul TPM este un mic cip instalat pe placa de bază. BitLocker poate stoca acolo cheile de criptare, ceea ce este o opțiune mai sigură decât stocarea lor pe o unitate de date obișnuită. Modulul TPM furnizează chei numai după pornire și verificarea stării sistemului, ceea ce elimină posibilitatea decriptării datelor în cazul în care hard disk-ul este furat sau este creată o imagine de disc criptată pentru hacking pe alt PC.

Pentru a activa opțiunea de mai sus, trebuie să aveți drepturi de administrator. Trebuie doar să deschideți „Editorul de politici de grup local” și să activați următoarea opțiune.

Apăsați combinația de taste Win + R pentru a lansa dialogul Run, introduceți comanda gpedit.msc. Apoi, accesați următoarele puncte - Configurare computer > Șabloane administrative > Componente Windows > Criptare unități BitLocker > Unități ale sistemului de operare. Faceți dublu clic pe opțiunea „Solicită autentificare suplimentară la pornire”, selectați opțiunea „Activat” și bifați caseta de selectare „Permite BitLocker fără un TPM compatibil” ). Faceți clic pe „Aplicați” pentru a salva setările.

Selectarea unei metode de deblocare a discului

Dacă ați finalizat cu succes pașii de mai sus, vi se va solicita fereastra „Alegeți cum să vă deblocați unitatea la pornire”. Dacă computerul dvs. nu are un modul TPM, atunci aveți două opțiuni: introduceți o parolă sau utilizați o unitate flash USB specială (card inteligent) ca cheie de deblocare.

Dacă un modul TPM este prezent pe placa de bază, atunci vă vor fi disponibile mai multe opțiuni. De exemplu, este posibil să se configureze deblocarea automată atunci când computerul pornește - toate cheile vor fi stocate în modulul TPM și vor fi folosite automat pentru a decripta datele de pe disc. De asemenea, puteți pune o parolă PIN pe bootloader, care va debloca apoi cheile de decriptare stocate în TPM și apoi întregul disc.

Alegeți metoda care vi se potrivește cel mai bine și urmați instrucțiunile instalatorului.

Crearea unei chei de rezervă

BitLocker vă oferă, de asemenea, posibilitatea de a crea o cheie de rezervă. Această cheie va fi folosită pentru a accesa datele criptate dacă ați uitat sau ați pierdut cheia principală, de exemplu, ați uitat parola de acces la cheie sau ați mutat hard disk-ul pe un computer nou cu un nou modul TPM etc.

Puteți să salvați cheia într-un fișier, să o imprimați, să o plasați pe o unitate USB externă sau să o salvați în dvs cont Microsoft(pentru utilizatorii de Windows 8 și 8.1). Principalul lucru este să vă asigurați că această cheie de rezervă este stocată într-un loc sigur, altfel un atacator poate ocoli cu ușurință BitLocker și poate obține acces la toate datele de interes pentru el. Dar, în ciuda acestui fapt, este imperativ să creați o cheie de rezervă, deoarece dacă pierdeți cheia principală fără o cheie de rezervă, veți pierde toate datele.

Criptarea și decriptarea discurilor

BitLocker va cripta automat fișierele noi pe măsură ce acestea devin disponibile, dar trebuie să alegeți cum doriți să criptați restul spațiului pe disc. Puteți cripta întregul disc (inclusiv spațiul liber) - a doua opțiune din captura de ecran de mai jos, sau doar fișierele - prima opțiune, care va accelera procesul de criptare.

Când utilizați BitLocker pe un computer nou (adică cu un sistem de operare proaspăt instalat), este mai bine să utilizați criptarea spațiului ocupat de fișiere, deoarece aceasta va dura puțin timp. Cu toate acestea, dacă activați criptarea pentru discul care se află perioadă lungă de timpîn uz, este mai bine să utilizați o metodă în care întregul disc este criptat, chiar și cu spațiu liber. Această metodă va face imposibilă restaurarea necriptate anterior fișiere șterse. Astfel, prima metodă este mai rapidă, dar a doua este mai fiabilă.

Când configurați în continuare criptarea, BitLocker va analiza sistemul și va reporni computerul. După repornirea computerului, va începe procesul de criptare. Acesta va fi afișat în tavă ca o pictogramă, cu ajutorul căreia veți vedea progresul procentual al procesului. Veți putea continua să vă utilizați computerul, dar va exista o ușoară încetinire a sistemului din cauza criptării fișierelor care rulează în același timp.

După finalizarea criptării și data viitoare când porniți computerul, BitLocker vă va prezenta o fereastră în care va trebui să introduceți o parolă, un PIN sau să introduceți o unitate USB ca cheie (în funcție de modul în care ați configurat anterior accesul la cheie).

Dacă apăsați tasta Escape în această fereastră, veți ajunge la fereastra pentru introducerea cheii de rezervă dacă accesul la cheia principală a fost pierdut.

Dacă selectați metoda de criptare BitLocker To Go pentru dispozitivele externe, vi se va prezenta un expert de configurare similar, cu toate acestea, în acest caz, nu va trebui să reporniți computerul. Nu deconectați unitatea externă până la finalizarea procesului de criptare.

Data viitoare când conectați dispozitivul criptat la computer, vi se va cere o parolă sau un smart card pentru a-l debloca. Un dispozitiv protejat cu BitLocker va apărea cu o pictogramă corespunzătoare în managerul de fișiere sau Windows Explorer.

Puteți gestiona discul criptat (schimbați parola, dezactivați criptarea, creați copii de rezervă cheie etc.) folosind fereastra panoului de control BitLocker. Făcând clic dreapta pe unitatea criptată și selectând „Gestionați BitLocker” vă va duce la destinație.

Ca orice altă metodă de protejare a informațiilor, criptarea în timp real cu BitLocker va ocupa, desigur, o parte din resursele computerului dvs. Acest lucru va duce în principal la o încărcare crescută a procesorului datorită criptării continue a datelor de pe disc pe disc. Dar, pe de altă parte, pentru persoanele ale căror informații trebuie protejate în mod fiabil de privirile indiscrete, informații care pot oferi atuuri rău intenționate în mâinile atacatorilor, această pierdere a productivității este soluția cea mai compromisă.

osmaster.org.ua

Criptare în Windows 7 folosind BitLocker

Vladimir Bezmaly

Pe 7 ianuarie 2009, Microsoft a prezentat spre testare următoarea versiune a sistemului de operare pentru stații de lucru - Windows 7. Acest sistem de operare, așa cum a devenit obișnuit, dispune pe scară largă de tehnologii de securitate, inclusiv cele prezentate anterior în Windows Vista. Astăzi vom vorbi despre tehnologia de criptare Windows BitLocker, care a suferit modificări semnificative de la introducerea sa în Windows Vista. Se pare că astăzi nimeni nu trebuie să fie convins de necesitatea criptării datelor pe hard disk-uriși suporturi amovibile, totuși, vom prezenta argumente în favoarea acestei decizii.

Pierderea datelor confidențiale din cauza furtului sau pierderii dispozitivelor mobile

Astăzi, costul hardware-ului este de multe ori mai mic decât costul informațiilor conținute pe dispozitiv. Pierderea datelor poate duce la pierderea reputației, la pierderea competitivității și la potențiale litigii.

Peste tot în lume, problemele de criptare a datelor au fost de mult reglementate de legislația relevantă. Deci, de exemplu, în SUA, S.U.A. Legea privind reforma securității informațiilor guvernamentale (GISRA) necesită criptarea datelor pentru a proteja informațiile guvernamentale sensibile. Țările UE au adoptat Directiva Uniunii Europene privind confidențialitatea datelor. Canada și Japonia au propriile lor reglementări.

Toate aceste legi prevăd sancțiuni severe pentru pierderea persoanelor sau informație corporativă. Odată ce dispozitivul dvs. este furat (pierdut), datele dvs. se pot pierde împreună cu acesta. Criptarea datelor poate fi utilizată pentru a preveni accesul neautorizat la date. În plus, nu uitați de pericole precum accesul neautorizat la date în timpul reparațiilor (inclusiv garanția) sau vânzarea de dispozitive uzate.

Și faptul că acestea nu sunt cuvinte goale, din păcate, a fost confirmat în mod repetat de fapte. Un angajat independent al Ministerului de Interne din Regatul Unit a pierdut un card de memorie care conținea datele personale ale a peste sute de mii de infractori, inclusiv a celor care ispășesc pedepse cu închisoarea. Acest lucru este menționat în mesajul departamentului. Mass-media conținea numele, adresele și, în unele cazuri, detaliile acuzațiilor a 84.000 de prizonieri deținuți în închisorile din Regatul Unit. De asemenea, pe cardul de memorie sunt și adresele a 30 de mii de persoane cu antecedente penale de șase sau mai mult. După cum a clarificat ministerul, informațiile de pe cardul de memorie au fost folosite de un cercetător de la RA Consulting. „Am luat cunoștință de o încălcare a securității care a dus la pierderea unui angajat contractual de informații personale despre încălcatorii legii din Anglia și Țara Galilor. O anchetă amănunțită este în curs de desfășurare”, a spus un reprezentant al Ministerului Afacerilor Interne.

Ministrul Afacerilor Interne al guvernului „din umbră”, Dominic Grieve, a făcut deja un comentariu pe această temă. El a menționat că contribuabilii britanici ar fi „absolut șocați” de modul în care guvernul britanic gestionează informații clasificate.

Acesta nu este primul caz în Marea Britanie de pierdere a informațiilor confidențiale de către diferite organizații și departamente, a amintit Grieve.

În aprilie, o mare bancă britanică, HSBC, a recunoscut că a pierdut un disc pe care erau stocate datele personale a 370 de mii dintre clienții săi. La mijlocul lunii februarie, s-a știut că un laptop cu date medicale de 5 mii 123 de pacienți a fost furat de la spitalul britanic Russels Hall Hospital din orașul Dudley (West Midlands). La sfârșitul lunii ianuarie, s-a raportat că un laptop cu datele personale a 26 de mii de angajați a fost furat de la lanțul britanic de supermarketuri Marks and Spencer. Șeful Ministerului Britanic al Apărării, Des Brown, a anunțat pe 21 ianuarie că trei laptopuri cu date personale ale mii de persoane au fost furate din departament.

În decembrie anul trecut, a fost dezvăluit că o companie privată din SUA a pierdut înregistrările a trei milioane de solicitanți ai permisului de conducere din Regatul Unit. Au fost conținute pe hard disk-ul computerului. Datele pierdute au inclus informații despre nume, adrese și numere de telefon solicitanții de permis de conducere între septembrie 2004 și aprilie 2007.

La sfârșitul lunii octombrie 2007, două discuri care conțineau informații despre 25 de milioane de beneficiari de alocații pentru copii și conturile lor bancare au dispărut pe drum între două agenții guvernamentale. O operațiune de căutare masivă care a costat contribuabilii 500.000 de lire sterline nu a dat niciun rezultat.

Tot în luna iunie a acestui an, într-unul dintre trenurile care se îndrepta spre Londra a fost descoperit un pachet cu documente secrete (http://korrespondent.net/world/493585) care conţineau informaţii despre lupta împotriva finanţării terorismului, contrabandei de droguri şi spălarea banilor. Anterior, pe un scaun de tren din Londra a fost descoperit (http://korrespondent.net/world/490374) un pachet care conținea documente secrete referitoare la cele mai recente informații despre rețeaua teroristă Al-Qaeda. Întrebarea este: la ce s-au gândit utilizatorii care au permis acest lucru?

Iată un alt fapt care ar trebui să-i facă pe proprietarii de dispozitive mobile să se gândească

Potrivit unui raport al Institutului Ponemon (http://computerworld.com/action/inform.do?command=search&searchTerms=The+Ponemon+Institute), aproximativ 637.000 de laptop-uri sunt pierdute anual pe aeroporturile mari și mijlocii din Statele Unite. Conform sondajului, laptopurile sunt de obicei pierdute la punctele de control de securitate.

Aproximativ 10.278 de laptopuri sunt pierdute în fiecare săptămână pe 36 de aeroporturi mari americane, iar 65% dintre acestea nu sunt returnate proprietarilor lor. Aproximativ 2.000 de laptop-uri sunt raportate pierdute în aeroporturile de dimensiuni medii, iar 69% dintre acestea nu sunt returnate proprietarilor lor. Institutul a efectuat sondaje la 106 aeroporturi din 46 de țări și a intervievat 864 de persoane.

Cele mai frecvente locuri în care să pierzi laptop-uri sunt următoarele cinci aeroporturi:

- Los Angeles International

- Miami International

- John F. Kennedy International

- Chicago O'Hare

- Newark Liberty International.

Călătorii nu sunt siguri că laptopurile pierdute le vor fi returnate.

Aproximativ 77% dintre cei chestionați au spus că nu au nicio speranță să-și recupereze laptopul pierdut, 16% spunând că nu ar face nimic dacă și-ar pierde laptopul. Aproximativ 53% au spus că laptopurile conțin informații confidențiale companiile și 65% nu au făcut nimic pentru a proteja informațiile.

(http://computerworld.com/action/article.do?command=viewArticleBasic&taxonomyId=17&articleId=9105198&intsrc=hm_topic)

Ce se poate opune acestui lucru? Numai criptarea datelor.

În acest caz, criptarea acționează ca ultima linie de apărare fizică pentru computerul dvs. Există astăzi o mare varietate de tehnologii de criptare a hard diskului. Desigur, după premiera de succes a tehnologiei sale BitLocker ca parte a Windows Vista Enterprise și Windows Vista Ultimate, Microsoft nu a putut să nu includă această tehnologie în Windows 7. Cu toate acestea, în mod corect, merită remarcat faptul că în noul sistem de operare vom vedea o tehnologie de criptare reproiectată semnificativ.

Criptare în Windows 7

Deci, cunoștința noastră începe cu instalatii windows 7 pe computer. În Windows Vista, pentru a utiliza criptarea, trebuia să faceți unul din două lucruri: fie prima utilizare Linie de comanda pregătiți-vă hard disk-ul partiționându-l corespunzător sau faceți-o mai târziu folosind un software special de la Microsoft (BitLocker Disk Preparation Tool). În Windows 7, problema este rezolvată inițial, cu marcand greu disc. Deci, în timpul instalării, am specificat o partiție de sistem cu o capacitate de 39 gigaocteți și am primit... 2 partiții! Unul are o dimensiune de 200 MB, iar al doilea are puțin peste 38 de gigaocteți. Mai mult, în fereastra standard conductor vedeți următoarea imagine (Fig. 1).

Orez. 1. Fereastra Explorer

Cu toate acestea, deschizând Start – Toate programele – Instrumente administrative – Management computer – Gestionare disc veți vedea (Fig. 2) următoarele:

Orez. 2. Managementul computerelor

După cum puteți vedea, prima partiție, cu dimensiunea de 200 MB, este pur și simplu ascunsă. În mod implicit, este partiția de sistem, activă și primară. Pentru cei care sunt deja familiarizați cu criptarea în Windows Vista, nu există nimic deosebit de nou în această etapă, cu excepția faptului că partiționarea în acest fel este efectuată implicit și hard disk-ul este deja pregătit pentru criptarea ulterioară în etapa de instalare. Singura diferență vizibilă este dimensiunea sa - 200 MB față de 1,5 GB în Windows Vista.

Desigur, o astfel de partițiune a discului în partiții este mult mai convenabilă, deoarece adesea utilizatorul, atunci când instalează sistemul de operare, nu se gândește imediat dacă va cripta hard disk-ul sau nu.

Imediat după instalarea sistemului de operare, mergem la Panoul de control în Secțiunea de sistemși Securitate putem selecta (Fig. 3) BitLocker Drive Encryption

Orez. 3.Sistem și securitate

Selectând Protejați computerul prin criptarea datelor de pe disc, apare o fereastră (Figura 4)

Orez. 4. BitLocker Drive Encryption

Vă rugăm să rețineți (evidențiate cu roșu în figură) opțiunile care lipsesc în Windows Vista sau sunt organizate diferit. Da, în Windows Vista suporturi amovibile puteau fi criptate doar dacă foloseau sistemul de fișiere NTFS, iar criptarea urma aceleași reguli ca și pentru hard disk-urile. Și criptați al doilea sectiune tare unitatea (în acest caz, unitatea D:) a fost posibilă numai după ce partiția de sistem (unitatea C:) a fost criptată.

Cu toate acestea, nu credeți că, odată ce alegeți Activați BitLocker, sunteți gata. Nu asa! Când activați BitLocker fără opțiuni suplimentare, tot ce obțineți este criptare tare disc pe acest computer fără a utiliza TRM, care, așa cum am subliniat deja în articolele mele, nu este un exemplu bun. Cu toate acestea, utilizatorii din unele țări, de exemplu, Federația Rusă sau Ucraina pur și simplu nu are altă opțiune, deoarece importul de calculatoare cu TRM este interzis în aceste țări. În acest caz, selectați Activați BitLocker și ajungeți la Fig. 5.

Orez. 5. BitLocker Drive Encryption

Dacă doriți să utilizați TPM pentru a profita de întreaga putere a criptării, trebuie să utilizați Editorul de politici de grup. Pentru a face acest lucru, trebuie să porniți modul linie de comandă (cmd.exe) și să tastați gpedit.msc în linia de comandă (Fig. 6), lansând Editorul de politici de grup (Fig. 7).

Orez. 6. Lansați Editorul de politici de grup

Orez. 7. Editor de politici de grup

Să aruncăm o privire mai atentă la opțiunile de politică de grup care pot fi utilizate pentru a gestiona criptarea BitLocker.

Opțiuni de politică de grup BitLocker Drive Encryption

Stocați informațiile de recuperare BitLocker în Active Directory Servicii de domeniu(Windows Server 2008 și Windows Vista)

Cu această opțiune de politică de grup, puteți gestiona Active Directory Domain Services (AD DS) pentru a face copii de rezervă ale informațiilor pentru recuperarea ulterioară a BitLocker Drive Encryption. Această opțiune Se aplică numai computerelor care rulează control windows Server 2008 sau Windows Vista.

Când această opțiune este setată, când BitLocker este activat, informațiile sale de recuperare vor fi copiate automat în AD DS.

Dacă dezactivați această opțiune de politică sau o lăsați la ea implicită, informațiile de recuperare BitLocker nu vor fi copiate în AD DS.

Alege folderul implicit pentru parola de recuperare

Această opțiune de politică vă va permite să definiți locația implicită a folderului pentru salvarea parolei de recuperare, care este afișată de expertul BitLocker Drive Encryption atunci când vi se solicită. Această opțiune se aplică atunci când activați criptarea BitLocker. Cu toate acestea, trebuie remarcat faptul că utilizatorul poate salva parola de recuperare în orice alt folder.

Alegeți modul în care utilizatorii pot recupera unități protejate cu BitLocker (Windows Server 2008 și Windows Vista)

Această opțiune vă va permite să controlați opțiunile de recuperare BitLocker afișate de expertul de instalare. Această politică se aplică computerelor care rulează Windows Server 2008 și Windows Vista. Această opțiune se aplică atunci când BitLocker este activat.

Pentru a recupera datele criptate, utilizatorul poate folosi o parolă digitală de 48 de cifre sau o unitate USB care conține o cheie de recuperare de 256 de biți.

Cu această opțiune, puteți permite ca o cheie de parolă de 256 de biți să fie salvată pe o unitate USB ca fișier invizibilși un fișier text care va conține cele 48 de cifre ale parolei de recuperare.

Dacă dezactivați sau nu configurați această regulă de politică de grup, Expertul de configurare BitLocker va permite utilizatorului să selecteze opțiunile de recuperare.

Dacă dezactivați sau nu configurați această setare de politică, Expertul de configurare BitLocker va oferi utilizatorilor alte modalități de a păstra opțiunile de recuperare.

Alegeți metoda de criptare a unității și puterea de criptare

Folosind această regulă, puteți selecta algoritmul de criptare și lungimea cheii de utilizat. Dacă unitatea este deja criptată și apoi decideți să schimbați lungimea cheii, nu se va întâmpla nimic. Metoda de criptare implicită este AES cu o cheie de 128 de biți și difuzor.

Furnizați identificatorii unici pentru organizația dvs

Această regulă de politică vă va permite să creați ID-uri unice pentru fiecare unitate nouă care este deținută de organizația dvs. și protejată de BitLocker. Acești identificatori sunt stocați ca primul și al doilea câmp al identificatorului. Primul câmp ID vă va permite să setați un ID unic de organizare pe unitățile protejate de BitLocker. Acest ID va fi adăugat automat la noile unități protejate cu BitLocker și poate fi actualizat pentru unitățile existente criptate cu BitLocker folosind software-ul de linie de comandă Manage-BDE.

Al doilea câmp ID este utilizat în combinație cu regula de politică „Refuză accesul la mediile amovibile neprotejate de BitLocker” și poate fi folosit pentru a gestiona unitățile amovibile din compania ta.

O combinație a acestor câmpuri poate fi utilizată pentru a determina dacă o unitate aparține organizației dvs. sau nu.

Dacă valoarea acestei reguli este nedefinită sau dezactivată, câmpurile de identificare nu sunt obligatorii.

Câmpul de identificare poate avea până la 260 de caractere.

Preveniți suprascrierea memoriei la repornire

Această regulă va îmbunătăți performanța computerului dvs., împiedicând suprascrierea memoriei, dar trebuie să înțelegeți că cheile BitLocker nu vor fi șterse din memorie.

Dacă această regulă este dezactivată sau nu este configurată, cheile BitLocker vor fi șterse din memorie când computerul este repornit.

Pentru a spori securitatea, această regulă ar trebui lăsată ca implicită.

Configurați identificatorul de obiect al certificatului de card inteligent

Această regulă va permite ca identificatorul obiectului de certificat al cardului inteligent să fie asociat cu o unitate criptată BitLocker.

Hard disk-uri staționare

Această secțiune descrie regulile politicii de grup care se vor aplica discurilor de date (nu partițiilor de sistem).

Configurați utilizarea cardurilor inteligente pe unitățile de date fixe

Această regulă va determina dacă cardurile inteligente pot fi utilizate pentru a permite accesul la datele de pe hard diskul computerului.

Dacă dezactivați această regulă, cardurile inteligente nu pot fi folosite.

În mod implicit, pot fi utilizate carduri inteligente.

Interziceți accesul la scriere la unitățile fixe care nu sunt protejate de BitLocker

Această regulă determină dacă puteți scrie sau nu pe unități care nu sunt protejate de BitLocker. Dacă această regulă este definită, atunci toate unitățile care nu sunt protejate de BitLocker vor fi doar pentru citire. Dacă unitatea este criptată folosind BitLocker, aceasta va fi citită și scrisă. Dacă această regulă este dezactivată sau nu este definită, atunci toate unitățile de hard disk ale computerului vor fi accesibile pentru citire și scriere.

Permiteți accesul la unitățile de date fixe protejate de BitLocker din versiunile anterioare de Windows

Această regulă de politică determină dacă unitățile care conțin fișiere pot Sistemul FAT să fie deblocat și citit pe computere care rulează Windows Server 2008, Windows Vista, Windows XP SP3 și Windows XP SP2.

Dacă această regulă este activată sau nu este configurată, discurile de date formatate cu sistemul de fișiere FAT pot fi citite pe computerele care rulează sistemele de operare de mai sus.

Dacă această regulă este dezactivată, unitățile corespunzătoare nu pot fi deblocate pe computerele care rulează Windows Server 2008, Windows Vista, Windows XP SP3 și Windows XP SP2.

Atenţie! Această regulă nu se aplică unităților formatate NTFS.

Această regulă determină dacă este necesară o parolă pentru a debloca unitățile protejate de BitLocker. Dacă doriți să utilizați o parolă, puteți seta cerințe de complexitate a parolei și lungimea minimă a parolei. Merită să luați în considerare faptul că pentru a seta cerințele de complexitate, trebuie să setați cerința de complexitate a parolei în secțiunea Politici de parole din Politica de grup.

Dacă această regulă este definită, utilizatorii pot configura parole care îndeplinesc cerințele selectate.

Parola trebuie să aibă cel puțin 8 caractere (implicit).

Alegeți cum pot fi recuperate unitățile fixe protejate de BitLocker

Această regulă vă va permite să controlați recuperarea discurilor criptate.

Dacă această regulă nu este configurată sau blocată, sunt disponibile opțiuni implicite de recuperare.

Unități ale sistemului de operare

Această secțiune descrie regulile politicii de grup care se aplică partițiilor sistemului de operare (de obicei, unitatea C:).

Necesită autentificare suplimentară la pornire

Această regulă de politică de grup vă va permite să determinați dacă utilizați un Modul de platformă de încredere (TMP) pentru autentificare.

Atenţie! Merită să luați în considerare că doar una dintre opțiuni poate fi specificată la pornire, altfel veți primi o eroare de politică.

Când este activat, utilizatorii vor putea configura opțiuni avansate de pornire în Expertul de configurare BitLocker

Dacă politica este dezactivată sau nu este configurată, opțiunile de bază pot fi configurate numai pe computerele care rulează TPM.

Atenţie! Dacă doriți să utilizați un PIN și o unitate USB, trebuie să configurați BitLocker folosind linia de comandă bde în loc de expertul BitLocker Drive Encryption.

Necesită autentificare suplimentară la pornire (Windows Server 2008 și Windows Vista)

Această politică se aplică numai computerelor care rulează Windows 2008 sau Windows Vista.

Pe computerele echipate cu TPM, puteți seta un parametru de securitate suplimentar - un cod PIN (de la 4 la 20 de cifre).

Pe computerele care nu sunt echipate cu TRM, se va folosi un disc USB cu informații cheie.

Dacă acest parametru este activat, asistentul va afișa o fereastră în care utilizatorul poate configura Opțiuni suplimentare lansați BitLocker.

Dacă această opțiune este dezactivată sau nu este configurată, expertul de instalare va afișa pașii de bază pentru rularea BitLocker pe computere cu TPM.

Configurați lungimea minimă a PIN-ului pentru pornire

Prin utilizarea acest parametru este configurată lungimea minimă a codului PIN pentru pornirea computerului.

Codul PIN poate avea între 4 și 20 de cifre.

Alegeți cum pot fi recuperate unitățile OS protejate de BitLocker

Această regulă de politică de grup vă permite să determinați cum sunt recuperate unitățile criptate cu BitLocker dacă cheia de criptare lipsește.

Configurați profilul de validare a platformei TPM

Folosind această regulă, puteți configura modelul TPM. Dacă nu există un modul corespunzător, această regulă nu se aplică.

Dacă activați această regulă, puteți configura ce componente de bootstrap vor fi verificate de TPM înainte de a permite accesul la unitatea criptată.

Suport media amovibil

Controlați utilizarea BitLocker pe unitățile amovibile

Această regulă de politică de grup vă permite să controlați criptarea BitLocker pe unitățile amovibile.

Puteți alege ce setări pot folosi utilizatorii pentru a configura BitLocker.

Mai exact, pentru a permite vrăjitorului de configurare a criptării BitLocker să ruleze pe o unitate amovibilă, trebuie să selectați „Permite utilizatorilor să aplice protecția BitLocker pe unitățile de date amovibile”.

Dacă selectați „Permite utilizatorilor să suspende și să decripteze BitLocker pe unități de date amovibile”, atunci utilizatorul va putea să decripteze unitatea amovibilă sau să întrerupă criptarea.

Dacă această regulă nu este configurată, utilizatorii pot folosi BitLocker pe medii amovibile.

Dacă această regulă este dezactivată, utilizatorii nu vor putea folosi BitLocker pe unitățile amovibile.

Configurați utilizarea cardurilor inteligente pe unitățile de date amovibile

Această setare de politică vă permite să determinați dacă cardurile inteligente pot fi utilizate pentru a autentifica un utilizator și pentru a accesa unități amovibile de pe un anumit computer.

Interziceți accesul la scriere la unitățile amovibile neprotejate BitLocker

Cu această regulă de politică, puteți împiedica să scrieți către discuri înlocuibile, neprotejat de BitLocker. În acest caz, toate unitățile amovibile care nu sunt protejate de BitLocker vor fi doar pentru citire.

Dacă este selectată opțiunea „Refuză accesul la scriere la dispozitivele configurate într-o altă organizație”, atunci scrierea va fi disponibilă numai pe discurile amovibile care aparțin organizației tale. Verificarea este efectuată în funcție de două câmpuri de identificare definite conform regulii politicii de grup „Furnizați identificatorii unici pentru organizația dvs.”.

Dacă dezactivați această regulă sau nu este configurată, atunci toate discurile amovibile vor fi accesibile atât pentru citire, cât și pentru scriere.

Atenţie! Această regulă poate fi suprascrisă de setările politicii de politică de acces la stocarea amovibilă Șabloane administrative Configurație utilizator. Dacă regula „Discuri amovibile: interzice accesul la scriere” este activată, această regulă va fi ignorată.

Permiteți accesul la unitățile de date amovibile protejate de BitLocker din versiunile anterioare ale Windows

Această regulă stabilește dacă unitățile amovibile formatate ca FAT pot fi deblocate și vizualizate pe computere care rulează Windows 2008, Windows Vista, Windows XP SP3 și Windows XP SP2.

Dacă această regulă este activată sau nu este configurată, unitățile amovibile cu sistemul de fișiere FAT pot fi deblocate și vizualizate pe computere care rulează Windows 2008, Windows Vista, Windows XP SP3 și Windows XP SP2. În acest caz, aceste discuri vor fi doar pentru citire.

Dacă această regulă este blocată, atunci discurile amovibile corespunzătoare nu pot fi deblocate și vizualizate pe computere care rulează Windows 2008, Windows Vista, Windows XP SP3 și Windows XP SP2.

Această regulă nu se aplică unităților formatate cu NTFS.

Configurați cerințele de complexitate a parolei și lungimea minimă

Această regulă de politică determină dacă unitățile amovibile blocate cu BitLocker trebuie deblocate cu o parolă. Dacă permiteți utilizarea unei parole, puteți seta cerințe de complexitate a parolei și o lungime minimă a parolei. Merită să luați în considerare că în acest caz cerințele de complexitate trebuie să coincidă cu cerințele politicii de parole Configurare computer Setări ferestreSetări de securitate Politici de contPolitica de parole

Alegeți cum pot fi recuperate unitățile amovibile protejate de BitLocker

Această regulă vă permite să selectați modul în care sunt recuperate unitățile amovibile protejate de BitLocker.

Cu toate acestea, să continuăm criptarea hard disk-ului. Deoarece ați văzut deja că modificările aduse politicii de grup vă vor permite să utilizați capabilitățile de criptare BitLocker mult mai larg, să trecem la editarea politicii de grup. Pentru a face acest lucru, vom formula obiectivele și condițiile pentru utilizarea criptării noastre.

1. Computerul testat are instalat modulul TRM

2. Vom cripta:

- disc de sistem

- disc de date

- suporturi amovibile, atât NTFS, cât și FAT.

Mai mult, trebuie să verificăm dacă mediile noastre amovibile formatate în FAT vor fi disponibile pe un computer care rulează atât Windows XP SP2, cât și Windows Vista SP1.

Să trecem la procesul de criptare.

Pentru început, în politicile de grup BitLocker, selectați algoritmul de criptare și lungimea cheii (Fig. 8)

Orez. 8. Selectarea unui algoritm de criptare și a lungimii cheii

Apoi, în secțiunea Operation System Drive, selectați regula Necesită autentificare suplimentară la pornire (Fig. 9)

Orez. 9. Regula „Necesită autentificare suplimentară la pornire”

După aceasta, setăm lungimea minimă a PIN-ului la 6 caractere utilizând regula Configurare lungime minimă a PIN-ului pentru pornire.

Pentru a cripta secțiunea de date, vom stabili cerințe de complexitate și o lungime minimă a parolei de 8 caractere (Figura 10).

Orez. 10. Stabilirea cerințelor pentru lungimea și complexitatea minimă a parolei

Este necesar să rețineți că trebuie să setați cerințe pentru protecția cu parolă (Figura 11).

Orez. 11. Cerințe de protecție prin parolă

Pentru discuri amovibile vom alege următoarele setări:

- Nu permiteți citirea discurilor amovibile cu sistemul de fișiere FAT în versiunile inferioare de Windows;

- Parolele trebuie să îndeplinească cerințele de complexitate;

- Lungimea minimă a parolei este de 8 caractere.

După aceasta, utilizați comanda gpupdate.exe /force din fereastra liniei de comandă pentru a actualiza politica (Figura 12).

Orez. 12. Actualizați setările politicii de grup

Deoarece am decis să folosim un cod PIN la fiecare repornire, selectăm (Fig. 13) Solicitați un PIN la fiecare pornire.

Orez. 13. Introduceți codul PIN de fiecare dată când porniți

Orez. 14. Introducerea codului PIN

Introduceți un cod PIN de 4 caractere (Fig. 15)

Orez. 15. PIN-ul nu îndeplinește cerințele privind lungimea minimă

Lungimea minimă a codului PIN specificat în politică este de 6 cifre; după introducerea noului cod PIN, primim o invitație de a salva cheia pe o unitate USB și ca fișier text.

Orez. 16. Salvarea unei chei de criptare de rezervă

După aceasta, repornim sistemul și începe procesul real de criptare a unității C:.

După aceasta, tu și cu mine criptăm a doua partiție a hard diskului nostru - unitatea D: (Fig. 17)

Orez. 17. Criptarea unității D:

Înainte de a cripta unitatea D: trebuie să introducem o parolă pentru această unitate. În acest caz, parola trebuie să îndeplinească cerințele noastre minime privind lungimea și complexitatea parolei. Merită să luați în considerare faptul că este posibil să deschideți automat acest disc pe acest computer.

În consecință, vom salva în mod similar parola de recuperare pe o unitate USB.

Merită să luați în considerare faptul că atunci când vă salvați parola pentru prima dată, aceasta este salvată și într-un fișier text pe aceeași unitate USB!

Este necesar să rețineți că atunci când criptați o partiție de date de 120 GB (din care 100 sunt gratuite), Windows Explorer afișează întotdeauna un mesaj despre lipsa spațiului pe partiție (Fig. 18).

Orez. 18. Fereastra Windows Explorer

Să încercăm să criptăm o unitate USB formatată cu sistemul de fișiere FAT.

Criptarea unei unități USB începe cu ce ni se cere să introducem o parolă pentru viitoarea unitate criptată. Conform anumite reguli politici, lungimea minimă a parolei este de 8 caractere. În acest caz, parola trebuie să îndeplinească cerințele de complexitate (Fig. 19)

Orez. 19. Introducerea unei parole pentru a cripta o unitate USB amovibilă

După finalizarea criptării, am încercat să văd această unitate USB pe un alt computer care rulează Windows Vista Home Premium SP1. Rezultatul este prezentat în Fig. 21.

Orez. 21. Încercarea de a citi o unitate USB criptată pe un computer care rulează Windows Vista SP1

După cum puteți vedea, dacă discul este pierdut, informațiile nu vor fi citite; în plus, cel mai probabil discul va fi pur și simplu formatat.

Când încercați să conectați aceeași unitate USB la un computer care rulează Windows 7 Beta1, veți vedea următoarele (Fig. 22).

Concluzie

Astfel, am văzut cum va fi efectuată criptarea în Windows 7. Ce putem spune - în comparație cu Windows Vista, are mult mai multe reguli în politicile de grup și, în consecință, responsabilitatea personalului IT pentru acestea crește aplicare corectăși construirea corectă a relațiilor interconectate.

Cum să ștergeți punctele de restaurare a sistemului în Windows 7

Bună ziua, cititorii blogului companiei ComService (Naberezhnye Chelny). În acest articol vom continua să studiem sistemele încorporate în Windows concepute pentru a îmbunătăți securitatea datelor noastre. Astăzi este sistemul de criptare a discurilor Bitlocker. Criptarea datelor este necesară pentru a împiedica străinii să vă folosească informațiile. Cum va ajunge la ei este o altă întrebare.

Criptarea este procesul de transformare a datelor astfel încât doar persoanele potrivite să le poată accesa. Cheile sau parolele sunt de obicei folosite pentru a obține acces.

Criptarea întregii unități împiedică accesul la date atunci când vă conectați hard diskul la alt computer. Sistemul atacatorului poate avea instalat un alt sistem de operare pentru a ocoli protecția, dar acest lucru nu va ajuta dacă utilizați BitLocker.

Tehnologia BitLocker a apărut odată cu lansarea sistemului de operare Windows Vista și a fost îmbunătățită în . Bitlocker este disponibil în versiunile Maximum și Enterprise, precum și în Pro. Proprietarii altor versiuni vor trebui să caute.

Structura articolului

1. Cum funcționează BitLocker Drive Encryption

Fara a intra in detalii, arata asa. Sistemul criptează întregul disc și vă oferă cheile acestuia. Dacă criptați discul de sistem, acesta nu va porni fără cheia dvs. Același lucru cu cheile apartamentului. Le ai, vei intra în el. Pierdut, trebuie să utilizați unul de rezervă (cod de recuperare (emis în timpul criptării)) și să schimbați blocarea (refaceți criptarea cu alte chei)

Pentru o protecție fiabilă, este de dorit să aveți un TPM (Trusted Platform Module) în computer. Dacă există și versiunea sa este 1.2 sau mai mare, atunci va controla procesul și vei avea metode de protecție mai puternice. Dacă nu este acolo, atunci va fi posibil să utilizați doar cheia de pe unitatea USB.

BitLocker funcționează după cum urmează. Fiecare sector al discului este criptat separat folosind o cheie (cheie de criptare pentru volum întreg, FVEK). Se folosește algoritmul AES cu cheie de 128 de biți și difuzor. Cheia poate fi schimbată la 256 de biți în politicile de securitate de grup.

Când criptarea este completă, veți vedea următoarea imagine

Închideți fereastra și verificați dacă cheia de pornire și cheia de recuperare sunt în locuri sigure.

3. Criptarea unei unități flash - BitLocker To Go

De ce ar trebui să întrerupeți criptarea? Pentru ca BitLocker să nu vă blocheze unitatea și să nu apelați la procedura de recuperare. Parametrii sistemului (și conținutul partiției de boot) sunt blocați în timpul criptării pentru protecție suplimentară. Schimbarea acestora poate bloca computerul.

Dacă selectați Gestionați BitLocker, puteți salva sau imprima cheia de recuperare și puteți duplica cheia de pornire

Dacă una dintre chei (cheia de pornire sau cheia de recuperare) este pierdută, o puteți recupera aici.

Gestionați criptarea unităților externe

Următoarele funcții sunt disponibile pentru a gestiona setările de criptare ale unității flash:

Puteți schimba parola pentru a o debloca. Puteți elimina o parolă numai dacă utilizați un smart card pentru a o debloca. De asemenea, puteți salva sau imprima cheia de recuperare și puteți activa automat deblocarea discului pentru aceasta.

5. Restabiliți accesul la disc

Restabilirea accesului la discul de sistem

Dacă unitatea flash cu cheia este în afara zonei de acces, atunci cheia de recuperare intră în joc. Când porniți computerul, veți vedea ceva de genul următor:

Pentru a restabili accesul și a porni Windows, apăsați Enter

Veți vedea un ecran care vă va cere să introduceți cheia de recuperare.

Când introduceți ultima cifră, cu condiția ca cheia de recuperare să fie corectă, sistemul de operare va porni automat.

Restabilirea accesului la unitățile amovibile

Pentru a restabili accesul la informațiile de pe unitatea flash sau faceți clic pe Ați uitat parola?

Selectați Introduceți cheia de recuperare

și introduceți acest cod groaznic de 48 de cifre. Faceți clic pe Următorul

Dacă cheia de recuperare este adecvată, discul va fi deblocat

Apare un link către Gestionarea BitLocker, unde puteți schimba parola pentru a debloca unitatea.

Concluzie

În acest articol, am învățat cum să ne protejăm informațiile prin criptarea lor folosind instrumentul încorporat BitLocker. Este dezamăgitor faptul că această tehnologie este disponibilă numai în versiunile mai vechi sau avansate de Windows. De asemenea, a devenit clar de ce această partiție ascunsă și bootabilă de 100 MB este creată atunci când configurați un disc folosind Windows.

Poate voi folosi criptarea unităților flash sau . Dar acest lucru este puțin probabil, deoarece există înlocuitori buni sub formă de servicii de stocare a datelor în cloud, cum ar fi și altele asemenea.

Mulțumim pentru distribuirea articolului pe rețelele sociale. Toate cele bune!

BitLocker - noi capabilități de criptare a discului

Pierderea datelor confidențiale are loc adesea după ce un atacator a obținut acces la informații de pe hard disk. De exemplu, dacă fraudatorul a avut cumva ocazia să citească fișierele de sistem, el poate încerca să le găsească parolele utilizatorului, extrage informații personale etc.

Windows 7 include un instrument numit BitLocker, care vă permite să vă criptați întreaga unitate, păstrând datele de pe ea protejate de privirile indiscrete.

Tehnologia de criptare BitLocker a fost introdusă în Windows Vista și a fost dezvoltată în continuare în noul sistem de operare. Să enumerăm cele mai interesante inovații:

- activarea BitLocker din meniul contextual Explorer;

- crearea automată a unei partiții ascunse de disc de pornire;

- Suport pentru agentul de recuperare a datelor (DRA) pentru toate volumele protejate.

Să vă reamintim că acest instrument nu este implementat în toate edițiile de Windows, ci doar în versiunile „Avansat”, „Corporate” și „Professional”.

Protecția discului folosind tehnologia BitLocker va păstra datele confidențiale ale utilizatorului în aproape orice circumstanțe de forță majoră - în cazul pierderii suportului amovibil, furtului, accesului neautorizat la disc etc.

Tehnologia de criptare a datelor BitLocker poate fi aplicată oricăror fișiere de pe unitatea de sistem, precum și oricărui suport suplimentar conectat. Dacă datele conținute pe un disc criptat sunt copiate pe alt mediu, informațiile vor fi transferate fără criptare.

Pentru a oferi o mai mare securitate, BitLocker poate folosi criptarea pe mai multe niveluri - utilizarea simultană a mai multor tipuri de protecție, inclusiv metode hardware și software. Combinațiile de metode de protecție a datelor vă permit să obțineți mai multe moduri diferite funcționarea sistemului de criptare BitLocker. Fiecare dintre ele are propriile sale avantaje și oferă, de asemenea, propriul nivel de securitate:

- modul folosind un modul de platformă de încredere;

- modul folosind un modul de platformă de încredere și un dispozitiv USB;

- modul folosind un modul de platformă de încredere și un număr personal de identificare (PIN);

- modul folosind un dispozitiv USB care conține o cheie.

Înainte de a arunca o privire mai atentă asupra modului în care este utilizat BitLocker, sunt necesare câteva clarificări. În primul rând, este important să înțelegeți terminologia. Un Trusted Platform Module este un cip criptografic special care permite identificarea. Un astfel de cip poate fi integrat, de exemplu, în unele modele de laptopuri, PC-uri desktop și diverse dispozitive mobile etc.

Acest cip stochează o „cheie de acces rădăcină” unică. Un astfel de cip „cusut” este o altă protecție suplimentară fiabilă împotriva piratarii cheilor de criptare. Dacă aceste date ar fi stocate pe orice alt suport, fie el un hard disk sau un card de memorie, riscul de pierdere a informațiilor ar fi disproporționat mai mare, deoarece aceste dispozitive sunt mai ușor de accesat. Folosind „cheia de acces rădăcină”, cipul își poate genera propriile chei de criptare, care pot fi decriptate doar de TPM.

Parola proprietarului este creată prima dată când TPM-ul este inițializat. Windows 7 acceptă TPM versiunea 1.2 și necesită, de asemenea, un BIOS compatibil.

Când protecția se realizează exclusiv folosind un modul de platformă de încredere, când computerul este pornit, datele sunt colectate la nivel hardware, inclusiv datele BIOS, precum și alte date, a căror totalitate indică autenticitatea hardware-ului. Acest mod de operare se numește „transparent” și nu necesită nicio acțiune din partea utilizatorului - are loc o verificare și, dacă are succes, descărcarea este efectuată în modul normal.

Este curios că computerele care conțin un Modul Trusted Platform sunt încă doar o teorie pentru utilizatorii noștri, deoarece importul și vânzarea dispozitive similareîn Rusia și Ucraina sunt interzise prin lege din cauza problemelor cu certificarea. Astfel, singura opțiune care rămâne relevantă pentru noi este să protejăm unitatea de sistem folosind o unitate USB pe care este scrisă cheia de acces.

Tehnologia BitLocker face posibilă aplicarea unui algoritm de criptare unităților de date care folosesc unități de fișiere. sisteme exFAT, FAT16, FAT32 sau NTFS. Dacă criptarea este aplicată pe un disc cu un sistem de operare, atunci să utilizați tehnologia Date BitLocker pe acest disc trebuie să fie înregistrat în format NTFS.

Metoda de criptare pe care o folosește tehnologia BitLocker se bazează pe algoritmul puternic AES cu o cheie de 128 de biți.

Una dintre diferențele dintre caracteristica Bitlocker din Windows 7 și un instrument similar din Windows Vista este că noul sistem de operare nu necesită partiționare specială a discului. Anterior, utilizatorul trebuia să folosească Microsoft BitLocker Disk Preparation Tool pentru a face acest lucru, dar acum este suficient să specificați pur și simplu ce disc trebuie protejat, iar sistemul va crea automat o partiție de pornire ascunsă pe discul folosit de Bitlocker. Această partiție de boot va fi folosită pentru a porni computerul, este stocată în formă necriptată (altfel nu ar fi posibilă bootarea), dar partiția cu sistemul de operare va fi criptată.

În comparație cu Windows Vista, partiția de pornire este de aproximativ zece ori mai mică ca dimensiune spatiu pe disc. Partiției suplimentare nu i se atribuie o literă separată și nu apare în lista de partiții din managerul de fișiere.

Pentru a gestiona criptarea, este convenabil să utilizați un instrument din Panoul de control numit BitLocker Drive Encryption. Acest instrument este un manager de discuri care vă permite să criptați și să deblocați rapid discurile, precum și să lucrați cu TPM. Din această fereastră, puteți opri sau întrerupe oricând criptarea BitLocker.

Pe baza materialelor de pe 3dnews.ru

Lansați instrumentul de criptare pe Windows căutând „BitLocker” și selectând „Gestionați BitLocker”. În fereastra următoare, puteți activa criptarea făcând clic pe „Activați BitLocker” de lângă hard disk (dacă apare un mesaj de eroare, citiți secțiunea „Utilizarea BitLocker fără TPM”).

Acum puteți alege dacă doriți să utilizați o unitate flash USB sau o parolă atunci când deblocați o unitate criptată. Indiferent de opțiunea pe care o alegeți, va trebui să salvați sau să tipăriți cheia de recuperare în timpul procesului de configurare. Veți avea nevoie de el dacă uitați parola sau pierdeți unitatea flash.

Utilizarea BitLocker fără TPM

Configurarea BitLocker.BitLocker funcționează și fără un cip TPM - deși acest lucru necesită o anumită configurație în Editorul de politici de grup local.

Dacă computerul dvs. nu are un cip TPM (Trusted Platform Module), poate fi necesar să faceți unele ajustări pentru a activa BitLocker. În linie Căutare Windows Tastați „Editați politica de grup” și deschideți secțiunea „Editor de politici de grup local”. Acum deschideți în coloana din stânga a editorului „Configurație computer | Șabloane administrative | Componente Windows | Criptare unitate BitLocker | Discuri ale sistemului de operare”, iar în coloana din dreapta, bifați intrarea „Autentificare suplimentară necesară la pornire”.

Apoi, în coloana din mijloc, faceți clic pe linkul „Editați setarea politicii”. Bifați caseta de lângă „Activați” și bifați caseta de lângă „Permiteți BitLocker fără un TPM compatibil” de mai jos. După ce faceți clic pe „Aplicați” și „OK”, puteți utiliza BitLocker așa cum este descris mai sus.

O alternativă sub forma VeraCrypt

Pentru a cripta partiția de sistem sau întregul hard disk folosind succesor programe TrueCrypt numit VeraCrypt, selectați „Creare Volume” din meniul principal VeraCrypt, apoi selectați „Criptare” sistemul partiție sau întreaga unitate de sistem". Pentru a cripta întregul hard disk împreună cu partiția Windows, selectați „Criptați întreaga unitate”, apoi urmați instrucțiuni pas cu pas prin setare. Notă: VeraCrypt creează un disc de salvare în cazul în care vă uitați parola. Deci veți avea nevoie de un CD gol.

Pentru a cripta partiția de sistem sau întregul hard disk folosind succesor programe TrueCrypt numit VeraCrypt, selectați „Creare Volume” din meniul principal VeraCrypt, apoi selectați „Criptare” sistemul partiție sau întreaga unitate de sistem". Pentru a cripta întregul hard disk împreună cu partiția Windows, selectați „Criptați întreaga unitate”, apoi urmați instrucțiuni pas cu pas prin setare. Notă: VeraCrypt creează un disc de salvare în cazul în care vă uitați parola. Deci veți avea nevoie de un CD gol.

Odată ce v-ați criptat unitatea, va trebui să specificați PIM (Personal Iterations Multiplier) după parolă când porniți. Dacă nu ați instalat PIM în timpul instalării, apăsați Enter.