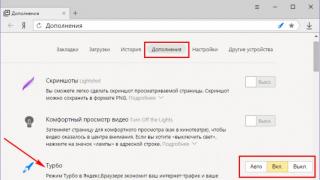

Proteklih su se dana svi svjetski mediji odjednom sjetili crva WIN32/Stuxnet, otkrivenog još u lipnju ove godine. Prema računalnim standardima, razdoblje od tri mjeseca je kao nekoliko godina u običnom životu. Čak i spori Microsoft uspio je izdati zakrpu koja je zatvorila jednu od četiri ranjivosti prisutne u Windowsima koje koristi zlonamjerni softver. Istina, ne za sve verzije operativnog sustava, već samo za Vistu i "Sedam", dok su 2000 i XP ostali Stuxnet-nestabilni, a sva nada je samo za antivirusne programe trećih strana. Što će još biti potrebno, budući da su ostale ranjivosti žive i zdrave.

I odjednom se Stuxnet ponovno pojavio u naslovima izvora vijesti. Ispostavilo se da to nije samo još jedan "crv", iako prilično zamršeno napisan (pola megabajta šifriranog koda koji koristi nekoliko programskih jezika, od C/C++ do asemblera), već digitalni špijun-saboter. Ušulja se u industrijske pogone u kojima se koriste Siemensovi hardverski i softverski sustavi, dobije pristup Siemensovom WinCC sustavu koji je zadužen za prikupljanje podataka i operativno dispečersko upravljanje proizvodnjom te preko njega pokušava reprogramirati logičke kontrolere (PLC).

Već se bojite? Čekaj, ovo je tek početak! Stuxnet nije dizajniran za nekakvu radionicu za punjenje piva. Njegova glavna meta je iranska nuklearna elektrana u gradu Bushehr! Navodno je sva opaka snaga crva skrojena po njegovoj konfiguraciji, pa je ili već uspio ozbiljno zeznuti Irance, jer stanicu ne mogu pokrenuti od kolovoza, ili je potiho bljeskao kontrolorima, i kad nuklearna elektrana proradi, dat će naredbu da eksplodira. I onda...

Dopustite mi da citiram nekoliko mišljenja upućeni ljudi. Tako Evgeny Kaspersky u svom blogu naziva Stuxnet “remek-djelom inžinjeringa zlonamjernog softvera” i zauzvrat citira izvatke iz materijala Alexandera Gosteva, prema kojem govorimo o općenito o "oružju industrijske sabotaže". Učinio je to, naravno, izraelski Mossad kako bi zaustavio rad nuklearne elektrane Bushehr.

Hardverski i softverski sustaviSiemensovi se koriste u vrlo različitim industrijama. Dobro, ako govorimo o lijevanom željezu...

... ali zamislite kako će zadrhtati srca stotina tisuća ljudi ako crv ošteti proizvodnu liniju piva?

Analitičari ESET-a nešto su manje emotivni. Nisu sigurni da je cilj Stuxneta BNPP, ali odaju priznanje kvaliteti koda i ljepoti ideje. "Win32/Stuxnet razvila je skupina visokokvalificiranih stručnjaka koji dobro poznaju slabe točke modernim sredstvima sigurnost informacija. Crv je dizajniran da ostane neotkriven što je duže moguće. Kao mehanizam distribucije, zlonamjerni softver koristi nekoliko ozbiljnih ranjivosti sa mogućnošću daljinsko izvršenje kod, od kojih su neki i danas ostali nezatvoreni. Cijena takvih ranjivosti na crnom tržištu može doseći 10 tisuća eura po komadu. A cijena ranjivosti u obradi LNK/PIF datoteka (MS10-046), koja omogućuje širenje crva preko vanjskih medija, još je veća.”

Upozorenje o vanjskim medijima vrlo je važno. Koliko razumijemo, kontrolni sustavi tvornica i nuklearnih elektrana nemaju pristup internetu, tako da Stuxnet može zaraziti flash diskove i zatim ih koristiti za ulazak u zatvorene mreže. Sigurnosne službe? Da, oni, naravno, rade, a ponekad i vrlo učinkovito. Međutim, uz banalni ljudski faktor (čitaj: aljkavost), postoje prilično lukavi načini za prikrivanje flash pogona. Na primjer, pažljivo podmićeni zaposlenik može donijeti miša s ugrađenom flash memorijom na radno mjesto i zamijeniti ga s mišem koji je izdala država. Možda ćete se zapitati zašto vam je onda uopće potrebna distribucija preko Interneta? Dakle, uostalom, skrenuti pozornost, da ti isti čelnici zaštitarske službe ne traže neprijatelja u timu, već samouvjereno klimaju glavom na slučajan prodor izvana. U međuvremenu, kako bi crv bio lakši za rad, neke Win32/Stuxnet komponente potpisane su legalnim digitalnim certifikatima JMicrona i Realteka. Kao rezultat toga, do opoziva certifikata, Stuxnet je uspio zaobići veliki broj implementacija HIPS (Host Intrusion Prevention System) tehnologije.

ESET također nudi prekrasnu tablicu s geografijom zabilježenih infekcija virusom, što s jedne strane potvrđuje Gostevljeve nagovještaje, as druge strane tjera teoretičare zavjere da još aktivnije pišu komentare na forumima i blogovima. Nije šala, zaraza pogađa najveće zemlje u razvoju, a da slika bude potpuna, na tablici umjesto Indonezije nedostaje samo Kina.

Jeste li već uplašeni, poput Evgenija Kasperskog? Čekati. Udahnimo.

Prvo morate razumjeti zašto proizvođači proizvoda za zaštitu od kibernetičkih prijetnji s takvim zadovoljstvom govore o Stuxnetu. Da, naravno, žele spasiti naš mali planet. Ali ovo je također novo divovsko tržište. Ne samo da Siemens proizvodi opremu za kontrolu i nadzor za razne industrije, od nuklearnih elektrana do punionica piva. Osim Nijemaca tu su i Amerikanci, Japanci i tako dalje i tako dalje. Ovakvi kompleksi, najblaže rečeno, nisu jeftini, a ako se svaki može pričvrstiti svojim zaštitnim proizvodom... Da, da, dobro ste me razumjeli.

Drugo, unatoč svoj ljepoti verzije o Mossadu, ne biste trebali vjerovati u nju. Ako je na crva doista potrošeno mnogo čovjek-mjeseci ili čak čovjek-godina, kako tvrde stručnjaci, onda je takav završetak operacije kolosalan neuspjeh. Kombinacija nedostatka rezultata i publiciteta je užasna kombinacija za svakog obavještajca. Obično se za rješavanje problema pribavljanja informacija i sabotaže pribjegava prastarom regrutiranju, a Mossad ima bogato iskustvo s takvim radom u arapskim zemljama. Ne, može se, naravno, pretpostaviti da je program za tihu implementaciju napisao netko od zaposlenika nuklearne elektrane, a kada je nešto pošlo po zlu, crv je lansiran na internet kako bi prikrio agenta. Ali to je ako je Stuxnet definitivno pripremljen za Bushehr, u što postoje mnoge sumnje. O njima - u sljedećem odlomku.

Treće, kako smo doznali, za automatizaciju elektrana (uključujući i Bushehr) koristi se licencirana oprema Siemensa, koja se razlikuje od tradicionalnih PLC-ova otprilike na isti način na koji se borbeni lovac razlikuje od zmaja. Sudbina PLC-a je, u najbolji mogući scenarij, automatizacija pivovare ili crpne stanice za plin/naftu. Ostaje potpuno nejasno - kakav će PLC Stuxnet promijeniti u Bushehru?

Konačno, četvrto. Obratite pozornost na Win32 u punom nazivu virusa. Niti jedna ozbiljna elektrana, a kamoli nuklearka, nema operacijsku salu Microsoft sustav neće biti dopušteno upravljati istinski važnim procesima. Tu vladaju sustavi obitelji *nix (posebno QNX) za koje je virus iz tabora Windowsa apsolutno bezopasan. Dakle, senzacija dolazi iz niza priča o tajnici koja se bojala dobiti virus sa svog računala. Istina, najoštriji autori horor priča pojašnjavaju da Windows PLC ne upravlja, ali ispod njih postoje alati za reprogramiranje kontrolera, a to je ono što koristi Stuxnet. Ovo je malo strašnije, ali u ozbiljnoj produkciji nitko nije ukinuo Big Switcheve, koji su zaslužni za stvarno važne stvari. Mogu se vući isključivo ručno, jer je to puno pouzdanije. I sigurnije. Ako računalo smije biti blizu njih, to neće biti danas ili sutra. A u nuklearnoj elektrani, najvjerojatnije, nikad.

Ne želim čitatelju nametati svoje mišljenje, ali zasad Stuxnet miriše na nelojalnu konkurenciju. Odakle ta mržnja prema Siemensovim rješenjima? Tko nije bio previše lijen potrošiti toliko truda i vremena na velikog debelog crva, koji, prema uglavnom, ne može ništa štetiti, ali ostavlja izrazito neugodan okus. Gledajte, investitori u nove tvornice s elektranama će razmisliti i kupiti kompleks drugog proizvođača. Kad je riječ o stotinama milijuna, pa čak i milijardama dolara, nije šteta potrošiti par milijuna na crni PR.

Dakle, to je oružje, ali malo je vjerojatno da će dovesti do pravih eksplozija. Osim ako ne dođe do eksplozije negodovanja pri sljedećem posjetu dućanu ili primanju računa za struju. Svi ovi industrijski ratovi u konačnici se vode na štetu nas, potrošača.

Stotine teoretičara zavjere uvrijedile su se prilikom pisanja ovog članka.

klasa ranjivosti nazvana 0day. 0day je pojam koji označava ranjivosti (ponekad i same zloćudne programe) protiv kojih su obrambeni mehanizmi antivirusa i drugih programa za zaštitu računala nemoćni. Ovaj koncept se pojavio jer napadači koji otkriju ranjivost u programu ili operativnom sustavu svoj napad izvode odmah, najkasnije prvog („nulti dan“) dana od kada programer sazna za otkrivenu grešku. Naravno, to znači da programer nema vremena popraviti ranjivost na vrijeme, što širi složene epidemije zlonamjernih programa koji se ne mogu pravovremeno liječiti. U ovom trenutku, različiti napadači usmjeravaju svoju pozornost na pronalaženje takvih ranjivosti. Prije svega, obraćaju pozornost na ovo softver, koji je postao široko rasprostranjen. Inficirajući ovo softver zlonamjernog koda, napadač će zajamčeno primiti maksimalan povrat od vaših postupaka. U tom će slučaju antivirusni programi biti nemoćni jer neće moći identificirati maliciozni kod koji se nalazi u popularan program. Jedan takav primjer bio je gornji primjer, kada je virus zarazio datoteke usluge Delphi i time ubacio svoj kod u razne programe, koji su sastavljeni u ovom prevoditelju. Budući da su takvi programi bili masovno korišteni, zaražen je velik broj korisnika. Sve je to napadačima jasno dalo do znanja da su takvi napadi prilično učinkoviti i da se mogu koristiti u budućnosti. Međutim, pronalaženje 0day ranjivosti prilično je naporan proces. Kako bi pronašli takvu ranjivost, napadači pribjegavaju raznim softverskim stres testovima, raščlanjuju kod na dijelove, a također pretražuju programski kod programer razne greške. Ali ako su te radnje uspješne i pronađena je ranjivost, možemo pretpostaviti da će je napadači sigurno iskoristiti. Danas je najpoznatiji malware koji iskorištava ranjivost 0day u softveru Crv Stuxnet, koji je otkriven u ljeto 2010. godine. Stuxnet je iskoristio dosad nepoznatu ranjivost operativnog sustava Windows obitelj, povezan s algoritmom za obradu naljepnica. Treba napomenuti da je osim 0day ranjivosti, Stuxnet koristio još tri ranije poznate ranjivosti. Ranjivosti nultog dana također omogućuju napadačima stvaranje zlonamjernog softvera koji može zaobići antivirusnu zaštitu, što je također opasno za prosječnog korisnika. Osim ove vrste ranjivosti (0day), postoje i sasvim obične ranjivosti koje napadači konstantno iskorištavaju. Druga opasna vrsta ranjivosti su ranjivosti koje iskorištavaju prsten 0 operativnog sustava. Prsten 0 se koristi za pisanje različitih upravljačkih programa sustava. Ovo je posebna razina s koje možete potpuna kontrola preko operativnog sustava. Napadač se u ovom slučaju uspoređuje s programerom koji piše upravljački program za operativni sustav, jer je u ovom slučaju pisanje zlonamjernog programa i upravljačkog programa identičan slučaj. Napadač, koristeći funkcije i pozive sustava, pokušava svom zlonamjernom programu dati funkciju prolaska u prsten 0.Opasnost od krađe identiteta s mobitela

Da je ovako nešto rečeno prije doslovno 7 godina, tada se, najvjerojatnije, takvoj činjenici jednostavno ne bi vjerovalo. Sada je opasnost od krađe osobnih podataka korisnika mobilnih telefona izuzetno velika. Postoji velik broj zlonamjernih programa koji kradu osobne podatke s mobilnih telefona korisnika. A tek nedavno nitko nije mogao zamisliti da će mobilne platforme biti zanimljive napadačima. Povijest virusa počinje 2004. godine. Ova se godina smatra početnom točkom za mobilnih virusa. Istovremeno, virus kreiran ove godine odabran je za sustav Symbian. Bila je to demonstracija same mogućnosti postojanja virusa na operativnoj platformi Symbian sustavi. Autori takvih razvoja, vođeni znatiželjom i željom da pomognu u jačanju sigurnosti sustava koji su napali, obično nisu zainteresirani za njihovu distribuciju ili zlonamjernu upotrebu. Doista, izvorna kopija virusa Worm .SymbOS.Cabir distribuirana je antivirusne tvrtke u ime samog autora, ali kasnije izvorni kodovi crv se pojavio na internetu, što je dovelo do stvaranja velika količina nove izmjene ovoga malware. Zapravo, Cabir je nakon objave izvornih kodova počeo sam “lutati”. Mobiteli diljem svijeta. To je izazvalo probleme obični korisnici pametne telefone, no epidemije u biti nije bilo jer su i antivirusne tvrtke imale izvorne kodove ovog virusa, a tada su krenula i prva izdanja antivirusa za mobilne platforme. Nakon toga su se počeli širiti različiti sklopovi ovog virusa, koji međutim nisu uzrokovali veliku štetu. Uslijedio je prvi backdoor (zloćudni program koji omogućuje pristup sustavu izvana). Njegova funkcionalnost omogućuje prijenos datoteka u oba smjera i prikaz tekstualnih poruka na ekranu. Kada se zaraženi uređaj spoji na internet, backdoor e-poštom šalje njegovu IP adresu vlasniku. Nakon toga se pojavio još jedan zloćudni program za mobilne platforme. Program je SIS datoteka - instalacijska aplikacija za Symbian platformu. Njegovim pokretanjem i instalacijom na sustav dolazi do zamjene ikona (AIF datoteka) standardnih aplikacija operativnog sustava ikonom sa slikom lubanje. U isto vrijeme, nove aplikacije se instaliraju u sustav, povrh originalnih. Ponovno napisane aplikacije prestaju funkcionirati. Sve je pokupljeno razni amateri u pisanju zlonamjernih programa koji su počeli proizvoditi sve vrste modifikacija starih virusa, kao i pokušavajući stvoriti vlastite. Međutim, u to su vrijeme svi maliciozni programi za mobilne platforme bili prilično primitivni i nisu se mogli usporediti sa svojim pandanima malicioznih programa na računalu. Program nazvan Trojan.SymbOS Lockhunt izazvao je prilično buke. Ovaj program je bio trojanac. Iskorištava "lakovjernost" (nedostatak provjere integriteta datoteke). Nakon pokretanja, virus stvara mapu u sistemskom direktoriju /system/apps/ s imenom gavno, disonantnim s gledišta ruskog jezika, unutar koje gavno. app i njegovi pratioci gavno.rsc i gavno_caption.rsc. Štoviše, u svim datotekama, umjesto da odgovaraju njihovim formatima službene informacije i sadržani kod čisti tekst. operacijski sustav, samo na temelju ekstenzije datoteke gavno. app, smatra ga izvršnim - i visi pokušavajući pokrenuti "aplikaciju" nakon ponovnog pokretanja. Uključivanje pametnog telefona postaje nemoguće. Nakon ovih virusa slijede uglavnom virusi iste vrste koji se mogu prenositi različitim tehnologijama.

Sama ranjivost mobilnih platformi je prilično velika, jer ne postoje alati koji bi pouzdano zaštitili mobilne platforme. Osim toga, potrebno je uzeti u obzir činjenicu da su moderne mobilne platforme već bliske konvencionalnim operativnim sustavima, što znači da algoritmi utjecaja na njih ostaju slični. Osim toga, mobilne platforme imaju dvije prilično specifične metode prijenosa podataka koje računala nemaju – to su bluetooth tehnologija i MMS. Bluetooth tehnologija bežični prijenos podataka, razvijen 1998. Danas se široko koristi za razmjenu podataka između razne uređaje: telefoni i slušalice za njih, džepna i stolna računala i ostala oprema. Bluetooth komunikacija obično radi na udaljenosti do 10-20 m, ne prekidaju je fizičke prepreke (zidovi) i pruža teoretsku brzina prijenosa podataka do 721 Kbps. MMS je relativno stara tehnologija namijenjena proširenju funkcionalnosti SMS-a mogućnošću prijenosa slika, melodija i videa. Za razliku od usluge

Sredinu srpnja obilježio je kibernetički napad na cijeli industrijski sektor

Države Naravno, naš časopis nije mogao propustiti takav događaj i

pripremio materijal o ovom događaju.

Industrijska špijunaža

Navikli smo na kibernetički kriminal koji pokušava prevariti, hakirati i ukrasti

nesretni korisnici interneta. Ali vrijeme uvijek tjera ljude da se pokrenu

nadalje, za nove rezultate i nove zarade. Ista stvar se događa u

protiv negativaca. Možete graditi botnete i krasti još deset godina

CC brojevi, ali još uvijek postoji velika neistražena niša - industrija, njezina

tehnologije, tajne i vrijedne podatke. S njom se incident dogodio na vrhuncu

ljeto - napad bez presedana na industrijske sustave

, Nadzorna kontrola And

Prikupljanje podataka, što se prevodi kao " Kontrola otpreme i prikupljanje podataka"

(po našem mišljenju, ovo je analog automatiziranog sustava upravljanja procesom - Automatizirani sustav Upravljanje

Tehnološki proces). Takvi sustavi kontroliraju proizvodne procese,

naftne platforme, nuklearne elektrane, plinovodi itd. Naravno, takav

kompleksi imaju vlastite baze podataka, a informacije u tim bazama podataka su neprocjenjive.

Upravo su te informacije cilj najnovijeg malwarea

Ime .

Stuxnet

Prvi su novu zvijer otkrili slavenska braća iz Bjelorusije, naime -

antivirusna tvrtka VirusBlokAda. 17. lipnja pronašli su Virovo tijelo, ali samo

Dana 10. srpnja izdali su priopćenje za javnost (objašnjavajući da im je potrebno

obavijestite tvrtke čije je ime "diskreditirano" tijekom slučaja i pregledajte kopiju).

Ove tvrtke su prilično poznate - Microsoft i Realtek. VirusBlokAda stručnjaci

Otkrili smo crva koristeći 0day ranjivost prilikom obrade datoteka prečaca.

(.lnk), pa se Microsoft uključio u stvar (oko same ranjivosti

pričajmo kasnije). Ali što Realtek ima s tim? Činjenica je da instalirani

upravljački programi crva imali su važeći certifikat ovjeren od strane Verisigna i izdan

ime Realtek. Ovakav razvoj događaja uvelike komplicira proces otkrivanja

zlonamjerni sadržaj raznih sustava otkrivanje i prevencija

upada na razini hosta (HIPS, anti-rootkits), budući da su takvi sustavi neograničeni

vjeruju certifikatima ne obraćajući pažnju na bit stvari. Sasvim sam siguran u to

pouzdani certifikat uvelike je produžio život zlonamjernog softvera prije nego što je otkriven.

Bilo kako bilo, nakon objave Bjelorusa, druge antivirusne tvrtke

također se pridružio istraživanju kao nova ranjivost s kojom

crv se širio i na borbeno opterećenje.

Širenje

Mehanizam reprodukcije crva, čini se, nije osobito originalan - kroz

USB flash pogoni. Ali autorun.inf nema nikakve veze s tim. Nova ranjivost dolazi u igru,

koji vam omogućuje učitavanje proizvoljne .DLL biblioteke čim flash pogon

će se umetnuti i korisnik će otvoriti njegov sadržaj. Činjenica je da na flash disku

leži .DLL datoteka sa zlonamjernim kodom (dobro, zapravo proširenje, u slučaju

crv, - .TMP) i .LNK datoteka. Datoteka s nastavkom .LNK uobičajeni je prečac.

Ali u našoj situaciji oznaka nije sasvim obična. Kada se prečac prikaže u

standardna ljuska ili Total Commander automatski će izvršiti onu u blizini

.DLL datoteku sa svim posljedicama! Kako se ovo moglo dogoditi?

Kao što znate, oznaka označava izvršna datoteka a kada se dvaput klikne

zove ga. Ali ovdje je sve bez klikova, a .DLL datoteka se ne može tako izvršiti. Ako

pogledajte prečac u HEX uređivaču, možete vidjeti da je put naznačen u sredini

na naš.DLL. Osim toga, ovo nije obični prečac, već prečac do elementa ploče

kontrolirati! Ovaj detalj sve objašnjava. Bilo koji element upravljačke ploče - .CPL-

applet. Ali CPL je u biti jednostavan .DLL, pa je to prečac za upravljačku ploču

poseban, čini se da razumije da se radi o .DLL. Štoviše, takav prečac

pokušava IZVUĆI ikonu iz .DLL-a kako bi je prikazao u Exploreru. Ali da bi se

Da biste izvukli ikonu, morate učitati biblioteku. Što je, zapravo, školjka i

to čini pozivanjem LoadLibraryW().

Da budemo pošteni, vrijedi napomenuti da se ova funkcija poziva automatski

podrazumijeva izvršavanje funkcije DllMain() iz učitane biblioteke.

Stoga, ako takav prečac ne ukazuje na .CPL aplet, već na zlo

biblioteku sa zlim kodom (u funkciji DllMain(), tada će se kôd izvršiti

AUTOMATSKI kada gledate ikonu prečaca. Osim toga, ova ranjivost može biti

korištenje i korištenje .PIF prečaca.

Borbeno opterećenje

Osim zanimljivog načina raspodjele, iznenadilo me i borbeno opterećenje – br

botnetovi, krađa bankovnih lozinki, CC brojeva. Sve se pokazalo mnogo većim.

Ranjivost .LNK uzrokuje preuzimanje skrivene datoteke pod nazivom ~wtr4141.tmp,

leži pored etikete. Ova datoteka je izvršna, ali mala (samo 25 KB). Kako

istaknuli stručnjaci iz Symanteca, vrlo je važno u početku sakriti svoje

prisutnost dok sustav još nije zaražen. Uzimajući u obzir specifičnosti 0day ranjivosti,

koji stupa na snagu čim korisnik vidi ikone, radit će i

~wtr4141.tmp, koji prvenstveno zaustavlja presretanje poziva sustava

kernel32.dll. Presretnuti pozivi:

- FindFirstFileW

- FindNextFileW

- FindFirstFileExW

Zakačke su također pridružene nekim funkcijama iz ntdll.dll:

- NtQueryDirectoryFile

- ZwQueryDirectoryFile

Sve te funkcije obrađuju se sljedećom logikom - ako datoteka počinje s

"~wtr" i završava s ".tmp" (ili ".lnk"), zatim ga uklonite iz

vrijednost koju je vratila originalna funkcija, a zatim vratiti ono što je ostalo.

Drugim riječima, sakrijte svoju prisutnost na disku. Stoga korisnik jednostavno

neće vidjeti datoteke na flash disku. Nakon toga, ~wtr4141.tmp učitava drugu datoteku sa

disk (~wtr4132.tmp). On to radi ne baš standardno, čak bih rekao

perverzno - instaliranjem kuka u ntdll.dll za pozive:

- ZwMapViewOfSection

- ZwCreateSection

- ZwOpenFile

- ZwCloseFile

- ZwQueryAttributesFile

- ZwQuerySection

Zatim, pomoću poziva LoadLibrary, pokušava učitati nepostojeću datoteku

s posebnim nazivom, prethodno instalirane kuke se pokreću za tu svrhu i opterećenje

druga datoteka, koja već stvarno postoji - ~wtr4132.tmp, točnije ona

nekodirani dio, koji dekodira drugi dio (zapravo -

UPX kompresija). Drugi dio predstavlja neke resurse, druge datoteke,

koji dolaze u obzir nakon dešifriranja i izvoza (slično perverted

metoda sa spojnicama na API funkcije).

Prije svega, instalirana su dva drajvera - mrxcls.sys i mrxnet.sys (naime

Zbog ovih datoteka, crv je dobio svoje ime - Stuxnet). Ugrađuju se u

sistemski direktorij, a funkcionalnost na njima je rootkit na razini jezgre s istom logikom,

kao u prvoj datoteci. Ovo će osigurati zaštitu crva nakon ponovnog pokretanja i gašenja

proces ~wtr4141.tmp.

Ovi upravljački programi, kao što je već spomenuto, imaju legitiman Realtek certifikat,

stoga će se njihova instalacija odvijati bez problema (u ovom trenutku certifikat je već

opozvan). Uz rootkit, predložak prečaca i ~wtr4141.tmp datoteke su otpakirane za

organiziranje infekcije drugih USB uređaja. Zatim se kod izvozi, koji

ubacuje se u sistemske procese i dodaje gore spomenute .SYS datoteke u registar

rootkit (HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\MRxCls). Unaprijediti

dekodirane su dvije .DLL datoteke koje zamjenjuju postojeće datoteke SCADA sustava

- Siemens Korak 7.

Tako se svi pozivi iz SCADA sustava prebacuju u lažne knjižnice.

Tamo se odvija "potrebna" obrada, nakon čega se pozivi prebacuju u izvorne .DLL-ove

(vir sam emulira ostale funkcije). Osim svega

gore navedenih, crv blokira antivirusne procese i pokušava pronaći poslužitelje

DBMS (MSSQL). Pronašavši ih, pokušava se ulogirati s računom

WinCCConnect, a zadana lozinka je 2WSXcder. Ovaj Račun iz SCADA baze podataka

tipa Siemens Simatic WinCC. Kao što možete vidjeti, crv je posebno skrojen za Siemensov proizvod.

Ako je autentifikacija uspješna, špijun ispumpava podatke o procesima i drugim stvarima.

tajne informacije. Osim toga, ne ustručava se tražiti u lokalne datoteke koristan

informacije za špijune. Ako je moguće detektirati internetsku vezu, tada crv puže

jednom od naredbeni poslužitelji. Imena poslužitelja su:

- mypremierfutbol.com

- todaysfutbol.com

Ovo je mjesto gdje je crv pokušao doprijeti i ispustiti "nešto" u šifriranom obliku.

Dečki iz Symanteca su također shvatili ovaj problem. Ispostavilo se da šifriranje

je bajtna XOR operacija s 31-bitnim ključem koji je bio

ušiven u jednoj od DLL biblioteka. Dolazi i odgovor s poslužitelja

U XOR obliku, međutim, koristi se drugačiji ključ iz iste biblioteke. trojanski

šalje poslužitelju opće informacije o zaraženom stroju (Windows verzija, naziv

računalo, adrese mrežnih sučelja, kao i oznaka za prisutnost SCADA-e). Kao odgovor od

zapovjedni centar može primati RPC pozive za rad s datotekama, stvoriti

procesa, implementacija u proces i učitavanje novih biblioteka itd.

Što je to bilo?

Tako je... što je to bilo?! Jednostavni crni šeširi neće se petljati ni u što

neće donijeti laku zaradu. Podaci iz SCADA sustava zanimljivi su samo konkurentima.

Konkurenti u trgovačkom ili političkom smislu. Ako pogledate kartu

širenja infekcije (prema Kaspersky Labu), jasno je da

epicentar je Azija (odnosno Indija, Iran i Indonezija). Ako pogledate

opisao funkcionalnost crva, možete se užasnuti - kontrola nad .DLL i presretanje

SCADA funkcije. Nije li cool voditi indijsku nuklearnu elektranu

Internet? Ili se infiltrirati u iranski nuklearni program? Štoviše, imamo činjenicu

da rootkit upravljački programi imaju pravni certifikat koji je geografski

u vlasništvu tvrtke sa sjedištem u istoj zoni (Tajland)!

Tom se pričom bave ne samo antivirusne tvrtke, već i

strukturama vlasti (za prikrivanje tragova? :)). Kao rezultat

analizirano je "hvatanje" navedenih domena i naredbenih poslužitelja

statistika bolesnih automobila koji tamo kucaju. Kao rezultat toga, podaci Symanteca gotovo su

podudaraju se s informacijama iz Kaspersky Laba - sve iste zemlje. Osim svega

to je već potvrđeno činjenicama prodora u SCADA sustav. Ne još

puno, o tri činjenice (dvije iz Njemačke i jedna iz Irana). Ali neće svi

javno reći da su silovane...

Što će se dogoditi?

Nakon svega što se dogodilo, mislim da će biti jakog interesa za sigurnost

SCADA. Prije ovog incidenta već su postojali i istraživači i tvrtke koje

upozoravali na sigurnosne probleme i nudili svoje usluge, ali ovo

specifičan slučaj može im pomoći da jako dobro zarade. Usuđujem se vjerovati u to

isti model crva također je prikladan za ERP sustave, budući da je prikazan dijagram

vrijedi i za ovaj model. ERP sustavi odgovorni su za planiranje i upravljanje

posao - novac, zadaci, roba itd. itd. (čak bih rekao da

Lakše bi bilo napisati takvog crva za ERP, ali pošto su izabrani SCADA i regije

Azija, ovdje miriše na politiku...). Dakle, sav ovaj posao i

industrijski sustavi još uvijek čekaju svoje heroje (pozdrav Alexander Polyakov aka

sh2kerr). Ali što se tiče ranjivosti .LNK, na primjer, trojanac Zeus već jest

počeo koristiti za svoju reprodukciju. Također, dečki iz Rapid7

napravio exploit za Metasploit, koji može raditi preko HTTP-a

WebDav.

U ovom slučaju, shellcode je zapisan u .DLL datoteku, a prečac ga učitava. Zakrpa

u vrijeme pisanja ovog članka još se nije dogodilo, ali prijetnja je vrlo značajna - to je sve

antivirusne tvrtke kažu da savršeno otkrivaju viruse na temelju potpisa,

pa je vrijeme da istaknemo da su potpisi sranje. DLL potpis za nas

nije toliko zanimljiv, ali evo potpisa po kojem se utvrđuje da je ovaj prečac

iskorištavanje definitivno može biti sranje. Idemo prečacem od javnog PoC-a

(suckme.lnk_) i pošalji ovo čudo na virustotal.com. Kao rezultat imamo 27

antivirusi koji su ga otkrili. Sada otvorimo upravljačku ploču i stvorimo

par prečaca, po mogućnosti jedan iz Jave. Zatim preimenujmo ove prečace u

konzola:

nopy Java.lnk Java.lnk_

Kopirajte drugi prečac na isti način kao i prvi. Sada ih možemo urediti

HEX urednik. Obično svi prečaci imaju indeks u obliku Unicode formata, ali

Java prečac - ne. Kao rezultat toga, vidimo dvije veze na CPL aplete, a za Javu -

ne u Unicode obliku. Promijenite put do CPL (DLL) do naše datoteke, izbrišite je u sredini

dodatnih bajtova (fa ff ff ff 20) i spremite. Kopirajte ga natrag s nastavkom .LNK.

Rezultate šaljemo na virustotal.com. Ostalo je 11 antivirusnih programa za Unicode prečac,

za Java prečac - 8, odnosno 70% antivirusa prestalo je otkrivati exploit, a

Među tim antivirusima su takvi divovi kao što su Symantec, Kaspersky, AVG, NOD32. Tako

taj antivirus ovdje nije lijek za sve.

Ovo je tako... pet kopejki od mene da se tamo ne opuste, ali općenito,

antivirusnim inženjerima treba zahvaliti na tako temeljitom i zanimljivom radu,

posao koji su obavili kako bi nam pomogli razumjeti ovu prijetnju. Hvala vam,

antivirusni borci: AdBlokAda (prvi put otkriven i proučavan), Symantec

(za detaljnu tehničku analizu na svom blogu), ESET i osobno

Aleksandru Matrosovu za njihov rad u moskovskom laboratoriju. Hvala također

Kaspersky Lab i njihov blog, u kojem je Alexander Gostev podijelio svoj

misli i lijepe karte :). Pa, hvala ti, moj čitatelju, na probavljanju

ovaj važan materijal.

O virusu otkrivenom u lipnju ove godine otkriva se sve više detalja. Zašto je virus neobičan? Da, mnogo toga...

Prije svega, jer bi se mogao širiti na flash pogonima (pomoćuRanjivost rukovanja lnk datotekom ) Ovo je samo po sebi egzotično u doba interneta.

Značajan je i po tome što je koristio ne jedan, većčetiri 0-dnevne (tj. do sada nepoznate) ranjivosti, što se također rijetko događa. Ili bolje rečeno, dvije su ranjivosti bile poznate, ali vrlo malo. Microsoft nije znao za njih i, sukladno tome, nije objavio nikakve zakrpe. Doduše, virus je iskoristio i petu, dobro poznatu, ali vrlo opaku ranjivost u RPC servisu, koju je crv već u potpunosti iskoristio.

Virus je potpisan ukradeni digitalni potpis. Iz sigurnosnih razloga Microsoft zahtijeva da svi upravljački programi u sustavu budu potpisani. Nije pomoglo. Napadači su najvjerojatnije ukrali potpise iz tajvanskih podružnica MicronJ-a i RealTeka. Čudna činjenica, ali uredi ovih tvrtki nalaze se u istoj zgradi u gradu Shinchu. Ako to nije puka slučajnost, onda znači da je netko fizički ušao u sobe, ulogirao se na odgovarajuća računala i ukrao ključeve. Nije amaterski rad.

Jasno je da ga je napisao tim - pola megabajta koda u asembleru, C i C++.

Stuxnet nije otkriven u Americi, Kini ili Europi, gdje ima najviše ljudi na internetu i gdje obični virusi imaju najviše milosti, nego u Iranu. 60% infekcija dogodio u stanju islamske revolucije.

Može prihvaćati naredbe i ažurirati se na decentraliziran način, prema vrsti P2P . Klasični botnetovi koriste središnje zapovjedne sustave

A najviše, ne bojim se reći, senzacionalno je to što virus ne šalje neželjenu poštu, ne formatira disk, pa čak ni ne krade bankovne podatke. Bavi se industrijskom sabotažom. Točnije, napada industrijske nadzorne i upravljačke sustave pomoću softvera tzv Simatic WinCC . Ono što je još senzacionalnije jest da se Stuxnet potajno registrira na programibilne čipove (koriste se za kontrolu proizvodnje), prikriva se i ubija neke važan proces. Ne slučajni proces, i povratnik specifični kod. Nažalost, još uvijek nije poznato što ovaj kod znači. . To, usput, objašnjava način distribucije putem flash diskova - industrijski sustavi rijetko su povezani s internetom.

Zaključak se nameće sam od sebe: skupina žestokih profesionalaca htjela je nešto razbiti, nešto vrlo skupo, važno i industrijsko. Najvjerojatnije u Iranu (iako se virus proširio i na druge zemlje) i najvjerojatnije se već uspješno razbio (procjenjuje se virolozi Stuxnet su živjeli gotovo godinu dana prije nego što su otkriveni) Ovo nije jednostavna skupina hakera. To zahtijeva prvoklasnu tehničku opremu - od ljudi koji kradu ključeve, preko stručnjaka za ranjivost, do stručnjaka za industrijsku proizvodnju. Barem pristojnu veličinu suproporcije, a vjerojatnije nečije državne agencije.

Nije poznato tko točno koristi WinCC sustav u Iranu, ali teoretičari zavjere ukazuju da kopija WinCC-a, i bez dozvole , stajao je na gradilištuBushehr reaktor . Isti onaj u kojem Iran želi obogaćivati uran za svoje nuklearni program, a koju Rusija želi zaštititi poslati raketni sustav S-300 i već je poslao protuavionske topove Tor-1 .

To, naravno, ne dokazuje da je Bushehr meta. Možda pola tvornica u Iranu radi na ovom proizvodu. Tim gore za Iran.

(Ažuriraj: Čini se da je WinCC već licenciran u Iranu. Ključ projekta 024 inpopratna datoteka README posebno izdvojen za Bushehr (vidi stranicu 2, na popisu nema drugih iranskih objekata.)

Usput: većina informacija potrebnih za izradu vir-a bila je unutra otvoreni pristup. Slične ranjivosti spomenute su nekoliko puta u različitim , tvorničke lozinke za baze podatakabili na forumima . P2P botneti se raspravljaju kao teoretska mogućnost. O WinCC-u - fotografija iznad. Vrlo pametna strategija. Prvo, štedi novac, a drugo, nemoguće je pratiti put informacija. Pitanje "tko je to mogao znati?" postaje vrlo komplicirano - ali svatko bi mogao.

Ukratko, pratimo novosti. Sljedeći tjedan - prezentacija Ralpha Langnera u Konferencija o industrijskim sustavima upravljanja, 29. rujna— istraživači iz Symanteca, kao i istraživači tvrtke Kaspersky.

Bonus: Njemački hakeri koji su uništili virus također su pronašli trojanca koji je umro prije dvije godine na web stranici našeg matičnog AtomStroyExporta (pogledajte izvorni kod www.atomstroyexport.com/index-e.htm) Najvjerojatnije nema nikakve veze s infekcije, to jednostavno pokazuje razinu sigurnosti u nuklearnoj energiji.

http://malaya-zemlya.livejournal.com/584125.html

Članci na temu:

-

Uspon strojeva? Skynet postaje stvarnost... Virus, koji je prije otprilike dva tjedna prvi put otkrio vojni računalni sustav Host-Based Security System, nije spriječio operatere... -

Tisuće korisnika postalo je žrtvama novog ICQ virusa Snatch lansiranjem istoimene .exe datoteke koja im je došla putem ICQ mreže. Virusna epidemija započela je oko podneva 16. kolovoza; u vrijeme pisanja... -

Zasljepljujuća mreža iskušana je na Zemlji. Poznata izjava da se vojska sprema za prošle ratove posebno je istinita. Međutim, kao i uvijek. Prema generalu vojske Andreju Nikolajevu: &ld...

“Ne znam kojim će se oružjem boriti u trećem svjetskom ratu, ali u četvrtom će se koristiti kamenjem i palicama.”

Albert Einstein

Krajem rujna postalo je poznato da Stuxnet virus nanijela ozbiljnu štetu iranskom nuklearnom programu. Korištenje ranjivosti operativnog sustava i zloglasnog " ljudski faktor“, Stuxnet je uspješno pogodio 1368 od 5000 centrifuga u tvornici za obogaćivanje urana u Natanzu, a također je poremetio raspored lansiranja nuklearne elektrane Bushehr. Kupac – nepoznat. Počinitelj je nemarni Siemensov zaposlenik koji je umetnuo zaraženi flash pogon u radna stanica. Šteta prouzročena iranskim nuklearnim postrojenjima usporediva je sa štetom koju je prouzročio napad izraelskih zračnih snaga. Svijet govori o ratovima nove generacije. Cyber napadi mogli bi biti idealno oruđe za sljedeće ratove – brzi su, učinkoviti u svojoj destruktivnosti i u pravilu anonimni. Danas se države hitno dogovaraju o zajedničkoj strategiji za suzbijanje kibernetičkih prijetnji. Što će biti sutra? Nažalost, najrealniji odgovor na ovo pitanje i dalje ostaje tužni Einsteinov aforizam.

Iran je bespomoćan protiv tehno-prijetnje

Uredničke stranice svjetskog tiska pune su sumornih proročanstava o dolasku ere tehnoloških ratova. Stručnjaci iz raznih područja muče se s rješenjem za Stuxnet, virus koji je zahvatio iranska nuklearna postrojenja, od IT sigurnosti do lingvistike i antropologije. Stuxnet su antivirusni laboratoriji otkrili dosta davno, ali pravo mjerilo Svijet je za zarazu saznao krajem rujna, kada se saznalo za odgodu pokretanja prve iranske nuklearne elektrane Bushehr. Iako je Ali Akbar Salehi, čelnik Iranske organizacije za atomsku energiju, rekao da odgoda pokretanja nuklearne elektrane nema nikakve veze s virusom, Mark Fitzpatrick, zaposlenik Međunarodnog instituta za strateške studije, primijetio je da to zvuči “ ne baš ozbiljno”, a Iran je sklon zašutjeti prave probleme u nuklearnoj elektrani. Nakon nekog vremena, Mahmoud Jafari, voditelj projektnog odjela stanice u Bushehru, to je “izbacio”. Prema njegovim riječima, Stuxnet je "zarazio nekoliko računala, ali nije prouzročio nikakvu štetu glavnom operativnom sustavu stanice". Sapienti sat. Iranska nuklearna postrojenja u Natanzu također su ozbiljno oštećena: 1368 od 5000 centrifuga onesposobljeno je zbog Stuxneta. Kada je Mahmoud Ahmadinejad nakon zasjedanja Opće skupštine UN-a izravno upitan o tehnološkim problemima s nuklearnim programom, samo je slegnuo ramenima i nije rekao ništa. Napomenimo da je, prema New York Timesu, šteta koju je virus prouzročio u Iranu usporediva možda s napadom izraelskih zračnih snaga.Autor! Autor!

Iz očiglednih razloga, Stuxnetovi programeri radije se drže potajno, ali jasno je da je kompleksnost virusa bez presedana. Stvaranje takvog projekta zahtijeva velika intelektualna i financijska ulaganja, što znači da to mogu učiniti samo strukture na državnom nivou. Svi se stručnjaci slažu da virus nije rezultat napora “skupine entuzijasta”. Laurent Eslau, voditelj sigurnosnih sustava u Symantecu, procjenjuje da je najmanje šest do deset ljudi radilo na stvaranju Stuxneta tijekom šest do devet mjeseci. Frank Rieger, Tehnički direktor GSMK podržava svog kolegu - prema njegovim riječima, virus je stvorio desetočlani tim iskusni programeri, a razvoj je trajao oko šest mjeseci. Rieger također navodi procijenjeni trošak stvaranja Stuxneta: iznosi najmanje 3 milijuna dolara Evgeny Kaspersky, izvršni direktor Kaspersky Laba, govori o vojnim svrhama virusa: “Stuxnet ne krade novac, ne šalje spam i ne krade. povjerljive informacije. Ovaj malware stvoren je za kontrolu proizvodnih procesa, za doslovno upravljanje ogromnim proizvodnim kapacitetima. U nedavnoj prošlosti borili smo se protiv cyber kriminalaca i internetskih huligana, a sada, bojim se, dolazi vrijeme cyber terorizma, cyber oružja i cyber ratova.” Tillmann Werner, član Honeynet Projecta, zajednice stručnjaka za internetsku sigurnost, uvjeren je da usamljeni hakeri nisu sposobni za ovo. “Stuxnet je toliko napredan s tehničke točke gledišta da bi trebalo pretpostaviti da su stručnjaci iz vladinih agencija sudjelovali u razvoju zlonamjernog programa ili da su barem, pružio je određenu pomoć u njegovom stvaranju,” kaže Werner. U procesu analize Stuxneta pojedini mediji zaključili su da iza stvaranja virusa stoji Izrael. O umiješanosti Izraela u napad na Iran prvi je progovorio John Markoff, novinar New York Timesa, izvijestivši da je analitičarima posebno zapažen naziv jednog od fragmenata šifre “myrtus” (“mirta”). Prevedeno na hebrejski, "mirta" zvuči kao "adas", što je, pak, u suglasju s imenom "Adassah", koje pripada Esther (Ester), heroini židovske povijesti koja je spasila svoj narod od uništenja u Perzijskom Carstvu. Povlačeći analogiju s drevnom Perzijom, na čijem se teritoriju nalazi moderni Iran, neki analitičari vjeruju da je Izrael ostavio "vizit kartu" u kodu virusa. Međutim, prema brojnim stručnjacima, ova verzija ne podnosi kritike i nalikuje zapletu jeftine detektivske priče - previše primitivan "rukopis" za projekt ove razmjere.

U procesu analize Stuxneta pojedini mediji zaključili su da iza stvaranja virusa stoji Izrael. O umiješanosti Izraela u napad na Iran prvi je progovorio John Markoff, novinar New York Timesa, izvijestivši da je analitičarima posebno zapažen naziv jednog od fragmenata šifre “myrtus” (“mirta”). Prevedeno na hebrejski, "mirta" zvuči kao "adas", što je, pak, u suglasju s imenom "Adassah", koje pripada Esther (Ester), heroini židovske povijesti koja je spasila svoj narod od uništenja u Perzijskom Carstvu. Povlačeći analogiju s drevnom Perzijom, na čijem se teritoriju nalazi moderni Iran, neki analitičari vjeruju da je Izrael ostavio "vizit kartu" u kodu virusa. Međutim, prema brojnim stručnjacima, ova verzija ne podnosi kritike i nalikuje zapletu jeftine detektivske priče - previše primitivan "rukopis" za projekt ove razmjere.

Istodobno, treba naglasiti da je prošlog ljeta (sjetimo se, širenje Stuxneta počelo je 2009.) resurs WikiLeaks izvijestio o ozbiljnoj nuklearnoj nesreći u Natanzu. Ubrzo se doznalo da je čelnik Iranske organizacije za atomsku energiju Gholam Reza Aghazadeh dao ostavku bez objašnjenja. Otprilike u isto vrijeme u medijima su se pojavile izjave izraelskih političara i vojnog osoblja o mogućem sukobu s Iranom na tehnološkom planu. Osim toga, Izrael je korigirao predviđeni datum da Iran dobije atomsku bombu, pomaknuvši ga na 2014., a Meiru Daganu, šefu Mossada, produljen je mandat zbog sudjelovanja u neimenovanim “važnim projektima”.

Ljudski faktor

Povijest početne infekcije, koja je označila početak širenja virusa, je vrijedna spomena. Očito je da sustavi automatizirano upravljanje ove razine nisu spojeni na mrežu. Stručnjak iz NATO Cyber Centra u Estoniji, Kenneth Geers, sugerirao je na jednoj od sigurnosnih konferencija da uspjeh napada na Stuxnet ovisi isključivo o kontaktima s pravim ljudima i... osnovnim USB pogonima. “Možete nekome platiti da lansira trojanac zatvoreni sustav, ili zamijenite flash pogon koji je namijenjen samo za unutarnju upotrebu“, razmišlja Gears. “Dovoljno je umetnuti zaraženi flash pogon u standardni USB konektor na vašem računalu i Stuxnet će odmah automatski skočiti na operativni sustav, a nikakvi antivirusni programi ili druge mjere zaštite to neće ometati.” I doista, “slaba karika” se pokazala ljudskim faktorom - Stuxnet je u sustav unesen preko običnog USB diska, koji je neoprezni zaposlenik nemarno umetnuo u radnu stanicu. Važno je napomenuti da je nakon izjava iranskog ministra obavještajne službe Heydara Moslehija o pritvaranju "nuklearnih špijuna" (ispostavilo se da su potpuno neumiješani ruski tehničari), uprava Siemensa priznala da su virus unijeli zaposlenici tvrtke, naglašavajući nenamjernu prirodu infekcija. Treba napomenuti da Stuxnet utječe samo na određenu vrstu Siemens kontroleri, odnosno SIMATIC S7, koji prema IAEA-i koristi Iran.Cyber rat. Bojno polje - Zemlja?

Na konferenciji Virus Bulletin 2010 u Vancouveru, Kanada, pozornost javnosti privukla je kratka prezentacija Liama O Murchua, jednog od Symantecovih vodećih stručnjaka za IT sigurnost. Analitičar je proveo eksperiment kako bi objasnio opasnosti kibernetičke prijetnje. bolji od stotina formalna izvješća. O Merchu je na pozornici instalirao zračnu pumpu koja pokreće operativni sustav Siemensa, zarazio radnu stanicu koja kontrolira pumpu virusom Stuxnet i pokrenuo proces. Pumpa je brzo napuhala balon, ali proces nije stao – balon se napuhao sve dok nije puknuo. “Zamislite da ovo nije balon, već iranska nuklearna elektrana”, rekao je stručnjak, okončavši pitanje “ozbiljnosti” kibernetičkih ratova. O Merchuovi kolege u potpunosti dijele njegovu zabrinutost. Istraživač Trend Microa Paul Ferguson rekao je da stvaranjem Stuxneta svijet sada ima potpuno cyber oružje koje nadilazi tradicionalne destruktivne sheme (krađa brojeva kreditne kartice itd.) i može dovesti do ozbiljnih nesreća u vrlo opasnim industrijskim objektima. Ferguson naglašava da će analitičari sada "doslovno zastrašiti vladu da poduzme ozbiljne sigurnosne mjere".

O Merchuovi kolege u potpunosti dijele njegovu zabrinutost. Istraživač Trend Microa Paul Ferguson rekao je da stvaranjem Stuxneta svijet sada ima potpuno cyber oružje koje nadilazi tradicionalne destruktivne sheme (krađa brojeva kreditne kartice itd.) i može dovesti do ozbiljnih nesreća u vrlo opasnim industrijskim objektima. Ferguson naglašava da će analitičari sada "doslovno zastrašiti vladu da poduzme ozbiljne sigurnosne mjere".

Štoviše, šef novoosnovanog američkog Cyber Staffa u Pentagonu, general Keith Alexander, govoreći pred Kongresom, javno je izjavio da je prijetnja kibernetičkog ratovanja brzo rasla u posljednjih nekoliko godina. Alexander je podsjetio na dva cyber napada na cijele države - na Estoniju (2007., nakon demontaže Brončanog vojnika) i na Gruziju (2008., tijekom rata s Rusijom).

Estonski predsjednik Toomas Hendrik Ilves u intervjuu za Berliner Zeitung postavlja pitanje cyber prijetnji u stvarnosti. visoka razina. Estonski predsjednik naglašava: Odluka NATO-a da smjesti Centar za kibernetičku sigurnost u Tallinnu (podsjetimo, otvoren je u svibnju 2008.) posljedica je činjenice da je Estonija jedna od najkompjuteriziranijih zemalja u Europi, kao i prva država koja pretrpjeli cyber napad punih razmjera 2007. Nakon što je napad paralizirao cijelu infrastrukturu zemlje, estonski ministar obrane Jaak Aaviksoo čak je zahtijevao da NATO izjednači ove cyber napade s vojnim akcijama. Predsjednik danas iznosi slične stavove: „Virus Stuxnet pokazao je koliko ozbiljno moramo shvatiti kibernetičku sigurnost, jer uz pomoć sličnih proizvoda Vitalna infrastruktura može biti uništena. U slučaju Irana, činilo se da je virus usmjeren na njegov nuklearni program, ali slični virusi mogli bi uništiti našu računalno vođenu ekonomiju. O tome bi trebalo razgovarati u NATO-u: ako projektil uništi elektranu, stupa na snagu paragraf 5, ali što učiniti u slučaju napada računalnim virusom? - pita Toomas Hendrik Ilves. Predsjednikov prijedlog u skladu je s aktualnim trendovima: "I EU i NATO moraju razviti zajedničku politiku, uključujući pravne norme, koje će postati temelj za kolektivnu obranu od prijetnji u kibernetičkom prostoru", smatra šef države.

Estonski predsjednik Toomas Hendrik Ilves u intervjuu za Berliner Zeitung postavlja pitanje cyber prijetnji u stvarnosti. visoka razina. Estonski predsjednik naglašava: Odluka NATO-a da smjesti Centar za kibernetičku sigurnost u Tallinnu (podsjetimo, otvoren je u svibnju 2008.) posljedica je činjenice da je Estonija jedna od najkompjuteriziranijih zemalja u Europi, kao i prva država koja pretrpjeli cyber napad punih razmjera 2007. Nakon što je napad paralizirao cijelu infrastrukturu zemlje, estonski ministar obrane Jaak Aaviksoo čak je zahtijevao da NATO izjednači ove cyber napade s vojnim akcijama. Predsjednik danas iznosi slične stavove: „Virus Stuxnet pokazao je koliko ozbiljno moramo shvatiti kibernetičku sigurnost, jer uz pomoć sličnih proizvoda Vitalna infrastruktura može biti uništena. U slučaju Irana, činilo se da je virus usmjeren na njegov nuklearni program, ali slični virusi mogli bi uništiti našu računalno vođenu ekonomiju. O tome bi trebalo razgovarati u NATO-u: ako projektil uništi elektranu, stupa na snagu paragraf 5, ali što učiniti u slučaju napada računalnim virusom? - pita Toomas Hendrik Ilves. Predsjednikov prijedlog u skladu je s aktualnim trendovima: "I EU i NATO moraju razviti zajedničku politiku, uključujući pravne norme, koje će postati temelj za kolektivnu obranu od prijetnji u kibernetičkom prostoru", smatra šef države.

Prvi zamjenik ministra obrane William J. Lynn u potpunosti se slaže s Toomasom Hendrikom Ilvesom. U intervjuu za Radio Liberty, Lynn je pokušala odgovoriti na pitanje koje je postavio Ilves: “Ako je napad utjecao na značajne elemente našeg gospodarstva, vjerojatno bismo ga trebali smatrati napadom. Ali ako je hakiranje rezultiralo krađom podataka, onda to možda nije napad. Između ove dvije krajnosti postoje mnoge druge mogućnosti. Da bismo formulirali jasnu liniju politike, moramo odlučiti gdje je granica između hakiranja i napada ili između špijunaže i krađe podataka. Vjerujem da o ovoj temi postoji rasprava i unutar i izvan Vlade i ne mislim da je ta rasprava već iscrpljena.”

Osim toga, ključna točka govora Williama Lynna bila je javna objava pet načela na kojima se temelji nova strategija Kibernetička sigurnost Sjedinjenih Država. Zamjenika američkog ministra obrane citiramo bez skraćenja:

Osim toga, ključna točka govora Williama Lynna bila je javna objava pet načela na kojima se temelji nova strategija Kibernetička sigurnost Sjedinjenih Država. Zamjenika američkog ministra obrane citiramo bez skraćenja:

“Prvo od ovih načela je da kiberprostor moramo prepoznati kao ono što je već postao - nova ratna zona. Baš poput kopna, mora, zraka i svemira, kibernetički prostor moramo promatrati kao područje naših operacija koje ćemo štititi i na koje ćemo proširiti svoju vojnu doktrinu. To je ono što nas je nagnalo da stvorimo jedinstveno Cyber Command unutar Strateškog zapovjedništva.

Drugo načelo, koje sam već spomenuo, jest da obrana mora biti aktivna. Trebao bi uključivati dvije općeprihvaćene linije pasivne obrane - zapravo, ovo je obična higijena: instalirajte zakrpe na vrijeme, ažurirajte svoje antivirusne programe, poboljšajte svoje alate za zaštitu. Potrebna nam je i druga linija obrane koju koriste privatne tvrtke: detektori upada, programi za nadzor sigurnosti. Svi ti alati vjerojatno će vam pomoći odbiti oko 80 posto napada. Preostalih 20 posto je vrlo gruba procjena - sofisticirani napadi koji se ne mogu spriječiti ili zaustaviti krpanjem rupa. Potreban je mnogo aktivniji arsenal. Trebamo alate koji mogu identificirati i blokirati zlonamjerni kod. Potrebni su vam programi koji će identificirati i pratiti zlonamjerne elemente unutar vaše mreže koji su upali u nju. Nakon što ih pronađete, trebali biste moći blokirati njihovu komunikaciju s vanjska mreža. Drugim riječima, to je više poput manevarskog rata nego Maginotove linije.

Treće načelo strategije kibernetičke sigurnosti je zaštita civilne infrastrukture.

Četvrto, Sjedinjene Države i njihovi saveznici moraju poduzeti mjere kolektivne obrane. Važne odluke u tom smislu bit će donesene na predstojećem summitu NATO-a u Lisabonu.

Konačno, peti princip je da Sjedinjene Države moraju ostati na čelu razvoja softvera.”

Zanimljiva je reakcija Dmitrija Rogozina, stalnog predstavnika Rusije pri NATO-u, na procese koji se odvijaju u Savezu. Navodno je Rusija izrazito zabrinuta zbog nadolazećeg summita NATO-a u Lisabonu, koji će se održati 20. studenog, jer se na njemu planira razjasniti dilema je li napad na vojne i vladine računalne mreže članice NATO-a. smatra razlogom za pozivanje na članak 5 Washingtonski ugovor i odgovoriti kolektivnim vojnim udarom. Rogozin u svom karakterističnom stilu piše: “Napokon ćemo saznati je li NATO-u dopušteno da nuklearnom bombom gađa stanove hakera ili se pretpostavlja da cyber rat neće izaći izvan granica cyber prostora. Imam veliki razlog sumnjati u potonji scenarij. Doslovno pred našim očima, u zapadnim časopisima odvija se veliki skandal u vezi sa širenjem računalnog crva pod nazivom Stuxnet. Navikao sam čitati i slanje SMS-a na latinskom, pa sam naziv virusa odmah pročitao kao ruski glagol u budućem vremenu: „ugasit će se“. Budite uvjereni, nekome će sigurno nešto poći po zlu ili otpasti, pogotovo onima koji su pokrenuli ovaj virus. Kao što znamo, tko sije vjetar, požnjet će vihor.” Ne usuđujući se komentirati književna i stvaralačka istraživanja gospodina Rogozina, napominjemo da u dva najveća hakerski napadi cijele države (Estonija i Gruzija) okrivljene su na Rusiju - možda je to uzrok tako burne reakcije dojmljivog opunomoćenika.

Tako je, u pozadini histerije koju je izazvao Stuxnet, niz država najavilo potrebu formuliranja zajedničke politike za sprječavanje kibernetičkih napada. Hoće li to dovesti do željenog rezultata, čak i ako pretpostavimo da će se izraditi (i potpisati) neki dokument koji regulira korištenje destruktivnih tehnologija? IT Business week ovo se čini krajnje upitnim, ponuđena su iskušenja prevelika visoka tehnologija: anonimnost, sigurnost (za napadača), neviđen omjer cijene i učinkovitosti. To znači da je Stuxnet bio samo prvi znak ere tehno-socijalne revolucije, koja je započela nimalo onako kako se sanjalo.

Oznake:

- virus

- Stuxnet

- Iran