مصاحبه ای را با فردی آشنا می کنیم که از نزدیک با این دستگاه و مشخصات کار آن آشنا است. در گفتگوی امروز با او، ما در مورد موضوعاتی صحبت کردیم که اخیراً برای بخش روسی زبان اینترنت مرتبط شده است: نقش دولت و سانسور شبکه آن، و همچنین نمونه هایی را لمس کردیم. کنترل پنهاناینترنت و جامعه با استفاده از نمونه چین.

خود سوژه مصاحبه مایل بود ناشناس بماند. او یک متخصص سابق فناوری اطلاعات روسی است که به مدت 6 سال در سرزمین اصلی چین زندگی می کند و برای یک شرکت مخابرات محلی به عنوان مهندس ارشد اداری کار می کند. این یک گفتگوی جدی در مورد فناوری های شبکه است... که علیه خود شبکه و همچنین در مورد آینده است شبکه جهانیو باز بودن جامعه ما

این حتی موضوع ابتکارات دولت روسیه نیست - شرکت های خصوصی شروع به ظاهر قارچ کرده اند و راه حل های خود را برای سانسور شبکه ارائه می دهند، همان فیلترهای ترافیکی طبق لیست های Roskomnadzor و وزارت دادگستری، به عنوان مثال چاه -کاهنده کربن شناخته شده بنابراین ارزش این را دارد که به این موضوع نگاهی بیندازید تجربه چینیبا جدیت و دقت تمام، تا از قبل به عمق کامل سوراخی پی ببرند که آنها با جدیت سعی می کنند ما را در آن هل دهند.

- در مورد فایروال بزرگ چینی که خود چینی ها آن را "سپر طلایی" می نامند به ما بگویید، از نظر فنی چیست؟ هدف اصلی آن چیست؟

در حال حاضر، اینها سه مؤلفه هستند، سه اژدها که بر اساس آنها است - فن آوری های بازرسی بسته عمیق (DPI)، پروب اتصال و ماشین های بردار پشتیبانی (SVM). آنها با هم یک فیلتر بسیار پیشرفته را نشان می دهند که دسترسی به منابع ممنوعه توسط حزب کمونیست را از اینترنت خارجی مسدود می کند.

در عین حال، ایدئولوژیست های رسمی بیان می کنند که ظاهراً باید از روان چینی در برابر نفوذ فاسد غرب محافظت کند؛ به گفته دیگران، این سانسور آشکار دولتی در بخش بین المللی اینترنت است.

- بیایید نگاهی دقیق تر به هر یک از این مؤلفه ها بیندازیم. بنابراین بازرسی بسته عمیق چیست؟

به طور خلاصه، این یک فناوری برای بازرسی سطح پایین و فیلتر کردن بسته های شبکه بر اساس محتوای آنها است. در اینجا باید فوراً یک خط قرمز ترسیم کنید: تفاوت اساسی با فایروال های آشنا این است که DPI نه چندان سرصفحه های بسته را تجزیه و تحلیل می کند (که البته می تواند)، بلکه خود را در محتوای ترافیک حمل و نقل در سطوحی از ترانزیت دفن می کند. مدل OSI از دوم و بالاتر.

اجازه دهید تاکید کنم که همه اینها در زمان واقعی انجام می شود و از دید یک ناظر خارجی عملاً هیچ تاخیر یا دستکاری در ترافیک قابل مشاهده نیست.

- در روسیه، اخیراً مطالب زیادی در مورد معرفی DPI نوشته شده است اپراتورهای فدرال(این به ویژه در مورد اپراتورهای تلفن همراه صادق است) حتی ظاهراً قبلاً آن را به شکل کار می کنند. آیا می توانیم بگوییم که ما تجربه چینی را در پیش گرفته ایم؟

DPI روسیه و چین عملاً هیچ وجه مشترکی جز نام مشترک و اصول عملیاتی ندارند. نکته اینجا قبل از هر چیز مقیاس و جدیت اجرای آنهاست. همانطور که از روش عملیاتی که قبلاً توضیح داده شد مشخص است، DPI منابع زیادی را مصرف می کند، زیرا تمام عملیات های متعددی که انجام می دهد (به عنوان مثال، یکپارچه سازی بسته ها، باز کردن بسته بندی آنها، شناسایی انواع داده ها و پروتکل ها، اسکن محتوا، اکتشافی های متعدد و بسیاری موارد دیگر). ، خیلی بیشتر) باید در زمان واقعی رخ دهد. از همین رو معیار اصلیسطح شدت DPI عمق تجزیه و تحلیل ترافیک حمل و نقل است که این سیستم می تواند با حفظ سطح قابل قبول تأخیر از عهده آن برآید.

اگر با فنآوریهای آنتیویروس تشبیه کنیم، شبیهساز پردازنده چقدر میتواند به شما اجازه دهد تا در کد فایل در حال اسکن کردن غوطهور شوید؟ حتی اگر تواناییها و منابع فنی به ما اجازه دهد تا کد را تا بی نهایت دنبال کنیم و در شاخهها و رویههای جدید فرو برویم، الزامات کلینسبت به تأخیر سیستم، موج همیشه محدودیتهای خاصی دارد، بنابراین عمق غوطهوری همیشه محدود است.

اغلب در این شرایط، از دانش فنی یا بهینهسازی استفاده میشود، اما میتوانید راه دیگری را پیش بگیرید - به سادگی قدرت محاسباتی را به شدت افزایش دهید. بنابراین، هنگامی که در مورد DPI چین صحبت می کنیم، باید درک کنیم که این دقیقا آخرین راه است - در واقع یک مرکز داده به اندازه یک شهر منطقه ای واقعی است که از هوش ازدحامی (Swarm Intellegence) برای مدیریت تعادل و پردازش استفاده می کند. داده ها بین بخش ها-گره های بی شمار آن.

برگردیم به این سوال - اگر پیاده سازی داخلی DPI، همانطور که تصور می کنم، تا 50 میلیون دلار هزینه داشته باشد، چینی ها سیستم ملینزدیک به یک میلیارد DPI روسیه، صرفاً از نظر فنی، قادر به انجام تجزیه و تحلیل عمیق از بسته های عبوری نیست، به این معنی که موانع حفاظتی آن به طور بالقوه برای کاربران واجد شرایط هزینه زیادی را به همراه خواهد داشت. به طرق مختلف. بنابراین DPI روسیه با چینی متفاوت است...

- بیایید به دومین اژدهای چینی برویم - "کاوشگر اتصال" چیست؟

این یک تکامل بیشتر DPI است - ادغام یک سرور پروکسی و یک مکانیسم فیلتر سطح پایین. در این حالت، هنگام تلاش برای اتصال به هر سرویسی خارج از دروازه شبکه ملی، چنین درخواستی ابتدا "تجمیع" می شود و یک اتصال رو به جلو بعدی به آدرس هدف قبلاً از طرف DPI انجام می شود. این، به اصطلاح، یک سیستم فعال برای آزمایش و شناسایی نوع خدمات درخواست شده در اینترنت خارجی است.

برای مثال، اگر از سرویسی استفاده می کنید که در چین ممنوع شده است، پروتکل مشتری آن باید به طور جدی مبهم باشد تا بتواند بر مکانیسم جستجوی DPI امضا غلبه کند. هنگام استفاده از یک کاوشگر اتصال علیه شما، پاسخ همچنین باید در سمت سرور مبهم باشد، یعنی. به طور کلی، در صورت ممنوعیت، نمی توانید از خدمات عمومی استاندارد استفاده کنید.

در حال حاضر، کاوشگر اتصال به شما این امکان را می دهد تا با دقت و با منابع کم، نوع سرویس خارجی را که یک کاربر از چین می خواهد استفاده کند، تعیین کنید. اگر بیشتر بدهیم نمونه زندگی، سپس این فناوری خاص با موفقیت در برابر شبکه همپوشانی i2p مورد استفاده قرار گرفت و پس از آن در چین مسدود شد.

— به هر حال، در مورد سیستم هایی مانند Tor، i2p یا VPN چه می توان گفت؟ آنها واقعاً در برابر چنین سانسور آنلاین تهاجمی چقدر مؤثر هستند؟

نمیخواهم کسی را ناراحت کنم، اما آنها بیاثر هستند و به هیچ وجه آنقدر سرسخت نیستند که «شایعات رایج» در مورد آن سر و صدا میکند - همه سیستمهای ذکر شده مدتهاست که در چین مسدود شدهاند. علاوه بر این، می توانید Tor یا i2p را در ده ها مورد مسدود کنید راه های مختلف، ساده ترین آنها مسدود کردن رویه بوت استرپ در لحظه اولیه سازی کلاینت ها است. مسدود کردن گرههای ورودی این شبکهها (به عنوان مثال، گرههای دایرکتوری Tor) به این روش، حتی برای یک مدیر معمولی یک کار بیاهمیت است. اگر تواناییهایی را که دولت چین دارد در نظر بگیریم، اول از همه منظورم باتوم DPI با فناوری پیشرفته است - این یک کار کاملاً بیاهمیت است.

می توانید به i2p netDB نگاه کنید - هیچ گره ای با IP چینی وجود ندارد ، اما اگر به آمار باز کاربران سرویس Tor نگاه کنید ، آنها حداکثر 1000 IP منحصر به فرد چینی در ماه ثبت می کنند و این برای چنین چندگانه است. کشوری میلیارد دلاری به عنوان چین که بیشترین میزان را دارد تعداد زیادی ازکاربران اینترنت در جهان

به هر حال ، در این مورد "دستیابی به موفقیت" چینی ها از obfsproxy استفاده می کنند ، اگرچه مسدود کردن آن ، تا آنجا که من می توانم بگویم ، در این مرحله از توسعه فایروال بزرگ چین مشکلات فنی ایجاد نمی کند ، فقط منطقی نیست. به دلیل تعداد کم کاربران این فناوری عجیب و غریب و همچنین شکست های مداوم در کار او.

- اوضاع با VPN و SSH چگونه پیش می رود؟

وضعیت VPN کاملاً متناقض است - برخی از ارائه دهندگان به شدت آن را سرکوب می کنند، برخی تقریباً نه. China Unicom، یکی از بزرگترین ارائه دهندگان ستون فقرات در سرزمین اصلی چین، به طور گسترده به دلیل مسدود کردن خود شناخته شده است. در حال حاضر بیش از 5 نوع VPN را شناسایی و مسدود می کند. برای دقیق تر، آنها عبارتند از: OpenVPN، PPTP، L2TP، SSTP و Cisco.

علاوه بر این، هنگامی که کنگره بعدی حزب کمونیست چین برگزار می شود، اینترنت فیلتر می شود به طوری که حتی آنچه در زمان های خلوت کار می کرد، ممکن است این روزها دیگر کارساز نباشد.

به طور کلی، تا آنجا که من می دانم، دولت چین قصد دارد مجوز استفاده از VPN ها را صادر کند، یعنی پس از ثبت نام دولتی مناسب، آنها اجازه استفاده از VPN ها را برای اهداف تجاری قانونی می دهند و این نسخه خود آنها خواهد بود. پروتکل مبتنی بر OpenVPN. پس از اجرایی شدن این قانون، تمام پروتکلهای VPN متفاوت از نسخه دولتی به طور کامل در دروازه بینالمللی «قطع» میشوند.

در مورد سرویس SSH نیز تلاش هایی برای مسدود کردن آن وجود دارد. بر اساس تعدادی از علائم غیرمستقیم، آزمایشهای مشابهی در شبکههای عمومی نیز انجام میشود؛ در چنین مواردی، در گزارشها میتوانید بسیاری از اتصالات قطع شده یا ناموفق را با خطای معمولی «شناسایی نسخه بد پروتکل» پیدا کنید. در همان زمان، هنگامی که سعی می کنید به سرورهای خارج از چین متصل شوید، متعاقباً می توانید چندین تلاش برای اتصال نادرست از IP های چینی را مشاهده کنید، قبل از خود اتصال مجدد. احتمالاً، این غربالگری سرور دریافت کننده با استفاده از نوع پروب اتصال است که قبلاً در بالا بحث کردیم.

اغلب چنین اتصالات آزمایشی با نیروی بی رحم اشتباه گرفته می شوند، اگرچه در این مورد به احتمال زیاد تلاش برای شناسایی غیرفعال یک سیستم/پروتکل راه دور با استفاده از الگوهای پاسخ مشخصه (اسکن اثر انگشت) است.

پس از شناسایی چنین سرویسی، آدرس آن (معمولاً برای 1-3 ماه) در فیلترها و لیست های توقف مناسب وارد می شود تا در آینده به منظور صرفه جویی در منابع، از پرس و جوهای بازگشتی در میزبانی که قبلاً شناسایی شده است خودداری شود. شناخته شده است. چنین فیلترهایی به تدریج با خدمات ممنوعه در چین پر می شوند. بنابراین، همچنین به لطف پروب اتصال، کاملاً در حالت خودکارپایه فایروال بزرگ چین در حال رشد و گسترش است.

- برای کامل کردن توضیحات ما، بیایید به آخرین اژدهای شوم - ماشین های بردار پشتیبانی (SVM) نگاه کنیم.

من می خواهم تأکید کنم که کاوشگر اتصال، و به ویژه SVM، باید به عنوان یک افزونه در نظر گرفته شود، حتی یک فکری بیشتر از DPI. ماشین بردار پشتیبانی (SVM) گام دیگری در این مسیر است. این الگوریتم است فراگیری ماشین، برای طبقه بندی خودکار آرایه های بزرگ داده های ناهمگن استفاده می شود.

قبلاً بحث کردهایم که DPI یک ماشین فیلتر است که دادههای خاصی را در یک جریان بر اساس قوانین یا امضاهای ثابت جدا میکند. در مقابل، SVM اسکن جریان اینترنت را بر اساس تجزیه و تحلیل آماری بدون مجموعه ای از قوانین سفت و سخت امکان پذیر می کند. به عنوان مثال، فرکانس کاراکترهای خاص، طول بسته ها را تجزیه و تحلیل کنید، فعالیت های مشکوک را از آدرس های داده شده تجزیه و تحلیل کنید، به عدم تعادل های مختلف و ناهنجاری های شبکه توجه کنید، در نتیجه الگوهای پنهان را شناسایی کنید. SVM یک پیوست هوشمند DPI است که در ادامه قیاس آنتی ویروس ما، قابلیتهای اکتشافی (اکتشافی «کوچک کردن») را به فرآیند فیلتر کردن ترافیک اینترنت میآورد.

بگذارید مثالی بزنم: در چین، نمی توان به سالگرد تظاهرات میدان تیان آن من در پکن در 4 ژوئن 1989 اشاره کرد، زمانی که بسیاری از دانشجویان در پی شورش های بزرگ به معنای واقعی کلمه توسط تانک ها سرکوب شدند. DPI که ترافیک ملی را به صورت پویا اسکن می کند، هر URL را که تاریخ مشخص شده را ذکر کرده باشد مسدود می کند.

پس از اینکه چینی ها شروع به تعیین این تاریخ به عنوان 35 مه کردند (و به روش های مبتکرانه دیگر)، تجزیه و تحلیل امضای مرسوم به طور قابل توجهی دشوارتر شد. اما اکتشافی SVM به کمک آمد؛ این اکتشافی قادر به تشخیص زمینه و شناسایی چنین "تاریخ های مشکوکی" با حداقل دخالت انسان است.

- به طور خلاصه، با در نظر گرفتن تمام آنچه گفته شد، آیا می توان گفت که معرفی برنامه ریزی شده DPI "تمام روسیه" توسط Rostelecom نوعی نشانه شوم است، یک علامت سیاه برای کل Runet؟

شما باید درک کنید که DPI خود یک ابزار مدرن قدرتمند است و نحوه استفاده از آن به اصول اخلاقی و حرفه ای افرادی بستگی دارد که در دستانشان خواهد بود.

بنابراین، DPI به شما امکان می دهد حجم عظیمی از کار مفید را برای شبکه انجام دهید - بسیاری از ارائه دهندگان جهانی از آن برای کنترل و تعادل ترافیک خود استفاده می کنند، اپراتورهای تلفن همراه از آن برای جمع آوری استفاده می کنند. آمار دقیقبرای هر کاربر جداگانه، این فناوری همچنین امکان کنترل تطبیقی سرعت انتقال بسته های جداگانه (QoS) و موارد دیگر را فراهم می کند. به طور کلی، DPI تعداد زیادی از قابلیت های منحصر به فرد را در طیف گسترده ای از شکل دهی با کیفیت بالا تا ایجاد پیشرفته ارائه می کند. سیستم های جاسوسینوع PRISM.

- با چکیده از شهرهای مرکز داده چین و تجهیزات فنی فوق مدرن آنها، اینترنت چینی از دیدگاه یک ناظر خارجی چگونه است؟ او چه ویژگی های رشدی دارد، سازگاری های خاص او با چنین محیط سانسوری چیست؟

- واقعیت این است که خود اینترنت، نه تنها در چین، یک محیط نسبتاً واکنشی است. روش های مرسوم سانسور بر اساس وسایل فنیو ممنوعیت های فاحش در مورد او ضعیف اعمال می شود.

برای مثال، اگر یک وبلاگ نویس محبوب، قبل از اینکه سانسور متوجه شود و آن را مسدود کند، نظر انتقادی خود را درباره دولت چین در وبلاگش بنویسد، معمولاً چندین پست متقابل از پیام اصلی وجود خواهد داشت. و علاوه بر این، اگر سانسورها شروع به شکار همه آنها کنند، اثر استرایسند اغلب به طور خود به خود ایجاد می شود - تلاشی برای سرکوب برخی اطلاعات، برعکس، توجه بیشتری را از جامعه به آن جلب می کند. این پدیده نتیجه واکنش پذیری و بازتاب زیاد محیط شبکه است.

بنابراین، با وجود حجم عظیم سانسور واقعی در چین و گاه مسدود شدن کل پورتال ها در مقیاس یک خبرگزاری بزرگ، اخیراً روند جایگزین استفاده از روش های غیرفنی تأثیرگذاری بر افکار عمومی در این کشور شدت گرفته است. نکته اصلی آنها این است که اگر همیشه نمی توان یک مخالف را به صورت آنلاین ساکت کرد، پس چرا چنین بحث هایی را به سمتی که برای دولت ضروری است هدایت نکنیم؟

- خواندم که اخیراً رسماً اعلام شد که چین واحدی از تحلیلگران افکار عمومی اینترنتی را ایجاد کرده است که 2 میلیون کارمند را استخدام کرده است. انتظار می رود این تحلیلگران به عنوان شغل اصلی خود در فضای مجازی گشت زنی کنند. آنها هیچ حقی برای حذف هیچ اطلاعاتی ندارند - وظیفه آنها کنترل روندهای اینترنتی، مطالعه احساسات عمومی شهروندان چینی و همچنین دستکاری آنها بر اساس یک تکنیک خاص است.

- بله، این همان ارتش شبکه نامرئی است که سلاح های آن روش های خاصی برای نفوذ مخفیانه در شبکه است. برای توضیح واضح تر این استراتژی، یک مورد واقعی ارائه می کنم.

حدود دو سال پیش، اینترنت چین بر اثر مرگ نسبتاً عجیبی منفجر شد. مرد جوانی که به دلیل قطع درختان غیرقانونی در نزدیکی خانهاش دستگیر شده بود، به زندانی در چین رفت. در آنجا او چند روز بعد در شرایط نسبتاً عجیبی درگذشت. مقامات رسماً علت مرگ او را با این ادعا توضیح دادند که "در زندان با هم زندانیان مخفیانه بازی می کرد و در حالی که زمین خورده بود، سرش را به دیوار کوبید." اینترنت چینی این داستان را خیلی سریع دریافت کرد، من فقط به یک شکل اشاره می کنم: QQ.comدر عرض 24 ساعت، بیش از 50000 نظر در مورد این پرونده منتشر شد؛ سایر بسترهای اینترنتی نیز به معنای واقعی کلمه مملو از خشم از پوچ بودن این حادثه بودند. این که بگوییم سانسورچی ها به سادگی نمی توانند با حذف آثار «خشم عمومی» این روزها کنار بیایند، چیزی نیست.

به طور تصادفی خنده دار، هیروگلیف "پنهان بازی" در چینی نیز معنای دومی دارد - "فرار از گربه"، که وبلاگ نویسان چینی از آن استفاده کردند. حتی پس از چندین سال در اینترنت، می توانید تعداد زیادی ارجاع به این داستان در مورد یک زندانی که در یک زندان چین درگذشت، جستجو کنید. که هنگام فرار از دست گربه به دیوار برخورد کرد" وبلاگ نویسان، با نسخه خود از گربه کشنده، سعی کردند بیهودگی توضیح رسمی را به حد نهایی برسانند، که باعث شد آنچه اکنون "مم اینترنتی" نامیده می شود. در آن زمان، بخش چینی اینترنت به سادگی در حال جوشیدن بود، سانسورها نمیتوانستند بر وضعیت تأثیر بگذارند، اقدامات آنها برای خاموش کردن و حذف پیامها فقط سوخت بر آتش میافزاید، چرخ پرواز بیاعتمادی و انتقاد شدید از دولت جمهوری خلق چین را چرخانده بود.

و سپس، در اوج نارضایتی، اتفاقی افتاد: یک تیم کاملاً متفاوت دولتی به بازی پیوست که به جای تلاش های قبلی برای خاموش کردن گسترده منابع، به طور غیرمنتظره رقابتی را در میان بهترین ها پیشنهاد کرد. وبلاگ نویسان معروفچین. از خود کاربران اینترنت از طریق رای گیری آنلاین خواسته شد تا 5 وبلاگ نویس معتبر را برای خود انتخاب کنند که متعاقبا به آنها داده شد. دسترسی کاملبه محل حادثه. مقامات به آنها همه داده ها، تمام حقایق، دسترسی رایگان به همه شاهدان را دادند. این وبلاگ نویسان با عکس ها و نظرات خود از صحنه، شبکه را پر کردند، اما بدون اینکه بتوانند چیز جدیدی به اصل این مرگ عجیب اضافه کنند.

اما اتفاقی برای افکار عمومی افتاد - به محض اینکه اطلاعات از محل حادثه از منابع مستقل و با دوزهای هنگفت به دست آمد، به محض اینکه همه داده ها تا حد امکان باز شد - مردم تقریباً بلافاصله علاقه خود را به این پرونده از دست دادند و درجه خشم به سرعت محو شد. بنابراین، پس از این مداخله، می توان به سرعت طوفان اپیدمی ضد دولتی را سرکوب کرد.

به دلایل واضح، نمیتوان بسیاری از حوادث مشابه را در اینترنت چینی بیان کرد، اما چیزی مشترک در همه این داستانها مهم است - روشهای کنترل در حال تکامل هستند، ظریفتر، پنهانتر و چند مرحلهای میشوند. علاوه بر سانسور شدید و قاطع از طریق صرف مسدودسازی فنیدر مورد اپیدمی های شبکه، از فناوری های کاملاً متفاوتی برای تأثیرگذاری بر افکار عمومی استفاده می شود.

بنابراین، ما نباید فقط بر ابزارهای فنی تمرکز کنیم، که در چین نیز به سرعت در حال توسعه هستند، زیرا درست در مقابل چشمان ما، اساساً فناوری های کنترلی جدید در حال ایجاد و تکمیل هستند، جایی که اغلب تمام مزایای اینترنت در آن وجود دارد. محیط بازمقامات سعی می کنند از آن در جهت مخالف استفاده کنند - برای کنترل پنهان و محدودیت آزادی عقیده.

- آیا می توان به نحوی اینترنت چین را با Runet معمولی از نظر درجه آزادی شهروندان مقایسه کرد؟

- در پایین ترین سطح در چین واقعاً هیچ سانسوری وجود ندارد - اگر به آنها نگاه کنید رسانه های اجتماعی، سپس آنها پر از شایعات و اتهامات مقامات می شوند، جایی که حقیقت و مزخرفات آشکار در پیچ و تاب عمومی احساسات پیچیده شده است. تقریباً هیچ کس این را نمی خواند، درست مانند دیوار شخصی، به نظر من، 70٪ از اعضای ناشناس شبکه اجتماعی ما VKontakte، که آزادند هر چه می خواهند در آنجا بنویسند.

سطح بعدی انتقاد سیستماتیک، استدلال، وبلاگ نویسان روشن و فعال با مخاطبان خود است، در اینجا تنش خاصی وجود دارد، سانسور فعال و حذف پیام های تحریک آمیز وجود دارد. به گفته جی کینگ، متخصص تغذیه از هاروارد، در طول سه ماهه، مقامات سانسور شبکه چین تا یک میلیون پیام و نظر در مورد آنها را حذف می کنند. و در نهایت، سطح سوم وبلاگ نویسان برتر با مخاطبان بسیار زیاد است. یا اینها موقعیت هایی هستند که برخی از موضوعات مطرح می شوند و طنین عمومی و آنلاین گسترده ای دریافت می کنند.

در اینجا، گزینههای مختلفی برای مخالفت و مجازات فعال امکانپذیر است: اگر وبلاگنویس آغازگر را بتوان به چیزی متهم کرد، میتوان او را دستگیر کرد و «دندان درد» او را از ریشه بیرون کشید. اگر اپیدمی شبکه بیش از حد قوی و غیرمحلی باشد، «نیروهای ویژه شبکه» درگیر این پرونده هستند که با استفاده از فناوریهای مختلف مبتکرانه برای کنترل جامعه از طریق قدرت نرم (به عنوان مثال، داستانی که قبلاً توضیح داده شد با تلاش ناموفقفرار یک زندانی از گربه).

همه این سه سطح به طور همزمان موجود، نظرات متضاد و سردرگمی خاصی را ایجاد می کنند، که اغلب اولین تصور یک فرد خارجی را گمراه می کند. بنابراین، افرادی که تصادفی و خارج از کشور هستند ("گردشگران") انتقادات ضد دولتی زیادی را در حساب های ناشناس مشاهده می کنند که باعث ایجاد احساس کاذب آزادی نسبی می شود. از سوی دیگر، سال گذشته مقامات 6 وبلاگ نویس سرشناس را به یکباره دستگیر و به اتهام «شایعه پراکنی درباره کودتای نظامی قریب الوقوع» به زندان انداختند.

که در مورد دومشما نباید سعی کنید عبارت رسمی را خیلی جدی تفسیر کنید، زیرا وقتی ویکیپدیا در اینجا بسته شد، با مبارزه «علیه تبلیغات تجاوز و خشونت» که ظاهراً این دایرهالمعارف آنلاین رایگان در سراسر جهان انجام میدهد توجیه شد.

- همه چیز در مورد سه "سطح چینی" روشن است. ناشناس بودن چطور؟

- در چین گمنامی وجود ندارد. جمهوری خلق چین قوانینی دارد که وبلاگ نویسان را ملزم می کند تا با اطلاعات گذرنامه واقعی خود ثبت نام کنند. این کار به بهانه "بهبود اعتماد آنلاین به یکدیگر و حفظ منافع کاربران شخص ثالث" انجام می شود.

همچنین قانونی وجود دارد که شما را ملزم می کند هنگام انعقاد هر گونه قراردادی برای دریافت خدمات دسترسی به اینترنت، هویت خود را مستند کنید. تمام سایتهایی که به صورت فیزیکی در خود چین واقع شدهاند، تحت ثبت اجباری در وزارت صنعت و فناوری اطلاعات هستند، که کاملاً به طرز عجیبی توضیح میدهد که چه نوع سایتی است و چه کسی مسئول چه چیزی در آن است. بنابراین، صرف نظر از نتیجه رویدادها، همیشه یک شخص خاص مسئول هرگونه تخلف احتمالی است.

به این کنترل پسزمینه ثابت اضافه کنید (من فقط در مورد اینترنت صحبت نمیکنم، حداقل ممنوعیت اخیر فروش تجهیزات هواوی در ایالات متحده را به خاطر بسپارید، که معلوم شد با باگها پر شده است، یا داستان سنت پترزبورگ در مورد چینیها. اتوهایی که به طور غیرمجاز به عموم متصل می شوند شبکه های وای فای)، جایی که تمام ترافیک و فعالیت های آنلاین شما به دقت نظارت و ثبت می شود. در اینجا، هر کسی، حتی از نظر فنی عقب مانده ترین کاربر شبکه، به خوبی درک می کند که فعالیت او در حال ثبت است.

به عنوان مثال، می توانید از VPN استفاده کنید یا با شخصی در خارج از کشور از طریق PGP چت کنید و با مهارت و مهارت مناسب، حتی ممکن است کارساز باشد. اما در عین حال برای همگان آشکار است که خود واقعیت استفاده از چنین فناوری هایی ثبت خواهد شد که در آینده در صورت ترکیب با سایر شرایط تشدید کننده ممکن است منجر به آزار و اذیت شما شود. به هر حال، فناوریهای فیلتر اکتشافی مانند SVM، میتوانند بهطور خودکار استفاده شما از تقریباً هر رمزنگاری را شناسایی کنند، که علاوه بر این، توجه را ابتدا به ترافیک و سپس به شخص شما جلب میکند.

اجازه دهید مشاهدات اصلی را فرموله کنم. پس از 6 سال زندگی محلی، من این تصور را پیدا کردم که چین، با سیستم کنترل کامل پس زمینه و مجازات های تظاهراتی شدید دوره ای، در تلاش است تا به طور مداوم مدلی از رفتار شهروندان ایجاد کند که در آن فرد به طور داوطلبانه و ناخودآگاه خود را در معرض یک عمل قرار دهد. خودسانسوری، مدام آگاه است که هر قدم یا اظهارات او در شبکه با دقت ثبت می شود. میل به مهار خود، که عمدتاً ناشی از ترس اساسی است، در طول زمان به ماهیت دوم تبدیل می شود.

بنابراین ما به دوگانگی عجیبی برای یک اروپایی لیبرال تر می رسیم: به طور رسمی می توانید آنچه را که فکر می کنید بنویسید، اما بیشتر چینی ها ترجیح می دهند این کار را انجام ندهند. سپس بچه ها این را از پدران خود یاد می گیرند و این گونه است که نسل های کامل شهروندانی که دائماً به کشور وفادار هستند بدون دیدگاه خودشان بزرگ می شوند. اتفاقاً این ریشه بد جمعی و مردسالاری فخرفروشی آنهاست...

- با نگاهی از بیرون، پیش بینی شما برای Runet چیست؟ در راس کشور بزرگ ما، از نظر فیزیکی به خوشه اصلی خدمت می کند اینترنت روسی زبان، آیا رئیس دائم، سرهنگ KGB و عضو CPSU از سال 1975 است، چه روندهایی در توسعه شبکه در این زمینه انتظار دارید؟

- البته، همه چیز سخت تر خواهد شد. اما اجازه دهید شک و تردید خود را بیان کنم - شخصاً فکر نمی کنم که این دقیقاً "گزینه چینی" باشد، زیرا این رویکرد، باور کنید، بسیار پیشرفته است. اجازه دهید به شما یادآوری کنم که در روسیه آنها هنوز حتی نمی دانند چگونه صفحات وب منفرد ممنوع شده توسط دادگاه را فیلتر کنند، و به طرز وحشیانه ای یکسری منابع را با استفاده از IP مشترک خود ممنوع می کنند.

بنابراین، یک بار دیگر تکرار می کنم، نیازی به ترساندن شبکه محلی با "نسخه چینی" نیست. به احتمال زیاد، فقدان قابلیتهای فنی واقعی با قانونگذاری سریع و صرفاً اداری «نیروی بیرحمانه» جبران خواهد شد. تنها وجه مشترک با چین این است که با گذشت زمان چنین فشاری یک سندرم خودسانسوری به سبک چینی را در بین مردم ایجاد می کند. یعنی طرز فکر کردن به یک چیز و صحبت کردن (نظر دادن) به چیز دیگر، با نگاه مداوم به «هر اتفاقی که میافتد»، که به تعبیری خفیف از ارتباط و ابراز وجود انسانی عادی دور است.

با این حال، در عرض های جغرافیایی روسیه، IMHO، این منجر به تسلیم شدن نمی شود، بلکه منجر به غیرقابل پیش بینی بودن جمعیتی می شود که قبلاً "گلوی آزادی" را چنگ زده است.

- بیایید شرح خود را در مورد اینترنت آسیایی با آخرین سؤال تکمیل کنیم، که به صورت کاملاً خالی مطرح شده است: افراطی ترین کارهایی را که برای ایمنی خود می توانید انجام دهید نام ببرید. اینترنت چینیهمین الان؟

- من دو نکته جدی را برجسته میکنم: اینها هرگونه اظهاراتی علیه خود سانسورکنندهها و سانسور و همچنین هرگونه درخواست برای اقدام جمعی مردمی بهصورت آفلاین است.

در مورد اول، چین تلاش زیادی می کند تا واقعیت سانسور، کنترل و نظارت ظاهراً توسط اکثریت شهروندان عادی کشور احساس نشود، یعنی این پدیده به هیچ وجه مورد بحث و یا ثبت قرار نگیرد. . هر یک از تلاشهای شما برای بحث آشکار درباره این موضوع خاص و اشاره به حقایق کنترل، به احتمال زیاد پیامدهای بسیار جدی خواهد داشت (به نسبت مستقیم با میزان متقاعدکننده بودن و جدی بودن حقایق ارائه شده). تناقض این است که امروزه انتقاد از رهبری خود حزب کمونیست امن تر از روش های آن برای کنترل اینترنت یا جامعه است.

در مورد دوم، اگر بخواهید برای هر هدفی مردم را جمع آوری کنید، این امر به شدت سرکوب می شود. اجازه دهید یک بار دیگر در مورد بخش اصلی استراتژی به شما یادآوری کنم: اظهارات انتقادی شخصی یا انتقادهای پراکنده از شهروندان اغلب قابل قبول است، اما هرگونه تلاش برای بحث های جمعی، خودسازماندهی یا انجمن ها بر اساس دیدگاه های مشترک و علاوه بر آن، خارج شدن از شبکه با آنها، قاطعانه غیر قابل قبول است. به همین دلیل، حتی گروه هایی از علاقه مندان به دوچرخه سواری در صورت تلاش برای جمع آوری انبوه آفلاین، به صورت آنلاین مسدود می شوند. دولت چین به شدت از هر گونه ادغام شهروندان می ترسد، با این حال، همانطور که من معتقدم، دقیقاً این عملکرد است که اینترنت "بزرگسالان" آینده آینده را فراهم خواهد کرد.

به عنوان بخشی از PHDay های اخیر، تعدادی گزارش مربوط به تجزیه و تحلیل اثربخشی وسایل حفاظتی موجود برگزار شد:

· دور زدن DPI، Olli-Pekka Niemi (Opi)

· نظریه دروغ: دور زدن WAF های مدرن، ولادیمیر ورونتسوف

· ده ها راه برای غلبه بر سیستم های DLP، الکساندر کوزنتسوف، الکساندر توستولیپ

چرا من به این گزارش های خاص علاقه مند شدم؟ زیرا به عنوان بخشی از کارم، راه حل ها، سیستم های امنیت اطلاعات را طراحی و پیاده سازی می کنم و منتظر اطلاعاتی بودم که به من کمک کند عوامل اضافی را هنگام طراحی در نظر بگیرم، در هنگام راه اندازی به عملکردهای خاصی توجه کنم و در نهایت به یک نتیجه واقعی برسم. سیستم امنیتی موثر به جای "کاغذی".

در گزارش خود اولی پکادر مورد ابزار pentest گفت فراری، برخی از تکنیک های دور زدن اقدامات امنیتی (فرار). ابزار Evader خود یک چیز عالی است، اما این گزارش دارای معایبی بود:

· اولاً، مغایرت بین محتوا و عنوان. به DPIهیچ رابطه ای دامنه Evader و روش های بای پس توصیف شده عمدتاً سیستم های حفاظتی شبکه مبتنی بر امضا هستند (NGFW، IPS)

ثانیاً، این گزارش سطح پیچیدگی را توجیه نمی کند - 200. 100 کافی بود. زیرا بازگویی مختصری از تعاریف بود. تکنیک های مختلفبررسی و نمایش رابط Evader

· سوم، موضوع قدیمی. من قبلاً گزارش مشابهی را از Stonesoft 2 سال پیش شنیده بودم. از آن زمان تاکنون هیچ کلمه جدیدی اضافه نشده است

حال به اصل سوال: از آنجایی که در گزارش نگفته است که کدام ابزار خاص چه کاستی هایی دارد، ما نیاز به استقرار مستقل خواهیم داشت. پایه تست Evader که قبلا در موردش نوشتم. آن را با استفاده از mongbat با تمام ترکیبهای فرار ممکن اجرا کنید و مواردی را که توسط ابزار امنیتی شبکه ما شناسایی نمیشوند شناسایی کنید. علاوه بر این، اقدامات امنیتی را برای شناسایی حملات حتی با تکنیک های بای پس پیکربندی کنید (من مطمئن هستم که این کار در 90٪ موارد قابل انجام است). و برای 10٪ باقیمانده از حملات کشف نشده، در مورد نیاز به سایر اقدامات "جبرانی" تصمیم بگیرید.

به عنوان مثال، اگر ما یک برنامه وب داشته باشیم و FW و IPS نتوانند حملات را شناسایی کنند، به WAF نیاز داریم. یا همانطور که Stonesoft پیشنهاد میکند، از یک اقدام موقتی Stonesoft Evasion Prevention System (EPS) استفاده کنید، که میتواند به هر زیرساخت کاری منتقل شود.

گزارش در مورد کنارگذرWAFاو از نظر مهارت های ارائه و جذابیت سخنران بسیار خوب بود - او به راحتی و به طور طبیعی گوش می داد. اما اطلاعات مفیدی که من نیاز داشتم و در بالا در مورد آن نوشتم وجود نداشت:

· خود سخنران می گوید که در مورد تعدادی از کاستی های WAF (DoS، Protocol-Level Evasion، محافظت شده توسط Hostname، HTTP Protocol Pollution)، می گوید که آنها با پیکربندی ضعیف ابزار امنیتی مرتبط هستند، سپس یک اشتباه منطقی مرتکب می شود. و می گوید WAF خودش بد است.

· تکنیک های بای پس در حالت بازگویی، بدون نمایش، جزئیات و غیره فهرست شدند.

· در طول مسیر، سخنران بارها و بارها می گوید: "همه چیز در WAF های شرکتی آنقدر بد است که من آنها را در این بخش در نظر نخواهم گرفت، فقط ابزارهای امنیتی منبع باز را در نظر خواهم گرفت." از این نتیجه میگیرم که گوینده در به دست آوردن WAFهای "شرکتی" برای آزمایش و با تجربه در تنظیم آنها آنقدر بد است که نمیخواهد این موضوع دردناک را لمس کند.

· سخنران به مقایسه اخیر سرویس های ابری WAF اشاره می کند که به این نتیجه می رسد که آنها کارایی ضعیفی دارند. در اینجا فقط می توانم بگویم که سرویس های ابری در حال حاضر واقعا ضعیف هستند (ضعیف تر از WAF های اختصاصی شرکتی). این به دلیل راه اندازی WAF برای این ارائه دهنده خدمات خاص است و نه به دلیل ضعف راه حل های نوع WAF به طور کلی.

· برخی از آسیب پذیری های ذکر شده توسط نویسنده، آسیب پذیری های سرویس ها و برنامه های کاربردی پایانی هستند و به WAF (که کاملا آنها را شناسایی می کند) مرتبط نیستند. چرا نویسنده آنها را در این موضوع قرار داده است؟ او احتمالاً تصمیم گرفته است هر آنچه را که می داند در امنیت وب قرار دهد.

· در پایان سخنران می گوید که در حال توسعه ابزارهای اساسی جدید خود برای محافظت از برنامه های کاربردی وب است (دلایل واقعی انتقاد از WAF فاش شده است)

در واقع، WAF قوانین بسیار زیادی برای عادی سازی و کنترل پروتکل ها دارد؛ فقط باید آنها را به درستی پیکربندی کنید. کاملاً ممکن است که نویسنده گزارش وقت کافی را صرف مطالعه گزینه های احتمالی برای راه اندازی WAF های "شرکتی" نکرده باشد.

اصول و فنآوریهای عملیاتی WAFهای شرکتی مدرن با آنچه که سخنران صحبت کرد بسیار متفاوت است؛ این دیگر مجموعهای از امضاهای قابل تشخیص نیست. آنها قبلاً دارند:

· یک سیستم کنترل دسترسی معتبر، که در آن ما به صراحت کارهایی را که کاربر می تواند در یک برنامه وب انجام دهد تعیین می کنیم (با مسدود کردن درخواست ها بر اساس امضاهای حمله اشتباه گرفته نشود)

· پروفایل پویا، که در آن سیستم به طور خودکار درخواست های کاربران عادی را نمایه می کند و انحرافات غیرعادی را تشخیص می دهد

· محافظت در برابر حملات خودکار (Automated Attack)، که موجودی خارجی، نیروی بی رحم، مرحله بندی و غیره را شناسایی می کند.

· همبستگی با سیستم های حفاظت از پایگاه داده، که در آن WAF اطلاعاتی در مورد درخواست و پاسخ واقعی از سرور برنامه وب به سرور پایگاه داده دریافت می کند.

این سازوکارها ذکر نشد و به این نتیجه می رسم که برای گوینده ناشناخته بوده است.

فائق آمدنDLP. به گفته سخنرانان، مشکلات اصلی به دلیل تنظیمات پیش فرض، خطاهای پیکربندی و سیستم پشتیبانی نشده است. اما کاستیهای آشکاری در خود راهحلهای DLP نیز وجود داشت (متاسفانه، بدون مشخص کردن اینکه کدام نسخه از کدام محصول آزمایش شده است):

· غیرفعال کردن سرویسی با حقوق سرپرست (با تغییر نام فایل سرویس)

· کپی کردن اسناد محافظت شده در یک کانتینر رمزنگاری متصل محلی

کپی بیتی سند تا انتهای تصویر

· هنگامی که سیستم ابتدا اجازه کپی می دهد، سپس فایل را از رسانه مسدود و حذف می کند، می توانید سعی کنید فایل حذف شده را بازیابی کنید.

· حذف گزارش رویداد DLP با حقوق سرپرست

تمام معایب فوق را می توان با رزرو استفاده کرد. بنابراین، در فرآیند از بین بردن چنین کاستی هایی توسط فروشندگان، می توانید اقدامات جایگزین انجام دهید - حقوق کاربر را به درستی در سیستم عامل و سیستم فایل پیکربندی کنید، لیست نرم افزارهای شخص ثالث نصب شده و فعالیت مداوم خدمات DLP را کنترل کنید.

4. فکر مشترک هر سه گوینده نیاز است پیکربندی مناسبابزارهای امنیت اطلاعات، نظارت مستمر و بهینه سازی تنظیمات. اصل "تنظیم و فراموشش کن" در دنیای امنیت اطلاعات واقعی کار نمی کند.

5. از تجربه خود می توانم اضافه کنم که در پروژه ها همیشه سعی می کنم با مشتریان در مورد محدوده کاری مورد نیاز برای طراحی و پیکربندی تجهیزات امنیتی بحث کنم. بسته به راه حل، هزینه کار ممکن است حتی از هزینه خود راه حل نیز بیشتر شود، بنابراین مشتریان همیشه این گزینه را با تنظیمات دقیق و تنظیم دقیق در محل انتخاب نمی کنند.

گزینه های بودجه با تنظیمات استاندارد اغلب سفارش داده می شود. و من مطمئن نیستم که خود مدیران آموزش کافی در راه اندازی محصول، راه اندازی و حفظ تمام عملکردهای لازم دریافت کنند. اگر تنظیمات به طور پیش فرض باقی بمانند، کلمات همه سخنرانان درست خواهند بود - مهاجم می تواند به سرعت اقداماتی را برای دور زدن اقدامات امنیتی پیدا کند.

به نظر می رسد به این ترتیب، اگر می خواهید در راه اندازی و نگهداری سیستم صرفه جویی کنید، آماده باشید که به طور منظم برای pentesting (یا تجزیه و تحلیل کارایی) هزینه کنید.

6. نتیجه گیری دیگر - برای اینکه یک هکر بفهمد چگونه سیستم امنیتی ما را دور بزند، باید یک آنالوگ دقیق را مستقر و آزمایش کند. اگر از یک راه حل گران قیمت سازمانی استفاده کنیم، این گزینه برای هکرهای معمولی در دسترس نیست.

او باید آزمایش هایی را روی سیستم تولید ما انجام دهد. و در اینجا استفاده از نظارت بر سیستم امنیتی و تجزیه و تحلیل رویدادهای امنیت اطلاعات بسیار مهم است. اگر شرکت این فرآیندها را در اختیار داشته باشد، قبل از اینکه مهاجم بتواند روش خوبی برای دور زدن سیستم امنیتی پیدا کند، میتوانیم منبع حمله و سرویس تحت بررسی را شناسایی کنیم.

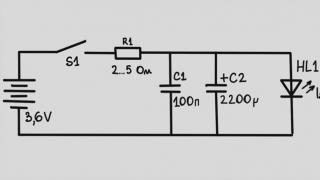

Deep Packet Inspection یا DPI بستههای عبوری را تجزیه و تحلیل میکند و آنها را تغییر مسیر داده، پرچمگذاری میکند، مسدود میکند یا محدود میکند و تقریباً کنترل کاملی بر ترافیک به شما میدهد. برای شناسایی بستهها، دستگاههای مختلف از پارامترهای مختلفی استفاده میکنند: ترتیب، اندازه، محتوا و غیره، که در نهایت امکان توزیع مجدد ترافیک بین مشترکین بر اساس اولویت و حتی جمعآوری آمار دقیق اتصال برای هر کاربر را ممکن میسازد.DPI همچنین به شما امکان می دهد تا عملکرد شبکه را بهینه کنید و از بارگذاری بیش از حد آن جلوگیری کنید و به عنوان مثال از حملات DDoS محافظت کنید. علاوه بر این، امکان بهینه سازی جریان داده در داخل شبکه با تخصیص ترافیک اولویت در روز/زمان خاصی از روز یا برای دسته های خاصی از کاربران وجود دارد. به عنوان مثال، در شب، ترافیک یک منبع مجاز است که پهنای باند بیشتری را نسبت به روز اشغال کند. در طول روز، اولویت با سایر ترافیک های وب است.

بررسی کوتاه

شرکت های خارجی و روسی هر دو در بازار خدمات DPI نمایندگی دارند. فروشندگان خارجی تجربه گسترده ای دارند: تقریباً همه شرکت ها - Allot communications، Huawei Technologies، Procera Networks، Sandvine Incorporated - بیش از 15 سال است که با راه حل های DPI سر و کار داشته اند. تجربه تولید کنندگان داخلی - NAPA Labs، Peter Service، VAS Experts، Proteus - متوسط تر است، اما آنها به دلیل قیمت، مشتریان را جذب می کنند: هزینه کمتر راه حل ها به روبل یک مزیت عالی است.سیستمهای خارجی از راهحلهای سختافزاری خود استفاده میکنند که باعث میشود دستگاه نهایی قابل اعتمادتر باشد، اما هزینه آن را به میزان قابل توجهی افزایش میدهد. مجتمع های روسی روی سرورهای استاندارد کار می کنند - این به شما امکان می دهد قدرت راه حل را افزایش دهید. علاوه بر این، این رویکرد سازگاری نرم افزار با اکثر پلتفرم های سخت افزاری را تضمین می کند. یک مگس بالقوه: با این رویکرد، راه حل های غربی ممکن است پایدارتر از راه حل های داخلی باشند (بهینه سازی سیستم ها برای سخت افزار خاص همیشه باعث بهره وری و پایداری بیشتر رایانه ها شده است).

مهم: نرم افزار تمام سیستم های روسی مطابق با قوانین روسیه است. در 9 سپتامبر 2016، کومرسانت اطلاعاتی را در مورد پیش نویس نقشه راه برای جایگزینی واردات تجهیزات مخابراتی در روسیه برای 2016-2020 منتشر کرد (اطلاعات بیشتر در مورد آن را در وبلاگ ما بخوانید). بر اساس این سند، برخی از فروشندگان خارجی مجبور به ترک بازار روسیه خواهند شد.

راه حل های ارائه شده در بازار

رقابت در بازار بسیار قوی است، بنابراین فروشندگان خطوط تولید را برای بخش های مختلف (کاربران شرکتی، ارائه دهندگان اینترنت و اپراتورهای مخابراتی) و تنظیمات عملکرد انعطاف پذیر ارائه می دهند.به عنوان مثال، خط Procera PacketLogic شامل 6 دستگاه است که در توان عملیاتی متفاوت هستند (از 1 گیگابیت بر ثانیه تا 600 گیگابیت بر ثانیه)، حداکثر تعداداتصالات (از 400 هزار تا 240 میلیون)، اندازه پلت فرم سخت افزاری (از 1U تا 14U) و غیره. سری پلتفرم های Junior PL1000 برای سرورهای گزارش دهی، آمار و روند مناسب هستند و سری PL20000 دارای یک کلاس حامل است و از قبل قادر است. شناسایی ترافیک شبکه با کمک DRDL در زمان واقعی و همچنین کار با ترافیک نامتقارن.

شایان ذکر است تصمیم Allot Communications. دستگاه های سری Allot NetEnforcer سیستم های سخت افزاری برای تجزیه و تحلیل و مدیریت ترافیک شبکه هستند که خدمات ارائه دسترسی به اینترنت پهن باند را برای کاربران شرکت ها و ارائه دهندگان اینترنت بهینه می کنند. این راه حل همچنین با شناسایی و جداسازی نوع ترافیک (p2p، ویدئو، اسکایپ و غیره) مقابله می کند.

مجموعه دیگری از شرکت - Allot Service Gateway - برای اپراتورهای تلفن همراه ایجاد شد. این دروازه به شما امکان می دهد ترافیک را با سرعت 160 گیگابیت بر ثانیه شناسایی کنید، آن را تجزیه و تحلیل کنید و آن را برای بهینه سازی پهنای باند و بهبود کیفیت خدمات تجسم کنید.

مربوط به تولید کنندگان روسی، سپس آنها نیز سعی می کنند به راه خود ادامه دهند. ما در VAS Experts همچنین در ایجاد و اجرای خدمات در زمینه نظارت و تحلیل ترافیک تخصص داریم.

به عنوان مثال، در مجموعه ما سیستم SKAT وجود دارد که دارای 6 پلتفرم سخت افزاری است: از SKAT-6 (6 گیگابیت بر ثانیه، حداکثر 400 هزار مشترک، 1U) تا SKAT-160 (160 گیگابیت در ثانیه، تا 16 میلیون). مشترکین، 3U). "SKAT" بیش از 6000 پروتکل را متمایز می کند، می تواند در 3 حالت ("در یک شکاف"، عدم تقارن ترافیک خروجی، آینه ترافیک)، مدیریت مشترکین با IP پویا و پشتیبانی از چندین نوع Netflow.

یکی دیگه شرکت روسیآزمایشگاههای ناپا مجموعه سختافزاری و نرمافزاری DPI Equila را در دو نسخه با عملکردهای متفاوت منتشر میکند، در حالی که بر روی علاقه ارائهدهندگان اینترنت و مشتریان شرکتی حساب میکند:

سایر فروشندگان فقط بخش خاصی از بازار را هدف قرار می دهند. به عنوان مثال، STC "PROTEY" مجتمع نرم افزاری و سخت افزاری "PROTEY DPI" را برای اپراتورهای مخابراتی تامین می کند. راه حل های این شرکت با عملکرد خود متمایز می شوند و مشکلات تجزیه و تحلیل و مدیریت ترافیک، ارائه خدمات اضافی (VAS) و محدود کردن دسترسی به منابع خاص را حل می کنند.

هواوی سیستم ها را فقط در اختیار ISP ها قرار می دهد. راه حل آن سیستم تجزیه و تحلیل ترافیک SIG9800-X است - یک دروازه خدمات درجه حامل که بر روی یک پلت فرم مسیریابی ساخته شده است. این به شما امکان می دهد تمام عملکردهای DPI را انجام دهید: تجزیه و تحلیل و مدیریت ترافیک، تجسم گزارش ها در مورد استفاده از پهنای باند برنامه، QoS و محافظت در برابر حملات شبکه.

اجزای فردی

برخی از راه حل ها ویژگی های اضافی را با پرداخت هزینه ارائه می دهند. علاوه بر طیف گسترده ای از راه حل ها، ما در VAS Experts انتخابی از 3 گزینه مجوز برای هر پلتفرم SKAT و یک جزء اضافی - CACHE Server را ارائه می دهیم.Peter-Service انتخابی از 4 جزء سیستم TREC DPI خود را ارائه می دهد. این شامل:

- کتابخانه نرم افزار TREC.SDK برای تحلیل ترافیک با استفاده از فناوری DPI (Deep Packet Inspection).

- محصولات نرم افزاری TREC.Analyser و TREC.MDH برای نظارت، ذخیره و تجزیه و تحلیل ترافیک و همچنین مدیریت آن

- سیستم های نرم افزاری و سخت افزاری برای پردازش ترافیک با حداکثر توان 10 گیگابیت بر ثانیه، 80 گیگابیت بر ثانیه و 600 گیگابیت بر ثانیه

- خدمات حرفه ای - خدمات مشاوره در زمینه کاربرد فناوری DPI

علاوه بر محصولات جداگانه با عملکرد خاص خود، می توانید ماژول هایی را نیز برای مقیاس بندی شبکه در یک خط محصول خریداری کنید. این گزینه توسط تمام سازندگان سیستم DPI پشتیبانی می شود. در مورد مقیاس پذیری سیستم های روسی، به دلیل استفاده از سخت افزار استاندارد، مشکلی ایجاد نمی کند - این بدون شک یک مزیت است.

پلتفرم های مجازی

مزیت اصلی پلتفرم های مجازی قابلیت نصب بر روی هر سخت افزار سازگار است. همه فروشندگان این گزینه را ندارند، که با استفاده از سخت افزار خاص توسط سیستم های خارجی توضیح داده می شود. اما این فرصت توسط Procera در پلتفرم PacketLogic/V و Sandvine در سری مجازی PTS فراهم شده است. در مورد بازار داخلی، Peter-Service راه حل خود را در یک محیط مجازی ارائه می دهد.پلتفرم ها عملکردی مشابه راه حل های سخت افزاری دارند، اما انعطاف پذیرتر هستند و مقدار منابع لازم برای بار فعلی را مصرف می کنند. آنها همچنین به راحتی با زیرساخت مجازی اپراتور از جمله شبکه مجازی یکپارچه می شوند.

نتیجه

به طور خلاصه: راه حل های روسی هزینه کمتری (در مقایسه با موارد خارجی) و بر این اساس، بازپرداخت سریع دارند. پلتفرم سخت افزاری و نرم افزاری همه کاره اضافه کردن آن را آسان می کند رابط های شبکه، حافظه و تعداد هسته های پردازنده را افزایش می دهد، اما ممکن است منجر به کاهش پایداری شود.در مورد تامین کنندگان خارجی، اکثر آنها بیش از 15 سال است که در بازار فعالیت می کنند و دارای خطوط تولید گسترده ای برای همه بخش ها هستند. آنها همچنین سیستمهای مولد و پایدار را بر روی پلتفرمهای سختافزاری خود تولید میکنند، اما چنین قابلیتهایی دارای چندین معایب است: هزینه بالای سیستمها و ماژولهای اضافی، بهعلاوه هزینههای مجوز اضافی هنگام مقیاسبندی.

بیشتر خواندن

بازرسی عمیق بسته(خلاصه DPI، همچنین بازرسی کامل بستهو استخراج اطلاعاتیا IX، روسی بازرسی عمیق بسته ها) یک فناوری برای جمع آوری داده های آماری، بررسی و فیلتر کردن بسته های شبکه بر اساس محتوای آنها است. بر خلاف فایروال ها Deep Packet Inspection نه تنها سرصفحه های بسته، بلکه محتوای کامل ترافیک را در تمام لایه های مدل OSI، از لایه دوم و بالاتر، تجزیه و تحلیل می کند. استفاده از Deep Packet Inspection به شما امکان می دهد ویروس ها را شناسایی و مسدود کنید و اطلاعاتی را که معیارهای مشخص شده را برآورده نمی کنند فیلتر کنید.

فهرست |

مقدمه / بیان مشکل امنیت اطلاعات

سیستم DPI تجزیه و تحلیل بسته های عمیق را انجام می دهد - تجزیه و تحلیل در سطوح بالامدل OSI، و نه فقط با شماره پورت شبکه استاندارد. سیستم DPI علاوه بر مطالعه بستهها با استفاده از الگوهای استاندارد خاص، که میتواند به طور واضح مشخص کند که آیا بسته به یک برنامه خاص تعلق دارد یا خیر، استفاده میشود: با فرمت هدر، شماره پورت و غیره، سیستم DPI همچنین به اصطلاح آنالیز ترافیک رفتاری را انجام میدهد. به شما امکان می دهد برنامه هایی را که از هدرهای شناخته شده قبلی برای تبادل داده و ساختارهای داده استفاده نمی کنند، به عنوان مثال BitTorrent تشخیص دهید.

مشکل اصلی همه راهحلهای DPI موجود این است که به منظور تعیین صریح اینکه آیا یک جریان داده خاص متعلق به یکی از برنامه های کاربردی شبکه، دستگاهی که تجزیه و تحلیل ترافیک را انجام می دهد باید هر دو جهت جلسه را پردازش کند: ورودی و ترافیک خروجیدر یک جریان باید از همان دستگاه عبور کند. اگر تجهیزات تشخیص دهد که در یک جلسه فقط یک جهت را پردازش می کند، راهی برای ربط دادن آن جریان به هیچ دسته شناخته شده ای از ترافیک ندارد. در عین حال، وجود حجم زیادی از ترافیک نامتقارن یک سناریوی رایج برای اپراتورهای بزرگ است. تولید کنندگان مختلف ارائه می دهند راه حل های مختلفاین مشکل.

مشکل دیگری که به طور فزاینده ای در حال گسترش است، استفاده گسترده از ابزارهای رمزگذاری ترافیک شبکه و استفاده از TLS/SSL به عنوان بخشی از پروتکل HTTPS است که امکان استفاده از ابزارهای تحلیل عمیق کلاسیک را برای آنها فراهم نمی کند.

سیستم های DPI را می توان هم در نرم افزار (Tstat، OpenDPI، Hippie، L7-filter، SPID) و در سخت افزار (محصولات Allot Communications، Procera Networks، Cisco، Sandvine) پیاده سازی کرد. در سالهای اخیر آخرین گزینهروز به روز محبوب تر می شود. عملکرد این راه حل ها می تواند از صدها مگابیت بر ثانیه تا 160 گیگابیت بر ثانیه برای یک دستگاه سخت افزاری متفاوت باشد، که همچنین می تواند برای افزایش کارایی در کلاسترها ترکیب شود. هزینه می تواند از چند هزار تا میلیون دلار آمریکا متفاوت باشد.

سیستم DPI، به عنوان یک قاعده، در لبه شبکه اپراتور نصب می شود، در نتیجه تمام ترافیک خروج یا ورود به این شبکه از DPI عبور می کند، که امکان نظارت و کنترل آن را فراهم می کند.

کاربرد

به لطف پیاده سازی سیستم های DPI، اپراتور ابزار قدرتمندی برای حل مشکلات مختلف عملیات و توسعه شبکه دارد.

تبلیغات هدفمند

از آنجا که اپراتورهای مخابراتی ترافیک شبکه همه مشتریان خود را هدایت می کنند، می توانند تجزیه و تحلیل دقیق رفتار کاربر در وب انجام دهند که به آنها توانایی جمع آوری اطلاعات در مورد علایق کاربر را می دهد. این اطلاعات ممکن است توسط شرکت های متخصص در تبلیغات هدفمند استفاده شود. این رویکرد مقبولیت بین المللی پیدا کرده است. به عنوان یک قاعده، اطلاعات بدون اطلاع یا رضایت کاربران جمع آوری می شود.

پیاده سازی QoS

سیستم DPI می تواند برای نقض اجرای بی طرفی شبکه QoS استفاده شود. بنابراین، با کمک DPI، اپراتور داده میتواند استفاده از کانالهایی را که سیستمهای DPI روی آنها نصب شدهاند توسط 7 کنترل کند. سطح OSI. راهحل کلاسیک برای مشکل پیادهسازی QoS بر اساس صفهای ساختمانی است، بر اساس علامتگذاری ترافیک با بیتهای سرویس در IP، 802.1q و هدر MPLS، با تخصیص ترافیک اولویت (به عنوان مثال، VPN یا IPTV). این ترافیکتوان عملیاتی مشخص شده در هر زمان تضمین شده است. در عین حال، ترافیکی که طبق اصل "بهترین تلاش" ارائه می شود، که شامل ترافیک مشترکان خانگی می شود، کنترل نشده باقی می ماند، که به تعدادی از پروتکل ها، به عنوان مثال BitTorrent، اجازه می دهد تا تنها از کل پهنای باند رایگان استفاده کنند.

استفاده از DPI به اپراتور این امکان را می دهد که کانال را بین آنها توزیع کند برنامه های کاربردی مختلفو سیاستهای مدیریت ترافیک انعطافپذیر را معرفی کنید: به عنوان مثال، اجازه دادن به ترافیک بیت تورنت برای استفاده بیشتر از پهنای باند در شب نسبت به روز. گزینه دیگری که اغلب توسط اپراتور استفاده می شود مسدود کردن یا محدود کردن قابل توجه پهنای باند نوع خاصی از ترافیک است، به عنوان مثال، تلفن VoIP توسط اپراتورهای تلفن همراه، که باعث کاهش ضررهای مالی ناشی از عدم استفاده از خدمات ارتباطی توسط کاربران می شود.

مدیریت اشتراک

یکی دیگر از جنبه های پیاده سازی QoS مبتنی بر DPI، امکان دسترسی از طریق اشتراک است. قوانینی که بر اساس آن مسدودسازی انجام می شود را می توان با استفاده از دو پایه اصلی مشخص کرد: هر سرویس یا هر مشترک. در حالت اول، مقرر شده است که یک اپلیکیشن خاص مجاز به استفاده از باند خاصی است. در مرحله دوم، برنامه برای هر مشترک یا گروهی از مشترکین مستقل از دیگران به باند متصل می شود که از طریق یکپارچه سازی DPI با سیستم های OSS/BSS موجود اپراتور انجام می شود.

بنابراین، سیستم را می توان به گونه ای پیکربندی کرد که هر کاربر بتواند تنها از آن خدمات و از دستگاه هایی که قبلاً توافق شده است استفاده کند. این به اپراتورهای مخابراتی اجازه می دهد تا طرح های تعرفه ای بسیار انعطاف پذیر ایجاد کنند.

اگر در مورد ترافیک اپراتورهای تلفن همراه صحبت می کنیم، DPI به شما امکان می دهد بار هر یک را کنترل کنید ایستگاه پایهبه طور جداگانه، منابع خود را به طور عادلانه توزیع می کند تا همه کاربران از کیفیت خدمات راضی باشند. این مشکل را می توان با استفاده از هسته موبایل حل کرد، که همیشه بودجه ای نیست.

استفاده توسط سازمان های دولتی

در کمک DPIآژانس های اطلاعاتی می توانند فعالیت شبکه یک کاربر خاص را نظارت کنند. علاوه بر نظارت، میتوانید با محدود کردن دسترسی به آن، فعالانه بر این فعالیت تأثیر بگذارید با استفاده از VPN، HTTPS و ابزارهای دیگری که تجزیه و تحلیل محتوای شبکه را غیرممکن می کند. علاوه بر این، راه حل های مبتنی بر DPI برای مسدود کردن دسترسی به منابع وب ممنوعه در ایالات متحده، چین، ایران و روسیه استفاده می شود. بنابراین، در چین، استانداردی برای DPI (Y.2770) ایجاد شد که بعداً توسط اتحادیه بینالمللی مخابرات (ITU) تأیید شد.

DPI بخشی جدایی ناپذیر از سیستم هایی مانند SORM-2 و Eshelon است.

DPI برای ترافیک رمزگذاری شده

HTTPS و سایر پروتکل های رمزگذاری در سال های اخیر به طور فزاینده ای گسترش یافته اند. رمزگذاری از اطلاعات محرمانه کاربران در هر نقطه از شبکه، از جمله گره های میانی محافظت می کند. متاسفانه، HTTPS یک مشکل طولانی مدت برای دستگاه های DPI بوده است. از آنجایی که بار بسته ها رمزگذاری شده است، گره های شبکه میانی دیگر نمی توانند محموله را تجزیه کرده و وظایف خود را انجام دهند. لازم به ذکر است که استفاده از پروتکل های رمزنگاری در سطح برنامه، سیستم DPI را از تجزیه و تحلیل ترافیک در سطوح پایین باز نمی دارد، اما کارایی آن را به میزان قابل توجهی کاهش می دهد. بنابراین، HTTPS مانع از بررسی هدر TCP بسته برای تعیین پورت مقصد و تلاش برای تطبیق آن توسط سیستم DPI نخواهد شد. کاربرد خاصبا این حال، به شما اجازه نمی دهد بار بار لایه برنامه را تجزیه و تحلیل کنید: سیستم DPI قادر خواهد بود زمان، اندازه و هدف بسته را تعیین کند، اما محتوای آن را تعیین نمی کند.

با توجه به موارد فوق، می توان نتیجه گرفت که رمزگذاری ترافیک در اجرای مدیریت اشتراک مبتنی بر QoS و DPI تداخلی ایجاد نمی کند.

استفاده از HTTPS فقط در حین انتقال به محافظت از داده ها در برابر DPI کمک می کند. اگر سیستم DPI در سمت سروری که مشتری با آن تعامل دارد نصب شده باشد، دادهها در آن پردازش میشوند. فرم باز. به عنوان مثال، هنگام تعامل با سرورهای Google، علیرغم استفاده آنها از HTTPS، سیستم های DPI اطلاعاتی را برای ارائه تبلیغات متنی جمع آوری می کنند.

برای حل مشکل تجزیه و تحلیل ترافیک رمزگذاری شده، برخی از سیستم های DPI در حال توسعه از مکانیزم ناامن برای ایجاد یک اتصال HTTPS پشتیبانی می کنند: آنها در واقع یک حمله MITM را انجام می دهند. پروتکل SSLو ترافیک را در گره میانی رمزگشایی کنید. این رویکرد اصل رمزگذاری سرتاسر ذاتی SSL را نقض می کند. علاوه بر این باعث نارضایتی کاربران می شود.

بنابراین، ما با انتخاب نامطلوب تنها یکی از ویژگی های ضروری روبرو هستیم: عملکرد سیستم های DPI یا محرمانه بودن ارائه شده توسط رمزگذاری. در نگاه اول، این ویژگی ها ممکن است در یک سطح اساسی با یکدیگر در تضاد به نظر برسد: یک سیستم DPI نمی تواند محتوای یک بسته را پردازش کند، زمانی که نمی تواند آن محتوا را ببیند. پروژه BlindBox به حل این تناقض و ایجاد سیستمی اختصاص داده شده است که هر دو ویژگی را برآورده کند.

BlindBox

شرح

رویکرد BlindBox تجزیه و تحلیل محموله رمزگذاری شده به طور مستقیم، بدون رمزگشایی آن در گره میانی است. ساخت چنین سیستمی در عمل می باشد کار دشوار: شبکه ها با سرعت بسیار بالا کار می کنند و به عملیات رمزنگاری نیاز دارند که میکرو و حتی نانو ثانیه طول می کشد. علاوه بر این، بسیاری از گرههای میانی به پشتیبانی برای عملیاتهای فشرده منابع مانند تجزیه بیان منظم نیاز دارند.

نامزدهای بالقوه طرحهای رمزنگاری مانند رمزگذاری کاملاً هممورف یا عملکردی هستند، اما این طرحها بسیار کند هستند و عملکرد شبکه را تا چندین مرتبه کاهش میدهند.

برای حل این مشکلات، BlindBox در ساخت شبکه تخصص دارد. BlindBox از دو کلاس از محاسبات DPI پشتیبانی میکند که هر کدام تضمینهای حریم خصوصی خود را دارند: حریم خصوصی کاملاً مطابق و حریم خصوصی مبتنی بر مسابقه. علت احتمالی.

مدل حریم خصوصی کامل تطابق تضمین می کند که یک گره میانی فقط می تواند زیررشته های ترافیکی را که مطابقت کاملی با کلمات کلیدی حمله شناخته شده دارند، شناسایی کند. به عنوان مثال، اگر یک قانون برای کلمه "ATTACK" وجود داشته باشد، آنگاه گره میانی می داند که در چه جریانی جبران شده است، اگر اصلاً کلمه "ATTACK" ظاهر می شود، اما نمی داند که سایر قسمت های ترافیک چیست. ترافیکی که شامل نمی شود کلید واژه ها، توسط گره میانی خوانده نشده باقی می ماند.

مدل حریم خصوصی علت احتمالی بر منطق متفاوتی متکی است: یک گره میانی می تواند کل جریان را رمزگشایی کند اگر زیررشته ای از ترافیک شناسایی شود که با کلمه کلیدی یک حمله شناخته شده مطابقت دارد. این مدل برای کارهای تشخیص حمله که نیاز به تجزیه و تحلیل با استفاده از عبارات منظم یا اسکریپت دارند مناسب است. این مدل از دو دلیل الهام گرفته شده است: اولی مدل «علت محتمل» قانون کیفری ایالات متحده است: نقض محرمانگی تنها در صورتی امکان پذیر است که دلیلی برای ظن وجود داشته باشد. دوم، اکثر قوانین موجود در سیستم تشخیص حمله Snort که از عبارات منظم استفاده می کنند، ابتدا سعی می کنند کلمات کلیدی مرتبط با یک حمله را در یک بسته پیدا کنند و تنها پس از آن شروع به استفاده از جستجوی عبارات منظم می کنند، زیرا در غیر این صورت تشخیص بسیار کند خواهد بود.

هر دو مدل حریم خصوصی BlindBox بسیار قدرتمندتر از رویکردهای مبتنی بر MITM هستند که امروزه استفاده می شود. در هر دو رویکرد، BlindBox از دادهها با استفاده از طرحهای رمزگذاری شبه تصادفی قوی محافظت میکند که تضمینهای امنیتی مشابه طرحهای جستجوی رمزنگاریشده به خوبی مطالعه شده برای دادههای رمزگذاری شده ارائه میکند.

معماری سیستم

شکل 1 معماری سیستم را نشان می دهد. چهار طرف در آن وجود دارد - فرستنده (O)، گیرنده (R)، گره میانی (IP) و مولد قانون (RG)، که معماری استاندارد را منعکس می کند. گره میانیبرای این روز Rule Generator قوانین حمله (که امضا نیز نامیده می شود) را ارائه می دهد که CP ها برای شناسایی حملات استفاده می کنند. هر قانون تلاش می کند تا یک حمله را توصیف کند و شامل فیلدهایی است: یک یا چند کلمه کلیدی موجود در ترافیک، اطلاعات افست برای هر کلمه کلیدی و گاهی اوقات عبارات منظم. نقش پزشک عمومی امروزه توسط سازمان هایی مانند Emerging Threats، McAfee، Symantec انجام می شود. فرستنده ترافیک را از طریق یک گره میانی به گیرنده می فرستد، که به فرستنده و گیرنده اجازه می دهد تا در صورت عدم شناسایی امضا در ترافیک خود، اطلاعات را مبادله کنند.

شکل 1. معماری BlindBox. عناصر سایه دار الگوریتم های اضافه شده به BlindBox را نشان می دهند.

بیایید مدل برنامه BlindBox را در نظر بگیریم. مولد قوانین مجموعه ای از قوانین را ایجاد می کند که حاوی لیستی از کلمات کلیدی است که در حملات موجود استفاده می شوند یا مورد علاقه مطالعه قرار می گیرند. GP آنها را با استفاده از کلید مخفی خود امضا می کند و آنها را برای PU، کاربر خود می فرستد. فرستنده و گیرنده ای که به GPU اعتماد دارند، یک پیکربندی HTTPS BlindBox ایجاد می کنند که شامل کلید عمومی GPU است. پس از مرحله اولیه سازی، GP دیگر هرگز مستقیماً در پروتکل درگیر نمی شود. اکنون ما در مورد تعامل بین فرستنده، گیرنده و UE صحبت می کنیم، جایی که فرستنده و گیرنده یک اتصال را در شبکه کنترل شده توسط UE آغاز می کنند.

برقراری ارتباط

ابتدا، فرستنده و گیرنده یک دست دادن معمولی SSL را انجام می دهند که به آنها اجازه می دهد روی یک کلید توافق کنند. آنها از آن برای به دست آوردن سه کلید استفاده می کنند (به عنوان مثال، با استفاده از یک PRNG):

در همان زمان، UE تنظیمات اتصال خود را برای فعال کردن پردازش ترافیک فرستنده و گیرنده انجام می دهد. در فرآیند مبادله با فرستنده و گیرنده، PU هر قانون را از GP دریافت می کند که به طور قطعی روی کلید k رمزگذاری شده است - این متعاقباً به PU اجازه می دهد تا کشف کند. با این حال، این تبادل به گونه ای اتفاق می افتد که UE مقدار k را نمی داند و فرستنده و گیرنده نمی دانند قوانین چیست. این مبادلهرمزگذاری قوانین مبهم نامیده می شود و در مقاله به تفصیل توضیح داده شده است.

برخلاف دست دادن SSL که در بالا توضیح داده شد، که مشابه دست دادن معمولی SSL است، مبهم بودن قوانین رمزگذاری اضافه می کند. روند جدید. از آنجایی که در راه حل های موجوداز آنجایی که کلاینتها معمولاً مستقیماً با گرههای DPI ارتباط برقرار نمیکنند (برخلاف سایر انواع گرههای میانی مانند پراکسیهای صریح یا سوراخکاری NAT)، این «نامرئی» کامل داشتن DPI را از بین میبرد، که در مقایسه با مزایای استفاده از BlindBox یک اشکال کوچک است.

ارسال ترافیک

برای ارسال پیام، فرستنده باید:

(1) ترافیک را با استفاده از SSL کلاسیک رمزگذاری کنید.

(2) ترافیک را با تقسیم آن به زیر رشته هایی که با آفست های مختلف گرفته شده اند به برچسب ها (توکن ها) تقسیم کنید و برچسب های حاصل را با استفاده از طرح رمزگذاری DPIEnc رمزگذاری کنید.

تشخیص

گره میانی ترافیک رمزگذاری شده SSL و توکن های رمزگذاری شده را دریافت می کند. ماژول تشخیص با استفاده از الگوریتم تشخیص BlindBox، مطابقت بین قوانین رمزگذاری شده و برچسب های رمزگذاری شده را جستجو می کند. هنگامی که مطابقت یافت می شود، یک اقدام از پیش تعریف شده انجام می شود: دور انداختن بسته، بستن اتصال، اطلاع دادن به مدیر سیستم. پس از کشف انجام شد، گره میانی ترافیک SSL و توکن های رمزگذاری شده را به گیرنده ارسال می کند.

گرفتن ترافیک

در انتهای دریافت، دو عمل رخ می دهد. ابتدا، گیرنده ترافیک را با استفاده از SSL معمولی رمزگشایی و احراز هویت می کند. دوم، گیرنده تأیید می کند که نشانه های رمزگذاری شده به درستی توسط فرستنده رمزگذاری شده اند. به لطف این، حتی اگر یک طرف تلاش کند تقلب کند، طرف دیگر قادر به تشخیص آن خواهد بود.

طرح رمزگذاری DPIEnc

فرستنده هر تگ (توکن) t را به صورت زیر رمزگذاری می کند:

جایی که "نمک" یک عدد به طور تصادفی انتخاب شده است، و معنای RS (در واقع، ReduceSize) بیشتر توضیح داده شده است.

اجازه دهید نیاز به طرح رمزگذاری DPIEnc را توجیه کنیم. فرض کنید گره میانی جفت (r, (r)) را برای هر قانون r ارسال کرده است، اما کلید k را ارسال نکرده است. بیایید با در نظر گرفتن یک طرح رمزگذاری قطعی ساده به جای DPIEnc شروع کنیم: اجازه دهید متن رمز t برابر با (t) باشد. برای بررسی اینکه آیا t برابر با کلمه کلیدی r است، PU می تواند بررسی کند که (t) ?= (r). متأسفانه، این منجر به امنیت پایین می شود زیرا هر رخداد t دارای متن رمزی یکسانی است. برای حل این مشکل، باید یک عنصر تصادفی را در رمزگذاری وارد کنیم. بنابراین، ما از " تابع تصادفی H با نمک تصادفی، و متن رمزی ساختار زیر را خواهد داشت: salt، H(salt، (t)). البته H باید یک طرفه و شبه تصادفی باشد.

برای بررسی تطابق، یک گره میانی میتواند H(salt, (r)) را بر اساس (r) و salt محاسبه کند و سپس یک بررسی برابری انجام دهد. یک پیاده سازی معمولی H SHA-1 است، اما SHA-1 به این سرعت نیست زیرا پردازنده های مدرن AES در سخت افزار پیاده سازی می شود و ممکن است کاهش یابد توان عملیاتی. در عوض، BlindBox H از طریق AES پیادهسازی میشود، اما باید با دقت استفاده شود زیرا AES دارای ویژگیهای امنیتی متفاوتی است. برای دستیابی به ویژگی های مورد نیاز، لازم است AES را روی یک کلید ناشناخته برای گره میانی تا زمانی که امضای حمله پیدا شود، راه اندازی کنیم. به همین دلیل از مقدار (t) استفاده می شود.

اکنون الگوریتم به طور کامل در AES پیاده سازی شده است که سرعت بالایی را تضمین می کند.

در نهایت، RS به سادگی اندازه متن رمز را کاهش میدهد تا محدودیت پهنای باند را بدون تأثیرگذاری بر امنیت کاهش دهد.

در این پیاده سازی RS 2 به توان 40 است که طول متن رمزی 5 بایت را به دست می دهد. در نتیجه، متن رمز دیگر قابل رمزگشایی نیست، که مشکلی نیست زیرا BlindBox همیشه ترافیک را از جریان اصلی SSL رمزگشایی میکند.

حال، برای تعیین مطابقت بین کلمه کلیدی r و متن رمزی برچسب t، گره میانی با استفاده از نمک و دانش (r) را محاسبه می کند و سپس آنها را در برابر c آزمایش می کند.

از آنجایی که گره میانی آشکارا هر قانون r و برچسب t را بررسی می کند، هزینه کل زمان برای هر برچسب با تعداد قوانین خطی است که بسیار کند است.

برای حذف این تاخیر، یک الگوریتم تشخیص معرفی شده است که وابستگی هزینه زمان را به تعداد قوانین لگاریتمی، مانند الگوریتمهای DPI کلاسیک، میسازد.

نتیجه یک بهبود قابل توجه در عملکرد است: به عنوان مثال، برای یک مجموعه قانون با 10 هزار کلمه کلیدی، جستجوی لگاریتمی چهار مرتبه سریعتر از جستجوی خطی است.

پروتکل کشف

حالت گره میانی شامل شمارندههایی برای هر قانون r و درخت جستجوی سریع متشکل از هر قانون r است.

ما به خوبی می دانیم که سانسور بد است. اما علیرغم تلاش مقامات برای تقویت نفوذ خود در اینترنت، آنها همچنان ضعیف و اغلب احمق هستند. ما قبلاً به شما گفته ایم که چگونه. امروز روش دیگری را برای دور زدن مسدود شدن وب سایت با استفاده از فناوری بای پس DPI (بازرسی عمیق بسته) به شما معرفی می کنیم.

ارائه دهندگان شکاف در DPI دارند. آنها به این دلیل اتفاق میافتند که قوانین DPI برای برنامههای کاربر معمولی نوشته شدهاند و تمام موارد ممکن که توسط استانداردها مجاز است را حذف میکنند.

این کار برای سادگی و سرعت انجام می شود. دستگیر کردن هکرها که 0.01٪ هستند، فایده ای ندارد زیرا به هر حال، این مسدود کردن حتی برای کاربران عادی نیز بسیار آسان است.

اگر درخواست http به بخش های TCP تقسیم شود، برخی از DPI ها نمی توانند آن را تشخیص دهند.

به عنوان مثال، یک درخواست مانند "GET / HTTP/1.1rnHost: kinozal.tv......"

ما در 2 قسمت ارسال می کنیم: اول می آید "گرفتن"، سپس "/ HTTP/1.1rnHost: kinozal.tv…..".

وقتی سرصفحه "Host:" در حالت دیگری نوشته شود، DPIهای دیگر دچار مشکل می شوند: به عنوان مثال، "host:".

اضافه کردن یک فضای اضافی پس از کارکرد روش در برخی مکانها: "GET /" => "GET /"یا اضافه کردن یک نقطه در انتهای نام میزبان: "میزبان: kinozal.tv."

نحوه پیاده سازی بای پس در عمل در سیستم لینوکس

چگونه سیستم را مجبور کنیم که درخواست را به قطعات تقسیم کند؟ می توانید کل جلسه TCP را اجرا کنید

از طریق یک پروکسی شفاف، یا می توانید فیلد اندازه پنجره tcp را در اولین بسته TCP ورودی با SYN, ACK جایگزین کنید.

سپس مشتری فکر می کند که سرور یک اندازه پنجره کوچک برای آن تعیین کرده است و اولین بخش را با داده هایی که بیشتر از طول مشخص شده نیست ارسال می کند. ما در بسته های بعدی چیزی را تغییر نخواهیم داد.

رفتار بیشتر سیستم در انتخاب اندازه بسته های ارسالی به الگوریتم پیاده سازی شده در آن بستگی دارد. تجربه نشان می دهد که لینوکس همیشه بسته اول را بیش از طول مشخص شده در اندازه پنجره ارسال نمی کند، بسته های باقیمانده برای مدتی بیش از max (36، specified_size) ارسال نمی کنند.

پس از تعداد معینی بسته، مکانیزم مقیاس بندی پنجره راه اندازی می شود و ضریب مقیاس گذاری در نظر گرفته می شود، اندازه بسته از max (36، specified_size) بیشتر نمی شود.<< scale_factor).

رفتار بسیار ظریفی نیست، اما از آنجایی که ما بر اندازه بستههای دریافتی تأثیر نمیگذاریم و حجم دادههای دریافتی از طریق http معمولاً بسیار بیشتر از حجم ارسال شده است، فقط تاخیرهای کوچک به صورت بصری ظاهر میشوند.

ویندوز در موارد مشابه بسیار قابل پیش بینی تر عمل می کند. بخش اول از طول مشخص شده است، سپس اندازه پنجره بسته به مقدار ارسال شده در بسته های tcp جدید تغییر می کند. یعنی سرعت تقریباً بلافاصله به حداکثر ممکن بازیابی می شود.

رهگیری یک بسته با SYN، ACK با استفاده از iptables دشوار نیست. با این حال، امکان ویرایش بسته ها در iptables بسیار محدود است. شما نمی توانید فقط اندازه پنجره را با استفاده از ماژول های استاندارد تغییر دهید.

برای این کار از ابزار NFQUEUE استفاده می کنیم. این ابزار اجازه می دهد

انتقال بسته ها برای پردازش به فرآیندهایی که در حالت کاربر اجرا می شوند.

فرآیند، پس از دریافت بسته، می تواند آن را تغییر دهد، چیزی که ما نیاز داریم.

iptables - t raw - I PREROUTING - p tcp - sport 80 - tcp - flags SYN , ACK SYN , ACK - j NFQUEUE - queue - num 200 - queue - bypass |

این بسته های مورد نیاز ما را به پردازش در صف شماره 200 می دهد. اندازه پنجره را جایگزین می کند. PREROUTING هم بسته های خطاب به خود میزبان و هم بسته های در حال مسیریابی را می گیرد. یعنی راه حل به طور مساوی هم روی کلاینت و هم روی روتر کار می کند. بر روی رایانه شخصی یا .

در اصل این کافی است.

با این حال، اگر این کار انجام شود، TCP کمی تاخیر خواهد داشت. برای اینکه به هاست هایی که توسط ارائه دهنده مسدود نشده اند دست نزنید، می توانید این حرکت را انجام دهید.

لیستی از دامنه های مسدود شده ایجاد کنید یا آن را از آن دانلود کنید لیست روبل

همه دامنه ها را در آدرس های ipv4 حل کنید. آنها را به داخل یک ipset با نام "zapret" هدایت کنید.

افزودن به قانون:

iptables - t raw - I PREROUTING - p tcp - sport 80 - tcp - flags SYN , ACK SYN , ACK - m set - match - set lock src - j NFQUE - queue - num 200 - queue - bypass |

به این ترتیب تاثیر فقط بر روی آدرس های IP مربوط به سایت های مسدود شده خواهد بود. لیست را می توان هر چند روز یکبار از طریق cron به روز کرد.

اگر از طریق rublacklist به روز رسانی کنید، زمان زیادی طول می کشد. بیش از یک ساعت. اما این فرآیند منابع را مصرف نمی کند، بنابراین مشکلی ایجاد نمی کند، به خصوص اگر سیستم به طور مداوم در حال اجرا باشد.

اگر DPI با تقسیم درخواست به بخشها دور زده نشود، گاهی اوقات تغییر میکند "میزبان:" به "میزبان:". در این صورت ممکن است نیازی به تعویض نداشته باشیم اندازه پنجره، بنابراین زنجیره پیش پروتینگما به آن نیاز نداریم در عوض، ما خود را به بسته های خروجی در زنجیره آویزان می کنیم پس از استراوتینگ :

iptables - t mangle - I POSTROUTING - p tcp -- dport 80 - m set -- match - set zapret dst - j NFQUEUE -- queue - num 200 -- queue - bypass |

در این صورت امتیاز اضافی نیز امکان پذیر است. DPI فقط می تواند اولین درخواست http را دریافت کند و درخواست های بعدی را نادیده بگیرد زنده بمانجلسات سپس می توانیم با امتناع از پردازش بسته های غیر ضروری، بار روی پردازنده را کاهش دهیم.

iptables - t mangle - I POSTROUTING - p tcp -- dport 80 - m set -- match - set zapret dst - m connbytes -- connbytes - dir = original -- connbytes - mode = بسته -- connbytes 1 : 5 - j NFQUE -- queue - num 200 -- queue - bypass |

این اتفاق می افتد که ارائه دهنده کل جلسه HTTP را با درخواست های نگه داشتن زنده نظارت می کند. در این مورد، محدود کردن پنجره TCP هنگام برقراری اتصال کافی نیست. هر درخواست جدید باید در بخش های TCP جداگانه ارسال شود. این مشکل از طریق پروکسی کامل ترافیک از طریق حل می شود پروکسی شفاف (TPROXY یا DNAT). TPROXYبا اتصالات ناشی از سیستم محلی کار نمی کند، بنابراین این راه حل فقط روی روتر قابل اجرا است. DNAT همچنین با اتصالات محلی کار می کند، اما خطر ورود بی نهایت بازگشت وجود دارد، بنابراین دیمون تحت یک کاربر جداگانه راه اندازی می شود و DNAT برای این کاربر با استفاده از "-m owner" غیرفعال می شود. پروکسی کامل به منابع CPU بیشتری نسبت به دستکاری بسته های خروجی بدون بازسازی اتصال TCP نیاز دارد.

iptables - t nat - I PREROUTING - p tcp - dport 80 - j DNAT - به 127.0.0.1: 1188 iptables - t nat - I OUTPUT - p tcp -- dport 80 - m مالک ! -- uid - مالک tpws - j DNAT -- به 127.0.0.1 : 1188 |

با استفاده از اصلاح کننده بسته NFQWS

این برنامه یک اصلاح کننده بسته و کنترل کننده صف NFQUEUE است.

پارامترهای زیر را می گیرد:

-اهریمن، دیو; شیطان سازی prog

--qnum=200; شماره صف

--wsize=4; اندازه پنجره tcp را به اندازه مشخص شده تغییر دهید

-- میزبان; هدر "Host:" را تغییر دهید

استفاده از پروکسی شفاف TPWS

tpws یک پروکسی شفاف است.

--bind-addr; در چه آدرسی گوش کنیم ممکن است آدرس ipv4 یا ipv6 باشد. اگر مشخص نشده باشد، به تمام آدرس های ipv4 و ipv6 گوش می دهد

--پورت=

-اهریمن، دیو; شیطان سازی prog

--user=

--split-http-req=method|میزبان; روشی برای تقسیم درخواستهای http به بخشها: نزدیک متد (GET، POST) یا نزدیک به سربرگ میزبان

--split-pos=

-- میزبان; جایگزینی "میزبان:" => "میزبان:"

--hostdot; اضافه کردن یک نقطه بعد از نام میزبان: "میزبان: kinozal.tv."

- فضای روش; بعد از متد یک فاصله اضافه کنید: "GET /" => "GET /"

پارامترهای دستکاری را می توان در هر ترکیبی ترکیب کرد.

یک استثنا وجود دارد: split-pos جایگزین split-http-req می شود.

دور زدن مسدود کردن وب سایت برای ارائه دهندگان خاص.

mns.ru: باید اندازه پنجره را با 4 جایگزین کنید

beeline (corbina): رجیستر "Host:" باید در کل جلسه http جایگزین شود.

dom.ru:شما باید جلسات HTTP را از طریق tpws با جایگزینی رجیستر «Host:» و جدا کردن بخشهای TCP در هدر «Host:» پراکسی کنید.

آچتونگ! Domru تمام زیر دامنه های یک دامنه مسدود شده را مسدود می کند. یافتن آدرس IP زیر دامنه های مختلف از رجیستری غیرممکن است

مسدود کردن، بنابراین اگر به طور ناگهانی یک بنر مسدود کننده در برخی از سایت ها ظاهر شد، سپس به کنسول فایرفاکس، تب شبکه بروید.

سایت را بارگذاری کنید و ببینید تغییر مسیر به کجا می رود. سپس دامنه را به zapret-hosts-user.txt اضافه کنید. به عنوان مثال، در kinozal.tv 2 زیر دامنه درخواستی وجود دارد: s.kinozal.tv و st.kinozal.tv با آدرس های IP مختلف.

sknt.ru:تست شده برای کار با tpws با پارامتر "-split-http-req=method". شاید nfqueue کار کند، اما هنوز راهی برای آزمایش آن وجود ندارد.

tkt:به تقسیم درخواست http به بخش ها کمک می کند، تنظیمات mns.ru مناسب هستند

TKT توسط Rostelecom خریداری شد، از فیلتر Rostelecom استفاده شده است.

از آنجایی که DPI جلسه ورودی را حذف نمی کند، بلکه فقط بسته خود را وارد می کند، که قبل از پاسخ از سرور واقعی می رسد، مسدود کردن نیز بدون استفاده از "توپخانه سنگین" انجام می شود. قانون زیر:

iptables - t raw - I PREROUTING - p tcp - رشته ورزشی 80 - متری - رشته شش گوش "|0D0A|مکان: http://95.167.13.50"-- algo bm - j DROP -- از 40 -- تا 200 |

Rostelecom: tkt را ببینید

ردیف:خود ردیف تا آخرش چیزی را ممنوع نکرد. به نظر می رسد ممنوعیت از طرف یک اپراتور سطح بالاتر، احتمالا telia است. لازم است درخواست های http در کل جلسه تقسیم شود.

راه های دریافت لیست IP های مسدود شده

1) دامنه های مسدود شده را به آن اضافه کنید ipset/zapret-hosts-user.txtو اجرا ipset/get_user.sh

در خروجی دریافت خواهید کرد ipset/zapret-ip-user.txtبا آدرس های IP

2) ipset/get_reestr.shلیستی از دامنه ها را از rublacklist دریافت می کند و سپس آنها را در آدرس های IP در یک فایل حل می کند ipset/zapret-ip.txt. این لیست حاوی آدرس های IP آماده است، اما ظاهراً آنها دقیقاً به شکلی هستند که RosKomPozor وارد رجیستر می کند. آدرس ها می توانند تغییر کنند، حیف است که وقت ندارند آنها را به روز کنند، و ارائه دهندگان به ندرت با IP ممنوعیت را ممنوع می کنند: در عوض آنها را ممنوع می کنند درخواست های httpبا یک هدر "بد" "Host:"، صرف نظر از آدرس IP. بنابراین، فیلمنامه همه چیز را به خودی خود حل می کند، اگرچه زمان زیادی می برد.

یک نیاز اضافی مقدار حافظه موجود در آن است /tmpیک فایل دانلود شده را در آنجا ذخیره کنید که حجم آن چندین مگابایت است و همچنان در حال رشد است. در روترها، openwrt /tmp نشان دهنده tmpfs، یعنی ramdisk است.

در مورد روتر با حافظه 32 مگابایتی ممکن است کافی نباشد و مشکلاتی به وجود بیاید. در این مورد از اسکریپت زیر استفاده کنید.

3)ipset/get_anizapret.sh.به سرعت و بدون بار روی روتر یک برگه با https://github.com/zapret-info.

همه انواع اسکریپت های در نظر گرفته شده به طور خودکار ipset را ایجاد و پر می کنند.

گزینه های 2 و 3 علاوه بر این گزینه 1 را فراخوانی می کنند.

در روترها، فراخوانی این اسکریپت ها بیش از یک بار در هر 2 روز توصیه نمی شود، زیرا پس انداز یا به حافظه فلش داخلی روتر یا در مورد اکستروت به یک درایو فلش می رود. در هر دو مورد، نوشتن بیش از حد مکرر می تواند درایو فلش را از بین ببرد، اما اگر این اتفاق برای فلش مموری داخلی بیفتد، به سادگی روتر را از بین خواهید برد.

بهروزرسانی اجباری ipset توسط اسکریپت اجرا شد ipset/create_ipset.sh

می توانید لیستی از دامنه ها را در ipset/zapret-hosts-user-ipban.txt وارد کنید. آدرس های IP آنها در یک ipset جداگانه "ipban" قرار می گیرد. می توان از آن برای وادار کردن تمام اتصالات به یک پروکسی شفاف "redsocks" استفاده کرد.

مثال دور زدن مسدود شدن سایت در دبیان 7

دبیان 7 با هسته 3.2 خارج از جعبه عرضه می شود. نمی تواند DNAT را روی لوکال هاست انجام دهد.

البته نمی توانید tpws را به 127.0.0.1 متصل کنید و در قوانین iptables جایگزین کنید. "DNAT 127.0.0.1" به "REDIRECT"، اما بهتر است یک کرنل جدیدتر نصب کنید. در مخزن پایدار است:

apt - به روز رسانی دریافت کنید apt - دریافت لینوکس را نصب کنید - تصویر - 3.16 |

نصب بسته ها:

جمع آوری tpws:

یک خط ایجاد کنید "0 12 * * */2 /opt/zapret/ipset/get_antizapret.sh". این به معنای به روز رسانی لیست در ساعت 12:00 هر 2 روز است.

سرویس را شروع کنید: شروع سرویس قفل شده

سعی کنید به جایی بروید: http://ej.ru، http://kinozal.tv، http://grani.ru.

اگر کار نکرد، سرویس zapret را متوقف کنید، یک قانون را به صورت دستی به iptables اضافه کنید.

nfqws را در ترمینال تحت ریشه با پارامترهای لازم اجرا کنید.

سعی کنید به سایت های مسدود شده متصل شوید، خروجی برنامه را تماشا کنید.

اگر پاسخی وجود نداشته باشد، به احتمال زیاد شماره صف نادرست است یا ip مقصد در ipset نیست.

اگر واکنشی وجود داشته باشد، اما انسداد دور زده نشود، به این معنی است که پارامترهای بای پس اشتباه انتخاب شده اند، یا این ابزار در مورد شما در ارائه دهنده شما کار نمی کند.

هیچ کس نگفت که این کار در همه جا کار می کند.

سعی کنید در wireshark یا میزبان tcpdump -vvv -X

نمونه ای از دور زدن بلوک سایت در اوبونتو 12.14

یک پیکربندی آماده برای راه اندازی مجدد وجود دارد: zapret.conf. باید در آن کپی شود /etc/initو آن را مشابه دبیان پیکربندی کنید.

شروع سرویس: "شروع قفل شده"

توقف خدمات: "توقف ممنوعیت"

اوبونتو 12 مانند دبیان 7 به هسته 3.2 مجهز شده است. به یادداشت در بخش "دبیان 7" مراجعه کنید.

نمونه ای از دور زدن مسدود شدن سایت در اوبونتو 16، دبیان 8

این فرآیند شبیه به Debian 7 است، اما نیاز به ثبت اسکریپت های init با systemd پس از کپی کردن آنها در /etc/init.d دارد.

نصب: /usr/lib/lsb/install_initd zapret

حذف: /usr/lib/lsb/remove_initd zapret

نمونه ای از دور زدن مسدود شدن وب سایت در سایر سیستم های لینوکس.

چندین سیستم راه اندازی سرویس اصلی وجود دارد: sysvinit، upstart، systemd.

تنظیم بستگی به سیستم مورد استفاده در توزیع شما دارد.

یک استراتژی معمولی این است که یک اسکریپت یا پیکربندی برای راهاندازی سرویسهای دیگر پیدا کنید و خود را به روشی مشابه بنویسید، در صورت لزوم، اسناد موجود در سیستم راهاندازی را بخوانید. دستورات مورد نیازمی تواند از اسکریپت های پیشنهادی گرفته شود.

راه اندازی فایروال برای دور زدن مسدود شدن سایت.

اگر از نوعی سیستم مدیریت فایروال استفاده می کنید، ممکن است با اسکریپت راه اندازی موجود تضاد داشته باشد. در این حالت، قوانین مربوط به iptables باید جدا از اسکریپت راه اندازی tpws یا nfqws به فایروال شما متصل شود.

در مورد openwrt دقیقاً به این ترتیب مشکل حل می شود زیرا سیستم مدیریت فایروال خود را دارد - nfqueue iptables - mod - filter iptables - mod - ipopt ipset curl bind - ابزار

بزرگترین چالش کامپایل برنامه های C است.

این را می توان با استفاده از کامپایل متقابل در هر سیستم لینوکس سنتی انجام داد.

خواندن compile/build_howto_openwrt.txt.

وظیفه شما به دست آوردن است ipkفایل ها برای tpws و nfqws.

دایرکتوری را کپی کنید "ممنوع" V /انتخاببه روتر

ipk را نصب کنید برای این کار ابتدا آن را در روتر کپی کنید ipk به /tmp،سپس

این به معنای به روز رسانی لیست در ساعت 12:00 هر 2 روز است.

اگر لینوکس x64 دارید، به جای کامپایل کردن زنجیره ابزار، می توانید از SDK از پیش کامپایل شده توسعه دهندگان openwrt استفاده کنید.

https://downloads.openwrt.org/

نسخه openwrt خود را پیدا کنید، معماری خود را پیدا کنید، فایل را دانلود کنید "OpenWrt-SDK-*".

در واقع، این همان بیلد روت است، فقط یک زنجیره ابزار برای آن آماده شده است نسخه مورد نیاز openwrt، معماری هدف مورد نیاز و سیستم میزبان لینوکس x64.

باینری های از پیش کامپایل شده

کامپایل کردن برای روترها می تواند یک کار دلهره آور باشد و به تحقیق و جستجو برای "اشکالات خارج از جعبه" در openwrt SDK نیاز دارد.

برخی از باینری ها گم شده اند، برخی از پیوندها گم شده اند، و در نتیجه، SDK ممکن است خطاهایی را خارج از جعبه ایجاد کند. باینری های استاتیک برای رایج ترین معماری ها جمع آوری شده اند. باینری ها را ببینید.

مونتاژ استاتیک به این معنی است که باینری به نوع libc (uclibc یا musl) و وجود چنین نصب شده بستگی ندارد - می توان بلافاصله از آن استفاده کرد.

به شرطی که نوع CPU مناسب باشد. ARM و MIPS چندین نسخه دارند. اگر نسخه شما هنگام راه اندازی خطا ایجاد می کند، باید خودتان آن را برای سیستم خود کامپایل کنید.

از مسدودسازی https عبور کنید

به عنوان یک قاعده، ترفندهای DPI به دور زدن مسدود کردن https کمک نمی کنند.

شما باید ترافیک را از طریق یک میزبان شخص ثالث تغییر مسیر دهید. پیشنهاد شده است از تغییر مسیر شفاف از طریق socks5 با استفاده از iptables+redsocks یا iptables+iproute+openvpn استفاده کنید. تنظیم گزینه از redsocks به openwrt در https.txt توضیح داده شده است.

همه منابع این روشرا می توانید در اینجا پیدا کنید - https://github.com/bol-van/zapret

آخرین به روز رسانی در 18 نوامبر 2016.