Predstavljamo vam intervju sa osobom koja je iz prve ruke upoznata sa uređajem i specifičnostima njegovog rada. U današnjem razgovoru s njim razgovarali smo o pitanjima koja su u posljednje vrijeme postala relevantna za rusko govorni dio interneta: ulozi države i njene mrežne cenzure, a dotakli smo se i primjera skrivena kontrola Internet i društvo na primjeru Kine.

Sam subjekt intervjua želio je ostati anoniman. On je bivši ruski IT specijalista koji već 6 godina živi u kontinentalnoj Kini, radeći za lokalnu telekomunikacionu kompaniju kao viši administrativni inženjer. Ovo je ozbiljan razgovor o mrežnim tehnologijama... okrenut protiv same mreže, a takođe i o budućnosti globalna mreža i otvorenost našeg društva.

Nije više čak ni o inicijativama ruske države – privatne kompanije su počele da se pojavljuju kao pečurke, nudeći sopstvena rešenja za cenzuru mreže, iste filtere za saobraćaj prema listama Roskomnadzora i Ministarstva pravde, npr. dobro poznati ugljenični reduktor. Dakle, vrijedi pogledati ovo Kinesko iskustvo sa svom ozbiljnošću i pažnjom, kako bi unapred shvatili svu dubinu rupe u koju nas tako marljivo pokušavaju gurnuti.

— Recite nam o Velikom kineskom zaštitnom zidu, koji sami Kinezi zovu „Zlatni štit“, šta je to tehnički? Koja je njegova glavna svrha?

U ovom trenutku to su tri komponente, tri zmaja na kojima se zasniva - tehnologija Deep Packet Inspection (DPI), Connection probe i Support vector machines (SVM). Zajedno predstavljaju veoma napredan filter koji blokira pristup resursima koje je Komunistička partija zabranila sa spoljnog interneta.

Istovremeno, zvanični ideolozi navode da bi to navodno trebalo da zaštiti kinesku psihu od koruptivnog uticaja Zapada, a prema drugima, ovo je čista državna cenzura međunarodnog dela interneta.

— Hajde da pobliže pogledamo svaku od ovih komponenti. Dakle, šta je duboka kontrola paketa?

Ukratko, ovo je tehnologija za inspekciju niskog nivoa i filtriranje mrežnih paketa na osnovu njihovog sadržaja. Ovdje odmah morate povući crvenu liniju: fundamentalna razlika od već poznatih firewall-a je u tome što DPI analizira ne toliko zaglavlja paketa (što, naravno, također može), već se zakopava u sadržaj tranzitnog prometa na nivoima od OSI model iz drugog i višeg.

Dozvolite mi da naglasim da se sve ovo radi u realnom vremenu i sa stanovišta eksternog posmatrača, nikakva kašnjenja ili manipulacije sa saobraćajem se praktično ne primjećuju.

— U Rusiji se u poslednje vreme dosta pisalo o uvođenju DPI, mnogo federalni operateri(ovo posebno važi za mobilne operatere) čak ga navodno već imaju u radnom obliku. Možemo li reći da usvajamo kinesko iskustvo?

Ruski i kineski DPI nemaju praktički ništa zajedničko osim zajedničkog imena i principa rada. Ovdje se radi, prije svega, o obimu i ozbiljnosti njihove implementacije. Kao što je očito iz prethodno opisanog načina rada, DPI troši dosta resursa, jer sve brojne operacije koje obavlja (npr. defragmentacija paketa, njihovo raspakivanje, prepoznavanje tipova podataka i protokola, skeniranje sadržaja, brojne heuristike i još mnogo toga , mnogo više) moraju se dogoditi u realnom vremenu. Zbog toga glavni kriterijum Nivo DPI ozbiljnosti je dubina analize tranzitnog saobraćaja koju ovaj sistem može priuštiti uz održavanje prihvatljivog nivoa kašnjenja.

Ako povučemo analogije sa antivirusnim tehnologijama, koliko duboko vam emulator procesora može omogućiti da zaronite u kod za datoteku koja se skenira? Čak i ako nam tehničke mogućnosti i resursi dopuštaju beskonačno praćenje koda, uranjajući u sve nove grane i procedure, Opšti zahtjevi Za latenciju sistema, val uvijek ima određena ograničenja, tako da je dubina uranjanja uvijek ograničena.

Često se u ovoj situaciji koristi tehnološko znanje ili znanje o optimizaciji, ali možete ići drugim putem - jednostavno radikalno povećati računsku snagu. Dakle, kada govorimo o kineskom DPI-u, moramo shvatiti da je to upravo posljednji način - u stvarnosti je riječ o podatkovnom centru veličine pravog regionalnog grada, koji koristi inteligenciju rojeva (Swarm Intellegence) za upravljanje balansiranjem i obradom podataka između njegovih bezbrojnih dijelova-čvorova.

Da se vratimo na pitanje - ako domaće implementacije DPI koštaju, kako zamišljam, do 50 miliona dolara, onda kineska nacionalni sistem približava se milijardu. Ruski DPI, čisto tehnički, nije u stanju da izvrši istinski duboku analizu prolaznih paketa, što znači da će njegove zaštitne barijere potencijalno koštati kvalifikovane korisnike mnogo na razne načine. Stoga se ruski DPI razlikuje od kineskog...

— Pređimo na drugog kineskog zmaja — šta je „sonda za vezu“?

Ovo je daljnja evolucija DPI-a - spajanje proxy servera i mehanizma filtriranja niskog nivoa. U ovom slučaju, pri pokušaju povezivanja na bilo koju uslugu izvan nacionalnog mrežnog gateway-a, takav zahtjev se prvo „zamrzava“, a naknadna konekcija za prosljeđivanje na ciljnu adresu je već napravljena u ime DPI. Ovo je, da tako kažem, proaktivan sistem za testiranje i identifikaciju vrste usluga koje se traže na eksternom Internetu.

Ako, na primjer, koristite uslugu zabranjenu u Kini, tada njen klijentski protokol mora biti ozbiljno zamućen kako bi se mogao prevladati mehanizam traženja DPI potpisa. Kada koristite sondu veze protiv vas, odgovor će također morati biti prikriven na strani servera, tj. općenito, nećete moći koristiti standardne javne usluge ako su zabranjene.

Trenutno, sonda za povezivanje vam omogućava da prilično precizno i sa malo resursa odredite vrstu eksterne usluge koju korisnik iz Kine želi koristiti. Ako damo više životni primjer, tada je ova konkretna tehnologija uspješno korištena protiv i2p overlay mreže, nakon čega je blokirana u Kini.

— Inače, šta se može reći o sistemima poput Tor, i2p ili VPN? Koliko su oni zaista efikasni suočeni sa tako agresivnom onlajn cenzurom?

Ne želim nikoga da uznemiravam, ali oni su neefikasni i nimalo toliko uporni koliko se o tome diže "popularna glasina" - svi pomenuti sistemi su odavno blokirani u Kini. Štaviše, Tor ili i2p možete blokirati na desetine Različiti putevi, od kojih je najjednostavniji blokiranje bootstrap procedure u trenutku inicijalizacije svojih klijenata. Blokiranje ulaznih čvorova ovih mreža (na primjer, Tor čvorova direktorija) na ovaj način je trivijalan zadatak čak i za prosječnog administratora. Ako uzmemo u obzir mogućnosti koje ima kineska vlada, prije svega mislim na visokotehnološku DPI palicu - ovo je potpuno trivijalan zadatak.

Možete pogledati i2p netDB - nema čvorova sa kineskim IP-ovima, ali ako pogledate otvorenu statistiku korisnika servisa Tor, oni bilježe maksimalno 1000 jedinstvenih kineskih IP-ova mjesečno, a ovo je za tako višestruko milijarde dolara kao Kina, koja ima najviše veliki broj Korisnici interneta u svijetu.

Inače, u ovom slučaju “proboja” Kinezi koriste obfsproxy, iako njegovo blokiranje, koliko mogu reći, u ovoj fazi razvoja Velikog kineskog firewall-a ne predstavlja tehničke poteškoće, jednostavno nema smisla zbog malog broja korisnika ove egzotične tehnologije, kao i stalnih propusta u njenom radu.

— Kako stoje stvari s VPN-om i SSH-om?

Situacija s VPN-om je prilično kontradiktorna - neki provajderi ga agresivno potiskuju, neki gotovo ne. China Unicom, jedan od najvećih provajdera okosnica u kontinentalnoj Kini, nadaleko je poznat po svom blokiranju. Trenutno otkriva i blokira više od 5 vrsta VPN-a. Da budemo precizniji, to su: OpenVPN, PPTP, L2TP, SSTP i Cisco.

Osim toga, kada se održi sljedeći kongres Komunističke partije Kine, internet se filtrira tako da čak i ono što je radilo u mirnim vremenima možda više ne radi ovih dana.

Općenito, koliko ja znam, kineska vlada će licencirati korištenje VPN-ova, odnosno, nakon odgovarajuće državne registracije, dozvolit će korištenje VPN-ova u legalne poslovne svrhe, a ovo će biti njihova vlastita verzija protokol baziran na OpenVPN-u. Nakon što ovaj zakon stupi na snagu, svi VPN protokoli koji se razlikuju od državne verzije bit će u potpunosti „isječeni“ na prekograničnom pristupu.

Što se tiče SSH usluge, postoje pokušaji da se ona blokira. Na osnovu brojnih indirektnih znakova, slična testiranja se provode iu javnim mrežama; u takvim slučajevima u logovima možete pronaći mnogo ispuštenih ili neuspješnih veza s tipičnom greškom “Loša identifikacija verzije protokola”. Istovremeno, kada pokušate da se povežete sa serverima izvan Kine, možete naknadno videti nekoliko lažnih pokušaja povezivanja sa kineskih IP adresa, koji prethode samoj vezi za resetovanje. Pretpostavlja se da se radi o provjeravanju servera primatelja pomoću tipa sonde veze, o čemu smo već govorili gore.

Često se takve testne veze pogrešno smatraju grubom silom, iako je u ovom slučaju vjerovatnije pokušaj pasivne identifikacije udaljenog sistema/protokola korištenjem karakterističnih obrazaca odgovora (skeniranje otiska prsta).

Nakon identifikacije takvog servisa, njegova adresa se unosi (obično 1-3 mjeseca) u odgovarajuće filtere i stop liste, kako bi se u budućnosti, u cilju uštede resursa, izbjeglo rekurzivne upite na hostu koji je već otkriven i identifikovan. Takvi se filteri postupno dopunjuju uslugama zabranjenim u Kini. Dakle, takođe zahvaljujući sondi za povezivanje, potpuno unutra automatski način rada Baza Velikog kineskog vatrozida raste i širi se.

- Da bi naš opis bio potpun, pogledajmo posljednjeg zlokobnog zmaja - Mašine za vektore podrške (SVM).

Naglasio bih da sondu veze, a posebno SVM, treba smatrati produžetkom, još većom intelektualizacijom DPI-a. Mašina vektora podrške (SVM) je još jedan korak u ovom pravcu. Ovo je algoritam mašinsko učenje, koji se koristi za automatsku klasifikaciju velikih nizova heterogenih podataka.

Već smo raspravljali o tome da je DPI mašina za filtriranje koja izoluje određene podatke u toku prema statičkim pravilima ili potpisima. Nasuprot tome, SVM omogućava skeniranje Internet toka na osnovu statističke analize bez rigidnog skupa pravila. Na primjer, analizirajte učestalost određenih znakova, dužine paketa, analizirajte sumnjive aktivnosti sa datih adresa, uočite različite neravnoteže i anomalije mreže, i tako identifikujte skrivene obrasce. SVM je inteligentni DPI dodatak koji, nastavljajući našu antivirusnu analogiju, donosi heurističke mogućnosti („smanjujuću“ heuristiku) u proces filtriranja internet saobraćaja.

Dozvolite mi da vam dam primjer: u Kini se ne može pominjati godišnjica protesta na Trgu Tjenanmen u Pekingu 4. juna 1989. godine, kada su mnogi studenti bukvalno smrvljeni tenkovima u jeku velikih nereda. DPI, dinamički skenirajući nacionalni promet, blokira sve URL-ove koji spominju navedeni datum.

Nakon što su Kinezi počeli da označavaju ovaj datum kao 35. maj (i na mnoge druge genijalne načine), konvencionalna analiza potpisa postala je znatno teža. Ali heuristika SVM-a je priskočila u pomoć, sposobna je da prepozna kontekst i otkrije takve „sumnjive datume“ uz minimalnu ljudsku intervenciju.

— Da sumiramo, uzimajući u obzir sve što je rečeno, možemo li reći da je planirano uvođenje „sve-ruskog“ DPI-a od strane Rostelekoma neka vrsta zloslutnog znaka, crne mrlje za cijeli Runet?

Morate shvatiti da je DPI sam po sebi moćno moderno oruđe, a kako će se koristiti je stvar moralnih i profesionalnih principa onih ljudi u čijim će rukama biti.

Dakle, DPI vam omogućava da obavite ogromnu količinu korisnog posla za mrežu - mnogi globalni provajderi ga koriste za kontrolu i balansiranje svog prometa, mobilni operateri ga koriste za prikupljanje detaljne statistike za svakog pojedinačnog korisnika, ova tehnologija također omogućava prilagodljivu kontrolu brzine prijenosa pojedinačnih paketa (QoS) i još mnogo toga. Sve u svemu, DPI pruža ogroman broj jedinstvenih mogućnosti u širokom rasponu, od visokokvalitetnog oblikovanja do stvaranja naprednih špijunski sistemi PRISM tip.

— Apstrahujući od kineskih gradova centara podataka i njihove ultramoderne tehničke opreme, kakav je kineski internet sa stanovišta spoljnog posmatrača? Koje razvojne karakteristike ima, koje su njegove specifične adaptacije na takvo cenzurno okruženje?

— Činjenica je da je sam internet, ne samo u Kini, prilično reaktivno okruženje. Konvencionalne metode cenzure zasnovane na tehnička sredstva a grube zabrane su slabo primjenjive na nju.

Na primjer, ako popularni bloger napiše svoje kritičko mišljenje o kineskoj vladi na svom blogu, prije nego što ga cenzura primijeti i blokira, obično će postojati nekoliko unakrsnih postova originalne poruke. I dalje, ako cenzori počnu loviti sve njih, Streisandov efekat se često spontano aktivira – pokušaj potiskivanja neke informacije, naprotiv, privlači još veću pažnju zajednice na njih. Ovaj fenomen je posljedica velike reaktivnosti i samorefleksije mrežnog okruženja.

Stoga, uprkos ogromnoj realnoj cenzuri u Kini, a ponekad i blokiranju čitavih portala u razmjerima velike novinske agencije, u zemlji u posljednje vrijeme sve više uzima maha alternativni trend korištenja netehničkih metoda utjecanja na javno mnijenje. Njihova glavna poenta je da ako nije uvijek moguće ušutkati protivnika na internetu, zašto onda takve rasprave ne voditi u smjeru koji je potreban državi?

— Pročitao sam da je nedavno zvanično objavljeno da je Kina stvorila jedinicu vladinih analitičara internetskog mišljenja, koja je regrutovala 2 miliona zaposlenih. Od ovih analitičara se očekuje da patroliraju virtuelnim prostorom kao njihov glavni posao. Oni nemaju nikakva prava da brišu bilo koju informaciju - njihov zadatak je da kontrolišu internet trendove, proučavaju javna osećanja kineskih građana, kao i da manipulišu njima prema posebnoj tehnici.

— Da, ovo je ista nevidljiva mreža mreže, čije oružje su posebne metode tajnog uticaja na Mrežu. Da bih jasnije objasnio ovu strategiju, dat ću pravi slučaj.

Prije otprilike dvije godine kineski internet je eksplodirao zbog prilično čudne smrti. Mladić koji je uhapšen zbog ilegalne sječe u blizini svoje kuće završio je u kineskom zatvoru. Tamo je umro nekoliko dana kasnije pod prilično čudnim okolnostima. Vlasti su službeno obrazložile uzrok njegove smrti navodnom izjavom da se “u zatvoru igrao žmurke sa sugrađanima i, spotaknuvši se, pao i udario glavom o zid”. Kineski internet je vrlo brzo pokupio ovu priču, navešću samo jednu cifru: QQ.com U roku od 24 sata pojavilo se više od 50.000 komentara na ovaj slučaj, a sve druge internet platforme su također bile bukvalno ispunjene zgražanjem zbog apsurda ovog incidenta. Reći da cenzori jednostavno fizički nisu mogli da se izbore sa uklanjanjem tragova „narodnog gneva“ ovih dana ne znači ništa.

Smiješnom koincidencijom, hijeroglif "igrati se žmurke" na kineskom ima i drugo značenje - "bježati od mačke", što su kineski blogeri iskoristili. Čak i nakon nekoliko godina na internetu možete proguglati ogroman broj referenci na ovu priču o zatvoreniku koji je umro u kineskom zatvoru, “ koji se zabio o zid dok je pokušavao da pobegne od mačke" Blogeri su svojom verzijom fatalne mačke pokušali da dovedu apsurdnost zvaničnog objašnjenja do krajnjih granica, što je dovelo do onoga što bi se sada nazvalo “internet memom”. Kineski segment interneta je u to vrijeme jednostavno ključao, cenzori nisu mogli utjecati na situaciju, njihovi postupci prećutkivanja i brisanja poruka samo su dolijevali ulje na vatru, vrtjeli zamajac nepovjerenja i oštre kritike vlade NR Kine.

A onda se, na vrhuncu nezadovoljstva, nešto dogodilo: u igru se uključio potpuno drugačiji vladin tim, koji je, umjesto dosadašnjih pokušaja masovnog gašenja resursa, neočekivano predložio takmičenje među najvećim poznatih blogera Kina. Sami korisnici interneta, putem online glasanja, zamoljeni su da izaberu 5 najautoritativnijih blogera za njih, koji su naknadno dobili pun pristup na mjesto incidenta. Nadležni su im dali sve podatke, sve činjenice, slobodan pristup svim svjedocima. Ovi blogeri su preplavili mrežu svojim fotografijama i komentarima sa lica mesta, ali nisu mogli da dodaju ništa novo suštini ove čudne smrti.

Ali nešto se dogodilo javnom mnijenju – čim su informacije sa mjesta incidenta počele stizati iz nezavisnih izvora i u ogromnim dozama, čim su svi podaci postali što je moguće više otvoreni – ljudi su gotovo odmah izgubili interes za ovaj slučaj, a stepen ogorčenja brzo je nestao . Tako je nakon ove intervencije bilo moguće vrlo brzo suzbiti tajfun antivladine epidemije.

Iz očiglednih razloga, nije moguće ispričati mnogo sličnih incidenata na kineskom internetu, ali važno je nešto zajedničko svim takvim pričama – metode kontrole se razvijaju, postaju sve suptilnije, skrivenije i višestepene. Pored stroge i kategorične cenzure kroz čisto tehničko blokiranje, u slučaju mrežnih epidemija, koriste se potpuno različite tehnologije za uticaj na javno mnijenje.

Stoga se ne treba fokusirati samo na tehnička sredstva, koja se također ubrzano razvijaju u Kini, jer se pred našim očima stvaraju i usavršavaju fundamentalno nove tehnologije upravljanja, gdje se često nalaze sve prednosti interneta. otvoreno okruženje Vlasti to pokušavaju iskoristiti u suprotnom smjeru - za skrivenu kontrolu i ograničavanje slobode mišljenja.

— Da li je moguće nekako uporediti kineski internet sa uobičajenim Runetom u smislu stepena slobode njihovih građana?

- Na najnižem nivou u Kini zaista praktično nema cenzure - ako ih pogledate društvenim medijima, onda su ispunjeni glasinama i optužbama vlasti, gdje su istina i čiste gluposti čvrsto namotane oko opšteg spleta emocija. Ovo skoro niko ne čita, baš kao i lični zid, mislim, 70% nepoznatih članova naše društvene mreže VKontakte, koji tamo slobodno pišu šta hoće.

Sljedeći nivo je sistematska kritika, argumentacija, bistri i aktivni blogeri sa svojom publikom, ovdje već postoji određena tenzija, postoji aktivna cenzura i uklanjanje provokativnih poruka. Tokom tromjesečja, prema riječima nutricioniste G. Kinga sa Harvarda, vlasti za cenzuru mreže u NRK-u izbrišu do milion poruka i komentara na njih. I na kraju, treći nivo su vrhunski blogeri sa ogromnom publikom. Ili su to situacije kada neka tema uzleti i dobije široku javnost i online rezonanciju.

Ovdje su moguće razne opcije za aktivno suprotstavljanje i kažnjavanje: ako bloger koji je inicirao može biti optužen za nešto, može biti uhapšen i iz korijena mu izvađen „bolni zub“. Ako je mrežna epidemija prejaka i delokalizirana, onda su u slučaj uključeni “mrežni specijalci” koji pokušavaju “ispuhati paru” koristeći različite genijalne tehnologije za kontrolu društva putem meke moći (npr. prethodno opisana priča sa neuspješan pokušaj bijeg zatvorenika od mačke).

Sva ova tri istovremeno postojeća nivoa stvaraju oprečna mišljenja i određenu konfuziju, često varajući prvi utisak autsajdera. Stoga, ljudi koji su nasumični i izvan zemlje („turisti“) vide mnogo antivladinih kritika u anonimnim nalozima, što stvara lažni osjećaj relativne slobode. S druge strane, prošle godine vlasti su uhapsile 6 poznatih blogera odjednom i bacile ih u zatvor, optužujući ih da “šire glasine o predstojećem vojnom udaru”.

IN poslednji slučaj Ne treba previše ozbiljno tumačiti zvaničnu formulaciju, jer kada je Wikipedia ovdje zatvorena, to je opravdano borbom „protiv propagande agresije i nasilja“, koju ova besplatna onlajn enciklopedija navodno vodi širom svijeta.

— Sve je jasno za tri „kineska nivoa“. Šta je sa anonimnošću?

— U Kini ne postoji anonimnost. NRK ima zakone koji zahtijevaju od blogera da se registruju sa svojim stvarnim podacima iz pasoša. To se radi pod izgovorom „poboljšanja online povjerenja jedni u druge i zaštite interesa korisnika trećih strana“.

Postoji i zakon koji od vas zahtijeva da dokumentirate svoj identitet prilikom sklapanja bilo kakvih ugovora o primanju usluga pristupa Internetu. Svi sajtovi koji se fizički nalaze u samoj Kini podležu obaveznoj registraciji kod Ministarstva industrije i informacionih tehnologija, koje prilično pedantno opisuje o kakvom se sajtu radi i ko je za šta odgovoran na njemu. Dakle, bez obzira na ishod događaja, uvijek postoji određena osoba odgovorna za eventualne prekršaje.

Dodajte ovoj stalnoj pozadinskoj kontroli (ne govorim samo o internetu, sjetite se barem nedavne zabrane prodaje Huawei opreme u SAD-u, za koju se pokazalo da je prožeta bubama, ili priče iz Sankt Peterburga o kineskim pegle koje se neovlašteno povezuju na javnost Wi-Fi mreže), gdje se sav vaš promet i aktivnosti na mreži pažljivo prate i evidentiraju. Ovdje svatko, čak i tehnički najzaostaliji korisnik mreže, savršeno dobro razumije da se njegova aktivnost snima.

Na primjer, možete pokušati koristiti VPN ili razgovarati s nekim u inostranstvu putem PGP-a, a uz odgovarajuću vještinu i vještinu, to bi moglo čak i uspjeti. Ali u isto vrijeme, svima je očigledno da će sama činjenica korištenja ovakvih tehnologija biti zabilježena, što u budućnosti, u kombinaciji s drugim otežavajućim okolnostima, može dovesti do vašeg progona. Tehnologije heurističkog filtriranja kao što je SVM, inače, mogu automatski otkriti vašu upotrebu gotovo svake kriptografije, što dodatno skreće pažnju prvo na promet, a zatim i na vašu osobu.

Dozvolite mi da formulišem glavno zapažanje. Nakon 6 godina lokalnog života, stekao sam utisak da Kina sa svojim sistemom totalne pozadinske kontrole i periodičnim oštrim demonstrativnim kaznama pokušava uporno da razvije model ponašanja građana u kojem bi se čovek svojevoljno i podsvesno podvrgavao nekom delu. autocenzure, stalno svjestan da se svaki njegov korak ili izjava unutar mreže pažljivo snima. Želja za obuzdavanjem, prvenstveno vođena osnovnim strahom, vremenom postaje druga priroda.

Tako dolazimo do čudne dihotomije za liberalnijeg Evropljanina: formalno možete pisati šta mislite, ali većina Kineza to radije ne radi. Onda djeca to uče od svojih očeva i tako se odgajaju cijele generacije građana koji su trajno odani državi bez vlastitog gledišta. To su, inače, loši koreni njihovog hvaljenog kolektiviteta i patrijarhata...

— Gledajući spolja, kakva je vaša prognoza za Runet? Na čelu naše velike zemlje, fizički služi glavnom klasteru Internet na ruskom jeziku, da li je stalni predsednik, pukovnik KGB-a i član KPSS od 1975. godine, kakve trendove u razvoju mreže očekujete u tom pogledu?

- Naravno, sve će biti teže. Ali dozvolite mi da izrazim svoju sumnju - lično, ne mislim da će to biti baš "kineska opcija", jer je ovaj pristup, vjerujte, izuzetno visokotehnološki. Da vas podsjetim da u Rusiji još uvijek ne znaju kako filtrirati pojedinačne web stranice koje je sud zabranio, varvarski zabranjujući gomilu resursa odjednom koristeći njihov zajednički IP.

Stoga, još jednom ponavljam, nema potrebe plašiti lokalnu mrežu „kineskom verzijom“. Najvjerovatnije će nedostatak stvarnih tehničkih mogućnosti biti nadoknađen brzom donošenjem zakona i čisto administrativnom „grubom silom“. Jedina zajednička stvar s Kinom je da će s vremenom takav pritisak stvoriti sindrom autocenzure u kineskom stilu među stanovništvom. Odnosno, način na koji se jedno misli, a govori (komentira) drugo, uz stalno oko „šta god da se desi“, što je, blago rečeno, daleko od normalne ljudske komunikacije i samoizražavanja.

Međutim, u ruskim geografskim širinama, IMHO, to neće dovesti do pokornosti, već do nepredvidivosti stanovništva koje je već zgrabilo „grlo slobode“.

— Završimo naš opis azijskog interneta sa posljednjim pitanjem, postavljenim iz blizine: navedite najekstremnije stvari za svoju sigurnost koje možete učiniti u Kineski Internet upravo sada?

— Istaknuo bih dvije ozbiljne stvari: to su bilo kakve izjave protiv samih cenzora i cenzure, kao i bilo kakve pozive na kolektivnu narodnu akciju van mreže.

U prvom slučaju Kina ulaže ogromne napore da sama činjenica cenzure, kontrole i nadzora ne osjeti spolja kod većine običnih građana zemlje, odnosno da se o ovom fenomenu ne raspravlja niti na bilo koji način ne bilježi. . Svaki vaš pokušaj da otvoreno razgovarate o ovom konkretnom pitanju i ukažete na činjenice kontrole će najvjerovatnije imati vrlo ozbiljne posljedice (u direktnoj proporciji sa stepenom uvjerljivosti i ozbiljnosti iznesenih činjenica). Paradoks je da je danas sigurnije kritikovati rukovodstvo same Komunističke partije nego njene metode kontrole interneta ili društva.

Što se tiče drugog, ako želite da okupljate ljude u bilo koju svrhu, to će biti strogo potisnuto. Da vas još jednom podsjetim na glavni dio strategije: najčešće su prihvatljive lične kritičke izjave ili fragmentirane kritike građana, ali pokušaji kolektivnih diskusija, samoorganiziranja ili udruživanja na temelju zajedničkih stavova i, osim toga, izlazak iz mreže sa njima, kategorički su neprihvatljivi. Iz tog razloga, čak su i grupe biciklističkih entuzijasta blokirane na mreži ako se pokušaju masovno okupiti van mreže. Kineska vlada strahovito se plaši bilo kakvog objedinjavanja građana, međutim, upravo će tu funkciju, vjerujem, omogućiti „odrasliji“ internet budućnosti.

U okviru nedavnih PHDays-a održan je niz izvještaja vezanih za analizu efikasnosti postojećih sredstava zaštite:

· Zaobilazeći DPI, Olli-Pekka Niemi (Opi)

· Teorija laži: zaobilazeći moderne WAF-ove, Vladimir Voroncov

· Desetak načina za prevazilaženje DLP sistema, Aleksandar Kuznjecov, Aleksandar Tovstolip

Zašto su me zanimali ovi konkretni izvještaji? Jer u okviru svog posla dizajniram i implementiram rješenja, sisteme informacione sigurnosti i čekao sam informacije koje će mi pomoći da uzmem u obzir dodatne faktore prilikom projektovanja, obratim pažnju na određene funkcije prilikom postavljanja i na kraju dobijem istinski efikasan, a ne „papirni“, sigurnosni sistem.

U svom izveštaju Olli-Pekka ispričao o uslužnom programu pentest Evader, neke tehnike zaobilaženja sigurnosnih mjera (evazija). Sam uslužni program Evader je odlična stvar, ali izvještaj je imao nekoliko nedostataka:

· Prvo, nesklad između sadržaja i naslova. TO DPI nema veze. Opseg Evader-a i opisanih metoda zaobilaženja su uglavnom sistemi zaštite mreže zasnovani na potpisu (NGFW, IPS)

· Drugo, izvještaj nije opravdao nivo složenosti - 200. Bilo bi dovoljno i 100. Pošto se radilo o kratkom prepričavanju definicija razne tehnike vodič i demonstracija interfejsa Evader

· Treće, stara tema. Već sam čuo sličan izvještaj od Stonesofta prije 2 godine. Od tada nisu dodane nove riječi

Sada u suštinu pitanja: budući da u izvještaju nije rečeno koja sredstva imaju koje nedostatke, morat ćemo samostalno primijeniti ispitni sto Evader, o čemu sam ranije pisao. Pokrenite ga koristeći mongbat sa svim mogućim kombinacijama izbjegavanja i identificirajte one koje naš alat za mrežnu sigurnost ne detektuje. Dodatno, konfigurirajte sigurnosne mjere za otkrivanje napada čak i sa tehnikama zaobilaženja (siguran sam da se to može učiniti u 90% slučajeva). A za preostalih 10% neotkrivenih napada odlučiti o potrebi drugih “kompenzacijskih” mjera.

Na primjer, ako imamo web aplikaciju, a FW i IPS ne mogu otkriti napade, onda nam je potreban WAF. Ili, kao što Stonesoft predlaže, koristite privremenu meru Stonesoft Evasion Prevention System (EPS), koja se može ubaciti u bilo koju radnu infrastrukturu.

Izvještaj o obilazniciWAF bio je vrlo dobar u pogledu vještina izlaganja i zanimljivosti govornika - slušao je lako i prirodno. ALI korisnih informacija koje su mi bile potrebne i o kojima sam pisao gore nije bilo:

· Sam govornik kaže da za niz nedostataka WAF-a (DoS, Protocol-Level Evasion, zaštićen imenom hosta, HTTP Protocol Pollution), kaže da su povezani sa lošom konfiguracijom sigurnosnog alata, onda pravi logičnu grešku i kaže da je sam WAF loš.

· Tehnike zaobilaženja su navedene u načinu prepričavanja, bez demonstracija, detalja itd.

· Usput, govornik više puta kaže „sve je toliko loše u korporativnim WAF-ovima da ih neću razmatrati u ovom odjeljku, samo ću razmotriti sigurnosne alate otvorenog koda.” Iz ovoga zaključujem da je zvučnik toliko loš u dobivanju "korporativnih" WAF-ova za testiranje i sa iskustvom u njihovom postavljanju da ne želi dirati ovu bolnu temu

· Govornik se poziva na nedavno poređenje WAF usluga u oblaku, koje zaključuje da su slabo efikasni. Ovdje mogu samo reći da su usluge u oblaku trenutno jako slabe (slabije od namjenskih korporativnih WAF-ova). To je zbog WAF podešavanja za ovog konkretnog provajdera usluga, a ne zbog slabosti rješenja tipa WAF općenito.

· Neke od ranjivosti koje navodi autor su ranjivosti krajnjih usluga i aplikacija i nisu povezane sa WAF-om (koji ih savršeno detektuje). Zašto ih je autor uključio u ovu temu? Vjerovatno je odlučio staviti sve što zna na web sigurnost.

· Na samom kraju, govornik kaže da razvija vlastita fundamentalno nova sredstva za zaštitu web aplikacija (otkriveni su pravi razlozi za kritiku WAF-a)

Zapravo, WAF ima dosta pravila za normalizaciju i kontrolu protokola; samo ih trebate ispravno konfigurirati. Sasvim je moguće da autor izvještaja nije proveo dovoljno vremena proučavajući moguće opcije za postavljanje „korporativnih“ WAF-ova.

Sami principi i operativne tehnologije modernih korporativnih WAF-ova su veoma različiti od onoga o čemu je govornik govorio; ovo više nije skup uočljivih potpisa. Već imaju:

· sistem autoritativne kontrole pristupa, u kojem eksplicitno postavljamo šta korisnik može učiniti u web aplikaciji (ne brkati se sa blokiranjem zahtjeva na osnovu potpisa napada)

· dinamičko profilisanje, u okviru kojeg sistem automatski profiliše zahteve normalnih korisnika i detektuje abnormalna odstupanja

· zaštita od automatizovanih napada (Automated Attack), koja otkriva eksterni inventar, grubu silu, faziranje itd.

· korelacija sa sistemima zaštite baze podataka, u okviru kojih WAF prima informacije o tome koji je stvarni zahtjev i odgovor proslijeđen sa servera web aplikacija na server baze podataka

Ovi mehanizmi nisu spomenuti i zaključujem da su govorniku bili nepoznati.

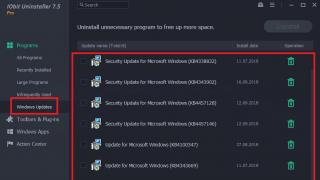

PrevazilaženjeDLP. Prema govornicima, glavni problemi su zbog podrazumevanih postavki, grešaka u konfiguraciji i nepodržanog sistema. Ali bilo je i očiglednih nedostataka samih DLP rješenja (nažalost, bez preciziranja koja je verzija kojeg proizvoda testirana):

· onemogućavanje servisa sa administratorskim pravima (preimenovanjem servisne datoteke)

· kopiranje zaštićenih dokumenata u lokalno povezan kripto kontejner

Bitno kopiranje dokumenta do kraja slike

· kada sistem prvo dozvoli kopiranje, a zatim blokira i izbriše datoteku sa medija, možete pokušati vratiti izbrisanu datoteku

· brisanje dnevnika DLP događaja sa administratorskim pravima

Svi gore navedeni nedostaci mogu se koristiti sa rezervom. Dakle, u procesu otklanjanja takvih nedostataka od strane dobavljača, možete poduzeti alternativne mjere - ispravno konfigurirati korisnička prava u OS-u i sistemu datoteka, kontrolirati listu instaliranog softvera treće strane i stalnu aktivnost DLP usluga.

4. Zajednička misao sva tri govornika je potreba pravilnu konfiguraciju alati za sigurnost informacija, stalno praćenje i optimizacija postavki. Princip “postavi i zaboravi” u svijetu stvarne informatičke sigurnosti ne funkcionira.

5. Iz svog iskustva mogu dodati da se u projektima uvijek trudim da sa kupcima razgovaram o potrebnom obimu posla za projektovanje i konfigurisanje sigurnosne opreme. Ovisno o rješenju, cijena rada može čak i premašiti cijenu samog rješenja, tako da kupci ne biraju uvijek opciju sa detaljnom konfiguracijom i finim podešavanjem na licu mjesta.

Često se naručuju budžetske opcije sa standardnim postavkama. I nisam siguran da su sami administratori dovoljno obučeni za postavljanje proizvoda, postavljanje i održavanje svih potrebnih funkcija. Ako postavke ostanu zadane, tada će riječi svih zvučnika biti istinite - napadač može brzo pronaći mjere da zaobiđe sigurnosne mjere.

Ispada na ovaj način, ako želite da uštedite na postavljanju i održavanju sistema, budite spremni da redovno plaćate pentestiranje (ili analizu efikasnosti).

6. Još jedan zaključak - Da bi haker shvatio kako da zaobiđe naš sigurnosni sistem, treba da postavi i testira tačan analog. Ako koristimo skupo poslovno rješenje, onda ova opcija nije dostupna prosječnom hakeru.

On će morati da izvrši testove na našem proizvodnom sistemu. I ovdje je vrlo važno koristiti praćenje sigurnosnog sistema i analizu događaja informacione sigurnosti. Ako kompanija ima uspostavljene ove procese, tada ćemo moći identificirati izvor napada i uslugu koja je pod istragom prije nego što napadač otkrije dobar način zaobilaženja sigurnosnog sistema.

Deep Packet Inspection, ili DPI, analizira pakete koji prolaze kroz njega i preusmjerava ih, označava ih, blokira ili ograničava, dajući vam gotovo potpunu kontrolu nad prometom. Za identifikaciju paketa različiti uređaji koriste različite parametre: redoslijed, veličinu, sadržaj itd., što u konačnici omogućava preraspodjelu prometa između pretplatnika prema prioritetu, pa čak i prikupljanje detaljne statistike povezivanja za svakog pojedinačnog korisnika.DPI vam također omogućava da optimizirate rad mreže, sprječavajući je od preopterećenja i štiteći, na primjer, od DDoS napada. Osim toga, moguće je optimizirati protok podataka unutar mreže dodjeljivanjem prioritetnog prometa na određeni dan/doba dana ili za određene kategorije korisnika. Na primjer, noću je dozvoljeno da saobraćaj sa jednog resursa zauzme više propusnog opsega nego tokom dana. Tokom dana, prioritet se daje drugom web saobraćaju.

Kratka recenzija

Na tržištu DPI usluga zastupljene su i strane i ruske kompanije. Strani dobavljači imaju veliko iskustvo: gotovo sve kompanije - Allot communications, Huawei Technologies, Procera Networks, Sandvine Incorporated - bave se DPI rješenjima više od 15 godina. Iskustvo domaćih proizvođača - NAPA Labs, Peter Service, VAS Experts, Proteus - je skromnije, ali privlače kupce zbog cijene: niža cijena rješenja u rubljama je odlična prednost.Strani sistemi koriste vlastita hardverska rješenja, što gotov uređaj čini pouzdanijim, ali značajno povećava cijenu. Ruski kompleksi rade na standardnim serverima - to vam omogućava da povećate snagu rješenja. Osim toga, ovaj pristup osigurava kompatibilnost softvera sa većinom hardverskih platformi. Potencijalna muha: s ovim pristupom, zapadna rješenja mogu ispasti stabilnija od domaćih (optimizacija sistema za određeni hardver uvijek je činila računare produktivnijim i stabilnijim).

Važno: softver svih ruskih sistema je „skrojen“ prema ruskom zakonodavstvu. Kommersant je 9. septembra 2016. objavio informaciju o nacrtu mape puta za supstituciju uvoza telekomunikacione opreme u Rusiji za 2016–2020. (više o tome pročitajte na našem blogu). Prema ovom dokumentu, neki strani dobavljači biće primorani da napuste rusko tržište.

Rješenja predstavljena na tržištu

Konkurencija na tržištu je prilično jaka, pa dobavljači nude linije proizvoda za različite segmente (korporativni korisnici, internet provajderi i telekom operateri) i fleksibilna podešavanja performansi.Na primjer, linija Procera PacketLogic uključuje 6 uređaja koji se razlikuju u propusnosti (od 1 Gbit/s do 600 Gbit/s), maksimalan broj konekcije (od 400 hiljada do 240 miliona), veličina hardverske platforme (od 1U do 14U) itd. Junior PL1000 serija platformi je pogodna za servere za izveštavanje, statistiku i trendove, a serija PL20000 ima klasu nosioca i već je sposobna identifikacije mrežnog saobraćaja uz pomoć DRDL-a u realnom vremenu, kao i rad sa asimetričnim saobraćajem.

Vrijedi napomenuti odluku Allot Communications. Allot NetEnforcer serija uređaja su hardverski sistemi za analizu i upravljanje mrežnim saobraćajem koji optimizuju uslugu pružanja širokopojasnog pristupa Internetu korporativnim korisnicima i Internet provajderima. Rešenje se takođe nosi sa identifikacijom i odvajanjem tipa saobraćaja (p2p, video, skype, itd.).

Još jedan kompleks kompanije - Allot Service Gateway - kreiran je za mobilne operatere. Gateway vam omogućava da identifikujete saobraćaj brzinom do 160 Gbit/s, analizirate ga i vizualizujete kako biste optimizovali propusni opseg i poboljšali kvalitet usluge.

U vezi Ruski proizvođači, onda i oni pokušavaju da održe korak. Mi u VAS Experts smo takođe specijalizovani za kreiranje i implementaciju usluga u oblasti praćenja i analize saobraćaja.

Na primjer, u našem portfelju postoji SKAT sistem koji ima 6 hardverskih platformi: od SKAT-6 (6 Gbit/s, do 400 hiljada pretplatnika, 1U) do SKAT-160 (160 Gbit/s, do 16 miliona pretplatnici, 3U). “SKAT” razlikuje više od 6000 protokola, može raditi u 3 načina („u jazu”, asimetrija odlaznog saobraćaja, ogledalo saobraćaja), upravlja pretplatnicima sa dinamičkim IP-om i podržava nekoliko tipova Netflow-a.

Drugi Ruska kompanija Napa Labs izdaje DPI Equila hardversko-softverski kompleks na nivou operatera u dvije verzije s različitim funkcionalnostima, računajući na interes internet provajdera i korporativnih klijenata:

Ostali dobavljači ciljaju samo na određeni tržišni segment. Na primjer, STC "PROTEY" isporučuje "PROTEY DPI" softverski i hardverski kompleks za telekom operatere. Rješenja kompanije odlikuju se svojim performansama i rješavaju probleme analize i upravljanja prometom, pružanja dodatnih usluga (VAS) i ograničavanja pristupa određenim resursima.

Huawei pruža sisteme samo ISP-ovima. Njegovo rešenje je sistem za analizu saobraćaja SIG9800-X - servisni gateway na nivou operatera izgrađen na platformi za rutiranje. Omogućava vam da obavljate sve DPI funkcije: analizu i upravljanje prometom, vizualizaciju izvještaja o korištenju propusnog opsega aplikacije, QoS i zaštitu od mrežnih napada.

Pojedinačne komponente

Neka rješenja nude dodatne funkcije uz naknadu. Pored širokog spektra rješenja, mi u VAS Experts nudimo izbor od 3 opcije licence za bilo koju SKAT platformu i dodatnu komponentu - CACHE server.Peter-Service nudi izbor od 4 komponente svog TREC DPI sistema. To uključuje:

- TREC.SDK softverska biblioteka za analizu saobraćaja koristeći DPI (Deep Packet Inspection) tehnologiju

- softverski proizvodi TREC.Analyser i TREC.MDH za praćenje, pohranjivanje i analizu prometa, kao i upravljanje istim

- softverski i hardverski sistemi za obradu saobraćaja sa maksimalnom propusnošću od 10 Gbit/s, 80 Gbit/s i 600 Gbit/s

- Stručne usluge - konsultantske usluge u oblasti primene DPI tehnologije

Osim pojedinačnih proizvoda sa svojom funkcionalnošću, možete kupiti i module za skaliranje mreže unutar jedne linije proizvoda. Ovu opciju podržavaju svi proizvođači DPI sistema. Što se tiče skalabilnosti ruskih sistema, zbog upotrebe standardnog hardvera to ne uzrokuje probleme - to je nesumnjivo plus.

Virtuelne platforme

Glavna prednost virtuelnih platformi je mogućnost instalacije na bilo koji kompatibilan hardver. Nemaju svi dobavljači ovu opciju, što se objašnjava upotrebom specijalnog hardvera od strane stranih sistema. Ali ovu priliku pružaju Procera na PacketLogic/V platformi i Sandvine na PTS Virtual Series. Što se tiče domaćeg tržišta, Peter-Service nudi implementaciju svog rješenja u virtuelnom okruženju.Platforme imaju iste funkcije kao i hardverska rješenja, ali su fleksibilnije i troše količinu resursa koja je neophodna za trenutno opterećenje. Takođe se lako integrišu sa virtuelnom infrastrukturom operatera, uključujući virtuelnu mrežu.

Zaključak

Da rezimiramo: ruska rješenja imaju nižu cijenu (u poređenju sa stranim) i, shodno tome, brzu otplatu. Raznovrsna hardverska i softverska platforma olakšava dodavanje mrežna sučelja, povećava memoriju i broj procesorskih jezgara, ali može dovesti do smanjenja stabilnosti.Što se tiče stranih dobavljača, većina njih posluje na tržištu više od 15 godina i ima široku liniju proizvoda za sve segmente. Oni takođe proizvode produktivne i stabilne sisteme na sopstvenim hardverskim platformama, ali takve mogućnosti sa sobom nose nekoliko nedostataka: visoku cenu sistema i dodatnih modula, plus dodatne troškove licenciranja prilikom skaliranja.

Dalje čitanje

Duboka inspekcija paketa(skr. DPI, Također kompletna inspekcija paketa I Ekstrakcija informacija ili IX, ruski Detaljna inspekcija paketa) je tehnologija za prikupljanje statističkih podataka, provjeru i filtriranje mrežnih paketa prema njihovom sadržaju. Za razliku od zaštitni zidovi, Deep Packet Inspection analizira ne samo zaglavlja paketa, već i puni sadržaj saobraćaja na svim nivoima OSI modela, počevši od drugog i višeg. Korištenje duboke inspekcije paketa omogućava vam da otkrijete i blokirate viruse i filtrirate informacije koje ne ispunjavaju određene kriterije.

Sadržaj |

Uvod / Izjava o problemu sigurnosti informacija

DPI sistem vrši duboku analizu paketa - analizu uključeno gornjim nivoima OSI model, a ne samo standardnim brojevima mrežnih portova. Osim proučavanja paketa pomoću određenih standardnih obrazaca, pomoću kojih se može nedvosmisleno utvrditi pripada li paket određenoj aplikaciji: po formatu zaglavlja, brojevima portova, itd., DPI sistem provodi i tzv. bihevioralnu analizu saobraćaja, koja omogućava vam da prepoznate aplikacije koje ne koriste prethodno poznata zaglavlja za razmjenu podataka i strukture podataka, na primjer, BitTorrent.

Glavni problem svih postojećih DPI rješenja je taj da bi se nedvosmisleno utvrdilo da li određeni tok podataka pripada jednom od mrežne aplikacije, uređaj koji obavlja analizu prometa mora obraditi oba smjera sesije: dolazni i odlaznog saobraćaja unutar istog toka mora proći kroz isti uređaj. Ako oprema prepozna da obrađuje samo jedan pravac unutar sesije, nema načina da poveže taj tok sa bilo kojom poznatom kategorijom saobraćaja. Istovremeno, prisustvo velikog obima asimetričnog saobraćaja je uobičajen scenario za velike operatere. U ponudi raznih proizvođača različita rješenja ovaj problem.

Drugi problem koji postaje sve rašireniji je raširena upotreba alata za šifriranje mrežnog prometa i korištenje TLS/SSL-a kao dijela HTTPS protokola, koji ne dozvoljava korištenje klasičnih alata za duboku analizu za njih.

DPI sistemi se mogu implementirati kako softverski (Tstat, OpenDPI, Hippie, L7-filter, SPID) tako i hardverski (proizvodi Allot Communications, Procera Networks, Cisco, Sandvine). Zadnjih godina zadnja opcija postaje sve popularniji. Performanse ovih rješenja mogu varirati od stotina Mbit/s do 160 Gbit/s za jedan hardverski uređaj, koji se također može kombinirati u klastere radi povećanja performansi. Trošak može varirati od nekoliko hiljada do miliona američkih dolara.

DPI sistem je, po pravilu, instaliran na rubu mreže operatera, pri čemu sav saobraćaj koji izlazi ili ulazi u ovu mrežu prolazi kroz DPI, što omogućava njegovo praćenje i kontrolu.

Aplikacija

Zahvaljujući implementaciji DPI sistema, operater ima moćan alat za rješavanje različitih problema rada i razvoja mreže.

Ciljano oglašavanje

Budući da telekom operateri usmjeravaju mrežni promet svih svojih korisnika, mogu provesti detaljnu analizu ponašanja korisnika na webu, što im daje mogućnost prikupljanja informacija o interesima korisnika. Ove informacije mogu koristiti kompanije specijalizovane za ciljano oglašavanje. Ovaj pristup je stekao međunarodno priznanje. Podaci se po pravilu prikupljaju bez znanja ili pristanka korisnika.

Implementacija QoS-a

DPI sistem se može koristiti za narušavanje implementacije QoS neutralnosti mreže. Tako, uz pomoć DPI-a, operater podataka može kontrolisati korištenje kanala na kojima se instaliraju DPI sistemi do 7 OSI nivo. Klasično rješenje problema implementacije QoS-a zasniva se na izgradnji redova čekanja, na osnovu označavanja saobraćaja servisnim bitovima u IP, 802.1q i MPLS zaglavljima, uz dodjelu prioritetnog saobraćaja (na primjer, VPN ili IPTV). Ovaj saobraćaj navedena propusnost je zagarantovana u svakom trenutku. Istovremeno, promet koji se opslužuje po principu “Best Effort”, koji uključuje promet od kućnih pretplatnika, ostaje nekontroliran, što omogućava brojnim protokolima, na primjer, BitTorrent, da isključivo koriste cijeli besplatni propusni opseg.

Korištenje DPI pruža operateru mogućnost distribucije kanala između razne aplikacije i uvesti fleksibilne politike upravljanja prometom: na primjer, omogućavanje BitTorrent saobraćaju da koristi više propusnog opsega noću nego tokom dana. Druga opcija koju operater često koristi je blokiranje ili značajno ograničavanje propusnog opsega određene vrste saobraćaja, na primjer, VoIP telefonija od strane mobilnih operatera, čime se smanjuju financijski gubici zbog nekorištenja komunikacionih usluga od strane korisnika.

Upravljanje pretplatom

Drugi aspekt implementacije QoS-a zasnovanog na DPI-u je mogućnost pristupa putem pretplate. Pravila na osnovu kojih se vrši blokiranje mogu se specificirati pomoću dvije glavne osnove: po usluzi ili po pretplatniku. U prvom slučaju propisano je da je određenoj aplikaciji dozvoljeno korištenje određenog opsega. U drugom, aplikacija je povezana sa opsegom za svakog pretplatnika ili grupu pretplatnika nezavisno od drugih, što se radi kroz DPI integraciju sa postojećim OSS/BSS sistemima operatera.

Tako se sistem može konfigurisati tako da će svaki korisnik moći da koristi samo one usluge i sa onih uređaja koji su prethodno dogovoreni. Ovo omogućava telekom operaterima da kreiraju neverovatno fleksibilne tarifne planove.

Ako govorimo o prometu mobilnih operatera, onda vam DPI omogućava kontrolu opterećenja svakog od njih bazna stanica odvojeno, pravedno raspoređujući svoje resurse tako da svi korisnici budu zadovoljni kvalitetom usluge. Ovaj problem se može riješiti korištenjem mobilnog jezgra, što nije uvijek proračunsko.

Korištenje od strane vladinih agencija

At DPI pomoć obavještajne agencije mogu pratiti mrežnu aktivnost određenog korisnika. Osim praćenja, možete aktivno utjecati na ovu aktivnost ograničavanjem pristupa koristeći VPN, HTTPS i druga sredstva koja onemogućuju analizu mrežnog sadržaja. Osim toga, rješenja zasnovana na DPI-ju se koriste za blokiranje pristupa zabranjenim web resursima u SAD-u, Kini, Iranu i Rusiji. Tako je u Kini razvijen standard za DPI (Y.2770), kasnije odobren od strane Međunarodne unije za telekomunikacije (ITU).

DPI je sastavni dio sistema poput SORM-2 i Eshelona.

DPI za šifrirani promet

HTTPS i drugi protokoli za šifriranje postali su sve rašireniji posljednjih godina. Šifriranje štiti povjerljive informacije korisnika bilo gdje na mreži, uključujući međučvorove. Nažalost, HTTPS je dugotrajan problem za DPI uređaje. Budući da je teret paketa šifriran, posredni mrežni čvorovi više ne mogu analizirati korisni teret i izvršavati svoje zadatke. Treba napomenuti da upotreba protokola za šifrovanje na nivou aplikacije ne sprečava DPI sistem da analizira saobraćaj na nižim nivoima, ali značajno smanjuje njegovu efikasnost. Dakle, HTTPS neće spriječiti DPI sistem da ispita TCP zaglavlje paketa kako bi odredio odredišni port i pokušao ga upariti sa specifičnu primjenu, međutim, neće vam omogućiti da analizirate korisni teret sloja aplikacije: DPI sistem će moći odrediti vrijeme, veličinu i svrhu paketa, ali ne i njegov sadržaj.

Na osnovu navedenog, možemo zaključiti da enkripcija saobraćaja ne ometa implementaciju QoS i DPI upravljanja pretplatom.

Korištenje HTTPS-a pomoći će zaštiti podataka od DPI samo tokom prijenosa. Ako je DPI sistem instaliran na strani servera sa kojim klijent komunicira, tada će se podaci obrađivati otvorena forma. Na primjer, prilikom interakcije sa Google serverima, uprkos njihovoj upotrebi HTTPS-a, DPI sistemi prikupljaju informacije za posluživanje kontekstualnog oglašavanja.

Kako bi se riješio problem analize šifriranog prometa, neki DPI sistemi koji se trenutno razvijaju podržavaju nesiguran mehanizam za uspostavljanje HTTPS veze: oni, u stvari, provode MITM napad na SSL protokol i dešifrirati promet na međučvoru. Ovaj pristup krši princip end-to-end enkripcije svojstven SSL-u. Osim toga, izaziva nezadovoljstvo korisnika.

Dakle, suočeni smo sa nepovoljnim izborom samo jednog od neophodnih svojstava: funkcionalnost DPI sistema ili poverljivost koju obezbeđuje enkripcija. Na prvi pogled, ova svojstva mogu izgledati kao kontradiktorna na fundamentalnom nivou: DPI sistem ne može obraditi sadržaj paketa kada ne može vidjeti taj sadržaj. Projekat BlindBox je posvećen rješavanju ove kontradikcije i izgradnji sistema koji zadovoljava oba svojstva.

BlindBox

Opis

Pristup BlindBox-a je da se direktno analizira šifrovani korisni teret, bez dešifrovanja na međučvoru. Izgradnja ovakvog sistema u praksi je težak zadatak: Mreže rade pri vrlo velikim brzinama, zahtijevajući kriptografske operacije koje traju mikro, pa čak i nanosekunde. Osim toga, mnogi posredni čvorovi zahtijevaju podršku za operacije koje zahtijevaju velike resurse, kao što je raščlanjivanje regularnih izraza.

Potencijalni kandidati su kriptografske šeme kao što je potpuno homomorfno ili funkcionalno šifrovanje, ali ove šeme su prilično spore i smanjuju performanse mreže za nekoliko redova veličine.

Da bi riješio ove probleme, BlindBox se specijalizirao za izgradnju mreže. BlindBox podržava dvije klase DPI izračunavanja, svaka sa svojim vlastitim garancijama privatnosti: privatnost pune utakmice i privatnost zasnovana na meču. vjerovatnog uzroka.

Model privatnosti punog podudaranja jamči da će posredni čvor moći otkriti samo podnizove prometa koji savršeno odgovaraju poznatim ključnim riječima napada. Na primjer, ako postoji pravilo za riječ "ATTACK", tada će posredni čvor znati na kojem pomaku toka, ako se uopće pojavljuje, riječ "ATTACK", ali neće znati koji su drugi dijelovi saobraćaja. Saobraćaj koji ne sadrži ključne riječi, ostaće nepročitana od strane međučvora.

Model privatnosti vjerovatnog uzroka oslanja se na drugačiju logiku: posredni čvor može dešifrirati cijeli tok ako se otkrije podniz prometa koji odgovara ključnoj riječi poznatog napada. Ovaj model je pogodan za zadatke otkrivanja napada koji zahtijevaju analizu pomoću regularnih izraza ili skripti. Ovaj model je inspirisan iz dva razloga: prvi je model „vjerovatnog uzroka“ američkog krivičnog prava: kršenje povjerljivosti je moguće samo ako postoji razlog za sumnju. Drugo, većina pravila u Snortovom sistemu za otkrivanje napada koji koriste regularne izraze prvo pokušavaju pronaći ključne riječi povezane s napadom u paketu, a tek onda počinju koristiti pretragu regularnih izraza, jer će inače otkrivanje biti presporo.

Oba BlindBox modela privatnosti su mnogo moćnija od pristupa baziranih na MITM-u koji se danas koriste. U oba pristupa, BlindBox štiti podatke koristeći jake pseudo-slučajne šeme šifriranja koje pružaju sigurnosne garancije slične dobro proučenim šemama kriptografskog pretraživanja za šifrovane podatke.

Arhitektura sistema

Slika 1 prikazuje arhitekturu sistema. U njemu se nalaze četiri strane - pošiljalac (O), primalac (R), posredni čvor (IP) i generator pravila (RG), koji odražava standardnu arhitekturu međučvor za ovaj dan. Generator pravila pruža pravila napada (takođe nazvana potpisi) koja CP koriste za otkrivanje napada. Svako pravilo pokušava da opiše napad i sadrži polja: jednu ili više ključnih reči sadržanih u saobraćaju, informacije o pomeranju za svaku ključnu reč i, ponekad, regularne izraze. Ulogu lekara opšte prakse danas obavljaju organizacije kao što su Emerging Threats, McAfee, Symantec. Pošiljalac šalje promet primaocu preko posrednog čvora, koji omogućava pošiljaocu i primaocu da razmijene informacije ako ne otkrije potpise u njihovom prometu.

Slika 1. BlindBox arhitektura. Osjenčani elementi predstavljaju algoritme dodane u BlindBox.

Razmotrimo model aplikacije BlindBox. Generator pravila kreira skup pravila koji sadrži listu ključnih riječi koje se koriste u postojećim napadima ili su od interesa za proučavanje. GP ih potpisuje svojim tajnim ključem i šalje ih PU, svom korisniku. Pošiljalac i primalac koji vjeruju GPU-u uspostavljaju HTTPS BlindBox konfiguraciju koja uključuje javni ključ GPU-a. Nakon faze inicijalizacije, GP nikada više nije direktno uključen u protokol. Sada govorimo o interakciji između pošiljaoca, primaoca i UE, gde pošiljalac i primalac iniciraju vezu u mreži koju kontroliše UE.

Uspostavljanje veze

Prvo, pošiljalac i primalac izvode normalno SSL rukovanje, što im omogućava da se dogovore oko ključa. Oni ga koriste za dobivanje tri ključa (na primjer, koristeći PRNG):

U isto vrijeme, UE vrši vlastitu konfiguraciju veze kako bi omogućila obradu prometa pošiljatelja i primaoca. U procesu razmene sa pošiljaocem i primaocem, PU prima svako pravilo od GP-a deterministički šifrovano na ključu k - to će naknadno omogućiti PU da izvrši otkrivanje. Međutim, ova razmena se dešava na način da UE ne zna vrednost k, a pošiljalac i primalac ne znaju koja su pravila. Ova razmjena se naziva zamagljeno šifriranje pravila i detaljno je opisano u članku.

Za razliku od gore opisanog SSL rukovanja, koje je identično običnom SSL rukovanju, zamagljivanje pravila šifriranja dodaje novi proces. Od u postojeća rješenja Budući da klijenti obično ne komuniciraju direktno sa DPI čvorovima (za razliku od drugih tipova međučvorova kao što su eksplicitni proksiji ili NAT probijanje rupa), ovo uklanja potpunu "nevidljivost" DPI, što je manji nedostatak u poređenju sa prednostima korišćenja BlindBox-a.

Slanje saobraćaja

Da pošalje poruku, pošiljalac mora:

(1) Šifrirajte promet koristeći klasični SSL.

(2) Razbijte promet na oznake (tokene) tako što ćete ga podijeliti na podnizove uzeti na različitim pomacima i šifrirati rezultirajuće oznake koristeći DPIEnc šemu šifriranja.

Detekcija

Srednji čvor prima SSL šifrirani promet i šifrirane tokene. Modul za detekciju će tražiti podudaranje između šifriranih pravila i šifriranih oznaka koristeći BlindBox algoritam detekcije. Kada se pronađe podudaranje, izvršava se unaprijed definirana radnja: odbacivanje paketa, zatvaranje veze, obavještavanje administratora sistema. Nakon što se otkrije izvrši, posredni čvor prosljeđuje SSL promet i šifrirane tokene primaocu.

Dobivanje saobraćaja

Na prijemnoj strani se dešavaju dvije akcije. Prvo, primalac dešifruje i autentifikuje saobraćaj koristeći obični SSL. Drugo, primalac provjerava da li je pošiljatelj ispravno šifrirao šifrirane tokene. Zahvaljujući tome, čak i ako jedna strana pokuša da prevari, druga strana će to moći da otkrije.

DPIEnc šema enkripcije

Pošiljalac šifrira svaku oznaku (token) t kao:

Gdje je "sol" nasumično odabran broj, a značenje RS (zapravo, ReduceSize) je dalje objašnjeno.

Hajde da opravdamo potrebu za DPIEnc šemom enkripcije. Pretpostavimo da je srednji čvor prenio par (r, (r)) za svako pravilo r, ali ne i ključ k. Počnimo s razmatranjem jednostavne determinističke šeme šifriranja umjesto DPIEnc: neka šifrirani tekst t bude jednak (t). Da provjeri da li je t jednako ključnoj riječi r, PU može provjeriti da li je (t) ?= (r). Nažalost, ovo će rezultirati niskom sigurnošću jer će svako pojavljivanje t imati isti šifrirani tekst. Da bismo riješili ovaj problem, moramo uvesti element slučajnosti u enkripciju. Stoga ćemo koristiti “ slučajna funkcija” H sa nasumičnom soli, a šifrirani tekst će imati sljedeću strukturu: sol, H(sol, (t)). Naravno, H mora biti jednostrano i pseudo-slučajno.

Za provjeru podudaranja, srednji čvor može izračunati H(sol, (r)) na osnovu (r) i soli, a zatim izvršiti provjeru jednakosti. Tipična implementacija H je SHA-1, ali SHA-1 nije tako brz jer savremeni procesori AES je implementiran u hardveru i to može smanjiti propusnost. Umjesto toga, BlindBox H se implementira preko AES-a, ali se mora pažljivo koristiti jer AES ima različita sigurnosna svojstva. Da bi se postigla potrebna svojstva, potrebno je pokrenuti AES na ključu nepoznatom međučvoru dok se ne pronađe potpis napada. Zbog toga se koristi vrijednost (t).

Sada je algoritam u potpunosti implementiran u AES, što osigurava veliku brzinu.

Konačno, RS jednostavno smanjuje veličinu šifriranog teksta kako bi smanjio ograničenje propusnosti bez utjecaja na sigurnost.

U ovoj implementaciji, RS je 2 na 40. stepen, što daje dužinu šifriranog teksta od 5 bajtova. Kao rezultat toga, šifrirani tekst se više ne može dešifrirati, što nije problem jer BlindBox uvijek dešifrira promet iz primarnog SSL toka.

Sada, da bi se utvrdila korespondencija između ključne riječi r i šifriranog teksta oznake t, srednji čvor izračunava , koristeći sol i znanje (r), a zatim ih testira u odnosu na c.

Budući da srednji čvor očito provjerava svako pravilo r i oznaku t, ukupna vremenska cijena po oznaci je linearna s brojem pravila, što je presporo.

Da bi se eliminisalo ovo kašnjenje, uvodi se algoritam detekcije, koji čini zavisnost vremenske cene od broja pravila logaritamskom, kao u klasičnim DPI algoritmima.

Rezultat je značajno poboljšanje performansi: na primjer, za skup pravila sa 10 hiljada ključnih riječi, logaritamsko pretraživanje je četiri reda veličine brže od linearnog pretraživanja.

Protokol otkrivanja

Stanje srednjeg čvora sastoji se od brojača za svako pravilo r i stabla brze pretrage koje se sastoji od za svako pravilo r.

Dobro znamo da je cenzura loša. Ali uprkos naporima vlasti da ojačaju svoj uticaj na internetu, oni su i dalje slabi i često glupi. Već smo vam rekli kako. Danas ćemo vas upoznati s još jednim načinom zaobilaženja blokiranja web stranica pomoću DPI (duboka inspekcija paketa) zaobilaženja tehnologije.

Provajderi imaju praznine u DPI. Događaju se zato što su DPI pravila napisana za obične korisničke programe, izostavljajući sve moguće slučajeve dozvoljene standardima.

Ovo se radi radi jednostavnosti i brzine. Nema smisla hvatati hakere, kojih ima 0,01%, jer su u svakom slučaju ova blokiranja prilično laka i za obične korisnike.

Neki DPI ne mogu prepoznati http zahtjev ako je podijeljen na TCP segmente.

Na primjer, zahtjev poput "GET / HTTP/1.1rnHost: kinozal.tv......"

šaljemo u 2 dijela: prvi dođe "UZMI", onda "/ HTTP/1.1rnHost: kinozal.tv…..".

Drugi DPI se spotiču kada je zaglavlje "Host:" napisano u drugom slučaju: na primjer, "host:".

Dodavanje dodatnog prostora nakon što metoda radi na nekim mjestima: "GET /" => "GET /" ili dodavanjem tačke na kraju imena hosta: "Host: kinozal.tv."

Kako implementirati bypass u praksi na Linux sistemu

Kako natjerati sistem da razbije zahtjev na dijelove? Možete pokrenuti cijelu TCP sesiju

preko transparentnog proxyja, ili možete zamijeniti polje veličine tcp prozora na prvom dolaznom TCP paketu sa SYN,ACK.

Tada će klijent misliti da je server postavio malu veličinu prozora za njega i poslat će prvi segment sa podacima ne dužim od navedene dužine. Nećemo ništa mijenjati u narednim paketima.

Dalje ponašanje sistema u odabiru veličine poslanih paketa zavisi od algoritma koji je u njemu implementiran. Iskustvo pokazuje da Linux uvijek šalje prvi paket ne duži od dužine navedene u veličini prozora, dok preostali paketi neko vrijeme ne šalju više od max(36, specificirana_veličina).

Nakon određenog broja paketa, pokreće se mehanizam skaliranja prozora i faktor skaliranja počinje da se uzima u obzir, veličina paketa ne postaje veća od max(36, specificirana_size<< scale_factor).

Ne baš elegantno ponašanje, ali pošto ne utičemo na veličinu dolaznih paketa, a obim podataka primljenih preko http je obično mnogo veći od obima poslanih, vizuelno će se pojaviti samo mala kašnjenja.

Windows se u sličnom slučaju ponaša mnogo predvidljivije. Prvi segment je određene dužine, a zatim se veličina prozora mijenja ovisno o vrijednosti poslanoj u novim tcp paketima. Odnosno, brzina se gotovo odmah vraća na mogući maksimum.

Nije teško presresti paket sa SYN,ACK koristeći iptables. Međutim, mogućnost uređivanja paketa u iptables je vrlo ograničena. Ne možete samo promijeniti veličinu prozora pomoću standardnih modula.

Za to ćemo koristiti alat NFQUEUE. Ovaj alat dozvoljava

prijenos paketa za obradu u procese koji rade u korisničkom modu.

Proces, nakon što je primio paket, može ga promijeniti, što nam je potrebno.

iptables - t raw - I PRERUTIRANJE - p tcp -- sport 80 -- tcp - zastavice SYN , ACK SYN , ACK - j NFQUEUE -- red - broj 200 -- red - zaobići |

On će dati pakete koji su nam potrebni procesu slušanja na redu broj 200. Zamijenit će veličinu prozora. PREROUTING će uhvatiti i pakete adresirane na samog hosta i pakete koji se usmjeravaju. Odnosno, rješenje jednako radi i na klijentu i na ruteru. Na PC-u ili .

U principu, ovo je dovoljno.

Međutim, doći će do malog kašnjenja na TCP-u ako se to učini. Kako ne biste dirali hostove koji nisu blokirani od strane provajdera, možete napraviti ovaj potez.

Napravite listu blokiranih domena ili je preuzmite sa rubblacklist.

Razriješi sve domene u ipv4 adrese. Ubacite ih u ipset pod nazivom “zapret”.

Dodajte pravilu:

iptables - t raw - I PREROUTING - p tcp -- sport 80 -- tcp - flags SYN , ACK SYN , ACK - m set -- match - set lock src - j NFQUEUE -- queue - num 200 -- queue - bypass |

Na ovaj način, uticaj će se vršiti samo na IP adrese koje se odnose na blokirane sajtove. Lista se može ažurirati putem cron-a svakih nekoliko dana.

Ako ažurirate preko rublacklist, to će potrajati dosta vremena. Više od sat vremena. Ali ovaj proces ne troši resurse, tako da to neće uzrokovati probleme, posebno ako sistem radi konstantno.

Ako se DPI ne zaobilazi dijeljenjem zahtjeva na segmente, ponekad se mijenja "Host:" do "host:". U ovom slučaju možda nam neće biti potrebna zamjena veličina prozora, dakle lanac PRERAUTIRANJE ne treba nam. Umjesto toga, visimo o odlaznim paketima u lancu POSTROUTING :

iptables - t mangle - I POSTROUTING - p tcp -- dport 80 - m set -- match - set zapret dst - j NFQUEUE -- queue - num 200 -- queue - bypass |

U ovom slučaju su mogući i dodatni bodovi. DPI može uhvatiti samo prvi http zahtjev, zanemarujući naknadne zahtjeve održi u životu sesije. Tada možemo smanjiti opterećenje procesora odbijanjem obrade nepotrebnih paketa.

iptables - t mangle - I POSTROUTING - p tcp -- dport 80 - m set -- match - set zapret dst - m connbytes -- connbytes - dir = original -- connbytes - mode = paketi -- connbytes 1 : 5 - j NFQUEUE -- red - broj 200 -- red - zaobići |

Dešava se da provajder nadgleda celu HTTP sesiju sa zahtevima za održavanje. U ovom slučaju nije dovoljno ograničiti TCP prozor prilikom uspostavljanja veze. Svaki novi zahtjev se mora poslati u zasebnim TCP segmentima. Ovaj problem se rješava potpunim proxyingom prometa transparentni proxy (TPROXY ili DNAT). TPROXY ne radi s vezama koje potiču iz lokalnog sistema, tako da je ovo rješenje primjenjivo samo na ruteru. DNAT također radi sa lokalnim vezama, ali postoji opasnost od ulaska u beskonačnu rekurziju, pa se demon pokreće pod posebnim korisnikom, a DNAT je za ovog korisnika onemogućen pomoću “-m owner”. Potpuni proxy zahtijeva više CPU resursa nego manipuliranje odlaznim paketima bez rekonstrukcije TCP veze.

iptables - t nat - I PREPRUTIRANJE - p tcp -- dport 80 - j DNAT -- na 127.0.0.1 : 1188 iptables - t nat - I OUTPUT - p tcp -- dport 80 - m vlasnik ! -- uid - vlasnik tpws - j DNAT -- do 127.0.0.1 : 1188 |

Korištenje modifikatora paketa NFQWS

Ovaj program je modifikator paketa i NFQUEUE rukovalac redom.

Zahtijeva sljedeće parametre:

—daemon; demonize prog

--qnum=200; broj reda

--wsize=4; promijenite veličinu tcp prozora na navedenu veličinu

--hostcase; promijenite velika i mala slova u zaglavlju “Host:”.

Korištenje transparentnog proxy TPWS-a

tpws je transparentni proxy.

--bind-addr; na kojoj adresi slušati. može biti ipv4 ili ipv6 adresa. ako nije navedeno, sluša na svim ipv4 i ipv6 adresama

--port=

—daemon; demonize prog

--user=

--split-http-req=method|host; način podjele http zahtjeva u segmente: blizu metode (GET, POST) ili blizu zaglavlja hosta

--split-pos=

--hostcase; zamjena "Host:" => "host:"

--hostdot; dodavanje tačke iza imena hosta: "Domaćin: kinozal.tv."

--metodspace; dodajte razmak iza metode: "GET /" => "GET /"

Manipulacioni parametri se mogu kombinovati u bilo kojoj kombinaciji.

Postoji izuzetak: split-pos zamjenjuje split-http-req.

Zaobilaženje blokiranja web stranica za određene provajdere.

mns.ru: potrebno je zamijeniti veličinu prozora sa 4

beeline (corbina): registar “Host:” treba zamijeniti tokom cijele http sesije.

dom.ru: trebate proxy HTTP sesije putem tpws-a zamjenom “Host:” registra i odvajanjem TCP segmenata u “Host:” zaglavlju.

Achtung! Domru blokira sve poddomene blokirane domene. Nemoguće je saznati IP adrese raznih poddomena iz registra

blokiranje, pa ako se iznenada na nekoj web stranici pojavi baner za blokiranje, idite na Firefox konzolu, karticu mreže.

Učitajte stranicu i pogledajte kuda ide preusmeravanje. Zatim dodajte domen u zapret-hosts-user.txt. Na primjer, na kinozal.tv postoje 2 tražene poddomene: s.kinozal.tv i st.kinozal.tv sa različitim IP adresama.

sknt.ru: Testirano za rad sa tpws sa parametrom “-split-http-req=method”. Možda će nfqueue raditi, ali još ne postoji način da se to testira.

tkt: Pomaže da se http zahtjev podijeli na segmente, prikladne su postavke mns.ru

TKT je kupio Rostelecom, koristi se Rostelecom filtriranje.

Kako DPI ne odbacuje dolaznu sesiju, već samo ubacuje svoj paket koji stiže prije odgovora sa stvarnog servera, blokiranje se također vrši bez upotrebe „teške artiljerije“ sledeće pravilo:

iptables - t raw - I PREROUTING - p tcp -- sport 80 - m string -- hex - string "|0D0A|Lokacija: http://95.167.13.50"-- algo bm - j DROP -- sa 40 -- na 200 |

Rostelecom: vidi tkt

sloj: Sam nivo nije ništa zabranio do samog kraja. Izgleda da je zabrana od operatera višeg nivoa, možda telije. Potrebno je podijeliti http zahtjeve kroz cijelu sesiju.

Načini da dobijete listu blokiranih IP adresa

1) Dodajte blokirane domene u ipset/zapret-hosts-user.txt i trči ipset/get_user.sh

Na izlazu ćete dobiti ipset/zapret-ip-user.txt sa IP adresama.

2) ipset/get_reestr.sh prima listu domena sa rublacklist i zatim ih razrješava u IP adrese u datoteku ipset/zapret-ip.txt. Na ovoj listi se nalaze gotove IP adrese, ali se one po svemu sudeći nalaze upravo u onom obliku koji RosKomPozor upisuje u registar. Adrese se mogu promijeniti, šteta što nemaju vremena da ih ažuriraju, a provajderi rijetko zabranjuju putem IP-a: umjesto toga zabranjuju http zahtjevi sa "lošim" zaglavljem "Host:", bez obzira na IP adresu. Dakle, skripta sve rješava sama, iako oduzima dosta vremena.

Dodatni uslov je količina memorije /tmp da tamo spremite preuzetu datoteku, čija je veličina nekoliko MB i nastavlja rasti. Na ruterima, openwrt /tmp predstavlja tmpfs, odnosno ramdisk.

U slučaju rutera sa 32 MB memorije, to možda neće biti dovoljno i bit će problema. U ovom slučaju koristite sljedeću skriptu.

3)ipset/get_anizapret.sh. brzo i bez opterećenja na ruter prima list sa https://github.com/zapret-info.

Sve varijante razmatranih skripti automatski kreiraju i popunjavaju ipset.

Opcije 2 i 3 dodatno pozivaju opciju 1.

Na ruterima se ne preporučuje pozivanje ovih skripti više od jednom svaka 2 dana, jer ušteda ide ili na internu fleš memoriju rutera, ili, u slučaju extroot-a, na fleš disk. U oba slučaja, prečesto pisanje može ubiti fleš disk, ali ako se to dogodi internoj fleš memoriji, onda ćete jednostavno ubiti ruter.

Prisilno ažuriranje ipseta izvršeno skriptom ipset/create_ipset.sh

Možete unijeti listu domena u ipset/zapret-hosts-user-ipban.txt. Njihove IP adrese će biti smještene u poseban ipset “ipban”. Može se koristiti za forsiranje svih konekcija na transparentni proxy "redsocks".

Primjer zaobilaženja blokiranja stranice na debianu 7

Debian 7 dolazi sa 3.2 kernelom iz kutije. Ne može raditi DNAT na lokalnom hostu.

Naravno, ne možete vezati tpws na 127.0.0.1 i zamijeniti ga u iptables pravilima "DNAT 127.0.0.1" na "PREUSMIRAJ", ali je bolje instalirati noviji kernel. Nalazi se u stabilnom spremištu:

apt - dobiti ažuriranje apt - nabavite instalaciju linuxa - image - 3.16 |

Instalirajte pakete:

Sakupi tpws:

Kreirajte liniju "0 12 * * */2 /opt/zapret/ipset/get_antizapret.sh". To znači ažuriranje liste u 12:00 svaka 2 dana.

Pokrenite uslugu: servis zaključan start

Pokušajte otići negdje: http://ej.ru, http://kinozal.tv, http://grani.ru.

Ako ne radi, zaustavite uslugu zapret, ručno dodajte pravilo u iptables,

pokrenite nfqws u terminalu pod root-om sa potrebnim parametrima.

Pokušajte se povezati na blokirane stranice, gledajte izlaz programa.

Ako nema odgovora, najvjerovatnije je broj reda netačan ili odredišni IP nije u ipsetu.

Ako postoji reakcija, ali blokiranje nije zaobiđeno, to znači da su parametri zaobilaženja odabrani pogrešno ili ovaj alat ne radi u vašem slučaju na vašem provajderu.

Niko nije rekao da će to raditi svuda.

Pokušajte napraviti dump u wireshark ili "tcpdump -vvv -X host

Primjer zaobilaženja bloka stranice na Ubuntu 12.14

Postoji gotova konfiguracija za upstart: zapret.conf. Treba ga kopirati /etc/init i konfigurirajte ga slično kao debian.

Pokretanje usluge: "start zaključan"

Zaustavite uslugu: "zabrana zaustavljanja"

Ubuntu 12, kao i Debian 7, opremljen je 3.2 kernelom. Pogledajte bilješku u odjeljku "debian 7".

Primjer zaobilaženja blokiranja stranice na ubuntu 16, debian 8

Proces je sličan Debianu 7, ali zahtijeva registraciju init skripti sa systemd nakon što ih kopirate u /etc/init.d.

install: /usr/lib/lsb/install_initd zapret

ukloni: /usr/lib/lsb/remove_initd zapret

Primjer zaobilaženja blokiranja web stranice na drugim Linux sistemima.

Postoji nekoliko glavnih sistema za pokretanje servisa: sysvinit, upstart, systemd.

Postavka zavisi od sistema koji se koristi u vašoj distribuciji.

Tipična strategija je pronaći skriptu ili konfiguraciju za pokretanje drugih servisa i napisati svoju na sličan način, ako je potrebno čitajući dokumentaciju o sistemu za pokretanje. Obavezne naredbe može se preuzeti iz predloženih skripti.

Postavljanje zaštitnog zida za zaobilaženje blokiranja web mjesta.

Ako koristite neku vrstu sistema za upravljanje zaštitnim zidom, on može biti u sukobu sa postojećom skriptom za pokretanje. U ovom slučaju, pravila za iptables moraju biti pričvršćena na vaš firewall odvojeno od tpws ili nfqws skripte za pokretanje.

Upravo na ovaj način je riješen problem u slučaju openwrt-a, budući da ima svoj vlastiti sistem za upravljanje firewall-om - nfqueue iptables - mod - filter iptables - mod - ipopt ipset curl bind - alati

Najveći izazov je kompajliranje C programa.

Ovo se može učiniti korištenjem unakrsnog prevođenja na bilo kojem tradicionalnom Linux sistemu.

Čitaj compile/build_howto_openwrt.txt.

Vaš zadatak je da dobijete ipk fajlovi za tpws i nfqws.

Kopiraj direktorij "zabranjeno" V /opt na ruter.

Instaliraj ipk. Da biste to učinili, prvo ga kopirajte na ruter ipk u /tmp, Onda

To znači ažuriranje liste u 12:00 svaka 2 dana.

Ako imate Linux x64, onda umjesto kompajliranja lanca alata možete koristiti unaprijed kompajlirani SDK od openwrt programera.

https://downloads.openwrt.org/

Pronađite svoju verziju openwrt-a, pronađite svoju arhitekturu, preuzmite datoteku "OpenWrt-SDK-*".

Zapravo, ovo je isti buildroot, samo što već ima pripremljen lanac alata potrebnu verziju openwrt, potrebna ciljna arhitektura i Linux x64 host sistem.

Prethodno kompajlirane binarne datoteke

Kompajliranje za rutere može biti zastrašujući zadatak, zahtijevajući istraživanje i guglanje za "neuobičajene greške" u openwrt SDK-u.

Nedostaju neke binarne datoteke, nedostaju neke veze, a kao rezultat toga, SDK može proizvesti greške iz kutije. Statičke binarne datoteke su prikupljene za najčešće arhitekture. Vidi binarne datoteke.

Statički sklop znači da binarni fajl ne zavisi od tipa libc (uclibc ili musl) i prisutnosti tako instaliranog - može se odmah koristiti.

Sve dok je tip procesora prikladan. ARM i MIPS imaju nekoliko verzija. Ako vaša verzija proizvodi greške pri pokretanju, morat ćete je sami kompajlirati za svoj sistem.

Zaobiđite https blokiranje

U pravilu, DPI trikovi ne pomažu da se zaobiđe https blokiranje.

Morate preusmjeriti promet preko hosta treće strane. Predlaže se korištenje transparentnog preusmjeravanja putem socks5 koristeći iptables+redsocks, ili iptables+iproute+openvpn. Postavljanje opcije od redsocks do openwrt opisano je u https.txt.

Svi izvori ovu metodu možete pronaći ovdje - https://github.com/bol-van/zapret

Zadnji put ažurirano 18. novembra 2016.