31.10.2017 | Владимир Хазов

Основная задача интернет-провайдера - оказание услуг связи абонентам (доступ в интернет, телефония, цифровое телевидение и другие). А для того, чтобы обеспечить доступ к этим услугам, необходимо построить сеть. В прошлой мы рассказали про основные шаги по созданию интернет-провайдера, в этой остановимся подробнее на построении сети.

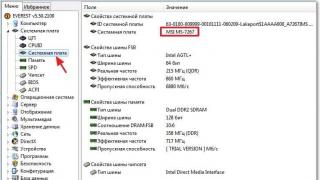

На рисунке приведена эталонная модель построения сети. Она представляет собой топологию «дерево» (объединение нескольких топологий «звезда») с дополнительными избыточными связями. Избыточность компенсирует главный недостаток данной топологии (отказ одного из узлов влияет на работу всей сети), но и увеличивает без того чрезмерный расход кабеля вдвое. Для уменьшения затрат на кабель многие организации «усиливают» только наиболее значимые части сети.

Следует помнить, что это всего лишь модель, а следовательно, деление на уровни может быть условным - некоторые устройства могут реализовывать сразу оба уровня, а какие-то уровни могут вовсе отсутствовать.

Как видно, данная модель состоит из четырех уровней:

- уровень доступа;

- уровень агрегации;

- уровень ядра сети;

- серверный уровень.

Разберем каждый из них по отдельности.

Уровень доступа

Главным процессом на этом уровне является подключение оборудования клиента (компьютер, Wi-Fi-маршрутизатор) к сети провайдера. Здесь оборудованием провайдера являются коммутаторы (если это локальная сеть и планируется подключение при помощи проводной среды) либо базовые станции (если подключение происходит через беспроводную среду). Как правило, для организации управляемой сети используют коммутаторы второго уровня (L2), реже - третьего (L3). Некоторые провайдеры на этапе строительства локальной сети отдают предпочтение неуправляемым коммутаторам, впоследствии это может сказаться на качестве предоставляемых услуг.

Также для удешевления стоимости подключения используются устройства с максимальным количеством физических интерфейсов 24/48. В роли управляемых коммутаторов второго уровня хорошо зарекомендовали себя Cisco Catalyst серий 2900, 3500 и 3700, но многие операторы выбирают Eltex, SNR и прочие российские разработки, как более доступные по цене.

Коммутаторы L3 на данном уровне встречаются достаточно редко, так как они дороже, чем L2, и их размещение в технических помещениях многоэтажек связано с определенными рисками. Если коммутаторы L3 и встречаются на уровне доступа, то лишь в объединении уровня доступа и уровня агрегации. Частным примером использования является кабинет в офисе либо отдел, а в случае с провайдером - многоквартирный дом или жилая секция в этом доме.

Стоит отметить, что при строительстве сети каждый провайдер сам выбирает степень ее сегментирования. Сегмент сети, или VLAN (Virtual Local Area Network), позволяет объединить группу пользователей в одну логическую сеть либо обособить каждого по отдельности. Считается очень плохим тоном, когда сеть «плоская», то есть клиенты, коммутаторы, маршрутизаторы и серверы находятся в одном логическом сегменте. Такая сеть имеет очень много недостатков. Более правильным решением является разделение целой сети на более мелкие подсети, в идеальном варианте - выделять VLAN для каждого клиента.

Уровень агрегации

Промежуточный уровень между ядром сети и уровнем доступа. Как правило, этот уровень реализуется на L3-коммутаторах, реже - на маршрутизаторах из-за их высокой стоимости и, опять же, особенностей эксплуатации в помещениях определенного типа. Основная задача оборудования сводится к объединению линков от коммутаторов уровня доступа на «магистральном» коммутаторе по топологии «звезда».

Расстояние от коммутаторов доступа до коммутаторов этой группы может достигать нескольких километров. Если на уровне доступа используются L2-коммутаторы, а сеть сегментирована, то на этом уровне организуются L3-интерфейсы для VLAN, прописанных на уровне доступа. Такой подход способен несколько разгрузить ядро сети, так как в этом случае ядро не имеет записей о самих VLAN и параметрах VLAN-интерфейсов, а имеет только маршрут до конечной подсети.

Наиболее популярное оборудование, используемое провайдерами для реализации работы этого уровня, - Cisco Catalyst серии 3750 и 3550, в частности WS-C3550–24-FX-SMI.

Последний получил популярность благодаря наибольшему количеству оптических интерфейсов, но, к сожалению, устарел и не соответствует современным требованиям к строительству сетей. Также достаточно хорошо справляется с задачами этого уровня оборудование фирмы Foundry (ныне Brocade), Nortel (устарел), Extreme, SNR и Eltex. Оборудование, предоставляемое Foundry/Brocade, позволяет использовать шасси и слоты расширения к нему и наращивать производительность по мере необходимости.

Уровень ядра

Ядро является неотъемлемой частью любой сети. Данный уровень реализуется на маршрутизаторах, реже - на высокопроизводительных L3-коммутаторах (опять же, для уменьшения стоимости самой сети.) Как было сказано ранее, в зависимости от архитектуры сети, ядро может «держать» статические маршруты либо иметь настройки для динамической маршрутизации.

Серверный уровень

Реализуется, как понятно из названия, серверами сети. Реализация может быть как на серверных платформах, так и на специализированном оборудовании. ПО для серверных платформ на сегодняшний день представлено разными производителями и под разными видами лицензий, равно как и ОС, на которых будет работать это программное обеспечение. Стандартный набор провайдера на этом уровне:

- DHCP-сервер;

- DNS-сервер;

- один или несколько серверов доступа (если таковые необходимы);

- сервер AAA (radius или diameter);

- сервер биллинга;

- сервер баз данных;

- сервер хранения flow-статистики и биллинговой информации;

- сервер мониторинга сети;

- сервисы развлечений для пользователей (опционально);

- серверы контента (такие как Coogle Cache).

Эти сервисы мы подробно рассмотрим в следующей статье.

Пограничный уровень

Пограничный уровень обычно отсутствует на схемах, приведенных в самом начале, так как работает вне основной сети, хотя и может быть реализован на уровне ядра. Но лучше для этих целей выделить самостоятельное устройство. На данном уровне происходит обмен трафиком между провайдером и вышестоящим провайдером либо между AS (автономной системой) оператора с другими автономными системами (в случае использования BGP). В начале строительства сети уровень может быть реализован и на сервере доступа, но впоследствии, как только возникнет необходимость добавления еще одного сервера доступа, встанет вопрос о подсети из собственных реальных адресов.

Данную потребность можно реализовать на маршрутизаторах либо на L3-коммутаторах - достаточно зароутить внешний пул адресов из собственной внешней подсети на IP-адрес, выдаваемый провайдером при подключении.

Итоговая схема сети интернет-провайдера может выглядеть так, но на практике она модифицируется под определенные задачи.

В следующих статьях мы расскажем об основных сервисах, которые необходимо использовать в сети интернет-провайдера, а также о способах конвергенции некоторых из них с помощью платформы .

Более подробную информацию о преимуществах современной системы глубокого анализа трафика СКАТ DPI, ее эффективном использовании на сетях операторов связи, а также о миграции с других платформ вы можете узнать у специалистов компании , разработчика и поставщика системы анализа трафика DPI.

(). Мы понимаем, что для новичков «OSI» и «TCP/IP» - это страшные слова. Но не переживайте, не для того, чтобы запугать вас, мы их используем. Это то, с чем вам придётся встречаться каждый день, поэтому в течение этого цикла мы постараемся раскрыть их смысл и отношение к реальности.

Начнём с постановки задачи. Есть некая фирма, занимающаяся, допустим, производством лифтов, идущих только вверх, и потому называется ООО «Лифт ми ап». Расположены они в старом здании на Арбате, и сгнившие провода, воткнутые в пожжёные и прожжёные коммутаторы времён 10Base-T не ожидают подключения новых серверов по гигабитным карточкам. Итак, у них катастрофическая потребность в сетевой инфраструктуре и денег куры не клюют, что даёт вам возможность безграничного выбора. Это чудесный сон любого инженера. А вы вчера выдержали собеседование, и в сложной борьбе по праву получили должность сетевого администратора. И теперь вы в ней первый и единственный в своём роде. Поздравляем! Что дальше?

Следует несколько конкретизировать ситуацию:

- В данный момент у компании есть два офиса: 200 квадратов на Арбате под рабочие места и серверную. Там представлены несколько провайдеров. Другой на Рублёвке.

- Есть четыре группы пользователей: бухгалтерия (Б), финансово-экономический отдел (ФЭО), производственно-технический отдел (ПТО), другие пользователи (Д). А так же есть сервера ©, которые вынесены в отдельную группу. Все группы разграничены и не имеют прямого доступа друг к другу.

- Пользователи групп С, Б и ФЭО будут только в офисе на Арбате, ПТО и Д будут в обоих офисах.

При проектировании сети следует стараться придерживаться иерархической модели сети , которая имеет много достоинств по сравнению с “плоской сетью”:

- упрощается понимание организации сети

- модель подразумевает модульность, что означает простоту наращивания мощностей именно там, где необходимо

- легче найти и изолировать проблему

- повышенная отказоустойчивость за счет дублирования устройств и/или соединений

- распределение функций по обеспечению работоспособности сети по различным устройствам.

В таких масштабах, как наш, роль каждого устройства размывается, однако логически разделить сеть можно.

Составим приблизительную схему:

На представленной схеме ядром (Core) будет маршрутизатор 2811, коммутатор 2960 отнесём к уровню распространения (Distribution), поскольку на нём агрегируются все VLAN в общий транк. Коммутаторы 2950 будут устройствами доступа (Access). К ним будут подключаться конечные пользователи, офисная техника, сервера.

Именовать устройства будем следующим образом: сокращённое название города (msk

) - географическое расположение (улица, здание) (arbat

) - роль устройства в сети + порядковый номер.

Соответственно их ролям и месту расположения выбираем hostname

:

Маршрутизатор 2811: msk-arbat-gw1

(gw=GateWay=шлюз)

Коммутатор 2960: msk-arbat-dsw1

(dsw=Distribution switch)

Коммутаторы 2950: msk-arbat-aswN, msk-rubl-asw1

(asw=Access switch)

Документация сети

Вся сеть должна быть строго документирована: от принципиальной схемы, до имени интерфейса.Прежде, чем приступить к настройке, я бы хотел привести список необходимых документов и действий:

- Схемы сети L1, L2, L3 в соответствии с уровнями модели OSI (Физический, канальный, сетевой)

- План IP-адресации = IP-план

- Список VLAN

- Подписи (description ) интерфейсов

- Список устройств (для каждого следует указать: модель железки, установленная версия IOS, объем RAM\NVRAM, список интерфейсов)

- Метки на кабелях (откуда и куда идёт), в том числе на кабелях питания и заземления и устройствах

- Единый регламент, определяющий все вышеприведённые параметры и другие

Говоря о метках/наклейках на кабели, мы имеем ввиду это:

На этой фотографии отлично видно, что промаркирован каждый кабель, значение каждого автомата на щитке в стойке, а также каждое устройство.

Подготовим нужные нам документы:

Список VLAN

Каждая группа будет выделена в отдельный влан. Таким образом мы ограничим широковещательные домены. Также введём специальный VLAN для управления устройствами.

Номера VLAN c 4 по 100 зарезервированы для будущих нужд.

IP-план

| IP-адрес | Примечание | VLAN |

|---|---|---|

| 172.16.0.0/16 | ||

| 172.16.0.0/24 | Серверная ферма | 3 |

| 172.16.0.1 | Шлюз | |

| 172.16.0.2 | Web | |

| 172.16.0.3 | File | |

| 172.16.0.4 | ||

| 172.16.0.5 - 172.16.0.254 | Зарезервировано | |

| 172.16.1.0/24 | Управление | 2 |

| 172.16.1.1 | Шлюз | |

| 172.16.1.2 | msk-arbat-dsw1 | |

| 172.16.1.3 | msk-arbat-asw1 | |

| 172.16.1.4 | msk-arbat-asw2 | |

| 172.16.1.5 | msk-arbat-asw3 | |

| 172.16.1.6 | msk-rubl-aswl | |

| 172.16.1.6 - 172.16.1.254 | Зарезервировано | |

| 172.16.2.0/24 | Сеть Point-to-Point | |

| 172.16.2.1 | Шлюз | |

| 172.16.2.2 - 172.16.2.254 | Зарезервировано | |

| 172.16.3.0/24 | ПТО | 101 |

| 172.16.3.1 | Шлюз | |

| 172.16.3.2 - 172.16.3.254 | Пул для пользователей | |

| 172.16.4.0/24 | ФЭО | 102 |

| 172.16.4.1 | Шлюз | |

| 172.16.4.2 - 172.16.4.254 | Пул для пользователей | |

| 172.16.5.0/24 | Бухгалтерия | 103 |

| 172.16.5.1 | Шлюз | |

| 172.16.5.2 - 172.16.5.254 | Пул для пользователей | |

| 172.16.6.0/24 | Другие пользователи | 104 |

| 172.16.6.1 | Шлюз | |

| 172.16.6.2 - 172.16.6.254 | Пул для пользователей |

Выделение подсетей в общем-то произвольное, соответствующее только числу узлов в этой локальной сети с учётом возможного роста. В данном примере все подсети имеют стандартную маску /24 (/24=255.255.255.0) - зачастую такие и используются в локальных сетях, но далеко не всегда. Советуем почитать о классах сетей . В дальнейшем мы обратимся и к бесклассовой адресации (cisco). Мы понимаем, что ссылки на технические статьи в википедии - это моветон, однако они дают хорошее определение, а мы попробуем в свою очередь перенести это на картину реального мира.

Под сетью Point-to-Point подразумеваем подключение одного маршрутизатора к другому в режиме точка-точка. Обычно берутся адреса с маской 30 (возвращаясь к теме бесклассовых сетей), то есть содержащие два адреса узла. Позже станет понятно, о чём идёт речь.

План подключения оборудования по портам

Разумеется, сейчас есть коммутаторы с кучей портов 1Gb Ethernet, есть коммутаторы с 10G, на продвинутых операторских железках, стоящих немалые тысячи долларов есть 40Gb, в разработке находится 100Gb (а по слухам уже даже есть такие платы, вышедшие в промышленное производство). Соответственно, вы можете выбирать в реальном мире коммутаторы и маршрутизаторы согласно вашим потребностям, не забывая про бюджет. В частности гигабитный свич сейчас можно купить незадорого (20-30 тысяч) и это с запасом на будущее (если вы не провайдер, конечно). Маршрутизатор с гигабитными портами стоит уже ощутимо дороже, чем со 100Mbps портами, однако оно того стоит, потому что FE-модели (100Mbps FastEthernet), устарели и их пропускная способность очень невысока.Но в программах эмуляторах/симуляторах, которые мы будем использовать, к сожалению, есть только простенькие модели оборудования, поэтому при моделировании сети будем отталкиваться от того, что имеем: маршрутизатор cisco2811, коммутаторы cisco2960 и 2950.

| Имя устройства | Порт | Название | VLAN | |

|---|---|---|---|---|

| Access | Trunk | |||

| msk-arbat-gw1 | FE0/1 | UpLink | ||

| FE0/0 | msk-arbat-dsw1 | 2,3,101,102,103,104 | ||

| msk-arbat-dsw1 | FE0/24 | msk-arbat-gw1 | 2,3,101,102,103,104 | |

| GE1/1 | msk-arbat-asw1 | 2,3 | ||

| GE1/2 | msk-arbat-asw3 | 2,101,102,103,104 | ||

| FE0/1 | msk-rubl-asw1 | 2,101,104 | ||

| msk-arbat-asw1 | GE1/1 | msk-arbat-dsw1 | 2,3 | |

| GE1/2 | msk-arbat-asw2 | 2,3 | ||

| FE0/1 | Web-server | 3 | ||

| FE0/2 | File-server | 3 | ||

| msk-arbat-asw2 | GE1/1 | msk-arbat-asw1 | 2,3 | |

| FE0/1 | Mail-Server | 3 | ||

| msk-arbat-asw3 | GE1/1 | msk-arbat-dsw1 | 2,101,102,103,104 | |

| FE0/1-FE0/5 | PTO | 101 | ||

| FE0/6-FE0/10 | FEO | 102 | ||

| FE0/11-FE0/15 | Accounting | 103 | ||

| FE0/16-FE0/24 | Other | 104 | ||

| msk-rubl-asw1 | FE0/24 | msk-arbat-dsw1 | 2,101,104 | |

| FE0/1-FE0/15 | PTO | 101 | ||

| FE0/20 | administrator | 104 | ||

Почему именно так распределены VLAN"ы, мы объясним в следующих частях.

Схемы сети

На основании этих данных можно составить все три схемы сети на этом этапе. Для этого можно воспользоваться Microsoft Visio, каким-либо бесплатным приложением, но с привязкой к своему формату, или редакторами графики (можно и от руки, но это будет сложно держать в актуальном состоянии:)).Не пропаганды опен сорса для, а разнообразия средств ради, воспользуемся Dia. Я считаю его одним из лучших приложений для работы со схемами под Linux. Есть версия для Виндоус, но, к сожалению, совместимости в визио никакой.

L1

То есть на схеме L1 мы отражаем физические устройства сети с номерами портов: что куда подключено.

L2

На схеме L2 мы указываем наши VLAN’ы

L3

В нашем примере схема третьего уровня получилась довольно бесполезная и не очень наглядная, из-за наличия только одного маршрутизирующего устройства. Но со временем она обрастёт подробностями.

Как видите, информация в документах избыточна. Например, номера VLAN повторяются и на схеме и в плане по портам. Тут как бы кто на что горазд. Как вам удобнее, так и делайте. Такая избыточность затрудняет обновление в случае изменения конфигурации, потому что нужно исправиться сразу в нескольких местах, но с другой стороны, облегчает понимание.

К этой первой статье мы не раз ещё вернёмся в будущем, равно как и вам придётся всегда возвращаться к тому, что вы изначально напланировали.

Собственно задание для тех, кто пока только начинает учиться и готов приложить для этого усилия: много читать про вланы, ip-адресацию, найти программы Packet Tracer и GNS3.

Что касается фундаментальных теоретических знаний, то советуем начать читать Cisco press. Это то, что вам совершенно точно понадобится знать.

В следующей части всё будет уже по-взрослому, с видео, мы будем учиться подключаться к оборудованию, разбираться с интерфейсом и расскажем, что делать нерадивому админу, забывшему пароль.

P.S. Спасибо соавтору статьи - Максиму aka gluck.

P.P.S Тем, кто имеет, что спросить, но не имеет возможности свой вопрос здесь задать, милости просим в

Введение в виртуальные Локальные Сети:

(Virtual LAN)

В коммутируемых сетях уровня 2 сеть представляется "плоской" (см. рис.1). Любой широковещательный пакет пересылается всем устройствам, вне зависимости от того, нужно ли устройству принимать эти данные.

Поскольку коммутация на уровне 2 формирует отдельные домены конфликтов для каждого подключенного к переключателю устройства, снижаются ограничения на длину сегмента Ethernet, т.е. можно строить более крупные сети. Увеличение количества пользователей и устройств приводит к увеличению количества широковещательных рассылок и пакетов, обрабатываемых каждым устройством. Еще одной проблемой "плоской" коммутации уровня 2 является безопасность сети. Имейте в виду, что все пользователи "видят" все устройства. Нельзя отменить широковещательные рассылки в устройстве и ответы пользователей на эти рассылки. Увеличить уровень безопасности позволяет защита паролями серверов и других устройств. Создание виртуальной локальной сети VLAN помогает решить многие проблемы коммутации уровня 2, что и будет показано ниже.

Широковещательные рассылки свойственны любому протоколу, но их частота зависит от особенностей протокола, исполняемых в объединенной сети приложений и методов использования сетевых служб. Иногда приходится переписывать старые приложения, чтобы сократить количество широковещательных рассылок. Однако приложения нового поколения требовательны к полосе пропускания и занимают все ресурсы, которые обнаруживают. Мультимедийные приложения интенсивно пользуются широковещательными и многоадресными рассылками. На степень интенсивности широковещательных рассылок приложения влияют сбои оборудования, неадекватная сегментация и плохо разработанные брандмауэры. Во время проектирования сети рекомендуется принимать специальные меры, поскольку широковещательные рассылки распространяются по коммутируемой сети. По умолчанию маршрутизаторы возвращают такие рассылки только в исходную сеть, но переключатели направляют широковещательные рассылки во все сегменты. Именно поэтому сеть называется "плоской", ведь формируется единый домен широковещательных рассылок. Сетевой администратор обязан гарантировать правильность сегментации сети, чтобы проблемы отдельного сегмента не распространялись на всю сеть. Эффективнее всего сделать это с помощью коммутации и маршрутизации. Поскольку переключатель имеет лучшее отношение стоимости к эффективности, многие компании переходят от "плоских" сетей к сетям с полной коммутацией или к сетям VLAN. Все устройства сети VLAN являются членами одного широковещательного домена и получают все широковещательные рассылки. По умолчанию широковещательные рассылки фильтруются на всех портах переключателей, которые не являются членами одной сети VLAN. Маршрутизаторы, переключатели уровня 3 и модули коммутации путей RSM (route switch module) надо использовать совместно с переключателями, чтобы предоставить соединения между сетями VLAN и предотвращения распространения по всей сети широковещательных рассылок. Безопасность Еще одной проблемой плоских сетей является безопасность, что определяется соединением концентраторов и переключателей через маршрутизаторы. Защита сети обеспечивается маршрутизаторами. Однако любой человек, подключившийся к физической сети, получает доступ к ее ресурсам. Кроме того, пользователь может подключить сетевой анализатор к концентратору и наблюдать весь сетевой трафик. Дополнительная проблема связана с включением пользователя в рабочую группу - достаточно подключить сетевую станцию к концентратору. Использование VLAN и создание нескольких групп широковещательных рассылок позволит администратору управлять каждым портом и пользователем. Пользователи уже не смогут самостоятельно подключать свои рабочие станции к произвольному порту переключателя и получать доступ к сетевым ресурсам. Администратор контролирует каждый порт и все предоставляемые пользователям ресурсы. Группы формируются на основе требований пользователей к сетевым ресурсам, поэтому переключатель можно настроить на режим уведомления сетевой станции управления о любых попытках неавторизованного доступа к сетевым ресурсам. Если присутствуют коммуникации между сетями VLAN, можно реализовать ограничения на доступ через маршрутизаторы. Ограничения накладываются на аппаратные адреса, протоколы и приложения. Гибкость и масштабируемость Переключатель уровня 2 не фильтрует, а только читает кадры, поскольку не анализирует сведения протокола сетевого уровня. Это приводит к перенаправлению переключателем всех широковещательных рассылок. Однако создание сети VLAN формирует домены широковещательных рассылок. Эти рассылки из узла одной сети VLAN не будут направлены в порты другой сети VLAN. За счет присваивания коммутируемых портов и пользователей определенной группе VLAN одного переключателя или группы связанных переключателей (такая группа называется фабрикой коммутации - switch fabric) мы увеличиваем гибкость при добавлении пользователя только в один домен широковещательной рассылки, причем вне зависимости от физического местоположения пользователя. Это предотвращает распространение во всей объединенной сети шторма широковещательных рассылок при неисправности сетевого адаптера (NIC, network interface card) или приложения. Когда сеть VLAN становится очень большой, можно сформировать новые сети VLAN, не позволив широковещательным рассылкам занять слишком много полосы пропускания. Чем меньше пользователей в сети VLAN, тем на меньшее количество пользователей действуют широковещательные рассылки. Для понимания того, как VLAN выглядит с точки зрения переключателя, полезно сначала рассмотреть обычные локализованные магистрали. На рис. 2 показана локализованная магистраль (collapsed backbone), созданная за счет подключения физических локальных сетей к маршрутизатору. Каждая сеть подключена к маршрутизатору и имеет собственный логический номер сети. Каждый узел отдельной физической сети должен соблюдать этот сетевой номер для взаимодействия в полученной объединенной сети. Рассмотрим ту же схему на основе переключателя. Рис. 3 показывает, как переключатель устраняет физические границы взаимодействия в объединенной сети. Переключатель обладает большей гибкостью и масштабируемостью, чем маршрутизатор. Можно группировать пользователей в сообщества по интересам, что называется организационной структурой сети VLAN.

Использование переключателя вроде бы отменяет необходимость в маршрутизаторе. Это не так. На рис. 3 видны четыре сети VLAN (домены широковещательных рассылок). Узлы в каждой сети VLAN могут взаимодействовать друг с другом, но не с другими сетями VLAN или с их узлами. Во время конфигурации VLAN узлы должны находиться в пределах локализованной магистрали (см. рис. 2). Что же нужно хосту на рис. 2 для обращения к узлу "или хосту другой сети? Хосту необходимо обратиться через маршрутизатор или другое устройство уровня 3, как и при коммуникации внутри VLAN (см. рис. 3). Взаимодействие между сетями VLAN, как и между физическими сетями, должно проводиться через устройство уровня 3.

Членство в сети VLAN

Сеть VLAN обычно создается администратором, который присваивает ей порты переключателя. Такой способ называется статической виртуальной локальной, сетью (static VLAN) . Если администратор немного постарается и присвоит через базу данных аппаратные адреса всех хостов, переключатель можно настроить на динамическое создание сети VLAN. Статические сети VLAN Статические сети VLAN являются типичным способом формирования.таких сетей и отличаются высокой безопасностью. Присвоенные сети VLAN порты переключателей всегда сохраняют свое действие, пока администратор не выполнит новое присваивание портов. Этот тип VLAN легко конфигурировать и отслеживать, причем статические VLAN хорошо подходят для сетей, где контролируется перемещение пользователей. Программы сетевого управления помогут выполнить присваивание портов. Однако подобные программы использовать не обязательно. Динамические сети VLAN Динамические сети VLAN автоматически отслеживают присваивание узлов. Использование интеллектуального программного обеспечения сетевого управления допускает формирование динамических VLAN на основе аппаратных адресов (MAC), протоколов и даже приложений. Предположим, МАС-адрес был введен в приложение централизованного управления VLAN. Если порт будет затем подключен к неприсвоенному порту переключателя, база данных управления VLAN найдет аппаратный адрес, присвоит его и сконфигурирует порт переключателя для нужной сети VLAN. Это упрощает административные задачи по управлению и настройке. Если пользователь перемещается в другое место сети, порт переключателя будет автоматически присвоен снова в нужную сеть VLAN. Однако для первоначального наполнения базы данных администратору придется поработать.

Администраторы сетей Cisco могут пользоваться службой VMPS (VLAN Management Policy Server, сервер политики управления виртуальной локальной сетью) для установки базы данных МАС-адресов, которая используется при создании динамических сетей VLAN. VMPS - это база данных для преобразования МАС-адресов в сети VLAN.

Идентификация сетей VLAN Сеть VLAN может распространяться на несколько соединенных переключателей. Устройства в такой коммутационной фабрике отслеживает как сами кадры, так и их принадлежность определенной сети VLAN. Для этого выполняется маркирование кадров (frame tagging). Переключатели смогут направлять кадры в соответствующие порты. В такой среде коммутации существуют два разных типа связей: Связи доступа (Access link) Связи, принадлежащие только одной сети VLAN и считающиеся основной связью отдельного порта переключателя. Любое устройство, подключенное к связи доступа, не подозревает о своем членстве в сети VLAN. Это устройство считает себя частью широковещательного домена, но не подозревает о реальном членстве в физической сети. Переключатели удаляют всю информацию о VLAN еще до передачи кадра в связь доступа. Устройства на связях доступа не могут взаимодействовать с устройствами вне своей сети VLAN, если только пакеты не проходят через маршрутизатор. Магистральные связи (Trunk link) Магистральные линии способны обслуживать несколько сетей VLAN. Название этих линий заимствовано из телефонных систем, где магистральные линии способны одновременно передавать несколько телефонных переговоров. В компьютерных сетях магистральные линии служат для связи переключателей с переключателями, маршрутизаторами и даже с серверами. В магистральных связях поддерживаются только протоколы Fast Ethernet или Gigabit Ethernet. Для идентификации в кадре принадлежности к определенной сети VLAN, построенной на технологии Ethernet, переключатель Cisco поддерживает две разные схемы идентификации: ISL и 802. lq. Магистральные связи служат для транспорта VLAN между устройствами и могут настраиваться на поддержку всех или только нескольких сетей VLAN. Магистральные связи сохраняют принадлежность к "родной" VLAN (т.е. виртуальной локальной сети по умолчанию), которая используется при отказе магистральной линии.Маркировка кадров

Переключателю объединенной сети необходимо отслеживать пользователей и кадры, которые проходят через коммутационную фабрику и сеть VLAN. Коммутационной фабрикой называют группу переключателей, совместно использующих одинаковую информацию о сети VLAN. Идентификация {маркировка) кадров предполагает присваивание кадрам уникального идентификатора, определенного пользователем. Часто это называют присваиванием VLAN ID или присваиванием цвета. Компания Cisco разработала метод маркировки кадров, используемый для передачи кадров Ethernet по магистральным связям. Маркер (тег) сети VLAN удаляется перед выходом кадра из магистральной связи. Любой получивший кадр переключатель обязан идентифицировать VLAN ID, чтобы определить дальнейшие действия с кадром на основе таблицы фильтрации. Если кадр попадает в переключатель, подключенный к другой магистральной связи, кадр направляется в порт этой магистральной линии. Когда кадр попадает в конец магистральной связи и должен поступить в связь доступа, переключатель удаляет идентификатор VLAN. Оконечное устройство получит кадр без какой-либо информации о сети VLAN.

Методы идентификации VLAN

Для отслеживания кадров, перемещающихся через коммутационную фабрику, используется идентификатор VLAN. Он отмечает принадлежность кадров определенной сети VLAN . Существует несколько методов отслеживания кадров в магистральных связях: Протокол ISL Протокол ISL (Inter-Switch Link - связи между переключателями) лицензирован для переключателей компании Cisco и используется только в линиях сетей FastEthernet и Gigabit Ethernet. Протокол может применяться к порту переключателя, интерфейсу маршрутизатора или интерфейсу сетевого адаптера на сервере, который является магистральным. Такой магистральный сервер пригоден для создания сетей VLAN, не нарушающих правила "80/20". Магистральный сервер одновременно является членом всех сетей VLAN (доменов широковещательных рассылок). Пользователям не нужно пересекать устройство уровня 3 для доступа к серверу, совместно используемому в организации. IEEE 802.1q Протокол создан институтом IEEE в качестве стандартного метода маркирования кадров. Протокол предполагает вставку в кадр дополнительного поля для идентификации VLAN. Для создания магистральной связи между коммутируемыми линиями Cisco и переключателем другого производителя придется использовать протокол 802.lq, который обеспечит работу магистральной связи. LANE Протокол эмуляции локальной сети LANE (LAN emulation) служит для взаимодействия нескольких VLAN поверх ATM. 802.10 (FDDI) Позволяет пересылать информацию VLAN поверх FDDL. Использует поле SAID в заголовке кадра для идентификации VLAN. Протокол лицензирован для устройств Cisco. Протокол ISL Протокол ISL (Inter-Switch Link) является способом явного маркирования информации о VLAN в кадрах Ethernet. Маркировка позволяет мультиплексировать VLAN в магистральных линиях с помощью внешнего метода инкапсуляции. За счет LSL можно обеспечить межсоединения нескольких переключателей при сохранении информации о VLAN, причем при перемещении трафика как через переключатель, так и по магистральной связи. Протокол ISL характеризуется небольшой задержкой и высокой производительностью на уровне линий связи для FastEthernet в полу и полнодуплексном режиме. Протокол ISL разработан компанией Cisco, поэтому ISL считают лицензионным только для устройств Cisco. Если необходим нелицензионный протокол для VLAN, используйте 802.lq (см. в книге CCNP: Switching Study Guide). ISL является внешним процессом маркирования, т.е. исходный кадр никак не изменяется, но дополняется новым 26-байтным заголовком ISL. Кроме того, в конец кадра вставляется второе 4-байтное поле проверочной последовательности кадра FCS (frame check sequence). Поскольку кадр инкапсулируется, прочитать его смогут только устройства, поддерживающие протокол ISL. Кадры не должны превышать 1522 байтов. Получившее кадр ISL устройство может посчитать этот кадр слишком большим, учитывая, что в Ethernet максимальная длина сегмента равна 1518 байт. В портах нескольких VLAN (магистральные порты) каждый кадр маркируется при поступлении в переключатель. Сетевой адаптер (NIC, network interface card), поддерживающий протокол ISL, позволяет серверу получать и отправлять маркированные кадры для нескольких сетей VLAN. Причем кадры могут проходить по нескольким VLAN без пересечения маршрутизатора, что снижает задержку. Такая технология может использоваться в сетевых зондах и анализаторах. Пользователь сможет подключиться к серверу, не пересекая маршрутизатор при каждом обращении к любому информационному ресурсу. Например, сетевой администратор может п ользоваться технологией ISL для одновременного включения файлового сервера в несколько сетей VLAN.Важно понять, что информация протокола ISL о VLAN добавляется в кадр только при перенаправлении в порт, настроенный на режим магистральной связи. Инкапсуляция ISL удаляется из кадра, как только он попадает в связь доступа. Магистральные связи Магистральные линии являются соединениями "точка-точка" на скорости 100- или 1000 Мбит/с между двумя переключателями, между переключателем и маршрутизатором или между переключателем и сервером. Магистральные связи способны доставлять трафик в несколько сетей VLAN (одновременно поддерживается от 1 до 1005 сетей). Не допускается работа магистральных связей в линиях 10 Мбит /с. Магистральная связь позволяет одновременно сделать порт членом нескольких сетей VLAN, чтобы, например, магистральный сервер смог одновременно находиться в двух широковещательных доменах. Пользователи смогут не пересекать устройство уровня 3 (маршрутизатор) при входе и использовании сервера. Кроме того, при соединении переключателей магистральная связь позволит переносить по линии отдельную или всю информацию VLAN. Если не сформировать магистральную связь между переключателями, то по умолчанию эти устройства смогут передавать по связи только информацию одной сети VLAN. Все сети VLAN конфигурируются с магистральными связями, если только они не создаются администратором вручную. Переключатели Cisco используют протокол DTP (Dynamic Trunking Protocol, протокол динамических магистральных взаимодействий) для управления отказом от магистрального режима в программном двигателе переключателя Catalyst версии 4.2 или выше и использования протокола ISL или 802.lq. DTP - это протокол "точка-точка", который создан для передачи информации о магистральных связях по магистральным линиям 802. lq.

Это первая статья из серии «Сети для самых маленьких». Мы с Максимом aka Gluck долго думали с чего начать: маршрутизация, VLAN"ы, настройка оборудования. В итоге решили начать с вещи фундаментальной и, можно сказать, самой важной: планирование. Поскольку цикл рассчитан на совсем новичков, то и пройдём весь путь от начала до конца.

Предполагается, что вы, как минимум, читали о эталонной модели OSI, о стеке протоколов TCP/IP, знаете о типах существующих VLAN’ов, о наиболее популярном сейчас port-based VLAN и о IP адресах. Мы понимаем, что для новичков «OSI» и «TCP/IP» — это страшные слова. Но не переживайте, не для того, чтобы запугать вас, мы их используем. Это то, с чем вам придётся встречаться каждый день, поэтому в течение этого цикла мы постараемся раскрыть их смысл и отношение к реальности.

Начнём с постановки задачи. Есть некая фирма, занимающаяся, допустим, производством лифтов, идущих только вверх, и потому называется ООО «Лифт ми ап». Расположены они в старом здании на Арбате, и сгнившие провода, воткнутые в пожжёные и прожжёные коммутаторы времён 10Base-T не ожидают подключения новых серверов по гигабитным карточкам. Итак, у них катастрофическая потребность в сетевой инфраструктуре и денег куры не клюют, что даёт вам возможность безграничного выбора. Это чудесный сон любого инженера. А вы вчера выдержали собеседование, и в сложной борьбе по праву получили должность сетевого администратора. И теперь вы в ней первый и единственный в своём роде. Поздравляем! Что дальше?

Следует несколько конкретизировать ситуацию:

- В данный момент у компании есть два офиса: 200 квадратов на Арбате под рабочие места и серверную. Там представлены несколько провайдеров. Другой на Рублёвке.

- Есть четыре группы пользователей: бухгалтерия (Б), финансово-экономический отдел (ФЭО), производственно-технический отдел (ПТО), другие пользователи (Д). А так же есть сервера (С), которые вынесены в отдельную группу. Все группы разграничены и не имеют прямого доступа друг к другу.

- Пользователи групп С, Б и ФЭО будут только в офисе на Арбате, ПТО и Д будут в обоих офисах.

Прикинув количество пользователей, необходимые интерфейсы, каналы связи, вы готовите схему сети и IP-план.

При проектировании сети следует стараться придерживаться иерархической модели сети, которая имеет много достоинств по сравнению с “плоской сетью”:

- упрощается понимание организации сети

- модель подразумевает модульность, что означает простоту наращивания мощностей именно там, где необходимо

- легче найти и изолировать проблему

- повышенная отказоустойчивость за счет дублирования устройств и/или соединений

- распределение функций по обеспечению работоспособности сети по различным устройствам.

Согласно этой модели, сеть разбивается на три логических уровня: ядро сети (Core layer: высокопроизводительные устройства, главное назначение — быстрый транспорт), уровень распространения (Distribution layer: обеспечивает применение политик безопасности, QoS, агрегацию и маршрутизацию в VLAN, определяет широковещательные домены), и уровень доступа (Access-layer: как правило, L2 свичи, назначение: подключение конечных устройств, маркирование трафика для QoS, защита от колец в сети (STP) и широковещательных штормов, обеспечение питания для PoE устройств).

В таких масштабах, как наш, роль каждого устройства размывается, однако логически разделить сеть можно.

Составим приблизительную схему:

На представленной схеме ядром (Core) будет маршрутизатор 2811, коммутатор 2960 отнесём к уровню распространения (Distribution), поскольку на нём агрегируются все VLAN в общий транк. Коммутаторы 2950 будут устройствами доступа (Access). К ним будут подключаться конечные пользователи, офисная техника, сервера.

Именовать устройства будем следующим образом: сокращённое название города (msk ) — географическое расположение (улица, здание) (arbat ) — роль устройства в сети + порядковый номер.

Соответственно их ролям и месту расположения выбираем hostname :

- маршрутизатор 2811: msk-arbat-gw1 (gw=GateWay=шлюз);

- коммутатор 2960: msk-arbat-dsw1 (dsw=Distribution switch);

- коммутаторы 2950: msk-arbat-aswN, msk-rubl-asw1 (asw=Access switch).

Документация сети

Вся сеть должна быть строго документирована: от принципиальной схемы, до имени интерфейса.

Прежде, чем приступить к настройке, я бы хотел привести список необходимых документов и действий:

- схемы сети L1, L2, L3 в соответствии с уровнями модели OSI (физический, канальный, сетевой) ;

- план IP-адресации = IP-план ;

- список VLAN ;

- подписи (description ) интерфейсов ;

- список устройств (для каждого следует указать: модель железки, установленная версия IOS, объем RAM\NVRAM, список интерфейсов);

- метки на кабелях (откуда и куда идёт), в том числе на кабелях питания и заземления и устройствах;

- единый регламент, определяющий все вышеприведённые параметры и другие.

Жирным выделено то, за чем мы будем следить в рамках программы-симулятора. Разумеется, все изменения сети нужно вносить в документацию и конфигурацию, чтобы они были в актуальном состоянии.

Говоря о метках/наклейках на кабели, мы имеем ввиду это:

На этой фотографии отлично видно, что промаркирован каждый кабель, значение каждого автомата на щитке в стойке, а также каждое устройство.

Подготовим нужные нам документы:

Список VLAN

Каждая группа будет выделена в отдельный влан. Таким образом мы ограничим широковещательные домены. Также введём специальный VLAN для управления устройствами. Номера VLAN c 4 по 100 зарезервированы для будущих нужд.

IP-план

Выделение подсетей в общем-то произвольное, соответствующее только числу узлов в этой локальной сети с учётом возможного роста. В данном примере все подсети имеют стандартную маску /24 (/24=255.255.255.0) — зачастую такие и используются в локальных сетях, но далеко не всегда. Советуем почитать о классах сетей . В дальнейшем мы обратимся и к бесклассовой адресации (cisco). Мы понимаем, что ссылки на технические статьи в википедии — это моветон, однако они дают хорошее определение, а мы попробуем в свою очередь перенести это на картину реального мира.

Под сетью Point-to-Point подразумеваем подключение одного маршрутизатора к другому в режиме точка-точка. Обычно берутся адреса с маской 30 (возвращаясь к теме бесклассовых сетей), то есть содержащие два адреса узла. Позже станет понятно, о чём идёт речь.

| IP-адрес | Примечание | VLAN |

|---|---|---|

| 172.16.0.0/16 | ||

| 172.16.0.0/24 | Серверная ферма | 3 |

| 172.16.0.1 | Шлюз | |

| 172.16.0.2 | Web | |

| 172.16.0.3 | File | |

| 172.16.0.4 | ||

| 172.16.0.5 — 172.16.0.254 | Зарезервировано | |

| 172.16.1.0/24 | Управление | 2 |

| 172.16.1.1 | Шлюз | |

| 172.16.1.2 | msk-arbat-dsw1 | |

| 172.16.1.3 | msk-arbat-asw1 | |

| 172.16.1.4 | msk-arbat-asw2 | |

| 172.16.1.5 | msk-arbat-asw3 | |

| 172.16.1.6 | msk-rubl-aswl | |

| 172.16.1.6 — 172.16.1.254 | Зарезервировано | |

| 172.16.2.0/24 | Сеть Point-to-Point | |

| 172.16.2.1 | Шлюз | |

| 172.16.2.2 — 172.16.2.254 | Зарезервировано | |

| 172.16.3.0/24 | ПТО | 101 |

| 172.16.3.1 | Шлюз | |

| 172.16.3.2 — 172.16.3.254 | Пул для пользователей | |

| 172.16.4.0/24 | ФЭО | 102 |

| 172.16.4.1 | Шлюз | |

| 172.16.4.2 — 172.16.4.254 | Пул для пользователей | |

| 172.16.5.0/24 | Бухгалтерия | 103 |

| 172.16.5.1 | Шлюз | |

| 172.16.5.2 — 172.16.5.254 | Пул для пользователей | |

| 172.16.6.0/24 | Другие пользователи | 104 |

| 172.16.6.1 | Шлюз | |

| 172.16.6.2 — 172.16.6.254 | Пул для пользователей |

План подключения оборудования по портам

Разумеется, сейчас есть коммутаторы с кучей портов 1Gb Ethernet, есть коммутаторы с 10G, на продвинутых операторских железках, стоящих немалые тысячи долларов есть 40Gb, в разработке находится 100Gb (а по слухам уже даже есть такие платы, вышедшие в промышленное производство). Соответственно, вы можете выбирать в реальном мире коммутаторы и маршрутизаторы согласно вашим потребностям, не забывая про бюджет. В частности гигабитный свич сейчас можно купить незадорого (20-30 тысяч) и это с запасом на будущее (если вы не провайдер, конечно). Маршрутизатор с гигабитными портами стоит уже ощутимо дороже, чем со 100Mbps портами, однако оно того стоит, потому что FE-модели (100Mbps FastEthernet), устарели и их пропускная способность очень невысока.

Но в программах эмуляторах/симуляторах, которые мы будем использовать, к сожалению, есть только простенькие модели оборудования, поэтому при моделировании сети будем отталкиваться от того, что имеем: маршрутизатор cisco2811, коммутаторы cisco2960 и 2950.

| Имя устройства | Порт | Название | VLAN | |

|---|---|---|---|---|

| Access | Trunk | |||

| msk-arbat-gw1 | FE0/1 | UpLink | ||

| FE0/0 | msk-arbat-dsw1 | 2,3,101,102,103,104 | ||

| msk-arbat-dsw1 | FE0/24 | msk-arbat-gw1 | 2,3,101,102,103,104 | |

| GE1/1 | msk-arbat-asw1 | 2,3 | ||

| GE1/2 | msk-arbat-asw3 | 2,101,102,103,104 | ||

| FE0/1 | msk-rubl-asw1 | 2,101,104 | ||

| msk-arbat-asw1 | GE1/1 | msk-arbat-dsw1 | 2,3 | |

| GE1/2 | msk-arbat-asw2 | 2,3 | ||

| FE0/1 | Web-server | 3 | ||

| FE0/2 | File-server | 3 | ||

| msk-arbat-asw2 | GE1/1 | msk-arbat-asw1 | 2,3 | |

| FE0/1 | Mail-Server | 3 | ||

| msk-arbat-asw3 | GE1/1 | msk-arbat-dsw1 | 2,101,102,103,104 | |

| FE0/1-FE0/5 | PTO | 101 | ||

| FE0/6-FE0/10 | FEO | 102 | ||

| FE0/11-FE0/15 | Accounting | 103 | ||

| FE0/16-FE0/24 | Other | 104 | ||

| msk-rubl-asw1 | FE0/24 | msk-arbat-dsw1 | 2,101,104 | |

| FE0/1-FE0/15 | PTO | 101 | ||

| FE0/20 | administrator | 104 | ||

Почему именно так распределены VLAN"ы, мы объясним в следующих частях.

Схемы сети

На основании этих данных можно составить все три схемы сети на этом этапе. Для этого можно воспользоваться Microsoft Visio, каким-либо бесплатным приложением, но с привязкой к своему формату, или редакторами графики (можно и от руки, но это будет сложно держать в актуальном состоянии:)).

Не пропаганды опен сорса для, а разнообразия средств ради, воспользуемся Dia. Я считаю его одним из лучших приложений для работы со схемами под Linux. Есть версия для Виндоус, но, к сожалению, совместимости в визио никакой.

L1

То есть на схеме L1 мы отражаем физические устройства сети с номерами портов: что куда подключено.

L2

На схеме L2 мы указываем наши VLAN’ы.

L3

В нашем примере схема третьего уровня получилась довольно бесполезная и не очень наглядная, из-за наличия только одного маршрутизирующего устройства. Но со временем она обрастёт подробностями.

Как видите, информация в документах избыточна. Например, номера VLAN повторяются и на схеме и в плане по портам. Тут как бы кто на что горазд. Как вам удобнее, так и делайте. Такая избыточность затрудняет обновление в случае изменения конфигурации, потому что нужно исправиться сразу в нескольких местах, но с другой стороны, облегчает понимание.

К этой первой статье мы не раз ещё вернёмся в будущем, равно как и вам придётся всегда возвращаться к тому, что вы изначально напланировали. Собственно задание для тех, кто пока только начинает учиться и готов приложить для этого усилия: много читать про вланы, ip-адресацию, найти программы Packet Tracer и GNS3. Что касается фундаментальных теоретических знаний, то советуем начать читать Cisco press. Это то, что вам совершенно точно понадобится знать. В следующей части всё будет уже по-взрослому, с видео, мы будем учиться подключаться к оборудованию, разбираться с интерфейсом и расскажем, что делать нерадивому админу, забывшему пароль.

B последние годы специалисты в области локальных сетей все чаще склоняются к тому, что сети с сотнями, тысячами или даже десятками тысяч узлов должны быть структурированы в соответствии с иерархической моделью, превосходство которой перед плоской, неиерархической, моделью кажется убедительным.

Казалось бы, после замены медленных маршрутизаторов на более производительные коммутаторы третьего уровня ничто больше не сможет помешать распространению этой модели. Однако удешевление коммутаторов способствует выбору в пользу решений полностью на базе второго уровня. Преимущества структурированных сетей при этом игнорируются.

ПРЕИМУЩЕСТВА ИЕРАРХИЧЕСКОЙ МОДЕЛИ

В иерархической модели вся сеть делится на несколько уровней, работа с которыми производится по отдельности. Это весьма облегчает постановку задач при проектировании, поскольку каждый отдельный уровень можно реализовать в соответствии со специфическими требованиями определенной области охвата. Уменьшение размеров подсетей позволяет добиться снижения числа коммуникационных связей каждого конечного устройства. Так, например, широковещательные «штормы» быстро растут вместе с увеличением числа систем в плоской сети.

Ответственность за обслуживание отдельных подобластей сетевого дерева в иерархической модели легко делегируется без каких-либо серьезных проблем с интерфейсом, что невозможно в случае плоской сети. Кроме того, наглядность сетевой структуры в случае иерархической модели также оправдывает себя при поиске ошибок. При иерархическом построении сети различного рода изменения реализовать гораздо проще, поскольку, как правило, они затрагивают лишь часть системы. В плоской же модели они способны повлиять на всю сеть. Это обстоятельство значительно упрощает наращивание иерархических сетей: оно реализуется добавлением новой сетевой области к существующему уровню или следующего уровня без необходимости перекройки всей структуры.

ОТ МАРШРУТИЗАЦИИ К КОММУТАЦИИ НА ТРЕТЬЕМ УРОВНЕ

Долгое время успешному распространению иерархической схемы построения сети мешали высокая стоимость и низкая производительность имеющихся устройств. Классические маршрутизаторы не могли соперничать с коммутаторами второго уровня ни по скорости передачи пакетов, ни по стоимости портов. Реализация необходимой комбинации маршрутизации и коммутации второго уровня на практике оказалась проблематичной. Поэтому на многих предприятиях выбор для коммуникаций в пределах подсетей IP или виртуальных локальных сетей (Virtual Local Area Network, VLAN) был сделан в пользу комбинированной коммутации кадров второго уровня и АТМ. Между тем высокопроизводительного оборудования для коммуникаций по IP между виртуальными сетями не было. Оно наконец-то стало доступным с появлением коммутации на третьем уровне (с исправлением первоначальных недостатков ее можно теперь считать вполне зрелой).

Коммутаторы третьего уровня осуществляют маршрутизацию каждого пакета в отдельности с помощью специализированных интегральных схем (Applications Specific Integrated Circuit, ASIC), при этом они анализируют содержимое пакетов и принимают решения о выборе пути на основе информации с более высоких уровней. Коммуникация между VLAN происходит так же быстро, как и внутри, т. е. с максимальной пропускной способностью сети. На рынке уже появились продукты со скоростью передачи до 100 млн пакетов в секунду.

Замена имеющихся маршрутизаторов на коммутаторы третьего уровня осуществляется очень просто: заменить требуется только соответствующие устройства. Все навыки и потенциал ноу-хау, накопленный за годы эксплуатации маршрутизаторов, могут быть использованы в дальнейшей работе.

Коммутаторы второго и третьего уровней в настоящее время мало чем отличаются друг от друга в плане производительности, поэтому вопрос выбора типа устройства зависит - наряду с функциональностью - от стоимости портов. Вместе с тем, даже несмотря на заметное удешевление коммутаторов третьего уровня, простые коммутаторы второго уровня по-прежнему стоят намного меньше. Тем самым область применения первых - главным образом сетевые магистрали, а последних - рабочие группы.

ЧЕТКОЕ ЛОКАЛЬНОЕ ПОДЧИНЕНИЕ

Связанная с коммутацией второго уровня технология виртуальных локальных сетей появилась вследствие стремления свести к минимуму коммуникации между подсетями IP, поскольку они осуществляются по медленным соединениям с маршрутизаторами. Увеличить долю коммуникаций внутри VLAN и снизить таковую между VLAN можно путем отображения на виртуальные локальные сети подсетей IP и выделенных организационных структур. При этом одна и та же подсеть может распространяться на несколько зданий - как правило, для виртуальных локальных сетей география не имеет никакого значения.

|

| Рисунок 2. Избыточная сеть второго/третьего уровня. |

Коммутация третьего уровня все же дает шанс на последовательное претворение в жизнь иерархических принципов построения сети. Тем самым особое значение снова приобретает вопрос о так называемом плоском или иерархическом подходе. Логическая структура плоской неструктурированной сети соответствует представленной на Рисунке 1 схеме. Связь между местоположением конечных устройств и их IP-адресами отсутствует. Третий октет IP-адреса (на рисунке: «1», «2» или «3») не дает никакой информации о расположении конечного устройства.

Альтернативой может быть инфраструктура третьего уровня в ядре сети с подключенными коммутаторами второго уровня, возможно, так, как это представлено на Рисунке 2. Структурированная сеть соответствует изображенной на Рисунке 3 логической схеме, в которой отчетливо прослеживается зависимость между местоположением конечных устройств и их IP-адресами. Третий октет IP-адреса дает точную информацию о том, где находится конечное устройство. В четвертом и последнем октете указываются конкретные конечные устройства.

|

| Рисунок 3. Логическая структура сети третьего уровня. |

СТРУКТУРИРОВАННЫЕ СЕТИ ВТОРОГО/ТРЕТЬЕГО УРОВНЕЙ

При исследовании достоинств и недостатков рассматриваемых топологий все-таки можно найти один значительный позитивный аспект плоских сетей второго уровня: при перемещениях оборудования не требуется менять IP-адреса и не надо перенастраивать приложения, в которых IP-адреса используются в качестве идентификационных признаков.

Однако этому можно противопоставить целый ряд преимуществ структурированных сетей второго/третьего уровня:

- отсутствие отрицательных последствий потенциального дублирования IP-адресов для всей сети в целом;

- разделение доменов широковещательной рассылки и, тем самым, значительное снижение нагрузки на конечные устройства;

- повсеместное соответствие адресов сетевого уровня зданиям и коммутаторам: «говорящие» адреса облегчают локализацию возникающих ошибок;

- возможность реализации функций безопасности на границах между подсетями;

- обеспечение нужного качества сервиса на сетевом и транспортном уровнях, например путем определения приоритета для некоторых приложений;

- более эффективное управление широковещательными рассылками благодаря применению маршрутизации широковещательного трафика в коммутаторах третьего уровня;

- значительное сокращение времени, необходимого для обеспечения сходимости при реализации избыточных соединений. К примеру, при первоочередном выборе кратчайшего маршрута (Open Shortest Path First, OSPF) для этого понадобится всего несколько секунд, в то время как протоколу Spanning Tree - от 40 до 50 с. На уровне подсетей IP в качестве механизма избыточности для маршрутизатора по умолчанию можно применять протокол маршрутизатора «горячего» резерва/виртуальный протокол избыточной маршрутизации (Hot Standby Router Protocol/Virtual Router Redundancy Protocol, HSRP/VRRP).

КОНКУРИРУЮЩИЕ ПОДХОДЫ К ДИЗАЙНУ

Структурированная сеть второго/третьего уровня, по-видимому, лучше всего подходит для обеспечения безопасной и стабильной работы даже в крупных сетях. К таким выводам приходят практически все архитекторы сетей, однако в последнее время немало приверженцев получают новый подход к дизайну сети, в основу которого положены исключительно коммутаторы второго уровня. Это связано с тем, что многие предприятия вынуждены искать возможности для уменьшения инвестиций, в том числе и в локальные сети.

Подобные концепции базируются преимущественно на применении недорогих коммутаторов второго уровня и заключаются в составлении из них, к примеру, кольцевой структуры. Механизм реализации избыточности в кольцевых структурах опирается на протокол Rapid Spanning Tree. Этот подход поддерживается стандартом IEEE 802.1w, где определена быстрая реконфигурация покрывающего дерева, целью разработки которого было сокращение до нескольких секунд времени сходимости протокола Spanning Tree, пользующегося за свою медлительность дурной славой.

Подобные «недорогие» схемы, где модель иерархической сетевой структуры остается за бортом, на первый взгляд выглядят привлекательными: экономия исчисляется в десятках процентов. Однако умеренный скепсис не повредит. Дешевые коммутаторы второго уровня должны иметь стабильные коды для поддержки Rapid Spanning Tree. Однако это кажется очень смелым предположением с учетом того, сколько времени потребовалось, чтобы исходный алгоритм стал работать более-менее стабильно. К тому же нельзя забывать, что малое значение времени сходимости при наличии избыточных соединений - всего лишь одна из причин, по которым применяется инфраструктура третьего уровня. А как же тогда «говорящие» IP-адреса, защита от ошибочно заданных адресов, сокращение широковещательного трафика и более эффективное управление широковещательным трафиком в сетях на третьем уровне?

При такой точке зрения ценовый аспект приобретает относительный характер, ведь, в конце концов, эти два подхода к сетевому дизайну нельзя сравнивать. Конечно же, полностью избыточный дизайн с топологией «двойная звезда» стоит гораздо больше каскадной структуры с недорогими компонентами. Впрочем, проект сети с применением устройств третьего уровня тоже можно несколько удешевить: вовсе не обязательно брать за основу аппаратное обеспечение «с избытком». Это поможет построить сеть третьего уровня и сэкономить при этом порядка 35% ее стоимости.

Бероц Моайери работает в Comconsult Beratung und Planung. С ним можно связаться по адресу: