Definiții de bază

Vom apela sistemul de operare protejat , dacă oferă protecție împotriva principalelor clase de amenințări descrise în § 1.1. Un sistem de operare securizat trebuie să conțină în mod necesar mijloace pentru limitarea accesului utilizatorului la resursele sale, precum și mijloace pentru autentificarea utilizatorului care începe să lucreze cu sistemul de operare. În plus, un sistem de operare securizat trebuie să conțină măsuri pentru a contracara dezactivarea accidentală sau intenționată a sistemului de operare.

Dacă sistemul de operare oferă protecție nu împotriva tuturor claselor principale de amenințări, ci doar împotriva unora, vom numi un astfel de sistem de operare parțial protejată . De exemplu, sistemul de operare MS-DOS cu un pachet antivirus instalat este un sistem parțial protejat - este protejat de virușii informatici.

Vom suna politică de securitate un set de norme, reguli și practici care guvernează stocarea și prelucrarea informațiilor valoroase. Când este aplicată unui sistem de operare, politica de securitate determină ce utilizatori pot lucra cu sistemul de operare, ce utilizatori au acces la ce obiecte ale sistemului de operare, ce evenimente trebuie înregistrate în jurnalele de sistem și așa mai departe.

Politică de securitate adecvată O vom numi o politică de securitate care oferă un nivel suficient de securitate pentru sistemul de operare. De remarcat mai ales că o politică de securitate adecvată nu este neapărat politica de securitate care realizează securitatea maximă posibilă a sistemului.

Abordări ale clădirii siguresisteme de operare

Există două abordări principale pentru a crea sisteme de operare sigure - fragmentarȘi complex.

La fragmentar În această abordare, protecția este organizată mai întâi împotriva unei amenințări, apoi împotriva alteia etc. Un exemplu de abordare fragmentată este o situație în care un sistem de operare neprotejat (de exemplu, Windows-95) este luat ca bază, un pachet antivirus, un sistem de criptare, un sistem de înregistrare a acțiunilor utilizatorului etc. sunt instalate pe aceasta.

Principalul dezavantaj al abordării fragmentate este evident - atunci când se aplică această abordare, subsistemul de securitate al sistemului de operare este un set de produse software disparate, de obicei produse de diferiți producători. Aceste instrumente software funcționează independent unele de altele, este aproape imposibil să se organizeze interacțiunea lor strânsă. În plus, este posibil ca elementele individuale ale unui astfel de subsistem de protecție să nu funcționeze corect unul în prezența celuilalt, ceea ce duce la o scădere bruscă a fiabilității sistemului. Deoarece subsistemul de protecție, creat pe baza unei abordări fragmentate, nu este o componentă integrală a sistemului de operare, atunci când funcțiile individuale de protecție sunt dezactivate ca urmare a acțiunilor neautorizate ale unui intrus, elementele rămase ale sistemului de operare continuă să funcționeze. în mod normal, ceea ce reduce și mai mult fiabilitatea protecției.

La cuprinzătoare abordare a organizării protecției sistemului funcții de protecție sunt introduse în sistemul de operare în faza de proiectare a arhitecturii sistemului de operare și sunt parte integrantă a acestuia. Elementele individuale ale subsistemului de securitate, create pe baza unei abordări integrate, interacționează strâns între ele atunci când rezolvă diverse probleme legate de organizarea securității informațiilor. Deoarece subsistemul de securitate este dezvoltat și testat ca un întreg, există un conflict între el componente separate practic imposibil. Un subsistem de securitate, creat pe baza unei abordări integrate, poate fi proiectat în așa fel încât în cazul unor defecțiuni fatale în funcționarea elementelor sale cheie, să provoace prăbușirea sistemului de operare, ceea ce nu permite atacatorului pentru a dezactiva funcțiile de protecție ale sistemului. Atunci când se utilizează o abordare fragmentată, o astfel de organizare a subsistemului de protecție este imposibilă.

De regulă, subsistemul de securitate al sistemului de operare, creat pe baza unei abordări integrate, este proiectat astfel încât elementele sale individuale să fie înlocuibile, iar modulele software corespunzătoare să poată fi înlocuite cu alte module care implementează interfața prevăzută pentru interacțiunea software-ului corespunzător. modul cu alte elemente ale subsistemului de securitate.

Măsuri de protecție administrativă

Organizarea unei protecții eficiente și fiabile a sistemului de operare este imposibilă folosind doar software și hardware. Aceste mijloace trebuie neapărat completate de măsuri administrative de protecție. Fără suport calificat constant din partea administratorului, chiar și cea mai fiabilă protecție software și hardware se transformă într-o ficțiune.

Măsuri de bază de protecție administrativă.

1. Monitorizarea constantă a funcționării corecte a sistemului de operare, în special a subsistemului de securitate al acestuia. Cel mai convenabil este să organizați un astfel de control dacă sistemul de operare acceptă înregistrarea evenimentelor. În acest caz, sistemul de operare înregistrează automat într-un jurnal special (sau mai multe jurnale) cele mai importante evenimente care au avut loc în timpul funcționării sistemului.

2. Organizarea și menținerea unei politici de securitate adecvate. Politica de securitate trebuie ajustată în mod constant, răspunzând prompt la modificările în configurația sistemului de operare, la instalarea, eliminarea și modificările de configurare ale produselor software de aplicație și extensiilor sistemului de operare, încercărilor atacatorilor de a depăși protecția sistemului de operare etc.

3. Instruirea utilizatorilor sistemului de operare cu privire la necesitatea respectării măsurilor de securitate atunci când lucrează cu sistemul de operare și monitorizarea respectării acestor măsuri.

4. Creați și actualizați în mod regulat copii de rezervă ale programelor și ale datelor sistemului de operare.

5. Monitorizarea constantă a modificărilor datelor de configurare și a politicii de securitate a sistemului de operare. Este recomandabil să stocați informații despre aceste modificări pe medii de stocare non-electronice pentru a îngreuna ca un atacator care a depășit protecția sistemului de operare să-și ascundă acțiunile neautorizate.

Politică de securitate adecvată

Sarcina de a alege și menține o politică de securitate adecvată este una dintre cele mai importante sarcini ale unui administrator de sistem de operare. Dacă politica de securitate adoptată în sistemul de operare este inadecvată, aceasta poate duce la accesul neautorizat la resursele sistemului de către un utilizator rău intenționat, precum și la scăderea fiabilității sistemului de operare. Pe de altă parte, nu orice politică de securitate adecvată este aplicabilă în practică.

ÎN caz general următoarea afirmație este adevărată: cu atât opera este mai bună sistemul de operare este protejat, cu atât este mai dificil pentru utilizatori și administratori să lucreze cu el. Acest lucru se datorează următorilor factori.

1. Un sistem de securitate care nu are inteligență nu este întotdeauna capabil să determine dacă o acțiune a utilizatorului este rău intenționată. Prin urmare, sistemul de protecție fie nu împiedică anumite tipuri de acces neautorizat, fie interzice unele acțiuni complet legale ale utilizatorului. Cu cât securitatea sistemului este mai mare, cu atât este mai largă clasa acelor acțiuni legale ale utilizatorului care sunt considerate neautorizate de subsistemul de securitate. De exemplu, dacă unui utilizator nu i se permite să creeze fișiere pe hard disk, acel utilizator nu va putea rula niciun program care necesită crearea de fișiere temporare pentru a funcționa corect. Din punct de vedere al politicii de securitate în cauză, crearea unui fișier temporar este o acțiune neautorizată, și nu există nicio eroare în prevenirea acesteia. Doar că în această politică de securitate clasa de acțiuni neautorizate este atât de largă încât îi împiedică pe utilizatori să lucreze normal cu sistemul de operare.

2. Orice sistem care asigură funcții de securitate a informațiilor necesită anumite eforturi din partea administratorilor menite să mențină o politică de securitate adecvată. Cu cât un sistem de operare are mai multe funcții de protecție, cu atât mai mult timp și bani trebuie să cheltuiți pentru menținerea protecției.

3. Subsistemul de securitate al sistemului de operare, ca orice alt pachet software, consumă resurse hardware ale computerului. Cu cât funcțiile de securitate ale sistemului de operare sunt mai complexe, cu atât mai mult timp procesorul, memorie cu acces aleatorși alte resurse hardware ale computerului sunt cheltuite pentru menținerea funcționării subsistemului de protecție și cu atât mai puține resurse rămân pentru programele de aplicație. În unele cazuri, de exemplu, dacă sistemul de operare acceptă controlul autoritar al accesului cu controlul fluxului de informații, subsistemul de securitate al sistemului de operare poate consuma mai mult de jumătate din resursele hardware ale computerului.

4 Menținerea unei politici de securitate prea stricte poate afecta negativ fiabilitatea sistemului de operare. Un exemplu de astfel de politică de securitate este descris în Întrebări frecvente Windows NT. Windows NT permite administratorilor să restricționeze drepturile proceselor de sistem de a accesa obiectele sistemului de operare. Dacă refuzați pseudo-utilizatorul SISTEM, sub care rulează procesele de sistem, accesul la fișierele executabile ale proceselor de sistem, sistemul de operare, așa cum v-ați aștepta, nu va putea porni. În acest caz, o politică de securitate prea strictă duce la o prăbușire instantanee a sistemului de operare, în alte cazuri, o astfel de politică de securitate poate duce la erori și eșecuri greu de detectat în timpul funcționării sistemului de operare, ceea ce este și mai mult; periculos.

Astfel, atunci când definiți o politică de securitate adecvată, nu trebuie să încercați să obțineți cel mai înalt nivel posibil de securitate a sistemului de operare. Politică de securitate optimă adecvată – aceasta este o politică de securitate care nu numai că permite atacatorilor să efectueze acțiuni neautorizate, dar nici nu duce la efectele negative descrise mai sus.

Nu există o singură politică de securitate adecvată pentru toate ocaziile. Ce politică de securitate va fi adecvată este determinată nu numai de arhitectura sistemului de operare, ci și de configurația acestuia, de programele de aplicație instalate etc. O politică de securitate adecvată pentru un sistem de operare va fi probabil inadecvată pentru o altă instanță a aceluiași sistem de operare. Cele mai multe sisteme de operare moderne sunt destul de universale și pot fi folosite pentru a rezolva o mare varietate de probleme. Același sistem de operare poate fi utilizat pentru a asigura funcționarea unui sistem bancar automatizat, a unui server Web și a unui sistem electronic de gestionare a documentelor. Evident, amenințările de securitate pentru toate cele trei aplicații ale sistemului de operare sunt complet diferite și, prin urmare, o politică de securitate adecvată în fiecare caz va fi diferită.

Definirea și menținerea unei politici adecvate de securitate a sistemului de operare poate fi, în general, împărțită în mai multe etape.

1. Analiza amenințărilor. Administratorul sistemului de operare ia în considerare posibilele amenințări de securitate la adresa unei anumite instanțe de sistem de operare. Dintre posibilele amenințări se remarcă cele mai periculoase, protecția împotriva cărora trebuie acordată maxim efort și resurse.

2. Formarea cerințelor pentru politica de securitate. Administratorul stabilește ce instrumente și metode vor fi folosite pentru a proteja împotriva anumitor amenințări. De exemplu, protecția împotriva accesului neautorizat la un anumit obiect de sistem de operare poate fi realizată prin intermediul controlului accesului, sau prin mijloace criptografice, sau prin utilizarea unei combinații a acestor mijloace. Administratorul trebuie să facă alegeri similare pentru fiecare amenințare la securitatea sistemului de operare, alegând apărarea optimă împotriva fiecărei amenințări. În același timp, administratorul analizează posibilele efecte secundare ale diferitelor opțiuni de politică de securitate, evaluând măsura în care fiecare opțiune de politică de securitate va prezenta efecte secundare negative. De regulă, administratorul trebuie să facă un compromis, acceptând fie securitatea insuficientă a sistemului de operare față de anumite amenințări, fie anumite dificultăți pentru utilizatori atunci când lucrează cu sistemul.

3. Definirea formală a politicii de securitate. Administratorul definește clar cum trebuie îndeplinite exact cerințele formulate în etapa anterioară. Acesta decide dacă aceste cerințe pot fi îndeplinite numai folosind instrumentele încorporate ale sistemului de operare sau dacă trebuie instalate pachete de securitate suplimentare. În acest din urmă caz, este selectat software-ul necesar. Sunt formulate cerințele necesare pentru configurarea sistemului de operare, precum și cerințele pentru configurarea pachetelor suplimentare de securitate, dacă este necesară instalarea unor astfel de pachete. În plus, administratorul trebuie să ofere o procedură pentru efectuarea modificărilor necesare politicii de securitate în situații de urgență, de exemplu, atunci când se descoperă că un utilizator neautorizat s-a autentificat în sistem. Rezultatul acestei etape este o listă detaliată a setărilor de configurare a sistemului de operare și a pachetelor suplimentare de protecție, care indică în ce situații care setări trebuie setate.

4. Implementarea politicii de securitate. Până la începutul acestei etape, administratorul sistemului de operare are o idee clară despre ce ar trebui să fie o politică de securitate adecvată. Sarcina acestei etape este de a aduce configurația sistemului de operare și pachetele suplimentare de securitate în conformitate cu politica de securitate definită oficial în etapa anterioară.

5. Mentinerea si corectarea politicii de securitate.În această etapă, sistemul de operare funcționează în conformitate cu politica de securitate definită în etapa a treia. Sarcina administratorului este de a monitoriza conformitatea cu politica de securitate și de a face modificările necesare la aceasta pe măsură ce apar modificări în funcționarea sistemului de operare. De exemplu, dacă un nou produs software este instalat pe sistemul de operare, este posibil ca politica de securitate să fie necesară ajustată, astfel încât produsul software să poată funcționa corect.

Standarde de securitate pentru sălile de operațiesisteme

Nu există standarde speciale de securitate pentru sistemele de operare. Pentru a evalua securitatea sistemelor de operare, standardele dezvoltate pentru sisteme informatice deloc.

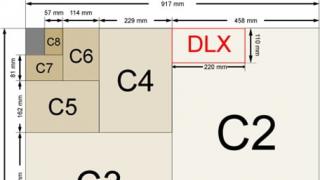

Cel mai cunoscut standard pentru securitatea sistemelor informatice este un document numit „Trusted computer system evaluatii criteria”, elaborat de Departamentul Apărării al SUA în 1983. Acest document este mai bine cunoscut sub denumirea informală „Orange Book”. „Orange Book”, toate sistemele informatice securizate sunt împărțite în șapte clase de la D1 (protecție minimă, practic nicio protecție) la A1 (protecție maximă). Cerințele de bază ale Orange Book, aplicate sistemelor de operare, pot fi formulate după cum urmează (foarte simplificat).

Clasa D1. Fără cerințe. Această clasă include toate sistemele de operare care nu îndeplinesc cerințele celor mai înalte clase

Clasa C1. Sistemul de operare acceptă controlul selectiv al accesului (discreționar). Un utilizator care începe să lucreze cu sistemul trebuie să-și confirme identitatea (autentificarea).

Clasa C2. Toate cerințele clasei C1 sunt îndeplinite. Toate subiectele și obiectele sistemului de operare au identificatori unici. Sunt interzise toate acțiunile tuturor subiecților de acces care nu sunt permise în mod expres. Evenimentele care sunt potențial periculoase pentru menținerea securității sistemului de operare sunt înregistrate într-un jurnal special (jurnal de audit), care poate fi accesat doar de utilizatorii privilegiați. Toate informațiile șterse din memoria RAM sau mediul extern de stocare ale computerului sunt șterse fizic și nu pot fi accesate ulterior de niciun subiect de acces.

Clasa B1. Toate cerințele clasei C2 sunt îndeplinite. Este acceptat controlul accesului autorizat (obligatoriu) la obiectele sistemului de operare. Este acceptată etichetarea informațiilor exportate.

Clasa B2. Toate cerințele clasei B1 sunt îndeplinite. Subsistemul de securitate al sistemului de operare implementează un model de securitate definit formal și documentat clar. Sunt monitorizate canalele ascunse de scurgere de informații. Interfața subsistemului de securitate este definită în mod clar și formal, arhitectura și implementarea acestuia sunt pe deplin documentate. Sunt prezentate cerințe mai stricte pentru identificare, autentificare și control al accesului.

Multe sisteme de operare binecunoscute satisfac cerințele clasei C2: o serie de versiuni UNIX, Windows NT, OS/400, VAX/VMS și IBM MVS cu pachetul RACF. Există foarte puține sisteme de operare pentru computerele personale care îndeplinesc cerințele claselor de protecție superioare. Acest lucru se explică, pe de o parte, prin „intensitatea resurselor” ridicată a subsistemelor de protecție care îndeplinesc cerințele clasei B1 și superioare și, pe de altă parte, prin dificultățile de a asigura funcționarea normală a software-ului comun într-o astfel de operare. sisteme. Dacă cerințele clasei C2 permit utilizarea unui software dezvoltat pentru alte medii software într-un sistem de operare protejat (de exemplu, în Windows NT puteți rula Microsoft Office pentru Windows 95), atunci cerințele claselor superioare de protecție sunt atât de stricte încât acestea interferează semnificativ cu funcționarea programelor de aplicație dezvoltate fără a lua în considerare aceste cerințe. De exemplu, un editor de text Microsoft Word, fiind lansat într-un sistem de operare care îndeplinește cerințele clasei B1, nu va funcționa corect la deschiderea simultană a documentelor cu clasificări de securitate diferite.

Principalele dezavantaje ale Cărții Portocalii includ următoarele:

Mijloacele criptografice de securitate a informațiilor nu sunt luate în considerare deloc;

Problemele de asigurare a protecției sistemului împotriva atacurilor care vizează dezactivarea temporară a sistemului (atacuri de tip denial-of-service) nu sunt practic luate în considerare;

Se acordă o atenție insuficientă problemelor de protecție a sistemului protejat de efectele negative ale marcajelor software și ale virușilor informatici;

Problemele de interacțiune a mai multor instanțe de sisteme protejate într-o rețea de calculatoare locală sau globală nu sunt luate în considerare suficient de detaliat;

Cerințele privind mijloacele de protecție împotriva scurgerii de informații confidențiale dintr-un sistem protejat sunt concentrate pe stocarea informațiilor confidențiale în baze de date și nu sunt foarte potrivite pentru protejarea fluxului de documente electronice.

Standarde de securitate și politică de securitate adecvată

Dacă un sistem de operare este certificat conform unei anumite clase de securitate a unui anumit sistem de standarde, aceasta nu înseamnă că informațiile stocate și procesate în acest sistem sunt protejate în conformitate cu clasa corespunzătoare. Securitatea unui sistem de operare este determinată nu numai de arhitectura acestuia, ci și de politica de securitate actuală.

De regulă, certificarea unui sistem de operare pentru o anumită clasă de securitate este însoțită de elaborarea cerințelor pentru o politică de securitate adecvată, cu strictîndeplinirea cărora securitatea unei anumite instanțe de sistem de operare va îndeplini cerințele clasei de protecție corespunzătoare.

De exemplu, să ne uităm la câteva cerințe pentru configurarea sistemului de operare Windows NT, care trebuie îndeplinite pentru a respecta clasa de securitate a sistemului de operare C2 din „Cartea portocalie”:

Hard disk-urile folosesc numai sistemul de fișiere NTFS;

Este interzisă utilizarea parolelor mai scurte de șase caractere;

Emularea OS/2 și POS1X este interzisă;

Accesul anonim și al oaspeților este interzis;

Lansarea oricăror programe de depanare este interzisă;

Comutatorul de alimentare și butonul RESET nu sunt disponibile pentru utilizatori;

Este interzisă închiderea sistemului de operare fără ca utilizatorul să se autentifice;

Politica de securitate privind auditarea este concepută în așa fel încât dacă jurnalul de securitate devine plin, sistemul de operare nu mai funcționează (se îngheață). După aceasta, sistemul poate fi restabilit la funcționarea normală numai de către administrator;

Este interzisă partajarea resurselor medii de stocare amovibile (dischete, CD-ROM-uri etc.) între utilizatori;

Scrierea în directorul de sistem și în fișierele de inițializare a sistemului de operare este permisă numai administratorilor și proceselor de sistem.

Atunci când stabilește o politică de securitate adecvată, administratorul sistemului de operare ar trebui să se concentreze în primul rând pe protejarea sistemului de operare de amenințări specifice la adresa securității acestuia. Din păcate, în zilele noastre există adesea o situație în care un administrator formează cerințe pentru o politică de securitate bazată nu pe un set de amenințări împotriva cărora trebuie implementată protecția, ci pe câteva recomandări abstracte pentru menținerea securității unui anumit sistem de operare. Cel mai adesea, cerințele diferitelor standarde de securitate ale sistemelor informatice sunt considerate astfel de recomandări - cele mai „populare” sunt standardele Orange Book. Ca urmare, este posibil ca un sistem de operare certificat la o clasă de protecție foarte înaltă să fie vulnerabil la anumite amenințări chiar dacă politica de securitate îndeplinește cerințele clasei de protecție corespunzătoare.

15.04.2001 Ruslan Bogatyrev

Niciodată în istorie lumea reală nu a fost atât de dependentă de lumea artificială, inventată și construită de însuși om - Internetul nu numai că a construit punți între țări și continente, ci a adus și criminalul mai aproape de victimă. Ca urmare, a existat interes pentru sistemele de operare de încredere și sigure.

Securitatea sistemelor informatice a fost și rămâne o bătaie de cap pentru cei cărora le pasă de soarta informațiilor importante care afectează luarea deciziilor, managementul financiar, alocarea resurselor etc. Anii trec, iar numărul persoanelor care doresc să profite de roadele muncii altcuiva sau să provoace daune intenționate nu scade, ci crește continuu. Mai mult, datorită răspândirii rapide și pe scară largă a „bunelor practici” pentru depășirea barierelor de protecție, din cauza aparentei neglijențe a multor proprietari de informații și a aderării rare la principiul inevitabilității pedepsei, întreaga lume se confruntă cu o gravă și boală crudă. Numele ei este necunoscut, dar pericolul ei este evident. A afectat o zonă vastă într-o formă ascunsă și acum amenință să se dezvolte într-o adevărată epidemie.

Niciodată în istorie lumea reală nu a fost atât de dependentă de lumea artificială, inventată și construită de omul însuși. Nu se îngrijește corespunzător de organizare protectie eficienta creațiile noastre, noi, în beneficiul dezvoltării civilizației, ne străduim să ne conectăm din ce în ce mai profund canale de informare aceste două universuri, pentru a asigura pătrunderea maximă a lumii mai imperfecte în cea mai puțin imperfectă. Evoluția computerului a trecut deja trei etape importante:

- concentrarea resurselor de calcul și informații (în era mainframe-urilor);

- asigurarea accesibilității tehnice a puterii computerului pentru un public de masă (în era PC);

- ruperea granițelor naturale ale spațiului și timpului la scara economiei și politicii globale (în era Internetului).

Unit formă digitală ideile au facilitat foarte mult rezolvarea multor probleme practice, dar în același timp au creat inevitabil baza pentru a provoca daune maxime cu costuri minime. Mai mult, datorită unificării schimb de informatiiși ușurința de a lucra cu instrumente software, chiar și o persoană fără experiență poate provoca daune. Numai când ne-am confruntat cu problema SIDA, am putut realiza că organismul nostru are propria sa apărare pe mai multe niveluri, unde imunitatea joacă aproape un rol cheie. Absența unei astfel de bariere de protecție omniprezente în lumea computerelor în viitorul nu prea îndepărtat promite să aducă probleme la o scară care va face ca necazurile cauzate de epidemiile moderne să pară mici și nesemnificative. Vine momentul să ne gândim serios la faptul că, fără a ridica bariere artificiale, fără a crea analogi de protecție imunitară locală pentru software, a merge mai departe devine din ce în ce mai periculoasă.

Când vine vorba de problemele de securitate a informațiilor, aceștia recurg de obicei la un scenariu simplu și dovedit: mai întâi, intimidați complet publicul cu cifre și fapte care caracterizează amploarea și natura pericolului iminent, apoi treceți la partea principală - prezentarea rețetelor. pentru „droguri” miraculoase care elimină o serie de simptome menționate. Aducand un omagiu traditiei, sa nu ne indepartam prea mult de drumul batut. Cu toate acestea, nu are sens să minți: există mult mai multe probleme aici decât soluții. Așadar, atenția noastră se va concentra în principal asupra punctelor dureroase ale configurațiilor computerelor - sistemele lor de operare.

Conform raportului anual „2001 Computer Crime and Security Survey” al Institutului Securitatea calculatoruluiîn San Francisco și FBI, pierderile financiare din infracțiunile informatice din Statele Unite în ultimul an au crescut cu 43% de la 265,6 milioane de dolari la 377,8 milioane de dolari. În același timp, 85% dintre cei 538 de respondenți, în principal din structurile industriale și guvernamentale. a anunțat fapte de încălcări ale securității informatice și nu numai din cauza atacurilor intrușilor. Aproape 64% au fost îngrijorați de pierderile suferite, dar doar 35% au putut să le estimeze în termeni monetari. Aproximativ 70% dintre respondenți au spus că canalele de internet au fost cel mai des atacate, iar 31% au indicat că sistemele interne ale companiei au fost atacate. Cazurile de intruziune externă au fost confirmate de 40% dintre respondenți (în 2000 - 25%), iar 38% au înregistrat un refuz de serviciu (27% în 2000). 91% dintre respondenți s-au plâns de încălcarea privilegiilor din cauza angajaților care își abuzează munca pe Internet, iar 94% au găsit viruși în sistemele lor (în 2000, acest lucru a fost observat de 85%).

Chiar și din aceste cifre slabe, este vizibilă o tendință clar negativă - Internetul nu numai că construiește punți între țări și continente, ci și aduce criminalul mai aproape de victimă. Pentru a parafraza o zicală celebră, dacă nu ești interesat de criminalitatea cibernetică, foarte curând criminalitatea informatică va fi interesată de tine. Dacă lăsăm deoparte chestiunile eterne ale inteligenței și spionajului industrial și ne concentrăm doar pe partea „de zi cu zi” a problemei, atunci unele dintre problemele principale în domeniul securității informațiilor din ultimul an au fost atacurile asupra sistemelor de plată, discreditarea companiilor ( refuzul serviciului), sabotaj industrial, hacking de secrete corporative, încălcarea drepturilor proprietate intelectuală. Potrivit estimărilor Biroului pentru Știință și Tehnologie sub președintele Statelor Unite, daunele anuale cauzate afacerilor americane de atacatorii informatici în ultimii ani au ajuns la 100 de miliarde de dolari Pierderi din accesul neautorizat la informații legate de activitățile instituțiilor financiare din SUA s-a ridicat la cel puțin un miliard de dolari pe an. Astfel, afacerile americane s-au apropiat de punctul în care rezolvarea în timp util și adecvată a problemelor de securitate devine fezabilă din punct de vedere economic.

Unix în contextul securității

Istoria sistemului de operare este inseparabilă de istoria și evoluția computerelor în sine. Se întâmplă că clonele Unix domină astăzi piața sistemelor corporative și au devenit legătura dintre lumea computerelor personale și cele de înaltă performanță. Din păcate, Unix suferă de deficiențe serioase, iar fenomenul Linux ne-a forțat să aruncăm o privire diferită asupra multor probleme, inclusiv a problemelor de securitate a informațiilor.

Unix nu are un mecanism clar pentru asigurarea integrității programe de utilizatorși fișiere, nu oferă controlul accesului pentru un utilizator individual; împărțirea drepturilor se realizează în cadrul grupurilor. În Unix obișnuit, nu este atât de dificil pentru un străin să preia privilegiile de superutilizator. Contabilitatea și controlul acțiunilor utilizatorului, în special atunci când lucrați cu resurse critice pentru securitate, nu este, de asemenea, un punct forte al UNIX obișnuit. Desigur, cu un efort de configurare din partea administratorului de sistem, unele defecte pot fi eliminate. Dar, în general, imaginea nu pare încurajatoare.

Lucrările Agenției Naționale de Securitate din SUA oferă o analiză detaliată a problemelor cu care se confruntă actuala generație de sisteme de operare în ceea ce privește securitatea computerelor. Concluzia principală: sunt necesare noi sisteme de operare securizate special concepute. În special, autorii spun că sistemul Kerberos, Protocoale SSLși IPSEC sunt în mare măsură vulnerabile datorită faptului că, dacă este imposibil să se asigure prezența unui software de încredere la capetele conexiunii, protecția devine iluzorie.

Iată ce a spus Elias Levy (Aleph1), moderator al binecunoscutei liste de corespondență pentru securitatea computerelor BugTraq, într-un interviu recent: „Cred că modelul de securitate în Unix este prea simplist. Abordarea „totul sau nimic” nu atinge abordarea cu cel mai mic privilegiu... Trusted Computing Base nu va oferi niciodată tot ce are nevoie utilizatorul. Pe de altă parte, constat că majoritatea implementărilor de control al accesului obligatoriu, privilegii etc. prea complicat... Până la urmă este greu de prezis interacțiunile care vor duce la apariție puncte slabe. Luați în considerare problema sendmail, care a fost rezultatul permisiunilor încorporate în nucleul Linux.”

Levy face apel la abandonarea practicii de „corticare a găurilor” și începerea construirii unui nou sistem de operare care să satisfacă inițial cerințele de securitate.

Acest lucru reflectă interesul emergent de astăzi pentru sistemele de operare de încredere și sigure. Cerințele de securitate ar trebui să conducă la proiectarea sistemului de operare și nu ar trebui introduse ca servicii auxiliare.

Criterii și linii directoare de siguranță

Lucrările privind criteriile de siguranță a sistemului au început încă din 1967 și în 1970 a apărut primul raport intitulat „ Controale de securitate pentru sisteme informatice" În 1983, Departamentul de Apărare al SUA a lansat „ Cartea portocalie„ - o carte cu o copertă portocalie intitulată „Trusted Computer Systems Evaluation Criteria”. Zona rețelelor de calculatoare în ceea ce privește securitatea a fost definită în așa-numitele recomandări X.800 - Arhitectura de securitate pentru interconectarea sistemelor deschise pentru aplicații CCITT. Orange Book definește un sistem de încredere ca fiind „un sistem care utilizează suficient hardware și software pentru a permite unui grup de utilizatori să proceseze simultan informații de diferite grade de sensibilitate, fără a încălca drepturile de acces”.

Există două criterii principale pentru evaluarea sistemelor fiabile:

- politica de securitate (un set de reguli și reglementări care definesc disciplina de prelucrare, protecție și difuzare a informațiilor, precum și alegerea mecanismelor de securitate specifice; aceasta ingredient activ protecţie);

- asigurare (gradul de încredere care poate fi acordat unei implementări specifice de sistem de operare; reflectă nivelul de corectitudine al mecanismelor de securitate; este o componentă pasivă a protecției).

Potrivit Orange Book, există trei roluri: administrator de sistem, operator de sistem și administrator de securitate. Conform cerințelor TCSEC, documentația producătorului trebuie să cuprindă patru elemente importante: o politică de securitate; interfețe de calcul de încredere; mecanisme TCB; îndrumări privind utilizarea eficientă a mecanismelor TCB.

În general vorbind, domeniul de aplicare al componentelor securizate include mai mult decât sisteme de operare. Deci, în special, pe lângă „Cartea portocalie” TCSEC, care reglementează problemele de securitate în sistemul de operare, există documente similare de la Centrul național de securitate a computerelor din SUA pentru DBMS (TDI, „ Cartea Violet") și rețele (TNI, " carte roșie"). Deci Cartea Portocalie nu este singurul document, deși este unul important. În Statele Unite, a apărut de mult o serie întreagă de documente în coperți multicolore, numite „Curcubeu” ( Seria Curcubeu; www.radium.ncsc.mil/tpep/library/rainbow). În același timp, după cum se poate observa din bara laterală, uneori, sub capacul de aceeași culoare apăreau materiale diferite.

În afara Statelor Unite, au apărut și analogi ale „Carții portocalii”: acestea sunt documentele directoare ale Comisiei Tehnice de Stat (1992), precum și „Criterii de evaluare a securității tehnologiei informației” (ITSEC - Criteriile de evaluare a securității tehnologiei informației, 1991). ), valabil în Marea Britanie, Germania, Franța și Țările de Jos.

Desigur, din cauza necesității de a unifica abordările privind securitatea informațiilor, în cele din urmă a fost nevoie de eliminarea dualității reglementării, care a fost realizată separat în SUA (TCSEC) și Europa (ITSEC). În fig. Figura 1 prezintă „arborele genealogic” al adoptării unui nou standard internațional, numit „Criterii unificate pentru evaluarea securității în tehnologia informației”. Cel mai adesea, denumit pur și simplu „criteriile comune”, acesta definește standardul internațional ISO/IEC 15408, care a fost dezvoltat de Agenția Națională de Securitate și de Grupul de Securitate pentru Electronică și Transmisie a Institutului Național de Standarde și Tehnologie (SUA). ), Agenția Federală pentru Tehnologia Informației (Germania), Serviciul Central de Securitate a Informației (Franța), Agenția Națională pentru Securitatea Datelor Olandeză, Autoritatea de Securitate a Datelor (Canada).

Common Criteria V2.1 este descris în trei cărți:

- Introducere și model general (CCIMB-99-031).

- Cerințe funcționale la siguranță (CCIMB-99-032).

- Cerințe de asigurare a securității (CCIMB-99-033).

„Criterii unificate” distinge 11 clase funcționale:

- audit;

- suport criptografic;

- transfer de date;

- protecția datelor utilizatorilor;

- identificare și autentificare;

- management de securitate;

- confidențialitatea;

- protejarea funcțiilor de securitate ale sistemului țintă;

- utilizarea resurselor;

- acces la sistemul țintă;

- căi/canale fiabile.

Fiecare dintre aceste clase conține mai multe familii și fiecare familie conține de la una la mai multe componente.

Criteriile formulate în TCSEC, ITSEC și CCITSE definesc împărțirea sistemelor informatice în 4 niveluri de securitate (A, B, C, D) în funcție de gradul de fiabilitate. Nivelul A este cel mai înalt. Urmează nivelul B (în ordinea descrescătoare a securității există clasele B3, B2, B1). Apoi, cel mai frecvent nivel este C (clasele C2 și C1). Nivelul cel mai scăzut este D (sisteme care nu au putut obține certificarea pentru clasele menționate mai sus).

În urma unui compromis între cerințele de siguranță, eficiența sistemului și prețul acestuia, marea majoritate a companiilor de astăzi se străduiește să obțină certificarea clasa C2.

Literatură

1. P. Hristov. Securitatea datelor în sistemul de operare UNIX // „Sisteme deschise”, 1993, nr. 3

2. V. Galatenko. Securitatea informației // „Sisteme deschise”, 1995, nr. 4, 1996, nr. 1

3. R. Bogatyrev. Linux: originile unei noi filozofii de programare // PC World, 2001, No.1.

4. 2001 Computer Crime and Security Survey // Computer Security Institute, San Francisco, 12 martie 2001; www.gocsi.com/prelea_000321.htm

5. Criterii comune pentru evaluarea securității tehnologiei informației (CCITSE) V2.1 // 1998; www.radium.ncsc.mil/tpep/library/ccitse/ccitse.html

6 P. Loscocco et al. Inevitabilitatea eșecului: presupunerea defectuoasă a securității în mediile de calcul moderne // Agenția Națională de Securitate, 1998.

Ruslan Bogatyrev

Subiecte ale cărții de securitate informatică TCSEC stabilite în seria „Curcubeu”.

- TCSEC (1983, 1985, „Cartea portocalie”, 5200.28-STD).

- TNI, Trusted Computer Network Interpretation (1987, 1990, Red Book, NCSC-TG-005, NCSC-TG-011).

- TDI, Trusted DBMS Interpretation (1991, Purple Book, NCSC-TG-021).

- Sisteme de verificare formală (1989, „Cartea violet”, NCSC-TG-014).

- Manufacturing Trusted Systems (1992-1994, Purple Books, NCSC-TG-024).

- Protecția accesului (1992, Purple Book, NCSC-TG-028).

- Trust Distribution (1988, „Dark Purple Book”, NCSC-TG-008).

- Crearea documentației (1988, The Ruby Book, NCSC-TG-007).

- RAMP (1995, Cartea roz, NCSC-TG-013).

- Analiza canalului acoperit (1993, Light Pink Book, NCSC-TG-030).

- Testare de securitate (1991, „Bright Orange Book”, NCSC-TG-023).

- Controlul accesului discreționar (1987, The Neon Book, NCSC-TG-003).

- Reguli pentru crearea manualelor de utilizare (1991, The Peach Book, NCSC-TG-026).

- Managementul configurației (1988, Amber Book, NCSC-TG-006).

- Cerințe de securitate a calculatorului (1985, Cartea galbenă strălucitoare, CSC-STD-003-85).

- Clarificări tehnice pentru cerințele de securitate a calculatorului (1985, Cartea galbenă, CSC-STD-004-85).

- Recuperare credibilă în caz de dezastru (1991, Cartea galbenă, NCSC-TG-022).

- Writing Guidelines for Assurance Management (1992, Yellow-Green Book, NCSC-TG-016).

- Achiziția de date în sisteme informatice automatizate (1991, Cartea verde pale, NCSC-TG-025).

- Managementul parolelor (1985, Green Book, CSC-STD-002-85).

- Dicționar de terminologie de securitate a computerelor (1988, Dark Green Book, NCSC-TG-004).

- Modelare de securitate (1992, Blue Book, NCSC-TG-010).

- Competență de administrator de securitate (1992, Turquoise Book, NCSC-TG-027).

- Identificare și autentificare (1991, Light Blue Book, NCSC-TG-017).

- Reutilizarea obiectelor (1992, Light Blue Book, NCSC-TG-018).

- Chestionare în evaluarea sistemelor de încredere (1992, Blue Book, NCSC-TG-019).

- Concepte de certificare și acreditare (1994, Blue Book, NCSC-TG-029).

- Evaluarea produselor de credibilitate (1990, The Bright Blue Book, NCSC-TG-002).

- Interpretarea subsistemelor de securitate a computerelor (1988, The Sky Blue Book, NCSC-TG-009).

- Managementul încrederii (1989, Brown Book, NCSC-TG-015).

- Audit în sisteme de încredere (1988, Brown Book, NCSC-TG-001).

- TRUSIX (1989, „Cartea de argint”, NCSC-TG-020).

Clase de securitate a sistemelor informatice (TCSEC, Common Criteria)

Clasa D. Nivel minim de siguranță. Această clasă include sisteme care au fost aplicate pentru certificare, dar nu au trecut-o. In timp ce in această clasă niciun sistem de operare nu este înregistrat.

Clasa C1. Protecție selectivă a accesului. Asigură prezența unei baze de calcul fiabile (TCB), îndeplinirea cerințelor selective de securitate. Este asigurată separarea utilizatorilor de date (măsuri de prevenire a citirii sau distrugerii datelor, capacitatea de a proteja datele private). În prezent, nu există nicio certificare disponibilă pentru această clasă.

Clasa C2. Protecția accesului gestionat. Sistemele din această clasă sunt capabile să implementeze un control mai clar definit în ceea ce privește protecția selectivă a accesului. Acțiunile utilizatorului sunt asociate cu procedurile de identificare/autentificare. Acordarea și revocarea privilegiilor de acces utilizatorilor. În plus, evenimentele critice pentru securitate sunt auditate și resursele sunt izolate. Următoarele sunt certificate pentru această clasă: AIX 4.3.1, OS/400 V4R4M0 cu Feature Code 1920, AOS/VS II, Release 3.10, OpenVMS VAX și Alpha Versiunea 6.1, CA-ACF2 MVS Release 6.1, NT Workstation și NT Server, Ver. 4.0, Guardian-90 cu Safeguard S00.01.

Clasa B1. Securitate etichetată. În plus față de cerințele C2, este necesară o descriere informală a modelului de politică de securitate, etichetarea datelor și aplicarea controlului accesului la subiecții și obiectele numite. Certificat pentru această clasă: CA-ACF2 MVS Release 6.1 complet cu CA-ACF2 MAC, UTS/MLS, Versiunea 2.1.5+ (Amdahl), SEVMS VAX și Alpha Versiunea 6.1, ULTRIX MLS+ Versiunea 2.1 pe platforma VAX Station 3100, CX /SX 6.2.1 (Harris Computer Systems), HP-UX BLS versiunea 9.0.9+, Trusted IRIX/B versiunea 4.0.5EPL, OS 1100/2200 Versiunea SB4R7 (Unisys).

Clasa B2. Protecție structurată. În această clasă de sisteme, TCB trebuie să se bazeze pe un model formal de politică de securitate bine definit și documentat. Controlul accesului selectiv și forțat se aplică tuturor subiecților și obiectelor din sistem. Canalele ascunse sunt dezvăluite. TCB trebuie să fie clar descompus în elemente care sunt critice și necritice din punct de vedere al siguranței. Mecanismele de autentificare sunt consolidate. Managementul mecanismelor de fiabilitate este asigurat sub formă de suport pentru funcțiile unui administrator de sistem și operator. Aceasta presupune că există mecanisme stricte de gestionare a configurației. Sistemul este relativ rezistent la intruziune. Trusted Xenix 4.0 (Trusted Information Systems) este certificat pentru această clasă.

Clasa B3. Domenii de securitate. TCB trebuie să îndeplinească cerințele unui mecanism de monitorizare de referință care controlează absolut tot accesul subiecților la obiecte și, în același timp, să fie suficient de compact pentru a fi analizat și testat. Este necesar un administrator de securitate. Mecanismele de audit sunt extinse pentru a include capabilități de alertă pentru evenimente critice pentru securitate. Sunt necesare proceduri de recuperare a sistemului. Sistemul este extrem de rezistent la intruziune. XTS-300 STOP 5.2.E (Servicii guvernamentale Wang) este certificat pentru această clasă.

Clasa A1. Design verificat. Această clasă de sisteme este echivalentă din punct de vedere funcțional cu clasa B3, în sensul că nu sunt necesare caracteristici arhitecturale suplimentare sau alte cerințe de politică de securitate. Diferența semnificativă este că sunt necesare o specificație formală de proiectare și metode de verificare adecvate pentru a se asigura că TCB este implementat corect. Nu există niciun sistem de operare înregistrat în această clasă.

După cum era de așteptat mai devreme, Kaspersky Lab lucrează la crearea unui sistem de operare securizat pentru sistemele de control industrial. Anunțul acestui proiect a fost făcut personal de Evgeny Kaspersky, CEO companie, la conferința ITU Telecom World 2012 din Dubai.

În discursul său, Evgeniy a vorbit despre pericolele armelor cibernetice și despre abordarea companiei de a asigura protecția sistemelor industriale critice. „Pe termen lung, armele cibernetice vor provoca fără îndoială rău tuturor: atacatorilor, victimelor și doar observatori din afara. Spre deosebire de armele tradiționale, elementele armelor cibernetice pot fi ușor reprogramate de inamic. Supraviețuirea în astfel de condiții poate fi garantată doar printr-o nouă paradigmă de securitate mai avansată pentru sistemele informaționale critice”, a subliniat Evgeny Kaspersky.

Principalele puncte ale raportului lui Evgeniy Kaspersky.

- Malware-ul tradițional are deja efecte de propagare asupra infrastructurii critice.

- Incidentele precum întreruperea curentului din 2003 în Statele Unite și Canada sunt cauzate de defecțiuni ale software-ului și incapacitatea de a monitoriza starea reală a sistemelor de alimentare.

- Cursa înarmărilor cibernetice în curs face problema protecției infrastructurii critice și mai serioasă:

- Viermele Stuxnet și troianul Duqu au fost descoperite în 2010, respectiv 2011;

- Pe parcursul anului 2012, malware-ul Gauss și Flame, precum și miniFlame, au fost deja descoperite.

- Armele cibernetice sunt universale și nu cunosc granițe. Impactul său asupra sistemelor industriale critice poate fi devastator.

- Protejarea corectă a sistemelor industriale vulnerabile este prioritatea numărul unu.

În timpul discursului său, Evgeny Kaspersky a descris principalele măsuri pentru asigurarea protecției sistemelor de control industrial. Un nou sistem de încredere pentru obținerea de informații fiabile despre funcționarea unei instalații industriale ar trebui să fie primul pas către protectie eficienta din armele cibernetice. De aceea, Kaspersky Lab lucrează în prezent la crearea unui sistem de operare securizat care poate deveni un nod de încredere într-un sistem de control industrial.

Viermele Stuxnet este primul exemplu de armă cibernetică, a cărei utilizare a devenit cunoscută publicului larg. Autorii Stuxnet au deschis cutia Pandorei, arătând lumii cât de eficiente pot fi atacurile asupra infrastructurii cheie. Acum, chiar și un școlar își poate imagina cu ușurință posibilele consecințe ale unui atac distructiv de succes asupra instalațiilor energetice, industriale sau financiare.

După ce Stuxnet a fost descoperit, au fost găsiți câțiva dintre verii săi: Duqu, Flame și Gauss. Aceste programe au unele caracteristici comune, dar obiectivele, funcționalitatea și timpul de creare diferă. Dacă în fața statului, apărând exteriorul lor interese politice, a folosit mijloace diplomatice, economice și militare, acum pentru a efectua anumite sarcini, în loc de avioane, rachete, tancuri sau nave, pot folosi programe malware speciale. Puterile mondiale de frunte au deja atât nevoia de a se proteja de acțiunile inamice ostile în spațiul cibernetic, cât și planurile de a-și spori capacitățile cibernetice. Acest lucru creează o reacție în lanț și obligă alte țări să adune echipe de programatori și hackeri de înaltă calificare pentru a dezvolta instrumente cibernetice specializate - atât pentru apărare, cât și pentru atac. Cursa înarmărilor cibernetice câștigă amploare.

Astăzi putem spune că, pentru a păstra suveranitatea, statul nu trebuie doar să apere interesele socio-economice și politice, ci și să își protejeze cu grijă. spațiu informațional. Și acum, sarcina de a controla sistemele informaționale care sunt critice pentru stat vine aproape în prim-plan.

Anatomia unui atac

Cele mai periculoase ținte ale atacurilor cibernetice sunt, în primul rând, sistemele cheie infrastructura informaţională(FIAC), gestionarea instalațiilor critice: energie electrică, transport, extracție de resurse, Procese de producțieîn fabrici şi fabrici.

Pe lângă instalațiile industriale, există multe organizații pentru care acces neautorizat accesul la informație poate deveni o problemă serioasă: bănci, instituții medicale și militare, institute de cercetare și afaceri. Astfel de organizații pot deveni și ținta atacurilor cibernetice, dar vorbim în primul rând despre protejarea instalațiilor industriale.

Pentru a gestiona obiectele, FIAC folosește unul sau altul software, care, din păcate, nu este lipsit de erori și vulnerabilități. Potrivit unui studiu al Universității Carnegie Mellon, numărul de erori în software-ul militar și industrial este în medie de cinci până la zece la 1.000 de linii de cod. Aceasta se referă la software-ul utilizat în practică care a trecut deja de etapele de testare și implementare. Având în vedere că nucleul sistemului de operare Windows conține mai mult de 5 milioane de linii de cod, iar nucleul Linux conține 3,5 milioane, nu este greu de calculat numărul de vulnerabilități teoretic posibile care ar putea fi folosite pentru a realiza atacuri cibernetice.

Pentru a efectua un atac cibernetic eficient, atacatorul trebuie, desigur, să aibă o bună înțelegere a structurii interne a obiectului atacat. De aceea, atacurile constau de obicei în mai multe etape.

În primul rând, recunoașterea, etapa, informațiile sunt colectate despre structura internă a rețelei, echipamentele și software-ul folosit acolo - atacatorii sunt interesați de caracteristicile și caracteristicile lor. În această etapă, adesea nu obiectele țintă sunt atacate, ci companiile contractante care au efectuat automatizarea (integratori de sistem), deoarece acestea, de regulă, sunt mai puțin responsabile cu securitatea informațiilor, dar au în același timp valori valoroase. date. În plus, astfel de companii au capacitatea de a avea acces autorizat la rețeaua tehnologică țintă, de care atacatorii pot profita în etapele ulterioare ale atacului. În etapa de colectare a informațiilor, companiile de servicii, partenerii și furnizorii de echipamente pot fi, de asemenea, atacați.

În a doua etapă, informațiile colectate sunt analizate cu atenție și este selectat cel mai eficient vector de atac. În funcție de aceasta, se stabilește ce vulnerabilități din codul programului trebuie folosite pentru a pătrunde în sistem și ce funcționalitate trebuie să aibă codul rău intenționat pentru a atinge scopul dorit. După care este creat un program rău intenționat cu „muniția” necesară.

După aceasta, dacă este posibil, software și echipamente similare cu cele atacate sunt achiziționate și se efectuează teste ale malware-ului.

În cele din urmă, problema livrării de malware pe site este rezolvată. Gama de posibilități aici se extinde de la relativ metode simple Inginerie sociala la metode de înaltă tehnologie de pătrundere prin canale de comunicare sigure. După cum a arătat și cazul atacului cripto MD5, dacă aveți dorință, perseverență și resurse de calcul, se pot realiza multe.

Specificul sistemelor automate de control al proceselor

Există două probleme cele mai grave în securitatea sistemelor de infrastructură informațională cheie. Acestea sunt neajunsurile modelelor de securitate dezvoltate pentru sistemele industriale și neajunsurile mediilor în care sunt executate aceste modele.

Până de curând, la crearea modelelor de securitate a informațiilor pentru instalațiile industriale critice, exista o opinie că izolarea fizică a unității era suficientă pentru a o proteja. De regulă, modelul de securitate al unor astfel de obiecte se bazează pe principiile „securității prin obscuritate” (securitate prin ascundere) și „decalaj de aer” (izolare fizică). Cu toate acestea, incidentul Stuxnet a arătat că aceste principii nu mai funcționează, iar această abordare a securității este iremediabil depășită.

La unitățile industriale, sistemele cheie ale infrastructurii informaționale sunt sistemele automate de control al proceselor (APCS), precum și sistemele de protecție în caz de urgență (EPS). Siguranța întregii unități depinde de funcționarea corectă și stabilă a acestor sisteme.

Sistemul de control al procesului este caracterizat de o pronunțată eterogenitate software și hardware. O rețea tehnologică tipică a întreprinderii, de regulă, include servere SCADA sub comenzi Windows sau Linux, servere DBMS (SQL Server sau Oracle), multe controlere logice programabile (PLC) diverși producători, panouri operator (HMI), senzori inteligenți și un canal de comunicare cu sisteme ERP la nivel de afaceri. În același timp, conform rezultatelor cercetărilor recente DHS, în medie, o rețea tehnologică are 11 (!) puncte de conectare directă la rețeaua corporativă.

Caracteristicile sistemului de control al proceselor sunt determinate de mulți factori, cum ar fi experiența specialiștilor integratori de sisteme care au efectuat implementarea, înțelegerea lor asupra fezabilității economice a metodelor de protecție, tendințele actuale în domeniul automatizării și multe altele.

În marea majoritate a cazurilor, securitatea sistemelor de control al proceselor nu este prioritatea principală în activitatea unui integrator de sistem. Desigur, astfel de sisteme hardware și software sunt supuse certificării, dar, de regulă, se reduce la proceduri birocratice.

Problema de vulnerabilitate

Atunci când se evaluează vulnerabilitatea sistemelor de control al proceselor, este necesar să se țină cont de durata de viață lungă a acestora - zeci de ani! Mai mult decât atât, până la mijlocul anilor 2000, termenul „vulnerabilitate software” nici măcar nu a existat, iar astfel de probleme de securitate pur și simplu nu au fost luate în considerare la dezvoltarea sistemelor. Majoritatea sistemelor automate de control al proceselor care operează în prezent în industrie nu au fost concepute având în vedere atacurile cibernetice. De exemplu, majoritatea protocoalelor de comunicare utilizate de SCADA și PLC nu implică deloc autentificare sau autorizare. Acest lucru duce la faptul că orice dispozitiv care apare în rețeaua tehnologică este capabil atât să primească, cât și să emită comenzi de control oricărui alt dispozitiv.

O altă problemă serioasă este că, cu un ciclu de viață atât de lung al sistemului de control al procesului, actualizarea și instalarea de software nou în sistem fie este interzisă de documentația de reglementare, fie este asociată cu dificultăți administrative și tehnologice semnificative. Timp de mulți ani, actualizarea software-ului sistemului de control al procesului practic nu a fost făcută. În același timp, există destul de multe informații în domeniul public cu privire la vulnerabilitățile controlerelor și sistemelor SCADA, vulnerabilitățile OS, DBMS și chiar senzorii inteligenți.

De asemenea, companiile care produc SCADA și PLC nu ajută la îmbunătățirea situației de securitate cibernetică. Arhiva de știri ICS-CERT ilustrează destul de clar faptul că furnizorii nu acordă atenția cuvenită securității soluțiilor lor - atât software, cât și hardware. Login-uri și parole de serviciu conectate în cheile PLC, SSH și SSL, posibilitatea de a ataca sistemul prin depășirea tamponului, capacitatea de a înlocui componentele sistemului cu altele rău intenționate și de a efectua atacuri DoS și XSS - acestea sunt vulnerabilitățile cel mai frecvent descoperite în ele .

În plus, majoritatea vânzătorilor includ instrumente pentru administrarea de la distanță în sistemele lor hardware și software, dar configurarea acestora este lăsată în seama integratorilor. Integratorii înșiși ignoră adesea aceste setări, drept urmare sistemele de control al proceselor sunt adesea accesibile de pe Internet cu o autentificare și o parolă implicite. Intre-timp in retea globala sunt specializate motoare de căutare, capabil să detecteze dispozitive care pot fi accesate folosind un login și o parolă implicite sau fără ele deloc. După obținerea acestor informații, oricine are posibilitatea de a controla sistemul de la distanță.

Pe baza celor de mai sus, se poate argumenta că componentele sistemelor moderne de control al proceselor pot fi piratate, infectate, pot funcționa incorect și pot duce la defecțiunea echipamentului, pot informa incorect operatorul și îl pot determina să ia decizii greșite, ceea ce, la rândul său, poate duce la o urgență.

Desigur, la fiecare unitate există sisteme de protecție în caz de urgență (EPS). Cu toate acestea, astfel de măsuri sunt concepute pentru a preveni accidentele cauzate de factori aleatori și pot fi inutile împotriva unui atac coordonat țintit.

În plus, dorința de eficiență economică duce la faptul că producția de echipamente de protecție în caz de urgență este distribuită între multe companii contractante. Și fiecare dintre ele are capacitatea de a încorpora funcționalități ascunse la mai multe niveluri - de la software-ul de control la cipul procesorului.

Din punct de vedere istoric, companiile de echipamente industriale și software s-au concentrat pe stabilitatea și rezistența soluțiilor lor. Până nu demult, această abordare a fost cu siguranță justificată, dar acum este timpul să acordăm serios atenție asigurării securității informațiilor, atrăgând companii specializate pentru cooperare și examinarea produselor lor.

Astfel, lumea se află într-o situație în care, pe de o parte, unele țări au deja arme cibernetice, iar pe de altă parte, sistemele informaționale cheie ale statelor sunt deschise atacului. În funcție de nivelul de dezvoltare a tehnologiei informației din țară și de gradul de automatizare al unei anumite instalații industriale, poate fi mai ușor sau mai dificil să o ataci, dar un atac cibernetic este posibil.

Punct de încredere

În prezent, este nevoie de a crea soluții care să poată oferi protecție fiabilă pentru instalațiile industriale critice și pentru alte unități și organizații care sunt sensibile la intruziuni și scurgeri de informații. Cu toate acestea, indiferent cât de bine funcționează astfel de soluții, utilizarea sistemelor de operare vulnerabile și a software-ului în sistemele de control al proceselor nu va permite producătorilor de echipamente de securitate să garanteze securitatea sistemului. Și în cazul obiectelor critice, astfel de garanții sunt necesare.

Nu are rost să se bazeze pe faptul că toți dezvoltatorii de sisteme de control al proceselor vor întreprinde urgent o verificare și o actualizare totală a tuturor software-ului pe care îl folosesc și că managerii întreprinderii vor actualiza prompt soluțiile pe care le-au instalat deja. Și dacă te gândești la asta ciclu de viață astfel de sisteme sunt estimate pe decenii, va deveni evident că, conform scenariului evolutiv, implementarea sistemelor protejate de control al proceselor va necesita o perioadă semnificativă de timp.

Cu toate acestea, o soluție globală a problemei vulnerabilității nu este singura soluție posibilă care poate asigura siguranța instalațiilor industriale.

Care sunt pericolele de a avea software vulnerabil? Vulnerabilitățile sunt găuri care pot fi folosite pentru a pătrunde malware. Orice componentă a sistemului de control al procesului poate fi infectată. Iar componenta infectată poate efectua operațiuni în rețeaua tehnologică acțiuni rău intenționate, ducând la dezastru, și în același timp dezinformând operatorul.

În această situație, operatorul este critic sistem important este obligat să gestioneze procesele tehnice fără nicio garanție că informațiile pe baza cărora ia decizii sunt corecte. De fapt, aceasta este una dintre problemele cheie ale securității sistemului - la urma urmei, costul unei erori în astfel de obiecte este foarte mare.

Pentru munca sigura a unei instalații industriale, este extrem de important ca operatorul să primească informaţii de încredereși gestionați producția pe baza acestor informații. Acest lucru va evita erorile de management și va ajuta, dacă este necesar, oprirea producției la timp pentru a preveni un accident.

În prezent, nu există niciun sistem de operare și software care să poată fi utilizat în medii industriale și în rezultatele cărora să avem încredere totală. Și acest lucru nu ne-a lăsat de ales decât să începem să dezvoltăm independent astfel de instrumente.

Instrumentul de securitate de bază este sistemul de operare. Considerăm că pentru a controla informațiile care circulă într-o rețea industrială este necesară în primul rând utilizarea acestui sistem. Acest lucru va garanta că informațiile sunt corecte, de încredere și nu conțin componente dăunătoare.

Sistem de operare securizat

Ce cerințe ar trebui să îndeplinească pe cât posibil? Mediu sigur pentru a controla infrastructura informațională?

- Sistemul de operare nu poate fi bazat pe niciun cod software existent, așa că trebuie scris de la zero.

- Pentru a garanta securitatea, nu trebuie să conțină erori sau vulnerabilități în nucleul care controlează modulele rămase ale sistemului. În consecință, nucleul trebuie verificat prin mijloace care să nu permită existența unor vulnerabilități și cod cu dublă utilizare.

- Din același motiv, nucleul trebuie să conțină un minim critic de cod, ceea ce înseamnă că cât mai mult cod posibil, inclusiv driverele, trebuie controlat de nucleu și executat cu privilegii reduse.

- În sfârșit, un astfel de mediu trebuie să aibă un sistem de securitate puternic și fiabil, care să suporte diverse modele de securitate.

În conformitate cu aceasta, Kaspersky Lab își creează propriul sistem de operare, a cărui caracteristică principală este imposibilitatea fundamentală de a efectua funcționalități nedeclarate în acesta.

Doar pe baza unui astfel de sistem de operare se poate construi o soluție care să permită operatorului nu numai să vadă ce se întâmplă cu adevărat în producție, ci și să îl controleze. Indiferent de producătorii de sisteme de operare specifice, DBMS, SCADA și PLC, indiferent de gradul de securitate a acestora sau de prezența unor vulnerabilități în ele. Mai mult, indiferent de gradul de infectare a acestora.

De fapt, vorbim despre o nouă generație de sistem inteligent de protecție în caz de urgență. Un sistem de protecție care ia în considerare întregul complex de indicatori de întreprindere simultan. Un sistem de protecție care nu permite să apară niciun accident acțiuni greșite operator, nici ca urmare a unor erori în software-ul sistemului de control al procesului, nici ca urmare a atacurilor cibernetice. Printre altele, un astfel de sistem va putea completa instrumentele ESD tradiționale, ceea ce va face posibilă urmărirea scenariilor mai complexe și mai complexe a ceea ce se întâmplă.

O astfel de soluție ar trebui integrată în sistemele existente de control al proceselor pentru a le proteja și a asigura o monitorizare fiabilă sau trebuie luată în considerare la proiectarea noilor sisteme de control al proceselor - în ambele cazuri, asigurând utilizarea principii moderne Securitate.

| 26.11.2014În timp ce dezvoltatorii luptă pentru designul și funcționalitatea smartphone-urilor și tabletelor lor, utilizatorii își pun întrebări despre securitatea lor. În primul rând, această problemă îi îngrijorează pe cei care folosesc gadgeturi la serviciu. Dar consumatorii obișnuiți nu sunt dornici să devină victime ale criminalilor.

Amenințări, de unde ești?

Înainte de a lua în considerare sistemele de operare mobile din punct de vedere al securității, BlackBerry ar trebui exclus din lista lor, deși este cel care se află în fruntea listei sistemelor în rating de securitate. Da, de multă vreme dezvoltarea Research In Motion (fostul nume al companiei) a fost lider în mediul de afaceri, iar și astăzi își găsește admiratori, dar ar fi naiv să ne așteptăm la reîncarnarea ecosistemului.

Asta lasă nobila trinitate: Android, iOS și Windows Phone – care este cel mai sigur? În primul rând, să ne amintim de unde provin aceste amenințări de securitate. Scopul numărul unu al oricărui atacator este să obțină acces la date (inclusiv parole) sau fișiere de sistem. Acest lucru se poate face în două moduri: introducerea unui cod rău intenționat printr-o rețea (Bluetooth, NFC, Wi-Fi) sau folosind troieni.

Hacking prin mâinile utilizatorului

De regulă, a doua metodă este cea mai simplă, având în vedere numărul mare de aplicații din magazinele specializate. De multe ori utilizatorul nu este prea atent la cerințele software-ului, iar instalându-l, fără să știe, dă dreptul la acțiuni neautorizate. În cel mai bun caz, după o astfel de instalare vei deveni victima unei reclame enervante, în cel mai rău caz, îți vei lua rămas bun de la banii din contul sau parolele tale.

În această situație câștigă iOS, aplicații pentru care sunt atent verificate de Apple înainte de a fi introduse în magazin. da si aplicații Windows conține conținut filtrat cu atenție, ceea ce face ca capabilitățile sale să fie egale cu cele ale iOS. Google aranjează pur și simplu scanarea periodică a conținutului depozitului său pentru viruși.

Când vine vorba de capabilități de penetrare la distanță, iOS pierde aici: competiția Mobile Pwn2Own ‘2014 a arătat lacune de securitate la nivelul browser Safari(detaliile nu sunt dezvăluite, dar se știe cu siguranță că hackerii nu au avut nevoie de mult timp pentru a accesa toate datele). Dar Windows Phone a fost o surpriză plăcută: programatorii au reușit să ajungă doar la cookie-uri. Android, cel mai probabil, nu ne-ar fi dezamăgit nici dacă nu ar fi lipsa din modulul NFC - cu ajutorul lui este ușor să organizăm accesul la toate resursele prin Bluetooth (de exemplu, așa am reușit să sincronizăm Samsung Galaxy S5 cu alt computer).

Cine are un nucleu mai puternic?

În ceea ce privește securitatea sistemului de operare în sine, capacitățile sunt aproape aceleași: toate trei zona sistemului este protejat la scriere și fiecare aplicație rulează în propriul său sandbox izolat (sandbox) în numele unui utilizator neprivilegiat. Într-un astfel de mediu, potențialul malware nu poate modifica nu numai datele sistemului, ci și aplicațiile care rulează. Cercetările au arătat că de-a lungul întregii existențe a iOS au fost descoperite peste 300 de vulnerabilități în acesta, în Android - doar 36. Dar acesta nu este un criteriu, deoarece găurile în iOS se închid rapid. Windows Phone nu are încă statistici atât de voluminoase, dar experții spun că în acest sens nu este mai slab decât concurenții săi.

Din punct de vedere al afacerii, cel mai înalt nivel de securitate ar trebui căutat nu de la sistemul de operare, ci de la furnizor. Asa de, dezvoltare specială SAFE (Samsung For Enterprise) și suplimentul KNOX arată cea mai mare securitate, în ciuda faptului că sunt bazate pe Android. Pe scurt, nu există un lider incontestabil, deși, fără a intra în detalii, pentru segmentul corporate preferințele ar trebui dispuse în următoarea succesiune: iOS, Windows Phone, Android. Si pentru utilizare individuală– Android, iOS, Windows Phone.

Windows Phone demonstrează rezistență serioasă la hacking și la alți parametri de securitate, în plus, se încadrează bine în politicile generale ale sectorului corporativ, dar este nevoie de ceva timp pentru a obține rezultatele unui test cuprinzător de vulnerabilitate. Extensii iOS recente și aprobare pentru utilizarea lor pe dispozitive module de la terți reducerea gradului de rezistență la atacuri. Android depinde în mod semnificativ de factorul uman, deși inovațiile nucleului din versiunea 4.4 (SELinux) i-au îmbunătățit rezistența la fisurare. Dar ce valoare are puterea sistemului dacă malware-ul instalat de utilizator cu neglijență poate transfera cu ușurință cele mai valoroase informații în mâinile unui atacator?

Astăzi lumea computerelor se dezvoltă activ. Dovadă în acest sens ar putea fi numărul de distribuții care există acest moment. Acum numărul lor depășește o mie. Sunt variate și adaptate pentru o varietate de scopuri și sarcini. Această publicație va analiza o distribuție Linux numită Tails. Acesta este cel mai sigur și mai anonim OS din lume.

Tails vă permite să obțineți un grad ridicat de securitate atunci când lucrați pe Internet. Datorită faptului că tot traficul este învelit în anonimat rețeaua TOR, se obține un nivel ridicat de securitate. Dar problema nu se termină cu rețeaua TOR în mod implicit, sistemul înlocuiește adresele MAC ale mecanismelor de rețea, astfel încât este imposibil să se identifice dispozitivul în sine de la care se accesează rețeaua.

Securitatea sistemului de operare

Sistemul de operare securizat Tails diferă de altele prin faptul că nu este instalat pe un computer, acesta poate fi lansat doar de pe un sistem de operare sau CD pregătit în prealabil. O caracteristică specială a sistemului de operare este că se încarcă în RAM-ul computerului și rulează de pe acesta. Pentru a lucra Tails HDD Nu aveți nevoie de un computer, dar puteți accesa fișierele de pe media dacă doriți.

Acest sistem nu lasă urme pe computer când opriți PC-ul sau eliminați dispozitivul de pornire, memoria RAM este ștearsă și pur și simplu suprascrisă cu zerouri. Acest lucru este pentru a vă asigura că nimeni nu poate face vreodată un instantaneu al memoriei RAM. Minimul pentru funcționarea normală a sistemului de operare ar trebui să fie de 2 GB. De asemenea, unul dintre articolele aflate pe paginile site-ului vă va ajuta să vă asigurați că funcționează.

O altă caracteristică a sistemului de operare în discuție este că nu salvează nimic, nici fișiere sau setări. Indiferent ce salvați și orice setări le faceți acestui sistem, după următoarea repornire totul este șters. De fiecare dată când este lansat un sistem de operare curat și securizat și tot timpul în timpul pornirii trebuie să selectați o limbă și, de asemenea, dacă trebuie să setați o parolă.

Dacă trebuie să salvați ceva, atunci prin manipulări suplimentare puteți crea în continuare o stocare permanentă care va conține unele date. Pentru a face acest lucru, trebuie să porniți de pe o unitate flash bootabilă deja preinstalată pe o altă unitate flash USB și să reinstalați Tails. Când sistemul este clonat pe un alt dispozitiv, pe al doilea mediu va apărea o funcție pentru salvarea permanentă a datelor, care va trebui apoi configurată. După toate manipulările, veți ajunge cu o stocare criptată care poate fi accesată doar atunci când porniți de pe a doua unitate flash și introduceți parola.

Securitatea software-ului și a sistemului de operare

În ceea ce privește software-ul preinstalat, avem un set de software open source în care poți avea încredere. Dezvoltatorii susțin că software-ul nu conține uși din spate și cod rău intenționat. De asemenea, din motive de securitate și anonimat, nu este recomandat să instalați software de la terți.

Tails are un set de programe care nu sunt standard pentru majoritatea sistemelor de operare, de exemplu un utilitar pentru lucrul cu criptarea PGP. Cu ajutorul acestuia, puteți gestiona cheile, puteți cripta și decripta text și fișiere. De asemenea, sunt prezente Bitcoin, portofelul Electrum, manager Parolele KeepPass. De asemenea, în Tails există un player pentru , browser-ul obișnuit Firefox, care este semnat ca „browser nesigur”, messengerul Pidgin și multe altele.

Să rezumam ce avem cu sala de operație Sistemul de cozi. De asemenea, care sunt principalele avantaje ale acestui sistem de operare:

- Când unitate flash bootabilă Cu tine, poți porni pe orice PC, fie la o petrecere, la serviciu sau într-un Internet cafe, unde este necesar, iar nivelul de securitate lasă de dorit.

- Datorită criptării traficului prin rețeaua TOR, furnizorul nu vede ce face o persoană, iar site-ul nu poate identifica utilizatorul.

- Înlocuirea adresei MAC împiedică recunoașterea dispozitivului atunci când este conectat la WI-FI public.

- Corespondența prin acest sistem de operare poate fi criptată, tranzacțiile accesibile prin Bitcoin, un portofel cu o adresă MAC falsă sunt efectuate din rețeaua TOR.

- Dacă există stocare persistentă, aceasta este criptată.

- sistem de operare functioneaza din RAM si dupa lucru se reseteaza, fara a lasa urme pe PC.

Când lucrați cu Tails, puteți fi sigur de anonimatul și securitatea dvs., dacă aveți într-adevăr nevoie. Iată un link către site-ul oficial al distribuției Tails https://tails.boum.org/. Poți să-ți pui întrebările în comentarii, sau să mergi la pagina „Contacte”, să completezi și să-mi trimiți formularul.