Bună admin, am o întrebare pentru tine: Cum să elimin rootkit-urile? Bănuiesc că am animale similare în sistemul meu de operare. Acum o lună am instalat Windows cu toate programele și am lucrat în tot acest timp fără un antivirus, am tot ales pe care să îl instalez, plătit sau gratuit. Pe scurt, timp de două luni m-am descurcat scanând periodic sistemul cu utilități antivirus gratuite și, dar acum nu le pot porni, apar erori când le pornesc. Mai mult, acum nu se va instala, computerul se blochează la jumătatea instalării și iese eroare critica, Mai departe ecran albastru. Și ieri, furnizorul meu mi-a oprit complet internetul și a spus că computerul meu trimite spam. Asta este!

Ei spun pe forumuri că, dacă există un rootkit în sistem, atunci poate face lucruri atât de urâte. De asemenea, trebuie să ascundă activitatea unui anumit program rău intenționat, pe care îl va detecta imediat scaner antivirus sau antivirus instalat. Ce program poate elimina un rootkit sau este mai ușor să reinstalezi Windows?Ei recomandă o mulțime de lucruri pe internet, nu este clar ce să alegeți. De exemplu, eliminați HDD, conectați-vă la alt computer și scanați-l antivirus bun, dar am un singur computer (laptop). De asemenea, recomandă verificarea sistemului cu utilitarul RootkitRevealer, dar nu pare să funcționeze cu Windows 7.

Cum să eliminați rootkit-urile

Prieteni, în prima parte a articolului vom afla ce sunt rootkit-urile și ce rău pot face sistemului nostru de operare. În a doua parte, suntem alături de tine eliminați rootkit-urile folosind disc antivirus de la Microsoft - Windows Defender Offlineși disc Kaspersky Rescue Disc de la Kaspersky Lab. La sfârșitul articolului, vom elimina rootkit-urile folosind utilități antivirus gratuite special create în acest scop: TDSSKiller, Dr.Web, AVZ și GMER.- Prieteni, vă spun un secret, în prezent există un adevărat război împotriva rootkit-urilor, pur și simplu nu se face publicitate, iar dacă aveți norocul să prindeți un rootkit serios și nou scris, va fi foarte greu chiar și pentru un profesionist să descurcă-te. Prin urmare, nu uitați să creați și să nu dezactivați niciodată. Instalați doar Windows 7 sau Windows 8 pe 64 de biți, deoarece este mai dificil pentru un rootkit să câștige un punct de sprijin pe un sistem de operare pe 64 de biți.

Ce este un rootkit? Un rootkit este un program care ascunde prezența altora în sistemul de operare. malwareși tot ceea ce se referă la acestea (procese, chei de registry și așa mai departe) se întâmplă prin interceptarea și modificarea funcțiilor API de nivel scăzut. Ei bine, un malware care rulează pe sistemul nostru poate face o mulțime de lucruri rele, de exemplu, computerul dvs. va deveni parte dintr-o „botnet” -rețea de calculatoare, constând din cantitate mare calculatoare infectate. Atacatorii pot folosi resursele computerelor infectate la discreția lor (trimite spam, participă la un atac DDoS pe anumite site-uri și așa mai departe). Cel mai probabil, acest lucru s-a întâmplat cu computerul cititorului nostru.

Cum să eliminați rootkit-urile folosind un disc antivirus După părerea mea, foarte arma bunaîmpotriva rootkit-urilor și, într-adevăr, împotriva tuturor virușilor, acesta este un disc antivirus. În primul rând, puteți folosi un disc antivirus de la Microsoft -.este special conceput pentru a găsi și elimina rootkit-urile și aproape toate programele malware existente. De asemenea, aș recomanda un disc antivirus de la Kaspersky Lab.

Cert este că atunci când porniți computerul de pe un disc antivirus și scanați un sistem infectat cu acesta, malware-ul nu poate împiedica în niciun fel acest lucru, deoarece Windows nu funcționează în acel moment și, în consecință, toate fișierele de viruși aflate în sistem. sunt vizibile ca în palma, ceea ce înseamnă că sunt mai ușor de detectat și neutralizat.

Cum să descărcați datele discuri antivirus sub forma unei imagini, ardeți-o pe un disc, porniți computerul de pe ele și eliminați rootkit-urile, puteți citi în articolele noastre pas cu pas, linkurile sunt date mai sus. Cum să eliminați rootkit-urile folosind utilitare antivirus gratuite Mai multe utilitare antivirus gratuite sunt foarte eficiente în lupta împotriva rootkit-urilor: TDSSKiller, Dr.Web, AVZ și GMER. Primul utilitar pe care îl luăm în considerare este TDSSKiller de la Kaspersky Lab, al doilea este Dr.Web CureIt și al treilea este AVZ, tot de la dezvoltatori ruși. programe antivirus, al patrulea GMER.

Pentru a descărca TDSSKiller, urmați linkul http://support.kaspersky.ru/5350?el=88446#, faceți clic pe „Cum se vindecă un sistem infectat”, faceți clic pe „ Descărcați fișierul TDSSKiller.exe»

Hai să-l lansăm, poți actualiza programul.

Începeți să verificați.

TDSSKiller detectează următoarele servicii sau fișiere suspecte:

Serviciu ascuns – o cheie ascunsă în registru;

Serviciu blocat – o cheie inaccesibilă în registru;

Fișier ascuns - fișier ascuns pe disc;

Fișier blocat - un fișier de pe disc nu poate fi deschis în mod obișnuit;

Fișier substituit - la citire, conținutul înlocuit al fișierului este scos;

Rootkit.Win32.BackBoot.gen – posibil infectat înregistrarea de pornire MBR.

Dacă aveți programul instalat Instrumente Daemon, la sfârșitul scanării programul va afișa următoarea fereastră - Obiect suspect, pericol mediu - Service: sptd.

Serviciu: sptd este un serviciu al programului de emulator de unitate Daemon Tools.

Pentru a vă asigura că fișierul detectat nu este un rootkit sau invers, copiați obiectele suspecte detectate în carantină selectând acțiunea Copiați în carantină, fișierul nu va fi șters din sistem.

Puteți găsi carantina aici C:\TDSSKiller_Quarantine

Apoi deschideți site-ul web VirusTotal.com, apoi faceți clic pe Selectați fișierul, se va deschide Explorer

Să mergem în carantină și să selectăm un fișier de scanat. Deschideți și verificați.

După cum puteți vedea, doar unul companie de antivirus a identificat fișierul sptd.sys ca un virus PAK_Generic.009.

Deci cel mai probabil acest fișier nu este un virus și tu și cu mine știm asta foarte bine. În alte cazuri, mai controversate, puteți găsi informații pe Internet sau puteți trimite fișiere către Kaspersky Virus Lab. Cum să eliminați rootkit-urile folosind utilitarul Dr.Web CureIt Descărcați utilitarul Dr.Web CureIt de pe acest link http://www.freedrweb.com/cureit/, deplasați-vă în jos pe pagină și faceți clic pe Descărcare gratuit.

Descărcați Dr.Web CureIt cu funcția de trimitere a statisticilor.

Bifați caseta „Accept termenii Acordului de licență” și faceți clic pe Continuare.

Salvați și rulați fișierul Dr.Web CureIt. Apare fereastra „Launch Dr.Web CureIt in mode”. protecţie sporită, faceți clic pe „Anulați”. În fereastra care apare, bifați caseta „Sunt de acord să particip... Continuați.

Marcarea punctelor RAMși Rootkit-uri și faceți clic Rulați scanarea.

Dacă nu sunt detectate rootkit-uri, vă sfătuiesc să bifați toate casetele și să vă scanați întregul computer pentru viruși;

Urmați linkul http://z-oleg.com/secur/avz/download.php, faceți clic pe Descărcare (8,4 MB, bază de date din 30 ianuarie 2013).

Descărcați arhiva programului și dezarhivați-o. După dezarhivare, mergeți în folderul cu programul și rulați fișierul avz.exe.

Marcam discul cu sistemul de operare pentru verificare, de obicei C:, și, de asemenea, marcăm elementul Efectuați tratamentul, apoi mergem la optiuni de cautare

și marcați articolul Detectați interceptori API și RooTkitși faceți clic pe Start, scanarea a început.

Accesați site-ul web http://www.gmer.net/, faceți clic pe Download.EXE

Și descărcați utilitarul, dacă doriți, îl puteți descărca în arhivă sau în arhiva ZIP: gmer.zip (369kB). Nu fi surprins că atunci când descărcați utilitarul, numele acestuia va fi diferit de GMER, de exemplu p3f14z2c.exe, acest lucru se face intenționat, deoarece rootkit-urile aflate pe sistemul dvs. pot recunoaște utilitarul și nu veți putea rula. aceasta.

Deci, am descărcat GMER și l-am lansat. Imediat după lansarea utilitarului, sistemul dvs. de operare se va îngheța timp de 5-10 secunde, scanare rapidă principalele fișiere și procese de sistem.

Marcați unitatea C: pentru scanare și faceți clic pe Scanare, va porni Scanare Windows pentru a găsi rootkit-uri. Dacă rulați GMER în mod implicit în modul „Scanare rapidă”, acesta va scana fișierele de sistem principale de pe disc cu sistemul de operare, îl puteți utiliza mai întâi.

Când scanarea este terminată, programul vă va oferi rezultatul dacă sunt găsite rootkit-uri, acestea vor fi marcate cu roșu. Dacă doriți să ștergeți un fișier, faceți clic dreapta pe el și selectați acțiunea dorită din meniul care apare.

Ești sigur că ești singurul proprietar al computerului tău? Dacă există suspiciunea că își trăiește propria viață, atunci este timpul să te gândești dacă ești spionat.

Primele astfel de programe au apărut în urmă cu aproximativ 20 de ani, în principal pe Unix, de unde provine termenul rootkit. Rădăcină tradus ca „rădăcină” și este folosit în acest context pentru a desemna rolul unui superutilizator care are acces nerestricționat la sistem. Kit– set, respectiv, rootkit– un set pentru obținerea accesului nelimitat. Ele sunt cele mai comune pe Windows, dar acum sunt promovate din ce în ce mai mult pe Android.

Ce tip de malware sunt rootkit-urile?

Mulți utilizatori de PC-uri nu știu ce sunt rootkit-urile și cât de periculoși sunt, crezând că sunt viruși obișnuiți. În realitate, totul este mult mai complicat. Inițial, acest tip de malware a fost conceput ca un fel de „supliment” la virușii existențiși spionii, făcându-și prezența și interferența în sistem invizibile pentru victimă.

- Nu ratați:

De-a lungul timpului, rootkit-urile au evoluat și reprezintă astăzi un set complet de software pentru a îndeplini aproape orice plan al atacatorului. Furtul de informații, parole, date carduri bancare, monitorizarea acțiunilor pe Internet, instalarea și dezinstalarea software-ului - nu este tot ce se poate face cu ajutorul lor. De fapt, ei dau posibilități nelimitate De telecomandă PC-ul infectat prin portul său de rețea.

Astfel, rootkit-urile sunt clasa independentă malware, împreună cu viruși, troieni și viermi. „Metoda de infectare” nu este diferită: unitățile flash ale altor persoane, vizitarea site-urilor nesigure, fișierele în e-mailul primit... De obicei este suficient un fișier mic, care va fi instalat adânc în sistemul de operare și apoi, neobservat de utilizator , software rău intenționat suplimentar va fi „tras”.

De ce sunt periculoase rootkit-urile?

După ce ne-am dat seama ce sunt rootkit-urile, să aflăm de ce sunt periculoase. În primul rând, aceasta este invulnerabilitatea lor la detectare viruși standardși firewall-uri pe care le au majoritatea utilizatorilor. Infiltrandu-se fișiere de sistem sau memorie, pot trece neobservați ani de zile și își pot face treaba „murdară”.

- Acesta este interesant:

După cum sa menționat deja, instalarea rootkit-ului „corect” înseamnă că acțiunile atacatorului de a vă controla computerul sunt limitate doar de imaginația sa. Chiar dacă nu aveți acreditări sau carduri bancare care să fie valoroase pentru escroci, asta nu înseamnă că aceștia nu sunt interesați de tine. Hackerii vă pot folosi computerul pentru a se angaja actiuni ilegale, pentru care va trebui să răspundeți.

Adesea, atacatorii creează rețele întregi de computere infectate, introducând roboți controlați de la distanță în ele. Cu ajutorul lor, sunt efectuate atacuri masive DDoS care pot distruge cele mai fiabile servere. Cu alte cuvinte, poți juca Farm Frenzy fără să știi că computerul tău participă atac de hacker pe site-ul Casei Albe.

Găsirea și eliminarea rootkit-urilor

Înainte de a elimina un virus, trebuie să-l găsiți acolo, ceea ce nu este întotdeauna ușor. Prin urmare, dacă există o suspiciune de infecție, iar datele de pe discuri nu au o valoare deosebită, atunci cel mai simplu mod de a scăpa de „infecție” este să reinstalați sistemul cu un format complet.

Dacă sunteți gata să „luați lupta”, atunci veți avea nevoie de software pentru a elimina rootkit-urile. Dintre cele bine dovedite, merită menționate RootkitBuster, Anti-Rootkit, TDSSkiller, Bitdefender Rootkit Remover. Toate sunt destul de ușor de utilizat, majoritatea sunt rusificate.

Dezvoltare agresivă rootkit-uri rămâne încă nepedepsit și continuă la fel de activ, fără a întâmpina o rezistență semnificativă din partea tehnologii de protectie, dintre care majoritatea funcționează bine numai în cuvinte și prind rootkit-uri disponibile public luate de pe rootkits.com sau resurse similare. Rootkit-urile scrise „la comandă” sunt mult mai puțin probabil să fie detectate, dacă sunt detectate deloc. Mai mult decât atât, chiar și astfel de tehnologii avansate de detectare precum

scanarea portului de la distanță, se găsesc neputincioși în fața ultimele versiuni rootkit-uri care trag cu adevărat doar cu mâinile, coada și capul.

Mouse-ul menține în mod constant un honeypot bazat pe VMware pornit, absorbind o grămadă de malware. Analiza ei indică o creștere constantă a numărului de rootkit-uri care trăiesc exclusiv în memorie și nu se scriu singure pe disc, drept urmare nu mai trebuie să ascundă fișierele și ramurile de registry direct sau indirect responsabile de pornire. Ei nu creează noi procese, preferând să se injecteze în spațiul de adrese al celor existente. Nu deschid porturi noi prin interceptare trafic de intrare folosind prize brute sau injectând în drivere de rețea(de exemplu, în TCPIP.SYS sau NDIS.SYS).

Ca urmare, nici în registru, nici în Sistemul de fișiere nu apar modificări, ceea ce înseamnă că nu există nimic de ascuns! În mod firesc, o repornire ucide definitiv acest tip de rootkit-uri și, prin urmare, mulți administratori cred că nu există niciun pericol. Nu este atât de dificil să reporniți serverul dacă bănuiți că a fost compromis. Cu toate acestea, este exact

stabilirea faptului compromisului este o prioritate şi cel mai mult sarcina dificila

stând în fața administratorului. Dacă serverul a fost într-adevăr compromis, atunci este necesar să aflați exact cum a fost compromis! În caz contrar, atacurile repetate nu vă vor ține să așteptați, ca să nu mai vorbim de faptul că după ștergere

cerut ca

Schimbați cel puțin parolele pentru toate resursele, altfel hackerul se va putea descurca fără rootkit, folosind treceri interceptate anterior.

Strict vorbind, în ciuda tuturor diferențelor dintre NT și Linux/BSD, tehnica de căutare a rootkit-urilor este aceeași. În primul rând, trebuie să obținem un dump de bază sau să rulăm un depanator de kernel. Teoretic, rootkit-urile pot intercepta orice operațiune, inclusiv o încercare de salvare a unui dump. În NT, pentru a face acest lucru, trebuie doar să intercepteze funcția NativeAPI KeBugCheckEx și, înainte de a-i reveni controlul, să curețe toate urmele prezenței lor în memorie cu acces aleator. Din punct de vedere tehnic, acest lucru nu este greu de implementat. Nu va fi nevoie de mai mult de câteva sute de linii de cod de asamblare, dar... Nu știu niciun rootkit care să facă asta de fapt. De asemenea, puteți păcăli depanatorul nucleului. Am setat atributul pentru toate paginile piratate numai pentru

execuție (dacă CPU acceptă bitul NX/XD) sau setați pagina la NO_ACCESS, iar dacă apare o excepție, vedeți dacă încearcă să ne citească sau să ne execute. Și dacă ne citesc, atunci acesta este în mod clar un depanator, pentru a înșela pe care îl eliminăm temporar interceptarea. Dar aceasta este doar o teorie. În practică, nu a fost încă implementat de nimeni și nu se știe când va fi implementat.

Din păcate, nu există metode absolut de încredere pentru detectarea rootkit-urilor și fiecare măsură are propria sa contramăsuri. Dar să nu teoretizăm, să revenim la rootkit-urile din viața reală sau, mai precis, la obținerea unui depozit de memorie. În NT în „Proprietăți sistem” (

în timp ce ucidem rootkit-ul pe care încercăm să-l găsim, așa că această operațiune ar trebui efectuată în avans.

Apropo, secvența

În cazurile în care CrashOnCtrlScroll nu este configurat și o repornire nu este acceptabilă, puteți lua orice driver din NTDDK și puteți introduce o operație nevalidă la începutul DriverEntry: împărțire la zero, acces la memorie folosind un pointer nul etc. Apoi, la încărcarea driverului, un ecran albastru va clipi imediat și o descărcare completă a memoriei kernel-ului cu toate programele malware pe care le conține va fi aruncată pe disc.

ÎN Manual Linux dump dump realizat prin presare

Pe sistemele xBSD combinaţie

Miezul rezultat poate fi analizat cu orice utilitar la îndemână, din fericire, nu lipsesc. De exemplu, în NT este de obicei folosit în acest scop

WinDbg, dar șoarecii preferă să exploreze sistemul în direct folosind SoftICE, cel mai apropiat analog al căruia în lumea Linux este

LinICE.

Așa că apăsăm

La începutul funcțiilor normale, neconectate ar trebui să existe un prolog standard precum „PUSH EBP/MOV EBP, ESP” sau ceva de genul. Dacă acolo este introdus JMP sau CALL, atunci cu o probabilitate apropiată de unu, această funcție va fi interceptată de cineva. Dar cine este întrebarea? Pe lângă rootkit-uri, antivirusuri, firewall-uri și alte programe interceptate, așa că, înainte de a căuta malware, trebuie să studiați temeinic caracteristicile sistemului dvs. cu toate aplicațiile instalate.

Rootkit-urile avansate injectează JMP/CALL nu la începutul funcției, ci la mijlocul acesteia, pentru a nu trezi suspiciuni. De fapt, după analizarea codului funcției piratate, este ușor de verificat dacă este oarecum anormală. Stânga JMP/CALL pur și simplu nu se potrivește în algoritm! Cu toate acestea, pentru a ajunge la o astfel de concluzie, trebuie nu numai să cunoașteți asamblatorul, ci și să aveți experiență în dezasamblare. Din fericire, rootkit-urile avansate sunt destul de rare, iar marea majoritate a acestora sunt introduse chiar de la început.

După ce am analizat toate funcțiile și ne-am asigurat că nu există urme de interceptare explicită, trecem la studiul tabelului de funcții de sistem, care este apelat de comanda NTCALL sub SoftICE și de comanda D sys_call_table sub Lin-Ice. Deoarece funcțiile enumerate în tabel nu sunt exportate de nucleul NT, în absența informațiilor simbolice (care pot fi obținute de la un server Microsoft folosind utilitarul SymbolRetriver de la NuMega), SoftICE afișează numele celei mai apropiate funcții exportate plus offset-ul. Prin urmare, nu putem spune rapid dacă o anumită funcție este interceptată sau nu și va trebui să introducem comanda „u function_address” pentru a vedea ce este acolo: un prolog normal, neinterceptat sau JMP/CALL. ÎN

În niks, informațiile despre simboluri sunt prezente în mod implicit și astfel de probleme nu apar.

Desigur, pe lângă cele descrise, există și alte tehnici de interceptare utilizate de rootkit-uri, dar ele sunt destul de greu de înțeles și necesită pregătire preliminară și, prin urmare, nu sunt discutate aici.

În lumea virușilor informatici, rootkit-urile sunt cunoscute drept cei mai notori spioni. Ei știu să-și ascundă prezența nu numai de utilizator, ci și de multe programe antivirus. Sunt încorporate în procesele sistemului, fișierele și memorie. Acestea funcționează la nivel de kernel (în „profunzimea” absolută a Windows). Corpul lor poate conține și alte programe malware - troieni, keylogger, scanere de carduri bancare, viermi.

Acest articol vă va spune ce poate face utilizatorul obișnuit pentru a elimina un rootkit din sistemul de operare.

Primii asistenți în detectarea și neutralizarea unor astfel de infecții digitale de pe un PC sunt utilități speciale. Să aruncăm o privire la cele mai populare soluții care s-au dovedit în lupta împotriva rootkit-urilor.

TDSSKiller

Produs creat de Kaspersky Lab. Distribuit gratuit. Găsește și neutralizează multe varietăți de „tulpină”. Inclusiv: TDSS, SST, Pihar, Stoned, Сidox. De asemenea, monitorizează anomaliile rootkit-ului: servicii și fișiere ascunse/blocate, procese de sistem înlocuite/modificate, setări rău intenționate în MBR (sectorul de pornire al unei partiții de disc).

Pentru a vă verifica sistemul de operare folosind acest utilitar, urmați acești pași:

1. Deschideți pagina în browser - support.kaspersky.ru/viruses/disinfection/5350 (site-ul oficial al Kaspersky).

2. Faceți clic pe prima secțiune „1. Cum să vindeci...”

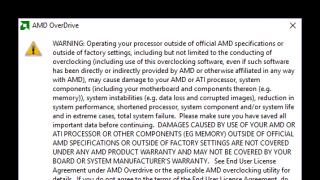

4. Rulați programul de instalare descărcat făcând dublu clic. În fereastra „Permiteți...?” selectați „Da”.

5. Sub textul acordului de licență, faceți clic pe butonul „Accept”. Efectuați aceiași pași în blocul „Acord KSN”.

6. În panoul anti-rootkit, deschideți opțiunea „Modificare setări”.

7. În noua fereastră „Setări”, în secțiunea „Opțiuni suplimentare”, activați funcția „Verificare semnături digitale...” (bifați caseta).

Sfat!În plus, în secțiunea „Obiecte...”, puteți activa verificarea modulelor încărcate (va fi necesară o repornire a sistemului de operare).

8. Faceți clic pe OK.

9. Faceți clic pe butonul „Start Scan”.

10. Odată ce scanarea este finalizată, examinați raportul. Acesta va indica câte obiecte rău intenționate au fost eliminate din computer.

Bitdefender Rootkit Remover

Anti-rootkit ușor de utilizat (începe cu un singur clic de mouse). Dezvoltat de Bitdefender's LABS. Recunoaște multe amenințări actuale: TDL/SST/Pihar, Plite, Fips, MBR Locker, Ponreb, Mebroot etc. Este o aplicație portabilă (nu necesită instalare). Efectuează verificări cu viteza fulgerului. Cu fiecare lansare a utilitarului, baza de date malware este actualizată și extinsă.

Pentru a utiliza Rootkit Remover, urmați instrucțiunile de mai jos:

1. Deschideți pagina pentru a descărca utilitarul - abs.bitdefender.com/projects/rootkit-remover/rootkit-remover/ (dezvoltator offsite).

2. Selectați distribuția în funcție de bitness-ul Windows instalat (x86 sau x64): faceți clic pe linkul corespunzător.

Sfat! Puteți afla tipul de sistem de operare în Panoul de control: Sistem și securitate → Sistem.

3. Rulați fișierul executabil descărcat ca administrator.

4. Pentru a începe scanarea, faceți clic pe butonul „Start Scan” din fereastra aplicației.

AVZ

Scaner antivirus multifuncțional creat de programatorul rus Oleg Zaitsev. Capabil să găsească și să neutralizeze orice tip de virus (inclusiv module SpyWare și Adware, troieni, viermi). Echipat cu un instrument special pentru identificarea eficientă a rootkit-urilor - un modul personalizat Anti-Rootkit.

Pentru a scana Windows pentru viruși folosind utilitarul AVZ, urmați ghidul de mai jos:

1. Accesați pagina de descărcare - z-oleg.com/secur/avz/download.php (resursa web oficială a dezvoltatorului).

3. După descărcare, despachetați arhiva: faceți clic dreapta → Extrage tot.

4. Rulați fișierul AVZ (pictograma „scut și sabie”) cu drepturi de administrator.

5. Actualizați baza de date de semnături a utilitarului: în bara de butoane verticală situată în partea dreaptă jos a ferestrei, faceți clic pe butonul „glob”. În fereastra nouă, faceți clic pe Start.

6. Efectuați setări preliminare pe file:

- „Zona de căutare”- bifați casetele de lângă partițiile de disc care trebuie scanate;

- "Tipuri de fisiere"- activați opțiunea „Toate fișierele”;

- "Optiuni de cautare": în blocul „Analiza euristică”, mutați controlul pragului în sus (la valoarea „Nivel maxim”), activați funcția „Analiză avansată”; în „Anti-Rootkit” setați steagurile de lângă toate suplimentele (detectați interceptori, blocați Rootkit User-Mode și Kernel-Mode).

7. Pentru a începe verificarea partițiilor, faceți clic pe butonul „Start”.

Soluție shareware (probă - 180 de zile) de la dezvoltatorul autohton Greatis Software. Luptă cu succes atât cu rootkit-urile, cât și cu hijacker-urile de browser și adware. Suporta modul sigur. Compatibil cu Windows 10.

Pentru a utiliza utilitarul:

1. Descărcați programul de instalare de pe site-ul extern (greatis.com/unhackme/): faceți clic pe butonul „Descărcare” de pe pagină.

2. Despachetați arhiva descărcată (clic dreapta → Extrage tot).

3. Rulați unackme_setup. Urmați instrucțiunile instalatorului.

4. Faceți clic pe comanda rapidă a utilitarului de pe desktop.

5. În fereastra aplicației, în secțiunea „Setări”, în blocul „Căutare rootkit-uri...”, verificați dacă opțiunea „Activ” este activată.

6. Accesați fila „Verificare” și faceți clic pe butonul roșu cu același nume.

7. În meniul care se deschide, selectați modul de scanare:

- „Verificare online...” - conectarea bazelor de date situate pe serverul dezvoltatorului;

- „... test” - testare operațională;

- „Scanare...” - detectarea și neutralizarea în modul sigur.

Trend Micro RootkitBuster

Distribuit gratuit. Verifică fișiere, registry, servicii, drivere, sectoare de boot, cârlige de service, porturi și multe alte componente importante ale sistemului de operare. Detectează o gamă largă de rootkit-uri.

Pentru a „vindeca” un computer folosind utilitarul RootkitBuster:

1. Deschideți site-ul web al companiei - trendmicro.com/us/index.html.

2. Accesați secțiunea „Descărcare”.

3. În lista de produse software, în secțiunea „Altele”, faceți clic pe „RootkitBuster”.

4. Selectați o versiune (pentru sisteme pe 32 sau 64 de biți).

5. Rulați anti-rootkit-ul descărcat ca administrator.

6. Activați verificarea tuturor elementelor (Master Boot Records, Servicii, Kernel Code).

7. Faceți clic pe „Scanați acum” pentru a începe scanarea.

Desigur, există și alte anti-rootkit-uri. Utilizați numai soluții eficiente și ușor de utilizat de la dezvoltatori de renume. De asemenea, utilitățile de vindecare „nu ștergeți” (Dr.Web CureIt!, Kaspersky Virus Removal Tool, Malwarebytes Anti-Malware) și discuri de pornire antivirus (Avira, Panda, Kaspersky etc.), care efectuează scanarea fără a porni sistemul de operare.

Vânătoare fericită de rootkit! Și amintiți-vă că toate mijloacele sunt bune în lupta împotriva lor.

Astăzi vei afla ce este un rootkitȘi cum să eliminați rootkit-ul de pe computer, păstrând computerul în siguranță împotriva acestor programe malware.

Ce este un Rootkit?

Un rootkit este un program, script sau un set de instrumente software care oferă unui atacator (proprietarul rootkit-ului) acces deplin la computerul altui utilizator sau, în cel mai rău caz, la rețea în ansamblu. Prin „acces complet” înțelegem direct acces la nivel Administrator șef (SuperWiser). Merita inteles ce este un rootkit Nu este doar un utilitar periculos, ci acționează în așa fel încât să introducă „suplimente” sau aplicații dăunătoare pe computerul dvs.: troieni, spyware și alți viruși.

De ce sunt rootkit-urile atât de periculoase?

Principala formă de atac a rootkit-urilor este stealth. Acestea vor fi ascunse adânc în adâncurile computerului dvs. Deoarece au acces la nivel de administrator, ei pot, de exemplu, să blocheze căutarea în Windows și să ascundă orice informații despre RootKits, să controleze AntiVirus și să „ordoneze” literalmente să ignore Rootkit, să se ascundă din lista de procese active și multe altele!

Cel mai faimos Rootkit a fost instalat pe unele dispozitive Sony. Sony a ascuns RootKit pe computerele oamenilor ca parte a strategiei sale de gestionare a drepturilor digitale. Acest lucru le-a oferit un control eficient asupra computerelor utilizatorilor. Expertul în securitate Sysinternals a descoperit acest RootKit și a provocat o rezonanță uriașă în comunitatea globală. Sony a oferit utilizatorilor să descarce RootKit

ca software suplimentar și, de asemenea, l-a expus ca proces necesar.

Acest lucru întărește faptul că RootKit-urile sunt foarte greu de detectat și acest lucru le face periculoase.

Cum să eliminați Rootkit

Este foarte greu să răspunzi la această întrebare. Nu vă așteptați ca antivirusul sau firewallul dvs. să aibă șanse de 100% să vă ajute aici. Cele mai bune RootKit-uri vă pot învinge cu ușurință software-ul antivirus, deci pentru a elimina rootkit-ul Ai nevoie de unelte speciale.

Există programe și servicii speciale pentru aceasta. Unul dintre dezvoltatorii autohtoni poate fi considerat în siguranță Kaspersky Lab și un „ucigaș” special scris de rootkit-uri, care poate fi descărcat de pe acest link. Și, în general, produsele lor sunt de o calitate destul de înaltă, așa că puteți, și apoi, ceea ce este de fapt destul de simplu.

Stiri similare:

Securitate Securitate

Securitate Securitate