Ciao amici! Oggi parleremo di un argomento così importante come login e password. Nell'era dell'informatizzazione totale, ognuno di noi ha molti account, che vanno dall'accesso a un computer / laptop / tablet / telefono, fino ai conti bancari.

La maggior parte delle società e dei servizi Internet affidabili hanno sulle loro risorse brevi consigli scegliendo una password. Ma, di regola, sono troppo superficiali, inoltre, possono essere trovati solo in sezioni come "FAQ", "Aiuto", ecc. Cioè, non direttamente al momento della registrazione. Quindi, presenterò la mia visione di come inventare? password sicura .

Per prima cosa, scopriamo subito quali password utilizzare. È VIETATO(queste sono verità comuni):

- password con un numero minimo di caratteri, e ancor di più, senza l'uso di caratteri speciali. Esempi: 1234, fhj, 8855, 451326, kdjkdsj - questi e password simili vengono craccati molto rapidamente, specialmente quelli che consistono esclusivamente di numeri, anche se ce ne sono molti, come 265489418758. Sono tutte password molto deboli. Dopo aver letto questo articolo, capirai perché.

- password composte da parole del dizionario, qualsiasi parola del dizionario, che si tratti di "arancione" o "leucociti" - non c'è molta differenza. Questo vale non solo per le parole di lingua russa e inglese, ma anche per qualsiasi parola in qualsiasi lingua;

- le password più famose e primitive, ad esempio 123456, qwerty, yutsuken, 123456qwerty, admin, pass, password, ecc. Abbastanza stranamente, ma la ricerca periodica in quest'area mostra che molte persone usano proprio queste password;

- password in cui le lettere sono sostituite con numeri o simboli simili: O con 0, B con 8, S con 5 (o con il simbolo del dollaro $) e altre. L'esempio più eclatante è pa $$ w0rd

- password contenenti qualsiasi informazione relativa alla tua personalità: data di nascita, numero di telefono, ultime cifre carta di credito, film preferiti, accessi, soprannomi, cognomi o nomi (compresi parenti lontani) e cose del genere.

Questi sono i divieti primari. Ora diamo un'occhiata ai metodi di base per acquisire le password di altre persone. Allo stesso tempo, capiremo perché non è possibile utilizzare le password generate con i metodi sopra indicati.

I metodi prevalenti per rubare password e credenziali possono essere suddivisi in diverse categorie:

- forza bruta semplice (alias forza bruta)... Tramite programmi speciali tutti i caratteri possibili (maiuscolo e minuscolo, numeri, caratteri speciali) nel link "login - password".

Questi programmi (forzatura bruta) indicano le condizioni necessarie per l'enumerazione: parametri di accesso (se è noto, allora il compito è molto più semplice), ovvero viene indicato quali caratteri utilizzare per enumerarlo, se utilizzare numeri, Simboli speciali ([e-mail protetta]# $% ^ () _ + ?, ecc.), usa solo lettere minuscole, solo lettere maiuscole o entrambe. Inoltre, puoi specificare numero massimo caratteri (e minimo). Allo stesso modo, vengono immesse condizioni brute per la password.

Sulla base di tutto ciò, diventa chiaro il motivo per cui non è possibile utilizzare le password dal primo elemento dell'elenco "proibito". Per quanto riguarda una password puramente digitale, senza lettere e simboli, la spiegazione è semplice. Basta porsi una domanda: quante probabili combinazioni di una password di 8 caratteri composta interamente da numeri, e combinazioni di una password con lo stesso numero di caratteri, ma comprendente almeno un paio di lettere, possono esserci? La risposta è ovvia. Le macchine moderne con una potente potenza di calcolo sono in grado di rilevare password numerica composto solo da numeri in minuti.

Inoltre, la lunghezza della password è di grande importanza! Sul computer moderniè più facile indovinare una password di 10 caratteri completamente irriconoscibile che utilizza l'intera gamma di caratteri rispetto a una password di 20 caratteri composta da tutte le lettere ma più facile da ricordare. Questo può essere, ad esempio, una combinazione di alcune parole sconnesse con occultamenti/errori/traslitterazioni intenzionali, o non parole del dizionario. D'accordo, la password è verblud_usaet_153_avtomata_za_noch! ("un cammello usa 153 macchine a notte!") abbastanza facile da ricordare, ma comunque molto stabile: ha 35 caratteri, compresi numeri e caratteri speciali. Puoi anche aggiungere lettere maiuscole =) Tale password è molto più sicura di un insignificante incomprensibile di 8-10 caratteri. E si consiglia di utilizzarlo, ad esempio, come password principale per un gestore di password.

- enumerazione nei dizionari... I dizionari di una particolare lingua vengono caricati nella forza bruta. In Russia, di solito sono inglese e russo. Inoltre, la stragrande maggioranza delle password usa esattamente lettere inglesi e parole (più precisamente, latino). L'alfabeto cirillico è usato meno spesso, anche perché alcuni servizi consentono di utilizzare solo l'alfabeto latino, numeri e simboli come password. Oppure, cosa che accade più spesso, si tratta di dizionari speciali costituiti da password rubate da qualche parte (in tali database possono esserci diversi milioni di password, e anche dozzine)

L'hacking con questo metodo viene implementato in questo modo: viene caricato un dizionario (o dizionari), prima viene eseguito in una forza bruta, per così dire, "pulita". Se non ci sono risultati, viene utilizzata una "maschera", ad es. oltre alle istruzioni dirette al programma per utilizzare i dizionari scaricati, vengono indicati anche criteri come il numero di numeri, i simboli utilizzati e dove inserirli (alla fine di una parola, all'inizio). Ad esempio, una password di tipo architect2013 sarà a forza bruta nel minor tempo possibile. Allo stesso modo, 2013architetto. Ma se la password è ar2ch0it1ec3t, non sarà realistico prenderla "secondo il dizionario". Il cracker dovrà ricorrere al primo metodo (forza bruta).

- metodo di ingegneria sociale. Ingegneria sociale(nell'ambito di questo articolo lo chiamerò SI) negli ultimi anni, è stato follemente popolare tra hacker, carder, truffatori su Internet e, naturalmente, tra i nostri valorosi servizi speciali =) E il motore SI sono i social network e la massa internetizzazione.

Uno dei metodi per contrastare l'IS nel contesto di questo argomento è l'ultimo punto dell'elenco "proibito". Ma SI, come scienza (e io la considero davvero una scienza e un'arte), non è finalizzata a trovare password. Piuttosto, l'obiettivo finale è, di regola, la combinazione "login - password", ma tali informazioni vengono ottenute in modo molto sottile, con grazia e all'inizio non sono evidenti per la "vittima". E il risultato finale di tutte queste manipolazioni è o il furto dei tuoi fondi da conti bancari o portafogli Internet, o compromissione e successivo ricatto, con l'obiettivo di guadagno materiale (riscatto) o per costringerti a compiere determinati, e, come una regola, azioni illegali. Quelli. l'obiettivo è "agganciare".

Puoi tracciare una certa analogia con i cosiddetti "zingari", sensitivi, settari: sei fuorviato e messo fuori combattimento informazione necessaria(o cercare determinate azioni da te) e l'arma principale per tali individui, sia offline che online, qual è? Provare ad indovinare! =) E la risposta è semplice, ricorda i grandi proverbi e detti "La mia lingua è il mio nemico" o "Il chiacchierone è una manna dal cielo per una spia". Hai capito? E spesso capita che tu non capisca presto da dove viene la fuga di notizie, da dove viene questa influenza, o potresti non capire affatto.

Se sei interessato all'arte del SI, cerca su Google questa domanda e scopri molte cose interessanti.

- metodo del programma... Qui, da un lato, tutto è facile da capire: si tratta di trojan, keylogger, script, spyware, rootkit e altri oggetti dannosi (per facilità di comprensione, li indicheremo in senso figurato come "virus"). D'altra parte, è difficile, in termini di attuazione pratica della protezione contro tutte queste infezioni.

La maggior parte degli utenti medi crede che impostando buon antivirus(anche i migliori in vari test indipendenti), sono assolutamente protetti da qualsiasi minaccia. Abbastanza stranamente, ma questa è un'idea falsa. In questo articolo, non analizzeremo questo problema, perché vi faremo riferimento ancora e ancora sulle pagine di questo blog - questo, dopotutto, è uno degli obiettivi e delle direzioni principali del blog.

- metodo hardware... Questo metodo si realizza solo con il contatto diretto con la "vittima" e, stranamente, è probabile che l'aggressore sia una persona vicina o familiare. Il metodo è rilevante, prima di tutto, per i computer desktop.

Si basa sull'"installazione" di un determinato dispositivo tecnico su un computer: un keylogger hardware. Di norma, è un piccolo "dispositivo" che si inserisce nello slot della tastiera unità di sistema, e un filo dalla "tastiera" viene inserito in questo dispositivo stesso. Si scopre qualcosa come un adattatore. E questo "adattatore" registra in sé (come una normale unità flash) tutte le battute sulla tastiera, e no, assolutamente nessuno, l'antivirus non sarà in grado di notarlo fisicamente, perché l'"intercettore" è hardware, non software.

Opzioni più sofisticate possono anche essere attribuite ai metodi hardware, ma questo è più vicino alla mania dello spionaggio e ai servizi speciali. Nonostante ciò, in futuro potrebbero essere pubblicati articoli su tali tecniche. Per i paranoici, per così dire. Anche ora ho pensato che forse creeremo un titolo del genere "Speciale per paranoici" =)

Ora che sappiamo da che parte può essere sferrato l'attacco e sappiamo quali password sono considerate inaffidabili, è il momento di passare ai consigli per la scelta di una password e come conservarle e per regole generali sicurezza.

Innanzitutto, suddividi tutte le tue password in gruppi condizionali, in base alla loro importanza. Ad esempio, le più importanti sono le password dell'Internet banking, portafogli elettronici, principali e-mail, server, router domestici (router, punti di accesso), account e, naturalmente, dai tuoi siti e blog.

Le password per gli account nei social network, e-mail, ma non quella per cui ti sei registrato ai servizi, di cui è scritto nel gruppo delle password più importanti, possono essere classificate come di media importanza. Quelli. se consideriamo importante la password della banca-cliente, anche la password per l'e-mail che hai specificato al momento della registrazione a questo servizio dovrebbe essere molto complessa. Includo anche la password dell'amministratore del computer in questo gruppo.

Bene, il terzo gruppo sono i servizi meno importanti. Come esempio: E-mail che stai usando per abbonamenti vari, account su siti che non rappresentano nulla di valore (dove ti registri, diciamo, solo per lasciare un commento), ecc.

Dopo che le password sono state divise in gruppi, parliamo di quale dovrebbe essere la password per ciascuna di esse.

Primo gruppo

- il numero consigliato di caratteri è compreso tra 20 e 50. Più lungo: non ha senso speciale, ma se il servizio consente qualsiasi lunghezza della password e sei paranoico, allora fallo =);

- simboli usati: lettere maiuscole e minuscole, numeri, caratteri speciali; si consiglia di utilizzare sia l'alfabeto cirillico che l'alfabeto latino quando si genera tale password, se l'uso dell'alfabeto cirillico è consentito dal servizio in cui ci si registra. Molti generatori di password utilizzano solo l'alfabeto latino, quindi dopo aver generato la password, aggiungi manualmente alcuni caratteri cirillici.

- per ogni account di questo gruppo, devi avere un separato e la password più sicura.

Secondo gruppo

- numero di caratteri ~ da 15 a 20;

- simboli usati - simili al gruppo precedente;

- per ogni "account" anche la password deve essere separata.

Terzo gruppo

- sono consentite password da 8 caratteri;

- segni di punteggiatura e caratteri speciali possono essere omessi;

- la password può essere resa leggibile e facile da ricordare;

- è consentito utilizzare la stessa password per siti diversi in modo da non preoccuparsi di ricordarli, perché tali account, come abbiamo già esaminato, non hanno alcun valore per te.

Per il terzo gruppo, puoi creare qualcosa come la seguente password: UsymBada23 * - una tale password è facile da ricordare, ma non così facile da decifrare, ed è improbabile che qualcuno tenti di decifrarla. E si ricorda così: la prima parte è comprensibile, è facile da leggere e da ricordare (come "al simbad"), la prima lettera è maiuscola, anche la seconda parte (o sillaba) inizia con la maiuscola. Ma alla fine, metti, ad esempio, un numero e un carattere speciale (in questo esempio si scopre: "Simbad ha 23 stelle"). Di tale diverse opzioni puoi pensare a moltissimi.

E nella parte finale dell'articolo, discuteremo le raccomandazioni generali:

- non utilizzare la stessa combinazione nome utente-password per diversi servizi; sia login che pass devono essere univoci;

- quando si digita una password in uno speciale servizi importanti(banca internet), prova ad usare la tastiera virtuale;

- non memorizzare mai le password in un normale file di testo su un computer o in File di parole anche se protetto da password;

- uso software specializzato- gestori di password. mi raccomando, e. , secondo me, miglior manager Le password;

- non utilizzare la funzione "Salva Password" o "Ricordami" nei browser;

- dopo aver lavorato con qualsiasi servizio (, VKontakte, ecc.) Prima di chiudere il browser, utilizzare la funzione "Esci".

A proposito di regole generalmente accettate, come l'uso versioni fresche Software, l'uso di antivirus e con aggiornamenti regolari del database è, spero, non degno di nota =)

Alla fine dell'articolo, ti suggerisco piccolo bel bonus- Buono generatore online Le password. Il suo principale vantaggio è la capacità di utilizzare l'entropia durante la generazione di una password. Ciò significa che la password verrà generata non solo dalla selezione casuale di caratteri, ma dipenderà dalle tue azioni: sequenze di tasti e movimenti del mouse. Bene, tutte le funzioni buon generatore sono presenti, ovviamente: puoi escludere caratteri simili (S e 5, O e 0, ecc.), specificare un intervallo di caratteri e così via.

Scrivi commenti su ciò che pensi di questo articolo. Forse hai alcune delle tue sottigliezze e trucchi in questa materia? Forse ho dimenticato di aggiungere qualcosa? Scrivere.

ETICHETTE

33 Commenti → Come scegliere una password. Programma educativo per la protezione con password

- Web-Cat

Alessandro, ciao! Ho trascinato l'intero articolo nel mio Evernote, lo leggerò con attenzione e lo userò proprio lì, perché in materia di sicurezza ho zero completo, e penso che la migliore password sia "12345" - non la dimenticherò sicuramente.

In generale, penso, se non ti infili in un blog pop-pseudo-social, il successo è assicurato! In ogni caso, non mi sono imbattuto in un articolo più dettagliato e strutturato su questo argomento, sebbene periodicamente facessi tentativi per ripulire il mio pasticcio con le password.

Mi iscrivo senza ambiguità, e non come gesto reciproco, ma perché sento che otterrò molte informazioni utili sul tuo blog! (Va bene che sono passato a "te" così inaspettatamente?)

A proposito, non saprei quale modello hai installato - non l'avrei mai immaginato. È venuto molto bene!

In generale, successo a te! Guarderò sicuramente la luce! - Web-Cat

Ma no, il commento è passato, era solo necessario ricaricare la pagina!

- Alessandro Mayer

Ciao Larissa! È bello vederti. Il primo post è stato contrassegnato come spam, per qualche motivo. Grazie per le piacevoli parole e istruzioni. Penso anche che scivolare nell'argomento "come guadagnare milen" sia una brutta cosa :) Cercherò di concentrarmi sul lato tecnico della questione, così come sugli argomenti del WP e sulla sicurezza in generale. C'è molto materiale nella mia testa, devi solo sistemare tutto sugli scaffali e pubblicarne il più possibile (mi ci è voluto più di un giorno per questo articolo, non tempo puro, certo, ma dal momento in cui ho iniziato scrivendolo alla pubblicazione). Per quanto riguarda l'argomento delle password, ho intenzione di scrivere un paio di articoli nel prossimo futuro, con recensioni di quei gestori di password che ho menzionato nell'articolo e su alcuni altri punti. Penso che sarà interessante :) E non ci saranno problemi con le password in futuro =) Quindi, come si suol dire, benvenuto!

Se hai domande, non esitare a scrivere alla posta. Bene, o qui sul blog, se nell'ambito di questo o quell'articolo.

- Ogri

Saluti, Alessandro! Grazie per le informazioni, desideravo da tempo capirlo, ma tutte le mani non sono arrivate. Tutti pensavano che i miei cinque cinque come password per il pannello di amministrazione potessero essere lasciati per un po' di tempo in più - chi è interessato a me fino a quando non sarò promosso? Dopo aver trascorso un'intera giornata a lavorare su due siti compromessi contemporaneamente, mi sono reso conto che era interessante. Passato subito dall'indifferenza totale alla paranoia: ora gli avmink sono chiusi con password di 30 caratteri generate sul sito da te citato. Non ero troppo pigro per creare l'entropia per intero. In generale, ho trascorso una giornata divertente: ho corrisposto con il servizio di supporto dell'hosting, quindi ho pugnalato e cliccato il mouse e ho premuto spontaneamente i pulsanti, garantendo la generazione della password stocastica massima. Ho fatto un sacco di altre cose allo stesso tempo per garantire la massima sicurezza; A proposito, tra un giorno o due sto pianificando un articolo su questo argomento, mentre la mia memoria è fresca. E ora genererò tutte le mie password attraverso quel sito. Poiché ricordarli non è realistico, verranno archiviati in KeePass, che ho trasferito al gestore di password principale grazie ai tuoi tre articoli a riguardo. Un ringraziamento speciale per loro.

E ora ti trollerò, come promesso. Incontrerò Natalia. - Ogri

Gli hacker dispettosi hanno agito da catalizzatori, non illuderti. Al contrario, sei stato in grado di aiutare. Sono stato interessato a questo argomento per molto tempo, ti leggerò.

- Tatyana

Grazie. Molto informazioni utili... Smetto di vivere secondo il principio: finché non scoppia il tuono, l'uomo non si segna, cambio le mie password con altre più affidabili.)))

- Martha

Non ricordo di aver avuto soddisfazione subito su molti punti relativi al tema della mania da spia fino al momento in cui mi sono imbattuto nei tuoi articoli. Magistralmente intelligibile, interessante, non invadente.

Basso inchino a te! Grazie per esserti preso cura di noi - paranoico del web :) - Eugenio

Bel post... Ma non completo. Dimenticato le password grafiche.

- Alessandro Mayer

Non è un segreto che la maggior parte delle persone utilizzi password non molto difficili da decifrare. Si tratta di password del dizionario costituite da parole o frasi di uso comune. Queste sono scorciatoie da tastiera leggendarie qwerty, 12345, asdfg e altre. Si tratta di parole russe comuni digitate in un layout diverso (ad esempio, password = gfhjkm, ecc.).

In misura maggiore, la resistenza all'effrazione di una password non dipende dalla sua complessità, ma dal sistema di autorizzazione. In altre parole, la password zaika88 è più sicura di [e-mail protetta] kABB, se nel secondo caso abbiamo la possibilità di forzare liberamente le password, e nel primo otteniamo un ritardo tra i tentativi di inserimento, proporzionale al numero tentativi infruttuosi... Ma la password zaika88 è molto più facile da indovinare che [e-mail protetta] kABB a velocità di prelievo uguali.

L'ID Apple richiede (necessario sicuramente qualche anno fa) per creare una password con uso obbligatorio m caratteri speciali, la presenza di numeri e lettere maiuscole. Ho iniziato a pensare alla complessità delle password utilizzate negli AppleID.

- Molto probabilmente, verrà utilizzata una lettera maiuscola all'inizio della password. È improbabile che venga utilizzato altrove (tranne 8 = B). Siamo abituati a scrivere nuove frasi con una lettera maiuscola, quindi se ci viene chiesto di creare una password con almeno una lettera maiuscola, la posizioneremo all'inizio.

- Un carattere speciale, in assenza di alternative, verrà molto probabilmente aggiunto alla fine della password. Ma di solito alcune lettere vengono sostituite con caratteri speciali: i =!, A = @, s = $. I segni ora sono diversi, ma le lettere stesse sono visivamente simili. E l'algoritmo di sostituzione è abbastanza chiaro, quindi non ritarda notevolmente il processo di hacking.

- Le cifre obbligatorie nella maggior parte dei casi sostituiranno lettere simili: o = 0, b = 8, t = 7, 1 = i, 9 = g. Di nuovo la stessa "somiglianza" visiva dei segni. I numeri possono essere aggiunti alla fine di una parola, ma questo è davvero un asilo.

- Molto probabilmente, tali requisiti per la password (e Apple dice costantemente cos'altro deve essere aggiunto alla password), porteranno al fatto che l'utente crittograferà metodi simili le parole più ovvie.

Qual è la differenza effettiva tra Barcellona e [e-mail protetta] La differenza è che la seconda password viene accettata dal servizio Apple, poiché soddisfa tutti i "requisiti" per la complessità della password. Ma, tuttavia, questa è ancora la stessa parola del vocabolario. E tale "giocoleria" è meglio evitare.

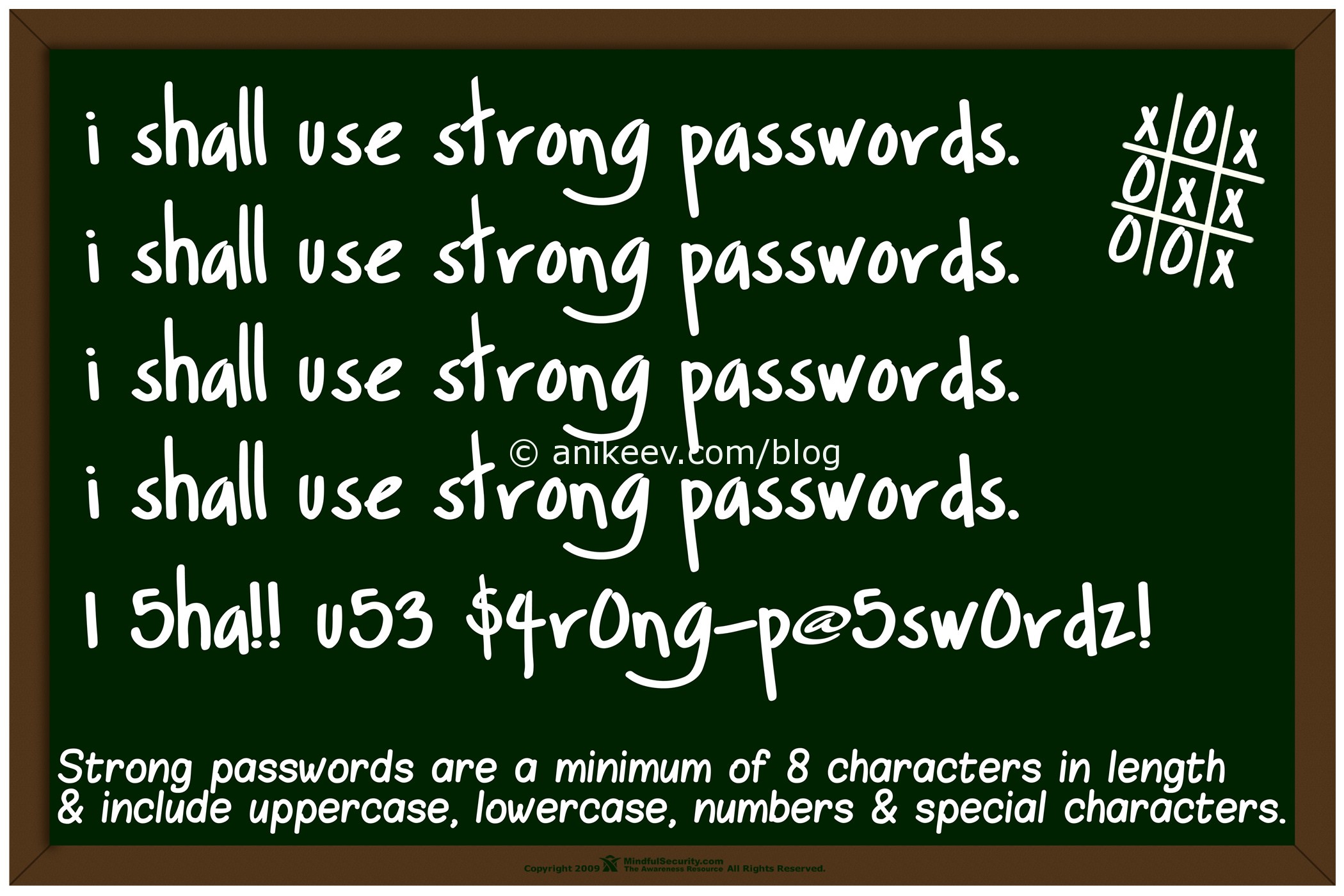

La didascalia dell'immagine recita: "Le password complesse devono essere lunghe almeno otto caratteri e includere lettere maiuscole e minuscole, numeri, caratteri speciali". Inoltre, di tutti i versi ripetuti, il più basso non è molto diverso dall'originale. Oggi non vale assolutamente la pena crittografare le parole con questo metodo.

La didascalia dell'immagine recita: "Le password complesse devono essere lunghe almeno otto caratteri e includere lettere maiuscole e minuscole, numeri, caratteri speciali". Inoltre, di tutti i versi ripetuti, il più basso non è molto diverso dall'originale. Oggi non vale assolutamente la pena crittografare le parole con questo metodo.

Valeva la pena farlo nell'era BBS, quando i computer erano grandi e la velocità dei dati era ridotta. A proposito, questo stesso "sostituzione" si chiama "leet", c'è un articolo dettagliato su Wikipedia, ma puoi semplicemente familiarizzare con l'elenco di parole. Oggi, quando la potenza dei computer e la velocità di trasferimento dei dati sono aumentate centinaia di volte(e non sto scherzando), tali "password complesse" vengono rivelate una o due volte. garantiscilo!

Ogni utente che comunica sui forum e nei social network, fa acquisti sul Web, nel tempo devi affrontare il problema di ricordare le password, poiché a un certo punto si accumulano così tanti account che non puoi fare a meno di una penna e un taccuino.

Le password sono lunghe o corte, semplici o complesse. Ognuno è libero di scegliere ciò che preferisce, tuttavia, la sicurezza dei dati personali e di lavoro (che possono essere molto costosi) può dipendere dall'insieme di caratteri o da una parola semplice. Dopotutto, più semplice e breve è la password, più velocemente gli aggressori possono entrare in possesso di questo o quello account.

Errata Security ha recentemente condotto un interessante studio di ricerca che ha esaminato il modo in cui gli utenti scelgono le proprie password. La raccolta dei dati è stata effettuata negli Stati Uniti. Come si è scoperto, il 16% degli utenti preferisce inserire il proprio nome oi nomi dei propri cari nella riga di immissione della password. Il 14% dei titolari di account online risolve il problema della scelta della password con blocco digitale tastiere ("1234", "12345678"), mentre alcuni usano lettere ("QWERTY") invece di numeri.

È interessante notare che il 5% di tutte le password rubate sono nomi di star dello spettacolo, programmi TV e personaggi di film. Ad esempio, questo è "Pokemon", "Matrix" (Matrix), "Ironman" (Iron Man). A loro volta, alcuni utenti preferiscono inserire la parola "Password" ("password1", "password") nella riga della password.

Nonostante la ricchezza lingua nativa e la presenza della propria fantasia, molti esprimono i loro sentimenti attraverso password: "Non mi interessa" (non mi interessa)," Sì "(Sì)," No "(No)," Ti amo "(Ti amo )" Ti odio " (ti odio).

Arseny Gerasimenko

REGOLE DI GENERAZIONE DELLA PASSWORD

La mia esperienza personale mostra che sì, molti utenti preferiscono password semplici come "12345". Una complessità così virtuosa di una password come "1y2ts3u" mi fa subito sospettare che l'utente si consideri "avanzato" :) Tuttavia, bisogna ricordare che in effetti password sicuraè una combinazione di lettere di diverse maiuscole, numeri e caratteri speciali e la lunghezza della password non deve essere inferiore a 8 caratteri. Ad esempio, la password " [e-mail protetta]"- sarà al sicuro", IvanPetrovich69! "- anche, ma" lisa1111 "sarà molto più facile da trovare.

Buone regole per le password:

- lungo (8-12-15 caratteri)

- contiene lettere latine sia maiuscole che maiuscole

- contiene numeri

- non trovato nel dizionario, questo non è un nome e non una parola russa (ckjdj) digitata nel layout latino

- non ha niente a che fare con il proprietario

- cambia periodicamente o secondo necessità

- non è uno dei preferiti - password diverse per ingressi diversi

- è possibile ricordarlo

- breve (meno di 8 caratteri)

- all in one register (tutti i GRANDI sono cattivi come tutti i piccoli)

- non contiene numeri

- può essere trovato nel dizionario o è un nome o una parola russa (ckjdj) digitata nel layout latino

- ha qualcosa a che fare con il proprietario

- non cambia nel corso degli anni in nessuna circostanza

- può essere amato - una password per tutto

- è impossibile dimenticare

REGOLE DI MEMORIZZAZIONE DELLA PASSWORD

Il posto ideale per memorizzare la tua password è nella tua testa. Il tuo portafoglio potrebbe essere rubato, telefono cellulare, taccuino, un pezzo di carta / floppy / unità flash USB con una password, ma la tua memoria è molto più difficile da rubare. Quindi, se possibile, le password dovrebbero essere memorabili e conservate nella tua memoria.

Se sospetti che la tua password sia stata scoperta, cambiala IMMEDIATAMENTE.

PICCOLE INFORMAZIONI STATISTICHE

| alfabeto | 6 caratteri | 8 caratteri | 10 caratteri | 12 caratteri |

|---|---|---|---|---|

| 26 (latino tutto piccolo o tutto grande) | 31 secondi | 5 ore 50 minuti | 163.5 giorni | 303 anni |

| 52 (latino con caso variabile) | 33 minuti | 62 giorni | 458 anni | 1.239.463 anni |

| 62 (lettere latine di diverso registro più numeri) | 95 minuti | 252 giorni 17 ore | 2.661 anni | 10.230.425 anni |

| 68 (Lettere latine di diverso registro più numeri più segni di punteggiatura.,;:!?) | 2 ore 45 minuti | 529 giorni | 6703 anni | 30.995.621 anni |

e in conclusione (non è necessario leggere i manichini e gli amministratori nix):

10 miti sulle password di Windows

Nonostante tutti i progressi della tecnologia di sicurezza, un aspetto rimane invariato: le password svolgono ancora un ruolo centrale nella sicurezza del sistema, il problema è che troppo spesso possono essere il meccanismo più semplice da decifrare. Sebbene siano in atto tecnologie e politiche per rendere le password più sicure, c'è ancora un fattore umano con cui fare i conti. Non è un segreto che gli utenti utilizzino spesso i nomi di amici, nomi di animali, ecc. come password.

La sfida principale per gli utenti è creare password complesse. Tuttavia, non è sempre chiaro come raggiungere questo obiettivo. Il problema è che le nostre azioni sono troppo prevedibili. Ad esempio, l'elenco contiene assolutamente parole casuali, inventato una persona normale, apparirà sicuramente uno schema generale. La scelta di password complesse richiede una formazione adeguata. Questa conoscenza è degli amministratori di sistema e dovrebbe essere estesa a utenti finali... Forse questo articolo ti aiuterà a capire l'uso delle password in Windows 2000 e XP.

Mito numero 1: gli hash delle password sono ragionevolmente forti quando si utilizza NTLMv2

Molti lettori hanno familiarità con la debolezza degli hash delle password di LanManager (LM) che hanno reso L0phtcrack così popolare. NTLM rende gli hash un po' più robusti perché utilizza un hash più lungo e distingue tra caratteri maiuscoli e minuscoli. NTLMv2 è più avanzato in quanto calcola una chiave a 128 bit e utilizza chiavi separate per l'integrità e la riservatezza. Inoltre, utilizza l'algoritmo HMAC-MD5 per una maggiore integrità. Tuttavia, Windows 2000 invia ancora frequentemente hash LM e NTLM sulla rete e NTLMv2 è vulnerabile agli attacchi di trasmissione (noti anche come replay). Inoltre, poiché gli hash delle password LM e NTLM sono ancora archiviati nel registro, sei vulnerabile anche agli attacchi SAM.

Ci vorrà ancora del tempo prima che ci liberiamo finalmente dai limiti di LanManager. Fino ad allora, non fare affidamento sugli hash della tua password per essere affidabile.

Mito numero 2... Dj # wP3M $ c - migliore password

È un mito generalmente accettato che completamente password casuali quelli ottenuti con il generatore di password sono i migliori. Questo non è del tutto vero. Sebbene possano essere davvero potenti, tali password sono generalmente difficili da ricordare, lente da digitare e talvolta vulnerabili agli attacchi all'algoritmo di generazione delle password. È facile creare password che resistano al cracking, ma è più difficile renderle memorabili. Per questo ce ne sono diversi semplici trucchi... Consideriamo ad esempio la password " [e-mail protetta] Questa e-mail è protetta dallo spam bot. Per visualizzarla nel browser deve essere abilitato il supporto Java-script "Questa password utilizza lettere maiuscole e minuscole, due numeri e due caratteri. La password è lunga 20 caratteri, ma può essere ricordata con il minimo sforzo, puoi già ce l'hanno. Inoltre, questa password viene digitata molto velocemente. Nella parte "Makeit20", i tasti sinistro e destro della tastiera si alternano, il che aumenta la velocità di digitazione, riduce il numero di errori di battitura e riduce la possibilità che qualcuno possa per spiare la tua password mentre osservi i movimenti delle tue dita (gli elenchi sono stati creati per molto tempo parole inglesi, alternando i tasti destro e sinistro, che sono comodi da usare come parte della password.

La tecnica migliore per creare password complesse ma facili da ricordare è utilizzare le strutture che siamo abituati a ricordare. Tali strutture inoltre rendono semplice inclusione segni di punteggiatura nella password, come nell'esempio indirizzi email usato sopra. Altre strutture facili da ricordare sono numeri di telefono, indirizzi, nomi, percorsi di file, ecc. Presta attenzione ad alcuni degli elementi che ci rendono più facile ricordare. Ad esempio, l'inclusione di schemi, ripetizioni, rime, umorismo e persino parole maleducate (incluse oscene) crea password che non dimenticheremo mai.

Mito numero 3... 14 caratteri - lunghezza ottimale della password

In LM, gli hash delle password sono divisi in due hash di 7 caratteri. Ciò rende effettivamente le password più vulnerabili, poiché un attacco di forza bruta può essere applicato a ciascuna metà della password contemporaneamente. Cioè, le password con una lunghezza di 9 caratteri sono suddivise in un hash di 7 caratteri e un hash di 2 caratteri. Ovviamente, craccare un hash di 2 caratteri non richiederà molto tempo e la parte di 7 caratteri viene solitamente craccata in poche ore. Spesso una sezione corta può rendere molto più facile rompere una sezione lunga. Per questo motivo, molti professionisti della sicurezza hanno determinato che la lunghezza ottimale della password sia di 7 o 14 caratteri, corrispondenti a due hash di 7 caratteri. NTLM ha leggermente migliorato la situazione utilizzando tutti i 14 caratteri per memorizzare gli hash delle password. Sebbene ciò semplifichi la vita, la finestra di dialogo NT limita la password a un massimo di 14 caratteri; quindi rendere le password lunghe esattamente 14 caratteri è ottimale per la sicurezza.

Ma tutto è diverso nel nuovo Versioni di Windows... Le password in Windows 2000 e XP possono essere lunghe fino a 127 caratteri, quindi 14 caratteri non saranno più il limite. Inoltre, una piccola circostanza rivelata a Urity su SecurityFriday.com è che se la password è di 15 caratteri o più, Windows non memorizza nemmeno correttamente gli hash di LanMan. Se la tua password è lunga 15 o più caratteri, Windows memorizza la costante AAD3B435B51404EEAAD3B435B51404EE come hash LM, che equivale a una password zero. E poiché la tua password ovviamente non è nulla, i tentativi di decifrare questo hash non ti porteranno da nessuna parte.

Con questo in mente, l'uso di password più lunghe di 14 caratteri potrebbe essere un buon consiglio. Ma se vuoi renderlo obbligatorio usare tale password lunghe utilizzando Criteri di gruppo o Modelli di sicurezza, incontrerai difficoltà: nulla ti darà l'opportunità di impostare la lunghezza minima della password a più di 14 caratteri.

Mito numero 4... J0hn99 - Buona password

Sebbene la password "J0hn99" soddisfi i requisiti di complessità di Windows 2000, non è così complessa come sembra a prima vista. Molti programmi di cracking delle password provano milioni di variazioni di parole al secondo. Sostituire la lettera "o" con il numero "0" e aggiungere un paio di numeri non ha senso per tali programmi. Alcuni cracker testano persino una serie di metodi che gli utenti in genere utilizzano, consentendo loro di forzare anche password abbastanza lunghe e apparentemente buone.

L'approccio migliore è essere meno prevedibili. Invece di sostituire "o" con "0", prova a sostituire "o" con due caratteri "()", come in "j () hn". E, naturalmente, allungando la password, ne aumenti la robustezza.

Mito numero 5... Qualsiasi password può essere decifrata prima o poi.

Sebbene qualsiasi password possa essere decifrata in diversi modi (ad esempio, tramite " keylogger"o ingegneria sociale), tuttavia, ci sono modi per creare password che non possono essere decifrate in un ragionevole lasso di tempo. Se la password è abbastanza lunga, ci vorrà così tanto tempo per decifrarla, o richiederà così tanta potenza di elaborazione, che è essenzialmente lo stesso come se fosse indistruttibile (almeno per la maggior parte degli hacker).Certo, alla fine, qualsiasi password può essere decifrata, ma questo evento può accadere e non durante la nostra vita, e nemmeno durante la nostra vita Quindi, a meno che, ovviamente, le agenzie governative stanno cercando di capire la tua password, quindi le sue possibilità potrebbero essere molto alte. informatica possa un giorno trasformare questo mito in realtà.

Mito numero 6... Le password devono essere cambiate ogni 30 giorni.

Nonostante il fatto che sia - buon Consiglio per alcune password ad alto rischio, non è adatto agli utenti medi. La richiesta di modifiche frequenti delle password spesso costringe gli utenti a creare modelli prevedibili nelle loro password oa utilizzare altri metodi che in realtà ne riducono notevolmente l'efficacia. Al laico non piace inventare e ricordare costantemente nuove password ogni 30 giorni. Invece di limitare l'età di una password, è meglio concentrarsi su password più robuste e una maggiore competenza dell'utente. Un intervallo di tempo ragionevole per l'utente medio è compreso tra 90 e 120 giorni. Se concedi più tempo agli utenti, sarà più facile convincerli a utilizzare password più complesse.

Mito numero 7... Non dovresti mai scrivere la tua password

Anche se questo è un buon consiglio, a volte devi solo annotare le tue password. Gli utenti si sentono molto più a loro agio nel creare password complesse se sono sicuri di poterlo leggere in un luogo sicuro se si dimenticano improvvisamente. Tuttavia, è importante istruire gli utenti su come annotare correttamente le password. Un adesivo su un monitor è innegabilmente sciocco, ma potrebbe essere sufficiente conservare la password in una cassaforte o anche in un cassetto chiuso a chiave. E non trascurare la sicurezza quando arriva il momento di buttare via la carta con la vecchia password: ricorda, molte violazioni importanti si sono verificate proprio perché gli hacker non erano troppo pigri per frugare nella spazzatura dell'organizzazione alla ricerca di password registrate. Potrebbe essere un'idea consentire agli utenti di memorizzare le proprie password in utilità software per la memorizzazione delle password. Queste utilità consentono all'utente di memorizzare più password in un unico posto, protetto da una password principale principale. Ma se qualcuno scopre la password principale, avrà accesso a lista completa tutte le password. Pertanto, prima di consentire agli utenti di salvare le password in un luogo del genere, considerare i seguenti pericoli: in primo luogo, questo metodo è software e, quindi, vulnerabile agli attacchi e, in secondo luogo, poiché tutto qui si basa su una password principale, può diventarlo l'unico punto per il fallimento globale di tutte le password di tutti gli utenti. La migliore tecnica- coniugare tecnologia, sicurezza fisica e politica aziendale.

Inoltre, le password devono solo essere documentate. Non c'è niente di insolito in una situazione in cui Amministratore di sistema si è ammalato o ha smesso. E in un certo numero di organizzazioni, questa è l'unica persona che conosceva tutte le password, inclusa la password del server. Quindi a volte devi anche approvare la scrittura delle password, ma solo quando è veramente necessario e premuroso.

Mito numero 8... La password non può contenere spazi

Sebbene la maggior parte degli utenti non lo utilizzi, Windows 2000 e Windows XP consentono spazi nelle password. In effetti, se riesci a vedere un tale simbolo in Windows, puoi usarlo anche nella password. Pertanto, uno spazio è un carattere di password perfettamente valido. Tuttavia, poiché alcune applicazioni riducono gli spazi, è meglio non iniziare o terminare la password con uno spazio.

Gli spazi rendono più semplice per gli utenti la creazione di password più complesse. Poiché lo spazio può essere utilizzato tra le parole, utilizzarlo può dare agli utenti vera opportunità utilizzare password lunghe di più parole.

In generale, la situazione con lo spazio è molto interessante, non rientra in nessuna categoria di requisiti di complessità Password di Windows... Non è né un numero, né una lettera, e non è nemmeno considerato un simbolo. Pertanto, se vuoi rendere la tua password più complessa, lo spazio non è peggiore di qualsiasi carattere e nella maggior parte dei casi non riduce la complessità delle password.

Ma vorrei dire di uno svantaggio significativo, associato all'uso della barra spaziatrice: il suo tasto emette un suono unico quando viene premuto, che non può essere confuso con nulla. Non è difficile sapere se qualcuno sta usando uno spazio nella propria password. In generale, usa gli spazi, ma non abusarne.

Mito numero 9... Usa sempre Passfilt.dll

Passfilt.dll è una libreria che obbliga gli utenti a utilizzare password complesse. In Windows 2000 e XP, ciò avviene tramite il criterio "La password deve soddisfare i requisiti di complessità". Sebbene questa sia spesso una buona politica, alcuni utenti potrebbero trovare frustrante quando le loro password vengono rifiutate perché non abbastanza forti. Anche gli amministratori esperti a volte devono inserire più password finché una non supera i requisiti di complessità. Gli utenti frustrati non esprimeranno certamente supporto per la tua politica sulle password.

Se riesci a vedere che agli utenti non piacciono i requisiti di difficoltà, forse la migliore via d'uscita ci sarà un requisito per password lunghe invece di questa politica. Se fai i conti, puoi vedere che una password di 9 caratteri, che è composta da lettere minuscole, ha all'incirca la stessa complessità di una password di 7 caratteri che utilizza lettere e numeri sia minuscoli che maiuscoli. L'unica differenza è come il password cracker gestisce diversi sottoinsiemi di caratteri; alcuni cracker di forza bruta ripetono tutte le combinazioni di lettere minuscole prima di utilizzare numeri e altri simboli.

Un'altra opzione è prendere l'esempio di Platform SDK nella directory \ sample \ winbase \ Security \ WinNT \ PwdFilt \ e modificarlo per essere più indulgente nella scelta di una password.

Puoi anche istruire gli utenti su come complicare le password e dare loro alcune idee per farlo.

Mito numero 10... Usa ALT + 255 per la password più forte

Considerare l'uso di caratteri ASCII grandi per complicare ulteriormente la password. Questi caratteri non possono essere digitati naturalmente sulla tastiera, ma vengono immessi tenendo premuto il tasto ALT e digitando il codice ASCII sul tastierino numerico. Ad esempio, la sequenza ALT-0255 crea un carattere.

Sebbene ciò sia utile in alcune situazioni, è necessario considerare anche gli svantaggi. Innanzitutto, tenere premuto il pulsante ALT e digitare sul tastierino numerico può essere facilmente individuato da estranei. In secondo luogo, la creazione di un tale carattere richiede cinque sequenze di tasti, che devono essere ricordate e successivamente inserite ogni volta che si digita una password. Potrebbe avere senso creare una password più lunga di cinque caratteri, il che renderebbe la tua password molto più forte per lo stesso numero di battute.

Ad esempio, una password di 5 caratteri generata da grandi caratteri ASCII richiederebbe 25 battute. Dati 255 possibili codici per ogni carattere e un totale di cinque caratteri, otteniamo un totale di 255 ^ 5 combinazioni (o 1.078.203.909.375). Tuttavia, una password di 25 caratteri creata solo da lettere minuscolo ha 26 ^ 25 (o 236,773,830,007,968,000,000,000,000,000,000,000) possibili combinazioni. Ovviamente è meglio creare password più lunghe.

Un altro punto a cui pensare sono le tastiere di alcuni computer portatili complicare l'input da tastiera numerica e alcune utilità riga di comando non supportano caratteri ASCII grandi. Ad esempio, puoi utilizzare il carattere ALT + 0127 su Windows, ma non puoi digitarlo nella riga di comando. Al contrario, alcuni codici carattere come Tabs (ALT + 0009), LineFeeds (ALT + 0010) ed ESC (ALT + 0027) possono essere utilizzati durante la digitazione dalla riga di comando, ma non possono essere utilizzati in finestre di dialogo Windows (che può essere un effetto collaterale desiderabile in alcuni rari casi).

Tuttavia, ci sono alcuni casi in cui è utile l'uso di codici di caratteri estesi. Se disponi di account di servizio o amministratore locale che sono usati raramente, a volte l'uso di caratteri estesi merita qualche tocco in più. Poiché pochi cracker di password sono configurati per gestire caratteri estesi, questo potrebbe essere sufficiente per rendere estremamente difficile decifrare una password. Ma in questo caso, non fermarti al grosso codice ASCII: c'è fatto poco noto, consistente nel fatto che in realtà si può usare set completo Caratteri Unicode che è 65.535 possibili simboli... Tuttavia, un carattere come ALT + 65206 non è stabile come il numero equivalente di sequenze di tasti che utilizzano caratteri regolari.

Infine, si noti l'uso dello spazio unificatore (ALT + 0160) nel set di caratteri wide. Questo simbolo viene visualizzato come spazio regolare e spesso possono ingannare coloro che in qualche modo hanno visto la tua password. Ad esempio, supponiamo che un cracker sia stato in grado di installare un registratore di tastiera sul tuo sistema. Se utilizzi uno spazio unificatore nella password, sembrerà uno spazio normale nel file di registro. E se il cracker non lo sa gap indistruttibile e non vede un codice ASCII valido, quindi la sua password, che sperava, non gli darà nulla. Ma molte persone semplicemente non sanno dell'esistenza di questo simbolo, anche se sembra che dopo aver letto questo articolo lo sapranno già.

Conclusione

Qualcuno può non essere d'accordo con alcuni dei punti presentati, ma non pretendono di essere l'ultima verità indiscutibile. Non era questo lo scopo di questo articolo. Il mito è vero a metà. Molti dei miti qui criticati una volta erano ottimi consigli, o addirittura lo sono ancora in casi specifici. Ma per molti, questi consigli sono diventati un insieme di regole rigide e immutabili che devono essere sempre applicate. Ma qualsiasi consiglio sulle password, compresi quelli forniti in questo articolo, non è altro che un semplice consiglio. Sta a te decidere quali regole sono giuste per te e quali no. Forse il mito più grande e più imperfetto di tutti è che ci siano regole rigide per le password.

A volte John99 è una buona password ea volte le password devono essere cambiate molto più spesso di una volta al mese. Alcune password, ad esempio le password dell'amministratore, richiedono molta più protezione di altre: le password degli utenti. Per creare una password policy che ti protegga nel miglior modo possibile, dovresti prendere tutte le tue conoscenze e aggiungervi ciò che trovi utile da quanto scritto qui.

Una buona password è più di una semplice password sicura. Una buona password è estremamente difficile da indovinare o indovinare, ma molto facile da ricordare. Dovrebbe essere lungo e composto da lettere, numeri e simboli, ma allo stesso tempo dovrebbe essere facile e preciso da digitare. Dovrebbe contenere elementi casuali che solo un computer può fornire e allo stesso tempo rimanere simile a ciò che una persona può creare.

Ma la migliore di tutte le password è quella che l'utente sceglie in base alla comprensione scientifica del sistema di creazione della password. E la migliore politica per le password è quella che aiuta gli utenti a creare tali password.