Dobar dan, svima koji su došli na naše "svjetlo". Danas pričat ćemo o onome što jest keylogger i kako to zapravo radi.

Danas nećemo govoriti o dobro poznatom konvencionalnom "zlonamjernom softveru" (itd.), već o nepoznatoj (širom krugu korisnika), ali ne manje opasnoj infekciji od bilo koje druge.

Shvatiti što je to, zašto nisu potrebni (koliko opasni), što su i kako se s njima nositi, uistinu je vrijedan cilj koji danas moramo svladati.

Pa nema kraja posla, zasucite rukave i idite.

Čitanje.

uvodni

Mislim da su oni koji su prijatelji s engleskim to već pogodili keylogger(u prijevodu od kratice logger tipkovnice) znači - snimač tipkovnice, možemo reći da je to istina, ali njihov službeni naziv (prema znanosti) je keyloggeri.

Ovo “zlo” pripada klasi – špijunski softver, t.j. došavši na računalo (laptop / netbook / tablet, itd.) korisnika, obavlja svoja prljava djela - špijunske funkcije bez vašeg znanja, pristanka i sudjelovanja.

Izgleda otprilike ovako:

Niste povezali ništa, na primjer, iz dodatne usluge njegov mobilni operater i općenito ne znate ništa o tim uslugama, međutim, novac s vašeg stanja se polako otpisuje i odlazi gdje bi trebao biti.

Općenito, većina korisnika podcjenjuje keylogger kao klasa prijetnji, ali u međuvremenu nosi ozbiljnu opasnost, jer njegova glavna svrha je spremanje i prijenos prijava s korisničkih računa, novčanika itd.

Zapravo, keylogger bilježi sve radnje korisnika na tipkovnici, t.j. ovo je svojevrsni “repeater” (repeater), spreman u svakom trenutku “spojiti” (gdje slijedi) sve što vam je popravio.

Može se koristiti presretanje pritiska na tipku redoviti programi i često se koristi za pozivanje programskih funkcija iz druge aplikacije pomoću "vrućih tipki" ( prečice) ili, na primjer, za promjenu pogrešnog rasporeda tipkovnice (npr Ninja s tipkovnicom).

Pogledajmo dublje koncept keyloggera

Također je vrijedno napomenuti da moderni keyloggeri ne bilježe samo kodove unesenih tipki – oni "vezuju" unos tipkovnice na trenutni prozor i element unosa.

Puno keylogger's popis pjesama pokrenute aplikacije, u stanju su snimiti "snimke" zaslona prema zadanom rasporedu ili događaju, špijunirati sadržaj međuspremnika i riješiti niz zadataka usmjerenih na tajno praćenje korisnika.

Snimljene informacije pohranjuju se na disk, a većina modernih keyloggera može generirati različita izvješća (zapisujući ih u specijalizirani dnevnik, tj. Dnevnik-file) može ih prenijeti ili http/ .

Osim toga, niz modernih keylogger uživaj RootKit- tehnologije za maskiranje tragova njihove prisutnosti u sustavu.

Općenito, evo takve višestruke "infekcije", u čijoj prisutnosti na vašem računalu nećete moći ni mirno kihnuti bez njenog znanja :)

Bilješka:

Vrijedi reći da su se keyloggeri, prilično drevna vrsta kletve, pojavili još u danima MS-DOS- tada su bili rukovatelji prekida tipkovnice 1 kb.Međutim, funkcije keyloggera nisu se promijenile tijekom proteklog vremena – njihov primarni zadatak je i dalje tajna registracija unos s tipkovnice uz naknadno snimanje prikupljenih informacija na disk ili prijenos preko mreže.

Kažete da ih ima puno antivirusni paketi, i plaćeni i besplatni (o čemu smo pisali u našim recenzijama, ovo i ono itd.), zar je stvarno tako teško uhvatiti nekakvog "ružnog" keyloggera?

Ponekad, da, to je vrlo problematično, jer sa stajališta antivirusa, ovo nije virus (jer nema sposobnost reprodukcije) i nema trojanski, toliko "branitelja" ako hvataju keyloggere, onda samo s posebnom, proširenom bazom i dodatnim modulima usmjerenim na to.

Drugi problem je povezan s činjenicom da postoji veliki broj keyloggera (i nije ga teško napisati) - kao rezultat toga, pretraga potpisa protiv njih je neučinkovita.

Općenito, postoji ogroman broj opcija za implementaciju keyloggera, ali sve imaju opći princip rad je uvod u proces prolaska signala od pritiska na tipku do pojave znaka na ekranu.

Najčešća opcija implementacije je keylogger koji ugrađuje zamke tipkovnice, kuke (u boksu nema ništa s udarcem :)).

NA Windows Hook je mehanizam za presretanje poruka sustava koji koristi posebnu funkciju:

- Ova funkcija koristi mehanizam Win32API. Većina keyloggera ovog tipa koristi kuku WH_Tipkovnica;

- Osim udica WH_TIPKOVNICA također koristite kuku WH_JOURNALRECORD;

- Razlika među njima je u tome WH_JOURNALRECORD ne zahtijeva zasebnu dinamičku biblioteku ( DLL), što pojednostavljuje distribuciju ove prljavštine preko mreže.

Priključci tipkovnice čitaju informacije iz reda za unos hardvera sustava koji se nalazi u proces sustava. Ova metoda je stekla posebnu popularnost zbog činjenice da zamka filtera omogućuje presretanje apsolutno svih pritisaka na tipke, budući da kuka kontrolira sve tokove sustava.

Također, za stvaranje takvog špijuna nije potrebno posebna znanja osim znanja Visual C++ ili Delphi i Win32API. Međutim, korištenje ovu metodu prisiljava hakerskog programera da stvori zasebnu dinamička knjižnica DLL.

Vrijedno je reći da je tehnika zamke prilično jednostavna i učinkovita, ali ima niz nedostataka. Prvi nedostatak je to DLL sa zamkom se odražava u adresnom prostoru svih GUI-procesi koji se mogu koristiti za otkrivanje keyloggera.

Varijanta 2. Povremeno ispitivanje statusa tipkovnice

Smiješno primitivna metoda, koja se sastoji u cikličkom ispitivanju stanja tipkovnice velika brzina. Ova metoda ne zahtijeva implementaciju DLL u GUI-procesi, a kao rezultat toga špijun je manje uočljiv.

Nedostatak ove vrste keyloggera je potreba povremenog ispitivanja statusa tipkovnice s dovoljno velika brzina, ne manje 10-20 ankete u sekundi.

Ovu metodu koriste neki komercijalni proizvodi.

Varijanta 3. Keylogger temeljen na upravljačkom programu

Ova metoda je najučinkovitija u usporedbi s gore opisanim. Postoje najmanje dvije mogućnosti za implementaciju ove metode - pisanje i tipkovnice umjesto standardne ili instaliranje upravljačkog programa filtera. Ova metoda (kao i kuka) je dokumentirana metoda za praćenje unosa s tipkovnice.

Općenito, kako bih se lakše snašao koji su keyloggeri najpopularniji, navest ću približan postotak njihove rasprostranjenosti (vidi gornju sliku).

Varijanta 4. Spy rootkit

Može se implementirati kao UserMode i u načinu rada jezgre ( KernelMode). NA UserMode Praćenje unosa s tipkovnice može se izgraditi presretanjem razmjene procesa csrss.exe upravljački program tipkovnice ili korištenjem praćenja poziva API-tipske funkcije GetMessage i PeekMessage.

U mnogim slučajevima, čak zaslonska tipkovnica, koji se često reklamira kao lijek za bilo koju vrstu keyloggera.

Hardverske tipkovnice

NA posljednjih godina dobio užasan razvoj, minijaturnu veličinu i izvanrednu inteligenciju. po izgledu ih je ponekad teško primijetiti, rjeđe - razlikovati od flash diska, a u slučaju bankomata uglavnom ih može razlikovati samo profesionalac.

U staroj verziji to je izgledalo otprilike ovako:

Odnosno, osim softverskih alata za špijuniranje rada korisnika, postoje i hardverski alati koji imaju nedvojbenu prednost – ne mogu se otkriti softverskim metodama.

Mogućnosti implementacije za hardverske keyloggere:

- Ugradnja uređaja za praćenje u "razmak" kabela tipkovnice;

- Ugradnja uređaja za praćenje u tipkovnicu;

- Montaža USB-uređaji, poput "flash diskova", memorijskih kartica itd.;

- Vizualno "promatranje" tipkovnice/ekrana;

- Ostalo.

Lijepo je, zar ne? Mora se priznati da je takvo blato najzlonamjernije, ali ga je i nešto teže posaditi - zahtijeva izravan fizički pristup uređaju.

Malo o proaktivnoj obrani

„Najčešće“ rješenje je korištenje proaktivnih obrambenih sustava koji mogu upozoriti korisnika na instalaciju ili aktivaciju softverskih keyloggera.

Glavni nedostatak ove metode je potreba za aktivnim sudjelovanjem korisnika u određivanju daljnje djelovanje sa sumnjivim kodom.

- Ako korisnik nije dovoljno tehnički osposobljen, keylogger može biti preskočen zbog njegove nesposobne odluke;

- Ako se minimizira sudjelovanje korisnika u donošenju odluka od strane proaktivnog obrambenog sustava keylogger može se preskočiti zbog nedovoljno krute sigurnosne politike sustava.

Ovo je tako dvosjekli mač. I istaknimo još malo.

Virtualna tipkovnica kao rješenje

Posljednja od razmatranih metoda zaštite od softverskih i hardverskih keyloggera je korištenje virtualne tipkovnice.

Virtualna tipkovnica je program koji prikazuje sliku na ekranu obična tipkovnica, u kojem miš može "pritisnuti" određene tipke.

Općenito, zaslonska tipkovnica loše primjenjivo na zavaravanje keyloggera, budući da nije stvoreno kao sredstvo zaštite, već kao sredstvo za pomoć ljudima sa hendikepiranim, a prijenos podataka nakon tipkanja ovom tipkovnicom vrlo lako može presresti zlonamjerni softver.

Za zaobilaženje može se koristiti zaslonska tipkovnica keylogger međutim, mora se razvijati na poseban način, isključujući presretanje ulaznih podataka u bilo kojoj fazi njihovog unosa i prijenosa (u pravilu se koristi algoritam za promjenu položaja tipki i brojeva, kao i šifriranje konačnog rezultata).

U veljači 2005. biznismen s Floride Joe Lopez podnio je tužbu protiv Bank of America: nepoznati hakeri ukrali su 90.000 dolara američkom poduzetniku s njegovog bankovnog računa Bank of America, koji su nekako prebačeni u Latviju.

Kao rezultat istrage pokazalo se da je na Lopezovom računalu prisutan virus Backdoor.Win32.Apdoor (Backdoor.Coreflood) koji hvata sve pritisci na tipkovnici korisnika i šalje ih napadačima putem interneta. Tako je do hakera došla lozinka i login Joea Lopeza, koji je redovito radio putem interneta sa svojim računom Bank of America.

Međutim, sud je tužitelju odbio naknadu štete, ističući da je g. Lopez zanemario elementarne mjere opreza pri radu sa svojim bankovni račun putem interneta: dodano je otkrivanje navedenog virusa antivirusne baze podataka gotovo svi proizvođači antivirusnog softvera još 2003. godine.

Nestanku 90 tisuća dolara s računa Joea Lopeza pomogao je obični keylogger.

Što je keylogger

U prijevodu s engleskog, keylogger je snimač tipki. U većini izvora možete pronaći sljedeću definiciju keyloggera: keylogger (keylogger) - softver, čija je glavna svrha tajno praćenje pritisaka tipki i vođenje zapisnika tih pritisaka na tipke. Ova definicija nije sasvim točna, budući da se i softver i hardver mogu koristiti kao keyloggeri. Hardverski keyloggeri su mnogo rjeđi od softverskih keyloggera, ali kada su zaštićeni važna informacija nikada ih ne treba zaboraviti.

Presretanje tipki se može koristiti u redovnim programima i često se koristi za pozivanje programskih funkcija iz druge aplikacije pomoću prečaca ili, na primjer, za promjenu pogrešnog rasporeda tipkovnice (kao Keyboard Ninja). Postoji mnogo legitimnog softvera koji administratori koriste za praćenje što zaposlenik radi tijekom dana ili za praćenje aktivnosti korisnika. stranci na vašem računalu. Međutim, gdje je povučena granica između "legitimnog" korištenja "legalnog" softvera i njegove upotrebe u kriminalne svrhe? Isti "legalni" softver često se koristi za namjernu krađu tajnih podataka korisnika - na primjer, lozinke.

Većina postojećih ovaj trenutak keyloggeri se smatraju "legalnim" i slobodno se prodaju jer programeri navode mnoge razloge za korištenje keyloggera, na primjer:

- za roditelje: praćenje aktivnosti djece na internetu i upozoravanje roditelja u slučaju pokušaja ulaska na stranice "za odrasle" (roditeljski nadzor);

- za ljubomorne supružnike: praćenje radnji njihovog supružnika na webu u slučaju sumnje na "virtualnu izdaju";

- za sigurnosnu službu organizacije: praćenje činjenica zlouporabe osobnih računala, njihovo korištenje u neradno vrijeme;

- za sigurnosnu službu organizacije: praćenje činjenica upisivanja kritičnih riječi i fraza na tipkovnicu koje čine poslovnu tajnu organizacije, a čije odavanje može dovesti do materijalne ili druge štete za organizaciju;

- za razne usluge sigurnost: analiza i istraživanje incidenata vezanih uz korištenje osobnih računala;

- drugih razloga.

Međutim, ovo je više uobičajeno nego objektivno stanje stvari, budući da postoje i drugi načini rješavanja svih ovih zadataka, a BILO KOJI legalni keylogger može se koristiti u zlonamjerne svrhe iu novije vrijeme Upravo je krađa informacija od korisnika raznih sustava plaćanja putem interneta, nažalost, postala glavna upotreba keyloggera (u istu svrhu pisci virusa neprestano razvijaju nove trojanske keyloggere).

Osim toga, mnogi keyloggeri se skrivaju u sustavu (jer imaju rootkit funkcije), što uvelike olakšava njihovu upotrebu u kriminalne svrhe. Takva upotreba čini zadatak otkrivanja keyloggera jednim od prioriteta antivirusne tvrtke. U klasifikaciji zlonamjernog softvera Kaspersky Lab ima posebnu kategoriju Trojan-Spy ( špijunski softver), koji uključuje programe koji sadrže funkcije keyloggera. Prema Trojan-Spy, “ovi Trojanci provode elektroničku špijunažu: informacije unesene s tipkovnice zaraženog računala, snimke zaslona, popis aktivne aplikacije a radnje korisnika s njima pohranjuju se u datoteku na disku i povremeno šalju napadaču.

Zašto su keyloggeri opasni?

Za razliku od drugih vrsta zlonamjernog softvera, keylogger je apsolutno siguran za sustav. Međutim, to može biti izuzetno opasno za korisnika: keylogger može presresti lozinke i ostalo povjerljive informacije koje je korisnik unio pomoću tipkovnice. Kao rezultat toga, napadač uči kodove i brojeve računa u sustavima elektroničkog plaćanja, lozinke za račune u online igrama, adrese, prijave, lozinke za sustave E-mail itd.

Nakon što primi povjerljive podatke korisnika, napadač ne može samo jednostavno prenijeti novac sa svog bankovnog računa ili koristiti račun korisnik u online igrici. Nažalost, dostupnost takvih podataka u nekim slučajevima može dovesti do ozbiljnijih posljedica od gubitka određene količine novca. konkretnu osobu. Korištenje keyloggera omogućuje vam obavljanje ekonomske i političke špijunaže, pristup informacijama koje nisu samo komercijalne, već i državna tajna, kao i kompromitirati sigurnosne sustave koje koriste komercijalni i državni subjekti (na primjer, krađom privatni ključevi u kriptografskim sustavima).

Keyloggeri, zajedno s phishingom i metodama socijalni inženjering(vidi članak "Krađa imovine u računalnim mrežama"), danas su jedna od glavnih metoda elektroničke prijevare. Međutim, ako se u slučaju phishinga oprezan korisnik može zaštititi - zanemariti očito phishing e-poruke, ne unositi osobne podatke na sumnjive web stranice - onda je u slučaju keyloggera gotovo nemoguće otkriti činjenicu špijunaže u bilo kojoj drugoj način nego korištenjem specijaliziranih alata za zaštitu.

Softverski keylogger

- Engleski keylogger

- Engleski keylogger

- Engleski zapisivač tipki

- Engleski snimač ključeva

- Engleski lovac za ključeve

- Engleski program za hvatanje ključa

- Engleski ključno njuškalo

- ruski keylogger

Hardverski keylogger

- Engleski uređaj za snimanje pritiska na tipku

- Engleski hardverski keylogger

- ruski hardverski keylogger

Vrste informacija koje se mogu kontrolirati

- pritisaka na tipke na tipkovnici

- pritiskom na tipku miša

- datum i vrijeme prešanja

Klasifikacija

tip

Softverski keyloggeri pripadaju toj skupini softverskih proizvoda, koji vrše kontrolu nad aktivnostima korisnika osobnog računala. U početku su softverski proizvodi ovog tipa bili namijenjeni isključivo za bilježenje informacija o tipkama na tipkovnici, uključujući i sistemske, u specijaliziranu datoteku dnevnika (Log file), koju je naknadno proučavala osoba koja je instalirala ovaj program. Datoteka dnevnika se može poslati putem mreže na mrežni pogon, ftp poslužitelj na internetu, putem e-pošte itd. Trenutno, softverski proizvodi koji su zadržali ovo ime "na starinski način" rade dosta dodatne mogućnosti- ovo je presretanje informacija iz prozora, presretanje klikova mišem, presretanje međuspremnika, "fotografiranje" screenshotova i aktivni prozori, vođenje evidencije svih primljenih i poslanih Emailova, praćenje aktivnosti datoteka, praćenje registar sustava, praćenje reda poslova poslanih na pisač, snimanje zvuka s mikrofona i videa s web kamere spojene na računalo itd., t.j. oni zapravo pripadaju sasvim drugoj klasi softverskih proizvoda, odnosno softverskih proizvoda za praćenje.

Hardverski keyloggeri su sitni uređaji koji se mogu pričvrstiti između tipkovnice i računala ili ugraditi u samu tipkovnicu. Oni bilježe sve tipke napravljene na tipkovnici. Proces registracije je potpuno nevidljiv krajnji korisnik. Hardverski keyloggeri ne zahtijevaju instaliranje programa na računalu kako bi uspješno presreli sve pritiske tipki. Kada je priključen hardverski keylogger, apsolutno nije važno u kojem je stanju računalo - uključeno ili isključeno. Vrijeme njegovog rada nije ograničeno, jer. ne zahtijeva dodatni izvor napajanja za svoj rad. Unutarnja nepromjenjiva memorija ovih uređaja omogućuje vam snimanje do 20 milijuna pritisaka na tipke, uz Unicode podršku. Ovi se uređaji mogu izraditi u bilo kojem obliku, tako da čak ni stručnjak ponekad nije u mogućnosti utvrditi njihovu prisutnost tijekom revizija informacija. Ovisno o mjestu pričvršćivanja, hardverski keyloggeri se dijele na vanjske i unutarnje.

Akustični keyloggeri su hardverski uređaji koji prvi snimaju zvukove, kreiran od strane korisnika pritiskom na tipke na tipkovnici računala, a zatim raščlanjivanjem tih zvukova i pretvaranjem u tekstualni format.

prema mjestu datoteke dnevnika

- HDD

- memorija

- registar

- podijeljeno, tj. zajednički mrežni disk

- udaljeni poslužitelj

metodom slanja log datoteke

- e-mail (bez sudjelovanja korisnika)

- ftp (bez intervencije korisnika)

- http (https- sigurnu vezu putem interneta) (bez intervencije korisnika)

- bilo koja opcija bežična komunikacija(radio pojas, infracrveni pojas, Bluetooth, WiFi, itd.)

- putem lokalne mreže

po načinu primjene

Samo način korištenja keyloggera (uključujući hardverske ili softverske proizvode koji uključuju keylogger kao modul) omogućuje vam da vidite granicu između sigurnosno upravljanje i kršenje sigurnosti .

Neovlašteno korištenje- instalacija keyloggera (uključujući hardverske ili softverske proizvode koji uključuju keylogger kao modul) događa se bez znanja vlasnika (administratora sigurnosti) automatizirani sustav ili bez znanja vlasnika određenog osobnog računala. Neovlašteni keyloggeri (softver ili hardver) nazivaju se špijunskim uređajima. Neovlašteno korištenje obično je povezano s ilegalnim aktivnostima (ilegalnim aktivnostima). U pravilu, neovlašteno instalirani špijunski proizvodi imaju mogućnost konfiguriranja i dobivanja "skupljene" izvršne datoteke koja ne prikazuje nikakve poruke tijekom instalacije i ne stvara prozore na ekranu, a također imaju ugrađena sredstva za isporuku i daljinsku instalaciju konfigurirani modul na računalu korisnika, tj. proces instalacije odvija se bez izravnog fizičkog pristupa korisničkom računalu i često ne zahtijeva prava administratora sustava;

Ovlašteno korištenje- instalacija keyloggera (uključujući hardverske ili softverske proizvode koji uključuju keylogger kao modul) odvija se uz znanje vlasnika (administratora sigurnosti) automatiziranog sustava ili uz znanje vlasnika određenog osobnog računala. Ovlašteni keyloggeri (softver ili hardver) nazivaju se softverskim proizvodima za praćenje. softver za nadzor zaposlenika, softver za roditeljsku kontrolu, softver za kontrolu pristupa, programi za sigurnost osoblja itd.) Ovlašteni softverski proizvodi u pravilu zahtijevaju fizički pristup korisničkom računalu i obvezna administratorska prava za konfiguraciju i instalaciju;

za uključivanje u baze podataka potpisa

Znan keyloggeri. Ova kategorija uključuje keyloggere čiji je potpis već uključen u baze podataka potpisa glavnog poznatih proizvođača anti-spyware softverski proizvodi i/ili antivirusni softverski proizvodi.

nepoznato keyloggeri. Ova kategorija uključuje keyloggere čiji potpis nije uključen u baze podataka potpisa glavnih poznatih proizvođača anti-špijunskih i/ili antivirusnih softverskih proizvoda i često nikada neće biti uključeni u njih iz različitih razloga:

- keyloggeri (moduli) razvijeni pod pokroviteljstvom raznih vladinih organizacija;

- keyloggeri (moduli) koje mogu izraditi programeri raznih zatvorenih operacijskih sustava i uključiti ih u kernel operacijskog sustava;

- keyloggeri koji su razvijeni u ograničena količina(često samo u jednom ili više primjeraka) riješiti specifičan zadatak povezana s krađom kritičnih informacija s računala korisnika (na primjer, softverskih proizvoda koje koriste profesionalni napadači). Ovi špijunski proizvodi mogu biti malo izmijenjeni otvoreni izvorni kodovi keyloggeri preuzeti s interneta i sastavljeni od strane napadača, što omogućuje promjenu potpisa keyloggera;

- komercijalne, posebice one uključene kao moduli u korporativne softverske proizvode, koji su vrlo rijetko uključeni u baze podataka potpisa poznatih proizvođača anti-spyware softverskih proizvoda i/ili antivirusnih softverskih proizvoda. To dovodi do činjenice da objavljivanje potpuno funkcionalne verzije ovog softverskog proizvoda za komercijalno praćenje od strane napadača na Internetu može doprinijeti transformaciji potonjeg u špijunski proizvod koji anti-špijunski i/ili antivirusni program ne otkriva softverski proizvodi;

- keyloggeri, koji su moduli za presretanje pritisaka na tipke na korisničkom računalu, uključeni u virusne programe. Prije unosa podataka potpisa u baza podataka virusa, ovi moduli su nepoznati. Primjer su svjetski poznati virusi koji su posljednjih godina napravili dosta problema, imaju u svom sastavu modul za presretanje pritisaka na tipke i slanje primljenih informacija na Internet.

Svrhe primjene

Ovlaštena uporaba keyloggera (uključujući hardverske ili softverske proizvode koji uključuju keylogger kao modul) omogućuje vlasniku (administratoru sigurnosti) automatiziranog sustava ili vlasniku računala da:

- identificirati sve slučajeve upisivanja kritičnih riječi i izraza na tipkovnicu, čiji prijenos trećim stranama može dovesti do materijalne štete;

- biti u mogućnosti pristupiti informacijama pohranjenim na tvrdom disku računala u slučaju gubitka prijave i lozinke za pristup iz bilo kojeg razloga (bolest zaposlenika, namjerne radnje osoblja itd.);

- odrediti (lokalizirati) sve slučajeve pokušaja nabrajanja pristupnih lozinki;

- kontrolirati mogućnost korištenja osobnih računala u neradno vrijeme i identificirati što je u određenom trenutku otkucano na tipkovnici;

- istražiti računalne incidente;

- ponašanje Znanstveno istraživanje vezano uz utvrđivanje točnosti, učinkovitosti i primjerenosti odgovora osoblja na vanjske utjecaje;

- oporaviti kritične informacije nakon kvarova računalnog sustava;

Korištenje modula koji uključuju keylogger od strane programera komercijalnih softverskih proizvoda omogućuje im:

- stvarati sustave brza pretraga riječi ( elektronički rječnici, elektronički prevoditelji);

- kreirati programe za brzo pretraživanje imena, firmi, adresa (elektronski imenici)

Neovlašteno korištenje keyloggera (uključujući hardverske ili softverske proizvode koji uključuju keylogger kao modul) omogućuje napadaču da:

- presresti tuđe podatke koje je korisnik utipkao na tipkovnici;

- dobiti neovlašten pristup na prijave i lozinke za pristup razni sustavi, uključujući sustave tipa "banka-klijent";

- dobiti neovlašteni pristup sustavima kriptografska zaštita podaci o korisniku računala - šifre;

- dobiti neovlašten pristup podacima o autorizaciji kreditnih kartica;

Načini zaštite od neovlašteno instaliranih keyloggera

Zaštita od "poznatih" neovlašteno instaliranih softverskih keyloggera:

- korištenje anti-špijunskog i/ili antivirusnog softvera poznatih proizvođača, sa automatsko ažuriranje baze potpisa.

Zaštita od "nepoznatih" neovlašteno instaliranih softverskih keyloggera:

- korištenje anti-špijunskog i/ili antivirusnog softvera poznatih proizvođača koji koriste takozvane heurističke (bihevioralne) analizatore za suzbijanje špijunskog softvera, tj. koji ne zahtijevaju bazu potpisa.

Zaštita od "poznatih" i "nepoznatih" neovlaštenih softverskih keyloggera uključuje korištenje anti-špijunskog i/ili antivirusnog softvera poznatih proizvođača koji koriste:

- stalno ažurirane baze podataka o spyware proizvodima;

- heuristički (bihevioralni) analizatori koji ne zahtijevaju bazu potpisa.

Zaštita od neovlašteno instaliranih hardverskih keyloggera:

- temeljit vanjski i unutarnji pregled računalnih sustava;

- korištenje virtualnih tipkovnica;

Linkovi

- HARDVERSKI KEYLOGGER PS/2 i USB Primjer hardverskog Keyloggera PS/2 i USB

- Keylogger.Org Neovisna usporedba najpopularnijih keyloggera

- Snimanje podataka u prvom koraku - Snimači za bilježenje pritiska tipke Snimači pritiska na tipke prvi su korak u bilježenju podataka. Institut SANS.

- [e-mail zaštićen] Opis jednog od poznati virusi, koji uključuje softverski modul keyloggera.

- Uočljivost računalnih sustava kao sastavni dio kompleksa zaštitnih sredstava u automatiziranom sustavu

- Opseg sustavnog praćenja e-pošte zaposlenika i korištenja interneta Pregled softverskih proizvoda za praćenje koji se koriste za kontrolu radnji zaposlenika u američkim korporacijama. Andrew Schulman

- Računalni i internetski nadzor na radnom mjestu: grube bilješke Andrew Schulman

- Detaljan opis hardverski dizajn keyloggera

Keylogger - što je to? Kakva opasnost dolazi od njih? Može li se keylogger koristiti u svoju korist? Što to podrazumijeva?

opće informacije

U modernom informacijski svijet pitanje sigurnosti je vrlo akutno. Među cijelom raznolikošću zlonamjernog softvera, keylogger program se izdvaja. Što ona predstavlja? Koje su opasnosti? Kako se nositi s njima? Oni koji dobro znaju Engleski jezik, vjerojatno je preveo naziv programa i shvatio da će razgovor biti o snimaču s tipkovnicom. Tako je preveden njihov naziv – keylogger. Ali u prostorima bivši SSSR službeni naziv im je keyloggeri. Koja je njihova posebnost?

Kada program uđe u računalo, počinje obavljati svoje zadatke u obliku špijunskih funkcija bez znanja, sudjelovanja i pristanka osobe. Vrijedno je postaviti pitanje "Keylogger - što je to?", jer se ispostavilo da mnogi niti ne zamišljaju što je takav program. A iz toga slijedi tužna činjenica da mnogi korisnici jednostavno podcjenjuju svoju prijetnju. Ali uzalud. Nakon svega glavni cilj od ovih programa je krađa i prijenos na svog tvorca prijave i lozinke korisničkih računa, novčanika, bankovnih aplikacija.

Kako oni rade?

Pogledajmo mali primjer. Recimo da osoba ima bankovni račun sa sto tisuća rubalja - iznos je prilično dobar. Povremeno posjećuje svoje elektronički ormarić korisnik koristeći korisničko ime i lozinku. A da biste ih unijeli, morate koristiti tipkovnicu. Keylogger bilježi što je uneseno i gdje. Stoga napadač, znajući lozinku i prijavu, može koristiti sredstva ako nisu osigurane dodatne sigurnosne linije, poput potvrde putem telefona. Keylogger obavlja funkciju repetitora koji u određenom trenutku spaja sve prikupljene informacije. Neki od tih programa čak su u stanju prepoznati jezik unosa i koji element preglednika s kojim osoba komunicira. I sve to nadopunjuje mogućnost stvaranja snimki zaslona.

Povijest razvoja

Vrijedi spomenuti da keylogger za Windows nije nova pojava. Prvi takvi programi bili su istih godina kao i MS-DOS. Tada su to bili uobičajeni rukovatelji prekida tipkovnice, čija je veličina varirala oko oznake od 1 KB. I od tada se njihova glavna funkcija nije promijenila. Oni i dalje primarno obavljaju tajnu registraciju unosa s tipkovnice, bilježe prikupljene podatke i prenose ih svom kreatoru. Može se postaviti pitanje: „Ako su tako primitivni, zašto su onda brojni antivirusne aplikacije ne hvataj keyloggere?" Uostalom, ovo jednostavan program. A ipak upravljajte specijalizirane aplikacije prilično teško. Činjenica je da keylogger nije virus ili trojanac. A da biste ga pronašli, morate instalirati posebne ekstenzije i moduli. Osim toga, takvih je zlonamjernih programa toliko da je čak i pretraga potpisa, koja se smatra jednim od najnaprednijih rješenja zaštite, nemoćna protiv njih.

Širenje

Kako dospiju na računala korisnika? postojati veliki broj putovi distribucije. Tu je i keylogger sa slanjem na mail svima koji su unutra Adresar, mogu se distribuirati i pod krinkom drugih programa ili kao dodatak njima. Recimo da osoba preuzme nelicenciranu verziju neke aplikacije s potpuno treće strane. On sam instalira glavnu aplikaciju, a s njom i keylogger. Ili su možda čudne poruke s priloženim datotekama stigle na e-poštu od prijatelja? Sasvim je moguće da se radilo o keyloggeru koji je poslan na mail. Otvaranje pisma nije prijetnja na većini usluga, jer je samo tipkanje. Ali primjene na to mogu biti pune opasnosti. Prilikom identificiranja slična situacija najbolje bi bilo riješiti se potencijalno opasnih datoteka. Uostalom, daljinski keylogger nije opasan i ne može vam naškoditi ni na koji način.

Distribucija putem pošte

Posebno bih želio obratiti pozornost na ovaj put prijelaza između računala. Ponekad dođu poruke za koje se čini da ih ima vrijedne informacije ili nešto slično. Općenito, izračun se vrši na osnovu činjenice da će znatiželjna osoba otvoriti pismo, preuzeti datoteku koja sadrži "podatke" o "poduzetničkom računovodstvu", "brojeve računa, lozinke i prijave" ili jednostavno "nečije gole fotografije". Ili ako se slanje vrši prema podacima neke tvrtke, tada se čak može pojaviti ime i prezime osobe. Treba imati na umu da uvijek trebate biti oprezni s bilo kojim datotekama!

Stvaranje i korištenje

Nakon čitanja prethodnih informacija, netko bi mogao pomisliti: Volio bih da imam svoj besplatni keylogger. Čak ih idite potražiti i preuzeti. Za početak, potrebno je napomenuti da je ovaj slučaj kažnjiv sa stajališta Kaznenog zakona. Također, ne zaboravite staru poslovicu da besplatni sir događa samo u mišolovci. A ako slijedite ovaj put, ne biste se trebali iznenaditi ako "besplatni keylogger" služi samo svom vlasniku ili se čak ispostavi da je virus/trojanac. Jedini manje-više pravi put nabavite takav program - napišite ga sami. Ali opet, to je zločin. Stoga je vrijedno odvagnuti prednosti i nedostatke prije nego što nastavite. Ali čemu onda trebamo težiti? Što bi mogao biti krajnji rezultat?

Standardna zamka za tipkovnicu

Ovo je najjednostavniji tip, koji se temelji na jednom općem principu rada. Bit programa leži u činjenici da se ova aplikacija uvodi u proces prijenosa signala od trenutka kada je tipka pritisnuta, pa sve dok se znak ne prikaže na ekranu. Za to se naširoko koriste kuke. NA operativnim sustavima ovo je naziv mehanizma čija je zadaća presretanje poruka sustava, tijekom kojeg posebna funkcija, koji je dio Win32API-ja. U pravilu se od predstavljenih alata najčešće koristi WH_Keyboard, nešto rjeđe - WH_JOURNALRECORD. Posebnost potonjeg je da ne zahtijeva zasebnu dinamičku knjižnicu, zahvaljujući kojoj se zlonamjerni program brže širi mrežom. Kuke čitaju sve informacije koje se prenose s ulazne opreme. Ovaj pristup je prilično učinkovit, ali ima niz nedostataka. Dakle, morate stvoriti zasebnu dinamičku biblioteku. I bit će prikazan u adresnom prostoru procesa, što olakšava identifikaciju keyloggera. Što branitelji koriste?

Druge metode

U početku je potrebno spomenuti tako primitivnu, smiješnu metodu kao što je povremeno ispitivanje statusa tipkovnice. U tom slučaju se pokreće proces koji provjerava 10-20 puta u sekundi da vidi jesu li pritisnute/otpuštene određene ključeve. Sve promjene su fiksne. Kreiranje temeljeno na upravljačkom programu također je popularno. Lijepo je učinkovita metoda, koji ima dvije implementacije: razvoj vlastitog filtera ili vlastitog specijaliziranog softvera za ulazni uređaj. Rootkiti su također popularni. Implementirani su na način da presreću podatke tijekom razmjene između tipkovnice i upravljačkog procesa. Ali najpouzdanija su očitanja informacija. Makar samo zato da ih otkrijem softverski alati izuzetno teško, doslovno nemoguće.

Što je s mobilnim platformama?

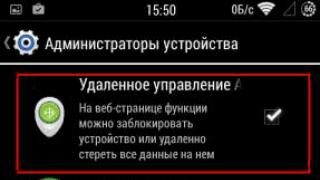

Već smo razmotrili koncept "keyloggera", što je to, kako se stvaraju. Ali kada se razmotri informacija, prizor je bio uključen osobnih računala. Ali čak i više od računala, postoji mnogo različitih mobilnih platformi. Ali što je s njima? Razmotrimo kako funkcionira keylogger za Android. Općenito, princip rada sličan je onom opisanom u članku. Ali ne postoji obična tipkovnica. Tako ciljaju na virtualni koji se prikazuje kada korisnik planira nešto upisati. I tada je vrijedno unijeti podatke - jer će se odmah prenijeti kreatoru programa. Budući da sigurnosni sustav mobilne platforme hrom, onda keylogger za android može uspješno i dugoročno raditi i širiti. Stoga, kad god preuzmete aplikaciju, morate uzeti u obzir prava koja su im dodijeljena. Dakle, ako čitatelj knjige traži pristup internetu, tipkovnici, raznim administrativnim uslugama mobilni uređaj, to je razlog za razmišljanje o tome radi li se o zlonamjernoj temi. Isto se u potpunosti odnosi i na one aplikacije koje su in službene trgovine- uostalom, ne provjeravaju se ručno, već automatizacijom, što nije savršeno.

Neke glavne sorte računalni virusi. Danas ćemo s vama razgovarati o još jednoj kategoriji virusa - keyloggerima, o čemu obični korisnici znaju vrlo malo.

U prijevodu s engleskog, Keylogger (Keyboard Logger) znači "snimač tipkovnice". Međutim, u stvarnosti, keylogger je špijunski program koji prati sve što se događa s tipkovnicom.

Jednom na računalu korisnika, keylogger programi presreću unesene podatke i šalju ih napadačima. Drugim riječima, ne sumnjajući u ništa, možete dati svoje prijave i lozinke, kao i podatke o bankovnoj kartici, u pogrešne ruke.

Opasnost keyloggera je u tome što ih mnoge antivirusne aplikacije ne smatraju zlonamjernim softverom. Njihovo otkrivanje često zahtijeva specijalizirani softver ili dodatne module za vaš glavni antivirusni program.

Kako rade softverski keyloggeri

Djelovanje ove vrste zlonamjernih programa temelji se na jednom općem principu – moraju pratiti putanju signala od trenutka kada se pritisne tipka do pojave znaka na monitoru. Keyloggeri koriste sljedeće tehničke metode:

Hardverski keyloggeri

Osim softverskih keyloggera koje smo razmotrili, postoje i hardverski keyloggeri koje softver ne može otkriti:

- Dodatni "adapter" između tipkovnice i kućišta računala;

- Ugrađena tipkovnica;

- Minijaturna video kamera koja uklanja tipkovnicu;

- Nepoznati USB uređaj itd.

Usput: obje vrste keyloggera mogu biti sasvim legalne i mogu se koristiti za:

- Roditeljska kontrola;

- Praćenje korištenja radnog vremena od strane zaposlenika tvrtke;

- sigurnosne službe

- Ljubomorni supružnici.

Kako ne postati žrtvom keyloggera

Da biste se zaštitili od ove vrste zlonamjernog softvera, slijedite jednostavna pravila:

- Aktivirajte značajku otkrivanja u svom antivirusnom programu opasni programi(obično je onemogućen prema zadanim postavkama);

- Za pristup bankovnim podacima koristite dvofaktorsku identifikaciju ili jednokratnu lozinku.

- Koristite proaktivnu obranu;

- Koristite virtualnu tipkovnicu za unos važnih podataka.