اصلاً تعجب آور نیست که یک رایانه شخصی بتواند اطلاعات بسیار شخصی یا داده های شرکتی را که ارزش بیشتری دارند ذخیره کند. اگر چنین اطلاعاتی به دست اشخاص ثالثی بیفتد که می توانند از آن استفاده کنند نامطلوب است و باعث ایجاد مشکلات جدی برای مالک سابق رایانه شخصی می شود.

Bitlocker بسته به شرایط می تواند فعال و غیرفعال شود.

به همین دلیل است که بسیاری از کاربران تمایل به انجام اقداماتی با هدف دسترسی محدود به تمام فایل های ذخیره شده در رایانه دارند. چنین رویه ای وجود دارد. با انجام برخی دستکاری ها، هیچ یک از افراد خارجی، بدون دانستن رمز عبور یا کلید بازیابی آن، نمی توانند به اسناد دسترسی پیدا کنند.

محافظت اطلاعات مهماز طریق آشنایی با اشخاص ثالث، اگر درایو Bitlocker را رمزگذاری کنید، امکان پذیر است. چنین اقداماتی به اطمینان از محرمانه بودن کامل اسناد نه تنها در یک رایانه شخصی خاص، بلکه در صورتی که شخصی هارد دیسک را حذف کرده و آن را در رایانه شخصی دیگری قرار داده باشد، کمک می کند.

الگوریتم روشن و خاموش کردن تابع

رمزگذاری درایو Bitlocker در ویندوز 7، 8 و 10 در دسترس است، اما نه همه نسخهها. فرض بر این است که مادربردی که مجهز به کامپیوتر خاصی است که کاربر می خواهد روی آن رمزگذاری کند، باید یک ماژول TPM داشته باشد.

مشاوره. اگر دقیقاً می دانید چیست، ناامید نشوید ماژول ویژهروی مادربرد شما نیست. ترفندهایی وجود دارد که به شما امکان می دهد چنین الزامی را "نادیده بگیرید" و بر این اساس بدون چنین ماژول نصب کنید.

قبل از ادامه فرآیند رمزگذاری برای همه فایل ها، مهم است که در نظر داشته باشید که این روش بسیار طولانی است. تعیین زمان دقیق از قبل دشوار است. همه چیز به میزان اطلاعات موجود روی هارد دیسک بستگی دارد. در حال پیش رفت رمزگذاری ویندوز 10 به کار خود ادامه خواهد داد، اما بعید است که بتواند شما را با عملکرد خود راضی کند، زیرا شاخص عملکرد به میزان قابل توجهی کاهش می یابد.

فعال کردن تابع

اگر ویندوز 10 را روی رایانه خود نصب کرده اید و تمایل فعالی برای فعال کردن رمزگذاری داده ها دارید، از نکات ما استفاده کنید تا نه تنها در همه چیز موفق شوید، بلکه راه تحقق این خواسته دشوار نیست. ابتدا کلید "Win" را روی صفحه کلید خود پیدا کنید، گاهی اوقات با نماد ویندوز همراه است، آن را نگه دارید و همزمان کلید "R" را نگه دارید. با نگه داشتن همزمان این دو کلید، پنجره "Run" باز می شود.

در پنجره ای که باز می شود، یک خط خالی خواهید دید که در آن باید "gpedit.msc" را وارد کنید. پس از کلیک بر روی دکمه "تأیید"، یک پنجره جدید "ویرایشگر محلی خط مشی گروه". در این پنجره راه کوتاهی در پیش داریم.

در سمت چپ پنجره، خط "Computer Configuration" را پیدا کنید و بلافاصله روی آن کلیک کنید، در زیر منوی باز شده "Administrative Templates" را پیدا کنید و سپس در زیر منوی بعدی که باز می شود، به گزینه ای که در وهله اول قرار دارد بروید. در لیست و به نام "کامپوننت های ویندوز".

حالا نگاهت را به سمت سمت راستویندوز، در آن "Bitlocker Drive Encryption" را پیدا کنید، برای فعال کردن آن دوبار کلیک کنید. اکنون باز خواهد شد لیست جدید، که در آن هدف بعدی شما باید خط "دیسک های سیستم عامل" باشد. همچنین روی این خط کلیک کنید، فقط باید یک انتقال دیگر انجام دهید تا به پنجره نزدیکتر شوید، جایی که Bitlocker مستقیماً پیکربندی می شود و به آن اجازه می دهد دقیقاً همان چیزی را که واقعاً می خواهید روشن کند.

به دنبال خط "این تنظیم خط مشی به شما اجازه می دهد تا نیاز را پیکربندی کنید تایید اضافی Startup Authentication، روی این گزینه دوبار کلیک کنید. در پنجره باز کلمه مورد نظر "Enable" را پیدا خواهید کرد که در کنار آن یک چک باکس در کنار آن پیدا خواهید کرد، در آن باید یک علامت خاص به شکل علامت تأیید رضایت خود قرار دهید.

کمی پایین تر در این پنجره، زیربخش "پلتفرم ها" قرار دارد که در آن باید کادر کنار پیشنهاد استفاده از BitLocker بدون ماژول خاص را علامت بزنید. این بسیار مهم است، به خصوص اگر ویندوز 10 شما TPM ندارد.

تنظیمات عملکرد مورد نظر در این پنجره تکمیل شده است، بنابراین می توانید آن را ببندید. اکنون نشانگر ماوس را روی نماد "ویندوز" ببرید، فقط روی آن کلیک کنید کلید سمت راست، که اجازه می دهد یک زیر منوی اضافی ظاهر شود. در آن خط "کنترل پنل" را پیدا خواهید کرد، به آن بروید و سپس به خط بعدی "رمزگذاری درایو بیت لاکر" بروید.

فراموش نکنید که مشخص کنید کجا می خواهید رمزگذاری کنید. این کار را هم بر روی هارد دیسک و هم در درایوهای قابل جابجایی می توان انجام داد. پس از انتخاب شی مورد نظر، بر روی دکمه "Enable Bitlocker" کلیک کنید.

ویندوز 10 اکنون شروع می شود فرآیند خودکار، گهگاه توجه شما را جلب می کند و از شما دعوت می کند تا خواسته های خود را مشخص کنید. بهترین کاری که می توان قبل از انجام چنین فرآیندی انجام داد این است که پشتیبان گیری... در غیر این صورت، اگر رمز عبور و کلید آن گم شود، حتی صاحب رایانه نیز نمی تواند اطلاعات را بازیابی کند.

در مرحله بعد، فرآیند آماده سازی دیسک برای رمزگذاری بعدی آغاز می شود. شما مجاز به خاموش کردن رایانه در حین انجام این فرآیند نیستید، زیرا انجام این کار می تواند به سیستم عامل آسیب جدی وارد کند. پس از چنین شکستی، شما به سادگی نمی توانید ویندوز 10 خود را راه اندازی کنید، به جای رمزگذاری، باید یک سیستم عامل جدید را نصب کنید و زمان بیشتری را صرف کنید.

به محض اینکه آماده سازی دیسک با موفقیت انجام شد، پیکربندی واقعی دیسک برای رمزگذاری آغاز می شود. از شما یک رمز عبور خواسته می شود که متعاقباً امکان دسترسی به فایل های رمزگذاری شده را فراهم می کند. همچنین از شما خواسته می شود که یک کلید بازیابی پیدا کرده و وارد کنید. هر دوی اینها جزء مهمبهتر است در جای امن نگهداری شود، بهترین چاپ. بسیار احمقانه است که رمز عبور و کلید بازیابی را روی خود رایانه شخصی ذخیره کنید.

در طول فرآیند رمزگذاری، سیستم ممکن است از شما بپرسد که کدام قسمت را به طور خاص می خواهید رمزگذاری کنید. بهتر است کل فضای دیسک را در معرض این روش قرار دهید، اگرچه گزینه ای برای رمزگذاری فقط فضای اشغال شده وجود دارد.

باقی مانده است که چنین گزینه ای را انتخاب کنید " رژیم جدیدرمزگذاری "، و سپس بررسی خودکار عملکرد را اجرا کنید سیستم های BitLocker... سپس سیستم با خیال راحت این روند را ادامه می دهد، پس از آن از شما خواسته می شود کامپیوتر خود را مجددا راه اندازی کنید. حتما این الزام را رعایت کنید، لطفا راه اندازی مجدد کنید.

پس از دیگری راه اندازی ویندوز 10 مطمئن خواهید شد که دسترسی به اسناد بدون وارد کردن رمز عبور غیرممکن خواهد بود. فرآیند رمزگذاری ادامه خواهد داشت، می توانید با کلیک بر روی نماد BitLocker واقع در نوار اعلان، آن را کنترل کنید.

غیر فعال کردن عملکرد

اگر به دلایلی فایل های موجود در رایانه شما از اهمیت بیشتری برخوردار نیستند و شما واقعاً دوست ندارید هر بار برای دسترسی به آنها رمز عبور وارد کنید، پیشنهاد می کنیم به سادگی عملکرد رمزگذاری را خاموش کنید.

برای انجام چنین اقداماتی، به پانل اعلان بروید، نماد BitLocker را در آنجا پیدا کنید، روی آن کلیک کنید. در قسمت پایین پنجره بازخط "Manage BitLocker" را پیدا خواهید کرد، روی آن کلیک کنید.

اکنون سیستم از شما می خواهد که انتخاب کنید کدام عمل برای شما ارجح است:

- از کلید بازیابی نسخه پشتیبان تهیه کنید.

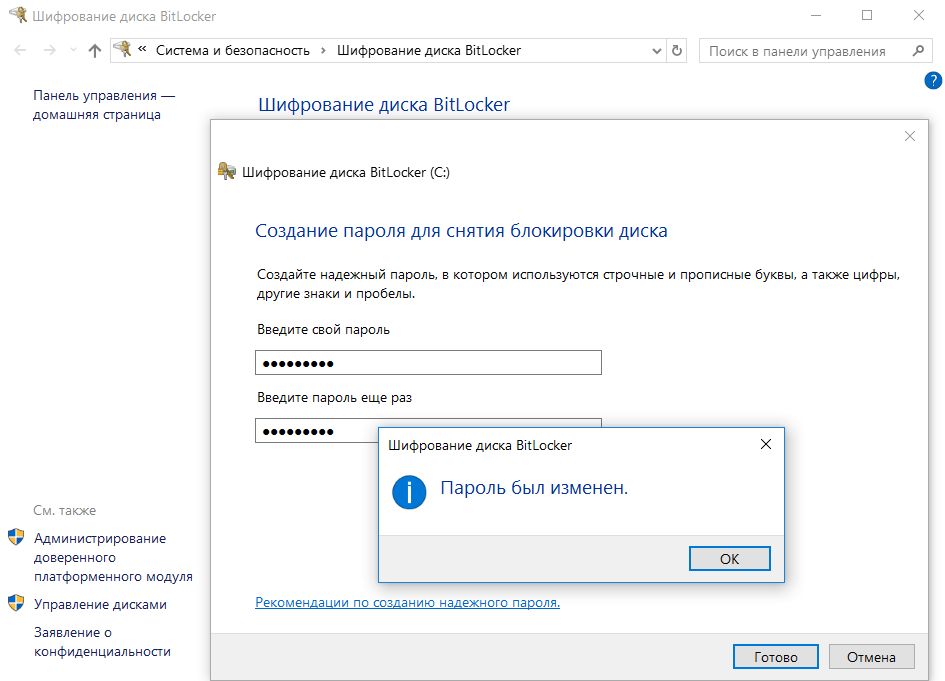

- تغییر رمز عبور برای دسترسی به فایل های رمزگذاری شده؛

- رمز عبور از قبل تنظیم شده را حذف کنید.

- BitLocker را غیرفعال کنید

البته اگر BitLocker را غیرفعال کنید، باید آخرین گزینه پیشنهادی را انتخاب کنید. بلافاصله یک پنجره جدید روی صفحه ظاهر می شود که در آن سیستم می خواهد مطمئن شود که شما واقعاً می خواهید عملکرد رمزگذاری را غیرفعال کنید.

توجه به محض کلیک بر روی دکمه "Disable BitLocker"، فرآیند رمزگشایی بلافاصله آغاز می شود. متأسفانه، این روند با تندخویی زیاد مشخص نمی شود، بنابراین قطعاً باید مدتی را تنظیم کنید، که در طی آن فقط باید منتظر بمانید.

البته، اگر در این لحظه نیاز به استفاده از رایانه دارید، می توانید آن را بپردازید، هیچ منع قطعی در این مورد وجود ندارد. با این حال، باید خود را با این واقعیت هماهنگ کنید که عملکرد رایانه شخصی در این لحظه می تواند بسیار پایین باشد. درک دلیل این کندی کار دشواری نیست، زیرا سیستم عامل باید حجم عظیمی از اطلاعات را باز کند.

بنابراین، با داشتن تمایل به رمزگذاری یا رمزگشایی فایل ها در رایانه، کافی است با توصیه های ما آشنا شوید، سپس، بدون عجله، هر مرحله از الگوریتم مشخص شده را انجام دهید و پس از اتمام، از نتیجه به دست آمده خوشحال شوید.

اگر تصمیم دارید از BitLocker برای یکی از درایوهای سیستم خود استفاده کنید، رمزگذاری BitLocker مایکروسافت همیشه شما را مجبور به ایجاد یک کلید بازیابی می کند. میتوانید کلید بازیابی را چاپ کنید، آن را در یک فایل ذخیره کنید، یا با استفاده از حسابتان آن را به صورت آنلاین ذخیره کنید مایکروسافت رکورد می کند... اگر BitLocker به طور خودکار قفل درایو را باز نکند، بازیابی لیسک با استفاده از یک کلید تنها گزینه ای است که به شما امکان می دهد داده های رمزگذاری شده روی درایو را به دست آورید.

اما اگر کلید بازیابی گم شود چه می شود؟ نحوه دسترسی هارد دیسککامپیوتر اگر رمز عبور یا پین خود را فراموش کرده اید؟ بیایید با این مشکل مقابله کنیم. اگر بخواهید رمزگذاری BitLocker را روی یک دیسک حذف کنید یا آن را در رایانه دیگری باز کنید، دستورالعمل ها نیز مفید خواهند بود. علاوه بر این، اگر TPM روی رایانه نباشد، به یک کلید بازیابی نیاز خواهید داشت.

کجا کلید بازیابی خود را پیدا کنید

اگر نمی توانید کلید بازیابی خود را پیدا کنید، سعی کنید به یاد داشته باشید که وقتی BitLocker را راه اندازی کردید، سه گزینه در اختیار شما قرار گرفت: کلید را چاپ کنید، آن را در یک فایل ذخیره کنید، یا کلید بازیابی BitLocker را در حساب مایکروسافت خود آپلود کنید.

گزینه های کلید بازیابی

یک راه یا روش دیگر، اما شما یکی از این گزینه ها را انتخاب کرده اید.

برای بازیابی کلید بازیابی که در حساب مایکروسافت شما آپلود شده است، پیوند صفحه کلیدهای بازیابی OneDrive BitLocker را دنبال کنید و با همان حساب مایکروسافتی که کلید را ذخیره کردید وارد شوید. اگر آن را دانلود کرده باشید، کلید را مشاهده خواهید کرد. اگر کلید را نمی بینید، سعی کنید با دیگری وارد شوید حسابمایکروسافت.

اگر چندین کلید بازیابی دارید، میتوانید از شناسه کلیدی که در صفحه BitLocker رایانه شما ظاهر میشود استفاده کنید و آن را با شناسه کلیدی که در صفحه وب ظاهر میشود مطابقت دهید. این به شما کمک می کند تا کلید صحیح را شناسایی کنید.

اگر رایانه شما به یک دامنه متصل است، برای دریافت کلید بازیابی با سرپرست دامنه خود تماس بگیرید.

قفل رایانه هنگام بوت شدن سیستم باز نمی شود

درایوهای سیستم رمزگذاری شده BitLocker معمولاً به طور خودکار در هنگام بوت شدن سیستم با استفاده از TPM داخلی باز می شوند. اگر ماژول باز کردن قفل TPM از کار بیفتد، صفحه ای با خطا مشاهده خواهید کرد بازیابی BitLockerکی ازت میپرسه" کلید بازیابی این درایو را وارد کنیداگر رایانه خود را طوری پیکربندی کردهاید که هر بار که بوت میشود، رمز عبور، پین، کارت USB یا کارت هوشمند درخواست کند، همان صفحه باز کردن قفل را خواهید دید. اگر رمز ورود را نمیدانید، فشار دهید. خروجبرای شروع فرآیند بازیابی BitLocker.

برای ادامه کلید بازیابی خود را وارد کنید. این قفل را باز می کند دیسک سیستمو کامپیوتر شما مانند همیشه به بوت شدن ادامه خواهد داد.

شناسه کلید دیسک رمزگذاری شده نمایش داده شده در پنجره بازیابی به شما کمک می کند تا در صورت داشتن چندین کلید بازیابی، کلید بازیابی صحیح را تعیین کنید.

بازیابی BitLocker

بازیابی BitLocker

درایوهای D، E و غیره را در ویندوز باز کنید

روش فوق به شما کمک می کند قفل درایو سیستم و هر درایو دیگری را که در طول فرآیند بوت سیستم قفل شده است باز کنید.

با این حال، ممکن است لازم باشد درایو رمزگذاری شده BitLocker را در خود ویندوز باز کنید. شاید شما داشته باشید درایو خارجییا فلش درایو رمزگذاری شده BitLocker و باز نمی شوند، یا ممکن است تصمیم گرفته باشید از یک درایو رمزگذاری شده با BitLocker در رایانه دیگری استفاده کنید.

برای باز کردن قفل درایو، ابتدا درایو را به رایانه خود وصل کنید. کنترل پنل را باز کنید و سپس به آدرس بروید سیستم و ایمنی> رمزگذاری درایو BitLocker ... توجه داشته باشید که BitLocker فقط در نسخه های حرفه ای ویندوز موجود است.

پیدا کردن دیسک مورد نظردر پنجره BitLocker و روی پیوند کلیک کنید باز کردن قفل دیسککنار او.

درایو BitLocker را باز کنید

درایو BitLocker را باز کنید

بسته به چیزی که در زمان رمزگذاری دیسک انتخاب شده است، از شما یک رمز عبور، پین یا سایر روشهای احراز هویت خواسته میشود. اگر رمز عبور را نمی دانید یا کارت هوشمند ندارید (در صورتی که دیسک توسط آن محافظت می شود) را انتخاب کنید گزینه های اضافی > کلید بازیابی را وارد کنید.

کلید بازیابی را وارد کنید تا درایو باز شود. پس از وارد کردن کلید بازیابی، قفل دیسک باز می شود و می توانید به تمام فایل های موجود در آن دسترسی داشته باشید. شناسه درایو رمزگذاری شده نمایش داده شده در پنجره بازیابی به شما کمک می کند تا در صورت داشتن چندین کلید بازیابی، کلید بازیابی صحیح را تعیین کنید.

اگر رایانه شما هر بار که سیستم بوت می شود، خطاهای BitLocker را نمایش می دهد، یا باید به درایوی رمزگذاری شده در رایانه دیگری دسترسی داشته باشید، همیشه باید به خاطر داشته باشید که اگر کلید بازیابی را بدانید تقریباً همیشه می توانید به درایو دسترسی داشته باشید.

اگر درایو خارجی دارید که با BitLocker رمزگذاری شده است، اما کلید بازیابی ندارید، باید درایو را فرمت کنید تا دوباره از آن استفاده کنید. فرمت کردن دیسک، البته، یک روش ناخوشایند است، زیرا شما تمام محتویات دیسک را از دست خواهید داد، اما حداقلمی توانید دوباره از دیسک استفاده کنید.

بسیاری از افراد از ویژگی رمزگذاری ویندوز استفاده می کنند، اما همه به امنیت این روش محافظت از داده ها فکر نمی کنند. امروز ما در مورد رمزگذاری Bitlocker صحبت خواهیم کرد و سعی خواهیم کرد بفهمیم که محافظت از دیسک ویندوز تا چه اندازه به خوبی اجرا شده است.

به هر حال، می توانید در مورد نحوه راه اندازی Bitlocker در مقاله "".

- پیشگفتار

- Bitlocker چگونه کار می کند

- آسیب پذیری ها

- کلیدهای بازیابی

- باز کردن BitLocker

- BitLocker To Go

- نتیجه

این مقاله برای اهداف پژوهشی نوشته شده است. تمام اطلاعات موجود در آن فقط برای مقاصد اطلاعاتی است. این خطاب به متخصصان امنیتی و کسانی است که می خواهند یکی شوند.

Bitlocker چگونه کار می کند

Bitlocker چیست؟

BitLocker یک ویژگی رمزگذاری دیسک بومی در عملیات است سیستم های ویندوز 7, 8, 8.1, 10. این تابعبه شما این امکان را می دهد که به طور ایمن داده های محرمانه را روی رایانه خود رمزگذاری کنید، هم در HDD و SSD و هم در رسانه های قابل جابجایی.

BitLocker چگونه کار می کند؟

قابلیت اطمینان BitLocker نباید با شهرت AES قضاوت شود. استاندارد رمزگذاری محبوب ممکن است رک و پوست کنده نباشد نقاط ضعف، اما اجرای آن در محصولات رمزنگاری خاص اغلب در آنها فراوان است. کد فناوری BitLocker را کامل کنید مایکروسافتفاش نمی کند. تنها مشخص است که در مختلف نسخه های ویندوزبر اساس آن بود طرح های مختلف، و تغییرات به هیچ وجه اظهار نظر نشده است. علاوه بر این، در بیلد 10586 ویندوز 10 به سادگی ناپدید شد و پس از دو بیلد دوباره ظاهر شد. با این حال، اول چیزها.

اولین نسخه BitLocker از حالت CBC استفاده می کرد. حتی در آن زمان، کاستی های آن آشکار بود: سهولت حمله با استفاده از یک متن شناخته شده، مقاومت ضعیف در برابر حملاتی مانند جعل و غیره. بنابراین، مایکروسافت بلافاصله تصمیم گرفت حفاظت را تقویت کند. قبلاً در ویستا، الگوریتم Elephant Diffuser به طرح AES-CBC اضافه شد که مقایسه مستقیم بلوکهای متن رمز شده را دشوار میکرد. با آن، محتویات یکسان دو بخش پس از رمزگذاری با یک کلید، نتایج کاملاً متفاوتی را به دست میداد که محاسبه الگوی کلی را پیچیده میکرد. با این حال، خود کلید به طور پیش فرض کوتاه بود - 128 بیت. از طریق سیاست های اداری می توان آن را تا 256 بیت افزایش داد، اما آیا ارزش انجام آن را دارد؟

برای کاربران، پس از تغییر کلید، از نظر ظاهری هیچ چیز تغییر نخواهد کرد - نه طول گذرواژه های وارد شده و نه سرعت ذهنی عملیات. مانند اکثر سیستم های رمزگذاری کامل دیسک، BitLocker از کلیدهای متعدد استفاده می کند ... و هیچ یک از آنها برای کاربران قابل مشاهده نیست. اینجا مدار BitLocker.

- هنگام فعال کردن BitLocker با استفاده از یک ژنراتور اعداد شبه تصادفیدنباله بیت اصلی ایجاد می شود. این کلید رمزگذاری صدا است - FVEK (حجم کامل کلید رمزگذاری). با آنهاست که از این پس محتویات هر بخش رمزگذاری می شود.

- به نوبه خود، FVEK با استفاده از کلید دیگری - VMK (کلید اصلی صدا) - رمزگذاری می شود و به صورت رمزگذاری شده در میان ابرداده های حجم ذخیره می شود.

- خود VMK نیز رمزگذاری شده است، اما در حال حاضر روش های مختلفبه انتخاب کاربر

- در جدید مادربردها VMK به طور پیش فرض با استفاده از SRK (کلید اصلی ذخیره سازی) رمزگذاری می شود که در یک پردازنده رمزنگاری جداگانه - یک ماژول پلت فرم قابل اعتماد (TPM) ذخیره می شود. کاربر به محتوای TPM دسترسی ندارد و برای هر کامپیوتر منحصر به فرد است.

- اگر تراشه جداگانه TPM روی برد وجود نداشته باشد، به جای SRK برای رمزگذاری کلید VMK، از پین کد وارد شده توسط کاربر یا یک درایو USB-Flash متصل به درخواست با اطلاعات کلیدی که از قبل روی آن ضبط شده است استفاده می شود.

- علاوه بر TPM یا USB Stick، میتوانید از VMK با رمز عبور محافظت کنید.

چنین طرح کلی BitLocker در مراحل بعدی به کار خود ادامه داد نسخه های ویندوزتا زمان حال با این حال، تولید کلید BitLocker و حالت های رمزگذاری تغییر کرده است. بنابراین، در اکتبر 2014، مایکروسافت بی سر و صدا الگوریتم اضافی Elephant Diffuser را حذف کرد و تنها طرح AES-CBC را با کاستی های شناخته شده اش باقی گذاشت. در ابتدا، نه بیانیه های رسمی... به مردم به سادگی یک فناوری رمزگذاری ضعیف با همین نام تحت پوشش به روز رسانی داده شد. توضیحات مبهم برای این حرکت پس از اینکه محققان مستقل متوجه ساده سازی BitLocker شدند، ارائه شد.

به طور رسمی، رها کردن فیل پخش کننده برای اطمینان از انطباق الزامی بود الزامات ویندوزاستانداردهای پردازش اطلاعات فدرال (FIPS)، اما یک استدلال این نسخه را رد می کند: ویستا و ویندوز 7 که از پخش کننده Elephant استفاده می کردند، بدون مشکل در آمریکا فروخته شدند.

یکی دیگر از دلایل آشکار برای کنار گذاشتن الگوریتم اضافی، عدم شتاب سخت افزاری برای Elephant Diffuser و کاهش سرعت در هنگام استفاده از آن است. با این حال، در سالهای قبل، زمانی که پردازندهها کندتر بودند، سرعت رمزگذاری به دلایلی خوب بود. و از همان AES حتی قبل از اینکه مجموعه های دستورالعمل جداگانه و تراشه های تخصصی برای تسریع آن وجود داشته باشد، به طور گسترده استفاده می شد. با گذشت زمان امکان انجام آن وجود داشت شتاب سخت افزاریو برای Elephant Diffuser، یا حداقل به مشتریان اجازه انتخاب بین سرعت و ایمنی را بدهید.

نسخه غیر رسمی دیگر واقع بینانه تر به نظر می رسد. "Elephant" با کارمندانی که می خواستند تلاش کمتری برای رمزگشایی دیسک بعدی صرف کنند دخالت می کند و مایکروسافت با میل خود با مقامات حتی در مواردی که درخواست های آنها کاملاً قانونی نیست تعامل می کند. به طور غیرمستقیم تئوری توطئه و این واقعیت را تأیید می کند که قبل از ویندوز 8، BitLocker از ژنراتور اعداد شبه تصادفی داخلی ویندوز برای تولید کلیدهای رمزگذاری استفاده می کرد. در بسیاری از (اگر نه همه) نسخههای ویندوز، این Dual_EC_DRBG بود، یک "PRNG از نظر رمزنگاری قوی" که توسط آژانس امنیت ملی ایالات متحده توسعه یافته و حاوی تعدادی آسیبپذیری ذاتی است.

البته تضعیف مخفی رمزگذاری داخلی موج شدیدی از انتقادات را به همراه داشت. تحت فشار او، مایکروسافت دوباره BitLocker را بازنویسی کرد و PRNG را در نسخههای جدید ویندوز با CTR_DRBG جایگزین کرد. علاوه بر این، در ویندوز 10 (شروع با بیلد 1511)، طرح رمزگذاری پیشفرض AES-XTS است که از دستکاری بلوکهای متن رمزی مصون است. V آخرین ساخته هاده ها باگ شناخته شده دیگر BitLocker رفع شد، اما مشکل اصلیهنوز باقی مانده است آنقدر پوچ است که دیگر نوآوری ها را بی معنا می کند. این در مورد اصول مدیریت کلیدی است.

وظیفه رمزگشایی درایوهای BitLocker نیز با این واقعیت ساده شده است که مایکروسافت به طور فعال یک روش جایگزین برای بازگرداندن دسترسی به داده ها را از طریق ترویج می کند. بازیابی اطلاعاتعامل. معنی "عامل" این است که کلیدهای رمزگذاری همه درایوهای داخل شبکه سازمانی را رمزگذاری می کند. با یک کلیددسترسی داشته باشید. پس از به دست آوردن آن، می توانید هر کلید و بنابراین هر دیسک مورد استفاده توسط همان شرکت را رمزگشایی کنید. به راحتی؟ بله مخصوصا برای هک کردن

ایده استفاده از یک کلید برای همه قفلها قبلاً بارها به خطر افتاده است، اما آنها به خاطر راحتی به یک شکل یا دیگری به آن بازمیگردند. در اینجا رالف لیتون خاطرات ریچارد فاینمن را در مورد یک قسمت مشخص از کارش در پروژه منهتن در آزمایشگاه لوس آلاموس نوشت: «... من سه گاوصندوق را باز کردم - و هر سه را در یک ترکیب. همه آنها را تمام کردم: گاوصندوق ها را با تمام اسرار بمب اتمی باز کردم - فناوری به دست آوردن پلوتونیوم، شرحی از فرآیند تصفیه، اطلاعاتی در مورد مقدار مواد مورد نیاز، نحوه عملکرد بمب، نحوه به دست آوردن نوترون، بمب چگونه کار می کند، ابعاد آن چقدر است، در یک کلام، همه چیز. آنچه در لوس آلاموس، کل آشپزخانه می دانستند!

BitLocker تا حدودی شبیه دستگاه ایمن است که در گزیده ای دیگر از کتاب "البته شما شوخی می کنید، آقای فاینمن!" چشمگیرترین گاوصندوق آزمایشگاه فوق محرمانه همان آسیب پذیری یک کمد بایگانی ساده را داشت. «... سرهنگ بود، و یک گاوصندوق دو در بسیار حیلهگرتر با دستههای بزرگ داشت که چهار میله فولادی به ضخامت سه چهارم اینچ را از چارچوب بیرون میکشید. پشت یکی از درهای برنزی باشکوه را بررسی کردم و متوجه شدم که صفحه دیجیتال به یک قفل کوچک متصل است که دقیقاً شبیه قفل کمد لس آلاموس من بود. واضح بود که سیستم اهرمی به همان میله کوچکی بستگی دارد که کابینت های بایگانی را قفل می کرد. دو دقیقه بعد - کلیک کنید! - گاوصندوق باز شد هنگامی که درب گاوصندوق یا کشوی کمد بایگانی بالایی باز است، پیدا کردن ترکیب بسیار آسان است. این همان کاری است که من وقتی گزارش من را خواندید، انجام دادم تا خطر را به شما نشان دهم.»

کانتینرهای رمزنگاری BitLocker به خودی خود کاملاً قابل اعتماد هستند. اگر فلش درایو رمزگذاری شده BitLocker To Go را برای شما بیاورند که از ناکجاآباد آمده است، بعید است که در مدت زمان معقولی آن را رمزگشایی کنید. با این حال، در یک سناریوی واقعی با استفاده از درایوهای رمزگذاری شده و رسانه های قابل جابجایی، آسیب پذیری های زیادی وجود دارد که می توان به راحتی از آنها برای دور زدن BitLocker سوء استفاده کرد.

آسیب پذیری های BitLocker

احتمالاً متوجه شده اید که وقتی برای اولین بار Bitlocker را فعال می کنید، باید مدت زیادی منتظر بمانید. این تعجب آور نیست - فرآیند رمزگذاری بخش به بخش می تواند چندین ساعت طول بکشد، زیرا حتی تمام بلوک های HDD ترابایتی نمی توانند سریعتر خوانده شوند. ولی BitLocker را غیرفعال کنیدتقریباً فوراً اتفاق می افتد - چگونه است؟

واقعیت این است که وقتی Bitlocker غیرفعال است، داده ها را رمزگشایی نمی کند. تمام بخش ها با کلید FVEK رمزگذاری شده باقی می مانند. فقط دسترسی به این کلید دیگر به هیچ وجه محدود نخواهد شد. همه بررسیها غیرفعال میشوند و VMK در میان ابردادهها ثبت میشود فرم باز... هر بار که رایانه روشن میشود، لودر سیستمعامل VMK را میخواند (در حال حاضر بدون بررسی TPM، درخواست کلید در درایو فلش USB یا رمز عبور)، بهطور خودکار FVEK را توسط آن رمزگشایی میکند، و سپس همه فایلها را به محض دسترسی به آنها رمزگشایی میکند. برای کاربر، همه چیز مانند کمبود کامل رمزگذاری به نظر می رسد، اما بیشترین توجه ممکن است کاهش جزئی در عملکرد را مشاهده کند. زیر سیستم دیسک... به طور دقیق تر - بدون افزایش سرعت پس از غیرفعال کردن رمزگذاری.

جالب در این طرح و بیشتر. با وجود نام (فناوری رمزگذاری کامل دیسک)، برخی از داده ها زمانی با استفاده از BitLockerهنوز رمزگذاری نشده باقی مانده است. MBR و BS (مگر اینکه دیسک در GPT مقداردهی اولیه شده باشد)، بخشهای بد و ابرداده در حالت شفاف باقی میمانند. بوت لودر را باز کنیدفضایی برای تخیل می دهد مخفی کردن سایر بدافزارها در بخش های شبه بد راحت است و ابرداده حاوی چیزهای جالب زیادی از جمله کپی های کلیدی است. اگر Bitlocker فعال باشد، رمزگذاری خواهند شد (اما ضعیف تر از FVEK که محتویات بخش ها را رمزگذاری می کند)، و اگر غیرفعال شود، آنها به سادگی در متن شفاف خواهند بود. اینها همه بردارهای حمله بالقوه هستند. آنها بالقوه هستند زیرا علاوه بر آنها، موارد بسیار ساده تر و جهانی تر نیز وجود دارد.

کلید بازیابی Bitlocker

علاوه بر FVEK، VMK، و SRK، BitLocker از نوع دیگری از کلید استفاده می کند که "فقط در مورد" تولید می شود. اینها کلیدهای بازیابی مرتبط با یکی دیگر از بردارهای حمله محبوب هستند. کاربران می ترسند رمز عبور خود را فراموش کنند و دسترسی به سیستم را از دست بدهند و خود ویندوز به آنها توصیه می کند که یک ورود اضطراری انجام دهند. برای انجام این کار، BitLocker Encryption Wizard روشن است آخرین مرحلهاز شما می خواهد یک کلید بازیابی ایجاد کنید. هیچ امتناع از ایجاد آن ارائه نمی شود. شما فقط می توانید یکی از گزینه های کلیدی صادرات را انتخاب کنید که هر کدام بسیار آسیب پذیر هستند.

در تنظیمات پیش فرض، کلید به سادگی صادر می شود فایل متنیبا یک نام قابل تشخیص: "BitLocker بازیابی کلید #"، که در آن شناسه کامپیوتر به جای # نوشته شده است (بله، درست در نام فایل!). خود کلید به این شکل است.

اگر رمز عبور BitLocker خود را فراموش کرده اید (یا هرگز نمی دانید)، فقط به دنبال فایل کلید بازیابی بگردید. حتما بین مدارک ذخیره میشه کاربر فعلییا روی USB خود. شاید همانطور که مایکروسافت توصیه می کند حتی روی یک تکه کاغذ چاپ شده باشد.

برای یافتن سریع کلید بازیابی، میتوانید جستجو را با پسوند (txt)، تاریخ ایجاد (اگر میدانید تقریباً چه زمانی میتوانستید BitLocker را روشن کنید) و اندازه فایل (1388 بایت در صورت عدم ویرایش فایل) محدود کنید. هنگامی که کلید بازیابی خود را پیدا کردید، آن را کپی کنید. با استفاده از آن، می توانید مجوز استاندارد در BitLocker را در هر زمان دور بزنید. برای این کار کافیست Esc را فشار داده و کلید بازیابی را وارد کنید. شما بدون هیچ مشکلی وارد سیستم خواهید شد و حتی می توانید رمز عبور را در BitLocker به یک رمز عبور دلخواه تغییر دهید بدون اینکه رمز قبلی را مشخص کنید!

باز کردن BitLocker

باز کردن BitLocker

واقعی رمزنگاریاین سیستم یک سازش بین راحتی، سرعت و قابلیت اطمینان است. این باید رویه هایی را برای رمزگذاری شفاف با رمزگشایی در پرواز، روش هایی برای بازیابی رمزهای عبور فراموش شده و کار راحت با کلیدها ارائه دهد. همه اینها هر سیستمی را تضعیف می کند، مهم نیست که چقدر الگوریتم های قوی مبتنی بر آن است. بنابراین، لازم نیست به دنبال آسیبپذیری باشید به طور مستقیمدر الگوریتم Rijndael یا در طرح های مختلف استاندارد AES. پیدا کردن آنها دقیقاً در ویژگی های یک پیاده سازی خاص بسیار ساده تر است.

در مورد مایکروسافت، چنین "مشخصات" کافی است. برای مثال، کپیهایی از کلیدهای BitLocker بهطور پیشفرض به SkyDrive ارسال میشوند و در Active Directory سپرده میشوند.

خوب، چه می شود اگر آنها را از دست بدهید... یا مامور اسمیت بپرسد. منتظر نگه داشتن مشتری، چه برسد به نماینده، ناخوشایند است. به همین دلیل مقایسه قدرت رمزنگاری AES-XTS و AES-CBC با پخش کننده فیل در پس زمینه محو می شوند و همچنین توصیه هایی برای افزایش طول کلید. مهم نیست چقدر طولانی باشد، مهاجم به راحتی آن را وارد می کند رمزگذاری نشدهفرم.

به دست آوردن کلیدهای ذخیره شده از حساب مایکروسافت یا AD راه اصلی حمله به BitLocker است. اگر کاربر حسابی در ابر مایکروسافت ثبت نکرده باشد و رایانه او در دامنه نباشد، هنوز راه هایی برای استخراج کلیدهای رمزگذاری وجود دارد. در طول عملکرد عادی، نسخه های باز آنها همیشه در آن ذخیره می شود حافظه دسترسی تصادفی(در غیر این صورت "رمزگذاری شفاف" وجود نخواهد داشت). این بدان معنی است که آنها در فایل dump و hibernation آن موجود هستند.

چرا آنها حتی در آنجا ذخیره می شوند؟

ممکن است خنده دار به نظر برسد - برای راحتی. BitLocker فقط برای محافظت در برابر حملات آفلاین طراحی شده است. آنها همیشه با راه اندازی مجدد و اتصال دیسک در سیستم عامل دیگر همراه هستند که منجر به تمیز کردن رم می شود. با این حال، در تنظیمات پیشفرض، سیستمعامل زمانی که خرابی رخ میدهد (که میتواند باعث تحریک آن شود) رم را تخلیه میکند و هر بار که رایانه به خواب عمیق میرود، تمام محتویات آن را در فایل خواب زمستانی مینویسد. بنابراین، اگر اخیراً با فعالسازی BitLocker به ویندوز وارد شدهاید، شانس خوبی برای دریافت یک کپی رمزگشایی شده از VMK و با کمک آن رمزگشایی FVEK و سپس خود دادهها در طول زنجیره وجود دارد.

آن را بررسی کنید؟ تمام روش های بالا برای هک BitLocker در یک برنامه - توسعه یافته در شرکت داخلی "Elcomsoft" جمع آوری شده است. این می تواند به طور خودکار کلیدهای رمزگذاری را استخراج کند و حجم های رمزگذاری شده را به عنوان دیسک های مجازی نصب کند و آنها را در لحظه رمزگشایی کند.

علاوه بر این، EFDD روش غیر پیش پا افتاده دیگری را برای به دست آوردن کلیدها پیاده سازی می کند - حمله از طریق پورت FireWire، که زمانی توصیه می شود که امکان اجرای نرم افزار شما بر روی رایانه مورد حمله وجود نداشته باشد. ما همیشه خود برنامه EFDD را روی رایانه خود نصب می کنیم و در برنامه هک شده سعی می کنیم حداقل اقدامات لازم را انجام دهیم.

به عنوان مثال، ما به سادگی یک سیستم آزمایشی را با BitLocker فعال اجرا می کنیم و به آرامی حافظه را تخلیه می کنیم. بنابراین ما موقعیتی را شبیه سازی می کنیم که در آن یکی از همکاران برای ناهار بیرون رفته و کامپیوتر خود را قفل نکرده است. ما آن را راه اندازی می کنیم و در کمتر از یک دقیقه فایلی با پسوند .mem و اندازه ای متناسب با مقدار RAM نصب شده روی رایانه قربانی یک Dump کامل دریافت می کنیم.

به عنوان مثال، ما به سادگی یک سیستم آزمایشی را با BitLocker فعال اجرا می کنیم و به آرامی حافظه را تخلیه می کنیم. بنابراین ما موقعیتی را شبیه سازی می کنیم که در آن یکی از همکاران برای ناهار بیرون رفته و کامپیوتر خود را قفل نکرده است. ما آن را راه اندازی می کنیم و در کمتر از یک دقیقه فایلی با پسوند .mem و اندازه ای متناسب با مقدار RAM نصب شده روی رایانه قربانی یک Dump کامل دریافت می کنیم.

نحوه تخلیه - توسط روی هم رفتهفرقی نمی کنه. صرف نظر از گسترش، کار خواهد کرد. فایل باینری، که سپس به طور خودکار توسط EFDD در جستجوی کلیدها تجزیه و تحلیل می شود.

نحوه تخلیه - توسط روی هم رفتهفرقی نمی کنه. صرف نظر از گسترش، کار خواهد کرد. فایل باینری، که سپس به طور خودکار توسط EFDD در جستجوی کلیدها تجزیه و تحلیل می شود.

ما یک Dump را روی یک درایو فلش USB می نویسیم یا آن را از طریق شبکه منتقل می کنیم، پس از آن در رایانه خود می نشینیم و EFDD را راه اندازی می کنیم.

گزینه «Extract keys» را انتخاب کرده و مسیر فایل را با حافظه dump به عنوان منبع کلید وارد کنید.

گزینه «Extract keys» را انتخاب کرده و مسیر فایل را با حافظه dump به عنوان منبع کلید وارد کنید.

BitLocker یک محفظه رمزنگاری معمولی مانند PGP Disk یا TrueCrypt است. معلوم شد که این ظروف به خودی خود کاملاً قابل اعتماد هستند ، اما برنامه های مشتری برای کار با آنها در ویندوز مملو از کلیدهای رمزگذاری در RAM هستند. بنابراین، EFDD یک سناریوی حمله عمومی را پیاده سازی می کند. این برنامه فورا کلیدهای رمزگذاری را از هر سه نوع کانتینر رمزنگاری محبوب پیدا می کند. بنابراین، میتوانید تمام کادرها را علامت زده بگذارید - اگر قربانی مخفیانه از PGP استفاده کند چه میشود!

BitLocker یک محفظه رمزنگاری معمولی مانند PGP Disk یا TrueCrypt است. معلوم شد که این ظروف به خودی خود کاملاً قابل اعتماد هستند ، اما برنامه های مشتری برای کار با آنها در ویندوز مملو از کلیدهای رمزگذاری در RAM هستند. بنابراین، EFDD یک سناریوی حمله عمومی را پیاده سازی می کند. این برنامه فورا کلیدهای رمزگذاری را از هر سه نوع کانتینر رمزنگاری محبوب پیدا می کند. بنابراین، میتوانید تمام کادرها را علامت زده بگذارید - اگر قربانی مخفیانه از PGP استفاده کند چه میشود!

پس از چند ثانیه، Elcomsoft Forensic Disk Decryptor تمام کلیدهای یافت شده را در پنجره خود نشان می دهد. برای راحتی، آنها را می توان در یک فایل ذخیره کرد - این در آینده مفید خواهد بود.

پس از چند ثانیه، Elcomsoft Forensic Disk Decryptor تمام کلیدهای یافت شده را در پنجره خود نشان می دهد. برای راحتی، آنها را می توان در یک فایل ذخیره کرد - این در آینده مفید خواهد بود.

BitLocker دیگر یک مانع نیست! می توانید یک حمله آفلاین کلاسیک را انجام دهید - به عنوان مثال، بکشید HDDو مطالب آن را کپی کنید. برای انجام این کار، کافی است آن را به رایانه خود متصل کنید و EFDD را در حالت "رمزگشایی یا نصب دیسک" اجرا کنید.

BitLocker دیگر یک مانع نیست! می توانید یک حمله آفلاین کلاسیک را انجام دهید - به عنوان مثال، بکشید HDDو مطالب آن را کپی کنید. برای انجام این کار، کافی است آن را به رایانه خود متصل کنید و EFDD را در حالت "رمزگشایی یا نصب دیسک" اجرا کنید.

پس از مشخص کردن مسیر فایل ها با کلیدهای ذخیره شده، EFDD انتخابی شما رمزگشایی کامل صدا را انجام می دهد یا بلافاصله آن را به عنوان باز می کند. دیسک مجازی... V مورد دومفایل ها با دسترسی به آنها رمزگشایی می شوند. در هر صورت هیچ تغییری در حجم اصلی ایجاد نمی شود، بنابراین روز بعد می توانید آن را بازگردانید که انگار هیچ اتفاقی نیفتاده است. کار با EFDD بدون هیچ ردی و فقط با کپی از داده ها اتفاق می افتد و بنابراین نامرئی می ماند.

پس از مشخص کردن مسیر فایل ها با کلیدهای ذخیره شده، EFDD انتخابی شما رمزگشایی کامل صدا را انجام می دهد یا بلافاصله آن را به عنوان باز می کند. دیسک مجازی... V مورد دومفایل ها با دسترسی به آنها رمزگشایی می شوند. در هر صورت هیچ تغییری در حجم اصلی ایجاد نمی شود، بنابراین روز بعد می توانید آن را بازگردانید که انگار هیچ اتفاقی نیفتاده است. کار با EFDD بدون هیچ ردی و فقط با کپی از داده ها اتفاق می افتد و بنابراین نامرئی می ماند.

BitLocker To Go

با شروع "هفت" در ویندوز، رمزگذاری درایوهای فلش، USB-HDD و دیگران امکان پذیر شد رسانه خارجی... فناوری به نام BitLocker To Go درایوهای قابل جابجایی را به همان روش رمزگذاری می کند درایوهای محلی... رمزگذاری توسط مورد مربوطه در فعال می شود منوی زمینه"کاوشگر".

برای درایوهای جدید، می توانید فقط منطقه اشغال شده را رمزگذاری کنید - مهم نیست مکان آزادپارتیشن پر از صفر است و چیزی برای پنهان کردن وجود ندارد. اگر درایو قبلا استفاده شده است، توصیه می شود آن را فعال کنید رمزگذاری کامل... در غیر این صورت، فضای علامت گذاری شده به عنوان آزاد رمزگذاری نشده باقی می ماند. ممکن است اخیرا باز شود فایل های حذف شدهکه هنوز رونویسی نشده اند.

برای درایوهای جدید، می توانید فقط منطقه اشغال شده را رمزگذاری کنید - مهم نیست مکان آزادپارتیشن پر از صفر است و چیزی برای پنهان کردن وجود ندارد. اگر درایو قبلا استفاده شده است، توصیه می شود آن را فعال کنید رمزگذاری کامل... در غیر این صورت، فضای علامت گذاری شده به عنوان آزاد رمزگذاری نشده باقی می ماند. ممکن است اخیرا باز شود فایل های حذف شدهکه هنوز رونویسی نشده اند.

حتی رمزگذاری سریع فقط یک منطقه شلوغ از چند دقیقه تا چند ساعت طول می کشد. این زمان به مقدار داده، پهنای باند رابط، ویژگی های درایو و سرعت محاسبات رمزنگاری پردازنده بستگی دارد. از آنجایی که رمزگذاری با فشرده سازی همراه است، فضای آزاد روی دیسک رمزگذاری شده معمولاً اندکی افزایش می یابد.

حتی رمزگذاری سریع فقط یک منطقه شلوغ از چند دقیقه تا چند ساعت طول می کشد. این زمان به مقدار داده، پهنای باند رابط، ویژگی های درایو و سرعت محاسبات رمزنگاری پردازنده بستگی دارد. از آنجایی که رمزگذاری با فشرده سازی همراه است، فضای آزاد روی دیسک رمزگذاری شده معمولاً اندکی افزایش می یابد.

دفعه بعد که فلش درایو رمزگذاری شده را به هر رایانه ویندوز 7 یا بالاتر متصل می کنید، جادوگر BitLocker به طور خودکار برای باز کردن قفل درایو فراخوانی می کند. در "Explorer"، قبل از باز کردن قفل، به عنوان یک دیسک قفل شده نمایش داده می شود.

در اینجا میتوانید هم از گزینههای بایپس BitLocker که قبلاً بحث شد (بهعنوان مثال، جستجوی یک VMK در فایل تخلیه حافظه یا خواب زمستانی)، و همچنین موارد جدید مربوط به کلیدهای بازیابی استفاده کنید.

در اینجا میتوانید هم از گزینههای بایپس BitLocker که قبلاً بحث شد (بهعنوان مثال، جستجوی یک VMK در فایل تخلیه حافظه یا خواب زمستانی)، و همچنین موارد جدید مربوط به کلیدهای بازیابی استفاده کنید.

اگر رمز عبور را نمی دانید، اما موفق شدید یکی از کلیدها را (به صورت دستی یا با استفاده از EFDD) پیدا کنید، دو گزینه اصلی برای دسترسی به درایو فلش رمزگذاری شده وجود دارد:

- از جادوگر داخلی BitLocker استفاده کنید کار مستقیمبا درایو فلش USB؛

- استفاده از EFDD برای رمزگشایی کاملدرایو فلش و ایجاد تصویر بخش به بخش آن.

گزینه اول به شما امکان می دهد بلافاصله به فایل های ضبط شده در درایو فلش USB دسترسی داشته باشید، آنها را کپی یا تغییر دهید و همچنین فایل های خود را بنویسید. گزینه دوم بسیار بیشتر طول می کشد (از نیم ساعت)، اما مزایای خاص خود را دارد. تصویر رمزگشایی شده بخش به بخش امکان تجزیه و تحلیل پیچیده تری از سیستم فایل را در سطح آزمایشگاه پزشکی قانونی می دهد. در این حالت دیگر به خود فلش مموری نیازی نیست و می توان آن را بدون تغییر برگرداند.

گزینه اول به شما امکان می دهد بلافاصله به فایل های ضبط شده در درایو فلش USB دسترسی داشته باشید، آنها را کپی یا تغییر دهید و همچنین فایل های خود را بنویسید. گزینه دوم بسیار بیشتر طول می کشد (از نیم ساعت)، اما مزایای خاص خود را دارد. تصویر رمزگشایی شده بخش به بخش امکان تجزیه و تحلیل پیچیده تری از سیستم فایل را در سطح آزمایشگاه پزشکی قانونی می دهد. در این حالت دیگر به خود فلش مموری نیازی نیست و می توان آن را بدون تغییر برگرداند.

تصویر به دست آمده را می توان بلافاصله در هر برنامه ای که از فرمت IMA پشتیبانی می کند باز کرد یا ابتدا به فرمت دیگری تبدیل شد (مثلاً با استفاده از UltraISO).

تصویر به دست آمده را می توان بلافاصله در هر برنامه ای که از فرمت IMA پشتیبانی می کند باز کرد یا ابتدا به فرمت دیگری تبدیل شد (مثلاً با استفاده از UltraISO).

البته، علاوه بر مکان یابی کلید بازیابی برای BitLocker2Go، سایر روش های بای پس BitLocker در EFDD پشتیبانی می شوند. فقط روی همه چیز تکرار کن گزینه های موجوددر یک ردیف تا زمانی که یک کلید از هر نوع پیدا کنید. بقیه (تا FVEK) در طول زنجیره رمزگشایی می شوند و شما دریافت خواهید کرد دسترسی کاملبه دیسک

البته، علاوه بر مکان یابی کلید بازیابی برای BitLocker2Go، سایر روش های بای پس BitLocker در EFDD پشتیبانی می شوند. فقط روی همه چیز تکرار کن گزینه های موجوددر یک ردیف تا زمانی که یک کلید از هر نوع پیدا کنید. بقیه (تا FVEK) در طول زنجیره رمزگشایی می شوند و شما دریافت خواهید کرد دسترسی کاملبه دیسک

نتیجه

فناوری رمزگذاری دیسک کامل BitLocker در تفاوتهای مختلف است نسخه های مختلفپنجره ها. پس از پیکربندی کافی، به شما امکان می دهد کانتینرهای رمزگذاری شده ای ایجاد کنید که از نظر قدرت با TrueCrypt یا PGP قابل مقایسه هستند. با این حال، مکانیسم کلید داخلی در ویندوز تمام ترفندهای الگوریتمی را نفی می کند. به طور خاص، VMK مورد استفاده برای رمزگشایی کلید اصلی در BitLocker با استفاده از EFDD در چند ثانیه از یک نسخه تکراری، حافظه خالی، فایل خواب زمستانی یا حمله پورت FireWire بازیابی می شود.

پس از دریافت کلید، می توانید یک حمله آفلاین کلاسیک را انجام دهید، به طور محتاطانه تمام داده ها را روی دیسک "ایمن" کپی و رمزگشایی کنید. بنابراین، توصیه می شود از BitLocker فقط در ارتباط با سایر ابزارهای محافظتی استفاده کنید: رمزگذاری شده سیستم فایل(EFS)، خدمات مدیریت حقوق (RMS)، کنترل راه اندازی برنامه، نصب دستگاه و کنترل اتصال، و سختگیرانه تر سیاستمداران محلیو اقدامات کلیامنیت.

در این مقاله از مطالب سایت استفاده شده است: (84ckf1r3)،.

Bitlocker یک برنامه رمزگذاری است که برای اولین بار در ویندوز 7 ظاهر شد. می توان از آن برای رمزگذاری حجم ها استفاده کرد. دیسکهای سخت(زوج پارتیشن سیستم)، درایوهای فلش USB و MicroSD. اما اغلب اتفاق می افتد که کاربر به سادگی رمز عبور را برای دسترسی به داده های رمزگذاری شده Bitlocker فراموش می کند. نحوه باز کردن قفل اطلاعات در یک رسانه رمزگذاری شده، این مقاله را بخوانید.

روش های رمزگشایی داده ها توسط خود برنامه در مرحله ایجاد قفل پیشنهاد می شود:

- درایو را برای رمزگذاری آماده کنید. روی آن کلیک کنید کلیک راستماوس را انتخاب کنید و "Enable Bitlocker" را انتخاب کنید.

- یک روش رمزگذاری را انتخاب کنید.

معمولاً یک رمز عبور برای باز کردن قفل تنظیم می شود. اگر یک کارت خوان هوشمند USB با تراشه معمولی ISO 7816 دارید، می توانید از آن برای باز کردن قفل استفاده کنید.

معمولاً یک رمز عبور برای باز کردن قفل تنظیم می شود. اگر یک کارت خوان هوشمند USB با تراشه معمولی ISO 7816 دارید، می توانید از آن برای باز کردن قفل استفاده کنید.  برای رمزگذاری، گزینه ها به طور جداگانه یا هر دو به طور همزمان در دسترس هستند.

برای رمزگذاری، گزینه ها به طور جداگانه یا هر دو به طور همزمان در دسترس هستند. - در مرحله بعدی، Encryption Disk Wizard گزینه هایی برای پشتیبان گیری از کلید بازیابی ارائه می دهد. سه تا از آنها وجود دارد:

- وقتی کلید بازیابی را ذخیره کردید، بخشی از درایو را که می خواهید رمزگشایی کنید انتخاب کنید.

- قبل از شروع رمزگذاری داده ها، پنجره ای با اعلان در مورد فرآیند ظاهر می شود. روی Start Encryption کلیک کنید.

- کمی صبر کنید تا مراحل تکمیل شود.

- درایو اکنون رمزگذاری شده است و در اتصال اولیه از شما رمز عبور (یا کارت هوشمند) درخواست می کند.

مهم! می توانید روش رمزگذاری را انتخاب کنید. Bitlocker از رمزگذاری 128 و 256 بیتی XTS AES و AES-CBC پشتیبانی می کند.

تغییر روش رمزگذاری برای درایو شما

در ویرایشگر خط مشی گروه محلی (که توسط Windows 10 Home پشتیبانی نمی شود)، می توانید یک روش رمزگذاری برای درایوهای داده انتخاب کنید. پیشفرض XTS AES 128 بیت برای درایوهای غیر قابل جابجایی و AES-CBC 128 بیت برای هارد دیسکها و درایوهای فلش قابل جابجایی است.

برای تغییر روش رمزگذاری:

پس از تغییر خطمشی، Bitlocker میتواند از رسانه جدید با پارامترهای انتخاب شده با رمز عبور محافظت کند.

چگونه رفع انسداد کنیم؟

فرآیند قفل دو راه برای دسترسی بیشتر به محتویات درایو فراهم می کند: رمز عبور و اتصال به کارت هوشمند. اگر رمز عبور خود را فراموش کرده اید یا دسترسی به کارت هوشمند را از دست داده اید (یا بهتر است بگوییم اصلاً از آن استفاده نکرده اید)، تنها چیزی که باقی می ماند استفاده از کلید بازیابی است. هنگامی که یک درایو فلش را با رمز عبور محافظت می کنید، باید آن را ایجاد کنید تا بتوانید آن را پیدا کنید:

- روی یک ورق کاغذ چاپ شده است. شاید شما آن را با اسناد مهمی قرار داده اید.

- V سند متنی(یا اگر پارتیشن سیستم رمزگذاری شده باشد، در درایو فلش USB). درج کنید استیک USBوارد رایانه خود شوید و دستورالعمل ها را دنبال کنید. اگر کلید در یک فایل متنی ذخیره شده است، آن را در یک دستگاه رمزگذاری نشده بخوانید.

- با اکانت مایکروسافت در بخش "کلیدهای بازیابی Bitlocker" وارد نمایه خود در سایت شوید.

بعد از اینکه کلید بازیابی را پیدا کردید:

- روی رسانه قفل شده کلیک راست کرده و "Unlock Disk" را انتخاب کنید.

- سمت راست گوشه بالایییک پنجره ورودی روی صفحه ظاهر می شود رمز عبور بیت لاکر... روی "گزینه های پیشرفته" کلیک کنید.

- "Enter Recovery Key" را انتخاب کنید.

- کلید 48 رقمی را کپی یا بازنویسی کنید و روی "باز کردن قفل" کلیک کنید.

- پس از آن، داده های موجود در رسانه برای خواندن در دسترس خواهند بود.