Uopšte nije iznenađujuće da personalni računar može pohraniti vrlo lične podatke ili korporativne podatke veće vrijednosti. Nepoželjno je da takve informacije dospeju u ruke trećih lica koja ih mogu koristiti, izazivajući ozbiljne probleme bivšem vlasniku računara.

Bitlocker se može aktivirati i deaktivirati ovisno o okolnostima.

Upravo iz tog razloga mnogi korisnici izražavaju želju da poduzmu neku akciju koja ima za cilj ograničen pristup svim datotekama pohranjenim na računalu. Takav postupak postoji. Nakon određenih manipulacija, niko od autsajdera, ne znajući lozinku ili ključ za oporavak, neće moći pristupiti dokumentima.

Zaštiti važna informacija od upoznavanja sa trećim stranama moguće je ako šifrirate Bitlocker disk. Takve radnje pomažu da se osigura potpuna povjerljivost dokumenata ne samo na određenom računaru, već iu slučaju da je neko uklonio čvrsti disk i ubacio ga u drugi personalni računar.

Algoritam za uključivanje i isključivanje funkcije

Bitlocker Drive Encryption je dostupan na Windows 7, 8 i 10, ali ne u svim verzijama. Pretpostavlja se da matična ploča, koja je opremljena određenim računarom na kojem korisnik želi da šifrira, mora imati TPM modul.

SAVJET. Nemojte se obeshrabriti ako tačno znate šta je to specijalni modul na vašoj matičnoj ploči nije. Postoje neki trikovi koji vam omogućavaju da "ignorirate" takav zahtjev, i shodno tome instalirate bez takvog modula.

Prije nego što nastavite s procesom šifriranja za sve datoteke, važno je uzeti u obzir da je ovaj postupak prilično dug. Teško je unaprijed navesti tačnu količinu vremena. Sve ovisi o tome koliko informacija je dostupno na tvrdom disku. U toku Windows enkripcija 10 će nastaviti raditi, ali je malo vjerovatno da će vas moći zadovoljiti svojim performansama, jer će se pokazatelj učinka značajno smanjiti.

Omogućavanje funkcije

Ako na svom računaru imate instaliran Windows 10, a osjećate aktivnu želju da omogućite šifriranje podataka, iskoristite naše savjete kako ne samo da uspijete u svemu, već i način da tu želju ostvarite nije težak. U početku pronađite tipku "Win" na vašoj tastaturi, ponekad je prati ikona Windows, držite je i istovremeno držite pritisnutu tipku "R". Držanje ova dva tastera istovremeno otvara prozor "Run".

U prozoru koji se otvori naći ćete prazan red u koji ćete morati unijeti "gpedit.msc". Nakon klika na dugme "U redu", otvara se novi prozor "Lokalni uređivač grupna politika". U ovom prozoru, imamo kratki put.

Na lijevoj strani prozora pronađite i odmah kliknite na red "Konfiguracija računara", u podmeniju koji se otvori pronađite "Administrativni predlošci", a zatim u sljedećem podmeniju koji se otvori idite na opciju koja se nalazi na prvom mjestu na listi i pod nazivom "Windows komponente".

Sada pomjerite pogled na desna strana windows, u njemu pronađite "Bitlocker Drive Encryption", dvaput kliknite da ga aktivirate. Sada će se otvoriti nova lista, u kojem bi vaš sljedeći cilj trebao biti red "Diskovi operativnog sistema". Kliknite i na ovu liniju, samo morate napraviti još jedan prijelaz kako biste se približili prozoru, gdje će se Bitlocker direktno konfigurirati, omogućavajući mu da se uključi upravo ono što zaista želite.

Potražite liniju "Ova postavka politike vam omogućava da konfigurirate zahtjev dodatna verifikacija Autentifikacija pri pokretanju, dvaput kliknite na ovu opciju. U otvorenom prozoru pronaći ćete željenu riječ "Omogući", pored koje ćete pronaći okvir za potvrdu pored nje, u njemu morate staviti određenu oznaku u obliku kvačice vašeg pristanka.

Nešto niže u ovom prozoru nalazi se pododjeljak „Platforme“ u kojem trebate označiti kvadratić pored prijedloga za korištenje BitLockera bez posebnog modula. Ovo je veoma važno, posebno ako vaš Windows 10 nema TPM.

Postavljanje željene funkcije u ovom prozoru je završeno, tako da ga možete zatvoriti. Sada pomjerite pokazivač miša preko ikone "Windows", samo kliknite na nju desni ključ, što će omogućiti da se pojavi dodatni podmeni. U njemu ćete pronaći red "Control Panel", idite na njega, a zatim na sljedeći red "Bitlocker Drive Encryption".

Ne zaboravite naznačiti gdje želite šifrirati. To se može učiniti i na tvrdim diskovima i na prenosivim diskovima. Nakon odabira željenog objekta, kliknite na dugme "Omogući Bitlocker".

Windows 10 će se sada pokrenuti automatski proces, povremeno skrećući vašu pažnju, pozivajući vas da konkretizujete svoje želje. Daleko najbolja stvar koju treba učiniti prije nego što se izvrši takav proces je da backup... U suprotnom, ako se lozinka i ključ za nju izgube, čak ni vlasnik računara neće moći da povrati informacije.

Zatim će započeti proces pripreme diska za naknadno šifriranje. Nije vam dozvoljeno da isključite računar dok je ovaj proces u toku, jer bi to moglo ozbiljno da ošteti operativni sistem. Nakon takvog neuspjeha, jednostavno ne možete pokrenuti svoj Windows 10, odnosno, umjesto šifriranja, morate instalirati novi operativni sistem, trošeći dodatno vrijeme.

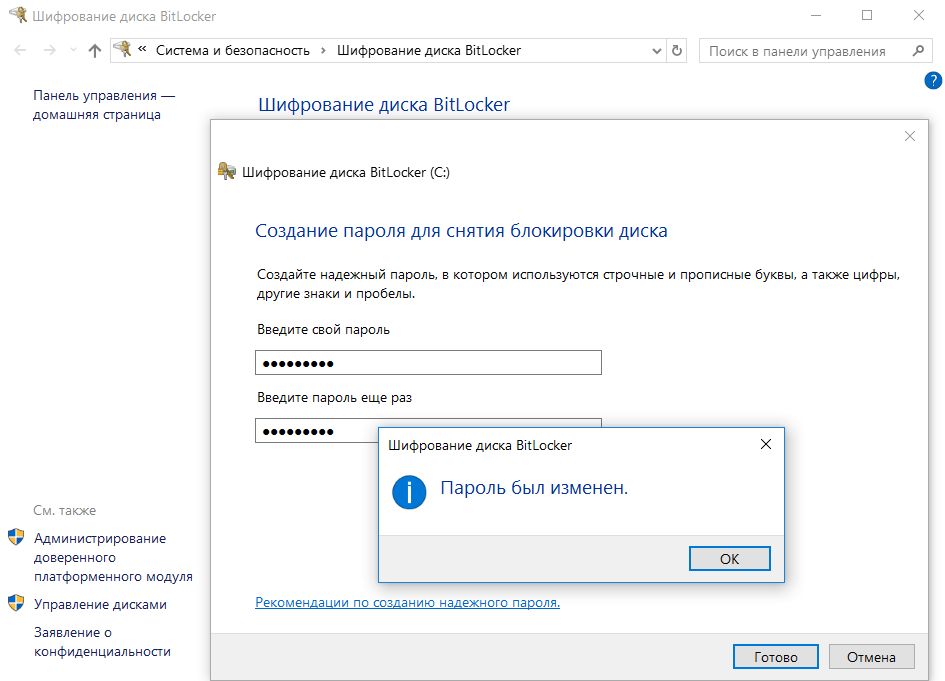

Čim se priprema diska uspješno završi, počinje stvarna konfiguracija diska za šifriranje. Od vas će se tražiti lozinka, koja će naknadno omogućiti pristup šifriranim datotekama. Od vas će se također tražiti da smislite i unesete ključ za oporavak. I jedno i drugo važna komponenta najbolje čuvati na sigurnom mjestu, najbolje odštampati. Veoma je glupo čuvati lozinku i ključ za oporavak na samom računaru.

Tokom procesa šifriranja, sistem vas može pitati koji dio konkretno želite šifrirati. Najbolje je izložiti cijeli prostor na disku ovoj proceduri, iako postoji opcija šifriranja samo zauzetog prostora.

Ostaje odabrati takvu opciju kao " Novi Režim encryption", a zatim pokrenite automatsku provjeru operativnog BitLocker sistemi... Tada će sistem bezbedno nastaviti proces, nakon čega će od vas biti zatraženo da ponovo pokrenete računar. Budite sigurni da ste u skladu s ovim zahtjevom, ponovo pokrenite sistem.

Nakon drugog Windows pokretanje 10 pobrinut ćete se da pristup dokumentima bez unosa lozinke bude nemoguć. Proces šifrovanja će se nastaviti, možete ga kontrolisati klikom na ikonu BitLocker koja se nalazi na traci sa obaveštenjima.

Onemogući funkciju

Ako su iz nekog razloga datoteke na vašem računalu prestale biti od veće važnosti, a ne volite baš svaki put unositi lozinku da biste im pristupili, onda predlažemo da jednostavno isključite funkciju šifriranja.

Da biste izvršili takve radnje, idite na tablu sa obaveštenjima, tamo pronađite ikonu BitLocker, kliknite na nju. U donjem dijelu otvoren prozor naći ćete red "Upravljanje BitLockerom", kliknite na njega.

Sistem će vas sada pitati da odaberete koja je radnja poželjnija za vas:

- napravite rezervnu kopiju ključa za oporavak;

- promijeniti lozinku za pristup šifriranim datotekama;

- izbrisati prethodno postavljenu lozinku;

- onemogući BitLocker.

Naravno, ako odlučite da onemogućite BitLocker, trebali biste odabrati posljednju opciju koja je predložena. Na ekranu će se odmah pojaviti novi prozor u kojem će sistem želeti da se uveri da zaista želite da onemogućite funkciju šifrovanja.

PAŽNJA. Čim kliknete na dugme "Onemogući BitLocker", proces dešifrovanja će početi odmah. Nažalost, ovaj proces se ne odlikuje velikom brzinom, tako da ćete svakako morati da se uključite neko vreme, tokom kojeg samo treba da sačekate.

Naravno, ako u ovom trenutku trebate koristiti računar, možete to priuštiti, nema kategorične zabrane. Međutim, trebalo bi da se prilagodite činjenici da performanse računara u ovom trenutku mogu biti izuzetno niske. Nije teško razumjeti razlog ove sporosti, jer operativni sistem mora otključati ogromnu količinu informacija.

Dakle, ako imate želju za šifriranjem ili dešifriranjem datoteka na računalu, dovoljno je da se upoznate s našim preporukama, zatim bez žurbe izvršite svaki korak navedenog algoritma i po završetku se radujte postignutom rezultatu.

Microsoftova BitLocker enkripcija vas uvijek prisiljava da kreirate ključ za oporavak ako odlučite da koristite BitLocker za jedan od diskova na vašem sistemu. Možete odštampati ključ za oporavak, sačuvati ga u datoteci ili pohraniti na mreži koristeći svoj nalog Microsoft zapisi... Ako BitLocker ne otključa automatski disk jedinicu, Lisk oporavak pomoću ključa je jedina opcija koja će vam omogućiti da dobijete šifrovane podatke na disku.

Ali šta ako je ključ za oporavak izgubljen? Kako pristupiti tvrdi disk računar ako ste zaboravili lozinku ili PIN? Hajde da se pozabavimo ovim problemom. Uputstva će takođe biti korisna ako želite da uklonite BitLocker šifrovanje na disku ili da ga otvorite na drugom računaru. Štaviše, ako TPM nije na računaru, trebat će vam ključ za oporavak.

Gdje pronaći svoj ključ za oporavak

Ako ne možete da pronađete svoj ključ za oporavak, pokušajte da se setite kada ste postavljali BitLocker da su vam bile predstavljene tri opcije: odštampajte ključ, sačuvajte ga u datoteku ili otpremite BitLocker ključ za oporavak na svoj Microsoft nalog.

Opcije ključa za oporavak

Na ovaj ili onaj način, ali odabrali ste jednu od ovih opcija.

Da biste preuzeli ključ za oporavak koji je otpremljen na vaš Microsoft nalog, pratite vezu do stranice OneDrive BitLocker ključevi za oporavak i prijavite se sa istim Microsoft nalogom kao kada ste sačuvali ključ. Vidjet ćete ključ ako ste ga preuzeli. Ako ne vidite ključ, pokušajte se prijaviti s drugim račun Microsoft.

Ako imate više ključeva za oporavak, možete koristiti ID ključa koji se pojavljuje na BitLocker ekranu na vašem računaru i uskladiti ga sa ID-om ključa koji se pojavljuje na web stranici. Ovo će vam pomoći da identifikujete tačan ključ.

Ako je vaš računar spojen na domenu, obratite se administratoru domene da dobijete ključ za oporavak.

Računar se neće otključati pri pokretanju sistema

Sistemski diskovi šifrovani BitLocker-om se obično automatski otključavaju pri pokretanju sistema pomoću ugrađenog TPM-a. Ako TPM modul za otključavanje ne uspije, vidjet ćete ekran s greškom BitLocker oporavak ko te pita" Unesite ključ za oporavak za ovaj disk". Ako ste konfigurirali svoj računar da traži lozinku, PIN, USB stick ili pametnu karticu svaki put kada se pokrene, vidjet ćete isti ekran za otključavanje. Ako ne znate lozinku za prijavu, pritisnite itd da biste pokrenuli BitLocker proces oporavka.

Unesite svoj ključ za oporavak da nastavite. Ovo će se otključati sistemski disk i vaš računar će nastaviti da se pokreće kao i obično.

ID ključa šifriranog diska prikazan u prozoru za oporavak pomoći će vam da odredite ispravan ključ za oporavak ako imate više ključeva za oporavak.

BitLocker oporavak

BitLocker oporavak

Otključajte diskove D, E i tako dalje u Windows-u

Gornja metoda će vam pomoći da otključate sistemsku disk jedinicu i sve druge diskove koji su zaključani tokom procesa pokretanja sistema.

Međutim, možda ćete morati da otključate BitLocker šifrovani disk u samom Windows-u. Možda jesi eksterni disk ili fleš disk šifrovan BitLocker i neće se otvoriti, ili ste možda odlučili da koristite BitLocker šifrovanu disk jedinicu na drugom računaru.

Da biste otključali disk jedinicu, prvo povežite disk sa svojim računarom. Otvorite kontrolni panel i idite na adresu sistem i sigurnost> Enkripcija BitLocker disk ... Imajte na umu da je BitLocker dostupan samo u profesionalnim izdanjima Windowsa.

Nađi željeni disk u prozoru BitLocker i kliknite na vezu Otključaj disk pored njega.

Otključajte BitLocker disk

Otključajte BitLocker disk

Od vas će se tražiti lozinka, PIN ili drugi način provjere autentičnosti, ovisno o tome što je odabrano u vrijeme šifriranja diska. Ako ne znate lozinku ili nemate pametnu karticu (ako je disk njome zaštićen), odaberite Dodatne opcije > Unesite ključ za oporavak.

Unesite ključ za oporavak da otključate disk. Nakon unosa ključa za oporavak, disk će biti otključan i moći ćete pristupiti svim datotekama na njemu. ID šifriranog diska prikazan u prozoru za oporavak pomoći će vam da odredite ispravan ključ za oporavak ako imate više ključeva za oporavak.

Ako vaš računar prikazuje BitLocker greške svaki put kada se sistem pokrene ili morate da pristupite šifrovanoj disk jedinici na drugom računaru, uvek treba da zapamtite da skoro uvek možete da pristupite disku ako znate ključ za oporavak.

Ako imate eksterni disk koji je šifrovan pomoću BitLocker-a, ali nemate ključ za oporavak, moraćete da formatirate disk da biste ga ponovo koristili. Formatiranje diska je, naravno, neugodna procedura, jer ćete izgubiti sav sadržaj diska, ali najmanje možete ponovo koristiti disk.

Mnogi ljudi koriste funkciju Windows šifriranja, ali ne razmišljaju svi o sigurnosti ove metode zaštite podataka. Danas ćemo razgovarati o Bitlocker enkripciji i pokušati shvatiti koliko je dobro implementirana Windows zaštita diska.

Usput, o tome kako postaviti Bitlocker možete pročitati u članku „“.

- Predgovor

- Kako Bitlocker radi

- Ranjivosti

- Ključevi za oporavak

- Otvaranje BitLocker-a

- BitLocker To Go

- Zaključak

Ovaj članak je napisan u istraživačke svrhe. Sve informacije u njemu su samo u informativne svrhe. Namijenjen je sigurnosnim profesionalcima i onima koji to žele postati.

Kako Bitlocker radi

Šta je Bitlocker?

BitLocker je izvorna funkcija šifriranja diska u radu Windows sistemi 7, 8, 8.1, 10. Ova funkcija omogućava vam da bezbedno šifrujete poverljive podatke na vašem računaru, kako na HDD-u i SSD-u, tako i na prenosivim medijima.

Kako funkcioniše BitLocker?

Pouzdanost BitLocker-a ne treba suditi po ugledu na AES. Iskreno rečeno, popularni standard šifriranja možda nije slabe tačke, ali njegova implementacija u specifične kriptografske proizvode često obiluje njima. Kompletan kod BitLocker tehnologije Microsoft ne otkriva. Poznato je samo da u različitim Windows verzije zasnovano je na tome različite šeme, a promjene ni na koji način nisu komentarisane. Štaviše, u verziji 10586 Windowsa 10 jednostavno je nestao, a nakon dvije verzije ponovo se pojavio. Međutim, prvo o svemu.

Prva verzija BitLockera koristila je način lančanja blokova šifrovanog teksta (CBC). Već tada su njegovi nedostaci bili očigledni: lakoća napada korišćenjem dobro poznatog teksta, slaba otpornost na napade kao što je lažiranje i tako dalje. Stoga je Microsoft odmah odlučio da pojača zaštitu. Već u Visti, algoritam Elephant Diffuser je dodat u AES-CBC šemu, što otežava direktno poređenje blokova šifrovanog teksta. Kod njega je isti sadržaj dva sektora dao potpuno različite rezultate nakon enkripcije jednim ključem, što je zakomplikovalo izračunavanje općeg obrasca. Međutim, sam ključ je po defaultu bio kratak - 128 bita. Može se produžiti na 256 bita kroz administrativne politike, ali vrijedi li to učiniti?

Za korisnike, nakon promjene ključa, spolja se ništa neće promijeniti - ni dužina unesenih lozinki, niti subjektivna brzina operacija. Kao i većina sistema za potpunu enkripciju diska, BitLocker koristi više ključeva... i nijedan od njih nije vidljiv korisnicima. Evo dijagram strujnog kola BitLocker.

- Kada aktivirate BitLocker pomoću generatora pseudoslučajni brojevi kreira se glavni niz bitova. Ovo je ključ za šifriranje volumena - FVEK (pun volumen ključ za šifriranje). Sa njima je sadržaj svakog sektora od sada šifrovan.

- Zauzvrat, FVEK je šifriran pomoću drugog ključa - VMK (glavni ključ volumena) - i pohranjen je šifriran među metapodacima volumena.

- Sam VMK je također šifriran, ali već Različiti putevi po izboru korisnika.

- Na novom matične ploče VMK je šifriran prema zadanim postavkama pomoću SRK-a (korijenskog ključa za pohranu), koji je pohranjen u zasebnom kripto procesoru - modulu pouzdane platforme (TPM). Korisnik nema pristup TPM sadržaju i jedinstven je za svaki računar.

- Ako na ploči nema zasebnog TPM čipa, tada se umjesto SRK-a za šifriranje VMK ključa koristi PIN kod koji je unio korisnik ili USB-Flash disk povezan na zahtjev sa ključnom informacijom unaprijed snimljenom na njemu.

- Uz TPM ili USB stick, VMK možete zaštititi lozinkom.

Takve opšta šema BitLocker je nastavio da funkcioniše i kasnije Windows izdanja do sadašnjeg vremena. Međutim, načini generiranja i šifriranja BitLocker ključeva su se promijenili. Tako je u oktobru 2014. Microsoft tiho uklonio dodatni algoritam Elephant Diffuser, ostavljajući samo AES-CBC šemu sa svojim poznatim nedostacima. U početku, ne zvaničnih izjava... Ljudi su jednostavno dobili oslabljenu tehnologiju šifriranja s istim imenom pod krinkom ažuriranja. Nejasna objašnjenja za ovaj potez došla su nakon što su nezavisni istraživači primijetili pojednostavljenja BitLockera.

Formalno, napuštanje Elephant Diffusora je bilo potrebno kako bi se osigurala usklađenost Windows zahtjevi Federalni standard za obradu informacija (FIPS), ali jedan argument pobija ovu verziju: Vista i Windows 7, koji su koristili Elephant Diffuser, prodavani su u Americi bez problema.

Još jedan očigledan razlog za napuštanje dodatnog algoritma je nedostatak hardverskog ubrzanja za Elephant Diffuser i gubitak brzine prilikom njegovog korištenja. Međutim, ranijih godina, kada su procesori bili sporiji, brzina enkripcije je iz nekog razloga bila ok. A isti AES se naširoko koristio čak i prije nego što su postojali zasebni skupovi instrukcija i specijalizirani čipovi za njegovo ubrzanje. Vremenom je to bilo moguće uraditi hardversko ubrzanje i za Elephant Diffuser, ili barem dajte kupcima izbor između brzine i sigurnosti.

Druga, nezvanična verzija izgleda realnije. "Elephant" je ometao zaposlene koji su želeli da ulože manje truda u dešifrovanje sledećeg diska, a Microsoft rado stupa u interakciju sa nadležnima čak i u slučajevima kada njihovi zahtevi nisu u potpunosti legalni. Indirektno potvrđuje teoriju zavjere i činjenicu da je prije Windowsa 8, BitLocker koristio Windows ugrađeni generator pseudo-slučajnih brojeva za generiranje ključeva za šifriranje. U mnogim (ako ne i svim) izdanjima Windowsa, ovo je bio Dual_EC_DRBG, "kriptografski jak PRNG" koji je razvila Američka agencija za nacionalnu sigurnost i koji sadrži niz inherentnih ranjivosti.

Naravno, tajno slabljenje ugrađene enkripcije izazvalo je snažan val kritika. Pod njenim pritiskom, Microsoft je ponovo napisao BitLocker, zamenivši PRNG u novim izdanjima Windows-a sa CTR_DRBG. Dodatno, u Windows 10 (počevši od verzije 1511), zadana šema šifriranja je AES-XTS, koja je imuna na manipulaciju blokovima šifrovanog teksta. V najnovije verzije Ispravljene su desetine drugih poznatih BitLocker grešaka, ali glavni problem i dalje ostao. To je toliko apsurdno da obesmišljava druge inovacije. Radi se o principima ključnog menadžmenta.

Zadatak dešifriranja BitLocker diskova također je pojednostavljen činjenicom da Microsoft aktivno promoviše alternativni metod vraćanja pristupa podacima putem Oporavak podataka Agent. Značenje "Agenta" je da šifrira ključeve za šifriranje svih diskova unutar poslovne mreže sa jednim ključem pristup. Nakon što ga dobijete, možete dešifrirati bilo koji ključ, a time i bilo koji disk koji koristi ista kompanija. Zgodno? Da, posebno za hakovanje.

Ideja o korištenju jednog ključa za sve brave već se više puta kompromitirala, ali joj se i dalje vraćaju u ovom ili onom obliku radi pogodnosti. Evo kako je Ralph Leighton zapisao memoare Richarda Feynmana o jednoj karakterističnoj epizodi njegovog rada na projektu Manhattan u Laboratoriji u Los Alamosu: „...Otvorio sam tri sefa – i sva tri u jednoj kombinaciji. Sve sam ih završio: otvorio sam sefove sa svim tajnama atomske bombe - tehnologijom dobijanja plutonijuma, opisom procesa prečišćavanja, informacijama koliko je materijala potrebno, kako bomba radi, kako se dobijaju neutroni, kako bomba radi, koje su njene dimenzije, jednom riječju, sve. šta su znali u Los Alamosu, cijelu kuhinju!“

BitLocker je donekle sličan sigurnom uređaju opisanom u drugom odlomku iz knjige "Vi se, naravno, šalite, gospodine Fejnman!" Najimpresivniji sef u strogo povjerljivoj laboratoriji imao je istu ranjivost kao i jednostavan ormarić za dosije. “… Bio je to pukovnik, i imao je mnogo lukaviji sef sa dvoja vrata i velikim ručkama koje su iz rama izvlačile četiri čelične šipke debljine tri četvrtine inča. Pregledao sam poleđinu jednih od impozantnih bronzanih vrata i otkrio da je digitalni brojčanik spojen na mali katanac koji je izgledao baš kao brava na mom ormaru u Los Alamosu. Bilo je očigledno da sistem poluge zavisi od iste male šipke koja je zaključavala ormariće za dosije. Prikazujući neku aktivnost, počeo sam nasumično da okrećem brojčanik. Dvije minute kasnije - klik! - sef se otvorio. Kada su vrata sefa ili gornja fioka ormarića otvorena, vrlo je lako pronaći kombinaciju. Ovo sam uradio kada ste pročitali moj izveštaj, samo da vam pokažem opasnost."

BitLocker kripto kontejneri su sami po sebi prilično pouzdani. Ako vam donesu BitLocker To Go-šifrovani fleš disk koji je došao niotkuda, malo je verovatno da ćete ga dešifrovati u razumnom roku. Međutim, u stvarnom scenariju koji koristi šifrirane diskove i prenosive medije, postoje mnoge ranjivosti koje se lako mogu iskoristiti da bi se zaobišlo BitLocker.

BitLocker ranjivosti

Vjerovatno ste primijetili da kada prvi put aktivirate Bitlocker, morate dugo čekati. To nije iznenađujuće - proces šifriranja sektor po sektor može potrajati nekoliko sati, jer se čak ni svi blokovi terabajtnih HDD-ova ne mogu čitati brže. ali onemogući BitLocker se dešava skoro trenutno - kako to?

Činjenica je da kada je onemogućen, Bitlocker ne dešifruje podatke. Svi sektori će ostati šifrirani sa FVEK ključem. Samo pristup ovom ključu više neće biti ni na koji način ograničen. Sve provjere će biti onemogućene, a VMK će ostati zabilježen među metapodacima u otvorena forma... Svaki put kada se računar uključi, učitavač OS će pročitati VMK (već bez TPM provere, zahtevanja ključa na USB fleš disku ili lozinke), automatski dešifrujući FVEK pomoću njega, a zatim sve datoteke kada im se pristupi. Za korisnika će sve izgledati kao potpuni nedostatak enkripcije, ali najpažljiviji može primijetiti blagi pad performansi. diskovni podsistem... Preciznije - nema povećanja brzine nakon onemogućavanja enkripcije.

Zanimljivo za ovu šemu i više. Unatoč nazivu (tehnologija enkripcije cijelog diska), neki od podataka kada koristeći BitLocker i dalje ostaje nešifriran. MBR i BS (osim ako disk nije inicijaliziran u GPT), loši sektori i metapodaci ostaju čisti. Otvorite bootloader daje prostor za maštu. Pogodno je sakriti drugi zlonamjerni softver u pseudo-lošim sektorima, a metapodaci sadrže mnogo zanimljivih stvari, uključujući ključne kopije. Ako je Bitlocker aktivan, oni će biti šifrirani (ali slabije od FVEK šifrira sadržaj sektora), a ako je deaktiviran, onda će jednostavno biti u čistom tekstu. Ovo su sve potencijalni vektori napada. Potencijalni su jer, pored njih, postoje mnogo jednostavniji i univerzalniji.

Bitlocker ključ za oporavak

Uz FVEK, VMK i SRK, BitLocker koristi drugu vrstu ključa koji se generiše "za svaki slučaj". Ovo su ključevi za oporavak povezani s drugim popularnim vektorom napada. Korisnici se plaše da zaborave svoju lozinku i izgube pristup sistemu, a sam Windows im preporučuje da izvrše hitnu prijavu. Da biste to uradili, uključen je čarobnjak za šifrovanje BitLocker posljednja faza traži od vas da kreirate ključ za oporavak. Nije predviđeno odbijanje kreiranja. Možete odabrati samo jednu od ključnih opcija izvoza, od kojih je svaka vrlo ranjiva.

U zadanim postavkama, ključ se izvozi kao jednostavan tekstualni fajl sa prepoznatljivim imenom: "BitLocker ključ za oporavak #", gdje je ID računara upisan umjesto # (da, tačno u nazivu datoteke!). Sam ključ izgleda ovako.

Ako ste zaboravili (ili nikada niste znali) svoju BitLocker lozinku, samo potražite datoteku ključa za oporavak. Sigurno će biti sačuvan među dokumentima trenutni korisnik ili na njegovom USB sticku. Možda je čak i odštampan na komadu papira, kao što Microsoft preporučuje.

Da biste brzo pronašli ključ za oporavak, zgodno je ograničiti pretragu prema ekstenziji (txt), datumu kreiranja (ako znate kada ste otprilike mogli uključiti BitLocker) i veličini datoteke (1388 bajtova ako datoteka nije uređivana). Kada pronađete ključ za oporavak, kopirajte ga. Pomoću njega možete zaobići standardnu autorizaciju u BitLockeru u bilo kojem trenutku. Da biste to učinili, samo pritisnite Esc i unesite ključ za oporavak. Ulogovaćete se bez ikakvih problema i čak možete promeniti lozinku u BitLocker-u u proizvoljnu bez navođenja stare!

Otvaranje BitLocker-a

Otvaranje BitLocker-a

Real kriptografski sistem je kompromis između pogodnosti, brzine i pouzdanosti. Trebao bi osigurati procedure za transparentno šifriranje s dešifriranjem u hodu, metode za vraćanje zaboravljenih lozinki i praktičan rad s ključevima. Sve ovo slabi svaki sistem, bez obzira na to koliko robusnim algoritmima se zasniva. Stoga nije potrebno tražiti ranjivosti direktno u Rijndael algoritmu ili u različitim šemama AES standarda. Mnogo ih je lakše pronaći upravo u specifičnostima određene implementacije.

U slučaju Microsofta takve "specifičnosti" su dovoljne. Na primer, kopije BitLocker ključeva se podrazumevano šalju na SkyDrive i deponuju u Active Directory.

Pa, šta ako ih izgubite... ili agent Smith pita. Nezgodno je držati klijenta na čekanju, a kamoli agenta. Iz tog razloga poređenje kriptografska snaga AES-XTS i AES-CBC sa Elephant Diffuser blede u pozadinu, kao i preporuke za povećanje dužine ključa. Bez obzira koliko je dugo, napadač će ga lako ući unencrypted formu.

Dobijanje deponovanih ključeva sa Microsoft ili AD naloga je primarni način za napad na BitLocker. Ako korisnik nije registrovao nalog u Microsoft oblaku, a njegov računar nije u domeni, još uvek postoje načini za ekstrahovanje ključeva za šifrovanje. Tokom normalnog rada, njihove otvorene kopije se uvijek pohranjuju ram memorija(inače ne bi bilo "transparentne enkripcije"). To znači da su dostupni u njegovom dump-u i datoteci hibernacije.

Zašto su uopće tamo pohranjeni?

Koliko god smiješno izgledalo - zbog pogodnosti. BitLocker je dizajniran da štiti samo od napada van mreže. Uvijek ih prati ponovno pokretanje i povezivanje diska u drugi OS, što dovodi do čišćenja RAM-a. Međutim, u podrazumevanim postavkama, OS vrši ispis RAM-a kada dođe do kvara (koji se može isprovocirati) i upisuje sav njegov sadržaj u datoteku hibernacije svaki put kada računar pređe u duboko spavanje. Stoga, ako ste se nedavno prijavili na Windows sa aktiviranim BitLocker-om, postoji dobra šansa da dobijete dešifrovanu kopiju VMK-a i uz njegovu pomoć dešifrujete FVEK, a zatim i same podatke duž lanca.

Provjeri? Sve gore navedene metode hakovanja BitLocker-a sakupljene su u jednom programu - razvijenom u domaćoj kompaniji "Elcomsoft". Može automatski izdvojiti ključeve za šifriranje i montirati šifrirane volumene kao virtuelne diskove, dešifrirajući ih u hodu.

Dodatno, EFDD implementira još jedan netrivijalan način dobijanja ključeva – napad preko FireWire porta, koji je preporučljivo koristiti kada nema načina da pokrenete svoj softver na napadnutom računaru. Uvek instaliramo sam EFDD program na naš računar, a na hakovanom pokušavamo da uradimo sa minimalnim potrebnim radnjama.

Kao primjer, jednostavno ćemo pokrenuti testni sistem sa aktivnim BitLockerom i tiho izbaciti memoriju. Tako ćemo simulirati situaciju u kojoj je kolega izašao na ručak i nije zaključao kompjuter. Pokrećemo ga i za manje od minuta dobijamo punu dump u fajlu sa ekstenzijom .mem i veličinom koja odgovara količini RAM-a instalirane na računaru žrtve.

Kao primjer, jednostavno ćemo pokrenuti testni sistem sa aktivnim BitLockerom i tiho izbaciti memoriju. Tako ćemo simulirati situaciju u kojoj je kolega izašao na ručak i nije zaključao kompjuter. Pokrećemo ga i za manje od minuta dobijamo punu dump u fajlu sa ekstenzijom .mem i veličinom koja odgovara količini RAM-a instalirane na računaru žrtve.

Kako odložiti - do uglavnom nema razlike. Bez obzira na proširenje, funkcionirat će. binarni fajl, koje će EFDD automatski analizirati u potrazi za ključevima.

Kako odložiti - do uglavnom nema razlike. Bez obzira na proširenje, funkcionirat će. binarni fajl, koje će EFDD automatski analizirati u potrazi za ključevima.

Zapisujemo dump na USB fleš disk ili ga prenosimo preko mreže, nakon čega sjedamo za svoj kompjuter i pokrećemo EFDD.

Odaberite opciju "Izdvoji ključeve" i unesite putanju do datoteke sa memorijom kao izvorom ključa.

Odaberite opciju "Izdvoji ključeve" i unesite putanju do datoteke sa memorijom kao izvorom ključa.

BitLocker je tipičan kripto kontejner kao što je PGP Disk ili TrueCrypt. Pokazalo se da su ovi kontejneri sami po sebi prilično pouzdani, ali klijentske aplikacije za rad s njima pod Windowsom su prepune ključeva za šifriranje u RAM-u. Stoga, EFDD implementira generički scenario napada. Program trenutno pronalazi ključeve za šifriranje iz sve tri vrste popularnih kripto-kontejnera. Stoga, možete ostaviti sva polja označena - šta ako žrtva tajno koristi ili PGP!

BitLocker je tipičan kripto kontejner kao što je PGP Disk ili TrueCrypt. Pokazalo se da su ovi kontejneri sami po sebi prilično pouzdani, ali klijentske aplikacije za rad s njima pod Windowsom su prepune ključeva za šifriranje u RAM-u. Stoga, EFDD implementira generički scenario napada. Program trenutno pronalazi ključeve za šifriranje iz sve tri vrste popularnih kripto-kontejnera. Stoga, možete ostaviti sva polja označena - šta ako žrtva tajno koristi ili PGP!

Nakon nekoliko sekundi, Elcomsoft Forensic Disk Decryptor prikazuje sve pronađene ključeve u svom prozoru. Radi praktičnosti, mogu se spremiti u datoteku - to će vam dobro doći u budućnosti.

Nakon nekoliko sekundi, Elcomsoft Forensic Disk Decryptor prikazuje sve pronađene ključeve u svom prozoru. Radi praktičnosti, mogu se spremiti u datoteku - to će vam dobro doći u budućnosti.

BitLocker više nije prepreka! Možete izvesti klasični oflajn napad - na primjer, povući HDD i kopirajte njegov sadržaj. Da biste to uradili, jednostavno ga povežite sa računarom i pokrenite EFDD u režimu "dešifrovanje ili montiranje diska".

BitLocker više nije prepreka! Možete izvesti klasični oflajn napad - na primjer, povući HDD i kopirajte njegov sadržaj. Da biste to uradili, jednostavno ga povežite sa računarom i pokrenite EFDD u režimu "dešifrovanje ili montiranje diska".

Nakon što odredite putanju do datoteka sa sačuvanim ključevima, EFDD po vašem izboru će izvršiti potpunu dešifriranje volumena ili ga odmah otvoriti kao virtuelni disk... V poslednji slučaj datoteke se dešifriraju kako im se pristupa. U svakom slučaju, originalni volumen se ne mijenja, tako da ga sutradan možete vratiti kao da se ništa nije dogodilo. Rad sa EFDD-om odvija se bez traga i samo sa kopijama podataka, te stoga ostaje nevidljiv.

Nakon što odredite putanju do datoteka sa sačuvanim ključevima, EFDD po vašem izboru će izvršiti potpunu dešifriranje volumena ili ga odmah otvoriti kao virtuelni disk... V poslednji slučaj datoteke se dešifriraju kako im se pristupa. U svakom slučaju, originalni volumen se ne mijenja, tako da ga sutradan možete vratiti kao da se ništa nije dogodilo. Rad sa EFDD-om odvija se bez traga i samo sa kopijama podataka, te stoga ostaje nevidljiv.

BitLocker To Go

Počevši od "sedam" u Windows-u, postalo je moguće šifrirati fleš diskove, USB-HDD i druge vanjski mediji... Tehnologija pod nazivom BitLocker To Go šifrira prenosive diskove na isti način kao lokalni diskovi... Šifriranje je omogućeno odgovarajućom stavkom u kontekstni meni"Istraživač".

Za nove diskove možete šifrirati samo zauzeto područje - nije važno slobodno mjesto particija je puna nula i nema se šta sakriti. Ako je pogon već korišten, preporučuje se da ga omogućite potpuna enkripcija... U suprotnom, prostor označen kao slobodan će ostati nešifrovan. Možda se nedavno otvori izbrisane datoteke koji još nisu prepisani.

Za nove diskove možete šifrirati samo zauzeto područje - nije važno slobodno mjesto particija je puna nula i nema se šta sakriti. Ako je pogon već korišten, preporučuje se da ga omogućite potpuna enkripcija... U suprotnom, prostor označen kao slobodan će ostati nešifrovan. Možda se nedavno otvori izbrisane datoteke koji još nisu prepisani.

Čak i brzo šifrovanje samo zauzetog područja traje od nekoliko minuta do nekoliko sati. Ovo vrijeme ovisi o količini podataka, propusnosti sučelja, karakteristikama pogona i brzini procesorskih kriptografskih proračuna. Pošto je šifrovanje praćeno kompresijom, slobodni prostor na šifrovanom disku obično se neznatno povećava.

Čak i brzo šifrovanje samo zauzetog područja traje od nekoliko minuta do nekoliko sati. Ovo vrijeme ovisi o količini podataka, propusnosti sučelja, karakteristikama pogona i brzini procesorskih kriptografskih proračuna. Pošto je šifrovanje praćeno kompresijom, slobodni prostor na šifrovanom disku obično se neznatno povećava.

Sledeći put kada povežete šifrovani fleš disk sa bilo kojim Windows 7 ili novijim računarom, čarobnjak za BitLocker će se automatski pozvati da otključa disk. U "Exploreru" će prije otključavanja biti prikazan kao zaključan disk.

Ovdje možete koristiti obje prethodno razmatrane opcije zaobilaženja BitLocker-a (na primjer, traženje VMK-a u dampu memorije ili hibernacije), kao i nove koje se odnose na ključeve za oporavak.

Ovdje možete koristiti obje prethodno razmatrane opcije zaobilaženja BitLocker-a (na primjer, traženje VMK-a u dampu memorije ili hibernacije), kao i nove koje se odnose na ključeve za oporavak.

Ako ne znate lozinku, ali ste uspjeli pronaći jedan od ključeva (ručno ili pomoću EFDD), tada postoje dvije glavne opcije za pristup šifriranom fleš disku:

- koristite ugrađeni BitLocker čarobnjak za direktan rad sa USB fleš diskom;

- koristite EFDD za potpuno dešifrovanje fleš disk i kreiranje njegove slike sektor po sektor.

Prva opcija vam omogućava da odmah pristupite datotekama snimljenim na USB fleš disku, kopirate ih ili promijenite, kao i da napišete svoje. Druga opcija traje mnogo duže (od pola sata), ali ima svoje prednosti. Dešifrovana slika sektor po sektor omogućava sofisticiraniju analizu sistema datoteka na nivou forenzičke laboratorije. U tom slučaju, sam fleš disk više nije potreban i može se vratiti nepromijenjen.

Prva opcija vam omogućava da odmah pristupite datotekama snimljenim na USB fleš disku, kopirate ih ili promijenite, kao i da napišete svoje. Druga opcija traje mnogo duže (od pola sata), ali ima svoje prednosti. Dešifrovana slika sektor po sektor omogućava sofisticiraniju analizu sistema datoteka na nivou forenzičke laboratorije. U tom slučaju, sam fleš disk više nije potreban i može se vratiti nepromijenjen.

Rezultirajuća slika se može odmah otvoriti u bilo kojem programu koji podržava IMA format ili prvo konvertovati u drugi format (na primjer, korištenjem UltraISO).

Rezultirajuća slika se može odmah otvoriti u bilo kojem programu koji podržava IMA format ili prvo konvertovati u drugi format (na primjer, korištenjem UltraISO).

Naravno, osim lociranja ključa za oporavak za BitLocker2Go, u EFDD-u su podržane sve druge metode zaobilaženja BitLocker-a. Samo ponovite sve dostupne opcije u nizu dok ne pronađete ključ bilo koje vrste. Ostatak (do FVEK-a) će sami biti dešifrovani duž lanca, a vi ćete dobiti pun pristup na disk.

Naravno, osim lociranja ključa za oporavak za BitLocker2Go, u EFDD-u su podržane sve druge metode zaobilaženja BitLocker-a. Samo ponovite sve dostupne opcije u nizu dok ne pronađete ključ bilo koje vrste. Ostatak (do FVEK-a) će sami biti dešifrovani duž lanca, a vi ćete dobiti pun pristup na disk.

Zaključak

BitLocker tehnologija potpunog šifriranja diska se razlikuje po tome različite verzije Windows. Nakon adekvatne konfiguracije, omogućava vam da kreirate šifrovane kontejnere koji su teoretski uporedivi po snazi sa TrueCrypt ili PGP. Međutim, ugrađeni ključni mehanizam u Windowsu negira sve algoritamske trikove. Konkretno, VMK koji se koristi za dešifrovanje glavnog ključa u BitLocker-u se oporavlja pomoću EFDD-a za nekoliko sekundi od deponovanog duplikata, memorije, datoteke hibernacije ili napada na FireWire port.

Nakon što dobijete ključ, možete izvršiti klasični oflajn napad, diskretno kopirati i automatski dešifrirati sve podatke na "sigurnom" disku. Stoga je preporučljivo koristiti BitLocker samo u kombinaciji s drugim sredstvima zaštite: šifriranim sistem podataka(EFS), usluga upravljanja pravima (RMS), kontrola pokretanja programa, kontrola instalacije uređaja i povezivanja i još strožije lokalni političari i opšte mere sigurnost.

U članku se koriste materijali sa stranice: (84ckf1r3).

Bitlocker je program za šifriranje koji se prvi put pojavio u Windows 7. Može se koristiti za šifriranje volumena tvrdi diskovi(čak sistemska particija), USB i MicroSD fleš diskovi. Ali često se dešava da korisnik jednostavno zaboravi lozinku za pristup šifrovanim Bitlocker podacima. Kako otključati informacije na šifriranom mediju, pročitajte ovaj članak.

Metode za dešifriranje podataka predlaže sam program u fazi kreiranja brave:

- Pripremite disk za šifriranje. Kliknite na njega desni klik miša i odaberite "Omogući Bitlocker".

- Odaberite metodu šifriranja.

Obično je lozinka postavljena za otključavanje. Ako imate USB čitač pametnih kartica s konvencionalnim ISO 7816 čipom, možete ga koristiti za otključavanje.

Obično je lozinka postavljena za otključavanje. Ako imate USB čitač pametnih kartica s konvencionalnim ISO 7816 čipom, možete ga koristiti za otključavanje.  Za šifriranje, opcije su dostupne zasebno ili obje odjednom.

Za šifriranje, opcije su dostupne zasebno ili obje odjednom. - U sljedećem koraku, čarobnjak za šifriranje diska nudi opcije za sigurnosnu kopiju ključa za oporavak. postoje tri od njih:

- Kada odaberete da sačuvate ključ za oporavak, izaberite deo disk jedinice koji želite da dešifrujete.

- Prije početka šifriranja podataka, pojavit će se prozor s obavještenjem o procesu. Kliknite na Start Encryption.

- Pričekajte neko vrijeme da se postupak završi.

- Disk je sada šifriran i tražit će lozinku (ili pametnu karticu) pri početnom povezivanju.

Bitan! Možete odabrati metodu šifriranja. Bitlocker podržava 128 i 256 bit XTS AES i AES-CBC enkripciju.

Promjena metode šifriranja za vaš disk

U uređivaču lokalnih grupnih pravila (nije podržan od strane Windows 10 Home) možete odabrati metodu šifriranja za pogone podataka. Podrazumevano je XTS AES 128 bit za nepomične diskove i AES-CBC 128 bit za uklonjive čvrste diskove i fleš diskove.

Za promjenu metode šifriranja:

Nakon promjene pravila, Bitlocker će moći lozinkom zaštititi novi medij sa odabranim parametrima.

Kako deblokirati?

Proces zaključavanja pruža dva načina za dalje dobijanje pristupa sadržaju disk jedinice: lozinku i povezivanje sa pametnom karticom. Ako ste zaboravili lozinku ili ste izgubili pristup pametnoj kartici (ili bolje rečeno, niste je uopće koristili), preostaje vam samo korištenje ključa za oporavak. Kada zaštitite fleš disk lozinkom, on mora biti kreiran kako biste ga mogli pronaći:

- Štampano na listu papira. Možda ste ga stavili uz važne dokumente.

- V tekstualni dokument(ili na USB fleš disku ako je sistemska particija šifrovana). Insert USB stick u vaš računar i pratite uputstva. Ako je ključ sačuvan u tekstualnoj datoteci, pročitajte ga na nešifrovanom uređaju.

- Sa Microsoft nalogom. Prijavite se na svoj profil na stranici u odjeljku "Bitlocker ključevi za oporavak".

Nakon što pronađete ključ za oporavak:

- Desni klik na zaključani medij i odaberite "Otključaj disk".

- Desno gornji ugao prozor za unos će se pojaviti na ekranu Bitlocker lozinka... Kliknite na "Napredne opcije".

- Odaberite "Enter Recovery Key".

- Kopirajte ili prepišite 48-cifreni ključ i kliknite na "Otključaj".

- Nakon toga, podaci na mediju će postati dostupni za čitanje.