Osnovne definicije

Pozvaćemo operativni sistem zaštićeno , ako pruža sredstva zaštite od glavnih klasa pretnji opisanih u § 1.1. Zaštićeni operativni sistem mora da sadrži sredstva za ograničavanje pristupa korisnika njegovim resursima, kao i sredstva za autentifikaciju korisnika koji počinje da radi sa operativnim sistemom. Osim toga, siguran operativni sistem mora sadržavati sredstva za sprječavanje slučajnog ili namjernog izlaza operativni sistem ne radi.

Ako operativni sistem ne pruža zaštitu od svih glavnih klasa prijetnji, već samo od nekih, takav ćemo operativni sistem nazvati djelimično zaštićen . Na primjer, MS-DOS operativni sistem sa instaliranim antivirusnim paketom je djelimično zaštićen sistem - zaštićen je od kompjuterskih virusa.

Nazvat ćemo sigurnosna politika skup normi, pravila i praksi koji regulišu skladištenje i obradu vrijednih informacija. Kada se primeni na operativni sistem, bezbednosna politika određuje koji korisnici mogu da rade sa operativnim sistemom, koji korisnici imaju pristup kojim objektima operativnog sistema, koji događaji treba da se evidentiraju u sistemskim evidencijama i tako dalje.

Adekvatna sigurnosna politika nazvaćemo takvu bezbednosnu politiku koja obezbeđuje dovoljan nivo bezbednosti za operativni sistem. Posebno treba napomenuti da adekvatna bezbednosna politika nije nužno ona bezbednosna politika kojom se postiže maksimalna moguća bezbednost sistema.

Prilazi objektu zaštićenioperativni sistemi

Postoje dva glavna pristupa izgradnji sigurnih operativnih sistema - fragmentarno i kompleks.

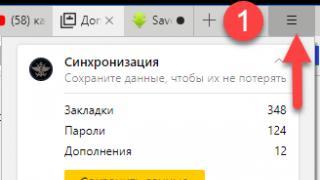

At fragmentarno pristup, prvo se organizuje zaštita od jedne pretnje, zatim od druge, itd. Primjer fragmentiranog pristupa je situacija kada se kao osnova uzima nezaštićeni operativni sistem (na primjer, Windows-95), na njega se instalira antivirusni paket, sistem šifriranja, sistem registracije aktivnosti korisnika itd. .

Glavni nedostatak fragmentiranog pristupa je očigledan - kada se koristi ovaj pristup, podsistem zaštite operativnog sistema je skup različitih softverskih proizvoda, obično proizvedenih od strane različitih proizvođača. Ovi softverski alati rade nezavisno jedan od drugog, gotovo je nemoguće organizirati njihovu blisku interakciju. Osim toga, pojedinačni elementi takvog zaštitnog podsistema možda neće raditi ispravno u prisustvu jedni drugih, što dovodi do naglog smanjenja pouzdanosti sistema. Budući da zaštitni podsistem kreiran na osnovu fragmentiranog pristupa nije sastavna komponenta operativnog sistema, kada su određene zaštitne funkcije onemogućene kao rezultat neovlašćenih radnji korisnika koji je uvrijedio, preostali elementi operativnih sistema nastavljaju normalno raditi. , što dodatno smanjuje pouzdanost zaštite.

At integrisan pristup organizaciji zaštite sistema zaštitne funkcije uvode se u operativni sistem u fazi projektovanja arhitekture operativnog sistema i njegov su sastavni deo. Odvojeni elementi podsistema zaštite, kreirani na osnovu integrisanog pristupa, usko su međusobno povezani u rešavanju različitih problema vezanih za organizaciju zaštite informacija. Budući da je podsistem zaštite razvijen i testiran u agregatu, sukob između njegovih pojedinačne komponente praktično nemoguće. Podsistem zaštite, kreiran na osnovu integrisanog pristupa, može se urediti tako da u slučaju fatalnih kvarova u njegovom funkcionisanju ključni elementi uzrokuje pad operativnog sistema, sprečavajući napadača da onemogući sigurnosne karakteristike sistema. Kada se koristi fragmentirani pristup, takva organizacija zaštitnog podsistema je nemoguća.

Po pravilu, podsistem zaštite operativnog sistema kreiran na osnovu integrisanog pristupa je dizajniran tako da su njegovi pojedinačni elementi zamenljivi i da se odgovarajući softverski moduli mogu zameniti drugim modulima koji implementiraju obezbeđeni interfejs za interakciju odgovarajućeg softverskog modula. sa ostalim elementima podsistema zaštite.

Administrativne mjere zaštite

Organizacija efikasne i pouzdane zaštite operativnog sistema je nemoguća samo uz pomoć softvera i hardvera. Ova sredstva moraju nužno biti dopunjena mjerama administrativne zaštite. Bez stalne kvalifikovane podrške administratora, čak i najpouzdanija softverska i hardverska zaštita pretvara se u fikciju.

Main administrativne mjere zaštita.

1. Stalno praćenje ispravnog funkcionisanja operativnog sistema, posebno njegovog zaštitnog podsistema. Takva kontrola je najpogodnije organizovana ako operativni sistem podržava evidentiranje događaja. U tom slučaju, operativni sistem automatski registruje u poseban dnevnik (ili nekoliko dnevnika) najvažnije događaje koji su se desili tokom rada sistema.

2. Organizacija i održavanje adekvatne sigurnosne politike. Sigurnosna politika mora biti stalno ažurirana, promptno reagirajući na promjene u konfiguraciji operativnog sistema, instalaciju, uklanjanje i rekonfiguraciju aplikacije softverskih proizvoda i proširenja operativnog sistema, pokušaji uljeza da savladaju zaštitu operativnog sistema itd.

3. Upućivanje korisnika operativnog sistema na potrebu pridržavanja sigurnosnih mjera pri radu sa operativnim sistemom i praćenje poštivanja ovih mjera.

4. Redovno kreiranje i ažuriranje rezervnih kopija programa i podataka operativnog sistema.

5. Stalno praćenje promjena u konfiguracijskim podacima i sigurnosnoj politici operativnog sistema. Preporučljivo je pohranjivati informacije o ovim promjenama na neelektronskim medijima kako bi napadaču koji je savladao zaštitu operativnog sistema bilo teže prikriti svoje neovlaštene radnje.

Adekvatna sigurnosna politika

Zadatak odabira i održavanja adekvatne sigurnosne politike jedan je od najvažnijih zadataka administratora operativnog sistema. Ukoliko je bezbednosna politika usvojena u operativnom sistemu neadekvatna, to može dovesti do neovlašćenog pristupa od strane zlonamernog korisnika sistemskim resursima, kao i do smanjenja pouzdanosti rada operativnog sistema. S druge strane, nije svaka adekvatna sigurnosna politika primjenjiva u praksi.

Općenito, sljedeća izjava je tačna: što je opera bolja Ako je sistem zaštićen, korisnicima i administratorima je teže raditi. To je zbog sljedećih faktora.

1. Odbrambeni sistem koji nema inteligenciju nije uvijek u stanju da utvrdi da li je neka radnja korisnika zlonamjerna. Dakle, sistem zaštite ili ne zaustavlja neke vrste neovlašćenog pristupa, ili zabranjuje neke potpuno legalne radnje korisnika. Što je veća sigurnost sistema, to je šira klasa onih pravnih radnji korisnika koje podsistem zaštite smatra neovlašćenim. Na primjer, ako je određenom korisniku zabranjeno kreiranje datoteka na tvrdom disku, taj korisnik neće moći pokrenuti nijedan program koji treba da kreira privremene datoteke da bi ispravno funkcionirao. Sa stanovišta bezbednosne politike koja se razmatra, kreiranje privremene datoteke je neovlašćena radnja i nema greške u njenom zaustavljanju. Samo što je u ovoj bezbednosnoj politici klasa neovlašćenih radnji toliko široka da ometa normalan rad korisnika sa operativnim sistemom.

2. Svaki sistem koji pruža karakteristike sigurnosti informacija zahtijeva od administratora da ulože određene napore da održe adekvatnu sigurnosnu politiku. Što je više zaštitnih funkcija u operativnom sistemu, više vremena i novca trebate potrošiti na održavanje zaštite.

3. Podsistem zaštite operativnog sistema, kao i svaki drugi softverski paket, troši resurse računarskog hardvera. Što su zaštitne funkcije operativnog sistema složenije, to se više procesorskog vremena, RAM-a i drugih računarskih hardverskih resursa troši na održavanje funkcionisanja zaštitnog podsistema, a manje resursa ostaje za aplikativne programe. U nekim slučajevima, na primjer, ako operativni sistem podržava autoritativnu kontrolu pristupa sa kontrolom toka informacija, podsistem zaštite operativnog sistema može potrošiti više od polovine hardverskih resursa računara.

4 Održavanje bezbednosne politike koja je prestroga može negativno uticati na pouzdanost operativnog sistema. Jedan primjer takve sigurnosne politike opisan je u Windows NT FAQ. Windows NT dozvoljava administratorima da ograniče prava sistemskih procesa na pristup objektima operativnog sistema. Ako SISTEM pseudo-korisniku, pod kojim se pokreću sistemski procesi, uskratite pristup izvršnim datotekama sistemskih procesa, operativni sistem, kao što možete očekivati, neće moći da se pokrene. U ovom slučaju, prestroga sigurnosna politika dovodi do trenutnog pada operativnog sistema; u drugim slučajevima takva sigurnosna politika može dovesti do teško uočljivih grešaka i kvarova u radu operativnog sistema, što je još više. opasno.

Dakle, prilikom definisanja adekvatne bezbednosne politike ne treba nastojati da se postigne najviši mogući nivo bezbednosti operativnog sistema. Optimalna adekvatna sigurnosna politika je sigurnosna politika koja ne samo da dozvoljava napadačima da izvode neovlaštene radnje, već i ne dovodi do gore opisanih negativnih efekata.

Ne postoji jedinstvena adekvatna bezbednosna politika za sve prilike. Koja će sigurnosna politika biti adekvatna ne određuje samo arhitektura operativnog sistema, već i njegova konfiguracija, uspostavljena aplikativni programi itd. Sigurnosna politika koja je adekvatna za neki operativni sistem vjerovatno će biti neadekvatna za drugu instancu istog operativnog sistema. Većina modernih operativnih sistema je prilično svestrana i može se koristiti za rješavanje raznih zadataka. Isti operativni sistem se može koristiti za osiguranje funkcionisanja automatizovanog bankarskog sistema, web servera i elektronskog sistema za upravljanje dokumentima. Očigledno je da su sigurnosne prijetnje za sve tri aplikacije operativnog sistema potpuno različite, pa će stoga i adekvatna sigurnosna politika biti različita u svakom slučaju.

Utvrđivanje i održavanje adekvatne sigurnosne politike operativnog sistema može se generalno podijeliti u nekoliko koraka.

1. Analiza prijetnji. Administrator operativnog sistema razmatra moguće sigurnosne rizike za ovu instancu operativnog sistema. Među mogućim prijetnjama izdvajaju se najopasnije, u zaštitu od kojih se moraju uložiti maksimalni napori i sredstva.

2. Formiranje zahtjeva za sigurnosnu politiku. Administrator određuje koja sredstva i metode će se koristiti za zaštitu od određenih prijetnji. Na primjer, zaštita od neovlaštenog pristupa nekom objektu operativnog sistema može se riješiti pomoću kontrole pristupa, ili kriptografskim sredstvima ili korištenje neke kombinacije ovih alata. Administrator mora napraviti sličan izbor za svaku sigurnosnu prijetnju operativnog sistema, birajući najbolju zaštitu od svake prijetnje. Istovremeno, administrator analizira moguće nuspojave različitih opcija sigurnosne politike, procjenjujući u kojoj mjeri će svaka opcija sigurnosne politike pokazati negativne nuspojave. Administrator po pravilu mora da napravi kompromis, mireći se ili sa nedovoljnom zaštitom operativnog sistema od pojedinačnih pretnji, ili sa određenim poteškoćama za korisnike u radu sa sistemom.

3. Formalna definicija sigurnosne politike. Administrator jasno definiše kako tačno treba ispuniti zahteve formulisane u prethodnom koraku. On odlučuje da li se ovi zahtjevi mogu ispuniti samo pomoću ugrađenih sredstava operativnog sistema ili je potrebno instalirati dodatne pakete zaštite. U potonjem slučaju odabire se potreban softver. Formulisano neophodne zahtjeve konfiguraciji operativnog sistema, kao i zahtjevima za konfiguraciju dodatnih zaštitnih paketa, ukoliko je instalacija takvih paketa neophodna. Osim toga, administrator mora razmotriti kako izvršiti potrebne promjene u sigurnosnoj politici u hitnim situacijama, kao što je kada se zlonamjerni korisnik prijavi bez ovlaštenja. Rezultat ove faze je detaljna lista postavki konfiguracije operativnog sistema i dodatnih zaštitnih paketa, koji pokazuju u kojim situacijama koje postavke treba postaviti.

4. Sprovođenje sigurnosne politike. Do početka ove faze, administrator operativnog sistema ima jasnu predstavu o tome šta bi trebala biti adekvatna sigurnosna politika. Zadatak ove faze je usklađivanje konfiguracije operativnog sistema i dodatnih zaštitnih paketa sa sigurnosnom politikom koja je formalno definisana u prethodnoj fazi.

5. Održavanje i korekcija sigurnosne politike. U ovoj fazi operativni sistem funkcioniše u skladu sa sigurnosnom politikom definisanom u trećoj fazi. Zadatak administratora je da prati usklađenost sa sigurnosnom politikom i vrši potrebne izmjene u njoj kako se promjene dešavaju u radu operativnog sistema. Na primjer, ako je novi softverski proizvod instaliran na operativnom sistemu, sigurnosna politika će se možda morati prilagoditi kako bi softverski proizvod mogao normalno funkcionirati.

Sigurnosni standardi operacione salesistemima

Ne postoje posebni sigurnosni standardi za operativne sisteme. Za procjenu sigurnosti operativnih sistema koriste se standardi razvijeni za kompjuterske sisteme općenito.

Najpoznatiji sigurnosni standard kompjuterskog sistema je dokument pod nazivom "Kriterijumi za procjenu pouzdanog kompjuterskog sistema" koji je razvilo Ministarstvo odbrane SAD 1983. Ovaj dokument je poznatiji pod neformalnim nazivom "Orange Book". Prema "Orange Knjiga" svi zaštićeni računarski sistemi su podeljeni u sedam klasa od D1 (minimalna zaštita, zapravo, bez zaštite) do A1 (maksimalna zaštita). Glavni zahtevi "Orange Book" u primeni na operativne sisteme mogu se formulisati na sledeći način ( veoma pojednostavljeno).

Klasa D1. Nema zahtjeva. Ova klasa uključuje sve operativne sisteme koji ne ispunjavaju zahtjeve viših klasa.

Klasa C1. Operativni sistem podržava selektivnu (diskrecionu) kontrolu pristupa. Korisnik koji započne rad sa sistemom mora potvrditi svoj identitet (autentikaciju).

Klasa C2. Svi zahtjevi klase C1 su ispunjeni. Svi subjekti i objekti operativnog sistema imaju jedinstvene identifikatore. Zabranjene su sve radnje svih subjekata pristupa koje nisu izričito dozvoljene. Događaji koji su potencijalno opasni za održavanje sigurnosti operativnog sistema evidentiraju se u posebnom dnevniku (audit log), kojem mogu pristupiti samo privilegovani korisnici. Sve informacije izbrisane iz RAM-a računara ili sa eksternih medija za skladištenje fizički se brišu i više im ne može pristupiti bilo koji subjekt pristupa.

Klasa B1. Svi zahtjevi klase C2 su ispunjeni. Podržano je autoritativno (obavezno) razlikovanje pristupa objektima operativnog sistema. Podržano je označavanje izvezenih informacija.

Klasa B2. Svi zahtjevi klase B1 su ispunjeni. Sigurnosni podsistem operativnog sistema implementira formalno definisan i dobro dokumentovan sigurnosni model. Prikriveni kanali curenja informacija se prate. Interfejs podsistema zaštite je jasno i formalno definisan, njegova arhitektura i implementacija su u potpunosti dokumentovani. Za identifikaciju, autentifikaciju i kontrolu pristupa postavljaju se stroži zahtjevi.

Zahtjeve klase C2 ispunjavaju mnogi poznati operativni sistemi: brojne verzije UNIX-a, Windows NT, OS/400, VAX/VMS i IBM MVS sa RACF paketom. Vrlo je malo operativnih sistema za personalne računare koji ispunjavaju zahtjeve viših klasa zaštite. To se objašnjava, s jedne strane, visokim "intenzitetom resursa" zaštitnih podsistema koji ispunjavaju zahtjeve klase B1 i više, as druge strane, teškoćama u osiguravanju normalnog funkcionisanja uobičajenog softvera u takvom radu. sistemima. Ako zahtjevi klase C2 dozvoljavaju korištenje softvera razvijenog za druga softverska okruženja u zaštićenom operativnom sistemu (na primjer, Microsoft Office za Windows 95 može se pokrenuti na Windows NT), tada su zahtjevi viših klasa zaštite toliko strogi da se primjetno ometaju rad aplikativnih programa razvijenih bez ovih zahtjeva. Na primjer, Microsoft Word uređivač teksta, kada se pokrene na operativnom sistemu koji ispunjava zahtjeve klase B1, neće ispravno funkcionisati kada istovremeno otvara dokumente različitih sigurnosnih klasifikacija.

Glavni nedostaci "Narandžaste knjige" uključuju sljedeće:

Kriptografska sredstva zaštite informacija se uopšte ne razmatraju;

Praktično se ne razmišlja o osiguranju zaštite sistema od napada koji imaju za cilj privremeno onesposobljavanje sistema (napadi klase „uskraćivanje usluge“);

Ne poklanja se dužna pažnja zaštiti zaštićenog sistema od negativnih efekata softverskih grešaka i kompjuterskih virusa;

Pitanja interakcije između nekoliko instanci zaštićenih sistema u lokalnoj ili globalnoj računarskoj mreži nisu dovoljno detaljno razmotrena;

Zahtjevi za zaštitu od curenja povjerljiva informacija iz bezbednog sistema su fokusirani na čuvanje poverljivih informacija u bazama podataka i nisu baš pogodni za zaštitu elektronskog upravljanja dokumentima.

Sigurnosni standardi i adekvatna sigurnosna politika

Ako je operativni sistem sertifikovan prema nekoj bezbednosnoj klasi određenog sistema standarda, to uopšte ne znači da su informacije koje se čuvaju i obrađuju u ovom sistemu zaštićene prema odgovarajućoj klasi. Sigurnost operativnog sistema nije određena samo njegovom arhitekturom, već i trenutnom sigurnosnom politikom.

Po pravilu, sertifikaciju operativnog sistema za određenu klasu zaštite prati priprema zahteva za adekvatnu bezbednosnu politiku, uz rigoroznačije izvršenje će sigurnost određene instance operativnog sistema zadovoljiti zahtjeve odgovarajuće klase sigurnosti.

Kao primjer, razmotrite neke od zahtjeva za konfiguraciju operativnog sistema Windows NT, koji moraju biti ispunjeni da bi operativni sistem bio u skladu sa sigurnosnom klasom C2 "Orange Book":

Na tvrdi diskovi koristi se samo NTFS sistem datoteka;

Zabranjeno je koristiti lozinke kraće od šest znakova;

Emulacija OS/2 i POS1X je zabranjena;

Anonimni i gostujući pristup je zabranjen;

Zabranjeno je pokretanje bilo kakvih debuggera;

Prekidač za napajanje i dugme RESET nisu dostupni korisnicima;

Zabranjeno je gašenje operativnog sistema ako se korisnik ne prijavi na sistem;

Politika sigurnosti revizije je dizajnirana na takav način da kada se sigurnosni dnevnik prepuni, operativni sistem prestane da radi (visi). Nakon toga, oporavak sistema može izvršiti samo administrator;

Zabranjeno je dijeljenje između korisnika prenosivih medijskih resursa (disketa, CD-ROM-a, itd.);

Upisivanje u sistemski direktorij i datoteke za inicijalizaciju operativnog sistema ograničeno je na administratore i sistemske procese.

Definišući adekvatnu bezbednosnu politiku, administrator operativnog sistema mora prvo da se fokusira na zaštitu operativnog sistema od specifičnih pretnji njegovoj bezbednosti. Nažalost, trenutno se često dešava situacija kada administrator formira zahtjeve za sigurnosnu politiku ne na osnovu skupa prijetnji od kojih treba zaštititi, već na osnovu nekih apstraktnih preporuka za održavanje sigurnosti određenog operativnog sistema. Najčešće se kao takve preporuke uzimaju zahtjevi različitih sigurnosnih standarda kompjuterskih sistema - najpopularniji su standardi "Orange Book". Kao rezultat toga, moguće je da je operativni sistem certificiran za vrlo visoku klasu zaštite ranjiv na neke prijetnje čak i ako je sigurnosna politika usklađena sa zahtjevima odgovarajuće klase zaštite.

Uvod

Postoje dva glavna pristupa tumačenju koncepta zaštićenog automatizovani sistem primjenjivo na operativne sisteme (OS). Prvi pristup podrazumijeva da se sigurnost OS osigurava implementacijom nekih od inicijalno specificiranih sigurnosnih zahtjeva, uključujući prisustvo određenog skupa zaštitnih mehanizama, provjeru odsustva unaprijed definisane liste ranjivosti itd. Drugi pristup razmatra mogućnost korišćenja OS kao dela automatizovanog sistema (AS), koje njihovi vlasnici (korisnici) smatraju kritičnim, te stoga OS treba da obezbedi skup alata za zaštitu adekvatan bezbednosnim pretnjama ovih sistema. Na prvi pogled, ova dva pristupa nisu u suprotnosti, jer je malo vjerovatno da će kritične NEK koristiti rješenja koja ne implementiraju barem minimalni zahtjevi o sigurnosti. Istovremeno, OS, dok ispunjava sve sigurnosne zahtjeve, može se kontrolisati izvana, na primjer, od strane njegovog programera. AT specificirani uslovi drugi pristup podrazumijeva da se misli na sigurna rješenja, koja se u literaturi na engleskom jeziku označavaju pojmom trusted ili, u domaćoj interpretaciji, trusted.

Stoga je preporučljivo razmotriti zaštićeni (pouzdani) operativni sistem koji ne samo da implementira a priori sigurnosne zahtjeve, već je i adekvatan sigurnosnim prijetnjama specifičnim za domaće automatizirane sisteme, uključujući i koji ne postoji mogućnost neovlaštenog utjecaja na njegov rad od strane spolja, dok vlasnik (korisnik) zaštićenog operativnog sistema mora imati nedvosmisleno razumijevanje algoritma rada njegovih zaštitnih mehanizama u svim režimima rada.

Ovaj zahtjev postaje sve važniji u poslednjih godina. Automatsko ažuriranje, automatsko obavještavanje programera o softverskim greškama, razne online usluge značajno povećavaju potrošačke kvalitete aplikativnog i sistemskog softvera OS-a, ali, s druge strane, stvaraju sve više mogućnosti za proizvođače softvera, uključujući OS, za kontrolu radnji korisnika. Za veliki broj aplikacija sigurnih operativnih sistema, pitanje povjerenja u njegovog programera pokazuje se značajnijim od pitanja obima i kvaliteta implementacije standardnih sigurnosnih mehanizama u datom OS.

Upravo ova razmatranja mogu objasniti rastući interes za domaće zaštićene operativne sisteme, što su u Ruskoj Federaciji nedavno primijetili državni organi i industrijska preduzeća. Dodatni podsticaj u tom pravcu bila je odluka Vlade Ruske Federacije o uvođenju zabrane prijema softvera porijeklom iz inostranstva za potrebe nabavke za državne i opštinske potrebe. Predviđa se da će, ukoliko Program razvoja ruskog segmenta interneta bude odobren i usvojen, „do 2025. godine sve državne institucije i strateška preduzeća biti opremljene računarima na ruskom element baze sa domaćim operativnim sistemom.

U savremenim uslovima, perspektivan domaći zaštićeni operativni sistem mora ispunjavati sledeće zahteve:

- ispunjavaju uslove za osiguranje tehnološke nezavisnosti (zamjena uvoza) Ruske Federacije u najvažnijim oblastima informatizacije, telekomunikacija i komunikacija;

- biti pogodan za rad u računarskim mrežama, kako izolovanim tako i povezanim na Internet (ili druge telekomunikacione mreže), uključujući i one orijentisane na obradu informacija klasifikovanih kao državna tajna ili ličnih podataka;

- implementirati savremene mehanizme za osiguranje informacione sigurnosti, uzimajući u obzir mogućnost obrade informacija koje su u ovom OS-u klasifikovane kao državna tajna, kako u pogledu ispunjavanja formalnih zahtjeva relevantnih regulatornih dokumenata i standarda, tako iu smislu pružanja stvarne zaštite od trenutne sigurnosti prijetnje.

Programer takvog OS mora imati razvijenu infrastrukturu za razvoj i održavanje svog aplikativnog i sistemskog softvera. Moraju se implementirati mehanizmi kako bi se osiguralo povjerenje u programera OS, mogućnost naučnog opravdanja sigurnosti softverskih i hardverskih rješenja implementiranih u njemu.

Obrazovna pitanja (glavni dio):

1.Pregled sigurnih operativnih sistema Linux porodice

Općenito je prihvaćeno da je Linux OS (tačnije GNU/Linux) 1991. godine kreirao 21-godišnji finski programer Linus Torvalds. U stvari, L. Torvalds je prepravio jezgro Minix OS-a, neupadljivog "klona" OS porodice UNIX, od nule.

Dugo vremena jedina prednost Linuxa u odnosu na druge UNIX sisteme bila je čistoća licence. programski kod Linux OS, koji vam omogućava da implementirate širok spektar informacionih sistema na njegovoj osnovi, bez brige o potencijalnim poteškoćama sa licencama. Do otprilike 2000. godine, Linux se nije isticao među ostalim operativnim sistemima UNIX familije, budući da je primjetno inferioran u odnosu na mnoge od njih u smislu performansi i pouzdanosti.

Dugo vremena je otvorenost Linux OS koda bila jedini faktor koji je ovaj OS činio privlačnim za programere aplikativnog softvera. Međutim, s vremenom je raznovrsnost softvera prilagođenog Linux OS-u dostigla određenu „kritičnu masu“, a situacija se promijenila. Kako je Linux postao de facto standard u svijetu UNIX familije operativnih sistema, sve je više programera razvijalo aplikativni i sistemski softver dizajniran da radi pod Linux OS-om, a komponente OS-a bile su podvrgnute sve temeljitijem testiranju i optimizaciji. U nekom trenutku, porast popularnosti Linux OS-a postao je samoodrživi proces, i sada ovi OS čine više od 90% UNIX porodice OS-a.

Kada se porede OS porodice Linux sa popularnijim OS porodicama Microsoft Windows ili Mac OS, upadljiva je karakteristična karakteristika Linux sistema - oni su prvobitno bili više fokusirani na profesionalne visokokvalifikovane korisnike. Značajan dio radnji je potreban za konfiguraciju sistema, au nekim slučajevima i za njegovo dovođenje operativno stanje, izvodi ručno uređivanje konfiguracijske datoteke, uređivanje ili pisanje raznih skripti od nule, itd. Iz tog razloga, rane verzije OS porodice Linux bile su praktički nedostupne masovnom korisniku, sada je ovaj nedostatak uveliko prevaziđen, moderne verzije OS porodice Linux zahtijevaju samo minimalna obuka.

Često korisnici i ne znaju da rade sa OS ove porodice, na primjer, popularni Android mobilni OS je zapravo paket sistemskog softvera koji je raspoređen na platformi Linux OS porodice.

Među mnogim korisnicima Linux porodice operativnih sistema postoji mišljenje da se ovaj OS odlikuje neobično moćnim i praktično neranjivim zaštitnim podsistemom. Argumenti u prilog ovoj tački gledišta obično se navode da oni imaju osnovne mehanizme za diskrecionu kontrolu pristupa, autentifikaciju i reviziju, koji su slični ili čak inferiorni u odnosu na odgovarajuće mehanizme drugih operativnih sistema. Postoji i argument da je skoro potpuno odsustvo zlonamernog softvera za porodicu Linux OS posledica činjenice da je ovaj sistem mnogo bolje zaštićen od napadi virusa nego, na primjer, operativni sistemi iz porodice Microsoft Windows. Ovo je potpuno netačno. Zaista, virusi za Linux familiju operativnih sistema se praktički ne nalaze "u divljini" hakerske zajednice, ali to je zbog nikako visoke sigurnosti ovih operativnih sistema. Programeru prosječne vještine nije teško osigurati da pisanje kompjuterskog virusa ili drugog zlonamjernog programa za Linux porodicu operativnih sistema nije nimalo teže (s izuzetkom nekih uskih klasa malware) nego pisati sličan program, na primjer, za OS iz porodice Microsoft Windows. Mali broj Linux virusa je uglavnom zbog činjenice da se programeri zlonamjernog softvera radije fokusiraju na popularnije softverske platforme, kojima ilegalne aktivnosti cyber kriminalaca donose najveći prihod.

Osnovne sigurnosne karakteristike OS porodice Linux naslijeđene su iz ranih verzija OS porodice UNIX razvijenih ranih 1970-ih. Na osnovu zahtjeva kompatibilnosti unatrag sa starijim verzijama, operativni sistemi porodice Linux nastavljaju podržavati brojne zastarjele mehanizme i koncepte zaštite. Konkretno, sljedeći "anakronizmi" prisutni su u zaštitnim podsistemima većine ovih operativnih sistema:

- svi pristupni objekti (entiteti) moraju se tumačiti kao objekti datoteka, sigurnosni atributi drugih tipova objekata ne mogu se ispravno opisati redovnim sredstvima OS;

- globalno jedinstveni identifikatori korisničkog naloga nisu podržani, svi identifikatori korisnika i grupe su jedinstveni samo unutar jedne instance OS-a:

- skup prava pristupa subjekata (procesa) entitetima (fajlovi, direktoriji) je veoma ograničen, podržana su samo tri prava pristupa: čitanje, pisanje i izvršavanje, a takođe je postavljen i vlasnik svakog entiteta;

- ovlasti root superkorisnika su praktično neograničene;

- ne postoje mehanizmi za automatsko dodeljivanje zaštitnih atributa novokreiranim entitetima na osnovu zaštitnih atributa kontejnera (direktorija) u kojima su ovi entiteti kreirani;

- neprikladan i potencijalno opasan SUID/SGID mehanizam se koristi za dinamičku promjenu prava subjekata pristupa;

- Nisu podržani mehanizmi za lažno predstavljanje subjekata pristupa koji pružaju klijentski pristup serverskom procesu;

- nije podržan automatska generacija revizijske poruke kada određeni subjekti pristupaju određenim entitetima;

- podržana sredstva za minimiziranje korisničkih dozvola su izuzetno primitivna;

- Obavezna kontrola integriteta nije podržana;

- izolirano nije podržano softversko okruženje, čak i djelimično.

Odvojeno, vredi napomenuti bezbednosne probleme grafičkog interfejsa X Window System koji se koristi u modernim verzijama Linux porodice operativnih sistema za interakciju sa korisničkim procesima. Entuzijasti OS porodice Linux vole kritikovati OS porodice Microsoft Windows zbog nedovoljne sigurnosti njegovog grafičkog podsistema, na primjer: „U Microsoft Windows NT, bilo koji proces, bez obzira na njegov nivo privilegija, može poslati poruku prozoru drugog proces (uključujući i privilegovaniju!), i ne postoji način da se postavi pošiljalac poruke!... Pronađemo prozor neke privilegovane aplikacije (a imamo takvu mogućnost), dobijemo ručicu kontrolni element koji nas zanima (dugme, stavka menija, red za uređivanje) i ... emuliramo korisnički unos !!! Privilegovani proces će učiniti sve za nas, a da ništa ne sumnjamo!

Zapravo, ovaj problem je tipičan ne samo za porodicu Microsoft Windows OS. Davne 1994. R. Braaten u svojoj senzacionalnoj poruci u svoje vrijeme na konferenciji o sigurnosti. Unix je formulisao prijetnju krađe povjerljivih informacija upućenih drugom putem grafičke aplikacije X Window System. grafička aplikacija. U OS-u porodice Microsoft Windows, počevši od OS-a Windows Vista, uvedena je obavezna kontrola integriteta grafičkih entiteta, što je značajno povećalo sigurnost grafičkog podsistema, ali se ništa slično nije dogodilo u X Window sistemu.

Pokušaji izgradnje bezbednog operativnog sistema zasnovanog na Linux porodici operativnih sistema su u više navrata učinjeni kako u Rusiji tako iu inostranstvu. Istorijski gledano, može se smatrati da je prvi projekat u ovom pravcu Linux-Mandrake Russian Edition OS, koji je razvila grupa entuzijasta 1999-2000. i kasnije "prerastao" u ALT Linux OS projekat, podržan od strane Alt Linuxa. Počevši od 2005, ALT Linux OS distribucijski komplet je potpuno nezavisan. Sigurnosni podsistem ALT Linux ima nekoliko zanimljivih inovacija (zasebno skladištenje podataka za autentifikaciju različitih korisnika, minimiziranje broja SUID i SGID programa), koji, međutim, nemaju značajan uticaj na ukupnu sigurnost OS-a. Na osnovu ovoga, može se pretpostaviti da se programeri ALT Linux OS fokusiraju na korištenje ovog OS-a uglavnom u onim organizacijama u kojima se ne postavljaju visoki zahtjevi za sigurnost pohranjenih i obrađenih informacija (na primjer, u školama, univerzitetima, itd.) .

Suid, setuid i setgid (skraćeno za "postaviti ID korisnika nakon izvršenja" i "postaviti ID grupe nakon izvršenja", respektivno) su oznake za Unix dozvole koje omogućavaju korisnicima da pokreću izvršne datoteke, respektivno, s pravima vlasnika ili grupe izvršnu datoteku.

Na sistemima sličnim Unixu, aplikacija se pokreće s pravima korisnika koji je pozvao specificirana aplikacija. Ovo pruža dodatnu sigurnost, jer proces sa korisničkim pravima ne može dobiti pristup pisanju važnim sistemskim datotekama, kao što je /etc/passwd, koji je u vlasništvu root superkorisnika. Ako izvršna datoteka ima postavljen bit suid, onda kada se pokrene, ovaj program automatski mijenja "efikasni korisnički ID" u identifikator korisnika koji posjeduje ovu datoteku. To jest, bez obzira na to ko pokreće ovaj program, on ima prava vlasnika ove datoteke kada se izvrši.

Suid bit je izumio Dennis Ritchie, a patentirao AT&T u SAD-u 1979. godine. Kasnije je u javnost pušten patent 4135240 "Zaštita sadržaja datoteke podataka".

Program sa postavljenim bitom suid je "potencijalno opasan". U "normalnom" slučaju to neće dozvoliti običan korisnik uradi nešto što je izvan njegovih ovlaštenja (na primjer, program passwd će omogućiti korisniku da promijeni samo svoju lozinku). Ali, čak i manja greška u takvom programu može dovesti do toga da ga napadač može natjerati da izvrši neke druge radnje koje nisu predviđene od strane autora programa.

Prvi pokušaj da se napravi visoko bezbedan OS na bazi Linux OS porodice, očigledno je bio Phoenix OS, razvijen na Državnom politehničkom univerzitetu u Sankt Peterburgu od 2001. Ovaj OS je korišćen u ograničenoj meri u Jet Infosystems CJSC.

Neko vrijeme najsigurniji ruski OS iz porodice Linux bio je Sistem mobilnih oružanih snaga (MSVS), koji je po narudžbi ruskog Ministarstva odbrane razvio Sveruski istraživački institut za automatizaciju upravljanja u neindustrijskoj sferi ( VNIINS) zasnovan na Red Hat Enterprise Linux OS. WSWS OS su usvojile oružane snage 2002. Tokom godina, široko se koristio u širokom spektru vojnih i kompjuterskih sistema dvostruke namjene; postoje njegove desktop i serverske verzije dizajnirane za rad na konvencionalnim potrošački računari. Najnovija verzija WSWS 5.0, certificirana 2011. godine, sadrži kernel Linux verzije 2.6.32 i glibc 2.5 build 2006

glibc - GNU C biblioteka (GNU biblioteka). Glibc je C biblioteka koja pruža sistemske pozive i osnovne funkcije kao što su open, malloc, printf, itd. C biblioteka se koristi za sve dinamički povezane programe. Napisala ga je Free Software Foundation za GNU operativne sisteme. glibc je objavljen pod GNU LGPL.

Instaliranje dodatnog softvera u WSWS je ozbiljno teško.

Kina je 2006. godine započela isporuku vojnim i vladinim institucijama Kylin OS-a, koji je razvio Kineski nacionalni univerzitet za odbrambenu tehnologiju baziran na FreeBSD OS-u. Ime OS znači mitsku životinju koja se često spominje u kineskom folkloru zajedno sa zmajem i feniksom. Kylin OS distribucija je već neko vrijeme dostupna za preuzimanje, prema riječima stručnjaka, ovaj OS ne sadrži nikakve izvanredne sigurnosne mehanizme, niko ne pominje njegovu podršku za obaveznu kontrolu pristupa, obaveznu kontrolu integriteta, sandbox, itd. U 2013. Ubuntu Kylin OS projekat je zvanično započeo, očigledno nemajući nikakve veze sa Kylin OS-om osim imena. Ubuntu Kylin OS je potpuno podržana verzija Ubuntu Linux OS-a Kineski i nekoliko unapred instalirane aplikacije, specifično za Kinu (lunarni kalendar, lakši pristup kineskim društvenim mrežama, kineski muzički provajderi, itd.).

Distribucija je dostupna na www.ubuntukylin.com.

Postoje dokazi da se obična Ubuntu distribucija može lako konvertovati u Ubuntu Kylin instaliranjem nekoliko dodatnih softverskih paketa. Nema informacija da se sigurnosni podsistem ovog OS-a razlikuje od sigurnosnog podsistema Ubuntu Linux OS-a.

ROSA familiju domaćih operativnih sistema od 2009. godine proizvodi ROSA grupa kompanija zasnovana na Mandriva Linux OS-u, koji je trenutno njena poslednja podržana grana. ROSA OS porodica uključuje certificirane bezbedne OS ROSA Chrome i ROSA Nickel (deklarisana je podrška za obaveznu kontrolu pristupa), ROSA Cobalt, kao i nekoliko slobodno distribuiranih distribucija, čije potrošačke kvalitete korisnici ocjenjuju prilično visoko. U proljeće 2015. STC IT ROSA je postala jedna od pet ruskih kompanija koje su se prijavile za državnu podršku za domaće softverske proizvode.

Godine 2010, poznata poljska istraživačica sigurnosti OS-a Joanna Rutkowska objavila je da razvija siguran Qubes OS zasnovan na OS-u. Fedora Linux. Dodatne sigurnosne karakteristike ovog OS-a su zasnovane na inkapsulaciji aplikacije i sistemski programi u zasebne virtuelne mašine, čija se interakcija implementira preko Xen hipervizora.

Hipervizor (engleski Hypervisor; od drugog grčkog ὑπέρ "iznad, iznad, iznad" + latinski vīsio "vizija; vizija") ili monitor virtuelnih mašina (u računarima) - programsko ili hardversko kolo koje obezbeđuje ili dozvoljava istovremeno, paralelno pokretanje višestrukih operacija sistema na istom host računaru. Hipervizor takođe obezbeđuje izolaciju operativnih sistema jedan od drugog, zaštitu i sigurnost, deljenje resursa između različitih operativnih operativnih sistema i upravljanje resursima.

Hipervizor također može (i mora) obezbijediti OS-ovima koji rade pod njim na istom host računaru sredstva za međusobnu komunikaciju i interakciju (na primjer, putem dijeljenja datoteka ili mrežne veze) kao da ovi operativni sistemi rade na različitim fizičkim računarima.

Sam hipervizor je na neki način minimalni operativni sistem (mikrokernel ili nanokernel). Operativnim sistemima koji rade pod njegovom kontrolom pruža uslugu virtuelne mašine, virtuelizirajući ili emulirajući stvarnu (fizičku) Hardver specifična mašina. I upravlja ovim virtuelnim mašinama, alokacijom i oslobađanjem resursa za njih. Hipervizor omogućava nezavisno „uključivanje“, ponovno pokretanje, „gašenje“ bilo koje virtuelne mašine sa određenim OS. U ovom slučaju, operativni sistem koji radi na virtuelnoj mašini sa hipervizorom može, ali nije obavezan da "zna" da radi na virtuelnoj mašini, a ne na stvarnom hardveru.

Prijenos podataka između virtuelnih mašina u Qubes OS-u zasnovan je na sigurnosnoj politici na nivou sistema, potencijalno sposobnoj da podrži obaveznu kontrolu pristupa, obaveznu kontrolu integriteta, sandboxing itd. Za korisnika, prisustvo ove politike postaje primetno samo ako on pokušava prekinuti, inače se rad korisnika obavlja kao u normalnom Fedora Linux OS-u. Prozori programa koji pripadaju različitim virtuelnim mašinama rade na zajedničkoj radnoj površini, kao da je u softveru omogućen bešavni način rada Virtual Box(u ruskoj lokalizaciji ovaj način se naziva "Režim integracije ekrana").

Kasnije je sličnu ideju implementirala domaća kompanija NeoBIT, koja je proizvela hibridni Linux preko Febos OS-a, u kojem se aplikativni programi pokreću na virtuelnim mašinama Linux OS-a, koje, pak, djeluju kao Febos OS aplikativni programi - sopstveni razvoj"NeoBIT", koji nije vezan za Linux OS porodicu. U stvari, Febos OS, koliko se može suditi iz dostupnih opisa, ne sadrži ništa osim mikrokernela, hipervizora i sigurnosnog monitora, sva sučelja aplikacije su smještena u virtuelne mašine Linux OS-a.

Operativni sistem Zarya je razvio Centralni istraživački institut za ekonomiju informatike i upravljačkih sistema (TsNII EISU) po nalogu Ministarstva odbrane Rusije 2013. godine. Ovaj OS je zasnovan na CentOS Linux OS-u, njegove arhitektonske šeme dostupne su na Internetu. ne sadrže nikakve jedinstvene karakteristike, koje ga značajno razlikuju od ostalih operativnih sistema iz porodice Linux. Neki izvori pozicioniraju Zarya OS kao sljedeću generaciju WSWS OS-a. Zarya OS je kompatibilan sa softverskim paketima Libre Office, GIMP i Chromium, postoje verzije OS-a za desktop, server i ugrađene sisteme.

U 2013-2014 by Red Soft po narudžbi Federalna služba sudski izvršitelji Rusije razvili su OS „GosLinux“, takođe zasnovan na OS CentOS, koji je pozicioniran kao siguran OS sa funkcijama koje omogućavaju „sudbenom izvršitelju da obrađuje lične podatke dužnika i potražioca bez dodatna sredstva zaštite informacija, kao i primjene elektronski potpis za objavljivanje dokumenata u elektronskom formatu". Na službenoj web stranici Federalne službe sudskih izvršitelja Rusije stoji da su se "glavna poboljšanja koja je izvršio izvođač ticala kriptografskog podsistema i predkonfiguracije ugrađenih alata za sigurnost informacija"

Općenito, uprkos očiglednim sigurnosnim nedostacima u Linux porodici OS-ova, širok raspon ne uvijek uspješan razvoj sigurnih operativnih sistema zasnovanih na njima, trenutno su operativni sistemi ove porodice i dalje gotovo idealna platforma za kreiranje domaćeg zaštićenog operativnog sistema. Ponekad primitivni i zastarjeli mehanizmi zaštite koji se koriste u OS porodici Linux omogućavaju implementaciju modernih mehanizama obavezne kontrole pristupa zasnovane na ulogama, obavezne kontrole integriteta i postizanje rigoroznog teoretskog opravdanja sigurnosti i verifikacije rezultirajućeg rješenja bez radikalne obrade. , blokirajući ili uzimajući u obzir njihove karakteristike. Dakle, kombinacija visoke pouzdanosti, prihvatljivih potrošačkih kvaliteta, otvorenog izvornog koda i mogućnosti relativno lakog usavršavanja zaštitnih mehanizama OS porodice Linux omogućavaju izgradnju visoko sigurnih domaćih OS na njihovoj osnovi po cijeni znatno manje napor nego da je kreiran od nule ili izgrađen na drugim platformama.

2. Arhitektura, svrha i opseg Astra Linux specijalnog izdanja operativnog sistema posebne namjene

2.1. Imenovanje OSSN

Prilikom izgradnje perspektivnih i modernizacije postojećih nuklearnih elektrana, hitan zadatak je korištenje standardna rješenja, standardizacija i unifikacija hardverskih i softverskih platformi, uključujući operativne sisteme, okruženja za razvoj softvera, sistemske i aplikativne softverske komplekse za podršku funkcionisanju stvarnih informacionih servisa AU. Takav pristup, prije svega, povezan je sa smanjenjem troškova implementacije i administriranja AS komponenti, smanjenjem vremena za razvoj i/ili portiranje softvera potrebnog za njihov rad, te povećanjem efikasnosti procesa obuke za administriranje osoblja. i funkcionisanje njihove informacione infrastrukture.

Dodatni aspekt koji je relevantan za savremene uslove je pitanje ograničavanja upotrebe u okviru AU (koja prvenstveno funkcioniše u interesu državnih organa) proizvoda inostrane proizvodnje, za koje postoje domaći analozi. Konkretno, izmene federalnih zakona „O informacijama, informacionim tehnologijama i zaštiti informacija“ i „O sistemu ugovora u nabavci roba, radova, usluga za državne i opštinske potrebe“ direktno su povezane sa politikom supstitucije uvoza. baziran na trendovima razvoja ruskog softverskog tržišta.

Međutim, pri rješavanju ovog problema važan faktor je striktna usklađenost takvog razvoja sa nacionalnim standardima u oblasti sigurnosti informacija, na primjer, za ASZI - ovo je GOST 51583-2014 „Informacijska sigurnost. Postupak izrade automatizovanih sistema u zaštićenom dizajnu. Opšte odredbe”, kao i zahtjevi domaćih sistema za sertifikaciju alata za sigurnost informacija za zahtjeve informacione sigurnosti.

U tom smislu, OSSN na adekvatan način uzima u obzir većinu aspekata o kojima se raspravljalo gore. Prema tehnička dokumentacija Osnovna svrha OSSN-a je da na njegovoj osnovi izgradi automatizirane sisteme u sigurnom dizajnu (ASZI) koji obrađuju informacije koje sadrže informacije koje čine državna tajna pod oznakom "strogo poverljivo". U općenitom slučaju, uz zaštitu takvih informacija, AS implementiran pomoću OSSN-a može pružiti zaštitu za sljedeće vrste informacija:

- povjerljiva informacija;

- poslovna tajna;

- lične podatke.

Navedene mogućnosti OSSN-a potvrđene su sljedećim certifikatima usaglašenosti učesnika u domaćim sistemima za sertifikaciju alata za sigurnost informacija prema zahtjevima informacione sigurnosti (Tabela 2.1).

Tabela 2.1.

Ovi sertifikati daju osnovu za korišćenje OSSN-a kao dela AS različitih klasa bezbednosti od neovlašćenog pristupa informacijama (UAS) i nivoa kontrole odsustva neprijavljenih mogućnosti (NDV) kao dela komponenti sistema (tabela 2.2).

| AS grupa | Jednokorisnički zvučnik (Grupa 3) | Višekorisnička AU sa jednakim ovlaštenjima (grupa 2) | Višekorisnički AS sa različitim ovlastima (Grupa 1) | |||||||||

| AC klasa | ZB | PER | 2B | 2A | 1D | 1G | № | 1B | ||||

| SVT klasa | 5 | 3 | 2 | 1 | 5 | 3 | 2 | 1 | 5 | 5 | 4 | 3 |

| Nivo kontrole odsustva NDV | 4 | 3 | 2 | 1 | 4 | 3 | 2 | 1 | 4 | 4 | 3 | 2 |

Iz tabele. 2.2 proizilazi da je OSSN u krajnjem slučaju certificiran za korištenje u višekorisničkom AS, čiji korisnici imaju različita ovlaštenja pristupa obrađenim informacijama (klasa 1B), prema 3. klasi zaštite od UA i 2. nivou kontrole odsustva NDV .

Dakle, trenutno je OSSN operativni sistem certificiran u sva tri certifikacijska sistema za alate za informatičku sigurnost prema zahtjevima sigurnosti informacija.

2.2. OSSN arhitektura

Arhitektonska osnova OSSN-a je Debian GNU/Linux projekt - udruženje programera slobodnog softvera, čija je osnova OS GNU/Linux porodice baziran na Linux kerneli kernel.

U tom smislu, općenito, OSCH arhitektura odgovara arhitektonskim rješenjima GNU/Linuksa (slika 2.1).

Istovremeno, karakteristike implementacije odgovaraju značajkama implementacije OS-a Debian GNU/Linux projekta, posebno:

- aktivna podrška najnovijih verzija standarda u okviru Linux FSH i LSB projekata;

- prisustvo više od jedanaest zvaničnih transfera (portova) na različite procesorske arhitekture;

- dostupnost APT (Advanced Packaging Tool) sistema upravljanja softverskim paketom sa strogom politikom u odnosu na softver koji se razvija, podrškom za široku mrežu spremišta i standardnim mehanizmom za odabir preferiranog softvera između nekoliko opcija (alternativa);

- veliki broj (više od 40 hiljada) kompatibilnih aplikativnih softverskih paketa;

- napredni sistem za obradu grešaka visoka kvaliteta kod drajvera, sistemske usluge i podrška visoke stabilnosti OS-a zasnovanog na Debian GNU/Linux projektu.

Zbog činjenice da je distribucija Debian GNU/Linux projekta portirana na različite arhitekture procesora, OSCH također podržava prijenos na sljedeće arhitekture:

- amd64- Intel procesori i AMD sa mikro arhitektura procesora a;86-64;

- armel/armhf- 32 i 64 bit procesorska jezgra razvoj kompanije ARM Limited;

- s390.r - 64-bitni korisnički prostor za IBM System z mainframe.

Postojeća izdanja OSSN distribucije su bazirana na ovim portovima. Njihove se oznake razlikuju po izdanju distribucije i broju verzije. Izdanje distribucije određuje specifičnosti distribucije: podržano prenošenje (hardverska platforma) i opseg. Broj verzije je dvije ili tri cifre koje identificiraju verziju OSSN distribucije.

U instaliranoj OCSN distribuciji, puna oznaka izdanja distribucije u /etc/astra-veision datoteci je pohranjena u sljedećem formatu:

IZDANJE V.U.Y (ime)

gdje se koristi sljedeća notacija:

EDITION - izdanje izdanja distributivnog kompleta (za OSSN ima vrijednost "SE");

V je prva znamenka broja izdanja povezanog s njegovim imenom;

U je broj verzije izdanja;

Y je broj ažuriranja unutar verzije izdanja (ako nije bilo takvih ažuriranja, onda nema broja ažuriranja);

(ime) - naziv izdanja distribucije na latinici (povezan s njegovim izdanjem i prvom cifrom broja verzije), u pravilu se za to koriste nazivi gradova heroja Ruske Federacije.

OSSN distributivna izdanja i njihove oznake za verziju 1.4 prikazani su u tabeli. 2.3.

Trenutna verzija je 1.5.

Smolensk izdanje operativnog sistema posebne namjene Astra Linux Special Edition dizajnirano je za rad računarska nauka sa procesorskom arhitekturom x86-64.

Novorossiysk izdanje je namenjeno za rad na mobilnim i ugrađenim računarima sa ARM procesorskom arhitekturom.

ARM arhitektura (od engleskog Advanced RISC Machine - napredna RISC mašina; ponekad - Acorn RISC Machine) - porodica licenciranih 32-bitnih i 64-bitnih mikroprocesorskih jezgara koje je razvio ARM Limited.

RISC (eng.reduced instruction set computer – “računar sa smanjenim skupom instrukcija”) je arhitektura procesora u kojoj se brzina povećava pojednostavljivanjem instrukcija tako da je njihovo dekodiranje lakše, a vrijeme izvršavanja kraće. Prvi RISC procesori nisu imali čak ni uputstva za množenje i deljenje. Takođe olakšava overklokovanje i čini superskalarne (paraleliziranje instrukcija preko više izvršnih jedinica) efikasnijim.

Izdanje Murmansk je dizajnirano za rad na IBM System Z glavnim računarima.

IBM System z (ranije IBM eServer zSeries) je brend koji je kreirao IBM da se odnosi na liniju mainframe računara.

Slovo Z dolazi od "zero down time", što znači "nula zastoja", što vam omogućava da server neprekidno radi 24 sata dnevno, 7 dana u sedmici, 365 dana u godini.

Izdanje "Sevastopol" je distributivni komplet Astra Linux Special Edition dizajniran za rad na desktop, mobilnim i ugrađenim računarima sa MIPS procesorskom arhitekturom.

MIPS (Microprocessor without Interlocked Pipeline Stages, mikroprocesor bez stanja kašnjenja cevovoda) je mikroprocesor koji je razvio MIPS Computer Systems (sada MIPS Technologies) u skladu sa konceptom dizajna RISC procesora (to jest, za procesore sa pojednostavljenim skupom instrukcija). Rani modeli procesora imali su 32-bitnu strukturu, kasnije su se pojavile 64-bitne verzije.

Kerch izdanje je Astra Linux Special Edition distribucija dizajnirana za rad na serverima visokih performansi baziranim na platformama sa POWER procesorskom arhitekturom.

POWER je arhitektura mikroprocesora sa ograničenim skupom instrukcija (RISC) koju je razvio i razvio IBM. Naziv je kasnije dešifrovan kao Performance Optimization With Enhanced RISC (optimizacija performansi zasnovana na proširenoj RISC arhitekturi). Ova riječ se također odnosi na niz mikroprocesora koji koriste specificirani skup instrukcija. Koriste se kao centralna procesorska jedinica u mnogim mikroračunarima, ugrađenim sistemima, radnim stanicama, velikim računarima i superračunarima.

U budućnosti (osim ako nije posebno navedeno u tekstu), kada se razmatra OSSN, izdanje Smolensk verzije 1.4 koristi se kao izdanje distributivnog kompleta. Ovo izdanje temelji se na Debian GNU/Linux 7.0 (Wheezy) distribuciji. Detalji njegove arhitekture u odnosu na generalizovanu GNU/Linux arhitekturu (sl. 2.1) prikazani su na sl. 2.2.

Predstavljen na sl. 2.2 osnovne komponente, biblioteke i razvojni alati kao dio OSSN distributivnog kompleta implementiraju sljedeće osnovne funkcije:

- pokretanje programa, njihovo učitavanje u RAM i upravljanje njihovim izvršavanjem;

- podrška za preventivni multitasking;

- Raspoređivanje resursa računalnog hardvera između pokrenutih programa;

- međuprocesna komunikacija;

- organizacija mehanizma virtuelne memorije;

- I/O podrška i logička organizacija uređaji za pohranu ( tvrdi diskovi, SSD diskovi, optički pogoni, USB diskovi);

- podrška sistema datoteka;

- podrška za ulaz/izlaz na periferne uređaje;

- podrška za stekove mrežnih protokola;

- pružanje višekorisničkog načina rada;

- pružanje korisničkog interfejsa komandne linije CLI (Interfejs komandne linije);

- pružanje GUI (Graphical User Interface) za grafičko korisničko sučelje, uključujući za računare opremljene ekrani osetljivi na dodir, podržava višestruki ulaz;

- podrška za razvoj i debagovanje aplikativnog softvera sa CLI i GUI korisničkim interfejsom.

Za organizaciju domenske mrežne infrastrukture postavljene na osnovu OSSN-a, njegov distribucijski komplet uključuje OpenLDAP - implementaciju LDAP protokola otvorenog koda. Za generiranje ključeva za šifriranje, certifikata javnog ključa i izvođenje šifriranja podataka SSL/TLS veza, OSSN distribucijski paket uključuje OpenSSL kriptografski paket.

Podrška za OpenLDAP i OpenSSL osigurava implementaciju funkcije Single User Space (UPU) unutar infrastrukture domena Astra Linux Directory (ALD) uz podršku za rezerviranje kontrolera domena i uspostavljanje odnosa povjerenja između njih.

Osim osnovnih komponenti, biblioteka i razvojnih alata, OSSN distribucijski komplet uključuje opći softver koji implementira sljedeće funkcije:

- obrada dokumentarnih informacija (tekst, uređivači tabela i alati za kreiranje prezentacijskih materijala i pristup relacione baze podataka podaci);

- skeniranje, ispis i prijenos dokumentarnih informacija;

- pristup informacijama pohranjenim u relacijskim bazama podataka, uključujući podršku za 1C softver i softver za rad s njima geografske karakteristike PostGIS;

Tabela 2.5. Naziv i verzije opšteg softvera OSSN distribucije.

| Secure Database Management System (DBMS) | |

| PostgreSQL | 9.2.14 i 9.4.5 |

| Rad sa dokumentima. Office softverski paket. | |

| libreoffice (uređivač teksta, uređivač tabela, program za pripremu prezentacije, mehanizam za povezivanje na eksterni DBMS, uređivač vektorske grafike, uređivač formula) | 5.0.2 |

| Siguran kompleks programa za obradu hipertekstualnih podataka | |

| Apache2 web server | 2.2.22 |

| Firefox pretraživač | 44.0 |

| Siguran prijenos e-pošte | |

| Exim4 server e-pošte | 4.82 |

| Dovecot Email Server | 2.1.7 |

| Thunderbird mail klijent | 38.5.0 |

| Bitmap editor | |

| GIMP | 2.8.14 |

pristup informacijama preko servera za obradu hipertekstualnih podataka (HTTP server i klijent);

- razmjena e-mail poruka (SMTP/IMAP serveri i klijenti);

- rad sa grafikom i multimedijom (zvuk, video).

Naziv i verzije navedenih tipova softvera prikazani su u tabeli. 2.5.

Ključna karakteristika OSSN distributivnog kompleta je da uključuje alate za sigurnost informacija koji pružaju sljedeće funkcije:

- autentifikaciju korisnika koristeći PAM infrastrukturu (Pluggable Authentication Modules) lokalno i unutar EPP-a, dvofaktorska autentifikacija zasnovana na digitalni potpis i infrastruktura javnih ključeva podržana od strane eksternog nosioca autentifikacionih informacija "Rutoken";

- identifikacija korisnika koristeći NSS (Name Service Switch) modularno okruženje lokalno i unutar EPP-a;

- diskreciona kontrola pristupa procesa (predmet-sesije) resursima (entitetima) uz podršku za minimalne ACL i Extended ACL standarde -role DP model - MROSL DP model, čiji će osnovni elementi biti obrađeni u narednim predavanjima);

Umjesto SELinux sistema prisilne kontrole pristupa, Astra Linux Special Edition koristi patentirani obavezni DP model entitetske uloge za upravljanje pristupom i tokovima informacija (MROSL DP model)

- baziran na MROSL DP modelu, obavezna kontrola procesa pristupa resursima, čija se implementacija u OSSN-u odvija na nivoima međuprocesnog komunikacionog mehanizma, uključujući rtos i tmpfs sisteme datoteka, TCP/IP stog protokola (IPv4 ), u virtuelnom sistem podataka(VFS) iu sistemima datoteka iz familije extfs (Ext2, Ext3, Ext4);

- izolacija procesnih adresnih prostora;

- registraciju (logging) i reviziju događaja, implementiran kao centralizovani sistem sa funkcijom obavještavanja administratora sigurnosti o pokušajima UA;

- čišćenje RAM-a i oslobođenih područja podataka na mediju sa Ext2, Ext3, Ext4 sistemima datoteka:

- regulatornu kontrolu integriteta entiteta sistema datoteka, uključujući nepromjenjivost izvršnih datoteka i usklađenost sa OSSN referentnom distribucijom, zasnovanu na biblioteci libgost, koja implementira funkciju heširanja u skladu sa GOST R 34.11-94, i obaveznu kontrolu integriteta koja sprečava kompromitovane subjekte od pristupa zaštićenim informacijama nakon presretanja kontrole i eskalacije privilegija (elementi obavezne kontrole integriteta su takođe specificirani u okviru MROSL DP modela i razmatrani su u Poglavlju 2);

- zatvoreno softversko okruženje zasnovano na obaveznoj kontroli integriteta koje vam omogućava da za svaki korisnički nalog odredite pojedinačnu listu softvera dozvoljenog za upotrebu, sa mogućnošću preuzimanja hijerarhijskih lanaca ključeva za provjeru digitalnog potpisa izvršnih datoteka u ELF-u (izvršni i povezivi Format) format, implementiran u skladu sa GOST R 34.10-2001;

- označavanje dokumenata stepenom povjerljivosti prilikom njihovog štampanja;

- osiguravanje pouzdanog oporavka OSSN-a nakon kvarova;

- implementacija pravila za upravljanje pristupom eksternim medijima (za ovo se specificiraju entiteti sa indirektnim oznakama u okviru MROSL DP modela);

- obezbeđivanje pristupa relacionim bazama podataka u skladu sa zahtevima za upravljanje pristupom informacijama koje sadrže informacije koje predstavljaju državnu tajnu klasifikovane najviše od „strogo poverljivo“, kompatibilno sa obaveznom kontrolom pristupa i obaveznom kontrolom integriteta implementiranom u OSSN (u tu svrhu MROSL DP - model je proširen za upotrebu sa PostgreSQL DBMS, što je standardno za OSSN);

- omogućavanje pristupa informacijama putem servera za obradu hipertekstualnih podataka, razmjenu e-mail poruka u skladu sa zahtjevima za upravljanje pristupom informacijama koje sadrže informacije koje predstavljaju državnu tajnu sa oznakom najviše tajne „strogo povjerljivo“. Dodatno, paket dodataka za PaX modul (alat za ograničavanje prava pristupa memorijskim stranicama) dodat je kernelu OSSN distributivnog kompleta, koji osigurava izvršavanje softvera u režimu najmanjih privilegija i zaštitu od iskorištavanje različitih ranjivosti u njemu od strane:

- zabrana pisanja u memorijsko područje označeno kao izvršno;

- zabrana stvaranja izvršnih memorijskih područja;

- zabrana kretanja segmenta koda;

- zabrana kreiranja izvršnog steka;

- nasumična distribucija adresnog prostora procesa. Važna komponenta OSSN-a je sigurnosni podsistem PARSEC, koji proširuje standard sistema privilegija za OS porodice Linux, dizajniran da prenese korisnicima prava na obavljanje OSSN administratorskih funkcija uz podršku za obaveznu kontrolu pristupa i obaveznu kontrolu integriteta. PARSEC podsistem podržava sljedeće proširene privilegije:

- šalju signale procesima, zanemarujući diskreciona i obavezna pravila kontrole pristupa;

- promijeniti nivoe pristupa (obavezne oznake) korisničkih naloga i postaviti druge privilegije;

- promijeniti nivoe privatnosti (obavezne oznake) privatnosti datoteka;

- upravljati politikom revizije;

- zanemarite pravila obavezne kontrole pristupa prilikom čitanja i pretraživanja datoteka (isključujući funkciju pisanja);

- kreirajte privilegovanu utičnicu i promijenite njen nivo privatnosti;

- promijeniti vrijeme pristupa fajlu;

- ignorisati obaveznu kontrolu pristupa prema nivoima privatnosti i nehijerarhijskim kategorijama;

- postaviti dozvole za fajlove;

- postaviti bilo koji konzistentan skup privilegija za odabrani proces;

- promijeniti nivo privatnosti tačke mrežne veze.

Sigurnosni podsistem PARSEC implementira navedene proširene privilegije pomoću mehanizma presretanja sistemskog poziva (hook), koji presreće i analizira argumente zahtjeva procesa i, u skladu sa utvrđenim pravilima obavezne kontrole pristupa, ih dozvoljava ili odbija. Prema tome, u OSSN-u, kontekst vjerodajnica (nivoi povjerljivosti, pristupa i integriteta koji se koriste u zahtjevu) se čita svaki put kada se uputi zahtjev, lokalno ili daljinski (unutar RSP-a) pokrenutog procesa.

Jedinstvena karakteristika PARSEC sigurnosnog podsistema je njegova implementacija kao XPARSEC modula koji proširuje funkcionalnost X.Org servera i Fly-wm menadžera prozora. Zahvaljujući ovom modulu, X.Org server dobija mogućnost da odredi privilegije X.Org klijenta (programa sa GUI interfejsom) i prenese ih pomoću modifikovanog X protokola u Fly-wm menadžer prozora, koji obavlja privilegovane operacije tokom pokretanja X.Org klijenta sa različitim mandatnim kontekstima. Istovremeno, na Fly radnoj površini se prikazuje sljedeće:

- kontekst vjerodajnica korisničke sesije u području obavijesti na traci zadataka;

- propisani nivo povjerljivosti i integriteta svakog prozora;

- Windows razina privatnosti za lokalno i udaljeno pokrenuta aplikacija(okvir u boji - okvir prozora aplikacije);

- nivo mandata i integritet svih aplikacija koje se nalaze na Fly desktopu.

2.3. Aplikacije OSSN

Razmatrane arhitektonske karakteristike OSSN-a, kao implementacije EPP-a zasnovanog na mrežnoj infrastrukturi domene ALD, i integrisanog informacijskog sigurnosnog kompleksa integrisanog u OSSN distributivni komplet, određuju njegove glavne oblasti primjene, koje općenito postavlja programer u oblasti: softverski i hardverski kompleksi i kompleksi alata za automatizaciju;

- lokalne (korporativne) računalne mreže;

- geografski raspoređeni AS.

Trenutno, na osnovu OSSN distributivnog kompleta, implementiran je niz ASZI projekata u ministarstvima i resorima: Federalnoj službi bezbednosti Rusije, Federalnoj službi bezbednosti Rusije, Ministarstvu odbrane Rusije, Spoljnoobaveštajnoj službi Rusije. Rusija, Federalna služba za kontrolu droga Rusije, Federalna kazneno-popravna služba Rusije, Federalna poreska služba Rusije, GUPS Rusije, Ministarstvo zdravlja Rusije, Ministarstvo obrazovanja i nauke Rusije, unutrašnje trupe Ministarstvo unutrašnjih poslova Rusije; državne korporacije i agencije: Rosatom, Roskosmos, Rostekhnologii, niz preduzeća vojno-industrijskog kompleksa; u okviru interresornog informacioni sistem državni automatizovani sistem državne odbrane (GAS GOZ).

Na sl. Na slici 2.3 prikazana je varijanta implementacije korporativne sigurne lokalne mreže (ZLAN) koja podržava multiservisni komunikacioni sistem koji obezbeđuje implementaciju sigurnih usluga:

- video konferencije;

- IP telefonija;

- Informacijski portal baziran na web serveru;

- serveri baze podataka;

- mail server.

Ovi servisi su implementirani na osnovu serverskih platformi koje rade u serverskoj verziji OSSN instalacije izdanja Smolensk. As klijentski računari takvi ZLVS su:

- stacionarni ili mobilni računari sa Intel x86-64 procesorskom arhitekturom, koji rade u klijentskoj verziji OSSN instalacije izdanja Smolensk;

- tablet računari sa ARM procesorskom arhitekturom koji rade u klijentskoj verziji OSSN instalacije izdanja Novorossiysk.

Na sl. Slika 2.3 pokazuje da je za pretplatnike korporativnog ZLAN-a EPP organiziran na osnovu domene mrežne infrastrukture ALD sa namjenskim kontrolerom domene koji radi u serverskoj verziji OSSN instalacije Smolensk izdanja. Dodatno, u okviru takvog ZLAN-a može se implementirati privatni oblak servis (Private Cloud), implementiran korištenjem tehnologija virtuelizacije OSSN izdanja „Smolensk“ (Sl. 2.4).

U uslovima udaljenog pristupa resursima razmatranim na sl. 2.3 ZLAN putem komunikacionih kanala zakupljenih od pružaoca telekomunikacionih usluga, mobilne radne stanice udaljenih ZLAN pretplatnika mogu se povezati na ZLAN servere koristeći, na primjer, VPN/MPLS mehanizme. Istovremeno, na granici korporativnog segmenta ZLAN-a instaliran je granični kriptoruter - firewall, koji može funkcionirati na osnovu OSSN-a Tula izdanja. Primjer šeme za takvu implementaciju udaljenog pristupa ZLAN-u prikazan je na sl. 2.5.

Dakle, skup OSSN izdanja pruža mogućnost kreiranja i ASZI na različitim softverskim i hardverskim platformama, kao i različite konfiguracije sigurnih kompjuterske mreže uključujući, ali ne ograničavajući se na, tehnologije oblaka i sigurne mehanizme daljinskog pristupa.

UVOD

operaciona sala Linux sistem naslijedio Unix sigurnosni sistem, razvijen još 70-ih godina, napredan u vrijeme svog nastanka, ali je danas očigledno nedovoljan. Svaki korisnik ima potpunu slobodu djelovanja u okviru svojih ovlasti po principu sve ili ništa. To dovodi do činjenice da se za određene zadatke korisniku često daje mnogo više prava nego što je stvarno potrebno. Dakle, korisnik koji je dobio pristup sa pravima sistemskog naloga može postići skoro puna kontrola preko sistema.

Tokom rada bilo koje aplikacije mogu doći do različitih odstupanja, što rezultira njenim anomalnim izvođenjem. To mogu biti i sistemski kvarovi, programske greške i vještački izazvane situacije. Haker, koji je otkrio da je pod određenim uslovima moguće uticati na izvršavanje programa, prirodno će pokušati da to iskoristi. Gotovo je nemoguće predvidjeti ponašanje programa u slobodnom načinu rada. Primjer za to su antivirusi, koji cijelo vrijeme rade u ritmu "sustizanja", ne pružaju zaštitu od takozvanih zero-day napada. Međutim, normalno ponašanje programa može se opisati korištenjem relativno jednostavnih pravila. Kao rezultat toga, pojavilo se nekoliko projekata koji implementiraju koncept proaktivne zaštite.

Ovo seminarski rad je studija softverskih proizvoda koji imaju za cilj jačanje sigurnosti operativnog sistema, komparativna analiza njihove glavne karakteristike, kao i sumiranje rezultata obavljenog rada i obrazloženje njihove praktične primjene.

KONCEPT ZAŠTIĆENOG OPERATIVNOG SISTEMA. SELINUX

Koncept sigurnog operativnog sistema

Operativni sistem- skup programa koji obezbeđuje kontrolu hardvera računara, organizuje rad sa fajlovima i izvršavanje aplikativnih programa, koji vrši unos i izlaz podataka.

Izračunavanje "najsigurnijeg OS" nije tako jednostavno kao što se čini na prvi pogled. Glavni kriterijum, kojim se rukovode korisnici koji nisu upućeni u bezbednosne standarde je broj identifikovanih ranjivosti. Međutim, minimum pronađenih rupa u sistemu još uvijek nije razlog da se smatra pouzdano zaštićenim. Kada je u pitanju sigurnost, postoji niz faktora koje treba uzeti u obzir, uključujući:

- da li se vrši kontrola kvaliteta izvornog koda OS;

- šta se daje standardne postavke sigurnost;

– koliko brzo i efikasno se objavljuju popravci;

- kako je uređen sistem raspodjele ovlašćenja i još mnogo toga.

Prilikom odabira sigurnog OS-a svakako treba uzeti u obzir Linux operativni sistem.

Prvo, Windows operativni sistem nikada nije dizajniran direktno da obezbedi sigurnost sistema, uvek je bio zatvoren od spoljašnjih očiju - sav Windows kod je šifrovan. U teoriji, Windows se može pripremiti za bezbednu upotrebu, ali to još niko nije uradio, jer bi za to trebalo mnogo vremena. Linux, zahvaljujući svojoj otvorenosti, omogućava rad sa izvornim kodom OS-a. Već su objavljene posebne verzije Linux OS-a, koje su apsolutno sigurne.

Drugo, Live CD tehnologija - Linux se "može" pokrenuti i implementirati vrlo brzo bez instaliranja HDD. Takav bezbedan OS se može snimiti na optički disk ili USB drajv i uvek ga imati sa sobom. "U tren oka" moguće je nabaviti operativni sistem sa gotovim desktopom i pripadajućim aplikacijama za rad na internetu, bez obzira na to koji je glavni operativni sistem instaliran na računaru koji se koristi.

Kernel je centralna komponenta operativnog sistema. Odgovoran je za upravljanje sistemskim resursima, komunikaciju između hardvera i softvera i sigurnost. Kernel igra ključnu ulogu u održavanju sigurnosti na višim nivoima.

Kao što je već navedeno ranije, postoji niz važnih zakrpa za jezgro Linuxa koje imaju za cilj obezbjeđivanje sigurnosti sistema. Njihove značajne razlike leže uglavnom u načinu na koji se administriraju i kako su integrisani u postojeći sistem. Također, zakrpe obezbjeđuju kontrolu pristupa između procesa i objekata, procesa i drugih procesa, objekata i drugih objekata.

Operativni sistem se zove zaštićeno ako pruža sredstva zaštite od glavnih klasa prijetnji. Zaštićeni OS mora nužno sadržavati sredstva za ograničavanje pristupa korisnika njegovim resursima, kao i sredstva za autentifikaciju korisnika koji počinje raditi sa OS-om. Osim toga, zaštićeni operativni sistem mora sadržavati sredstva za sprječavanje slučajnog ili namjernog kvara operativnog sistema.

Ako OS pruža zaštitu ne od svih glavnih klasa prijetnji, već samo od nekih, takav OS se naziva djelimično zaštićen .

Pristupi izgradnji sigurnih operativnih sistema

Postoje dva glavna pristupa kreiranju sigurnih operativnih sistema – fragmentirani i složeni. At fragmentarno pristup, zaštita se prvo organizira od jedne prijetnje, zatim od druge, itd. Primjer fragmentiranog pristupa je situacija u kojoj se kao osnova uzima nezaštićeni operativni sistem (npr. Windows 98), antivirusni paket, sistem šifriranja, sistem registracije aktivnosti korisnika itd.

Kada se koristi fragmentirani pristup, podsistem zaštite OS je skup različitih softverskih proizvoda, po pravilu, različitih proizvođača. Ovi softverski alati rade nezavisno jedan od drugog, dok je gotovo nemoguće organizovati njihovu blisku interakciju. Osim toga, pojedinačni elementi takvog zaštitnog podsistema možda neće raditi ispravno u prisustvu jedni drugih, što dovodi do naglog smanjenja pouzdanosti sistema.

At integrisan U ovom pristupu, zaštitne funkcije se uvode u OS u fazi projektovanja OS arhitekture i čine njen sastavni dio. Odvojeni elementi zaštitnog podsistema stvoreni na osnovu integrisanog pristupa usko su u međusobnoj interakciji prilikom rešavanja različitih problema vezanih za organizaciju zaštite informacija, pa su sukobi između njegovih pojedinačnih komponenti praktično nemogući. Podsistem zaštite, kreiran na osnovu integrisanog pristupa, može se urediti na način da u slučaju fatalnih kvarova u funkcionisanju njegovih ključnih elemenata, dovede do pada OS-a, što sprečava napadača da onemogući zaštitne funkcije sistema. Uz fragmentiran pristup, takva organizacija zaštitnog podsistema je nemoguća.

Po pravilu, podsistem zaštite OS, kreiran na osnovu integriranog pristupa, dizajniran je tako da su njegovi pojedinačni elementi zamjenjivi. Odgovarajući programski moduli mogu se zamijeniti drugim modulima.

Administrativne mjere zaštite

Zaštita hardvera i softvera OS mora biti dopunjena mjerama administrativne zaštite. Bez stalne kvalifikovane podrške od strane administratora, čak i pouzdana softverska i hardverska zaštita može propasti. Navodimo glavne administrativne mjere zaštite.

- 1. Stalno praćenje ispravnog funkcionisanja OS-a, posebno njegovih zaštitnih podsistema. Zgodno je organizirati takvu kontrolu ako OS najviše podržava automatsku registraciju važnih događaja (evidentiranje događaja) u posebnom časopisu.

- 2. Organizacija i održavanje adekvatne sigurnosne politike. Sigurnosna politika OS-a mora se stalno prilagođavati, promptno reagujući na pokušaje uljeza da savladaju zaštitu OS-a, kao i promjene u konfiguraciji OS-a, instalaciju i uklanjanje aplikativnih programa.

- 3. Uputa korisnika operativnog sistema o potrebu pridržavanja sigurnosnih mjera pri radu sa OS i kontrolu poštivanja ovih mjera.

- 4. Redovno kreiranje i ažuriranje rezervnih kopija OS programi i podaci.

- 5. Stalno praćenje promjena u konfiguracijskim podacima i sigurnosnoj politici OS. Preporučljivo je pohranjivati informacije o ovim promjenama na neelektronskim medijima za pohranu podataka, kako bi napadaču koji je savladao zaštitu OS-a bilo teže prikriti svoje neovlaštene radnje.

Drugi operativni sistemi mogu zahtijevati druge administrativne mjere za zaštitu informacija.

Adekvatna sigurnosna politika

Odabir i održavanje adekvatne sigurnosne politike jedan je od najvažnijih zadataka OS administratora. Ako je sigurnosna politika usvojena u OS-u neadekvatna, onda to može dovesti do pristupa napadaču sistemskim resursima i do smanjenja pouzdanosti OS-a.

Poznata je tvrdnja: što je OS bolje zaštićen, korisnicima i administratorima je teže raditi s njim. To je zbog sljedećih faktora:

- sistem zaštite nije uvijek u mogućnosti da utvrdi da li je neka radnja korisnika zlonamjerna. Dakle, sistem zaštite ili ne sprečava određene vrste neovlašćenog pristupa, ili zabranjuje neke potpuno legalne radnje korisnika. Što je veća sigurnost sistema, to je šira klasa onih pravnih radnji korisnika koje podsistem zaštite smatra neovlašćenim;

- bilo koji sistem koji pruža karakteristike bezbednosti informacija zahteva od administratora da ulože određene napore da održe adekvatnu bezbednosnu politiku. Što više zaštitnih funkcija u OS-u, više vremena i novca trebate potrošiti na održavanje zaštite;

- Podsistem zaštite OS, kao i svaki drugi softverski paket, troši resurse računarskog hardvera. Što su zaštitne funkcije OS-a složenije, to se više računarskih resursa (procesorsko vrijeme, RAM, itd.) troši na održavanje funkcionisanja zaštitnog podsistema i manje resursa ostaje za aplikativne programe;

- Održavanje prestroge sigurnosne politike može negativno utjecati na pouzdanost OS-a. Preterano kruta sigurnosna politika može dovesti do teško uočljivih grešaka i kvarova u radu OS-a, pa čak i do njegovog pada.

Optimalna adekvatna sigurnosna politika - to je sigurnosna politika koja ne samo da sprječava napadače da izvode neovlaštene radnje, već i ne dovodi do gore opisanih negativnih efekata.

Adekvatnu sigurnosnu politiku određuje ne samo arhitektura OS-a, već i njegova konfiguracija, instalirani aplikativni programi itd. Formiranje i održavanje adekvatne sigurnosne politike OS-a može se podijeliti u više faza.

- 1. Analiza prijetnji. Administrator OS-a razmatra moguće sigurnosne prijetnje za ovu instancu OS-a. Među mogućim prijetnjama izdvajaju se najopasnije, za zaštitu od kojih treba dati maksimalna sredstva.

- 2. Formiranje zahtjeva za sigurnosnu politiku. Administrator određuje koja sredstva i metode će se koristiti za zaštitu od određenih prijetnji. Na primjer, zaštita od neovlaštenog pristupa određenom OS objektu može se riješiti ili putem kontrole pristupa, ili kriptografskim sredstvima, ili upotrebom neke kombinacije ovih sredstava.

- 3. Formalna definicija sigurnosne politike. Administrator određuje koliko konkretno treba ispuniti zahtjeve formulirane u prethodnom koraku. Formulirani su potrebni zahtjevi za konfiguraciju OS-a, kao i zahtjevi za konfiguraciju dodatnih zaštitnih paketa, ukoliko je instalacija takvih paketa neophodna. Rezultat ove faze je detaljna lista postavki konfiguracije OS-a i dodatnih zaštitnih paketa, naznačujući u kojim situacijama, koje postavke treba instalirati.

- 4. Implementacija sigurnosne politike. Zadatak ove faze je da dovede konfiguraciju OS-a i dodatne pakete zaštite u skladu sa sigurnosnom politikom koja je formalno definisana u prethodnoj fazi.

- 5. Održavanje i korekcija sigurnosne politike. Zadatak administratora u ovoj fazi je da prati usklađenost sa sigurnosnom politikom i izvrši potrebne promjene u njoj kako se pojave promjene u funkcionisanju OS-a.

Ne postoje posebni sigurnosni standardi OS-a. Za procjenu sigurnosti OS koriste se standardi razvijeni za kompjuterske sisteme općenito. Po pravilu, sertifikaciju OS za određenu klasu zaštite prati priprema uslova za adekvatnu bezbednosnu politiku, uz čije bezuslovno ispunjavanje konkretnu instancu OS će biti u skladu sa zahtjevima odgovarajuće klase zaštite.

Definirajući adekvatnu sigurnosnu politiku, OS administrator mora prvo da se fokusira na zaštitu OS-a od specifičnih prijetnji njegovoj sigurnosti.

Osnovne definicijeAlati za analizu sigurnosti operativnog sistema

Alati ove klase dizajnirani su za provjeru postavki operativnog sistema koje utiču na njegovu sigurnost. Ove postavke uključuju: Računi korisnici (nalog), kao što su dužina lozinke i datum isteka; O prava korisnika za pristup kritičnim sistemskim fajlovima; Oh ranjivo...(Zaštita kompjuterskih informacija)

Osnovni pristupi izgradnji sigurnih operativnih sistema

Postoje dva glavna pristupa kreiranju sigurnih operativnih sistema – fragmentirani i složeni. Kod fragmentiranog pristupa prvo se organizira zaštita od jedne prijetnje, zatim od druge itd. Primjer fragmentiranog pristupa je situacija kada se kao osnova uzima nezaštićena operaciona sala...(Zaštita u operativnim sistemima)

PRISTUPI KONSTRUKCIJI PROIZVODNIH FUNKCIJA

METODA DOSTIŽNIH SKUPOVA U cilju analize matematičkog modela sa egzogenim varijablama, koje ćemo u ovom slučaju smatrati kontrolama, razmatraju se neke agregirane varijable koje su indikatori funkcionisanja sistema koji se proučava. Pošto je odnos indikatora...(Matematičke metode ekonomska dinamika)

Koncept sigurnog operativnog sistema

Osnovne definicije Operativni sistem ćemo nazvati sigurnim ako pruža zaštitu od glavnih prijetnji povjerljivosti, integritetu i dostupnosti informacija, ažuriranih uzimajući u obzir specifičnosti rada ove konkretne instance operativnog sistema....(Zaštita u operativnim sistemima)

Sigurnosni standardi operativnog sistema

Analiza prijetnji, kojom se započinje formiranje sigurnosne politike, vrlo je naporan i teško formaliziran postupak. U pravilu, prijetnje od kojih bi trebao zaštititi računarski sistem ili mrežu su vrlo raznolike, uporedite ih međusobno i među njima izdvojite najopasnije...(Zaštita u operativnim sistemima)