Microsoft Baseline Security Analyzer (MBSA) je besplatno distribuirani alat za sigurnosnu analizu za rad Windows sistemi i niz softverskih proizvoda Microsoft(Internet informacione usluge, SQL Server, Internet Explorer i sl.). Izraz "Bazeline" u nazivu MBSA treba shvatiti kao neki referentni nivo na kojem se sigurnost OS može smatrati zadovoljavajućom. MBSA vam omogućava da skenirate računare koji koriste Windows operativni sistem kako biste otkrili velike ranjivosti i prisustvo preporučenih sigurnosnih ažuriranja za instalaciju. Važno je znati koja su ažuriranja instalirana, a koja bi trebala biti instalirana na vašem OS. MBSA pruža takvu verifikaciju pristupajući stalno ažuriranom Microsoft baza podatke u XML formatu, koji sadrže informacije o ažuriranjima koja su objavljena za svaki od Microsoft softverskih proizvoda]. Možete raditi sa MBSA programom preko grafičkog interfejsa i komandne linije. U ovoj lekciji će se razmatrati samo prva verzija rada.

MBSA interfejs je zasnovan na Internet pretraživač istraživač. Glavni prozor programa je podeljen na dve oblasti (slika 2). Pošto je MBSA sesija konfigurisana pomoću čarobnjaka, koraci čarobnjaka su prikazani u levom oknu, a glavni prozor sa opisom radnji svakog koraka je predstavljen u desnom oknu.

Rice. 2. Glavni prozor Microsoft Baseline Security Analyzer 2.0

U prvom koraku "Dobro došli", morate odabrati jednu od radnji (vidi sliku 2):

ü Skenirajte računar;

ü Skenirajte više od jednog računara;

ü Pregledajte postojeće izvještaje koje je MBSA napravio ranije (Pregledajte postojeće sigurnosne izvještaje).

Kada prvi put pokrenete MBSA, morate odabrati prvu ili drugu opciju. Na sljedeći korakčarobnjaka u glavnom prozoru, potrebno je da podesite parametre za skeniranje računara koji rade pod Windowsom (slika 3). Možete da unesete ime ili IP adresu računara koji želite da skenirate (podrazumevano je izabran računar na kojem je pokrenut MBSA).

Korisnik koji pokreće MBSA mora biti administrator na računaru ili biti član grupe sistemskih administratora. U slučaju skeniranja više računara, korisnik mora imati administratorska prava na svakom od računara, ili bolje, administratorska prava domena.

Rice. 3. Odabir računara i opcije skeniranja u MBSA 2.0

Nakon što odaberete računar(e) za skeniranje, morate postaviti opcije skeniranja:

ü Provjera Windows OS-a;

ü provjera lozinki;

ü provjera IIS usluga;

ü provjeravanje SQL server;

ü Provjerite ima li instaliranih sigurnosnih ažuriranja.

Više detaljne informacije o MBSA provjerama možete dobiti na službenoj Microsoft web stranici. Na primjer, kada je postavljena opcija "provjeri lozinke", MBSA provjerava korisničke naloge na računaru lokalni korisnici koje koriste prazne ili jednostavne lozinke (ova provjera se ne izvodi na serverima koji djeluju kao kontrolori domene) sljedećih kombinacija:

ü lozinka je prazna;

ü lozinka odgovara imenu korisničkog naloga;

ü lozinka odgovara imenu računara;

lozinka je riječ "password";

ü Lozinka je "admin" ili "administrator".

Ova provjera također prikazuje poruke o blokiranim računima.

Nakon što su sve opcije postavljene, morate kliknuti na link ispod "Pokreni skeniranje" (vidi sliku 3). Kada prvi put skenirate MBSA, potrebna vam je internetska veza za preuzimanje sa Microsoft web lokacije. Download Center(http://www.microsoft.com/downloads) XML datoteka koja sadrži trenutni referentna baza ranjivosti. MBSA prvo preuzima ovu datoteku u arhiviranu cab datoteku, a zatim je nakon provjere potpisa raspakuje na računar sa kojeg će se pokrenuti.

Također je moguće raditi MBSA bez internetske veze offline. Da biste to učinili, preuzmite gore opisanu datoteku i stavite je u odgovarajući direktorij.

Kada se cab datoteka raspakira, MBSA će skenirati navedene računare operativni sistem, setove ažuriranja i programe u upotrebi. MBSA zatim analizira XML datoteku i utvrđuje sigurnosna ažuriranja koja su dostupna za instalirani softver. Da bi MBSA odredio koje je ažuriranje instalirano na skeniranom računaru, mora znati tri stvari: ključ registratora, verziju datoteke i kontrolna suma za svaki fajl instaliran uz ažuriranje.

Ako bilo koji podatak na skeniranom računaru ne odgovara odgovarajućim stavkama u XML datoteci, MBSA će utvrditi da odgovarajuće ažuriranje nedostaje, što će se odraziti u konačnom izvještaju.

Nakon skeniranja jednog računara, MBSA će automatski pokrenuti prozor "Prikaži sigurnosni izvještaj" i prikazati rezultate skeniranja. Ako je skenirano više računara, trebali biste odabrati način rada "Izaberite sigurnosni izvještaj za pregled" da biste vidjeli rezultate skeniranja. Izvještaj koji generira MBSA podijeljen je u pet sekcija:

ü Rezultati skeniranja sigurnosnih ažuriranja,

Windows rezultati skeniranja,

Rezultati skeniranja Internet Information Services (IIS),

ü Rezultati skeniranja SQL Servera,

ü Rezultati skeniranja desktop aplikacija.

Neki odeljci su dalje raščlanjeni na odeljke o specifičnim problemima bezbednosti računara i pružaju sistemske informacije za svaku od provjera navedenih u Tabeli 1. Opis svake provjere operativnog sistema je prikazan u izvještaju zajedno sa uputstvima za popravljanje otkrivenih ranjivosti.

Zadatak. Rad sa Microsoft Baseline Security Analyzer 2.0

U ovoj laboratoriji ćete naučiti kako koristiti MBSA 2.0 alat za analizu sigurnosti. Prvo ćete konfigurisati postavke na svom Windows XP Professional računaru kako biste omogućili MBSA da radi bez internetske veze, a zatim ćete skenirati i generisati izvještaj o napretku.

Vježba 1: Priprema Windows XP Professional računara za MBSA rad van mreže

Provjerite da li vaša radna površina ima MBSA prečicu. Ako je oznaka pronađena, uradite vježbu 2.

Ako prečica nedostaje, slijedite ove korake:

ü Pokrenite Internet Explorer ili bilo koji drugi pretraživač i unesite sljedeću adresu adresna traka:

http://download.windowsupdate.com/v6/windowsupdate/redist/standalone/windowsupdateagent20-x86.exe.

ü Preuzmi offline instalater ažurirani agent windows updates i instalirajte ga na računar koji koristi Windows XP Professional.

ü Sačuvajte preuzetu datoteku u sljedeći folder: C:\Documents and Settings\

ü Prečica do Microsoft Baseline Security Analyzer 2.0 bi se trebala pojaviti na radnoj površini

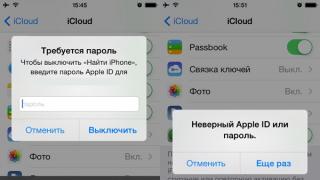

Vježba 2: Provjera lokalnog računala sa MBSA 2.0

1. Dvaput kliknite na MBSA 2.0 prečicu na radnoj površini.

2. MBSA će raditi u režimu grafičkog čarobnjaka i pojaviće se prvi prozor „Dobro došli u Microsoft Baseline Security Analyzer“. Kliknite na vezu "Skeniraj računar".

3. Učitat će se sljedeći prozor čarobnjaka MBSA u kojem trebate postaviti opcije skeniranja. Podrazumevano, polje "Computer name" će prikazati ime trenutnog računara na kojem koristite MBSA. U opcijama skeniranja poništite izbor "Provjeri IIS administrativne ranjivosti".

5. Pošto ne postoji internet veza, "Filed to download security update database" će se prvo pojaviti ispod trake toka skeniranja. Nakon nekoliko sekundi, MBSA će započeti proces vanmrežnog skeniranja i poruka "Trenutačno skeniranje" će se promijeniti.<Имя компьютера>".

6. Nakon što je skeniranje završeno, učitat će se izvještaj s rezultatima.

7. Pažljivo proučite izvještaj. Prevedi i pokaži učitelju.

1. Šta je ranjivost?

2. Navedite tipične ranjivosti.

3. Objasnite glavne pristupe otkrivanju ranjivosti.

4. Šta znači pojam "Osnovna linija"?

5. U kojim režimima mogu raditi sa MBSA?

©2015-2019 stranica

Sva prava pripadaju njihovim autorima. Ova stranica ne tvrdi autorstvo, ali pruža besplatno korišćenje.

Datum kreiranja stranice: 2016-04-12

Glavni cilj ovog članka je pružiti administratorima materijal koji će im omogućiti da povremeno pokreću MBSA u automatskom načinu rada i šalju izvještaje na adrese Email. Ovo će značajno povećati nivo svijesti o sigurnosnom statusu u korporativnoj mreži.

Kao dio korporativna infrastruktura morate imati ažurne informacije o stanju nivoa sigurnosti. Unatoč činjenici da na tržištu postoje vrijedni proizvodi koji to dozvoljavaju automatsko skeniranje prema datim obrascima imaju dovoljno visoka cijena. Microsoft je objavio proizvod pod nazivom Microsot Baseline Security Analyzer, koji skenira Microsoft proizvode u potrazi za ranjivostima.

Glavna svrha ovog članka je pružiti administratorima materijal koji će im omogućiti da povremeno pokreću MBSA u automatskom načinu rada i šalju izvještaje na adrese e-pošte. Ovo će značajno povećati nivo svijesti o sigurnosnom statusu u korporativnoj mreži.

Unutar MBSA moguće je pokrenuti skeniranje putem komandne linije - mbsacli.exe. Komanda ima nekoliko tipki koje će vam omogućiti da upravljate skeniranjem.

Provjera domene \ kompjutera po imenu |

||

Provjera po IP adresi |

||

Početna IP adresa - krajnja IP adresa |

Provjera raspona IP adresa |

|

Ime datoteke.txt |

Provjera u odnosu na fajl sa listom IP adresa |

|

ime domena |

Provjera domene |

|

Odaberite koju provjeru ne želite izvršiti. Opcije: "OS" (operativni sistem), "SQL" (SQL server), "IIS" (ISS web server), "Ažuriranja" (ažuriranja), "Lozinka" (lozinke). razmaci Primjer: OS+SQL+ISS+ Ažuriranja+Lozinka |

||

Prikaži samo ažuriranja odobrena na WSUS-u. |

||

Prikaži sva ažuriranja čak i ako ih WSUS ne prihvati. |

||

Ne provjeravajte nova verzija MBSA |

||

Ime dokumenta |

Predložak naslova izvještaja. ima parametre: %D% - ime domene, %C% ime računara, %T% - vrijeme, %IP% - IP adresa. Podrazumevano: %D% - %C% (%T%). |

|

Ne prikazuj proces verifikacije. |

||

Ne prikazujte izvještaj kada skenirate jedan računar. |

||

Ne prikazuj izvještaj o grešci. |

||

Ne prikazuj izvještaj. |

||

Nemojte pokazivati sve gore navedeno |

||

Izvještaj u UNICODE-u |

||

Korisničko ime |

Korisničko ime korišteno za skeniranje. |

|

Korisnička lozinka |

Lozinka korisnika koja se koristi za skeniranje. |

|

Ime dokumenta |

Određuje izvor podataka koji sadrži informacije o dostupnim sigurnosnim ažuriranjima. |

|

Ažuriranja sa Windows uslovi agent za ažuriranje |

||

Provjera ažuriranja web lokacije Microsoft Update. |

||

Nemojte preuzimati ažuriranja sa lokacije Microsoft Update prilikom provere. |

||

Pokretanje skeniranja u režimu samo za ažuriranje koristeći samo mbsacli.exe i wusscan.dll. Ovaj ključ se može koristiti samo sa ključevima /catalog, /wa, /wi, /nvc, /unicode. |

||

Prikaži sve izvještaje. |

||

Prikaži izvještaje za posljednje skeniranje |

||

Ime dokumenta |

Prikaži opći izvještaj. |

|

Ime dokumenta |

Prikaži detaljan izvještaj |

|

Ime imenika |

Direktorij za spremanje revizorskih izvještaja. |

Imajući na raspolaganju informacije o ključevima koje koristi komanda mbsacli.exe, možemo kreirati vlastitu skriptu za skeniranje prema našim zahtjevima. Zadatak je postavljen na sledeći način: potrebno je proveriti računare (opseg IP adresa) korišćenjem podataka WSUS servisa i sačuvati izveštaj u određenom direktorijumu Format izveštaja: naziv računara - vreme. Naredba će izgledati ovako:

mbsacli.exe /r [početnoIP adresa]-[krajIP adresa] /q /wa/o %IP%-%T% /u [Domena/korisničko ime] /p [korisnička lozinka] /rd [direktorij u koji će se izvještaji čuvati]

Nakon nekog vremena pojavit će se izvještaji o hostovima u rasponu IP adresa.

Ovaj zadatak će mapirati glavne sigurnosne probleme koje će administratori morati istražiti kako bi riješili ranjivosti.

Ali vrlo često, neka prilično kritična ažuriranja sistema nedostaju na WSUS-u. MBSA će identificirati ove probleme. Dovoljno je pokrenuti gornju naredbu sa tipkom /mu umjesto /wa. Za prijavu datoteka u Problemu − Windows sigurnost Ažuriranja će pokazati koja su ažuriranja potrebna za ovaj računar.

Provjerite automatizaciju

Kao što je gore prikazano, morate imati dva izvještaja koji pokazuju razliku između instaliranih ažuriranja sa WSUS-a i ažuriranja dostupnih na Microsoft Update serveru. Da biste to učinili, trebate koristiti dvije različite mape za pohranjivanje izvještaja podijeljenih po datumima skeniranja.

Runtime datoteka (.bat) za provjeru MBSA pomoću WSUS usluge će izgledati ovako:

@echo off

cdc:/(Fascikla za pohranu izvještaja)/WSUS

MD %datum:~-10%

mbsacli.exe /rosnovnoIP]-[konačanIP] /q /wa /rd c:/ (Folderskladištenjeizvještaji)/WSUS/%datum:~-10%

Izvršni fajl (.bat) za provjeru MBSA pomoću Microsoft Update servera će izgledati ovako:

@

echoisključeno

cdc:/(Fascikla za pohranu izvještaja)/MU

MD %

datum:~-10%

cd "C:\Program Files\Microsoft Baseline Security Analyzer 2"

mbsacli.exe /rosnovnoIP]-[konačanIP] /q /mu /rd c:/ (Folderskladištenjeizvještaji)/MU/%datum:~-10%

Bat-fajlovi se međusobno razlikuju po ključevima /wa ili /mu, koji određuju oblast za poređenje ažuriranja i fascikle u koje treba da se čuvaju izveštaji.

Bat datoteke ne sadrže /u i /p prekidače sa parametrima korisničkog imena i lozinke. Ovo je učinjeno jer nema potrebe za pohranjivanjem lozinki otvorena forma u bat fajlovima. Radi sigurnosti morate koristiti "Task Scheduler", koji je konfiguriran: u ime kojeg korisnika će se izvršiti bat datoteka.

Unutar sistema Microsoft Windows postoji "Task Scheduler" koji vam omogućava da izvršite potrebne radnje u određeno vrijeme. Takođe vam omogućava da dodate potrebne argumente. U našem slučaju to su dva ključa /u i /p sa parametrima Korisničko ime i lozinka

Za ovo stvaramo novi zadatak odabirom stavke "Kreiraj jednostavan zadatak" i davanjem opisa (slika 1).

U prozoru „Task trigger“ podesite učestalost provjere (dovoljno je jednom sedmično) (slika 2).

U prozoru "Nedeljno" podesite vreme za skeniranje (vreme mora da funkcioniše, pošto skenirani računar mora biti uključen. (Sl. 3).

U prozoru "Radnja" odaberite akciju "Pokreni program". (Sl. 4).

U prozoru "Pokreni program" putem dugmeta "Pregledaj" izaberite bat fajl namenjen za skeniranje sa koristeći WSUS(Sl. 5).

Nakon kreiranja zadatka potrebno je otvoriti njegova svojstva i na kartici "Općenito" odabrati stavku "Pokreni bez obzira na registraciju korisnika", što će vam omogućiti da izvršavate zadatke bez potrebe za registracijom u sistemu, npr. server (slika 6)

Izvodimo gornje korake da kreiramo drugi zadatak skeniranja koristeći ažuriranja sa servera Microsoft Update i navodeći odgovarajuću bat datoteku.

Zaključak. Proizvod Microsoft Baseline Security Analyzer nema bogatu funkcionalnost zbog svoje „slobodnosti“, ali zahvaljujući upotrebi različitih prekidača sa parametrima u komandnoj liniji, omogućava vam da povećate nivo informacija o statusu bezbednosti i dobijete informacije za eliminirati ranjivosti u korporativnom okruženju.

Takođe, upravljanje komandnom linijom omogućava administratorima da automatizuju proces dobijanja neophodnih izveštaja o bezbednosnom statusu.

Poznata funkcija provjere prisutnosti svih neophodna ažuriranja Windows OS. Vlasnici drugih moraju tražiti druga rješenja. Postoji mnogo programa koji analiziraju sistem na ranjivosti. Ali šta je sa situacijom u kojoj morate da saznate da li nedostaju ažuriranja za sistem? Da li je sistem usklađen sa sigurnosnim preporukama samih programera? U ovom slučaju, ne bih se nadao poslu. Kako ne bih vjerovao da korporacija iz Redmonda nema šta ponuditi za takav slučaj.

Microsoft Baseline Security Analyzer

Danas ću govoriti o programu koji je izdao sam Microsoft za analizu Windows sistema, namijenjenom sistemskim administratorima (za IT profesionalce), ali sasvim pogodan za korištenje u jednostavnom / kućnom korisničkom okruženju.

Program se zove Microsoft Baseline Security Analyzer (MBSA). Besplatno za korištenje, dostupno i za x32 i x64 sisteme. Podržava sve operativne sisteme počevši od Windows 2000.

MBSA se nudi na 4 jezika: engleski, francuski, njemački, japanski. Nažalost, ne postoji ruski jezik.

Među nedostacima ističem potrebu za povezivanjem na Internet normalan rad programa, i, opet, nedostatak ruskog jezika (ima li neko ko želi da napravi prevod?!).

Korak 1: Preuzmite i instalirajte

Dakle, idite na: https://www.microsoft.com/en-us/download/details.aspx?id=55319 i kliknite na veliko crveno dugme "Preuzmi".

U iskačućem prozoru odaberite tip našeg OS x32 ili x64 i kliknite plavo dugme"Sljedeće", nakon čega će započeti preuzimanje.

Veličina programa je samo 1,7 Mb.

Pokrećemo instalater koji nakon svih klikova "Sljedeće" i prihvatanja lica. ugovor će prikazati poruku o uspjehu.

MBSA instalacija je uspješno završena.

Korak 2. Postavke i početak analize

U glavnom prozoru programa odaberite "Skeniraj računar". U sljedećem prozoru označavamo stavke potrebne za postavljanje naše analize.

Stavke "Naziv računara" "IP adresa" "Naziv sigurnosnog izvještaja" su ostavljene "kao što jesu".

Reći ću vam o stvarima koje će vam trebati:

- Provjeri za Windows administrativne ranjivosti– Provjerite ima li Windows administrativnih ranjivosti kao što su status gosta, javne mape, tip sistem podataka i sl.

- Provjerite ima li slabih lozinki- provjerite ranjive, pročitajte "slabe" lozinke.

- Provjerite ima li sigurnosnih ažuriranja– provjerite ima li sigurnosnih ažuriranja.

- Skenirajte samo koristeći Microsoft Update– Skenirajte samo koristeći Microsoft Update. (odaberite ovu stavku)

- Skenirajte samo koristeći offline katalog– skenirajte koristeći samo lokalni imenik (odaberite ako nema internetske veze)

Detaljniji opisi programskih stavki u paragrafu "Saznajte više o opcijama skeniranja" Skeniranje će početi nakon klika na "Pokreni skeniranje".

Korak 3. Analiza i eliminacija ranjivosti

Izveštaj nakon skeniranja će odražavati bezbednosni status računara prema verziji proizvođača.

Moj XP ima rupe u odbrani.

U operativnom sistemu Windows 7, analiza je otkrila probleme sa lozinkama gostiju i korisnika.

Da bismo eliminirali pronađene ranjivosti, nalazimo liniju sa crvenim štitom. Na primjer "Sigurnosna ažuriranja za Windows". Odaberemo stavku "Detalji rezultata" i vidimo detaljnu listu sa ažuriranjima koja nedostaju.

Podrška za XP je završila i teško je doći do nekih ažuriranja.

Umjesto zaključka

Pokušao sam da pričam o jednostavnom i pristupačan način analiza sistema. Mnogi korisnici praktički ne razmišljaju o sigurnosti svog računara, naivno vjerujući da ih ovi problemi neće utjecati.

Nacionalni otvoreni univerzitet "INTUIT": www.intuit.ru Pavel Lozhnikov, Evgeny Mikhailov Predavanje 7. Sistemi za analizu sigurnosti korporativne mreže

(detekcija ranjivosti) na primjeru proizvoda: Microsoft Baseline Security Analyzer i XSpider

Jedan od glavnih elemenata informacione sigurnosti mrežne infrastrukture su operativni sistemi računara, budući da oni akumuliraju ogromnu većinu korišćenih mehanizama zaštite: sredstva za ograničavanje pristupa resursima, autentifikaciju korisnika, reviziju događaja itd. sigurnost mrežne infrastrukture organizacije direktno zavisi od efikasnosti zaštite operativnih sistema uopšte.

Ova lekcija će pokriti softvera analizirati sigurnost Microsoft operativnih sistema, kao što su:

Microsoft Baseline Security Analyzer (MBSA);

Sigurnosni skener XSpider 7.0 (proizvođač LLC "Positive Technologies", Rusija).

Kao prvo

Da biste završili laboratorijske vježbe ove lekcije, morate imati dva računara (možete koristiti virtuelne mašine). Na jednom računaru koji koristi Windows XP Professional, morate instalirati sljedeće softverske proizvode:

Microsoft Baseline Security Analyzer (MBSA); XSpider 7.0;

Microsoft SQL Server 2000

Softverski kompleks Magnum v. 1.0.4, koji se sastoji od sljedećih programa: MySQL server, Apache web server, PHP okruženje za razvoj web aplikacija.

Posljednja dva softverska proizvoda su instalirana za otkrivanje ranjivosti u njima i opciona su. Na drugom računaru (serveru) koji radi pod Windows 2003 Server, potrebno je da dodate uloge server datoteka i WINS servere.

6.1. Principi rada sistema sigurnosne analize

Da bismo razumeli principe rada sistema bezbednosne analize, potrebno je definisati neke pojmove i definicije. Ključni koncept ove lekcije je "ranjivost". Sigurnosna ranjivost OS-a se podrazumijeva kao njegovo svojstvo (propust) koje napadač može koristiti za obavljanje neovlaštenog pristupa (UAS) informacijama. Sistemi sigurnosne analize su u stanju da otkriju ranjivosti mrežna infrastruktura, analiziraju i izdaju preporuke za njihovo otklanjanje, kao i kreiraju različite vrste izvještaja. Tipične ranjivosti uključuju:

nedostatak sigurnosnih ažuriranja OS; pogrešne postavke OS sigurnosni sistemi; neusklađene lozinke; podložnost penetraciji eksterni sistemi; Softverske oznake;

neispravne postavke sistemskog i aplikativnog softvera instaliranog na OS.

Većina sistema za sigurnosnu analizu (XSpider, Internet Scanner, LanGuard, Nessus) otkriva propuste ne samo u operativnim sistemima, već iu najčešćem aplikativnom softveru. Postoje dva glavna pristupa pomoću kojih sistemi za sigurnosnu analizu otkrivaju ranjivosti: skeniranje i ispitivanje [6.4]]. Zbog prvog pristupa, sistemi za sigurnosnu analizu se nazivaju i "sigurnosni skeneri" ili jednostavno "skeneri".

Prilikom skeniranja, sistem sigurnosne analize pokušava indirektnim znakovima utvrditi prisustvo ranjivosti, tj. a da se zapravo ne potvrdi njegovo postojanje pasivna analiza. Ovaj pristup je najbrži i najlakši za implementaciju. Prilikom sondiranja, sistem sigurnosne analize simulira napad koji iskorištava ranjivost koja se testira, tj. aktivna analiza. Ovaj pristup je sporiji od skeniranja, ali vam omogućava da provjerite da li je analizirani objekt prisutan ili ne.

9.10.2014 Sistemi za analizu sigurnosti korporativne mreže (detekcija ranjivosti) na primjeru proizvoda: Microsoft Baseline Securit…

ranjivost računara.

U praksi se ova dva pristupa implementiraju u sigurnosne skenere kroz sljedeće metode verifikacije [ [ 6.4 ] ]:

1. Provjera zaglavlja (Provjera banera);

2. Aktivne provjere sondiranja;

3. Imitacija napada (Exploit check).

Prva metoda je zasnovana na pristupu "skeniranja" i omogućava vam da zaključite ranjivosti na osnovu informacija u zaglavlju odgovora na zahtjev sigurnosnog skenera. Primjer takve provjere bi bio raščlanjivanje zaglavlja mail program Sendmail, kao rezultat toga možete saznati njegovu verziju i izvući zaključak o prisutnosti ranjivosti u njoj.

Aktivne provjere sondiranja su također zasnovane na pristupu "skeniranja". Ova metoda uspoređuje fragmente skeniranog softvera sa poznatim potpisom ranjivosti pohranjenim u bazi podataka sistema sigurnosne analize. Varijacije ove metode su, na primjer, kontrolna suma ili provjere datuma softvera koji se skenira.

Metoda simulacije napada zasniva se na korištenju različitih softverskih defekata i implementira pristup sondiranja. Postoje ranjivosti koje se ne mogu otkriti bez blokiranja ili ometanja usluga operativnog sistema tokom skeniranja. Prilikom skeniranja kritičnih korporativnih mrežnih servera, to je nepoželjno koristiti ovu metodu, budući da ih može onemogućiti - u tom slučaju sigurnosni skener uspješno implementira napad "Odbijanje usluge". Stoga su u većini sistema za sigurnosnu analizu, prema zadanim postavkama, takve provjere zasnovane na simuliranim napadima onemogućene. Kada su uključeni u proces skeniranja, obično se izdaje poruka upozorenja (slika 6.1).

Rice. 6.1. XSpider 7.0 sigurnosni skener upozorava na uključivanje opasnih provjera u proces skeniranja

6.2. Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer (MBSA) je besplatno distribuiran alat za sigurnosnu analizu za Windows operativne sisteme i niz Microsoft softverskih proizvoda (Internet Information Services, SQL Server, Internet Explorer, itd.). Izraz "Bazeline" u nazivu MBSA treba shvatiti kao neki referentni nivo na kojem se sigurnost OS može smatrati zadovoljavajućom. MBSA vam omogućava da skenirate računare koji koriste Windows operativni sistem kako biste otkrili velike ranjivosti i prisustvo preporučenih sigurnosnih ažuriranja za instalaciju. Važno je znati koja su ažuriranja instalirana, a koja bi trebala biti instalirana na vašem OS. MBSA pruža ovu verifikaciju pristupanjem Microsoftovoj konstantno ažuriranoj XML bazi podataka koja sadrži informacije o ažuriranjima koja su objavljena za svaki od Microsoftovih softverskih proizvoda [[6.8]]. Možete raditi sa MBSA programom preko grafičkog interfejsa i komandne linije. U ovoj lekciji će se razmatrati samo prva verzija rada.

MBSA interfejs je baziran na pretraživaču Internet Explorer. Glavni prozor programa podijeljen je u dvije oblasti (slika 6.2). Pošto je MBSA sesija konfigurisana pomoću čarobnjaka, koraci čarobnjaka su prikazani u levom oknu, a glavni prozor sa opisom radnji svakog koraka je predstavljen u desnom oknu.

http://www.intuit.ru/studies/courses/1003/203/print_lecture/5271 |

9.10.2014 Sistemi za analizu sigurnosti korporativne mreže (detekcija ranjivosti) na primjeru proizvoda: Microsoft Baseline Securit…

uvećaj sliku

Rice. 6.2. Glavni prozor Microsoft Baseline Security Analyzer 2.0

U prvom koraku "Dobrodošli" morate odabrati jednu od akcija (pogledajte sliku 6.2): Skenirajte ovaj računar (Skenirajte računar);

Skenirajte više računara (Skenirajte više od jednog računara);

Pregledajte postojeće izvještaje koje je prethodno napravio MBSA (Prikaz postojećih sigurnosnih izvještaja).

Kada prvi put pokrenete MBSA, morate odabrati prvu ili drugu opciju. U sledećem koraku čarobnjaka, u glavnom prozoru, potrebno je da podesite parametre skeniranja za računar(e) koji koristi Windows (slika 6.3). Možete da unesete ime ili IP adresu računara koji želite da skenirate (podrazumevano je izabran računar na kojem je pokrenut MBSA).

Korisnik koji pokreće MBSA mora biti administrator na računaru ili biti član grupe sistemskih administratora. U slučaju skeniranja više računara, korisnik mora imati administratorska prava na svakom od računara, ili bolje, administratorska prava domena.

http://www.intuit.ru/studies/courses/1003/203/print_lecture/5271 |

9.10.2014 Sistemi za analizu sigurnosti korporativne mreže (detekcija ranjivosti) na primjeru proizvoda: Microsoft Baseline Securit…

Rice. 6.3. Odabir računara i opcije skeniranja u MBSA 2.0

Nakon što odaberete računar(e) za skeniranje, potrebno je da podesite opcije skeniranja: proverite Windows OS;

provjera lozinke; provjeravanje IIS-a; provjera SQL servera;

provjerite ima li instaliranih sigurnosnih ažuriranja.

Više informacija o MBSA provjerama možete pronaći na službenoj Microsoft web stranici [ [ 6.1 ] ]. Na primjer, kada je postavljena opcija "provjera lozinke", MBSA provjerava lokalne korisničke račune na računaru koji koriste prazne ili jednostavne lozinke (ova provjera se ne izvodi na serverima koji djeluju kao kontrolori domene) sljedećih kombinacija:

lozinka je prazna; lozinka je ista kao ime korisničkog naloga;

lozinka odgovara imenu računara; lozinka je riječ "password";

lozinka je "admin" ili "administrator".

Ova provjera također prikazuje poruke o blokiranim računima.

Nakon što su sve opcije postavljene, morate kliknuti na link ispod "Pokreni skeniranje" (vidi sliku 6.3). Kada prvi put skenirate MBSA, potrebna vam je internetska veza za preuzimanje sa Microsoftovog centra za preuzimanje ( http://www.microsoft.com/downloads) XML datoteka koja sadrži trenutnu referentnu bazu podataka ranjivosti. MBSA prvo preuzima ovu datoteku u arhiviranu cab datoteku, a zatim je nakon provjere potpisa raspakuje na računar sa kojeg će se pokrenuti.

Također je moguće raditi MBSA van mreže bez internetske veze. Da biste to učinili, preuzmite gore opisanu datoteku i stavite je u odgovarajući direktorij. Za više informacija o ovoj proceduri, pogledajte Vježbu 1 Lab #1.

Kada se cab datoteka raspakira, MBSA će početi skenirati ciljni računar(e) za operativni sistem, setove ažuriranja i programe u upotrebi. Zatim MBSA

http://www.intuit.ru/studies/courses/1003/203/print_lecture/5271 |

9.10.2014 Sistemi za analizu sigurnosti korporativne mreže (detekcija ranjivosti) na primjeru proizvoda: Microsoft Baseline Securit…

analizira XML datoteku i određuje sigurnosna ažuriranja koja su dostupna za instalirani softver [[ 6.9 ]]. Da bi MBSA odredio koje je ažuriranje instalirano na skeniranom računaru, mora znati tri stvari: ključ registratora, verziju datoteke i kontrolni zbir za svaku datoteku instaliranu uz ažuriranje.

Ako bilo koji podatak na skeniranom računaru ne odgovara odgovarajućim stavkama u XML datoteci, MBSA će utvrditi da odgovarajuće ažuriranje nedostaje, što će se odraziti u konačnom izvještaju.

Nakon skeniranja jednog računara, MBSA će automatski pokrenuti prozor "Prikaži sigurnosni izvještaj" i prikazati rezultate skeniranja. Ako je skenirano više računara, trebali biste odabrati način rada "Izaberite sigurnosni izvještaj za pregled" da biste vidjeli rezultate skeniranja. Izvještaj koji generira MBSA podijeljen je u pet sekcija:

Rezultati skeniranja sigurnosnih ažuriranja, rezultati skeniranja Windowsa,

Rezultati skeniranja Internet Information Services (IIS), Rezultati skeniranja SQL Servera,

Rezultati skeniranja desktop aplikacija.

Neki odeljci su dalje raščlanjeni na odeljke o specifičnim problemima bezbednosti računara i pružaju informacije o sistemu za svaku od provera navedenih u Tabeli 6.1. Opis svake provjere operativnog sistema uključen je u izvještaj, zajedno sa uputstvima o tome kako popraviti otkrivene ranjivosti.

Tabela 6.1. Opis provjera koje je izvršio MBSA

Ispitivanje | Opis |

Prikazuje listu lokalnih računa |

|

kompjuterski administratori |

|

Prikazuje postavke revizije na lokalnom računaru |

|

Provjerava da li je funkcija automatske prijave omogućena |

|

Domain Controller | Provjerava da li radi IIS usluga na kontroleru |

domena (DC) |

|

Sigurnosna ažuriranja | sigurnost Exchange Server |

Provjerava tip sistema datoteka (na primjer, NTFS) |

|

Provjerava da li je korisnički račun aktiviran |

|

Prikazuje IE sigurnosne zone za svakog korisnika |

|

IIS Admin Virtual | Pregledava IISADMPWD virtualni direktorij |

IIS alat za zaključavanje | Provjerava da li je postupak zaključavanja IIS-a završen |

IIS bezbednosna ažuriranja Proverava da li nedostaju IIS bezbednosne zakrpe

Lokalni nalog Provjerava da li postoje prazne ili slabe lozinke za Password Test lokalne račune

Sigurnost makroa Navodi postavke za Office makroe po korisniku

Msadc and Scripts Prikaz virtualnog direktorija MSADC i Scripts Virtual Directories

Outlook zone Prikazuje sigurnosne zone programa Outlook za svaku od njih

http://www.intuit.ru/studies/courses/1003/203/print_lecture/5271 |

9.10.2014 Sistemi za analizu sigurnosti korporativne mreže (detekcija ranjivosti) na primjeru proizvoda: Microsoft Baseline Securit…

korisnik |

|

Prikazuje informacije o prisutnosti veza do direktorija |

|

najviši nivo sa Web lokacija ili virtuelnih direktorijuma |

|

Istek lozinke | Prikazuje račune s neograničenim trajanjem |

radnje lozinke nisu navedene u NoExpireOk.txt |

|

Ograniči anonimno | Prikazuje postavke registra koje onemogućuju anonimnost |

korisnici vide listu naloga |

|

Primjeri aplikacija | Prikazuje instalirane primjere aplikacija za IIS |

(npr. Zadana web stranica, IISHelp) |

|

Navodi nebitne usluge (npr. FTP, |

|

SMTP, Telnet, WWW) što može ugroziti sigurnost |

|

Provjerava i prikazuje listu zajedničkih resursa, kao i njihove |

|

ACL-ovi |

|

Sigurnost SQL servera | Provjerava nedostajuće popravke za sistem |

Sigurnost SQL servera |

|

SQL: uloga CmdExec | Provjerava ograničenje za pokretanje CmdExec samo za |

Provjerava da li SQL Server radi na DC-u |

|

SQL: Izloženi SQL | Provjerava da li je prisutna administratorska (SA) lozinka |

u tekstualnoj datoteci (npr. setup.iss ili sqlstp.log) |

|

Provjerava dozvole datoteka u SQL instalacijskom direktoriju |

|

SQL: račun gosta | Navodi baze podataka sa aktivnim nalogom gosta |

Provjerava dozvole registra na ključevima SQL Servera |

|

Provjerava grupno članstvo SQL Server naloga |

|

i SQL Server agent |

|

SQL: SQL račun | Provjerava prazne ili slabe lokalne lozinke |

SQL nalozi |

|

Provjerava da li je SQL Server pokrenut Windows način rada Samo ili |

|

SQL: SysAdmin uloga Prikazuje članove uloge SysAdmin |

|

Prikazuje broj SysAdmina |

|

Provjerava nedostajuće popravke za sistem |

|

WMP sigurnost |

|

Windows sigurnost | Provjerava nedostajuće popravke za sistem |

Windows sigurnost |

|

Prikazuje verziju Windows-a |

|

6.3. XSpider sigurnosni skener

IN U poslednje vreme U Rusiji, sigurnosni skener XSpider verzije 7.0, koji proizvodi domaća kompanija Positive, postaje sve popularniji među stručnjacima za informatičku sigurnost.

http://www.intuit.ru/studies/courses/1003/203/print_lecture/5271 |

9.10.2014 Sistemi za analizu sigurnosti korporativne mreže (detekcija ranjivosti) na primjeru proizvoda: Microsoft Baseline Securit…

Postoji niz karakteristika koje daju prednosti XSpider skeneru kao sistemu za sigurnosnu analizu u odnosu na druge proizvode ove klase. Kao što sami programeri naglašavaju, glavna karakteristika XSpider 7 je njegova jezgra za skeniranje, koja je sposobna imitirati ponašanje potencijalnog napadača. Vrijedi napomenuti i moćno "intelektualno punjenje" XSpider 7, koje je implementirano u ugrađenim heurističkim algoritmima koji vam omogućavaju da pouzdano identifikujete nove ranjivosti koje još nisu objavljene.

Pouzdane i sveobuhvatne XSpider 7 provjere zasnovane su, posebno, na sljedećim inteligentnim pristupima [ [ 6.5 ] ]:

potpuna identifikacija usluga na nasumičnim portovima;

heuristička metoda za određivanje tipova i imena servera (HTTP, FTP, SMTP, POP3, DNS, SSH) bez obzira na njihov odgovor na standardne zahtjeve;

obrada RPC usluga sa njihovom potpunom identifikacijom; provjerava nestandardne DoS napade.

Prošlo je više od 6 godina od objavljivanja prve verzije XSpider skenera. Verzija 7.0, s kojom ćemo se upoznati u ovoj lekciji, je komercijalna, za razliku od prethodnih besplatnih verzija (6.5 i ranije). Positive Technologies ima fleksibilan sistem licenciranja za skener XSider 7. Cijena licence zavisi od broja provjerenih IP adresa, broja radnih stanica sa kojih se vrši skeniranje i perioda važenja pretplate na ažuriranja. Detaljnije informacije o kupovini proizvoda možete pronaći na stranici kompanije: http://www.ptsecurity.ru/xs7rates.asp.

Da biste istražili mogućnosti skenera XSider 7, samo kupite verziju XSpider 7 Professional Edition sa brojem skeniranih IP adresa od 4 do 16. XSpider 7 je instaliran na bilo kom Microsoft Windows operativnom sistemu u režimu čarobnjaka.

Kada pokrenete XSpider 7, na ekranu će se prikazati glavni prozor programa (slika 6.4), koji će prikazati informacije o trenutnoj verziji skenera i licenci.

uvećaj sliku

Rice. 6.4. Glavni prozor XSpider 7.0 skenera koji se pojavljuje kada se pokrene

Na dnu glavnog prozora, u odjeljku "Dokumentacija", nalaze se veze do ugrađenog vodiča i

http://www.intuit.ru/studies/courses/1003/203/print_lecture/5271 |

9.10.2014 Sistemi za analizu sigurnosti korporativne mreže (detekcija ranjivosti) na primjeru proizvoda: Microsoft Baseline Securit…

XSpider vodič za proizvode. Ovi dijelovi dokumentacije se također mogu nazvati važne pogodnosti XSpider. Prvo, udžbenik i priručnik su napisani na ruskom jeziku, koji nije dostupan u svim slični sistemi. Drugo, autor udžbenika, direktor razvoja pozitivnih tehnologija Evgeny Kireev, predstavio je sav materijal na zanimljiv i razumljiv način, uz očekivanje običnih neprofesionalnih korisnika u oblasti informacione bezbednosti.

XSpider 7 ima interfejs sa više prozora. Važno je napomenuti da svaki prozor služi kao interfejs za određeni XSpider zadatak. Koncept "zadatka" je središnji koncept sigurnosnog skenera XSpider 7, omogućava vam da organizirate i sistematizirate proces mrežnog skeniranja. Svako skeniranje hosta se uvijek događa unutar konkretan zadatak, čak i ako ništa nije posebno urađeno za ovo: početno pokretanje XSpider-a uvijek stvara prazan zadatak.

Svaki zadatak u XSpideru definiran je sljedećim atributima:

lista hostova za provjeru (hostovi koji se planiraju provjeriti na sličan način se kombinuju u zadatak);

dnevnik istorije skeniranja datog zadatka; skeniranje profila.

Zadatak se može sačuvati kao datoteka (podrazumevani direktorijum je Program Files\Positive Technologies\XSpider 7.0\Tasks) i prva dva atributa - lista hostova i dnevnik istorije skeniranja - biće upisani u njegovu strukturu podataka.

Profil skeniranja je još jedan koncept XSpider skenera, koji predstavlja skup postavki koje definiraju parametre za hostove skeniranja. Profil se može dodijeliti zadatku čim se generiše. Ako se to ne uradi, koristiće se podrazumevani profil (Default - Standard). Nakon instaliranja sigurnosnog skenera XSpider 7, korisniku je dostupno 14 osnovnih profila (slika 6.5). Važno je shvatiti da sa profilima možete raditi nezavisno od zadataka, možete ih uređivati, kreirati nove i spremati u pojedinačni fajlovi(podrazumevani direktorijum je Program Files\Positive Technologies\XSpider 7.0\Profiles). Zadatak pohranjuje vezu samo do profila iz kojeg treba preuzeti postavke skeniranja.

http://www.intuit.ru/studies/courses/1003/203/print_lecture/5271 |

9.10.2014 Sistemi za analizu sigurnosti korporativne mreže (detekcija ranjivosti) na primjeru proizvoda: Microsoft Baseline Securit…

Rice. 6.5. Osnovni profili dostupni u XSPider 7.0

6.4. Laboratorij 1 - Rad sa Microsoft Baseline Security Analyzer 2.0

U ovoj laboratoriji ćete naučiti kako koristiti MBSA 2.0 alat za analizu sigurnosti. Prvo ćete konfigurisati postavke na svom Windows XP Professional računaru kako biste omogućili MBSA da radi bez internetske veze, a zatim ćete skenirati i generisati izvještaj o napretku.

6.4.1. Vježba 1: Priprema Windows XP Professional računara za MBSA rad van mreže

Vježba se izvodi na virtuelnoj mašini sa operativnim sistemom Windows XP Professional. Svrha ove vježbe je pružiti sljedeće zadatke za rad sa MBSA 2.0 van mreže, tako da nam je potrebna internetska veza. Pogledajte [ [ 6.2 ] ] za više informacija o konfigurisanju MBSA van mreže.

3. Pokrenite Internet Explorer i unesite sljedeću adresu u adresnu traku: http://download.windowsupdate.com/v6/windowsupdate/redist/standalone/windowsupdateagent20-x86.exe.

4. Preuzmite ažurirani samostalni instalacioni program Windows Update Agent i instalirajte ga na računar koji koristi Windows XP Professional.

6.

Sačuvajte preuzetu datoteku u sljedeću mapu: C:\Documents and Settings\

http://www.intuit.ru/studies/courses/1003/203/print_lecture/5271 |

9.10.2014 Sistemi za analizu sigurnosti korporativne mreže (detekcija ranjivosti) na primjeru proizvoda: Microsoft Baseline Securit…

Settings\Application Data\Microsoft\MBSA\2.0\Cache\wsusscn2.cab. Na navedenoj putanji ispod foldera

7. Instalirajte MBSA 2.0 alat. Linkovi na aktuelne verzije MBSA mogu se naći na stranici:http://www.microsoft.com/technet/security/tools/mbsahome.mspx.

8. Prečica do Microsoft Baseline Security Analyzer 2.0 bi se trebala pojaviti na vašoj radnoj površini

6.4.2. Vježba 2: Provjera lokalnog računala sa MBSA 2.0

Vježba se izvodi na virtuelnoj mašini sa operativnim sistemom Windows XP Professional.

1. Prijavite se na sistem kao korisnik sa administratorskim pravima.

2. Na radnoj površini dvaput kliknite na MBSA 2.0 prečicu.

3. MBSA će se pokrenuti u režimu grafičkog čarobnjaka i pojaviće se prvi prozor "Dobro došli u Microsoft Baseline Security Analyzer". Kliknite na vezu "Skeniraj računar".

4. Učitat će se sljedeći prozor čarobnjaka MBSA u kojem trebate postaviti opcije skeniranja. Podrazumevano, polje "Computer name" će prikazati ime trenutnog računara na kojem koristite MBSA. U opcijama skeniranja poništite izbor "Provjeri IIS administrativne ranjivosti".

6. Budući da nema internetske veze, "Filed to download security update database" će se prvo pojaviti ispod trake toka skeniranja. Nekoliko sekundi kasnije MBSA

će pokrenuti proces vanmrežnog skeniranja i promijenit će se u "Trenutno skeniranje<Имя компьютера>".

7. Nakon što je skeniranje završeno, učitat će se izvještaj s rezultatima.

8. Pažljivo pročitajte izvještaj.

6.5. Laboratorijski rad 2. Rad sa sistemom sigurnosne analize

U ovoj laboratoriji ćete naučiti kako raditi sa XSpider 7.0. Prvo ćete kreirati profil za Windows XP Professional Skeniranje ranjivosti, zatim pokrenuti skeniranje i generisati izvještaj o napretku. Prije obavljanja ovog posla, obavezno ažurirajte bazu podataka ranjivosti

6.5.1. Vježba 1: Kreirajte profil za skeniranje ranjivosti OS-a

Windows XP Professional

Vježba se izvodi na Windows XP Professional virtuelnoj mašini sa unapred instaliranim softverom (pogledajte „Pre svega“).

1. Pokrenite virtuelnu mašinu sa operativnim sistemom Windows XP Professional.

2. Prijavite se na sistem kao korisnik sa administratorskim pravima.

3. Pokrenite program XSpider 7.0.

4. U meniju Profil izaberite Uredi trenutni. Otvoriće se prozor za konfigurisanje podrazumevanog profila.

5. Na lijevoj strani stabla postavki odaberite stavku "Skener portova", a odgovarajuće postavke će se pojaviti u desnom dijelu prozora. Podrazumevano, izabrana je datoteka default.prt portova.

6. Pritisnite dugme. Otvoriće se prozor sa listom port fajlova.

7. U gornjem dijelu prozora koji se otvori, na alatnoj traci kliknite na dugme "Novo".

8. U prozoru koji se pojavi ostavite opciju "Isprazni datoteku" i kliknite na dugme "Odaberi".

9. Prozor " Novi fajl portovi". U oblasti za komentare napišite "LabWork portovi".

10. Na dnu prozora, u red za unos "Dodaj port(ove)", unesite sljedeće vrijednosti porta: 80, 123, 135, 137, 139, 3306. Nakon unosa svakog broja porta, kliknite na dugme sa desne strane "Dodati".

12. U okviru liste datoteka portova izaberite datoteku portova koju ste upravo kreirali.

http://www.intuit.ru/studies/courses/1003/203/print_lecture/5271 |

Tokom rada, BSA provjerava sigurnosna ažuriranja operativnog sistema, uredski paket Microsoft Office (za XP verzije i novije), serverske aplikacije kao što su MS SQL Server, MS Exchange Server, Internet Information Server, itd. Osim toga, provjeravaju se brojne postavke vezane za sigurnost, kao što je trenutna politika lozinke.

Hajde da se upoznamo softverski proizvod. Treba napomenuti da je u pripremi opisa ovog laboratorijski rad Korištena je BSA verzija 2.1. Nažalost, proizvod nije lokaliziran, pa je korištena engleska verzija.

Kada se pokrene, otvara se prozor koji vam omogućava da odaberete objekat skeniranja - jedan računar (odabran po imenu ili IP-adresi), nekoliko (specificiranih nizom ip-adresa ili naziv domene) ili pregledate prethodno napravljene izvještaje o skeniranju sistema. Prilikom odabira skeniranja odvojeni računar podrazumevano se zamenjuje ime lokalne stanice, ali možete da navedete ime ili ip-adresu drugog računara.

Možete odrediti listu provjerenih parametara. Na sl. 3.2 predstavlja izbor opcija verifikacije:

- provjera ranjivosti Windows-a uzrokovanih neispravnom administracijom;

- provjera "slabih" lozinki (prazne lozinke, nedostatak ograničenja valjanosti lozinki, itd.);

- provjera ranjivosti na IIS web serveru uzrokovanih neispravnom administracijom;

- slična provjera za MS SQL Server DBMS;

- provjerite sigurnosna ažuriranja.

Prije početka rada, program kontaktira Microsoft server kako bi dobio listu ažuriranja za OS i poznate ranjivosti. Ako u trenutku skeniranja računar nije povezan na Internet, baza podataka ranjivosti se neće ažurirati, program će to prijaviti i neće se vršiti daljnja skeniranja. U takvim slučajevima morate onemogućiti provjeru sigurnosnog ažuriranja (poništavanjem odgovarajućeg polja za potvrdu na ekranu na slici 3.2 ili korištenjem ključa kada koristite komunalne usluge komandna linija , o čemu razgovaraćemo ispod).

Za uspješnu provjeru lokalni sistem neophodno je da se program izvršava u ime naloga sa pravima lokalni administrator. U suprotnom, provjera se ne može izvršiti i prikazat će se sljedeća poruka: "Nemate dovoljno dozvola za izvođenje ove naredbe. Provjerite da li radite kao lokalni administrator ili ste otvorili komandnu liniju koristeći "Pokreni kao administrator" opcija ".

Na osnovu rezultata skeniranja, generira se izvještaj na čijem početku se daje ukupni rezultat nivo sigurnosti konfiguracije skeniranog računara. Na sl. 3.3 na primjer, nivo rizika se procjenjuje kao "ozbiljan" (Severe risk).

Slijedi lista otkrivenih ranjivosti, podijeljena u grupe: rezultati provjere instaliranja ažuriranja, rezultati Windows provere itd. Treba napomenuti da su ažuriranja koje izdaje Microsoft različitih tipova:

sigurnosna ažuriranja- stvarne sigurnosne nadogradnje, obično posvećene popravljanju jedne ranjivosti u softverskom proizvodu;

Ažurirajte zbirne pakete- skup sigurnosnih ispravki koji vam omogućava da popravite nekoliko ranjivosti u isto vrijeme. Ovo pojednostavljuje održavanje procesa ažuriranja softvera (SW);

servisni paket s- skup popravki, povezanih i nepovezanih sigurnost. Instalacija Servisni paket obično popravlja sve ranjivosti pronađene od izdavanja prethodnog servisnog paketa, tako da nema potrebe za instaliranjem privremenih ažuriranja.

U opisu razmatranog rezultata testa (slika 3.4) možete odabrati vezu Detalji rezultata i dobiti više Detaljan opis otkrili probleme ove grupe. Ako imate internet vezu, možete kliknuti na vezu u izvještaju da saznate o sigurnosnoj ispravci koja nedostaje i preuzmete je s weba.

Treba napomenuti da instalacija ažuriranja za sisteme sa visokim zahtevima u oblasti kontinuiteta poslovanja zahteva preliminarnu detaljnu proveru kompatibilnosti ažuriranja sa aplikacijama u upotrebi. Ova provjera se obično vrši na test sistemi sa sličnom konfiguracijom softvera. Istovremeno, za male organizacije i korisnike kućnih računara takva provjera često nije izvodljiva. Stoga, morate biti spremni da vratite sistem nakon toga neuspješno ažuriranje. Za moderni OS Windows porodice to se može učiniti, na primjer, korištenjem specijalni modovi Pokretanje OS-a - Safe Mode ili Posljednja poznata dobra konfiguracija režim pokretanja.

Takođe, treba napomenuti još jednu karakteristiku. Na ovog trenutka osnovni sigurnosni analizator ne postoji u lokaliziranoj ruskoj verziji. A veze do servisnih paketa koje se tamo nalaze mogu upućivati na verzije na drugim jezicima, što može stvoriti probleme prilikom ažuriranja lokaliziranih proizvoda.

Slično, radi se na analizi drugih grupa ranjivosti (slika 3.5). Opisuje se ranjivost, ukazuje se na njen nivo kritičnosti, daju se preporuke za ispravljanje. Na sl. 3.6 daje detaljan opis rezultata (link detalji o rezultatu) provere lozinke. Naznačeno je da 3 naloga imaju lozinke koje ne ističu.

Pored verzije programa sa GUI, postoji i pomoćni program komandne linije. Zove se mbsacli.exe i nalazi se u istom direktoriju gdje je instaliran Baseline sigurnosni analizator, na primjer, "C:\Program Files\Microsoft Baseline Security Analyzer 2". Uslužni program ima mnogo ključeva, informacije o kojima se mogu dobiti pokretanjem pomoću ključa "/?" .

Pokretanje bez ključeva će skenirati lokalni računar i ispisati rezultate na konzoli. Da biste sačuvali rezultate skeniranja, možete preusmjeriti izlaz na neki . Na primjer: mbsacli > mylog.txt . Želio bih još jednom skrenuti pažnju na činjenicu da sa postavkama