Shumë përdorues kërkojnë fshehinIP kompjuterin tuaj për qëllime anonimiteti ose për të anashkaluar bllokimin. Zakonisht e juaja ose është e njohur për administratorët e faqeve të vizituara. Teorikisht, ky informacion është konfidencial, por praktikisht asgjë nuk i pengon sulmuesit ta përdorin atë për qëllime kriminale.

ÇfarëServeri DNS dhe pse ta fshehim atë?

DNS (Domain Name System) është një sistem për marrjen e informacionit rreth një domeni. Më shpesh, përdoret për të përcaktuar (marr) adresën IP të një burimi specifik me emrin e tij. DNS konverton emrin e futur të faqes (për shembull, yandex.ru) në një adresë IP me të cilën shfletuesi hap faqen e dëshiruar. Në fakt, faqja ngarkon adresën IP, jo emrin (URL), ndërsa emri ekziston vetëm për lehtësinë e përdoruesve. Është shumë më e lehtë të mbani mend dhe të futni "yandex.ru" sesa "213.180.193.3". DNS është mekanizmi që përkthen një URL të lexueshme nga njeriu kompjuter i kuptueshëm IP.

Shumë përdorues bëjnë një gabim të zakonshëm. Në cilësimet lidhje rrjeti përveç adresës IP, tregohet edhe adresa e serverit DNS. Kompjuteri fillimisht i qaset atij, dhe vetëm më pas në vetë sitin. Gabimi kur fsheh adresën IP është se përdoruesi e lë ofruesin e tij në cilësimet DNS. Nëse një sulmues mundet, ai mund të përcaktojë lehtësisht DNS, duke përcaktuar kështu vendndodhjen e përdoruesit. Rrjedhimisht, Përdorimi i VPN Maskimi i IP-së është i padobishëm pa ndryshuar DNS.

Duke u fshehurDNS duke përdorurKlient VPN

Viskoziteti ju ndihmon të lidheni me serverin tuaj VPN të blerë dhe të komunikoni në mënyrë të sigurt me të pa ekspozuar DNS-në tuaj. Për të konfiguruar programin, bëni sa më poshtë:

1. Shkarkoni aplikacionin nga këtu: http://www.sparklabs.com/viscosity/ dhe instaloni atë (në OS X do t'ju duhet të tërhiqni ikonën e aplikacionit në " Aplikacionet»):

2. Ekzekutoni programin dhe shkoni te cilësimet.

3. Në skedën " Lidhjet» kliko » + 'dhe zgjidhni' Shto lidhje»:

4. Zgjidhni skedarin e marrë nga shërbimi VPN pasi të keni paguar për llogarinë (në ky shembull kjo është "Luksemburg-tcp.ovpn"):

5. Importimi i lidhjes përfundoi - klikoni " Ne rregull».

6. Në skedën " Cilësimet» kontrolloni kutitë si në figurë (vini re se kutia e kontrollit për "Prano Cilësimet e DNS në të njëjtën kohë" nuk ia vlen):

7. Në skedën " Lidhjet» Klikoni dy herë mbi emrin e skedarit të importuar (në OS X, mund të bëni si në pamjen e ekranit).

UniversaleDNS

Ka serverë DNS plotësisht falas, më të zakonshmet prej të cilëve janë Google dhe OpenDNS. Me ndihmën e tyre, ju mund të prezantoni veten si përdorues nga Shtetet e Bashkuara ose një vend tjetër sipas zgjedhjes suaj. Për të punuar me DNS universale në Mjedisi Windows bëni sa më poshtë :

1. Hap" Paneli i kontrollit"në menu" Filloni».

2. Në skedën " Lidhjet e rrjetit"ose" Shikoni statusin dhe detyrat e rrjetit" (për Windows 7, 8) hapni lidhjen tuaj aktuale (rrjet ose ) dhe klikoni " Vetitë».

3. Klikoni dy herë mbi artikullin " Versioni 4 i protokollit të internetit».

4. Kontrolloni kutinë më poshtë " Përdorni adresat e mëposhtme serverët DNS».

5. Në linjë e sipërme secila qelizë me radhë fut: 8.8.8.8 (DNS nga Google) ose 208.67.222.222 (OpenDNS).

6. Në fund, futni: 8.8.4.4 (Google) ose 208.67.220.220 (OpenDNS). Këta serverë mund të kombinohen duke hyrë serverë të ndryshëm në linja të ndryshme.

7. Klikoni " Ne rregull” dhe mbyllni dritaren.

Për të përdorur DNS universale në OS X, bëni sa më poshtë:

1. Në krye të desktopit, klikoni " Apple».

2. Zgjidhni " Cilësimet e sistemit».

3. Klikoni në ikonën " Neto» dhe në dritaren që shfaqet, klikoni në ikonën e kyçjes.

4. Zgjidhni lidhjen tuaj aktuale të internetit (zakonisht Ethernet ose Wi-Fi) dhe klikoni " Për më tepër…» në këndin e poshtëm djathtas.

5. Futni gjithçka në cilësimet DNS në të njëjtën mënyrë si në rastin e Windows.

NdryshimiDNS duke përdorur programin "dnsfixsetup" (dritare)

Në Windows, mund të bëni sa më poshtë për të zgjidhur problemin:

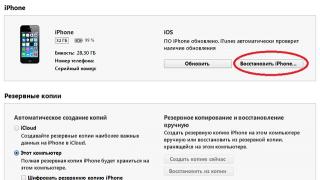

1. Përpara se të lidheni me VPN, vendosni adresat IP statike në cilësimet e lidhjes së rrjetit nëse jeni duke përdorur DHCP për të marrë automatikisht një IP.

2. Pas lidhjes me VPN, pastroni cilësimet DNS në cilësimet e lidhjes së rrjetit.

3. Pas shkëputjes nga VPN, ktheni cilësimet përsëri (d.m.th. në cilësimet e lidhjes së rrjetit, kontrolloni kutitë për marrje automatike IP dhe DNS).

Në Windows, mund të përdorni programin "dnsfixsetup.exe" për të zgjidhur problemin. Pas instalimit, programi do të ekzekutojë tre skripta që kryejnë automatikisht veprimet e mësipërme:

1. bat - ekzekutohet kur inicohet një lidhje, por përpara se të vendoset një lidhje VPN (e quajtur funksioni i brendshëm"para.vbs"). Nëse cilësimet përcaktojnë marrjen automatike të IP dhe DNS, programi do t'i kalojë ato në marrjen manuale (statike).

2. bat - ekzekutohet kur vendoset një lidhje VPN. Thërret skriptin "up.vbs", i cili heq serverët DNS nga të gjithë lidhjet aktive(përveç përshtatësit TAP32).

3. bat - ekzekutohet pasi të shkëputet lidhja VPN. Skripti "down.vbs" vendos cilësimet e paracaktuara.

Një mënyrë tjetër për të ndryshuarDNS me metodë manuale

Kjo zgjidhje nuk e kalon përshtatësin në cilësimet statike kur përdorni DHCP. Nëse nuk keni kaluar në një konfigurim IP statik dhe kompjuteri juaj përditëson adresën e tij IP kur lidhet me VPN, atëherë cilësimet DNS mund të mbishkruhen. Rekomandohet shumë të kaloni në një konfigurim IP statik.

1. Drejtoni "cmd.exe" duke shtypur tastet "Win + R" në tastierë dhe duke shtypur "cmd" në dritaren që shfaqet.

2. Përpara se të lidheni, përcaktoni emrin e ndërfaqes së rrjetit të lidhur duke futur në dritaren që shfaqet (zakonisht e zezë) " ndërfaqja e shfaqjes së ndërfaqes netsh". Në rastin tonë, ne përdorim "Connection by rrjet lokal» ( zonë lokale lidhje).

3. Lidhu me një VPN. Nëse jeni lidhur tashmë, vazhdoni në hapin tjetër.

4. Pastroni cache-in e rezolucionit DNS duke futur komandën " ipconfig /flushdns».

5. Çaktivizo cilësimet aktuale komanda DNS " ndërfaqja netsh IPv4 vendos dnsserver "Local Area Connection" statike 0.0.0.0 të dyja».

6. Për të kontrolluar DNS-në (nëse mbetet i njëjtë apo jo), mund të shkoni te "https://www.dnsleaktest.com/index.html". Nëse emri i shtetit tuaj shfaqet këtu, përsëritni të gjitha hapat.

7. Pas shkëputjes nga VPN, rikonfiguroni përshtatësin sipas konfigurimit të mëparshëm DNS duke përdorur " ndërfaqja netsh IPv4 vendos dnsserver "Local Area Connection" dhcp».

8. Shpëlaj përsëri cache-in e zgjidhësit DNS duke shtypur " ipconfig /flushdns».

Ne kemi ndryshuar cilësimet e serverit DNS. Tani jeni plotësisht i sigurt se askush nuk do të jetë në gjendje të përcaktojë vendndodhjen tuaj reale.

Ndryshoni metodënServerët DNS në Android

1. Duhet të shkoni në cilësimet wifi në telefonin tuaj.

2. Zgjidhni lidhjen e dëshiruar dhe zgjidhni "Ndrysho rrjetin" nga menyja që shfaqet.

3. Klikoni Advanced.

Problemi kryesor i shumicës së programeve të përdorura në lidhje me "Tor" (The Onion Router) është rrjedhja e pyetjeve DNS. Kjo do të thotë, pavarësisht nga fakti që përdoret Tor, programet fillimisht dërgojnë një pyetje DNS "të pandërprerë" për të marrë adresën IP të objektivit përfundimtar. Dhe vetëm pas kësaj ata kthehen në "bllokim" të qëllimit përfundimtar. Kjo do të thotë që detyra e identifikimit të rrjedhjeve të DNS është kritike për sa i përket anonimitetit.

Konsideroni një shembull. Kur aksesoni emrin e domenit të faqes (google.com) në vend të adresës së tij IP (173.194.70.101), IP-ja llogaritet nga ky emër. Kjo bëhet nga shërbimi "Domain Name System" (DNS). Në këtë rast, ndodh një rrjedhje: një kërkesë e hapur, e pakriptuar dërgohet në rrjet serverët DNS, që përmban Emri i domenit(google.com), i cili i lejon kuriozët (si SORM-2) të dinë se ku shkoni. Por edhe nëse keni hyrë duke shtypur shiriti i adresave Adresa IP (173.194.70.101), atëherë mund të rrjedhë edhe për shkak të kërkesave elementet aktive faqet e shkarkuara nga faqja (për shembull, skriptet java mund të ekzekutohen).

Pyetjet DNS janë të shkurtra, kështu që ato dërgohen gjatë transportit Protokolli UDP. Nëse kërkesa është shumë e gjatë, përdoret transporti normal TCP dhe përdoret porti 53. Kështu që ne do të dëgjojmë portin 53.

Përdoret për të testuar rrjetin programe të veçanta- interceptorë-analizues trafiku i rrjetit(informacioni kalon në rrjet). Quhen edhe sniffer (sniffer - sniffer).

Opsioni 1: "TCPDump" (Konsola)

Analizuesi më i njohur është programi "tcpdump" (http://ru.wikipedia.org/wiki/Tcpdump) i përfshirë me shumicën e shpërndarjeve Linux.

Instaloni "tcpdump":

sudo apt-get install tcpdump

porta sudo tcpdump 53

Në këtë rast, është e dëshirueshme të mbyllni gjithçka përveç aplikacionit në studim. Nëse pas kësaj komande, si rezultat i funksionimit të aplikacionit në studim, linjat u shfaqën në dritaren tcpdump, atëherë po ndodh një rrjedhje DNS. Atëherë mund të analizoni se çfarë.

Nëse përdoren disa pajisjet e rrjetit, atëherë mund t'ju duhet gjithashtu të specifikoni atë që kërkohet ndërfaqja e rrjetit. Lista e tyre mund të gjendet programi i konsolës ifconfig.

sudo ifconfig

Pasi të gjeni emrin e ndërfaqes së rrjetit, shtoni komandën si më poshtë:

I<имя_сетевого_интерфейса или его номер>

sudo tcpdump -i eth0 porta 53

Analiza ndalet nga kombinimi CTRL+C.

Opsioni 2: "WireShark" (Konsola dhe GUI)

Wireshark (dikur Ethereal) është një program analizues trafiku për kompjuter Rrjetet Ethernet dhe disa të tjerë. Shkruar në bibliotekat GTK+ dhe ka GUI(GUI). Por përveç GUI-së, ekziston një zbatim i konsolës së programit të quajtur "TSshark", i cili ka të njëjtin funksionalitet si versioni i tij grafik. Funksionaliteti është shumë i ngjashëm me atë të tcpdump, megjithatë Wireshark ka një grafik ndërfaqja e përdoruesit dhe shumë më shumë mundësi klasifikimi dhe filtrimi i informacionit. Programi i lejon përdoruesit të shikojë të gjithë trafikun që kalon përmes rrjetit në kohë reale, duke përkthyer kartën e rrjetit në mënyrë e shthurur(mënyrë e shthurur). Meqenëse programi është shumë i popullarizuar si një mjet i analizës së rrjetit administrativ, ai është i disponueshëm në magazinat e pothuajse çdo shpërndarjeje Linux.

- TShark

Instalo:

sudo apt-get install tshark

Le të fillojmë të dëgjojmë për të kontrolluar për rrjedhje DNS:

sudo tshark -i eth0 porti 53

Në vend të eth0, shkruani emrin e ndërfaqes tuaj

- Wireshark

Instalo:

sudo apt-get install wireshark

Në të gjitha udhëzimet në rrjet, zakonisht sugjerohet të ekzekutohet WireShark si rrënjë, përndryshe WireShark nuk do t'i shohë ndërfaqet e rrjetit, pasi nevojiten të drejta rrënjësore për t'i aksesuar ato. Por dhënia e privilegjeve rrënjësore për programet GUI është kundërindikuar! Prandaj, ne nuk do të përdorim sudo, por do të bëjmë manipulimet e përshkruara në udhëzimet zyrtare.

Krijo një grup wireshark:

sudo groupadd wireshark

Shtoni një përdorues (d.m.th., veten) në grupin wireshark, duke e zëvendësuar përdoruesin me emrin tuaj të përdoruesit:

sudo usermod -G wireshark -a përdorues

Shënim: Shkruani emrin tuaj të përdoruesit në vendin e përdoruesit.

sudo chgrp wireshark /usr/bin/dumpcap sudo chmod 754 /usr/bin/dumpcap sudo setcap "CAP_NET_RAW+eip CAP_NET_ADMIN+eip"/usr/bin/dumpcap

Le të identifikohemi (dalemi dhe hyjmë përsëri në sistem) në mënyrë që manipulimet me të drejtat të hyjnë në fuqi.

Tani WireShark mund të shohë ndërfaqet e rrjetit jo vetëm nga root, por edhe nga një përdorues në grupin wireshark.

Ekzekutoni wireshark:

Hapja e një skede me miun Capture ⇒ Capture Filters:

Le të krijojmë një filtër përgjimi DNS.

Në bllok "Vetitë" në rradhë "Emri i filtrit" fut:

Porta TCP ose UDP 53 (DNS)

Dhe në rresht "vargu i filtrit":

Klikoni në butonin "i ri".

Filtri që kemi krijuar duhet të shfaqet në fund të listës.

Klikoni "NE RREGULL".

Klikoni CTRL+I ose klikoni për të hapur një skedë Kapja ⇒ Ndërfaqet:

Vendosni një kontroll përpara ndërfaqes së rrjetit që do të dëgjojmë dhe klikoni Opsione:

Klikoni në butonin "Filtri i kapjes" dhe në dritaren që hapet zgjidhni filtrin "TCP ose UDP port 53 (DNS)" që kemi krijuar.

Klikoni "Fillimi".

Më në fund, ne mund të shohim të gjitha paketat e kaluara përmes portit 53.

Sistemi i emrave të domenit (DNS)është përgjegjës për konvertimin e emrave të domeneve (të tilla si "site") në adresat IP aktuale për t'u lidhur. Ai përkthen emrat numerik të serverëve të uebit të gjatë, kompleks dhe të vështirë për t'u mbajtur mend gjuha njerëzore dhe anasjelltas.

Pra, sa herë që kompjuteri juaj duhet të lidhet me një faqe interneti të caktuar (për shembull, kur shkruani "www.google.com" në shiritin e adresave të shfletuesit tuaj), ai fillimisht shkon te serveri DNS dhe kërkon adresën IP unike të asaj faqeje. Kjo procedurë është një pjesë e rëndësishme e funksionimit të Internetit.

Çfarë është një rrjedhje DNS?

Nëse po përpiqeni t'i mbani aktivitetet tuaja në internet të sigurta dhe private me një shërbim VPN, është e domosdoshme që i gjithë trafiku që vjen nga kompjuteri juaj të drejtohet përmes Rrjeti VPN. Ai gjithashtu përfshin sa më sipër Pyetjet DNS- ata duhet të kalojnë përmes tunelit VPN te serverët DNS të ofruesit tuaj VPN, jo te serverët e ISP-së tuaj.

Sidoqoftë, sistemi juaj për ndonjë arsye mund të kthehet në serverët e paracaktuar DNS, gjë që rezulton në ISP-në tuaj që të jetë në gjendje të shohë se cilat faqe interneti vizitoni. Kjo mund të ndodhë nëse ju:

- A jeni duke përdorur Windows ose i keni rivendosur së fundi cilësimet e sistemit tuaj?

- konfiguroni një VPN me dorë;

- përdorni Shërbimi VPN, i cili nuk ka serverët e tij DNS ose serverët e të cilit nuk ofrojnë mbrojtje të mjaftueshme kundër rrjedhjeve.

Si mund të ndikojë kjo tek ju?

Çdo trafik juaj që del përmes rrugës normale të pakriptuar mund të përgjohet nga palë të treta (për shembull, ISP-ja juaj ose Ofruesi DNS). Në këtë rast, ata mund të shohin:

- faqet e internetit që vizitoni;

- skedarët që shkarkoni;

- shërbimet që përdorni dhe shumë më tepër.

Plus, nuk do të dini as për të nëse nuk bëni një test të personalizuar të rrjedhjes së DNS si ai i mësipërm. Kjo është arsyeja pse ju duhet të zgjidhni një shërbim VPN që ofron mbrojtje nga rrjedhjet DNS.

Kur lidhet me NordVPN, pajisja juaj do të përdorë vetëm serverë DNS që menaxhohen plotësisht nga NordVPN. Kështu që nuk duhet të shqetësoheni kurrë për një rrjedhje. informacion konfidencial dhe përgjimi i informacionit nga palët e treta.

Si të testoni për një rrjedhje DNS

Mund të kontrolloni për rrjedhje DNS në disa hapa të thjeshtë:

- Shkoni te testi i rrjedhjes së DNS;

- Shihni nëse adresa IP dhe vendndodhja e shfaqur përputhen me të dhënat tuaja aktuale. Nëse po, atëherë ose nuk jeni të lidhur me VPN, ose tuajin Shërbimi VPN nuk punon;

- Për të testuar për një rrjedhje DNS, zgjidhni testin standard ose të zgjeruar. Nëse jeni i lidhur me një server VPN dhe testi nuk tregon serverët DNS të ISP-së tuaj aktuale, trafiku juaj është i sigurt.

Po sikur të jeni i lidhur me NordVPN dhe ende shihni një rrjedhje DNS gjatë testimit? Kontaktoni ekipin tonë të mbështetjes përmes bisedës live, Email ose kupon mbështetës. Ne do t'ju ndihmojmë të zgjidhni çdo problem sa më shpejt të jetë e mundur.

Një VPN mund të mos jetë gjithmonë në gjendje të sigurojë pyetjet DNS të pajisjes suaj, edhe nëse i gjithë trafiku tjetër mbrohet në mënyrë të sigurt nga tuneli VPN. Kjo quhet "rrjedhje DNS". Nëse kërkesat DNS zbulohen, atëherë palët e treta, si operatori i serverit tuaj ISP ose DNS, mund të shohin se cilat faqe interneti vizitoni dhe cilat aplikacione përdorni.

Meqenëse DNS është një sistem libra adresash, atëherë pothuajse gjithçka që bëni në internet është e lidhur me të. Shfletuesi juaj dhe aplikacionet e tjera përdorin DNS për të gjetur serverët që drejtojnë faqet dhe shërbimet që përdorni. Pajisja juaj i përcjell pyetjet te një server DNS, i cili dërgon udhëzime se si të gjeni atë që kërkoni. Kjo është arsyeja pse pyetjet DNS e vënë në rrezik privatësinë tuaj.

Çfarë është DNS

Si mund të kontrolloj nëse një VPN po më mbron apo jo?

Nëse konfigurohet saktë, aplikacioni ExpressVPN do t'ju mbrojë nga rrjedhjet e DNS. Testi i rrjedhjes së DNS në këtë faqe verifikon që ExpressVPN është në nivelin e detyrës.

Si i parandalon ExpressVPN rrjedhjet e DNS?

pa Pajisja VPN zakonisht përdor Shërbimi DNS ofruar nga ISP-ja juaj. Por kur lidheni me ExpressVPN, pajisja juaj përdor vetëm serverët DNS të ExpressVPN. Kjo siguron përfitime të shumta sepse:

- Serverët DNS ExpressVPN janë shumë të shpejtë

- ExpressVPN nuk ruan asnjë aktivitet në internet ose regjistra lidhjesh

- I gjithë trafiku ndërmjet pajisjes suaj dhe serverëve DNS është plotësisht i koduar

Ja si funksionon. Për të hapur një faqe interneti, futni një URL ose klikoni një lidhje në shfletuesin tuaj. Kjo URL dërgohet përmes tunelit të koduar të ExpressVPN në serverin e vet DNS të ExpressVPN. Serveri DNS kërkon adresën IP dhe ia dërgon serverit ExpressVPN, i cili akseson faqen e dëshiruar. Në një çast, ExpressVPN jua kthen këtë faqe. I gjithë trafiku mbetet mbrojtje e besueshme Tuneli VPN.

Nëse jam duke përdorur tashmë një VPN, pse më duhet të kontrolloj nëse ka një rrjedhje DNS?

Një nga dy gjërat mund të ndodhë:

Në të dyja rastet, palët e treta mund të shohin një listë të faqeve të internetit dhe aplikacioneve që përdorni.

Çfarë i shkakton rrjedhjet e pyetjeve DNS kur përdorni një VPN?

Rrjedhjet e DNS mund të ndodhin për shumë arsye. Ja disa prej tyre:

- Rrjeti juaj VPN është konfiguruar manualisht. Nëse konfiguroni manualisht një lidhje VPN, rreziku i rrjedhjeve të pyetjeve DNS rritet dhe varet nga konfigurimi i sistemit tuaj operativ. Përdorimi i aplikacioneve ExpressVPN eliminon shumë nga këto rreziqe.

- Ruteri juaj kontrollohet nga një ndërhyrës, për shembull, Operator Wi-Fi në kafene. Një sulmues mund ta bëjë pajisjen tuaj të dërgojë pyetje DNS jashtë Tuneli VPN. Aplikacionet ExpressVPN mbrojnë nga rrjedhjet e DNS, por aplikacionet e tjera dhe cilësimet manuale mund të jetë i prekshëm.

- Konfigurimi manual i DNS. ju (ose software në pajisjen tuaj) udhëzoi sistemin operativ që të mos përdorë serverët DNS të ExpressVPN. Përdoruesit e fuqisë mund të kërkojnë një shërbim specifik DNS, por për arsye sigurie, shumica e njerëzve është më mirë të mos e bëjnë këtë.

Disa përdorues të internetit preferojnë të përdorin shërbimet VPN në punë për të fshehur adresën e tyre IP të vërtetë dhe për të enkriptuar të dhënat. Si rregull, ata janë të shtyrë në një hap të tillë nga dëshira për të ruajtur privatësinë e tyre në internet, si dhe një sërë arsyesh të tjera. Megjithatë, e gjithë kjo do të jetë e kotë nëse të dhënat tuaja personale "rrjedhen" në rrjet për shkak të dobësive të sigurisë. Ekzistojnë dy lloje kryesore të rrjedhjeve të tilla: rrjedhje DNS dhe Rrjedhje e WebRTC(IP).

Çfarë është një rrjedhje DNS?

Nëse keni hyrë ndonjëherë në internet, atëherë keni hasur në Sistemin e Emrave të Domainit (DNS), edhe pa e ditur vetë. DNS mban një bazë të dhënash të emrave të domeneve (për shembull, vpnmentor.com) dhe i përkthen ato në adresën e duhur numerike (Protokolli i Internetit, IP). Pikërisht në këto adresa shfletuesit gjejnë sajte në rrjet. Në thelb, adresat IP dhe emrat e domain janë të ngjashëm me Libri i telefonit ku secili person ka një emër dhe numër telefoni.

Me fjalë të rrepta, emrat e domenit janë vetëm për njerëzit, ndërsa kompjuterët punojnë vetëm me numra në format. Mund të jetë e vështirë për një person të mbajë mend një adresë si 168.212.226.204, por kujtimi i emrit të domenit të një faqeje të tillë mund të jetë shumë më i lehtë. Ja çfarë ndodh kur shfletuesi juaj hap një faqe në një faqe interneti: Kompjuteri juaj dërgon një pyetje te serverët DNS të ISP-së tuaj dhe merr përsëri adresën IP të faqes së dëshiruar të internetit. Por kur përdorni një shërbim VPN, kërkesa shkon te serverët DNS jo të ofruesit, por të vetë shërbimit VPN.

Si ndodh një rrjedhje?

Për shkak të një cenueshmërie sigurie, ndonjëherë një pyetje DNS mund të arrijë te ISP-ja juaj, dhe jo te serverët e shërbimit VPN, nga të cilët do të mund ta fshehin atë sy kureshtarë. Në fakt, është në këtë rast që Rrjedhje DNS. Fajtori është një kërkesë DNS e pakriptuar e dërguar nga kompjuteri juaj përmes një tuneli VPN jo të sigurt. Kjo dobësi lidhet me sistemi operativ kompjuter. Pra, çdo ndërfaqe rrjeti mund të ketë të vetin Sistemi DNS. Dhe ndonjëherë ndodh që një kompjuter dërgon pyetje DNS direkt te ofruesi apo edhe te serverët e palëve të treta(shih figurën më poshtë), duke injoruar portën e paracaktuar dhe cilësimet DNS të shërbimit tuaj VPN, gjë që çon në rrjedhje të të dhënave.

E gjithë kjo i lejon ofruesit të zbulojë se cilat faqe viziton përdoruesi.. Dhe nëse përdorni një shërbim VPN dhe papritmas zbuloni se jeni ulur nën adresën tuaj të vërtetë IP, atëherë kjo do të thotë vetëm një gjë: të gjitha kërkesat tuaja DNS gjithashtu nuk shkojnë te serverët e shërbimit VPN, por direkt te ofruesi. Nga rruga, disa ofrues përdorin teknologjinë Transparent DNS proxy ("Transparent DNS proxy"), e cila detyron pajisjet e përdoruesit të bëjnë kërkesa DNS në serverët e ofruesit edhe kur keni vendosur cilësime të tjera DNS.

Çfarë është një rrjedhje WebRTC (IP)?

Në vitin 2015, specialisti i sigurisë në internet Daniel Roesler raportoi një dobësi që lejon sulmuesit të kapin adresën e vërtetë IP të një përdoruesi nga API(ndërfaqja e programimit të aplikacionit) e integruar në shumicën moderne shfletuesit -Ueb Komunikimi në kohë reale (WebRTC). Madje ishte e mundur të përgjoheshin të dhënat e atyre përdoruesve që u lidhën me shërbimin VPN. Vini re se WebRTC përdoret në rrjete të ndryshme për shkëmbimin e të dhënave ndër-shfletues, ndarjen e skedarëve P2P, video thirrjet dhe më shumë.

Si ndodh një rrjedhje?

Duhen vetëm disa rreshta kodi për të marrë WebRTC për të dhënë adresën tuaj të vërtetë IP. Bëhet fjalë për të ashtuquajturin STUN-server (server i shërbimeve që kalon sesionet për NAT). Serveri STUN lejon kompjuterë dhe pajisje nga ju rrjeti i brendshëm gjeni adresat e tyre IP publike (në thelb adresat e tyre të internetit). Shërbimet VPN përdorin gjithashtu serverin STUN për të përkthyer të brendshmen tuaj adresa e rrjetit në një adresë publike në internet dhe anasjelltas. Për ta bërë këtë, serveri STUN mban një bazë të dhënash që përmban të dhënat e adresave tuaja IP lokale dhe publike.

Kjo rrjedhje nuk ka të bëjë fare me shërbimet VPN, nga shkalla e sigurisë deri te këtë rast asgjë nuk varet. Problemi qëndron në dobësinë e shfletuesit tuaj - më saktë, në WebRTC. Kur moduli Shfletuesi WebRTC merr kërkesa nga serveri STUN, ai dërgon një mesazh që përmban adresat tuaja IP (të brendshme dhe publike), si dhe të dhëna të tjera.

Përmbajtja e mesazhit, pra adresa e vërtetë IP e përdoruesit, mund të zbulohet duke shkruar një program të vogël JavaScript. Për të, nevojitet vetëm një gjë: që WebRTC të mbështetet në shfletues (epo, vetë programi ende duhet të shkruhet, natyrisht). Dhe nëse WebRTC është i aktivizuar në shfletuesin tuaj, atëherë ai do të pranojë kërkesat nga serveri STUN dhe do të dërgojë përgjigjet përsëri.

Përmblidhni: sistemet ideale jo, secili ka gabimet dhe dobësitë e veta që mbeten të fshehura për momentin. Prandaj, është e rëndësishme të përdoret i cili eliminon të gjitha dobësitë e gjetura në kohën e duhur.. Kërkohet për rrjedhje të të dhënave dhe nëse rezulton se jeni në rrezik.