Implicit în Windows 10 și în Windows Server 2016 încă include suport pentru SMB 1.0. În cele mai multe cazuri, este necesar doar pentru a asigura funcționarea sistemele moștenite:, Windows Server 2003 și versiuni ulterioare. În cazul în care nu mai există astfel de clienți în rețeaua dvs., nou versiuni Windows este recomandabil să dezactivați protocolul SMB 1.x sau să eliminați complet driverul. Astfel, te vei proteja de un numar mare vulnerabilitățile care sunt inerente acestui protocol învechit (după cum se evidențiază încă o dată), iar toți clienții, atunci când accesează bile SMB, vor folosi versiuni noi, mai productive și sigure ale protocolului SMB.

Într-unul dintre articolele anterioare am furnizat atât partea client, cât și partea serverului. Conform tabelului, versiunile mai vechi ale clienților (XP, Server 2003 și unii clienți * nix învechiți) pot folosi pentru a accesa partajări de fișiere numai protocolul SMB 1.0. Dacă nu mai există astfel de clienți în rețea, puteți dezactiva complet SMB 1.0 pe serverele de fișiere (inclusiv controlerele de domeniu AD) și pe stațiile client.

Auditarea accesului la serverul de fișiere prin SMB v1.0

Înainte de a deconecta și îndepărtarea completă Driver SMB 1.0. Pe partea serverului de fișiere SMB, este recomandabil să vă asigurați că nu există clienți învechiți în rețea care se conectează la acesta prin SMB v1.0. Pentru a face acest lucru, activați auditarea accesului la server de fișiere pe acest protocol folosind Comenzi PowerShell:

Set-SmbServerConfiguration –AuditSmb1Access $ true

După un timp, studiază evenimentele din Revista Aplicații și Servicii -> Microsoft -> Windows -> SMBServer -> Audi t pentru accesul clientului folosind protocolul SMB1.

Sfat... Lista evenimentelor din acest jurnal poate fi afișată cu comanda:

Get-WinEvent -LogName Microsoft-Windows-SMBServer / Audit

În exemplul nostru, accesul de la clientul 192.168.1.10 prin protocolul SMB1 a fost înregistrat în jurnal. Acest lucru este evidențiat de evenimente cu EventID 3000 din sursa și descrierea SMBServer:

Acces SMB1

Adresa clientului: 192.168.1.10

Îndrumare:

Acest eveniment indică faptul că un client a încercat să acceseze serverul folosind SMB1. Pentru a opri auditarea accesului SMB1, utilizați Windows PowerShell cmdlet Set-SmbServerConfiguration.

V în acest caz, vom ignora aceste informații, dar trebuie să ținem cont de faptul că în viitor client dat nu se va putea conecta la acest server SMB.

Dezactivează SMB 1.0 pe partea de server

SMB 1.0 poate fi dezactivat atât pe partea client, cât și pe server. Pe partea de server, SMB 1.0 oferă acces la folderele de rețea SMB (partajări de fișiere) prin rețea, iar pe partea client, este necesar să se conecteze la astfel de resurse.

Utilizați următoarea comandă PowerShell pentru a verifica dacă SMB1 este activat pe partea serverului:

După cum puteți vedea, valoarea variabilei EnableSMB1Protocol = True.

După cum puteți vedea, valoarea variabilei EnableSMB1Protocol = True.

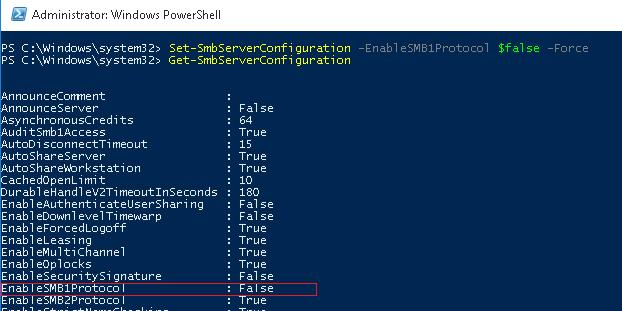

Deci, să dezactivăm suportul pentru acest protocol:

Set-SmbServerConfiguration -EnableSMB1Protocol $ false -Force

Și folosind cmdletul Get-SmbServerConfiguration, asigurați-vă că protocolul SMB1 este acum dezactivat.

Pentru a elimina complet driverul care gestionează accesul clientului SMB v1, executați următoarea comandă:

Dezactivare-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Eliminare

Rămâne să reporniți sistemul și să vă asigurați că suportul pentru protocolul SMB1 este complet dezactivat.

Get-WindowsOptionalFeature –Online -FeatureName SMB1Protocol

Dezactivarea SMB 1.0 pe partea clientului

Prin dezactivarea SMB 1.0 pe partea de server, ne-am asigurat că clienții nu se vor putea conecta la acesta folosind acest protocol. Cu toate acestea, ei pot folosi un protocol învechit pentru a accesa resurse terțe (inclusiv externe). Pentru a dezactiva suportul pentru client SMB v1, executați comenzile:

sc.exe config lanmanworkstation depinde = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = dezactivat

Deci, prin dezactivarea suportului pentru SMB 1.0 învechit din partea clientului și serverului, vă veți proteja complet rețeaua de toate vulnerabilitățile cunoscute și negăsite în ea. Și vulnerabilități în Microsoft Server Message Block 1.0 este găsit destul de regulat. Ultima vulnerabilitate semnificativă din SMBv1, care ar putea permite unui atacator să execute de la distanță cod arbitrar, a fost corectată în martie 2017.

Citit, Cum să dezactivați protocolul de securitate învechit în Windows 10 pentru mai multă protecție a computerului din programe malware și ransomware. În rețelele locale, fișierele sunt transmise, cel mai adesea prin „ protocol FTP"(Fişier Protocol de transfer), care nu este întotdeauna convenabil pentru rețelele LAN mari sau corporative. Desigur, sistemele scumpe de gestionare a documentelor pot veni în ajutor, ceea ce simplifică foarte mult munca simultanași transfer de fișiere. Dar aceste programe necesită costuri adiționale, setări și timp, prin urmare, este cel mai ușor să utilizați un server de fișiere obișnuit care funcționează pe protocolul „SMB” (Server Message Block).

Focare întregi cauzate de malware "Vreau să plâng"și "Petia", răspândite cu viteză vertiginoasă pe Internet, exploatează o lacună dintr-un protocol străvechi „SMBv1”. Acest protocol este încă instalat implicit pe Windows, dintr-un motiv ridicol. Dacă utilizați Windows 10, 8 sau 7, atunci ar trebui să vă asigurați că „SMBv1” dezactivat pe computerul dvs.

Conţinut:

Ce este SMBv1 și de ce este activat implicit?

„SMBv1” Este o versiune veche a protocolului de mesaje server pe care îl folosește Windows partajarea fișiere în retea locala... Ulterior a fost înlocuit cu „SMBv2”și „SMBv3”... Aceste versiuni pot fi lăsate activate, deoarece au mai multe cea mai buna protectie de la hacking decât prima versiune.

Protocol mai vechi „SMBv1” activat doar pentru că au mai rămas câteva aplicații vechi care nu folosesc „SMBv2” sau „SMBv3”... Dezvoltatorii companiei Microsoft actualizarea constantă a listei unor astfel de programe.

Dacă nu utilizați niciunul dintre aceste programe, atunci, de aceea, trebuie să dezactivați „SMBv1” pe computerul dvs. cu Windows. Este recomandabil să faceți acest lucru pentru a proteja computerul de orice atacuri viitoare cu o vulnerabilitate de protocol. „SMBv1”... Chiar și specialiști Microsoft recomandă dezactivarea acestui protocol dacă nu aveți nevoie de el.

Cum să dezactivați protocolul SMBv1 în Windows 8, 8.1 și 10

De la actualizare Windows Autodesk pentru Windows 10, protocol „SMBv1” va fi dezactivat implicit. Din păcate, pentru a face această schimbare în sistem de operare, utilizatorii trebuiau să treacă o furtună uriașă de nemulțumiri, dar mai bine mai târziu decât niciodată.

În același timp, suport pentru protocol „SMBv1” poate fi dezactivat cu ușurință de unul singur și în Windows 8, 8.1 și 10. Deschideți "Panou de control"-> du-te la „Programe”-> faceți clic pe link.

De asemenea, puteți dezactiva suportul pentru protocol „SMBv1” doar prin deschiderea meniului "Start", introduce cuvânt de căutare "componenta"în caseta de căutare și faceți clic pe.

Derulați în jos lista și găsiți opțiunea "A sustine acces general la fișierele SMB 1.0 / CIFS "... Debifați caseta pentru a dezactiva această funcție și faceți clic "BINE".

După efectuarea modificărilor, sistemul vă va solicita să reporniți computerul.

Cum să dezactivați SMBv1 în Windows 7 folosind registrul Windows

Pentru a dezactiva protocolul „SMBv1”în Windows 7, va trebui să editați Registrul Windows.

Avertisment standard: modificați intrările registru Windows printr-un editor standard, poate avea ca rezultat muncă instabilă OS și chiar o defecțiune completă sau parțială a sistemului de operare. Utilizarea editorului este destul de simplă și, atâta timp cât urmați aceste instrucțiuni, nu ar trebui să aveți probleme. Și cu siguranță, creează backup registru și tot Informații importante care este stocat pe discul sistemului de operare înainte de efectuarea oricăror modificări.

Mai întâi, deschideți editorul de registry, faceți clic pe butonul "Start"și tip "Regedit"în caseta de căutare, apoi faceți clic Click dreapta mouse-ul peste aplicație și lansați editorul de registry ca administrator.

În editorul de registry, utilizați stânga panou lateral pentru a trece la următoarea cheie:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Servicii \ LanmanServer \ Parametri

Apoi trebuie să creați parametru nouîn interiorul subsecțiunii "Parametrii"... Faceți clic dreapta pe pictogramă "Parametrii"-> deplasați cursorul mouse-ului peste "Crea"-> apoi selectați „Parametru DWORD (32 de biți)”.

Denumiți noul parametru „SMB1”.

„DWORD” va fi creat cu valoarea «0» si asta e perfect. «0» înseamnă că „SMBv1” dezactivat. Nu trebuie să editați valoare dată după crearea sa.

Acum închideți editorul de registry. De asemenea, va trebui să reporniți computerul pentru ca modificările să intre în vigoare. Dacă doriți să anulați această modificare, reveniți la această fereastră și eliminați parametrul „SMB1”.

Informații suplimentare

Pașii de mai sus sunt grozavi pentru dezactivarea suportului pentru protocol „SMBv1” pe un anumit computer, dar există modalități de a-l dezactiva pe întreaga rețea. Trebuie să consultați documentația oficială « Microsoft Windows» pe Informații suplimentare despre astfel de oportunități. De exemplu, în documentație, veți găsi o soluție pentru a expune modificarea de mai sus a registrului folosind Politica de grup securitate, dacă trebuie să dezactivați „SMB1” peste tot în rețea pe un computer cu Windows 7.

Din cauza epidemiei recente ransomware WannaCry, exploatând vulnerabilitatea SMB v1, rețeaua are din nou sfaturi pentru dezactivarea acestui protocol. În plus, Microsoft a recomandat cu tărie dezactivarea primei versiuni de SMB încă din septembrie 2016. Dar o astfel de închidere poate duce la consecințe neașteptate, până la curiozități inclusiv: personal am dat peste o companie în care, după lupta împotriva IMM-urilor, au încetat să mai joace difuzoare wireless Sonos.

Mai ales pentru a minimiza probabilitatea unei „împușcături în picior”, vreau să vă reamintesc despre caracteristicile SMB și să luăm în considerare în detaliu ceea ce amenință dezactivarea prost concepută a versiunilor sale mai vechi.

SMB(Bloc de mesaje server) - protocol de rețea pentru acces de la distanță la fișiere și imprimante. El este folosit atunci când conectează resurse prin \numeserver\numecompartiment. Protocolul rula inițial pe NetBIOS folosind porturile UDP 137, 138 și TCP 137, 139. Lansare Windows 2000 a început să lucreze direct folosind Port TCP 445. SMB este, de asemenea, folosit pentru a vă conecta Domeniu activ Director și lucrează în el.

Pe lângă accesul de la distanță la resurse, protocolul este folosit și pentru comunicarea interprocesor prin conducte numite. Procesul este abordat de-a lungul căii \.\Pipe\nume.

Prima versiune a protocolului, cunoscută și sub numele de CIFS (Common Internet Sistemul de fișiere), a fost creat în anii 1980, dar a doua versiune a apărut doar cu Windows Vista, în 2006. A treia versiune a protocolului a fost lansată cu Windows 8. În paralel cu Microsoft, protocolul a fost creat și actualizat în implementarea sa deschisă Samba.

În fiecare versiune noua au fost adăugate protocoale tipuri diferiteîmbunătățiri pentru a îmbunătăți performanța, securitatea și suportul pentru funcții noi. Dar, în același timp, suportul pentru protocoalele vechi a rămas pentru compatibilitate. Desigur, versiunile mai vechi au avut și au încă destule vulnerabilități, dintre care una este folosită de WannaCry.

Sub spoiler veți găsi masă rotativă modificări în versiunile SMB.

| Versiune | Sistem de operare | Adăugat comparativ cu versiunea anterioară |

| SMB 2.0 | Windows Vista / 2008 | S-a schimbat numărul de comenzi de protocol de la 100+ la 19 |

| Posibilitate de lucru „pipeline” - trimiterea de cereri suplimentare înainte de a primi un răspuns la precedentul | ||

| Suport pentru linkuri simbolice | ||

| Semnătura mesajului HMAC SHA256 în loc de MD5 | ||

| Măriți memoria cache și blocurile de scriere/citire | ||

| IMM-uri 2.1 | Windows 7 / 2008R2 | Îmbunătățirea performanței |

| A sustine de o importanță mai mare MTU | ||

| BranchCache Service Support - Un mecanism care memorează în cache cererile retea globalaîn rețeaua locală | ||

| SMB 3.0 | Windows 8/2012 | Capacitatea de a construi transparent cluster de failover cu partajarea sarcinii |

| A sustine acces direct la memorie (RDMA) | ||

| Gestionarea cmdlet-urilor Powershell | ||

| Suport VSS | ||

| Semnătura AES – CMAC | ||

| Criptare AES-CCM | ||

| Capacitate de utilizare folderele de rețea pentru depozitare mașini virtuale HyperV | ||

| Abilitatea de a utiliza foldere de rețea pentru stocare bazele Microsoft SQL | ||

| SMB 3.02 | Windows 8.1 / 2012R2 | Îmbunătățiri ale securității și performanței |

| Echilibrare automată în cluster | ||

| IMM-uri 3.1.1 | Windows 10/2016 | Suport de criptare AES-GCM |

| Verificarea integrității înainte de autentificare folosind hash SHA512 | ||

| „Negocieri” securizate obligatorii atunci când lucrați cu clienții SMB 2.x și versiuni ulterioare |

Considerăm răniți condiționat

Este destul de simplu să vizualizați versiunea utilizată în prezent a protocolului, folosim cmdletul pentru aceasta Obține – SmbConnection:

Ieșire cmdlet când este deschis resursele rețelei pe servere cu versiune diferită Windows.

Din rezultat se poate observa că un client care acceptă toate versiunile de protocol folosește maximum varianta posibila dintre cele suportate de server. Desigur, dacă clientul doar sprijină versiune veche protocol, iar pe server va fi dezactivat - conexiunea nu va fi stabilită. Activați sau dezactivați suportul vechi în modern sisteme Windows folosind cmdletul Set – SmbServerConfiguration, și uită-te la starea astfel:

Obține – SmbServerConfiguration | Selectați EnableSMB1Protocol, EnableSMB2Protocol

Dezactivați SMBv1 pe un server care rulează Windows 2012 R2.

Rezultat la conectarea din Windows 2003.

Astfel, dacă dezactivați protocolul vechi, vulnerabil, puteți pierde funcționalitatea rețelei cu clienți vechi. În același timp, pe lângă Windows XP și 2003, SMB v1 este utilizat și într-o serie de soluții software și hardware (de exemplu, NAS pe GNU \ Linux, folosind o versiune veche de samba).

Sub spoiler, voi oferi o listă de producători și produse care vor înceta complet sau parțial să funcționeze atunci când dezactivați SMB v1.

| Producător | Produs | Un comentariu |

| Barracuda | VPN SSL | |

| Copii de rezervă Web Security Gateway | ||

| Canon | Scanare către partajare în rețea | |

| Cisco | WSA / WSAv | |

| WAAS | Versiunile 5.0 și mai vechi | |

| F5 | Gateway client RDP | |

| Proxy Microsoft Exchange | ||

| Forcepoint (Raytheon) | „Unele produse” | |

| HPE | Conector unificat ArcSight Legacy | Versiuni mai vechi |

| IBM | NetServer | Versiunea V7R2 și mai veche |

| QRadar Vulnerability Manager | Versiunile 7.2.x și mai vechi | |

| Lexmark | Firmware eSF 2.x și eSF 3.x | |

| Kernel Linux | Client CIFS | De la 2.5.42 la 3.5.x |

| McAfee | Gateway web | |

| Microsoft | Windows | XP / 2003 și mai vechi |

| MYOB | Contabili | |

| NetApp | ONTAP | Versiuni anterioare 9.1 |

| NetGear | ReadyNAS | |

| Oracol | Solaris | 11.3 și mai vechi |

| Pulse Secure | PCS | 8.1R9 / 8.2R4 și mai vechi |

| PPS | 5.1R9 / 5.3R4 și mai vechi | |

| QNAP | Toate dispozitivele de stocare | Firmware mai vechi de 4.1 |

| Palarie rosie | RHEL | Versiuni anterioare 7.2 |

| Ricoh | MFP, resursă de scanare în rețea | Pe lângă o serie de modele |

| RSA | Server Manager de autentificare | |

| Samba | Samba | Mai vechi de 3,5 |

| Sonos | Difuzoare wireless | |

| Sophos | Sophos UTM | |

| Firewall Sophos XG | ||

| Dispozitivul web Sophos | ||

| SUSE | SLES | 11 ani și peste |

| Sinologie | Manager stație de disc | Numai control |

| Thomson Reuters | CS Professional Suite | |

| Tintri | Tintri OS, Tintri Global Center | |

| VMware | Vcenter | |

| ESXi | Mai vechi de 6.0 | |

| Worldox | GX3 DMS | |

| Xerox | MFP, resursă de scanare în rețea | Firmware fără Firmware ConnectKey |

Lista este preluată de pe site-ul Microsoft, unde este actualizată în mod regulat.

Lista de produse care utilizează versiunea veche a protocolului este destul de mare - înainte de a dezactiva SMB v1, ar trebui să vă gândiți cu siguranță la consecințe.

Dezactivați

Dacă nu există programe și dispozitive care utilizează SMB v1 în rețea, atunci, desigur, este mai bine să dezactivați vechiul protocol. În acest caz, dacă se închide pe SMB server Windows 8/2012 se face folosind cmdletul Powershell, apoi pentru Windows 7/2008 va trebui să editați registry. Acest lucru se poate face și cu Ajutor Powershell:

Set – ItemProperty – Calea „HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters” SMB1 – Tip DWORD – Valoare 0 – Forță

Sau oricare altul într-un mod convenabil... Cu toate acestea, este necesară o repornire pentru a aplica modificările.

Pentru a dezactiva suportul SMB v1 pe un client, trebuie doar să opriți serviciul responsabil de funcționarea acestuia și să remediați dependențele serviciului lanmanworkstation. Acest lucru se poate face cu următoarele comenzi:

sc.exe config lanmanworkstation depinde = bowser / mrxsmb20 / nsi sc.exe config mrxsmb10 start = dezactivat

Pentru confortul dezactivării protocolului în întreaga rețea, este convenabil să utilizați politicile de grup, în special Preferințele politicii de grup. Cu ajutorul lor, puteți lucra convenabil cu registrul.

Crearea unei intrări de registru prin politici de grup.

Pentru a dezactiva protocolul pe server, trebuie doar să creați următorul parametru:

- valoare: 0.

cale: HKLM: \ SISTEM \ CurrentControlSet \ Servicii \ LanmanServer \ Parametri;

parametru nou: REG_DWORD cu numele SMB1;

Creați o cheie de registry pentru a dezactiva SMB v1 pe server prin politica de grup.

Pentru a dezactiva suportul SMB v1 pe clienți, trebuie să modificați valoarea a doi parametri.

Mai întâi, dezactivați serviciul de protocol SMB v1:

- valoare: 4.

cale: HKLM: \ SYSTEM \ CurrentControlSet \ services \ mrxsmb10;

parametru: REG_DWORD numit Start;

Actualizăm unul dintre parametri.

Apoi vom remedia dependența serviciului LanmanWorkstation, astfel încât să nu depindă de SMB v1:

- sens: trei linii - Bowser, MRxSmb20 și NSI.

cale: HKLM: \ SISTEM \ CurrentControlSet \ Servicii \ LanmanWorkstation;

parametru: REG_MULTI_SZ numit DependOnService;

Și înlocuiți cu altul.

După aplicarea politicii de grup, trebuie să reporniți computerele din organizația dvs. După repornire, SMB v1 nu va mai fi utilizat.

Funcționează - nu atingeți

În mod ciudat, această veche poruncă nu este întotdeauna utilă - ransomware-ul și troienii pot rula în infrastructura rar actualizată. Cu toate acestea, închiderea și actualizarea incorectă a serviciilor poate paraliza o organizație la fel ca virușii.

Spuneți-ne, ați dezactivat deja SMB din prima versiune? Au fost multe victime?

Recent pe scară largă atacuri de virus răspândit folosind găurile și defectele vechiului protocol SMB1. Dintr-un motiv minor, sistemul de operare Windows încă îi permite să funcționeze în mod implicit. Această versiune mai veche a protocolului este utilizată pentru partajarea fișierelor într-o rețea locală. Versiunile sale mai noi 2 și 3 sunt mai sigure și ar trebui lăsate activate. Deoarece utilizați un nou sistem de operare cu numărul 10 sau pe cel anterior - 8 sau chiar pe cel deja învechit - 7, trebuie să dezactivați acest protocol pe computer.

Este inclus doar pentru că unii utilizatori încă folosesc aplicații vechi care nu au fost actualizate la timp pentru a funcționa cu SMB2 sau SMB3. Microsoft a întocmit o listă a acestora. Găsiți-l și vizualizați-l pe Internet, dacă este necesar.

Dacă păstrați toate programele instalate pe computer în stare bună (actualizare la timp), cel mai probabil va trebui să dezactivați acest protocol. Făcând acest lucru, creșteți securitatea sistemului dvs. de operare și a datelor confidențiale cu un pas. Apropo, chiar și specialiștii corporației în sine recomandă oprirea acestuia, dacă este necesar.

Sunteți gata să faceți modificări? Să continuăm atunci.

SMB1

Deschide Panoul de control, unde mergi la secțiunea „Programe” și selectează subsecțiunea „Activează/dezactivează funcțiile Windows”.

În listă, găsiți opțiunea „Suport pentru partajarea fișierelor SMB 1.0 / CIFS”, debifați-o și faceți clic pe „OK”.

Reporniți sistemul de operare după ce ați salvat toate fișierele editate anterior, cum ar fi documentele etc.

PENTRU WINDOWS 7

Editarea vă va ajuta aici registru de sistem... El este Unealtă puternică sistem și în cazul introducerii datelor incorecte în acesta, poate duce la funcționarea instabilă a sistemului de operare. Utilizați-l cu precauție, asigurați-vă că îl faceți o copie de rezervă înainte de a face acest lucru.

Deschideți editorul, pentru care apăsați combinația Chei de câștig+ R pe tastatură și tastând „regedit” în câmpul de introducere. Apoi urmați următoarea cale:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Servicii \ LanmanServer \ Parametri

creați un nou DWORD pe 32 de biți și numiți-l „SMB1” cu valoarea „0”. Reporniți sistemul.

Atenţie! Aceste metode funcționează pentru a dezactiva protocolul pe un singur computer, dar nu pe întreaga rețea. Consultați documentația oficială Microsoft pentru informațiile care vă interesează.

În legătură cu recenta izbucnire a ransomware-ului WannaCry care exploatează vulnerabilitatea SMB v1, în rețea au apărut din nou sfaturi pentru dezactivarea acestui protocol. În plus, Microsoft a recomandat cu tărie dezactivarea primei versiuni de SMB încă din septembrie 2016. Dar o astfel de oprire poate duce la consecințe neașteptate, până la curiozități: personal am dat peste o companie în care, după lupta împotriva IMM-urilor, difuzoarele wireless Sonos au încetat să mai ruleze.

Mai ales pentru a minimiza probabilitatea unei „împușcături în picior”, vreau să vă reamintesc despre caracteristicile SMB și să luăm în considerare în detaliu ceea ce amenință dezactivarea prost concepută a versiunilor sale mai vechi.

SMB(Server Message Block) este un protocol de rețea pentru acces de la distanță la fișiere și imprimante. El este folosit atunci când conectează resurse prin \numeserver\numecompartiment. Protocolul a funcționat inițial pe NetBIOS folosind porturile UDP 137, 138 și TCP 137, 139. Odată cu lansarea Windows 2000, a început să funcționeze direct folosind portul TCP 445. SMB este, de asemenea, folosit pentru a vă conecta la un domeniu Director activși lucrează în ea.

Pe lângă accesul de la distanță la resurse, protocolul este folosit și pentru comunicarea interprocesor prin conducte numite. Procesul este abordat de-a lungul căii \.\Pipe\nume.

Prima versiune a protocolului, cunoscută și sub numele de CIFS (Common Internet File System), a fost creată încă din anii 1980, dar a doua versiune a apărut doar cu Windows Vista, în 2006. A treia versiune a protocolului a apărut cu Windows 8. În paralel cu Microsoft, protocolul a fost creat și a fost actualizat în implementarea sa Samba open source.

În fiecare nouă versiune a protocolului, au fost adăugate diverse îmbunătățiri pentru a crește performanța, securitatea și suportul pentru noile funcții. Dar, în același timp, suportul pentru protocoalele vechi a rămas pentru compatibilitate. Desigur, versiunile mai vechi au avut și au încă destule vulnerabilități, dintre care una este folosită de WannaCry.

Sub spoiler, veți găsi un tabel rezumativ al modificărilor în versiunile SMB.

| Versiune | Sistem de operare | Adăugat comparativ cu versiunea anterioară |

| SMB 2.0 | Windows Vista / 2008 | S-a schimbat numărul de comenzi de protocol de la 100+ la 19 |

| Posibilitate de lucru „pipeline” - trimiterea de cereri suplimentare înainte de a primi un răspuns la precedentul | ||

| Suport pentru linkuri simbolice | ||

| Semnătura mesajului HMAC SHA256 în loc de MD5 | ||

| Măriți memoria cache și blocurile de scriere/citire | ||

| IMM-uri 2.1 | Windows 7 / 2008R2 | Îmbunătățirea performanței |

| Suport MTU mai mare | ||

| Suport BranchCache - un mecanism care memorează în cache cererile WAN într-o rețea locală | ||

| SMB 3.0 | Windows 8/2012 | Abilitatea de a construi un cluster transparent de failover cu echilibrare a sarcinii |

| Suport pentru acces direct la memorie (RDMA). | ||

| Gestionarea cmdlet-urilor Powershell | ||

| Suport VSS | ||

| Semnătura AES – CMAC | ||

| Criptare AES-CCM | ||

| Abilitatea de a utiliza foldere de rețea pentru a stoca mașinile virtuale HyperV | ||

| Abilitatea de a utiliza foldere de rețea pentru a stoca baze de date Microsoft SQL | ||

| SMB 3.02 | Windows 8.1 / 2012R2 | Îmbunătățiri ale securității și performanței |

| Echilibrare automată în cluster | ||

| IMM-uri 3.1.1 | Windows 10/2016 | Suport de criptare AES-GCM |

| Verificarea integrității înainte de autentificare folosind hash SHA512 | ||

| „Negocieri” securizate obligatorii atunci când lucrați cu clienții SMB 2.x și versiuni ulterioare |

Considerăm răniți condiționat

Este destul de simplu să vizualizați versiunea utilizată în prezent a protocolului, folosim cmdletul pentru aceasta Obține – SmbConnection:

Ieșire cmdlet cu resurse de rețea deschise pe servere cu diferite versiuni de Windows.

Din rezultat se poate observa că un client care acceptă toate versiunile de protocol folosește cea mai mare versiune posibilă acceptată de server pentru a se conecta. Desigur, dacă clientul acceptă doar versiunea veche a protocolului și este dezactivat pe server, conexiunea nu va fi stabilită. Activați sau dezactivați suportul vechi în sisteme moderne Windows folosind cmdletul Set – SmbServerConfiguration, și uită-te la starea astfel:

Obține – SmbServerConfiguration | Selectați EnableSMB1Protocol, EnableSMB2Protocol

Dezactivați SMBv1 pe un server care rulează Windows 2012 R2.

Rezultat la conectarea din Windows 2003.

Astfel, dacă dezactivați protocolul vechi, vulnerabil, puteți pierde funcționalitatea rețelei cu clienți vechi. În același timp, pe lângă Windows XP și 2003, SMB v1 este utilizat și într-o serie de soluții software și hardware (de exemplu, NAS pe GNU \ Linux, folosind o versiune veche de samba).

Sub spoiler, voi oferi o listă de producători și produse care vor înceta complet sau parțial să funcționeze atunci când dezactivați SMB v1.

| Producător | Produs | Un comentariu |

| Barracuda | VPN SSL | |

| Copii de rezervă Web Security Gateway | ||

| Canon | Scanare către partajare în rețea | |

| Cisco | WSA / WSAv | |

| WAAS | Versiunile 5.0 și mai vechi | |

| F5 | Gateway client RDP | |

| Proxy Microsoft Exchange | ||

| Forcepoint (Raytheon) | „Unele produse” | |

| HPE | Conector unificat ArcSight Legacy | Versiuni mai vechi |

| IBM | NetServer | Versiunea V7R2 și mai veche |

| QRadar Vulnerability Manager | Versiunile 7.2.x și mai vechi | |

| Lexmark | Firmware eSF 2.x și eSF 3.x | |

| Kernel Linux | Client CIFS | De la 2.5.42 la 3.5.x |

| McAfee | Gateway web | |

| Microsoft | Windows | XP / 2003 și mai vechi |

| MYOB | Contabili | |

| NetApp | ONTAP | Versiuni anterioare 9.1 |

| NetGear | ReadyNAS | |

| Oracol | Solaris | 11.3 și mai vechi |

| Pulse Secure | PCS | 8.1R9 / 8.2R4 și mai vechi |

| PPS | 5.1R9 / 5.3R4 și mai vechi | |

| QNAP | Toate dispozitivele de stocare | Firmware mai vechi de 4.1 |

| Palarie rosie | RHEL | Versiuni anterioare 7.2 |

| Ricoh | MFP, resursă de scanare în rețea | Pe lângă o serie de modele |

| RSA | Server Manager de autentificare | |

| Samba | Samba | Mai vechi de 3,5 |

| Sonos | Difuzoare wireless | |

| Sophos | Sophos UTM | |

| Firewall Sophos XG | ||

| Dispozitivul web Sophos | ||

| SUSE | SLES | 11 ani și peste |

| Sinologie | Manager stație de disc | Numai control |

| Thomson Reuters | CS Professional Suite | |

| Tintri | Tintri OS, Tintri Global Center | |

| VMware | Vcenter | |

| ESXi | Mai vechi de 6.0 | |

| Worldox | GX3 DMS | |

| Xerox | MFP, resursă de scanare în rețea | Firmware fără Firmware ConnectKey |

Lista este preluată de pe site-ul Microsoft, unde este actualizată în mod regulat.

Lista de produse care utilizează versiunea veche a protocolului este destul de mare - înainte de a dezactiva SMB v1, ar trebui să vă gândiți cu siguranță la consecințe.

Dezactivați

Dacă nu există programe și dispozitive care utilizează SMB v1 în rețea, atunci, desigur, este mai bine să dezactivați vechiul protocol. Mai mult, dacă închiderea serverului SMB Windows 8/2012 este efectuată folosind cmdletul Powershell, atunci pentru Windows 7/2008 va trebui să editați registry. Acest lucru se poate face și folosind Powershell:

Set – ItemProperty – Calea „HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters” SMB1 – Tip DWORD – Valoare 0 – Forță

Sau în orice alt mod convenabil. Cu toate acestea, este necesară o repornire pentru a aplica modificările.

Pentru a dezactiva suportul SMB v1 pe un client, trebuie doar să opriți serviciul responsabil de funcționarea acestuia și să remediați dependențele serviciului lanmanworkstation. Acest lucru se poate face cu următoarele comenzi:

sc.exe config lanmanworkstation depinde = bowser / mrxsmb20 / nsi sc.exe config mrxsmb10 start = dezactivat

Pentru confortul dezactivării protocolului în întreaga rețea, este convenabil să utilizați politicile de grup, în special Preferințele politicii de grup. Cu ajutorul lor, puteți lucra convenabil cu registrul.

Crearea unei intrări de registru prin politici de grup.

Pentru a dezactiva protocolul pe server, trebuie doar să creați următorul parametru:

- valoare: 0.

cale: HKLM: \ SISTEM \ CurrentControlSet \ Servicii \ LanmanServer \ Parametri;

parametru nou: REG_DWORD cu numele SMB1;

Creați o cheie de registry pentru a dezactiva SMB v1 pe server prin politica de grup.

Pentru a dezactiva suportul SMB v1 pe clienți, trebuie să modificați valoarea a doi parametri.

Mai întâi, dezactivați serviciul de protocol SMB v1:

- valoare: 4.

cale: HKLM: \ SYSTEM \ CurrentControlSet \ services \ mrxsmb10;

parametru: REG_DWORD numit Start;

Actualizăm unul dintre parametri.

Apoi vom remedia dependența serviciului LanmanWorkstation, astfel încât să nu depindă de SMB v1:

- sens: trei linii - Bowser, MRxSmb20 și NSI.

cale: HKLM: \ SISTEM \ CurrentControlSet \ Servicii \ LanmanWorkstation;

parametru: REG_MULTI_SZ numit DependOnService;

Și înlocuiți cu altul.

După aplicarea politicii de grup, trebuie să reporniți computerele din organizația dvs. După repornire, SMB v1 nu va mai fi utilizat.

Funcționează - nu atingeți

Destul de ciudat, această veche poruncă nu este întotdeauna utilă - troienii pot fi găsiți și în infrastructura care este rar actualizată. Cu toate acestea, închiderea și actualizarea incorectă a serviciilor poate paraliza o organizație la fel ca virușii.

Spuneți-ne, ați dezactivat deja SMB din prima versiune? Au fost multe victime?