VLAN-uri sunt rețele virtuale care există la al doilea nivel al modelului OSI. Adică, VLAN poate fi configurat la al doilea nivel. Dacă te uiți la VLAN-uri, făcând abstracție de la conceptul de „rețele virtuale”, atunci putem spune că un VLAN este doar o etichetă într-un cadru care este transmis prin rețea. Eticheta conține numărul VLAN (se numește VLAN ID sau VID), căruia îi sunt alocați 12 biți, adică wealan-ul poate fi numerotat de la 0 la 4095. Primul și ultimul număr sunt rezervate, nu pot fi folosite. De obicei, stațiile de lucru nu știu nimic despre VLAN-uri (cu excepția cazului în care configurați în mod specific VLAN-urile pe carduri). Comutatoarele se gândesc la ele. Pe porturile switch-urilor, este indicat în ce VLAN se află acestea. În funcție de aceasta, tot traficul care iese prin port este marcat cu o etichetă, adică VLAN. Astfel, fiecare port are un PVID ( identificatorul de port vlan). Acest trafic poate trece apoi prin alte porturi ale switch-urilor care se află în acest VLAN și nu va trece prin toate celelalte porturi. Ca urmare, se creează un mediu izolat (subrețea), care, fără un dispozitiv suplimentar (router), nu poate interacționa cu alte subrețele.

De ce sunt necesare buruienile?

- Capacitatea de a construi o rețea, a cărei structură logică nu depinde de cea fizică. Adică, topologia rețelei la nivel de legătură este construită indiferent de localizarea geografică a componentelor constitutive ale rețelei.

- Abilitatea de a împărți un domeniu de difuzare în mai multe domenii de difuzare. Adică, traficul de difuzare de pe un domeniu nu merge către alt domeniu și invers. Acest lucru reduce sarcina pe dispozitivele de rețea.

- Capacitatea de a securiza rețeaua împotriva accesului neautorizat. Adică, la nivelul de legătură de date, cadrele de la alți Wealan vor fi tăiate de portul de comutare, indiferent de adresa IP sursă cu care este încapsulat pachetul în acest cadru.

- Abilitatea de a aplica politici unui grup de dispozitive care se află în același wilan.

- Abilitatea de a utiliza interfețe virtuale pentru rutare.

Exemple de utilizare VLAN

- Combinarea computerelor conectate la diferite comutatoare într-o singură rețea. Să presupunem că aveți computere care sunt conectate la diferite comutatoare, dar acestea trebuie să fie combinate într-o singură rețea. Vom combina unele computere într-o rețea locală virtuală VLAN 1, și altele - la rețea VLAN 2. Datorită funcției VLAN computerele din fiecare rețea virtuală vor funcționa ca și cum ar fi conectate la același switch. Calculatoare din diferite rețele virtuale VLAN 1și VLAN 2 vor fi invizibili unul pentru celălalt.

- Separarea în diferite subrețele de computere conectate la același switch.În figură, computerele sunt conectate fizic la același switch, dar separate în rețele virtuale diferite VLAN 1și VLAN 2. Calculatoarele din diferite subrețele virtuale vor fi invizibile unul pentru celălalt.

- Separarea rețelei Wi-Fi pentru oaspeți și rețeaua Wi-Fi a întreprinderii.În figură, un punct de acces Wi-Fi este conectat fizic la router. Două puncte Wi-Fi virtuale cu nume au fost create pe punctul hotspotși birou. LA hotspot laptopurile oaspeților vor fi conectate prin Wi-Fi pentru a accesa Internetul și birou laptopuri de întreprindere. Din motive de securitate, este necesar ca laptopurile invitate să nu aibă acces la rețeaua întreprinderii. Pentru a face acest lucru, computere de întreprindere și un punct Wi-Fi virtual birou conectat la o rețea locală virtuală VLAN 1, iar laptopurile invitate vor fi într-o rețea virtuală VLAN 2. Laptopuri invitați din rețea VLAN 2 nu va avea acces la rețeaua întreprinderii VLAN 1.

Beneficiile utilizării VLAN-urilor

- Împărțirea flexibilă a dispozitivelor în grupuri

- De regulă, o subrețea corespunde unui VLAN. Calculatoarele situate în diferite VLAN-uri vor fi izolate unele de altele. De asemenea, puteți combina computere conectate la diferite comutatoare într-o singură rețea virtuală.

- Reducerea traficului de difuzare în rețea

- Fiecare VLAN reprezintă un domeniu de difuzare separat. Traficul de difuzare nu va fi difuzat între diferite VLAN-uri. Dacă configurați același VLAN pe diferite switch-uri, atunci porturile diferitelor switch-uri vor forma un domeniu de difuzare.

- Creșteți securitatea și gestionabilitatea rețelei

- Într-o rețea împărțită în subrețele virtuale, este convenabil să se aplice politici și reguli de securitate pentru fiecare VLAN. Politica va fi aplicată întregii subrețea, nu unui singur dispozitiv.

- Reducerea cantității de echipamente și cablu de rețea

- Crearea unui nou VLAN nu necesită achiziționarea unui comutator și instalarea unui cablu de rețea. Cu toate acestea, trebuie să utilizați comutatoare gestionate mai scumpe cu suport VLAN.

Porturi etichetate și neetichetate

Când un port trebuie să poată primi sau trimite trafic de la diferite VLAN-uri, acesta trebuie să fie într-o stare etichetat sau trunchi. Conceptele de port trunk și port etichetat sunt aceleași. Un port trunk sau etichetat poate transmite fie VLAN-urile specificate individual, fie toate VLAN-urile în mod implicit, dacă nu se specifică altfel. Dacă un port este neetichetat, atunci poate transmite doar un singur VLAN (nativ). Dacă portul nu specifică în ce VLAN se află, atunci se presupune că este într-o stare neetichetat în primul VLAN (VID 1).

Echipamente diferite sunt configurate diferit în acest caz. Pentru un echipament, trebuie să specificați pe interfața fizică în ce stare se află această interfață, iar pe celălalt, într-un anumit VLAN, trebuie să specificați ce port este poziționat - cu sau fără etichetă. Și dacă este necesar ca acest port să treacă prin mai multe VLAN-uri, atunci în fiecare dintre aceste VLAN-uri trebuie să înregistrați acest port cu o etichetă. De exemplu, în comutatoare Rețelele Enterasys trebuie să specificăm în ce VLAN se află un anumit port și să adăugăm acel port la lista de ieșire a acelui VLAN, astfel încât traficul să poată trece prin acel port. Dacă dorim ca traficul altui VLAN să treacă prin portul nostru, atunci adăugăm acest port și la lista de ieșire a acestui VLAN. Pe echipament HP(de exemplu, comutatoare ProCurve) indicăm în VLAN-ul propriu-zis care porturi pot trece traficul acestui VLAN și adăugăm starea porturilor - etichetate sau neetichetate. Cel mai ușor la hardware Cisco Systems. Pe astfel de comutatoare, indicăm pur și simplu ce porturi sunt neetichetate cu ce VLAN-uri (sunt în acces) și ce porturi sunt în starea etichetat (sunt în trompă).

Pentru a seta porturi la trompă au fost create protocoale speciale. Unul dintre acestea are standardul IEEE 802.1Q. Acesta este un standard internațional care este acceptat de toți producătorii și este cel mai frecvent utilizat pentru a configura rețele virtuale. În plus, diferiți producători pot avea propriile protocoale de transfer de date. De exemplu, Cisco am creat un protocol pentru echipamentul meu ISL (Inter Switch Lisk).

Rutare inter-vlan

Ce este rutarea inter-vlane? Aceasta este rutarea normală a subrețelei. Singura diferență este că fiecare subrețea corespunde unui VLAN la al doilea nivel. Ce înseamnă. Să presupunem că avem două VLAN-uri: VID = 10 și VID = 20. La al doilea nivel, aceste VLAN-uri împart o rețea în două subrețele. Gazdele care se află în aceste subrețele nu se văd. Adică traficul este complet izolat. Pentru ca gazdele să comunice între ele, este necesar să direcționați traficul acestor VLAN-uri. Pentru a face acest lucru, trebuie să atribuim o interfață fiecăruia dintre VLAN-urile de la al treilea nivel, adică să le atașăm o adresă IP. De exemplu, pentru VID = 10, adresa IP va fi 10.0.10.1/24, iar pentru VID = 20, adresa IP va fi 10.0.20.1/24. Aceste adrese vor continua să acționeze ca gateway-uri pentru a accesa alte subrețele. Astfel, putem direcționa traficul gazdă de la un VLAN la altul VLAN. Ce ne oferă rutarea VLAN în comparație cu rutarea simplă a rețelei fără a utiliza VLAN-uri? Și iată ce:

- Abilitatea de a deveni membru al unei alte subrețele din partea clientului este blocată. Adică, dacă gazda se află într-un anumit VLAN, atunci chiar dacă își schimbă adresa de la o altă subrețea, va rămâne în continuare în VLAN-ul care a fost. Aceasta înseamnă că nu va avea acces la o altă subrețea. Și aceasta, la rândul său, va proteja rețeaua de clienții „răi”.

- Putem plasa mai multe interfețe fizice ale comutatorului într-un VLAN. Adică avem posibilitatea de a configura imediat rutarea pe comutatorul de nivel al treilea conectând clienții de rețea la acesta, fără a folosi un router extern. Sau putem folosi un router extern conectat la un switch de nivel al doilea cu VLAN-uri configurate și să creăm atâtea subinterfețe pe portul routerului cât numărul total de VLAN-uri pe care trebuie să le direcționeze.

- Este foarte convenabil să utilizați al doilea strat sub forma unui VLAN între primul și al treilea nivel. Este convenabil să marcați subrețele ca VLAN-uri cu interfețe specifice. Este convenabil să configurați un VLAN și să puneți o grămadă de porturi de comutare în el. Și, în general, o mulțime de lucruri sunt convenabile de făcut atunci când există un VLAN.

Din păcate, multe întreprinderi și organizații moderne practic nu folosesc o caracteristică atât de utilă, și adesea pur și simplu necesară, oferită de majoritatea switch-urilor de rețele locale (LAN), precum organizarea LAN-urilor virtuale (VLAN-uri, VLAN-uri) în cadrul infrastructurii rețelei. Este greu de spus ce a cauzat-o. Poate lipsa de informații despre beneficiile oferite de tehnologia VLAN, complexitatea ei aparentă sau reticența de a folosi un instrument „brut” care nu garantează interoperabilitatea între dispozitivele de rețea ale diferiților producători (deși tehnologia VLAN este standardizată de un an încoace, și toți producătorii de top de echipamente de rețea active acceptă acest standard). Prin urmare, acest articol se concentrează pe tehnologia VLAN. Se va lua în considerare beneficiile utilizării VLAN-urilor, cele mai comune modalități de organizare a VLAN-urilor și interacțiunea dintre ele, precum și caracteristicile construirii VLAN-urilor atunci când se utilizează switch-uri de la unii producători cunoscuți.

de ce este nevoie

Ce este un VLAN? Acesta este un grup de computere conectate la o rețea, grupate logic într-un domeniu de distribuție a mesajelor difuzate în funcție de un anumit atribut. De exemplu, grupurile de calculatoare pot fi alocate în conformitate cu structura organizatorică a întreprinderii (pe departamente și

divizii) sau pe baza muncii la un proiect sau sarcină comună.

Există trei avantaje principale ale utilizării unui VLAN. Aceasta este o utilizare mult mai eficientă a lățimii de bandă decât în rețelele LAN tradiționale, un nivel crescut de protecție a informațiilor transmise împotriva accesului neautorizat și simplificarea administrării rețelei.

Deoarece întreaga rețea este partiționată în mod logic în domenii de difuzare atunci când se utilizează un VLAN, informațiile sunt trimise doar de membrii VLAN către alți membri ai aceluiași VLAN și nu către toate computerele din rețeaua fizică. Astfel, traficul de difuzare (generat de obicei de servere care își anunță prezența și capabilitățile către alte dispozitive din rețea) este limitat la un domeniu predefinit, mai degrabă decât difuzat către toate stațiile din rețea. Se realizează distribuția optimă a lățimii de bandă a rețelei între grupuri logice de computere: stațiile de lucru și serverele de la diferite VLAN-uri „nu se văd” și nu interferează unele cu altele.

Deoarece comunicarea se face doar într-un anumit VLAN, computerele din diferite rețele virtuale nu pot primi traficul generat în alte VLAN-uri. Utilizarea analizoarelor de protocol și a instrumentelor de monitorizare a rețelei pentru a colecta trafic în alte VLAN-uri decât cea către care utilizatorul care dorește să facă acest lucru prezintă dificultăți semnificative. De aceea, într-un mediu VLAN, informațiile transmise prin rețea sunt mult mai bine protejate de accesul neautorizat.

Un alt beneficiu al utilizării VLAN-urilor este simplificarea administrării rețelei. Acest lucru este valabil mai ales pentru sarcini precum adăugarea de noi elemente în rețea, mutarea lor și eliminarea lor. De exemplu, atunci când un utilizator VLAN se mută într-o altă cameră, chiar dacă se află la un alt etaj sau într-o altă clădire a întreprinderii, administratorul de rețea nu trebuie să recablaze cablurile. Trebuie doar să configureze echipamentele de rețea în consecință de la locul său de muncă. În plus, în unele implementări VLAN, mișcarea membrilor VLAN poate fi controlată automat fără a necesita intervenția administratorului. Operațiuni pentru a crea noi grupuri logice de utilizatori, adăuga noi membri la grupuri, administratorul de rețea poate efectua, de asemenea, prin rețea, fără a părăsi locul de muncă. Toate acestea economisesc semnificativ timpul de lucru al administratorului, care poate fi folosit pentru a rezolva alte sarcini la fel de importante.

Metode de organizare VLAN

Producătorii de top de switch-uri departamentale și de grup de lucru folosesc de obicei una dintre cele trei metode de organizare a VLAN-urilor în dispozitivele lor: pe baza porturi, adrese MAC sau protocoale de nivel al treilea. Fiecare dintre aceste metode corespunde unuia dintre cele trei niveluri inferioare ale modelului de interacțiune a sistemelor deschise OSI: fizic, canal și respectiv de rețea. Există o a patra modalitate de a organiza un VLAN - bazat pe reguli. În prezent este rar utilizat, deși oferă mai multă flexibilitate în organizarea VLAN-urilor și poate fi utilizat pe scară largă în dispozitive în viitorul apropiat. Să aruncăm o privire rapidă la fiecare dintre metodele de organizare VLAN de mai sus, avantajele și dezavantajele acestora.

VLAN-uri bazate pe porturi. După cum sugerează și numele metodei, VLAN-urile sunt organizate prin asocierea logică a porturilor fizice selectate ale comutatorului. De exemplu, un administrator de rețea poate specifica că porturile de comutator numerotate 1, 2, 5 formează VLAN1, iar porturile numerotate 3, 4, 6 formează VLAN2 etc. Mai multe computere pot fi conectate la un port de comutare (de exemplu, prin hub). Toate vor aparține aceluiași VLAN - celui căruia îi este atribuit portul de comutare care le deservește. Această legare strânsă a apartenenței la VLAN este un dezavantaj al metodei VLAN bazate pe porturi.

VLAN bazat pe adrese MAC. Această metodă vă permite să construiți un VLAN bazat pe adresa unică a stratului de legătură hexazecimal pe care o are fiecare adaptor de rețea al unui server sau stație de lucru din rețea. Aceasta este o modalitate mai flexibilă de organizare a unui VLAN în comparație cu cel precedent, deoarece dispozitivele aparținând unor VLAN-uri diferite pot fi conectate la același port de comutare. În plus, mișcările computerului de la un port comutator la altul sunt urmărite automat de comutator și vă permit să păstrați computerul mutat aparținând unui anumit VLAN fără intervenția unui administrator de rețea. Funcționează destul de simplu: comutatorul menține un tabel de corespondență între adresele MAC ale computerelor și rețelele virtuale. De îndată ce computerul trece la un alt port de comutare, comparând câmpul adresei MAC sursă din antetul primului cadru transmis după mutarea computerului cu datele din tabelul său, comutatorul face concluzia corectă despre computerul mutat aparținând VLAN. Dezavantajul acestei metode de organizare a unui VLAN este laboriozitatea inițială de configurare a unui VLAN, care este plin de erori. Deși tabelul de adrese MAC este construit automat de către comutatoare, administratorul de rețea trebuie să analizeze totul și să stabilească dacă această adresă MAC hexazecimală corespunde unei astfel de stații de lucru și apoi să o aloce rețelei virtuale corespunzătoare. Adevărat, reconfigurarea ulterioară a unui VLAN bazat pe MAC va necesita mult mai puțin efort decât în cazul unui VLAN bazat pe port.

VLAN bazat pe protocoale de nivel 3. Această metodă este rar utilizată în comutatoarele la nivel de departament și grup de lucru. Este tipic pentru comutatoarele de rutare backbone care au instrumente de rutare încorporate pentru principalele protocoale LAN - IP, IPX și AppleTalk. Conform acestei metode, un grup de porturi de comutare aparținând unui anumit VLAN este asociat cu o anumită subrețea IP sau rețea IPX. Flexibilitatea aici este oferită de faptul că mișcările utilizatorului către un alt port aparținând aceluiași VLAN sunt urmărite de comutator și nu necesită reconfigurare. Avantajul acestei metode este și ușurința configurării VLAN, care se poate face automat, deoarece comutatorul analizează adresele de rețea ale computerelor asociate fiecărui VLAN. În plus, după cum sa menționat deja, dispozitivele care acceptă metoda de organizare VLAN bazată pe protocoale Layer 3 au instrumente de rutare încorporate, care permit interacțiunea între diferite VLAN-uri fără utilizarea unor instrumente suplimentare. Există, probabil, un singur dezavantaj al acestei metode - prețul ridicat al comutatoarelor în care este implementată.

Reguli bazate pe VLAN. Se presupune că comutatorul are capacitatea de a analiza câmpuri predeterminate în detaliu și chiar biți individuali de pachete care trec prin el ca mecanisme de construcție VLAN. Această metodă oferă posibilități aproape nelimitate de a crea rețele virtuale pe baza multor criterii. De exemplu, chiar și prin principiul includerii tuturor utilizatorilor în VLAN, în ale căror computere sunt instalate adaptoare de rețea ale producătorului specificat. În ciuda flexibilității mari, procesul de configurare VLAN bazat pe reguli necesită foarte mult timp. În plus, prezența unor reguli complexe poate afecta negativ debitul comutatorului, deoarece o parte semnificativă a puterii sale de procesare va fi cheltuită pentru analiza pachetelor.

De asemenea, dispozitivele pot fi mutate automat în VLAN-uri pe baza datelor de autentificare a utilizatorului sau a dispozitivului atunci când se utilizează protocolul 802.1x.

construirea de VLAN-uri distribuite

Rețelele LAN moderne conțin adesea mai mult de un comutator. Calculatoarele care aparțin aceluiași VLAN pot fi conectate la diferite comutatoare. Astfel, pentru a direcționa corect traficul, trebuie să existe un mecanism care să permită comutatoarelor să facă schimb de informații despre apartenența la VLAN a dispozitivelor conectate la acestea. Anterior, fiecare producător în dispozitivele lor implementa mecanisme proprietare pentru schimbul de astfel de informații. De exemplu, la 3Com această tehnologie a fost numită VLT (Virtual LAN Trunk), la Cisco Systems - ISL (Inter-Switch Link). Prin urmare, pentru a construi VLAN-uri distribuite, a fost necesar să se utilizeze dispozitive de la același producător. Situația s-a îmbunătățit dramatic când a fost adoptat standardul pentru construirea de VLAN-uri etichetate, IEEE 802.1Q, care domină acum lumea VLAN-urilor. Printre altele, reglementează și mecanismul de schimb de informații despre VLAN-uri între switch-uri. Acest mecanism vă permite să completați cadrele transmise între comutatoare cu câmpuri care indică apartenența la un anumit VLAN. Până în prezent, toți producătorii de top de switch-uri LAN acceptă standardul 802.1Q în dispozitivele lor. Prin urmare, astăzi este deja posibilă construirea de rețele virtuale folosind comutatoare de la diferiți producători. Deși, după cum veți vedea mai târziu, chiar și funcționând în conformitate cu 802.1Q, comutatoarele de la diferiți producători oferă departe de aceleași posibilități de organizare a VLAN-urilor.

organizarea interacțiunii între VLAN-uri

Calculatoarele situate în VLAN-uri diferite nu pot comunica direct între ele. Pentru a organiza o astfel de interacțiune, trebuie să utilizați un router. Anterior, routerele obișnuite erau folosite pentru aceasta. Mai mult, era necesar ca routerul să aibă atâtea interfețe fizice de rețea câte VLAN-uri există. În plus, comutatoarele trebuiau să aloce câte un port de la fiecare VLAN pentru a conecta routerul. Având în vedere costul ridicat al porturilor de router, costul unei astfel de soluții a fost foarte mare. În plus, un router convențional a introdus o întârziere semnificativă în transmiterea datelor între VLAN-uri. Astăzi, comutatoarele de rutare sunt folosite pentru a transfera date între VLAN-uri, care au un preț scăzut pe port și realizează rutarea hardware a traficului la viteza canalului de comunicație. Switch-urile de rutare respectă, de asemenea, standardul IEEE 802.1Q și, pentru a organiza comunicația între VLAN-urile distribuite, trebuie să folosească un singur port pentru a conecta fiecare dintre comutatoarele de grup de lucru care conectează dispozitivele corespunzătoare diferitelor VLAN-uri la rețea. Cu alte cuvinte, printr-un port al unui comutator de rutare modern, informațiile pot fi schimbate între dispozitive de la diferite VLAN-uri.

utilizarea resurselor de rețea partajate de către computerele diferitelor VLAN-uri

Foarte interesantă este posibilitatea organizării accesului la resurse partajate de rețea (servere de rețea, imprimante etc.) pentru calculatoarele aparținând diferitelor VLAN-uri. Avantajele acestei posibilități sunt evidente. În primul rând, nu este nevoie să achiziționați un router sau un comutator de rutare dacă nu trebuie să organizați schimbul direct de date între computere de la diferite VLAN-uri. Este posibil să se asigure interacțiunea între computerele diferitelor VLAN-uri printr-un server de rețea, la care au acces toate sau mai multe VLAN-uri. În al doilea rând, păstrând toate avantajele utilizării unui VLAN, nu puteți achiziționa servere pentru fiecare VLAN separat, ci le puteți folosi pe cele generale.

Cel mai simplu mod de a oferi acces la același server utilizatorilor din diferite VLAN-uri este să instalați mai multe adaptoare de rețea pe server și să conectați fiecare dintre aceste adaptoare pentru a comuta porturile aparținând diferitelor VLAN-uri. Cu toate acestea, această abordare are o limitare a numărului de VLAN-uri (multe adaptoare de rețea nu pot fi instalate pe un server), impune cerințe stricte asupra componentelor serverului (driverele adaptoarelor de rețea necesită o creștere a cantității de RAM, o sarcină mare este plasată pe CPU și server I/O bus etc.) și nu contribuie la economisirea de bani (folosind mai multe adaptoare de rețea și porturi suplimentare de comutare).

Odată cu apariția standardului IEEE 802.1Q, a devenit posibilă transmiterea informațiilor legate de toate sau mai multe VLAN-uri printr-un port de comutare. După cum sa menționat mai sus, pentru aceasta, comutatorul (sau alt dispozitiv care acceptă 802.1Q) adaugă un câmp la cadrul transmis prin rețea care determină în mod unic dacă cadrul aparține unui anumit VLAN. Este doar posibil să conectați un server comun tuturor VLAN-urilor la un astfel de port cu o singură linie de comunicație. Singura condiție pentru aceasta este ca adaptorul de rețea al serverului să suporte standardul 802.1Q, astfel încât serverul să știe de la ce VLAN a venit cererea și, în consecință, unde să trimită răspunsul. Acesta este modul în care separarea serverelor între VLAN-uri este implementată în comutatoarele gestionate de departamente și grupuri de lucru la 3Com, Hewlett-Packard și Cisco Systems.

concluzie

După cum puteți vedea, VLAN-urile sunt un instrument puternic de rețea care poate rezolva problemele de administrare, securitatea transmisiei datelor, controlul accesului la resursele de informații și poate crește semnificativ eficiența utilizării lățimii de bandă a rețelei.

Oleg Podukov, șeful departamentului tehnic al COMPLETE

Astăzi voi începe o mică serie de articole despre VLAN-uri. Să începem cu ce este, pentru ce este, cum să-l configurem, apoi vom aprofunda și vom studia treptat, dacă nu toate, atunci mai ales oportunitățile pe care ni le oferă VLAN-urile.

Deci, amintiți-vă, am vorbit despre un astfel de concept ca? Cred că îți amintești. Am mai vorbit despre faptul că există mai multe tipuri de adrese:.

Pe baza acestui lucru, vom face încă un concept introductiv. domeniul de difuzare. Ce este el cu adevărat?

Dacă este trimis un cadru/pachet, difuzați (dacă este un cadru, atunci câmpul Destination Address, toți biții sunt egali cu unu, sau în forma a 16-a adresa MAC va fi egală cu: FF FF FF FF FF FF), atunci acest cadru va fi redirecționat către toate porturile switch-ului, cu excepția cazului din care a fost primit cadrul. Acest lucru se va întâmpla atunci când, de exemplu, comutatorul nostru nu este gestionat sau dacă este gestionat, dar toată lumea este în același VLAN (mai multe despre asta mai târziu).

Iată o listă de dispozitive care primesc aceste cadre de difuzare și sunt numite domeniul de difuzare.

Acum să decidem ce este VLAN?

VLAN - Rețea locală virtuală, de ex. o rețea virtuală. Pentru ce este?

VLAN ne permite să separăm domeniile de difuzare pe același comutator. Acestea. dacă avem un comutator, vom aloca unele porturi unui VLAN, celălalt altuia. Și vom avea două domenii de difuzare diferite. Desigur, posibilitățile nu se limitează la asta. Voi vorbi mai departe despre ele, toate treptat.

Pe scurt, VLAN-ul permite administratorului să creeze mai flexibil o rețea împărțind-o în unele subrețele (de exemplu, o rețea de contabili, o rețea de manageri și așa mai departe), cu alte cuvinte, VLAN-ul ajută la combinarea dispozitivelor cu unele obișnuite. set de cerințe într-un singur grup și să-l separe de alte grupuri izolate similare.

Voi face imediat o rezervare că VLAN-urile funcționează la nivelul OSI Layer 2.

Amintiți-vă că atunci când am luat în considerare cadrul, nu exista niciun câmp pentru VLAN acolo. Cum, atunci, să determinați cărei VLAN îi aparține acest sau acel cadru?

Există mai multe standarde.

1. IEEE 802.1Q - Acest standard este deschis. Acest standard marchează un anumit cadru care este „atașat” la un VLAN cu etichetare.

Etichetarea este o funcție a comutatorului (sau a oricărui alt dispozitiv care „înțelege” VLAN) care inserează o etichetă de 4 octeți în cadrul Ethernet. Procedura de etichetare nu modifică datele antetului, astfel încât echipamentele care nu acceptă tehnologia VLAN pot transmite cu ușurință un astfel de cadru mai departe prin rețea, păstrând eticheta.

Așa va arăta cadrul după introducerea etichetei VLAN.

Pe baza cifrei lor, vedem că eticheta VLAN constă din 4 câmpuri, le vom descrie:

- 2 bytes Tag Protocol Identifier (TPID) - acesta este identificatorul de protocol, în cazul nostru este 802.1Q, în forma a 16-a acest câmp va arăta ca: 0x8100.

- Prioritate - un câmp pentru setarea priorității conform standardului 802.1p (despre acesta în articolele următoare). Dimensiunea acestui câmp este de 3 biți (8 valori 0-7).

- Indicator de format canonic (CFI). Indicator de format canonic, dimensiunea acestui câmp este de 1 bit. Acest câmp indică formatul adresei Mac (1 este cononic, 0 nu este canonic.)

- VLAN ID, de fapt, pentru asta suntem aici astăzi 🙂 VLAN ID. Dimensiunea câmpului este de 12 biți, poate lua o valoare de la 0 la 4095.

Când se utilizează VLAN (etichetare) conform standardului 802.1Q, se fac modificări cadrului, prin urmare este necesar să se recalculeze valoarea FCS, care este de fapt realizată de comutator.

Standardul 802.1Q are așa ceva ca VLAN nativ, implicit ID-ul VLAN nativ este egal cu unul (poate fi schimbat), VLAN nativ se caracterizează prin faptul că acest VLAN nu este etichetat.

2. Inter-switch-link (ISL). Un protocol dezvoltat de Cisco și care poate fi utilizat doar pe propriul echipament.

Acest protocol a fost dezvoltat înainte de adoptarea 802.1Q.

În prezent, ISL nu mai este acceptat pe hardware mai nou, dar este posibil să întâmpinați în continuare protocolul, așa că trebuie să ne familiarizăm cu el.

Spre deosebire de 802.1Q, unde s-a efectuat o etichetare simplă a cadrului (inserând 4 octeți în interiorul cadrului), aici se utilizează tehnologia de încapsulare, adică se adaugă un antet care conține informații despre VLAN. VLAN ISL, spre deosebire de 802.1Q, acceptă până la 1000 de VLAN-uri.

Luați în considerare cadrul într-o formă grafică, cum arată această încapsulare.

Aici putem vedea imediat primul și poate cel mai de bază dezavantaj al ISL - aceasta este o creștere a cadrului cu 30 de octeți (antet de 26 de octeți și FCS de 4 octeți).

Să luăm în considerare antetul ISL mai detaliat, să vedem ce este stocat acolo în atâția octeți!

- Destination Address (DA) - adresa destinatarului, aici este indicată o adresă multicast specială, care indică faptul că cadrul este încapsulat folosind ISL. Adresa multicast poate fi 0x01-00-0C-00-00 sau 0x03-00-0c-00-00.

- Tip - lungimea câmpului 4 biți, indică protocolul care este încapsulat în cadru. Poate lua mai multe valori:

0000 Ethernet

0001 - Token Ring

0010 - FDDI

0011-ATM

În cazul nostru, deoarece luăm în considerare Ethernet, această valoare va fi egală cu toate 0.

- UTILIZATOR - un fel de analog „trunchiat” al câmpului Prioritate în 802.1Q, este folosit pentru a seta prioritatea cadrului. Deși câmpul are 4 biți, poate lua 4 valori (în 802.1Q - 8).

- Adresă sursă (SA) - adresa sursă, acest loc este înlocuit cu valoarea adresei MAC a portului din care a fost trimis acest cadru încapsulat.

- LEN este lungimea cadrului. Nu ia în considerare câmpuri precum: DA,TYPE,USER,SA,LEN,FCS. Astfel, se dovedește că această valoare este egală cu cadrul încapsulat - 18 octeți.

- AAAA03 (SNAP) - SNAP și LLC (Acest câmp conține valoarea AAAA03).

- HSA - High Bits of Source Address - 3 octeți înalți ai adresei MAC (rețineți că acești octeți conțin codul producătorului), pentru Cisco acesta este 00-00-0C

- VLAN - a ajuns în sfârșit la domeniul principal. ID-ul VLAN este de fapt specificat aici. Câmpul are o dimensiune de 15 biți.

- BPDU - Bridge Protocol Data Unit și Cisco Discovery Protocol. Câmp pentru protocoale BPDU și CDP. Ce este și de ce, ne vom familiariza în următoarele articole.

- INDX - Index, este indicat indexul portului expeditor, utilizat în scopuri de diagnosticare.

- RES - Rezervat pentru Token Ring și FDDI. Câmp de rezervă pentru Token Ring și FDDI. Câmpul are 16 biți. Dacă se folosește protocolul ethernet, atunci toate zerourile sunt plasate în acest câmp.

- Cadrul încapsulat este un cadru obișnuit care a fost încapsulat. Acest cadru are propriile câmpuri, cum ar fi DA, SA, LEN, FCS și așa mai departe.

- FCS - propriul ISL FCS (deoarece cadrul este complet schimbat, este nevoie de o nouă verificare a cadrului, ultimii 4 octeți sunt pentru aceasta).

Putem trage câteva concluzii în favoarea 802.1Q.

- Etichetarea adaugă doar 4 octeți la cadru, spre deosebire de ISL (30 de octeți).

- 802.1Q este acceptat pe orice echipament care acceptă VLAN-uri, în timp ce ISL funcționează numai pe dispozitivele Cisco și nu pe toate.

În acest articol, ne-am familiarizat pe scurt cu conceptul de VLAN. În continuare, vom înțelege detaliile.

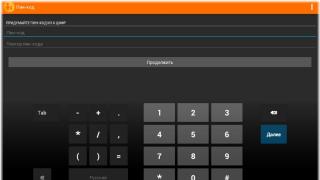

Un alt instrument mic care poate îmbunătăți un pic gradul de utilizare: bannerul. Aceasta este o reclamă pe care Cisco o va afișa înainte de autorizare pe dispozitiv.

Switch(config)#banner motd q Introduceți mesajul TEXT. Încheiați cu caracterul „q”. Este doar un banner. q Comutare(config)#

După motd, specificați un caracter care va semnala că linia sa încheiat. În acest exemplu, punem „q”.

In ceea ce priveste continutul bannerului. Există o astfel de legendă: un hacker a pătruns în rețea, a spart/a furat ceva acolo, a fost prins, iar la proces a fost achitat și eliberat. De ce? Și pentru că pe routerul de frontieră (între Internet și rețeaua internă), în banner era scris cuvântul „Bun venit”. „Ei bine, din moment ce ei întreabă, am intrat”). Prin urmare, este considerată o practică bună să scrieți ceva de genul „Acces refuzat!” în banner.

Pentru a organiza cunoștințele pe puncte, să analizăm ce trebuie să faceți:

1) Setați numele gazdei. Acest lucru vă va ajuta pe viitor într-o rețea reală pentru a afla rapid unde vă aflați.

Switch(config)#hostname HOSTNAME

2) Creați toate vlan-urile și dați-le un nume

Switch(config)#vlan VLAN-NUMBER Comutator(config-vlan)#name NAME-OF-VLAN

3) Configurați toate porturile de acces și dați-le un nume

Switch(config-if)#description DESCRIPTION-OF-INTERFACE Switch(config-if)#switchport mode access Comutator(config-if)#switchport access vlan VLAN-NUMBER

Uneori este convenabil să configurați interfețele în loturi:

msk-arbat-asw3(config)#interfață interval fastEthernet 0/6 - 10 msk-arbat-asw3(config-if-range)#descriere FEO msk-arbat-asw3(config-if-range)#switchport mode access msk- arbat-asw3(config-if-range)#switchport access vlan 102

4) Configurați toate porturile trunchiului și dați-le un nume:

Comutator(config-if)#descriere DESCRIEREA INTERFEȚEI Comutator(config-if)#switchport mod trunk Comutator(config-if)#switchport trunk permis vlan-NUMERE-VLAN

5) Nu uitați să salvați:

Comutați#copy running-config startup-config

Pe scurt: ce am realizat? Toate dispozitivele de pe aceeași subrețea se pot vedea unul pe celălalt, dar nu și dispozitivele de pe celălalt. În numărul următor, ne ocupăm de această problemă și, de asemenea, ne referim la rutarea statică și comutatoarele L3.

În general, această lecție poate fi finalizată. În videoclip, puteți vedea din nou cum sunt configurate vlan-urile. Ca sarcină pentru acasă, configurați vlan-uri pe comutatoarele pentru servere.

Aici puteți descărca configurația tuturor dispozitivelor:

Lift-me-Up_Configuration.zip

Și proiectul nostru RT:

lift-me-UP_v2-VLANs.pkt

P.S.

Un plus important: în partea anterioară, vorbind despre vlan nativ, v-am informat puțin greșit. Pe echipamentele Cisco, această schemă de funcționare nu este posibilă.

Amintiți-vă că am propus să trimitem cadre neetichetate ale celui de-al 101-lea vlan la comutatorul msk-rubl-asw1 și să le primim acolo în primul.

Cert este că, așa cum am menționat mai sus, din punctul de vedere al Cisco, același număr vlan trebuie configurat pe ambele părți ale comutatoarelor, altfel încep probleme cu protocolul STP și avertismente despre setări incorecte pot fi văzute în jurnalele. . Prin urmare, transferăm cel de-al 101-lea vlan pe dispozitiv în mod obișnuit, cadrele vor fi etichetate și, în consecință, al 101-lea vlan trebuie creat și pe msk-rubl-asw1.

Încă o dată, dorim să observăm că, cu toată dorința noastră, nu vom putea acoperi toate nuanțele și subtilitățile și, prin urmare, nu ne propunem o astfel de sarcină. Lucruri precum modul în care este construită adresa MAC, valoarea câmpului Ether Type sau pentru ce este CRC de la sfârșitul cadrului, trebuie să le studiezi singur. Adaugă etichete

VLAN (Virtual Local Area Network) permite comutatoarelor sau routerelor să creeze mai multe rețele locale virtuale pe o singură interfață de rețea fizică. O modalitate simplă și convenabilă de a separa traficul între clienți sau stații de bază, folosind VLAN-uri.

Tehnologia VLAN constă în faptul că la cadrul rețelei (nivelul 2) este adăugat un antet de etichetă suplimentar, care conține informații de serviciu și ID-ul VLAN. Valorile ID-ului VLAN pot fi de la 1 la 4095. În acest caz, 1 este rezervat ca VLAN implicit.

Când lucrați cu VLAN-uri, este important să înțelegeți ce este traficul etichetat și neetichetat. Traficul etichetat (cu un ID vlan) merge în principal între switch-uri și servere. Calculatoarele obișnuite (în special cele care rulează Windows) nu înțeleg traficul etichetat. Prin urmare, pe acele porturi care privesc direct stațiile de lucru sau într-o rețea cu un comutator negestionat, se emite trafic neetichetat. Acestea. eticheta este tăiată din cadrul rețelei. Acest lucru se întâmplă și dacă portul este configurat cu VLAN ID = 1.

Există și un concept precum trunk (Trunk). Un trunchi este un port de comutare care transportă trafic cu etichete diferite. De obicei, un trunchi este configurat între switch-uri pentru a permite accesul VLAN de la diferite switch-uri.

Utilizarea VLAN pe echipamentul Mikrotik

Routerele și switch-urile Mikrotik acceptă până la 250 de VLAN-uri pe o singură interfață Ethernet. Puteți crea un VLAN nu numai pe interfața Ethernet, ci și pe Bridge și chiar pe tunelul EoIP. Un VLAN poate fi construit într-o altă interfață VLAN folosind tehnologia „Q-in-Q”. Puteți face 10 sau mai multe VLAN-uri imbricate, doar dimensiunea MTU scade cu 4 octeți de fiecare dată.

Să analizăm utilizarea VLAN-urilor cu un exemplu. Sarcină:

- Creați VLAN pentru HOTSPOT (172.20.22.0/24)

- Creați VLAN pentru telefonie VIP (172.21.22.0/24)

- Izolați rețelele 172.20.22.0/24, 172.21.22.0/24 între ele și de la accesul la rețeaua 10.5.5.0/24

- Atribuiți portul Ether2 rețelei 172.20.22.0/24 (VLAN)

- Atribuiți Ether3, Ether4 rețelei 172.21.22.0/24 (VLAN)

Date inițiale:

- Internet pe Ether1, atribuit interfeței Brigde - Ethernet

- LAN (10.5.5.0/24), atribuit interfeței Brigde - LAN

Crearea interfețelor VLAN

Creați VLAN2 (ID=2), VLAN3 (ID=3) și atribuiți-le interfeței Bridge LAN. Interfața LAN va acționa ca o conexiune Trunk.

/interfață vlan add name=VLAN2 vlan-id=2 interfață=LAN /interfață vlan add name=VLAN3 vlan-id=3 interfață=LAN

Crearea interfețelor Bridge

Creați interfețe BridgeVLAN2, BridgeVLAN3 pentru VLAN-uri:

/interface bridge add name=BridgeVLAN2 /interface bridge add name=BridgeVLAN3

Asocierea interfețelor VLAN cu conexiuni Bridge

Asociați interfețele VLAN (VLAN2, VLAN3) cu conexiuni Bridge (BridgeVLAN2, BridgeVLAN3):

/interface bridge port add interface=VLAN2 bridge=BridgeVLAN2 /interface bridge port add interface=VLAN3 bridge=BridgeVLAN3

Crearea unei adrese IP

Atribuiți fiecărei interfețe BridgeVLAN2/BridgeVLAN3 o adresă IP — 172.20.22.1/24 (VLAN 2), 172.21.22.1/24 (VLAN 3):

/adresa IP adauga adresa=172.20.22.1/24 interfata=BridgeVLAN2 /adresa IP adauga adresa=172.21.22.1/24 interfata=BridgeVLAN3

Creați un grup de adrese

Setați intervalul de adrese IP emise pentru rețele (172.20.22.0/24, 172.21.22.0/24):

/ip pool adăugare nume=poolVLAN2 intervale=172.20.22.2-172.20.22.254 /ip pool adăugare nume=poolVLAN3 intervale=172.21.22.2-172.21.22.254

Configurarea unui server DHCP

Pentru ca dispozitivele să primească setări de rețea, configurați automat serverul DHCP pentru rețelele locale (172.20.22.0/24, 172.21.22.0/24):

/ip dhcp-server add name=dhcpVLAN2 interface=BridgeVLAN2 address-pool=poolVLAN2 disabled=nu /ip dhcp-server add name=dhcpVLAN3 interface=BridgeVLAN3 address-pool=poolVLAN3 disabled=nu /ip dhcp-server add name=172.20 .22.0/24 gateway=172.20.22.1 /ip dhcp-server network add address=172.21.22.0/24 gateway=172.21.22.1

Configurare firewall. Acces la internet pentru rețele VLAN

Am finalizat setările de securitate, conform acestui . Prin urmare, pentru ca dispozitivele din rețelele locale (172.20.22.0/24, 172.21.22.0/24) să aibă acces la Internet, adăugăm o regulă pentru ele:

/ip firewall filter add chain=forward action=accept src-address=172.20.22.0/24 comment="Acces la Internet din LAN" /ip firewall filter add chain=forward action=accept src-address=172.21.22.0/24 comment= „Acces la internet din LAN”

Izolare VLAN

Este necesar ca rețelele VLAN2 (172.20.22.0/24), VLAN3 (172.21.22.0/24) să fie izolate între ele și de accesul la rețeaua locală principală 10.5.5.0/24. Creați liste de rețele locale (LOCAL):

/ip firewall address-list add list=Adresa LOCAL=10.5.5.0/24 /ip firewall address-list add list=Adresa LOCAL=172.20.22.0/24 /ip firewall address-list add list=Adresa LOCAL=172.21.22.0/ 24

Creăm reguli pentru blocarea accesului la rețelele locale (LOCAL) din rețelele 172.20.22.0/24, 172.21.22.0/24. Reguli de interzicere, asigurați-vă că le puneți deasupra celor care permit:

/ip firewall filter add chain=forward action=drop src-address=172.20.22.0/24 dst-address-list=LOCAL /ip firewall filter add chain=forward action=drop src-address=172.21.22.0/24 dst-address -list=LOCAL

Distribuție VLAN după porturile routerului Mikrotik

Atribuim porturile routerului să funcționeze într-un anumit VLAN. Port ether2 - BridgeVLAN2, porturi ether3, ether4 - BridgeVLAN3:

/interface bridge port add interface=ether2 bridge=BridgeVLAN2 /interface bridge port add interface=ether3 bridge=BridgeVLAN3 /interface bridge port add interface=ether4 bridge=BridgeVLAN3

informație: Nu este necesar să atribuiți o conexiune Bridge fiecărui port pentru a aparține unui anumit VLAN. Este suficient să setați conexiunea Bridge la un singur port și apoi să folosiți portul Master pentru a indica apartenența la VLAN, a altor porturi.

Aceasta completează adăugarea și configurarea VLAN-urilor. Drept urmare, am obținut două rețele izolate cu acces la Internet. Am plasat rețelele VLAN create într-o conexiune Trunk, care va permite, dacă este necesar, segmentarea rețelelor VLAN către un alt router, este ușor să faceți acest lucru. Am atribuit porturile necesare ale routerului pentru a funcționa în rețelele VLAN corespunzătoare.