Nu este deloc surprinzător faptul că un computer personal poate stoca informații cu caracter personal sau date corporative care au o valoare sporită. Este de nedorit ca astfel de informații să cadă în mâinile unor terți care le pot folosi, provocând probleme serioase pentru fostul proprietar al computerului.

Bitlocker poate fi activat și dezactivat în funcție de circumstanțe.

Din acest motiv, mulți utilizatori își exprimă dorința de a întreprinde anumite acțiuni care vizează accesul limitat la toate fișierele stocate pe computer. O astfel de procedură există. După ce au făcut anumite manipulări, niciunul dintre cei din afară, neștiind parola sau cheia pentru recuperarea acesteia, nu va putea accesa documentele.

Proteja Informații importante din cunoștința cu terți, este posibil dacă criptați unitatea Bitlocker. Astfel de acțiuni ajută la asigurarea confidențialității complete a documentelor nu numai pe un anumit computer, ci și în cazul în care cineva a scos hard disk-ul și l-a introdus într-un alt computer personal.

Algoritm pentru activarea și dezactivarea funcției

Bitlocker Drive Encryption este disponibil pe Windows 7, 8 și 10, dar nu toate versiunile. Se presupune că placa de bază, care este echipată cu un anumit computer pe care utilizatorul dorește să cripteze, trebuie să aibă un modul TPM.

SFAT. Nu te descuraja dacă știi exact ce este modul special pe placa ta de baza nu este. Există câteva trucuri care vă permit să „ignorați” o astfel de cerință și, în consecință, să instalați fără un astfel de modul.

Înainte de a continua cu procesul de criptare pentru toate fișierele, este important să luați în considerare faptul că această procedură este destul de lungă. Este dificil să numiți exact cantitatea de timp în avans. Totul depinde de câte informații sunt disponibile pe hard disk. Pe parcursul Criptare Windows 10 va continua să funcționeze, dar este puțin probabil să vă mulțumească cu performanța sa, deoarece indicatorul de performanță va fi redus semnificativ.

Activarea funcției

Dacă aveți Windows 10 instalat pe computer și simțiți o dorință activă de a activa criptarea datelor, folosiți sfaturile noastre pentru ca nu numai să reușiți în toate, dar și modul de a realiza această dorință nu este dificil. Inițial, găsiți tasta „Win” de pe tastatură, uneori este însoțită de pictograma Windows, țineți-o apăsată și simultan țineți apăsată tasta „R”. Ținând apăsate aceste două taste în același timp, se deschide fereastra „Run”.

În fereastra care se deschide, veți găsi o linie goală în care va trebui să introduceți „gpedit.msc”. După ce faceți clic pe butonul „Ok”, apare o nouă fereastră „Editor local Politica de grup". În această fereastră, avem un drum scurt de parcurs.

În partea stângă a ferestrei, găsiți și faceți imediat clic pe linia „Configurație computer”, în submeniul care se deschide, găsiți „Șabloane administrative”, iar apoi în următorul submeniu care se deschide, mergeți la opțiunea situată pe primul loc în listă și numită „Componente Windows”.

Acum mutați-vă privirea către partea dreapta Windows, găsiți în el „Bitlocker Drive Encryption”, faceți dublu clic pentru a-l activa. Se va deschide acum noua lista, în care următoarea țintă ar trebui să fie linia „Discuri ale sistemului de operare”. Faceți clic și pe această linie, trebuie doar să mai faceți o tranziție pentru a vă apropia de fereastra, unde Bitlocker va fi configurat direct, permițându-i să fie pornit exact ceea ce doriți cu adevărat.

Căutați linia „Această setare de politică vă permite să configurați cerința verificare suplimentară Startup Authentication, faceți dublu clic pe această opțiune. În fereastra deschisă veți găsi cuvântul dorit „Activare”, lângă care veți găsi o casetă de selectare lângă acesta, în care trebuie să puneți un semn specific sub forma unei bifări a consimțământului dumneavoastră.

Puțin mai jos în această fereastră se află subsecțiunea „Platforme”, în care trebuie să bifați caseta de selectare de lângă propunerea de utilizare a BitLocker fără un modul special. Acest lucru este foarte important, mai ales dacă Windows 10 nu are un TPM.

Setarea funcției dorite în această fereastră este finalizată, astfel încât să o puteți închide. Acum mutați cursorul mouse-ului peste pictograma „Windows”, doar faceți clic pe ea tasta dreapta, care va permite să apară un submeniu suplimentar. În ea, veți găsi linia „Panou de control”, accesați-l și apoi la următoarea linie „Bitlocker Drive Encryption”.

Nu uitați să indicați unde doriți să criptați. Acest lucru se poate face atât pe hard disk-uri, cât și pe unități amovibile. După selectarea obiectului dorit, faceți clic pe butonul „Activați Bitlocker”.

Windows 10 va porni acum proces automat, atrăgându-vă ocazional atenția, invitându-vă să vă concretizați dorințele. De departe cel mai bun lucru de făcut înainte de a face un astfel de proces este să backup... În caz contrar, dacă parola și cheia acesteia sunt pierdute, nici proprietarul computerului nu va putea recupera informațiile.

În continuare, va începe procesul de pregătire a discului pentru criptarea ulterioară. Nu aveți voie să opriți computerul în timp ce acest proces este în desfășurare, deoarece acest lucru ar putea afecta grav sistemul de operare. După o astfel de eșec, pur și simplu nu puteți porni Windows 10, respectiv, în loc de criptare, trebuie să instalați un nou sistem de operare, petrecând mai mult timp.

De îndată ce pregătirea discului este finalizată cu succes, începe configurarea efectivă a discului pentru criptare. Vi se va solicita o parolă, care va oferi ulterior acces la fișierele criptate. De asemenea, vi se va cere să veniți cu și să introduceți o cheie de recuperare. Amandoua componentă importantă cel mai bine păstrat într-un loc sigur, cel mai bine tipărit. Este o prostie să stocați parola și cheia de recuperare pe computerul propriu-zis.

În timpul procesului de criptare, sistemul vă poate întreba ce parte doriți să criptați. Cel mai bine este să expuneți întregul spațiu pe disc la această procedură, deși există o opțiune de a cripta doar spațiul ocupat.

Rămâne să alegeți o astfel de opțiune ca „ Noul Regim criptare”, apoi executați o verificare automată a funcționării sisteme BitLocker... Apoi sistemul va continua procesul în siguranță, după care vi se va solicita să reporniți computerul. Asigurați-vă că respectați această cerință, reporniți.

După altul Pornire Windows 10 vă veți asigura că accesul la documente fără introducerea unei parole va fi imposibil. Procesul de criptare va continua, îl puteți controla făcând clic pe pictograma BitLocker aflată în bara de notificări.

Dezactivați funcția

Dacă, dintr-un motiv oarecare, fișierele de pe computerul dvs. au încetat să mai aibă o importanță crescută și nu vă place să introduceți o parolă de fiecare dată pentru a le accesa, atunci vă sugerăm să dezactivați pur și simplu funcția de criptare.

Pentru a efectua astfel de acțiuni, accesați panoul de notificări, găsiți acolo pictograma BitLocker, faceți clic pe ea. În partea de jos deschide fereastra veți găsi linia „Gestionați BitLocker”, faceți clic pe ea.

Sistemul vă va solicita acum să alegeți ce acțiune este de preferat pentru dvs.:

- faceți o copie de rezervă a cheii de recuperare;

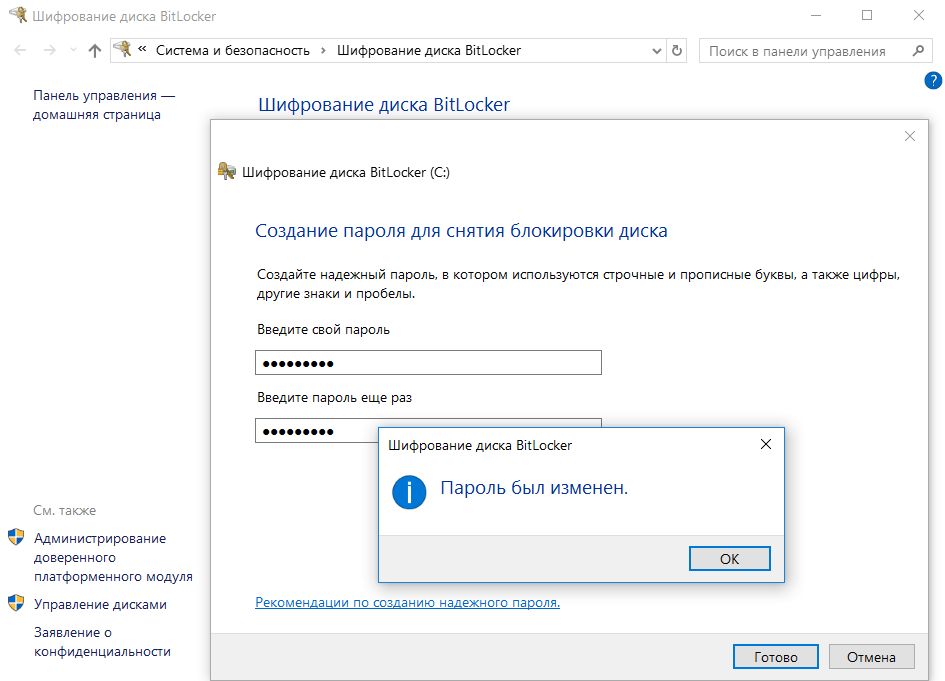

- schimbarea parolei de acces la fișierele criptate;

- ștergeți o parolă setată anterior;

- dezactivați BitLocker.

Desigur, dacă alegeți să dezactivați BitLocker, ar trebui să alegeți ultima opțiune sugerată. Pe ecran va apărea imediat o nouă fereastră în care sistemul va dori să se asigure că doriți cu adevărat să dezactivați funcția de criptare.

ATENŢIE. De îndată ce faceți clic pe butonul „Dezactivați BitLocker”, procesul de decriptare va începe imediat. Din păcate, acest proces nu este caracterizat de o impetuozitate ridicată, așa că cu siguranță va trebui să vă acordați o perioadă, timp în care trebuie doar să așteptați.

Desigur, dacă trebuie să utilizați un computer în acest moment, vă puteți permite, nu există nicio interdicție categorică în acest sens. Cu toate acestea, ar trebui să vă acordați de faptul că performanța PC-ului în acest moment poate fi extrem de scăzută. Nu este greu de înțeles motivul acestei lentoare, deoarece sistemul de operare trebuie să deblocheze o cantitate imensă de informații.

Deci, având dorința de a cripta sau decripta fișierele pe un computer, este suficient să vă familiarizați cu recomandările noastre, apoi, fără grabă, efectuați fiecare pas al algoritmului indicat și, la finalizare, bucurați-vă de rezultatul obținut.

Criptarea BitLocker de la Microsoft vă obligă întotdeauna să creați o cheie de recuperare dacă decideți să utilizați BitLocker pentru una dintre unitățile de pe sistem. Puteți imprima cheia de recuperare, o puteți salva într-un fișier sau o puteți stoca online folosind contul dvs Înregistrările Microsoft... Dacă BitLocker nu deblochează automat unitatea, recuperarea lisk folosind o cheie este singura opțiune care vă va permite să obțineți date criptate pe unitate.

Dar ce se întâmplă dacă cheia de recuperare este pierdută? Cum se accesează Hard disk computer dacă ați uitat parola sau PIN-ul? Să ne ocupăm de această problemă. Instrucțiunile vor fi utile și dacă doriți să eliminați criptarea BitLocker de pe un disc sau să o deschideți pe alt computer. Mai mult, dacă TPM-ul nu este pe computer, atunci vei avea nevoie de o cheie de recuperare.

Unde puteți găsi cheia de recuperare

Dacă nu puteți găsi cheia de recuperare, încercați să vă amintiți când ați configurat BitLocker, vi s-au prezentat trei opțiuni: imprimați cheia, salvați-o într-un fișier sau încărcați cheia de recuperare BitLocker în contul dvs. Microsoft.

Opțiuni cheie de recuperare

Într-un fel sau altul, dar ați ales una dintre aceste opțiuni.

Pentru a prelua cheia de recuperare care a fost încărcată în contul dvs. Microsoft, urmați linkul către pagina Chei de recuperare OneDrive BitLocker și conectați-vă cu același cont Microsoft ca atunci când ați salvat cheia. Veți vedea cheia dacă ați descărcat-o. Dacă nu vedeți cheia, încercați să vă conectați cu alta cont Microsoft.

Dacă aveți mai multe chei de recuperare, puteți utiliza ID-ul cheii care apare pe ecranul BitLocker de pe computer și îl puteți potrivi cu ID-ul cheii care apare pe pagina web. Acest lucru vă va ajuta să identificați cheia corectă.

Dacă computerul dvs. este conectat la un domeniu, contactați administratorul de domeniu pentru a obține o cheie de recuperare.

Computerul nu se va debloca la pornirea sistemului

Unitățile de sistem criptate cu BitLocker sunt de obicei deblocate automat la pornirea sistemului folosind TPM-ul încorporat. Dacă modulul de deblocare TPM eșuează, veți vedea un ecran cu o eroare Recuperare BitLocker cine te intreaba" Introduceți cheia de recuperare pentru această unitate". Dacă ați configurat computerul să solicite o parolă, PIN, stick USB sau smart card de fiecare dată când pornește, veți vedea același ecran de deblocare. Dacă nu cunoașteți parola pentru a vă autentifica, apăsați Esc pentru a începe procesul de recuperare BitLocker.

Introduceți cheia de recuperare pentru a continua. Aceasta se va debloca disc de sistem iar computerul dvs. va continua să pornească în continuare ca de obicei.

ID-ul cheii discului criptat afișat în fereastra de recuperare vă va ajuta să determinați cheia de recuperare corectă dacă aveți mai multe chei de recuperare.

Recuperare BitLocker

Recuperare BitLocker

Deblocați unitățile D, E și așa mai departe în Windows

Metoda de mai sus vă va ajuta să deblocați unitatea de sistem și orice alte unități care sunt blocate în timpul procesului de pornire a sistemului.

Cu toate acestea, poate fi necesar să deblocați unitatea criptată BitLocker chiar în Windows. Poate că ai unitate externă sau o unitate flash criptată cu BitLocker și acestea nu se vor deschide, sau este posibil să fi decis să utilizați o unitate criptată cu BitLocker pe un alt computer.

Pentru a debloca unitatea, mai întâi conectați unitatea la computer. Deschideți panoul de control și apoi accesați adresa sistem și siguranță> Criptare Unitatea BitLocker ... Rețineți că BitLocker este disponibil numai pentru edițiile profesionale ale Windows.

Găsi discul doritîn fereastra BitLocker și faceți clic pe link Deblocați discul lângă el.

Deblocați unitatea BitLocker

Deblocați unitatea BitLocker

Vi se va solicita o parolă, PIN sau altă metodă de autentificare, în funcție de ceea ce a fost selectat la momentul criptării discului. Dacă nu cunoașteți parola sau nu aveți un smart card (dacă discul este protejat de aceasta), selectați Opțiuni suplimentare > Introduceți cheia de recuperare.

Introduceți cheia de recuperare pentru a debloca unitatea. După ce ați introdus cheia de recuperare, discul va fi deblocat și veți putea accesa toate fișierele de pe el. ID-ul unității criptate afișat în fereastra de recuperare vă va ajuta să determinați cheia de recuperare corectă dacă aveți mai multe chei de recuperare.

Dacă computerul dvs. afișează erori BitLocker de fiecare dată când sistemul pornește sau trebuie să accesați o unitate criptată pe alt computer, ar trebui să vă amintiți întotdeauna că puteți accesa aproape întotdeauna unitatea dacă cunoașteți cheia de recuperare.

Dacă aveți o unitate externă care este criptată cu BitLocker, dar nu aveți o cheie de recuperare, va trebui să formatați unitatea pentru a o utiliza din nou. Formatarea unui disc este, desigur, o procedură neplăcută, deoarece veți pierde tot conținutul discului, dar macar puteți utiliza din nou discul.

Mulți oameni folosesc caracteristica de criptare Windows, dar nu toată lumea se gândește la securitatea acestei metode de protecție a datelor. Astăzi vom vorbi despre criptarea Bitlocker și vom încerca să ne dăm seama cât de bine este implementată protecția discului Windows.

Apropo, puteți citi despre cum să configurați Bitlocker în articolul „“.

- cuvânt înainte

- Cum funcționează Bitlocker

- Vulnerabilități

- Chei de recuperare

- Deschiderea BitLocker

- BitLocker To Go

- Concluzie

Acest articol a fost scris în scop de cercetare. Toate informațiile din acesta au doar scop informativ. Se adresează profesioniștilor în securitate și celor care doresc să devină unul.

Cum funcționează Bitlocker

Ce este Bitlocker?

BitLocker este o caracteristică nativă de criptare a discului în funcționare sisteme Windows 7, 8, 8.1, 10. Această funcție vă permite să criptați în siguranță datele confidențiale de pe computer, atât pe HDD și SSD, cât și pe suporturi amovibile.

Cum funcționează BitLocker?

Fiabilitatea BitLocker nu trebuie judecată după reputația AES. Este posibil ca standardul popular de criptare să nu aibă, sincer puncte slabe, dar implementarea sa în produse criptografice specifice abundă adesea în ele. Cod complet de tehnologie BitLocker Microsoft nu dezvăluie. Se știe doar că în diferite versiuni Windows s-a bazat pe scheme diferite, iar modificările nu au fost comentate în niciun fel. Mai mult, în versiunea 10586 a Windows 10, pur și simplu a dispărut, iar după două versiuni a reapărut. Cu toate acestea, primul lucru.

Prima versiune a BitLocker a folosit modul Ciphertext Block Chaining (CBC). Chiar și atunci, deficiențele sale erau evidente: ușurința atacului folosind un text binecunoscut, rezistența slabă la atacuri precum spoofing-ul și așa mai departe. Prin urmare, Microsoft a decis imediat să consolideze protecția. Deja în Vista, algoritmul Elephant Diffuser a fost adăugat la schema AES-CBC, ceea ce face dificilă compararea directă a blocurilor de text cifrat. Cu acesta, același conținut a două sectoare a dat rezultate complet diferite după criptarea cu o singură cheie, ceea ce a complicat calculul modelului general. Cu toate acestea, cheia în sine era implicit scurtă - 128 de biți. Poate fi prelungit la 256 de biți prin politici administrative, dar merită făcut?

Pentru utilizatori, după schimbarea cheii, în exterior nimic nu se va schimba - nici lungimea parolelor introduse, nici viteza subiectivă a operațiunilor. La fel ca majoritatea sistemelor de criptare completă a discurilor, BitLocker utilizează mai multe chei... și niciuna dintre ele nu este vizibilă pentru utilizatori. Aici schema circuitului BitLocker.

- Când activați BitLocker folosind un generator numere pseudoaleatoare este creată secvența de biți principală. Aceasta este cheia de criptare a volumului - FVEK (volum complet cheie de criptare). Cu ele, conținutul fiecărui sector este criptat de acum înainte.

- La rândul său, FVEK este criptat folosind o altă cheie - VMK (cheie master de volum) - și stocat criptat printre metadatele de volum.

- VMK-ul în sine este, de asemenea, criptat, dar deja căi diferite la alegerea utilizatorului.

- Pe nou plăci de bază VMK este criptat implicit folosind SRK (cheia rădăcină de stocare), care este stocată într-un procesor cripto separat - un modul de platformă de încredere (TPM). Utilizatorul nu are acces la conținutul TPM și este unic pentru fiecare computer.

- Dacă nu există un cip TPM separat pe placă, atunci în loc de SRK pentru a cripta cheia VMK, se folosește codul PIN introdus de utilizator sau o unitate USB-Flash conectată la cerere, cu informații cheie preînregistrate pe aceasta.

- Pe lângă TPM sau stick-ul USB, puteți proteja VMK-ul cu o parolă.

Astfel de schema generala BitLocker a continuat să funcționeze în continuare Edițiile Windows până în prezent. Cu toate acestea, generarea cheilor BitLocker și modurile de criptare s-au schimbat. Deci, în octombrie 2014, Microsoft a eliminat în liniște algoritmul suplimentar Elephant Diffuser, lăsând doar schema AES-CBC cu deficiențele sale cunoscute. La început, nu declarații oficiale... Oamenii au primit pur și simplu o tehnologie de criptare slăbită cu același nume sub masca unei actualizări. Explicații vagi pentru această mișcare au venit după ce cercetătorii independenți au observat simplificări BitLocker.

Formal, a fost necesară abandonarea Difuzorului Elephant pentru a asigura conformitatea Cerințe Windows Federal Information Processing Standards (FIPS), dar un argument respinge această versiune: Vista și Windows 7, care foloseau Elephant Diffuser, au fost vândute în America fără probleme.

Un alt motiv aparent pentru abandonarea algoritmului suplimentar este lipsa accelerației hardware pentru difuzorul Elephant și pierderea vitezei la utilizarea acestuia. Cu toate acestea, în anii anteriori, când procesoarele erau mai lente, viteza de criptare era ok din anumite motive. Și același AES a fost utilizat pe scară largă chiar înainte de a exista seturi de instrucțiuni separate și cipuri specializate pentru a-l accelera. De-a lungul timpului a fost posibil să se facă accelerare hardwareși pentru Elephant Diffuser, sau cel puțin oferiți clienților posibilitatea de a alege între viteză și siguranță.

O altă versiune, neoficială, pare mai realistă. „Elephant” a interferat cu angajații care doreau să depună mai puțin efort pentru decriptarea următorului disc, iar Microsoft interacționează de bunăvoie cu autoritățile chiar și în cazurile în care solicitările lor nu sunt în întregime legale. Confirmă indirect teoria conspirației și faptul că înainte de Windows 8, BitLocker folosea generatorul de numere pseudoaleatoare încorporat în Windows pentru a genera chei de criptare. În multe (dacă nu toate) edițiile Windows, acesta a fost Dual_EC_DRBG, un „PRNG criptografic puternic” dezvoltat de Agenția de Securitate Națională a SUA și care conține o serie de vulnerabilități inerente.

Desigur, slăbirea secretă a criptării încorporate a atras un val puternic de critici. Sub presiunea ei, Microsoft a rescris BitLocker din nou, înlocuind PRNG în noile versiuni de Windows cu CTR_DRBG. În plus, în Windows 10 (începând cu versiunea 1511), schema de criptare implicită este AES-XTS, care este imună la manipularea blocurilor de text cifrat. V ultimele versiuni Zeci de alte erori cunoscute ale BitLocker au fost remediate, dar problema principalaîncă a rămas. Este atât de absurd încât face alte inovații fără sens. Este vorba despre principiile managementului cheie.

Sarcina de a decripta unitățile BitLocker este simplificată și de faptul că Microsoft promovează în mod activ o metodă alternativă de restabilire a accesului la date prin Recuperare date Agent. Semnificația „Agentului” este că criptează cheile de criptare ale tuturor unităților din rețeaua întreprinderii cu o singură cheie acces. După ce îl obțineți, puteți decripta orice cheie și, prin urmare, orice disc folosit de aceeași companie. Confortabil? Da, mai ales pentru hacking.

Ideea de a folosi o cheie pentru toate încuietorii sa compromis deja de multe ori, dar continuă să se întoarcă la ea într-o formă sau alta de dragul confortului. Iată cum Ralph Leighton a notat memoriile lui Richard Feynman despre un episod caracteristic al lucrării sale la Proiectul Manhattan la Laboratorul Los Alamos: „... Am deschis trei seifuri - și toate trei într-o combinație. Le-am terminat pe toate: am deschis seifurile cu toate secretele bombei atomice - tehnologia de obținere a plutoniului, o descriere a procesului de purificare, informații despre cât de mult material este necesar, cum funcționează bomba, cum se obțin neutronii, cum funcționează bomba, care sunt dimensiunile ei, într-un cuvânt, totul. ce știau ei în Los Alamos, toată bucătăria!"

BitLocker este oarecum asemănător cu dispozitivul sigur descris într-un alt fragment din cartea „Glumești, domnule Feynman!” Cel mai impresionant seif al laboratorului de top-secret avea aceeași vulnerabilitate ca un simplu dulap de dosare. „... Era colonelul și avea un seif mult mai viclean, cu două uși, cu mânere mari care scoteau din cadru patru tije de oțel groase de trei sferturi de inci. Am examinat partea din spate a uneia dintre ușile impunătoare de bronz și am constatat că cadranul digital era conectat la un mic lacăt care arăta exact ca încuietoarea de pe dulapul meu Los Alamos. Era evident că sistemul de pârghie depindea de aceeași tijă care încuia dulapurile.În prezentarea unei activități, am început să rotesc cadranul la întâmplare. Două minute mai târziu - faceți clic! - seiful s-a deschis. Când ușa seifului sau sertarul de sus al dulapului de dosare este deschisă, este foarte ușor să găsești combinația. Asta am făcut când mi-ați citit raportul, doar pentru a vă arăta pericolul.”

Containerele cripto BitLocker sunt destul de fiabile în sine. Dacă vă aduc o unitate flash criptată BitLocker To Go care a venit de nicăieri, atunci este puțin probabil să o decriptați într-un timp rezonabil. Cu toate acestea, într-un scenariu din viața reală, folosind unități criptate și medii amovibile, există multe vulnerabilități care pot fi exploatate cu ușurință pentru a ocoli BitLocker.

Vulnerabilități BitLocker

Probabil ați observat că atunci când activați pentru prima dată Bitlocker, trebuie să așteptați mult timp. Acest lucru nu este surprinzător - procesul de criptare sector cu sector poate dura câteva ore, deoarece nici măcar toate blocurile de HDD-uri terabyte nu pot fi citite mai repede. dar dezactivați BitLocker se întâmplă aproape instantaneu - cum este asta?

Faptul este că, atunci când este dezactivat, Bitlocker nu decriptează datele. Toate sectoarele vor rămâne criptate cu cheia FVEK. Doar că accesul la această cheie nu va mai fi restricționat în niciun fel. Toate verificările vor fi dezactivate, iar VMK-ul va rămâne înregistrat printre metadate în formă deschisă... De fiecare dată când computerul este pornit, încărcătorul sistemului de operare va citi VMK (deja fără verificarea TPM, cerând o cheie pe o unitate flash USB sau o parolă), decriptând automat FVEK de către acesta și apoi toate fișierele pe măsură ce sunt accesate. Pentru utilizator, totul va arăta ca o lipsă completă de criptare, dar cei mai atenți pot observa o ușoară scădere a performanței. subsistem disc... Mai precis - nicio creștere a vitezei după dezactivarea criptării.

Interesant în această schemă și nu numai. În ciuda numelui (tehnologie de criptare full-disk), unele dintre date când folosind BitLocker rămâne încă necriptat. MBR și BS (cu excepția cazului în care discul a fost inițializat în GPT), sectoarele proaste și metadatele rămân clare. Deschide bootloader-ul lasa loc imaginatiei. Este convenabil să ascundeți alte programe malware în sectoare pseudo-defectuoase, iar metadatele conțin o mulțime de lucruri interesante, inclusiv copii cheie. Dacă Bitlocker este activ, atunci acestea vor fi criptate (dar mai slab decât FVEK criptează conținutul sectoarelor), iar dacă este dezactivat, atunci vor fi pur și simplu în text clar. Aceștia sunt toți vectori potențiali de atac. Sunt potențiale pentru că, pe lângă ele, există și altele mult mai simple și mai universale.

Cheie de recuperare Bitlocker

Pe lângă FVEK, VMK și SRK, BitLocker folosește un alt tip de cheie care este generată „pentru orice eventualitate”. Acestea sunt chei de recuperare asociate cu un alt vector de atac popular. Utilizatorilor le este frică să-și uite parola și să piardă accesul la sistem, iar Windows însuși le recomandă să facă o autentificare de urgență. Pentru a face acest lucru, vrăjitorul de criptare BitLocker este activat ultima etapă vă solicită să creați o cheie de recuperare. Nu este furnizat niciun refuz de a-l crea. Puteți alege doar una dintre opțiunile cheie de export, fiecare dintre acestea fiind foarte vulnerabilă.

În setările implicite, cheia este exportată ca simplă fisier text cu un nume de recunoscut: „BitLocker recovery key #”, unde ID-ul computerului este scris în loc de # (da, chiar în numele fișierului!). Cheia în sine arată așa.

Dacă ați uitat (sau nu ați știut niciodată) parola BitLocker, căutați fișierul cheie de recuperare. Cu siguranță va fi salvat printre documente utilizator curent sau pe stick-ul lui USB. Poate chiar este imprimat pe o bucată de hârtie, așa cum recomandă Microsoft.

Pentru a găsi rapid cheia de recuperare, este convenabil să limitați căutarea după extensie (txt), data creării (dacă știți când ați fi putut activa BitLocker aproximativ) și dimensiunea fișierului (1388 de octeți dacă fișierul nu a fost editat). După ce găsiți cheia de recuperare, copiați-o. Cu acesta, puteți ocoli oricând autorizarea standard din BitLocker. Pentru a face acest lucru, trebuie doar să apăsați Esc și să introduceți cheia de recuperare. Te vei autentifica fără probleme și poți chiar să schimbi parola din BitLocker cu una arbitrară, fără a o specifica pe cea veche!

Deschiderea BitLocker

Deschiderea BitLocker

Real criptografic sistemul este un compromis între confort, viteză și fiabilitate. Ar trebui să ofere proceduri de criptare transparentă cu decriptare din mers, metode de recuperare a parolelor uitate și lucru convenabil cu cheile. Toate acestea slăbesc orice sistem, indiferent cât de robusti se bazează pe algoritmi. Prin urmare, nu este necesar să căutați vulnerabilități directîn algoritmul Rijndael sau în diferite scheme ale standardului AES. Este mult mai ușor să le găsiți exact în specificul unei implementări specifice.

În cazul Microsoft, astfel de „specificități” sunt suficiente. De exemplu, copiile cheilor BitLocker sunt trimise implicit la SkyDrive și depuse în Active Directory.

Ei bine, dacă le pierzi... sau întreabă agentul Smith. Este incomod să ții clientul în așteptare, darămite agentul. Din acest motiv, comparația puterea criptografică AES-XTS și AES-CBC cu Elephant Diffuser se estompează în fundal, precum și recomandări pentru a mări lungimea cheii. Indiferent de cât de lungă este, atacatorul o va intra cu ușurință necriptat formă.

Obținerea cheilor escrowed dintr-un cont Microsoft sau AD este modalitatea principală de a ataca BitLocker. Dacă utilizatorul nu și-a înregistrat un cont în cloud-ul Microsoft și computerul său nu se află în domeniu, atunci există încă modalități de extragere a cheilor de criptare. În timpul funcționării normale, copiile lor deschise sunt întotdeauna salvate în memorie cu acces aleator(altfel nu ar exista o „criptare transparentă”). Aceasta înseamnă că acestea sunt disponibile în fișierul său de descărcare și hibernare.

De ce sunt chiar depozitate acolo?

Oricât de amuzant ar părea - pentru comoditate. BitLocker a fost conceput pentru a proteja numai împotriva atacurilor offline. Ele sunt întotdeauna însoțite de o repornire și conectarea discului într-un alt sistem de operare, ceea ce duce la curățarea memoriei RAM. Cu toate acestea, în setările implicite, sistemul de operare efectuează o descărcare a memoriei RAM atunci când apare o defecțiune (care poate fi provocată) și își scrie tot conținutul în fișierul de hibernare de fiecare dată când computerul intră în somn profund. Prin urmare, dacă v-ați conectat recent la Windows cu BitLocker activat, există șanse mari să obțineți o copie decriptată a VMK și, cu ajutorul acestuia, să decriptați FVEK și apoi datele în sine de-a lungul lanțului.

Verifică? Toate metodele de mai sus de hacking BitLocker sunt colectate într-un singur program - dezvoltat în compania națională „Elcomsoft”. Poate extrage automat cheile de criptare și poate monta volume criptate ca discuri virtuale, decriptându-le din mers.

În plus, EFDD implementează un alt mod non-trivial de obținere a cheilor - un atac prin portul FireWire, care este recomandabil să îl utilizați atunci când nu există nicio modalitate de a rula software-ul pe computerul atacat. Întotdeauna instalăm programul EFDD propriu-zis pe computerul nostru, iar pe cel piratat încercăm să facem cu acțiunile minime necesare.

De exemplu, pur și simplu vom rula un sistem de testare cu BitLocker activ și vom elimina în tăcere memoria. Așa că vom simula o situație în care un coleg a ieșit la prânz și nu și-a blocat computerul. Îl lansăm și în mai puțin de un minut obținem un dump complet într-un fișier cu extensia .mem și o dimensiune corespunzătoare cantității de RAM instalată pe computerul victimei.

De exemplu, pur și simplu vom rula un sistem de testare cu BitLocker activ și vom elimina în tăcere memoria. Așa că vom simula o situație în care un coleg a ieșit la prânz și nu și-a blocat computerul. Îl lansăm și în mai puțin de un minut obținem un dump complet într-un fișier cu extensia .mem și o dimensiune corespunzătoare cantității de RAM instalată pe computerul victimei.

Cum să arunci - prin în general nu conteaza. Indiferent de extindere, va funcționa. fisier binar, care va fi apoi analizat automat de EFDD în căutarea cheilor.

Cum să arunci - prin în general nu conteaza. Indiferent de extindere, va funcționa. fisier binar, care va fi apoi analizat automat de EFDD în căutarea cheilor.

Scriem un dump pe o unitate flash USB sau o transferăm prin rețea, după care ne așezăm la computer și lansăm EFDD.

Selectați opțiunea „Extract keys” și introduceți calea către fișier cu memoria dump ca sursă de cheie.

Selectați opțiunea „Extract keys” și introduceți calea către fișier cu memoria dump ca sursă de cheie.

BitLocker este un container cripto tipic precum PGP Disk sau TrueCrypt. Aceste containere s-au dovedit a fi destul de fiabile de la sine, dar aplicațiile client pentru a lucra cu ele sub Windows sunt pline de chei de criptare în RAM. Prin urmare, EFDD implementează un scenariu de atac generic. Programul găsește instantaneu chei de criptare din toate cele trei tipuri de cripto-containere populare. Prin urmare, puteți lăsa toate casetele bifate - ce se întâmplă dacă victima folosește în secret sau PGP!

BitLocker este un container cripto tipic precum PGP Disk sau TrueCrypt. Aceste containere s-au dovedit a fi destul de fiabile de la sine, dar aplicațiile client pentru a lucra cu ele sub Windows sunt pline de chei de criptare în RAM. Prin urmare, EFDD implementează un scenariu de atac generic. Programul găsește instantaneu chei de criptare din toate cele trei tipuri de cripto-containere populare. Prin urmare, puteți lăsa toate casetele bifate - ce se întâmplă dacă victima folosește în secret sau PGP!

După câteva secunde, Elcomsoft Forensic Disk Decryptor arată toate cheile găsite în fereastra sa. Pentru comoditate, acestea pot fi salvate într-un fișier - acest lucru va fi util în viitor.

După câteva secunde, Elcomsoft Forensic Disk Decryptor arată toate cheile găsite în fereastra sa. Pentru comoditate, acestea pot fi salvate într-un fișier - acest lucru va fi util în viitor.

BitLocker nu mai este o piedică! Puteți efectua un atac offline clasic - de exemplu, pull HDDși copiați conținutul acestuia. Pentru a face acest lucru, pur și simplu conectați-l la computer și rulați EFDD în modul „decriptare sau montare disc”.

BitLocker nu mai este o piedică! Puteți efectua un atac offline clasic - de exemplu, pull HDDși copiați conținutul acestuia. Pentru a face acest lucru, pur și simplu conectați-l la computer și rulați EFDD în modul „decriptare sau montare disc”.

După ce ați specificat calea către fișierele cu cheile salvate, EFDD la alegere va efectua o decriptare completă a volumului sau îl va deschide imediat ca disc virtual... V acest din urmă caz fișierele sunt decriptate pe măsură ce sunt accesate. În orice caz, nu se fac modificări la volumul original, așa că a doua zi îl puteți returna ca și cum nimic nu s-ar fi întâmplat. Lucrul cu EFDD se întâmplă fără urmă și numai cu copii ale datelor și, prin urmare, rămâne invizibil.

După ce ați specificat calea către fișierele cu cheile salvate, EFDD la alegere va efectua o decriptare completă a volumului sau îl va deschide imediat ca disc virtual... V acest din urmă caz fișierele sunt decriptate pe măsură ce sunt accesate. În orice caz, nu se fac modificări la volumul original, așa că a doua zi îl puteți returna ca și cum nimic nu s-ar fi întâmplat. Lucrul cu EFDD se întâmplă fără urmă și numai cu copii ale datelor și, prin urmare, rămâne invizibil.

BitLocker To Go

Începând cu „șapte” din Windows, a devenit posibilă criptarea unităților flash, USB-HDD și altele medii externe... O tehnologie numită BitLocker To Go criptează unitățile amovibile în același mod ca unități locale... Criptarea este activată de elementul corespunzător din meniul contextual"Explorator".

Pentru unitățile noi, puteți cripta doar zona ocupată - nu contează loc liber partiția este plină de zerouri și nu există nimic de ascuns. Dacă unitatea a fost deja folosită, atunci se recomandă activarea acesteia criptare completă... În caz contrar, spațiul marcat ca liber va rămâne necriptat. Se poate deschide recent fișiere șterse care nu au fost încă suprascrise.

Pentru unitățile noi, puteți cripta doar zona ocupată - nu contează loc liber partiția este plină de zerouri și nu există nimic de ascuns. Dacă unitatea a fost deja folosită, atunci se recomandă activarea acesteia criptare completă... În caz contrar, spațiul marcat ca liber va rămâne necriptat. Se poate deschide recent fișiere șterse care nu au fost încă suprascrise.

Chiar și criptarea rapidă doar a unei zone aglomerate durează de la câteva minute la câteva ore. Acest timp depinde de cantitatea de date, de lățimea de bandă a interfeței, de caracteristicile unității și de viteza calculelor criptografice ale procesorului. Deoarece criptarea este însoțită de compresie, spațiul liber de pe discul criptat crește de obicei ușor.

Chiar și criptarea rapidă doar a unei zone aglomerate durează de la câteva minute la câteva ore. Acest timp depinde de cantitatea de date, de lățimea de bandă a interfeței, de caracteristicile unității și de viteza calculelor criptografice ale procesorului. Deoarece criptarea este însoțită de compresie, spațiul liber de pe discul criptat crește de obicei ușor.

Data viitoare când conectați unitatea flash criptată la orice computer cu Windows 7 sau o versiune ulterioară, expertul BitLocker va invoca automat pentru a debloca unitatea. În „Explorer”, înainte de deblocare, acesta va fi afișat ca un disc blocat.

Aici puteți utiliza atât opțiunile de ocolire BitLocker discutate anterior (de exemplu, căutarea unui VMK într-un fișier de memorie sau hibernare), cât și pe cele noi legate de cheile de recuperare.

Aici puteți utiliza atât opțiunile de ocolire BitLocker discutate anterior (de exemplu, căutarea unui VMK într-un fișier de memorie sau hibernare), cât și pe cele noi legate de cheile de recuperare.

Dacă nu cunoașteți parola, dar ați reușit să găsiți una dintre chei (manual sau folosind EFDD), atunci există două opțiuni principale pentru accesarea unității flash criptate:

- utilizați vrăjitorul BitLocker încorporat pentru a munca directă cu o unitate flash USB;

- utilizați EFDD pentru decriptare completă unitatea flash și crearea imaginii sale sector cu sector.

Prima opțiune vă permite să accesați imediat fișierele înregistrate pe unitatea flash USB, să le copiați sau să le modificați, precum și să le scrieți pe ale dvs. A doua opțiune durează mult mai mult (de la o jumătate de oră), dar are propriile avantaje. Imaginea decriptată sector cu sector permite o analiză mai sofisticată a sistemului de fișiere la nivel de laborator criminalistic. În acest caz, unitatea flash în sine nu mai este necesară și poate fi returnată neschimbată.

Prima opțiune vă permite să accesați imediat fișierele înregistrate pe unitatea flash USB, să le copiați sau să le modificați, precum și să le scrieți pe ale dvs. A doua opțiune durează mult mai mult (de la o jumătate de oră), dar are propriile avantaje. Imaginea decriptată sector cu sector permite o analiză mai sofisticată a sistemului de fișiere la nivel de laborator criminalistic. În acest caz, unitatea flash în sine nu mai este necesară și poate fi returnată neschimbată.

Imaginea rezultată poate fi deschisă imediat în orice program care acceptă formatul IMA sau poate fi convertită mai întâi într-un alt format (de exemplu, folosind UltraISO).

Imaginea rezultată poate fi deschisă imediat în orice program care acceptă formatul IMA sau poate fi convertită mai întâi într-un alt format (de exemplu, folosind UltraISO).

Desigur, pe lângă localizarea cheii de recuperare pentru BitLocker2Go, toate celelalte metode de ocolire BitLocker sunt acceptate în EFDD. Doar repetă peste tot Optiuni Disponibileîntr-un rând până găsești o cheie de orice tip. Restul (până la FVEK) vor fi ele însele decriptate de-a lungul lanțului și veți primi acces complet pe disc.

Desigur, pe lângă localizarea cheii de recuperare pentru BitLocker2Go, toate celelalte metode de ocolire BitLocker sunt acceptate în EFDD. Doar repetă peste tot Optiuni Disponibileîntr-un rând până găsești o cheie de orice tip. Restul (până la FVEK) vor fi ele însele decriptate de-a lungul lanțului și veți primi acces complet pe disc.

Concluzie

Tehnologia de criptare a discului complet BitLocker diferă în versiuni diferite Windows. După o configurare adecvată, vă permite să creați containere criptate care sunt teoretic comparabile ca putere cu TrueCrypt sau PGP. Cu toate acestea, mecanismul cheie încorporat în Windows anulează toate trucurile algoritmice. Mai exact, VMK-ul folosit pentru a decripta cheia principală în BitLocker este recuperat folosind EFDD în câteva secunde dintr-o copie escrowed, descărcare de memorie, fișier de hibernare sau atac de port FireWire.

După ce ați primit cheia, puteți efectua un atac offline clasic, puteți copia discret și decripta automat toate datele de pe discul „securizat”. Prin urmare, este recomandabil să utilizați BitLocker numai împreună cu alte mijloace de protecție: criptat Sistemul de fișiere(EFS), Rights Management Service (RMS), controlul lansării programului, controlul instalării și conexiunii dispozitivului și mai strict politicieni localiși masuri generale Securitate.

Articolul folosește materiale de pe site: (84ckf1r3),.

Bitlocker este un program de criptare care a apărut pentru prima dată în Windows 7. Poate fi folosit pentru a cripta volume hard disk-uri(chiar partiția sistemului), unități flash USB și MicroSD. Dar se întâmplă adesea ca utilizatorul să uite pur și simplu parola pentru accesarea datelor criptate Bitlocker. Cum să deblocați informații pe un mediu criptat, citiți acest articol.

Metodele de decriptare a datelor sunt sugerate de programul însuși în etapa creării unei blocări:

- Pregătiți unitatea pentru a fi criptată. Apasa pe el Click dreapta mouse-ul și selectați „Activați Bitlocker”.

- Alegeți o metodă de criptare.

De obicei, o parolă este setată pentru deblocare. Dacă aveți un cititor de carduri inteligente USB cu un cip convențional ISO 7816, îl puteți folosi pentru a debloca.

De obicei, o parolă este setată pentru deblocare. Dacă aveți un cititor de carduri inteligente USB cu un cip convențional ISO 7816, îl puteți folosi pentru a debloca.  Pentru criptare, opțiunile sunt disponibile separat sau ambele simultan.

Pentru criptare, opțiunile sunt disponibile separat sau ambele simultan. - În pasul următor, Expertul de criptare disc oferă opțiuni pentru a face copii de rezervă pentru cheia de recuperare. Sunt trei dintre ele:

- Când ați ales să salvați cheia de recuperare, selectați partea din unitate pe care doriți să o decriptați.

- Înainte de a începe criptarea datelor, va apărea o fereastră cu o notificare despre proces. Faceți clic pe Start Encryption.

- Așteptați un timp pentru finalizarea procedurii.

- Unitatea este acum criptată și va solicita o parolă (sau un smart card) la conexiunea inițială.

Important! Puteți alege metoda de criptare. Bitlocker acceptă criptarea XTS AES și AES-CBC pe 128 și 256 de biți.

Schimbarea metodei de criptare pentru unitatea dvs

În Editorul de politici de grup local (nu este acceptat de Windows 10 Home), puteți selecta o metodă de criptare pentru unitățile de date. Valoarea implicită este XTS AES pe 128 de biți pentru unitățile neamovibile și AES-CBC pe 128 de biți pentru hard disk-uri și unități flash amovibile.

Pentru a schimba metoda de criptare:

După schimbarea politicii, Bitlocker va putea să protejeze cu parolă noul suport media cu parametrii selectați.

Cum să deblochezi?

Procesul de blocare oferă două modalități de a obține acces în continuare la conținutul unității: o parolă și legarea la un card inteligent. Dacă ți-ai uitat parola sau ai pierdut accesul la smart card (sau, mai degrabă, nu l-ai folosit deloc), nu mai rămâne decât să folosești cheia de recuperare. Când protejați cu parolă o unitate flash, aceasta trebuie creată, astfel încât să o puteți găsi:

- Imprimat pe o coală de hârtie. Poate l-ai pus cu documente importante.

- V document text(sau pe o unitate flash USB dacă partiția de sistem a fost criptată). Introduce stick USBîn computer și urmați instrucțiunile. Dacă cheia este salvată într-un fișier text, citiți-o pe un dispozitiv necriptat.

- Cu un cont Microsoft. Conectați-vă la profilul dvs. de pe site în secțiunea „Cheile de recuperare Bitlocker”.

După ce ați găsit cheia de recuperare:

- Faceți clic dreapta pe suportul blocat și selectați „Deblocați discul”.

- In dreapta colțul de sus pe ecran va apărea o fereastră de introducere Parola Bitlocker... Faceți clic pe „Opțiuni avansate”.

- Selectați „Introduceți cheia de recuperare”.

- Copiați sau rescrieți cheia din 48 de cifre și faceți clic pe „Deblocare”.

- După aceea, datele de pe suport vor deveni disponibile pentru citire.