Suntem bucuroși să vă urăm bun venit pe site-ul nostru! Acest ghid este conceput pentru a vă ajuta să configurați o conexiune VPN utilizând clientul OpenVPN pentru sistemul de operare Windows 7.

Configurarea unui server VPN pe Windows 7 poate fi necesară din diverse motive, dar cel mai adesea este nevoie de un server VPN pentru a organiza accesul de la distanță la un alt computer acasă sau la birou. Cu toate acestea, înainte de a crea un canal VPN, trebuie să aveți drepturi de administrator pe computer și, de asemenea, să aveți acces la router dacă trebuie să efectuați redirecționarea portului (port forward) în timpul procesului de configurare.

Pentru a configura un canal VPN prin OpenVPN pentru Windows 7, aveți nevoie de:

- Sistem de operare Windows 7;

- program OpenVPN;

- fișier de configurare de la furnizor.

Deci, să începem configurarea unei conexiuni VPN folosind OpenVPN.

1. Primul lucru pe care trebuie să-l faceți este să descărcați programul de instalare al programului OpenVPN pe computer ( îl puteți obține la). Fie descărcați programul de instalare pe computer, fie faceți imediat clic pe butonul „Run”, așa cum se arată în captura de ecran de mai jos

2. După ce ați făcut clic pe „Run”, procesul real de descărcare a programului de instalare va începe

3. După ce descărcarea este finalizată, vi se va solicita să instalați programul pe computer, sunteți de acord și faceți din nou clic pe butonul „Run”, vezi figura de mai jos

4. La începutul instalării, faceți clic pe butonul C:\Program Files\OpenVPN.

5. Apoi vi se va solicita să revizuiți licența de utilizare a instalației software, după ce ați citit pe care faceți clic pe „Sunt de acord” („Accept”)

6. Următoarea fereastră listează setul de componente care vor fi instalate pe computerul dvs., nu modificați nimic aici și faceți clic din nou pe „Next”.

7. În această fereastră, puteți alege calea unde să instalați programul, în mod implicit, OpenVPN va fi instalat în folderul C:\Program Files\OpenVPN. Dacă această cale vi se potrivește, faceți clic pe butonul „Instalare”.

8. În timpul instalării programului, pe ecran va apărea o fereastră în care trebuie să confirmați instalarea driverului, faceți clic pe „Instalare”

9. Așteptați sfârșitul procesului de instalare a programului și faceți clic din nou pe butonul „Următorul”.

10. După finalizarea instalării, faceți clic pe butonul „Finalizare”.

11. Acum trebuie să copiați fișierul de configurare primit de la furnizor în folderul de-a lungul acestei căi: C:\Program Files\OpenVPN\config, pentru a face acest lucru, mergeți la folderul specificat, apelați meniul contextual și selectați „Lipire”

12. După aceea, veți vedea o solicitare de acces pe ecran, unde faceți clic pe „Continuare”

13. Pentru ca OpenVPN să funcționeze corect, acesta trebuie să fie rulat cu drepturi de administrator. În sistemul de operare, trebuie să modificați proprietățile de compatibilitate pentru aceasta. Pentru a face acest lucru, accesați meniul „Start” și faceți clic dreapta pe comanda rapidă OpenVPN-GUI și selectați „Proprietăți”

14. Accesați fila „Compatibilitate” și bifați caseta „Bifați” de lângă „Rulați acest program ca administrator”, apoi faceți clic pe „OK”

15. Lansați OpenVPN-GUI din meniul de pornire

16. Deschideți meniul programului din tavă (în colțul din dreapta) și selectați elementul „Conectare”.

17. După aceea, pe ecran ar trebui să se deschidă o fereastră cu conținutul jurnalului de conexiune

18. Dacă ați făcut totul corect, în tavă va apărea un indiciu despre conexiunea VPN

După parcurgerea acestor optsprezece pași simpli, acum puteți configura independent un canal VPN prin protocolul OpenVPN pentru sistemul de operare Windows 7.

De foarte multe ori, clienții noștri ne trimit solicitări pentru instalarea și configurarea OpenVPN pe serverele noastre VPS. Dar mulți alți utilizatori nici măcar nu sunt conștienți de beneficiile utilizării acestuia. În acest articol, vom lua în considerarede ce aveți nevoie de OpenVPN și descrieți domeniile de aplicare a acestuia .

openvpn – implementarea gratuită a tehnologieideschis cod sursa pentru a crea canale criptate, cum ar fi punct-la-punct sau server-client între computere.

OpenVPN face posibilă stabilirea de conexiuni între computere situate în spatele unui firewall NAT, fără a fi nevoie să le schimbi setările. Tehnologia a fost dezvoltată de J. Yonan și este lansată sub licență gratuită GNU GPL. Instrumentul este utilizat în multe sisteme de operare populare și utilizate pe scară largă:Solaris, OpenBSD, FreeBSD, NetBSD, GNU/Linux, Apple Mac OS X, QNX și Microsoft Windows .

În primul rând, OpenVPN este folosit pentru securitate. Adevărat, există multe modalități de a rezolva această problemă. Dar OpenVPN este considerat a fi cel mai mult varianta potrivita din punct de vedere al siguranței. Să vedem în continuare de ce.

Domenii de utilizare tehnologii VPN deschise : pentru a combina în siguranță rețele sau servere care utilizează Internetul, pentru a ocoli blocarea firewall-ului local sau restricțiile furnizorilor, pentru a controla utilizarea traficului de rețea într-o singură rețea, ca acces securizat la un server sau la rețea și multe altele.

OpenVPN este folosit în principal ca mecanism de securitate pentru o rețea privată. Puteți folosi un instrument open source similar pentru a dezvolta complet un canal criptat. Funcționează cu OpenVPN în modurile: punct-la-punct sau server-clienți. Este considerată pe bună dreptate o metodă destul de utilă de criptare între computere dintr-o anumită rețea.

Pentru utilizatorul acestei tehnologii, sunt furnizate câteva tipuri de autentificare:

Prima, folosind o cheie presetată, este în esență cea mai ușoară cale.

Al doilea este autentificarea prin certificat, care este foarte flexibilă în procesul de configurare. Și, în sfârșit, a treia: folosind un login și o parolă (poate funcționa fără a crea un certificat de client, dar este încă nevoie de un certificat de server).

OpenVPN utilizează chei statice, pre-partajate sau schimbul dinamic de chei bazat pe TLS. Există sprijin conexiuni VPN cu gazde dinamice la distanță (clienți DHCP sau dial-up), tuneluri prin NAT sau cu un firewall complet.

Servicii VPN gratuite și plătite.

Cum se realizează securitatea și criptarea în OpenVPN? Acesta este furnizat în principal de biblioteca OpenSSL și de protocolul Transport Layer Security. Dar în loc de OpenSSL, noile versiuni ale OpenVPN pot folosi biblioteca PolarSSL. Protocolul TLS este o versiune îmbunătățită a protocolului de transfer securizat de date Secure Socket Layers.

OpenVPN este bine aliniat și legat de bibliotecile OpenSSL, astfel încât mecanismele de criptare se bazează în mare parte pe acesta.

Caracteristici de utilizare a OpenVPN pe diferite sisteme de operare . În funcție de sistemul de operare pe care îl alegeți, există câteva nuanțe în lucrul cu o rețea privată. De exemplu, modul fast-io, care accelerează conexiunile UDP, poate funcționa numai pe GNU/Linux. LA sistem Windows destul de des apar probleme cu schimbarile de traseu, pentru astfel de solutii folosesc optiunea ruta-metoda.

OpenVPN a fost portat pe MacOS X - există un proiect distribuit gratuit tunnelblick. Nu există suport pentru opțiunea TCP_NODELAY de către nucleul acestui sistem de operare. A fost dezvoltat un proiect comercial de viscocitate pentru acest sistem de operare. OpenVPN este adesea folosit pe routere de la unii producători: Linksys și Mikrotik și alții.

este utilizat pe un singur server într-o rețea virtuală, deci nu există nicio modalitate de a comunica direct între clienți. Pentru o astfel de soluție se folosește o tehnologie complet diferită, numită CloudVPN.

Cu excepția tuturor celor de mai sus beneficiile enumerate, utilizarea protocoalelor standard TCP și UDP în OpenVPN, face posibilă devenirea unei alternative la IPsec în cazurile în care furnizorul de internet blochează unele protocoale VPN.

openvpn este un software destul de versatil care oferă multe opțiuni de personalizare în mâinile experimentate ale utilizatorului. Cum se instalează VPN de la HyperHost pe sistemul de operare Android. Mai multe detalii. Dacă aveți nevoie de ajutor pentru configurarea și instalarea acestui produs pe sistemul nostru, vă rog contactați suport tehnic Hyper Host™. Vom fi bucuroși să vă ajutăm cât mai curând posibil și în orice moment al zilei!

Cum să asigurăm securitatea online? pentru a lucra pe web.

10465 ori Vizualizat de 1 ori azi

este o implementare gratuită și open source a tehnologiei Virtual Private Network (VPN) pentru crearea de canale criptate punct-la-punct sau server-client între computere. Vă permite să stabiliți conexiuni între computere în spatele unui firewall NAT fără a fi nevoie să le schimbați setările. OpenVPN a fost creat de James Yonan și este licențiat sub GNU GPL.

În acest articol, într-o formă simplă și accesibilă, vom încerca să vă spunem cum să vă configurați propriul server OpenVPN. Nu ne propunem să înțelegeți temeinic toate principiile „cum funcționează” sau să înțelegeți complexitățile rețelei până la sfârșitul citirii acestui articol, dar dorim să puteți configura un server OpenVPN „de la zero” ca un rezultat. Deci acest articol poate fi considerat ca un fel de ghid pas cu pas pentru utilizatori. De fapt, în rețea există multă documentație, manuale dedicate implementării OpenVPN, dar acestea fie sunt destinate utilizatorilor instruiți sau administratorilor de sistem, fie sunt folosite sisteme Linux ca exemplu pentru demonstrație. Vom merge invers și vă vom spune cum să configurați OpenVPN pe computerul unui utilizator obișnuit, de exemplu. stație de lucru cu sistemul de operare Windows instalat. De ce ai avea nevoie de aceste informații? Ei bine, de exemplu, doriți să jucați un joc cu prietenii care nu acceptă jocul pe Internet, ci doar printr-o rețea locală sau, de exemplu, sunteți angajat în asistență pentru utilizatori la distanță, dar din anumite motive utilizați software precum TeamViewer sau Ammyy Admin nu vreau, pentru că nu doresc ca servere terțe să participe la procesul de transfer al datelor sau de stabilire a unei conexiuni. În orice caz, experiența practică a organizării proprii rețea virtuală privată(VPN) vă va fi util.

Ajustarea serverului

Deci, să începem. În exemplul nostru, o mașină cu Windows XP Professional SP3 (x86) instalat va acționa ca un server OpenVPN, iar mai multe mașini cu Windows 7 x64 și Windows 7 x86 vor acționa ca clienți (deși schema descrisă în articol va funcționa de fapt pe alte configurații). Să presupunem că computerul care va acționa ca server OpenVPN are o adresă IP statică albă pe Internet (dacă adresa IP furnizată de furnizorul dvs. este dinamică, atunci trebuie să vă înregistrați în DynDNS sau fara IP), dacă această condiție este îndeplinită, dar PC-ul se află în spatele unui router sau a unui firewall hardware - va trebui să redirecționați porturile necesare (vom vorbi despre asta puțin mai târziu, când trecem direct la configurarea serverului), dacă habar nu ai ce este si pentru ce se foloseste, iti recomandam sa citesti articolul de pe site-ul nostru.

- Mergem pe site-ul oficial al proiectului OpenVPN, la secțiunea Descărcări -. Descărcați de acolo kitul de distribuție corespunzător versiunii dvs. de sistem de operare Windows (instalator pe 32 de biți sau 64 de biți). La momentul scrierii acestui articol, kitul de distribuție openvpn-install-2.3_rc1-I002-i686.exe era disponibil pentru sistemul de operare pe 32 de biți și, respectiv, openvpn-install-2.3_rc1-I002-x86_64.exe pentru 64- bit OS. pentru că am decis că vom ridica serverul pe WinXP x86, adică. pe un sistem de operare pe 32 de biți, apoi descărcați distribuția de pe primul link.

- Rulați programul de instalare descărcat. În etapa în care este selectată calea de instalare, introduceți C:\OpenVPN(vezi captura de ecran), acest lucru ne va ușura configurarea în viitor: apoi faceți clic pe „Următorul” până la finalizarea instalării. Dacă în timpul procesului de instalare, în etapa de selectare a componentelor pentru instalare, ați avut o „fereastră goală”, de exemplu, aceasta:

Apoi, se pare, ați descărcat distribuția „greșită”, caz în care încercați să descărcați cea mai recentă versiune a openvpn-2.2.2-install.exe (este instalat atât pe sistemele x86, cât și pe x64). Cu o „instalare corectă”, fereastra de selecție a componentelor ar trebui să arate astfel:

Apoi, se pare, ați descărcat distribuția „greșită”, caz în care încercați să descărcați cea mai recentă versiune a openvpn-2.2.2-install.exe (este instalat atât pe sistemele x86, cât și pe x64). Cu o „instalare corectă”, fereastra de selecție a componentelor ar trebui să arate astfel:  Toate casetele de selectare din el sunt setate implicit în timpul instalării, nimic nu trebuie schimbat suplimentar. Dacă instalarea a avut succes, atunci în Panoul de control -> Conexiuni de rețea (sau, dacă instalați serverul pe Windows 7 sau Windows Vista, în Centrul de rețea și control și acces public-> Schimbați setările adaptorului) ar trebui să aveți adaptorul TAP-Win32 V9, care se va numi „Local Area Connection X” (X este un număr atribuit automat de sistem):

Toate casetele de selectare din el sunt setate implicit în timpul instalării, nimic nu trebuie schimbat suplimentar. Dacă instalarea a avut succes, atunci în Panoul de control -> Conexiuni de rețea (sau, dacă instalați serverul pe Windows 7 sau Windows Vista, în Centrul de rețea și control și acces public-> Schimbați setările adaptorului) ar trebui să aveți adaptorul TAP-Win32 V9, care se va numi „Local Area Connection X” (X este un număr atribuit automat de sistem):  Starea acestuia va fi „Cablul de rețea nu este conectat”, deoarece. încă nu ne-am configurat serverul.

Starea acestuia va fi „Cablul de rețea nu este conectat”, deoarece. încă nu ne-am configurat serverul. - Creați un subfolder SSL în folderul OpenVPN, acesta va stoca cheile și certificatele emise de server. Apoi, lansați notepad și copiați următorul text în el: #dev tun dev atingeți #dev-node „VPN” proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # ruta pentru server pentru a vedea rețelele din spatele clientului # ruta 192.168.x.0 255.255.255.0 10.10.10.x # ruta adăugată la tabelul de rutare al fiecărui client pentru a vedea rețeaua din spatele serverului # push "route 192.168.x.0 255.255.255.255.25 " # permite clienților VPN să se vadă între ei, altfel toți clienții VPN vor vedea numai serverul client-la-client # director cu descrieri de configurare pentru fiecare client client-config-dir C:\\OpenVPN\\config\\ ccd # fișier care descrie rețele între client și server ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # căi pentru cheile și certificatele de server dh C:\\OpenVPN\\ssl\\dh1024 .pem ca C: \\OpenVPN\\ssl\\ca.crt cert C:\\OpenVPN\\ssl\\Server.crt cheie C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\ OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu -extra 32 mssfix 1450 keepalive 10 120 status C:\\OpenVPN\\log\\openvpn-status.log log C:\\OpenVPN\\log\\openvpn.log verb 3 Ne vom opri asupra parametrilor care sunt descriși aici putin mai tarziu. Apoi îl salvăm într-un fișier C:\OpenVPN\Config\Server.ovpn, atenție la fișierul trebuie să fie cu extensia .ovpn, pentru aceasta, în dialogul de salvare, opțiunile ar trebui să fie exact așa cum se arată în imagine:

Dacă rulați Windows 7 / Windows Vista și notepad-ul nu vă va permite să salvați fișierul Server.ovpnîntr-un folder C:\OpenVPN\Config\, așa că trebuie să îl rulați cu drepturi de administrator. Pentru a face acest lucru, faceți clic dreapta pe comanda rapidă Notepad din meniul Start și selectați „Run as administrator”:

Dacă rulați Windows 7 / Windows Vista și notepad-ul nu vă va permite să salvați fișierul Server.ovpnîntr-un folder C:\OpenVPN\Config\, așa că trebuie să îl rulați cu drepturi de administrator. Pentru a face acest lucru, faceți clic dreapta pe comanda rapidă Notepad din meniul Start și selectați „Run as administrator”:  Acum, folosind și blocnotes, creați un fișier C:\OpenVPN\easy-rsa\vars.bat, copiend următorul text în el: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Set Kaluga KEY_CITY=Set Kaluga KEY_ORG=Set CompKaluga [email protected] site web și fișier C:\OpenVPN\easy-rsa\openssl.cnf : # # Exemplu de fișier de configurare OpenSSL. # Acesta este folosit în principal pentru generarea de cereri de certificat. # # Această definiție oprește sufocarea următoarelor linii dacă HOME nu este # definită. HOME = . RANDFILE = $ENV::HOME/.rnd # Informații suplimentare OBJECT IDENTIFIER: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Pentru a utiliza acest fișier de configurare cu opțiunea „-extfile” a utilitarului # „openssl x509”, numiți aici secțiunea care conține # extensiile X.509v3 de utilizat: # extensii = # (Alternativ, utilizați un fișier de configurare care are doar # Extensiile X.509v3 în secțiunea sa principală [= implicită].) [ new_oids ] # Putem adăuga noi OID-uri aici pentru a fi utilizate de „ca” și „req”. 3.4 # Sau utilizați înlocuirea fișierului de configurare astfel: # testoid2= $(testoid1).5.6 ############################ ################################ ###################### [ ca ] default_ca = CA_default # Secțiunea implicită ca ## ############## ################################### ############## ### [ CA_default ] dir = $ENV::KEY_DIR # Unde este păstrat totul certs = $dir # Unde sunt păstrate certificatele emise crl_dir = $dir # Unde Crl-urile emise sunt păstrate baza de date = $dir/index.txt # fișier index al bazei de date. new_certs_dir = $dir # loc implicit pentru certificatele noi. certificat = $dir/ca.crt # Seria certificatului CA = $dir/serial # Numărul de serie curent crl = $dir/crl.pem # Cheia_privată CRL curentă = $dir/ca.key # Cheia privată RANDFILE = $ dir/.rand # fișier privat cu numere aleatoare x509_extensions = usr_cert # Extensiile de adăugat la certificat # Extensiile de adăugat la un CRL. Notă: comunicatorul Netscape se sufocă pe CRL-urile V2 #, așa că acest lucru este comentat în mod implicit pentru a lăsa un CRL V1. # crl_extensions = crl_ext default_days = 3650 # cât timp se certifică pentru default_crl_days= 30 # cât timp înainte de următorul CRL default_md = md5 # ce md să folosească. preserve = nu # păstrează ordinea DN trecută # Un mod diferit de a specifica cât de asemănătoare ar trebui să arate cererea # Pentru tipul CA, atributele enumerate trebuie să fie aceleași, iar câmpurile opționale # și furnizate sunt doar atât:-) policy = policy_match # Pentru politica CA [ policy_match ] countryName = potrivire stateOrProvinceName = potrivire organizationName = potrivire organizationalUnitName = opțional commonName = furnizat emailAddress = opțional # Pentru politica „orice” # În acest moment, trebuie să enumerați toate tipurile de „obiect” acceptabile . [ policy_anything ] countryName = opțional stateOrProvinceName = opțional localityName = opțional organizationName = opțional organizationalUnitName = opțional commonName = furnizat emailAddress = opțional ########################## ######################################### [req ] default_bits = $ENV: :KEY_SIZE default_keyfile = privkey.pem distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # Extensiile de adăugat la certificatul autosemnat # Parolele pentru cheile private dacă nu sunt prezente, acestea vor fi solicitate pentru # input_password = secret # output_password = secret # output_password = o mască pentru tipurile de șir permise. Există mai multe opțiuni. # implicit: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: numai UTF8Strings. # nombstr: PrintableString, T61String (fără BMPStrings sau UTF8Strings). # MASK:XXXX o valoare literală a măștii. # AVERTISMENT: versiunile actuale de Netscape se blochează pe BMPStrings sau UTF8Strings # așa că utilizați această opțiune cu precauție! string_mask = nombstr # req_extensions = v3_req # Extensiile de adăugat la o cerere de certificat [ req_distinguished_name ] countryName = Numele țării (cod cu două litere) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 state sau provincie Nameful ) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Nume localitate (de exemplu, oraș) localityName_default = $ENV::KEY_CITY 0.organizationName = Nume organizație (de exemplu, companie) 0.organizationName_default = $ENV::KEY_OR # we can do this dar nu este necesar în mod normal:-) #1.organizationName = Nume al doilea al organizației (de exemplu, companie) #1.organizationName_default = Lume rețeaua largă Pty Ltd organizationalUnitName = Numele unității organizaționale (de exemplu, secțiune) #organizationalUnitName_default = commonName = Nume comun (de exemplu, numele dvs. sau numele de gazdă al serverului dvs.) commonName_max = 64 emailAddress = Adresă de e-mail emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET numărul extensiei 3 [ req_attributes ] challengePassword = O parolă de provocare challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Un nume de companie opțional [ usr_cert ] # Aceste extensii sunt adăugate când „ca” semnează o solicitare, dar unele CA o fac și unele programe # necesită acest lucru pentru a evita interpretarea unui certificat de utilizator final ca un CA.basicConstraints=CA:FALSE # Iată câteva exemple de utilizare a nsCertType.Dacă este omis # certificatul poate fi folosit pentru orice *cu excepția* semnării obiectelor. # Acest lucru este OK pentru un server SSL.# nsCertType = server # Pentru un certificat de semnare a obiectelor, acesta ar fi folosit.# nsCertType = objsign # Pentru c normal Utilizarea locatarului este tipică # nsCertType = client, email # și pentru orice, inclusiv semnarea obiectelor: # nsCertType = client, email, objsign # Acest lucru este tipic în keyUsage pentru un certificat de client. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Acesta va fi afișat în lista de comentarii a Netscape. nsComment = „Certificat generat OpenSSL” # Recomandările PKIX inofensive dacă sunt incluse în toate certificatele. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid,issuer:always este pentru subiectAltName și issuerAltname.# Importați adresa de e-mail.# subjectAltName=email:copy # Copiați detaliile subiectului # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- Efectuați un certificat cu nsCertType setat la „server” basicConstraints=CA:FALSE nsCertType = server nsComment = „OpenSSL Generated Server CertificateK” subject=KeyidentityIdentifierK subject=KeyidentityIdentifierK:Identificator de cheie [ v3_req ] # Extensii de adăugat la o cerere de certificat basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Extensii pentru un tipic Recomandare alCA#PKIX. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # Acesta este ceea ce recomandă PKIX, dar unele programe stricate se sufocă cu # extensii critice. #basicConstraints = critic,CA:true # Deci facem asta în schimb. basicConstraints = CA:true # Utilizarea cheii: aceasta este tipică pentru un certificat CA. Cu toate acestea, deoarece # va împiedica să fie folosit ca certificat auto-semnat de test, cel mai bine este # lăsat afară în mod implicit. # keyUsage = cRLSign, keyCertSign # Unii ar putea dori acest lucru și # nsCertType = sslCA, emailCA # Includeți adresa de e-mail în subiect alt nume: altă recomandare PKIX # subjectAltName=email:copy # Copiați detaliile emitentului # issuerAltName=issuer:copy # DER hex encoding a unei extensii: atenție numai experților! # obj=DER:02:03 # Unde „obj” este un obiect standard sau adăugat # Puteți chiar să suprascrieți o extensie acceptată: # basicConstraints= critic, DER:30:03:01:01:FF [ crl_ext ] # Extensii CRL . # Numai issuerAltName și authorityKeyIdentifier au sens într-un CRL. # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always Felicitări! Tocmai ați creat fișierele de configurare de bază pentru serverul dvs. Să continuăm configurarea.

Acum, folosind și blocnotes, creați un fișier C:\OpenVPN\easy-rsa\vars.bat, copiend următorul text în el: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Set Kaluga KEY_CITY=Set Kaluga KEY_ORG=Set CompKaluga [email protected] site web și fișier C:\OpenVPN\easy-rsa\openssl.cnf : # # Exemplu de fișier de configurare OpenSSL. # Acesta este folosit în principal pentru generarea de cereri de certificat. # # Această definiție oprește sufocarea următoarelor linii dacă HOME nu este # definită. HOME = . RANDFILE = $ENV::HOME/.rnd # Informații suplimentare OBJECT IDENTIFIER: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Pentru a utiliza acest fișier de configurare cu opțiunea „-extfile” a utilitarului # „openssl x509”, numiți aici secțiunea care conține # extensiile X.509v3 de utilizat: # extensii = # (Alternativ, utilizați un fișier de configurare care are doar # Extensiile X.509v3 în secțiunea sa principală [= implicită].) [ new_oids ] # Putem adăuga noi OID-uri aici pentru a fi utilizate de „ca” și „req”. 3.4 # Sau utilizați înlocuirea fișierului de configurare astfel: # testoid2= $(testoid1).5.6 ############################ ################################ ###################### [ ca ] default_ca = CA_default # Secțiunea implicită ca ## ############## ################################### ############## ### [ CA_default ] dir = $ENV::KEY_DIR # Unde este păstrat totul certs = $dir # Unde sunt păstrate certificatele emise crl_dir = $dir # Unde Crl-urile emise sunt păstrate baza de date = $dir/index.txt # fișier index al bazei de date. new_certs_dir = $dir # loc implicit pentru certificatele noi. certificat = $dir/ca.crt # Seria certificatului CA = $dir/serial # Numărul de serie curent crl = $dir/crl.pem # Cheia_privată CRL curentă = $dir/ca.key # Cheia privată RANDFILE = $ dir/.rand # fișier privat cu numere aleatoare x509_extensions = usr_cert # Extensiile de adăugat la certificat # Extensiile de adăugat la un CRL. Notă: comunicatorul Netscape se sufocă pe CRL-urile V2 #, așa că acest lucru este comentat în mod implicit pentru a lăsa un CRL V1. # crl_extensions = crl_ext default_days = 3650 # cât timp se certifică pentru default_crl_days= 30 # cât timp înainte de următorul CRL default_md = md5 # ce md să folosească. preserve = nu # păstrează ordinea DN trecută # Un mod diferit de a specifica cât de asemănătoare ar trebui să arate cererea # Pentru tipul CA, atributele enumerate trebuie să fie aceleași, iar câmpurile opționale # și furnizate sunt doar atât:-) policy = policy_match # Pentru politica CA [ policy_match ] countryName = potrivire stateOrProvinceName = potrivire organizationName = potrivire organizationalUnitName = opțional commonName = furnizat emailAddress = opțional # Pentru politica „orice” # În acest moment, trebuie să enumerați toate tipurile de „obiect” acceptabile . [ policy_anything ] countryName = opțional stateOrProvinceName = opțional localityName = opțional organizationName = opțional organizationalUnitName = opțional commonName = furnizat emailAddress = opțional ########################## ######################################### [req ] default_bits = $ENV: :KEY_SIZE default_keyfile = privkey.pem distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # Extensiile de adăugat la certificatul autosemnat # Parolele pentru cheile private dacă nu sunt prezente, acestea vor fi solicitate pentru # input_password = secret # output_password = secret # output_password = o mască pentru tipurile de șir permise. Există mai multe opțiuni. # implicit: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: numai UTF8Strings. # nombstr: PrintableString, T61String (fără BMPStrings sau UTF8Strings). # MASK:XXXX o valoare literală a măștii. # AVERTISMENT: versiunile actuale de Netscape se blochează pe BMPStrings sau UTF8Strings # așa că utilizați această opțiune cu precauție! string_mask = nombstr # req_extensions = v3_req # Extensiile de adăugat la o cerere de certificat [ req_distinguished_name ] countryName = Numele țării (cod cu două litere) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 state sau provincie Nameful ) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Nume localitate (de exemplu, oraș) localityName_default = $ENV::KEY_CITY 0.organizationName = Nume organizație (de exemplu, companie) 0.organizationName_default = $ENV::KEY_OR # we can do this dar nu este necesar în mod normal:-) #1.organizationName = Nume al doilea al organizației (de exemplu, companie) #1.organizationName_default = Lume rețeaua largă Pty Ltd organizationalUnitName = Numele unității organizaționale (de exemplu, secțiune) #organizationalUnitName_default = commonName = Nume comun (de exemplu, numele dvs. sau numele de gazdă al serverului dvs.) commonName_max = 64 emailAddress = Adresă de e-mail emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET numărul extensiei 3 [ req_attributes ] challengePassword = O parolă de provocare challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Un nume de companie opțional [ usr_cert ] # Aceste extensii sunt adăugate când „ca” semnează o solicitare, dar unele CA o fac și unele programe # necesită acest lucru pentru a evita interpretarea unui certificat de utilizator final ca un CA.basicConstraints=CA:FALSE # Iată câteva exemple de utilizare a nsCertType.Dacă este omis # certificatul poate fi folosit pentru orice *cu excepția* semnării obiectelor. # Acest lucru este OK pentru un server SSL.# nsCertType = server # Pentru un certificat de semnare a obiectelor, acesta ar fi folosit.# nsCertType = objsign # Pentru c normal Utilizarea locatarului este tipică # nsCertType = client, email # și pentru orice, inclusiv semnarea obiectelor: # nsCertType = client, email, objsign # Acest lucru este tipic în keyUsage pentru un certificat de client. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Acesta va fi afișat în lista de comentarii a Netscape. nsComment = „Certificat generat OpenSSL” # Recomandările PKIX inofensive dacă sunt incluse în toate certificatele. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid,issuer:always este pentru subiectAltName și issuerAltname.# Importați adresa de e-mail.# subjectAltName=email:copy # Copiați detaliile subiectului # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- Efectuați un certificat cu nsCertType setat la „server” basicConstraints=CA:FALSE nsCertType = server nsComment = „OpenSSL Generated Server CertificateK” subject=KeyidentityIdentifierK subject=KeyidentityIdentifierK:Identificator de cheie [ v3_req ] # Extensii de adăugat la o cerere de certificat basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Extensii pentru un tipic Recomandare alCA#PKIX. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # Acesta este ceea ce recomandă PKIX, dar unele programe stricate se sufocă cu # extensii critice. #basicConstraints = critic,CA:true # Deci facem asta în schimb. basicConstraints = CA:true # Utilizarea cheii: aceasta este tipică pentru un certificat CA. Cu toate acestea, deoarece # va împiedica să fie folosit ca certificat auto-semnat de test, cel mai bine este # lăsat afară în mod implicit. # keyUsage = cRLSign, keyCertSign # Unii ar putea dori acest lucru și # nsCertType = sslCA, emailCA # Includeți adresa de e-mail în subiect alt nume: altă recomandare PKIX # subjectAltName=email:copy # Copiați detaliile emitentului # issuerAltName=issuer:copy # DER hex encoding a unei extensii: atenție numai experților! # obj=DER:02:03 # Unde „obj” este un obiect standard sau adăugat # Puteți chiar să suprascrieți o extensie acceptată: # basicConstraints= critic, DER:30:03:01:01:FF [ crl_ext ] # Extensii CRL . # Numai issuerAltName și authorityKeyIdentifier au sens într-un CRL. # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always Felicitări! Tocmai ați creat fișierele de configurare de bază pentru serverul dvs. Să continuăm configurarea. - Pentru a configura în continuare serverul, vom avea nevoie de anumite abilități de linie de comandă. În primul rând, să ne dăm seama cum să-l rulăm? Există mai multe moduri, de exemplu, faceți clic pe Start -> Run (sau pe o combinație de butoane Win+R) pe tastatură și în câmpul care apare, introduceți cmdși faceți clic pe butonul OK. Cu toate acestea, utilizatorii de Windows 7 / Windows Vista vor trebui să ruleze consola cu drepturi de administrator, pentru aceasta, cel mai simplu mod este să creeze o comandă rapidă adecvată pe desktop. Facem clic dreapta pe orice loc gol de pe desktop și selectăm elementul „Creare scurtătură”, în câmpul „Locația obiectului”, indicați pur și simplu trei litere - cmdși apelați comanda rapidă cmd sau linia de comandă. Mai departe, utilizatorii de Windows XP doar rulează-l, în timp ce utilizatorii de Windows Vista și Windows 7 îl rulează ca administrator, la fel ca mai sus cu Notepad.

- Apoi, introduceți secvențial următoarele linii în consolă: cd C:\OpenVPN\easy-rsa vars clean-all În același timp, ar trebui să arate așa pe ecran:

Apoi, fără a închide această fereastră, introduceți comenzile de generare a cheilor în secvență: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Ultima comandă (build-ca) va crea un certificat și o cheie a autorității de certificare (CA), în acest proces, ea vă va adresa totuși mai multe întrebări, la care trebuie să răspundeți implicit prin apăsarea butonului Enter:

Apoi, fără a închide această fereastră, introduceți comenzile de generare a cheilor în secvență: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Ultima comandă (build-ca) va crea un certificat și o cheie a autorității de certificare (CA), în acest proces, ea vă va adresa totuși mai multe întrebări, la care trebuie să răspundeți implicit prin apăsarea butonului Enter:  Acum să creăm cheia serverului: build-key-server server la restul întrebărilor se poate răspunde implicit apăsând butonul Enter. Dacă ați făcut totul corect, comanda vă va solicita să semnați certificatul și să confirmați cererea, atât la întrebări trebuie să se răspundă Y(vezi captura de ecran):

Acum să creăm cheia serverului: build-key-server server la restul întrebărilor se poate răspunde implicit apăsând butonul Enter. Dacă ați făcut totul corect, comanda vă va solicita să semnați certificatul și să confirmați cererea, atât la întrebări trebuie să se răspundă Y(vezi captura de ecran):  Dacă ați făcut totul corect, atunci imaginea dvs. va fi identică cu captura de ecran, iar în ultimele rânduri ale ieșirii comenzii va apărea un mesaj despre adăugarea cu succes a unei înregistrări la baza de date.

Dacă ați făcut totul corect, atunci imaginea dvs. va fi identică cu captura de ecran, iar în ultimele rânduri ale ieșirii comenzii va apărea un mesaj despre adăugarea cu succes a unei înregistrări la baza de date. - După aceea, mergem la snap-in-ul „Servicii și aplicații” al consolei de management, puteți face acest lucru făcând clic pe comanda rapidă Computer (Computerul meu) cu butonul drept al mouse-ului și selectând elementul de meniu Gestionare sau tastând butonul comandă în consolă servicii.msc, găsim acolo serviciul „OpenVPN Service” și selectăm „Start” în meniu făcând clic dreapta pe mouse. Dacă ați făcut totul corect înainte, serviciul va trece în starea „Running”. Acum îi puteți schimba tipul de pornire la „Automat”, în loc de „Manual”, care era acolo în mod implicit. Rezultatul ar trebui să arate astfel:

Aceasta completează configurarea serverului în sine, rămâne doar configurarea clienților. Pentru a face acest lucru, trebuie să le emiteți chei și certificate, acest lucru se face aproape în același mod ca un server, doar pentru server am folosit comanda build-key-server, iar pentru clienți vom folosi build-key comanda.

Aceasta completează configurarea serverului în sine, rămâne doar configurarea clienților. Pentru a face acest lucru, trebuie să le emiteți chei și certificate, acest lucru se face aproape în același mod ca un server, doar pentru server am folosit comanda build-key-server, iar pentru clienți vom folosi build-key comanda. - Să presupunem că avem doi clienți, să le numim client1 și client2. Haideți să executăm comenzile în secvență: build-key client1 build-key client2 În același timp, la întrebarea Common Name (de exemplu, numele dvs. sau numele de gazdă al serverului dvs.) trebuie să specificați și numele clientului folosit în comandă, de exemplu. dacă ați introdus build-key client1, atunci răspundem la întrebarea Common Name client1, dacă client2, atunci client2. Se poate răspunde la alte întrebări apăsând Enter, la final vi se va cere si sa semnati certificatul si sa confirmati cererea, raspundem afirmativ la ambele puncte - Y. Acum repornim serviciul OpenVPN pentru ca modificările să aibă efect, în snap-in-ul de management al serviciului, în meniul clic dreapta „Restart”, sau în consolă introducem secvenţial: net stop openvpnservice net start openvpnservice

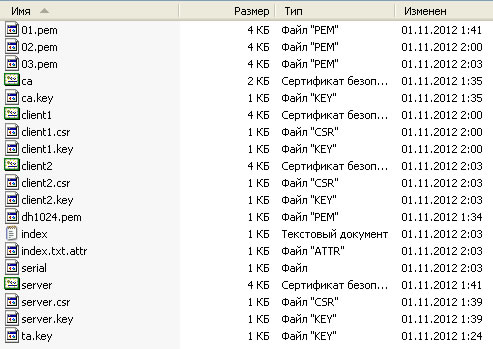

- Acum, dacă mergem la folder, vom vedea fișierele cheie și certificate pe care le-am generat acolo:

Fiecare client va avea nevoie de fișierele sale: ca.crt

Fiecare client va avea nevoie de fișierele sale: ca.crt .crt .cheie ta.cheie pentru clientul 1 colectăm fișierele ca.crt, client1.crt, client1.key și ta.key, pentru client 2 - ca.crt, client2.crt, client2.key și respectiv ta.key etc. Și într-un fel sau altul îi trimitem lui (adică prin poștă, într-o arhivă cu parolă sau pe o unitate flash), fișierele cheii și certificatelor trebuie să fie transferate prin canale de comunicare fiabile și nu trebuie să cadă în „terți”. ", deoarece. de fapt, cu ajutorul lor, clientul vă poate accesa subrețeaua virtuală. LA secțiunea următoare vom lua în considerare configurarea clientului, în timp ce se va presupune că acesta a primit deja fișierele cheie și certificate de la dvs. - Dacă se folosește un firewall pe computerul folosit ca server, atunci trebuie să adăugați OpenVPN la lista de excludere. Pentru paravanul de protecție Windows încorporat, acest lucru se poate face în consolă cu următoarea comandă: netsh firewall add allowedprogram program = C:\OpenVPN\bin\openvpn.exe nume = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Stabilirea clienților

Configurarea unui client este mult mai ușoară decât configurarea unui server, nu este nevoie să generăm chei, certificate etc. pentru client, întrucât tot ce avem nevoie a fost deja generat de noi pe server și transferat către client. Prin urmare, instrucțiunea în husă pentru client este mult mai scurtă.

Link-uri utile

- Documentație oficială OpenVPN -

- Pagini de manual OpenVPN -

- OpenVPN HOWTO (în rusă) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

FAQ.

Puteți trimite întrebările dvs. către e-mail specificatîn secțiune sau discutați acest articol pe .

Este posibil să distribuiți Internetul în acest fel?

De la autor

Acest articol poate fi postat pe orice resurse, copiat integral sau parțial, fără restricții, cu condiția ca linkul către original să fie menținut. Link-ul trebuie să conțină numele resursei noastre Fast Computer Help în Kaluga, conceput ca un link și, de asemenea, să conțină pseudonimul autorului articolului. Un exemplu de astfel de link ar fi:

Configurarea unui server OpenVPN// DeckerNotă

LA timpuri recente vine la noi prin e-mail un numar mare deîntrebări în stil Întrebare despre articolul dvs. la pasul 5 după comanda clean-all, ca urmare, un fișier vă este copiat. Nu mi se întâmplă asta. comanda openvpn --genkey --secret %KEY_DIR%\ta.key creează o cheie pentru mine, dar apoi build-dh și build-ca nu dau un rezultat (cmd.exe spune că comanda nu este internă sau externă . .. sau un fișier executabil) fișierul ca.key nu este creat. Ce aș fi putut greși?".

Înțelesul principal al căruia se rezumă la propria ta neatenție. Problema când rulați comenzile clean-all, build-key și alte comenzi este că atunci când ați instalat OpenVPN nu ați bifat casetele OpenSSL Utilities și OpenVPN RSA Certificate Management Scripts (trebuie bifate!). Atenție la captura de ecran cu fereastra de selecție a componentelor de la începutul articolului, aceste casete de selectare sunt acolo!

Această instrucțiune demonstrează cum să vă conectați la serverul de releu Poarta VPN folosind clientul OpenVPN pe sistemele Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

1. Instalați aplicația client OpenVPN pentru sistemul dvs. de operare. Alerga fișier de configurare. Se va deschide expertul de instalare. Urmați instrucțiunile de pe ecran pentru a instala aplicația.

2. Descărcați și încărcați fișierul de configurare a conexiunii OpenVPN (fișier .ovpn). Această procedură necesar numai pentru configurarea inițială a conexiunii.

Puteți descărca fișierul de configurare (fișierul OpenVPN Config) din lista de deschise servere gratuite releu http://www.vpngate.net/en/. Selectați serverul VPN la care doriți să vă conectați și faceți clic pe fișierul *.ovpn corespunzător pentru a-l descărca pe desktop sau în folderul de descărcare.

După salvarea fișierului pe computer, acesta va fi afișat ca pictogramă OpenVPN. Cu toate acestea, nu veți putea stabili o conexiune făcând dublu clic pe fișier.

Trebuie să mutați fișierul *.ovpn în folderul „config” din directorul principal de instalare OpenVPN.

Deschideți folderul C:\Program Files\OpenVPN\config și copiați fișierul *.ovpn în el.

Faceți clic dreapta pe pictograma „ GUI openvpn” de pe desktop și selectați opțiunea „Run as administrator”. În caz contrar, nu veți putea stabili o conexiune VPN.

Pictograma OpenVPN GUI va apărea în zona de notificare din bara de activități (tava de sistem). În unele cazuri, pictograma poate fi ascunsă, faceți clic pe pictograma săgeată pentru a afișa toate pictogramele ascunse.

Faceți clic dreapta pe pictograma OpenVPN GUI și faceți clic pe Conectare.

Conexiunea VPN va începe. Starea conexiunii va fi afișată pe ecran. Dacă vedeți un dialog de solicitare a numelui de utilizator și a parolei. Introduceți „vpn” în ambele câmpuri. Această fereastră apare foarte rar.

Dacă conexiunea VPN este stabilită cu succes, va apărea un mesaj pop-up ca în captura de ecran.

4. Internet fără restricții

Când conexiunea VPN este stabilită, un adaptor de rețea virtuală TAP-Windows Adapter V9 este creat în Windows. Acest adaptor va primi o adresă IP care începe cu „ 10.211 ". Adaptorul virtual va primi o adresă de gateway implicită.

Puteți verifica configurația rețelei rulând comanda ipconfig /all din promptul de comandă Windows.

Odată ce conexiunea este stabilită, tot traficul va trece prin serverul VPN. Puteți verifica acest lucru cu comenzi tracert 8.8.8.8 pe linia de comandă Windows.

După cum se arată în captura de ecran de mai sus, dacă pachetele trec prin „10.211.254.254”, atunci conexiunea dvs. este transmisă printr-unul dintre servere VPN Poartă. De asemenea, puteți accesa pagina principală VPN Gate pentru a vedea adresa IP globală.

Veți putea vedea locația văzută din rețea, care va fi diferită de locația dvs. reală.

Configurarea OpenVPN pentru MacOS

Acest ghid demonstrează cum să vă conectați la serverul de releu VPN Gate folosind aplicația Tunnelblick. Tunnelblick este o versiune client OpenVPN cu înveliș grafic. pentru sistemele macOS.

1. Instalați aplicația Tunnelblick

Descărcați și instalați cea mai recentă versiune a aplicației Tunnelblick. În timpul instalării, instrucțiunile vor fi afișate pe ecran.

După finalizarea instalării, va apărea următorul ecran. Selectați opțiunea „Am fișiere de configurare”.

Ecranul va afișa instrucțiuni pentru adăugarea unei configurații la Tunnelblick.

Faceți clic pe OK pentru a închide fereastra.

2. Descărcați și încărcați fișierul de configurare a conexiunii OpenVPN (fișier .ovpn). Această procedură este necesară numai pentru configurarea inițială a conexiunii.

Veți avea nevoie de fișierul de configurare în format *.ovpn pentru a vă conecta la serverul de releu VPN Gate prin protocolul OpenVPN.

Puteți descărca fișierul de configurare (fișierul OpenVPN Config) de pe pagina listei de servere releu gratuite deschise http://www.vpngate.net/en/. Selectați serverul VPN la care doriți să vă conectați și faceți clic pe fișierul *.ovpn corespunzător pentru a-l descărca în folderul Descărcări.

Pentru a instala un fișier de configurare *.ovpn, trageți-l în pictograma Tunnelblick din bara de meniu sau în lista de configurații din fila Configurații din fereastra Detalii VPN. Dacă trebuie să instalați mai multe fișiere de configurare simultan, selectați-le pe toate și apoi trageți-le.

În timpul adăugării, va trebui să introduceți numele de utilizator și parola contului MacOS.

Faceți clic pe pictograma Tunnelblick panoul de sus instrumente macOS și selectați opțiunea „Merge [nume configurație]”. Conexiunea VPN va începe.

Starea conexiunii VPN va apărea așa cum se arată în captură de ecran. După stabilirea cu succes a conexiunii, fereastra principală Tunnelblick va afișa starea „Conectat”.

4. Internet fără restricții

Odată ce conexiunea este stabilită, tot traficul va trece prin serverul VPN. De asemenea, puteți accesa pagina principală VPN Gate pentru a vedea adresa IP globală. Veți putea vedea locația văzută din rețea, care va fi diferită de locația dvs. reală.

Când vă conectați la un VPN, veți putea să vizitați site-uri web blocate și să jucați jocuri blocate.

Ați găsit o greșeală de tipar? Selectați și apăsați Ctrl + Enter

Internetul este ca marea. Orice se poate întâmpla cu datele transmise, la fel ca cu o navă în timpul unei călătorii: poate fi avariată, înecată în fluxul de informații sau deveni prada „piraților”. Ajută la protejarea datelor deosebit de valoroase împotriva furtului și pierderii (VPN, VPN) - sisteme canale închise(tunele), care sunt construite în interiorul unei alte rețele mai mari. Un tip de VPN este OpenVPN.

Vrei să înveți cum să creezi rețele private virtuale rapid și ușor? Să vorbim despre avantajele protocolului OpenVPN, precum și despre setările pentru părțile server și client ale software-ului său sub Windows și Ubuntu.

Domeniul de aplicare și beneficiile OpenVPN

Zona de aplicare

- Crearea de rețele corporative securizate. Distanța dintre nodurile unor astfel de rețele nu contează.

- Protecția informațiilor în rețele publice deschise.

- Conectarea mai multor gazde la Internet printr-un gateway comun.

- Acces la resurse web interzise.

Avantaje

- Totul este gratuit. Majoritatea dintre noi nu vom renunța WiFi gratuitîntr-o cafenea sau într-un parc, dar traficul transmis printr-o astfel de conexiune nu este în niciun caz protejat de interceptări. Software-ul gratuit OpenVPN îl va direcționa către un tunel închis, astfel încât login-urile, parolele și alte informații sensibile cu siguranță nu se vor scurge în mâinile greșite.

- Pentru a vă asigura rețeaua în siguranță, nu trebuie să cumpărați echipamente suplimentare.

- Tot traficul transmis este comprimat, ceea ce asigură o viteză mare de comunicare (mai mare decât atunci când utilizați IPSec).

- Setările software flexibile vă permit să configurați Orice VPN dificultăți.

- Utilizarea mai multor algoritmi puternici de criptare oferă un grad foarte ridicat de protecție a datelor.

- Nu este nevoie să reconfigurați sau să dezactivați firewall-urile (firewall-uri) și NAT (tehnologia de traducere a adresei IP în rețelele TCP/IP).

- Protocolul este acceptat de toate sistemele de operare majore.

- Instalarea și configurarea software-ului nu necesită cunoaștere profundă a tehnologiilor de rețea și chiar și pentru un nespecialist durează câteva minute.

Configurarea OpenVPN pe Windows

Instalarea și configurarea părții server

Deoarece majoritatea dintre noi folosim Windows, să începem cunoașterea cu tehnologia OpenVPN cu acesta. Deci, un kit de distribuție adecvat și rulați instalarea.

În listă " Selectați componentele de instalat» (selectați componentele de instalat) bifați toate.

Sunteți de acord să instalați driverul adaptorului de rețea virtual TAP Windows Adapter V9.

Instalat? Acum să creăm chei și certificate VPN.

- Accesați directorul %ProgramFiles%/OpenVPN/easy-rsa și rulați fișier batch init-config.bat- va copia fișierul în același folder vars.bat.sample la fel de vars.bat. În viitor, pachetul de comandă vars.bat va seta variabile pentru generarea certificatelor.

- După creație vars.băţ deschide-l cu notepad și scrie în rândurile selectate (după „=") orice date. Salvăm modificările.

- Apoi, rulați linia de comandă ca administrator și executați instrucțiunea pentru a merge la /easy-rsa ( cd %ProgramFiles%/OpenVPN/uşor-rsa). După aceea, alergăm secvenţial vars.băţși curat-toate.băţ(încărcați variabilele și ștergeți cheile create anterior).

- Executați un lot de comenzi construi-ca.băţ- aceasta va crea un nou certificat principal în directorul %ProgramFiles%/OpenVPN/easy-rsa/keys. Nu este necesar să completați datele despre numele organizației și alte lucruri care sunt încercuite în captură de ecran - doar apăsați Enter.

- Lansăm construi-dh.băţ- cu aceasta creăm o cheie Diffie-Hellman. Un fișier va apărea în folderul /keys dh1024.pem.

- Următorul pe linie este cheia serverului: executați instrucțiunea construi-cheie-ServermyVPN("myVPN" este numele serverului, puteți specifica oricare altul). Blocul de întrebări care încep cu „Numele țării” este sărit apăsând pe Enter. La ultimele două întrebări - „Semnați certificatul?” iar în continuare răspundem „Y”.

- În continuare, trebuie să obținem cheia client: execute construi-cheieutilizator1(user1 este numele clientului, îl puteți schimba cu altceva). Dacă există mai multe computere client, repetați operația pentru fiecare, fără a uita să schimbați numele. Blocul încadrat, ca și înainte, este sărit.

- Apoi, copiați din folder / uşor-rsa/cheiîn / OpenVPN/config urmatoarele fisiere: dh1024.pem, ca.crt myvpn.crt, myvpn.key, utilizator1.cheie,utilizator1.crt. Ultimele patru pot fi numite diferit pentru tine. De ce, cred, este clar.

- Apoi, în același folder, creați un fișier de configurare a serverului. Copiați directivele de mai jos în bloc-notes și, dacă este necesar, modificați parametrii acestora cu ai dvs. Salvați documentul cu extensia . ovpn si numele " Server».

# Interfață (tunel L3)

dev tune

# Protocol de operare VPN

proto udp

# Port de utilizat (puteți specifica oricare unul gratuit)

portul 1234

# Lista de certificate și chei (notați numele)

ca ca.crt

cert myvpn.crt

cheie myvpn.key

dh dh1024.pem

# Tipul de criptare a datelor

cifrul AES-256-CBC

# Selectați o serie de adrese IP

server 10.10.10.0 255.255.255.0

# Nivelul de informații de depanare

verbul 3

# Utilizați compresia

comp lzo

cheie persistă

persist-tun

msfix

# A stabilit număr maxim evenimente recurente

mut 25

# Număr de clienți conectați simultan (5)

max clienti 5

# Durata de viață a sesiunii client

ține în viață 10 120

# Vizibilitatea clienților unul față de celălalt (permis)

de la client la client

# Alocați o adresă pentru fiecare utilizator

topologie de subrețea

# Setați o întârziere înainte de a adăuga o rută

traseu-întârziere

# Specificați dacă vrem să distribuim Internetul. adrese DNS le scriem pe cele care sunt înregistrate în setările conexiunii la Internet.

push "redirect-gateway def1"

push „dhcp-option DNS x.x.x.x”

Citiți mai multe despre directivele de configurare a serverului.

Apoi, pentru a distribui Internetul, mergeți la directorul de conexiuni de rețea, deschideți proprietățile interfeței care se uită retea globala, accesați fila " Acces", pune o bifă în fața" Permiteți altor utilizatori să folosească această conexiune...” și selectați din listă rețeaua adaptorului virtual TAP-Windows adaptor V9 - în mintea mea este Ethernet 3.

- Creați un fișier de configurare a clientului. Copiem următorul text în notepad și salvăm documentul cu extensia .ovpn sub numele „Client”.

client

dev tune

proto udp

# IP-ul sau numele de domeniu al serverului VPN și portul de conectare.

telecomandă x.x.x.x 1234

ca ca.crt

certuser1.crt

cheie utilizator1.cheie

cifrul AES-256-CBC

comp lzo

cheie persistă

persist-tun

verbul 3

Vedeți alte directive de configurare a clientului.

Configurare partea clientului

Instalarea aplicației pe computer client. Apoi, mergeți la server, deschideți directorul %ProgramFiles%/OpenVPN/config și copiați fișierele de acolo ca.crt, Client.ovpn, user1.crt,utilizator1.cheieîntr-un folder de rețea sau într-o unitate flash. Le transferăm la folder similar mașină client.

Conexiune

Pentru a porni serverul, faceți clic pe pictograma „OpenVPN GUI” de pe desktop. În tavă va apărea o pictogramă gri. Faceți clic dreapta pe el, selectați „ Server" și " conectați».

Dacă conexiunea are succes, pictograma se va schimba în verde. Dacă nu ați reușit, faceți clic pe meniul „ Vezi revista': va indica eroarea.

Conexiunea clientului se realizează în același mod, doar în loc de „ Server» selectați în meniu « client».

Configurarea OpenVPN sub Ubuntu

Începem prin a instala pachetul OpenVPN pe server și pe mașinile client, la fel ca pe Windows. Directiva pentru instalarea versiunii de consolă a software-ului prin intermediul terminalului este următoarea: sudo apt-get install openvpn. Opțional, puteți instala versiuni grafice ale pachetelor din Centrul de software Ubuntu.

Cu toate acestea, cea mai importantă componentă - modulul easy-rsa, conceput pentru a genera certificate și chei, nu este inclusă în distribuția Linux. Va trebui instalat separat, rulând comanda: sudopotrivit-obțineinstalareuşor-rsa.

Configurare partea serverului

- După instalarea programului și a modulului suplimentar, creați directorul " uşor-rsa» în folderul /etc/openvpn: sudo mkdir /etc/openvpn/easy-rsa. Copiați conținutul din locația de instalare în el: cp -r /usr/share/easy-rsa /etc/openvpn/easy-rsa.

- Apoi trecem la noul director: cd /etc/openvpn/easy-rsa/și continuați să creați certificate și chei.

- Deschideți fișierul variabilă vars (analog cu vars.bat în Windows) utilizând editorul nano console și importați în el aceleași date ca în vars.bat, cu valorile modificate:

KEY_COUNTRY=RU

KEY_PROVINCE=CA

KEY_CITY=SanFrancisco

KEY_ORG=OpenVPN

[email protected]

KEY_CN=schimbă-mă

KEY_NAME=schimbă-mă

KEY_OU=schimbă-mă

PKCS11_MODULE_PATH=schimbă-mă

PKCS11_PIN=1234

- Copiați pachetul criptografic openssl: cpopenssl-1.0.0.cnfopenssl.cnf.

- Se încarcă variabile din vars: sursă ./vars.

- Ștergeți datele create anterior: ./ curat-toate.

- Creați un nou certificat principal: ./ construi-ca. Omitem blocul de întrebări din cadru.

- Urmează cheia Diffie-Hellman: ./ construi-dh.

- În spatele acestuia se află certificatul de server: . / construi-cheie-ServermyVPN(myVPN, după cum vă amintiți, este numele, poate fi diferit pentru dvs.). Omitem blocul selectat (este prescurtat în captură de ecran), răspundem „Y” la ultimele 2 întrebări.

- În sfârșit, creați un certificat de client: ./ construi-cheieutilizator1(în loc de „utilizator1” vă puteți gândi la un alt nume). În același timp, sărim din nou blocul evidențiat pe ecran și răspundem la ultimele două întrebări cu „Y”.

Toate cheile și certificatele generate sunt stocate într-un subdirector / etc/openvpn/uşor-rsa/chei. Mutați-le în folderul /openvpn: cp -r /etc/openvpn/easy-rsa/keys /etc/openvpn.

În etapa finală, creăm un fișier de configurare a serverului în folderul /etc/openvpn: nano /etc/openvpn/Server.confși completați-l în același mod în care am completat un document similar pe Windows. Singura diferență sunt alte moduri:

ca /etc/openvpn/keys/ca.crt

cert /etc/openvpn/keys/myvpn.crt

cheie /etc/openvpn/keys/myvpn.key

În cele din urmă, creăm un director pentru configurarea mașinilor client: mkdir /etc/openvpn/ccd,și porniți serverul: pornirea serviciului openvpn.

Dacă serverul nu pornește, probabil că există o eroare de configurare. Informațiile despre problemă pot fi vizualizate în documentul /var/log/openvpn.log folosind comanda coada -f /var/log/openvpn.log.

Configurare partea clientului

După instalarea aplicației pe mașina client, transferăm cheia și certificatele generate pe server pe acesta și creăm configurația.

Cheie și certificate - ca.crt, utilizator1.crtși user1.key, se află în folderul /etc/openvpn/keys. Le copiem pe o unitate flash USB și le lipim într-un folder cu același nume de pe computerul clientului.

Creăm un fișier de configurare folosind nano: nano /etc/openvpn/client.conf,și completați conform eșantionului Windows. Nu uitați să scrieți căile corecte în el:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/user1.crt

cheie /etc/openvpn/keys/user1.key

Totul este gata. Pentru a vă conecta la server, utilizați aceeași comandă: pornirea serviciului openvpn.

Instrucțiunile s-au dovedit a fi lungi, dar, de fapt, acești pași durează 5-10 minute. Informații mai detaliate despre lucrul cu OpenVPN pot fi găsite în secțiunea „” de pe site-ul oficial al aplicației. Încearcă și vei reuși!

Mai multe pe site:

Configurarea OpenVPN pe Windows și Ubuntu: ce, de ce și cum actualizat: 24 aprilie 2016 de: Johnny Mnemonic